|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Что такое TOR и на сколько он безопасен? Безопасный браузер тор

Что такое TOR и на сколько он безопасен?

Tor — экосистема проектов, построенных на сети компьютеров, через которую информация передаётся схожим с пиринговыми сетями образом, но в зашифрованном виде. Название Tor происходит от сокращения The Onion Router — «луковичной системы роутеров», названной так из-за множества слоёв шифрования, похожих на чешуйки луковицы.

Объяснить, как работает Tor — задача не из лёгких. Наиболее наглядно это делает видео, подготовленное Массачуссетским технологическим институтом.

В видео MIT продемонстрировано, как информация передаётся от одного компьютера к другому (например, от пользователя браузера Tor к владельцу сайта) и обратно, шифруясь на каждом из узлов сети Tor и меняя IP-адрес, с которого идёт запрос. Компьютеры в сети, работающие в качестве прокси-серверов, называются ретрансляторами (relay). Из-за использования нескольких «слоёв» шифрования узнать, что за данные были переданы изначально, очень сложно или даже невозможно.

Однако помимо расшифровки пакета зашифрованных данных есть и другие способы узнать, кто делал запрос: например, при использовании популярных протоколов шифрования SSL и TLS в запросе остаётся служебная информация — например, об операционной системе или о приложении, которое отправляло данные или ожидает их получения. Однако в Tor эта информация «вырезается» из пакета данных, анонимизируя отправителя.

Кроме того, каждый раз для доставки данных выбирается случайная последовательность из компьютеров-узлов, число которых в сети Tor исчисляется тысячами — это не позволяет определить, что несколько разных запросов посылаются одним и тем же лицом.

Как пользоваться Tor

Для использования сети Tor нужно установить одно из приложений, полный список которых перечислен на сайте Tor Project.

В 2006 году появилось Vidalia — первое приложение из экосистемы Tor, которое устанавливает защищённое подключение через сеть Tor на компьютере, ставшее популярным благодаря простому графическому интерфейсу. Тогда, в 2006 году, для многих пользователей Vidalia и была «тором». При помощи Vidalia можно настраивать другие приложения для передачи данных в зашифрованном виде.

В 2007 году Vidalia встроили в Tor Browser Bundle — пакет программного обеспечения, который для простоты называют браузером Tor. Сейчас Tor Browser Bundle является самым популярным продуктом из всей экосистемы, потому что позволяет выходить в интернет без каких-либо дополнительных настроек: приложение достаточно скачать и запустить без специальной установки.

Браузер Tor работает на основе Firefox. Безопасность его работы проверялась волонтёрами и разработчиками-энтузиастами огромное число раз — больше, чем любой другой продукт экосистемы Tor.

В июне 2014 года появилась операционная система Tails на базе GNU/Linux, которая умеет запускаться с флешки и «мимикрировать» под Windows XP, чтобы не привлекать лишнего внимания при работе из общественного места. Tails имеет встроенный браузер Tor, клиент электронной почты с поддержкой шифрования, пакет офисных программ и графические редакторы.

Критика и недостатки Tor

Проблема Tor заключается в том, что должный уровень безопасности обеспечивается только в том случае, если используемые приложения правильно настроены для работы с ним. Например, Skype не будет по умолчанию корректно работать через Tor, а в браузере Tor по умолчанию отключён Flash, так как он может подключаться к удалённым серверам самостоятельно, не через Tor, выдавая таким образом личность пользователя.

Создатели Tor предупреждают, что при подключении через их сеть опасно открывать даже популярные форматы документов .doc и .pdf, потому что они также могут загрузить контент (например, изображения) с внешних источников при открытии их в сторонних программах, не сконфигурированных под Tor. Кроме того, в Tor нельзя пользоваться торрентами: во-первых, они сильно перегружают сеть, во-вторых, из-за особенностей в работе протокола BitTorrent подключения через него осуществляются напрямую, а не через сеть компьютеров волонтёров, анонимизирующих трафик.

Из-за устройства сети, где информация передаётся между множеством компьютеров, имеющих разные скорости подключения и разную пропускную способность каналов связи, общая скорость сети Tor долгое времянаходилась на уровне дайал-апа. Из-за этого большинство сайтов в даркнете до сих пор имеют примитивный дизайн и стараются лишний раз не использовать изображения, чтобы не перегружать сеть.

Осенью 2014 года Tor раскритиковали за возможную дыру в безопасности после ареста владельца «возрождённого» интернет-магазина Silk Road 2.0, доступ к которому осуществлялся только через анонимную сеть. Арестованы были ещё 17 человек и около 400 сайтов, также сообщалось о конфискации компьютеров, служивших ретрансляторами Tor.

Следствие, которое велось Европолом в сотрудничестве с ФБР и другими спецслужбами, не раскрывало, каким именно способом были найдены арестованные лица и компьютеры. Сеть Tor стали критиковать за наличие уязвимостей и возможные связи с правительством, что чуть не вызвало раскол в его сообществе. Однако нашлись и те, кто обратил внимание на математический подход к алгоритмам шифрования: даже если связи с правительством действительно существуют, обмануть науку не получится.

Кто делает Tor

Несмотря на огромную популярность сети Tor и её продуктов, над их разработкой трудится всего около десятка человек. Изначально созданием сети Tor в начале 90-х занялась исследовательская лаборатория ВМC США, и до 2010 года она являлась активным спонсором проекта.

В разное время на поддержку и разработку Tor давали деньги разные государственные и окологосударственные организации, в том числе SRI International и DARPA, из-за чего у многих противников проекта сложилось впечатление его подчинённости правительству США.

В 2006 году Tor Project получил грант от фонда основателя eBay Пьера Омидьяра, а с 2007 года разработку проекта также спонсировала корпорация Google. Свои деньги также жертвовала компания Ford, некоммерческий фонд по борьбе за свободу прессы (Freedom of the Press Foundation), фонд Human Rights Watch и один из американских интернет-провайдеров, который перевёл деньги анонимно.

Анонимные пожертвования также приходили от более чем 4600 человек, так что теоретически спонсором работы Tor может оказаться человек в любом из мировых правительств.

Чего хотят добиться Госдума с Роскомнадзором

5 февраля председатель профильного комитета Госдумы Леонид Левинвыступил с предложением разработать законопроект, по которому доступ к анонимным сетям Tor будет ограничен. По мнению Левина, анонимайзеры (сайты, скрывающие IP-адрес пользователя при просмотре других сайтов или использования интернет-сервисов) и средства доступа в Tor следует блокировать без решения суда.

По мнению депутата, такой закон позволит не допустить распространения запрещённой информации, а также будет противодействовать коммерческому распространению вирусов и незаконному доступу к информации. Иными словами, Левин считает, что Tor используется для организации теневого рынка по продаже эксплойтов и других хакерских услуг.

Позднее тем же днём идею Левина поддержали в Роскомнадзоре, мотивируя это тем, что Tor и другие анонимайзеры позволяют обходить блокировки сайтов. По словам пресс-секретаря ведомства Вадима Ампелонского, решить задачу блокировки анонимайзеров возможно, но как именно планируется это сделать, он не уточнил.

На следующий день Ампелонский рассказал «Ленте.ру», что в его понимании экосистема Tor является рассадником преступности. Представитель ведомства сравнил анонимную сеть с московским районом Хитровка, существовавшим в дореволюционные времена и зачищенным от воровских притонов при Советском Союзе.

Был в прошлом и позапрошлом веке в Москве такой район — Хитровка. Криминальное дно, территория обитания социальных отбросов. Почему русская монархия терпела Хитровку в пешей доступности от места, где короновались августейшие? Доподлинно неизвестно, но, видимо, имея всех упырей в одном месте, их легче было контролировать.

Вот Tor — это глобальная киберХитровка. Созданная и управляемая знамо кем. Как поступила с Хитровкой советская власть? Почитайте у Гиляровского.

Вадим Ампелонский, пресс-секретарь Роскомнадзора

Выступления Левина и Ампелонского — не первые попытки поднять общественную дискуссию вокруг запрета Tor и анонимайзеров. В июне 2013 года газета «Известия» сообщала, что в Общественном совете при ФСБ готовили рекомендации о необходимости запрета анонимных сетей. Хотя Общественный совет при ФСБ позднее опроверг соообщение о разработке рекомендаций, в августе «Известия» снова сообщили о законодательной инициативе блокировки Tor и анонимайзеров.

Тогда в ФСБ рассказывали, что в сети Tor злоумышленники торгуют оружием, наркотиками, поддельными кредитными картами. Директор «Лиги безопасного интернета» Денис Давыдов также поддерживал идею блокировки Tor, считая сеть местом «для общения педофилов, извращенцев, наркоторговцев и других уродов».

Почему TOR бессмысленно пытаться заблокировать

По мнению директора по стратегическим проектам Института исследований интернета Ирины Левовой, Роскомнадзор не сможет отличить зашифрованный трафик, идущий через Tor, от IP-телефонии, банковских операций или даже онлайн-видео. Ведомство может попытаться заблокировать сайты, распространяющие программы для выхода в интернет через Tor, однако пользователи могут воспользоваться для их скачивания другими, ещё не заблокированными анонимайзерами.

Так происходило в 2013 году в Ираке, когда правительство заблокировалосайт Tor Project вместе с Facebook, Twitter, Google и YouTube из опасений, что их может использовать для самоорганизации экстремистская группировка «Исламское государство» (ИГИЛ). Тогда активисты стали запускать зеркала сайта с инструкциями по установке и использованию на арабском языке, что могло даже увеличить число пользователей Tor.

В 2011 году владельцы интернет-сервисов, доступ к которым осуществлялся по зашифрованному соединению, стали сообщать о странной активности из Китая. Когда пользователь из КНР попытался подключиться к таким сервисам, он отправлял на сервер непонятный запрос, после чего его подключение обрывалось. Таким образом в Китае отключили не только доступ к сети Tor, но и другие зарубежные сервисы, работающие через зашифрованный канал.

Более того, правительству и правоохранительным органам, считающим Tor рассадником преступности, просто невыгодно блокировать доступ к анонимной сети. По словам источника «Известий», знакомого с ситуацией вокруг инициатив 2013 года по блокировке Tor, такие анонимные сети считаются безопасными, что позволяет спецслужбам успешно ловить в ней преступников. Если Tor будет заблокирован, то появится новая сеть, и органам придётся разрабатывать новые методы контроля и поиска преступников.

Обновлено: в комментариях BlockRunet @Shara справедливо указал на статью, где подробно описываются механизмы ограничения доступа к Tor разной степени сложности и продуманности. Основной её посыл сводится к тому, что «гонка вооружений» между запрещающим анонимные сети правительством и энтузиастами возможна, однако на примере Китая можно наблюдать, как ничтожно количество тех умельцев, способных пробиться через сложную систему фильтрации с эвристическим анализом.

С другой стороны, государству необязательно добиваться полной фильтрации или расшифровки трафика для выявления злоумышленников: если оно сможет точно разделять тип трафика (VPN/I2P/Tor) и добьётся запрета использования Tor на законодательном уровне, то вне закона будет уже сам факт подключения к анонимной сети, а не передача запрещённой информации или другие противоправные действия.

Правила безопасности при использовании Tor

Тор является одним из самых мощных инструментов для защиты вашей анонимности в Интернете. Но как и везде,есть свои опасности и уязвимости. Давайте поговорим немного о Tor, как он работает, и как себя обезопасить при его использовании.

Пару слов о Tor

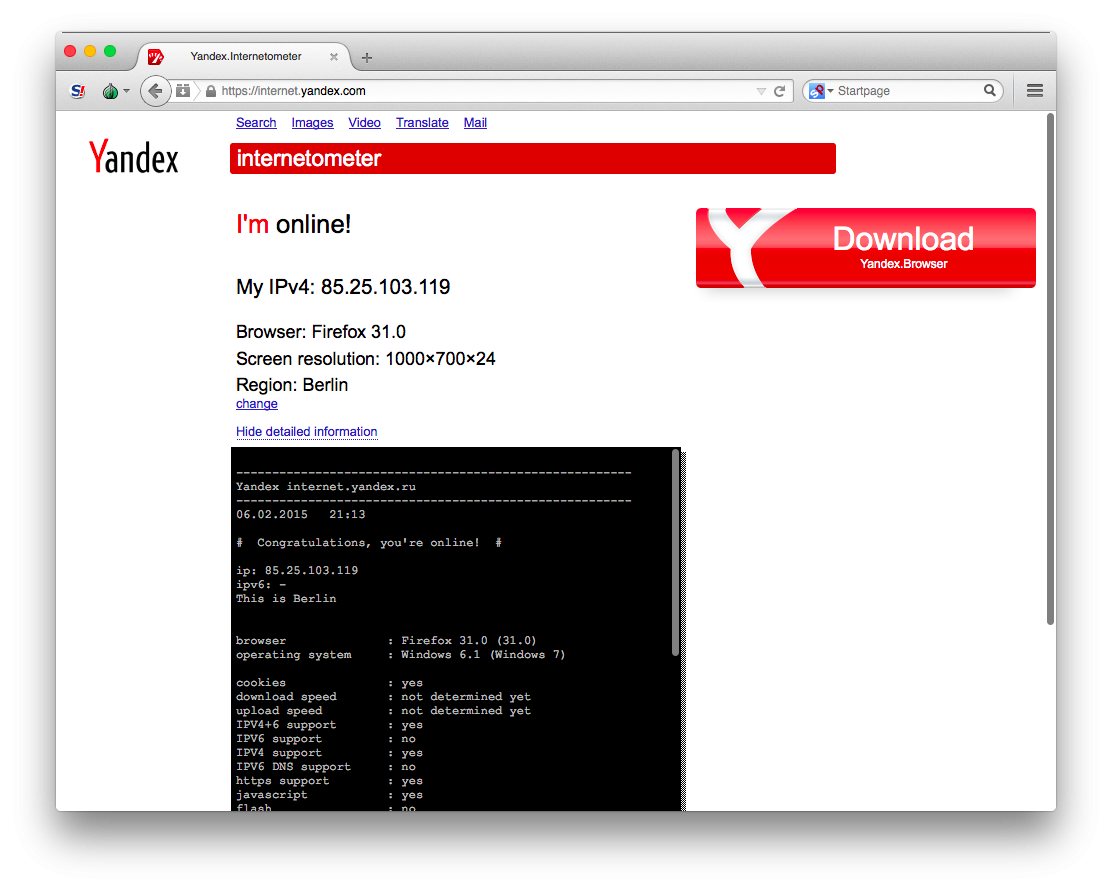

Когда вы пытаетесь получить доступ к сайту через Tor, он пошлет запрос на случайно генерируемые узлы сети, используя криптографическую технологию, известную как луковую маршрутизацию. Это можно сравнить с отправкой письма запечатанного в несколько конвертов. Каждый узел в сети расшифровывает сообщение (открывает только один конверт), и посылает еще в зашифрованном виде (другие конверты остается не тронутыми) к следующему адресу. В результате, ни один узел не может видеть больше, чем положено одному звену, и путь сообщения и информацию в нем становится чрезвычайно трудно проследить.В конце концов, сообщение имеет адресат, и где то должно остановиться. Если адресат подключен непосредственно к сети Tor, то нет проблем. Если вы используете Tor только в качестве прокси для регулярного доступа к Интернету, то тут возникает проблема, так как у любой цепочки должен быть выходной узел (exit node), конечная точка пути запроса, именно его данные и “высвечиваются” на сайте.Ваш трафик уязвим для перехвата именно на этих узлах выхода. Настолько все плохо? Как раз на эту тему проводились исследования, давайте рассмотрим результаты.

Узлы перехватчики

Шведские исследователи по безопасности провели эксперимент по выявлению недобросовестных узлов. Для этого создали домен, имитировавший продажу/покупку Bitcoin.Затем через каждый уникальный выходной узел, посылались уникальные учетные данные.В течении месяца анализировали, какие узлы украли учетные данные, и были попытки авторизации с данными парами логин-пароль.

Результаты эксперимента интересны. Из около 1400 узлов, 16 пытались украсть пароль и была попытка авторизации на сайте приманке. Соотношение не слишком тревожное на первый взгляд, но есть несколько моментов, которые стоит помнить.

- Здесь только те недобросовестные узлы, которых заинтересовала кража именно биткоинтов. Более амбициозные преступников, вероятно, не заинтересует такая приманка, (вот если бы данные интернет банкинга)

- Ущерб. Который может нанесен таким образом колоссальный, в 2007 году консультанты по безопасности взломали 5 выходных узлов в качестве эксперимента, и в их распоряжении оказались учетные данные для входа на сервера по всему миру, в том числе и российских посольств. Плюс ко всему множество другой конфиденциальной информации.

Все дело в том, что 95 % трафика идет в не зашифрованном виде, поэтому содержимое легко перехватывается. Поэтому недобросовестные узлы представляют реальную угрозу.

Как использовать Tor Безопасное

Многие люди склонны считать, что Тор инструмент шифрования и это не так. Тор предназначен для анонимности происхождение вашего браузера и сообщений – но не их содержание. Это дает мощный стимул для недобросовестных людей, настраивать выходные узлы исключительно для шпионажа, кражи или шантажа.Хорошей новостью является то, что есть простые приемы, которые нужно помнить

Оставайтесь в тор

Самый простой способ, чтобы быть в безопасности используйте коммуникации внутри серверов тор. К сожалению это не всегда практично. Через так называемый darknet доступно только малая доля сайтов.

Используйте HTTPS

Наиболее полезным советом, вероятно, является использование HTTPS, что позволяет вам общаться к сайтам в зашифрованном виде.

Избегайте личной информации

Вот вам немного кэпа Избегайте передачу любой личной информации: письма, сообщения, оплаты через интернет, учетные данные.

Тор не магия, а лишь полезный инструмент, как в любом другом деле, без должного понимая и правильного использования, можно серьезно усложнить себе жизнь

texhepl.ru

Разработчики усиливают безопасность Tor Browser, чтобы защититься от ФБР

Браузер Tor давно находится под пристальным вниманием правоохранительных органов. В конце минувшей зимы разразился скандал, в ходе которого стало известно, что ФБР финансировало группу исследователей из университета Карнеги-Меллона, практически вынудив последних разработать методику, которая может использоваться для деанонимизации пользователей. Разработчики браузера пытаются защититься от изысканий спецслужб. Объединившись с учеными из Калифорнийского университета в Ирвайне, команда представила новую функцию: Selfrando.

Как известно, у ФБР есть некий эксплоит, при помощи которого правоохранители уже вычислили 137 предполагаемых педофилов: деанонимизировали пользователей сайта Playpen и предъявили им обвинения. Слушания по делам пользователей Playpen еще продолжаются, представители ФБР упорно отказываются объяснять, каким именно образом они идентифицировали этих людей, так что у разработчиков Tor Browser есть причины для беспокойства.

Некоторые эксперты даже выдвигали теорию, что ФБР эксплуатирует некий 0-day баг в Firefox, чтобы вычислять пользователей, что не на шутку озадачило представителей организации Mozilla, которые уже подключили к делу своих юристов.

Но пока длятся судебные тяжбы и юридические противостояния, никому не хочется оставлять Tor бразуер потенциально уязвимым для атак спецслужб.

Известно, что вышедший в начале июня 2016 года Tor Browser 6.5a1 стал более защищенным по сравнению с предыдущими версиями. Что именно изменилось, объяснила группа ученых из Калифорнийского университета в Ирвайне. Оказывается, некоторое время назад исследователи объединились с разработчиками Tor Project, а итогом их совместных трудов стал доклад, который будет представлен на симпозиуме Privacy Enhancing Technologies в июле 2016 года.

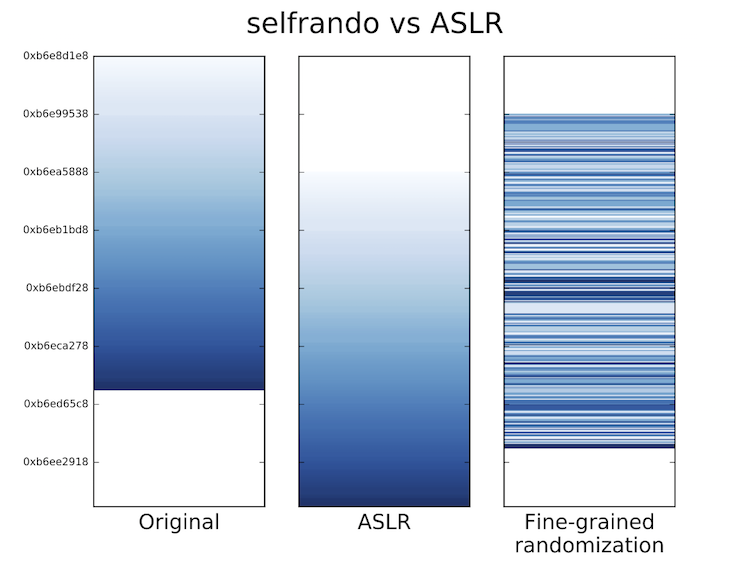

Исследователи пишут (PDF), что вся соль изменений заключена в новой функции Selfrando, которая должна защитить пользователей браузера от деанонимизации. По сути, Selfrando является заменой ASLR (Address Space Layout Randomization). Отличия просты: ASLR берет код и меняет области памяти, в которых он работает. Selfrando, в свою очередь, работает иначе: каждая функция кода здесь отделена от остальных, а Selfrando рандомизирует адрес памяти, где выполняются разные части кода.

Если атакующий не сможет предсказать и определить, в какой части памяти выполняются разные куски кода, он также не сможет спровоцировать ошибки, связанные с нарушением целостности информации в памяти (memory corruption), которые обычно используются для атак на Tor браузер.

«Бинарники, используемые Selfrando, абсолютно идентичны прежним на диске, так как лейаут не рандоминизуется до тех пор, пока не будет загружен в память», — объясняют исследователи.

Также исследователи уверяют, что новая функциональность не создает никакой дополнительной нагрузки на ресурсы компьютера. Тесты показали, что Tor Browser с Selfrando работает лишь на 1% медленнее.

У разработчиков тоже не должно возникнуть проблем с Selfrando, так как никаких сложностей с интеграцией исследователи не обещают. Исходники Selfrando можно найти на GitHub.

Фото: (matt)

xakep.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|