|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Что такое цифровой отпечаток и как его спрятать с помощью Blurr. Отпечаток браузера

Browser Fingerprint. Отпечаток браузера with subtitles (closed captions) and transcript

Enter the URL of the YouTube video to download subtitles in many different formats and languages.

[музыка]

отпечаток браузера

приветствую можешь не

верить не настало но у

пользователей сети

интернет уже давно

как собираются данные

через браузер с

помощью браузерных

отпечатков сегодня

расскажу о том как это

происходит и можно ли

с этим бороться

внимание весь

излагаемый материал

сопровождается

ссылками на источники

которые будут указаны

дополнительно под

видео

часть 1 в

действительности ли я

являюсь анонимный

пользователь

представь что твой

сетевой активности

будет постоянно

известно конкретному

лицу или организация

будь то посещаемые

страницы веб-сайтов

поведение на них и

даже твой путь от

сайта к сайту

при этом при всем то

нигде не

регистрируешься

будучи уверенным

своей анонимности

а что если я тебе

скажу что на самом

деле все так

складывается

впечатление что

приватности в сети

интернет можно забыть

да и кто вообще

заинтересован в

слежке все просто

заинтересованы те кто

буквально хочет

следить за нами

рекламодатели

заинтересованными

высоких показателей

конверсии сервисы по

аналитике посещений в

ресурсов брокеры

данных собирающий

профиля нас

социальные сети

вспомогательные

маркетинговые

инструменты например

час консультантом или

сервис заказа

обратного звонка и

прочее конечно все

они следят за нами

по-разному и с разными

целями

но большей степени

только одна группа

компаний

представляет

реальную угрозу нашей

частной сетевую

активность

это брокеры данных

составление сетевого

профиля пользователя

инструмент с помощью

которого происходит

слишком называется

трекером ты можешь

самостоятельно

убедиться в

присутствии таких

трекеров на

посещаемых

веб-ресурсах с

помощью расширения

для браузеров

расширение холсту и

доступны для всех

популярных браузеров

показывает список

известных ему

трекеров на странице

с возможностью их

отключения на экране

показан пример работы

расширения для сайты

би-би-си деткам на

котором было

обнаружено 11 трекеров

на текущий момент

записи расширение

лобби для браузера

firefox позволяет к

выстраивать

посещенных веб-сайтов

графики найти связи

между ними

зайди на сайт и elise

facebook youtube twitter с

легкостью обнаружим

что на всех этих

сайтах есть

подключения дабл клик

дат нет совпадение не

думаю инструмент

чертогов ты созданной

организации tactical т1

показывает какие

компании отслеживают

ваши данные через

какие страны проходят

трафик цель проекта

повышение

осведомленности

прозрачности

информации о сборе

данных пользователей

к демонстрации я

зашел на русский сайт

аист и проект как о

графе сообщил что

сайт компании связан

с еще двадцатью пятью

компаний в отличие от

рядовых

пользователей

веб-разработчики

могут самостоятельно

исследовать сервисы

на предмет

присутствие трекера

так например don williams

он после отключения

виджеты для

комментариев дискос

обнаружим что

количество сетевых

запросов на странице

сократилась со 105 до 16

где весомая часть

этих запросов

представляла собой

подключили трекеров

известных и не очень

компаний очевидно

сложилась целая

индустрия где большие

братья жонглируют

большими данными сбор

данных может

показаться

безвредным но скорее

всего у нас не будет

контроле над тем кто и

как собирают эти

данные и кому

впоследствии будет

предоставлен доступ

так в чем же

заключается проблема

пользователи сети

интернет сам того не

подозревая

предоставляет данные

себе без какого то ни

было на то согласия с

ростом собранных

данных а пользователи

начинают

вырисовываться

вполне конкретный

образ или другими

словами профиль куда

может ходить

пол возраст

экономический статус

семейное положение

состояние здоровья

политически взгляды

привычки интерес и

так далее и тому

подобное в итоге

стоит вам однажды

авторизироваться в

социальной сети для

на сайте где указаны

ваши реальные данные

и компании смогут

окончательно was killing

официр овать и

дополнить ваш профиль

за нами следят но

причем тут отпечаток

браузера

часть 2 чёрт возьми

так что же такое

отпечаток браузера

отпечаток браузера

это возможность сайта

первичное повторно

идентифицировать

пользователя

клиентское

приложение то есть

сам браузер или

устройства

пользователя через

его настройки и

другие наблюдаемые

характеристики

говоря простым языком

отпечаток браузера

это когда у твоего

браузер есть метка

свете вышесказанные

проблемы с флешки

веб-сайты с помощью

отпечатков браузера

могут

идентифицировать

пользователи на

устройствах

установить

уникальное

количество

посетителей

профилировать

поведение

незарегистрированных

пользователей

связать сайт с

аутентификации

пользователей то есть

связать

зарегистрированного

и

незарегистрированного

пользователя

рекламные сети в свою

очередь могут

попытаться создать

уникальное счетчик

кликов или

профилировать

поведение

пользователей для

повышения

релевантности

рекламы

отпечатки браузеров

бывают трёх видов

пассивные и активные

и хуки подобные

пассивной отпечаток

браузера это

отпечаток браузера

основанный на

характеристиках

наблюдаемых

содержимом web запроса

без использования

какого-либо кода на

клиенте пассивной

отпечатки браузеров

обычно включает в

себя cookies набор

заголовков http запроса

и айпи адрес

отправителя и

возможно другую

информацию на сетевом

уровне например

строка юзера агент

представляет собой

заголовок http запроса

которые обычно

интенсифицирует

браузер версию

операционную систему

а для некоторых

пользователей строка

user-agent

и api адреса обычно

являются

идентифицирующий для

изучения реализации

можно обратиться к

исходникам скромного

проекта на git хоп

название которого

указано на экране для

формировании

пассивного отпечатка

могут использоваться

такие ошибки

заголовки как set aside and

holding a simple in which can action

ghost user-agent башен и

другие и конечно же

айпи адрес

отправителя в общем

виде схема

формирования

пассивного печатка

образом это хэш

функция от суммы

результатов работы

функции где результат

функции это значение

некоторой

идентифицирующие

особенность говоря

детально в нашем

случае это значение

хэш-функция от

конкатенации

содержимого http

заголовков и значение

пи адрес

активный отпечаток

браузера

это такой отпечаток

при вычислении

которого запускается

java script или другой код

для получения

наблюдаемых

характеристик

браузера на экране

приведены несколько

реализаций с открытым

исходным кодом на git

have популярным

решением является

fingerprint от валентина

васильева с никнеймом

bells который выступал

на фронт and come в 2015

докладом на тему

краузер fingerprint

анонимная

индентификации

браузеров рекомендую

дополнительно

знакомиться с этим

докладом

ряды активных

браузерных

отпечатков могут

начать себе доступ к

характеристикам

браузера

перечислению шрифтов

или плагинов

определению

поддержки html5

хранилищ и так далее и

тому подобное в общем

виде схема

формирования

активного отпечатка

полностью совпадает

со схемой пассивного

и если перейти в

частности то это

значение хэш-функции

от суммы

характеристик

браузера экрана и

прочих метрик cookies

подобные опечатки

позволяет первично и

повторно

идентифицировать

пользователя в том же

смысле как это делают

обычные архетипе cookies

для ознакомления с

реализациями вы

можете обратиться к

популярному это

решению эвер cookies от

разработчика с

никнеймом семак нагих

а в общем виде

схема работы для

подобных отпечатков

выглядит следующим

образом у нас есть

вполне конкретный

набор хранилищ куда

мы можем записывать в

заранее нами

сформированное

значение например с

помощью той же

хэш-функции а далее

извлекаем это

значение при

необходимости

под хранилищами я

понимаю любую

абстракцию куда можно

записать и здесь

значение или группу

значений к такому

хранилище может даже

относиться

сохраняемая истории

браузера chrome смещение

вертикального

скролла на странице

конечно возникает

вопрос эффективности

и доступности такого

хранилищ в итоге

получается что на

стороне браузера

хранится некоторое

состояние еще одним

важным понятием

является поверхность

отпечатка это набор

всех наблюдаемых

характеристик

которые могут

использоваться

совместно для

интенсификации

пользователя

клиентского

приложения или

устройства источники

для поверхности

опечатка браузера

ссылаясь на

спецификацию

разработчиков top

браузера привожу

список

от наиболее значимых

наименее значимым

источником для

получения данных для

формирования

отпечатка

пользовательские

настройки

характеристики

оборудования стоит

отметить что

характеристики

оборудования могут

быть определены тремя

способами первый явно

указано браузером

второе определены с

помощью функции

браузера 3

езда чины посредством

статистических

измерений

производительности

системы

талии

характеристики

операционной системы

пользовательское

поведение

характеристики

браузеров каждый

определяющая

особенность входящая

в поверхность печатка

может быть основано

на следующих факторах

энтропия то на

сколько бит

отличается значение 1

характеристики или

поверхности от другой

обнаруживаем оси

будет ли

использование этой

функции для

отпечатков

наблюдаться у

клиентского

приложения

постоянство как долго

характеристики этой

поверхности

отпечатка остаются

неизменными

доступность будет ли

эта поверхность

доступны по умолчанию

или только когда

пользователь

предоставит

конкретные

разрешение масштаб

доступны ли кросс

домена и

использования этой

характеристике

разберём на примере

характеристику user-agent

точки зрения выше

приведенных факторов

которые может входить

в поверхность

отпечатка энтропия 10

бит важно отметить

что это значение

зависит от

накопленной

статистике трекера и

у разных

исследователей может

незначительно

отличаться

обнаруживаем а сть

значение user-agent

наблюдается

подозреваю у многих

если они у всех

браузеров

постоянство значение

хизер агент постоянно

ровно до обновления

версии браузера

доступность для

получения значений

user-agent

не требуется

подтверждение со

стороны пользователя

масштаб значение

user-agent доступны кросс

домен при доступности

и обнаруживаем асти

определяющие

характеристики

важным фактором

является энтропии

о которой стоит

высказаться

дополнительно

напомню что энтропия

показывает то на

сколько бит

отличается значение 1

характеристики или

поверхности от другой

сколько бит

информации нужно для

отпечатка население

земли около семи с

половиной миллиардов

человек взяв логарифм

по основанию 2 и

округляю большую

сторону получаем что

достаточная длина

идентификатора

тридцать три бита на

практике конечно вряд

ли придется следить

за всеми семью с

половиной миллиардов

человек и необходимое

значение энтропии для

результирующие

поверхности

потребуется

несколько меньше

говоря о частных

значениях энтропии

обращаюсь к

исследованию проекта

паноптикум за 2010 год

в котором приведены

результаты значение

энтропии для ряда

характеристик

браузера как видно

некоторые

характеристики

обладают хорошей

энтропией вполне

могут быть

использованы составе

поверхности

отпечатка помимо

значений энтропии для

характеристики керри

поверхности важным

является

распределение

значений

например если мы

строим свой отпечаток

из характеристики у

которой высокой

энтропии и скажем 90

процентов

пользователей имеют

одно и то же значение

то стоит задуматься

об эффективности

такого отпечатка

часть 3 техники

получения отпечатка

браузера

неискушенному

исследователи на

первый взгляд может

показаться что

характеристик для

получения отпечатка

не так много и все они

очевидны на самом

деле это не так

поговорим о некоторых

техниках получения

печатка фф техники

для получения

активных отпечатков

браузера canvas fingerprint

эта техника дает

постоянный отпечаток

с высокой энтропии

прозрачностью для

пользователя и самая

важная простой

реализации на canvas

коллег интересуется

определенный текст с

наложением на него

эффектов также в

тексте могут

присутствовать

специфические

символы например

смайлы

отображаемые

по-разному в

различных

операционных

системах далее

полученное

изображение

сервируется в байта

вы массив и

преобразовывается в

бы из 64

при помощи вызова

метода туда the ural

особенностью техники

canvas fingerprint является то

что результирующий

байта вы массив будет

зависеть от браузера

операционной системы

видеокарты драйвера к

ней для более

детального изучения

техники рекомендую

ознакомиться с

исследованиями fingerprint

young ones and этим л five ход

китона уберите ехала

в сша чем за 2012 год и

заветного foxpro кенни

они заказывают от 6

исследователей за 2014

год

magic finger print это

развитие идея камил

сингер принц эта

техника обладает

точно такими же

плюсами и

особенностями

конечно в случае вы

джилл fingerprint

выполняется

отрисовка более

сложных сцен но после

изображения

преобразуется также у

поэта вы массив как

например в реализации

fingerprint 2 рисуются

трехмерные

треугольники с

дополнительным

наложением эффектов

более того это

библиотека также

собирает

всевозможные веб жир

константы

частичных список

которых приведен на

экране как утверждает

группа

исследователей и anges а

у сон клей эрик весьма

нс после рендеринга

нескольких десятков с

м с помощью jel можно

добиться получения

отпечатка который

будет работать кросс

браузер на и обладать

высоким показателем

эффективности

примеры в цен для

рендеринга приведены

на экране для

демонстрации работы

указанных сцен с

помощью леджер вы

можете посетить

проект uniq машин dot org

а также напрямую

ознакомиться с

результатами

исследования

прочитав статью

рост браузеров и

гриппа интервью у снг

или вел сейчас

опубликованную 2017

году аудио fingerprint

звуковые сигналы

обрабатываемые на

разных компьютерах

или браузерах могут

также отличаться

из-за различий в

оборудования или

программном

обеспечении

получение аудио finger

paint и реализуется за

счет использования

объекта в винду аудио

контекст для работы с

которым не требуется

разрешение со стороны

пользователя есть

несколько схем

реализации аудио

отпечатков первое

реализуется за счет

использования

осциллятора с

треугольным сигналом

подключаемого к

анализатору к

усилителю 2

использует

осциллятор с волновым

сигналом и компрессор

обоих реализациях

получает массивы

значений который

будет являться

отпечатками для

демонстрации 1

реализации вы можете

посетить audi контекст

fingerprint sth на сайте

аудио fingerprint got up and wpm

дот ком готовый fingerprint

группа из четырех

исследователей

представила анализ

битовый опять

реализованный firefox 2015

году и пришла к выводу

что высокоточные

показания уровня

заряда батареи в

браузере firefox могут

привести к

обнаружению емкости

аккумулятора также

исследователи

определили число

возможных

идентификаторов за

счет доступа к уровню

заряда и времени

разрядки батареи то

есть фактически

подошли к получению

значения энтропии

после были предложены

способы по

противодействию

однако в результате

разработчики firefox

отказались от

предложенных методов

и уменьшили точно с

работу готовый ай пи

более подробные

детали исследования

представлены статьи

за другим битовый

профессионала дисков

html-файл патрули сайту

себя

техники для получения

cookies подобных

отпечатков браузера

техника основана на

каширования запросов

спайси cows авторизации

на сервер

отправляется запрос с

указанием к логина и

пароля говорил если

сервер и возвращая 200

код ответа значит в

нашем в кавычках

авторизационный

хранилище содержится

такое значение если

же возвращается код

об ошибке авторизации

значит значение от

это хранилище

изучение этой техники

смотрите бегать эку

ковер cookies сожалению в

настоящий момент

техника не доступны

для современных

браузеров например и

ареал содержащие

авторизационные

данные блокируются

google chrome техника

основанной на работе

с и так http заголовка

реализация данной

техники включает

использование

серверов я все тебе

cookies на экране

представлена схема

реализации техники на

примере библиотеки и

в руки техника

основанное на

использовании пензе

изображения

реализация данной

техники также

включает

использование

сервера и архетипе

cookies на экране

представлена схема

реализации техники

также из библиотеки и

vr cookies

отличие от предыдущей

техники значения

хранится формируемым

kanji изображений

которая декодируется

в браузере техники

основаны на утечках

истории браузера

несмотря на то что на

текущий момент

воспользоваться

этими техниками не

представляет

возможным тем не

менее стоит упомянуть

об их существовании

еще в далеком 2006 году

джереми гройсман

обнаружил утечку в

историю браузера

когда можно было для

указанных ссылок

определить посещал ли

пользователи их или

нет только 2010 году

разработчики

браузеров частности

firefox закрыли эту

проблему в чем же

заключается техника с

помощью стилизаций

посещенных ссылок

использование метода

из window этот компьютер

стал можно было

определить посещена

ли ссылка или нет

чтобы сохранить

значение в нашем

импровизированном

хранилище мы создаем

на странице те фрейм

специальной ссылкой в

которую помещаем

сохраняем ее имя и

значение разбегаются

значение с такого

хранилища перебора

поэтому данная

техника создает

дополнительную

нагрузку на сеть 2013

году исследователь по

устал обнаружил две

техники определяющие

посещении страницы

веб-сайта после были

отправлены отчеты об

ошибках работы

разработчикам

браузеров и как

следствие сейчас

такие техники

являются

недоступными

первая техника

заключается в

использовании

особенности разницы

во времени отрисовки

кадров техника

реализуется с помощью

метода request анемичный

фрейм и увеличение

времени отрисовки

базового кадра а

мир за счет

использования теней

для ссылок далее

сравнивается время

работы отрисовки

между кадрами и

принимается решение о

том была ли посвящена

ссылка или нет вторая

техника связано с

использованием

фильтры для коттеджей

с деталями этих двух

техник вы можете

ознакомиться в статье

pixel perfect амин и так

весь этим л five

опубликованный 2013

году техники

основанные на

хранилища в браузере

append bass

в апреле 2009 года

появилась

спецификация up and bass

затем некоторые

браузеры добавили

поддержку а пдд и

несмотря на то что

сейчас спецификация

не находится в

активной разработке

некоторые браузеры до

сих пор ее

поддерживают

используя api для копан

дпс можно записывать

избегает значение flash

блоков шайку объект

технологии flash

присутствует ло ковши

white джек это тип

данных хранящиеся в

виде файла на

компьютере

пользователя куда

может быть записано

извлечена указанное

значение

популярность

технологии flash в

последние годы падает

разработчики

предпочитают

использовать html5

однако если браузер

пользователя

поддерживает flash

появляется

дополнительное

хранилище для kookie

подобного отпечатка

html5 хранилища

спецификации html 5

помимо всего прочего

подарила нам новые

хранилищ частности с

шанс . calls to reach индекс

db

используя api а и

которых мы можем с

вами с легкостью

записывать извлекать

значения конечно

стоит добавить что в

приватном режиме

браузера происходит

чистка подобных

хранилищ техники

основанные на работе

с https протокола

использование http

заголовка струй

транспорте люди

позволяет веб-сайту

указывать что к нему

всегда следует

обращаться с помощью

безопасного

соединения и тысячи

пятнадцатом году сын

green home представил

подтверждение идеи

использования учтите

кистью транспорт security

для слежки за

пользователями

ссылка указана в

описании реализация

этой техники требуют

наличие сервера за

и своего значения в и

часть из хранилища

преобразуется в

бинарное

представление то есть

последовательность

бит и происходит

обращение группе

поддоменов где имя

поддомена содержат

извлекаем ее имя и

номер бита каждом

запросе мы отправляем

флаг об использовании

или неиспользовании

на этом по доме не

протокол https для

извлечения значений

kee за качестве из

хранилища отправляем

запросы к серверу

далее для каждого

определяем

использовался ли https

протокол или нет

затем такую

последовательное

значение преобразуем

из бинарного видов

строковая данная

техника создает

дополнительную

нагрузку на сеть а что

тебе и правда теперь и

это ещё одна

интересная техника

которую принесло

использование

безопасного

соединения

реализация этой

техники требуют

наличия сервера схема

реализации указано на

экране

техника реализуется с

помощью архетипе

заголовка паблике pins

и отправки отчетов об

ошибке валидации на

адрес указанный порт

юрай часть 4 насколько

уникален твой браузер

несколько слов о

выводах

из исследований

пожалуй самым

известным проектом в

области исследования

браузерного

отпечатка является

паноптикум

выводы которым

приходят

исследователь питер

elex ней говорят о том

что большинство

пользователей могут

быть отслежены

исключительно по

общим

характеристикам

браузера парадокс но

пользователи которые

пытаются защититься

от слежки становится

уникальным и тем

самым повышает

вероятность быть

отслежены me проект

паноптикум

активен и по сей день

и обладает большой

базы отпечатков на

экране представлен

результат работы

браузерного

отпечатка от

паноптикум

для тестового

браузера проект м а ю

ник схож с паноптикум

но используют

дополнительные

метрики типа canvas

fingerprint исходники

этого проекта

находится в публичном

доступе нагих а также

проект предоставляет

публично накопленную

статистику виде

графиков и

рекомендации по

усилению приватности

пользователя аккаунт

обедаете project этот

проект занимается

мониторингом

веб-сайтов и служб

чтобы узнать какие

компании и как

собирают данные

пользователя

этот проект имеет

свою платформу на

базе браузера firefox и

сиренью для измерения

приватности также

проект содержит

большое число

исследований на тему

приватности

с развернутыми

статьями и

статистическими

данными настоятельно

рекомендую

ознакомиться с

исследованиями и

наработками проекта

из принстона какие вы

проекты или

исследования вы бы не

изучали и они

проводили рано или

поздно вы обнаружите

что между моментом

появления новой

техники получения

браузерного опечатка

и моментом смягчения

этой техники всегда

будет существовать

задержка во времени

которые трекера

смогут

воспользоваться

часть 5

смягчение

браузерного

отпечатка когда

обычный пользователь

начинает

беспокоиться о том

что за ним следят

наивно может

возникнуть паранойя и

он будет

устанавливать все

возможные известные и

не очень расширения

для борьбы за слежкой

свой браузер которые

будут отключать

рекламу отключать

известным трекеры

блокировать сайты по

списку и в крайнем

случае отключат

выполнение всех

скриптов на странице

однако разработчики

браузеров давно в

курсе проблемы

браузерного

отпечатка и у

некоторых из них есть

даже отдельные

страницы вики или

часть спецификации

посвященное этому

вопрос некоторые

разработчики

исследователи или

энтузиасты

целенаправленно

создают свои версии

браузеров на основе

популярных с

целенаправленным

усилением

противодействию

техник браузерных

отпечатков таким

примером может

являться тор браузер

который усилен

всевозможными

защитами против

известных техник

однако даже такие

браузеры подвержены

новым техникам и не

могут гарантировать

стопроцентную защиту

обращаясь к тому же

тор браузер у стоит

упомянуть о технике с

использованием

метода window дед quintrex

которая позволяет

снять отпечаток

подробно с этой

техникой можно

ознакомиться

самостоятельно о

проблеме

браузерных

отпечатков известно

консорциум w3c есть 2013

года ведется

разработка черновика

по смягчению

браузерных

отпечатков черновик

этой спецификации

предлагает следующие

практики по

уменьшению

браузерного опечатка

это

взвешенные

увеличение

поверхности

отпечатка чем больше

браузер

предоставляет

характеристикой себе

или об операционной

системе

тем больше становится

поверхность

отпечатка необходимо

контролировать этот

момент

стандартизация если

определить

согласованное

поведение в

реализациях опять то

не будет отличие в

работе этого api между

браузерами которая

может использоваться

для отпечатков

браузера

обнаруживаем

разработчики

браузеров могут

способствовать тому

что некоторые техники

получения отпечатков

будут недоступны

например за счет

принципа

предоставления

минимум информации

через степи или

отключение

конкретных функций и 5

очистка локального

хранилища

использования

заголовка donut человек

для очистки

локального состояния

достаточно перейти в

приватный режим

браузера который

очищает значение cookies

и все доступные

хранилище однако даже

находясь в приватном

режиме доступны

использования

некоторых техник для

треккинга донат трек

архетипе заголовок

отправляемой в

приложению для

отключения

отслеживания

федеральная торговая

комиссия попросила

компании соблюдать

это соглашение но

большинство из них

это игнорирует

использование

заголовка do not track

упирается вопрос

доверия и честного

имени компании

допустим мы выбрали

безопасный браузер со

всеми стройными

механизмами защиты

дополнили его

всевозможными

недостающими

плагинами

находимся в приватном

режиме передаем

заголовок дунуть трек

работаем

скопированные

виртуальной машине и

одели даже шапочку из

фольги

остается понять

насколько эффективны

эти меры существуют

критерии

эффективности по

смягчению браузерных

отпечатков

уменьшение

поверхности

отпечатка увеличение

анонимной выборки

обнаруживаем асти

браузерных

отпечатков очистка

локального состояния

предпринимаемые меры

по борьбе с браузер

ными отпечатками

должны приводить к

вышеуказанным

пунктам

заключение проблема

отпечатка браузера

это борьба брони и

снаряда новые

возможности

браузеров приносят

новые техники снятия

отпечатков

говоря в общем

приватности в сети

интернет давно как

нет интернет никогда

ничего не забывает

www.yousubtitles.com

Методы анонимности в сети. Часть 3. Firefox / Хабр

Всем привет!

Всем привет!Немногие озадачиваются подробной настройкой браузера, хотя браузер – это самая популярная программа для работы в интернете. На примере Firefox я покажу, как можно сделать свой браузер максимально безопасным и чуть более «анонимным» по сравнению с его настройкой по умолчанию, при этом сохранив даже некоторую функциональность! :) Opera или Chrome, имеют схожие настройки, но, на мой взгляд, самый гибкий с точки зрения безопасности – всё же Firefox. Цель статьи – не обеспечить высокий уровень анонимности, но эффективно отсеять множество идентифицирующих, лишних и даже потенциально опасных данных, которые, так или иначе, передаются или принимаются браузером. Все части здесь: Часть 1: Методы анонимности в сети. Просто о сложном. Часть 2: Методы анонимности в сети. Утечки данных. Часть 3: Методы анонимности в сети. Firefox. Часть 4: Методы анонимности в сети. Tor&VPN. Whonix.

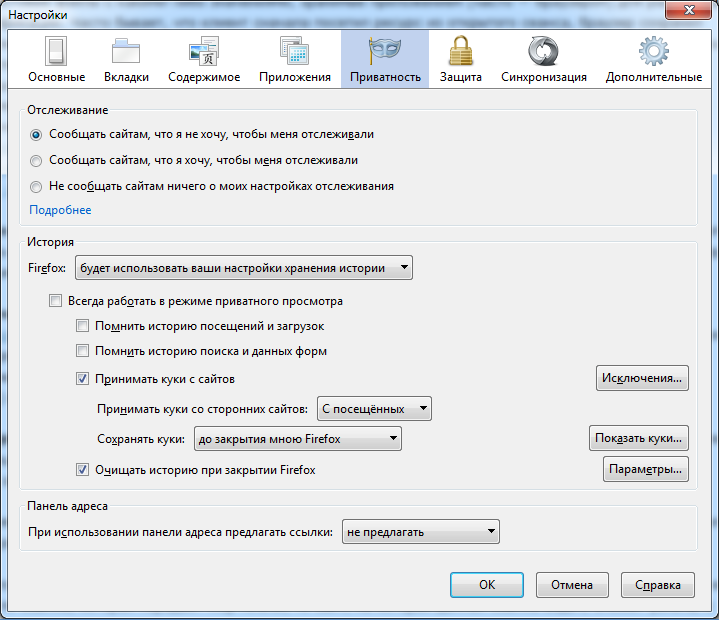

Cookies

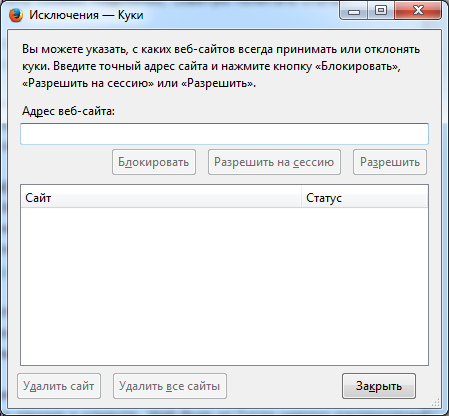

Cookies — это текстовые файлы с какими-либо значениями, хранимые приложением (часто — браузером) для разных задач, например, аутентификации. Если совсем отключить приём cookies, то на некоторых сайтах могут возникнуть проблемы с авторизацией, но Firefox позволяет принимать cookies и очищать их после своего закрытия. Пункт «Принимать куки со сторонних сайтов» тоже желательно отключить, однако, например, залогинившись на Хабре с отключенным 3rd party куки, мы не получим доступа на habrastorage.org, поэтому я предпочитаю всё же принимать куки с посещенных сайтов. Более того, Firefox позволяет вести белый и чёрный список сайтов с куки.

Более того, Firefox позволяет вести белый и чёрный список сайтов с куки. Если мы хотим приватности, то при закрытии Firefox, нужно всё очищать. Да, не совсем удобно, но и следов не остаётся.

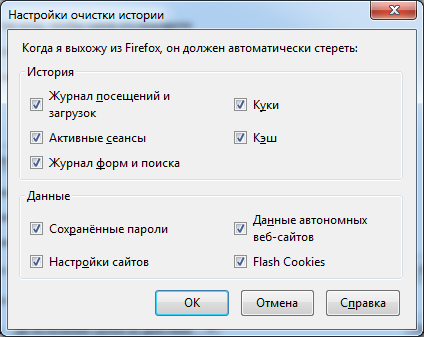

Если мы хотим приватности, то при закрытии Firefox, нужно всё очищать. Да, не совсем удобно, но и следов не остаётся.  Обратите внимание на галочку «Flash Cookies», это не дефолтная галочка Firefox, о ней мы поговорим чуть позже, когда затронем LSO или Flash cookies. Здесь же, в настройках, особое внимание стоит уделить очистке кеша браузера. В статье: "Cookie без куков", обосновывается необходимость очистки кеша. На странице настроек Firefox: about:config, есть параметр: browser.cache.disk.enable, отвечающий за использование дискового кэша. Значение «false», означает, что кеш использоваться вообще не будет. По остальным настройкам browser.cache.disk не заморачивайтесь, после отключения кеша они уже не важны. А удобная и бесплатная программа, CCleaner, поможет вам вычистить все уже накопленные следы интернет-активности, хранящиеся даже в самых дальних уголках жесткого диска.

Обратите внимание на галочку «Flash Cookies», это не дефолтная галочка Firefox, о ней мы поговорим чуть позже, когда затронем LSO или Flash cookies. Здесь же, в настройках, особое внимание стоит уделить очистке кеша браузера. В статье: "Cookie без куков", обосновывается необходимость очистки кеша. На странице настроек Firefox: about:config, есть параметр: browser.cache.disk.enable, отвечающий за использование дискового кэша. Значение «false», означает, что кеш использоваться вообще не будет. По остальным настройкам browser.cache.disk не заморачивайтесь, после отключения кеша они уже не важны. А удобная и бесплатная программа, CCleaner, поможет вам вычистить все уже накопленные следы интернет-активности, хранящиеся даже в самых дальних уголках жесткого диска.Java, Flash, Adobe Reader...

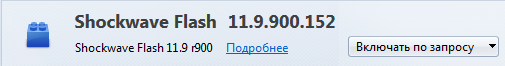

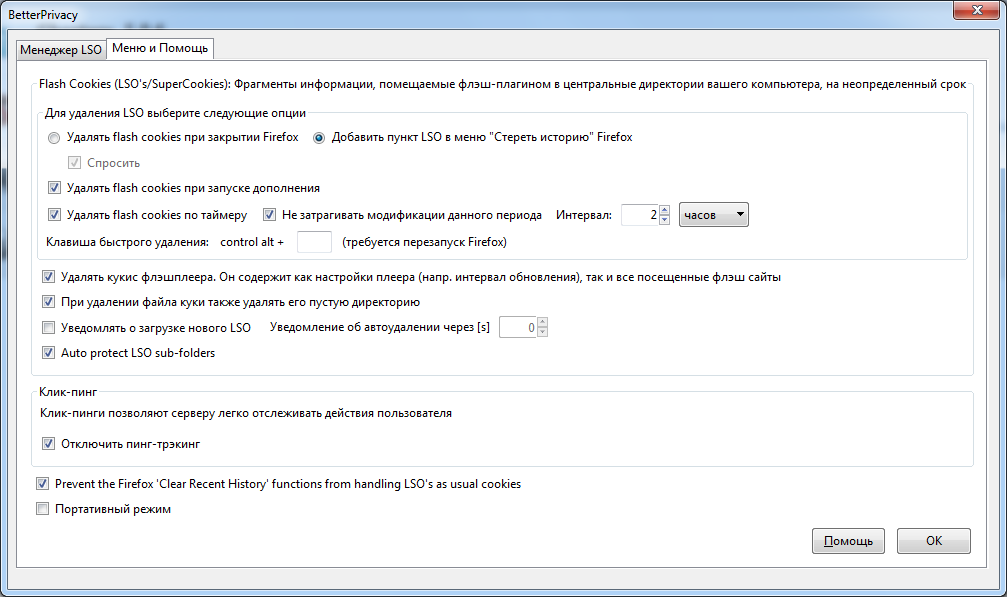

Все эти плагины являются отдельными приложениями, которые запускаются от имени пользователя. Они могут обходить настройки прокси, хранить свои отдельные долгоживущие cookies (Flash — Local Shared Objects) и пр. Все плагины в идеале должны быть отключены или удалены. Без Java и Adobe Reader в браузере вполне можно прожить, но бывают ситуации, когда Flash всё же приходится включать, иначе сайт попросту не заработает. В таком случае нужно обеспечить регулярное обновление Flash и запрет хранения Local Shared Objects (LSO) или Flash cookies. Также рекомендуется включать Flash только по запросу. Так вы разрешите запускать именно тот элемент Flash, который действительно сами хотите. Сделать это можно в настройках плагинов (дополнений). Для запрета хранения LSO специально разработано дополнение к Firefox, Better privacy. Я предпочитаю, чтобы галочка об очистке LSO была добавлена в меню Firefox «Стереть историю», как на предыдущем рисунке.

Для запрета хранения LSO специально разработано дополнение к Firefox, Better privacy. Я предпочитаю, чтобы галочка об очистке LSO была добавлена в меню Firefox «Стереть историю», как на предыдущем рисунке.

Fingerprint (отпечаток) браузера

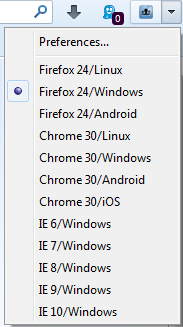

Браузер предоставляет серверу десятки категорий данных, в том числе и так называемый user agent. Всё это может сформировать достаточно уникальный «цифровой отпечаток браузера», по которому его можно найти среди многих других уже в анонимном сеансе. Существует немало дополнений по подмене юзерагента браузера, я привык пользоваться User Agent Overrider. Дополнение стабильно, удобно, постоянно обновляется, есть в официальных репозиториях Firefox.

Скрипты Javascript

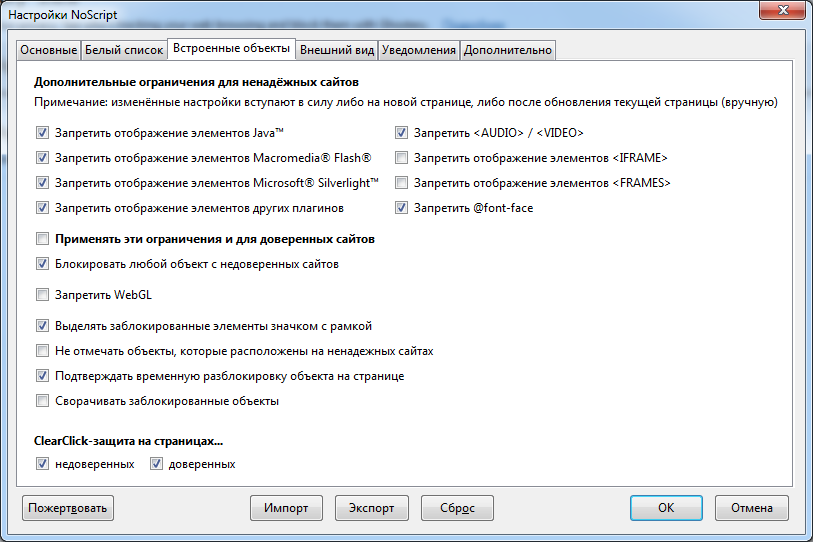

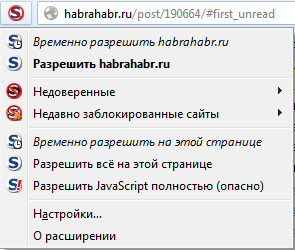

Скрипты Javascript, исполняемые на стороне клиента, могут собирать для сервера множество категорий идентифицирующий данных. Более того, если посещаемый сайт подвержен XSS, то включенные на нём скрипты Javascript помогут злоумышленнику провести успешную атаку со всеми вытекающими последствиями. Для того, чтобы запретить данные скрипты лучше всего подходит дополнение NoScript. Помимо Javascript дополнение может блокировать еще множество различных элементов: Java, Flash и пр. Пользователь может временно разрешить выполнение всего активного содержимого на странице или сделать это на постоянной основе.

Помимо Javascript дополнение может блокировать еще множество различных элементов: Java, Flash и пр. Пользователь может временно разрешить выполнение всего активного содержимого на странице или сделать это на постоянной основе.

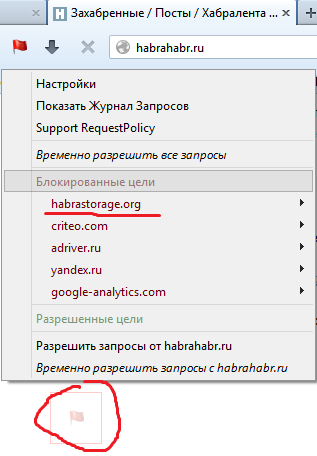

В этом же разделе я опишу еще один аддон, который идёт бок-о-бок с NoScript: RequestPolicy.

Аддон RequestPolicy нужен для контроля межсайтовых запросов и защиты от CSRF. Межсайтовые запросы осуществляются, когда вы зашли на один сайт, он запросил уже у другого сайта нужный ресурс, например, картинку, и показал её вам. Подобные механизмы наиболее часто используются в рекламных целях. Отмечу, что таким образом вредоносные сайты могут делать совсем плохие вещи, например, при определённых условиях выполнять несанкционированные действия на третьем сайте с вашими сохранившимися куками. Представьте, чем это может грозить.

Автор RequestPolicy рекомендует использовать его в связке с NoScript, так как каждое дополнение заточено под свои цели, а вместе они позволяют добиться гибкой и всесторонней защиты. На картинке RequestPolicy блокирует картинку с habrastorage.org. Стоит отметить, что некоторым сайтам совсем не нравится блокировка Javascript и межсайтовых запросов. Должно пройти какое-то время в режиме «обучения», чтобы сформировался доверенный список регулярно посещаемых ресурсов. Что поделать, безопасность и удобство всегда стояли на разных чашах весов.

Стоит отметить, что некоторым сайтам совсем не нравится блокировка Javascript и межсайтовых запросов. Должно пройти какое-то время в режиме «обучения», чтобы сформировался доверенный список регулярно посещаемых ресурсов. Что поделать, безопасность и удобство всегда стояли на разных чашах весов.

Web Bugs

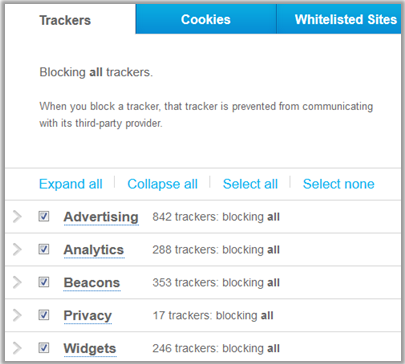

Web Bugs — это невидимые детали веб-страниц, используемые для мониторинга посещений сайта, они способны дополнительно отсылать серверу разные данные о клиенте. Для блокирования web bugs существуют два основных дополнения: Ghostery и DoNotTrackMe. Принцип у них схож, когда я их сравнивал, то остановился по своим субъективным ощущениями на Ghostery, его и опишу. Важно отметить, что при дефолтной настройке Ghostery не блокирует все баги и треккеры, это надо сделать вручную, в его настройках по локальному адресу: resource://firefox-at-ghostery-dot-com/ghostery/data/options.html. При заходе на сайт, где есть подобные элементы, Ghostery их заблокирует и выдаст следующее оповещение.

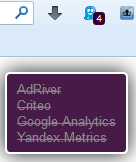

При заходе на сайт, где есть подобные элементы, Ghostery их заблокирует и выдаст следующее оповещение. Со временем вы заметите, что Ghostery и RequestPolicy пересекаются в блокировании некоторых элементов, например, Google Analytics, Yandex.Metrics и пр.

Со временем вы заметите, что Ghostery и RequestPolicy пересекаются в блокировании некоторых элементов, например, Google Analytics, Yandex.Metrics и пр.HTTP-referer

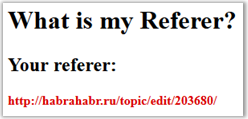

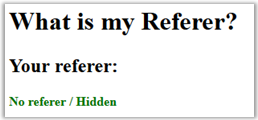

HTTP-referer — это http-заголовок, с помощью которого веб-сайт может определить, откуда к нему идёт траффик. Если вы кликнули по ссылке, которая передает http-referer, то сайт, на который данная ссылка ведёт, сможет узнать, с какого именно сайта вы на него перешли. Firefox имеет интересную настройку в about:config: network.http.sendRefererHeader. Данный пункт определяет, в каких случаях будет отсылаться HTTP-referer. Есть три варианта:- 0 – никогда не отсылать HTTP-referer

- 1 – отсылать только по кликнутым ссылкам

- 2 – отсылать для ссылок и картинок (по умолчанию)

Сделаем то же самое: www.whatismyreferer.com, но с network.http.sendRefererHeader = 0. Опа!

Сделаем то же самое: www.whatismyreferer.com, но с network.http.sendRefererHeader = 0. Опа! Ставьте network.http.sendRefererHeader = 0, и реферер передаваться не будет. В настройках есть еще один схожий параметр, network.http.sendSecureXSiteReferrer, он отвечает за передачу реферера между двумя https-сайтами. Однако не заморачивайтесь, он не работает после отключения предыдущей настройки.

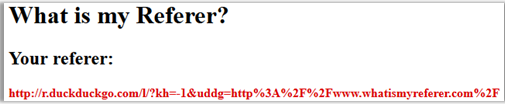

Ставьте network.http.sendRefererHeader = 0, и реферер передаваться не будет. В настройках есть еще один схожий параметр, network.http.sendSecureXSiteReferrer, он отвечает за передачу реферера между двумя https-сайтами. Однако не заморачивайтесь, он не работает после отключения предыдущей настройки.Кстати все слышали про поисковик DuckDuckGo? В том, что он рефереры не отправляет, я был уверен. Но кликнув левой кнопкой мыши по первой ссылке (после рекламы) в его поисковой выдаче по запросу: duckduckgo.com/?q=www.whatismyreferer.com с установленным network.http.sendRefererHeader = 2, я увидел следующее: Если кликнуть средней кнопкой мыши (открыть новую вкладку), то всё ок, реферер действительно не показывается.Будьте внимательны: рефереры используются в работе многих интернет-ресурсов, их отключение может привести к самым неожиданным последствиям, меня, например, после отключения реферера не пускало логиниться в TM ID.

Если кликнуть средней кнопкой мыши (открыть новую вкладку), то всё ок, реферер действительно не показывается.Будьте внимательны: рефереры используются в работе многих интернет-ресурсов, их отключение может привести к самым неожиданным последствиям, меня, например, после отключения реферера не пускало логиниться в TM ID.

Прочее

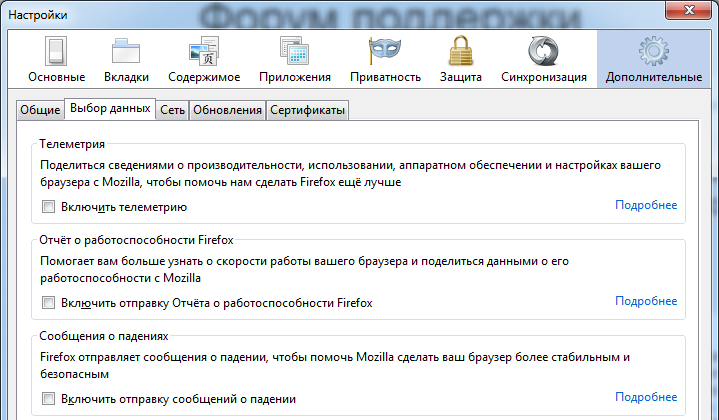

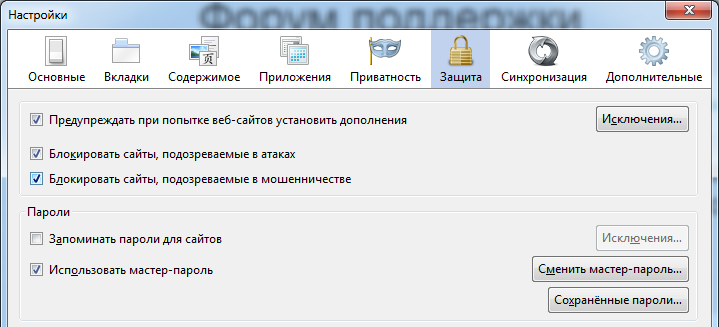

Совершенно лишним будет отправлять какую-либо служебную информацию в Mozilla. Для пущей анонимности я бы советовал вообще не хранить пароли, хотя Firefox имеет возможность использования мастер-пароля, с помощью которого шифруются все остальные пароли, так что вытащить их в открытом виде нельзя.

Для пущей анонимности я бы советовал вообще не хранить пароли, хотя Firefox имеет возможность использования мастер-пароля, с помощью которого шифруются все остальные пароли, так что вытащить их в открытом виде нельзя.

HTTPS Everywhere

Данный аддон нужен для того, чтобы принудительно использовать только https-соединение для сайтов, которые это поддерживают.

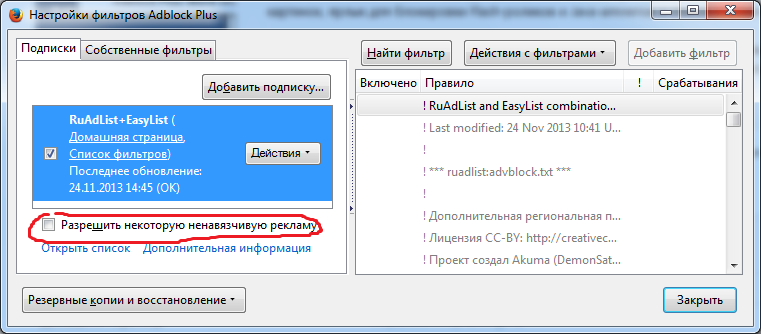

Adblock Plus

Не столько безопасно, сколько просто полезно. Adblock Plus нужен для блокировки всей возможной рекламы при этом он имеет регулярно обновляемый список фильтров. Я отмечу, что в настройках есть галочка: «Разрешить некоторую ненавязчивую рекламу», которую при желании можно убрать. Последний совет для тех, кто активно пользуется SOCKS при веб-серфинге. Настройка network.proxy.socks_remote_dns определяет, где будут выполняться DNS-запросы при использовании SOCKS5. Значение «true» устанавливает, что они будут выполняться через SOCKS-прокси, а не на самом клиенте. Так мы защитимся от DNS-leaks.

Последний совет для тех, кто активно пользуется SOCKS при веб-серфинге. Настройка network.proxy.socks_remote_dns определяет, где будут выполняться DNS-запросы при использовании SOCKS5. Значение «true» устанавливает, что они будут выполняться через SOCKS-прокси, а не на самом клиенте. Так мы защитимся от DNS-leaks.

Подробнее о каждой настройке из about:config Firefox можно почитать тут. А по этой ссылке часть их расписана по-русски.

Уффф, вроде всё! Сам использую описанную конфигурацию Firefox. Сначала нужно было немного привыкнуть, но я понимаю, зачем всё это нужно. Спасибо! Готов ответить на все вопросы.

habrahabr.ru

Что такое цифровой отпечаток и как его спрятать с помощью Blurr

1. Что такое цифровой отпечаток браузера?

Цифровой отпечаток — это уникальное сочетание различных общедоступных характеристик браузера. В него входит список установленных расширений, версия операционной системы, местное время, языковые настройки и так далее. Каждый из этих параметров сам по себе не представляет никакого секрета и доступен для любого сайта, который вы посещаете. Но все вместе они образуют уникальное, свойственное только вашему браузеру сочетание.

2. У моего браузера тоже есть отпечаток?

Да, конечно. Вы можете сами в этом убедиться с помощью сервиса Ipleak.com.

3. Ну и что из этого следует?

Цифровой отпечаток позволяет отслеживать ваши перемещения в Сети. На каждом сайте, который вы посещаете (да, и на ТЕХ сайтах тоже), вы оставляете свой цифровой след. По этому следу идут компании, занимающиеся сбором и анализом пользовательских данных, и составляют досье на вас. В этом досье есть всё: возраст, пол, религиозные и политические убеждения, увлечения, вкусы, хобби и так далее.

4. Я включил все рекомендуемые настройки безопасности в браузере, меня не отследят

Ошибаетесь. Наоборот, уникальные настройки браузера делают ваш цифровой отпечаток ещё более рельефным. Не помогут ни запреты отслеживания, ни удаление cookies, ни режим инкогнито. Свой цифровой отпечаток невозможно отключить.

5. Так что же делать?

Нужно оставлять ложные цифровые следы. Так много ложных цифровых следов, чтобы ваша настоящая история передвижений в Сети просто затерялась в ней. В этом хаосе сборщики информации просто не смогут составить ваш истинный цифровой портрет.

6. Как это реализовать на практике?

Установить расширение Blurr. Оно само в фоновом режиме посещает разные сайты из встроенного списка (его можно самостоятельно отредактировать). В настройках расширения можно даже задать некоторые параметры вашего фиктивного цифрового портрета — пол, интересы, — чтобы расширение посещало только соответствующие сайты.

7. Это будет мешать моему обычному сёрфингу?

Нет. Расширение работает только во время простоя. Вы можете сами задать необходимые параметры в настройках.

8. Где скачать?

Вот здесь.

lifehacker.ru

Анонимность - Проверка cредств сокрытия IP и цифровых отпечатков браузера (Fingerprints).

На нашем сайте ipleak.com вы можете проверить свою анонимность, а именно:

-

Проверить наличие у вас Proxy / VPN / TOR, анонимайзера или Turbo-режима браузера.

-

Проверить цифровые отпечатки (Fingerprints и Canvas Fingerprint) и ETag, по которым вас можно идентифицировать даже после смены IP. (По нажатии кнопки “Show” вы увидите все записи посещений с данными идентификаторами.)

Какую угрозу для анонимности представляет проверка средств сокрытия IP?

С помощью специальных методов сайты могут определить, подключаетесь ли вы к ним напрямую или же используете транзитные системы для сокрытия IP (напр., Proxy, VPN, TOR, анонимайзеры, Turbo и др.).

В результате вашу анонимность могут раскрыть, а доступ к сайту заблокировать.

Какую угрозу для анонимности представляют Fingerprints и ETag?

Это идентификаторы, которые сайты могут вам присвоить с помощью различных методов. По ним вас можно определить даже после смены IP.

-

Canvas Fingerprint — это ID, полученный путем отрисовки в браузере скрытого изображения с помощью элемента HTML5 Canvas (JavaScript). Для каждой системы и браузера этот код будет уникальным.

-

Fingerprint — это ID, полученный на основе полного цифрового отпечатка браузера и системы. Он складывается из всей информации, которую можно определить через ваш браузер и плагины в нем.

-

ETag — это ID, который передается вместе с временными файлами (напр., изображениями), которые браузер загружает с сайта и сохраняет в кеше. Изначально ETag применялся для проверки актуальности кешированных объектов.

Мы рекомендуем:

-

Не использовать прозрачные неанонимные proxy, анонимайзеры и некачественные VPN-сервисы.

-

Не использовать TOR без связки с VPN.

-

Не использовать Turbo-режим браузера для обеспечения анонимности.

-

Работать через специальные утилиты для сокрытия IP и шифрования трафика, использование которых не определяется сайтами (напр., Privatix).

Как защититься от идентификации по Fingerprints и ETag:

-

Для защиты от Canvas fingerprint:

1) Установить расширения, блокирующие элемент HTML5 Canvas (напр., CanvasBlocker в Firefox).

2) Полностью отключить JavaScript, либо с помощью расширений настроить список доверенных сайтов, с которых возможно его выполнение.

-

Для защиты от идентификации по fingerprint, нужно замаскировать информацию о браузере и системе с помощью утилит (например, Random Agent Spoofer в Firefox). При этом информация, передаваемая браузером и расширениями, не должна отличаться от большинства пользователей. (выбирайте популярные конфигурации ).

-

Сохраненные ETag-идентификаторы удаляются вместе с кешем браузера (или автоматически удаляются в приватном режиме просмотра браузера).

ipleak.com

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|