|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Что означает этот значок в адресной строке интернет-сайта? Зеленая строка браузера

Что означает зеленый замок в адресной строке браузера?

480 auto

Протокол HTTPS обеспечивает безопасное зашифрованное соединение браузера интернет-пользователя с веб-сервером, что очень важно при пересылке конфиденциальной информации: учётных данных, паспортных данных, номеров банковских карт и т. п.

Очевидно, нужно информировать пользователя о статусе соединения, чтобы он знал и понимал, насколько безопасны его действия.

Большинство современных браузеров так или иначе отображают тип текущего протокола: HTTP или HTTPS. Но делают они это по-разному!

Обычно сведения о типе соединения представлены в адресной строке браузера.

Примеры отображения типа соединения в браузерах Chrome, Firefox, Opera и Internet Explorer приведены в следующей таблице.

HTTPS

В протоколе HTTPS используется SSL-сертификаты, которые позволяют зашифровать данные, пересылаемые через интернет. Они бывают разных типов.

| Тип SSL-сертификата | Пояснение | |

| DV | Domain Validation | Удостоверен домен |

| OV | Organization Validation | Удостоверена организация, владеющая доменом |

| EV | Extended Validation | Углублённая проверка организации, владеющей доменом |

SSL-сертификаты всех указанные типов обеспечивают надёжное шифрование данных. Отличаются они уровнем проверки владельца домена.

Сертификатом типа DV можно подтвердить домен, зарегистрированный частным лицом, а сертификаты типов OV и EV выдаются только для доменов, зарегистрированных организациями.

DV

SSL-сертификат типа DV — самый распространённый. Он подтверждает тот факт, что посетитель находится на сайте в указанном домене, а не перенаправлен на какой-то иной сайт.

Очевидно, в приведённых примерах наиболее заметная индикация защищённого соединения — в браузере Google. А наименее заметная — в Internet Explorer, в котором значок закрытого замка из серого превращается в жёлтый только, если пользователь навёл на него указатель.

Вполне приемлемой можно признать индикацию защищённого соединения в браузерах Firefox и Opera. В Opera она — компактнее, но нет текстового отображения протокола.

OV

SSL-сертификат типа OV выдаётся только организациям, то есть по сравнению с сертификатом типа DV, он подтверждает не только домен, но и его владельца. Это может быть весьма актуальным, например, при посещении интернет-магазина. К сожалению, в настоящее время соединение по сертификату типа OV отображается браузерами так же, как и соединение по сертификату DV.

Чтобы узнать, какой организации принадлежит домен, пользователь должен посмотреть свойства сертификата. Это возможность доступна всем посетителям сайта, но большинству из них воспользоваться ей будет сложно.

Остаётся надеяться на то, что разработчики веб-браузеров обратят внимание на эту проблему и найдут ей оптимальное решение.

EV

SSL-сертификат типа EV обычно имеют очень крупные организации, так как процедура его получения довольно сложная, дорогая и трудоёмкая.

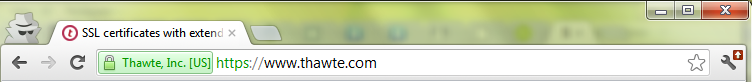

При посещении веб-сайта, защищённого сертификатом типа EV, в адресной строке отображается название организации, на которую зарегистрирован домен.

Обычно название организации или вся адресная строка окрашены зелёным цветом, поэтому этот вид сертификата иногда называют сертификатом с «зелёной строкой».

Как известно, на вкус и цвет товарища нет. Нам представляется оптимальным способ отображения соединения по сертификату типа EV в браузере Opera.

В браузере Internet Explorer отображение наименее компактное, но зелёное поле адресной строки впечатляет. Кроме того, там представлен значок организации.

Ошибки HTTPS

Мы рассказали о случаях, когда при посещении сайта устанавливается защищённое соединение по протоколу HTTPS.

Иногда при таком соединении могут возникать ошибки. Причин тому может быть несколько.

Незначительные ошибки

Последнее время распространились ошибки, связанные с неполной защитой содержания страниц. Например, владелец сайта защитил свой сайт и свою страницу сертификатом, но включил в содержание страницы изображение с другого, незащищённого, сайта. В результате, несмотря на полную защиту основного содержания страницы, соединение становится менее конфиденциальным.

Ещё хуже ситуация, когда из стороннего источника в состав страницы включается активное содержание, например, скрипты JavaScript.

Такого рода ошибки не помещают установлению соединения по протоколу HTTPS, и желанная страница будет отображена. При этом, большинство браузеров сообщит об обнаруженной проблеме специальным значком.

| Chrome | _.png) |

| Firefox | _.png) |

| Opera | _.png) |

| Internet Explorer | _.png) |

Значительная ошибка

Как уже было сказано, в протоколе HTTPS используются криптографические сертификаты SSL, которые имеют ряд параметров, например, имя издателя сертификата, имя получателя, защищённый домен и другие. Эти параметры должны соответствовать определённым правил, нарушение которых может привести к тому, что защищённое соединение не будет установлено, и содержимое веб-страницы не будет отображено.

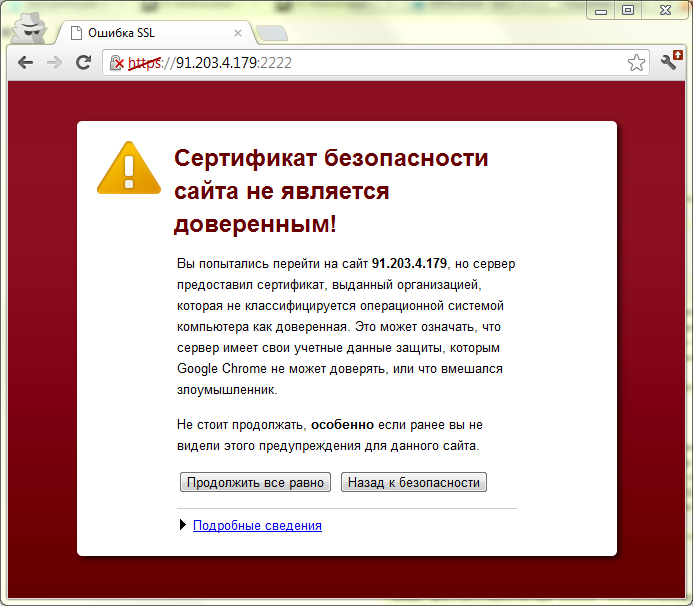

Наиболее простым примером критической ошибки является окончание срока действия сертификата. Ниже приведены сообщения браузеров об этой ошибке.

| Chrome | _.png) |

| Firefox | _.png) |

| Opera | _.png) |

| Internet Explorer | _.png) |

Заключение

Проблема наглядного, удобного, полного и своевременного информирования пользователя о статусе его соединения с веб-сайтом — не праздная и не надуманная. От того, насколько пользователь понимает, в каком соединении он посещает сайт, зависит его безопасность и конфиденциальность.

P.S. Наши другие матеиалы по теме SSL-сертификатов:

1cloud.ru

Цифровые SSL сертификаты. Разновидности, как выбрать?

Существует достаточно много цифровых сертификатов, каждый из которых служит для своих целей. Самые распространенный тип сертификатов это естественно SSL сертификаты, которые также имеют несколько подвидов. Также существуют Code Signing сертификаты, Website Anti Malware Scanner сертификаты и Unified Communications сертификаты.

Существует достаточно много цифровых сертификатов, каждый из которых служит для своих целей. Самые распространенный тип сертификатов это естественно SSL сертификаты, которые также имеют несколько подвидов. Также существуют Code Signing сертификаты, Website Anti Malware Scanner сертификаты и Unified Communications сертификаты.Поскольку мы занимаемся продажей всех видов сертификатов, то накопилось некоторое количество опыта по сертификатам и знаний как правильно подобрать нужный сертификат для конкретной ситуации. Постараюсь в нескольких постах поделиться этой информацией.

Так что если у вас стоит задача поднять защищенное https соединение для вашего сайта, то в этом посте я постараюсь раскрыть все тонкости и особенности SSL сертификатов, чтобы сделать правильный выбор было проще. Начнем с самых распространенных SSL сертификатов.

SSL сертификаты самый распространенный на данный момент тип сертификатов в Интернет. Чаще всего они используются в интернет-магазинах, то есть на сайтах, где есть функция заказа и где клиент вводит свои персональные данные. Для того, чтобы эти данные в момент передачи из браузера на сервер невозможно было перехватить используется специальный протокол HTTPS, который шифрует все передаваемые данные.

Для того, чтобы активировать возможность работы протокола HTTPS как раз и нужны цифровые SSL сертификаты (также потребуется выделенный IP для конкретного сайта).

Что такое SSL сертификат?

SSL — это сокращение от Secure Socket Layer — это стандартная интернет технология безопасности, которая используется, чтобы обеспечить зашифрованное соединение между веб-сервером (сайтом) и браузером. SSL сертификат позволяет нам использовать https протокол. Это безопасное соединение, которое гарантирует, что информация которая передается от вашего браузера на сервер остается приватной; то есть защищенной от хакеров или любого, кто хочет украсть информацию. Один из самых распространенных примеров использования SSL — это защита клиента во время онлайн транзакции (покупки товара, оплаты).

Как получить SSL сертификат?

Самый простой и бесплатный способ — это использовать, так называемый, самоподписной сертификат (self-signed), который можно сгенерировать прямо на веб-сервере. К слову во всех самых популярных панелях управления хостингом (Cpanel, ISPmanager, Directadmin) эта возможность доступна по умолчанию, поэтому техническую сторону процесса создания сертификата мы сейчас опустим.Плюс самоподписного сертификата — это его цена, точнее ее отсутствие, так как вы не платите ни копейки, за такой сертификат. А вот из минусов — это то, что на такой сертификат все браузеры будут выдавать ошибку, с предупреждением, что сайт не проверен.

То есть для служебных целей и для внутреннего использования такие сертификаты подходят, а вот для публичных сайтов, а тем более для сайтов, которые продают услуги, такие сертификаты противопоказаны. Посудите сами, хотели бы вы, чтобы ваш клиент при заказе услуги увидел вот такую ошибку на весь экран? Как показывает практика, большинство клиентов такая страничка вводит в ступор и отбивает желание продолжать заказ дальше.

Почему же браузеры выдают такое предупреждение для самоподписных сертификатов и как этого избежать? Чтобы ответить на этот вопрос потребуется немного рассказать про сами принципы работы SSL сертификатов.

По какому принципу работает SSL сертификат?

Итак для того, чтобы получить SSL сертификат самое первое, что нужно сделать, это сформировать специальный запрос на выпуск сертификата, так называемый (Certificate Signing Request). При формировании этого запроса вам будет задан ряд вопросов, для уточнения деталей о вашем домене и вашей компании. После завершения ваш веб сервер создаст 2 типа криптографических ключей — приватный ключ и публичный ключ.Публичный ключ не является секретным и он помещается в запрос CSR. Вот пример такого запроса: -----BEGIN CERTIFICATE REQUEST----- MIIC3zCCAccCAQAwgZkxCzAJBgNVBAYTAlVBMQ0wCwYDVQQIEwRLaWV2MQ0wCwYD VQQHEwRLaWV2MRQwEgYDVQQKEwtIb3N0QXV0b21hdDEQMA4GA1UECxMHaG9zdGlu ZzEmMCQGCSqGSIb3DQEJARYXc3VwcG9ydEBob3N0YXV0b21hdC5jb20xHDAaBgNV BAMTE3d3dy5ob3N0YXV0b21hdC5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAw ggEKAoIBAQDTg7iUv/iX+SyZl74GcUVFHjFC5IqlTNEzWgLWrsSmxGxlGzXkUKid NyXWa0O3ayJHOiv1BSX1l672tTqeHxhGuM6F7l5FTRWUyFHUxSU2Kmci6vR6fw5c cgWOMMNdMg7V5bMOD8tfI74oBkVE7hV95Ds3c594u7kMLvHR+xui2S3z2JJQEwCh mflIojGnSCO/iv64RL9vjZ5B4jAWJwrruIXO5ILTdis41Z1nNIx3bBqkif0H/G4e O5WF6fFb7etm8M+d8ebkqEztRAVdhXvTGBZ4Mt2DOV/bV4e/ffmQJxffTYEqWg8w b465GdAJcLhhiSaHgqRzrprKns7QSGjdAgMBAAGgADANBgkqhkiG9w0BAQUFAAOC AQEAuCfJKehyjt7N1IDv44dd+V61MIqlDhna0LCXh2uT7R9H8mdlnuk8yevEcCRI krnWAlA9GT3VkOY3Il4WTGg3wmtq6WAgLkVXQnhIpGDdYAflpAVeMKil8Z46BGIh KQGngL2PjWdhMVLlRTB/01nVSKSEk2jhO8+7yLOY1MoGIvwAEF4CL1lAjov8U4XG NfQldSWT1o8z9sDeGsGSf5DAXpcccx0gCyk90HFJxhbm/vTxjJgchUFro/0goVpB credpKxtkwBMuCzeSyDnkQft0eLtZ9b9Q4+ZNDWsPPKxo/zWHm6Pa/4F4o2QKvPC Px9x4fm+/xHqkhkR79LxJ+EHzQ== -----END CERTIFICATE REQUEST-----

Данные которые содержатся в этом ключе можно легко проверить с помощью сервисов CSR Decoder. Как пример: CSR Decoder 1 или CSR Decoder 2. Второй сервис выдает больше информации о CSR и проверяет ее на валидность, поле Signature в результатах проверки.

Если мы вставим такой запрос в форму для его расшифровки, то увидим, какие данные содержатся в публичном ключе.

CSR Information: Common Name: tuthost.ua — доменное имя, которое мы защищаем таким сертификатом Organization: TutHost — название организации, которой принадлежит домен Organization Unit: Hosting department — подразделение организации Locality: Kiev — город, где находится офис организации State: Kiev — область или штат Country: UA — двухбуквенный код, страны офиса. Email: [email protected] — контактный email технического администратора или службы поддержки

Важный момент — обратите внимание на поле Country — формат этого поля подразумевает только двухбуквенный код по стандарту ISO 3166-1, если вы не уверены в коде вашей страны, то проверить его можно например тут: Таблица ISO-3166-1. Я обращаю внимание на это поле, потому, что самая частая ошибка у наших клиентов при генерации запроса CSR — это неправильный код страны. И как следствие с такой CSR произвести выпуск сертификата невозможно.

После того как CSR сгенерирован вы можете приступать к оформлению заявки на выпуск сертификата. Во время этого процесса центр сертификации (CA — Certification Authority) произведет проверку введенных вами данных, и после успешной проверки выпустит SSL сертификат с вашими данными и даст возможность вам использовать HTTPS. Ваш сервер автоматически сопоставит выпущенный сертификат, со сгенерированным приватным ключем. Это означает, что вы готовы предоставлять зашифрованное и безопасное соединение между вашим сайтом и браузером клиентов.

Какие данные содержит в себе SSL сертификат?

В сертификате хранится следующая информация:- полное (уникальное) имя владельца сертификата

- открытый ключ владельца

- дата выдачи ssl сертификата

- дата окончания сертификата

- полное (уникальное) имя центра сертификации

- цифровая подпись издателя

Что такое центры сертификации (CA)?

Это организация, которая обладает правом выдачи цифровых сертификатов. Она производит проверку данных, содержащихся в CSR, перед выдачей сертификата. В самых простых сертификатах проверяется только соотвествие доменного имени, в самых дорогих производится целый ряд проверок самой организации, которая запрашивает сертификат. Об этом мы поговорим ниже.Так вот, разница между самоподписными бесплатным и платными сертификатами, выданными центром сертификации как раз и заключается в том, что данные в сертификате проверены центром сертификации и при использовании такого сертификата на сайте ваш посетитель никогда не увидит огромную ошибку на весь экран.

Говоря в общем, SSL сертификаты содержат и отображают (как минимум одно из) ваше доменное имя, ваше название организации, ваш адрес, город и страницу. Также сертификат всегда имеет дату окончания и данные о центре сертификации, ответственного за выпуск сертификата. Браузер подключается к защищенному сайту, получает от него SSL сертификат и делает ряд проверок: он не просрочен ли сертификат, потом он проверяет, выпущен ли сертификат известным ему центром сертификации (CA) используется ли сертификат на сайте, для которого он был выпущен.

Если один из этих параметров не проходит проверку, браузер отображает предупреждение посетителю, чтобы уведомить, что этот сайт не использует безопастное соединение SSL. Он предлагает покинуть сайт или продолжить просмотр, но с большой осторожностью. Это последнее, что вы должны увидеть ваши потенциальные клиенты.

Центров сертификации существует достаточно много, вот перечень самых популярных: Comodo — работает с 1998 штабквартира в Jersey City, New Jersey, США. Geotrust — основан в 2001, в 2006 продан Verisign, штабквартира Mountain View, California, США Symantec — бывший Verisign в состав которого входит и Geotrust. Купил всех в 2010 году. Thawte — основан в 1995, продан Verisign в 1999. Trustwave — работает с 1995, штабквартира Chicago, Illinois, США.

Как видим самый крупный игрок на рынке SSL сертификатов это Symantec, который владеет тремя крупнейшими центрами сертификации — Thawte, Verisgin и Geotrust.

Есть ли разница в каком центре сертификации заказывать сертификат?

Основное отличие между разными центрами сертификации — в цене сертификатов и в том, в каком количестве браузеров установлен их корневой сертификат. Ведь если в браузере нет корневного сертификата этого центра сертификации, то посетитель с таким браузером все равно получит ошибку при входе на сайт с сертификатом от такого центра. Что касается перечисленных выше центров сертификации, то их корневые сертификаты установлены в, пожалуй, 99,99% всех существующих браузеров.Чтобы проверить, корневые сертификаты каких центров сертификации установлены в вашем браузере, достаточно в настройках вашего браузера найти такую опцию. (В Chrome Настройки -> показать дополнительные настройки -> управление сертификатами -> Доверенные корневые центры сертификации). В Chrome установлено более 50 таких корневых сертификатов.

Важный момент — частенько у клиентов возникала ситуация, когда SSL сертификат на серверe установлен, но при заходе на сайт браузер все равно выдает ошибку. Такая ситуация может возникнуть или из-за отсутствия в файле ca-bundle.crt корневого сертификата центра выдавшего сертификат или из-за того, что корневой сертификат устарел. Корневые сертификаты также имеют свой срок действия (в браузерах они обновляются при обновлении браузера).

С июля 2010 года сертификационные центры перешли на использование ключей 2048bit RSA Keys, поэтому для корректной работы всех новых сертификатов необходимо устанавливать новые корневые сертификаты. Если новые корневые сертификаты не установлены — это может вызвать проблемы с корректной установкой сертификата и распознаванием его некоторыми из браузеров. Ссылки на странички центров сертификации, где можно скачать новые корневые сертификаты даны ниже.

RapidSSL Certificate

GeoTrust SSL CertificatesThawte SSL CertificatesVeriSign SSL Certificates Покупать сертификаты напрямую у центров сертификации невыгодно, так как цена для конечных пользователей у них существенно выше, чем для партнеров, к тому, же если вам нужно закрыть такую покупку в бухгалтерии, то с этим тоже будут сложности. Выгоднее всего покупать такие сертификаты через партнеров. Партнеры закупают сертификаты оптом и имеют специальные цены, что позволяет продавать сертификаты намного дешевле, чем напрямую в центре сертификации.Итак мы вплотную подошли к видам SSL сертификатов.

Какие виды SSL сертификатов существуют?

Между собой сертификаты отличаются свойствами и уровнем валидации.

Типы сертификатов по типу валидации

- Сертификаты, которые подтверждают только доменное имя (Domain Validation — DV).

- Сертификаты, которые подтверждают домен и организацию (Organization Validation — OV).

- Сертификаты, с расширенной проверкой (Extendet Validation — EV).

Сертификаты, подтверждающие только домен

Это самые простые сертификаты, это ваш выбор если сертификат вам нужен срочно, так как выпускаются они автоматически и моментально. При проверке такого сертификата отсылается письмо со специальной ссылкой, по которой нужно кликнуть, чтобы подтвердить выпуск сертификата.Важный момент, что это письмо может быть отправлено только на так называемый approver email, который вы указываете при заказе сертификата. И к адресу approver email есть определенные требования, он должен быть либо в том же домене для которого вы заказываете сертификат, либо он должен быть указан в whois домена. Если вы указываете email в том же домене, что и сертификат, то указывать любой emal тоже нельзя, он должен соответствовать одному из шаблонов: admin@ administrator@ hostmaster@ postmaster@ webmaster@

Еще один Важный момент: иногда сертификаты с моментальным выпуском попадают на дополнительную ручную проверку Центром сертификации, сертификаты для проверки выбираются случайным образом. Так что всегда стоит помнить, что есть небольшой шанс, что ваш сертификат будет выпущен не моментально.

Сертификаты SSL с валидацией домена выпускаются, когда центр сертификации проверил, что заявитель имеет права на указанное доменное имя. Проверка информации об организации не проводится и никакая информация об организации в сертификате не отображается.

Сертификаты с валидацией организации.

В таком сертификате уже будет указано название организации. Такой сертификат частное лицо получить не может. Срок выдачи таких сертификатов как правило от 3 до 10 рабочих дней, зависит от центра сертификации.Процесс выдачи сертификатов OV

После получения запроса на выпуск сертификата с проверкой организации центр сертификации производит проверку, реально ли существует такая организация, как указано в CSR и принадлежит ли ей указанный домен.Что проверяется в таких случаях? У разных центров сертификации проверка несколько отличается, поэтому приведу общий список пунктов, которые могут быть проверены или запрошены:- Наличие организации в международных желтых страницах — проверяется не всеми центрами сертифации

- Наличие в whois домена названия вашей организации — а вот это уже проверят обязательно, и если такое название там не указано от вас скорей всего затребуют гарантийное письмо, в котором нужно указать, что домен действительно принадлежит организации, иногда могут затребовать подтверждение от регистратора

- Свидетельство о государственной регистрации — требуют все реже, чаще сейчас производится проверка через специальные компании, которые производят проверку существования организации по своим каналам. Например для Украины вас могут проверить по базе ЕДРПОУ

- Счет от телефонной компании, в которой содержится название вашей организации и ваш номер телефона, указанный в заказе — таким образом проверяется валидность вашего телефона. Требуют все реже.

- Проверочный звонок — все чаще правильность телефона проверяют осуществляя звонок, на номер телефона, указанный вами в заказе. При звонке спросят сотрудника, указанного в административном контакте. Не у всех центров сертификации есть русскоговорящие сотрудники, поэтому предупредите человека, который отвечает на телефон, что возможен звонок от англоязычной компании.

Сертификаты с расширенной проверкой.

Это самые дорогие сертификаты и получить их сложнее всего. В таких сертификатах есть так называемый «green bar» — то есть при входе не сайт, где установлен такой сертификат в адресной строке браузера посетителя появится зеленая строка, в которой будет указано название организации, получившей сертификат.Вот как это выглядит на сайте у Thawte.

Такие сертификаты обладают наибольшим уровнем доверия, среди продвинутых посетителей вашего сайта, поскольку сертификат указывает, что компания реально существует, прошла полную проверку и сайт действительно принадлежит ей.

SSL cертификаты с расширенной проверкой (EV) выпускаются только когда центр сертификации (CA) выполняет две проверки, чтобы убедиться, что организация имеет право использовать определенный домен плюс центр сертификации выполняет тщательную проверку самой организации. Процесс выпуска сертификатов EV стандартизирован и должен строго соотвествовать правилам EV, которые были созданы на специализированном форуме CA/Browser Forum в 2007 году. Там указаны необходимые шаги, которые центр сертификации должен выполнить перед выпуском EV сертификата:

- Должен проверить правовую, физическую и операционную деятельности субъекта.

- Должен убедиться, что организация соответствует официальным документам.

- Необходимо убедиться, что организация имеет исключительное право на использование домена, указанного в сертификате EV.

- Необходимо убедиться, что организация полностью авторизована для выпуска EV сертификата.

Список того, что конкретно будут проверять такой же как и для сертификатов с проверкой организации.

EV сертификаты используются для всех типов бизнеса, в том числе для государственных и некоммерческих организаций. Для выпуска необходимо 10-14 дней.

Вторая часть правил актуальная для центра сертификации и описывает критерии, которым центр сертификации должен соответствовать перед тем, как получить разрешение на выпуск EV сертификата. Она называется, EV правила аудита, и каждый год происходит проверка на соответствие этим правилам.

Типы SSL сертификатов по своим свойствам.

Обычные SSL сертификаты

Тут все понятно, это сертификаты, которые выпускаются автоматически и подтверждают только домен. Подходят для всех сайтов. Цена: от 20$ в годSGC сертификаты

Сертификаты с поддержкой повышения уровня шифрования. Актуально для очень старых браузеров, которые поддерживали только 40 или 56 бит шифрование. При использовании этого сертификата уровень шифрования принудительно повышается до 128 бит. За все время у нас не купили не одного такого сертификата. Мое мнение, что они уже не нужны, разве что для внутреннего использования в больших корпорациях, где сохранилось очень старое железо. Цена: от 300 $ в год.Wildcard сертификаты

Нужны в том случае, когда вам кроме основного домена нужно обеспечить шифрование также на всех поддоменах одного домена. Например: есть домен domain.com и вам нужно установить такой же сертификат на support.domain.com, forum.domain.com и billing.domain.comСовет: посчитайте количество поддоменов, на которые нужен сертификат, иногда бывает выгодней купить отдельно несколько обычных сертификатов. Цена: от 180$ в год. Как видите, если у вас меньше 9 поддоменов, то дешевле купить обычный сертификат, хотя в использовании будет удобней один wildcard.

SAN сертификаты

Пригодится, если вы хотите использовать один сертификат для нескольких разных доменов, размещенных на одном сервере. Обычно в такой сертификат входит 5 доменов и их количество можно увеличивать с шагом в 5. Цена: от 395 $ в годEV сертификаты

Это те самые сертификаты с расширенной проверки и зеленой строкой в браузере, о которых мы говорили выше. Получить их может только юридическое лицо, коммерческая, некоммерческая или государственная организация. Цена: от 250 $ в год.Сертификаты c поддержкой IDN

Как правило, не у всех центров сертификации указана эта опция в описании сертификата, но не все сертификаты поддерживаются работу с IDN доменами. Поэтому я просто приведу здесь список сертификатов, у которых есть такая поддержка:- Thawte SSL123 Certificate

- Thawte SSL Web Server

- Symantec Secure Site

- Thawte SGC SuperCerts

- Thawte SSL Web Server Wildcard

- Thawte SSL Web Server with EV

- Symantec Secure Site Pro

- Symantec Secure Site with EV

- Symantec Secure Site Pro with EV

Как выбрать самый дешевый сертификат?

У Geotrust самые дешевые SAN сертификаты. Сертификаты с валидацией только сайта, а также wildcard выгоднее всего у RapidSSL. EV сертификаты самые дешевые также у Geotrust. SGC сертификаты есть только у Thawte и Verisign, но у Thawte дешевле.Чем еще отличаются сертификаты между собой

- Скоростью выпуска. Быстрее всего выпускаются сертификаты с валидацией только домена, дольше всего с EV валидацией, от 7 рабочих дней.

- Количество перевыпусков сертификата — у большинства центров сертификации неограниченно. Требуется, если допустили ошибку в данных об организации.

- Гарантия — для некоторых сертификатов есть гарантия от 10.000 $. Это гарантия скорее не для покупателя сертификата, а для посетителя сайта, где установлен сертификат. В случае если посетитель сайта с таким сертификатом пострадает от фрауда и потеряет деньги, то центр сертификации обязуется их ему компенсировать до суммы указанной в гарантии. То есть центр сертификации как бы дает гарантию на свои сертификаты и что их невозможно установить на «левый» домен. На практике такие случае мне не известны поэтому на этот параметр можно не обращать внимание.

- Бесплатный тестовый период — из платных сертификатов есть у symantec secure site, geotrust rapidssl, comodo positive ssl, thawte ssl web server. Также можете для тестов использовать бесплатные сертификаты: StartSSL™ Free

- Возврат средств — есть почти у всех сертификатов в течении 30 дней, хотя бывают и сертификаты без периода moneyback

Полезные утилиты:

- OpenSSL — самая распространенная утилита для генерации открытого ключа (запроса на сертификат) и закрытого ключа.http://www.openssl.org/

- CSR Decoder — утилита для проверки CSR и данных, которые в нем содержаться, рекомендую использовать перед заказом сертификата.CSR Decoder 1 или CSR Decoder 2

- DigiCert Certificate Tester — утилита для проверки корректно самого сертификатаhttp://www.digicert.com/help/?rid=011592http://www.sslshopper.com/ssl-checker.html

В следующих частях постараюсь рассказать про остальные виды сертификатов.

P.S. с удовольствием отвечу на любые вопросы связанные с выбором SSL сертификата в комментариях. P.P.S. Желающие получить 30% скидку на ssl сертификаты — пишите в личку.

Update: Важный момент — некоторые сертификаты умеют работать на доменах с www и без www, то есть для защиты www.domain.com и domain.com достаточно одного сертификата, но заказывать его нужно на www.domain.com Актуально для сертификатов: • RapidSSL • QuickSSL Premium • True BusinessID • True BusinessID with EV

habrahabr.ru

Смешанное содержимое HTTPS: как исправить ошибку

Иногда возникает следующая ситуация: вы заказали доверенный SSL сертификат, прошли проверку центром сертификации, установили сертификат на сервер. Все сделали верно, но при попытке перейти на ваш ресурс, браузер выдает ошибку: «Не удалось загрузить сайт, заблокирована загрузка смешанного активного содержимого». Или же, как вариант, веб-сайт загружается, но вместо закрытого замка в адресной строке браузер показывает желтый треугольник и сообщает о том, что соединение зашифровано только частично. Причина этих проблем – смешанное содержимое или смешанный контент (в английском варианте — mixed content) на вашем сайте.

Что же представляет собой смешанный контент? И, самое главное, как от него избавиться?

Что такое смешанное содержимое?

Все мы знаем, что при посещении веб-сайта, на котором клиент планирует ввести какие-либо личные данные, будь-то логин и пароль, ФИО, электронный или простой адрес, номера кредитных карт и прочее, следует обращать внимание, защищена ли эта страница SSL сертификатом. На это указывают некоторые визуальные признаки:

- URL-адрес веб-сайта начинается с расширения https, а не http (например, https://emaro-ssl.ru)

- В адресной строке браузера отображается иконка закрытого замка (чаще всего зеленого цвета)

- Хорошо, если на сайте установлена печать защиты или Site Seal (но ее добавление опционально, поэтому ее отсутствие не всегда говорит об отсутствии SSL сертификата)

- Если на сайт установлен SSL сертификат с расширенной проверкой, зеленая строка будет содержать и название компании-владельца домена на зеленом фоне.

Тем не менее, в некоторых случаях возникают проблемы с отображением содержимого сайта при наличии смешанного содержимого: например, в Google Chrome в адресной строке вместо зеленого замка показывается замок, перекрытый желтым треугольником. В Mozilla Firefox вместо замка показывается треугольник с восклицательным знаком, как на картинке ниже.

Кроме того, в окне браузера может появляться сообщение о том, что веб-страница содержит смешанное содержимое и информация отображается частично, либо полностью заблокирована и не отображается вообще. В каждом браузере сообщение о смешанном контенте может показываться по-разному, но суть одна – пользователь получает предупреждение и не сможет просмотреть все содержимое страницы, что, соответственно, оказывает негативное влияние на конверсию сайта в целом.

Internet Explorer:

Internet Explorer сообщает, что отображено только безопасное содержимое сайта, предоставленное через безопасный протокол https. У вас есть возможность отобразить весь контент страницы нажатием кнопки “Show all content” («показать все содержимое»).

Google Chrome:

Браузер Google Chrome пишет, что данная страница содержит скрипт из непроверенного источника. Вы можете загрузить все содержимое сайта, нажав на ссылку “Load unsafe content” (“Загрузить небезопасное содержимое)”.

Mozilla Firefox:

Mozilla Firefox также блокирует небезопасное наполнение, однако информирует, что большинство веб-сайтов продолжают работать, несмотря на заблокированное содержимое.

Если вы видите одно из этих предупреждений, это значит, что, несмотря на установленный SSL сертификат, соединение не может быть полностью защищено, так как некоторые файлы загружается по http-каналу. Соответственно, эта информация может быть просмотрена или изменена третьими лицами. Поэтому на сайтах со смешанным содержимым не рекомендуется оставлять личную информацию, такую как, например, банковские и паспортные данные, логины и пароли, адреса и так далее.

Почему смешанное содержимое блокируется?

По сути, смешанное содержимое или смешанный контент – это смешанные скрипты протоколов https и http. Дело в том, что если не все наполнение сайта состоит из файлов, загружаемых по протоколу https, и на странице имеется часть контента, загружаемого по протоколу http, то такое соединение может быть защищено только частично. В результате, казалось бы безопасное соединение является не совсем безопасным.

Почему же возникают проблемы со смешанным содержимым, и к каким последствиям может это привести?

SSL сертификат гарантирует защищенное https-соединение. Соответственно, при установленном SSL сертификате страницы веб-сайта должны загружаться только по протоколу https. Если использовать на безопасном сайте также части контента по http, появляются пробелы в безопасности соединения между веб-сайтом и Интернет пользователем. Следовательно, мошенники или просто третьи лица, заинтересованные в получении конфиденциальных данных, могут заменить части сайта с http на преднамеренно измененную информацию и тем самым скомпрометировать веб-страницу. Заполучив личную информацию посетителей, ее могут использовать в своих корыстных целях.

Каким бывает смешанный контент?

Существует два вида смешанного содержимого: активное и пассивное. Разница между ними состоит в том, как мошенник может использовать ту или иную часть страницы и какими могут быть последствия для пользователей. Давайте разберемся подробнее:

Пассивное смешанное содержимое

Пассивное смешанное содержимое (от англ. Mixed passive content или Mixed display content) – часть страницы, которая отображается на сайте, несет в себе какую-либо информацию, но напрямую не влияет на функционирование сайта. Пассивный смешанный контент появляется, когда на защищенной веб-странице загружается картинка, видеозапись, звуковой файл или объект через http протокол. Мошенники могут заменить соответствующую часть контента дезориентирующей информацией, содержащей cookie-файлы, и таким образом смогут собирать информацию о перемещении пользователя на страницах. Картинку на сайте потенциально могут заменить другим изображением, содержащим неверную информацию или какой-либо призыв к пользователю.

Большинство браузеров не блокируют полностью все содержимое пассивного типа, а предупреждают о присутствии такой информации на сайте в виде специального знака , как это было показано на примерах выше. Такой вид смешанного содержимого встречается очень часто на различных веб-сайтах.

Предупреждение о смешанном пассивном содержимом на Google Chrome выглядит так:

Виды пассивного смешанного контента:

- src атрибут <audio> — звуковой файл

- src атрибут <img> — изображение

- src атрибут <video> — видеозапись

- субресурсы <object> — запрос каких-либо файлов веб-сайта по http

Активное смешанное содержимое

Активное смешанное содержимое (от англ. Mixed Active Content) – куда более опасный тип смешанного контента. В данном случае через небезопасный http протокол загружаются файлы, которые могут вносить изменения на странице, загружаемой по https-соединению, и потенциально украсть личные данные, вводимые пользователями. Таким образом, вместе с описанными выше рисками, которым подвергает безопасность страницы пассивный контент, активное смешанное содержимое влечет за собой и другие, более опасные угрозы. Так, с его помощью мошенник может перехватить запрос на http контент или изменить ответ сервера, добавив в него вредоносный код JavaScript, который в свою очередь может украсть имя пользователя и пароль, заполучить личные данные или попытаться установить вредоносное ПО на операционной системе пользователя.

Большинство браузеров блокирует активное смешанное содержимое. К нему относятся следующие http запросы:

- data атрибут <object> — выбор файла, который отображается на странице

- href атрибут <link> — исходящие ссылки

- src атрибут <script> — файл скрипта

- src атрибут <iframe> — файл, отображаемый во фрейме

- атрибут XMLHttpRequest – объект, с помощью которого JavaScript делает http-запросы к серверу, не перезагружая страницу

Как исправить смешанное содержимое?

После установки SSL сертификата, необходимо обязательно проверять, правильно ли работает веб-страница, корректно ли настроена переадресация, все ли ссылки внутри сайта открываются по протоколу https. Для проверки смешанного контента рекомендуем использовать браузер Google Chrome.

- В первую очередь обратите внимание, как отображается Ваш URL-адрес. Если замочек перед адресом зеленый – проблем с https-соединением нет. Если он перекрыт желтым треугольником, скорее всего, речь идет как раз о смешанном содержимом.

- В окне кликните правой кнопкой мыши и перейдите по ссылке «Просмотр кода элемента». Это же можно сделать, нажав комбинацию клавиш Ctrl+Shift+I.

- Внизу окна браузера появится окно, перейдите в последнюю вкладку Console («Консоль»). В ней будут перечислены проблемные ссылки после предупреждения «Mixed Content: и далее перечисление файлов, которые загружаются по протоколу http», как на примере ниже:

Все, что Вам нужно сделать, — это заменить все http-ссылки на https. Для того, чтобы избежать появления смешанного содержимого при переходе на https, рекомендуем изначально все ссылки внутри сайта оформлять как динамические. Тогда при переходе на https-соединение, они автоматически будут меняться на https-ссылки.

Купить SSL сертификат

Обеспечьте защиту передаваемых данных при помощи SSL сертификата

Поделиться "Смешанное содержимое HTTPS: как исправить блокирование смешанного контента?"

Смешанное содержимое HTTPS: как исправить блокирование смешанного контента?

4 (79.02%) Всего оценок: 61www.emaro-ssl.ru

Что означает этот значок в адресной строке интернет-сайта?

Что означает этот значок в адресной строке интернет-сайта?

Если нажать на такой замочек, то, почти наверняка, там все будет написано.

Сам по себе замочек указывает на тот факт, что используется защищенное соединение https (а не http). Для защиты соединения, сайт указывает свой сертификат (это такой специальный набор данных о сайте, который в том числе содержит специальное поле - открытый ключ). Если сертификат сайта является доверенным и действительным (используется много проверок), то замочек зеленый.

Обычно это можно считать признаком того, что данные, которыми вы обмениваетесь с сайтом защищены.

Изображение замка в адресной строке, там где прописан URL сайта, - это хороший знак. При помощи таких знаков вы можете узнать безопасный сайт или нет. Если у браузера есть информация по поводу надежности ресурса, он ставит зеленый замок (а также если вы переходите по https-соединению), а если сайт опасный, вы увидите другое - восклицательный знак:

Я конечно не продвинутый пользователь компьютером, но знаю одно, что наличие в адресной строке замочка зеленого цвета это хороший знак. Этот замочек говорит о том, что все данные, вводимые мной на этом сайте зашифрованы особым способом и не могут просматриваться.Такой значок есть на сайте сбербанка онлайн, вебмани.

Если нажать на этот зеленый замок, то в браузере появится вот такая информация:

Но эти замочки могут иметь другой цвет:

Заначек зеленый замочек в адресной строке означает что соединение с этим сайтом полностью безопасно, именно с помощью данный значков в адресной строке браузер дает нам знать свое отношение к тому, или иному сайту, схема очень проста она описана на фото.

Неизвестные, но все же безопасные сайты как Большой вопрос чаще всего отмечены значком восклицательного знака в кружке.

Этот значок представляется собой quot;идентификатор безопасности сайтаquot;. Если вы нажмте на этот значок, то перед вами появятся сведения об идентификации сайта и об его безопасности. В данном случае зелный замок означает зашифрованность соединения между пользователем и конкретно данным сайтом. Этот зелный замок означает, что используется не http соединение, а защищенное соединение https.

Что такое WWW этим вопросом задаются многие начинающие пользователи всемирной сети. И не каждый пользователем со стажем может дать ответ на такой вопрос. Так что же это WWW и почему мы набираем эти загадочные www. в адресной строке браузера?

Всемирная паутина (сокращенно World Wide Web или WWW) это единство информационных ресурсов, которые связаны между собой средствами телекоммуникаций и основаны на гипертекстовом представлении данных, разбросанных по всему миру.

Годом рождения Всемирной паутины считается 1989 год. Именно в этом году Тим Бернерс-Ли предложил общий гипертекстовый проект, который получил впоследствии название Всемирной паутины.

Создатель паутины Тим Бернес-Ли, работая в лаборатории физики элементарных частиц европейского центра ядерных исследований CERN В Женеве (Швейцария), совместно с партнером Робертом Кайо занимались проблемами применения идей гипертекста для построения информационной среды, которая упростила бы обмен информацией между физиками.

Итогом данной работы явился документ, в котором рассматривались понятия, имеющие принципиальное значение для паутины в ее современном виде, и были предложены идентификаторы URI, протокол HTTR и язык HTML. Без данных технологий уже нельзя представить современный Интернет.

Бернерс-Ли создал первый в мире веб-сервер и первый в мире гипертекстовый веб-браузер. На первом в мире веб-сайте он описал, что такое Всемирная паутина и как установить веб-сервер, как использовать браузер и т.п. Этот сайт являлся и первым в мире Интернет-каталогом.

Начиная с 1994 года самые главные задачи по развитию Всемирной паутины взял на себя Консорциум Всемирной паутины (World Wide Web Consortium, WЗС), который организовал и до сих пор возглавляет Ким Бернес-Ли. Консорциум разрабатывает и внедряет технологические стандарты для Интернета и Всемирной паутины. Миссия WЗС : Полностью раскрыть потенциал Всемирной паутины, путем создания протоколов и принципов, гарантирующих долгосрочное развитие Сети. WЗС разрабатывает Рекомендации, что бы достичь совместимость между программными продуктами и аппаратурой различных компаний, что делает Всемирную сеть более совершенной, универсальной и удобной.

Значок в виде зеленого замочка в адресной строке интернет-сайта означает, что этот сайт защищен и использует шифрование, т.е. та информация, которая передается от сайта к вам закрыта для внешних пользователей. И если даже кто-то по дороге пока идет информация перехватит ваши данные, то все равно не сможет их просмотреть, потому что для этого понадобится ключ.

Иконка в виде зеленого замка - это так называемый идентификатор сайта. Замок обычно расположен в адресной строке, слева от адреса.

Если Вы щелкнете по нему, откроета меню Центра Управления. Там можно просмотреть информацию о данном сайте и при желании изменить настройки безопасности.

Кнопка в виде зеленого замка призвана защитить пользователей от посещения вредоносных страниц и сайтов, выманивающих личные данные.

Это так называемый quot;Идентификатор сайтаquot; - первый (не по значимости) показатель безопасности сайта.

При просмотре страниц в интернете этот идентификатор может 4 вида: оранжевый треугольник; серый шар; серый или зеленый замки. При нажатии на один из четырех значков отразится информация о идентификации и безопасности сайта.

Серый шар показывает, что между страницей и браузером соединение будет незашифрованным или частично зашифрованным, и является не защищенным от внешнего воздействия. Этот знак имеют большинство сайтов, которые не участвуют в передаче личных данных пользователей.

При этом сайты http являются незащищенными, а https - частично защищенными.

Оранжевый треугольник с восклицательным знаком говорит о том, что соединение защищено частично, и воздействие извне не будет предотвращено.

Серый замок свидетельствует о частичной защищенности, но возможности предотвращения внешнего воздействия.

Ну и, наконец, зеленый замок говорит о том, что соединение между сайтом и пользователем зашифровано.

В общем, это разные уровни безопасности, которые, впрочем, для приличного хакера значения не имеют.

Подобный значок видел на на сайте - quot;Сбербанк онлайнquot;. На сколько мне известно это говорит о том что значок символизирует - безопасный зашифрованный вход на сайт. Так что если увидели такой знак - вход можете осуществлять свободно.

Когда вы видите а адресной строке зеленый значок замочка, вы можете быть уверены в том, что сайт надежный. Многие браузеры именно так показывают проверенные сайты. Вот наглядный пример моего браузера, он не только показывает, а и пишет что он quot;Надежныйquot;.

info-4all.ru

|

|

..:::Счетчики:::.. |

|

|

|

|

|

|

|

|