2018 radius server на windows 2018 r2: Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Содержание

Как интегрировать маршрутизатор Mikrotik с Windows AD

Если вам нужно аутентифицировать ваших пользователей для PPP или любой другой службы Mikrotik, вы можете сделать это либо через внутреннюю базу данных, либо с помощью внешнего сервера RADIUS. С другой стороны, ваши корпоративные пользователи хотят использовать один логин для всех сетевых служб.

Кроме того, вы можете подключить любое устройство Mikrotik с вашим Windows AD.

Давайте творить волшебство!

Сценарий

Предположим, что у нас есть один маршрутизатор Mikrotik, который будет служить VPN-концентратором вашей компании. Это означает, что все пользователи компании будут устанавливать свои сеансы VPN через это устройство. Это может быть ваш основной маршрутизатор или вы можете развернуть другое устройство Mikrotik в зоне DMZ.

Вы хотите использовать для VPN то же имя пользователя и пароль, которые корпоративные пользователи используют для входа на свои компьютеры. Это также известно как Single Sign-On или SSO .

Начиная с Windows 2000, Microsoft заменила свою внутреннюю базу данных пользователей на структуру с именем Active Directory или AD для краткости. По своей сути Active Directory — это система LDAP. И да, LDAP — это открытый стандарт для каталогов. Однако устройства Mikrotik не могут напрямую подключаться к серверу LDAP.

Хотя ваше устройство Mikrotik не использует протокол LDAP, оно вполне может использовать другой открытый стандарт — RADIUS . Протокол Remote Authentication Dial-In User Service описан в RFC 2865.

Ответ для этого сценария очень прост — используйте реализацию Microsoft сервера RADIUS и интегрируйте свои устройства Mikrotik с вашим доменом. Эта служба существует в каждом Windows Server (начиная с 2008 R2) и называется 9.0009 Сервер сетевой политики или NPS .

Более того, он существует даже в старых Windows 2000 и 2003 Server и называется IAS . Однако эти платформы устарели, и мы не будем рассматривать их в дальнейшем.

Рецепт

По сути нам нужно:

- Хотя бы один рабочий сервер AD (он же контроллер домена ) 90 056

- Ваши пользователи уже могут входить в этот домен и регулярно работать с другими сетевыми службами, такими как файловые серверы

- По крайней мере один сервер в этом домене должен иметь роль NPS

- Ваше устройство Mikrotik должно быть правильно настроено для других сетевых ролей и доступно из вашей локальной сети и Интернета

Обратите внимание на следующую информацию:

- все LAN IP-адреса всех устройств, которые вы будете использовать

- короткое доменное имя (например, Contoso )

- все группы пользователей в этом домене, которые будут использовать эту службу

- проверьте свои политики паролей для связи между устройствами

Когда все эти шаги выполнены, мы можем продолжить этот процесс.

Установка роли NPS на сервер

Первым шагом является установка роли NPS на одном из ваших серверов. В вашей сети может быть несколько серверов NPS. Позже вы увидите, что одно устройство Mikrotik может использовать более одного сервера RADIUS. В моем сценарии я буду использовать одно устройство Mikrotik и один сервер NPS.

В вашей сети может быть несколько серверов NPS. Позже вы увидите, что одно устройство Mikrotik может использовать более одного сервера RADIUS. В моем сценарии я буду использовать одно устройство Mikrotik и один сервер NPS.

Этот процесс одинаков независимо от версии Windows Server. Я нашел эти скриншоты в своем архиве и, к счастью, сделал их 5-6 лет назад, когда впервые настраивал NPS. Когда я обновил этот сервер до 2012R2, я использовал их, чтобы гладко повторить этот процесс.

Откройте графический интерфейс диспетчера серверов на своем сервере и добавьте новую роль — Network Policy and Access Services.

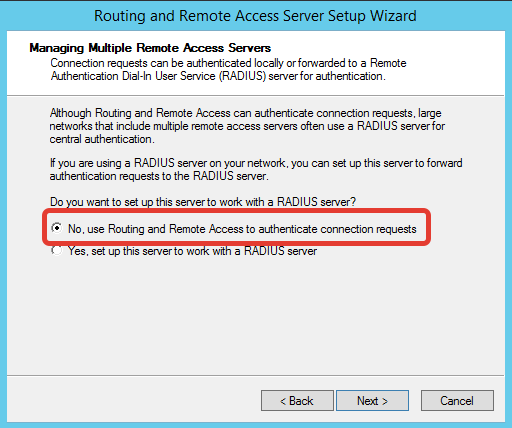

Вам нужно выбрать только роль сервера политики сети. В Windows Server 2012R2 вы не увидите здесь параметр Службы маршрутизации и удаленного доступа . Не волнуйтесь, вам это совершенно не нужно.

Завершите процесс установки.

Это займет некоторое время, так что возьмите кофе и приготовьтесь к следующему шагу.

Конфигурация службы NPS

Откройте консоль сервера политики сети из инструментов администрирования.

Когда консоль откроется, можно приступать к ее настройке. Выберите RADIUS-сервер для удаленного доступа или VPN-подключений в раскрывающемся меню.

Затем нажмите кнопку с именем Настроить NAP . Мы только начинаем процесс настройки.

Следующим шагом является присвоение имени и выбор типа. Нам нужна политика для VPN-соединений.

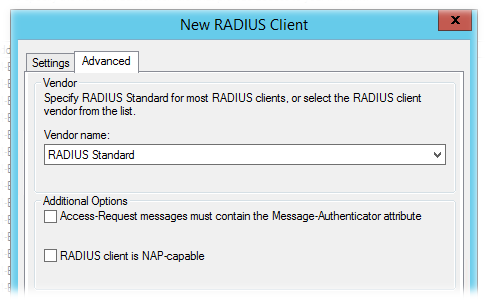

Теперь нам нужно добавить всех клиентов RADIUS, которые будут использовать эту политику. Да, у вас может быть более одного клиента, связанного с одной и той же политикой.

Нажмите кнопку [ Добавить… ] и появится новое диалоговое окно. Вам необходимо определить:

- понятное имя для этого устройства (например, Mikrotik router )

- указать его IP-адрес (или DNS-имя)

- введите секрет RADIUS – пароль, который будет использоваться позже при общении

Этот секрет RADIUS важен, поэтому запишите его. Вы должны правильно ввести позже на своем устройстве Mikrotik. Как вы уже поняли, вы можете использовать разные секреты для разных клиентов.

Вы должны правильно ввести позже на своем устройстве Mikrotik. Как вы уже поняли, вы можете использовать разные секреты для разных клиентов.

Повторите этот процесс для всех клиентов, которых вы хотите здесь настроить. Когда вы закончите, просто перейдите к следующему шагу.

Мы должны выбрать метод аутентификации .

Я оставил это на протоколе MS-CHAPv2. Здесь это не важно, так как это связано со службами на базе Microsoft Windows.

Следующим шагом является добавление пользователей, которые будут обрабатываться этой политикой. Этот диалог очень похож на диалог, связанный с сетевыми клиентами. Это очень важный шаг.

Снова нажмите кнопку [ Добавить… ] и появится новое диалоговое окно. Это стандартный диалог для выбора пользователей или групп, который вы видите в любом месте Windows.

Выберите все группы, которые вы хотите включить. Поскольку эта политика распространяется на , все пользователей в домене и все пользователи всегда являются частью группы с именем 9. 0015 Пользователи домена , я добавил сюда только эту группу. Опять же, когда вы закончите добавлять все необходимые группы, переходите к следующему шагу — IP-фильтрам.

0015 Пользователи домена , я добавил сюда только эту группу. Опять же, когда вы закончите добавлять все необходимые группы, переходите к следующему шагу — IP-фильтрам.

Просто оставьте Нет и продолжайте.

Эти настройки также не важны для этой политики, поскольку они относятся только к Microsoft. Просто продолжайте дальше.

Вам не нужно использовать имя ОБЛАСТИ, поэтому оставьте это поле пустым. Если вы хотите использовать его, вам нужно указать его позже в Mikrotik.

И все. У нас есть новая политика, которая будет обрабатывать все входы в VPN с нашего маршрутизатора Mikrotik.

Проверьте вашу новую политику

Прежде чем мы перейдем на сторону Mikrotik, мы проверим наши настройки на стороне NPS. Это также хороший способ выполнить шаги по устранению неполадок.

Первый шаг — это список клиентов RADIUS. Ваше устройство должно быть включено в список и включено.0010 — политика VPN должна быть включена.

Третий шаг — проверка сетевых политик — политика для VPN-соединений должна быть включена

Теперь мы готовы настроить наше устройство Mikrotik.

Настройка нашего устройства Mikrotik в качестве клиента RADIUS

Мы знаем, что наш сервер NPS работает, и мы можем настроить клиентскую сторону. В этом сценарии я включу аутентификацию RADIUS для служб PPP 9.0237 . Здесь я использовал WinBox, но вы можете сделать то же самое с помощью терминала.

Подготовка службы PPP для RADIUS

Я открыл параметры PPP в WinBox, а затем выбрал вкладку с названием Secrets . На этой вкладке я нажал кнопку с названием PPP Authentication & Accounting .

Открылся новый диалог, и я проверил параметр с именем Использовать радиус

Я закрыл этот диалог и настройки PPP. Теперь все мои службы PPP могут использовать службу RADIUS. Имейте в виду, что Mikrotik может одновременно использовать как локальную базу данных пользователей, так и удаленный сервер RADIUS для аутентификации пользователей.

Настройка клиента RADIUS

Клиент RADIUS скрыт за командой с именем RADIUS в главном меню графического интерфейса WinBox.

Откроется новое окно, и здесь мы можем увидеть всех настроенных клиентов RADIUS. Как я уже упоминал, мы можем использовать более одного RADIUS-сервера с одним и тем же устройством Mikrotik.

Если вам нужно определить новое подключение к серверу RADIUS, нажмите кнопку [ + ] или просто дважды щелкните существующее определение, чтобы отредактировать его. Теперь мы можем настроить наше соединение.

Нам нужно указать:

- службу ( ppp в этом сценарии)

- имя домена Windows AD (например, Contoso )

- IP-адрес сервера NPS

- секрет RADIUS — тот же пароль, который мы определили в политике NPS

- исходный адрес нашего устройства — этот IP-адрес должен совпадать с IP-адресом, который мы уже указали в политике NPS

Когда вы настроите все эти параметры, нажмите кнопку [ OK ], чтобы сохранить их. Теперь вы можете проверить свои VPN-подключения.

Теперь вы можете проверить свои VPN-подключения.

Если вы хотите просмотреть статистику, вы можете открыть это соединение RADIUS и выбрать вкладку с именем Статус , где вы можете увидеть параметры связи.

Вы должны увидеть, что большинство ваших запросов принято.

И сервер RADIUS прослужил много лет

Это был мой рассказ об этой интересной интеграции. Опять же, было немного магии, которая делает великие вещи.

К тому времени, когда вы закончите читать это, мой сервер будет обновлен до Windows Server 2016, и я использовал ту же магию для переноса на него NPS. Этот сервис может выполнять больше задач, но я использовал его только для этой цели.

Как видите, обе стороны очень гибки в настройке. Вы можете добавить больше клиентских устройств или больше серверов в соответствии с вашими потребностями. Более того, вы можете настроить дополнительные серверы RADIUS для других сетевых служб Mikrotik, например, точка доступа .

Оставайтесь с нами.

Оценить:

Нравится:

Нравится Загрузка…

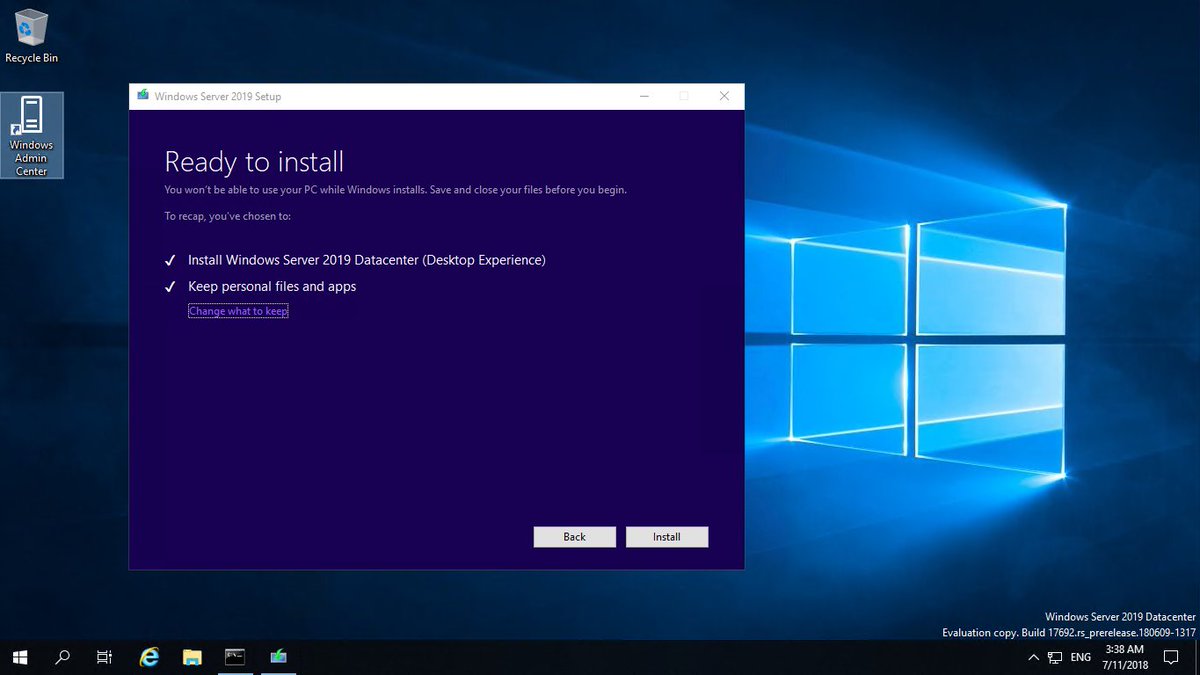

Установка Настройка Устранение неполадок Windows Server 2019 NPS как RADIUS

Windows Server 2019

Установка-Настройка-Устранение неполадок-Windows-Server-2019-NPS-as-RADIUS

За последние несколько дней я поэкспериментировал с несколькими коммутаторами и настроил аутентификацию 802.1X между коммутаторами и сервером Microsoft RADIUS. Я хотел опубликовать краткий блок-пост, чтобы узнать, как настроить Microsoft Network Policy Server для работы в качестве RADIUS-сервера для клиентов в сети и как его настроить в общих чертах. Конфигурация не сложная, но утомительная. Если вы пропустите один небольшой шаг или настройку, вы можете часами ломать голову, пытаясь найти проблемы. Тем не менее, есть некоторые инструменты для устранения неполадок с RADIUS, которые облегчают жизнь, выявляя, что происходит, если запросы аутентификации и т. д. Давайте рассмотрим Установка Настройка Устранение неполадок Windows Server 2019NPS as RADIUS, чтобы выполнить установку и настройку и рассмотреть несколько областей устранения неполадок, на которые следует обратить внимание.

Установка Настройка Устранение неполадок Сервер политики сети Windows как RADIUS

Процесс установки сервера политики сети в Windows Server 2019 очень прост. Это просто вопрос установки роли сервера политики сети в Windows Server. Это просто следующий, следующий, завершающий процесс, даже без перезагрузки Windows. Компонент NPS находится в разделе Роли сервера Часть мастера добавления ролей и компонентов.

Начало установки сетевой политики и роли сервера доступа — Windows Server 2019

Добавьте дополнительные функции, необходимые для установки роли.

Добавьте дополнительные функции, необходимые для роли сервера политики сети в Windows Server 2019

Теперь роль выбрана.

Роль сервера политики сети добавляется после выбора дополнительных функций

Нажмите кнопку Далее.

Network Policy Server: на что следует обратить внимание во время установки

Подтвердите установку роли NPS.

Подтверждение установки сервера политики сети

Установка роли NPS успешно завершена.

Установка компонента Network Policy Server успешно завершена

Теперь, когда роль успешно добавлена, мы можем приступить к настройке роли NPS для использования в качестве сервера RADIUS для сетевых устройств.

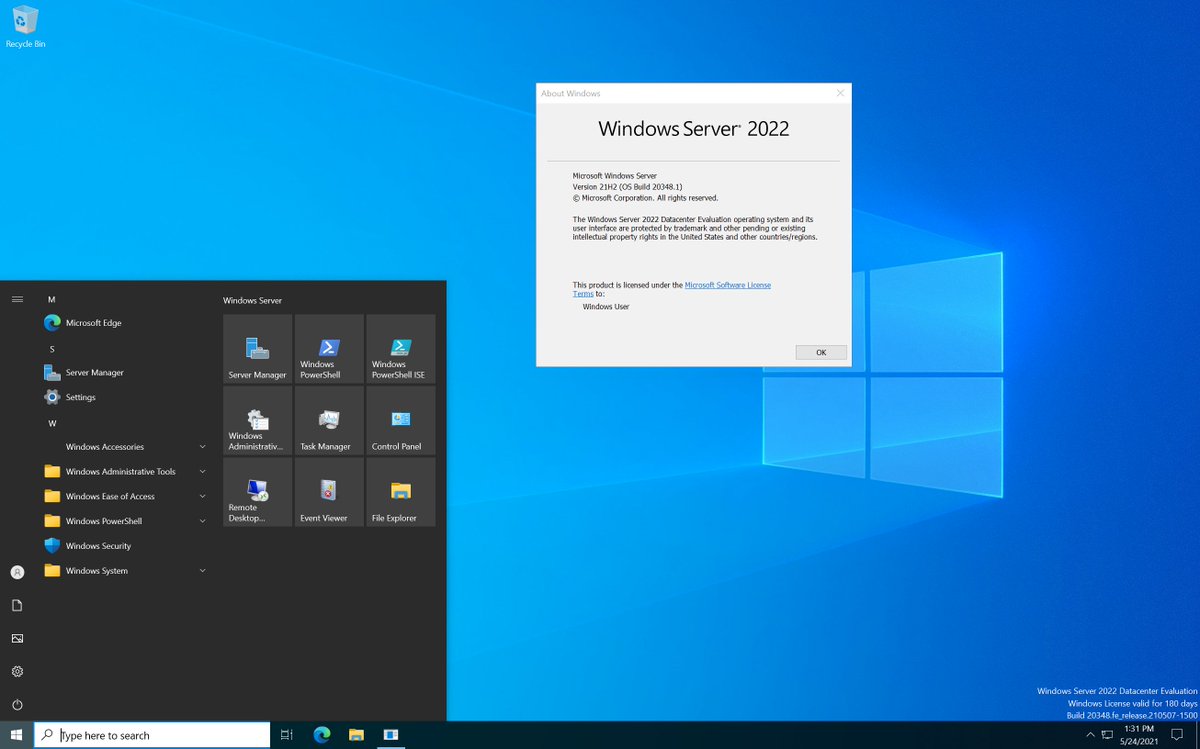

Настройка и устранение неполадок RADIUS-сервера Windows Server 2019

Первое, что необходимо сделать при настройке RADIUS-сервера, — это настроить Политики запросов на подключение и Сетевые политики . Какая разница между двумя?

Запрос на подключение Политики . Политики запросов на подключение — это наборы условий и параметров, которые позволяют указать, какие серверы RADIUS выполняют аутентификацию и авторизацию запросов на подключение, полученных от клиентов RADIUS. Они также могут определить, какие серверы RADIUS выполняют функции учета.

- Время суток и день недели

- Имя области в запросе на подключение

- Тип запрашиваемого соединения

- IP-адрес клиента RADIUS

Сетевые политики — это наборы условий, ограничений и параметров, которые позволяют определять, кто имеет право подключаться к сети, а также обстоятельства, при которых они могут или не могут подключаться. Их можно рассматривать как упорядоченный набор правил. Каждая сетевая политика имеет параметр состояния политики, который позволяет включать или отключать политику. Они обрабатываются сверху вниз.

Их можно рассматривать как упорядоченный набор правил. Каждая сетевая политика имеет параметр состояния политики, который позволяет включать или отключать политику. Они обрабатываются сверху вниз.

Обзор политик подключения и сети

Давайте посмотрим на свойства политики подключения по умолчанию Использовать аутентификацию Windows для всех пользователей чтобы увидеть, какие настройки содержатся. Обратите внимание, что в обзоре политика включена. Совершенно нормально использовать политику подключения по умолчанию и редактировать ее, чтобы настроить свойства по мере необходимости.

Обзор политики подключения NPS по умолчанию

Единственными условиями, определенными на вкладке Условия , являются Ограничения по дням и времени , которые определяют, когда можно устанавливать соединения.

Условия политики подключения по умолчанию NPS

Примечание. На вкладке Настройки мы видим конфигурацию Аутентификация , которая позволяет настроить, какие запросы обрабатываются локально или отправляются на другой сервер RADIUS.

Настройки аутентификации политики подключения по умолчанию

Я просто собираюсь использовать политику подключения по умолчанию. Однако в контейнере Network Policies я создал новую политику под названием TestPolicy и переместил его в начало порядка обработки над уже существующими сетевыми политиками по умолчанию.

Создание новой сетевой политики для определения того, кто может подключаться

В соответствии с сетевой политикой TestPolicy мы отмечаем, что она включена, а предоставленное разрешение на доступ — Предоставить доступ .

Обзор новой сетевой политики в Windows Server 2019 NPS

Как отмечалось выше, сетевая политика определяет , кому разрешено подключаться. Ниже я добавил группу Windows под Условия Вкладка для разрешения подключения.

Windows Server 2019 Вкладка «Условия сервера NPS» для новой сетевой политики

На вкладке Ограничения здесь можно определить многие важные аспекты сетевой политики, такие как Методы аутентификации . Я добавил Microsoft: Защищенный EAP (PEAP) и Microsoft: Защищенный пароль (EAP-MSCHAP v2) в качестве протоколов аутентификации

Я добавил Microsoft: Защищенный EAP (PEAP) и Microsoft: Защищенный пароль (EAP-MSCHAP v2) в качестве протоколов аутентификации

Аутентификация PEAP — это совместно разработанный протокол аутентификации Cisco, Microsoft и RSA Security, который инкапсулирует EAP в зашифрованный и аутентифицированный туннель шифрования TLS. для этого требуется сертификат для предоставления туннеля TLS.

На вкладке ограничений добавьте аутентификацию PEAP.

Используя PowerShell в Windows Server 2019, вы можете легко подготовить самозаверяющий сертификат для использования с протоколом аутентификации PEAP.

New-SelfSignedCertificate -dnsnae "<полное доменное имя вашего сервера>" -KeyLength 2048 -CertStoreLocation cert:LocalMachineMy -NotAfter (Get-Date).AddYears(20)

Создание нового самозаверяющего сертификата для использования с аутентификацией PEAP

90 002 Теперь, если мы вернемся и отредактируем свойства протокола аутентификации PEAP в нашей сетевой политике, вы увидите приемлемый сертификат для использования с протоколом PEAP. Только что созданный сертификат будет использоваться по умолчанию.

Только что созданный сертификат будет использоваться по умолчанию.

Настройка сертификата, созданного для использования с проверкой подлинности PEAP.

RADIUS может занять много времени, а устранение неполадок с помощью запроса проверки подлинности от реального клиента может быть затруднено. К счастью, есть отличные симуляторы RADIUS, которые значительно упрощают этот процесс. Мне очень нравится использовать утилиту NTRadPing, которую вы можете скачать здесь. Это делает моделирование трафика чрезвычайно простым. Чтобы разрешить тестирование с помощью NTRadPing, необходимо добавить незашифрованный протокол аутентификации PAP. После того, как вы запустите сервер RADIUS, вы захотите удалить это. Тем не менее, для тестирования это нормально.

Временно добавьте PAP для тестирования сервера RADIUS с помощью NTRadPing

Добавьте IP-адрес вашей рабочей станции в качестве клиента RADIUS в узел Клиенты и серверы RADIUS . Это включает в себя включение клиента, присвоение ему понятного имени, ввод полного доменного имени или IP-адреса и выбор тестовой общей секретной фразы .

Добавление тестовой рабочей станции в качестве клиента RADIUS для использования NTRadPing для тестирования RADIUS

После загрузки и запуска NTRadPing следует обратить внимание на несколько областей приложения. Нам нужно ввести адрес тестируемого RADIUS-сервера, порт, общий секретный ключ, который на экране отображается открытым текстом. Затем введите имя пользователя и пароль. Тип запроса выберите Запрос аутентификации в раскрывающемся списке. Затем просто нажмите кнопку Отправить . В поле RADIUS Server ответ вы должны увидеть ответ : Access-Accept , если вы используете пользователя, который соответствует настроенным политикам подключения и сети.

Настроить NTRADPING для проверки запроса аутентификации на сервер RADIUS. Настроить учет RADIUS для регистрации запросов аутентификации и т. д. Настроить локальное ведение журнала в свойствах учета сервера RADIUS

Как вы можете видеть ниже, после включения ведения журнала сервера RADIUS в конфигурации Accounting вы начнете видеть файлы журналов, созданные в расположении по умолчанию c:WindowsSystem32LogFiles .