Active directory для начинающих: Active Directory – что это простыми словами для чайников и начинающих, настройка и установка на Windows Server 2008, делегирование AD

Содержание

Active Directory – что это простыми словами для чайников и начинающих, настройка и установка на Windows Server 2008, делегирование AD

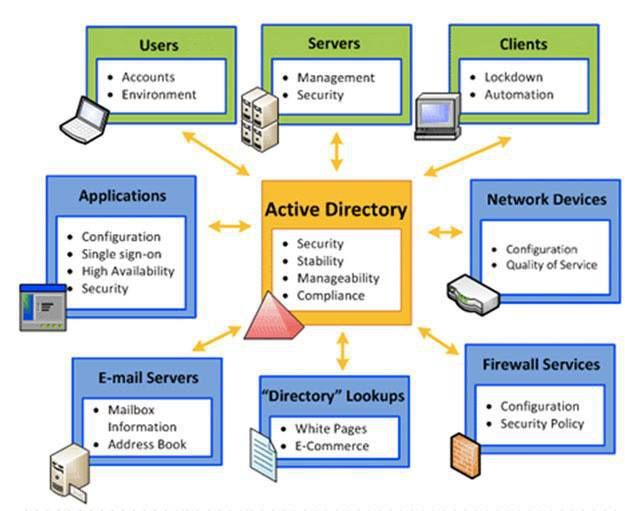

Active Directory (AD) — это служебные программы, разработанные для операционной системы Microsoft Server. Первоначально создавалась в качестве облегченного алгоритма доступа к каталогам пользователей. С версии Windows Server 2008 появилось интеграция с сервисами авторизации.

Дает возможность соблюдать групповую политику, применяющую однотипность параметров и ПО на всех подконтрольных ПК с помощью System Center Configuration Manager.

Если простыми словами для начинающих – это роль сервера, которая позволяет из одного места управлять всеми доступами и разрешениями в локальной сети

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

Основные понятия, встречающиеся в ходе работы

Существует ряд специализированных понятий, которые применяются при работе с AD:

- Сервер – компьютер, содержащий все данные.

- Контроллер – сервер с ролью AD, который обрабатывает запросы от людей, использующих домен.

- Домен AD — совокупность устройств, объединенных под одним уникальным именем, одновременно использующих общую базу данных каталога.

- Хранилище данных — часть каталога, отвечающая за хранение и извлечение данных из любого контроллера домена.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль.

При этом, вся информация из учетной записи переносится.

При этом, вся информация из учетной записи переносится. - Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

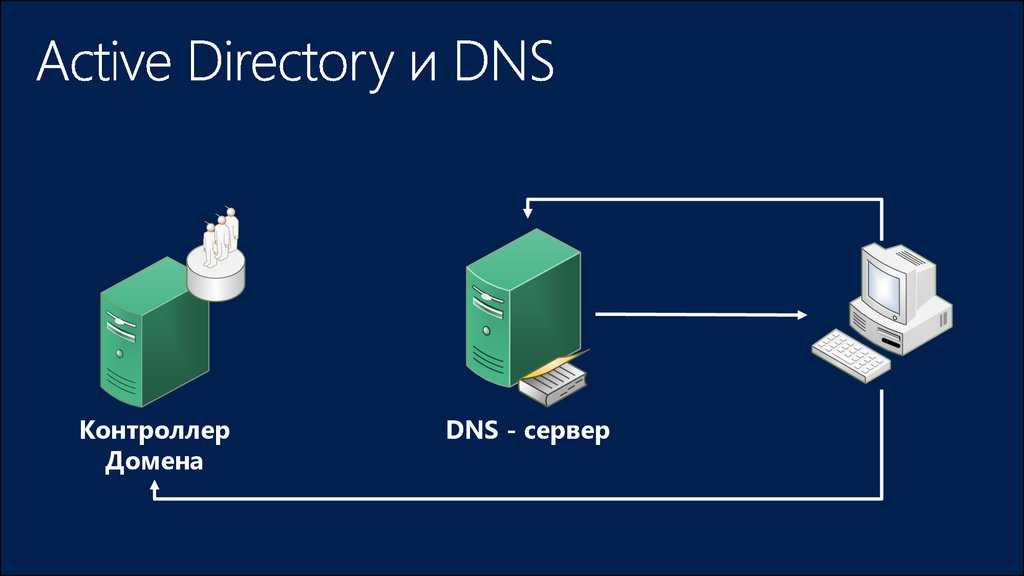

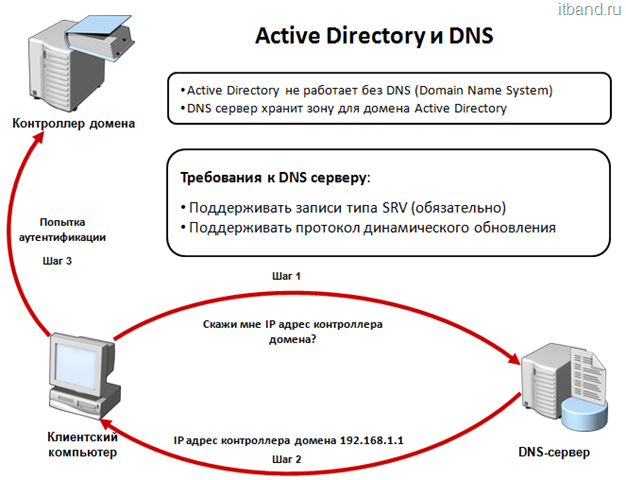

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

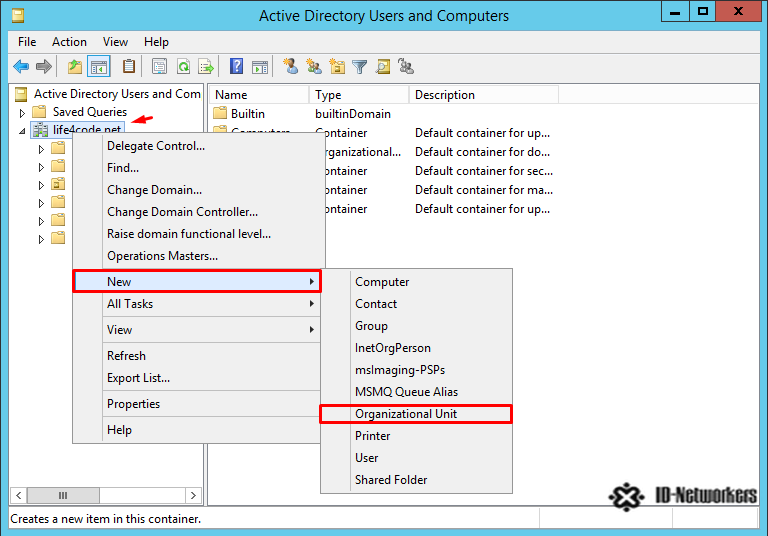

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – 192.168.1.5. DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

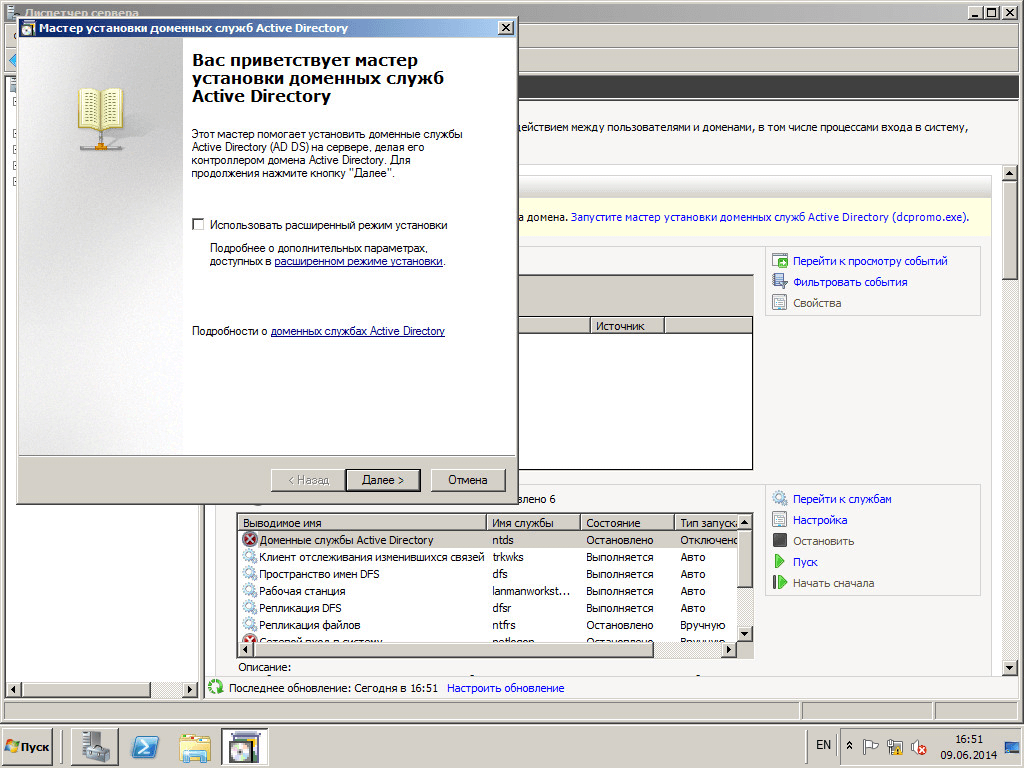

- Открыть меню “Пуск”-“Выполнить”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурации DNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройка DHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

- Далее, выбрать “WINS не требуется”.

- Настроить DHCP.

- Если IPv6 не используется, отключить ее.

- Далее, выбрать учетную запись, с которой будет происходить управление. Нажать на кнопку “Установить”, дождаться завершения конфигурации.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

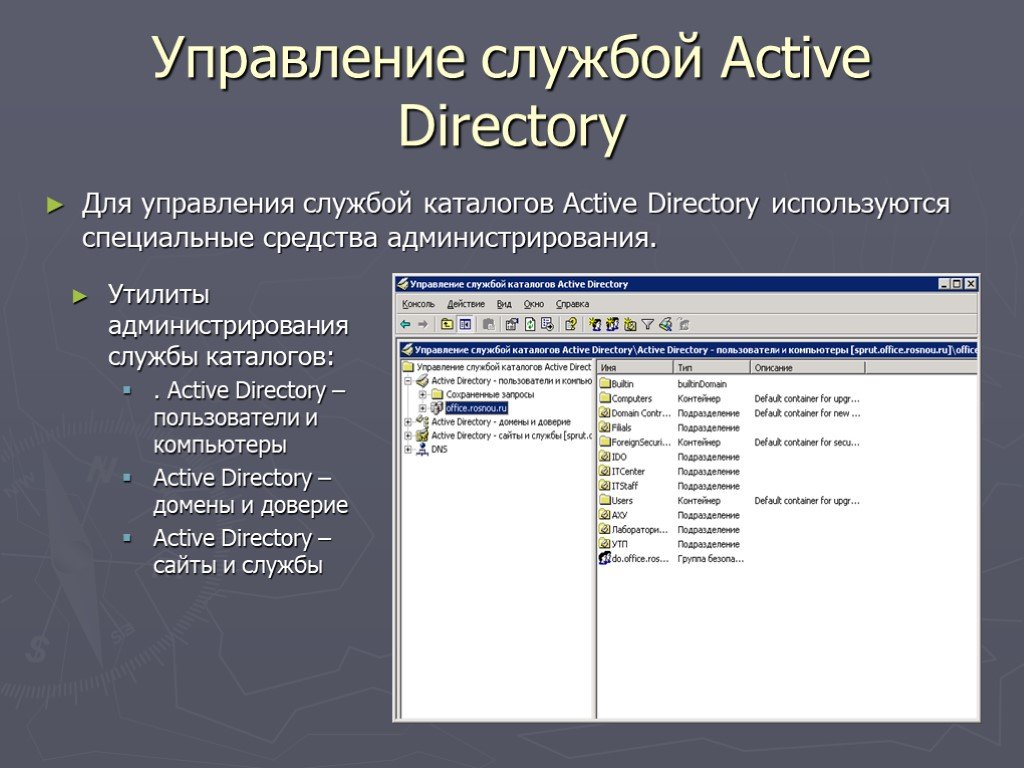

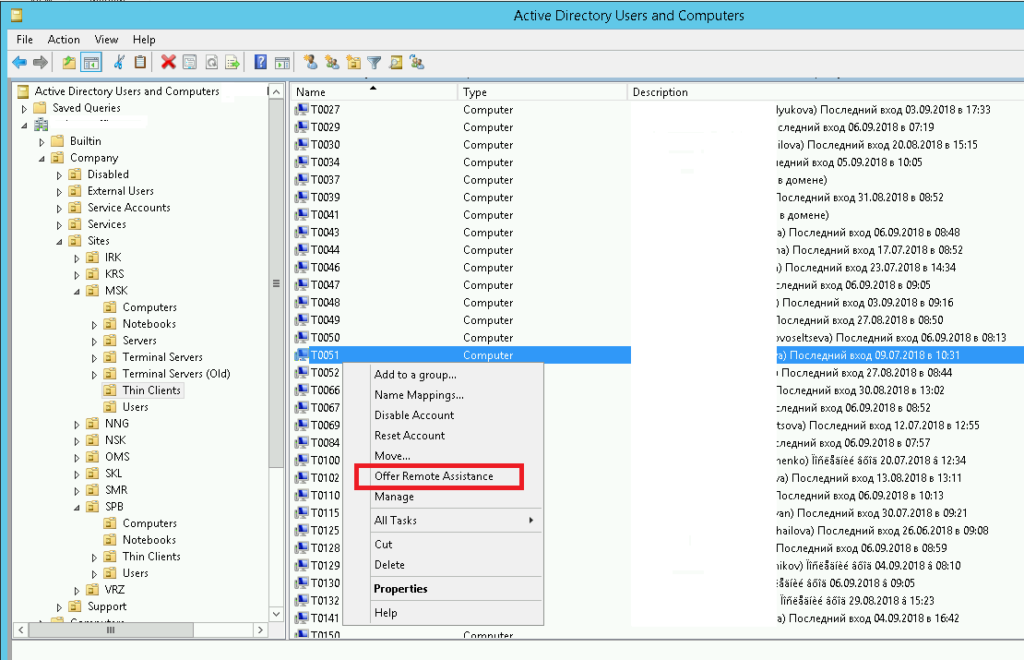

Администрирование в Active Directory

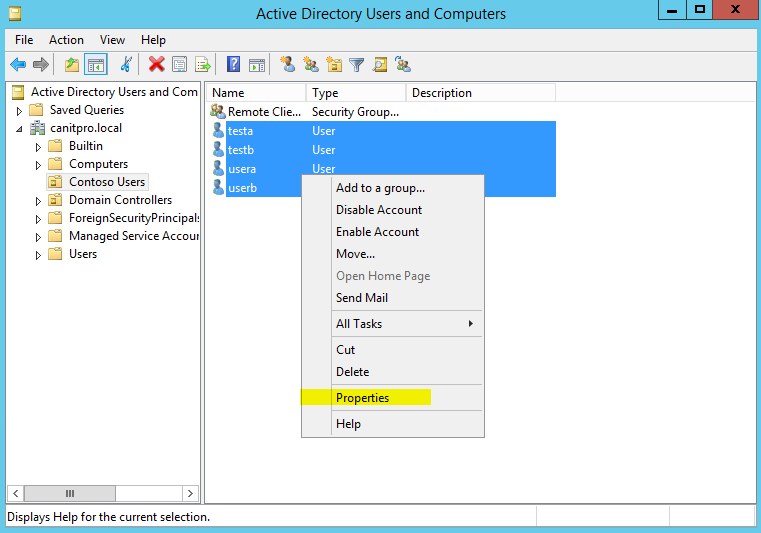

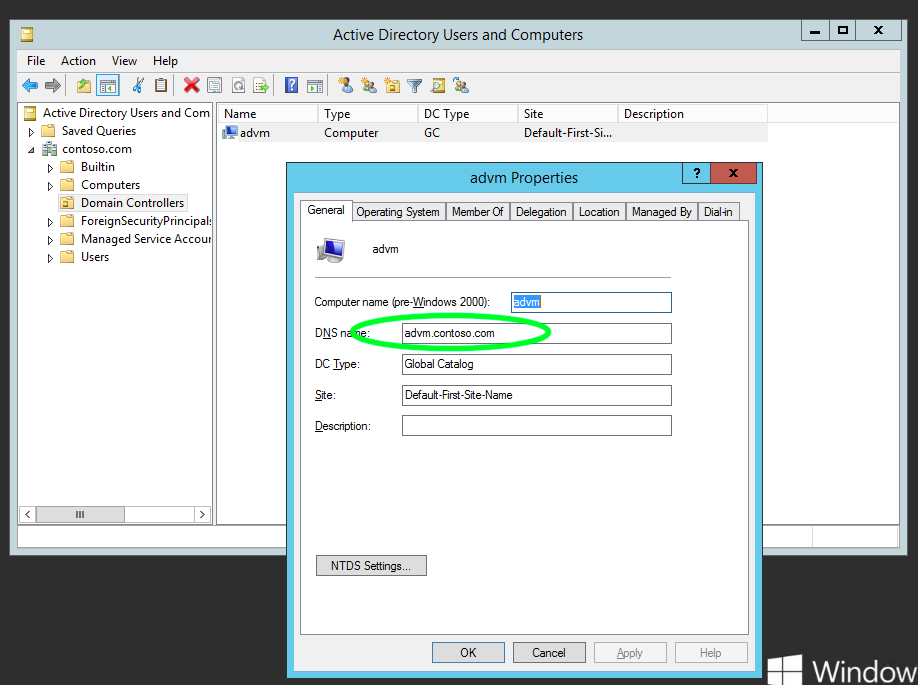

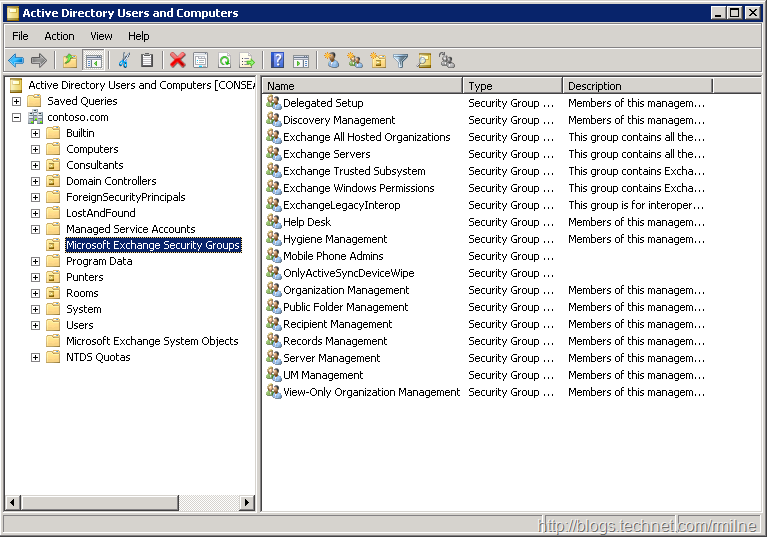

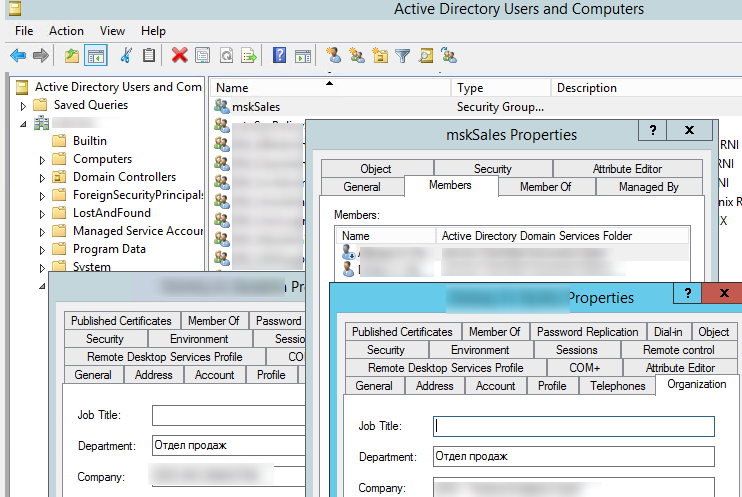

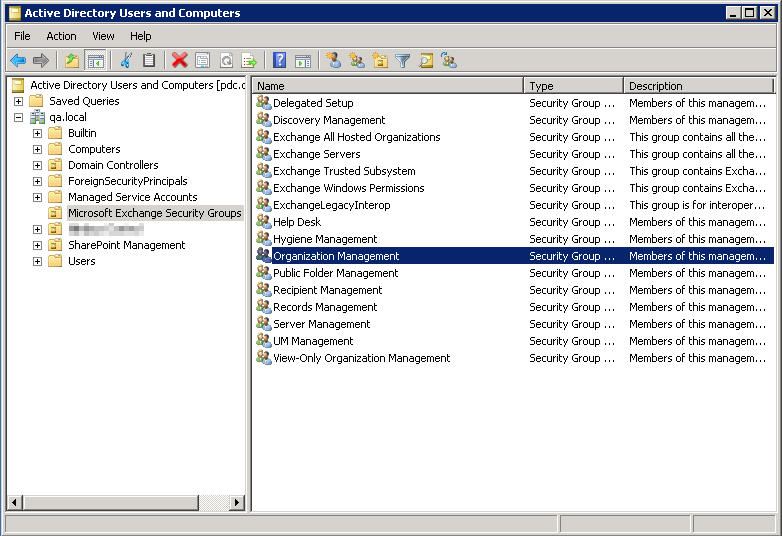

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

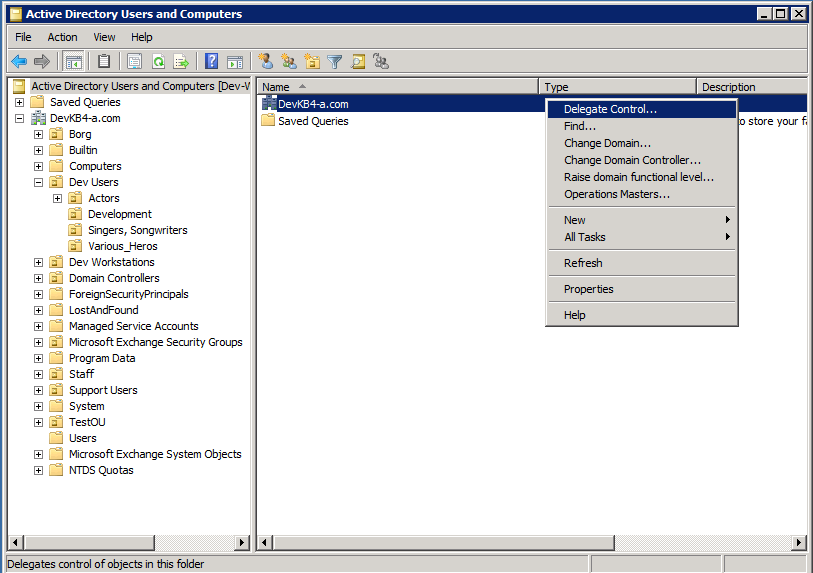

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Глобальный каталог

Это контроллер домена, который хранит копии всех объектов леса. Он дает юзерам и программам способность искать объекты в любом домене текущего леса с помощью средств обнаружения атрибутов, включенных в глобальный каталог.

Глобальный каталог (ГК) включает в себя ограниченный набор атрибутов для каждого объекта леса в каждом домене. Данные он получает из всех разделов каталога доменов в лесу, они копируются с использованием стандартного процесса репликации службы Active Directory.

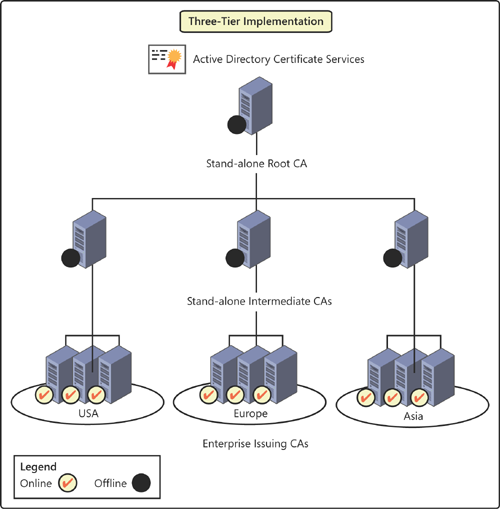

Схема определяет, будет ли атрибут скопирован. Существует возможность конфигурирования дополнительных характеристик, которые будут создаваться повторно в глобальном каталоге с помощью “Схемы Active Directory”. Для добавления атрибута в глобальный каталог, нужно выбрать атрибут репликации и воспользоваться опцией “Копировать”. После этого создастся репликация атрибута в глобальный каталог. Значение параметра атрибута isMemberOfPartialAttributeSet станет истиной.

Для того чтобы узнать местоположение глобального каталога, нужно в командной строке ввести:

dsquery server –isgc

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

Active Directory для чайников: как настроить

Active Directory — служба каталогов корпорации Microsoft для ОС семейства Windows NT.

Данная служба позволяет администраторам использование групповых политик для обеспечения единообразия настроек пользовательской рабочей среды, установки ПО, обновлений и пр.

Содержание:

В чем суть работы Active Directory и какие задачи она решает? Читайте дальше.

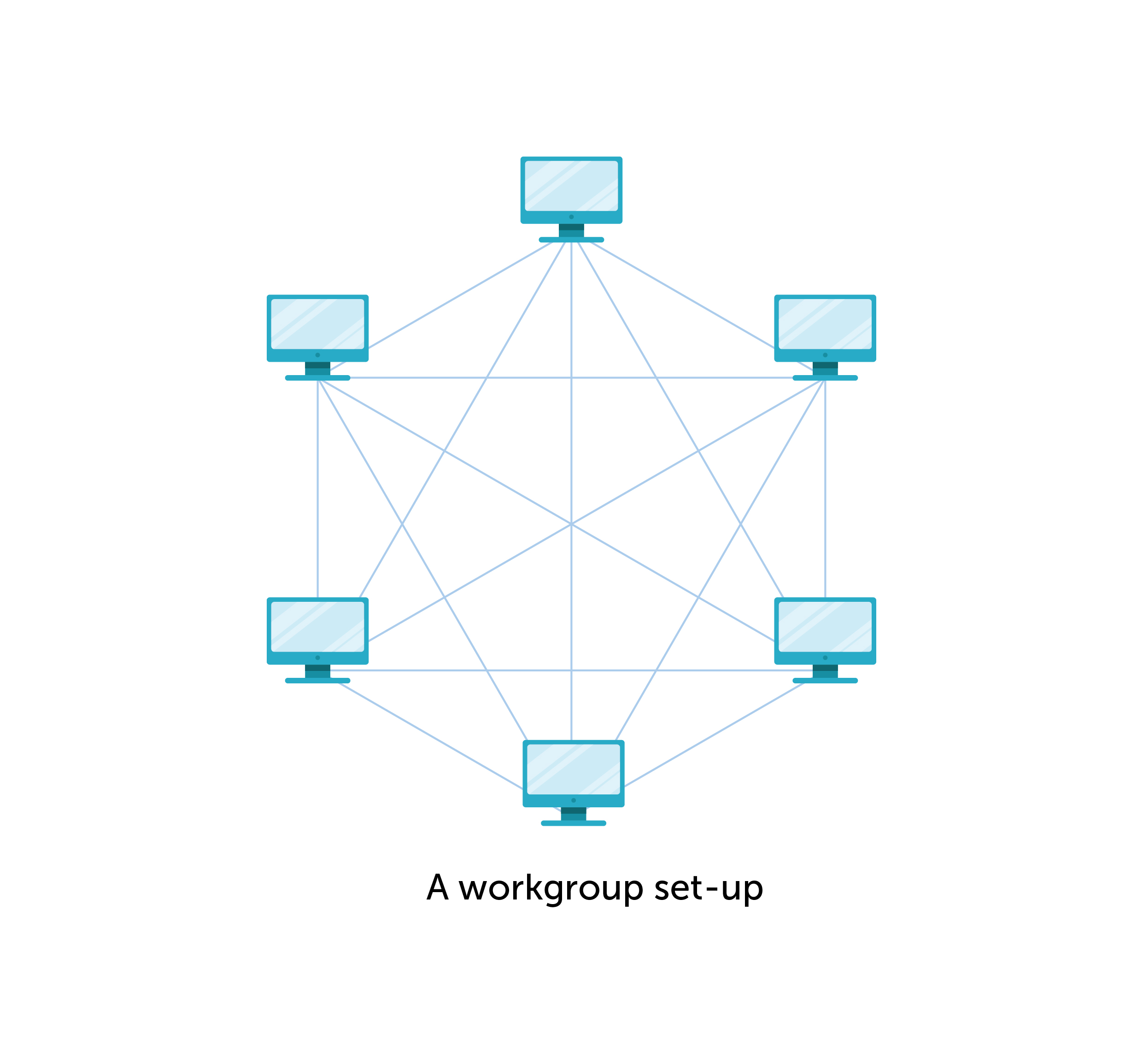

Принципы организации одноранговых и многоранговых сетей

Логическое построение компьютерной сети можно осуществить с помощью 2 подходов:

1. Организация рабочей группы (Workgroup) в одноранговых сетях;

Организация рабочей группы (Workgroup) в одноранговых сетях;

2. Организация службы каталогов (Active Directory) в клиет-серверных (многоранговых) сетях.

Рассмотрим ситуацию когда имеются 2 рабочие станции — РС1 и РС2, которые объединены между собой, и стоит задача организации предоставления совместных ресурсов.

Эту задачу можно решить двумя способами.

Первый способ — расшарить для всех необходимый ресурс, позволяя таким образом любому пользователю обращаться к ресурсу.

Такой способ нам не подходит, ввиду отсутствия элементарного уровня безопасности.

Второй способ — создание на обоих рабочих станциях учетных записей пользователей, которым разрешен доступ к совместным ресурсам.

На РС1 помимо учетной записи user1 мы создаем учетную запись user2 c точно таким же паролем, как на РС2, т.е. 54321, а на РС2 учетную запись user2 с паролем 12345.

Таким образом, каждый узел непосредственно выполняет контроль аутентификации и авторизации пользователей — это одноранговая сеть.

На данном этапе все хорошо: проблема авторизации и аутентификации решена — доступ будет разрешен только ограниченному кругу лиц, который мы указали.

Но возникает другая проблема, что если пользователь user2 на РС2 решит изменить свой пароль? Тогда если пользователь user1 сменит пароль учетной записи, доступ user2 на РС1 к ресурсу будет невозможен.

Еще один пример: у нас есть 20 рабочих станций с 20-ю учетными записями, которым мы хотим предоставить доступ к некоему файловому серверу, для этого мы должны создать 20 учетных записей на файловом сервере и предоставить доступ к необходимому ресурсу.

А если их будет не 20 а 200?

Как вы понимаете администрирование сети при таком подходе превращается в кромешный ад.

Поэтому подход с использованием рабочих групп подходит для небольших офисных сетей с количеством ПК не более 10 единиц.

При наличии в сетке более 10 рабочих станций, рационально оправданным стает подход, при котором одному узлу сети делегируют права выполнения аутентификации и авторизации.

Этим узлом и выступает контролер домена — Active Directory.

к содержанию ↑

Контролер домена

Контролер хранит базу данных учетных записей, т.е. он хранит учетку и для РС1 и для РС2.

Теперь все учетные записи прописываются один раз на контролере, а необходимость в локальных учетных записях теряет смысл.

Теперь, когда пользователь заходит на ПК, вводя свой логин и пароль, эти данные передаются в закрытом виде на контролер домена, который выполняет процедуры аутентификации и авторизации.

После контролер выдает пользователю, осуществившему вход, что-то вроде паспорта, с которым он в дальнейшем работает в сети и который он предъявляет по запросу других компьютеров сетки, серверов к чьим ресурсам он хочет подключиться.

Важно! Контролер домена — это компьютер с поднятой службой Active Directory, который управляет доступом пользователей к ресурсам сети. Он хранит ресурсы (например, принтеры, папки с общим доступом), службы (например, электронная почта), людей (учетные записи пользователей и групп пользователей), компьютеры (учетные записи компьютеров).

Число таких сохраненных ресурсов может достигать миллионов объектов.

В качестве контролера домена могут выступать следующие версии MS Windows: Windows Server 2000/2003/2008/2012 кроме редакций Web-Edition.

Контролер домена помимо того, что является центром аутентификации сети, также является центром управления всеми компьютерами.

Сразу после включения компьютер начинает обращаться к контролеру домена, задолго до появления окна аутентификации.

Таким образом, выполняется аутентификация не только пользователя, вводящего логин и пароль, но и аутентификация клиентского компьютера.

к содержанию ↑

Установка Active Directory

Рассмотрим пример установки Active Directory на Windows Server 2008 R2. Итак для установки роли Active Directory, заходим в «Server Manager»:

Добавляем роль «Add Roles»:

Выбираем роль Active Directory Domain Services:

И приступаем к установке:

После чего получаем окно уведомления, об установленной роли:

После установки роли контролера домена, приступим к установке самого контролера.

Нажимаем «Пуск» в поле поиска программ вводим название мастера DCPromo, запускаем его и ставим галочку для расширенных настроек установки:

Жмем «Next» из предложенных вариантов выбираем создание нового домена и леса.

Вводим имя домена, например, example.net.

Пишем NetBIOS имя домена, без зоны:

Выбираем функциональный уровень нашего домена:

Ввиду особенностей функционирования контролера домена, устанавливаем также DNS-сервер.

Расположения базы данных, файла логов, системного тома оставляем без изменений:

Вводим пароль администратора домена:

Проверяем правильность заполнения и если все в порядке жмем «Next».

После этого пойдет процесс установки, в конце которого появится окно, которое сообщает, об успешной установке:

Далее необходимо перезагрузиться. На этом установка контролера домена Active Directory завершена.

Введение в Active Directory

В докладе рассматриваются два типа компьютерных сетей, которые можно создать при помощи операционных систем Microsoft: рабочая группа (workgroup) и домен Active Directory.

Изучите основы Active Directory

Мы надеемся, что вы следите за серией наших публикаций в блогах, посвященных основам Active Directory и передовым методам, предназначенным для всех видов ИТ-специалистов, от новичков до опытных администраторов.

Сегодня мы объединили эти сообщения в учебное пособие, которое является идеальным способом изучения Active Directory шаг за шагом . Вы можете изучить широкий спектр тем Active Directory, включая службы Active Directory, контроллеры домена, леса, роли FSMO, DNS и доверительные отношения, групповую политику, репликацию, аудит и многое другое. Кроме того, ниже приведен FAQ, в котором рассматриваются наиболее распространенные вопросы, которые новички задают об Active Directory.

Кроме того, ниже приведен FAQ, в котором рассматриваются наиболее распространенные вопросы, которые новички задают об Active Directory.

Вот записи блога в том порядке, в котором мы рекомендуем их читать. Конечно, вы также можете свободно переходить к любому сообщению, чтобы найти нужную вам информацию.

- Введение в технологии служб Active Directory

- Пользователи и компьютеры Active Directory (ADUC)

- Эволюция контроллера домена Windows

- Передовой опыт: развертывание и настройка контроллера домена

- Каталог SYSVOL

- Леса в Active Directory

- Передовой опыт: леса Active Directory

- Домен Active Directory

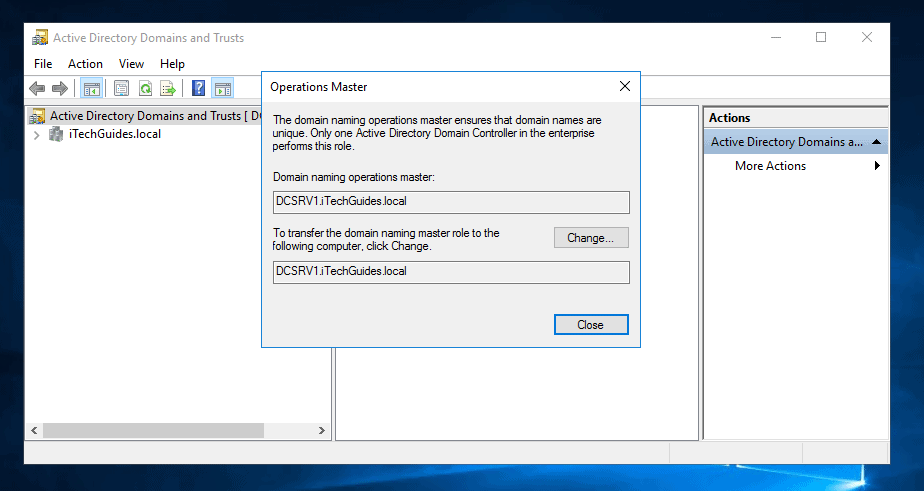

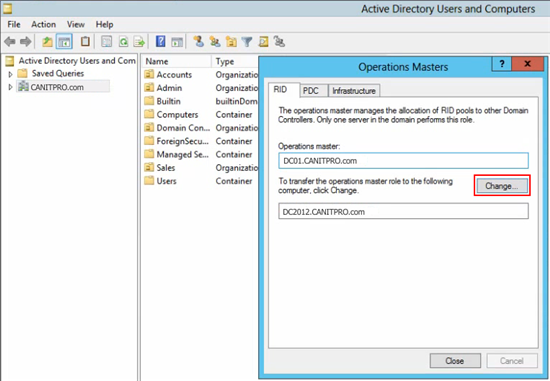

- Что такое 5 ролей FSMO в Active Directory

- Доверяет Active Directory

- Что такое групповая политика и объекты групповой политики?

- Как принудительно обновить групповую политику и обновить ее в фоновом режиме

- База данных Active Directory

- Репликация Active Directory

- DNS в Active Directory

- Протокол динамической конфигурации хоста (DHCP)

- Защита Active Directory

- Аудит Active Directory

- Семь основных проблем с Active Directory

- Как установить политику паролей Active Directory и управлять ею

- Лучшие средства управления Active Directory

- Краткое руководство: как синхронизировать Active Directory с Office 365

- Как создавать новых пользователей Active Directory с помощью PowerShell

- Управление Active Directory: 7 основных ошибок

Что такое Active Directory?

Microsoft Active Directory — это служба каталогов, работающая на серверах Windows, называемых контроллерами домена (DC). Он хранит информацию о пользователях, компьютерах и других объектах Active Directory, включая такие свойства, как имена и пароли, в базе данных.

Он хранит информацию о пользователях, компьютерах и других объектах Active Directory, включая такие свойства, как имена и пароли, в базе данных.

Что такое доменные службы Active Directory?

Доменные службы Active Directory (AD DS) — это одна из служб каталогов, предоставляемых Active Directory. Его основные функции включают обеспечение аутентификации и авторизации для помощи в управлении доступом к сетевым ресурсам.

Где я могу начать изучение Active Directory?

Существует множество бесплатных ресурсов для начинающих, которые могут помочь вам понять основы Active Directory и узнать, как использовать такие функции, как групповая политика, и управлять ими. Вот некоторые из наших любимых:

- Электронная книга Netwrix: Что такое Active Directory?

- Курс Microsoft: основы Active Directory

- Курс Microsoft: Доменные службы Active Directory

- Курс Pluralsight: Администрирование Active Directory в Windows Server 2016

- Курс ClassCentral: Управление доменными службами Microsoft Windows Server Active Directory

- Учебное пособие Comparitech: что такое Active Directory? Пошаговое руководство

- Шпаргалка Dummies.

com: Шпаргалка Active Directory для чайников

com: Шпаргалка Active Directory для чайников

Существует ли сертификация для Active Directory?

Нет важных сертификатов для Active Directory. Однако Microsoft предлагает множество сертификатов, многие из которых помогут вам лучше понять Active Directory.

Какие источники — блоги, форумы и т. д. — вы используете, чтобы узнать больше об Active Directory? Пожалуйста, дайте нам знать в комментариях к этому посту.

Изучите основы настройки AD

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

Службы каталогов становятся ключевой частью управления ИТ-инфраструктурой. Служба Microsoft, Active Directory, является одной из самых известных служб каталогов в мире. В этой статье мы рассмотрим основы и объясним, что такое Active Directory и как ее использовать.

Тим Кири

Эксперт по сетевому администрированию

ОБНОВЛЕНО: 18 января 2023 г.

По мере роста сложности сетевых ресурсов службы каталогов приобретают все большее значение для управления ИТ-инфраструктурой. Не существует службы каталогов с большим именем, чем Active Directory . Служба каталогов Microsoft зарекомендовала себя как основной инструмент сетевых администраторов. В этом руководстве по Active Directory мы рассмотрим, что такое Active Directory, как ее использовать, а также инструменты Active Directory, такие как 9.0005 Диспетчер прав доступа SolarWinds и ManageEngine AD360 . Темы для изучения включают:

- Что такое Active Directory?

- Что делает Active Directory?

- Как настроить Active Directory

- Как использовать Active Directory: настройка контроллера домена, создание пользователей каталога

- События Active Directory для мониторинга

- Доверительные отношения (и типы доверия)

- Обзор лесов и деревьев Active Directory

- Отчеты Active Directory (с диспетчером прав доступа SolarWinds)

- Как найти источник блокировки учетной записи в Active Directory

Что такое Active Directory?

Active Directory — это служба каталогов или контейнер, в котором хранятся объекты данных в локальной сетевой среде. Сервис записывает данные о пользователях , устройствах , приложениях , группах и устройств в иерархической структуре.

Сервис записывает данные о пользователях , устройствах , приложениях , группах и устройств в иерархической структуре.

Структура данных позволяет найти подробную информацию о ресурсах, подключенных к сети, из одного места. По сути, Active Directory действует как телефонная книга для вашей сети, поэтому вы можете легко находить устройства и управлять ими.

Что делает Active Directory?

Существует множество причин, по которым предприятия используют службы каталогов, такие как Active Directory. Основная причина — удобство. Active Directory позволяет пользователям входить в систему и управлять различными ресурсами из одного места. Учетные данные для входа унифицированы, что упрощает управление несколькими устройствами без необходимости вводить данные учетной записи для доступа к каждому отдельному компьютеру.

Как настроить Active Directory (с RSAT)

Для начала вам необходимо убедиться, что у вас установлена версия Windows Professional или Windows Enterprise , иначе вы не сможете установить Remote Средства администрирования сервера . Затем выполните следующие действия:

Затем выполните следующие действия:

Для Windows 10 версии 1809 и Windows 11:

- Щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Настройки» > «Приложения» > «Управление дополнительными функциями» > «Добавить функцию 9».0006 .

- Теперь выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Наконец, выберите Установить , затем перейдите в Пуск > Средства администрирования Windows , чтобы получить доступ к Active Directory после завершения установки.

Для Windows 8 (и Windows 10 версии 1803)

- Загрузите и установите нужную версию инструментов администратора сервера для своего устройства: Windows 8, Windows 10.

- Затем щелкните правой кнопкой мыши кнопку Пуск и выберите Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Сдвиньте вниз и выберите параметр Remote Server Administration Tools .

- Теперь нажмите Инструменты администрирования ролей .

- Щелкните Инструменты AD DS и AD LDS и убедитесь, что Инструменты AD DS проверены.

- Нажмите Ок .

- Выберите Пуск > Администрирование в меню Пуск для доступа к Active Directory.

Как использовать Active Directory: Настройка контроллера домена, создание пользователей каталога

Как настроить контроллер домена поднять контроллер домена. Контроллер домена — это центральный компьютер, который будет отвечать на запросы аутентификации и аутентифицировать другие компьютеры в сети. Контроллер домена хранит учетные данные всех остальных компьютеров и принтеров.

Все остальные компьютеры подключаются к контроллеру домена, чтобы пользователь мог аутентифицировать каждое устройство из одного места. Преимущество этого в том, что администратору не придется управлять десятками учетных данных для входа.

Преимущество этого в том, что администратору не придется управлять десятками учетных данных для входа.

Процесс настройки контроллера домена относительно прост. Назначьте статический IP-адрес вашему контроллеру домена и установите доменные службы Active Directory или ДОБАВИТЬ . Теперь следуйте этим инструкциям:

- Откройте Server Manager и нажмите Сводка ролей > Добавить роли и функции .

- Нажмите Далее .

- Выберите Службы удаленных рабочих столов Установка , если вы развертываете контроллер домена на виртуальной машине, или выберите установку на основе ролей или функций .

- Выберите сервер из пула серверов .

- Выберите Доменная служба Active Directory s из списка и нажмите Далее .

- Оставьте флажок «Функции» по умолчанию и нажмите «Далее» .

- Щелкните При необходимости автоматически перезапустите целевой сервер и щелкните Установить . Закройте окно после завершения установки.

- После установки роли ADDS рядом с меню Управление появится уведомление. Нажмите Повысить уровень этого сервера до контроллера домена .

- Теперь нажмите Добавьте новый лес и введите имя корневого домена . Нажмите Далее .

- Выберите желаемый функциональный уровень домена и введите пароль в поле Введите режим восстановления служб каталогов (пароль DSRM) . Щелкните Далее .

- Когда откроется страница параметров DNS, снова нажмите Next .

- Введите домен в поле Имя домена NetBios (желательно такое же, как имя корневого домена). Нажмите Далее .

- Выберите папку для хранения базы данных и файлов журналов.

Щелкните Далее .

Щелкните Далее . - Нажмите Установить для завершения. Теперь ваша система перезагрузится.

Добавление контроллера домена в существующий домен в Windows Server 2016

Процедуры добавления контроллера домена в существующий домен в Active Directory одинаковы, независимо от того, какая у вас операционная система. Однако эти инструкции были организованы во время учений 9 сентября.0354 Windows Server 2016 . Всегда полезно иметь по крайней мере два контроллера домена в вашем домене AD на случай, если один из них выйдет из строя.

Второй контроллер домена — это отдельный компьютер, отличный от того, который указан для вашего первого контроллера домена. Этот второй компьютер должен быть настроен с Windows Server 2016 . Полностью исправьте его и назначьте ему IP-адрес, прежде чем запускать настройку AD на этом компьютере. Затем выполните следующие действия:

- Открыть Server Manager , щелкните параметр Управление на ленте меню и выберите Добавить роли и функции .

- На начальном экране мастера нажмите Далее .

- На экране Тип установки выберите переключатель Установка на основе ролей или функций и нажмите Далее .

- В Выбор сервера оставьте выделенным единственный сервер в списке и нажмите Далее .

- На экране Роли сервера установите флажок Доменные службы Active Directory . Появится диалоговое окно. Нажмите кнопку Добавить компоненты .

- Вернувшись на главный экран выбора функции, нажмите кнопку Далее .

- Это циклический переход к экрану Features . Просто нажмите кнопку Далее . На экране AD DS нажмите кнопку Далее .

- Наконец, нажмите кнопку Установить кнопку . После завершения процесса установки вы увидите уведомление о том, что требуются дополнительные шаги.

Нажмите на ссылку с надписью Повысить уровень этого сервера до контроллера домена . Откроется экран конфигурации развертывания .

Нажмите на ссылку с надписью Повысить уровень этого сервера до контроллера домена . Откроется экран конфигурации развертывания . - Оставьте переключатель Добавить контроллер домена в существующий домен активным. В нижней части списка параметров вы увидите <учетные данные не указаны> . Нажмите на Изменить кнопку рядом с этим.

- Введите имя пользователя и пароль учетной записи администратора в первом настроенном экземпляре AD. Это имя пользователя должно иметь формат <домен>\Администратор. Нажмите OK .

- По возвращении из всплывающего окна входа в систему вы увидите, что поле Домен заполнено доменом, который вы ввели для учетной записи пользователя. Нажмите кнопку Далее .

- Решите, следует ли сделать этот контроллер домена только для чтения (RODC). Если да, поставьте галочку в 9Экран 0354 Параметры , если нет, установите оба флажка DNS-сервер и Глобальный каталог .

- Введите пароль DSRM и подтвердите его. Нажмите кнопку Далее . Вы увидите предупреждение, но просто нажмите кнопку Next еще раз.

- В дополнительных параметрах выберите исходный контроллер домена для поля Реплицировать из: . Нажмите Далее .

- Оставьте все пути с настройками по умолчанию и нажмите Следующий . На экране Review Options нажмите Next .

- Система выполнит предварительную проверку. Если это завершится удовлетворительно, кнопка Установить станет активной. Нажмите на нее.

- Дождитесь завершения установки. Компьютер перезагрузится. Войдите в систему.

Вернитесь к исходному компьютеру с контроллером домена и откройте Пользователи и компьютеры Active Directory , и вы увидите, что ваш новый контроллер домена указан там в 9Папка 0354 Контроллеры домена .

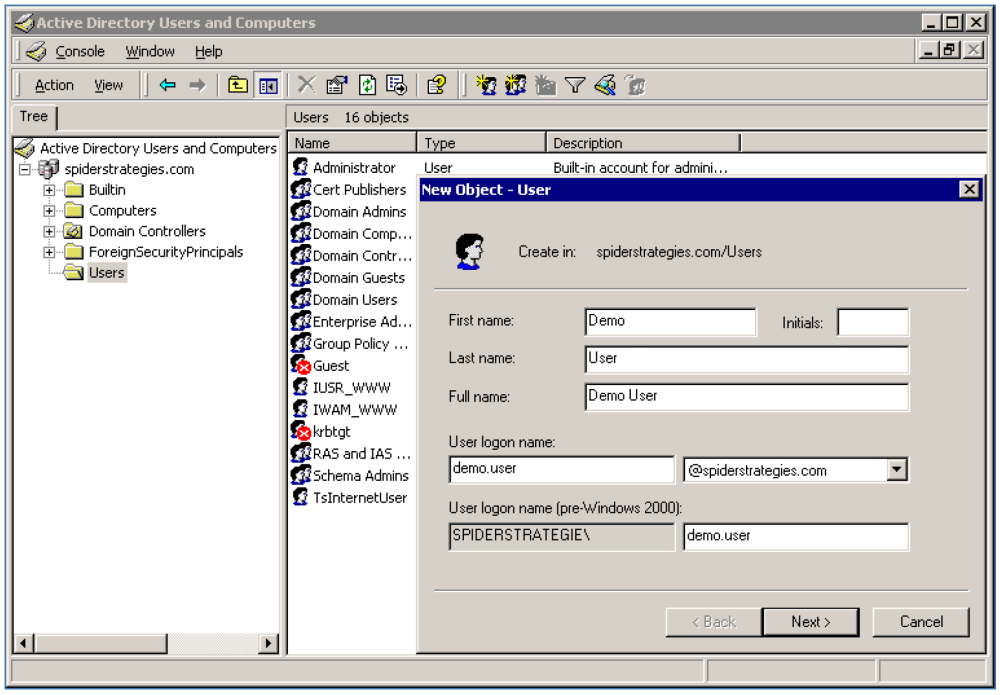

Создание пользователей Active Directory

Пользователи и компьютеры — это два основных объекта, которыми вам необходимо управлять при использовании Active Directory. В этом разделе мы рассмотрим, как создавать новые учетные записи пользователей. Этот процесс относительно прост, и самый простой способ управления пользователями — с помощью инструмента Active Directory Users and Computer или ADUC, входящего в состав Remote Server Administration Tools 9.0006 или RSAT упак. Вы можете установить ADUC, следуя приведенным ниже инструкциям:

Установите ADUC в Windows 10 версии 1809 и выше или Windows 11:

- Щелкните правой кнопкой мыши кнопку Start и выберите Settings > Apps, затем щелкните Управление дополнительными функциями > Добавить функцию .

- Выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Выбрать Установить и дождитесь завершения установки.

- Выберите Пуск > Средства администрирования Windows , чтобы получить доступ к этой функции.

Установите ADUC в Windows 8 и Windows 10 версии 1803 или ниже:

- Загрузите и установите инструменты удаленного администрирования сервера для вашей версии Windows. Вы можете сделать это по одной из следующих ссылок здесь:

Инструменты администратора удаленного сервера для Windows 10, Инструменты администратора удаленного сервера для Windows 8 или Инструменты администратора удаленного сервера для Windows 8.1.

- Щелкните правой кнопкой мыши Пуск > Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Прокрутите вниз и выберите Инструменты удаленного администрирования сервера .

- Expand Инструменты администратора ролей > Инструменты AD DS и AD LDS .

- Отметьте Инструменты AD DS и нажмите Ok .

- Перейдите к Пуск > Администрирование и выберите Пользователи и компьютеры Active Directory .

- Разверните домен и нажмите Пользователи .

- Щелкните правой кнопкой мыши на правой панели и нажмите New > User .

- Когда появится окно «Новый объект-пользователь», введите Имя , Фамилия , Имя пользователя для входа, и нажмите Далее .

- Введите пароль и нажмите Далее .

- Нажмите Готово .

- Новую учетную запись пользователя можно найти в разделе пользователей ADUC.

.

События Active Directory для мониторинга

Как и все формы инфраструктуры, Active Directory необходимо отслеживать, чтобы оставаться защищенной. Мониторинг службы каталогов необходим для предотвращения кибератак и обеспечения наилучшего взаимодействия с конечным пользователем для ваших пользователей.

Мониторинг службы каталогов необходим для предотвращения кибератак и обеспечения наилучшего взаимодействия с конечным пользователем для ваших пользователей.

Ниже мы перечислим некоторые наиболее важные сетевые события, на которые следует обратить внимание. Если вы видите какое-либо из этих событий, вам следует как можно скорее провести дальнейшее расследование, чтобы убедиться, что ваша служба не была скомпрометирована.

| Текущий идентификатор события Windows | Устаревший идентификатор события Windows | Описание |

|---|---|---|

| 4618 | Н/Д | Обнаружен шаблон события безопасности. |

| 4649 | Н/Д | Обнаружена повторная атака (возможно ложное срабатывание). |

| 4719 | 612 | Политика аудита системы была изменена. |

| 4765 | Н/Д | История SID добавлена в учетную запись. |

| 4766 | Н/Д | Не удалось добавить историю SID в учетную запись. |

| 4794 | Н/Д | Попытка запустить режим восстановления службы каталогов. |

| 4897 | 801 | Разделение ролей включено. |

| 4964 | Н/Д | Особым группам назначен новый вход в систему. |

| 5124 | Н/Д | Обновлена система безопасности службы ответчика OCSP. |

| Н/Д | 550 | Возможна DoS-атака. |

| 1102 | 517 | Журнал аудита очищен. |

Обзор лесов и деревьев Active Directory

Лес и деревья — два термина, которые вы будете часто слышать при изучении Active Directory. Эти термины относятся к логической структуре Active Directory. Вкратце, дерево — это объект с одним доменом или группой объектов , за которыми следуют дочерние домены. Лес — это группа доменов вместе взятых. Когда нескольких деревьев сгруппированы вместе, они становятся лесом .

Лес — это группа доменов вместе взятых. Когда нескольких деревьев сгруппированы вместе, они становятся лесом .

Деревья в лесу соединяются друг с другом через отношения доверия , которые позволяют различным доменам обмениваться информацией. Все домены будут автоматически доверять друг другу , поэтому вы можете получить к ним доступ с той же информацией учетной записи, которую вы использовали в корневом домене.

Каждый лес использует одну единую базу данных. Логически, лес находится на самом высоком уровне иерархии, а дерево находится внизу. Одной из проблем, с которой сетевые администраторы сталкиваются при работе с Active Directory, является управление лесами и обеспечение безопасности каталога.

Например, сетевому администратору будет предложено выбрать между дизайном с одним лесом или с несколькими лесами . Схема с одним лесом проста, недорога и проста в управлении, так как только один лес включает всю сеть. В отличие от этого, схема с несколькими лесами делит сеть на разные леса, что хорошо для безопасности, но усложняет администрирование.

В отличие от этого, схема с несколькими лесами делит сеть на разные леса, что хорошо для безопасности, но усложняет администрирование.

Доверительные отношения (и типы доверительных отношений)

Как упоминалось выше, доверительные отношения используются для облегчения связи между доменами. Доверительные отношения обеспечивают аутентификацию и доступ к ресурсам между двумя объектами. Трасты могут быть односторонними или двусторонними по своей природе. В рамках доверия два домена делятся на доверительный домен и доверенный домен.

При одностороннем доверии доверительный домен получает доступ к данным аутентификации доверенного домена, чтобы пользователь мог получить доступ к ресурсам из другого домена. При двустороннем доверии оба домена принимают данные аутентификации друг друга. Все домены в лесу автоматически доверяют друг другу , но вы также можете настроить доверительные отношения между доменами в разных лесах для передачи информации.

Вы можете создавать доверительные отношения с помощью мастера создания доверительных отношений . New Trust Wizard — это мастер настройки, позволяющий создавать новые доверительные отношения. Здесь вы можете просмотреть состояние существующих доверительных отношений Доменное имя , Тип доверия и Transitive и выбрать тип доверия, которое вы хотите создать.

Типы доверия

В Active Directory существует ряд типов доверия. Мы перечислили их в таблице ниже:

| Тип доверия | Тип транзита | Направление | По умолчанию? | Описание |

|---|---|---|---|---|

| Родительский и дочерний | Транзитивное | Двустороннее | Да | Родительское и дочернее доверие устанавливается при добавлении дочернего домена в дерево доменов. |

| Корень дерева | Транзитивное | Двустороннее | Да | Доверие корня дерева устанавливается в момент создания дерева домена в лесу. |

| Внешний | Непереходный | Односторонний или двусторонний | Нет | Предоставляет доступ к ресурсам в домене Windows NT 4.0 или домене, расположенном в другом лесу, который не поддерживается лесной траст. |

| Область | Транзитивная или непереходная | Односторонняя или двусторонняя | Нет | Формирует доверительные отношения между областью Kerberos, отличной от Windows, и доменом Windows Server 2003. |

| Лесной | Переходный | Односторонний или двусторонний | Нет | Разделяет ресурсы между лесами. |

| Ярлык | Переходный | Односторонний или двусторонний | Нет | Сокращает время входа пользователя между двумя доменами в лесу Windows Server 2003. |

Создание отчетов в Active Directory необходимо для оптимизации производительности и соблюдения нормативных требований. Один из лучших инструментов отчетности Active Directory — 9.0005 Диспетчер прав доступа SolarWinds (ARM) . Инструмент был создан, чтобы повысить наглядность того, как учетные данные каталога используются и управляются. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблением учетными данными, что может указывать на кибератаку.

Один из лучших инструментов отчетности Active Directory — 9.0005 Диспетчер прав доступа SolarWinds (ARM) . Инструмент был создан, чтобы повысить наглядность того, как учетные данные каталога используются и управляются. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблением учетными данными, что может указывать на кибератаку.

Использование стороннего инструмента, такого как SolarWinds Access Rights Manager , выгодно, поскольку он предоставляет информацию и функции, доступ к которым через Active Directory напрямую затруднен или невозможен.

Плюсы:

- Упрощает управление AD благодаря визуализации и отчетности

- Обеспечивает четкое представление о разрешениях и структурах файлов с помощью автоматического сопоставления и визуализации

- Предварительно настроенные отчеты упрощают демонстрацию соответствия

- Любые проблемы с соответствием выявляются после сканирования и сопровождаются действиями по исправлению

- Системные администраторы могут настраивать права доступа и управления в Windows и других приложениях

Минусы:

- Диспетчер прав доступа SolarWinds — это всесторонняя платформа, разработанная для системного администратора, для полного изучения которой может потребоваться время

Помимо создания отчетов, вы можете автоматически удалять неактивные или просроченные учетные записи, на которые нацелены киберпреступники. Стоимость SolarWinds Access Rights Manager начинается с 3444 долларов США (2829 фунтов стерлингов). Существует также 30-дневная бесплатная пробная версия , которую вы можете скачать.

Стоимость SolarWinds Access Rights Manager начинается с 3444 долларов США (2829 фунтов стерлингов). Существует также 30-дневная бесплатная пробная версия , которую вы можете скачать.

Диспетчер прав доступа SolarWinds

Скачать 30-дневную БЕСПЛАТНУЮ пробную версию

См. также: Управление правами доступа

Как найти источник блокировки учетной записи в Active Directory

Самый простой способ найти блокировку учетной записи в Active Directory — использовать средство просмотра событий, встроенное в Windows. Active Directory генерирует сообщения Windows Events для каждого из своих действий, поэтому ваша первая задача — отследить правильный журнал событий.

- Откройте окно PowerShell, одновременно нажав клавиши Windows и R. Во всплывающем окне «Выполнить» введите powershell и нажмите ENTER.

- В командной строке введите (get-addomain).

pdcemulator

pdcemulator - Запишите адрес контроллера домена эмулятора PCD, который будет показан в следующей строке.

- Введите exit , чтобы закрыть окно PowerShell.

- Стандартный просмотрщик журнала событий, встроенный в операционную систему Windows, поможет вам найти блокировку учетной записи.

- Перейдите к контроллеру домена, названному эмулятором PDC.

- Откройте средство просмотра событий, развернув Средства администрирования Windows в меню «Пуск» и щелкните запись Event Viewer в этом подменю.

- В средстве просмотра событий разверните узел Журналы Windows в дереве меню слева. Нажмите на Security . Список событий безопасности появится на центральной панели средства просмотра событий.

- На правой панели средства просмотра событий нажмите Фильтровать текущий журнал , после чего откроется всплывающее окно.

- В идентификаторах событий замените <Все идентификаторы событий> на 4740 .

- Выберите временной горизонт в раскрывающемся списке Logged в верхней части формы.

- При необходимости введите имя пользователя или имя хоста, если вы специально ищете блокировку для определенного пользователя или ресурса.

- Нажмите OK .

- Дважды щелкните запись журнала, относящуюся к интересующему вас пользователю или ресурсу и имеющую отметку времени, соответствующую моменту, когда, по вашему мнению, произошла блокировка. Откроется отчет о событии.

Отчет о событиях покажет вам пользователя, который был заблокирован, компьютер, на котором произошло событие, а также источник или причину блокировки.

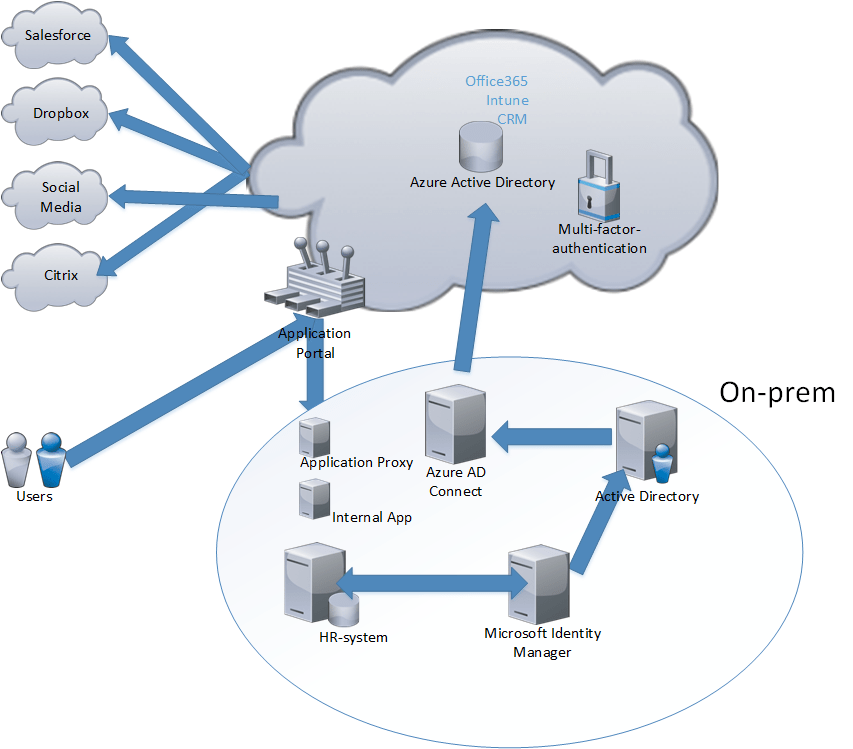

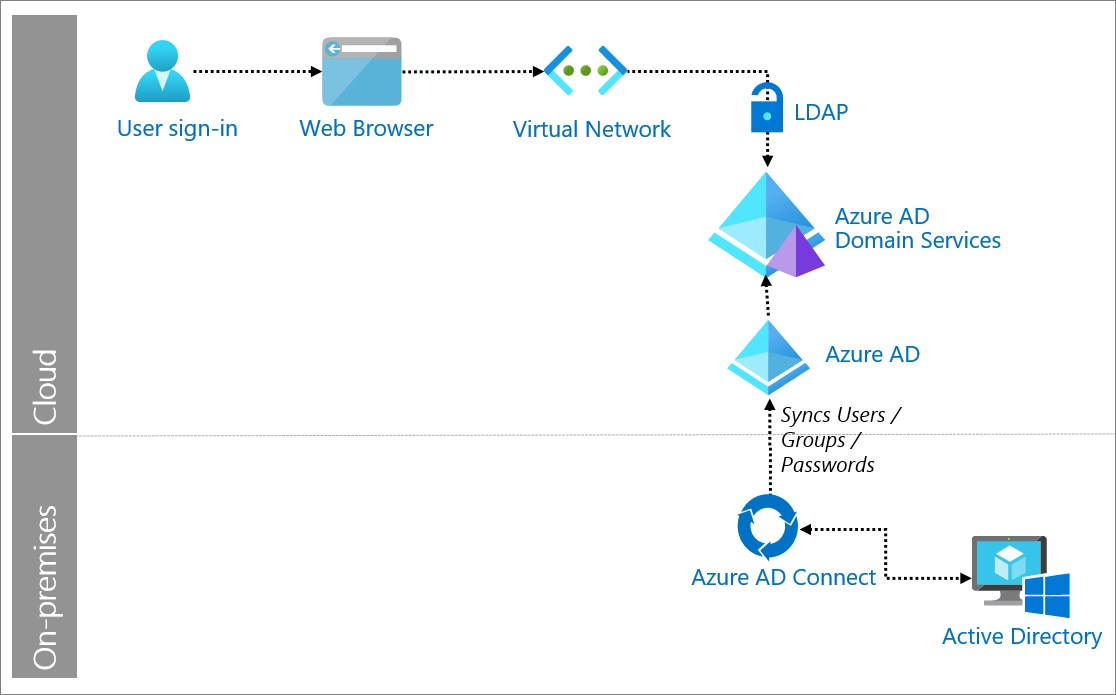

ManageEngine AD360 — это набор систем управления ManageEngine Active Directory, а также служба резервного копирования и восстановления. Этот пакет представляет собой хороший пример инструментов, доступных для автоматизации задач управления, связанных с использованием Active Directory. Он может взаимодействовать с реализациями AD для SharePoint , Microsoft 365 , Azure и AWS , а также система Active Directory, которая есть в операционной системе Windows Server .

Он может взаимодействовать с реализациями AD для SharePoint , Microsoft 365 , Azure и AWS , а также система Active Directory, которая есть в операционной системе Windows Server .

Плюсы:

- Пакет инструментов AD

- Применяет многофакторную аутентификацию

- Аудит объектов AD для улучшения управления группами

- Обнаруживает неактивные учетные записи

- Аналитика поведения пользователей

Минусы:

- Вам может понадобиться только один из инструментов компонента

ManageEngine AD360 доступен в рамках 30-дневной бесплатной пробной версии .

Управление двигателем AD360

Начать 30-дневную БЕСПЛАТНУЮ пробную версию

Учебное пособие по Active Directory: основы

Active Directory — один из лучших инструментов для управления ресурсами в вашей сети. В этой статье мы только коснулись потенциала этого инструмента. Если вы используете Active Directory, помните, что это потенциальная точка входа для кибератак. Записывая ключевые события каталога и используя монитор каталога, вы значительно снизите риск злонамеренной атаки и защитите доступность вашего сервиса.

Если вы используете Active Directory, помните, что это потенциальная точка входа для кибератак. Записывая ключевые события каталога и используя монитор каталога, вы значительно снизите риск злонамеренной атаки и защитите доступность вашего сервиса.

FAQ по Active Directory s

В чем разница между Active Directory и контроллером домена?

Active Directory — это система аутентификации. Домен — это набор объектов, которые являются пользователями, компьютерами и устройствами, все они имеют права доступа, управляемые в одной базе данных Active Directory. Контроллер домена — это система управления аутентификацией, которая реализует функции Active Directory для объектов базы данных домена.

Как включить аудит безопасности Active Directory?

Чтобы начать аудит безопасности в Active Directory:

- Войдите в систему Windows Server в качестве администратора.

- Перейдите к Пуск , щелкните Административные инструменты и выберите Консоль управления групповыми политиками .

- Перейдите в домен /подразделение для аудита.

- Щелкните правой кнопкой мыши объект групповой политики и выберите 9.0354 Редактировать . Откроется редактор управления групповыми политиками.

- В левом древовидном меню разверните Конфигурация компьютера , затем Политики , разверните Параметры Windows , затем Параметры безопасности и, наконец, Локальные политики . Щелкните Политики аудита .

- В главной панели редактора нажмите Аудит доступа к объекту и выберите оба параметра Успех и Неудача .

- Щелкните Аудит доступа к службе каталогов и выберите оба параметра Успех и Неудача .

В чем разница между Active Directory и LDAP?

Облегченный протокол доступа к каталогам ( LDAP ) — это открытый стандарт, описывающий, как можно управлять правами доступа. Active Directory — это система управления правами доступа, написанная Microsoft.

При этом, вся информация из учетной записи переносится.

При этом, вся информация из учетной записи переносится.

com: Шпаргалка Active Directory для чайников

com: Шпаргалка Active Directory для чайников

Щелкните Далее .

Щелкните Далее .

Нажмите на ссылку с надписью Повысить уровень этого сервера до контроллера домена . Откроется экран конфигурации развертывания .

Нажмите на ссылку с надписью Повысить уровень этого сервера до контроллера домена . Откроется экран конфигурации развертывания .

pdcemulator

pdcemulator