Active directory windows server 2018: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

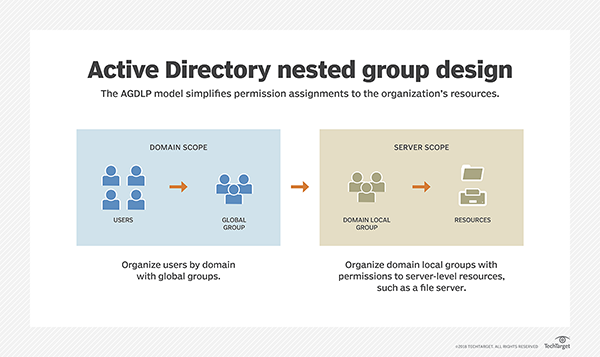

Обзор доменных служб Active Directory

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

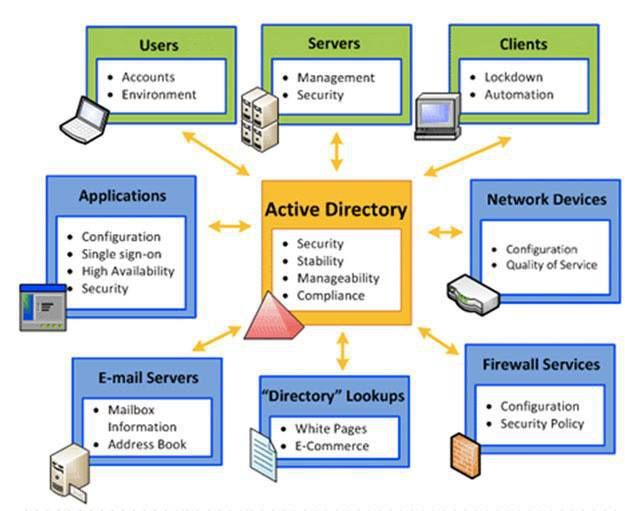

Каталог представляет собой иерархическую структуру, в которой хранятся сведения об объектах в сети. Служба каталогов, например доменные службы Active Directory (AD DS), предоставляет методы хранения данных каталога и предоставления этих данных сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Служба каталогов, например доменные службы Active Directory (AD DS), предоставляет методы хранения данных каталога и предоставления этих данных сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Active Directory хранит сведения об объектах в сети и предоставляет эту информацию администраторам и пользователям, которые могут легко найти и использовать ее. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации сведений в каталоге.

Это хранилище данных, также известное как каталог, содержит сведения об объектах Active Directory. Эти объекты обычно включают общие ресурсы, такие как серверы, тома, принтеры и учетные записи пользователей сети и компьютеров. Дополнительные сведения о хранилище данных Active Directory см. в разделе «Хранилище данных каталога».

в разделе «Хранилище данных каталога».

Безопасность интегрирована с Active Directory с помощью проверки подлинности входа и управления доступом к объектам в каталоге. С помощью одного входа в сеть администраторы могут управлять данными каталога и организацией по всей сети, а авторизованные пользователи сети могут получать доступ к ресурсам в любой точке сети. Администрирование на основе политики облегчает управление даже очень сложной сетью. Дополнительные сведения о безопасности Active Directory см. в обзоре системы безопасности.

Active Directory также включает:

Набор правил, схема, определяющий классы объектов и атрибутов, содержащихся в каталоге, ограничения и ограничения экземпляров этих объектов, а также формат их имен. Дополнительные сведения о схеме см. в разделе «Схема».

Глобальный каталог, содержащий сведения о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить сведения о каталоге независимо от того, какой домен в каталоге фактически содержит данные.

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».Механизм запроса и индекса, позволяющий публиковать и находить объекты и их свойства сетевыми пользователями или приложениями. Дополнительные сведения о запросе к каталогу см. в разделе «Поиск» в доменные службы Active Directory.

Служба репликации, которая распределяет данные каталога по сети. Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех сведений о каталоге для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена. Дополнительные сведения о репликации Active Directory см. в разделе «Основные понятия репликации Active Directory».

В этом разделе приведены ссылки на основные понятия Active Directory:

- Технологии структуры и хранения Active Directory

- Роли контроллера домена

- Схема Active Directory

- Представление о довериях

- Технологии репликации Active Directory

- Технологии поиска и публикации Active Directory

- Взаимодействие с DNS и групповая политика

- Основные сведения о схеме

Подробный список концепций Active Directory см. в статье «Общие сведения о Active Directory».

в статье «Общие сведения о Active Directory».

Windows Server 2019 — установка контроллера домена

- 13 октября 2020

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

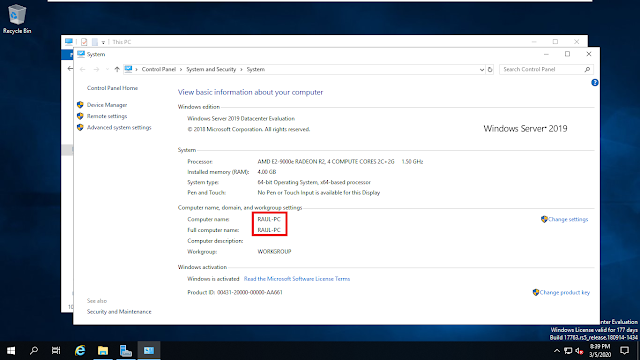

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

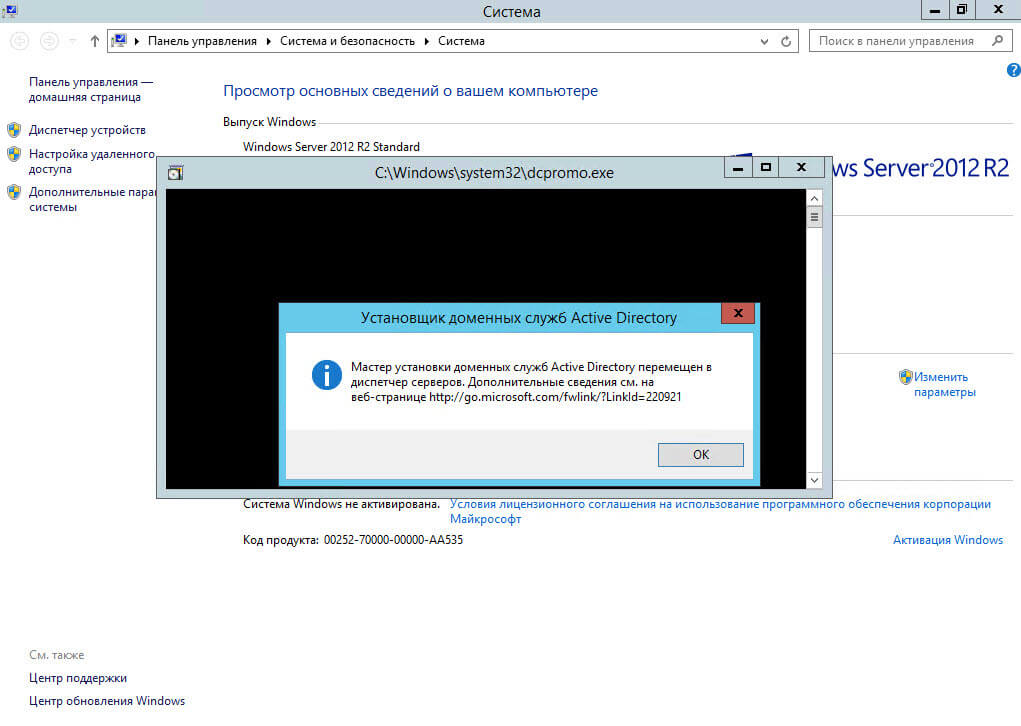

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

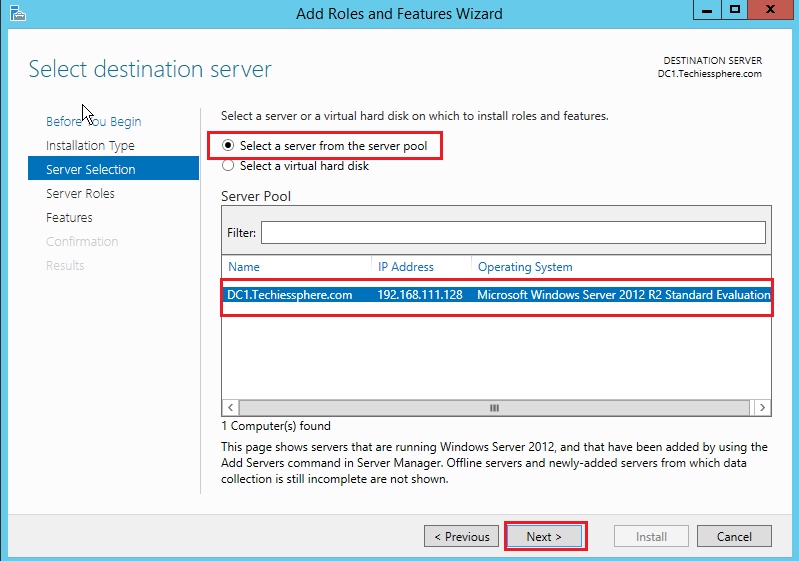

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

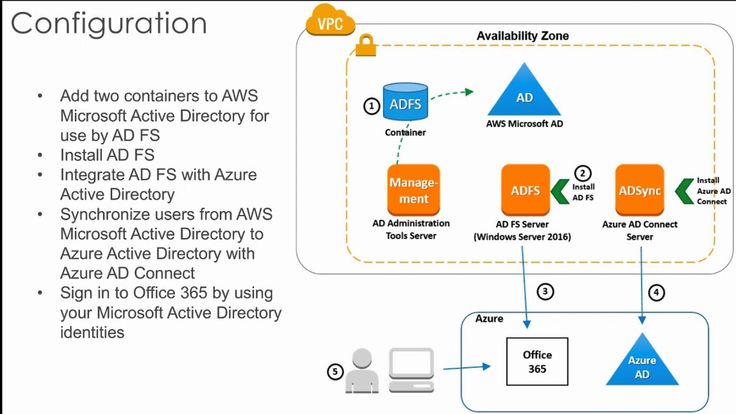

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

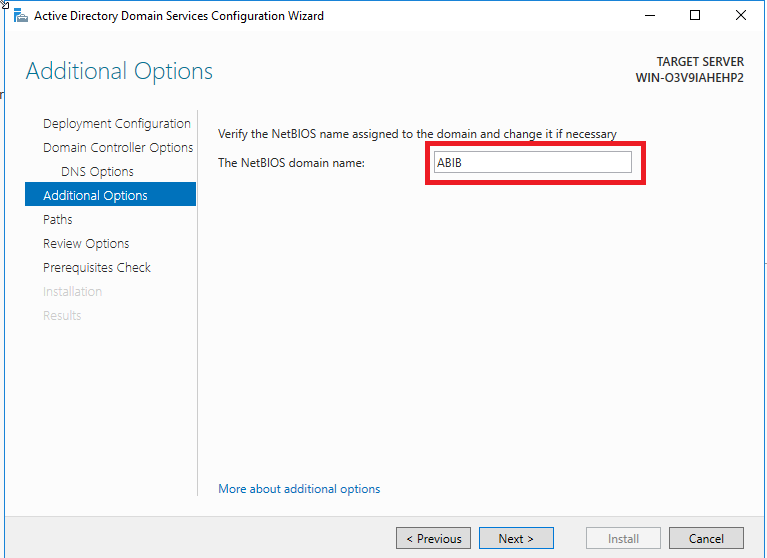

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

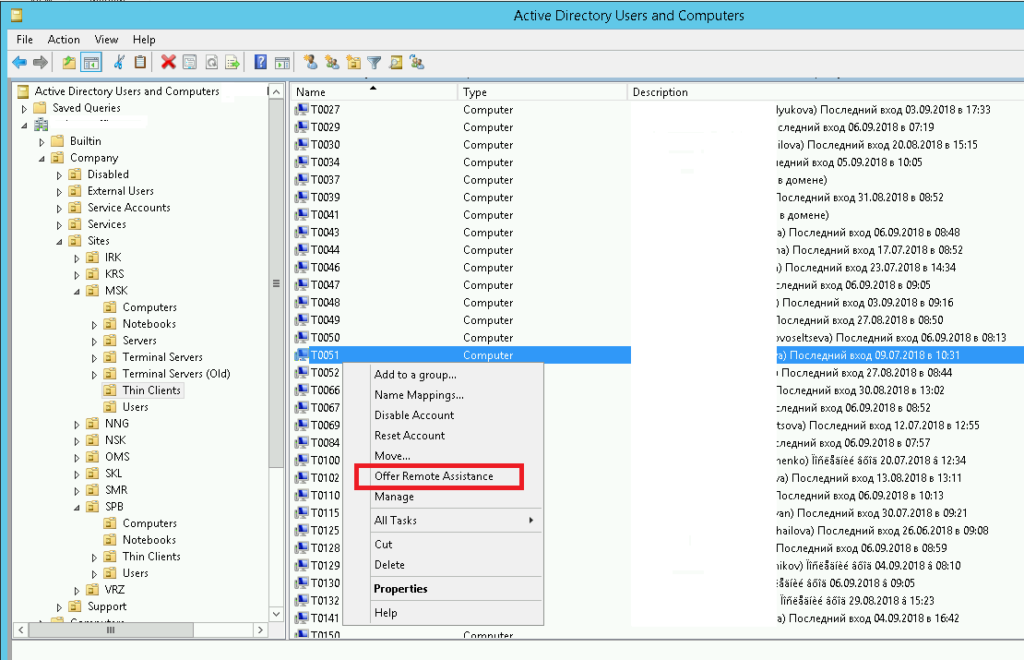

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Теги

- Windows

Что нового в доменных службах Active Directory в Windows Server 2016

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 5 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

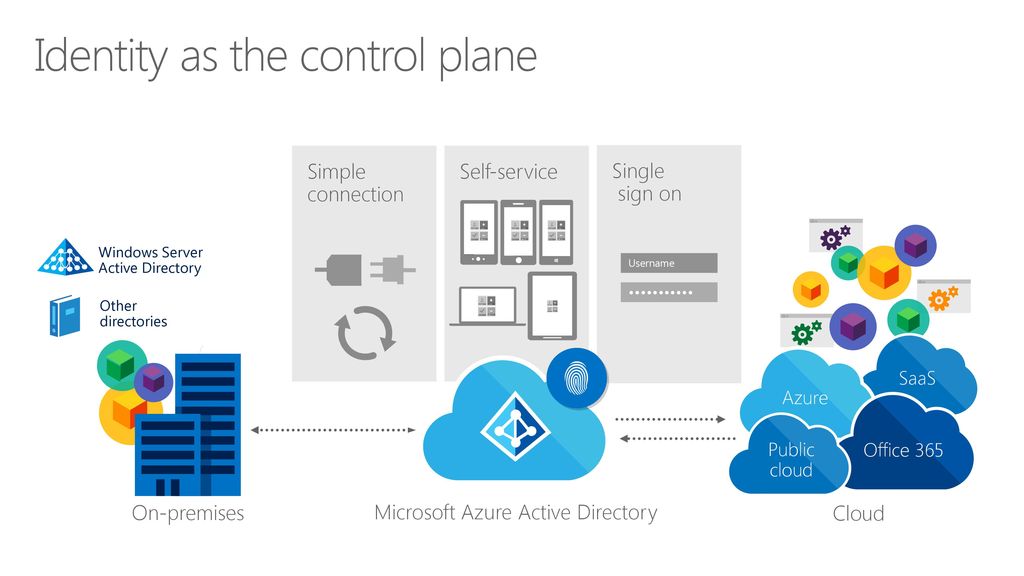

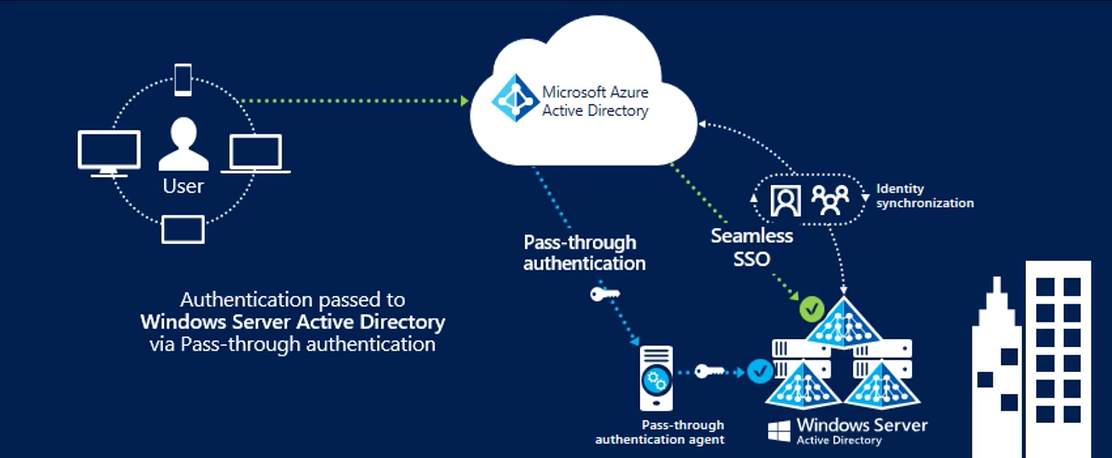

Следующие новые функции в доменных службах Active Directory (AD DS) расширяют возможности организаций по обеспечению безопасности сред Active Directory и помогают им переходить на облачные развертывания и гибридные развертывания, в которых одни приложения и службы размещаются в облаке, а другие размещаются на территории. Улучшения включают в себя:

Улучшения включают в себя:

Управление привилегированным доступом

Расширение облачных возможностей на устройства Windows 10 с помощью Azure Active Directory Join

Подключение присоединенных к домену устройств к Azure AD для работы с Windows 10

Включение Windows Hello для бизнеса в вашей организации

Устаревание службы репликации файлов (FRS) и функциональных уровней Windows Server 2003

Управление привилегированным доступом

Управление привилегированным доступом (PAM) помогает смягчить проблемы безопасности для сред Active Directory, вызванные методами кражи учетных данных, такими как передача хэша, адресный фишинг и подобные типы атак. Он предоставляет новое решение для административного доступа, которое настраивается с помощью Microsoft Identity Manager (MIM). PAM представляет:

Новый бастионный лес Active Directory, который предоставляется MIM.

Бастионный лес имеет особое доверие PAM с существующим лесом. Он предоставляет новую среду Active Directory, которая, как известно, свободна от какой-либо вредоносной активности, а также изоляцию от существующего леса для использования привилегированных учетных записей.

Бастионный лес имеет особое доверие PAM с существующим лесом. Он предоставляет новую среду Active Directory, которая, как известно, свободна от какой-либо вредоносной активности, а также изоляцию от существующего леса для использования привилегированных учетных записей.Новые процессы в MIM для запроса прав администратора, а также новые рабочие процессы, основанные на утверждении запросов.

Новые теневые субъекты безопасности (группы), которые предоставляются в лесу-бастионе с помощью MIM в ответ на запросы административных привилегий. Теневые участники безопасности имеют атрибут, который ссылается на SID административной группы в существующем лесу. Это позволяет теневой группе получать доступ к ресурсам в существующем лесу без изменения каких-либо списков управления доступом (ACL).

Функция ссылок с истекающим сроком действия, которая обеспечивает ограниченное по времени членство в теневой группе. Пользователь может быть добавлен в группу ровно на время, необходимое для выполнения административной задачи.

Членство с привязкой по времени выражается значением времени жизни (TTL), которое распространяется на время жизни билета Kerberos.

Членство с привязкой по времени выражается значением времени жизни (TTL), которое распространяется на время жизни билета Kerberos.Примечание

Ссылки с истекающим сроком действия доступны для всех связанных атрибутов. Но отношение связанного атрибута member/memberOf между группой и пользователем — единственный пример, когда полное решение, такое как PAM, предварительно настроено для использования функции ссылок с истекающим сроком действия.

Усовершенствования KDC встроены в контроллеры домена Active Directory, чтобы ограничить время жизни билета Kerberos до минимально возможного значения времени жизни (TTL) в случаях, когда пользователь имеет несколько ограниченных по времени членств в административных группах. Например, если вы добавлены в группу A с ограниченным сроком действия, то при входе в систему срок действия билета на получение билетов Kerberos (TGT) равен времени, оставшемуся у вас в группе A. Если вы также являетесь членом другой ограниченной по времени группе B, которая имеет более низкий TTL, чем группа A, то время жизни TGT равно времени, которое у вас осталось в группе B.

Новые возможности мониторинга, которые помогут вам легко определить, кто запросил доступ, какой доступ был предоставлен и какие действия были выполнены.

Требования для управления привилегированным доступом

Присоединение к Azure Active Directory расширяет возможности идентификации для корпоративных, бизнес-клиентов и клиентов EDU за счет улучшенных возможностей для корпоративных и личных устройств.

Преимущества:

Доступность современных настроек на корпоративных устройствах Windows. Службам Oxygen больше не требуется личная учетная запись Microsoft: теперь они работают с существующими рабочими учетными записями пользователей, чтобы обеспечить соответствие требованиям. Службы Oxygen будут работать на компьютерах, присоединенных к локальному домену Windows, а также на компьютерах и устройствах, которые «присоединены» к вашему арендатору Azure AD («облачному домену»). Эти настройки включают:

- Роуминг или персонализация, настройки специальных возможностей и учетные данные

- Резервное копирование и восстановление

- Доступ к Microsoft Store с рабочей учетной записью

- Живые плитки и уведомления

Доступ к ресурсам организации на мобильных устройствах (телефонах, планшетах), которые нельзя присоединить к домену Windows, независимо от того, принадлежат ли они корпорации или BYOD.

Единый вход в Office 365 и другие корпоративные приложения, веб-сайты и ресурсы.

На устройствах BYOD добавьте рабочую учетную запись (из локального домена или Azure AD) на личное устройство и используйте единый вход для рабочих ресурсов через приложения и в Интернете таким образом, чтобы обеспечить соответствие новые возможности, такие как условный контроль учетных записей и аттестация работоспособности устройства.

Интеграция с MDM позволяет автоматически регистрировать устройства в MDM (Intune или сторонние).

Настройте режим «киоск» и общие устройства для нескольких пользователей в вашей организации.

Опыт разработчика позволяет создавать приложения, которые подходят как для корпоративного, так и для личного контекста с помощью общего программного стека.

Imaging Параметр позволяет выбирать между созданием образов и разрешением пользователям настраивать корпоративные устройства непосредственно во время первого запуска.

Дополнительные сведения см. в разделе Введение в управление устройствами в Azure Active Directory.

Windows Hello для бизнеса

Windows Hello для бизнеса — это подход проверки подлинности на основе ключей для организаций и потребителей, выходящий за рамки паролей. Эта форма аутентификации основана на взломе, краже и защищенных от фишинга учетных данных.

Пользователь входит в систему с помощью биометрических данных или PIN-кода, связанных с сертификатом или парой асимметричных ключей. Поставщики удостоверений (IDP) проверяют пользователя, сопоставляя открытый ключ пользователя с IDLocker, и предоставляют информацию для входа в систему с помощью одноразового пароля (OTP), телефона или другого механизма уведомления.

Дополнительные сведения см. в разделе Windows Hello для бизнеса

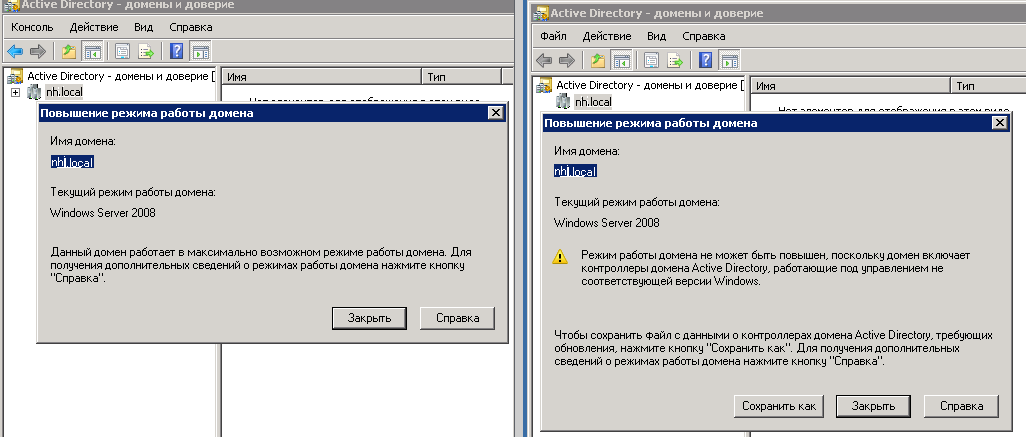

Прекращение поддержки службы репликации файлов (FRS) и функциональных уровней Windows Server 2003

Хотя служба репликации файлов (FRS) и функциональные уровни Windows Server 2003 устарели в предыдущих версиях Windows Windows Server, стоит повторить, что операционная система Windows Server 2003 больше не поддерживается. В результате любой контроллер домена, работающий под управлением Windows Server 2003, должен быть удален из домена. Функциональный уровень домена и леса должен быть повышен по крайней мере до Windows Server 2008, чтобы предотвратить добавление в среду контроллера домена, на котором работает более ранняя версия Windows Server.

В результате любой контроллер домена, работающий под управлением Windows Server 2003, должен быть удален из домена. Функциональный уровень домена и леса должен быть повышен по крайней мере до Windows Server 2008, чтобы предотвратить добавление в среду контроллера домена, на котором работает более ранняя версия Windows Server.

На функциональных уровнях домена Windows Server 2008 и выше репликация распределенной файловой службы (DFS) используется для репликации содержимого папки SYSVOL между контроллерами домена. Если вы создаете новый домен на функциональном уровне домена Windows Server 2008 или выше, репликация DFS автоматически используется для репликации папки SYSVOL. Если вы создали домен на более низком функциональном уровне, вам потребуется перейти с репликации FRS на репликацию DFS для папки SYSVOL. Что касается шагов миграции, вы можете либо выполнить эти шаги, либо обратиться к упрощенному набору шагов в блоге Storage Team File Cabinet.

Функциональные уровни домена и леса Windows Server 2003 продолжают поддерживаться, но организациям следует повысить функциональный уровень до Windows Server 2008 (или выше, если это возможно), чтобы обеспечить совместимость и поддержку репликации SYSVOL в будущем. Кроме того, есть много других преимуществ и возможностей, доступных на более высоких функциональных уровнях. Дополнительные сведения см. в следующих ресурсах:

Кроме того, есть много других преимуществ и возможностей, доступных на более высоких функциональных уровнях. Дополнительные сведения см. в следующих ресурсах:

- Общее представление о функциональных уровнях доменных служб Active Directory (AD DS)

- Повышение функционального уровня домена

- Повышение функционального уровня леса

Обратная связь

Просмотреть все отзывы о странице

Обзор доменных служб Active Directory

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 2 минуты на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

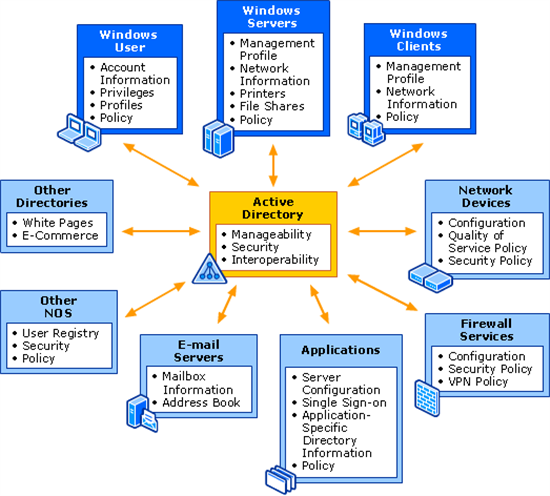

Каталог — это иерархическая структура, в которой хранится информация об объектах в сети. Служба каталогов, такая как доменные службы Active Directory (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным пользователям сети и администраторам. Например, AD DS хранит информацию об учетных записях пользователей, такую как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Служба каталогов, такая как доменные службы Active Directory (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным пользователям сети и администраторам. Например, AD DS хранит информацию об учетных записях пользователей, такую как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Active Directory хранит информацию об объектах в сети и упрощает поиск и использование этой информации администраторами и пользователями. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации информации каталога.

Это хранилище данных, также известное как каталог, содержит информацию об объектах Active Directory. Эти объекты обычно включают общие ресурсы, такие как серверы, тома, принтеры, а также сетевые учетные записи пользователей и компьютеров. Дополнительные сведения о хранилище данных Active Directory см. в разделе Хранилище данных каталога.

в разделе Хранилище данных каталога.

Безопасность интегрирована с Active Directory посредством аутентификации при входе в систему и управления доступом к объектам в каталоге. При едином входе в сеть администраторы могут управлять данными каталога и организацией всей своей сети, а авторизованные пользователи сети могут получать доступ к ресурсам из любой точки сети. Администрирование на основе политик упрощает управление даже самой сложной сетью. Дополнительные сведения о безопасности Active Directory см. в разделе Обзор безопасности.

Active Directory также включает:

Набор правил, схема , которая определяет классы объектов и атрибутов, содержащихся в каталоге, ограничения и пределы для экземпляров этих объектов и формат их имен. Дополнительные сведения о схеме см. в разделе Схема.

Глобальный каталог , который содержит информацию о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить информацию каталога независимо от того, какой домен в каталоге фактически содержит данные.

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог». Бастионный лес имеет особое доверие PAM с существующим лесом. Он предоставляет новую среду Active Directory, которая, как известно, свободна от какой-либо вредоносной активности, а также изоляцию от существующего леса для использования привилегированных учетных записей.

Бастионный лес имеет особое доверие PAM с существующим лесом. Он предоставляет новую среду Active Directory, которая, как известно, свободна от какой-либо вредоносной активности, а также изоляцию от существующего леса для использования привилегированных учетных записей. Членство с привязкой по времени выражается значением времени жизни (TTL), которое распространяется на время жизни билета Kerberos.

Членство с привязкой по времени выражается значением времени жизни (TTL), которое распространяется на время жизни билета Kerberos.