Авторизация через сессии php: Авторизация через сессию на PHP

Содержание

Методы аутентификации / Тяпк

WEB работает по протоколу HTTP, который не хранит состояние: каждый HTTP запрос ничего не знает о том, что происходило до этого.

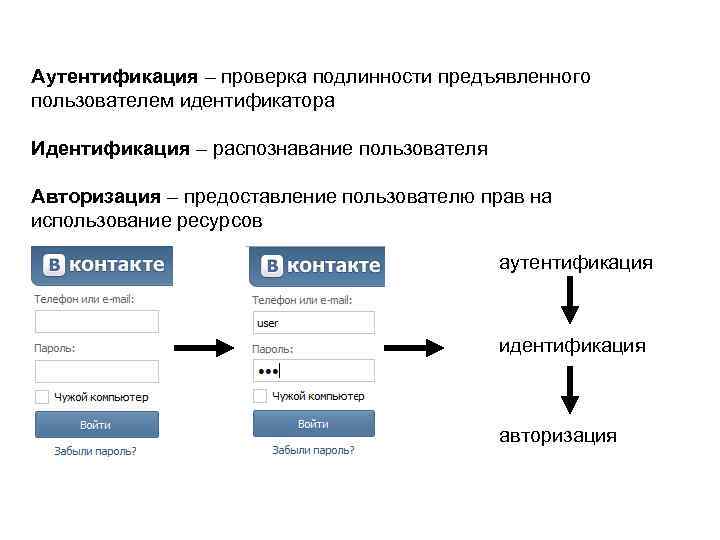

Для начала чем отличается аутентификация и авторизация.

- Аутентификация — это проверка вашей личности. Когда вы входите в приложение с именем и паролем, вы аутентифицируетесь.

- Авторизация — это проверка наличия у вас доступа к чему-либо. Это может быть набор разрешений на какие-то действия. Например, если вы создали в приложении ресурс, то вы можете быть единственным, кому разрешено удалять этот ресурс (потому что вы владелец), а другие пользователи для того не «авторизованы».

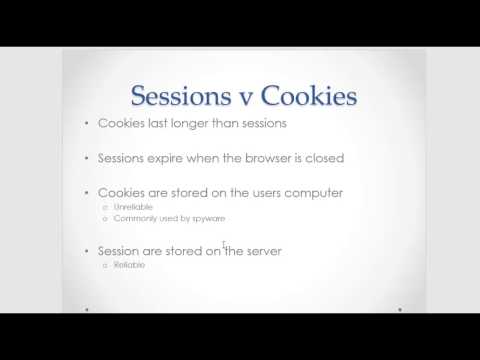

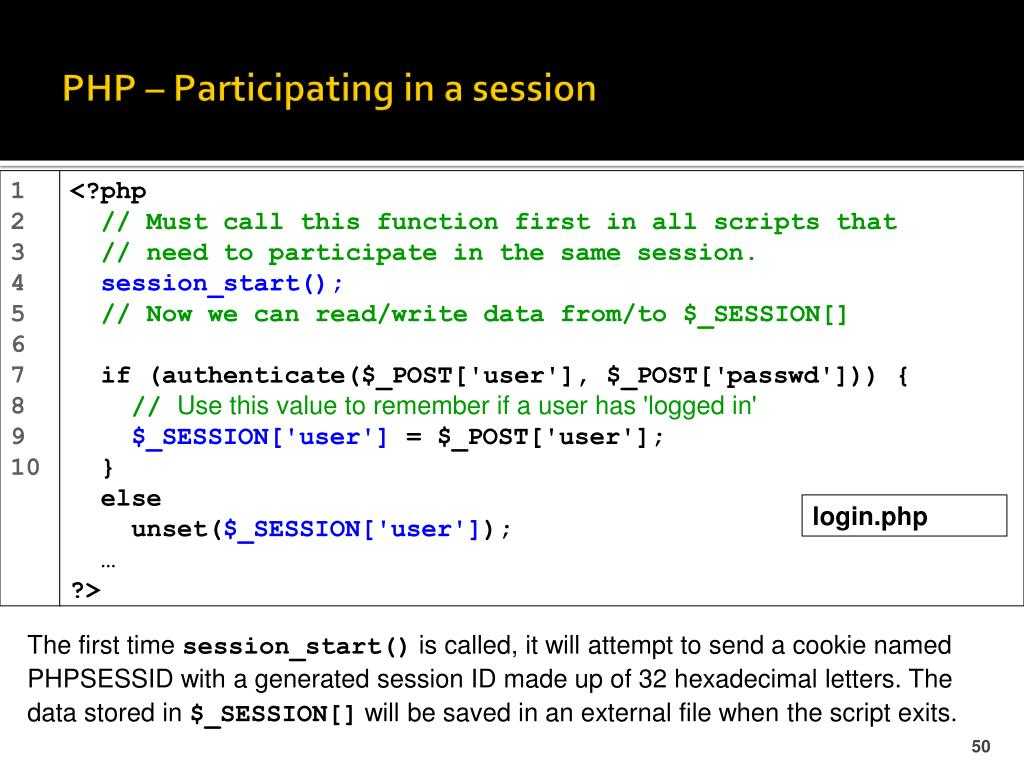

Аутентификация на основе сессий

Состояние отслеживается

Самый распространённый и широко известный метод. Аутентификационная запись или сессия храниться на сервере и на клиенте. Сервер должен отслеживать активные сессии в базе данных или памяти, а на фронтенде создаётся кука, в которой хранится идентификатор сессии.

Процедура аутентификации на основе сессий:

- Пользователь вводит в браузере своё имя и пароль, после чего клиентское приложение отправляет на сервер запрос.

- Сервер проверяет пользователя, аутентифицирует его, шлёт приложению уникальный пользовательский токен (сохранив его в памяти или базе данных).

- Клиентское приложение сохраняет токены в куках и отправляет их при каждом последующем запросе.

- Сервер получает каждый запрос, требующий аутентификации, с помощью токена аутентифицирует пользователя и возвращает запрошенные данные клиентскому приложению.

- Когда пользователь выходит, клиентское приложение удаляет его токен, поэтому все последующие запросы от этого клиента становятся неаутентифицированными.

Недостатки:

- При каждой аутентификации пользователя сервер должен создавать у себя запись. Обычно она хранится в памяти, и при большом количестве пользователей есть вероятность слишком высокой нагрузки на сервер.

- Поскольку сессии хранятся в памяти, масштабировать не так просто. Если вы многократно реплицируете сервер, то на все новые серверы придётся реплицировать и все пользовательские сессии. Это усложняет масштабирование. (Я считал, этого можно избежать, если иметь выделенный сервер для управления сессиями, но это сложно реализовать, да и не всегда возможно.)

Аутентификация на основе JWT (Json Web Tokens)

Состояние не отслеживается

JWT это строка следующего формата:

header.payload.signature

Например:

iLCJhbGciOiJIU.eyNjYwYmQifQ.5mb11y1537tM

Процедура аутентификации на основе токенов:

- Пользователь вводит имя и пароль.

- Сервер проверяет их и возвращает токен (JWT), который может содержать метаданные вроде user_id, разрешений и т. д.

- Токен хранится на клиентской стороне, чаще всего в локальном хранилище, но может лежать и в хранилище сессий или кук.

- Последующие запросы к серверу обычно содержат этот токен в качестве дополнительного заголовка авторизации в виде Bearer {JWT}.

Ещё токен может пересылаться в теле POST-запроса и даже как параметр запроса.

Ещё токен может пересылаться в теле POST-запроса и даже как параметр запроса. - Сервер расшифровывает JWT, если токен верный, сервер обрабатывает запрос.

- Когда пользователь выходит из системы, токен на клиентской стороне уничтожается, с сервером взаимодействовать не нужно.

Преимущества:

- Серверу не нужно хранить записи с пользовательскими токенами или сессиями. Каждый токен самодостаточен, содержит все необходимые для проверки данные, а также передаёт затребованную пользовательскую информацию. Поэтому токены не усложняют масштабирование.

- В куках вы просто храните ID пользовательских сессий, а JWT позволяет хранить метаданные любого типа, если это корректный JSON.

- При использовании кук бэкенд должен выполнять поиск по традиционной SQL-базе или NoSQL-альтернативе, и обмен данными наверняка длится дольше, чем расшифровка токена. Кроме того, раз вы можете хранить внутри JWT дополнительные данные вроде пользовательских разрешений, то можете сэкономить и дополнительные обращения поисковые запросы на получение и обработку данных.

- Допустим, у вас есть API-ресурс /api/orders, который возвращает последние созданные приложением заказы, но просматривать их могут только пользователи категории админов. Если вы используете куки, то, сделав запрос, вы генерируете одно обращение к базе данных для проверки сессии, ещё одно обращение — для получения пользовательских данных и проверки, относится ли пользователь к админам, и третье обращение — для получения данных.

- А если вы применяете JWT, то можете хранить пользовательскую категорию уже в токене. Когда сервер запросит его и расшифрует, вы можете сделать одно обращение к базе данных, чтобы получить нужные заказы.

- У использования кук на мобильных платформах есть много ограничений и особенностей. А токены сильно проще реализовать на iOS и Android. К тому же токены проще реализовать для приложений и сервисов интернета вещей, в которых не предусмотрено хранение кук.

Беспарольная аутентификация

Работает на основе одноразовых ссылок. Вводится только почта/телефон. Ваше приложение отправляет туда одноразовую ссылку, пользователь по ней кликает и автоматически входит на ваш сайт / в приложение. При беспарольной аутентификации приложение считает, что в ваш ящик пришло письмо со ссылкой, если вы написали свой, а не чужой адрес.

Ваше приложение отправляет туда одноразовую ссылку, пользователь по ней кликает и автоматически входит на ваш сайт / в приложение. При беспарольной аутентификации приложение считает, что в ваш ящик пришло письмо со ссылкой, если вы написали свой, а не чужой адрес.

Недостаток: если кто-то получит доступ к пользовательским почтам, он получит и доступ к приложениям и сайтам.

Преимущество: нет необходиомсти реализовывать механизм восстановления паролей.

Аутентификация через единую точку входа (SSO)

Метод Single Sign On. Существуют различные реализации. Рассмотрим на примере Google Accounts. Когда логинишься в одном Google-сервисе, например Gmail, а потом получаешь доступ к остальным Google-сервисам без аутентификации, то ты пользуешься единую точку входа от Google. Удобно не правда ли? Процедура аутентификации на Google Accounts (SSO):

- Пользователь входит в один из сервисов Google.

- Пользователь получает сгенерированную в Google Accounts куку.

- Пользователь идёт в другой продукт Google.

- Пользователь снова перенаправляется в Google Accounts.

- Google Accounts видит, что пользователю уже присвоена кука, и перенаправляет пользователя в запрошенный продукт.

В этой процедуре используется три сущности:

- user

- identity provider

- service provider

Пользователь вводит пароль (или аутентифицируется иначе) у поставщика идентификационной информации (identity provider, IDP), чтобы получить доступ к поставщику услуги (service provider (SP). Пользователь доверяет IDP, и SP доверяет IDP, так что SP может доверять пользователю.

Аутентификация с авторизация OAuth

Это разновидность единой точки входа с упрощением процесса регистрации/входа пользователя в ваше приложение. Используется при регистрации/входе в приложение через социальные сети.

Преимущество: пользователи могут войти в ваше приложение одним кликом, если у них есть аккаунт в одной из соцсетей. Им не нужно помнить логины и пароли. Это сильно улучшает опыт использования вашего приложения. Вам как разработчику не нужно волноваться о безопасности пользовательских данных и думать о проверке адресов почты — они уже проверены соцсетями. Кроме того, в соцсетях уже есть механизмы восстановления пароля.

Им не нужно помнить логины и пароли. Это сильно улучшает опыт использования вашего приложения. Вам как разработчику не нужно волноваться о безопасности пользовательских данных и думать о проверке адресов почты — они уже проверены соцсетями. Кроме того, в соцсетях уже есть механизмы восстановления пароля.

Большинство соцсетей в качестве механизма аутентификации используют авторизацию через OAuth3.

Соцсеть — это сервер ресурсов, ваше приложение — клиент, а пытающийся войти в ваше приложение пользователь — владелец ресурса. Ресурсом называется пользовательский профиль / информация для аутентификации. Когда пользователь хочет войти в ваше приложение, оно перенаправляет пользователя в соцсеть для аутентификации (обычно это всплывающее окно с URL’ом соцсети). После успешной аутентификации пользователь должен дать вашему приложению разрешение на доступ к своему профилю из соцсети. Затем соцсеть возвращает пользователя обратно в ваше приложение, но уже с токеном доступа. В следующий раз приложение возьмёт этот токен и запросит у соцсети информацию из пользовательского профиля.

Для реализации такого механизма вам может понадобиться зарегистрировать своё приложение в разных соцсетях. Вам дадут app_id и другие ключи для конфигурирования подключения к соцсетям.

Двухфакторная аутентификация

Как не сложно догадаться — это 2 (ДВЕ) аутентификации, используются для улучшения безопасности. Используется во всех нормальных интернет-банках.

Всем знаком следующий пример: сначалы вы вводите логин и пароль, а затем одноразовый пароль (код проверки), отправляемый вам по SMS. Если ваш обычный пароль был скомпрометирован, аккаунт останется защищённым, потому что на втором шаге входа злоумышленник не сможет ввести нужный код проверки.

Вместо одноразового пароля в качестве второго фактора могут использоваться отпечатки пальцев или снимок сетчатки.

При двухфакторной аутентификации пользователь должен предоставить два из трёх:

- То, что вы знаете: пароль или PIN.

- То, что у вас есть: физическое устройство (смартфон) или приложение, генерирующее одноразовые пароли.

- Часть вас: биологически уникальное свойство вроде ваших отпечатков пальцев, голоса или снимка сетчатки.

Большинство хакеров охотятся за паролями и PIN-кодами. Гораздо труднее получить доступ к генератору токенов или биологическим свойствам, поэтому сегодня двухфакторная аутентификаия обеспечивает высокую безопасность аккаунтов.

По мотивам статьи на хабре Как ты реализуешь аутентификацию, приятель?

сессия — Безопасность в SESSION PHP и идентификация пользователя

Дайте совет.

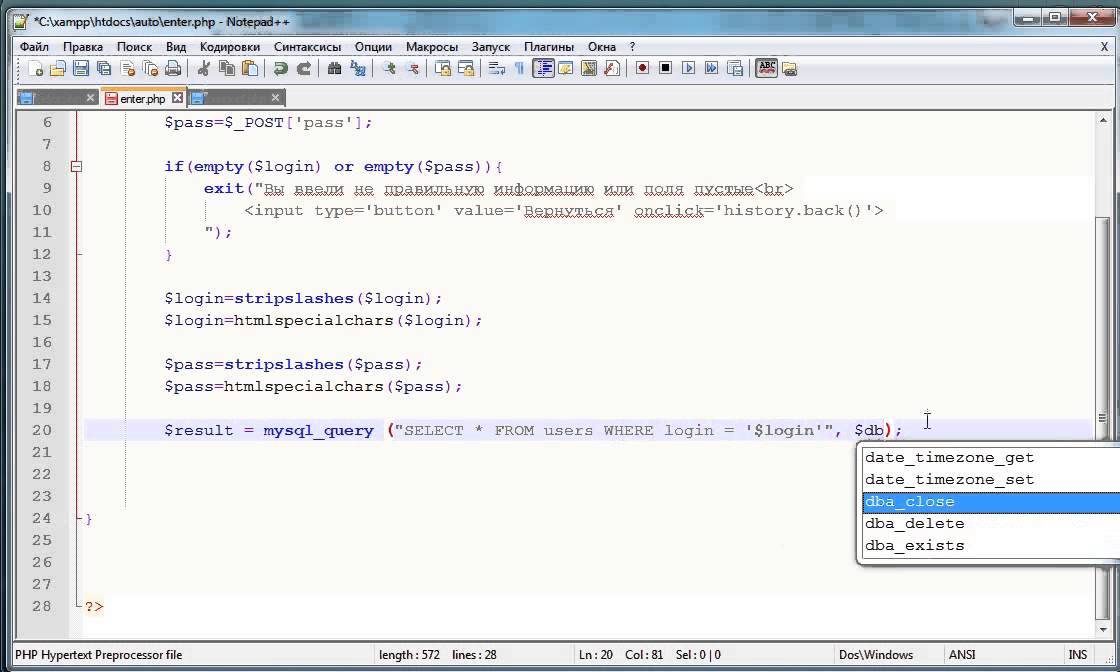

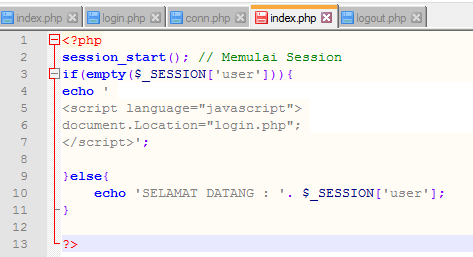

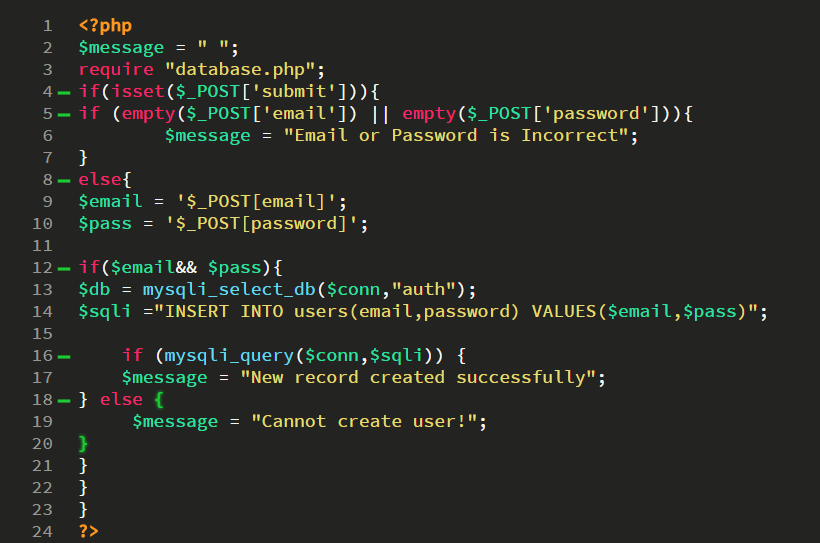

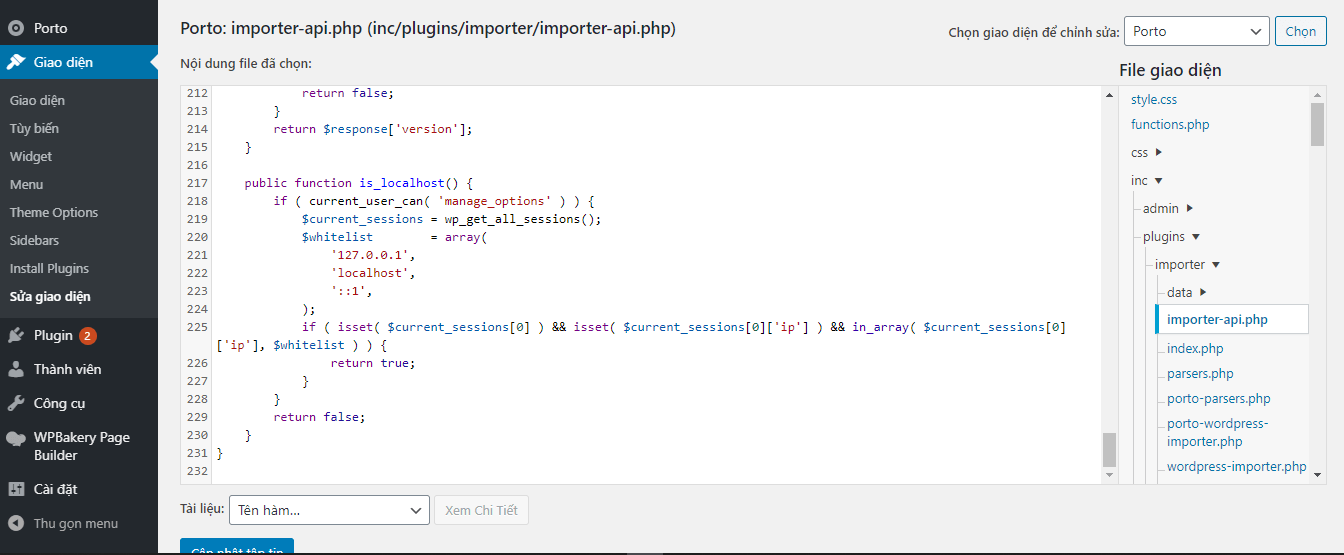

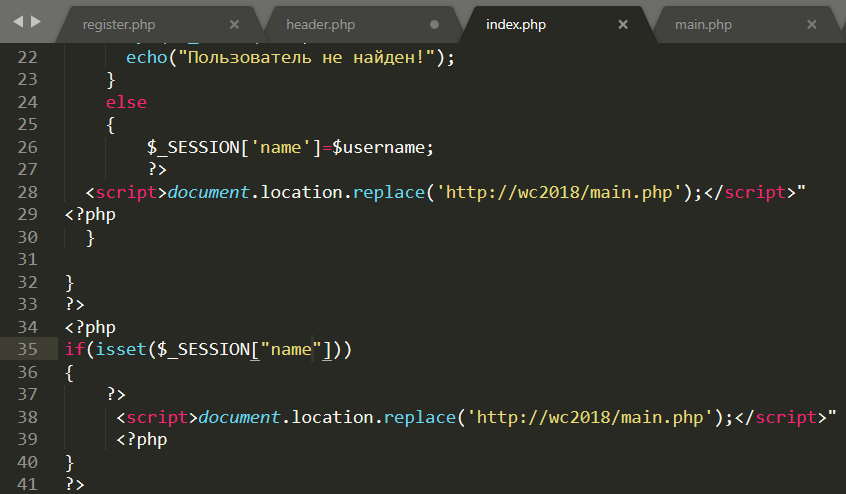

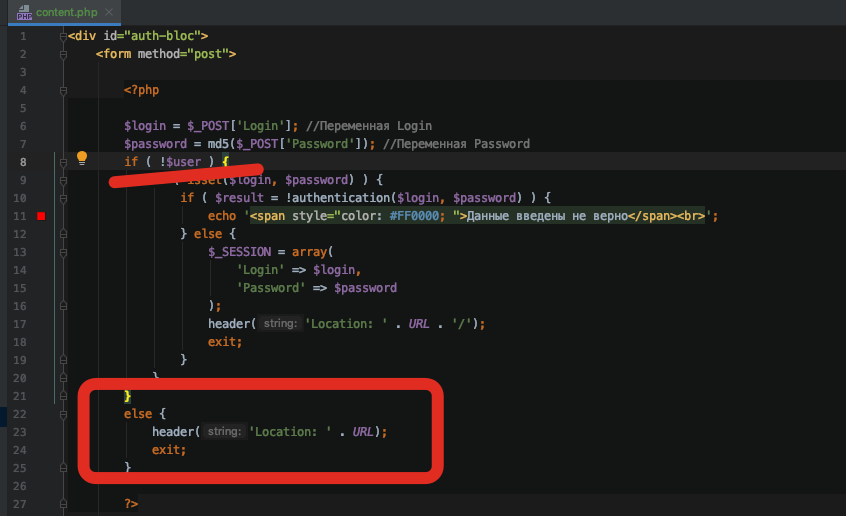

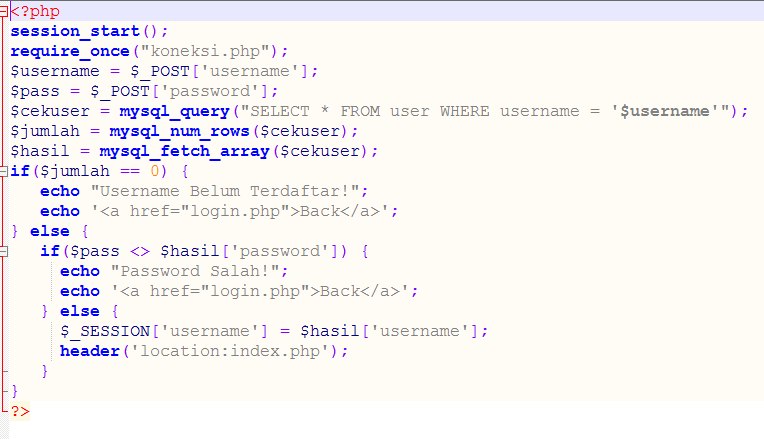

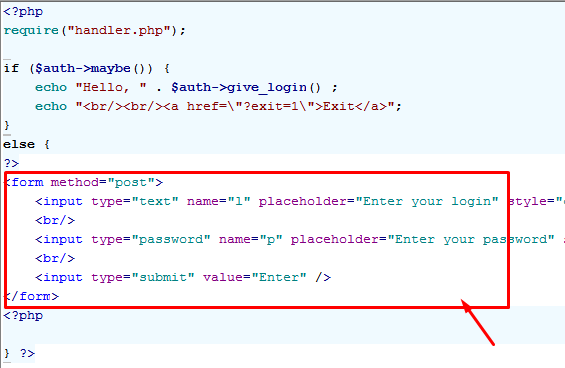

У меня форма регистрации валидируется JS, после успешной валидации аякс запросом пользователь добавляется в БД и должна открыться страница на которую имеет доступ только этот пользователь. Я в файле обработчике добавляю в сессию маил пользователя и проверку если существует такая сессия то происходит переадресация.

Мне правда кажется это какой то колхоз и пострадает безопасность, подскажите какие действия необходимо проделать сразу после регистрации чтобы идентифицировать пользователя.

PS при авторизации я в сессию добавляю ID юзера из БД а при регистрации не получается.

- php

- сессия

- регистрация

1

Почти все среднестатические веб-приложение в наше время, имеют авторизацию и регистрацию такого типа. Что именно вы думаете будет небезопасно? Сессия создаётся на сервере, взаимодетвие между клиентом и сервером у вас идёт по HTTPS(предположительно, если это не так, то вам срочно нужно покупать TSL сертификат, ибо это одна из главных дыр в безопасном э). Взаимодействуя с сервером по средствам Ajax Сервер воспринимает ваш Ajax Клиент как обычный браузер клиент. То есть, безопасность вашего приложения, полностью зависит от вас, и именно в той схеме о которой вы рассказали, дыр по идее быть не должно. Советую вам больше сконцентрироваться на готовности к DDoS, CSRF, XSS. И купите

И купите TSL Сертификат. И да, скорее всего добавить ID Пользовался при регистрации у вас не получаеться потому что на момент когда вы заносите ID В сессию, он ещё не создана в базе данных, ну это конечно требует уточнений.

17

Возможно на похожий вопрос я когда-то давал ответ, загляните сюда. Если это не то, то дайте знать подробнее в чем суть вопроса.

Зарегистрируйтесь или войдите

Регистрация через Google

Регистрация через Facebook

Регистрация через почту

Отправить без регистрации

Почта

Необходима, но никому не показывается

Отправить без регистрации

Почта

Необходима, но никому не показывается

Нажимая на кнопку «Отправить ответ», вы соглашаетесь с нашими пользовательским соглашением, политикой конфиденциальности и политикой о куки

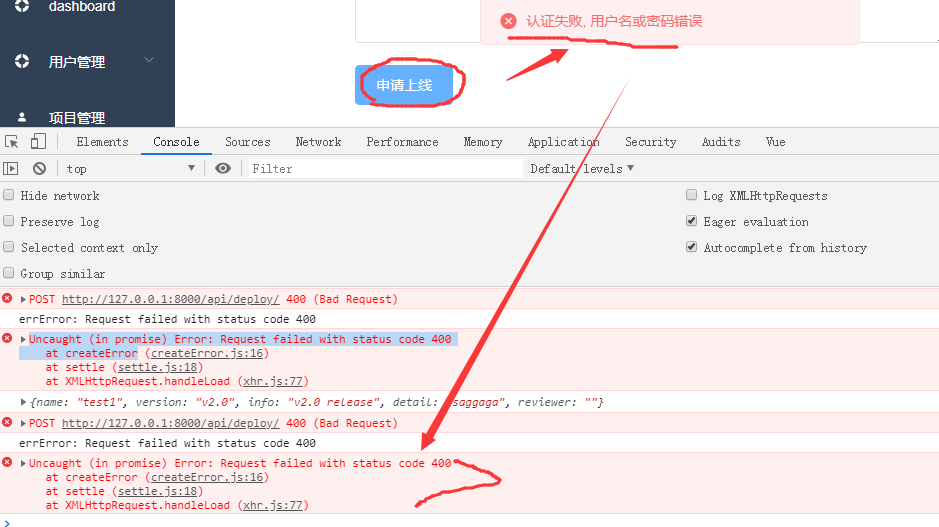

http — вход в PHP и $_SESSION

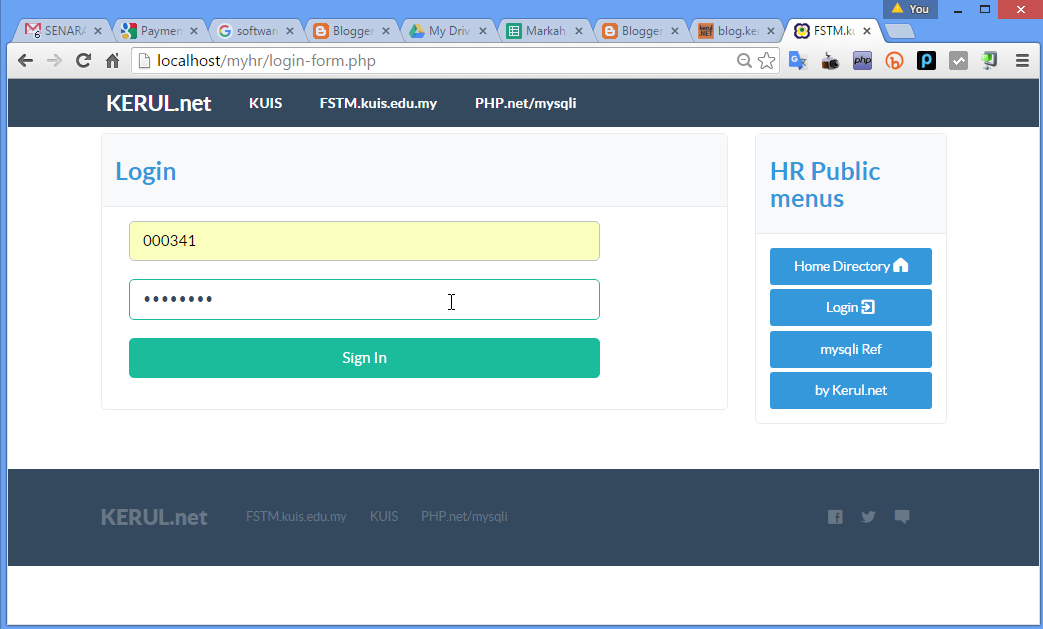

У меня есть существующее веб-приложение на php и js, и я пытаюсь добавить к нему аутентификацию. Я понял часть того, как создать страницу входа и пройти аутентификацию на сервере LDAP моей организации, где несколько пользователей создали свои учетные записи.

Я понял часть того, как создать страницу входа и пройти аутентификацию на сервере LDAP моей организации, где несколько пользователей создали свои учетные записи.

Мой вопрос о том, что переменная $_SESSION одинакова для всех посещающих пользователей.

Если пользователь посещает страницу и я устанавливаю

$_SESSION["username"]="xyz"; $_SESSION["logged_in"]=true;

, а затем, если другой пользователь войдет в систему, будет ли переменная $_SESSION совершенно новой для него или ключи, такие как «имя пользователя» и «logged_in» , будут установлены с данными предыдущего пользователя?

Если нет, то как PHP или веб-сервер httpd узнают, закрыта ли вкладка или поступил новый запрос?

Если я открою несколько вкладок в браузере (или несколько окон браузера), будет ли все они иметь одну и ту же переменную $_SESSION в бэкэнде?

У меня есть вопросы о жизненном цикле переменной $_SESSION .

- php

- http

- аутентификация

- сеанс

- сеанс-куки

3

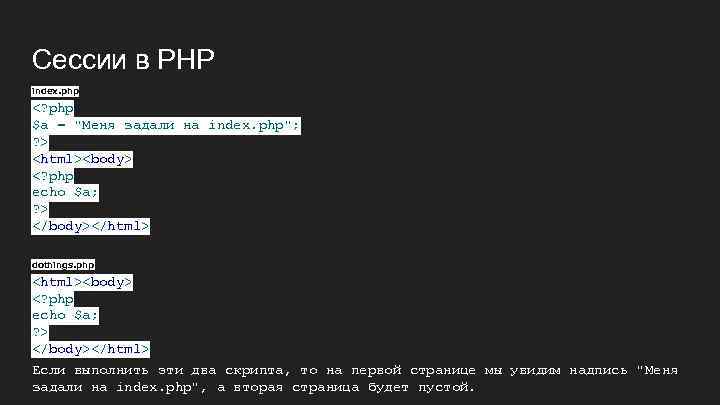

Когда сервер получает HTTP-запрос, сервер генерирует идентификатор сеанса и отправляет его обратно в браузер. Браузер сохраняет идентификатор сеанса в файле cookie, чтобы он мог повторно использовать его. Идентификатор образует связь между браузером и сервером, чтобы сервер мог идентифицировать последующие запросы как поступающие из того же браузера.

Затем браузер отправляет этот идентификатор сеанса на сервер (в заголовке HTTP) при каждом запросе, который браузер отправляет на тот же сервер. PHP использует этот идентификатор, чтобы найти правильные данные сеанса для этого идентификатора в своем хранилище. Фактические данные сеанса являются частными и никогда не покидают сервер. В браузер идет только ID.

Все это означает, что два пользователя не могут совместно использовать одни и те же данные сеанса, поскольку идентификатор каждого сеанса уникален. (Технически было бы возможно украсть идентификатор сеанса другого пользователя, если бы они использовали небезопасное соединение только по HTTP с сервером, и вы могли бы отслеживать их сетевой трафик, или даже с HTTPS, используя атаку «человек посередине», но это совсем другая тема)

(Технически было бы возможно украсть идентификатор сеанса другого пользователя, если бы они использовали небезопасное соединение только по HTTP с сервером, и вы могли бы отслеживать их сетевой трафик, или даже с HTTPS, используя атаку «человек посередине», но это совсем другая тема)

Если вы закрываете браузер, файл cookie сеанса по умолчанию уничтожается. Поэтому, когда вы снова открываете браузер и возвращаетесь на тот же веб-сайт, он отправит запрос без идентификатора сеанса, и сервер получит новый идентификатор сеанса.

Другой причиной возникновения нового сеанса является истечение времени ожидания сеанса на сервере. Сервер будет иметь значение времени ожидания сеанса. Он записывает время начала сеанса и время последнего запроса с использованием этого идентификатора сеанса. Если с использованием данного идентификатора сеанса в течение минут тайм-аута после последнего запроса не происходит ни одного запроса, то идентификатор сеанса будет уничтожен, и браузеру будет предоставлен новый идентификатор сеанса в следующий раз, когда произойдет запрос, независимо от того, отправил ли он предыдущий запрос или нет. . Обычно именно поэтому вы обнаруживаете, что вышли из веб-сайта, если не используете его в течение нескольких минут.

. Обычно именно поэтому вы обнаруживаете, что вышли из веб-сайта, если не используете его в течение нескольких минут.

5

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Файлы cookie WordPress и сеансы PHP

Файлы cookie были впервые изобретены в 1994 году программистом по имени Лу Монтулли. Без них Интернет был бы совсем другим местом. Независимо от того, входите ли вы в серверную часть своего сайта WordPress или закрываете раздражающее всплывающее окно, вы используете файлы cookie и взаимодействуете с ними каждый день (даже если вы этого не осознаете).

Без них Интернет был бы совсем другим местом. Независимо от того, входите ли вы в серверную часть своего сайта WordPress или закрываете раздражающее всплывающее окно, вы используете файлы cookie и взаимодействуете с ними каждый день (даже если вы этого не осознаете).

К настоящему времени вы, наверное, догадались, что когда мы говорим о файлах cookie, мы имеем в виду файлы cookie, используемые для хранения важной информации о посетителях на веб-сайте, а не вкусные шоколадные чипсы. 🍪

Мгновенно ускорьте свой сайт WordPress на 20%

Воспользуйтесь преимуществами самых быстрых серверов Google и сети Premium Tier, поддерживаемой более чем 275 CDN Cloudflare по всему миру, для невероятно быстрой загрузки. Входит бесплатно во все планы WordPress.

Начать сегодня

Сегодня мы собираемся погрузиться в иногда запутанную тему файлов cookie и PHP-сессий. В частности, все, что вам нужно знать о том, как их использует WordPress, а также некоторые распространенные проблемы, о которых вы должны знать (особенно как разработчик), когда речь идет о размещении вашего веб-сайта, пользовательском коде или использовании стороннего плагина. На наш взгляд, эта тема недостаточно раскрыта.

На наш взгляд, эта тема недостаточно раскрыта.

Что такое файлы cookie?

Файл cookie (также называемый веб-файлом cookie, файлом cookie отслеживания, файлом cookie HTTP, файлом cookie браузера) — это небольшой фрагмент данных, сохраняемый браузером пользователя (Chrome, Firefox и т. д.) при посещении веб-сайта. Он содержит информацию о действиях в Интернете и обычно используется для персонализации взаимодействия с пользователем или для целей аутентификации и проверки. Сессионные и постоянные файлы cookie являются распространенными типами файлов cookie.

- Типы файлов cookie

- Как ядро WordPress использует файлы cookie

- Как сторонние плагины и темы WordPress используют файлы cookie

- Файлы cookie и кэширование WordPress

- Как просмотреть и очистить файлы cookie

- GDPR и файлы cookie

- PHP-сессии

Типы файлов cookie

Существует два типа файлов cookie, которые обычно устанавливаются: сеансовые файлы cookie и постоянные файлы cookie .

Сеансовые файлы cookie

Сеансовые файлы cookie, также известные как временные файлы cookie, являются временными. К ним не привязана дата истечения срока действия, и они хранят только информацию о том, что пользователь делает в течение одного сеанса . Сеанс — это просто случайно сгенерированное/уникальное значение, которое присваивается, когда кто-то посещает веб-сайт. Сеансовые файлы cookie временно хранятся в памяти и автоматически удаляются при закрытии браузера или завершении сеанса.

Рекомендуемая литература: Как улучшить лимит памяти PHP в WordPress.

Постоянные файлы cookie

Постоянные файлы cookie, как вы могли догадаться, содержат дату истечения срока действия. Они сохраняются намного дольше и хранятся на диске до истечения срока их действия или пока пользователь не очистит их вручную . Их также иногда называют «отслеживающими файлами cookie», поскольку это типы файлов cookie, которые используют Google Analytics, AdRoll, Stripe и т. д.

д.

Наша партнерская программа Kinsta — еще один пример. 60-дневный файл cookie размещается в браузере пользователя, когда он нажимает на партнерскую ссылку. Это гарантирует, что реферер получит надлежащий кредит, даже если человек закрыл и снова открыл свой браузер несколько раз.

Как WordPress Core использует файлы cookie

Когда мы говорим о ядре WordPress, мы просто имеем в виду файлы, которые составляют проект с открытым исходным кодом, до установки каких-либо сторонних плагинов или тем. Это WordPress в его естественном состоянии, как мы любим его называть.

Теперь, когда вы знаете основы того, что такое файлы cookie и их типы, давайте посмотрим, почему и как они используются ядром WordPress, чтобы все это волшебство происходило за кулисами. Забавный факт: первоначально слово cookie произошло от термина «волшебное печенье».

Ядро WordPress использует файлы cookie для двух разных целей:

1. Файлы cookie для входа

Файлы cookie для входа содержат данные аутентификации и используются, когда пользователь входит в панель администрирования WordPress. В соответствии с Кодексом WordPress устанавливается несколько разных файлов cookie сеанса:

В соответствии с Кодексом WordPress устанавливается несколько разных файлов cookie сеанса:

- При входе в систему WordPress использует файл cookie

wordpress_[hash]для хранения данных аутентификации (ограничено областью/wp-admin/). - После входа WordPress устанавливает

wordpress_logged_in_[хеш]куки. Это указывает, когда вы вошли в систему и кто вы.

Когда вы пытаетесь получить доступ к серверной части вашего сайта WordPress, выполняется проверка, чтобы убедиться, что два вышеуказанных файла cookie существуют и срок их действия не истек. Это то, что позволяет вам волшебным образом обойти экран wp-login.php . 😉

WordPress также устанавливает файлы cookie wp-settings-{time}-[UID] . Идентификатор — это ваш идентификатор пользователя из таблицы базы данных пользователей WordPress. Здесь хранятся настройки личного кабинета и интерфейса администратора.

2. Файлы cookie комментариев

По умолчанию файлы cookie устанавливаются, когда кто-то комментирует сообщение в блоге (срок действия 347 дней). Это делается для того, чтобы, если они вернутся позже, им не нужно было заполнять всю информацию заново. Сохраняются следующие три файла cookie:

Это делается для того, чтобы, если они вернутся позже, им не нужно было заполнять всю информацию заново. Сохраняются следующие три файла cookie:

-

comment_author_[хэш] -

comment_author_email_[хэш] -

comment_author_url_[хэш]

Однако в связи с недавними изменениями политики конфиденциальности в связи с GDPR в ядре WordPress были введены новые инструменты, позволяющие пользователям разрешать установку этих файлов cookie. Этот параметр, если он еще не установлен, можно включить в разделе «Настройки → Обсуждение» в панели администратора WordPress. Установите флажок «Показать флажок согласия на использование файлов cookie для комментариев». Популярный плагин Akismet также позволяет отображать уведомление о конфиденциальности.

как комментировать использование файлов cookie

Как сторонние плагины и темы WordPress используют файлы cookie

Точно так же, как WordPress использует файлы cookie для определенных функций, сторонние плагины и темы, которые вы устанавливаете, также устанавливают файлы cookie. Большинство из них используют комбинацию файлов cookie браузера и строк базы данных , хранящихся в таблице

Большинство из них используют комбинацию файлов cookie браузера и строк базы данных , хранящихся в таблице wp_options или в собственной пользовательской таблице. Это потому, что WordPress не имеет состояния.

Приложение без сохранения состояния — это прикладная программа, которая не сохраняет данные клиента, сгенерированные в одном сеансе, для использования в следующем сеансе с этим клиентом. Каждый сеанс выполняется так, как если бы это был первый раз, и ответы не зависят от данных предыдущего сеанса. – ТехТарджет

С новыми законами о конфиденциальности как никогда важно понимать, какие файлы cookie устанавливаются и предоставляют ли они возможность подписаться вашим посетителям. Совет: не все файлы cookie требуют согласия. Прочтите наш подробный пост о GDPR, чтобы лучше понять новые требования.

Вот лишь несколько примеров того, для чего используются файлы cookie:

- Если у вас есть всплывающее окно на вашем сайте WordPress, и посетитель закрывает его, это обычно устанавливает файл cookie, чтобы он не т вернуться снова.

- Товары добавлены в корзину на вашем сайте электронной коммерции . Файл cookie сохраняется, чтобы в корзине оставались ваши продукты, пока вы продолжаете просматривать сайт.

- Функции IP-геолокации могут хранить IP-адрес и координаты широты/долготы посетителя, просматривающего сайт. Обычно это используется для отображения определенного контента в определенном регионе или, возможно, даже для перенаправления пользователя на другой дочерний сайт.

- Отслеживание активности по кликам с помощью сокращателя ссылок, такого как плагин PrettyLinks.

- Плагин новостной рассылки может устанавливать cookie для пользователей, если они уже подписались, это дает возможность полностью скрыть окно новостной рассылки.

По сути, любое действие или подписка на сайте WordPress, как правило, включает установку файла cookie в браузере за кулисами. Целью этого, конечно же, является попытка помочь улучшить работу браузера или предоставить дополнительные функции посредством проверки.

Вот все, что вам нужно знать о WordPress и файлах cookie. И мы не имеем в виду вкусные шоколадные чипсы. 🍪Нажмите, чтобы твитнуть

Файлы cookie WooCommerce

Плагины электронной коммерции, такие как WooCommerce, обычно имеют свои собственные дополнительные файлы cookie, которые они устанавливают, чтобы покупатели могли легко добавлять товары в свою корзину, сохранять их на потом при оформлении заказа, а также входить и выходить из своей учетной записи.

Чтобы отслеживать данные корзины, WooCommerce устанавливает следующие три файла cookie (личная информация не сохраняется в файлах cookie):

-

woocommerce_cart_hash -

woocommerce_items_in_cart -

wp_woocommerce_session_

Первые два файла cookie содержат информацию о корзине и просто помогают WooCommerce узнать об изменении данных корзины. Третий файл cookie wp_woocommerce_session_ содержит уникальный код для каждого клиента, который соответствует записи в пользовательской таблице wp_woocommerce_sessions в базе данных.

Таблица wp_woocommerce_sessions

Данные wp_commerce_session_ ранее хранились в wp_options , но был перемещен в собственную пользовательскую таблицу в WooCommerce 2.5, когда они представили новый обработчик сеанса. Это должно было улучшить производительность, масштабируемость и управление сеансами. В противном случае вы быстро получите раздутую таблицу wp_options, которую вам придется очищать.

Файлы cookie Easy Digital Downloads

Easy Digital Downloads по умолчанию использует WP_Session, который представляет собой комбинацию файлов cookie браузера и строк базы данных, хранящихся в таблице wp_options . Ниже приведен файл cookie, который он устанавливает:

Разверните приложение в Kinsta. Начните прямо сейчас с бесплатной пробной версии.

Запустите свои приложения Node.js, Python, Go, PHP, Ruby, Java и Scala (или почти что угодно, если вы используете свои собственные файлы Docker) в три простых шага!

Начать бесплатную пробную версию

-

edd_items_in_cart

Файлы cookie и кэширование WordPress

Когда дело доходит до кеша WordPress, здесь все становится сложнее. Кэширование — это, по сути, процесс хранения ресурсов из одного запроса и повторного использования этих ресурсов для последующих запросов. В основном это уменьшает объем работы , необходимой для создания просмотра страницы. Хотя это отлично подходит для производительности, это вызывает проблемы с файлами cookie.

Кэширование — это, по сути, процесс хранения ресурсов из одного запроса и повторного использования этих ресурсов для последующих запросов. В основном это уменьшает объем работы , необходимой для создания просмотра страницы. Хотя это отлично подходит для производительности, это вызывает проблемы с файлами cookie.

Почему? Потому что файлы cookie предназначены для выполнения определенных действий, например, для заполнения корзины покупок, когда вы просматриваете сайт WooCommerce. Однако, если страница обслуживается из кеша, ни PHP, ни база данных ничего не делают, сервер просто обслуживает статическую копию страницы.

Так что ты можешь сделать?

1. Используйте JavaScript

Первым вариантом будет использовать JavaScript и динамически обновлять содержимое на странице. По сути, у вас есть заполнители HTML и вы используете JavaScript для получения информации через вызов API или ajax.

В качестве примера можно привести загрузку списка сообщений на боковой панели WordPress с помощью JavaScript, чтобы получить список сообщений через wp-api и затем отобразить их на боковой панели. В этом случае вы можете обновить список сообщений, не очищая страницу от кеша, поскольку данные генерируются динамически.

В этом случае вы можете обновить список сообщений, не очищая страницу от кеша, поскольку данные генерируются динамически.

Однако это не идеально, всегда лучше кэшировать, если это возможно, с точки зрения производительности. Но если вам нужно, чтобы какая-то часть контента оставалась динамической, а сама страница могла оставаться статической (обслуживаемой из кеша), это один из способов сделать это — использовать JavaScript для динамического извлечения контента для этой части страницы через API/ajax. вызов. Однако, если вы не можете нанять разработчика WordPress для создания собственного решения JavaScript или расширения плагина, этот вариант обычно нецелесообразен.

2. Использовать вызовы Admin-Ajax

Admin-ajax.php нельзя кэшировать, поэтому вы можете использовать вызовы admin-ajax. Хорошим примером этого является плагин No Cache AJAX Widgets. Он выполняет вызовы admin-ajax, поэтому ему не нужно беспокоиться о конфликте с решениями кэширования на уровне сервера или сторонними решениями.

Однако, как и в случае с JavaScript, этот путь обычно невозможен для обычного пользователя. Это также может привести к другим проблемам с производительностью, таким как интенсивное использование admin-ajax и большое количество некэшированных запросов.

3. Исключить страницы из кэша (при наличии файла cookie)

Если вы не можете пойти по маршруту JavaScript или admin-ajax, лучше всего исключить страницы из кэширования при наличии определенного файла cookie. Обычно это то, что мы рекомендуем, особенно тем, у кого есть высокодинамичные сайты, такие как WooCommerce и Easy Digital Downloads.

В Kinsta некоторые страницы WooCommerce и Easy Digital Downloads, такие как корзина, моя учетная запись и проверка, автоматически исключаются из кэширования. Существует правило на уровне сервера, чтобы пользователи автоматически обходили кеш, когда 9Обнаружен файл cookie 0005 woocommerce_items_in_cart или edd_items_in_cart , чтобы обеспечить плавный и синхронизированный процесс оформления заказа.

Мы также прослушиваем связанные файлы cookie для входа в систему и устанавливаем кеш для обхода, когда мы обнаруживаем, что кто-то вошел в WordPress. Предотвращает случайное кэширование внутренней панели мониторинга.

По умолчанию мы не исключаем файл cookie wp_woocommerce_session_ из кэширования. По нашему опыту, большинство сайтов WooCommerce не имеют проблем. Это также повышает производительность за счет увеличения коэффициента попаданий в кеш при использовании меньшего количества рабочих процессов PHP.

Однако из-за того, что существует множество различных конфигураций тем и плагинов WordPress, мы можем исключить файл cookie wp_woocommerce_session_ из кеша, если это необходимо. Просто обратитесь в нашу службу поддержки. В результате, как только пользователь добавляет продукт в свою корзину, все последующие запросы не будут обслуживаться из кеша, что увеличивает использование PHP-воркеров.

Если вам нужна пользовательская страница, исключенная из кеша, не стесняйтесь обращаться в нашу службу поддержки. Опять же, вы должны будьте осторожны с исключениями . Слишком большое количество некэшированных страниц может серьезно снизить производительность. Ознакомьтесь с нашими советами по размещению членских сайтов WordPress.

Опять же, вы должны будьте осторожны с исключениями . Слишком большое количество некэшированных страниц может серьезно снизить производительность. Ознакомьтесь с нашими советами по размещению членских сайтов WordPress.

Как просмотреть и удалить файлы cookie

Просмотреть и удалить файлы cookie на веб-сайте очень просто. Чтобы узнать, какие файлы cookie установлены на конкретном сайте, перейдите на этот сайт и щелкните значок маленького замка вверху. Затем нажмите «Файлы cookie».

Используемые файлы cookie

Затем перейдите к папке этого веб-сайта. В приведенном ниже примере вы можете видеть, что у нас установлено несколько файлов cookie WooCommerce, а также wordpress_logged_in_[хеш] куки. Вы также можете увидеть время истечения срока действия и то, является ли это постоянным файлом cookie или файлом cookie сеанса (когда сеанс просмотра заканчивается).

Файлы cookie WordPress

Чтобы удалить файл cookie, просто щелкните отдельный файл cookie и нажмите кнопку «Удалить». Вы также можете сделать это на уровне папки или в Chrome DevTools.

Вы также можете сделать это на уровне папки или в Chrome DevTools.

Очистка файлов cookie также может помочь вам исправить ошибку 304.

Кроме того, вы можете выполнить поиск или удалить все файлы cookie в своем браузере.

GDPR — это новый закон о конфиденциальности, вступивший в силу 25 мая 2018 года. Он был разработан, чтобы вернуть гражданам контроль над своими личными данными. Мы настоятельно рекомендуем прочитать наш подробный пост: подробности о соблюдении GDPR, если вы еще этого не сделали. Это одна тема, которую нельзя обобщить в абзаце!

Вот пример изменения, которое мы внесли в Kinsta, чтобы соответствовать новому закону. Когда вы впервые посещаете наш сайт, вы, возможно, уже видели его, вас встречает подсказка «Принять файлы cookie» в нижней части экрана. Это связано с тем, что теперь мы по закону обязаны предоставить пользователям возможность подписаться и отказаться от установки файлов cookie. Прошли те времена, когда вы просто запускали все, что хотите, не информируя пользователей о сборе данных.

Если вы нажмете «Принять файлы cookie», для пользователя будут установлены все файлы cookie. Если вы нажмете «Настройки файлов cookie», теперь мы предоставим возможность подписаться и отказаться от любых файлов cookie, которые вы хотите.

Настройки cookie

Довольно изящно, верно? Наше решение для файлов cookie было создано нашими разработчиками собственными силами, но вот несколько полезных плагинов GDPR для WordPress, которые могут помочь вам сделать что-то подобное. Опять же, файлы cookie — это лишь небольшая часть полного соответствия GDPR.

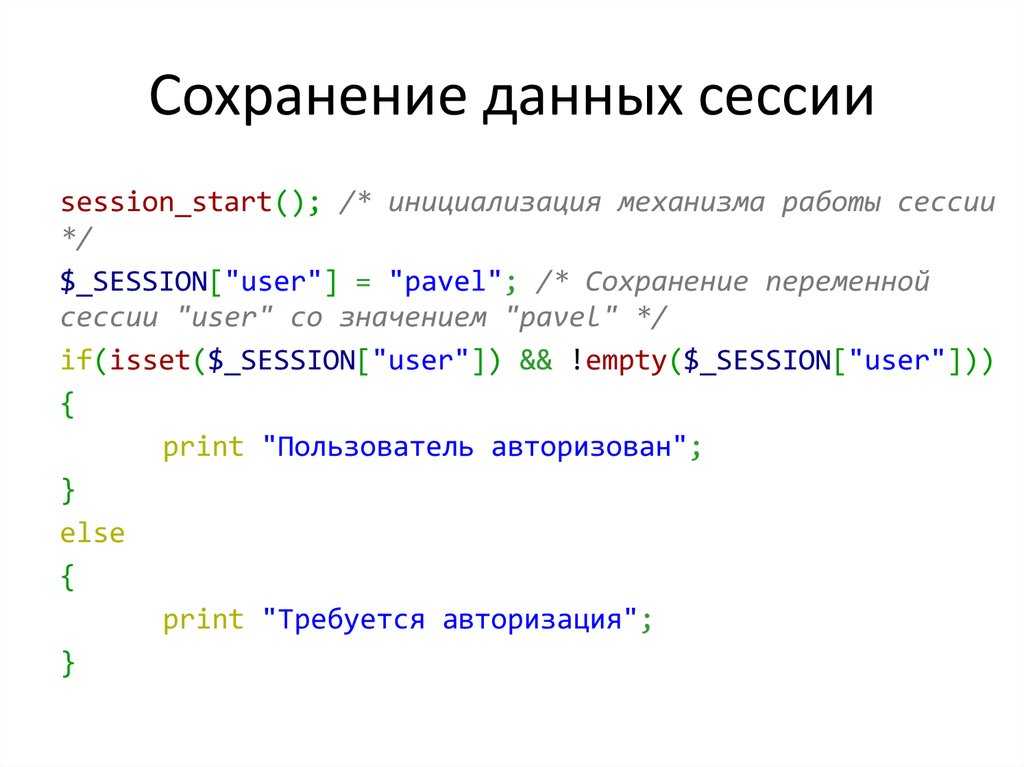

PHP-сессии

Сеансы PHP являются альтернативой стандартному подходу к файлам cookie. Это все еще файл cookie, но он называется PHPSESSID и обычно хранится в каталоге /tmp/ на самом веб-сервере. Способ, которым сервер знает, как связать данный сеанс с данным запросом, заключается в том, что он также хранится в файле cookie HTTP.

PHPSESSID HTTP cookie

Это также можно увидеть под заголовком HTTP для сайта.

Заголовок HTTP устанавливает cookie PHPSESSID

Сеанс PHP очень похож на обычный сеанс, который заканчивается, когда пользователь закрывает свой браузер.

Все проблемы с сеансами PHP сводятся к проблемам с производительностью и кэшированием. Информация, хранящаяся в файле cookie браузера, должна возвращаться туда и обратно с каждым запросом, чтобы сервер знал, кто является пользователем. Это означает, что для сайтов, использующих PHPSESSID, хост должен установить PHPSESSID для обхода кеша. Однако в результате PHPSESSID должен быть установлен для обхода в 100% случаев, потому что, в отличие от wordpress_logged_in , PHPSESSID устанавливается при каждом отдельном запросе PHP.

Итак, представьте, что wordpress_logged_in должен быть установлен в 100% случаев, чтобы функция входа в систему работала. Это означает, что даже вышедшие из системы пользователи должны иметь файл cookie, и он должен быть уникальным для них. Представьте, что это необходимо для того, чтобы система входа в WordPress работала. В этом сценарии каждый отдельный просмотр страницы должен был бы обходить кеш, чтобы файл cookie

В этом сценарии каждый отдельный просмотр страницы должен был бы обходить кеш, чтобы файл cookie wordpress_logged_in был установлен правильно как для вошедших, так и для вышедших из системы пользователей.

Это проблема с использованием PHPSESSID. Поскольку он генерируется при каждом отдельном запросе PHP, если сайт использует файлы cookie PHPSESSID, хост должен настроить PHPSESSID на обход кеша в 100 % случаев. В противном случае идентификатор PHPSESSID оказывается в кэше, что приводит к нарушению всех функций, которые от него зависят.

Мы не рекомендуем использовать сеансы PHP, и они обычно не работают в нашей среде Kinsta. Сеансы PHP также имеют другие последствия для безопасности, которые следует учитывать.

Если вы видите код, использующий session_start на вашем сайте, это означает, что он использует сеансы PHP.

Многие разработчики плагинов и тем перешли к использованию комбинации файлов cookie браузера и строк базы данных (либо в таблице wp_options , либо в их собственной пользовательской таблице).

Ещё токен может пересылаться в теле POST-запроса и даже как параметр запроса.

Ещё токен может пересылаться в теле POST-запроса и даже как параметр запроса.