Установка Linux CentOS 7.1 и обзор дистрибутива. Centos 7 обзор

Обзор дистрибутива CentOS 7 Everything

Следующие приложения могут быть выбраны для установки в CentOS 7:

Приложения Библиотеки совместимостиБиблиотеки совместимости для приложений, созданных в предыдущих версиях CentOS Linux.

Средства разработкиСтандартная в CentOS 7 среда разработки.

Дополнительные средства разработкиДополнительные библиотеки и файлы заголовков для разработки в CentOS 7 приложений с открытым кодом.

Средства разработки платформыБиблиотеки и файлы заголовков для разработки приложений на платформе CentOS 7 Linux.

Техническая документацияСредства CentOS 7 для создания технической документации.

EmacsМногофункциональный расширяемый текстовый редактор Emacs, распространяемый на условиях GNU GPL.

Поддержка смарт-картПоддержка в CentOS 7 аутентификации с помощью смарт-карт.

Сервер управления идентификациейЦентрализованное управление пользователями в CentOS 7, серверами и механизмами аутентификации.

Пакеты в этой группе позволят Вам установить и настроить DNS (BIND).

Сервер каталоговСерверы идентификации и компьютеров пользователей.

Клиент каталоговКлиенты CentOS 7 для интеграции с сетью под управлением службы каталогов.

Сервер электронной почтыПозволяет системе CentOS 7 функционировать в качестве почтового сервера SMTP или IMAP.

Сервер FTPПозволяет системе CentOS 7 функционировать в качестве FTP-сервера.

Сервер печатиПозволяет системе функционировать в качестве сервера печати.

Сервер файлов и печати.Сетевой сервер CIFS, SMB, NFS, iSCSI, iSER, iSNS.

Клиент NFSОбеспечивает подключение системы CentOS 7 к сетевому хранилищу.

Средства наблюдения за оборудованиемНабор инструментов наблюдения за оборудованием сервера на CentOS 7.

Резервный серверПрограммы для централизованного создания резервных копий.

Резервный клиентИнструменты CentOS 7 клиента для подключения к резервному серверу и создания резервных копий.

Кластерное хранилище и GFS2.

Высокий уровень доступностиИнфраструктура служб CentOS 7 с высоким уровнем доступа и общего хранилища.

Производительность масштабных системСредства поддержки производительности больших систем.

Средства контроля производительностиСредства диагностики системы CentOS 7 и производительности на уровне приложений.

Доступ к мэйнфреймуСредства CentOS 7 для доступа к вычислительным ресурсам мэйнфрейма.

Поддержка InfiniBandПрограммы для поддержки кластеризации и распределенных соединений с помощью коммутации InfiniBand и iWARP.

Распределение нагрузкиПоддержка распределения нагрузки для сетевого трафика.

Удаленное управление LinuxИнтерфейс удаленного управления CentOS 7 Linux, включая OpenLMI и SNMP.

Клиенты удаленного рабочего столаПлатформа виртуализации

Интерфейс для доступа и управления виртуальными машинами и контейнерами.

Гипервизор виртуализацииМинимальная установка хоста виртуализации.

Гостевые агентыАгенты работающие под управлением гипервизора.

Средства CentOS 7 для автономного управления виртуальными образами.

Клиент виртуализацииКлиенты CentOS 7 для установки и управления экземплярами виртуализации.

Сервер MariaDBSQL-сервер MariaDB с необходимым набором пакетов.

Клиент MariaDBSQL-клиент MariaDB с необходимым набором пакетов.

Сервер PostgreSQL.SQL-сервер базы данных PostgreSQL с набором пакетов.

Клиент PostgreSQLSQL-клиент базы данных PostgreSQL с набором пакетов.

JavaПоддержка Java для CentOS 7 Linux и Desktop.

Веб-сервлетыПозволяют системе CentOS 7 предоставлять сервлеты Java.

Поддержка PHPСредства разработки веб-приложений PHP.

Perl для веб-разработкиБазовая поддержка в CentOS 7 веб-приложений PERL.

PythonБазовая поддержка в CentOS 7 веб-приложений Python.

KDEKDE Plasma Workspaces - мощный графический интерфейс, включающий в себя панель приложений, рабочий стол, системные значки, управляющие виджеты и целый ряд приложений KDE.

Приложения KDEМультимедийная поддержка в KDE.

Приложения GNOMEНабор популярных приложений GNOME.

Совместимость с устаревшей системой X WindowПрограммы совместимости CentOS 7 для миграции или работы с устаревшими окружениями X Window

Приложения ИнтернетаПрограммы электронной почты, обмена сообщениями и видеоконференций.

Офисный комплектМногофункциональный комплект офисных приложений для CentOS 7.

Средства создания графикиПрограммы для создания и обработки изображений в CentOS 7.

adior.ru

контейнеры Linux / Облачные серверы Infobox Cloud / Сообщество InfoboxCloud

Сегодня мы анонсируем доступность релиза операционной системы CentOS 7 в облаке InfoboxCloud, основанного на пакетной базе Red Hat Enterprise Linux 7 и полностью совместимого с ним. В конце поста ссылка на бесплатное тестирование в облаке.CentOS 7 — первый релиз ОС, после перехода команды CentOS в RedHat. Данная ОС стабильна и готова к корпоративному использованию.

Мы начинаем обзор новой ОС, состоящий из серии теоретических и практических статей. В первой главе обзора будет рассказано о поддержке контейнеров Linux в CentOS 7.

В облаке по умолчанию устанавливается минимальная версия CentOS 7 для обеспечения максимальной безопасности через снижение поверхности атаки. Все необходимые компоненты ОС устанавливаются из стандартных репозиториев.

Ключевые изменения CentOS 7

- Поддержка контейнеров Linux (включая поддержку Docker). Контейнеры расширяют возможности по разработке, доставке и изоляции софта для тестовых и производственных задач. Так же контейнеризация увеличивает безопасность ПО, снижая поверхность атаки;

- Интеграция Active Directory / Identity Management (IdM)

- Использование systemd, стандарта управления процессами, сервисами, безопасностью и другими ресурсами;

- Встроенные профили и инструменты для оптимизации производительности и простого масштабирования;

- Унифицированные инструменты управления и фреймворк управления OpenLMI, являющийся фактически стандартом индустрии для администрирования и настройки системы;

- Техническая предварительная версия технологии установки обновлений ядра без перезагрузки kpatch;

Поддержка контейнеров Linux

Docker безусловно выстрелил, породив изрядный шум в блогосфере и социальных сетях. В самых различных областях начали активно использоваться контейнеры для изоляции приложений друг от друга и от внешней среды, как средство доставки и развертывания программного обеспечения.В InfoboxCloud контейнерная виртуализация используется уже несколько лет как один из вариантов виртуализации: более быстрый и экономичный, чем гипервизорная технология. Стандартный функционал InfoboxCloud позволяет быстро из панели управления создавать быстрые и эффективные контейнеры с необходимой ОС. Использование контейнеров внутри виртуальной машины InfoboxCloud (флаг "Разрешить управление ядром ОС" при создании сервера в облаке) приносит новые возможности:

- Сохраняя возможность управления ядром ОС появляется возможность изоляции приложений друг от друга. В случае сбоя одного приложения система останется стабильной.

- Разработчики хотят предоставлять программное обеспечение, которое легко развертывать, обновлять и масштабировать. Использование контейнеров позволяет иметь больший контроль над средой исполнения программного обеспечения. Появляется возможность создания портативного образа ПО и окружения, который легко переносить между средами исполнения.

- Управление ресурсами;

- Процесс изоляции;

- Безопасность;

- Инструменты управления из командной строки.

CentOS 7 реализует следующие пространства имен:

- PID пространство имен предоставляет изоляцию идентификаторов процессов, позволяя процессам в различных пространствах имен PID иметь одинаковые PID. Одно из главных преимуществ пространств имен PID – возможность контейнеров мигрировать между хостами с сохранением тех же идентификаторов процессов внутри контейнера. PID пространство имен позволяет каждому контейнеру иметь собственный процесс инициализации, который управляет различными задачами инициализации системы, и управлять жизненным циклом контейнера.

- Сетевые пространства имен предоставляют изоляцию сетевых контроллеров, системных ресурсов, ассоциированных с сетями, файрволлов и таблиц маршрутизации. Сетевые пространства имен позволяют каждому контейнеру иметь собственный виртуальный сетевой стек, который ассоциирован с группами процессов. Каждое пространство имен имеет свое собственное loopback устройство и пространство процесса. Виртуальные или реальные устройства могут быть добавлены к каждому сетевому пространству имен, и IP адреса могут быть назначены на эти устройства и использованы как сетевая нода.

- Пространства имен UTS изолируют два системных идентификатора: nodename и domainname, возвращаемые системным вызовом uname(). Пространства имен UTS позволяют каждому контейнеру иметь собственный hostname и NIS domain name. Это полезно для инициализации и конфигурационных скриптов, которые совершают свои действия на основе этих имен.

- Пространства имен монтирования изолируют набор точек монтирования файловых систем подобно группе процессов и помогают созданию различных файловых систем только для чтения. Процессы в различных пространствах имен монтирования могут иметь различные видения иерархии файловой системы. В дополнение к пространствам имен монтирования, системные вызовы mount() и umount() перестают действовать в глобальном пространстве точек монтирования (видимом для всех процессов ОС). Вместо этого они действуют только в пределах пространства имен монтирования, ассоциированным с процессом контейнера.

- IPC пространства имен изолируют определенные ресурсы межпроцессного взаимодействия (IPC), такие, как объекты System V IPC и очереди сообщений Posix. Каждое пространство имен IPC имеет свой собственный набор идентификаторов System V и свою собственную очередь сообщений POSIX файловой системы.

- Пользовательские пространства имен изолируют идентификаторы пользователя и группы так, что пользовательские процессы и идентификаторы групп могут быть различными внутри и снаружи пользовательского пространства имен. Наиболее интересный случай — когда процесс обычный не привилегированный ID снаружи пользовательского пространства имен и в то же самое время иметь идентификатор пользователя 0 внутри пространства имен. Это означает, что процесс имеет полные root привилегии для операций внутри пользовательского пространства имен, но является непривилигерованным для операций снаружи пространства имен.

Команда RedHat (вы ведь знаете, кто все это разработал на самом деле) начала работать над Docker начиная с версии 0.7. Вкладом Red Hat был новый драйвер хранения, который позволил Docker запуститься на Cent OS 7. В течении дальнейшего сотрудничества и вклада Red Hat в Docker был разработан новый встроенный драйвер исполнения, основанный на libcontainer, разработанный для доступа к API ядра контейнера напрямую, без сторонних зависимостей. Этот нативный набор инструментов может управлять возможностями ядра системы, такими как cgroups, пространства имен, сетевые интерфейсы, файрвол и другие особенности ядра. Благодаря Red Hat в Cent OS 7 Docker сейчас готов для корпоративного применения.

Таким образом, контейнеры Linux — важная open source технология для упаковки и доставки приложений, сочетая легковесную изоляцию и гибкость методов развертывания, основанных на образах.

Использованные в подготовке статьи источники: База знаний RedHatOфициальный блог RedHatОфициальный блог CentOS

Бесплатная пробная версия Cent OS 7 в облаке InfoboxCloud

Специально для наших читателей мы обеспечили возможность попробовать CentOS 7 в облаке InfoboxCloud. Регистрируйте пробную версию по этой ссылке. В рамках пробной версии действуют следующие ограничения:- продолжительность: 15 дней;

- кол-во серверов, которые можно создать: 1;

- CPU: до 2 ядер до 2.3 ГГц;

- RAM: до 2048 МБайт;

- Диск: до 50 ГБайт диск;

- Сеть: до 10 Мбит.

Успешного использования CentOS 7!

infoboxcloud.ru

Обзор CentOS 7. Часть 1: контейнеры Linux / СоХабр

Сегодня мы анонсируем доступность релиза операционной системы CentOS 7 в облаке InfoboxCloud, основанного на пакетной базе Red Hat Enterprise Linux 7 и полностью совместимого с ним. В конце поста ссылка на бесплатное тестирование в облаке.

CentOS 7 — первый релиз ОС, после перехода команды CentOS в RedHat. Данная ОС стабильна и готова к корпоративному использованию.

Мы начинаем обзор новой ОС, состоящий из серии теоретических и практических статей. В первой главе обзора будет рассказано о поддержке контейнеров Linux в CentOS 7.

В облаке по умолчанию устанавливается минимальная версия CentOS 7 для обеспечения максимальной безопасности через снижение поверхности атаки. Все необходимые компоненты ОС устанавливаются из стандартных репозиториев.

Ключевые изменения CentOS 7

- Поддержка контейнеров Linux (включая поддержку Docker). Контейнеры расширяют возможности по разработке, доставке и изоляции софта для тестовых и производственных задач. Так же контейнеризация увеличивает безопасность ПО, снижая поверхность атаки;

- Интеграция Active Directory / Identity Management (IdM)

- Использование systemd, стандарта управления процессами, сервисами, безопасностью и другими ресурсами;

- Встроенные профили и инструменты для оптимизации производительности и простого масштабирования;

- Унифицированные инструменты управления и фреймворк управления OpenLMI, являющийся фактически стандартом индустрии для администрирования и настройки системы;

- Техническая предварительная версия технологии установки обновлений ядра без перезагрузки kpatch;

Поддержка контейнеров Linux

Docker безусловно выстрелил, породив изрядный шум в блогосфере и социальных сетях. В самых различных областях начали активно использоваться контейнеры для изоляции приложений друг от друга и от внешней среды, как средство доставки и развертывания программного обеспечения.В InfoboxCloud контейнерная виртуализация используется уже несколько лет как один из вариантов виртуализации: более быстрый и экономичный, чем гипервизорная технология. Стандартный функционал InfoboxCloud позволяет быстро из панели управления создавать быстрые и эффективные контейнеры с необходимой ОС. Использование контейнеров внутри виртуальной машины InfoboxCloud (флаг "Разрешить управление ядром ОС" при создании сервера в облаке) приносит новые возможности:

- Сохраняя возможность управления ядром ОС появляется возможность изоляции приложений друг от друга. В случае сбоя одного приложения система останется стабильной.

- Разработчики хотят предоставлять программное обеспечение, которое легко развертывать, обновлять и масштабировать. Использование контейнеров позволяет иметь больший контроль над средой исполнения программного обеспечения. Появляется возможность создания портативного образа ПО и окружения, который легко переносить между средами исполнения.

- Управление ресурсами;

- Процесс изоляции;

- Безопасность;

- Инструменты управления из командной строки.

Изоляция процессов, сердце архитектуры контейнеров Linux, представлена пространствами имен ядра (kernel namespaces) CentOS. Сейчас Linux реализовывает шесть различных типов пространств имен. Цель каждого — обернуть каждый глобальный ресурс системы в абстракции. Каждый ресурс предоставляется в качестве изолированного инстанса для процесса внутри пространства имен, что обеспечивает изоляцию — иллюзию того, что группа процессов одинока в системе. Пространства имен необходимы, потому что ядро Linux ничего не знает о контейнерах. Задача пространства имен — научить ядро понятию изолированного окружения.

CentOS 7 реализует следующие пространства имен:

- PID пространство имен предоставляет изоляцию идентификаторов процессов, позволяя процессам в различных пространствах имен PID иметь одинаковые PID. Одно из главных преимуществ пространств имен PID – возможность контейнеров мигрировать между хостами с сохранением тех же идентификаторов процессов внутри контейнера. PID пространство имен позволяет каждому контейнеру иметь собственный процесс инициализации, который управляет различными задачами инициализации системы, и управлять жизненным циклом контейнера.

- Сетевые пространства имен предоставляют изоляцию сетевых контроллеров, системных ресурсов, ассоциированных с сетями, файрволлов и таблиц маршрутизации. Сетевые пространства имен позволяют каждому контейнеру иметь собственный виртуальный сетевой стек, который ассоциирован с группами процессов. Каждое пространство имен имеет свое собственное loopback устройство и пространство процесса. Виртуальные или реальные устройства могут быть добавлены к каждому сетевому пространству имен, и IP адреса могут быть назначены на эти устройства и использованы как сетевая нода.

- Пространства имен UTS изолируют два системных идентификатора: nodename и domainname, возвращаемые системным вызовом uname(). Пространства имен UTS позволяют каждому контейнеру иметь собственный hostname и NIS domain name. Это полезно для инициализации и конфигурационных скриптов, которые совершают свои действия на основе этих имен.

- Пространства имен монтирования изолируют набор точек монтирования файловых систем подобно группе процессов и помогают созданию различных файловых систем только для чтения. Процессы в различных пространствах имен монтирования могут иметь различные видения иерархии файловой системы. В дополнение к пространствам имен монтирования, системные вызовы mount() и umount() перестают действовать в глобальном пространстве точек монтирования (видимом для всех процессов ОС). Вместо этого они действуют только в пределах пространства имен монтирования, ассоциированным с процессом контейнера.

- IPC пространства имен изолируют определенные ресурсы межпроцессного взаимодействия (IPC), такие, как объекты System V IPC и очереди сообщений Posix. Каждое пространство имен IPC имеет свой собственный набор идентификаторов System V и свою собственную очередь сообщений POSIX файловой системы.

- Пользовательские пространства имен изолируют идентификаторы пользователя и группы так, что пользовательские процессы и идентификаторы групп могут быть различными внутри и снаружи пользовательского пространства имен. Наиболее интересный случай — когда процесс обычный не привилегированный ID снаружи пользовательского пространства имен и в то же самое время иметь идентификатор пользователя 0 внутри пространства имен. Это означает, что процесс имеет полные root привилегии для операций внутри пользовательского пространства имен, но является непривилигерованным для операций снаружи пространства имен.

Команда RedHat (вы ведь знаете, кто все это разработал на самом деле) начала работать над Docker начиная с версии 0.7. Вкладом Red Hat был новый драйвер хранения, который позволил Docker запуститься на Cent OS 7. В течении дальнейшего сотрудничества и вклада Red Hat в Docker был разработан новый встроенный драйвер исполнения, основанный на libcontainer, разработанный для доступа к API ядра контейнера напрямую, без сторонних зависимостей. Этот нативный набор инструментов может управлять возможностями ядра системы, такими как cgroups, пространства имен, сетевые интерфейсы, файрвол и другие особенности ядра. Благодаря Red Hat в Cent OS 7 Docker сейчас готов для корпоративного применения.

Таким образом, контейнеры Linux — важная open source технология для упаковки и доставки приложений, сочетая легковесную изоляцию и гибкость методов развертывания, основанных на образах.

Использованные в подготовке статьи источники: База знаний RedHatOфициальный блог RedHatОфициальный блог CentOS

Специально для наших читателей мы обеспечили возможность попробовать CentOS 7 в облаке InfoboxCloud. Регистрируйте пробную версию на 15 дней по этой ссылке. Если вам нужно больше ресурсов для тестирования, чем в пробной версии — напишите на trukhinyuri@infoboxcloud.com

Успешного использования CentOS 7! Продолжение следует.

sohabr.net

Linux centos 7, линукс центос

Преимущества и недостатки CentOS для выделенного сервера. Особенности CentOS на базе Red Hat Enterprise Linux

Речь пойдет о не особо новом, но, несомненно, заслуживающем внимания, дистрибутиве CentOS. Разработана данная операционная система на базе Red Hat Enterprise Linux, отличается повышенной стабильностью, может работать, как на компьютерах с 64-битной архитектурой, так и 32-битной. Коренным отличием от Linux является бесплатность в распространении. О преимуществах и недостатках данной платформы подробнее, чуть ниже.

Начать стоит с того, что все программные продукты, которые рассчитаны на работу в среде Linux будут функционировать и в CentOS. Мало того в дистрибутиве имеется ряд вшитых решений, которые смогут значительно упростить жизнь программисту или же сетевому администратору с работой на выделенном сервере.

Операционная система разработана энтузиастами, тем не менее, она имеет постоянные обновления. На данный момент последняя шестая версия включает полный пакет всех нужных нововведений в сфере защиты. Новые версии выпускаются раз в два года, пакет обновлений каждые полгода.

Очень актуальным сейчас считается вопрос: «Можно ли считать, что CentOS — Linux для новичков?» Ответ отрицательный. CentOS — это полноценная операционная система, которая не является упрощённой низкопробной копией. Это самостоятельный проект, который, тем не менее, имеет общий базовый программный код с творением Red Hat Enterprise. Сразу нужно дать одно важное пояснение. Это не пиратская версия, а вполне легальная система. Если говорить более предметно, вся соль заключается в том, что Red Hat по собственному желанию выкладывают в открытый доступ исходные коды. Естественно, что такая благотворительность не осталась, не замеченной. Программисты со всего мира решили создать собственный проект, и сейчас узнаем, насколько он успешный.

Первым делом рассмотрим процесс установки. Всё довольно-таки просто и не требует от рядовых пользователей чрезмерных усилий. Скачиваем файл на сайте разработчиков, записываем на диск, устанавливаем, собственно всё. Для того чтобы проделать все эти действия даже программистом быть не нужно, достаточно знаний рядового пользователя.

Также радует то, что на официальном сайте разработчиков есть множество полезных советов и инструкций, которые пригодятся, желающим воспользоваться их программой. А вот если вы любите послушать музыку, во время работы, то здесь придётся проявить немного изобретательности. Система в принципе не рассчитана на формат mp3, а вот ogg читает на ура. Связано это с патентными правами, но есть замечательный выход из сложившейся ситуации, достаточно перекодировать файлы, и можно наслаждаться любимой музыкой.

Считается, что время поддержки каждого релиза десять лет, но это не совсем так. К примеру, если брать CentOS 4, то выпуск обновлений продолжался до 29 февраля 2012 года, а потом вышла CentOS 5. Сейчас уже широко используется CentOS 6. Фактически, данный дистрибутив, по заявлениям разработчиков будет поддерживаться до 31 марта 2017 года, время покажет.

Ещё одно важное уточнение, которое придётся по вкусу многим.

Установка и настройка CentOS 7

CentOS предполагает установку графического интерфейса. Для этого имеются специальные метапакеты. Дополнительно у всех желающих будет возможность установить «Приложения для Офиса» и «Графические средства Интернет».

Популярность операционных систем Gentoo vs Debian vs CentOS

Итоги

Операционная система CentOS под выделенный сервер — проект интересный и жизнеспособный, но не без огрехов. К самым неприятным стоит отнести необходимость двух двд-дисков для записи шестой версии, но для клиентов дата-центра UNIT-IS это не проблема. Наши системные администраторы сами установят любую версию операционной системы и помогут в настройке вашего выделенного сервера.

steptosleep.ru

Установка Linux CentOS 7.1 и обзор дистрибутива — Codeplace

Как я уже сказал, дистрибутив CentOS очень популярен среди операционных систем для серверов и он наравне с такими дистрибутивами как Debian или Ubuntu активно используется системными администраторами для Web-серверов, серверов баз данных и других.

И начнем мы как обычно с обзора дистрибутива CentOS, а затем перейдем к рассмотрению его установки.

Дистрибутив Linux CentOS

CentOS (Community ENTerprise Operating System) – бесплатный дистрибутив операционной системы Linux, основанный на коммерческом Red Hat Enterprise Linux. Срок поддержки каждой версии 10 лет. Новые версии выходят примерно, раз 2-3 года и обновляются каждые 6 месяцев.

CentOS поддерживает архитектуру процессора i386, x86_64, а последняя версия (на данный момент доступна 7.1) поддерживает только x86_64.

Для установки на сервер естественно среда рабочего стола не нужна, но если Вы привыкли работать в графическом окружении, то CentOS предлагает Вам использовать GNOME или KDE.

CentOS также можно использовать в качестве рабочий станции у себя в компании, но вот в качестве операционной системы для домашнего компьютера данный дистрибутив мало кто используют.

Дистрибутив популярен и имеет хорошее большое сообщество, поэтому поддерживает много языков, в том числе и Русский.

Где скачать CentOS?

Как я уже сказал, что на данный момент актуальной версией дистрибутива является CentOS 7.1 и загрузить его можно с официального сайта вот с этой страницы

Где нам предлагаю 3 варианта загрузки, оптимальным вариантом является загрузка DVD образа, размер которого чуть более 4 гигабайт. Я для примера буду скачивать именно его, т.е. жму «DVD ISO». Если Вас интересует расширенный набор пакетов, то выбирайте «Everything ISO», а если только минимум, то соответственно «Minimal ISO». После нажатия на ссылку у Вас откроется страница со списком зеркал для скачивания, Вы выбираете любое на Ваше усмотрение.

Установка CentOS 7.1

Для примера предлагаю установить CentOS со средой рабочего стола GNOME и набором офисных программ, а также популярных приложений для GNOME. Сам процесс установки не сложный, напоминает установку Fedora 21.

Шаг 1

Загружаемся с диска и выбираем «Install CentOS 7»

Шаг 2

Затем выбираем язык и жмем «Продолжить»

Шаг 3

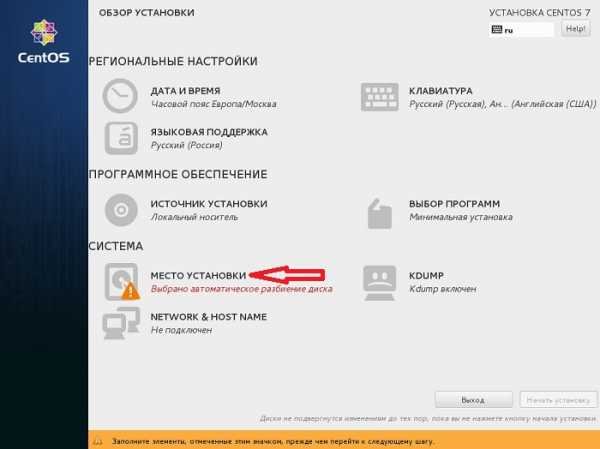

Потом нам необходимо настроить процесс установки, для начала подтвердим то, что мы хотим автоматически разбить диск, для этого щелкаем на «Место установки»

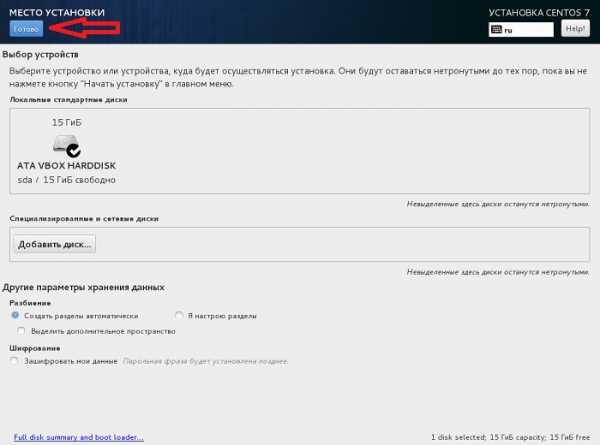

И просто сразу жмем «Готово» (Если Вы хотите сами создать разделы на диске, то выбираете соответствующий пункт)

Шаг 4

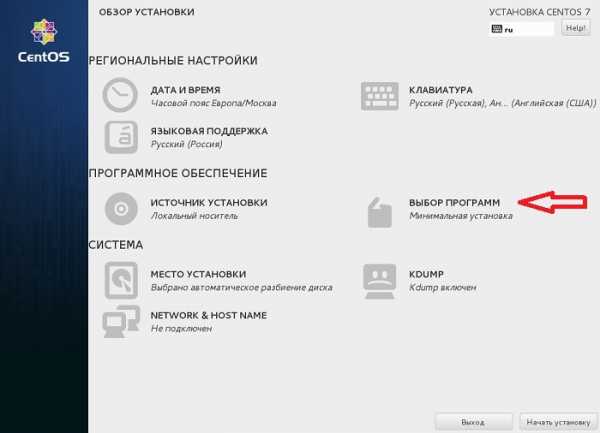

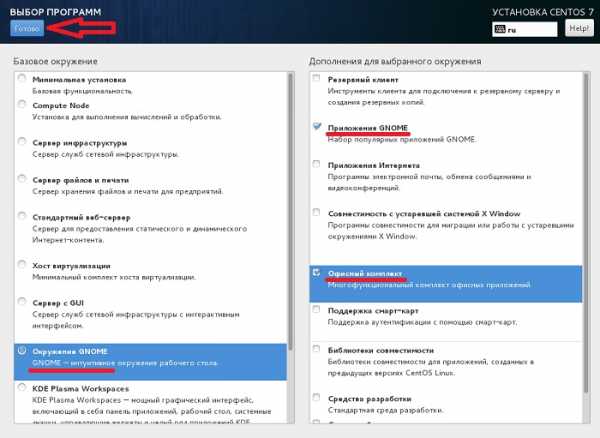

Затем так как мы решили сразу установить GNOME, офис и дополнительные приложения, жмем «Выбор программ»

И отмечаем нужные нам пакеты, т.е. окружение GNOME, приложения GNOME, офисный комплект и жмем «Готово»

После чего можно нажимать кнопку «Начать установку»

Шаг 5

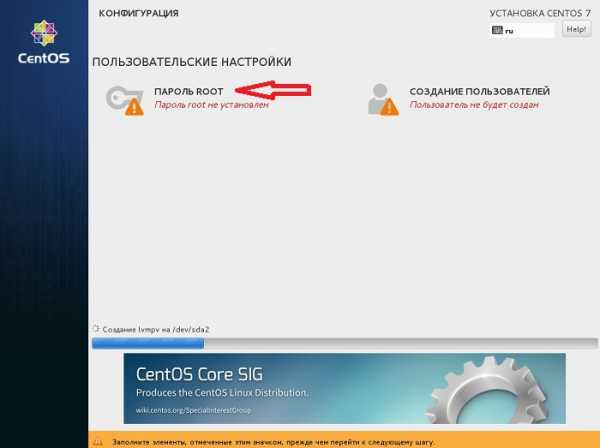

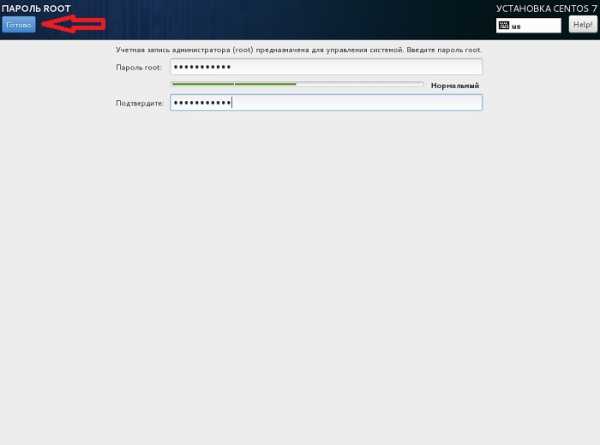

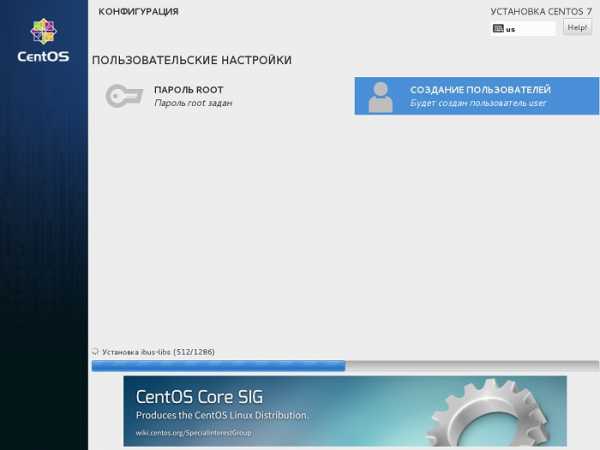

Все установка началась, но нам еще необходимо задать пароль для root пользователя (суперпользователь) и создать пользователя, под которым мы будем работать. И для начала зададим пароль для root пользователя. Жмем кнопку «Пароль root»

Затем соответственно придумываем и вводим пароль. Жмем «Готово»

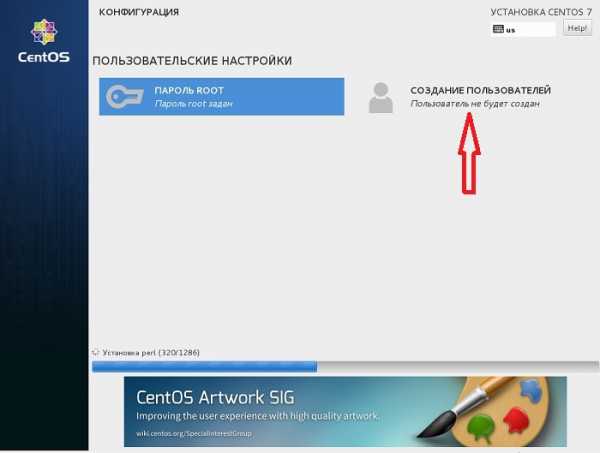

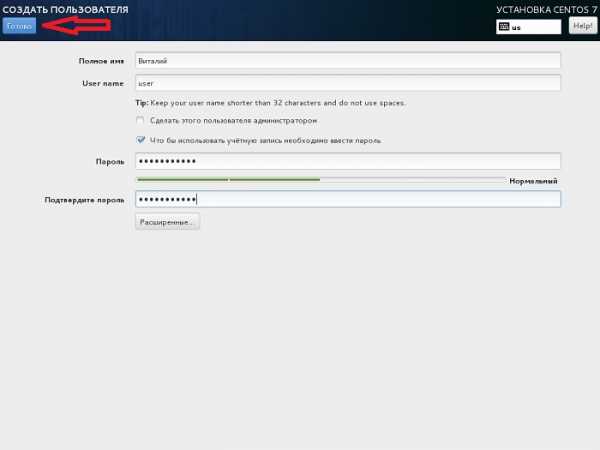

Далее для создания пользователя жмем «Создание пользователей»

Заполняем необходимые поля и жмем «Готово»

Вот и все ждем окончания процесса установки

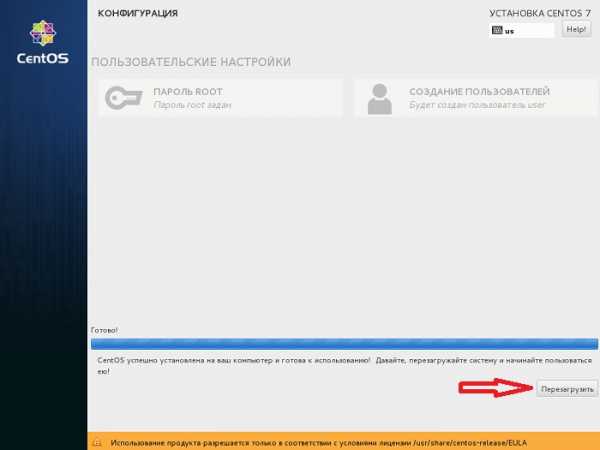

Как установка будет завершена, жмем «Перезагрузить»

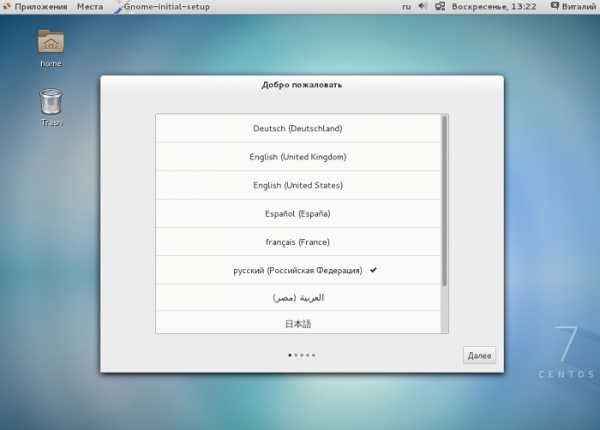

После того как система будет перезагружена, выбираем созданного пользователя, вводим пароль и жмем «Войти»

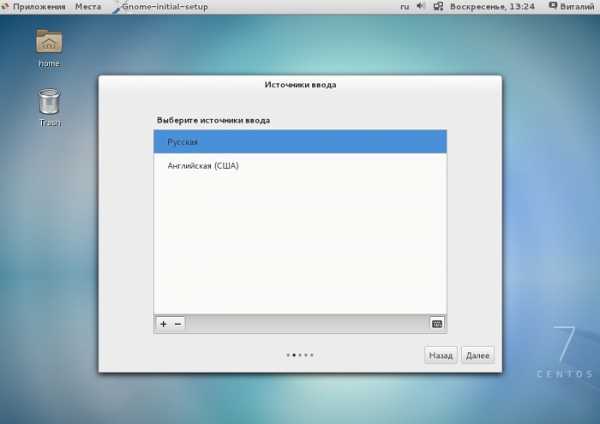

Вот мы и в первый раз загрузили систему CentOS 7 и нам предлагают подтвердить язык системы, жмем «Далее»

Выбираем раскладку клавиатуры по умолчанию, жмем «Далее»

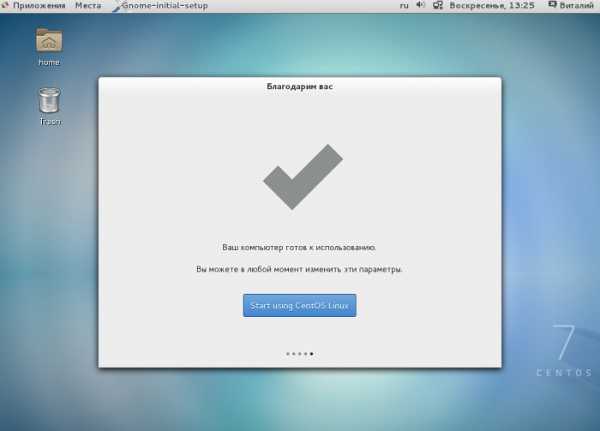

Все можем начинать пользоваться CentOS 7

Скриншоты CentOS 7.1 (GNOME)

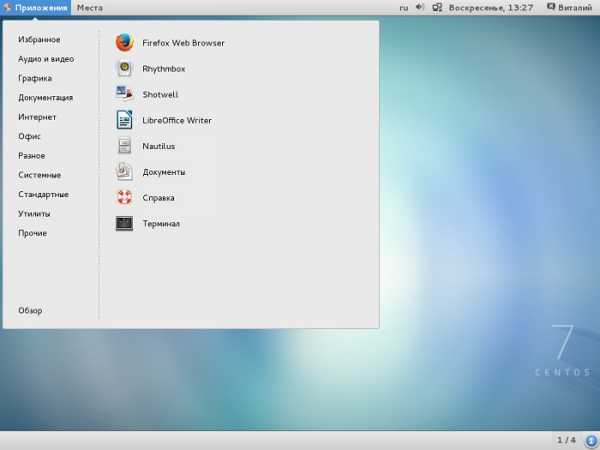

Меню приложений

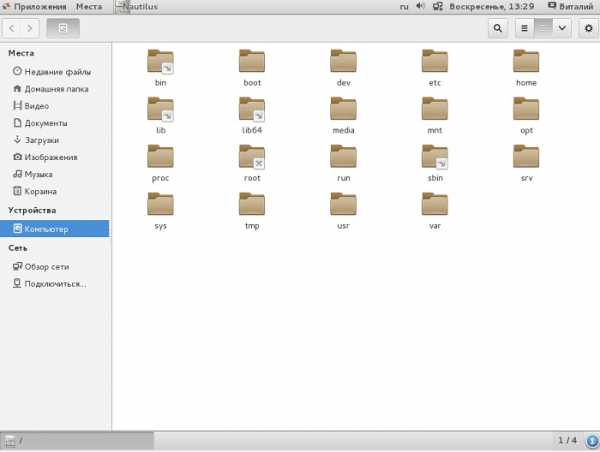

Файловый менеджер

Меню обзор

На этом предлагаю заканчивать, удачи!

codeplace.ru

Обзор CentOS 7. Часть 5: оптимизации производительности сети

В предыдущих статьях по CentOS 7 было рассмотрено:Часть 1: контейнеры LinuxЧасть 2: управление идентификациейЧасть 3: NFS, FedFS, pNFSЧасть 4: смягчение DDoS атак TCP SYN Flood

В этой статье мы поговорим об улучшениях сети в CentOS 7:

- оптимизации производительности сети;

- поддержки сокетов с низкими задержками;

- высокоточной синхронизации времени.

- улучшениях безопасности;

В конце статьи ссылки на бесплатное тестирование CentOS 7 в облаке InfoboxCloud и в VPS от Infobox.Использование полосы пропускания сети продолжает расти. Сеть может становиться потенциально узким местом приложения. В CentOS 7 добавлена поддержка 40-гигабитных сетей, что позволяет быстрее обмениваться данными между системами и приложениями. В CentOS 7 добавлен механизм Team Driver, позволяющий виртуально объединять набор сетевых устройств (портов) в единый логический интерфейс. Это полезно для достижения максимальной пропускной способности и обеспечения отказоустойчивости сетей.

Для упрощения управления сетью Network manager в CentOS 7 получил значительное обновление, исправляющее ряд недостатков, связанных с настройкой сетевых интерфейсов и услуг. Появилась новая утилита для управления сетью из командной строки (NM-CLI) для простой настройки и управления сетью. Этот инструмент должен быть востребован у системных администраторов для управления серверами из командной строки, для удаленного управления серверами и скриптинга.

Оптимизации производительности сети

Представленный примерно 40 лет назад протокол TCP был спроектирован для организации надежных коммуникаций между хостами. Несмотря на масштабные изменения сетей за это время, мы по-прежнему используем TCP.

В CentOS 7 появились оптимизации производительности TCP, уменьшающие задержки и уменьшающие время ответа приложений:

- TCP Fast Open: экспериментальное расширение TCP, спроектированное для снижения накладных расходов при установке TCP соединения. Расширение полезно для ускорения HTTP соединений при рукопожатиях и может добавить производительности от 4% до 41% в скорости загрузки страниц сайтов.

- TCP Tail Loss Probe (TLP) – экспериментальный алгоритм, улучшающий эффективность сетевого стека при потере пакетов в конце TCP соединения. Для коротких транзакций TLP должен уменьшить таймауты передачи на 15% и для коротких HTTP ответов — на 6%.

- TCP Early Retransmit позволяет использовать быстрые повторные передачи для восстановления потерь в сегментах сети. Другими словами, при потере пакетов соединения восстанавливаются быстрее, что улучшает общие задержки.

- TCP Proportional Rate Reduction (PRR) – экспериментальный алгоритм, спроектированный для адаптации скорости передачи к пропускной способности, возможной для получателя или маршрутизаторов в сети для предотвращения перегрузок. Алгоритм предназначен для того, чтобы вернуться к максимальной скорости передачи быстрее и может сократить время ответа HTTP на 3-10%.

Сокеты с низкими задержками

Несмотря на то, что сетевой стек Linux считается одним из самых быстрых и надежных, в ряде приложений нужны сверхнизкие задержки. Уменьшение задержки на одну миллисекунду для крупной брокерской фирмы может принести 100 миллионов долларов в год. Многие используют нестандартные подходы для обхода сетевого стека в пользовательском пространстве.

Сокеты с низкими задержками (Low latency sockets) — программная реализация в ядре, предназначенная для уменьшения сетевых задержек и джиттера. Эта функция позволяет приложению разрешить опрос новых пакетов напрямую у драйвера устройства, обеспечивая пакетам быстрый путь в сетевом стеке. Это изменение вызывает драйвер для проверки интерфейса на наличие новых пакетов и передает их, не вызывая блокировку.

Технология позволяет приложениям, чувствительным к непредсказуемым задержкам, использовать метод busy-wait pooling вместо использования прерываний для входящих пакетов.

Высокоточная синхронизация времени

Точная синхронизация времени в микросекундах и наносекундах очень важна для критических приложений с высокими требованиями к скорости работы и задержкам, например при торговле на биржах. В CentOS 7 появилась новая имплементация протокола NTP – Chrony, позволяющая синхронизировать время быстрее и точнее, чем ntpd. Chrony также лучше работает в виртуальных машинах или на компьютерах с энергосберегающими технологиями, сохраняя время точным.

В дополнение к улучшениям NTP, в Cent OS 7 появилась поддержка стандарта IEEE 1588 версии 2 «Precision Time Protocol (PTP)». PTP обеспечивает точность меньше миллисекунды.

Безопасность

Iptables разрабатывался во времена, когда сети были простыми и пропускные способности измеряли мегабитами. Новые технологии (распределенные NAT, оверлейные сети и контейнеры) требуют расширенной функциональности и гибкости. В CentOS 7 добавленa новая динамическая служба FirewallD. Сервис предоставляет большую гибкость по сравнению с iptables, например поддерживает различные зоны доверия сетей. С FirewallD можно применять правила без перезагрузки сервиса, не теряя текущие соединения.

Использованные в подготовке статьи источники: Oфициальный блог RedHatБаза знаний RedHatОфициальный блог CentOS

Попробуйте CentOS 7 в облакеСпециально для наших читателей мы обеспечили возможность попробовать CentOS 7 в облаке InfoboxCloud. Регистрируйте пробную версию облака по этой ссылке. Классическую VPS с CentOS 7 можно попробовать бесплатно, используя промо-код freevps на сайте Infobox. Если вам нужно больше ресурсов для тестирования, напишите.

Если вы не можете задавать вопросы на Хабре, можно задать их в комментариях к статье в Сообществе InfoboxCloud.

Успешного использования CentOS 7!

Автор: infobox

Источник

www.pvsm.ru

Обзор CentOS 7. Часть 1: контейнеры Linux

Сегодня мы анонсируем доступность релиза операционной системы CentOS 7 в облаке InfoboxCloud, основанного на пакетной базе Red Hat Enterprise Linux 7 и полностью совместимого с ним. В конце поста ссылка на бесплатное тестирование в облаке.

CentOS 7 — первый релиз ОС, после перехода команды CentOS в RedHat. Данная ОС стабильна и готова к корпоративному использованию.

Мы начинаем обзор новой ОС, состоящий из серии теоретических и практических статей. В первой главе обзора будет рассказано о поддержке контейнеров Linux в CentOS 7.

В облаке по умолчанию устанавливается минимальная версия CentOS 7 для обеспечения максимальной безопасности через снижение поверхности атаки. Все необходимые компоненты ОС устанавливаются из стандартных репозиториев.

Ключевые изменения CentOS 7

- Поддержка контейнеров Linux (включая поддержку Docker). Контейнеры расширяют возможности по разработке, доставке и изоляции софта для тестовых и производственных задач. Так же контейнеризация увеличивает безопасность ПО, снижая поверхность атаки;

- Интеграция Active Directory / Identity Management (IdM)

- Использование systemd, стандарта управления процессами, сервисами, безопасностью и другими ресурсами;

- Встроенные профили и инструменты для оптимизации производительности и простого масштабирования;

- Унифицированные инструменты управления и фреймворк управления OpenLMI, являющийся фактически стандартом индустрии для администрирования и настройки системы;

- Техническая предварительная версия технологии установки обновлений ядра без перезагрузки kpatch;

Поддержка контейнеров Linux

Docker безусловно выстрелил, породив изрядный шум в блогосфере и социальных сетях. В самых различных областях начали активно использоваться контейнеры для изоляции приложений друг от друга и от внешней среды, как средство доставки и развертывания программного обеспечения.

В InfoboxCloud контейнерная виртуализация используется уже несколько лет как один из вариантов виртуализации: более быстрый и экономичный, чем гипервизорная технология. Стандартный функционал InfoboxCloud позволяет быстро из панели управления создавать быстрые и эффективные контейнеры с необходимой ОС. Использование контейнеров внутри виртуальной машины InfoboxCloud (флаг "Разрешить управление ядром ОС" при создании сервера в облаке) приносит новые возможности:

- Сохраняя возможность управления ядром ОС появляется возможность изоляции приложений друг от друга. В случае сбоя одного приложения система останется стабильной.

- Разработчики хотят предоставлять программное обеспечение, которое легко развертывать, обновлять и масштабировать. Использование контейнеров позволяет иметь больший контроль над средой исполнения программного обеспечения. Появляется возможность создания портативного образа ПО и окружения, который легко переносить между средами исполнения.

Основные возможности контейнеров Linux:

- Управление ресурсами;

- Процесс изоляции;

- Безопасность;

- Инструменты управления из командной строки.

В контексте контейнеров Linux управление ресурсами организовано через cgroups. Cgroups позволяют пользователю выделять ресурсы, такие как процессорное время, системная память, пропускная способность сети, блок ввода-вывода или любую комбинацию из этих ресурсов для установки ограниченной пользователем группы задач или процессов, запущенных в данной системе. Пользователи могут заниматься мониторингом любых настроенных cgroups, запрещать cgroups доступ к определенным ресурсам, или даже динамически переконфигурировать cgroups на запущенной системе. Используя cgroups, системные администраторы имеют точный контроль за выделением, приоритизацией, уменьшением, управлением и мониторингом системных ресурсов. Аппаратные ресурсы (ресурсы гипервизора) могут быть легко поделены между задачами и пользователями, часто повышая общую эффективность системы. Cgroups – не новая концепция. Она появилась еще в Cent OS 6. В CentOS 7 стали лучше возможности управления контрольными группами через Systemd — менеджер ОС и сервисов.

Изоляция процессов, сердце архитектуры контейнеров Linux, представлена пространствами имен ядра (kernel namespaces) CentOS. Сейчас Linux реализовывает шесть различных типов пространств имен. Цель каждого — обернуть каждый глобальный ресурс системы в абстракции. Каждый ресурс предоставляется в качестве изолированного инстанса для процесса внутри пространства имен, что обеспечивает изоляцию — иллюзию того, что группа процессов одинока в системе. Пространства имен необходимы, потому что ядро Linux ничего не знает о контейнерах. Задача пространства имен — научить ядро понятию изолированного окружения.

CentOS 7 реализует следующие пространства имен:

- PID пространство имен предоставляет изоляцию идентификаторов процессов, позволяя процессам в различных пространствах имен PID иметь одинаковые PID. Одно из главных преимуществ пространств имен PID – возможность контейнеров мигрировать между хостами с сохранением тех же идентификаторов процессов внутри контейнера. PID пространство имен позволяет каждому контейнеру иметь собственный процесс инициализации, который управляет различными задачами инициализации системы, и управлять жизненным циклом контейнера.

- Сетевые пространства имен предоставляют изоляцию сетевых контроллеров, системных ресурсов, ассоциированных с сетями, файрволлов и таблиц маршрутизации. Сетевые пространства имен позволяют каждому контейнеру иметь собственный виртуальный сетевой стек, который ассоциирован с группами процессов. Каждое пространство имен имеет свое собственное loopback устройство и пространство процесса. Виртуальные или реальные устройства могут быть добавлены к каждому сетевому пространству имен, и IP адреса могут быть назначены на эти устройства и использованы как сетевая нода.

- Пространства имен UTS изолируют два системных идентификатора: nodename и domainname, возвращаемые системным вызовом uname(). Пространства имен UTS позволяют каждому контейнеру иметь собственный hostname и NIS domain name. Это полезно для инициализации и конфигурационных скриптов, которые совершают свои действия на основе этих имен.

- Пространства имен монтирования изолируют набор точек монтирования файловых систем подобно группе процессов и помогают созданию различных файловых систем только для чтения. Процессы в различных пространствах имен монтирования могут иметь различные видения иерархии файловой системы. В дополнение к пространствам имен монтирования, системные вызовы mount() и umount() перестают действовать в глобальном пространстве точек монтирования (видимом для всех процессов ОС). Вместо этого они действуют только в пределах пространства имен монтирования, ассоциированным с процессом контейнера.

- IPC пространства имен изолируют определенные ресурсы межпроцессного взаимодействия (IPC), такие, как объекты System V IPC и очереди сообщений Posix. Каждое пространство имен IPC имеет свой собственный набор идентификаторов System V и свою собственную очередь сообщений POSIX файловой системы.

- Пользовательские пространства имен изолируют идентификаторы пользователя и группы так, что пользовательские процессы и идентификаторы групп могут быть различными внутри и снаружи пользовательского пространства имен. Наиболее интересный случай — когда процесс обычный не привилегированный ID снаружи пользовательского пространства имен и в то же самое время иметь идентификатор пользователя 0 внутри пространства имен. Это означает, что процесс имеет полные root привилегии для операций внутри пользовательского пространства имен, но является непривилигерованным для операций снаружи пространства имен.

Для обеспечения безопасности так же используется SELinux, который, как и в случае с cgroups, не является новой концепцией и существует начиная с CentOS 4. SELinux применяет метки безопасности и политики для контейнеров Linux и их ресурсов, предоставляя дополнительный уровень безопасности поверх безопасности, предоставляемой пространствами имен ядра.

Команда RedHat (вы ведь знаете, кто все это разработал на самом деле) начала работать над Docker начиная с версии 0.7. Вкладом Red Hat был новый драйвер хранения, который позволил Docker запуститься на Cent OS 7. В течении дальнейшего сотрудничества и вклада Red Hat в Docker был разработан новый встроенный драйвер исполнения, основанный на libcontainer, разработанный для доступа к API ядра контейнера напрямую, без сторонних зависимостей. Этот нативный набор инструментов может управлять возможностями ядра системы, такими как cgroups, пространства имен, сетевые интерфейсы, файрвол и другие особенности ядра. Благодаря Red Hat в Cent OS 7 Docker сейчас готов для корпоративного применения.

Таким образом, контейнеры Linux — важная open source технология для упаковки и доставки приложений, сочетая легковесную изоляцию и гибкость методов развертывания, основанных на образах.

Использованные в подготовке статьи источники: База знаний RedHatOфициальный блог RedHatОфициальный блог CentOS

Специально для наших читателей мы обеспечили возможность попробовать CentOS 7 в облаке на 15 дней InfoboxCloud. Регистрируйте пробную версию по этой ссылке.

Успешного использования CentOS 7!

Автор: infobox

Источник

www.pvsm.ru

- Windows 10 как восстановить калькулятор

- Linux оконные менеджеры

- Как русифицировать mint linux

- Запросы sql для начинающих

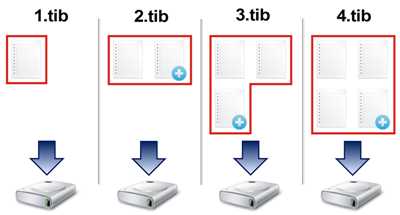

- Бэкап базы данных postgresql

- Количество линий pci express

- Способы подключения

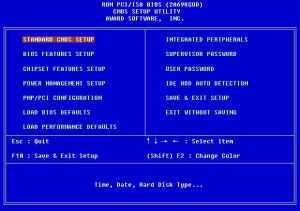

- Как переустановить windows 7 на компьютер с диска пошагово

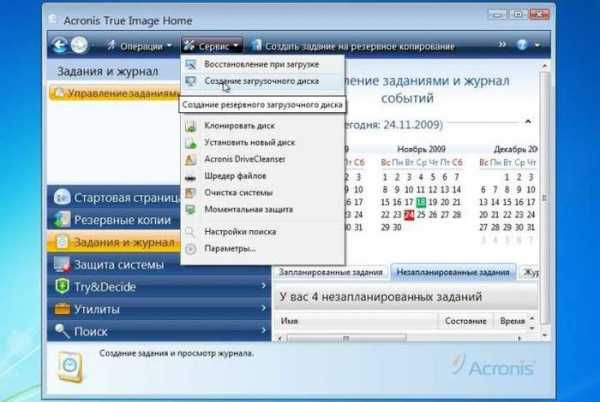

- Acronis это что

- Как сделать загрузочный диск windows 7 с помощью ultraiso

- Sql бд