Чем ip отличается от id: IDS IPS системы для обнаружения и предотвращения сетевых вторжений

IDS IPS системы для обнаружения и предотвращения сетевых вторжений

Cloud Networks • Информационная безопасность • IDS/IPS — обнаружение и предотвращение сетевых вторжений

IDS и IPS системы

IDS / IPS (Intrusion Detection and Prevention System) – системы обнаружения и предотвращения вторжений используются для защиты от сетевых атак. Основное различие между ними в том, что IDS — это система мониторинга, а IPS – система управления. Они так тесно связаны друг с другом, что их часто объединяют в названии – IDPS.

Иными словами, системы обнаружения и предотвращения вторжений — это комплекс программных или аппаратных средств, которые выявляют факты и предотвращают попытки несанкционированного доступа в корпоративную систему.

Система обнаружения вторжений (IDS) представляет собой пассивную систему, которая сканирует трафик и сообщает об угрозах. IDS никоим образом не изменяет сетевые пакеты, тогда как IPS предотвращает доставку пакета в зависимости от содержимого пакета, подобно тому, как межсетевой экран предотвращает трафик по IP-адресу.

IDS никоим образом не изменяет сетевые пакеты, тогда как IPS предотвращает доставку пакета в зависимости от содержимого пакета, подобно тому, как межсетевой экран предотвращает трафик по IP-адресу.

Система предотвращения вторжений (IPS) – это средство безопасности для предотвращения сетевых угроз. Система исследует сетевой трафик, потоки для предотвращения эксплойтов, злонамеренных действий с целевым приложением или службой. Всё для того, чтобы злоумышленники не смогли прервать работу компании и получить контроль над приложением или конечной точкой.

Что обеспечивают IDS/IPS системы?

Обнаружение и блокировка опасного контента.

Удаление вредоносных пакетов.

Блокировка трафика с исходного адреса.

Отправление сигнала тревоги администратору.

Сбрасывание подозрительных соединений.

Недопущение проникновения угроз в систему.

Защита сети с IDS и IPS

Успешно использовав эксплойт, злоумышленник может отключить целевое приложение или получить доступ ко всем правам и разрешениям для скомпрометированного приложения.

Системы же обнаружения вторжений (IDS) и предотвращения вторжений (IPS) постоянно наблюдают за корпоративной сетью, выявляя возможные инциденты и регистрируя информацию о них.

Инциденты приостанавливаются, а администраторам безопасности присылаются сообщения о них. Некоторые сети используют IDS и IPS для выявления проблем с политиками безопасности и предотвращения нарушений политик безопасности.

Системы IDS / IPS – необходимые программные решения для инфраструктуры безопасности, чтобы останавливать злоумышленников, пока те собирают информацию о корпоративной сети. Любая подозрительная активность в вашей сети будет обнаружена и ликвидирована системой.

IDS / IPS защищает от:

- Изменений, заражений и перехвата контроля ресурсами компании.

- Проблем с доступом к сайту и сервисам компании.

- Проникновения во внутреннюю сеть компании.

- Целенаправленных атак с целью кражи данных или средств.

Данное средство безопасности (IDPS) также распознает следующие типы атак:

- Атаки методом грубой силы.

- Атаки типа «отказ в обслуживании» (DoS).

- Использование уязвимостей и вредоносного ПО.

- Неавторизованный доступ.

- Повышение привилегий пользователя.

Возможности IDS / IPS

square

Аналитика для выявления атаки на стадии подготовки.

square

Блокирование всех типов сетевых атак.

square

Выявление сетевых аномалий и предиктивный анализ угроз.

square

Гибкость развертывания.

square

Предотвращение некоторых видов DDOS-атак.

square

Предотвращение несанкционированного доступа в сеть.

Значение IDS / IPS в кибербезопасности

Автоматизация — системы IDS / IPS в значительной степени автономны, что делает их идеальными кандидатами для использования в текущем стеке безопасности. IPS обеспечивает защиту сети от известных угроз с ограниченными требованиями к ресурсам.

Соблюдение нормативных требований — реализация решения IDS / IPS помечает поле на листе соответствия и обращается к ряду средств контроля безопасности CIS. И предоставляет данные аудита – важную часть расследования соответствия.

И предоставляет данные аудита – важную часть расследования соответствия.

Применение политик безопасности — IDS / IPS можно настроить для обеспечения соблюдения политик внутренней безопасности на сетевом уровне. Например, если вы поддерживаете только одну VPN, вы можете использовать IPS для блокировки другого трафика VPN.

Решения IDS / IPS

Cloud Networks подберет систему обнаружения и предотвращения вторжений, которая будет идеально подходить под вашу корпоративную сеть. Мы интегрируем программное решение и окажем техническую поддержку. Наши эксперты внедряют следующие системы IDS / IPS:

Infotecs ViPNet IDS

ViPNet IDS – это программно-аппаратный комплекс для обнаружения вторжений в информационные системы, функционирующий на основе динамического анализа сетевого и прикладного трафика стека протоколов TCP/IP.

Trellix NSP

Платформа Trellix (ранее McAfee Network Security Platform (NSP)) — это решение для предотвращения сетевых угроз и вторжений, которое защищает системы и данные, где бы они ни находились, в центрах обработки данных, в облаке и в гибридных корпоративных средах. Он может поддерживать до 32 млн подключений на одном устройстве.

Trend Micro TippingPoint

TippingPoint выявляет и блокирует вредоносный трафик, предотвращает боковое перемещение вредоносных программ, обеспечивает доступность и отказоустойчивость сети, а также повышает производительность сети. Можно развернуть в сети без IP или MAC-адреса, чтобы отфильтровать вредоносный трафик. Пропускная способность до 120 Гбит/с.

Можно развернуть в сети без IP или MAC-адреса, чтобы отфильтровать вредоносный трафик. Пропускная способность до 120 Гбит/с.

FAQ — часто задаваемые вопросы

Системы IDS сканируют сети на наличие угроз, но требуют вмешательства человека для чтения результатов сканирования и определения плана действий по устранению выявленных угроз.

IPS отслеживает сетевой трафик на наличие атак и сравнивает его с предопределенными шаблонами атак (сигнатурами).

Успешное вторжение в сеть может оказаться разрушительным для компании. Злоумышленники могут раскрыть конфиденциальные данные, что приведет к потере репутации и финансов. Вот почему важно обнаруживать вторжения в сеть и предотвращать сбои. Но это требует понимания различных угроз безопасности. Именно здесь IDS и IPS могут помочь вам обнаружить уязвимости и исправить их для предотвращения атак.

Но это требует понимания различных угроз безопасности. Именно здесь IDS и IPS могут помочь вам обнаружить уязвимости и исправить их для предотвращения атак.

Оставьте заявку на получение консультации

Истории успеха

Задача:

Требовались технические сервисы для поддержки и защиты конечных точек компании.

Продукт:

Check Point.

Результаты:

Поставлены устройства на все субъекты, а также предоставлены сервис и техническая поддержка по межсетевым экранам на все представительства компании, включая предприятия в Сибири

и Харабовском крае.

Задача:

Требовалась платформа для администрирования приложений на разных устройствах.

Продукт:

VMware Workspace ONE.

Результаты:

Была установлена аналитическая платформа VMware Workspace ONE на 500 устройствах заказчика для контроля приложений и удобного, безопасного предоставления приложений на любом устройстве.

Задача:

Требовалась защита периметра ИТ-инфраструктуры.

Продукт:

Cisco Firepower.

Результаты:

Был реализован проект в крупнейшем российском энергетическом холдинге по защите периметра сети на основе решений Cisco Firepower. Защищен периметра от сетевых атак, проведена проверка трафика на наличие вредоносного кода

и установлено межсетевое экранирование.

Дополнительные материалы

6 лет на рынке ИБ

Более 100 проектов

65 + партнеров

Cloud Networks – это компания, предоставляющая услуги в области системной интеграции, облачном консалтинге, автоматизации процессов и бизнес-аналитике.

Основной деятельностью компании является обеспечение информационной безопасности и защита данных, а также внедрение информационных технологий для эффективной работы бизнеса.

О компании

в чем разница, чем отличаются

Нередко пользователи путают ID и IP, ошибочно отождествляя их с адресом компьютера. На самом деле эти номера различаются свойствами и предназначением, хотя у них есть похожие признаки, такие как уникальность и однозначная идентификация устройства. Для того чтобы понять, в чем разница между ID и IP, надо сначала определить, что собой представляют эти идентификаторы.

Что такое ID

ID – это уникальный индивидуальный номер. Такой параметр есть у каждого компьютера, что позволяет идентифицировать данное устройство. Также ID применяется при активации программного обеспечения, чтобы привязать программу к определенному компьютеру и блокировать запуск на других машинах.

При этом ID не является именем компьютера в Сети. Этот номер представляет собой адрес сетевой карты, использующейся для подключения к интернету.

da52af20-8711-4ca8-9bcb-1c66260edad4.png

Как узнать ID?

Для того чтобы посмотреть ID своего компьютера, нужно открыть меню «Пуск». Далее следует открыть «Панель управления» и в отобразившемся окне выбрать иконку «Система». Она выглядит как монитор с галочкой. После двойного щелчка мышью по иконке откроется окно с подробными сведениями о системе, установленной на устройстве. Для того чтобы открыть это окно более быстрым методом, можно нажать клавиши Win и Pause/Break.

В открывшемся окошке нужно выбрать «Диспетчер устройств», после чего отобразится перечень программных и аппаратных устройств. После этого нужно раскрыть список «Сетевые карты», щелкнув по значку в виде плюса, находящемуся слева от названия раздела. В открывшемся списке надо выбрать сетевую плату, щелкнуть по ней правой кнопкой мышки и в отобразившемся меню выбрать «Свойства». Далее, отметив вкладку «Дополнительно», нужно нажать на пункт «Сетевой адрес». Здесь указан тот самый ID, который требуется узнать.

Здесь указан тот самый ID, который требуется узнать.

Если же нужный параметр не отобразился, то необходимо в меню «Пуск» выбрать пункт «Стандартные» – «Выполнить». Вызвать это же окно можно нажатием сочетания клавиш Win + R. В появившемся окошке надо ввести команду cmd и нажать кнопку Enter. В командной строке нужно набрать ipconfig/all. После этого на экране отобразится список, в котором есть данные сетевой карты. Здесь будет указан физический адрес платы, представляющий собой последовательность цифр и латинских букв с дефисами.

Что такое IP

IP (Internet Protocol Address) – это уникальный адрес компьютера, предназначенный для идентификации в локальной или глобальной сети. Каждому устройству в интернете присваивается недублирующийся IP-адрес, который не может совпадать с адресами других машин в интернете. При этом такой адрес не обязательно должен быть постоянным. Если используется динамический IP, то при перезагрузке компьютера и новом подключении к Сети устройство будет получать новый адрес.

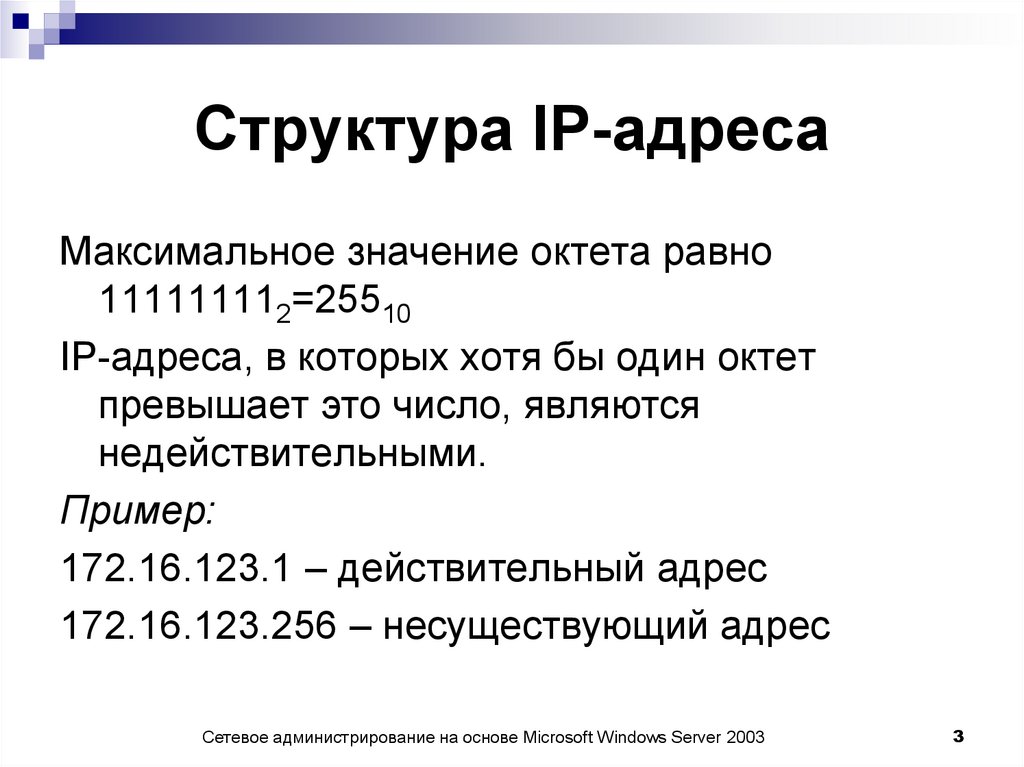

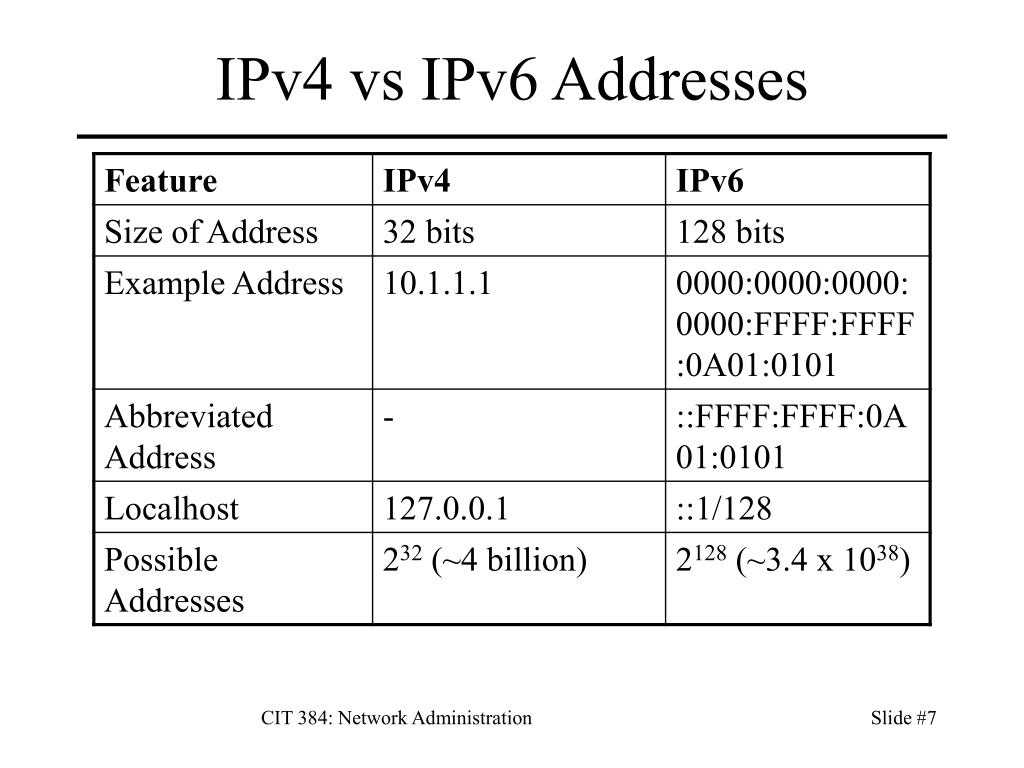

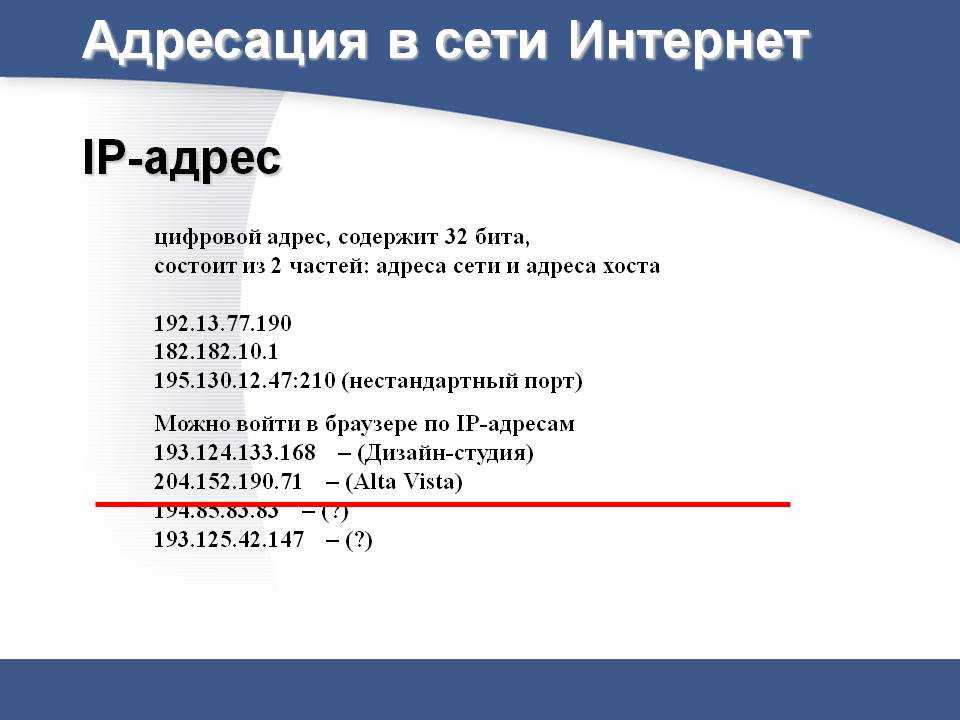

IP-адрес выглядит как комбинация из четырех чисел, разделенных точкой. Этот уникальный идентификатор имеет длину четыре байта. Два первых байта выделены на адрес сети, к которой принадлежит устройство. Третий байт характеризует подсеть, а четвертый является адресом определенного персонального компьютера в указанной подсети. В записи IP-адреса могут присутствовать числа от 0 до 255, которые разделяются точками.

IP-адрес

IP

Анализ по IP

Каждое устройство, получающее доступ к интернету, всегда имеет IP. Сведения об этом адресе записываются в логи серверов, которые посещаются пользователями с данного компьютера. Подсчет числа уникальных адресов позволяет анализировать число посетителей определенного сайта. Динамические IP-адреса и корпоративные прокси-серверы, выдающие один внешний IP для всех компьютеров сети, снижают точность подсчета. С помощью IP-адресов можно анализировать географию аудитории, так как по этому идентификатору можно определить страну и город, в котором находится пользователь с определенным IP.

Как узнать IP?

Узнать свой IP-адрес можно с помощью онлайн-сервисов в интернете. Достаточно в поисковой строке «Яндекса» задать запрос «мой IP», и нужная информация тут же отобразится в результатах поиска. Также можно воспользоваться сайтом 2ip.ru, который покажет не только текущий IP компьютера, но и дополнительную информацию о браузере, операционной системе, провайдере, прокси-сервере, местонахождении и других параметрах.

Как узнать IP-адрес

Определение IP-адреса

Таким образом, идентификатор IP регламентирован в соответствии с интернет-протоколом и представляет собой адрес устройства в глобальном пространстве интернета. ID – это номер, обозначающий сетевую карту компьютера, но не применяющийся для идентификации во Всемирной сети. Узнав, что такое ID, IP, в чем разница между ними и для чего они нужны, вы уже не будете путать эти понятия.

Что такое ID – как узнать Айди компьютера и поменять его?

Обычная ситуация – человек решил общаться в социальных сетях, но для этого необходимо пройти регистрацию. Пользователь придумывает себе логин и пароль. На первый взгляд все очень просто. Однако каждому зарегистрированному пользователю сервер сайта присваивает ID. Тут у пользователей может возникнуть вполне логичный вопрос, что такое ID?

Пользователь придумывает себе логин и пароль. На первый взгляд все очень просто. Однако каждому зарегистрированному пользователю сервер сайта присваивает ID. Тут у пользователей может возникнуть вполне логичный вопрос, что такое ID?

Что значит ID?

На самом деле многие пользователи не имеют четкого представления о том, что такое Айди. В переводе с английского языка данная аббревиатура означает идентификатор – удостоверение личности. ID – это уникальный индивидуальный номер. Данный параметр есть у всех компьютеров, однако ID не является их именем. Это адрес сетевой карты, применяемой при подключении ко всемирной паутине. Благодаря этому имеется возможность идентифицировать устройство. Вот что такое значит ID компьютера.

Для чего нужен ID?

Использование Айди компьютера выполняется в целях активации программного обеспечения. Такая мера необходима в тех случаях, когда следует привязать программу к конкретному компьютеру и при этом выполнить блокировку запуска на других ПК. Идентификатор пользователя нужен и для пополнения денежных средств на его счету посредством платежных систем. Ведь известно, что сегодня многие операции, связанные с перечислением денег, выполняются через эти системы оплаты.

Идентификатор пользователя нужен и для пополнения денежных средств на его счету посредством платежных систем. Ведь известно, что сегодня многие операции, связанные с перечислением денег, выполняются через эти системы оплаты.

Чем ID отличается от IP?

Многие пользователи не отличают ID от IP. Их заблуждение в том, что они их обоих принимают за адрес компьютера. Следует знать, что каждый из этих номеров имеет свои функции и предназначения. Надо признать тот факт, что по некоторым признаком они схожи. Так, к примеру, у каждого пользователя сети ID и IP абсолютно уникальны, то есть не имеют аналогов. Оба этих номера означают идентификацию устройства. Однако между ними есть существенные отличия. Если не знаете, что такое ID, то это индивидуальный номер компьютера, а IP – это уникальный адрес.

Как узнать ID компьютера?

Для того чтобы посмотреть идентификатор компьютера, надо выполнить следующие действия:

- Перейти в меню «Пуск.

- Зайти в «Панель управления».

- В открывшемся окне найти иконку «Система» (выглядит как монитор с галочкой) и дважды щелкнуть по ней правой кнопкой мыши.

- В появившемся окне можно увидеть подробную информацию об установленной на компьютере системе.

- Затем выбрать «Диспетчер устройств» (это список программ и рабочих инструментов на компьютере).

- Перейти в список «Сетевые карты».

- В появившемся списке нужно нажать на пункт «Сетевая плата».

- Перейти в «Свойства», затем нажать на вкладку «Дополнительно».

- Выбрать «Сетевой адрес».

Вот тогда перед пользователем предстанет тот самый идентификатор компьютера с загадочным названием ID. Если же после всех вышеперечисленных операций эти сведения не отобразились, нужно зайти в меню «Пуск», найти вкладку «Стандартные» и нажать команду «Выполнить». Есть и другой способ входа в это окно. Для этого надо одновременно нажать клавиши Win + R. В отобразившемся окне следует ввести команду Cmd. Затем нужно нажать клавишу Enter. Появится командная строка, в которой необходимо набрать слово ipconfig/all. В результате пользователь получит сведения о данных сетевой карты.

Появится командная строка, в которой необходимо набрать слово ipconfig/all. В результате пользователь получит сведения о данных сетевой карты.

Как поменять ID компьютера?

Иногда у пользователей возникает вопрос о том, как поменять идентификатор компьютера и возможно ли это сделать? Да, изменить данные устройства можно. Ведь, по сути, ID – это имя компьютера. В операционной системе Windows даже у новичка без особого труда получится выполнить замену идентификатора. Для этого сначала необходимо найти текущее имя компьютера, затем нажать на кнопку «Изменить параметры». Кликнув еще раз на функцию «Изменить», надо ввести новое имя устройства. В завершение нужно нажать на «ОК». Таким образом будет выполнено сохранение внесенных изменений.

Похожие статьи

Как сделать репост – что это такое, особенности разных социальных сетей и Ютуба

Информация о том, как сделать репост, будет полезной для пользователей социальных сетей, потому что эта функция позволяет делиться с другими интересными материалами – фото, видео, статьями, текстовыми записями. |

Как сделать загрузочную флешку – что это такое, использование разных программ, как из загрузочной сделать обычную флешку?

Как сделать загрузочную флешку, должен знать любой пользователь персонального компьютера. Этот маленький девайс влияет на удобство использования некоторых программ и помогает восстановить операционную систему в случае экстренной необходимости. |

|

Как поднять ФПС в КС ГО – что это такое, как узнать, почему падает, способы увеличения

Как поднять ФПС в КС ГО должен знать каждый геймер, ведь от этого показателя напрямую зависит качество игры. Существуют несколько методов увеличения кадровой частоты, которые всегда лучше применять в комплексе | Как сделать скриншот на компьютере, телефоне и планшете – инструкции

Нередко вопрос, как сделать скриншот, возникает у людей, которые пользуются компьютером продолжительное время.

|

Что такое IP-адреса и для чего они используются?

Определение IP-адреса

IP-адрес – это уникальный адрес, идентифицирующий устройство в интернете или локальной сети. IP означает «Интернет-протокол» – набор правил, регулирующих формат данных, отправляемых через интернет или локальную сеть.

По сути, IP-адрес – это идентификатор, позволяющий передавать информацию между устройствами в сети: он содержит информацию о местоположении устройства и обеспечивает его доступность для связи. IP-адреса позволяют различать компьютеры, маршрутизаторы и веб-сайты в интернете и являются важным компонентом работы интернета.

Что такое IP-адрес?

w3.org/1999/xhtml»>IP-адрес – это строка чисел, разделенных точками. IP-адреса представляют собой набор из четырех чисел, например, 192.158.1.38. Каждое число в этом наборе принадлежит интервалу от 0 до 255. Таким образом, полный диапазон IP-адресации – это адреса от 0.0.0.0 до 255.255.255.255.

IP-адреса не случайны. Они рассчитываются математически и распределяются Администрацией адресного пространства Интернета (Internet Assigned Numbers Authority, IANA), подразделением Корпорации по присвоению имен и номеров в Интернете (Internet Corporation for Assigned Names and Numbers, ICANN). ICANN – это некоммерческая организация, основанная в США в 1998 году с целью поддержки безопасности интернета и обеспечения его доступности для всех пользователей. Каждый раз, когда кто-либо регистрирует домен в интернете, он пользуется услугами регистратора доменных имен, который платит ICANN небольшой сбор за регистрацию домена.

Как работают IP-адреса

Понимание того, как работают IP-адреса, поможет разобраться, почему определенное устройство не подключается так, как ожидалось, и устранить неполадки в работе сети.

Интернет-протокол работает так же, как и любой другой язык: передает информацию с использованием установленных правил. Устройства обнаруживают другие подключенные устройства и обмениваются с ними информацией, используя этот протокол. Проще говоря, все компьютеры, где бы они не находились, могут общаться друг с другом.

Использование IP-адресов обычно происходит незаметно. Процесс работает следующим образом:

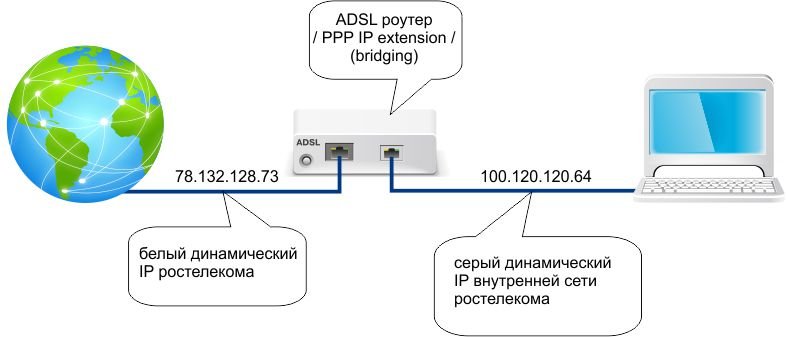

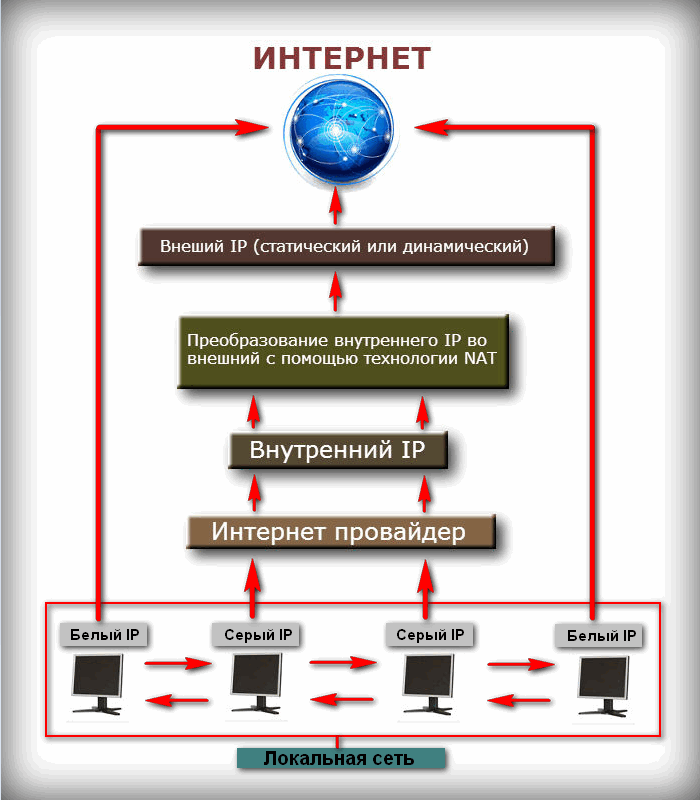

- Устройство подключается к интернету не напрямую: сначала оно подключается к сети, подключенной к интернету, а сеть, в свою очередь, предоставляет устройству доступ к интернету.

- Если вы находитесь дома, скорее всего, этой сетью является сеть вашего интернет-провайдера. В офисе это будет сеть вашей компании.

- IP-адрес назначается устройству вашим интернет-провайдером.

- Ваша интернет-активность проходит через интернет-провайдера, а он перенаправляет вам ответы на запросы, используя ваш IP-адрес. Поскольку провайдер предоставляет доступ в Интернет, его роль заключается в назначении IP-адрес вашему устройству.

- Однако ваш IP-адрес может измениться, например, при включение или выключение модема или маршрутизатора. Можно также связаться с интернет-провайдером, чтобы он изменил IP-адрес.

- Если вы находитесь вне дома, например, путешествуете, и берете с собой устройство, домашний IP-адрес не закрепляется за устройством. Это связано с тем, что устройство будет использовать другую сеть (Wi-Fi в отеле, аэропорту, кафе) для доступа в интернет и другой временный IP-адрес, назначенный интернет-провайдером в отеле, аэропорту или кафе.

Как следует из этого процесса, существуют различные типы IP-адресов, которые будут описаны ниже.

Типы IP-адресов

Существуют разные категории IP-адресов, и в каждой категории имеются разные типы.

Клиентские IP-адреса

У каждого человека или компании с тарифным планом на получение интернет-услуг есть два типа IP-адресов: частный и общедоступный. Термины частный и общедоступный относятся к сетевому расположению: частный IP-адрес используется внутри сети, а общедоступный – за пределами сети.

Частные IP-адреса

Каждое устройство, которое подключается к вашей интернет-сети, имеет частный IP-адрес. Это могут быть компьютеры, смартфоны, планшеты, а также любые устройства с поддержкой Bluetooth, такие как динамики, принтеры, смарт-телевизоры. С развитием интернета вещей растет и количество частных IP-адресов в домашней сети. Маршрутизатору необходимо идентифицировать каждое из этих устройств, а многие устройства также должны идентифицировать друг друга. Поэтому маршрутизатор генерирует частные IP-адреса, которые являются уникальными идентификаторами каждого устройства и позволяют различать их в сети.

С развитием интернета вещей растет и количество частных IP-адресов в домашней сети. Маршрутизатору необходимо идентифицировать каждое из этих устройств, а многие устройства также должны идентифицировать друг друга. Поэтому маршрутизатор генерирует частные IP-адреса, которые являются уникальными идентификаторами каждого устройства и позволяют различать их в сети.

Общедоступные IP-адреса

Общедоступный IP-адрес – это основной адрес, связанный со всей сетью. Каждое подключенное устройство имеет собственный IP-адрес, но они также включены в состав основного IP-адреса сети. Как было описано выше, общедоступный IP-адрес предоставляется маршрутизатору интернет-провайдером. Обычно у интернет-провайдеров есть большой пул IP-адресов, которые они присваивают клиентам. Общедоступный IP-адрес – это адрес, который устройства за пределами интернет-сети будут использовать для распознавания этой сети.

w3.org/1999/xhtml»>Общедоступные IP-адреса

Общедоступные IP-адреса бывают двух видов: динамические и статические.

Динамические IP-адреса

Динамические IP-адреса меняются автоматически и регулярно. Интернет-провайдеры покупают большой пул IP-адресов и автоматически присваивают их своим клиентам. Периодически они меняют присвоенные IP-адреса и помещают старые IP-адреса обратно в пул для использования другими клиентами. Обоснованием этого подхода служит экономия средств провайдера. Автоматизация регулярного изменения IP-адресов позволяет им не выполнять никаких действий для восстановления IP-адреса клиента, например, если он переезжает. Также имеются преимущества с точки зрения безопасности, поскольку изменение IP-адреса затрудняет взлом сетевого интерфейса злоумышленниками.

Статические IP-адреса

w3.org/1999/xhtml»>В отличие от динамических IP-адресов, статические IP- адреса остаются неизменными. После того, как сеть назначает IP-адрес, он остается неизменным. Большинству частных лиц и организаций не нужны статические IP-адреса, но для организаций, планирующих размещать собственные серверы, наличие статического IP-адреса крайне важно. Это связано с тем, что статический IP-адрес гарантирует, что привязанные к нему веб-сайты и адреса электронной почты будут иметь постоянные IP-адреса. Это очень важно, если требуется, чтобы другие устройства могли находить их в интернете.

В результате возникла классификация по типам IP-адресов веб-сайтов.

Два типа IP-адресов веб-сайтов

Для владельцев веб-сайтов, использующих пакет веб-хостинга (что характерно для большинства веб-сайтов), а не собственный сервер, существует два типа IP-адресов веб-сайтов: общие и выделенные.

Общие IP-адреса

Веб-сайты, использующие общие хостинговые планы от провайдеров веб-хостинга, обычно являются одним из многих веб-сайтов, размещенных на одном сервере. Это, как правило, веб-сайты физических лиц или компаний малого и среднего бизнеса, с ограниченным объемом трафика, количеством страниц и т. д. Такие веб-сайты имеют общие IP-адреса.

Выделенные IP-адреса

В некоторых тарифных планах веб-хостинга есть возможность приобрести выделенный IP-адрес (или адреса). Это может упростить получение SSL-сертификата и позволяет использовать собственный FTP-сервер (сервер протокола передачи файлов). Кроме того, это упрощает организацию общего доступа и передачу файлов в рамках организации и позволяет использовать анонимный FTP-доступ. Выделенный IP-адрес также позволяет получить доступ к веб-сайту, используя только IP-адрес, а не доменное имя. Это полезно, если требуется создать и протестировать его перед регистрацией домена.

Это полезно, если требуется создать и протестировать его перед регистрацией домена.

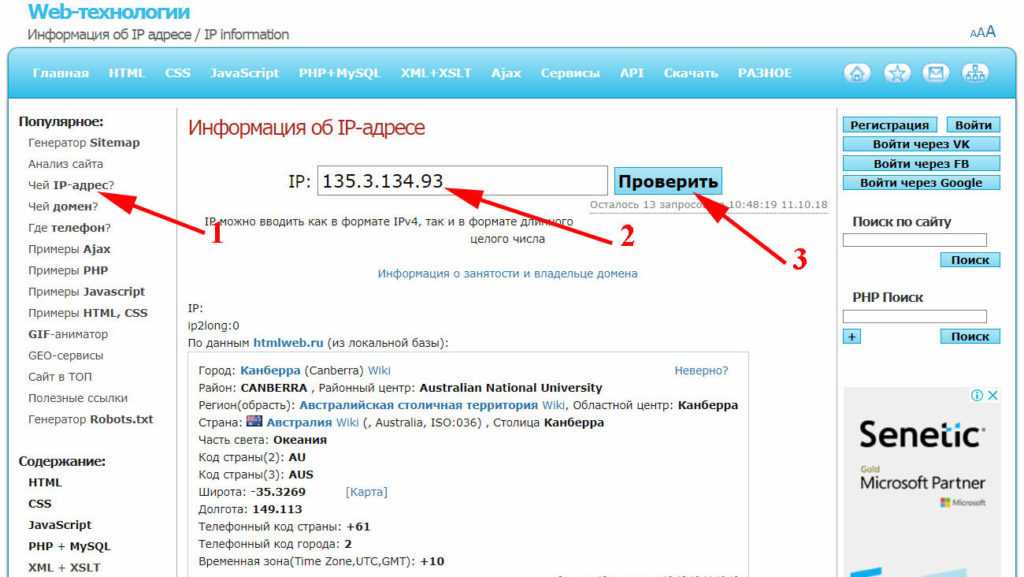

Как выполняется поиск IP-адресов

Самый простой способ выяснить общедоступный IP-адрес маршрутизатора – выполнить поиск в Google по словам «What is my IP address?» (Какой у меня IP-адрес?). Ответ отобразится в Google вверху страницы.

На других веб-сайтах будет отображаться та же информация: они видят общедоступный IP-адрес, потому что при посещении сайта маршрутизатор выполняет запрос и, следовательно, раскрывает информацию. Такие сайты, как WhatIsMyIP.com и IPLocation показывают название и город интернет-провайдера.

Как правило, этим способом можно узнать только приблизительное местоположение провайдера, а не фактическое местоположение устройства. При использовании этого способа необходимо также выйти из VPN. Чтобы узнать фактический адрес местоположения устройства по общедоступному IP-адресу, обычно требуется предоставить интернет-провайдеру ордер на обыск.

Выяснение частного IP-адреса зависит от платформы:

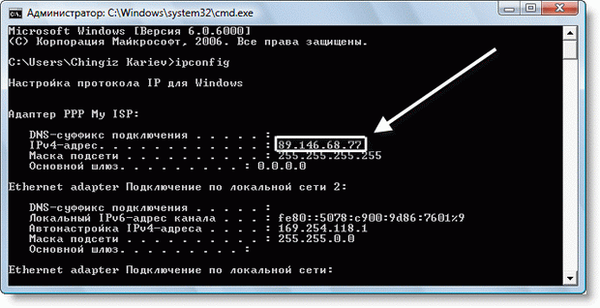

Windows:

- Используйте командную строку.

- В строке поиска Windows укажите cmd (без кавычек).

- В появившемся окне введите ipconfig (без кавычек), чтобы отобразилась информация об IP-адресе.

Mac:

- Перейдите в Системные настройки.

- Выберите сеть, и отобразится требуемая информация.

iPhone:

- Перейдите в настройки.

- Выберите Wi-Fi и щелкните значок «i» в кружочке рядом с названием используемой сети. IP-адрес отобразится на закладке DHCP.

Чтобы проверить IP-адреса других устройств в сети, перейдите к маршрутизатору. Способ доступа к маршрутизатору зависит от его бренда и используемого программного обеспечения. Как правило, для доступа необходимо иметь возможность ввести IP-адрес шлюза маршрутизатора в веб-браузере, находясь в той же сети. Оттуда нужно перейти к пункту «Подключенные устройства», где отобразится список всех устройств, подключенных к сети в настоящее время или подключавшихся недавно, включая их IP-адреса.

Способ доступа к маршрутизатору зависит от его бренда и используемого программного обеспечения. Как правило, для доступа необходимо иметь возможность ввести IP-адрес шлюза маршрутизатора в веб-браузере, находясь в той же сети. Оттуда нужно перейти к пункту «Подключенные устройства», где отобразится список всех устройств, подключенных к сети в настоящее время или подключавшихся недавно, включая их IP-адреса.

Угрозы безопасности IP-адресов

Киберпреступники могут использовать различные методы получения IP-адреса. Двумя наиболее распространенными способами являются социальная инженерия и преследование в интернете.

Социальная инженерия

Злоумышленники могут использовать социальную инженерию, чтобы обманом заставить вас раскрыть IP-адрес. Например, они могут найти вас в Skype или аналогичном приложении для обмена мгновенными сообщениями, использующем IP-адреса для связи. Если вы общаетесь с незнакомцами в этих приложениях, важно знать, что они могут видеть ваш IP-адрес. Злоумышленники могут использовать инструмент Skype Resolver, позволяющий определить IP-адрес по имени пользователя.

Если вы общаетесь с незнакомцами в этих приложениях, важно знать, что они могут видеть ваш IP-адрес. Злоумышленники могут использовать инструмент Skype Resolver, позволяющий определить IP-адрес по имени пользователя.

Интернет-преследование

Злоумышленники могут отследить ваш IP-адрес, просто наблюдая за вашей онлайн-активностью. Любые действия в интернете могут раскрыть ваш IP-адрес, от игры в видеоигры до комментариев на веб-сайтах и форумах.

Получив ваш IP-адрес, злоумышленники могут перейти на веб-сайт отслеживания IP-адресов, например whatismyipaddress.com, ввести его и получить примерную информацию о вашем местоположении. Затем они могут использовать другие данные из открытых источников, чтобы проверить, связан ли IP-адрес именно с вами. Они могут также использовать LinkedIn, Facebook и другие социальные сети, чтобы узнать, где вы живете, а затем проверить, соответствует ли это полученным из IP-адреса данным.

Если преследователь из Facebook использует фишинговую атаку по установке шпионских программ против людей с вашим именем, он сможет подтвердить вашу личность по IP-адресу вашей системы.

Если киберпреступники знают ваш IP-адрес, они смогут атаковать вас или даже выдать себя за вас. Важно знать о таких рисках и способах борьбы с ними. Эти риски включают:

Загрузка нелегального контента с вашего IP-адреса

Известно, что злоумышленники используют взломанные IP-адреса для загрузки нелегального контента и других материалов, и при этом хотят избежать отслеживания такой загрузки. Например, используя идентификатор вашего IP-адреса, злоумышленники могут загружать пиратские фильмы, музыку и видео, что является нарушением условий использования услуг провайдера, и, что гораздо более серьезно, контент, связанный с терроризмом или детской порнографией. Это может означать, что по чужой вине вы можете привлечь внимание правоохранительных органов.

Это может означать, что по чужой вине вы можете привлечь внимание правоохранительных органов.

Отслеживание местоположения

Если злоумышленники знают ваш IP-адрес, они могут использовать технологию геолокации для определения вашего региона, города и страны. Им достаточно лишь немного покопаться в социальных сетях, чтобы идентифицировать ваш дом. Затем они могут устроить ограбление, когда выяснят, что вас нет дома.

Прямая атака на вашу сеть

Злоумышленники могут нацелиться напрямую на вашу сеть, применив различные типы атак. Одна из самых популярных – DDoS-атака (атака, вызывающая распределенный отказ в обслуживании). При этом типе кибератаки злоумышленники используют ранее зараженные машины для генерации большого количества запросов к целевой системе или серверу. Это создает слишком большую нагрузку на серверы и приводит к нарушению работы служб. По сути, при этом отключается интернет. Такая атака обычно нацелена на компании и сервисы видеоигр, но может также применяться и против отдельных лиц, хотя это гораздо менее распространено. Онлайн-геймеры подвергаются особенно высокому риску, поскольку их экран виден при трансляции (и на нем можно обнаружить IP-адрес).

По сути, при этом отключается интернет. Такая атака обычно нацелена на компании и сервисы видеоигр, но может также применяться и против отдельных лиц, хотя это гораздо менее распространено. Онлайн-геймеры подвергаются особенно высокому риску, поскольку их экран виден при трансляции (и на нем можно обнаружить IP-адрес).

Взлом устройства

Для подключения к интернету используются порты и IP-адрес. Для каждого IP-адреса существуют тысячи портов, и злоумышленник, знающий ваш IP-адрес, может их проверить и попытаться установить соединение. Например, он может завладеть вашим телефоном и украсть вашу информацию. Если злоумышленник получит доступ к вашему устройству, он может установить на него вредоносные программы.

Как защитить и скрыть свой IP-адрес

Скрытие IP-адреса – это способ защитить персональные данные и свою личность в интернете. Два основных способа скрыть IP-адрес:

Два основных способа скрыть IP-адрес:

- Использование прокси-сервера.

- Использование виртуальной частной сети (VPN).

Прокси-сервер – это промежуточный сервер, через который перенаправляется трафик.

- Интернет-серверы, которые вы посещаете, видят только IP-адрес этого прокси-сервера, а не ваш IP-адрес.

- Когда эти серверы передают вам ответную информацию, она направляется на прокси-сервер, который затем направляет ее вам.

Недостатком прокси-серверов является то, что некоторые службы могут следить за вами, поэтому важно использовать только доверенные прокси-серверы. В зависимости от используемого прокси-сервера, в браузер может добавляться реклама.

VPN является лучшим решением.

- Когда вы подключаете компьютер, смартфон или планшет к VPN, устройство работает так, будто оно находится в той же локальной сети, что и VPN.

- Весь сетевой трафик передается через безопасное соединение с VPN.

- Компьютер работает так, будто он находится в сети, обеспечивая безопасный доступ к ресурсам локальной сети, даже если вы находитесь в другой стране.

- Вы также можете использовать интернет, как если бы вы находились в местоположении VPN. Это позволяет безопасно использовать общедоступный Wi-Fi и получить доступ к веб-сайтам с географической блокировкой.

Kaspersky Secure Connection – это VPN, обеспечивающий защиту при использовании общедоступных сетей Wi-Fi, сохраняющий конфиденциальность ваших сообщений и защищающий от фишинга, вредоносных программ, вирусов и других киберугроз.

Когда нужно использовать VPN

При использовании VPN ваш IP-адрес будет скрыт, а трафик перенаправляется через отдельный сервер, что обеспечивает безопасность работы в сети. Ситуации, когда целесообразно использовать VPN:

w3.org/1999/xhtml»>При использовании общедоступной сети Wi-Fi

При использовании общедоступной сети Wi-Fi, даже если она защищена паролем, рекомендуется использовать VPN. Если злоумышленники находится в той же сети Wi-Fi, они могут с легкостью отслеживать ваши данные. Базовая система безопасности, используемая в обычной общедоступной сети Wi-Fi, не обеспечивает надежной защиты от других пользователей в этой сети.

Использование VPN повышает уровень безопасности ваших данных, обеспечивает обход провайдера общедоступного Wi-Fi и шифрует все ваши сообщения.

В путешествии

При поездке в другую страну, например, в Китай, VPN обеспечивает доступ к недоступным в этой стране сервисам, например, к заблокированному в Китае Facebook.

VPN позволяет использовать оплаченные видеосервисы, доступные в вашей стране, но недоступные в других странах из-за проблем с международным доступом. Использование VPN позволяет использовать сервисы, как если бы вы были дома. Путешественники также могут найти более дешевые авиабилеты при использовании VPN, поскольку цены для разных стран могут отличаться.

Использование VPN позволяет использовать сервисы, как если бы вы были дома. Путешественники также могут найти более дешевые авиабилеты при использовании VPN, поскольку цены для разных стран могут отличаться.

При удаленной работе

Это особенно актуально во время эпидемии COVID, когда многие работают удаленно. Часто работодатели требуют использования VPN для удаленного доступа к сервисам компании из соображений безопасности. При подключении к серверу вашего офиса, VPN предоставляет вам доступ к внутренним сетям и ресурсам компании, когда вы не в офисе. Такое же подключение возможно к вашей домашней сети, если вы не дома.

Когда хочется конфиденциальности

Использование VPN полезно, даже если вы находитесь дома и пользуетесь интернетом в повседневных целях. При каждом входе на веб-сайт, сервер, к которому вы подключаетесь, регистрирует ваш IP-адрес и связывает его с другими данными о вас, которые есть на сайте: привычкам просмотра, переходам, времени, затрачиваемом на просмотр конкретных страниц. Эти данные затем могут быть проданы рекламным компаниям и использоваться для подбора персонализированной рекламы, поэтому реклама в интернете иногда кажется такой подозрительно личной. IP-адрес также можно использовать для отслеживания местоположения, даже если вы отключили сервис геолокации. Использование VPN не позволяет оставлять следы в сети.

Эти данные затем могут быть проданы рекламным компаниям и использоваться для подбора персонализированной рекламы, поэтому реклама в интернете иногда кажется такой подозрительно личной. IP-адрес также можно использовать для отслеживания местоположения, даже если вы отключили сервис геолокации. Использование VPN не позволяет оставлять следы в сети.

Не забывайте и о мобильных устройствах. У них тоже есть IP-адреса и, вероятно, они используются в большем количестве мест, чем домашний компьютер, включая общие точки доступа Wi-Fi. Рекомендуется использовать VPN на мобильном устройстве при подключении к сети, которая не является полностью доверенной.

Другие способы защиты конфиденциальности

Изменение параметров конфиденциальности в приложениях для обмена мгновенными сообщениями

Установленные на устройстве приложения являются основным источником взлома IP-адресов. В качестве инструмента злоумышленники могут использовать приложения для обмена мгновенными сообщениями и другие приложения для звонков. Использование приложений для обмена мгновенными сообщениями позволяет принимать звонки и сообщения только от лиц из вашего списка контактов, а не от незнакомцев. Изменение параметров конфиденциальности затрудняет поиск вашего IP-адреса, поскольку незнакомцы не смогут с вами связаться.

В качестве инструмента злоумышленники могут использовать приложения для обмена мгновенными сообщениями и другие приложения для звонков. Использование приложений для обмена мгновенными сообщениями позволяет принимать звонки и сообщения только от лиц из вашего списка контактов, а не от незнакомцев. Изменение параметров конфиденциальности затрудняет поиск вашего IP-адреса, поскольку незнакомцы не смогут с вами связаться.

Использование уникальных паролей

Пароль устройства – единственная преграда, ограничивающая доступ к вашему устройству. Некоторые предпочитают использовать установленные по умолчанию пароли устройств, что делает их уязвимыми для атак. Как и для всех учетных записей, для устройства следует использовать уникальный и надежный пароль, который нелегко расшифровать. Надежный пароль состоит из букв верхнего и нижнего регистра, цифр и специальных символов. Он помогает защитить устройство от взлома IP-адреса.

Внимательность к фишинговым письмам и вредоносному контенту

Большая часть вредоносных программ и программ для отслеживания устройств устанавливается с использованием фишинговых писем. При подключении к любому сайту, он получает доступ к IP-адресу и местоположению устройства, что делает устройство уязвимым для взлома. Будьте бдительны при открытии писем от неизвестных отправителей и не переходите по ссылкам, ведущим на неавторизованные сайты. Обращайте пристальное внимание на содержимое электронных писем, даже если они отправлены с известных сайтов и от легальных компаний.

Надежное регулярно обновляемое антивирусное решение

Установите комплексное антивирусное решение и поддерживайте его в актуальном состоянии. Например, Антивирусные программы «Лаборатории Касперского» обеспечивают защиту от вирусов для компьютеров и Android-устройств, защищают и хранят пароли и личные документы, шифруют данные, отправляемые и получаемые по сети, с помощью VPN.

Защита IP-адреса – важный аспект защиты вашей личности в интернете. Обеспечение безопасности с помощью описанных выше шагов – это способ обезопасить себя от самых разных кибератак.

Статьи по теме:

- Насколько безопасны умные дома

- Угрозы безопасности для интернета вещей

- Что такое IP-спуфинг и как его предотвратить

- Что такое голосовая связь по IP-протоколу (VOIP)

- Как защититься от преследования в интернете

IPS/IDS — системы обнаружения и предотвращения вторжений

Сегодня мы расскажем про такие системы, как IPS и IDS. В сетевой инфраструктуре они исполняют роль своего рода полицейских, обнаруживая и предотвращая возможные атаки на серверы.

Что такое IPS/IDS?

IDS расшифровывается как Intrusion Detection System — система обнаружения вторжений. IPS, или Intrusion Prevention System, — система предотвращения вторжений. По сравнению с традиционными средствами защиты — антивирусами, спам-фильтрами, файерволами — IDS/IPS обеспечивают гораздо более высокий уровень защиты сети.

По сравнению с традиционными средствами защиты — антивирусами, спам-фильтрами, файерволами — IDS/IPS обеспечивают гораздо более высокий уровень защиты сети.

Антивирус анализирует файлы, спам-фильтр анализирует письма, файервол — соединения по IP. IDS/IPS анализируют данные и сетевое поведение. Продолжая аналогию с хранителями правопорядка, файервол, почтовые фильтры и антивирус — это рядовые сотрудники, работающие «в поле», а системы обнаружения и предотвращения вторжений — это старшие по рангу офицеры, которые работают в отделении. Рассмотрим эти системы подробнее.

Архитектура и технология IDS

Принцип работы IDS заключается в определении угроз на основании анализа трафика, но дальнейшие действия остаются за администратором. Системы IDS делят на типы по месту установки и принципу действия.

Виды IDS по месту установки

Два самых распространенных вида IDS по месту установки:

- Network Intrusion Detection System (NIDS),

- Host-based Intrusion Detection System (HIDS).

Первая работает на уровне сети, а вторая — только на уровне отдельно взятого хоста.

Сетевые системы обнаружения вторжения (NIDS)

Технология NIDS дает возможность установить систему в стратегически важных местах сети и анализировать входящий/исходящий трафик всех устройств сети. NIDS анализируют трафик на глубоком уровне, «заглядывая» в каждый пакет с канального уровня до уровня приложений.

NIDS отличается от межсетевого экрана, или файервола. Файервол фиксирует только атаки, поступающие снаружи сети, в то время как NIDS способна обнаружить и внутреннюю угрозу.

Сетевые системы обнаружения вторжений контролируют всю сеть, что позволяет не тратиться на дополнительные решения. Но есть недостаток: NIDS отслеживают весь сетевой трафик, потребляя большое количество ресурсов. Чем больше объем трафика, тем выше потребность в ресурсах CPU и RAM. Это приводит к заметным задержкам обмена данными и снижению скорости работы сети. Большой объем информации также может «ошеломить» NIDS, вынудив систему пропускать некоторые пакеты, что делает сеть уязвимой.

Хостовая система обнаружения вторжений (HIDS)

Альтернатива сетевым системам — хостовые. Такие системы устанавливаются на один хост внутри сети и защищают только его. HIDS также анализируют все входящие и исходящие пакеты, но только для одного устройства. Система HIDS работает по принципу создания снапшотов файлов: делает снимок текущей версии и сравнивает его с предыдущей, тем самым выявляя возможные угрозы. HIDS лучше устанавливать на критически важные машины в сети, которые редко меняют конфигурацию.

Другие разновидности IDS по месту установки

Кроме NIDS и HIDS, доступны также PIDS (Perimeter Intrusion Detection Systems), которые охраняют не всю сеть, а только границы и сигнализируют об их нарушении. Как забор с сигнализацией или «стена Трампа».

Еще одна разновидность — VMIDS (Virtual Machine-based Intrusion Detection Systems). Это разновидность систем обнаружения угрозы на основе технологий виртуализации. Такая IDS позволяет обойтись без развертывания системы обнаружения на отдельном устройстве. Достаточно развернуть защиту на виртуальной машине, которая будет отслеживать любую подозрительную активность.

Достаточно развернуть защиту на виртуальной машине, которая будет отслеживать любую подозрительную активность.

Виды IDS по принципу действия

Все системы обнаружения атак IDS работают по одному принципу — поиск угрозы путем анализа трафика. Отличия кроются в самом процессе анализа. Существует три основных вида: сигнатурные, основанные на аномалиях и основанные на правилах.

Сигнатурные IDS

IDS этой разновидности работают по схожему с антивирусным программным обеспечением принципу. Они анализируют сигнатуры и сопоставляют их с базой, которая должна постоянно обновляться для обеспечения корректной работы. Соответственно, в этом заключается главный недостаток сигнатурных IDS: если по каким-то причинам база недоступна, сеть становится уязвимой. Также если атака новая и ее сигнатура неизвестна, есть риск того, что угроза не будет обнаружена.

Сигнатурные IDS способны отслеживать шаблоны или состояния. Шаблоны — это те сигнатуры, которые хранятся в постоянно обновляемой базе. Состояния — это любые действия внутри системы.

Состояния — это любые действия внутри системы.

Начальное состояние системы — нормальная работа, отсутствие атаки. После успешной атаки система переходит в скомпрометированное состояние, то есть заражение прошло успешно. Каждое действие (например, установка соединения по протоколу, не соответствующему политике безопасности компании, активизация ПО и т.д.) способно изменить состояние. Поэтому сигнатурные IDS отслеживают не действия, а состояние системы.

Как можно понять из описания выше, NIDS чаще отслеживают шаблоны, а HIDS — в основном состояния.

IDS, основанные на аномалиях

Данная разновидность IDS по принципу работы в чем-то схожа с отслеживанием состояний, только имеет больший охват.

IDS, основанные на аномалиях, используют машинное обучение. Для правильной работы таких систем обнаружения угроз необходим пробный период обучения. Администраторам рекомендуется в течение первых нескольких месяцев полностью отключить сигналы тревоги, чтобы система обучалась. После тестового периода она готова к работе.

После тестового периода она готова к работе.

Система анализирует работу сети в текущий момент, сравнивает с аналогичным периодом и выявляет аномалии. Аномалии делятся на три категории:

- статистические;

- аномалии протоколов;

- аномалии трафика.

Статистические аномалии выявляются, когда система IDS составляет профиль штатной активности (объем входящего/исходящего трафика, запускаемые приложения и т.д.) и сравнивает его с текущим профилем. Например, для компании характерен рост трафика по будним дням на 90%. Если трафик вдруг возрастет не на 90%, а на 900%, то система оповестит об угрозе.

Для выявления аномалий протоколов IDS-система анализирует коммуникационные протоколы, их связи с пользователями, приложениями и составляет профили. Например, веб-сервер должен работать на порте 80 для HTTP и 443 для HTTPS. Если для передачи информации по HTTP или HTTPS будет использоваться другой порт, IDS пришлет уведомление.

Также IDS способны выявлять аномалии, любую небезопасную или даже угрожающую активность в сетевом трафике. Рассмотрим, к примеру, случай DoS-атаки. Если попытаться провести такую атаку «в лоб», ее распознает и остановит даже файервол. Креативные злоумышленники могут рассылать пакеты с разных адресов (DDoS), что уже сложнее выявить. Технологии IDS позволяют анализируют сетевой трафик и заблаговременно предотвращают подобные атаки.

Рассмотрим, к примеру, случай DoS-атаки. Если попытаться провести такую атаку «в лоб», ее распознает и остановит даже файервол. Креативные злоумышленники могут рассылать пакеты с разных адресов (DDoS), что уже сложнее выявить. Технологии IDS позволяют анализируют сетевой трафик и заблаговременно предотвращают подобные атаки.

Open Source проекты и некоторые вендоры на рынке IDS

Snort

Классическая NIDS — Snort. Это система с открытым кодом, созданная еще в 1998 году. Система Snort разрабатывалась как независимое ПО, а в 2008 году ее приобрела компания Cisco, которая теперь является партнером и разработчиком. Snort лучше подходит маленьким и средним компаниям. Утилита включает в себя сниффер пакетов, поддерживает настройку правил и многое другое. Snort — инструмент для тех, кто ищет понятную и функциональную систему предотвращения вторжений.

Suricata

Конкурент Snort на рынке среднего бизнеса — система с открытым исходным кодом Suricata, впервые представлена в 2010 году. Suricata — довольно молодая система, и это ее преимущество. В Suricata нет большого количества legacy-кода,также система использует более новые разработки, чем у конкурентов. Благодаря этому Suricata работает быстрее. Кроме того, разработчики позаботились о совместимости со стандартными утилитами анализа результатов. Это значит, что Suricata поддерживает те же модули, что и Snort. Она способна выявлять угрозы по сигнатурам и подходит для средних и больших компаний.

Suricata — довольно молодая система, и это ее преимущество. В Suricata нет большого количества legacy-кода,также система использует более новые разработки, чем у конкурентов. Благодаря этому Suricata работает быстрее. Кроме того, разработчики позаботились о совместимости со стандартными утилитами анализа результатов. Это значит, что Suricata поддерживает те же модули, что и Snort. Она способна выявлять угрозы по сигнатурам и подходит для средних и больших компаний.

McAfee Network Security Platform

Если вы — большая компания, располагающая значительным бюджетом, можете рассмотреть McAfee Network Security Platform со стартовой ценой около $10 000. IDS блокирует огромное количество угроз, доступ к вредоносным сайтам, предотвращает DDoS-атаки и т.д. В силу монументальности McAfee Network Security Platform может замедлять работу сети, поэтому тут требуется решить, что более значимо — интеграция с другими сервисами или максимальная безопасность.

Zeek (Bro)

Полностью бесплатная IDS с открытым исходным кодом. Поддерживает работу как в стандартном режиме обнаружения вторжений, так и в режиме обнаружения вредоносных сигнатур. Zeek может также обнаруживать события и позволяет задавать собственные скрипты политик. Недостаток Zeek — сложность общения с инструментом, так как разработка ведется с упором на функционал, а не графический интерфейс.

Поддерживает работу как в стандартном режиме обнаружения вторжений, так и в режиме обнаружения вредоносных сигнатур. Zeek может также обнаруживать события и позволяет задавать собственные скрипты политик. Недостаток Zeek — сложность общения с инструментом, так как разработка ведется с упором на функционал, а не графический интерфейс.

Дальнейшее развитие IDS

IPS и IDPS

IPS, или система предотвращения вторжения, — следующий шаг в развитии систем сетевой защиты. IPS сообщает об угрозе, а также предпринимает самостоятельные действия. Сегодня практически не осталось чистых IPS, рынок предлагает большой выбор IDPS (Intrusion Detection and Prevention Systems). IDPS выявляют атаки и принимают запрограммированные действия: Pass, Alert, Drop, Reject.

Правила IDPS

IDPS-системы допускают некоторый процент ложных отрицательных (false negative) и ложных положительных (false positive) реакций. Чтобы минимизировать ложные срабатывания, IDPS позволяют задать пороговые значения для реакций — например, установить значение допустимого увеличения трафика в будние дни. Администратор, ответственный за IDS, задает его в консоли управления.

Администратор, ответственный за IDS, задает его в консоли управления.

К примеру, если текущий сетевой трафик ниже заданного порога, то он будет пропускаться (pass). Если трафик превышает порог, то на консоль поступит уведомление или тревога (alert). Пакеты, соответствующие заданным условиям (содержат вредоносный скрипт), будут отброшены (drop). Также консоль позволяет задать уровень угрозы— указать, насколько опасна та или иная угроза. Пакет может быть не только отброшен, но и отклонен (reject) с уведомлением адресата и отправителя. Кроме того, IDPS умеют отправлять письма ответственному лицу в случае угрозы.

Вместе с каждым правилом прописывается и дальнейшее действие. Например, не только прекратить дальнейший анализ пакета или отбросить его, но также сделать об этом запись в лог.

UTM — Unified Threat Management

UTM — это универсальный пакет утилит, сочетающий в себе множество мелких модулей защиты, своеобразный полицейский участок внутри сети. UTM бывают программными или аппаратными и, как правило, включают в себя сразу IDS, IPS, файервол, а зачастую и антивирус, прокси-сервер, почтовые фильтры, VPN и т.д. Объединенный контроль угроз — это единая система, поэтому не нужно платить за каждый модуль в отдельности. Вы экономите не только деньги, но и время на установку и настройку ПО — ключевое преимущество UTM.

UTM бывают программными или аппаратными и, как правило, включают в себя сразу IDS, IPS, файервол, а зачастую и антивирус, прокси-сервер, почтовые фильтры, VPN и т.д. Объединенный контроль угроз — это единая система, поэтому не нужно платить за каждый модуль в отдельности. Вы экономите не только деньги, но и время на установку и настройку ПО — ключевое преимущество UTM.

В этом же заключается недостаток: UTM — единственная точка защиты, хоть и хорошо защищенная. Злоумышленники столкнутся не с несколькими системами, а только с одной, победив которую они получат доступ к сети.

DPI и NGFW

Файервол нового поколения — это следующий виток развития систем сетевой защиты. Если UTM набирали популярность с 2009, то файервол нового поколения — наши дни. Несмотря на то, что появление NGFW датируется тем же 2009 годом, распространялись они медленно. Главные отличия NGFW в том, что они открывают возможность DPI (Deep Packet Inspection) и позволяют выбирать только те функции защиты, которые нужны сейчас.

DPI — это глубокий анализ пакетов. Файервол нового поколения, который читает содержимое пакетов, перехватывает только те, что имеют запрещенное содержимое.

Где развернуть защиту?

Если вы решаете установить в сеть защиту, будь то IDS/IPS, UTM или NGFW, встает вопрос, в каком месте ее ставить. В первую очередь это зависит от типа выбранной системы. Так, PIDS не имеет смысла ставить перед файерволом, внутри сети, а NGFW включает сразу все элементы, поэтому ее можно ставить куда угодно.

Система обнаружения вторжений может быть установлена перед файерволом c внутренней стороны сети. В таком случае IDS будет анализировать не весь трафик, а только тот, что не был заблокирован файерволом. Это логично: зачем анализировать данные, которые блокируются. К тому же это снижает нагрузку на систему.

IDS ставят также и на внешней границе сети, после файервола. В таком случае она фильтрует лишний шум глобальной сети, а также защищает от возможности картирования сети извне. При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Такое развертывание сокращает число ложноположительных срабатываний.

При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Такое развертывание сокращает число ложноположительных срабатываний.

Другая частая практика — установка нескольких копий системы обнаружения вторжений в критичных местах для защиты сети по приоритету важности. Также допускается установка IDS внутри сети для обнаружения подозрительной активности.

Место установки необходимо выбирать в соответствии с вашими требованиями к IDS, располагаемыми средствами и размерами сети.

Как настроить комплексную защиту?

Когда речь заходит о защите своих данных, сайтов и приложений, располагаемых в инфраструктуре облачного провайдера, сложно выбрать одно решение которое решит все возможные проблемы. Но, если вы не хотите переплачивать, разумным решением могут стать комплексные продукты. Современные инструменты — к примеру, межсетевые экраны — включают набор базовых функций и целый список дополнительных инструментов для решения ваших задач.

Один из таких — аппаратный межсетевой экран Fortinet FG-100E, использование которого предлагается для повышения сетевой безопасности выделенных серверов и виртуальных машин в публичном облаке. Межсетевые экраны уже смонтированы в наших дата-центрах соответствующих уровню Tier III, подключены к локальной сети и интернету, Selectel обеспечивает их электропитание и обслуживание. Все, что требуется, — в простом интерфейсе настроить межсетевой экран в несколько кликов. Подробнее — в базе знаний.

Базовые функции Fortinet FG-100E включают Firewall и VPN. Пропускная способность которых ограничена только производительностью оборудования. Кроме того, клиенты Selectel могут «прокачать» функции межсетевого экрана за счет дополнительных подписок. Они позволяют противодействовать актуальным угрозам и оптимизировать траты на инфраструктуру для системы защиты.

Для начала работы с межсетевым экраном необходимо заказать его в панели управления.

- Перейдите в панели управления в раздел Сетевые сервисы → Межсетевые экраны.

- Нажмите кнопку Заказать межсетевой экран.

- Выберите локацию (доступные модели устройств в локациях могут отличаться).

- Выберите устройство.

- Нажмите кнопку Оплатить.

- В открывшемся окне укажите период оплаты и нажмите кнопку Оплатить услугу.

- В поступившем тикете укажите информацию о блоке IP-адресов, который надо защитить межсетевым экраном.

Разница между IP и MAC-адресами

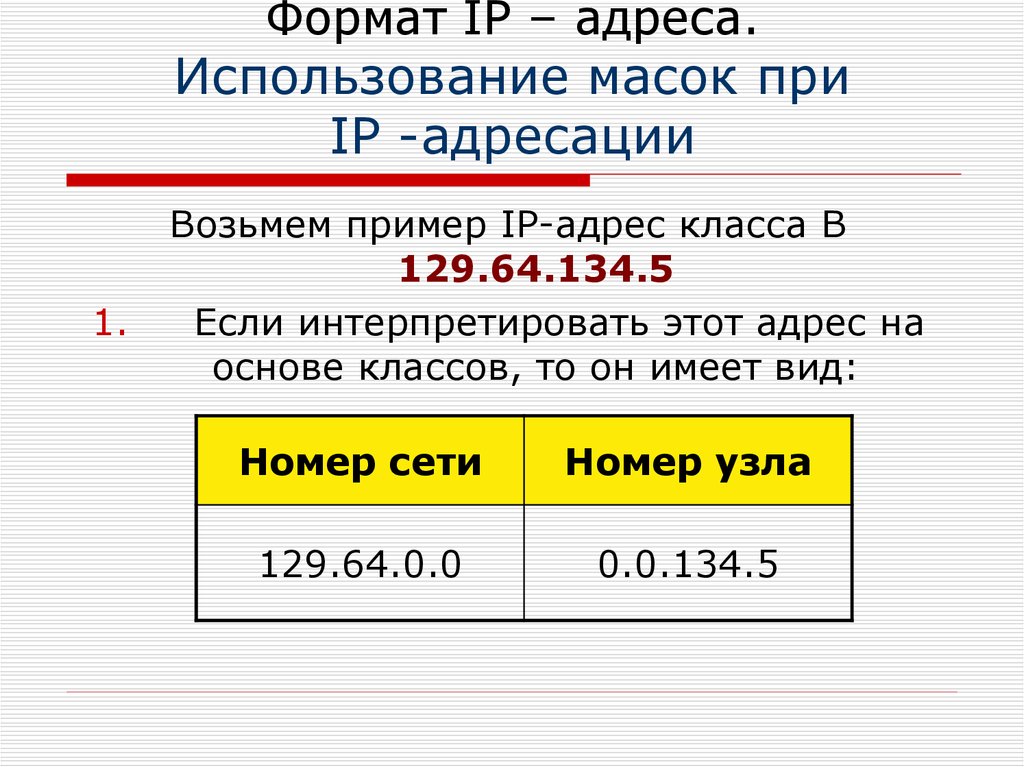

Неподготовленный человек часто путает ip и mac адреса и не может чётко объяснить, где используются первые, а где вторые. На самом деле, они используются одновременно, но имеют разное назначение и смысл. Чтобы разобраться с этим, требуется вначале представлять себе структуру эталонной модели OSI. IP-адресация – это адресация третьего уровня, и сам по себе адрес является иерархическим, то есть часть адреса обозначает сеть адресата, а часть – идентификатор хоста внутри сети.

Например, если есть адрес 192. 168.1.2 с маской 255.255.255.0, то надо понимать, что 192.168.1.0 – это сеть, а 2 – это хост внутри этой сети. На самом деле, с точки зрения маршрутизаторов не имеет значения эта последняя двойка. Самое главное – доставить пакет в нужную сеть, а последний маршрутизатор на этом пути уже будет смотреть, как найти хост с номером два.

168.1.2 с маской 255.255.255.0, то надо понимать, что 192.168.1.0 – это сеть, а 2 – это хост внутри этой сети. На самом деле, с точки зрения маршрутизаторов не имеет значения эта последняя двойка. Самое главное – доставить пакет в нужную сеть, а последний маршрутизатор на этом пути уже будет смотреть, как найти хост с номером два.

MAC-адрес (адрес второго уровня), напротив, линейный, то есть отдельные компоненты адреса не имеют отдельного смысла (на самом деле, есть часть MAC-адреса, по которой можно определить производителя устройства, но в данном контексте это не имеет значения). Так вот, глядя на два MAC адреса можно сказать только одно: разные они или одинаковые. Нельзя понять, в одной они сети находятся или в разных.

Таким образом, если мы, например, знаем MAC-адрес удалённого сервера, то это нам никак не поможет узнать, как отправить на него пакет, в силу отсутствия в адресе информации о сети адресата. MAC-адреса используются для идентификации разных устройств в пределах одной локальной сети. Приведём пример типичного использования MAC-адресов: есть сеть, в ней несколько компьютеров подключены к общему хабу. Один компьютер отправляет сообщение другому компьютеру, указывая в заголовке второго уровня MAC-адрес получателя. Все участники в сети получают фрейм. Тот хост, чей адрес указан принимает содержимое, а остальные видят, что это не им, и уничтожают фрейм. В случае использования коммутатора вместо хаба, процедура примерно такая же за исключением того, что коммутатор проводит некоторую фильтрацию по MAC-адресам, которая в данном контексте нам не важна.

Приведём пример типичного использования MAC-адресов: есть сеть, в ней несколько компьютеров подключены к общему хабу. Один компьютер отправляет сообщение другому компьютеру, указывая в заголовке второго уровня MAC-адрес получателя. Все участники в сети получают фрейм. Тот хост, чей адрес указан принимает содержимое, а остальные видят, что это не им, и уничтожают фрейм. В случае использования коммутатора вместо хаба, процедура примерно такая же за исключением того, что коммутатор проводит некоторую фильтрацию по MAC-адресам, которая в данном контексте нам не важна.

Итого, ip-адрес имеет стратегическое значение, указывая, куда глобально надо передать пакет, mac же имеет тактическое значение, в нём содержится информация, какому ближайшему устройству (из нашей же сети) нужно передать информацию.

Чтобы было понятнее, давайте рассмотрим пример: клиент находится в одной сети, а сервер – в другой. Между ними два маршрутизатора.

Для простоты будем считать, что во всех сетях маски подсети 255. 255.255.0. Клиент отправляет запрос на сервер, в качестве шлюза по умолчанию, на нём прописан ip адрес ближайшего маршрутизатора – 192.168.1.1.

255.255.0. Клиент отправляет запрос на сервер, в качестве шлюза по умолчанию, на нём прописан ip адрес ближайшего маршрутизатора – 192.168.1.1.

- Клиент собирается отправить пакет на адрес 192.168.3.50, он сравнивает адрес сервера со своим и видит, что они находятся в разных сетях (сервер в 192.168.3.0, а клиент – в 192.168.1.0). Раз сети разные, значит нет смысла искать MAC сервера (ведь он нужен только для передачи в пределах одной сети) вместо этого нужно отправить пакет на MAC-адрес шлюза (R1), чтобы он уже дальше разбирался как доставить этот пакет.

- Клиент создаёт пакет, указывая в нём в качестве IP отправителя свой адрес – 191.168.1.10, а в качестве IP получателя адрес сервера – 192.168.3.50.

- Пакет заворачивается во фрейм, в котором MAC-адрес отправителя AAA, а в качестве MAC-адреса получателя стоит адрес шлюза – BBB.

- R1 получает фрейм, глядя на MAC BBB понимает, что фрейм ему, достаёт из него пакет и смотрит свою таблицу маршрутизации. В ней видно, что сеть 192.

168.3.0 находится где-то справа и чтобы достичь её надо переслать фрейм маршрутизатору R2.

168.3.0 находится где-то справа и чтобы достичь её надо переслать фрейм маршрутизатору R2. - R1 снова запаковывает тот же пакет но уже в новый фрейм, на этот раз MAC отправителя – CCC, MAC получателя – DDD, так как фрейм пойдёт уже по другой локальной сети где есть свой отправитель – R1 и свой получатель – R2. При этом, содержимое заголовка IP пакета не меняется – в нём по-прежнему адрес отправителя 192.168.1.10, а адрес получателя – 192.168.3.50

- R2 получает фрейм, видит что там стоит его MAC, соответственно фрейм надо распаковать и обработать. Когда фрейм декапсулирован, из него достаётся IP пакет. Глядя на адрес получателя, R2 видит, что пакет идёт в сеть 192.168.3.0, которая непосредственно подключена к R2. Таким образом, дальше не надо передавать содержимое никакому другому маршрутизатору, а надо передать непосредственному получателю.

- R2 переупаковывает всё тот же пакет в новый фрейм, ставя в качестве MAC-адреса отправителя свой адрес EEE, а в качестве адреса получателя – адрес сервера FFF.

Внутри фрейма находится всё тот же пакет с теми же IP адресами, что и были на протяжении всего путешествия. Фрейм отправляется в последнюю локальную сеть 192.168.3.0

Внутри фрейма находится всё тот же пакет с теми же IP адресами, что и были на протяжении всего путешествия. Фрейм отправляется в последнюю локальную сеть 192.168.3.0 - Сервер получает фрейм, видит, что в нём его MAC (FFF), распаковывает фрейм и достаёт из него пакет, в пакете его IP (192.168.3.50) – значит можно продолжить обработку. Пакет распаковывается, из него достаются полезные данные и передаются далее внутри сервера нужному приложению для обработки.

Обратный процесс отправки ответа выглядит аналогичным образом. То есть, на протяжении всего путешествия пакета по сети, IP адреса отправителя и получателя в нём не меняются, так как именно основываясь на IP адресе получателя маршрутизатор решает, куда дальше пересылать пакет. А вот MAC-адреса меняются при каждом переходе из одной сети в другую. Каждый маршрутизатор ставит в качестве адреса отправителя свой MAC-адрес (точнее адрес того своего интерфейса, который смотри в нужную сеть, того интерфейса, с которого непосредственно будет выходить фрейм), а в качестве MAC-адреса получателя ставится адрес ближайшего устройства в следующей сети, то есть, либо следующего маршрутизатора, либо, если сеть уже достигнута, то непосредственного адресата, для которого предназначается информация в пакете.

Стоит отметить, что коммутаторы и хабы не имеют ни MAC ни IP адресов и не занимаются переупаковкой. Они находятся внутри локальной сети и поэтому в приведённом примере их наличие никак не повлияло бы на процесс передачи информации. Главное в данном примере – это именно процесс прохождения маршрутизаторов. Отличное понимание приведённого примера является обязательным условием изучения дальнейшего материала и в частности понимания процесса маршрутизации.

Относится к теме:

CCNA 1.3 — Сетевые протоколы и средства связи

Тэги:

новичкам

теория

маршрутизация

Идентификатор сети совпадает с IP-адресом?

Идентификатор сети — это набор уникальных идентификаторов, однозначно идентифицирующих компьютер или группу компьютеров в сети. IP-адрес — это идентификатор, используемый для связи в сети. В некоторых случаях они не совпадают. Их можно различать по способу назначения или по маске подсети, с которой они используются.

Содержание

Классификация IP-адресов

В Интернете существует пять классов IP-адресов. Каждый класс имеет свой диапазон допустимых IP-адресов. Эти классы были разработаны для назначения IP-адресов устройствам, подключенным к Интернету. Эти адреса могут быть как частными, так и публичными. Они выделяются региональными интернет-реестрами.

Каждый класс имеет свой диапазон допустимых IP-адресов. Эти классы были разработаны для назначения IP-адресов устройствам, подключенным к Интернету. Эти адреса могут быть как частными, так и публичными. Они выделяются региональными интернет-реестрами.

Первые три класса IP-адресов используются для идентификации групп хостов. Последний класс используется для специальных целей. Последний октет адреса также используется для идентификации хостов. Длина адреса различна во всех классах. Есть также несколько специальных адресов.

Первые три цифры адреса — это идентификатор сети, а четвертая цифра — это идентификатор хоста. Адрес может быть записан в десятичном представлении с точками. Адреса сети и хоста имеют разный размер в каждом классе IP.

Десятичный IP-адрес с точками начинается со 110. Второй октет адреса указывает тип IP-адреса, а четвертый октет указывает количество битов, выделенных для сети и хостовой части адреса. Первый октет идентифицирует класс, а второй — тип адреса. Первый бит адреса определяет, принадлежит ли IP-адрес к классу A, B, C или D.

Первый бит адреса определяет, принадлежит ли IP-адрес к классу A, B, C или D.

Протокол IP использует первый бит для определения сети, второй бит для определения класса и третий бит для указания количества октетов. Первый октет всегда выключен в IP-адресах классов A и B. В IP-адресе класса D первый октет находится между 224 и 239.. Первый октет в IP-адресах класса E — 240. Первый октет в классе C — 192. Четвертый октет IP-адреса — 255. Первый октет IP-адресов класса E — зарезервированный адрес.

IP-адрес — это 32-разрядный уникальный адрес, который назначается устройству поставщиком услуг Интернета. Каждый провайдер назначает IP-адрес каждому устройству в своей сети. Интернет — это глобальная сеть. Каждый интернет-провайдер направляет данные на компьютер или мобильный телефон пользователя через маршрутизатор. Интернет-провайдер гарантирует, что устройство соответствует протоколам Интернета.

Разница между MAC-адресом и IP-адресом

При подключении к сети требуются как IP-адрес, так и MAC-адрес. Оба важны для определения соединения и маршрутизации данных на нужное устройство. Однако если IP-адрес может быть немного сложнее, то MAC-адрес относительно прост. MAC-адрес — это аппаратный адрес, который позволяет идентифицировать устройства в локальной или глобальной сети.

Оба важны для определения соединения и маршрутизации данных на нужное устройство. Однако если IP-адрес может быть немного сложнее, то MAC-адрес относительно прост. MAC-адрес — это аппаратный адрес, который позволяет идентифицировать устройства в локальной или глобальной сети.

IP-адрес — это программный логический адрес, определяющий местоположение сетевого подключения. В отличие от MAC-адреса, IP-адрес не зависит от среды. Он может быть изменен сетевыми администраторами в любое время.

MAC-адрес — это аппаратный идентификатор, который позволяет идентифицировать устройства как в локальной, так и в глобальной сети. Он используется для идентификации устройства и вещания. Как правило, MAC-адрес представлен шестью наборами из двух цифр.

IP-адрес — это логический адрес, который идентифицирует местоположение, подключение и интерфейс компьютера. Это может быть восемь байтов (IPv4) или шестнадцать байтов (IPv6). Он работает на сетевом уровне модели OSI.

MAC-адрес — это шестнадцатеричный идентификатор, предоставляемый производителем устройства и интегрированный в сетевую карту. MAC-адрес может отображаться различными способами. Наиболее распространенный способ — отобразить его в виде последовательности из шести групп двузначных чисел, разделенных точкой.

MAC-адрес может отображаться различными способами. Наиболее распространенный способ — отобразить его в виде последовательности из шести групп двузначных чисел, разделенных точкой.

И MAC, и IP-адрес необходимы для эффективности сети. В то время как IP-адрес можно использовать для многоадресной рассылки, MAC-адрес более полезен для локальной связи. MAC-адрес также является более безопасным способом поиска сетевых устройств. MAC-адрес встраивается в сетевую карту в процессе производства. MAC-адрес не сохраняется в потоке данных, когда пакеты покидают локальную сеть.

MAC-адрес является логическим аналогом IP-адреса. MAC-адрес идентифицирует узел в сети, а IP-адрес идентифицирует подключение компьютера к сети. MAC- и IP-адреса используются для разных целей.

Маска подсети

Маска подсети — это термин, используемый для описания группы десятичных чисел с точками, используемых для представления подсети сети. Подсеть определяется маской, которая помогает определить, находится ли компьютер в локальной сети или в удаленной.

Маска подсети аналогична коду города. Он определяет IP-адрес компьютера, принадлежащего определенной подсети. Использование маски подсети также гарантирует, что трафик находится внутри подсети.

Маска подсети также известна как номер подсети или адрес подсети. Подсеть — это набор смежных блоков сетевых адресов, которые можно разделить на более мелкие и более управляемые сети. Маршрутизатор использует маску подсети для определения расположения компьютеров в данной подсети. Точно так же коммутатор использует маску подсети для маршрутизации пакетов данных между хостом и удаленным пунктом назначения.

Короче говоря, подсеть — это способ уменьшить перегрузку сети за счет ограничения количества IP-адресов, которые можно использовать в одной сети. Подсеть также упрощает обслуживание и управление сетью.

Подсеть также является хорошим способом повышения безопасности. Поскольку подсеть не является общедоступной, ее можно скрыть от других сетей. Точно так же использование подсетей может быть полезно для сортировки данных. В конечном счете, подсеть — это разумный способ уменьшить перегрузку сети.

В конечном счете, подсеть — это разумный способ уменьшить перегрузку сети.

Если вы планируете построить новую компьютерную сеть, важно понимать, что такое подсеть и зачем ее использовать. Понимание этого поможет вам избежать подводных камней и позволит добиться максимальной эффективности.

Подсеть также является умным способом разделения IP-сети на более управляемые части. Это важно, потому что сеть может быть невероятно большой. На самом деле компьютерная сеть может иметь тысячи взаимосвязанных устройств. С помощью подсетей можно уменьшить общую пропускную способность сети, тем самым повысив общую производительность.

Маска подсети — это лишь один из многих инструментов, используемых для управления сетью. К ним относятся DHCP-сервер, сетевые устройства и маршрутизаторы.

Статические и динамические IP-адреса

В зависимости от типа вашего устройства вы можете рассмотреть статические или динамические IP-адреса. Каждый IP-адрес отличается и имеет свои характеристики. Важно понимать различия перед настройкой маршрутизатора.

Важно понимать различия перед настройкой маршрутизатора.

Использование статического IP-адреса дает несколько преимуществ. Во-первых, это более безопасно. Если хакеры попытаются атаковать вашу систему, они не смогут найти ваши устройства. Во-вторых, это менее затратно. Вам не нужно поддерживать сервис. Если ваш интернет-провайдер решит изменить IP-адрес, вы всегда можете сбросить настройки маршрутизатора.

Статические IP-адреса используются для серверов и персональных компьютеров. Они также используются для частных сетей, например, в домах. Это потому, что они остаются неизменными на протяжении всего срока службы устройства. Это упрощает работу с VPN, программным обеспечением для удаленного доступа и другими услугами.

Однако эти адреса не являются идеальным решением. Если вы работаете в бизнесе, вам может понадобиться использовать статические IP-адреса. Это потому, что они позволяют вашим клиентам легче найти сервер. Они также предлагают более быстрое соединение.

Статические IP-адреса имеют более низкую скорость пинга, что приводит к лучшей скорости загрузки. Они также более надежны. Это особенно актуально для VoIP и игровых серверов. Вы также можете выбрать статическую службу DNS. Это значительно упрощает настройку маршрутизатора.

У статических IP-адресов также есть несколько недостатков. Во-первых, они могут быть дорогими. Вы должны зарезервировать определенное количество IP-адресов. Когда количество пользователей увеличивается, производительность маршрутизатора падает. Он также может стать более восприимчивым к атакам. Вы можете избежать этого, используя VPN. Вы также можете получить статический IP-адрес от своего провайдера, но это не гарантируется.

В большинстве случаев вы не заметите изменения своего IP-адреса. Если вы это сделаете, вам нужно будет связаться с вашим интернет-провайдером, чтобы запросить новый. Обычно вам придется подождать пару дней, прежде чем ваш IP-адрес будет обновлен.

С другой стороны, динамический IP-адрес является временным. Он назначается DHCP-сервером вашего интернет-провайдера. Обычно вы можете получить динамический IP-адрес, если зарегистрируетесь в онлайн-сервисе.

Он назначается DHCP-сервером вашего интернет-провайдера. Обычно вы можете получить динамический IP-адрес, если зарегистрируетесь в онлайн-сервисе.

Анализ идентификатора устройства и IP-адреса

Информация с компьютера клиента, мобильного устройства и интернет-соединения может помочь отделить

поведение от подозрительного.

Способы отличить одно устройство от другого

Возможность уникальной идентификации конкретного устройства может оказаться полезной в борьбе с мошенничеством. На

с одной стороны, если за последние два месяца постоянный клиент goodguy@gmail.com постоянно использует один и тот же компьютер

чтобы получить доступ к сайту продавца, продавец может быть уверен, что это тот же человек, который получает доступ к его

сайт сегодня, как это было два месяца назад. С другой стороны, если информация об устройстве указывает, что

мошенничество1@hotmail.com, мошенничество2@hotmail.com и мошенничество3@hotmail.com все имеют доступ к продавцу

сайт с того же компьютера, они могут решить, что пользователь, стоящий за этими учетными записями, что-то замышляет.

Специфичность и постоянство

Основной проблемой идентификации устройства (также известной как снятие отпечатка устройства) является компромисс между

специфичность и постоянство. Идентификатор , специфичный для , однозначно идентифицирует один

устройство и никакие другие устройства. Постоянная идентификация вряд ли изменится, даже если

настройки устройства меняются.

Самый простой способ идентификации устройства — размещение файла cookie на компьютере пользователя.

по прибытии в указанное место. Этот файл cookie содержит информацию о времени его создания и

дата, а также данные пользователя (по желанию). Плюсы файлов cookie: каждый файл cookie уникален, что делает

это как можно более специфично для устройства. Минусы куки: пользователей могут стереть куки и тем самым

каждый раз появляться как новый уникальный посетитель. Удалить куки почти слишком просто — хорошие пользователи могут оказаться в

привычка удалять файлы cookie из соображений конфиденциальности, в то время как злоумышленники могут легко избежать отслеживания с помощью

нажатие кнопки.