Что делать если сайт взломали: Что делать если взломали сайт?

Содержание

Что делать если взломали сайт?

Администрация сайта обязуется сохранять вашу конфиденциальность в Интернете. Мы уделяем большое значение охране предоставленных вами данных. Мы собираем персональные данные в целях: улучшения работы нашего сервиса, осуществления контактов с посетителями данного сайта, обработки данных пользователей для сервиса онлайн-торговли, предоставления информации, которую запрашивал пользователь , а так же для указанных ниже действий.

Сбор и использование персональных данных

Мы собираем и используем ваши персональные данные только в случае вашего добровольного согласия. При согласии с этим вы разрешаете нам собирать и использовать следующие данные: имя и фамилия, электронная почта, номер телефона . Сбор и обработка ваших данных проводится соответствии с законами, действующими на территории Европейского Союза и в Украина.

Хранение данных, изменение и удаление

Пользователь, предоставивший свои персональные данные сайту имеет право на их изменение и удаление, а так же на отзыв своего согласия с их использованием. Ваши персональные данные будут хранится в течении времени, необходимого для использования данных для основной деятельности сайта , при завершении использования ваших данных администрация сайта удаляет их. Мы можем передавать ваши личные данные третьей стороне только с вашего добровольного согласия, если они были переданы, то изменение данных в других организациях, не связанных с нами, мы осуществить не можем.

Ваши персональные данные будут хранится в течении времени, необходимого для использования данных для основной деятельности сайта , при завершении использования ваших данных администрация сайта удаляет их. Мы можем передавать ваши личные данные третьей стороне только с вашего добровольного согласия, если они были переданы, то изменение данных в других организациях, не связанных с нами, мы осуществить не можем.

Использование технических данных при посещении сайта

При посещении вами сайта в базе данных сохраняются записи о вашем IP адресе, времени посещения, настройках браузера, операционной системе, а также другая техническая информация необходимая для корректного отображения содержимого сайта. По этим данным нам невозможно идентифицировать личность посетителя.

Использование персональных данных другими сервисами

На этом сайте используются сторонние интернет-сервисы, осуществляющие независимый от нас сбор информации: Google Analytics .

Собранные ими данные могут предоставляться другим службам внутри этих организаций, они могут использовать данные для персонализации рекламы своей собственной рекламной сети. Вы можете прочитать пользовательские соглашения этих организаций на их сайтах. Там же вы можете отказаться от сбора ими персональных данных, к примеру блокировщик Google Analytics находится тут. Мы не передаем персональные данные другим организациям и службам, не указанным в данной политике конфиденциальности. Исключение составляет только передача информации при законных требованиях государственных органов уполномоченных осуществлять данные действия.

Вы можете прочитать пользовательские соглашения этих организаций на их сайтах. Там же вы можете отказаться от сбора ими персональных данных, к примеру блокировщик Google Analytics находится тут. Мы не передаем персональные данные другим организациям и службам, не указанным в данной политике конфиденциальности. Исключение составляет только передача информации при законных требованиях государственных органов уполномоченных осуществлять данные действия.

Ссылки на другие сайты

Наш сайт может содержать ссылки на другие сайты, которые не управляются нами. Мы не несем ответственность за их содержание. Мы рекомендуем вам ознакомиться с политикой конфиденциальности каждого сайта, который вы посещаете, если она там есть.

Изменения в политике конфиденциальности

Наш сайт может обновлять политику конфиденциальности время от времени. Мы сообщаем о любых изменениях, разместив новую политику конфиденциальности на этой странице. Мы отслеживаем изменения законодательства, касающегося персональных данных в Европейском Союзе и в Украине. Если вы оставили персональные данные у нас, то мы оповестим вас об изменении в политике конфиденциальности. Если ваши персональные данные были введены некорректно, то мы не сможем с вами связаться.

Если вы оставили персональные данные у нас, то мы оповестим вас об изменении в политике конфиденциальности. Если ваши персональные данные были введены некорректно, то мы не сможем с вами связаться.

Что делать, если сайт взломали

Взломанный сайт — самое худшее, что может случиться с владельцем сайта.

В этой статье вы узнаете, как проверить, был ли сайт взломан, и если был, то как его восстановить.

Пошаговая инструкция.

Содержание:

- Выясните, был ли сайт действительно взломан

- Сделайте бэкап

- Просканируйте компьютер

- Обратитесь к профессионалам

- Поговорите с техподдержкой хостинга

- Восстановите сайт из бэкапа

Как восстановить Вордпресс сайт, если есть доступ к админке

- Смените пароли

- Просканируйте сайт

- Замените взломанные файлы оригинальными

- Проверьте пользователей сайта

- Замените ключи и соли

- Замените пароли еще раз

- Укрепите безопасность сайта

- Как вернуть недостающий контент

Как восстановить Вордпресс сайт, если нет доступа к админке

- Сбросьте пароль администратор в phpMyAdmin

- Найдите взломанные файлы

- Замените взломанные файлы

- Просканируйте сайт еще раз

- Последние действия

Заключение

1.

Выясните, был ли сайт действительно взломан

Выясните, был ли сайт действительно взломан

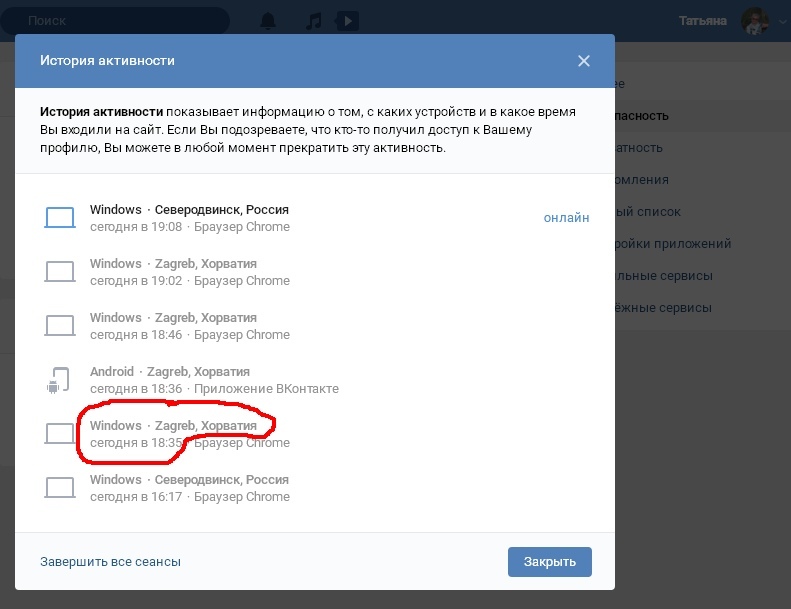

Все, что подключено к интернету, можно взломать, в том числе и Вордпресс. Чтобы не принять необычное поведение сайта за взлом, проверьте, что вы видите один или несколько из этих признаков:

Если вы видите один или несколько из этих признаков и просканировали сайт в Sucuri Site Check, Virus Total и 2ip, которые что-то нашли, значит, ваш сайт действительно взломан.

Читайте далее подробную инструкцию по лечению Вордпресс сайта.

2. Сделайте бэкап

Может показаться странным делать бэкап взломанного сайта, но это нужно сделать. В нем содержится вся информация сайта, не только взломанные файлы.

Кроме этого, хостинг может удалить ваш сайт. Если хостинг заблокирует или удалит ваш сайт, у вас останется копия.

Сделайте бэкап и пометьте его как взломанный.

- Бэкап Вордпресс. Подробное описание

3. Просканируйте компьютер

В некоторых случаях хакеры попадают на сайт через компьютер пользователя. Если хакер взломал ваш компьютер, он мог пойти дальше и взломать сайт (например, через кейлоггер).

Если хакер взломал ваш компьютер, он мог пойти дальше и взломать сайт (например, через кейлоггер).

Установите антивирус / файрвол или проверьте компьютер на вирусы и установите все последние обновления ОС. Даже если хакер взломал ваш сайт не через ваш компьютер, сделайте скан, чтобы повторно не заразить сайт после восстановления.

4. Обратитесь к профессионалам

Если вы думаете, что не справитесь самостоятельно, отправьте зараженные файлы профессионалам, например, Virusdie. Они берут небольшую плату за анализ и очистку каждого файла, который сканеры пометили как «Неизлечимый».

Хакеры довольно умные люди, и могут оставить какие-то закладки, чтобы попасть на сайт еще раз после восстановления. Возможно, обращение к профессионалам удалит все закладки и сэкономит время.

Если вы хотите все сделать самостоятельно, читайте дальше.

5. Поговорите с техподдержкой хостинга

Хороший хостинг подготовлен к таким ситуациям и может помочь вылечить сайт. Когда хостинг определяет, что сайт взломан, специалисты техподдержки могут помочь его восстановить.

Хостингу может быть интересно, что случилось с вашим сайтом, потому что это может затронуть другие сайты, которые находятся на этом сервере, и может относиться к общей безопасности хостинга.

Если они не могут помочь, они могут дать направление поиска для восстановления сайта.

6. Восстановите сайт из бэкапа

У вас должен быть настроен бэкап, поэтому попробуйте восстановить сайт из более ранних версий.

Проблема может быть в том, что после последнего бэкапа вы добавляли какую-то информацию на сайт, которая потеряется при восстановлении. Если после восстановления вы теряете слишком много, можно попробовать вылечить сайт вручную.

Как восстановить Вордпресс сайт, если есть доступ к админке

1. Смените пароли

Смените пароли всех администраторов. Еще лучше сменить все пароли, — пароли хостинга, FTP, базы данных и е-мейл.

Пароли администраторов можно изменить в меню Пользователи. Создайте новые пароли и отправьте их по почте администраторам.

Смените пароли как минимум всех администраторов сайта, в одном из следующих шагов вы будете менять пароли еще раз.

2. Просканируйте сайт

В этом шаге вы найдете место взлома. Чтобы уменьшить количество сканируемых файлов, удалите папку с плагинами и неиспользуемые темы в папке с темами. Оставьте только текущую тему и родительскую, если есть. В этих папках хакеры часто оставляют бэкдоры.

- Что можно безопасно удалить с любого взломанного сайта.

Установите один из этих плагинов или по очереди:

- Quttera Web Malware Scanner

- Anti-Malware Security and Brute-Force Firewall

- Ninja Scanner

- Antivirus

- WP Antivirus Site Protection

Если вы не хотите использовать плагины, используйте эти интернет-сканеры.

Проверьте статус сайта на Странице диагностики Гугл. Введите ваш адрес и посмотрите результаты.

3. Замените взломанные файлы оригинальными

Если вы нашли взломанные файлы, удалите их или замените оригинальными.

Вы можете заменить файлы Вордпресс оригинальными файлами. Самый простой способ это сделать — переустановить Вордпресс в админке. Консоль — Обновления.

То же самое вы можете сделать с плагинами и темами. Если вы делали изменения в functions.php, и не пользовались дочерней темой, переустановка темы удалит ваши изменения.

Если вы нашли файлы, которые не добавляли, и которые не относятся к файлам Вордпресс, удалите их.

- Файлы Вордпресс

4. Проверьте пользователей сайта

Зайдите в меню Пользователи и проверьте пользователей сайта. Если вы видите что-то странное, например, пользователя с правами администратора, которого вы не знаете, удалите этого пользователя.

- Как найти скрытого администратора

5. Замените ключи и соли

Это секретные ключи, которые используются для шифрования информации в cookies.

Если хакер получил или подобрал логин и пароль к вашему сайту, он все еще может быть залогинен. Создайте новые ключи в генераторе ключей Вордпресс и замените старые ключи в файле wp-config.php. Это разлогинит всех пользователей, и сделает их кукис недействительными.

Создайте новые ключи в генераторе ключей Вордпресс и замените старые ключи в файле wp-config.php. Это разлогинит всех пользователей, и сделает их кукис недействительными.

- Ключи и соли Вордпресс

6. Замените пароли еще раз

Вы уже меняли пароли в начале статьи, замените их еще раз.

- Пароль администратора

- Логин и пароль к хостингу

- Логин и пароль к FTP

- Пароль к базе данных

- Е-мейл адрес админа

7. Укрепите безопасность сайта

Последний шаг — настройте защиту сайта, чтобы не допустить повторного взлома.

- Минимальная безопасность Вордпресс сайта

- Безопасность Вордпресс. Подробное описание

- Как настроить мощную защиту сайта с файрволом на уровне сервера на основе бесплатной версии Sucuri Security

8. Как вернуть недостающий контент

После восстановления сайта на нем может не хватать какого-то контента, который был на момент взлома, например, статьи, страницы, товары, медиа, настройки темы и так далее.

Если вы пользуетесь встроенным Экспортом в меню Инструменты, то восстановите контент с помощью Импорта.

В настройках многих тем есть функция Экспорта / Импорта настроек.

В базе данных сохраненного после взлома бэкапа можно найти страницы, статьи, товары и другой контент.

Если у вас есть RSS фид, вы можете найти опубликованные статьи в нем.

Как восстановить Вордпресс сайт, если нет доступа к админке

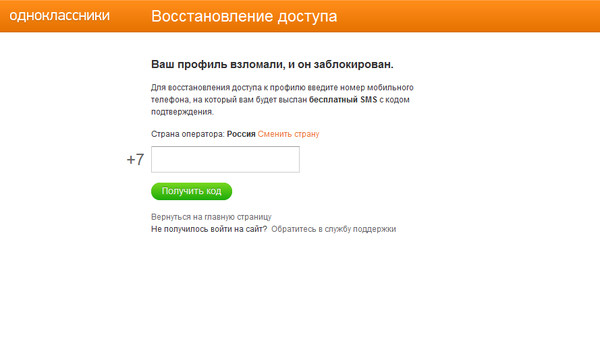

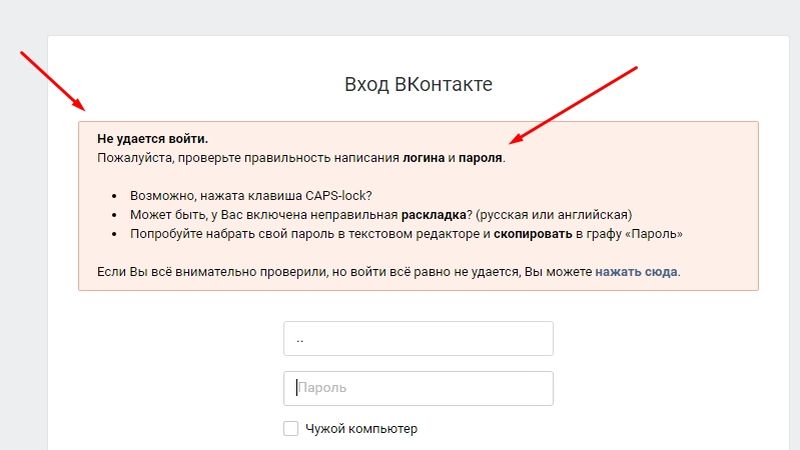

1. Сбросьте пароль администратора в phpMyAdmin

Если вы не можете войти в консоль Вордпресс, то скорее всего хакеры сменили пароль вашего аккаунта администратора. В этом случае вы можете изменить пароль администратора на новый в базе данных.

- Как изменить пароль пользователя в базе данных

Еще один способ — изменить е-мейл администратора, вернуться на страницу авторизации (по умолчанию /wp-login.php) и запросить новый пароль через функцию Забыли пароль? Этот способ работает только если у вас есть доступ к странице авторизации.

- Как изменить е-мейл пользователя в базе данных

Кроме редактирования базы данных, есть еще несколько способов зайти в админку с помощью скриптов, которые нужно добавить в файл functions.php или в папку /mu-plugins/:

- 6 Способов зайти в админку Вордпресс

2. Найдите взломанные файлы

Даже если вы не можете зайти в консоль Вордпресс, процесс восстановления сайта такой же, как в предыдущей части. Вам нужно найти инфицированные файлы и заменить их чистыми версиями.

Чтобы найти поврежденные файлы, используйте эти сервисы:

- Google Transparency Report — проверка сайта в базе Google. Первый шаг, чтобы определить, был ли сайт взломан.

- Unmask Parasites — довольно простой сервис для проверки сайта.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте. Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

- Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- WordPress Security Scan — проверяет основные уязвимости Вордпресс сайтов. Более глубокий анализ доступен по платной подписке.

- WebSicherheit – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Pentest-Tools — еще один хороший сервис для проверки сайта на наличие заражения. В бесплатной версии доступен общий анализ сайта.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

Все эти сканеры сканируют немного по-разному, поэтому используйте несколько или все, чтобы ничего не пропустить.

Полезную информацию вы можете найти в Консоли Вебмастера Гугл, Яндекс, Бинг и других, где зарегистрирован ваш сайт. Еще один источник информации — логи событий на сервере.

3. Замените взломанные файлы

После того, как вы нашли инфицированные файлы, замените их чистыми или удалите. Для этого вам понадобится доступ к файлам по FTP или через хостинг.

Для этого вам понадобится доступ к файлам по FTP или через хостинг.

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

- Вы нашли вредоносный код в файле Вордпресс, темы или плагина — удалите весь файл, и замените на оригинальный с официальной страницы.

- Вы нашли вредоносный код в файле, который вы или кто-то создал вручную — удалите вредоносный код и сохраните файл.

- Если вы нашли файл бэкдора, в котором находится только вредоносный скрипт — удалите весь файл.

- Если ничего не помогло — обратитесь к профессионалам в Virusdie.

4. Просканируйте сайт еще раз

После удаления вредоносных файлов просканируйте сайт еще раз, чтобы убедиться, что сайт полностью вылечен.

Поговорите с техподдержкой хостинга, скажите, что сайт вылечен, возможно, они найдут что-то на своей стороне или на вашем сайте.

5. Последние действия

После лечения сайта пройдите те же шаги, что в предыдущем разделе

- Проверьте пользователей сайта

- Замените ключи и соли

- Замените пароли еще раз

- Укрепите безопасность сайта

Заключение

Это общий план, более подробную информацию читайте здесь:

- Как вылечить от вирусов Вордпресс сайт

- Как удалить бэкдор с Вордпресс сайта

- 2 Примера взлома и лечения сайта

- Как найти следы взлома в логах сервера

- Как удалить сайт из черных списков

- 7 Лучших плагинов безопасности

Если вы все сделали правильно, сайт должен опять заработать. Следите за безопасностью сайта, используйте плагины безопасности.

Следите за безопасностью сайта, используйте плагины безопасности.

Надеюсь, статья была полезна. Оставляйте комментарии.

Мой сайт взломан Что делать? 5 немедленных действий

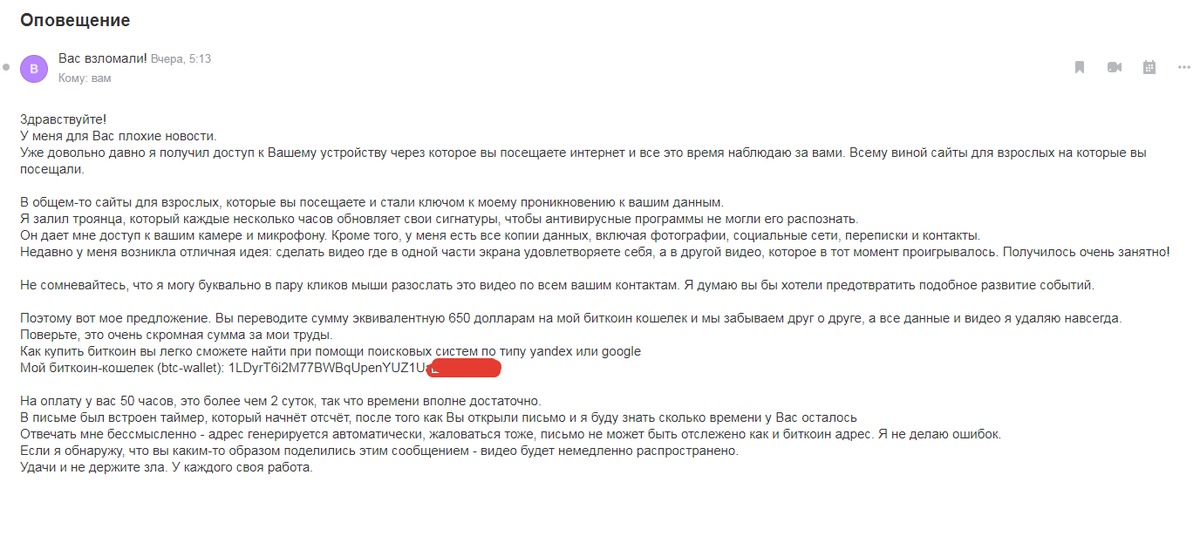

На протяжении многих лет наблюдается устойчивый рост числа киберпреступлений. Но в последние пять лет произошел внезапный бум. Это можно объяснить распространением подключения к Интернету на крупных рынках, таких как Индия, Бразилия и т. д. Согласно некоторым статистическим данным, 86% веб-сайтов содержат по крайней мере одну серьезную уязвимость, которая приводит к взлому их веб-сайта.

Еще одна тревожная статистика заключается в том, что компаниям требуется более 6 месяцев, чтобы обнаружить взлом! Последствия взлома веб-сайта могут варьироваться от простого порчи до того, что злоумышленники требуют выкуп. Согласно книге « Веб-безопасность, конфиденциальность и торговля »,

Мошенникам потребовалось некоторое время, чтобы понять, что вокруг циркулирует много незащищенных денег.

То же самое и в Интернете, но с каждым годом мы становимся свидетелями все более крупных преступлений. Раньше хакеры просто искажали веб-сайты; затем они начали красть номера кредитных карт и требовать выкуп.

В этой статье объясняются основные шаги, которые необходимо предпринять, если ваш веб-сайт взломан, и как быть готовым к таким атакам в будущем.

1. Быстрое восстановление

При появлении первых признаков взлома веб-сайта сначала сделайте эвристическое предположение о том, что могло его вызвать. Это была ссылка, которую вы нажали вчера? Это был последний плагин, который вы добавили? Хотя потребуется время, чтобы узнать истинную причину взлома. Но имея приблизительное представление, вы можете предпринять определенные важные шаги, полезные в краткосрочной перспективе. Эта идея также может быть получена из предупреждающих сообщений, отображаемых Google или вашими хостинг-провайдерами на вашем взломанном веб-сайте.

Итак, чтобы защититься от повреждений, сначала войдите в панель администратора вашего сайта. Если вы не можете этого сделать, это означает, что злоумышленник сбросил ваши учетные данные для входа. В этом случае есть несколько способов вернуть пароль. Если вы используете CMS для своего веб-сайта, функция сброса пароля может быть полезной. В противном случае вы также можете взломать пароль для своего веб-сайта через FTP или выполнив какую-либо команду SQL. Если вы используете хостинг-провайдера, обратитесь в службу поддержки клиентов, чтобы вернуть себе контроль над взломанным сайтом.

Если вы не можете этого сделать, это означает, что злоумышленник сбросил ваши учетные данные для входа. В этом случае есть несколько способов вернуть пароль. Если вы используете CMS для своего веб-сайта, функция сброса пароля может быть полезной. В противном случае вы также можете взломать пароль для своего веб-сайта через FTP или выполнив какую-либо команду SQL. Если вы используете хостинг-провайдера, обратитесь в службу поддержки клиентов, чтобы вернуть себе контроль над взломанным сайтом.

Теперь, когда вы получили пароль к панели администратора, войдите в систему и измените все пароли (панели управления, базы данных, FTP и т. д.) для каждого пользователя. На этот раз убедитесь, что каждый пароль длиннее 12 символов с хорошей комбинацией прописных и строчных букв, цифр и символов ( $,-,#, и т. д.).

2. Контроль повреждений

Теперь действуйте в соответствии со своим эвристическим предположением и на время отключите плагин или удалите подозрительный файл или подозрительную запись пользователя и т. д. Наконец, переведите взломанный веб-сайт в режим обслуживания для пользователей. Если вы подозреваете, что на веб-сайт встроено вредоносное ПО или фишинговые страницы (которые также видны в предупреждающих сообщениях Google), полностью отключите веб-сайт, чтобы защитить своих клиентов.

д. Наконец, переведите взломанный веб-сайт в режим обслуживания для пользователей. Если вы подозреваете, что на веб-сайт встроено вредоносное ПО или фишинговые страницы (которые также видны в предупреждающих сообщениях Google), полностью отключите веб-сайт, чтобы защитить своих клиентов.

Кроме того, сообщите о проблеме своим клиентам через платформы социальных сетей, так как сокрытие взломанного веб-сайта может усугубить ситуацию. Позже, в ходе дальнейших расследований, если будет обнаружено какое-либо нарушение данных клиентов, обязательно уведомите своих клиентов о необходимости сбросить пароль. Более того, создайте отдельный канал для решения вопросов клиентов.

3. Найдите взлом

Теперь, когда мы на короткое время обезопасили веб-сайт, пришло время выяснить причину взлома веб-сайта. Некоторые из возможностей для расследования:

- Взлом веб-сайта был вызван атакой социальной инженерии, т. е. фишингом и т. д. В этом случае спросите, получал ли веб-администратор нежелательные электронные письма.

- Произошла ошибка конфигурации от имени веб-администратора. т. е. оставить на сервере незашифрованный файл паролей, неправильные права доступа к файлам, слабый пароль и т. д.

- Проверьте, не прячется ли вредоносное ПО в ваших файлах или какие-либо новые подозрительные файлы, недавно появившиеся на вашем сайте. Однако будьте осторожны, прежде чем удалять их, так как некоторые из них могут быть сгенерированы системой.

- Проверить наличие последних изменений файла.

- Уязвимость может присутствовать в используемой вами CMS. Шансов найти баги в ядре меньше. Так что вполне возможно, что это новая тема или плагин, который вы использовали. Попробуйте поискать в Интернете любые известные уязвимости в них. Или вы можете использовать автоматизированные инструменты для поиска любых известных ошибок в темах и плагинах WordPress, которые вы используете. Если вы использовали обнуленные темы, чтобы сократить расходы, то, скорее всего, именно это привело к взлому вашего сайта.

Возможностей гораздо больше. Чтобы сузить точную причину, вы также можете использовать консоль поиска Google или некоторые бесплатные автоматические сканеры, такие как тот, который предоставляется Astra.

4. Исправление взломанного веб-сайта

Ежедневно взламываются 30 000 веб-сайтов.

Ты следующий?

Защитите свой веб-сайт от вредоносных программ и хакеров с помощью функции «Защита веб-сайта», пока не стало слишком поздно.

Начало работы

Бесплатная пробная версия на 7 дней

Перед очисткой обязательно сделайте резервную копию взломанного веб-сайта. Теперь о чистке сайта:

- Замените зараженные файлы оригинальными с официального сайта вашей CMS. Убедитесь, что ваш сайт не сломается при этом.

- Удалите обнуленную тему и плагины, которые вы использовали.

- Очистите базу данных, выполнив поиск спам-слов в таблицах с помощью такого инструмента, как PHPMyAdmin.

- Удалите всех подозрительных пользователей, которых вы не создавали.

- Удалите вредоносный код в файлах, открыв их в текстовом редакторе. Если вы не уверены в том, что он делает, закомментируйте это и обратитесь за помощью к экспертам по безопасности!

Несмотря на все попытки очистки, иногда вредоносное ПО может оставаться скрытым и заражение может повториться. Вредоносное ПО обычно использует такие функции, как base64() , str_rot13() и т. д., поэтому их отключение может помочь. Но иногда некоторые плагины используют одни и те же функции, поэтому убедитесь, что взломанный веб-сайт работает после отключения этих функций. Удаление вредоносных программ — это не работа обычного пользователя, поэтому, если заражение повторяется, обязательно обратитесь к специалистам для удаления вредоносных программ.

5. Будьте готовы к будущему

Наконец, после очистки убедитесь, что ваш сайт удален из черного списка различных поисковых систем. Кроме того, принятие некоторых мер по усилению безопасности взломанного веб-сайта может предотвратить будущие атаки, такие как:

- Поддержание веб-сайта, сервера, плагинов и т.

д. в актуальном состоянии.

д. в актуальном состоянии. - Убедитесь, что для всех файлов и папок установлены правильные разрешения.

- Всегда храните резервную копию своего веб-сайта в месте, отличном от вашего сервера.

- Сократите количество учетных записей администраторов до минимума и убедитесь, что все они используют безопасный случайный пароль.

- Проведите полный аудит безопасности веб-сайта и закройте обнаруженные лазейки, такие как открытые порты, неверные настройки сервера и т. д.

- Используйте брандмауэр или какое-либо решение для обеспечения безопасности, чтобы предотвратить взлом веб-сайта в будущем.

Хотите узнать больше или задать быстрый вопрос?

Поговорите с нашими инженерами!

Мы всегда онлайн! 😊

Общайтесь с нами

Заключение

Очистка взломанного сайта — сложный и утомительный процесс. Следовательно, необходимо правильное сочетание автоматизации и ручного труда. В этой статье рассматриваются только основные методы очистки, и многое другое. Кроме того, если вы новичок, не рекомендуется самостоятельно заниматься процессом очистки от вредоносных программ. Малейшее неправильное изменение, такое как пробел, может полностью сломать ваш сайт. Так что наймите охранную компанию, чтобы она выполняла эту работу, пока вы пьете кофе и отдыхаете. Специалисты Astra исправляют взломанные веб-сайты в рекордно короткие сроки — менее четырех часов. С планами, доступными даже для небольших веб-сайтов, и годовым обязательством по обеспечению безопасности вашего веб-сайта проблемы с безопасностью скоро станут для вас делом прошлого.

Кроме того, если вы новичок, не рекомендуется самостоятельно заниматься процессом очистки от вредоносных программ. Малейшее неправильное изменение, такое как пробел, может полностью сломать ваш сайт. Так что наймите охранную компанию, чтобы она выполняла эту работу, пока вы пьете кофе и отдыхаете. Специалисты Astra исправляют взломанные веб-сайты в рекордно короткие сроки — менее четырех часов. С планами, доступными даже для небольших веб-сайтов, и годовым обязательством по обеспечению безопасности вашего веб-сайта проблемы с безопасностью скоро станут для вас делом прошлого.

Теги: взломанный веб-сайт, мой веб-сайт взломан, восстановить взломанный веб-сайт

Часто задаваемые вопросы Мой сайт был взломан — Документация WordPress.org

Взлом может быть одним из самых неприятных переживаний, которые вы испытаете в своем онлайн-путешествии. Однако, как и в большинстве других вещей, прагматичный подход может помочь вам сохранить здравомыслие. При этом выходя за рамки проблем с минимальным воздействием.

Взлом — очень двусмысленный термин, который сам по себе мало что дает для понимания того, что именно произошло. Чтобы убедиться, что вы получите необходимую помощь через форумы, убедитесь, что понимаете конкретные симптомы, которые заставляют вас думать, что вас взломали. Они также известны как индикаторы компрометации (IoC).

Несколько IoC, которые являются явными индикаторами взлома, включают:

- Веб-сайт занесен в черный список Google, Bing и т. д.

- Хост отключил ваш веб-сайт их настольные антивирусы помечают ваш сайт

- Сообщили, что ваш веб-сайт используется для атаки на другие сайты

- Уведомление о несанкционированном поведении (например, создание новых пользователей и т. д.)

- Вы можете увидеть, что ваш сайт был взломан, когда вы открываете его в браузере

Не все взломы созданы равными, поэтому, когда вы участвуете в форумах, имейте это в виду. Если вы сможете лучше понять симптомы, команды будут лучше подготовлены для оказания помощи.

Ниже вы найдете ряд шагов, которые помогут вам начать работу после взлома. Они не охватывают все, так как было бы непрактично учитывать каждый сценарий, но они разработаны, чтобы помочь вам продумать процесс.

Сохраняйте спокойствие.

При решении проблемы безопасности как владелец веб-сайта вы, вероятно, испытываете чрезмерное напряжение. Часто это самое уязвимое место, которое вы обнаружили с тех пор, как оказались в сети, и это противоречит тому, что все говорили вам: «Эй, WordPress — это просто!»

Хорошая новость: еще не все потеряно! Да, вы можете потерять часть денег. Да, вы можете нанести удар по своему бренду. Да, вы поправитесь от этого.

Итак, да, сделайте шаг назад и успокойтесь. Это позволит вам более эффективно контролировать ситуацию и восстановить свое присутствие в Интернете.

Документ.

Первый шаг, который необходимо предпринять после компрометации, — документирование. Найдите минутку, чтобы задокументировать то, что вы испытываете, и, если возможно, время. Несколько вещей, которые вы хотите иметь в виду:

Несколько вещей, которые вы хотите иметь в виду:

- Что вы видите, что заставляет вас поверить, что вас взломали?

- Когда вы заметили эту проблему? Какой часовой пояс?

- Какие действия вы недавно предприняли? Был ли установлен новый плагин? Вы изменили тему? Изменить виджет?

Вы создаете основу для того, что распознается как отчет об инциденте. Планируете ли вы самостоятельно реагировать на инциденты или привлечь профессиональную организацию, этот документ со временем станет бесценным.

Также рекомендуется уделить немного времени комментированию сведений о вашей хост-среде. Это потребуется на каком-то этапе процесса реагирования на инциденты.

Просканируйте свой веб-сайт.

При сканировании вашего веб-сайта у вас есть несколько различных способов сделать это, вы можете использовать внешние удаленные сканеры или сканеры уровня приложения. Каждый из них предназначен для просмотра и сообщения о разных вещах. Ни одно решение не является лучшим подходом, но вместе вы значительно повышаете свои шансы.

Ни одно решение не является лучшим подходом, но вместе вы значительно повышаете свои шансы.

Сканеры приложений (плагины):

- Quttera

- GOTMLS

- WordFence

- Sucuri

Удаленные сканеры (сканеры): 9000 3

- VirusTotal

- Sitecheck

плагины безопасности доступны в репозитории WP. Аннотированные выше существуют уже давно, и за каждым из них стоят сильные сообщества.

Просканируйте локальную среду.

В дополнение к сканированию вашего веб-сайта вы должны начать сканирование локальной среды. Во многих случаях источник атаки/заражения начинается с вашего локального устройства (например, ноутбука, рабочего стола и т. д.). Злоумышленники запускают трояны локально, которые позволяют им перехватывать информацию о доступе к таким вещам, как FTP и /wp-admin, которые позволяют им войти в систему как владелец сайта.

Убедитесь, что на локальном компьютере выполняется полная проверка на наличие вирусов и вредоносных программ. Некоторые вирусы хорошо обнаруживают антивирусное ПО и прячутся от него. Так что, может быть, попробовать другой. Этот совет распространяется на компьютеры с Windows, OS X и Linux.

Некоторые вирусы хорошо обнаруживают антивирусное ПО и прячутся от него. Так что, может быть, попробовать другой. Этот совет распространяется на компьютеры с Windows, OS X и Linux.

Уточните у своего хостинг-провайдера.

Взлом мог затронуть не только ваш сайт, особенно если вы используете виртуальный хостинг. Стоит проконсультироваться с вашим хостинг-провайдером на случай, если они предпринимают какие-либо шаги или нуждаются в этом. Ваш хостинг-провайдер также может подтвердить, является ли взлом фактическим взломом или, например, потерей обслуживания.

Одним из очень серьезных последствий взлома в наши дни является черный список электронной почты. Это, кажется, происходит все больше и больше. Поскольку веб-сайты используются для рассылки СПАМ-писем, органы управления черным списком электронной почты помечают IP-адреса веб-сайтов, и эти IP-адреса часто связаны с тем же сервером, который используется для электронной почты. Лучшее, что вы можете сделать, это обратиться к поставщикам электронной почты, таким как Google Apps, когда дело доходит до потребностей вашего бизнеса.

Помните о черных списках веб-сайтов.

Проблемы с черным списком Google могут нанести ущерб вашему бренду. В настоящее время они заносят в черный список от 9 500 до 10 000 веб-сайтов в день. Это число растет ежедневно. Существуют различные формы предупреждений, от больших заставок, предупреждающих пользователей держаться подальше, до более тонких предупреждений, которые появляются на страницах результатов вашей поисковой системы (SERP).

Хотя Google является одним из наиболее известных, существует ряд других организаций, включенных в черный список, таких как Bing, Yahoo и широкий спектр настольных антивирусных приложений. Поймите, что ваши клиенты/посетители веб-сайта могут использовать любое количество инструментов, и любой из них может быть причиной проблемы.

Рекомендуется зарегистрировать свой сайт в различных онлайн-консолях для веб-мастеров, таких как:

- Google Search Console

- Bing Webmaster

- Yandex Webmaster

- Norton Webmaster

Улучшите контроль доступа.

Вы часто слышите, как люди говорят об обновлении таких вещей, как пароли. Да, это очень важная часть, но это одна маленькая часть в гораздо большей проблеме. Нам нужно улучшить нашу общую позицию, когда дело доходит до контроля доступа. Это означает использование для начала сложных, длинных и уникальных паролей. Лучшая рекомендация — использовать генератор паролей, подобный тем, которые можно найти в таких приложениях, как 1Password и LastPass.

Помните, что это включает изменение всех точек доступа. Когда мы говорим о точках доступа, мы имеем в виду такие вещи, как FTP / SFTP, WP-ADMIN, CPANEL (или любую другую панель администратора, которую вы используете на своем хосте) и MYSQL.

Это также выходит за рамки вашего пользователя и должно включать всех пользователей, имеющих доступ к среде.

Также рекомендуется рассмотреть возможность использования какой-либо формы двухфакторной/многофакторной системы аутентификации. В самой простой форме он вводит и требует вторую форму аутентификации при входе в ваш экземпляр WordPress.

Некоторые из плагинов, доступных для помощи в этом, включают:

- Rublon

- Duo

Сбросить все права доступа.

Как только вы обнаружите взлом, одним из первых шагов, который вы захотите сделать, является блокировка вещей, чтобы вы могли свести к минимуму любые дополнительные изменения. Первое, с чего нужно начать, — это ваши пользователи. Вы можете сделать это, принудительно сбросив глобальный пароль для всех пользователей, особенно для администраторов.

Вот плагин, который может помочь с этим шагом:

- Безопасность iThemes

Вы также хотите удалить всех пользователей, которые могут активно входить в WordPress. Вы делаете это, обновляя секретные ключи в wp-config. Вам нужно будет создать здесь новый набор: генератор ключей WordPress. Возьмите эти значения, а затем перезапишите значения в вашем файле wp-config.php новыми. Это заставит любого, кто все еще может войти в систему, выйти из системы.

Создать резервную копию.

Надеюсь, у вас есть резервная копия вашего веб-сайта, но если ее нет, сейчас самое время ее создать. Резервные копии — это важная часть продолжения вашей работы, и вы должны активно планировать ее продвижение вперед. Вы также должны спросить своего хоста, какова их политика в отношении резервного копирования. Если у вас есть резервная копия, вы сможете выполнить восстановление и навыки прямо в судебно-медицинской экспертизе.

Примечание: важно регулярно делать резервные копии базы данных и файлов. Если это когда-нибудь повторится.

В любом случае, прежде чем перейти к следующему этапу очистки, рекомендуется сделать еще один снимок окружающей среды. Даже если он заражен, в зависимости от типа взлома, последствия могут вызвать множество проблем, и в случае катастрофического сбоя у вас будет хотя бы эта плохая копия, на которую можно ссылаться.

Найти и удалить взлом.

Это будет самая сложная часть всего процесса. Поиск и удаление взлома. Точные шаги, которые вы предпримете, будут зависеть от ряда факторов, включая, помимо прочего, симптомы, указанные выше. То, как вы подойдете к проблеме, будет определяться вашими техническими способностями при работе с веб-сайтами и веб-серверами.

Поиск и удаление взлома. Точные шаги, которые вы предпримете, будут зависеть от ряда факторов, включая, помимо прочего, симптомы, указанные выше. То, как вы подойдете к проблеме, будет определяться вашими техническими способностями при работе с веб-сайтами и веб-серверами.

Однако, чтобы помочь в этом процессе, мы включили ряд различных ресурсов, которые должны помочь вам в этом процессе:

- Ваш сайт WordPress был взломан?

- Как очистить взломанную установку

- Как очистить взломанный сайт WordPress

- Как справиться со взломанным сайтом

- Четыре заражения вредоносным ПО

- Как очистить взломанный WordPress

тинг, чтобы очистить все и начать сначала. В некоторых случаях это возможно, но во многих случаях это просто невозможно. Однако вы можете переустановить определенные элементы сайта, не затрагивая ядро вашего сайта. Вы всегда хотите убедиться, что переустанавливаете ту же версию программного обеспечения, которую использует ваш веб-сайт, если вы выберете более старую или более новую версию, вы, вероятно, убьете свой веб-сайт. При переустановке не используйте параметры переустановки в файле WP-ADMIN. Используйте приложение FTP/SFTP для перетаскивания версий. Это окажется гораздо более эффективным в долгосрочной перспективе, поскольку эти установщики часто перезаписывают существующие файлы, а хакеры часто добавляют новые файлы… Вы можете безопасно заменить следующие каталоги:

При переустановке не используйте параметры переустановки в файле WP-ADMIN. Используйте приложение FTP/SFTP для перетаскивания версий. Это окажется гораздо более эффективным в долгосрочной перспективе, поскольку эти установщики часто перезаписывают существующие файлы, а хакеры часто добавляют новые файлы… Вы можете безопасно заменить следующие каталоги:

- /wp-admin

- /wp-includes

Отсюда рекомендуется более тщательно обновлять и заменять файлы при перемещении по wp-контенту, поскольку он содержит файлы вашей темы и плагинов.

Единственный файл, который вам обязательно нужно посмотреть, это ваш файл .htaccess. Это один из наиболее распространенных файлов, независимо от типа заражения, который чаще всего обновляется и используется для гнусных действий. Этот файл часто находится в корне папки установки, но также может быть встроен в несколько других каталогов той же установки.

Независимо от типа заражения, существуют некоторые общие файлы, за которыми нужно следить во время процесса исправления. К ним относятся:

К ним относятся:

- index.php

- header.php

- footer.php

- function.php

При изменении эти файлы обычно могут негативно повлиять на все запросы страниц, что делает их мишенями для злоумышленников.

Использование сообщества

Мы часто забываем, что мы — платформа, основанная на сообществе, а это означает, что если у вас возникнут проблемы, кто-то из сообщества, скорее всего, протянет вам руку помощи. Очень хорошим местом для начала, если вы ограничены в деньгах или просто ищете руку помощи, является форум WordPress.org Hacked or Malware.

Обновление!

После того, как вы очиститесь, вы должны обновить установку WordPress до последней версии программного обеспечения. Старые версии более подвержены взлому, чем новые версии.

Снова смените пароли!

Помните, что вам необходимо изменить пароли для вашего сайта после , чтобы убедиться, что ваш сайт чист. Поэтому, если вы изменили их только после того, как обнаружили взлом, измените их снова сейчас. Опять же, не забывайте использовать сложные, длинные и уникальные пароли.

Поэтому, если вы изменили их только после того, как обнаружили взлом, измените их снова сейчас. Опять же, не забывайте использовать сложные, длинные и уникальные пароли.

Вы можете изменить учетную запись пользователя и пароль базы данных. Когда вы изменили их, не забудьте добавить их в файл wp-config.php.

Судебная экспертиза.

Криминалистика — это процесс понимания того, что произошло. Как злоумышленники проникли внутрь? Цель состоит в том, чтобы понять вектор атаки, который использовал злоумышленник, чтобы гарантировать, что он не сможет снова злоупотребить им. Во многих случаях владельцам веб-сайтов очень сложно провести такой анализ из-за отсутствия технических знаний и/или доступных данных. Если у вас есть необходимые метаданные, есть такие инструменты, как OSSEC и splunk, которые могут помочь вам синтезировать данные.

Защитите свой сайт.

Теперь, когда вы успешно восстановили свой сайт, защитите его, применив некоторые (если не все) рекомендуемые меры безопасности.

Не удается войти в панель администратора WordPress

Бывают случаи, когда злоумышленники захватывают вашу учетную запись администратора. Это не повод для паники, есть несколько разных вещей, которые вы можете сделать, чтобы восстановить контроль над своей учетной записью. Вы можете выполнить следующие шаги, чтобы сбросить пароль

Такие инструменты, как phpMyAdmin и Adminer, часто доступны через вашего хостинг-провайдера. Они позволяют вам войти в вашу базу данных напрямую, минуя ваш экран администрирования и сбрасывая вашего пользователя в таблице пользователей wp_users .

Если вы не хотите возиться с хэшами паролей или не можете их понять, просто обновите адрес электронной почты и вернитесь на экран входа в систему, нажмите «Забыли пароль» и дождитесь письма.

Используете систему контроля версий?

Если вы используете контроль версий, может быть очень удобно быстро определить, что изменилось, и вернуться к предыдущей версии веб-сайта.

То же самое и в Интернете, но с каждым годом мы становимся свидетелями все более крупных преступлений. Раньше хакеры просто искажали веб-сайты; затем они начали красть номера кредитных карт и требовать выкуп.

То же самое и в Интернете, но с каждым годом мы становимся свидетелями все более крупных преступлений. Раньше хакеры просто искажали веб-сайты; затем они начали красть номера кредитных карт и требовать выкуп.

д. в актуальном состоянии.

д. в актуальном состоянии.