Что такое фишинговый сайт: Что такое фишинговые сайты, чем они опасны и куда на них жаловаться? | Безопасность | Общество

Фишинг / Угрозы / Kaspersky.antivirus.lv

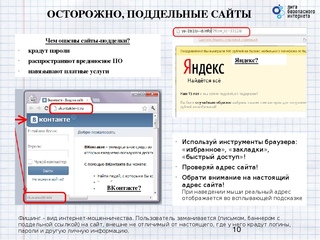

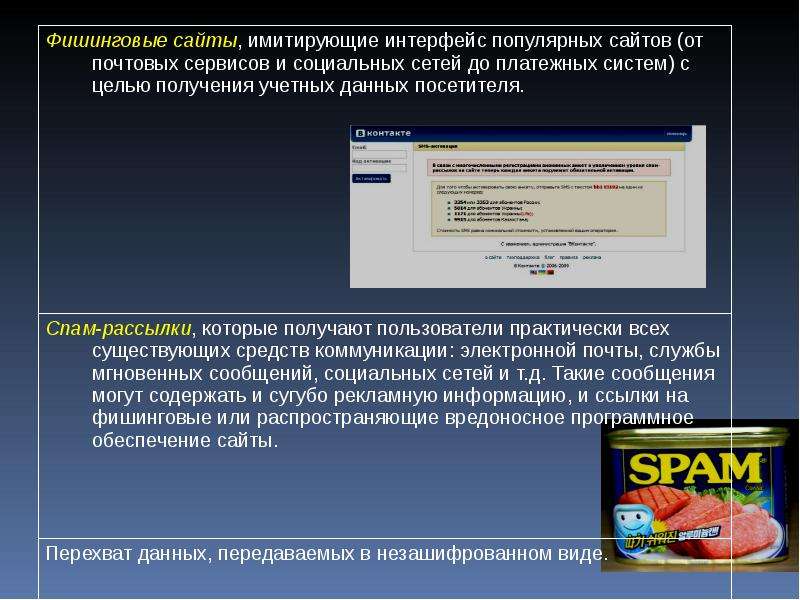

ФишингФишинг — по-английски означает рыбалка. Но даже если вокруг не видно ни рыбы, ни удочек, улов киберпреступников может быть немалым, тем более что в их арсенале — огромный выбор способов обманом убедить пользователя раскрыть свои конфиденциальные данные. Что такое фишинговая атака?Фишинг – это особый вид компьютерного мошенничества. Фишинг-атаки

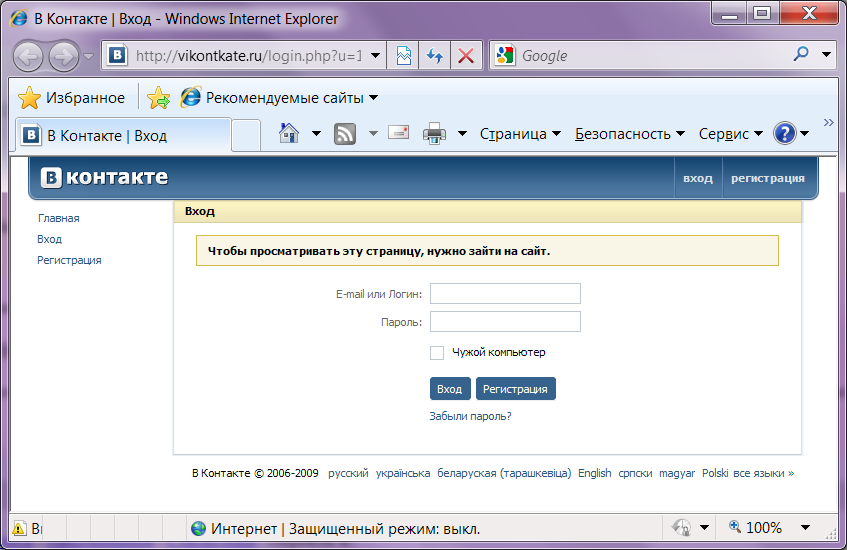

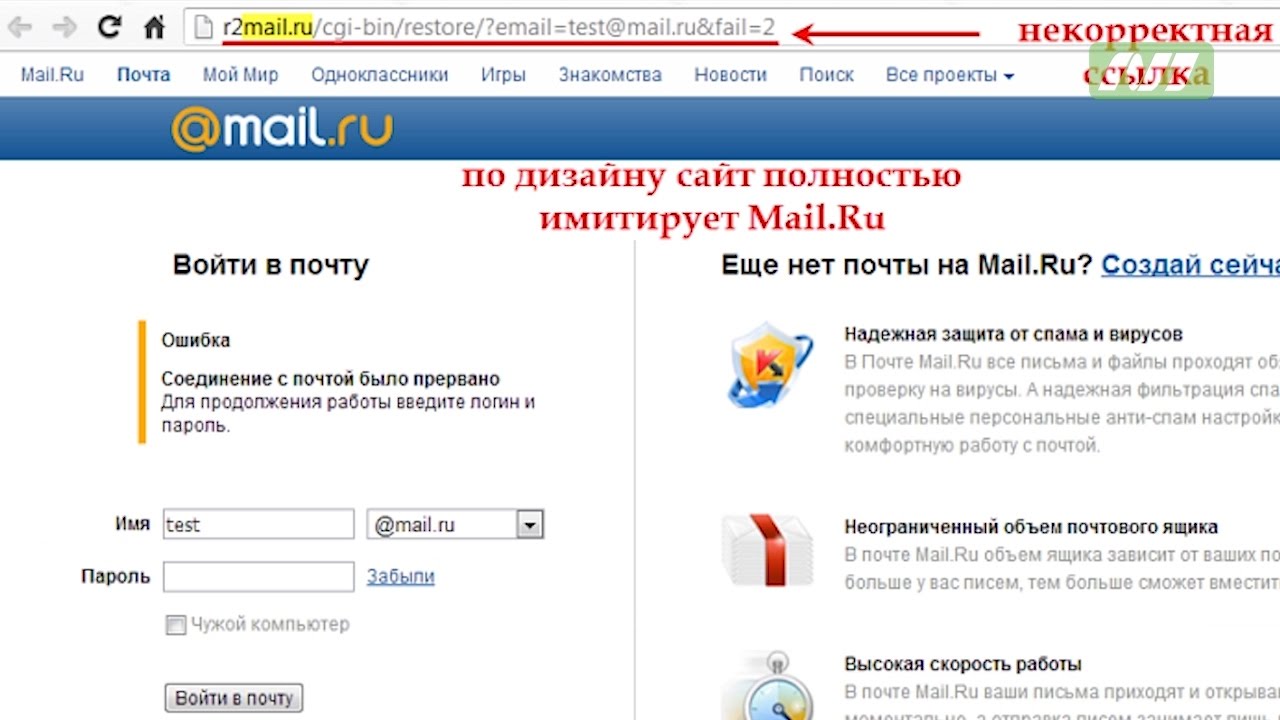

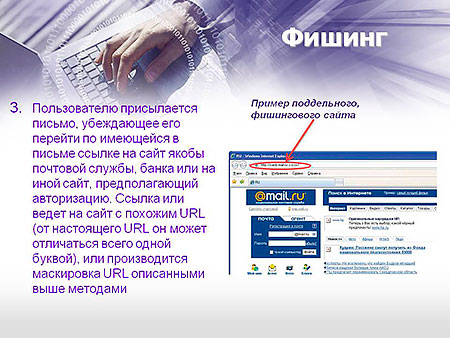

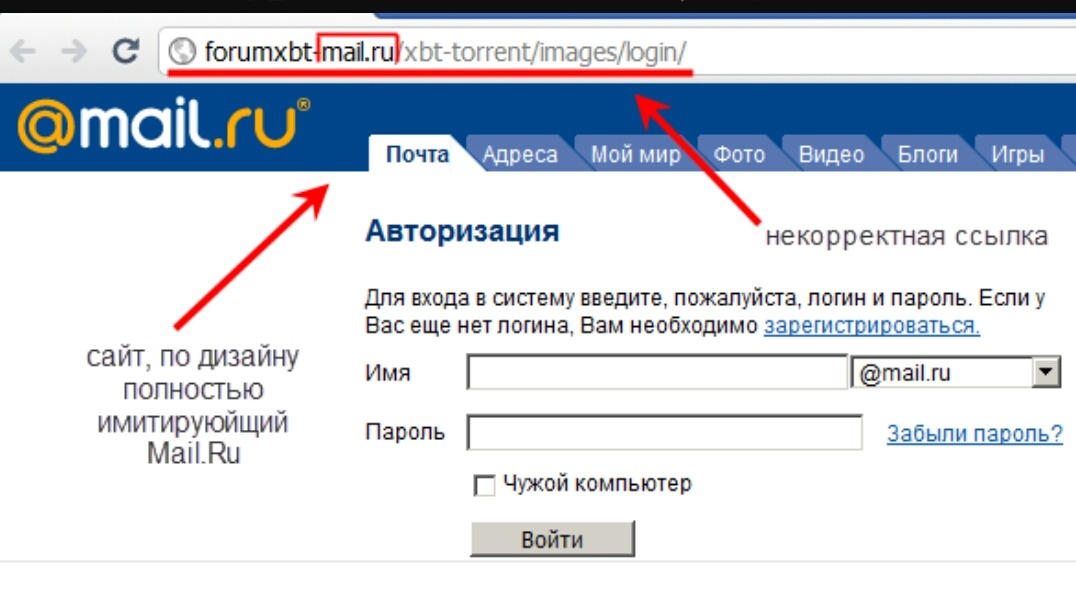

Обычно для привлечения пользователей на подложный сайт используется

Как защититься от фишинговых атак?Соблюдение перечисленных ниже правил (а также советов по защите

|

Как распознать фишинговые ссылки и сайты

Роскачество совместно с компанией StopPhish подготовило памятку о том, как распознать фишинговые ссылки и предотвратить вред для своих данных и кошелька.

Базовые понятия, о которых надо знать каждому

-

Социальная инженерия – обман человека с целью побуждения к действиям, выгодным злоумышленнику. Например, вам звонят и говорят: «Я из службы поддержки банка. Вам нужно сообщить мне код из SMS, который вам пришел». Это был обман и побуждение к действию, выгодному злоумышленнику. -

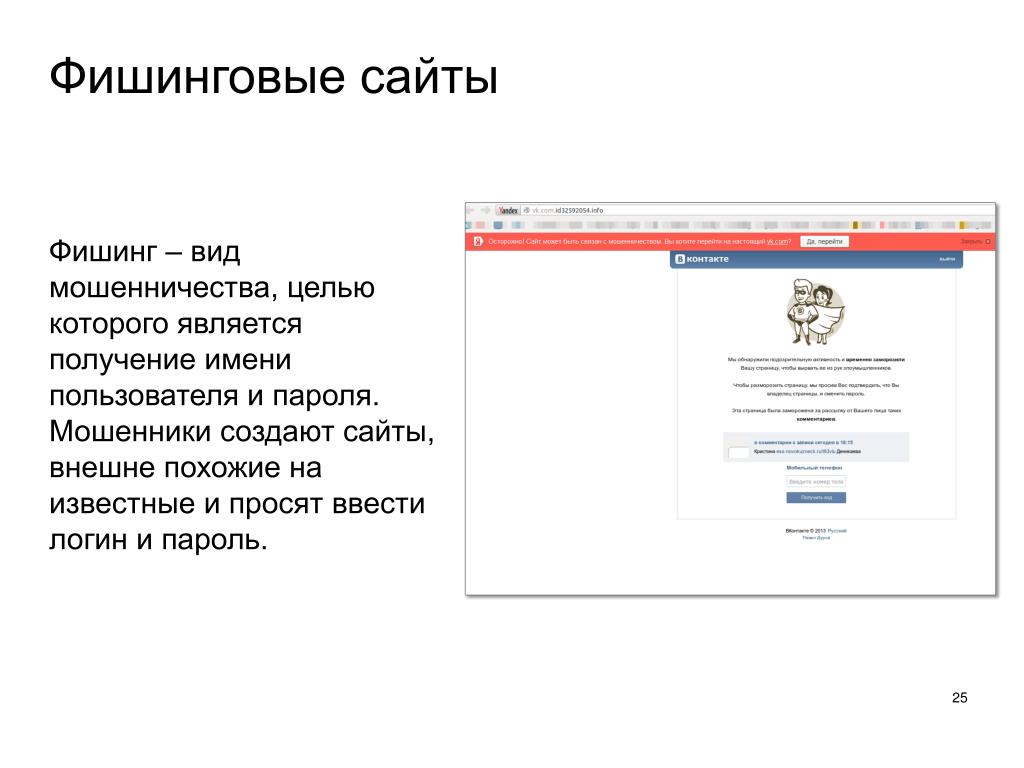

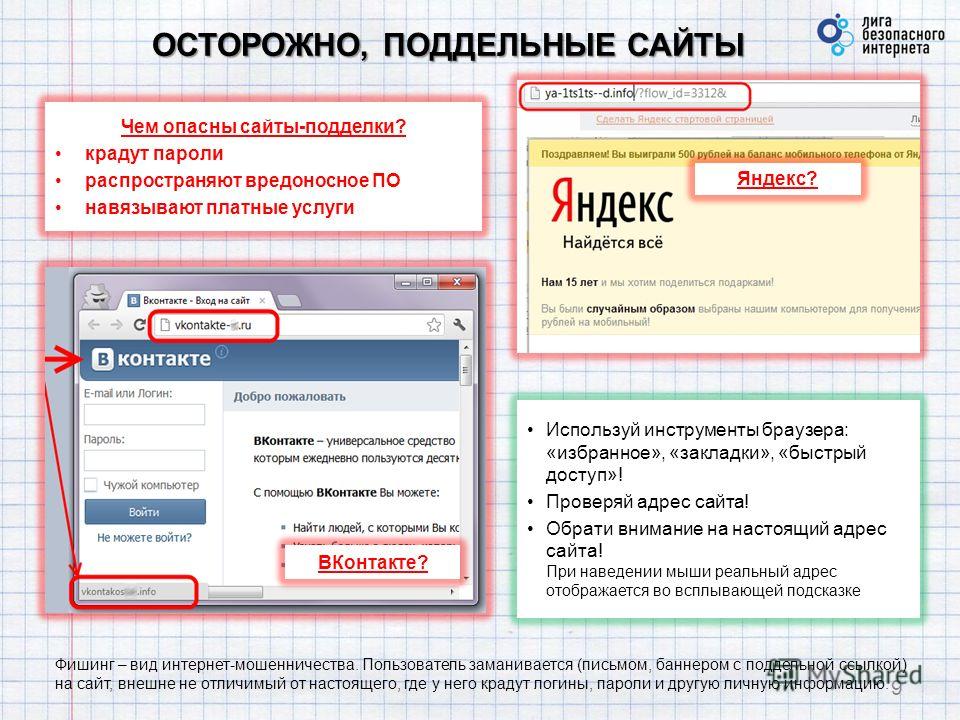

Фишинг (англ. phishing от fishing – рыбная ловля, выуживание) – процесс выманивания конфиденциальной информации. Например, вы вводите пароль от аккаунта в социальной сети на поддельном сайте и нажимаете «Войти» – этот процесс называется фишингом.

-

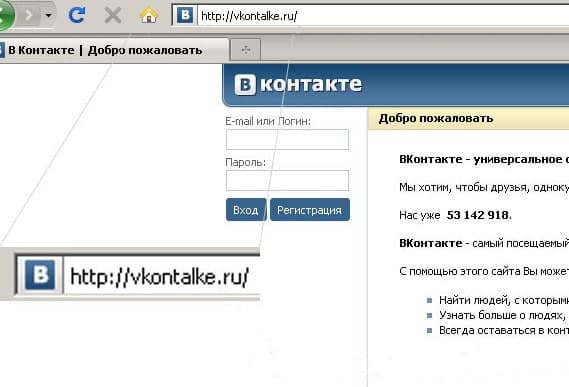

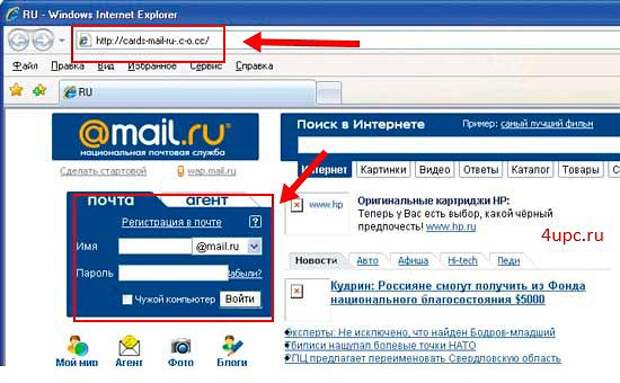

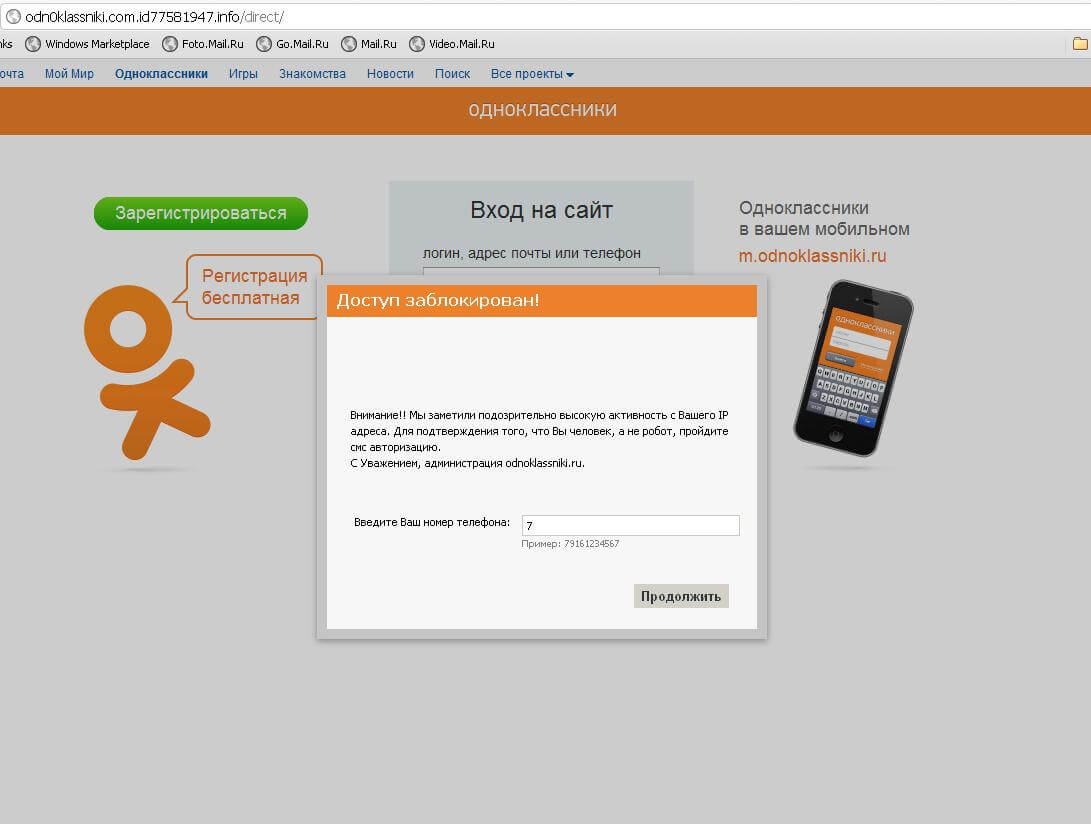

Фишинговая ссылка – адрес страницы, на которой злоумышленник крадет конфиденциальную информацию, оставляемую жертвой. Например, ссылка, после перехода по которой у вас просят ввести пароль от почты на поддельном сайте.

Памятка по распознаванию фишинговых ссылок

В условиях современной цифровой реальности злоумышленники используют все существующие методы социальной инженерии для того, чтобы вынудить пользователя совершить фишинговое действие, которое окажется для него вредоносным, а для мошенников – выгодным.

Важно! Фишинговые ссылки могут поступать через все каналы: социальные сети, личный и рабочий e-mail, мессенджеры, SMS, а также чаты на сайтах знакомств и подобных ресурсах.

-

Универсальное правило № 1: Лучше не открывать ссылки от незнакомцев. -

Универсальное правило № 2: Даже ваших знакомых могут взломать, так что, если они вам прислали ссылку без объяснения или с подозрительным объяснением (как если это пишет бот), лучше ее не открывать и проверить, действительно ли это ваш знакомый.

-

Универсальное правило № 3: Если после перехода по подозрительной ссылке у вас запрашивают конфиденциальную или личную информацию, предлагают скачать файл (особенно архив) – уходите с сайта. -

Универсальное правило № 4: Всегда пользуйтесь современным антивирусом, который может распознать фишинговую ссылку еще «на подлете». -

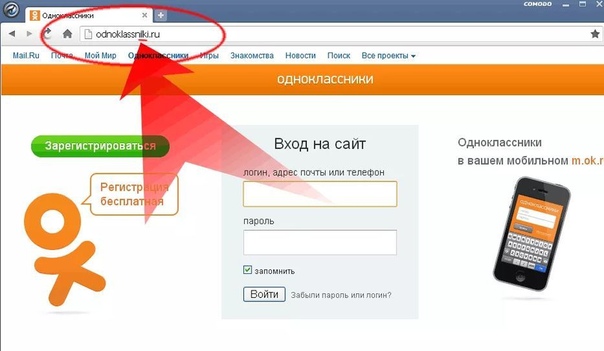

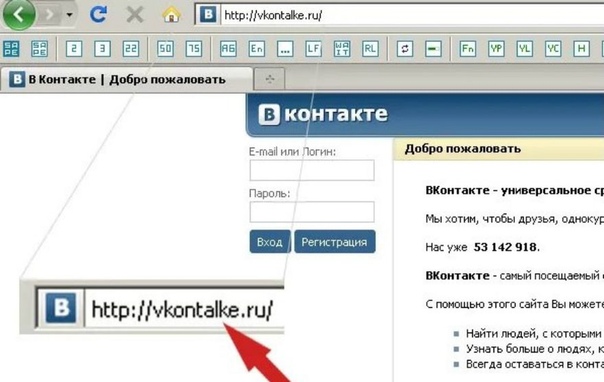

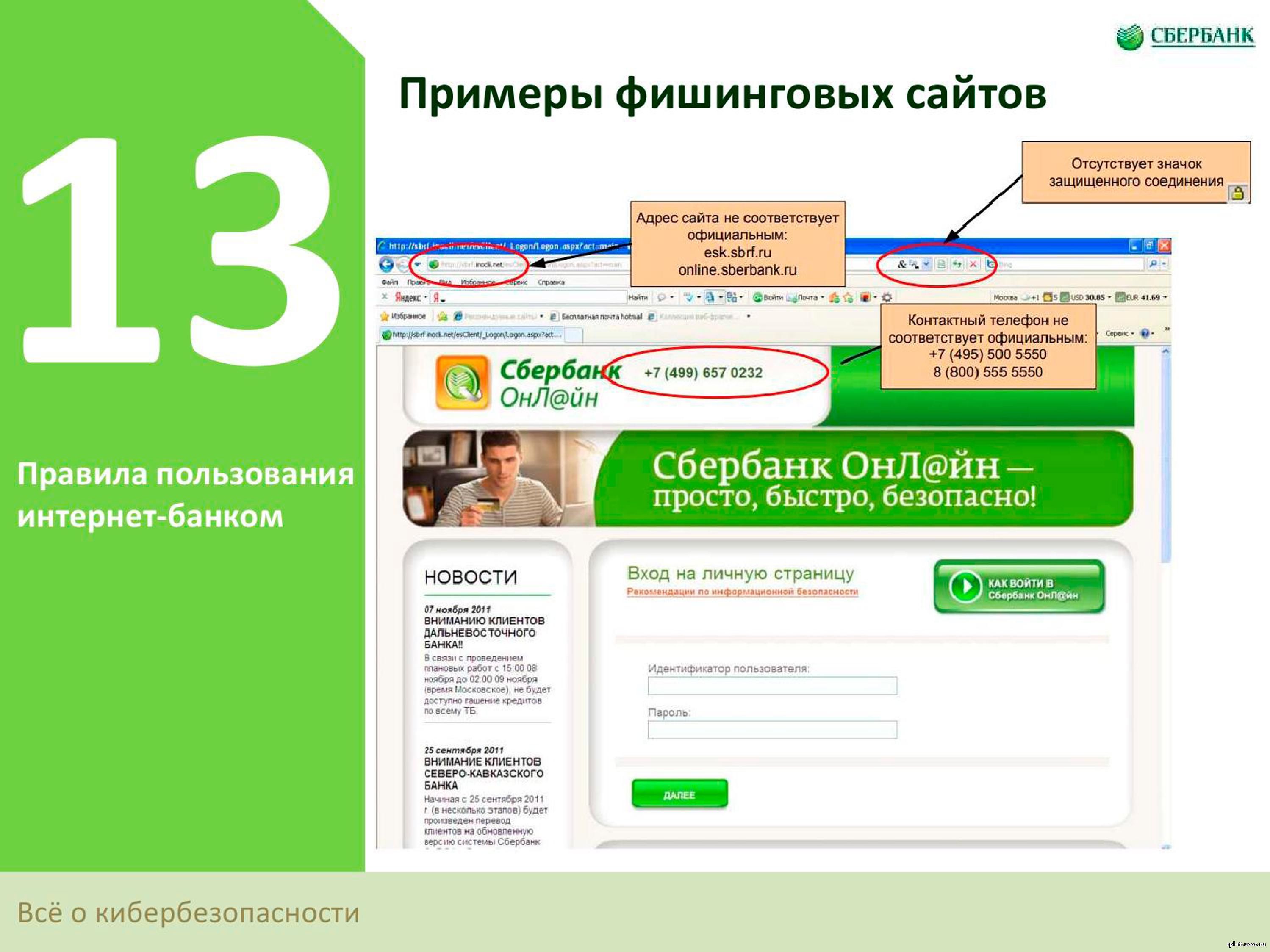

Универсальное правило № 5: Проверяйте ссылку не только перед переходом по ней, но и когда вы уже перешли на сайт. Сайт, на который вы попали, может отличаться от того, что было написано в ссылке.

Признаки потенциальной опасности

-

Ссылка в виде цифр. Пример: http://178.248.232.27. -

Ссылка, содержащая символ «@». Настоящий адрес ссылки находится справа от этого символа. Пример: http://bank. ru@zlo.ru.

ru@zlo.ru.

-

Ссылки c двумя и более адресами. Пример: https://bank.ru/rd.php?go=https://zlo.ru. -

В начале адреса сайта есть www, но нет точки или стоит дефис. Пример: wwwbank.ru или www-bank.ru. -

В начале адреса сайта есть http или https, но нет «://». Пример: httpsbank.ru или httpbank.ru. -

Если при наведении указателя мыши ссылка выглядит по-другому. Пример: в тексте письма написано tele2.ru, а при наведении мыши в нижнем углу браузера отображается teie2.ru. -

Ссылка может быть некликабельна, но содержать подмененные символы. Злоумышленник надеется, что вы скопируете ссылку и вставите в браузер. Пример: в письме указана ссылка teIe2.ru, копируете и вставляете в браузер, но оказывается, что это teie2.ru. -

Злоумышленник может заменить букву «o» на цифру 0 или маленькую латинскую букву L (l) на большую букву i (I) или b на d и т. д. Пример: 0nIine.dank.ru вместо online.bank.ru.

д. Пример: 0nIine.dank.ru вместо online.bank.ru.

-

Если ссылка начинается с https:// – это не значит, что она безопасна.

Признаки подозрительных сообщений, в которых вам предлагают перейти по ссылке или скачать файл

-

Несколько ошибок и описок, отсутствуют пояснения, как если бы это было продолжение разговора (но на самом деле его не велось). Пример: «Здраствуйте, вот обещаная сылка». -

Буквы в тексте сообщения частично подменены символами или буквами на другом языке. Пример: «д0брьlй дeнb». -

Официальные письма с отсутствующими дополнительными контактами (Ф.И.О., должность, телефон, почтовый адрес). -

Используется нестандартное оформление официального стиля, который обычно использовался. Пример: без логотипа, другим размером, стилем или цветом шрифта.

Пример: без логотипа, другим размером, стилем или цветом шрифта.

Юрий Другач

генеральный директор StopPhish

В прошлом году 48% россиян столкнулись с мошенниками. В 2021 году мы ожидаем рост этой цифры, потому что техническая блокировка мошенничества глобально в стране внедрена не была, а преступники используют несколько типов масштабирования своей деятельности. На самом деле никакие технические средства не дают стопроцентной гарантии защиты от злоумышленников. Так, антивирус в большинстве случаев поможет распознать лишь уже известные мошеннические сайты.

Единственный, кто почти всегда может распознать мошенника, – это вы. В любой мошеннической схеме есть изъян, его только нужно распознать. Данный материал описывает только мошеннические ссылки, только применительно к телефону и компьютеру. Но даже знание этих базовых правил, как показывает практика, снижает вероятность успеха мошенников в 20–30 раз. Работаете ли вы в офисе или из дома, переписываетесь ли вы по e-mail или в социальных сетях, мошеннические ссылки всегда созданы по одним и тем же правилам. Изучите эти правила и поделитесь с близкими, они скажут вам спасибо.

Работаете ли вы в офисе или из дома, переписываетесь ли вы по e-mail или в социальных сетях, мошеннические ссылки всегда созданы по одним и тем же правилам. Изучите эти правила и поделитесь с близкими, они скажут вам спасибо.

Что такое фишинг и как он работает?

Безопасность

К

- Александр С. Гиллис,

Технический писатель и редактор

Что такое фишинг?

Фишинг — это мошенническая практика, при которой злоумышленник маскируется под авторитетную организацию или лицо в электронном письме или другом виде связи. Злоумышленники обычно используют фишинговые электронные письма для распространения вредоносных ссылок или вложений, которые могут извлекать учетные данные для входа, номера учетных записей и другую личную информацию от жертв.

Обманчивый фишинг — популярное киберпреступление, поскольку гораздо проще заставить кого-то щелкнуть вредоносную ссылку в кажущемся законным фишинговом электронном письме, чем пробить защиту компьютера. Важно узнать больше о фишинге, чтобы помочь пользователям обнаруживать и предотвращать его.

Важно узнать больше о фишинге, чтобы помочь пользователям обнаруживать и предотвращать его.

Как работает фишинг

Фишинг — это тип атаки с использованием социальной инженерии и кибербезопасности, когда злоумышленник выдает себя за кого-то другого с помощью электронной почты или других электронных средств связи, включая социальные сети и текстовые сообщения службы коротких сообщений (SMS), для раскрытия конфиденциальной информации.

Фишеры могут использовать общедоступные источники информации, такие как LinkedIn, Facebook и Twitter, для сбора личных данных жертвы, истории работы, интересов и деятельности. Эти ресурсы часто используются для раскрытия такой информации, как имена, должности и адреса электронной почты потенциальных жертв. Затем злоумышленник может использовать информацию для создания правдоподобного фишингового электронного письма.

Затем злоумышленник может использовать информацию для создания правдоподобного фишингового электронного письма.

Эта статья является частью

Как правило, жертва получает сообщение, которое, как представляется, было отправлено известным контактным лицом или организацией. Затем атака осуществляется либо тогда, когда жертва щелкает вложенный вредоносный файл, либо щелкает гиперссылку, соединяющую их с вредоносным веб-сайтом. В любом случае цель злоумышленника — установить вредоносное ПО на устройство пользователя или направить его на поддельный веб-сайт. Поддельные веб-сайты созданы для того, чтобы обманным путем заставить жертв разглашать личную и финансовую информацию, такую как пароли, идентификаторы учетных записей или данные кредитной карты.

Фишинговые электронные письма часто поступают из надежных источников и содержат ссылку, по которой нужно щелкнуть, и срочную просьбу к пользователю быстро ответить.

Хотя многие фишинговые электронные письма плохо написаны и явно поддельны, киберпреступники используют инструменты искусственного интеллекта (ИИ), такие как чат-боты, чтобы сделать фишинговые атаки более реальными.

Другие попытки фишинга могут быть предприняты по телефону, когда злоумышленник выдает себя за сотрудника, вымогающего личную информацию. В этих сообщениях может использоваться сгенерированный искусственным интеллектом голос менеджера жертвы или другой авторитет, чтобы злоумышленник мог еще больше обмануть жертву.

Как распознать фишинговое письмо

Успешные фишинговые сообщения трудно отличить от настоящих сообщений. Обычно они представлены как принадлежащие известной компании, включая даже корпоративные логотипы и другие идентифицирующие данные.

Однако есть несколько признаков, указывающих на то, что сообщение является попыткой фишинга. К ним относятся следующие:

- В сообщении используются поддомены, URL-адреса с ошибками — также известное как опечатка — или другие подозрительные URL-адреса.

- Получатель использует Gmail или другой общедоступный адрес электронной почты, а не корпоративный адрес электронной почты.

- Сообщение написано, чтобы вызвать страх или чувство безотлагательности.

- Сообщение содержит запрос на проверку личной информации, такой как финансовые данные или пароль.

- Сообщение плохо написано и содержит орфографические или грамматические ошибки.

Виды фишинга

Киберпреступники продолжают оттачивать свои существующие навыки фишинга и создают новые типы фишинговых атак. К распространенным типам фишинговых атак относятся следующие:

- Целевые фишинговые атаки направлены на конкретных лиц или компании. Эти атаки обычно используют собранную информацию, относящуюся к жертве, чтобы более успешно представить сообщение как подлинное. Адресные фишинговые электронные письма могут содержать ссылки на коллег или руководителей организации жертвы, а также использовать имя жертвы, местонахождение или другую личную информацию.

- Китобойные атаки — это тип целевой фишинговой атаки, нацеленной конкретно на руководителей высшего звена в организации с целью кражи больших объемов конфиденциальных данных.

Злоумышленники подробно изучают своих жертв, чтобы создать более достоверное сообщение, поскольку использование информации, относящейся к цели или специфичной для нее, увеличивает шансы на успех атаки. Поскольку типичная китобойная атака нацелена на сотрудника, который может авторизовать платежи, фишинговое сообщение часто выглядит как команда руководителя разрешить крупный платеж поставщику, хотя на самом деле платеж должен быть произведен злоумышленникам.

Злоумышленники подробно изучают своих жертв, чтобы создать более достоверное сообщение, поскольку использование информации, относящейся к цели или специфичной для нее, увеличивает шансы на успех атаки. Поскольку типичная китобойная атака нацелена на сотрудника, который может авторизовать платежи, фишинговое сообщение часто выглядит как команда руководителя разрешить крупный платеж поставщику, хотя на самом деле платеж должен быть произведен злоумышленникам. - Фарминг — это тип фишинговой атаки, при которой используется отравление кэша системы доменных имен для перенаправления пользователей с законного веб-сайта на мошеннический. Фарминг пытается обманом заставить пользователей войти на поддельный веб-сайт, используя свои личные учетные данные.

- Фишинговые атаки клонирования используют ранее доставленные, но законные электронные письма, которые содержат либо ссылку, либо вложение. Злоумышленники делают копию или клон легитимной электронной почты и заменяют ссылки или вложенные файлы вредоносными.

Жертв часто обманом заставляют щелкнуть вредоносную ссылку или открыть вредоносное вложение. Этот метод часто используется злоумышленниками, которые получили контроль над системой другой жертвы. В этом случае злоумышленники используют свой контроль над одной системой в организации для отправки сообщений по электронной почте от доверенного отправителя, который известен жертвам.

Жертв часто обманом заставляют щелкнуть вредоносную ссылку или открыть вредоносное вложение. Этот метод часто используется злоумышленниками, которые получили контроль над системой другой жертвы. В этом случае злоумышленники используют свой контроль над одной системой в организации для отправки сообщений по электронной почте от доверенного отправителя, который известен жертвам. - Злой близнец Атаки происходят, когда хакеры пытаются обманом заставить пользователей подключиться к фальшивой сети Wi-Fi, которая выглядит как законная точка доступа. Злоумышленники создают дубликат точки доступа, которая отправляет собственный радиосигнал и использует то же имя, что и реальная сеть. Когда жертва подключается к сети злого близнеца, злоумышленники получают доступ ко всем передачам на устройства жертвы или с них, включая идентификаторы пользователей и пароли. Злоумышленники также могут использовать этот вектор для атак на устройства жертв с помощью собственных мошеннических подсказок.

- Голосовой фишинг — это форма фишинга, которая осуществляется с использованием голосовых носителей, включая передачу голоса по IP, также называемую вишинг , или обычной телефонной службы. Этот тип мошенничества использует программное обеспечение для синтеза речи, чтобы оставлять голосовые сообщения, уведомляющие жертву о подозрительной активности на банковском счете или кредитном счете. Звонок предлагает жертве ответить, чтобы подтвердить свою личность, тем самым скомпрометировав учетные данные своей учетной записи.

- SMS-фишинг , или smishing — это фишинговая атака, ориентированная на мобильные устройства, которая использует текстовые сообщения, чтобы убедить жертв раскрыть учетные данные учетной записи или установить вредоносное ПО. Жертву обычно просят перейти по ссылке, позвонить по номеру телефона или отправить электронное письмо. Затем злоумышленник просит жертву предоставить личные данные. Эту атаку сложнее идентифицировать, так как прикрепленные ссылки могут быть укорочены на мобильных устройствах.

- Фишинг календаря пытается обмануть жертв, отправляя ложные приглашения календаря, которые могут быть автоматически добавлены в календари. Этот тип фишинговой атаки пытается выглядеть как обычный запрос события и включает вредоносную ссылку.

- Атаки с захватом страниц перенаправляют жертву на скомпрометированный веб-сайт, который является дубликатом страницы, которую они намеревались посетить. Злоумышленник использует атаку с использованием межсайтовых сценариев, чтобы вставить вредоносное ПО на дублирующий веб-сайт и перенаправить жертву на этот сайт.

Методы фишинга

Фишинговые атаки основаны не только на отправке электронных писем жертвам в надежде, что они перейдут по вредоносной ссылке или откроют вредоносное вложение. Злоумышленники могут использовать следующие методы, чтобы заманить своих жертв в ловушку:

- Подмена URL. Злоумышленники используют JavaScript для размещения изображения законного URL-адреса в адресной строке браузера.

URL-адрес отображается при наведении курсора на встроенную ссылку, а также может быть изменен с помощью JavaScript.

URL-адрес отображается при наведении курсора на встроенную ссылку, а также может быть изменен с помощью JavaScript. - Манипулирование ссылками. Часто называемый URL-адресом, скрывающим , этот метод используется во многих распространенных типах фишинга. Злоумышленники создают вредоносный URL-адрес, который отображается так, как будто он ведет на законный сайт или веб-страницу, но фактическая ссылка указывает на вредоносный веб-ресурс.

- Сокращение ссылок. Злоумышленники могут использовать службы сокращения ссылок, такие как Bitly, чтобы скрыть назначение ссылки. Жертвы не могут узнать, указывает ли сокращенный URL-адрес на законный веб-сайт или на вредоносный веб-сайт.

- Подмена омографа. Этот тип атаки зависит от URL-адресов, созданных с использованием разных символов, которые читаются точно так же, как имя доверенного домена. Например, злоумышленники могут зарегистрировать домены, использующие немного отличающиеся наборы символов, которые достаточно близки к установленным, хорошо известным доменам.

- Графический рендеринг. Представление всего сообщения или его части в виде графического изображения иногда позволяет злоумышленникам обойти защиту от фишинга. Некоторые программные продукты для обеспечения безопасности сканируют электронные письма на наличие определенных фраз или терминов, распространенных в фишинговых сообщениях. Рендеринг сообщения в виде изображения обходит это.

- Скрытая переадресация. Злоумышленники обманом вынуждают жертв предоставить личную информацию, перенаправляя их к предполагаемому доверенному источнику, который запрашивает у них разрешение на подключение к другому веб-сайту. URL-адрес перенаправления — это промежуточная вредоносная страница, которая запрашивает аутентификационную информацию у жертвы. Это происходит перед переадресацией браузера жертвы на законный сайт.

- Чат-боты. Злоумышленники используют чат-ботов с искусственным интеллектом для удаления очевидных грамматических и орфографических ошибок, которые обычно появляются в фишинговых сообщениях.

Фишинговые электронные письма с использованием чат-бота с искусственным интеллектом могут сделать фишинговое сообщение более сложным и реальным, что затруднит его обнаружение.

Фишинговые электронные письма с использованием чат-бота с искусственным интеллектом могут сделать фишинговое сообщение более сложным и реальным, что затруднит его обнаружение. - Голосовые генераторы ИИ. Злоумышленники используют инструменты голосового генератора ИИ, чтобы во время телефонного звонка звучать как личное авторитетное лицо или член семьи. Это еще больше персонализирует попытку фишинга, повышая вероятность ее срабатывания. Злоумышленникам просто нужен образец голоса, используя небольшой аудиоклип менеджера жертвы или члена семьи.

Как предотвратить фишинг

Чтобы предотвратить попадание фишинговых сообщений к конечным пользователям, эксперты рекомендуют использовать следующие средства управления безопасностью:

- Антивирусное программное обеспечение.

- Настольные и сетевые брандмауэры.

- Антишпионское программное обеспечение.

- Антифишинговая панель инструментов, установленная в веб-браузерах.

- Фильтр электронной почты шлюза.

- Шлюз веб-безопасности.

- Спам-фильтр.

- Фишинговые фильтры таких поставщиков, как Microsoft.

Почтовые серверы предприятия должны использовать по крайней мере один стандарт проверки подлинности электронной почты для обеспечения безопасности электронной почты, чтобы подтвердить возможность проверки входящих сообщений электронной почты. Это может включать протокол DomainKeys Identified Mail, который позволяет пользователям блокировать все сообщения, кроме тех, которые были криптографически подписаны. Другим примером является протокол доменной аутентификации, отчетности и соответствия сообщений (DMARC). DMARC обеспечивает основу для использования протоколов для более эффективной блокировки нежелательных сообщений электронной почты.

В Интернете есть несколько ресурсов, помогающих бороться с фишингом. Anti-Phishing Working Group Inc. и веб-сайт федерального правительства OnGuardOnline. gov предоставляют советы о том, как обнаруживать, избегать и сообщать о фишинговых атаках. Интерактивные учебные пособия по вопросам безопасности, такие как Proofpoint Security Awareness Training и Cofense’s PhishMe, могут помочь научить сотрудников избегать фишинговых ловушек. Кроме того, такие сайты, как FraudWatch International и MillerSmiles.co.uk, публикуют последние темы фишинговых электронных писем, которые циркулируют в Интернете.

gov предоставляют советы о том, как обнаруживать, избегать и сообщать о фишинговых атаках. Интерактивные учебные пособия по вопросам безопасности, такие как Proofpoint Security Awareness Training и Cofense’s PhishMe, могут помочь научить сотрудников избегать фишинговых ловушек. Кроме того, такие сайты, как FraudWatch International и MillerSmiles.co.uk, публикуют последние темы фишинговых электронных писем, которые циркулируют в Интернете.

Сотрудники должны быть должным образом обучены приемам фишинга и способам их выявления. Их также следует предупредить, чтобы они не нажимали на ссылки, вложения или не открывали подозрительные электронные письма от кого-то, кого они не знают.

Примеры фишинга

Мошенничество с фишингом бывает самых разных форм и размеров. Пользователи могут оставаться в безопасности, быть начеку и быть готовыми, зная о некоторых из последних способов фишинга, которыми пользуются мошенники. Вот несколько примеров более современных фишинговых атак.

Мошенничество с использованием цифровых платежей

Эти мошенничества происходят, когда основные платежные приложения и веб-сайты используются в качестве уловки для получения конфиденциальной информации от жертв фишинга. В этой афере фишер маскируется под службу онлайн-платежей, такую как PayPal, Venmo или Wise.

Как правило, эти атаки осуществляются по электронной почте, когда поддельная версия доверенной платежной службы запрашивает у пользователя подтверждение данных для входа и другой идентифицирующей информации. Обычно злоумышленник утверждает, что эта информация необходима для решения проблемы с учетной записью пользователя. Часто эти попытки фишинга содержат ссылку на мошенническую подделку 9.0053 стр.

PayPal знает об этих угрозах и выпустила информационные материалы для своих пользователей, чтобы быть готовыми к фишинговым атакам.

Если пользователь не знает, как распознать мошенническое электронное письмо, связанное с онлайн-платежами, следует обратить внимание на несколько деталей. Как правило, известно, что фишинговое электронное письмо, имитирующее PayPal, включает следующее:

Как правило, известно, что фишинговое электронное письмо, имитирующее PayPal, включает следующее:

.

- Они могут начать с хитрых приветствий, в которых не упоминается имя жертвы. Официальные электронные письма от PayPal всегда адресованы продавцам по их имени или названию компании. Попытки фишинга в этом секторе, как правило, начинаются с Уважаемый пользователь или используйте адрес электронной почты.

- В случае с PayPal и другими службами онлайн-платежей некоторые из этих мошенников предупреждают своих потенциальных жертв о том, что их учетные записи скоро будут приостановлены. Другие утверждают, что пользователям случайно переплатили и теперь им нужно отправить деньги обратно на поддельный счет.

- PayPal не отправляет своим пользователям загружаемые вложения. Если пользователь получает электронное письмо от PayPal или другой подобной службы, содержащее вложение, ему не следует загружать его.

Если продавец получает одно из таких электронных писем, он должен открыть свою платежную страницу в отдельной вкладке или окне браузера, чтобы увидеть, есть ли какие-либо оповещения в его учетной записи. Если продавцу переплатили или ему грозит приостановка, это будет указано там. Кроме того, PayPal призывает пользователей сообщать о любых подозрительных действиях, чтобы он мог продолжать отслеживать эти попытки и предотвращать мошенничество своих пользователей.

Если продавцу переплатили или ему грозит приостановка, это будет указано там. Кроме того, PayPal призывает пользователей сообщать о любых подозрительных действиях, чтобы он мог продолжать отслеживать эти попытки и предотвращать мошенничество своих пользователей.

Фишинговые атаки с финансовой точки зрения

Эти атаки основаны на предположении, что жертвы запаникуют и предоставят мошеннику личную информацию. Обычно в таких случаях мошенник выдает себя за банк или другую финансовую организацию. В электронном письме или телефонном звонке мошенник сообщает своей потенциальной жертве, что их безопасность была скомпрометирована. Часто мошенники используют угрозу кражи личных данных, чтобы успешно сделать именно это.

Несколько примеров этого мошенничества включают следующее:

- Подозрительные электронные письма о денежных переводах призваны запутать жертву. В этих попытках фишинга потенциальная жертва получает электронное письмо, содержащее электронное письмо с квитанцией или отказом в отношении электронного перевода средств.

Часто жертва сразу же предполагает, что с ее учетной записи были произведены мошеннические платежи, и нажимает на вредоносную ссылку в сообщении. Это делает их личные данные уязвимыми для майнинга.

Часто жертва сразу же предполагает, что с ее учетной записи были произведены мошеннические платежи, и нажимает на вредоносную ссылку в сообщении. Это делает их личные данные уязвимыми для майнинга. - Мошенничество с прямым депозитом часто используется в отношении новых сотрудников компании или бизнеса. В этих мошенничествах жертва уведомляется о том, что ее данные для входа не работают. Обеспокоенный тем, что ему не заплатят, жертва нажимает на ссылку в электронном письме. Это отправляет их на поддельный веб-сайт, который устанавливает вредоносное ПО в их систему. На данный момент их банковская информация уязвима для сбора, что приводит к мошенническим обвинениям.

Фишинг-мошенничество, связанное с работой

Это особенно тревожно, так как этот тип мошенничества может быть персонифицированным и его трудно обнаружить. В этих случаях злоумышленник, выдающий себя за начальника получателя, главного исполнительного директора (CEO) или главного финансового директора (CFO), связывается с жертвой и запрашивает банковский перевод или поддельную покупку.

Одним из видов мошенничества, связанного с работой, которое за последние пару лет стало появляться в компаниях, является уловка для сбора паролей. Это мошенничество часто нацелено на сотрудников высшего уровня, поскольку они, вероятно, не считают, что электронное письмо от их босса может быть мошенничеством. Мошеннические электронные письма часто работают, потому что вместо того, чтобы быть паникерскими, они просто говорят об обычных рабочих темах. Обычно он информирует жертву о том, что запланированную встречу необходимо изменить. Сотрудника просят заполнить опрос о том, когда лучше всего перенести встречу по ссылке. Затем эта ссылка приводит жертву на поддельную страницу входа в Microsoft Office 365 или Microsoft Outlook. Как только сотрудник вводит свои данные для входа, мошенники крадут его пароль.

Злоумышленники также могут выдавать себя за менеджера, генерального директора или финансового директора по телефону, используя голосовой генератор ИИ, а затем требовать мошеннического перевода денег. Хотя сотрудник думает, что совершает бизнес-транзакцию, на самом деле он отправляет средства злоумышленнику.

Хотя сотрудник думает, что совершает бизнес-транзакцию, на самом деле он отправляет средства злоумышленнику.

История фишинга

История термина фишинг не совсем ясна. Одно из распространенных объяснений этого термина состоит в том, что фишинг является омофоном рыбалки. И он назван так потому, что фишинговые мошенники используют приманки, чтобы поймать ничего не подозревающих жертв или рыбу.

Другим объяснением происхождения фишинга является строка символов — <>< --, которая часто встречается в журналах чатов AOL. Эти символы были обычным тегом языка гипертекстовой разметки, который можно найти в расшифровках чатов. Поскольку это происходило так часто в этих журналах, администраторы AOL не могли продуктивно искать его как маркер потенциально неправомерной активности. Хакеры заменяют любую ссылку на незаконную деятельность, включая кражу данных кредитной карты или учетной записи, строкой.

В начале 1990-х годов группа людей под названием Warez Group создала алгоритм, который будет генерировать номера кредитных карт. Номера были созданы случайным образом в попытке создать поддельные учетные записи AOL, которые будут спамить другие учетные записи. Некоторые хакеры пытались изменить свои псевдонимы, чтобы они выглядели как администраторы AOL. Затем, используя эти псевдонимы, они могли фишинговать людей через AOL Instant Messenger для получения их информации.

Номера были созданы случайным образом в попытке создать поддельные учетные записи AOL, которые будут спамить другие учетные записи. Некоторые хакеры пытались изменить свои псевдонимы, чтобы они выглядели как администраторы AOL. Затем, используя эти псевдонимы, они могли фишинговать людей через AOL Instant Messenger для получения их информации.

В начале 2000-х фишинг претерпел больше изменений в реализации. «Любовный жук» 2000 года тому пример. Потенциальным жертвам было отправлено электронное письмо с сообщением «ILOVEYOU», указывающим на вложенное письмо. Это вложение содержало червя, который перезаписывал файлы на компьютере жертвы и копировал себя в список контактов пользователя.

Также в начале 2000-х различные фишеры стали регистрировать фишинговые сайты. Фишинговый сайт — это домен, похожий по названию и внешнему виду на официальный сайт. Они созданы для того, чтобы обмануть кого-то, заставив поверить, что сайт является законным.

Сегодня схемы фишинга более разнообразны и потенциально более опасны, чем раньше. Благодаря интеграции социальных сетей и методов входа в систему, таких как вход через Facebook, злоумышленник потенциально может совершить несколько утечек данных о жертве, используя один фишинговый пароль, что делает ее уязвимой для атак программ-вымогателей в процессе. Используются и более современные технологии. Например, в 2019 г., генеральный директор энергетической компании в Великобритании подумал, что они разговаривают по телефону со своим боссом. Им сказали отправить средства конкретному поставщику, хотя на самом деле это была фишинговая схема, в которой искусственный интеллект использовался для имитации голоса генерального директора их материнской компании.

Благодаря интеграции социальных сетей и методов входа в систему, таких как вход через Facebook, злоумышленник потенциально может совершить несколько утечек данных о жертве, используя один фишинговый пароль, что делает ее уязвимой для атак программ-вымогателей в процессе. Используются и более современные технологии. Например, в 2019 г., генеральный директор энергетической компании в Великобритании подумал, что они разговаривают по телефону со своим боссом. Им сказали отправить средства конкретному поставщику, хотя на самом деле это была фишинговая схема, в которой искусственный интеллект использовался для имитации голоса генерального директора их материнской компании.

В 2020 году хакер и его сообщники предприняли целевую фишинговую атаку, создав веб-сайт, который выглядел как внутренний поставщик виртуальной сети Twitter. Злоумышленники выдавали себя за сотрудников службы поддержки, звонили сотрудникам Twitter и просили их предоставить свои учетные данные. Используя эти учетные данные, злоумышленники получили доступ к различным высокопоставленным учетным записям, таким как учетные записи Барака Обамы, Илона Маска и Джо Байдена.

Узнайте больше о чат-ботах с искусственным интеллектом, таких как ChatGPT, и о том, как они используются для усиления фишинга .

Последнее обновление: июнь 2023 г.

Продолжить чтение О фишинге

- 13 распространенных типов кибератак и способы их предотвращения

- Девять из 10 предприятий стали жертвами успешного фишинга

- 15 лучших практик по обеспечению безопасности электронной почты

- 10 крупнейших утечек данных в истории и как их предотвратить

- Топ-10 типов угроз информационной безопасности для ИТ-команд

Копайте глубже об угрозах и уязвимостях

Каждые пять секунд в Великобритании приходят сообщения о подозрительных сообщениях электронной почты

Автор: Карл Флиндерс

смишинг (SMS-фишинг)

Автор: Кинза Ясар

вишинг (голосовой или VoIP-фишинг)

Автор: Роберт Шелдон

Мошенники адаптируют фишинговые схемы для использования кризиса стоимости жизни

Автор: Себастьян Кловиг Скелтон

Сеть

-

Введение в smartNIC и их преимуществаСетевые адаптеры SmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений.

Они могут запускать пакет…

Они могут запускать пакет… -

IOTech Edge Connect освобождает данные от заводских устройствКомпания IOTech разработала Edge Connect для сбора данных с операционных технологий и отправки их в ИТ-системы, которые осуществляют мониторинг и управление …

-

5 методов устранения проблем с сетью в Linux и WindowsОтладка проблемы с сетью должна начинаться с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и …

ИТ-директор

-

Найм ИТ-специалистов растет на фоне продолжающихся экономических проблемИсследование заработной платы и карьеры, проведенное TechTarget за 2023 год, показывает, что большинство организаций нанимают людей с определенными навыками в области ИТ, добиваясь прогресса в DEI …

-

Бизнес попал под прицел из-за напряженности в отношениях между США и КитаемПоскольку США и Китай продолжают нацеливаться друг на друга с помощью ограничительного экспортного контроля, предприятия оказываются в центре .

..

.. -

Хранилище, цены на серверы снижаются по мере снижения инфляцииЦены на серверы и системы хранения данных снизились в июне, отражая снижение инфляции, но компании по-прежнему намерены сдерживать расходы и …

Рабочий стол предприятия

-

Оценка вариантов поддержки AppleCare ProfessionalAppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple. ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional…

-

Роль шифрования файлов и папок Mac для бизнесаИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и …

-

Стоит ли использовать AppleCare+ для корпоративных организаций?AppleCare — полезная ограниченная гарантия, которая распространяется на все устройства Apple, но некоторым организациям следует учитывать преимущества .

..

..

Облачные вычисления

-

Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

9Моментальные снимки 0022 EBS являются неотъемлемой частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2. Ознакомьтесь с тем, как … -

Цены на облачную инфраструктуру взлетели на 30%Сложные макроэкономические условия, а также высокие средние цены реализации облачных вычислений и серверов хранения вынудили …

-

Разверните приложение с малой задержкой с помощью AWS Local Zones за 5 шаговКак только вы решите, что локальные зоны AWS подходят для вашего приложения, пришло время для развертывания. Следуйте этому пошаговому видео…

ComputerWeekly.com

-

У ворот – Как выжить в эпоху кибербезопасностиПредприятия сталкиваются с большим количеством юридических рисков, минным полем регулирования и индивидуальной ответственностью за неудачи.

Правильная основа — это…

Правильная основа — это… -

У нас есть старт… Возможности и риски генеративного ИИКак вы можете использовать ИИ, чтобы принести пользу своему бизнесу, преодолевая при этом риски

-

Пять нетрадиционных кадровых резервов, которые помогут ИТ-директорам ликвидировать пробелы в навыкахНекоторые альтернативные способы для ИТ-директоров заполнить пробелы в кадрах, когда трудно найти людей с нужными техническими навыками на рабочих местах …

Фишинг | Что такое фишинг?

Фишинг — это киберпреступление, при котором с целью или целями связывается по электронной почте, телефону или с помощью текстового сообщения кто-то, выдающий себя за законное учреждение, чтобы заманить отдельных лиц к предоставлению конфиденциальных данных, таких как информация, позволяющая установить личность, банковские данные и данные кредитной карты, а также пароли.

Затем эта информация используется для доступа к важным учетным записям и может привести к краже личных данных и финансовым потерям.

Первый иск о фишинге был подан в 2004 году против калифорнийского подростка, создавшего имитацию веб-сайта «Америка Онлайн». С помощью этого поддельного веб-сайта он смог получить конфиденциальную информацию от пользователей и получить доступ к данным кредитной карты, чтобы снимать деньги с их счетов. Помимо фишинга электронной почты и веб-сайтов, киберпреступники постоянно придумывают «вишинг» (голосовой фишинг), «смишинг» (SMS-фишинг) и несколько других методов фишинга.

Общие черты фишинговых писем

- Слишком хорошо, чтобы быть правдой — Выгодные предложения и привлекающие внимание заявления предназначены для немедленного привлечения внимания людей. Например, многие утверждают, что вы выиграли iPhone, выиграли в лотерею или какой-то другой щедрый приз. Просто не нажимайте на подозрительные электронные письма. Помните, что если это кажется правдой, вероятно, так оно и есть!

- Чувство срочности – Излюбленная тактика киберпреступников — просить вас действовать быстро, потому что суперпредложения действуют только в течение ограниченного времени.

Некоторые из них даже скажут вам, что у вас есть всего несколько минут, чтобы ответить. Когда вы сталкиваетесь с такими электронными письмами, лучше просто игнорировать их. Иногда они сообщают вам, что ваша учетная запись будет приостановлена, если вы немедленно не обновите свои личные данные. Большинство надежных организаций дают достаточно времени, прежде чем они удалят учетную запись, и они никогда не просят покровителей обновить личные данные через Интернет. Если вы сомневаетесь, посетите источник напрямую, а не щелкайте ссылку в электронном письме.

Некоторые из них даже скажут вам, что у вас есть всего несколько минут, чтобы ответить. Когда вы сталкиваетесь с такими электронными письмами, лучше просто игнорировать их. Иногда они сообщают вам, что ваша учетная запись будет приостановлена, если вы немедленно не обновите свои личные данные. Большинство надежных организаций дают достаточно времени, прежде чем они удалят учетную запись, и они никогда не просят покровителей обновить личные данные через Интернет. Если вы сомневаетесь, посетите источник напрямую, а не щелкайте ссылку в электронном письме. - Гиперссылки — Ссылка может быть не тем, чем кажется. При наведении указателя мыши на ссылку отображается фактический URL-адрес, на который вы будете перенаправлены после нажатия на нее. Это может быть совершенно другой сайт или популярный веб-сайт с орфографической ошибкой, например www.bankofarnerica.com – буква «м» на самом деле является буквой «р» и буквой «н», поэтому внимательно смотрите.

- Вложения – Если вы видите в электронном письме вложение, которого не ожидали или которое не имеет смысла, не открывайте его! Они часто содержат полезные нагрузки, такие как программы-вымогатели или другие вирусы.

Единственный тип файла, на который всегда безопасно нажимать, — это файл .txt.

Единственный тип файла, на который всегда безопасно нажимать, — это файл .txt. - Необычный отправитель — Независимо от того, похоже ли, что это от кого-то, кого вы не знаете, или от кого-то, кого вы знаете, если что-то кажется необычным, неожиданным, нехарактерным или просто подозрительным, не нажимайте на него. !

Вот отличный ресурс KnowBe4, в котором описаны 22 красных флажка социальной инженерии, которые обычно встречаются в фишинговых сообщениях. Рекомендуем распечатать этот PDF-файл, чтобы передать его семье, друзьям и коллегам.

Нажмите, чтобы увеличить

Предотвращение фишинговых атак:

Хотя хакеры постоянно изобретают новые методы, вы можете кое-что сделать, чтобы защитить себя и свою организацию:

- Для защиты от спама можно использовать спам-фильтры. Как правило, фильтры оценивают источник сообщения, программное обеспечение, используемое для отправки сообщения, и внешний вид сообщения, чтобы определить, является ли оно спамом.

Иногда спам-фильтры могут даже блокировать электронные письма из законных источников, поэтому они не всегда точны на 100%.

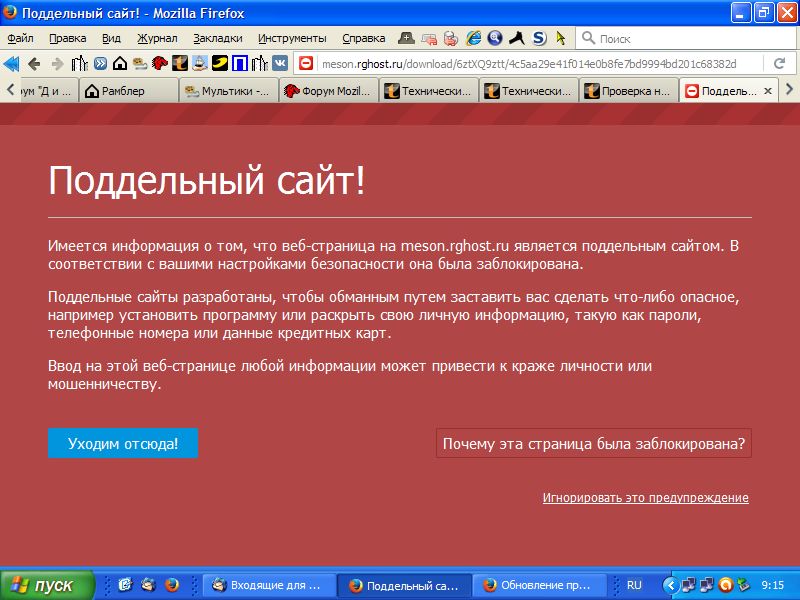

Иногда спам-фильтры могут даже блокировать электронные письма из законных источников, поэтому они не всегда точны на 100%. - Необходимо изменить настройки браузера, чтобы предотвратить открытие мошеннических веб-сайтов. Браузеры хранят список поддельных веб-сайтов, и когда вы пытаетесь получить доступ к веб-сайту, адрес блокируется или отображается предупреждающее сообщение. Настройки браузера должны позволять открывать только надежные веб-сайты.

- Многие веб-сайты требуют от пользователей ввода данных для входа во время отображения изображения пользователя. Этот тип системы может быть открыт для атак безопасности. Один из способов обеспечить безопасность — регулярно менять пароли и никогда не использовать один и тот же пароль для нескольких учетных записей. Для веб-сайтов также рекомендуется использовать систему CAPTCHA для дополнительной безопасности.

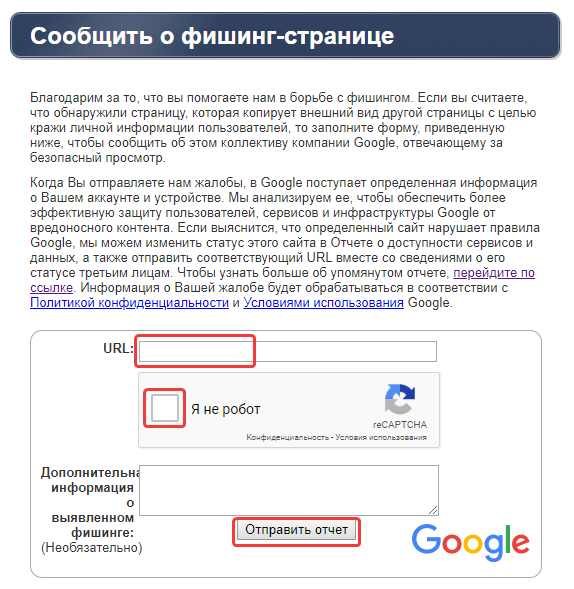

- Банки и финансовые организации используют системы мониторинга для предотвращения фишинга. Отдельные лица могут сообщать о фишинге отраслевым группам, где против этих мошеннических веб-сайтов могут быть приняты юридические меры.

Организации должны проводить обучение сотрудников по вопросам безопасности, чтобы распознавать риски.

Организации должны проводить обучение сотрудников по вопросам безопасности, чтобы распознавать риски. - Чтобы предотвратить фишинг, необходимо изменить привычки просмотра. Если требуется проверка, всегда обращайтесь в компанию лично, прежде чем вводить какие-либо данные в Интернете.

- Если в электронном письме есть ссылка, сначала наведите указатель мыши на URL-адрес. Защищенные веб-сайты с действующим сертификатом Secure Socket Layer (SSL) начинаются с https. Со временем все сайты должны будут иметь действующий SSL.

Как правило, электронные письма, отправляемые киберпреступниками, маскируются, поэтому создается впечатление, что они отправлены компанией, чьими услугами пользуется получатель. Банк не будет запрашивать личную информацию по электронной почте или приостанавливать действие вашей учетной записи, если вы не обновите свои личные данные в течение определенного периода времени. Большинство банков и финансовых учреждений также обычно предоставляют номер счета или другие личные данные в электронном письме, что гарантирует, что оно исходит из надежного источника.

Бесплатно

Проверка безопасности от фишинга

Подвергнутся ли ваши пользователи убедительным фишинговым атакам? Сделайте первый шаг прямо сейчас и выясните это до того, как это сделают плохие актеры. Кроме того, посмотрите, насколько вы эффективны по сравнению с конкурентами, с помощью отраслевых показателей фишинга. Процент склонности к фишу обычно выше, чем вы ожидаете, и это отличный способ получить бюджет.

Вот как это работает:

- Немедленно начать тестирование до 100 пользователей (не нужно ни с кем разговаривать)

- Выберите один из более чем 20 языков и настройте шаблон теста на фишинг в соответствии со своей средой

- Выберите целевую страницу, которую пользователи увидят после нажатия

- Показать пользователям, какие красные флажки они пропустили, или страницу 404

- Получите PDF-файл по электронной почте в течение 24 часов с процентом подверженности фишинга и диаграммами, чтобы поделиться с руководством

- Посмотрите, как ваша организация сравнивается с другими в вашей отрасли

PS: Не любите нажимать на кнопки перенаправления? Вырежьте и вставьте эту ссылку в свой браузер:

https://www.

Дважды щелкните мышью на значке замка и

Дважды щелкните мышью на значке замка и

ru@zlo.ru.

ru@zlo.ru.

д. Пример: 0nIine.dank.ru вместо online.bank.ru.

д. Пример: 0nIine.dank.ru вместо online.bank.ru.

Пример: без логотипа, другим размером, стилем или цветом шрифта.

Пример: без логотипа, другим размером, стилем или цветом шрифта.

Злоумышленники подробно изучают своих жертв, чтобы создать более достоверное сообщение, поскольку использование информации, относящейся к цели или специфичной для нее, увеличивает шансы на успех атаки. Поскольку типичная китобойная атака нацелена на сотрудника, который может авторизовать платежи, фишинговое сообщение часто выглядит как команда руководителя разрешить крупный платеж поставщику, хотя на самом деле платеж должен быть произведен злоумышленникам.

Злоумышленники подробно изучают своих жертв, чтобы создать более достоверное сообщение, поскольку использование информации, относящейся к цели или специфичной для нее, увеличивает шансы на успех атаки. Поскольку типичная китобойная атака нацелена на сотрудника, который может авторизовать платежи, фишинговое сообщение часто выглядит как команда руководителя разрешить крупный платеж поставщику, хотя на самом деле платеж должен быть произведен злоумышленникам. Жертв часто обманом заставляют щелкнуть вредоносную ссылку или открыть вредоносное вложение. Этот метод часто используется злоумышленниками, которые получили контроль над системой другой жертвы. В этом случае злоумышленники используют свой контроль над одной системой в организации для отправки сообщений по электронной почте от доверенного отправителя, который известен жертвам.

Жертв часто обманом заставляют щелкнуть вредоносную ссылку или открыть вредоносное вложение. Этот метод часто используется злоумышленниками, которые получили контроль над системой другой жертвы. В этом случае злоумышленники используют свой контроль над одной системой в организации для отправки сообщений по электронной почте от доверенного отправителя, который известен жертвам.

URL-адрес отображается при наведении курсора на встроенную ссылку, а также может быть изменен с помощью JavaScript.

URL-адрес отображается при наведении курсора на встроенную ссылку, а также может быть изменен с помощью JavaScript.

Фишинговые электронные письма с использованием чат-бота с искусственным интеллектом могут сделать фишинговое сообщение более сложным и реальным, что затруднит его обнаружение.

Фишинговые электронные письма с использованием чат-бота с искусственным интеллектом могут сделать фишинговое сообщение более сложным и реальным, что затруднит его обнаружение.

Часто жертва сразу же предполагает, что с ее учетной записи были произведены мошеннические платежи, и нажимает на вредоносную ссылку в сообщении. Это делает их личные данные уязвимыми для майнинга.

Часто жертва сразу же предполагает, что с ее учетной записи были произведены мошеннические платежи, и нажимает на вредоносную ссылку в сообщении. Это делает их личные данные уязвимыми для майнинга. Они могут запускать пакет…

Они могут запускать пакет… ..

.. ..

.. Правильная основа — это…

Правильная основа — это… Некоторые из них даже скажут вам, что у вас есть всего несколько минут, чтобы ответить. Когда вы сталкиваетесь с такими электронными письмами, лучше просто игнорировать их. Иногда они сообщают вам, что ваша учетная запись будет приостановлена, если вы немедленно не обновите свои личные данные. Большинство надежных организаций дают достаточно времени, прежде чем они удалят учетную запись, и они никогда не просят покровителей обновить личные данные через Интернет. Если вы сомневаетесь, посетите источник напрямую, а не щелкайте ссылку в электронном письме.

Некоторые из них даже скажут вам, что у вас есть всего несколько минут, чтобы ответить. Когда вы сталкиваетесь с такими электронными письмами, лучше просто игнорировать их. Иногда они сообщают вам, что ваша учетная запись будет приостановлена, если вы немедленно не обновите свои личные данные. Большинство надежных организаций дают достаточно времени, прежде чем они удалят учетную запись, и они никогда не просят покровителей обновить личные данные через Интернет. Если вы сомневаетесь, посетите источник напрямую, а не щелкайте ссылку в электронном письме. Единственный тип файла, на который всегда безопасно нажимать, — это файл .txt.

Единственный тип файла, на который всегда безопасно нажимать, — это файл .txt. Иногда спам-фильтры могут даже блокировать электронные письма из законных источников, поэтому они не всегда точны на 100%.

Иногда спам-фильтры могут даже блокировать электронные письма из законных источников, поэтому они не всегда точны на 100%. Организации должны проводить обучение сотрудников по вопросам безопасности, чтобы распознавать риски.

Организации должны проводить обучение сотрудников по вопросам безопасности, чтобы распознавать риски.