Что такое ou в ad: Как управлять OU в Active Directory

Содержание

Как управлять OU в Active Directory

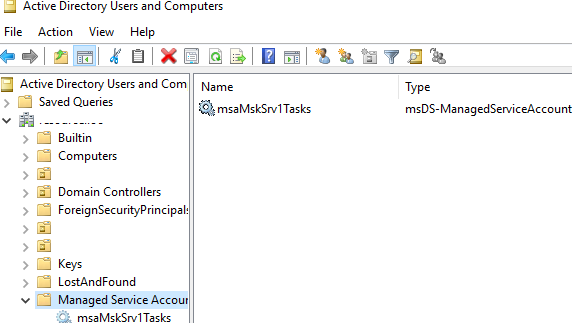

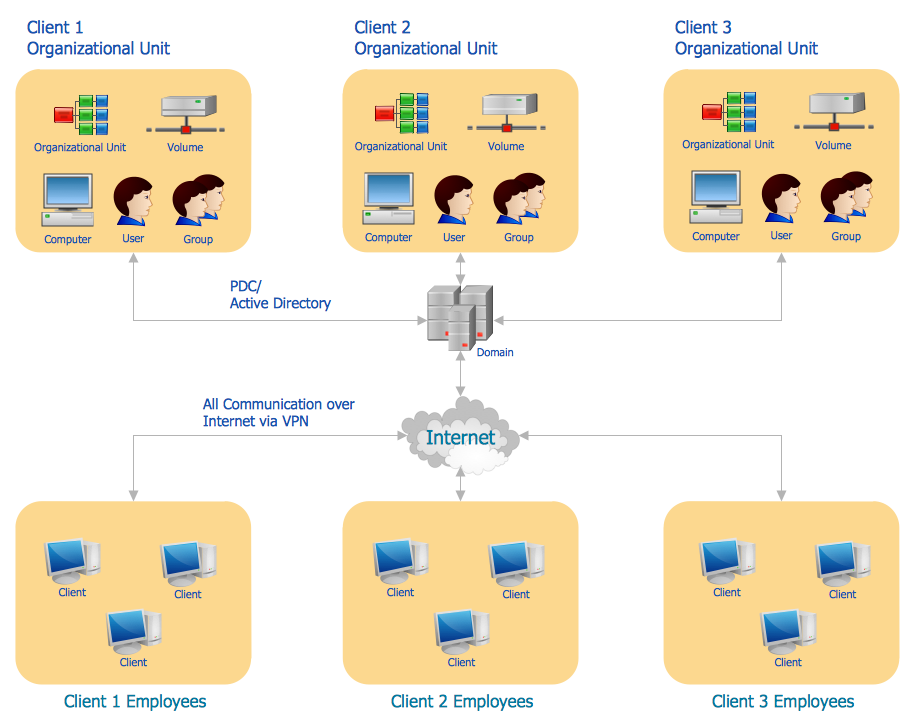

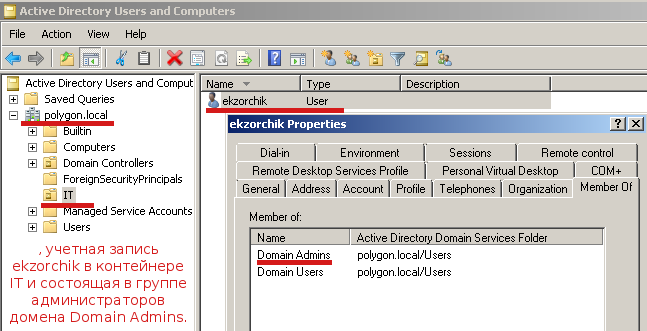

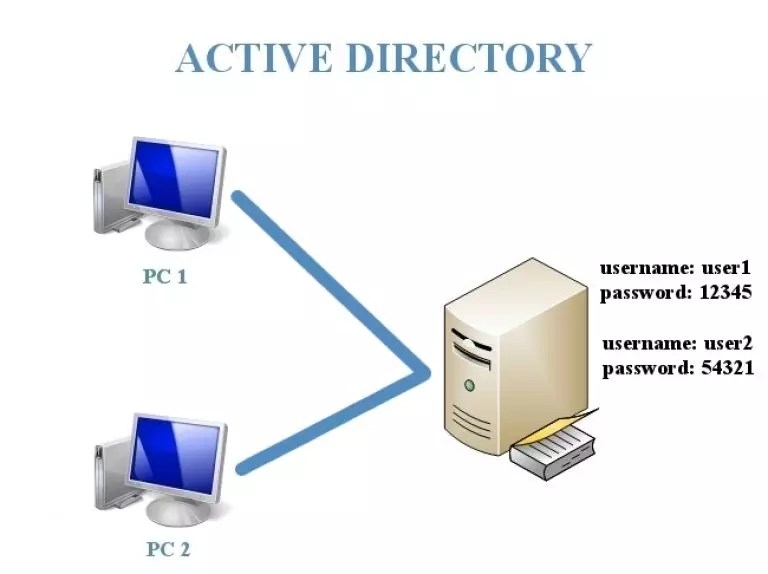

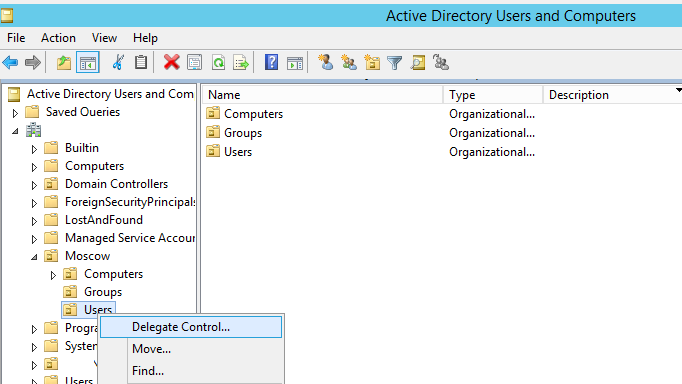

Организационная единица или, как обозначено в русской версии Windows server, подразделение (Organizational Unit) — это субконтейнер в Active Directory, в который можно помещать пользователей, группы, компьютеры и другие объекты AD. Подразделения (OU) управляются администраторами домена. Вы также можете настроить делегирование управления над подразделением с помощью мастера делегирования управления. OU могут быть вложенными, и к ним можно применять групповые политики.

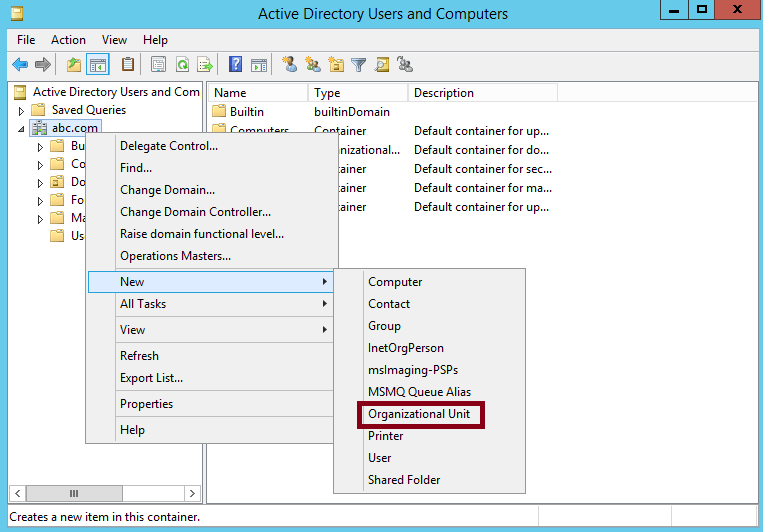

Создание подразделения (OU)

OU можно создать с помощью Active Directory Administrative Center (ADAC), Active Directory Users and Computers (ADUC), командной строки и PowerShell.

Создание подразделения с помощью Active Directory Administrative Center

Давайте создадим подразделение с помощью ADAC:

Запустите Active Directory Administrative Center (dsac.exe).

Переключитесь в режим просмотра дерева и разверните домен или подразделение, в котором вы хотите разместить новое.

Щелкните правой кнопкой мыши на OU или домен, выберите «New…», а затем выберите Organizational Unit.

Появится окно создания подразделения:

Введите имя OU и нажмите OK, чтобы его создать.

Создание подразделения с помощью командной строки

Чтобы создать OU с помощью cmd, запустите dsadd.exe со следующими параметрами:

dsadd.exe ou "OU=testorg,DC=office,DC=local" -desc "TestOU"

Эта строчка создаст TestOU в домене с описанием «TestOU».

Создание подразделения с помощью Windows PowerShell

Для создания нового подразделения с помощью PowerShell нам нужно использовать команду New-ADOrganizationalUnit. Запустите PowerShell от имени администратора и введите следующее:

Import-Module ActiveDirectory

New-ADOrganizationalUnit "TestOU" -Description "TestOU"

Эта строчка создаст TestOU в домене с описанием «TestOU».

Удаление подразделения AD

Подразделения по умолчанию защищены от случайного удаления. Чтобы удалить его, нам нужно снять флажок Protected from Accidental Deletion в свойствах.

Чтобы удалить его, нам нужно снять флажок Protected from Accidental Deletion в свойствах.

Удаление подразделения с помощью Active Directory Administrative Center

Откройте Active Directory Administrative Center (dsac.exe).

Переключитесь в режим просмотра дерева, разверните свой домен и найдите OU, которое вы хотите удалить. Щелкните OU правой кнопкой мыши и выберите “Delete”.

Появится окно подтверждение удаления:

Нажмите Yes для подтверждения. Если OU содержит дочерние объекты, нажмите еще раз.

Удаление подразделения с помощью командной строки

Для удаления OU с помощью командной строки необходимо использовать инструмент dsrm.exe в cmd, запущенном от имени администратора, со следующим синтаксисом:

dsrm.exe "OU=TestOU,DC=office,DC=local" -subtree

Эта строчка полностью удалит OU с любыми объектами внутри.

Удаление подразделения с помощью Windows PowerShell

Для удаления подразделения нам нужно использовать команду New-ADOrganizationalUnit в PowerShell запущенном от имени администратора:

Import-Module ActiveDirectory

Remove-ADObject -Identity "OU=TestOU,DC=office,DC=local" -Recursive -Confirm:$False

Эта строчка полностью удалит OU TestOU со всеми существующими в ней объектами.

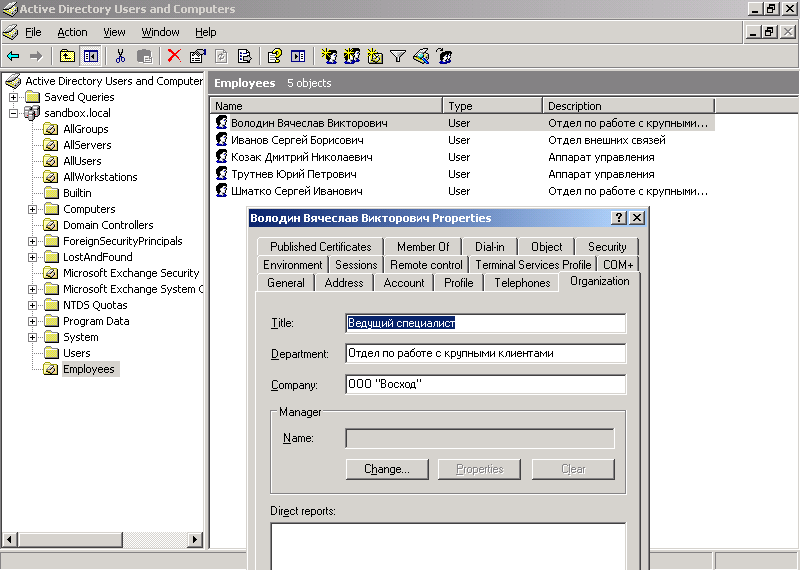

Изменение подразделения AD

Иногда вам нужно изменить OU. Вот как это сделать тремя различными способами.

Изменение подразделения с помощью Active Directory Administrative Center

Откройте Active Directory Administrative Center (dsac.exe). Переключитесь в режим просмотра дерева и найдите OU, которую вам нужно изменить.

Щелкните на нем правой кнопкой мыши и выберите «Properties:«. Измените свойства, которые вам нужны. Например, вы можете изменить описание или добавить менеджера.

Снимите флажок с параметра «Защищен от случайного удаления» и нажмите OK.

Изменение подразделения с помощью командной строки

Для того чтобы изменить OU, необходимо использовать dsmod.exe в cmd от имени администратора. Но в этом случае вы можете изменить только описание.

dsmod.exe ou "OU=TestOU,DC=office,DC=local" -desc "New Description"

Здесь мы назначаем » New Description » для TestOU.

Изменение подразделения с помощью Windows PowerShell

Команда Set-ADOrganizationalUnit используется для изменения OU. Она очень мощная, в отличие от dsmod.exe. Вы можете легко изменить множество параметров OU, таких как DistinguishedName, LinkedGroupPolicyObjects или ManagedBy. Вот пример того, как изменить параметр ManagedBy в OU:

Import-Module ActiveDirectory

Set-ADOrganizationalUnit -Identity "OU=TestOU,DC=office,DC=local" -ManagedBy "CN=User,CN=Users,DC=office,DC=local"

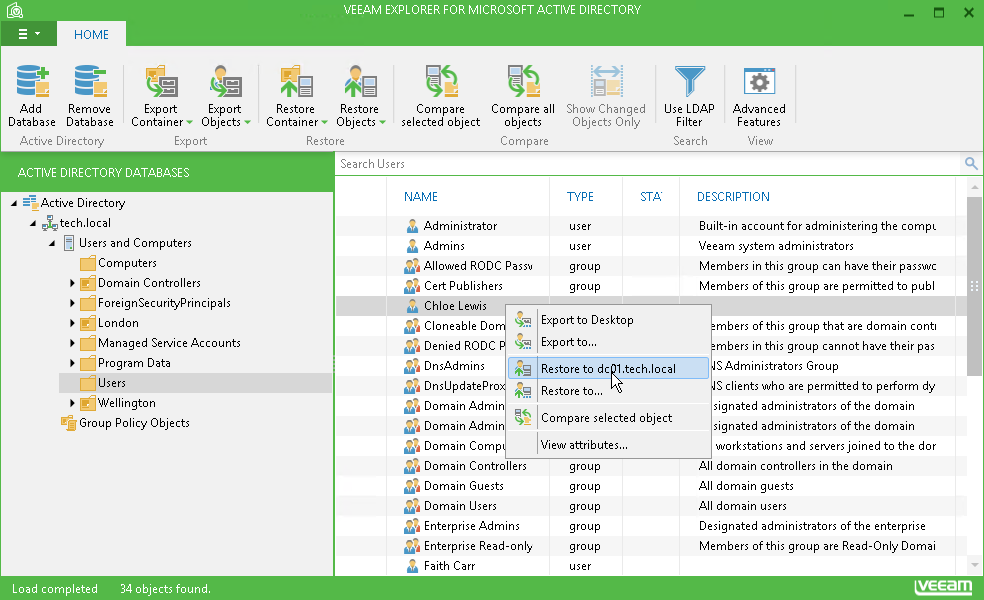

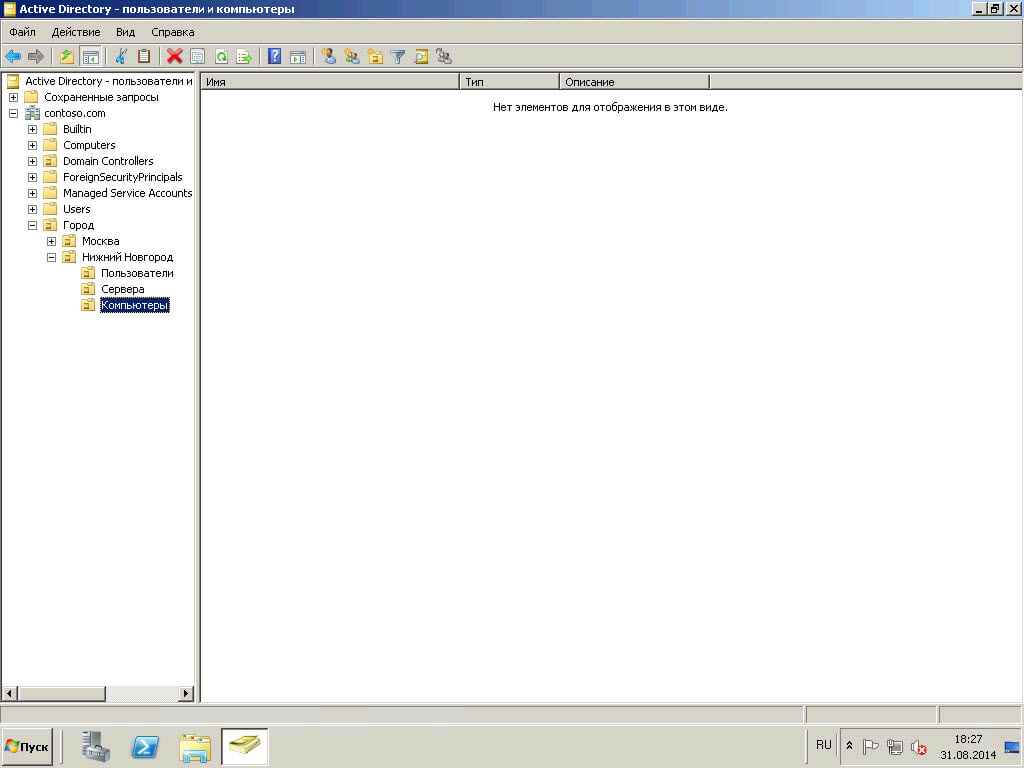

Создаем структуру OU в Active Directory с помощью PowerShell

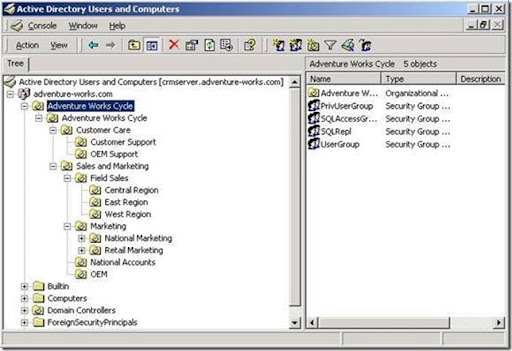

Довольно часто администратору Active Directory при создании новых организационных единиц (OU — Organizational Units) нужно сразу создать определенную структуру вложенных контейнеров внутри новой OU. Например, при открытии нового филиала вам нужно создать в новом OU контейнеры для пользователей, групп, серверов и сервисных аккаунтов. Чтобы не создавать OU и не раздавать на них права вручную из консоли ADUC (dsa. msc), вы можете использовать PowerShell скрипт из этой статьи. Скрипт не только создает новые контейнеры, но и создает административные группы и предоставляет им права на новые OU.

msc), вы можете использовать PowerShell скрипт из этой статьи. Скрипт не только создает новые контейнеры, но и создает административные группы и предоставляет им права на новые OU.

Для создания нового OU в Active Directory используется командлет New-ADOrganizationalUnit из модуля RSAT-AD-PowerShell. Чтобы создать OU в указанном контейнере можно использовать такую команду:

Import-Module ActiveDirectory

New-ADOrganizationalUnit -Name "Users" -Path “OU=KZN,OU=RU,DC=resource,DC=loc” –Description “Контейнер для пользователей Казани” -PassThru

Если не указывать параметр Path, новый OU будет создан в корне AD.

По умолчанию при создании контейнеров AD для них включена опция защиты от удаления (ProtectedFromAccidentalDeletion). Вы можете отключить эту опцию, или изменить любой другой атрибут Organizational Unit в Active Directory с помощью Set-ADOrganizationalUnit:

Get-ADOrganizationalUnit -Identity “OU=Users,OU=KZN,OU=RU,DC=resource,DC=loc”| Set-ADOrganizationalUnit -ProtectedFromAccidentalDeletion $false

Для удаления OU со всеми вложенными объектами используется такая команда:

Remove-ADObject -Identity "OU=Users,OU=KZN,OU=RU,DC=resource,DC=loc” -Recursive

Рассмотрим небольшой PowerShell скрипт, который позволяет автоматизирвать создание типовой структуры OU для новых подразделений в Active Directory.

Допустим, в вашей компании принято создать для каждого филиала отдельный OU со следующей структурой вложенных контейнеров:

Название_города ---Admins ---Computers ---Contacts ---Groups ---Servers ---Service Accounts ---Users

После создания структуры OU вам нужно создать группы администраторов в AD и делегировать для них права на OU:

- Город_admins – администраторы филиала (максимальные права на все OU)

- Город_account_managers – пользователи с правами управления учетными записями (создание новых пользователей, сброс паролей в AD и т.д.). Права только на OU Users и Service Accounts

- Город_wks_admins – служба технической поддержки с правами администратора на компьютерах филиала (права на контейнер Computers, также добавляется в локальные администраторы компьютеров через GPO)

Ниже приведена базовая версия такого PowerShell скрипта с комментариями. Код скрипт CreateOUStructure. ps1 доступен в нашем GitHub:

ps1 доступен в нашем GitHub:

# Задаем название контейнера

$City = "NSK"

$CityRu="Новосибирск"

$DomainDN=(Get-ADDomain).DistinguishedName

$OUs = @(

"Admins",

"Computers",

"Contacts",

"Groups",

"Servers",

"Service Accounts",

"Users"

)

# создаем OU

$newOU=New-ADOrganizationalUnit -Name $City –Description “Контейнер для пользователей $CityRu” -PassThru

ForEach ($OU In $OUs) {

New-ADOrganizationalUnit -Name $OU -Path $newOU

}

#Создаем административные группы

$adm_grp=New-ADGroup ($City+ "_admins") -path ("OU=Admins,OU="+$City+","+$DomainDN) -GroupScope Global -PassThru –Verbose

$adm_wks=New-ADGroup ($City+ "_account_managers") -path ("OU=Admins,OU="+$City+","+$DomainDN) -GroupScope Global -PassThru –Verbose

$adm_account=New-ADGroup ($City+ "_wks_admins") -path ("OU=Admins,OU="+$City+","+$DomainDN) -GroupScope Global -PassThru –Verbose

##### Пример установки прав на сброс паролей для группы _account_managers на OU Users

$confADRight = "ExtendedRight"

$confDelegatedObjectType = "bf967aba-0de6-11d0-a285-00aa003049e2" # User Object Type GUID

$confExtendedRight = "00299570-246d-11d0-a768-00aa006e0529" # Extended Right PasswordReset GUID

$acl=get-acl ("AD:OU=Users,OU="+$City+","+$DomainDN)

$adm_accountSID = [System. Security.Principal.SecurityIdentifier]$adm_account.SID

Security.Principal.SecurityIdentifier]$adm_account.SID

#строим строку Access Control Entry (ACE)

$aceIdentity = [System.Security.Principal.IdentityReference] $adm_accountSID

$aceADRight = [System.DirectoryServices.ActiveDirectoryRights] $confADRight

$aceType = [System.Security.AccessControl.AccessControlType] "Allow"

$aceInheritanceType = [System.DirectoryServices.ActiveDirectorySecurityInheritance] "Descendents"

$ace = New-Object System.DirectoryServices.ActiveDirectoryAccessRule($aceIdentity, $aceADRight, $aceType, $confExtendedRight, $aceInheritanceType,$confDelegatedObjectType)

# Применяем ACL

$acl.AddAccessRule($ace)

Set-Acl -Path ("AD:OU=Users,OU="+$City+","+$DomainDN) -AclObject $acl

######

Заполните переменные в начале скрипт и запустите его (не забудьте про политику выполнения скриптов PowerShell). Скрипт должен создать нужную структуру OU, группы и делегировать права на сброс паролей в контейнер Users.

Для назначения прав используется командлет Set-ACL, который также позволяет назначать NTFS разрешения на папки.

Можно дополнить скрипт, добавив типовые операции, которые вы выполняете при создании OU для нового филиала.

Например, можно с помощью PowerShell создать групповые политики и сразу назначить их на OU:

$wksGPO=New-GPO -Name ($City + “_WKS_Policy”) -Comment "$City Workstations Policy"

Get-GPO $wksGPO | New-GPLink -Target ("OU=Computers,OU="+$City+","+$DomainDN") -LinkEnabled Yes

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск

- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию о Windows Server.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, SearchWindowsServer.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

SearchCloudComputing

-

10 часто задаваемых вопросов об облачных вычисленияхИзучите основы облачных вычислений, ответив на эти часто задаваемые вопросы. Рассмотрите различные типы облаков и …

-

Объяснение плюсов и минусов облачных вычисленийОзнакомьтесь с основами вычислений в облаке, с тем, как рынок изменился за эти годы, а также с преимуществами и…

-

Лучшие поставщики общедоступных облаков 2023 года: краткое сравнениеКак AWS, Microsoft и Google соотносятся друг с другом, когда речь идет о регионах, зонах, интерфейсах, затратах и соглашениях об уровне обслуживания? Мы …

SearchEnterpriseDesktop

-

Как контролировать файлы Windows и какие инструменты использоватьМониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо хранить.

..

.. -

Как Microsoft Loop повлияет на службу Microsoft 365Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

-

В последнем обновлении Windows 11 добавлен проводник с вкладкамиПоследнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками. ОС тоже…

SearchVirtualDesktop

-

Каковы лучшие службы и методы доставки приложений?С помощью различных служб доставки приложений ИТ-команды могут предоставить сотрудникам качественный пользовательский интерфейс, но эти …

-

Анализ хаоса на рынке виртуализации десктоповОт крупных приобретений до запуска совершенно новых продуктов и ребрендинга Citrix, Microsoft и VMware меняли настольные компьютеры.

..

.. -

Сравнение функций программного обеспечения Citrix и VMware VDICitrix и VMware предлагают инструменты, упрощающие развертывание и управление VDI для ИТ. Разобраться в ключевых отличиях Citrix…

Создайте организационное подразделение (OU) в доменных службах Azure AD

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

- Статья

- 4 минуты на чтение

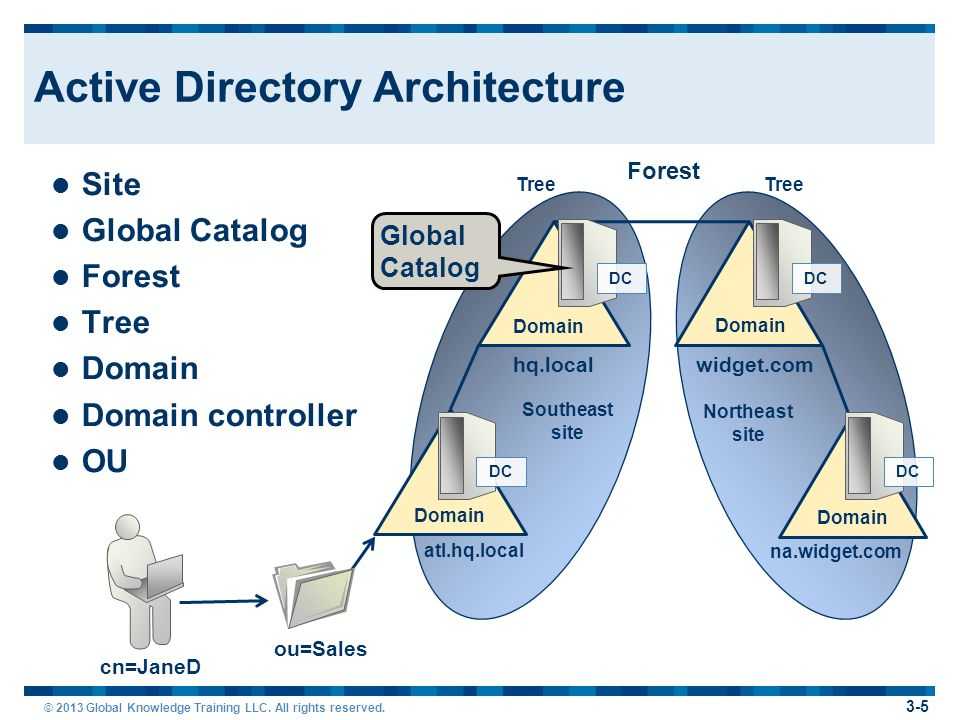

Организационные единицы (OU) в управляемом домене доменных служб Active Directory (AD DS) позволяют логически группировать такие объекты, как учетные записи пользователей, учетные записи служб или учетные записи компьютеров. Затем вы можете назначить администраторов для определенных подразделений и применить групповую политику для принудительного применения целевых параметров конфигурации.

Затем вы можете назначить администраторов для определенных подразделений и применить групповую политику для принудительного применения целевых параметров конфигурации.

Управляемые домены Azure AD DS включают следующие два встроенных подразделения:

- Компьютеры AADDC — содержит компьютерные объекты для всех компьютеров, присоединенных к управляемому домену.

- Пользователи AADDC — включает пользователей и группы, синхронизированные из клиента Azure AD.

При создании и выполнении рабочих нагрузок, использующих Azure AD DS, вам может потребоваться создать учетные записи служб для аутентификации приложений. Чтобы организовать эти учетные записи служб, вы часто создаете пользовательское подразделение в управляемом домене, а затем создаете учетные записи служб внутри этого подразделения.

В гибридной среде подразделения, созданные в локальной среде AD DS, не синхронизируются с управляемым доменом. Управляемые домены используют плоскую структуру OU. Все учетные записи и группы пользователей хранятся в контейнере пользователей AADDC , несмотря на то, что они синхронизируются из разных локальных доменов или лесов, даже если вы настроили там иерархическую структуру OU.

Все учетные записи и группы пользователей хранятся в контейнере пользователей AADDC , несмотря на то, что они синхронизируются из разных локальных доменов или лесов, даже если вы настроили там иерархическую структуру OU.

В этой статье показано, как создать подразделение в управляемом домене.

Прежде чем начать

Для выполнения этой статьи вам потребуются следующие ресурсы и права:

- Активная подписка Azure.

- Если у вас нет подписки Azure, создайте учетную запись.

- Арендатор Azure Active Directory, связанный с вашей подпиской, синхронизированный либо с локальным каталогом, либо с облачным каталогом.

- При необходимости создайте арендатора Azure Active Directory или свяжите подписку Azure со своей учетной записью.

- Управляемый домен доменных служб Azure Active Directory включен и настроен в вашем арендаторе Azure AD.

- При необходимости выполните руководство по созданию и настройке управляемого домена доменных служб Azure Active Directory.

- При необходимости выполните руководство по созданию и настройке управляемого домена доменных служб Azure Active Directory.

- Виртуальная машина управления Windows Server, присоединенная к управляемому домену Azure AD DS.

- При необходимости выполните руководство по созданию виртуальной машины управления.

- Учетная запись пользователя, которая является членом Группа администраторов Azure AD DC в вашем арендаторе Azure AD.

Особенности и ограничения пользовательских подразделений

При создании настраиваемых подразделений в управляемом домене вы получаете дополнительную гибкость управления для управления пользователями и применения групповой политики. По сравнению с локальной средой AD DS существуют некоторые ограничения и соображения при создании пользовательской структуры OU в управляемом домене и управлении ею:

- Для создания пользовательских OU пользователи должны быть членами Группа администраторов контроллера домена AAD .

- Пользователь, создавший пользовательское подразделение, получает административные привилегии (полный контроль) над этим подразделением и является владельцем ресурса.

- По умолчанию группа Администраторы контроллера домена AAD также имеет полный контроль над настраиваемой организационной единицей.

- Создается подразделение по умолчанию для пользователей AADDC , которое содержит все синхронизированные учетные записи пользователей из вашего клиента Azure AD.

- Вы не можете перемещать пользователей или группы из AADDC Users OU в настраиваемые OU, которые вы создаете. В настраиваемые подразделения можно перемещать только учетные записи пользователей или ресурсы, созданные в управляемом домене.

- Учетные записи пользователей, группы, учетные записи служб и объекты компьютеров, которые вы создаете в настраиваемых подразделениях, недоступны в вашем клиенте Azure AD.

- Эти объекты не отображаются с помощью API Microsoft Graph или в пользовательском интерфейсе Azure AD; они доступны только в вашем управляемом домене.

Создание пользовательской OU

Чтобы создать собственное подразделение, используйте инструменты администрирования Active Directory из виртуальной машины, присоединенной к домену. Центр администрирования Active Directory позволяет просматривать, редактировать и создавать ресурсы в управляемом домене, включая подразделения.

Центр администрирования Active Directory позволяет просматривать, редактировать и создавать ресурсы в управляемом домене, включая подразделения.

Примечание

Чтобы создать пользовательское подразделение в управляемом домене, необходимо войти в учетную запись пользователя, который является членом группы администраторов контроллера домена AAD .

Войдите в свою виртуальную машину управления. Инструкции по подключению с помощью портала Azure см. в разделе Подключение к виртуальной машине Windows Server.

На начальном экране выберите Администрирование . Показан список доступных инструментов управления, которые были установлены в руководстве по созданию виртуальной машины управления.

Для создания подразделений и управления ими выберите Центр администрирования Active Directory из списка инструментов администрирования.

На левой панели выберите управляемый домен, например aaddscontoso.

com . Отображается список существующих OU и ресурсов:

com . Отображается список существующих OU и ресурсов:Панель задач отображается в правой части центра администрирования Active Directory. В домене, например aaddscontoso.com , выберите Создать > Организационная единица .

В диалоговом окне Create Organizational Unit укажите Name для новой OU, например MyCustomOu . Предоставьте краткое описание OU, например Custom OU для учетных записей служб 9.0102 . При желании вы также можете установить для OU поле Managed By . Чтобы создать пользовательскую организационную единицу, выберите OK .

Вернувшись в центр администрирования Active Directory, пользовательское подразделение теперь отображается в списке и доступно для использования:

Дальнейшие действия

Дополнительные сведения об использовании инструментов администрирования или создании и использовании учетных записей служб см.

..

.. ..

..

com . Отображается список существующих OU и ресурсов:

com . Отображается список существующих OU и ресурсов: