Что такое смс пароль: авторизация на сайте с помощью пароля заказать в i-Digital

Содержание

почему европейские банки отказываются от кодов в СМС из-за уязвимости в протоколе

Олег

Сабитов

Новостной редактор

Шесть крупнейших немецких банков 11 июля объявили, что планируют в 2019 году отказаться от СМС-паролей и кодов для подтверждения электронных платежей. Причина — в уязвимости в протоколе, на которую закрывают глаза многие провайдеры и которая позволяет хакерам перехватывать пароли. Хайтек рассказывает, почему банки отказываются от СМС, чем опасна уязвимость в протоколе и что придет на смену сообщениям на наших смартфонах.

Читайте «Хайтек» в

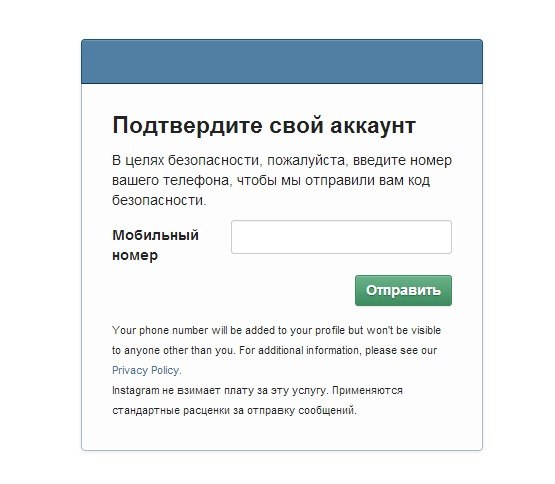

Отправка пароля по СМС — самый распространенный способ идентификации пользователей. Сообщения отправляют интернет-магазины, мессенджеры и банки. По закону в ЕС и России сим-карта привязывается к паспорту, что позволяет достоверно установить личность клиента и получить подтверждение для входа в аккаунт или проведение операций по счету.

В Германии таким способом идентификации клиентов пользовались банки Postbank, Raiffeisen, Volksbank, Deutsche Bank, Commerzbank и Consorsbank. Все они до конца года перейдут на более надежные способы подтверждения личности клиента.

Немецкие банки первыми начнут выполнять требования новой версии Платежной директивы ЕС (PSD2). Документ обязывает финансовые организации придерживаться правил строгой аутентификации клиентов (SDA) — запрашивать для проверки транзакций пароль, пин-код или секретное слово, но не адрес электронной почты, дополнительные данные карты или СМС-пароль.

Новые правила должны повысить безопасность электронных платежей, поэтому они запрещают использовать для подтверждения личности электронную почту или дополнительные данные карты. Такую информацию может знать не только клиент, но и злоумышленники. То же касается и содержимого СМС, которые долгое время считались безопасным способом доставки временных паролей.

То же касается и содержимого СМС, которые долгое время считались безопасным способом доставки временных паролей.

Проблема в уязвимости протокола SS7 — она позволяет хакерам создать виртуальную сим-карту и переадресовать на нее все СМС, отправленные пользователю. Настоящему владельцу номера сообщения тоже приходят. Он может не догадываться о взломе своей симки, средств на криптобиржах, онлайн-кошельках, аккаунтов в мессенджерах или в электронной почте.

Что такое SS7

Протокол SS7 (общий канал сигнализации, ОКС-7) разработан компанией AT&T в 1975 году и был определен как стандарт Международным союзом электросвязи в 1981 году. Протокол создавался, чтобы разделить абонентский и служебный трафик. В то время мошенники часто пользовались вторым для того, чтобы почти бесплатно звонить в другие страны.

Проблема приобрела массовый характер после того, как в начале 2000-х годов вышло обновление Sigtran, которое позволяло использовать для передачи голосового, текстового или других видов трафика по IP-сетям.

Врезка-текст

После этого SS7, который не получил дополнительной защиты после обновления, взломать стало еще проще. Один из первых публичных докладов об уязвимостях SS7 прозвучал в 2008 году на хакерской конференции Chaos Computer Club, где немецкий исследователь Тобиас Энгель показал технику слежки за абонентами мобильных сетей.

Однако в профессиональной среде эти уязвимости были известны раньше — как минимум с 2001 года, и о них точно знали операторы связи. Уже тогда об этих возможностях знали и правительства некоторых стран. Так, в книге Томаса Портера и Майкла Гафа «Как обойти защиту VoIP» приводится цитата из отчета одного из американских ведомств, где говорится, что «администрация президента США серьезно обеспокоена высоким уровнем угрозы атак на основе SS7».

Врезка-текст

В 2014 году специалисты Positive Technologies Дмитрий Курбатов и Сергей Пузанков на одной из конференций по информационной безопасности наглядно показали, как происходят такие атаки. Аналитики сымитировали атаку на абонента через уязвимость в протоколе SS7. В результате им удалось раскрыть местоположения абонента, сделать его номер временно недоступным и перехватить трафик, который должен был поступить на сим-карту — в том числе звонки и СМС.

Аналитики сымитировали атаку на абонента через уязвимость в протоколе SS7. В результате им удалось раскрыть местоположения абонента, сделать его номер временно недоступным и перехватить трафик, который должен был поступить на сим-карту — в том числе звонки и СМС.

С помощью уязвимости злоумышленники могут также прослушивать звонки, получать доступ к зашифрованным чатам, перехватывая СМС-пароли для двухфакторной аутентификации, использовать устройство для организации DDoS-атак, переводить деньги со счетов. Кроме того, проблема открывает широкие возможности для слежки за абонентами.

Двухфакторная аутентификация — подтверждение личности владельца аккаунта двумя разными способами. Чаще всего это постоянный пароль или код, а также временный пароль, присланный по СМС или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя.

За год до выступления аналитиков Positive Technologies бывший сотрудник АНБ США Эдвард Сноуден передал The Washington Post секретные документы, согласно которым его бывший работодатель, а также спецслужбы Великобритании активно пользуются уязвимостью в SS7 для слежки. После этого стало известно и о существовании частных компаний, которые предлагают подобные услуги на глобальном уровне, например, Verint.

После этого стало известно и о существовании частных компаний, которые предлагают подобные услуги на глобальном уровне, например, Verint.

Как происходит атака

Для того, чтобы начать атаку, хакеру достаточно знать IMSI — уникальный идентификатор абонента, который содержит код страны, код оператора и уникальный номер сим-карты, который хранится у оператора. Вместе с ним в результате атаки через уязвимость в SS7 хакер получает параметры MSC/VLR.

Атака через уязвимость в SS7. Источник: Positive Technologies

MSC/VLR — специализированная автоматическая телефонная станция, обеспечивающая возможность связи и временная база абонентов, которые находятся в зоне действия определенного центра мобильной коммутации. Зная эти параметры, можно определить местоположение абонента с точностью до нескольких сотен метров или подменить их фальшивыми. Такие действия позволяют отследить местоположение абонента и сделать его недоступным для входящих вызовов.

Однако хакерам доступны и более сложные атаки с помощью этих параметров — например, перехват СМС. При переводе абонента на фальшивые MSC/VLR (их создает хакер взамен аналогичных параметров оператора) технически абонент оказывается в роуминге. На самом деле все входящие сообщения приходят не абоненту, а хакеру.

При переводе абонента на фальшивые MSC/VLR (их создает хакер взамен аналогичных параметров оператора) технически абонент оказывается в роуминге. На самом деле все входящие сообщения приходят не абоненту, а хакеру.

Получение доступа к СМС абонента. Источник: Positive Technologies

Атакующий может отправить сообщение в ответ, создав у отправляющей стороны впечатление, что информация доставлена абоненту, а также отправлять измененное сообщение — например, с фишинговой ссылкой.

Перехват данных из-за уязвимости также позволяет атакующему в реальном времени прослушивать звонки абонента, переадресовывать входящие вызовы, говорится в докладе Курбатова и Пузанкова.

Как хакеры перехватывают СМС от банков

В 2017 году немецкая газета Süddeutsche Zeitung опубликовала расследование, в котором описала схему атак на клиентов банков с помощью уязвимости в протоколе SS7. В материале говорится, что с помощью дыры, которой раньше могли воспользоваться только спецслужбы, красть доступ к счетам или аккаунтам в мессенджерах может любой желающий. Для этого не обязательно быть профессиональным хакером, порог входа очень низкий.

Для этого не обязательно быть профессиональным хакером, порог входа очень низкий.

Врезка — анонс поста

Для этого необходимо иметь компьютер с операционной системой Linux и доступ к коммутатору SS7, который на тот момент можно было купить примерно за $1 тыс.

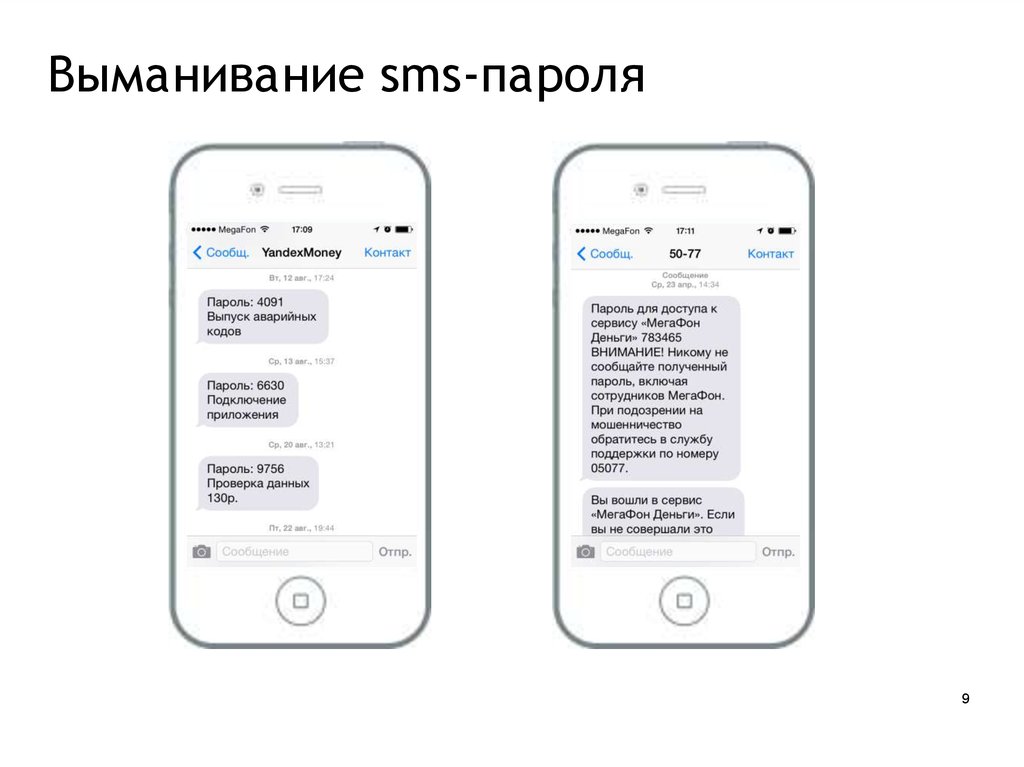

Перед взломом сим-карты злоумышленники с помощью фишинга или вирусов для кражи данных узнают реквизиты карты, а затем перехватывают одноразовых пароль, отправленный в СМС, и переводят деньги со счетов клиентов на свои счета. Владелец денег узнает о переводе из пуш-уведомления или при случайной проверке состояния счета, а вернуть средства достаточно трудно. К тому времени хакеры успевают вывести деньги или обналичить их.

Как операторы реагируют на уязвимость

В 2017 году Минкомсвязь провела «цифровые учения», целью которых было выяснить, могут ли хакеры перехватывать звонки и сообщения в сетях сотовой связи. Из «большой четырки» операторов связи участие в них принял только «МегаФон» — «Билайн», Tele2 и МТС отказались от участия.

В ходе учений специалисты Positive Technologies выступили в роли хакеров, попытавшись взломать сеть оператора через уязвимости в протоколах SS7 и Diameter. Атаки были отражены, однако наличие уязвимостей в протоколах подтвердилось.

«В принципе “МегаФон” был готов [к взлому] и успешно отразил атаки, но уязвимости этих протоколов были подтверждены и они могут использоваться для атаки на других операторов», — рассказал тогда источник РБК, знакомый с результатами учений.

Врезка — анонс поста

Годом ранее представитель МТС отказался комментировать «Медузе» наличие уязвимости в протоколе SS7 в сети оператора. Tele2 также не ответил на запрос издания, в «Билайне» сообщили об «отсутствии массированных атак на сеть SS7 [оператора]».

В «МегаФоне» изданию сообщили, что «использование этих протоколов в злонамеренных целях недобросовестными организациями, имеющими подключение к SS7, — риск для индустрии», однако обвинили Positive Technologies в раздувании проблемы. По данным последней, даже операторы связи, входящие в топ-10 крупнейших мировых игроков рынка, не защищены от подобных атак.

Какие существуют альтернативы

Идентификация через СМС, как показывает практика, никогда не была надежным и безопасным способом подтверждения личности владельца аккаунта. Изначально не предполагалось, что она будет использоваться так широко. И хотя эксперты по кибербезопасности рекомендуют устанавливать двухфакторную аутентификацию, многие не советуют использовать СМС в качестве способа получения временного пароля.

Вместо текстовых GSM-сообщений аналитики предлагают использовать приложения-аутентификаторы или криптографические ключи, которые не содержат критических уязвимостей и намного безопаснее СМС.

Что такое OTP и как это связано с моей контактной информацией в приложении Smart-ID?

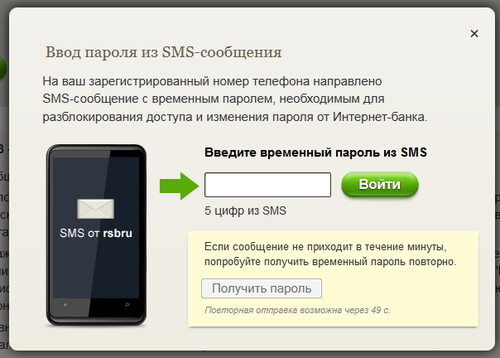

OTP – это сокращение от One Time Password (одноразовый пароль) и представляет собой временный защищенный PIN-код, который отправляется вам посредством SMS-сообщения или электронной почты и действует только один сеанс. Smart-ID использует одноразовые пароли для подтверждения вашей контактной информации в процессе регистрации и обновления учетной записи.

Если вам не удается получить и подтвердить OTP-код, вы не сможете продолжить регистрацию учетной записи. Поэтому обязательно перепроверьте указываемую контактную информацию!

- Номер телефона: вводить номер телефона необходимо с правильным кодом страны.Обязательно проверьте его!

- Электронный адрес: проверьте наличие опечаток и всегда указывайте свою основную электронную почту, которой вы будете пользоваться и через несколько лет, даже после смены работы, страны проживания, фамилии и др.

Какая контактная информация будет использоваться для отправки OTP-кодов?

Это зависит от выбранного способа регистрации; просто следуйте указаниям на экране.

Возьмем для примера способ биометрической регистрации. Как вам уже может быть известно, биометрическая регистрация доступна только пользователям, у которых уже была активная учетная запись Smart-ID.

Если вы регистрируете новую учетную запись и выбираете биометрическую идентификацию, одноразовый пароль будет отправлен на контактные данные, которые уже занесены в нашу базу данных (при регистрации предыдущей учетной записи). Таким образом, вам потребуется доступ либо к электронному адресу, либо к номеру телефона, указанному при создании предыдущей активной учетной записи.

Приложение Smart-ID сообщит вам, когда мы отправим одноразовый пароль, а также предложит вам выбрать предпочтительный способ отправки. Если у вас больше нет доступа к какой-либо предшествующей контактной информации, вам следует использовать другой способ регистрации. Биометрическая регистрация не позволяет менять вашу контактную информацию, которая у нас уже есть!

В случае утечки или взлома Вашей личной информации (электронного адреса, паролей, национальных персональных кодов или других данных) просим немедленно сменить пароль от электронной почты и активировать функцию двухэтапной проверки почтового ящика.

Как скоро я получу OTP-код?

OTP-код отправляется практически сразу. Если прошло больше 2 минут, повторите попытку: возможно, причина во временных проблемах в сети или задержке в работе поставщика услуги.

Обратите внимание! Возникли проблемы с получением OTP-кода при нахождении за границей?

Попробуйте вручную выбрать другую мобильную сеть и повторите попытку регистрации. Если это не решает проблему, воспользуйтесь своим электронным адресом.

Если же получить OTP-код все еще не удается, обратитесь за помощью в нашу клиентскую службу.

Если вы находитесь в США, Канаде или Бельгии, вместо SMS-сообщения обязательно выберите подтверждение по электронной почте. В этих странах Вы не сможете получить OTP-коды (одноразовые пароли) в виде текстовых сообщений!

Что такое SMS-аутентификация и насколько она безопасна?

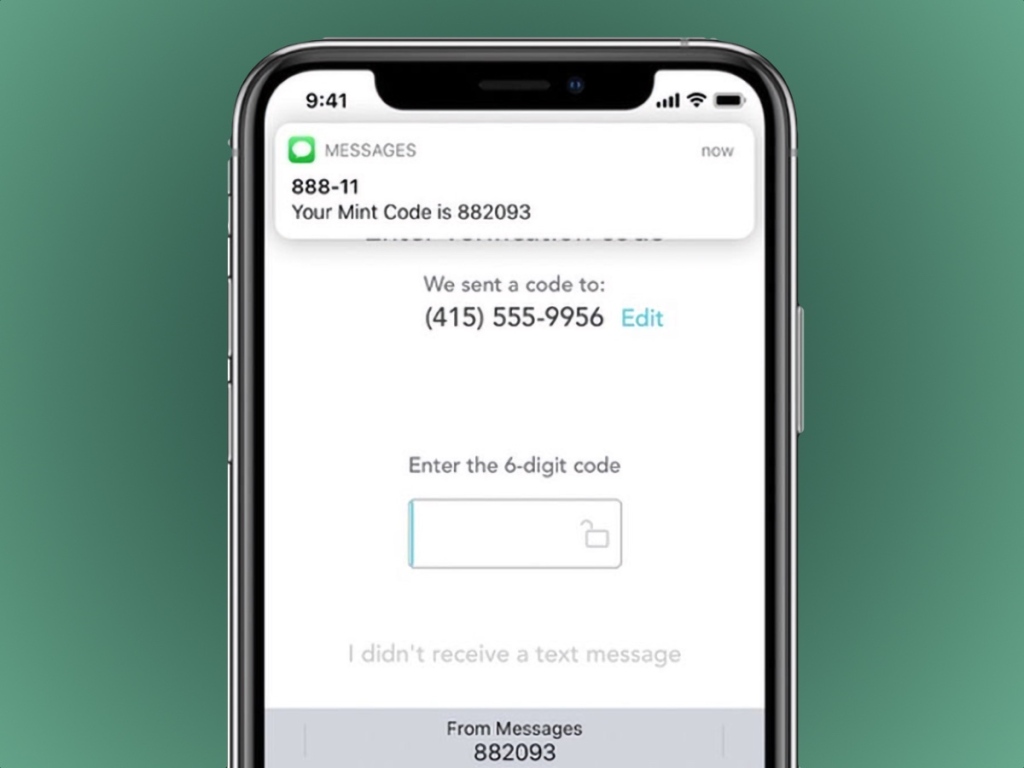

Аутентификация по SMS — также известная как двухфакторная аутентификация на основе SMS (2FA) и одноразовый пароль по SMS (OTP) — позволяет пользователям подтверждать свою личность с помощью кода, который отправляется им в текстовом сообщении. Форма двухфакторной аутентификации, она часто действует как второй верификатор для пользователей, чтобы получить доступ к сети, системе или приложению, и является хорошим первым шагом к повышению безопасности.

Форма двухфакторной аутентификации, она часто действует как второй верификатор для пользователей, чтобы получить доступ к сети, системе или приложению, и является хорошим первым шагом к повышению безопасности.

Однако следует отметить, что SMS-аутентификация широко считается слабой формой проверки. Мы разберемся в причинах, но давайте сначала разберемся, как работает SMS-аутентификация, а также плюсы и минусы ее использования.

Как работает SMS-аутентификация?

Эта форма аутентификации на самом деле довольно проста. После входа пользователь получает текстовое сообщение с SMS-кодом аутентификации. Все, что им нужно сделать, это ввести этот код в соответствующем приложении или на веб-сайте, чтобы получить доступ. Вы, вероятно, сталкивались с этим сами при входе в Amazon, Facebook, Google, Twitter и другие сервисы.

Как фактор, основанный на владении, SMS-аутентификация проверяет личность пользователя на основе того, что ему принадлежит (например, мобильного телефона). Это добавляет дополнительный уровень безопасности для входа в систему. Теоретически злоумышленники должны были бы украсть пароль пользователя и своего телефона, чтобы получить несанкционированный доступ к учетной записи.

Это добавляет дополнительный уровень безопасности для входа в систему. Теоретически злоумышленники должны были бы украсть пароль пользователя и своего телефона, чтобы получить несанкционированный доступ к учетной записи.

Плюсы SMS-аутентификации

Хотя обычно рекомендуется отказаться от SMS-аутентификации, есть несколько причин, по которым люди и организации продолжают ее использовать:

- Более безопасны, чем одни только пароли: Пароли по своей природе ненадежны, потому что пользователи имеют тенденцию забывать их, перерабатывать их в разных учетных записях или украсть из-за неправильных методов хранения (например, записывать их на стикерах). SMS-аутентификация помогает свести к минимуму нашу зависимость от паролей и затрудняет кражу логинов и взлом учетных записей злоумышленниками.

- Удобство: Одна из причин, по которой пользователи повторно используют пароли, заключается в огромном количестве онлайн-аккаунтов, которые они создают и которыми управляют: наше исследование показывает, что людям приходится запоминать 10 паролей каждый день.

Аутентификация по SMS устраняет эту проблему, так как уникальные коды отправляются непосредственно пользователю, который затем он может легко ввести на веб-сайте или в приложении для подтверждения своей личности.

Аутентификация по SMS устраняет эту проблему, так как уникальные коды отправляются непосредственно пользователю, который затем он может легко ввести на веб-сайте или в приложении для подтверждения своей личности. - Лучше, чем отсутствие двухфакторной аутентификации: Подтверждение личности с использованием более чем одной части информации всегда будет более безопасным, чем подтверждение с помощью одного фактора. Таким образом, SMS-аутентификация является более безопасной альтернативой.

Минусы SMS-аутентификации

Несмотря на удобство и простоту использования, SMS-аутентификация имеет некоторые недостатки, и организациям приходится сомневаться в том, что этого достаточно для защиты корпоративных данных, данных сотрудников и клиентов.

Вот несколько рисков, о которых следует помнить:

- Замена SIM-карты: Наличие кода аутентификации, отправленного на личный мобильный телефон, может показаться безопасным, но злоумышленники нашли способы перехватывать SMS-сообщения.

Например, они могут связаться с телефонной компанией и (используя личную информацию, которую они собрали о цели, например, SSN) запросить перенос номера на другой телефон. Затем это дает им доступ к любому коду аутентификации SMS, отправленному на этот номер телефона.

Например, они могут связаться с телефонной компанией и (используя личную информацию, которую они собрали о цели, например, SSN) запросить перенос номера на другой телефон. Затем это дает им доступ к любому коду аутентификации SMS, отправленному на этот номер телефона.

- Взлом SIM-карты: Взлом SIM-карты и другие атаки с перехватом SMS или текстовых сообщений также представляют риск. Например, злоумышленники могут подделывать сигналы вышек сотовой связи и системы SS7 (используемые для обеспечения роуминга данных), чтобы увидеть информацию, содержащуюся в личных сообщениях.

- Утерянные и синхронизированные устройства: Использование SMS-аутентификации рискованно, учитывая скорость потери и кражи устройств, и еще более рискованно, когда эти устройства подключены к учетным записям социальных сетей и банковским приложениям. Синхронизированные устройства также открывают возможности для злоумышленников, поскольку доступ к текстовым сообщениям и другим данным можно получить с нескольких смартфонов, ноутбуков, планшетов и носимых устройств.

- Перехват учетной записи в сети: Многие поставщики услуг беспроводной связи разрешают пользователям просматривать текстовые сообщения через учетные записи в сети на своих веб-порталах. Если эти учетные записи не защищены вторым доверенным фактором, злоумышленники могут получить доступ и попытаться отслеживать их на наличие кодов аутентификации по SMS.

- Атаки социальной инженерии: Сегодня атаки социальной инженерии, такие как фишинг, так же распространены на мобильных устройствах, как и на настольных и портативных компьютерах. Они возникают, когда злоумышленники выдают себя за доверенную организацию, пытаясь убедить жертв передать свою личную информацию и пароли, включая SMS-коды, которые они затем могут использовать для получения несанкционированного доступа.

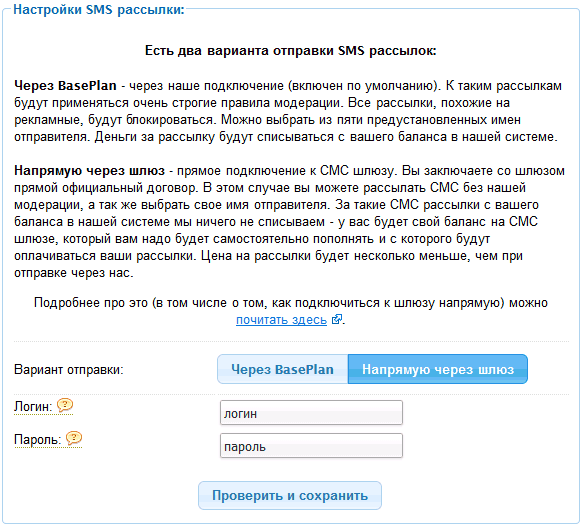

- Стоимость: В дополнение к рискам безопасности, описанным выше, организациям также следует учитывать стоимость внедрения аутентификации по SMS.

Цена сильно различается у разных провайдеров и может меняться в зависимости от объема отправляемых SMS-сообщений. Кроме того, стоимость атаки, вызванной слабой SMS-аутентификацией, может оказаться катастрофической для организаций.

Цена сильно различается у разных провайдеров и может меняться в зависимости от объема отправляемых SMS-сообщений. Кроме того, стоимость атаки, вызванной слабой SMS-аутентификацией, может оказаться катастрофической для организаций.

Безопасна ли аутентификация по SMS?

Учитывая все эти SMS-атаки и проблемы с безопасностью, становится ясно, что хакеры с каждым днем становятся все более изощренными; даже небольшие объемы информации могут быть использованы для захвата мобильных телефонов, подделки удостоверений пользователей и доступа к учетным записям. Итак, отвечая на вопрос: нет, SMS-аутентификация не совсем безопасна. Фактически, Национальный институт стандартов и технологий (NIST) официально рекомендовал не использовать SMS-аутентификацию в 2016 году. Хотя с тех пор они изменили свое заявление, уязвимость, которую представляет SMS-аутентификация, по-прежнему значительна.

Почему двухфакторная аутентификация на основе SMS до сих пор так популярна?

Риски безопасности SMS, описанные выше, широко и публично обсуждались в течение многих лет. И все же SMS для 2FA по-прежнему широко используется многими организациями. Почему?

И все же SMS для 2FA по-прежнему широко используется многими организациями. Почему?

Во-первых, SMS-аутентификацию легко развернуть и использовать. Кроме того, как клиенты, так и сотрудники привыкли использовать его для получения доступа к своим различным приложениям, независимо от того, входят ли они в Slack, переводят средства или играют в Guild Wars 2. идеальное решение, не обязательно учитывающее риски безопасности.

Если организации хотят отказаться от SMS-аутентификации, им нужны альтернативные решения, столь же простые в использовании.

Альтернативы SMS-аутентификации

SMS-решения OTP лучше, чем полное отсутствие аутентификации. Тем не менее, есть лучшие варианты для компаний, которые хотят обеспечить безопасность своих данных и пользователей.

FIDO2 (WebAuthn)

FIDO2 — это стандарт, упрощающий и защищающий аутентификацию пользователей. Он использует криптографию с открытым ключом для защиты от фишинговых атак и является единственным доступным фактором защиты от фишинга. Кроме того, в 2019 году консорциум World Wide Web объявил его новым веб-стандартом для входа без пароля..

Кроме того, в 2019 году консорциум World Wide Web объявил его новым веб-стандартом для входа без пароля..

Примеры использования FIDO2 включают аутентификаторы на устройстве, такие как Windows Hello в Windows 10, TouchID на MacBook и Fingerprint на Android, а также аутентификаторы вне устройства, такие как Yubikey и Feitian BioPass. Эти функции не только повышают безопасность, но и упрощают вход пользователей в систему. Например, по сравнению с ответом на контрольный вопрос аутентификация без пароля — это более быстрый и простой способ получить доступ к учетным записям и службам

Мобильные приложения для аутентификации

Мобильные приложения для аутентификации, такие как Okta Verify и Google Authenticator, работают аналогично SMS-аутентификации. Когда пользователь входит на сайт или в приложение, используя свое имя пользователя и пароль, может произойти одно из двух: приложение-аутентификатор сгенерирует одноразовый пароль, который можно ввести в соответствующую службу, или отправит push-уведомление с запросом утвердить или отклонить запрос на вход.

По сравнению с SMS эти инструменты более безопасны, поскольку не зависят от сотовой связи. Кроме того, срок действия кода, сгенерированного этими приложениями, истекает через несколько минут, что устраняет некоторые риски, описанные выше.

Выход за пределы SMS-аутентификации

Отказаться от SMS как фактора аутентификации проще сказать, чем сделать. Суть в том, чтобы пользователи привыкли к другим, более безопасным альтернативам, а также сделать процесс аутентификации как можно более удобным. Например, большинство смартфонов могут верифицировать биометрические факторы (например, отпечаток пальца) с минимальным трением. Кроме того, FIDO2 позволяет пользователям регистрировать более одного фактора аутентификации, предоставляя им несколько способов доступа к приложениям и системам, которые им нужны, без пароля.

В связи с тем, что кибератаки становятся все более частыми и изощренными, организациям жизненно необходимо усилить свою защиту. Это означает отказ от использования паролей и развертывание решений, максимально затрудняющих злоумышленникам кражу учетных данных пользователей или получение несанкционированного доступа к данным и ресурсам. И хотя SMS-аутентификация является шагом в правильном направлении, существуют более безопасные факторы, которые столь же (если не более) интуитивно понятны для конечных пользователей.

И хотя SMS-аутентификация является шагом в правильном направлении, существуют более безопасные факторы, которые столь же (если не более) интуитивно понятны для конечных пользователей.

Для получения дополнительной информации о различных доступных факторах аутентификации, а также преимуществах и недостатках каждого из них, ознакомьтесь с нашими Информационный лист Factor Assurance .

SMS Определение пароля | Law Insider

означает буквенно-цифровой код, используемый Клиентом для подтверждения своего имени пользователя и доступа к Сервису.

означает буквенно-цифровой идентификатор входа, используемый Клиентом для доступа к Сервису.

означает Всемирная паутина.

означает аффилированную группу различных поставщиков медицинских услуг, созданную для предоставления непрерывного спектра медицинских услуг отдельным лицам;

означает копирование данных из одной компьютерной системы (например, внутреннего сервера) в другую (например, автомобиль).

означает программное обеспечение, предоставляющее услуги или функциональные возможности на компьютере, выступающем в качестве сервера.

означает любую точку присутствия, поддерживаемую в Интернете или любой другой общедоступной сети передачи данных. Что касается любого веб-сайта, поддерживаемого во всемирной паутине, такой веб-сайт включает все HTML-страницы (или аналогичную единицу информации, представленную в любом соответствующем протоколе данных), которые либо (а) идентифицируются одним и тем же доменом второго уровня (например, xxxxxxxxx. xxx) или идентификатором того же эквивалентного уровня в любой соответствующей схеме адресов, или (b) содержат фирменные знаки, графику, навигацию или другие характеристики, позволяющие пользователю обоснованно сделать вывод, что страницы являются частью интегрированного информационного или сервисного предложения.

означает серверы, созданные, установленные и эксплуатируемые Лицензиатом на Территории только для обслуживания Игры Конечными пользователями на Территории.

означает сообщение, которое представляет собой запрос к базе данных для получения информации.

означает веб-платформу программного обеспечения Samsara, включая интерфейс, доступ к которому осуществляется онлайн по адресу cloud.samsara.com.

означает, на любую дату определения, основной веб-сайт, поддерживаемый Компанией в Интернете, который находится по адресу http://www.cetv-net.com на дату настоящего документа. WorldReginfo — 4c65f35b-68b0-49b1-9e36-f3427f61afc9

означает Программное обеспечение, предоставляющее инструкции по эксплуатации и управлению базовым оборудованием и другими компонентами, и указанное как таковое в Приложении 4 к Договорному соглашению, а также такое другое Программное обеспечение, о котором стороны могут договориться в письменной форме. быть системным программным обеспечением. Такое системное программное обеспечение включает, помимо прочего, микрокод, встроенный в аппаратное обеспечение (т.

е. «прошивку»), операционные системы, средства связи, управление системой и сетью, а также служебное программное обеспечение.

е. «прошивку»), операционные системы, средства связи, управление системой и сетью, а также служебное программное обеспечение.означает ссылку или ссылку из некоторого места в одном сообщении данных, направляющую браузер или другую технологию или функциональность на другое сообщение данных или его точку или в другое место в том же сообщении данных;

означает Базу данных по тестированию водителей на алкоголь и наркотики Управления по обслуживанию водителей Департамента финансов и администрации штата Арканзас.

означает отели, гостиницы, конференц-центры, собственность с временным разделением и другие объекты, которыми Hilton Worldwide и ее дочерние компании владеют, лицензируют, арендуют, эксплуатируют или управляют в настоящее время или в будущем.

означает любые данные, обрабатываемые в сети электронной связи, с указанием географического положения терминального оборудования пользователя общедоступной услуги электронной связи;

или «база данных» означает набор записанной информации в форме, которая может храниться, обрабатываться и управляться с помощью компьютера и с целью его хранения.

Термин не включает компьютерное программное обеспечение.

Термин не включает компьютерное программное обеспечение.имеет значение, определенное Советом по стандартам безопасности PCI, Стандартом безопасности данных индустрии платежных карт (PCI) (DSS) и Стандартом безопасности данных платежных приложений (PA-DSS), Глоссарием терминов, сокращений и акронимов, версия 3.0 , январь 2014 г., в настоящее время доступно в Интернете по адресу: xxxxx://xxx.xxxxxxxxxxxxxxxxxxx.xxx/documents/PCI_DSS_Glossary_v3.pdf. В течение срока действия настоящего Контракта Подрядчик будет поддерживать временное разрешение на эксплуатацию (ATO) на умеренном уровне от Федеральной программы управления рисками и авторизацией (FedRAMP), Объединенного совета по авторизации (JAB) или Федерального агентства для любых и всех облачных услуг, предоставляемых в рамках настоящий Контракт. В течение срока действия настоящего Контракта Подрядчик будет поддерживать сертификацию ISO 27001 для всех без исключения облачных услуг, предоставляемых в рамках настоящего Контракта.

означает способность участника торгов предоставлять товары или услуги в соответствии со спецификациями, изложенными в тендерной документации.

означает преобразование данных в форму, которая приводит к низкой вероятности присвоения значения без использования защитного процесса или ключа.

означает любое содержимое, материалы, данные и информацию, которые Авторизованные пользователи вводят в производственную систему Облачной службы или которые Клиент получает в результате использования и хранит в Облачной службе (например, отчеты для конкретного Клиента). Данные клиента и их производные не будут включать Конфиденциальную информацию SAP.

означает строку символов, которая идентифицирует конкретного пользователя и которая в сочетании с паролем, кодовой фразой или другим механизмом аутентифицирует пользователя в информационной системе.

означает методы, которые делают информацию, позволяющую установить личность, непригодной для использования, нечитаемой или неразборчивой для неуполномоченных лиц с помощью технологии или методологии, указанных или разрешенных секретарем Министерства здравоохранения и социальных служб США в руководстве, изданном в соответствии с 42 USC.

Аутентификация по SMS устраняет эту проблему, так как уникальные коды отправляются непосредственно пользователю, который затем он может легко ввести на веб-сайте или в приложении для подтверждения своей личности.

Аутентификация по SMS устраняет эту проблему, так как уникальные коды отправляются непосредственно пользователю, который затем он может легко ввести на веб-сайте или в приложении для подтверждения своей личности. Например, они могут связаться с телефонной компанией и (используя личную информацию, которую они собрали о цели, например, SSN) запросить перенос номера на другой телефон. Затем это дает им доступ к любому коду аутентификации SMS, отправленному на этот номер телефона.

Например, они могут связаться с телефонной компанией и (используя личную информацию, которую они собрали о цели, например, SSN) запросить перенос номера на другой телефон. Затем это дает им доступ к любому коду аутентификации SMS, отправленному на этот номер телефона.

Цена сильно различается у разных провайдеров и может меняться в зависимости от объема отправляемых SMS-сообщений. Кроме того, стоимость атаки, вызванной слабой SMS-аутентификацией, может оказаться катастрофической для организаций.

Цена сильно различается у разных провайдеров и может меняться в зависимости от объема отправляемых SMS-сообщений. Кроме того, стоимость атаки, вызванной слабой SMS-аутентификацией, может оказаться катастрофической для организаций.

е. «прошивку»), операционные системы, средства связи, управление системой и сетью, а также служебное программное обеспечение.

е. «прошивку»), операционные системы, средства связи, управление системой и сетью, а также служебное программное обеспечение. Термин не включает компьютерное программное обеспечение.

Термин не включает компьютерное программное обеспечение.