Ip адрес расшифровка: что это такое, как расшифровывается и как выглядит уникальный адрес в интернете (ipv4)

Содержание

Всё об IP адресах и о том, как с ними работать / Хабр

Доброго времени суток, уважаемые читатели Хабра!

Не так давно я написал свою первую статью на Хабр. В моей статье была одна неприятная шероховатость, которую моментально обнаружили, понимающие в сетевом администрировании, пользователи. Шероховатость заключается в том, что я указал неверные IP адреса в лабораторной работе. Сделал это я умышленно, так как посчитал что неопытному пользователю будет легче понять тему VLAN на более простом примере IP, но, как было, совершенно справедливо, замечено пользователями, нельзя выкладывать материал с ключевой ошибкой.

В самой статье я не стал править эту ошибку, так как убрав её будет бессмысленна вся наша дискуссия в 2 дня, но решил исправить её в отдельной статье с указание проблем и пояснением всей темы.

Для начала, стоит сказать о том, что такое IP адрес.

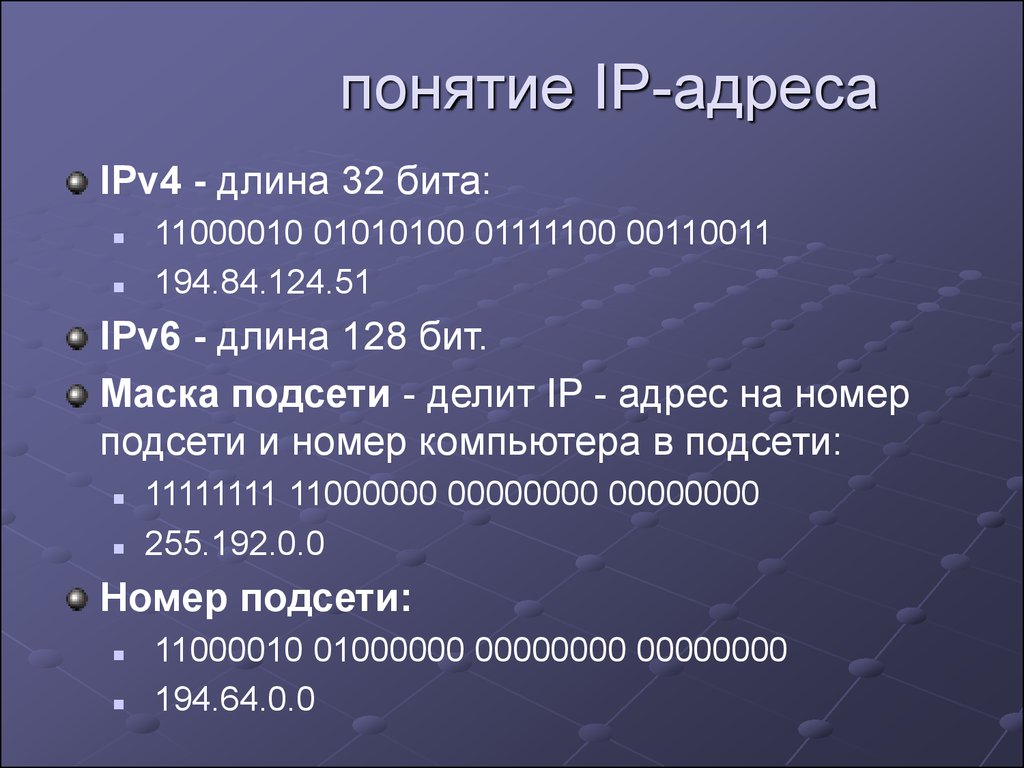

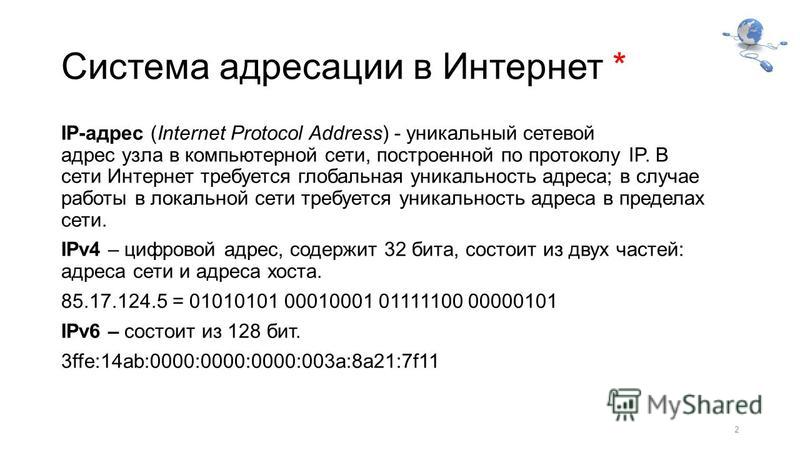

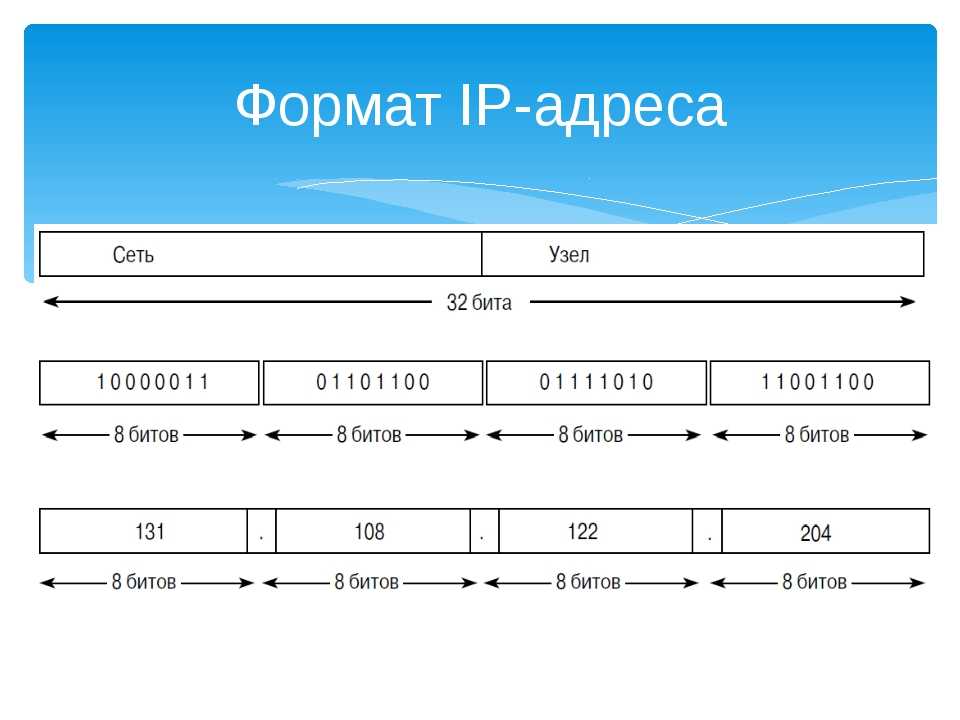

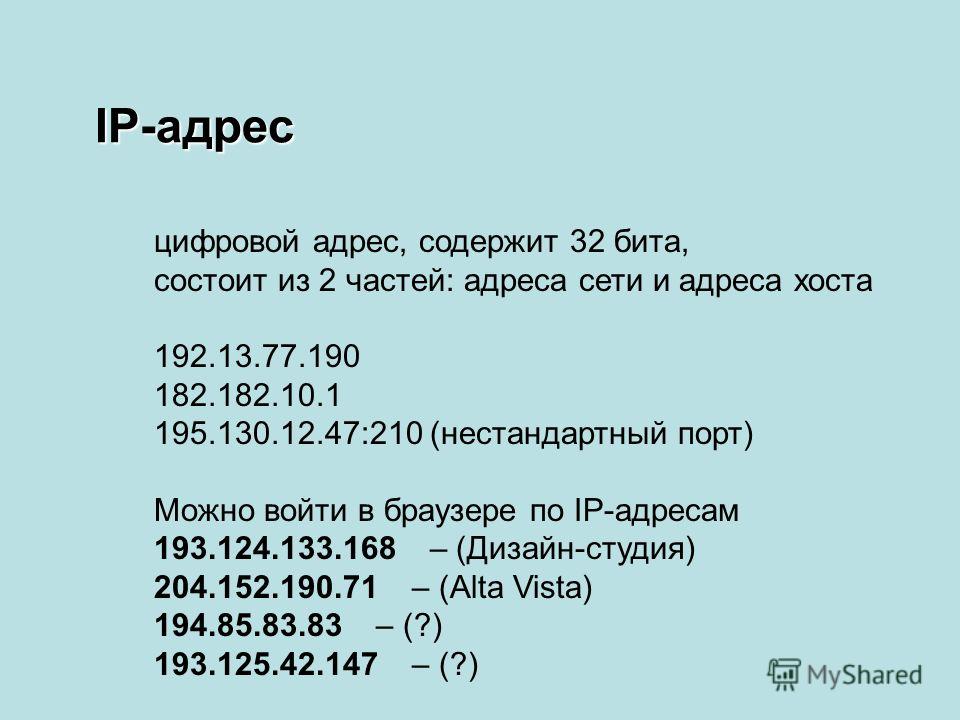

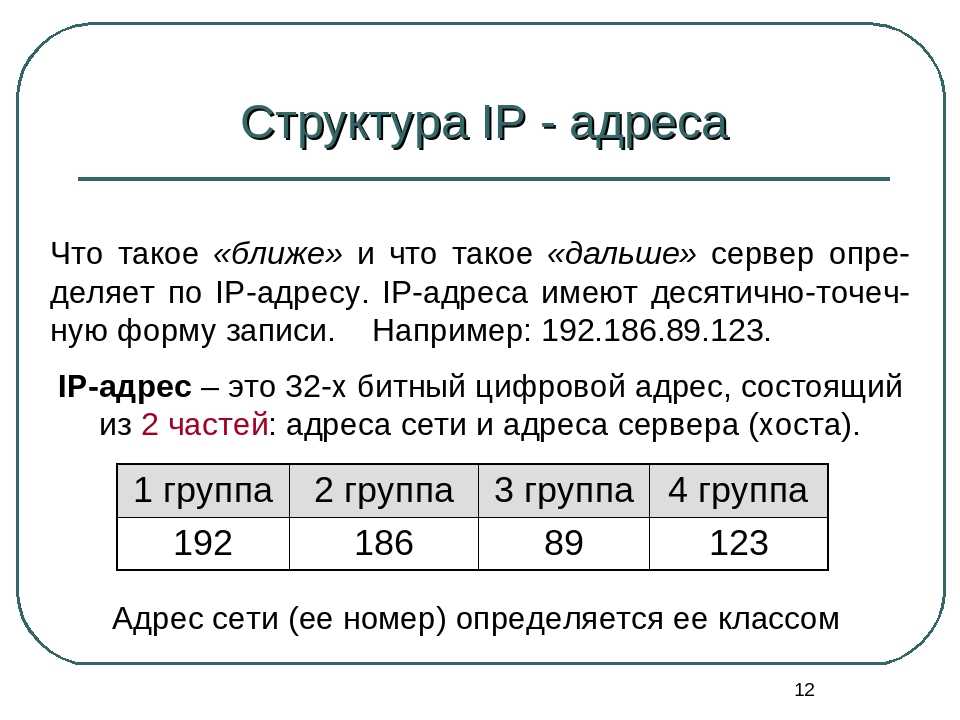

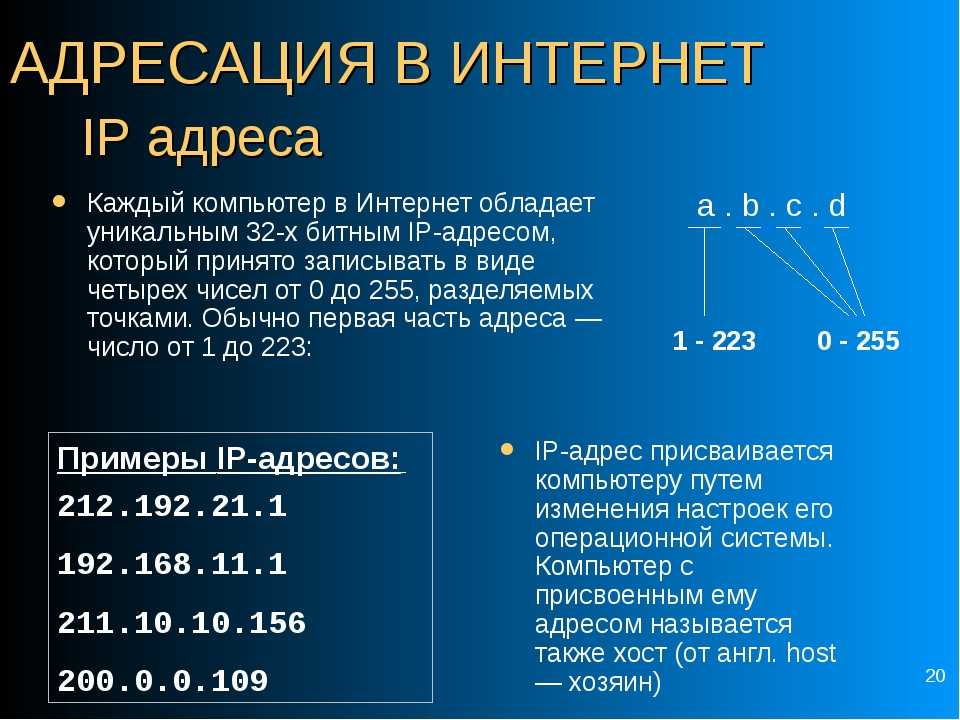

IP-адрес — уникальный сетевой адрес узла в компьютерной сети, построенной на основе стека протоколов TCP/IP (TCP/IP – это набор интернет-протоколов, о котором мы поговорим в дальнейших статьях). IP-адрес представляет собой серию из 32 двоичных бит (единиц и нулей). Так как человек невосприимчив к большому однородному ряду чисел, такому как этот 11100010101000100010101110011110 (здесь, к слову, 32 бита информации, так как 32 числа в двоичной системе), было решено разделить ряд на четыре 8-битных байта и получилась следующая последовательность: 11100010.10100010.00101011.10011110. Это не сильно облегчило жизнь и было решение перевести данную последовательность в, привычную нам, последовательность из четырёх чисел в десятичной системе, то есть 226.162.43.158. 4 разряда также называются октетами. Данный IP адрес определяется протоколом IPv4. По такой схеме адресации можно создать более 4 миллиардов IP-адресов.

IP-адрес представляет собой серию из 32 двоичных бит (единиц и нулей). Так как человек невосприимчив к большому однородному ряду чисел, такому как этот 11100010101000100010101110011110 (здесь, к слову, 32 бита информации, так как 32 числа в двоичной системе), было решено разделить ряд на четыре 8-битных байта и получилась следующая последовательность: 11100010.10100010.00101011.10011110. Это не сильно облегчило жизнь и было решение перевести данную последовательность в, привычную нам, последовательность из четырёх чисел в десятичной системе, то есть 226.162.43.158. 4 разряда также называются октетами. Данный IP адрес определяется протоколом IPv4. По такой схеме адресации можно создать более 4 миллиардов IP-адресов.

Максимальным возможным числом в любом октете будет 255 (так как в двоичной системе это 8 единиц), а минимальным – 0.

Далее давайте разберёмся с тем, что называется классом IP (именно в этом моменте в лабораторной работе была неточность).

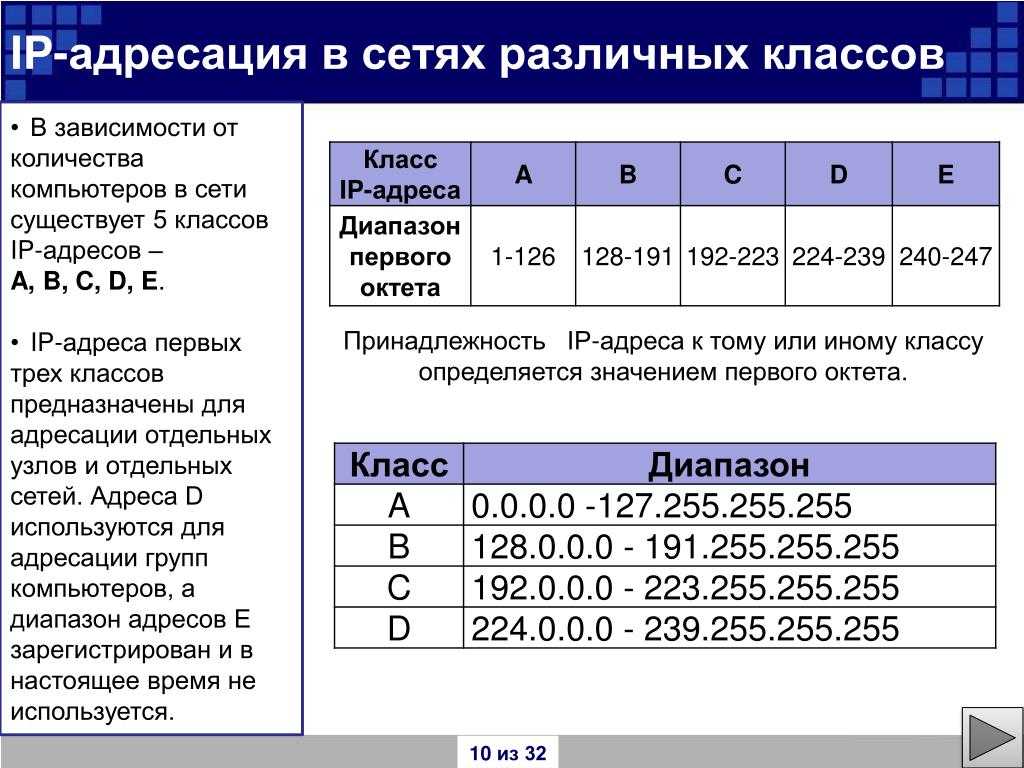

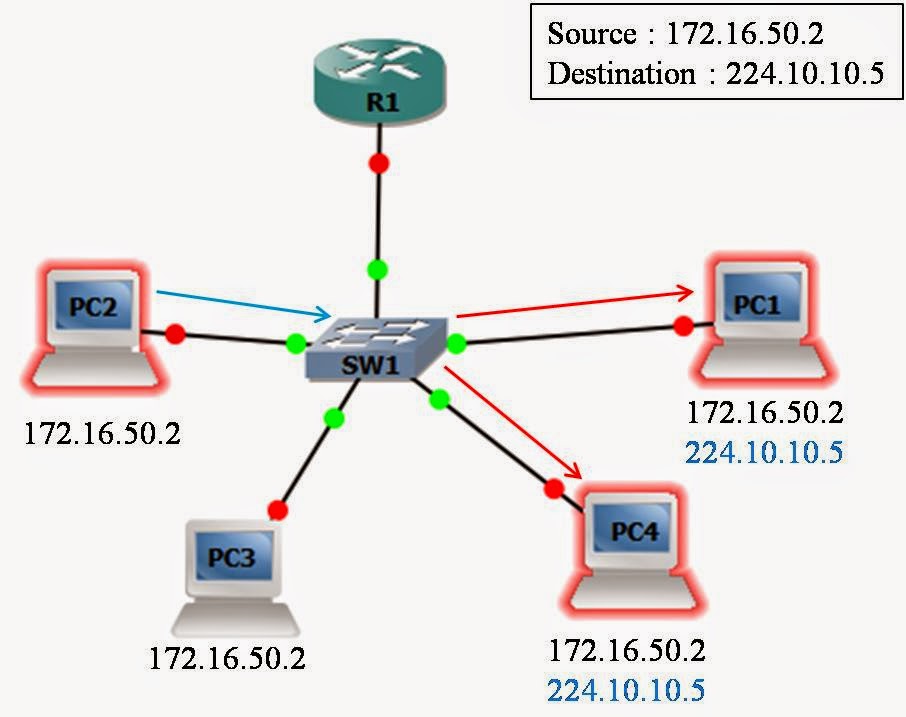

IP-адреса делятся на 5 классов (A, B, C, D, E). A, B и C — это классы коммерческой адресации. D – для многоадресных рассылок, а класс E – для экспериментов.

Класс А: 1.0.0.0 — 126.0.0.0, маска 255.0.0.0

Класс В: 128.0.0.0 — 191.255.0.0, маска 255.255.0.0

Класс С: 192.0.0.0 — 223.255.255.0, маска 255.255.255.0

Класс D: 224.0.0.0 — 239.255.255.255, маска 255.255.255.255

Класс Е: 240.0.0.0 — 247.255.255.255, маска 255.255.255.255

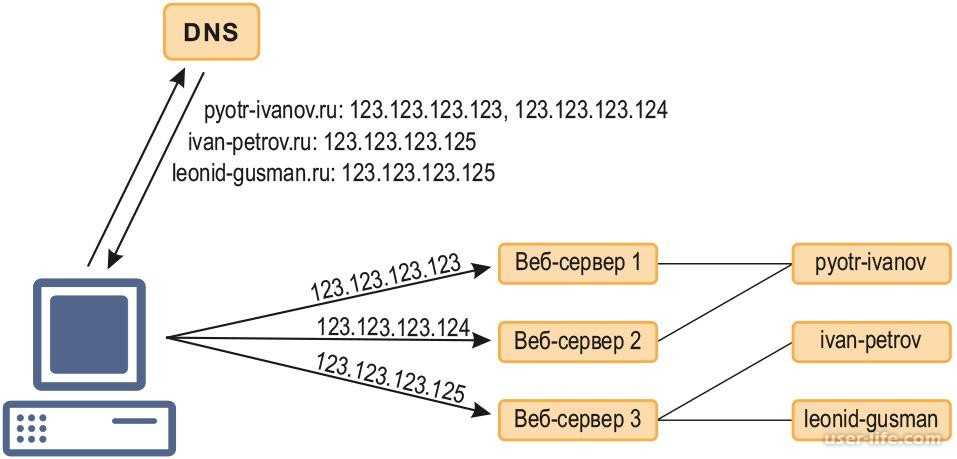

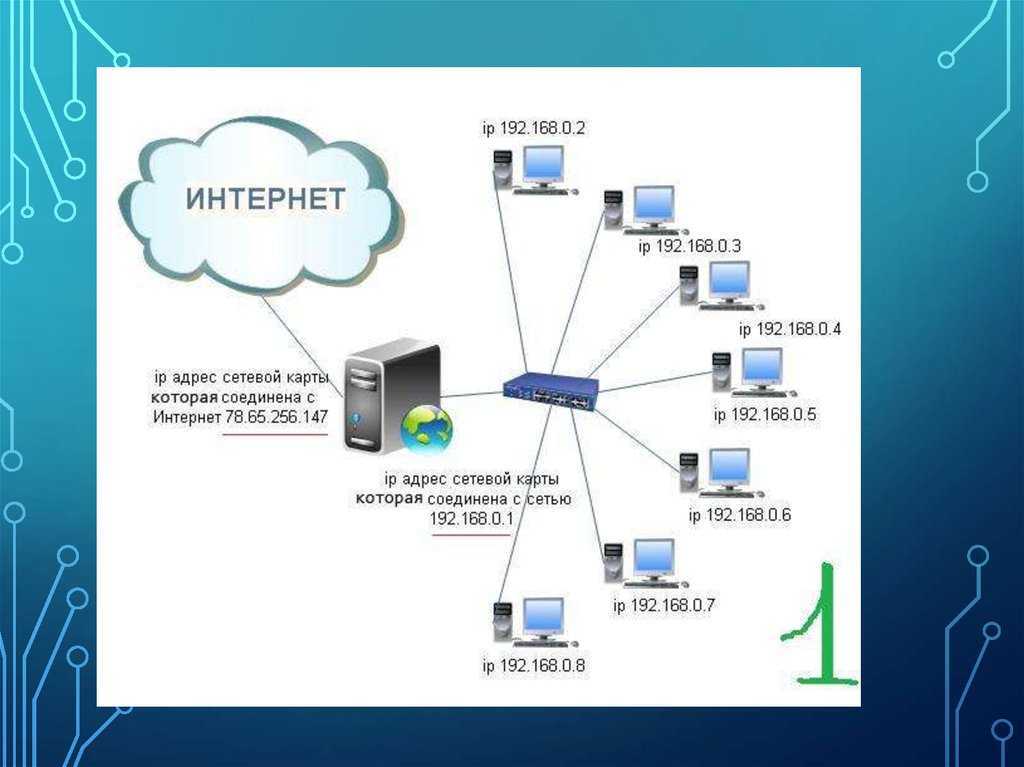

Теперь о «цвете» IP. IP бывают белые и серые (или публичные и частные). Публичным IP адресом называется IP адрес, который используется для выхода в Интернет. Адреса, используемые в локальных сетях, относят к частным. Частные IP не маршрутизируются в Интернете.

Публичные адреса назначаются публичным веб-серверам для того, чтобы человек смог попасть на этот сервер, вне зависимости от его местоположения, то есть через Интернет. Например, игровые сервера являются публичными, как и сервера Хабра и многих других веб-ресурсов.

Например, игровые сервера являются публичными, как и сервера Хабра и многих других веб-ресурсов.

Большое отличие частных и публичных IP адресов заключается в том, что используя частный IP адрес мы можем назначить компьютеру любой номер (главное, чтобы не было совпадающих номеров), а с публичными адресами всё не так просто. Выдача публичных адресов контролируется различными организациями.

Допустим, Вы молодой сетевой инженер и хотите дать доступ к своему серверу всем пользователям Интернета. Для этого Вам нужно получить публичный IP адрес. Чтобы его получить Вы обращаетесь к своему интернет провайдеру, и он выдаёт Вам публичный IP адрес, но из рукава он его взять не может, поэтому он обращается к локальному Интернет регистратору (LIR – Local Internet Registry), который выдаёт пачку IP адресов Вашему провайдеру, а провайдер из этой пачки выдаёт Вам один адрес. Локальный Интернет регистратор не может выдать пачку адресов из неоткуда, поэтому он обращается к региональному Интернет регистратору (RIR – Regional Internet Registry). В свою очередь региональный Интернет регистратор обращается к международной некоммерческой организации IANA (Internet Assigned Numbers Authority). Контролирует действие организации IANA компания ICANN (Internet Corporation for Assigned Names and Numbers). Такой сложный процесс необходим для того, чтобы не было путаницы в публичных IP адресах.

В свою очередь региональный Интернет регистратор обращается к международной некоммерческой организации IANA (Internet Assigned Numbers Authority). Контролирует действие организации IANA компания ICANN (Internet Corporation for Assigned Names and Numbers). Такой сложный процесс необходим для того, чтобы не было путаницы в публичных IP адресах.

Поскольку мы занимаемся созданием локальных вычислительных сетей (LAN — Local Area Network), мы будем пользоваться именно частными IP адресами. Для работы с ними необходимо понимать какие адреса частные, а какие нет. В таблице ниже приведены частные IP адреса, которыми мы и будем пользоваться при построении сетей.

Из вышесказанного делаем вывод, что пользоваться при создании локальной сеть следует адресами из диапазона в таблице. При использовании любых других адресов сетей, как например, 20.*.*.* или 30.*.*.* (для примера взял именно эти адреса, так как они использовались в лабе), будут большие проблемы с настройкой реальной сети.

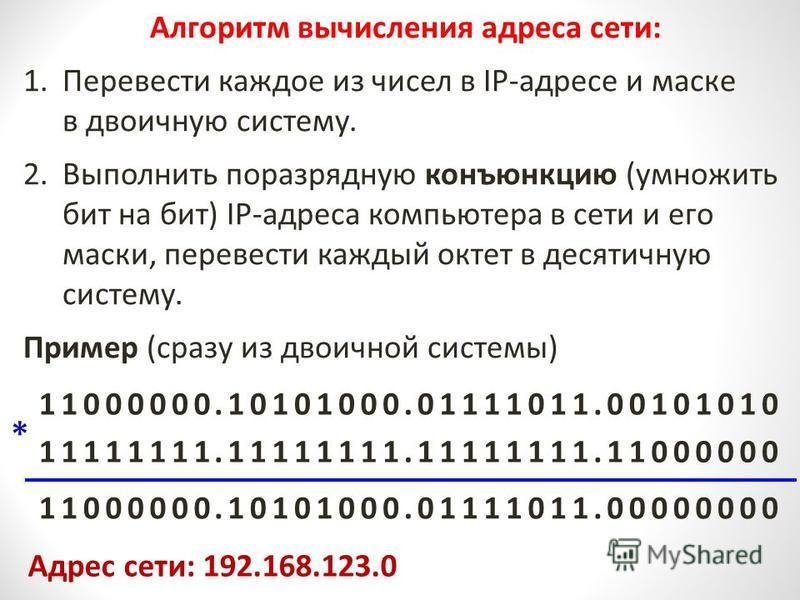

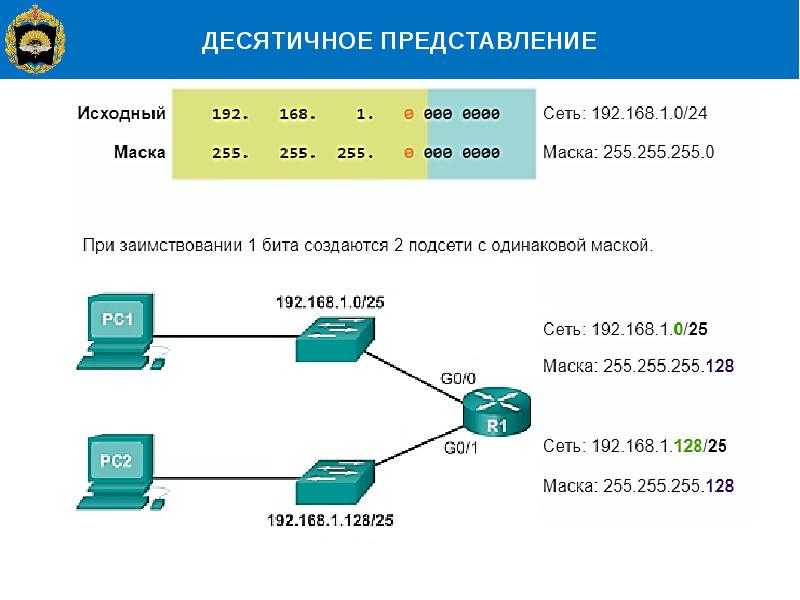

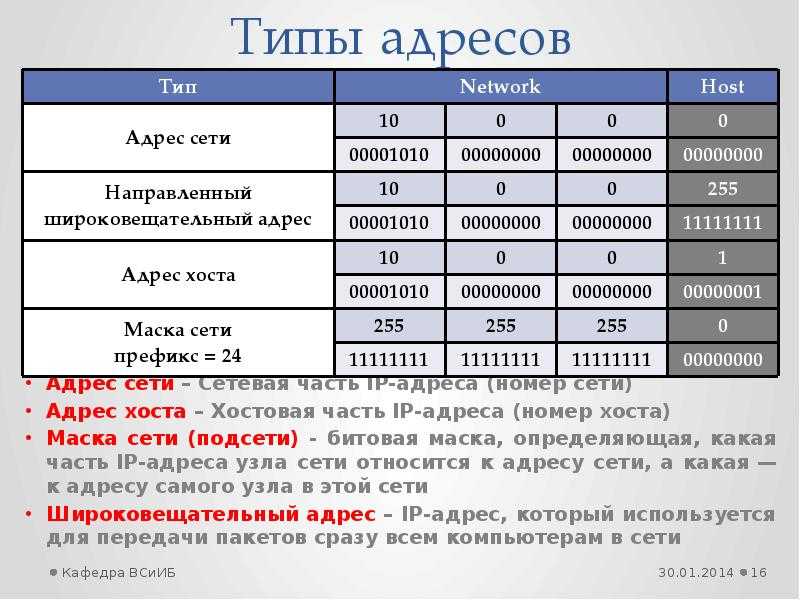

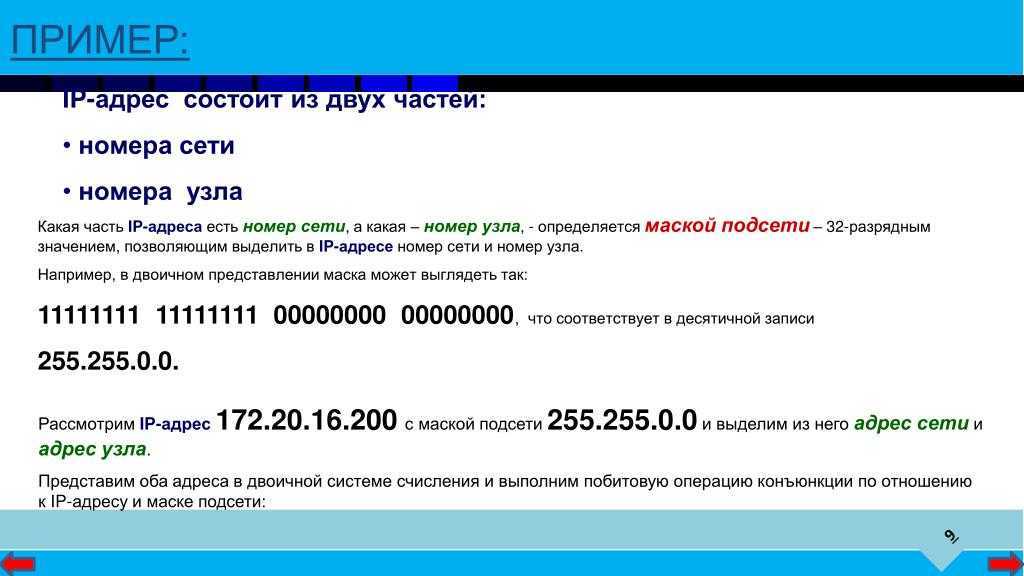

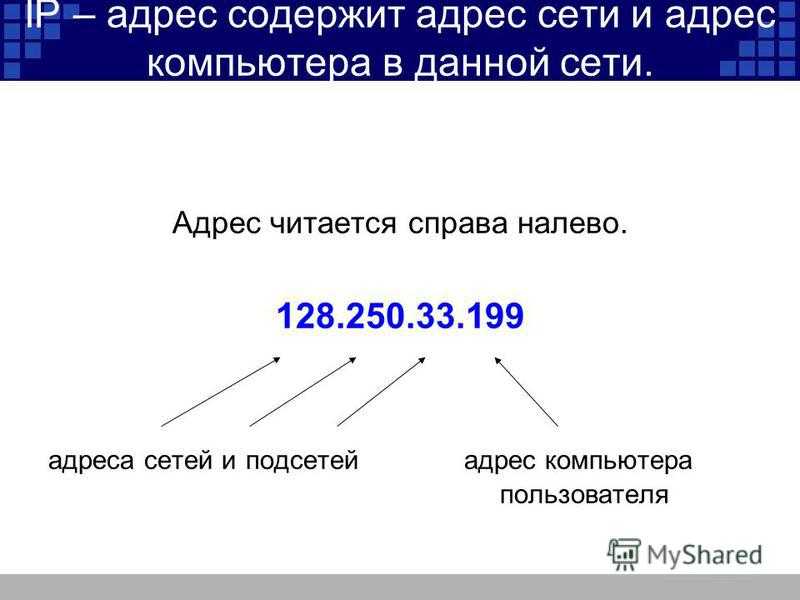

Из таблицы частных IP адресов вы можете увидеть третий столбец, в котором написана маска подсети. Маска подсети — битовая маска, определяющая, какая часть IP-адреса узла сети относится к адресу сети, а какая — к адресу самого узла в этой сети.

У всех IP адресов есть две части сеть и узел.

Сеть – это та часть IP, которая не меняется во всей сети и все адреса устройств начинаются именно с номера сети.

Узел – это изменяющаяся часть IP. Каждое устройство имеет свой уникальный адрес в сети, он называется узлом.

Маску принято записывать двумя способами: префиксным и десятичным. Например, маска частной подсети A выглядит в десятичной записи как 255.0.0.0, но не всегда удобно пользоваться десятичной записью при составлении схемы сети. Легче записать маску как префикс, то есть /8.

Так как маска формируется добавлением слева единицы с первого октета и никак иначе, но для распознания маски нам достаточно знать количество выставленных единиц.

Таблица масок подсети

Высчитаем сколько устройств (в IP адресах — узлов) может быть в сети, где у одного компьютера адрес 172.16.13.98 /24.

172.16.13.0 – адрес сети

172.16.13.1 – адрес первого устройства в сети

172.16.13.254 – адрес последнего устройства в сети

172.16.13.255 – широковещательный IP адрес

172.16.14.0 – адрес следующей сети

Итого 254 устройства в сети

Теперь вычислим сколько устройств может быть в сети, где у одного компьютера адрес 172.16.13.98 /16.

172.16.0.0 – адрес сети

172.16.0.1 – адрес первого устройства в сети

172.16.255.254 – адрес последнего устройства в сети

172.16.255.255 – широковещательный IP адрес

172.17.0.0 – адрес следующей сети

Итого 65534 устройства в сети

В первом случае у нас получилось 254 устройства, во втором 65534, а мы заменили только номер маски.

Посмотреть различные варианты работы с масками вы можете в любом калькуляторе IP. Я рекомендую этот.

До того, как была придумана технология масок подсетей (VLSM – Variable Langhe Subnet Mask), использовались классовые сети, о которых мы говорили ранее.

Теперь стоит сказать о таких IP адресах, которые задействованы под определённые нужды.

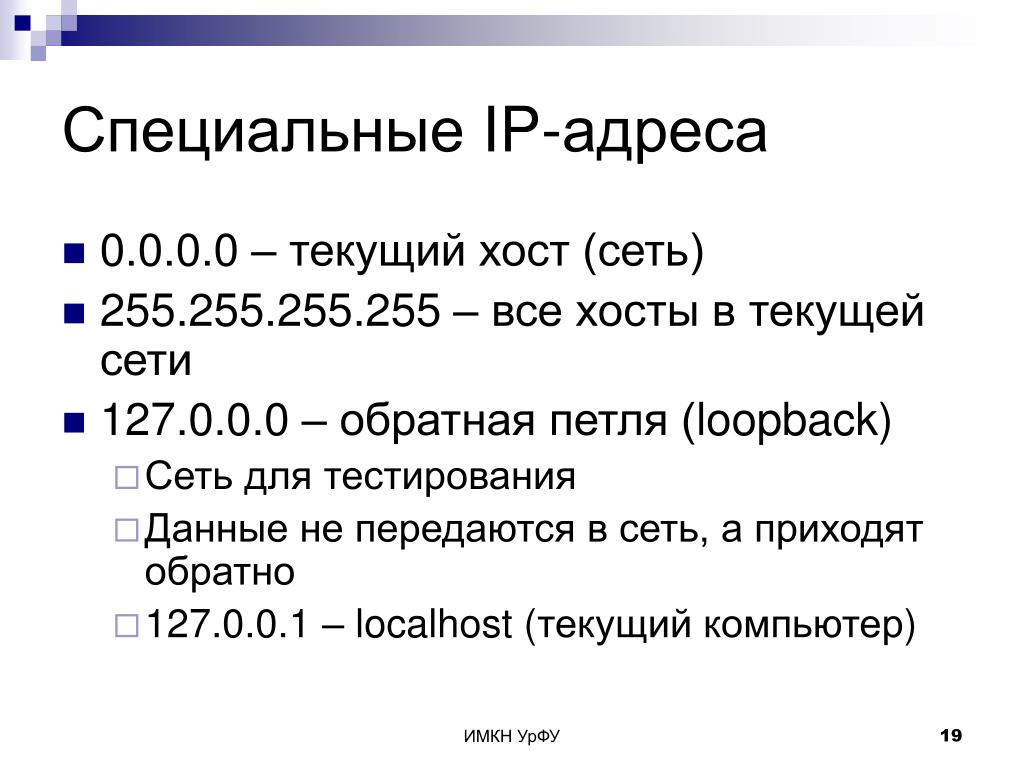

Адрес 127.0.0.0 – 127.255.255.255 (loopback – петля на себя). Данная сеть нужна для диагностики.

169.254.0.0 – 169.254.255.255 (APIPA – Automatic Private IP Addressing). Механизм «придумывания» IP адреса. Служба APIPA генерирует IP адреса для начала работы с сетью.

Теперь, когда я объяснил тему IP, становиться ясно почему сеть, представленная в лабе, не будет работать без проблем. Этого стоит избежать, поэтому исправьте ошибки исходя из информации в этой статье.

Ссылка на лабу

что это такое – виды IP в интернете

Internet Protocol Address (ИП,

айпи, IP) представляет собой уникальное число, идентифицирующее

определенное устройство в компьютерной сети. Проще говоря, адрес айпи –

Проще говоря, адрес айпи –

это «имя» конкретного компьютера, отличающее его от других устройств,

объединенных с ним в одну сеть.

Чтобы иметь возможность работать в Интернете, этот адрес должен быть

уникальным в глобальных масштабах. Если же такой необходимости нет и

предполагается работа только в пределах частной компьютерной сети,

достаточно отсутствия совпадений в ее пределах.

На этой

странице вики-словаря мы дадим расшифровку того, что такое IP-адрес, и

ответим на популярные вопросы: в чем заключается функция этой цифровой

комбинации, из каких частей состоит адрес компьютера, от чего зависит,

каких видов бывает, что означают цифры, из которых он формируется, как

получить информацию о своем ИП и т. п.

Цифровой формат IP

В

Интернете такой идентификатор может иметь два формата. Основная разница

между ними состоит в том, сколько бит в адресе. Какой из вариантов

используется в конкретном случае, определяется в зависимости от типа

протокола.

- Internet Protocol v. 6 (IPv6).

Формат такого адреса 128-битный. Он выглядит как комбинация из 8 групп

по 4 символа каждая, разделенных при помощи двоеточий. Получается

довольно длинная цепочка, но ее можно немного сократить, исключив

начальные группы нулей, расположенные подряд, с заменой на два

двоеточия. Однако одну комбинацию можно упростить этим способом только

раз. Пример IP-адреса такого формата:

3012:1eb9:22b5:09e7:2e95:9b4a:18b2:066f. - Internet Protocol v. 4 (IPv4).

В этом случае формат 32-битный, адрес выглядит как последовательность

из разделенных точками 8-битных чисел от 0 до 255. Адрес типа IPv4 может

иметь следующий вид: 172.199.13.255.

Принцип построения

По

общему правилу правильная структура айпи-адреса представляет собой

сочетание двух номеров ID, один из которых идентифицирует сеть, а второй

– определенный узел в этой сети. В общей цифровой комбинации они

В общей цифровой комбинации они

различаются при помощи масок и классов.

Чтобы с компьютера можно

было выйти в Интернет, у него должен быть айпи, относящийся к другому

блоку, или еще можно использовать подключенный к локальной сети сервер,

адрес которого с внутреннего заменен на внешний. Эта задача решается при

помощи NAT или прокси. Отвечаем на ваш резонный вопрос, откуда ИП-адрес

берется. Для выхода в Интернет его необходимо получить у

интернет-регистратора в своем регионе или провайдера.

С

маршрутизатора доступно сразу несколько сетей, а все его порты имеют

собственные IP. Аналогично работают и компьютеры, способные подключаться

к разным сетям.

Виды айпи

Сетевые адреса можно классифицировать по нескольким критериям. Рассмотрим основные из них.

По цели использования

- «Белый» IP

(альтернативные названия – внешний, глобальный и публичный). Такой айпи

нужен для выхода в Интернет. Он уникален и выступает в роли

персонального имени компьютера, под которым устройство видно в сети.

Решить проблему с ограниченным числом внешних адресов позволяет NAT. При

помощи такой технологии происходит трансформация «серых» адресов в

«белые». С этой целью используются разные виды маршрутизаторов.

Онлайн-сервисы по публичным IP фиксируют появление новых пользователей и

повторные посещения старых. Также с их помощью можно собирать

статистические данные и анализировать важные для раскрутки сайта

показатели. - «Серый» (внутренний, частный, локальный) айпи

источника. Он не предназначен для выхода в Интернет, используется

исключительно в рамках частной сети (функционирующей через провайдера

или домашней), а значит, доступен только тем, кто в ней участвует. Такой

адрес необязательно постоянный.

По способу определения

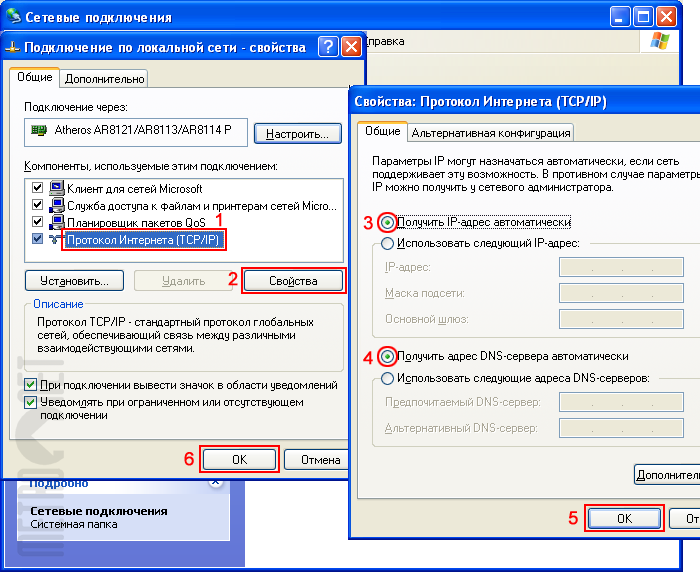

- Динамический.

Он выдается устройству автоматически при его присоединении к сети и

действует определенный промежуток времени (в течение сессии). Это способ

замаскироваться, чтобы было сложно определить, где находится

пользователь.

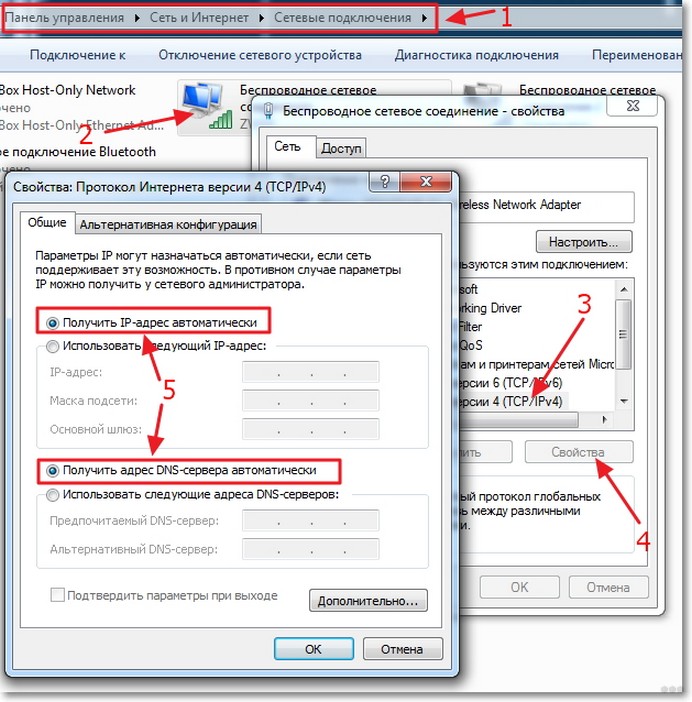

- Статический. Этот айпи не меняется и закрепляется за компьютером при подключении к сети в автоматическом режиме или пишется вручную.

Преимущества статического адреса

- Есть возможность привязать компьютер пользователя к определенной сети.

- Открывается доступ к сервисам, для работы с которыми требуется статический айпи.

- Проще работать с торрентами и другими подобными сетями.

- Оптимизируется использование сетевых сервисов.

- Обеспечивается защита данных.

- Можно решать IT-задачи.

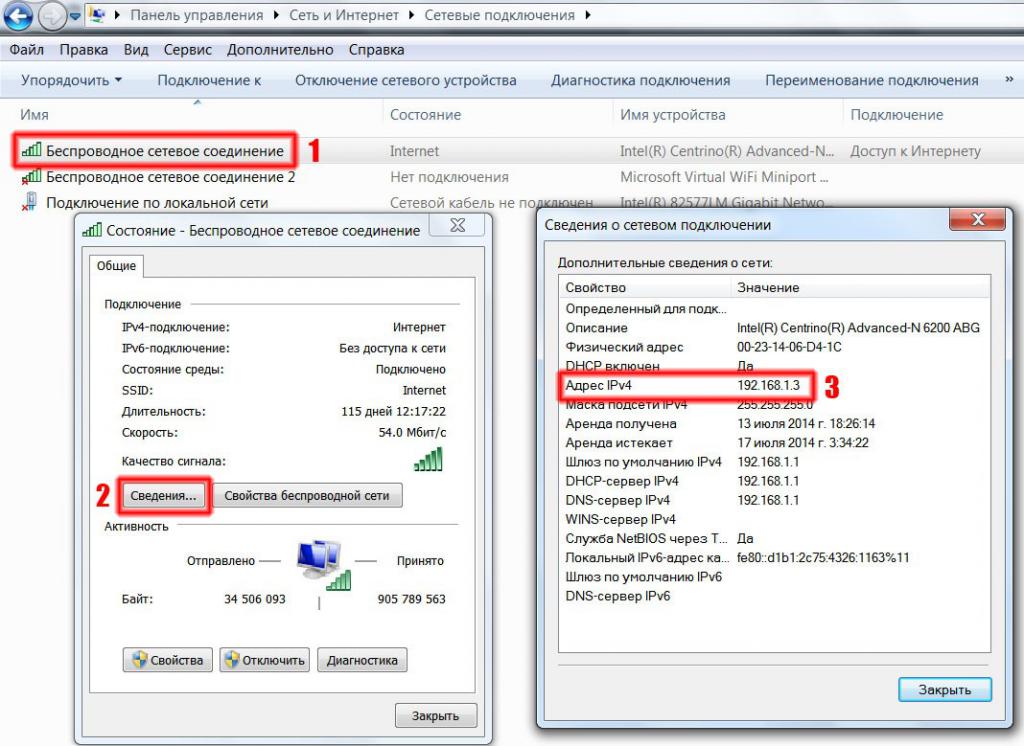

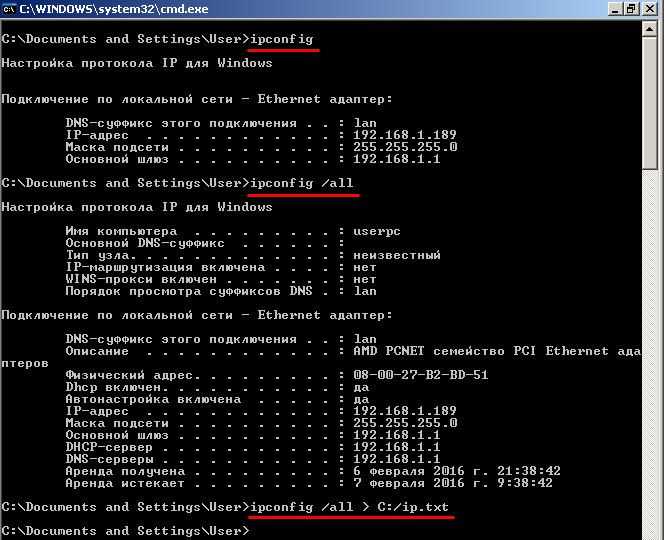

Способы определения IP

Чтобы узнать об айпи своего компьютера, можно использовать такие методы, как:

- Обращение к провайдеру. Свяжитесь с техподдержкой или зайдите в «Личный кабинет».

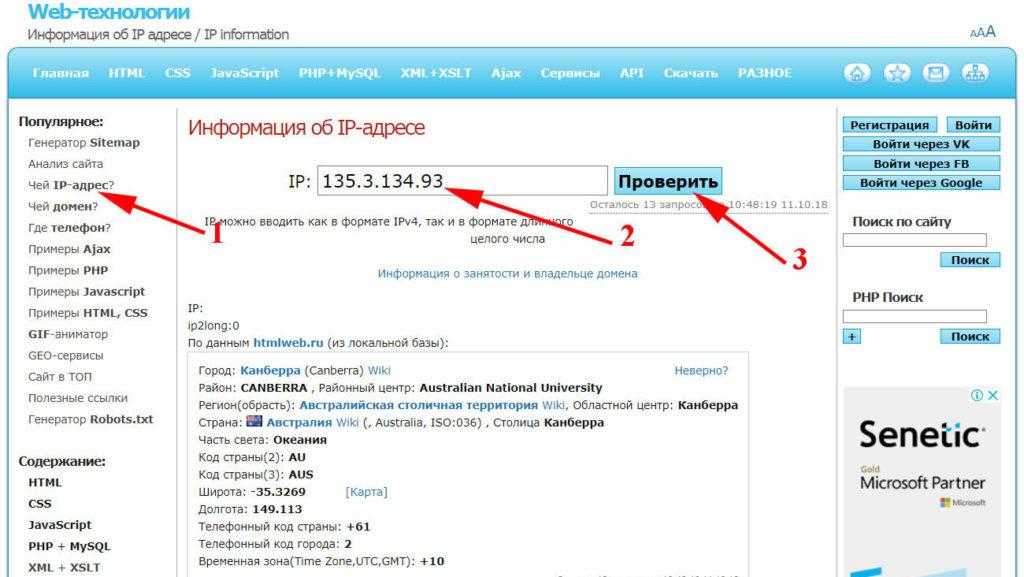

- Использование специальных сервисов. Достаточно зайти на страницу одного из них, чтобы получить необходимые данные.

О шифровании IP-адресов: анализ безопасности с соблюдением конфиденциальности | Берт Хьюберт

Часто соображения конфиденциальности и нормативные требования мешают анализу безопасности. Я большой поклонник конфиденциальности, но я также большой поклонник безопасности и защиты людей от взлома. Если вас взломали, у вас также не будет конфиденциальности.

Я большой поклонник конфиденциальности, но я также большой поклонник безопасности и защиты людей от взлома. Если вас взломали, у вас также не будет конфиденциальности.

ОБНОВЛЕНИЕ: Этот пост привел к разработке стандарта «ipcipher», который описывает, как сделать все это совместимым образом. Приветствуется критика!

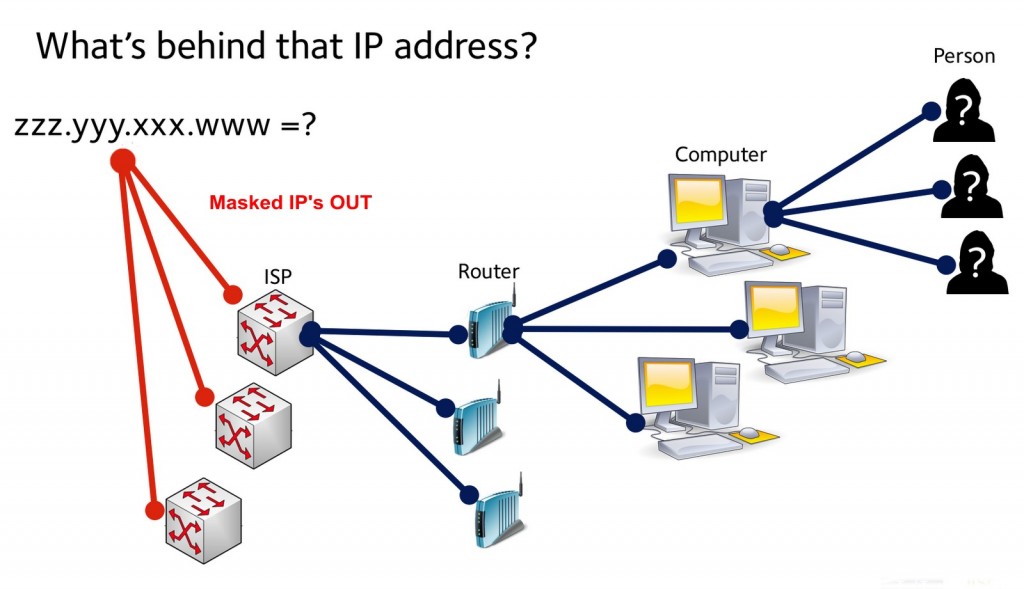

Трассировки клиентов/подписчиков чрезвычайно полезны для исследования безопасности сетей. В частности, списки DNS-запросов по IP-адресу очень упрощают обнаружение зараженных пользователей или зараженных устройств, особенно если вы посмотрите на «вчерашний трафик» и сравните его с сегодняшним анализом угроз.

Тем не менее, сотрудники по вопросам конфиденциальности справедливо возражают против безудержного обмена информацией о том, какой IP-адрес посетил какой веб-сайт. Так что делать? Клиенты, которые взломаны, безусловно, имеют меньше конфиденциальности, чем те, которые не взломаны, поэтому есть смысл провести исследование.

Шифрование IP-адресов

Имея бесконечную информацию, мы могли бы провести лучший анализ. Однако бесконечная информация на самом деле больше вредит конфиденциальности, чем помогает. Интересная золотая середина — это то место, где у нас есть информация для анализа, но это не оказывает непосредственного влияния на конфиденциальность.

Одним из возможных решений является шифрование IP-адресов в файлах журналов с помощью секретного ключа. Этот ключ хранится у сотрудника службы конфиденциальности или его отдела, и если на основе зашифрованных IP-адресов будет найдено что-то интересное, адрес может быть расшифрован для дальнейших действий.

Прежде чем углубляться в плюсы и минусы этого, давайте посмотрим на задействованную технологию. Чтобы существующие инструменты оставались полезными, IP-адрес должен оставаться IP-адресом той же длины или представления. Например, зашифровать адреса в файле PCAP означает оставить все структуры на месте, но заменить 32 бита адреса IPv4 на 32 других бита.

Это не так просто, как кажется. Обычные хорошо известные блочные шифры работают с 56, 64, 128 битами или даже больше. Конечно, мы могли бы дополнить нулями 32-битный IPv4-адрес и зашифровать его, но результат будет 128-битным. А для восстановления исходных 32 бит потребуются все 128 бит!

Другим решением является XOR 32-битного IP-адреса, но проблема в том, что XOR бесполезен в качестве алгоритма шифрования. Например, 1.2.3.4 и 1.2.3.5 XOR даст почти одно и то же значение. Это не шифрование.

Потоковые шифры бесполезны, поскольку раскрывают слишком много информации о структуре IP-адресов. Все версии 1.2.3.0/24 заканчиваются одними и теми же первыми 24 битами.

До недавнего времени «лучшим» опубликованным решением для 32-битного шифрования был Skip32 (вариант Skipjack), созданный Грегом Роузом в 1999. К сожалению, Skip32 крайне слаб и не может быть рекомендован к использованию.

ipcrypt

В 2015 году известный криптограф Жан-Филипп Аумассон выпустил «ipcrypt», вдохновленный SipHash (который был изобретен Аумассоном и Дэном Дж. Бернштейном).

Бернштейном).

ipcrypt шифрует адреса IPv4 в другие адреса IPv4, используя 128-битный ключ. Эталонные реализации находятся на Go и Python и работают с версиями IP-адресов ASCII.

Также доступна версия A C, автором которой является известный разработчик и исследователь безопасности Фрэнк Денис. Эта версия работает с двоичными представлениями адресов IPv4.

Доступен небольшой формальный анализ ipcrypt, но, учитывая его наследие и авторство, он кажется надежным выбором.

Обратите внимание, что новая книга Жана-Филиппа Омассона «Серьезная криптография» будет доступна в августе 2017 года. Предварительный просмотр и образец главы доступны на сайте No Starch Press.

Шифрование IPv6

IPv6 значительно упрощает весь этот процесс. Поскольку адреса IPv6 имеют длину 128 бит, для использования доступно множество блочных шифров. AES широко доступен и подходит. Режим шифрования не требуется («прямой ECB»).

Плюсы и минусы

Сейчас в твиттере в обсуждении на эту тему сразу разные люди озвучили, что шифрование IP-адресов не идеально. К сожалению ничего нет. Шифрование IP-адреса с помощью статического ключа обеспечивает не анонимность, а псевдоним. При наличии достаточного количества трассировок и журналов «личность» IP-адреса становится очевидной.

К сожалению ничего нет. Шифрование IP-адреса с помощью статического ключа обеспечивает не анонимность, а псевдоним. При наличии достаточного количества трассировок и журналов «личность» IP-адреса становится очевидной.

Если DNS-трафик IP-адреса 0.12.24.1 включает множество сайтов, имеющих отношение к DNS, ДНК, стартапам, физике, PowerDNS и Open-Xchange, вы можете быть уверены, что 0.12.24.1 — это я.

Кроме того, как и в любой системе шифрования, статический ключ, используемый для шифрования, конечно же, может утечь. Это внезапно сделало бы все зашифрованные файлы «реальными».

Обе проблемы можно решить, часто меняя и даже уничтожая ключ. Например, использование нового ключа каждый день означает, что долгосрочная корреляция данных невозможна, поскольку IP-адрес клиента шифруется в новый адрес не позднее, чем через 24 часа. Во-вторых, уничтожение ключа сильно ограничивает ущерб, который могут нанести старые файлы.

Однако преимущества такого анализа поразительны. В PowerDNS мы часто анализируем анонимные следы DNS-трафика подписчиков наших клиентов, и это позволяет нам немедленно обнаруживать скомпрометированные учетные записи, что позволяет пользователям PowerDNS действовать на основе этих данных.

В PowerDNS мы часто анализируем анонимные следы DNS-трафика подписчиков наших клиентов, и это позволяет нам немедленно обнаруживать скомпрометированные учетные записи, что позволяет пользователям PowerDNS действовать на основе этих данных.

Подведение итогов

Правила конфиденциальности затрудняют проведение всего необходимого анализа. Шифрование IP-адресов «на месте» с использованием часто меняющегося ключа позволяет проводить такой анализ под псевдонимом и при этом выявлять проблемы. Затем сотрудники службы конфиденциальности могут расшифровать соответствующие IP-адреса, чтобы принять меры.

Обход расшифровки SSL

Обход расшифровки SSL

Web Security Help | Решения для веб-безопасности | Версия 7.8.x

Если в Content Gateway включена поддержка SSL для управления зашифрованным трафиком:

Настройки категории можно использовать для указания категорий веб-сайтов, для которых не выполняется расшифровка и проверка. |

Можно создать список клиентских IP-адресов и диапазонов IP-адресов, чтобы указать доверенных клиентов, для которых не выполняется расшифровка и проверка. |

Можно создать список имен узлов назначения, IP-адресов и диапазонов IP-адресов, чтобы указать доверенные целевые серверы, для которых не выполняется расшифровка и проверка. |

| Примечание Существует известное ограничение Internet Explorer 8 (IE8), которое не позволяет обходить некоторые сайты должным образом. |

Настройки категории

Для настроек категории предопределенная группа категорий конфиденциальности включает категории, на которые могут распространяться нормативные требования.

Категории конфиденциальности по умолчанию включают:

Образование |

Финансовые данные и услуги |

Правительство |

Здоровье |

Брокерские услуги и торговля в Интернете |

Рецептурные лекарства |

Трафик, связанный с веб-сайтами этих категорий, может включать личную идентификационную информацию, которую не следует расшифровывать. Чтобы избежать ответственности за проверку такого типа информации, вы можете указать некоторые или все эти категории для обхода расшифровки. Конечные пользователи могут определить, что просматриваемый ими веб-сайт не расшифрован, убедившись, что сертификат является оригиналом для этого сайта.

Чтобы избежать ответственности за проверку такого типа информации, вы можете указать некоторые или все эти категории для обхода расшифровки. Конечные пользователи могут определить, что просматриваемый ими веб-сайт не расшифрован, убедившись, что сертификат является оригиналом для этого сайта.

На странице Настройки > Сканирование > Обход дешифрования SSL выберите категории конфиденциальности по умолчанию для обхода дешифрования SSL:

1. | Нажмите кнопку «Выбрать категории конфиденциальности». Флажки для категорий веб-сайтов, составляющих группу по умолчанию, устанавливаются в поле Обход категорий. |

2. | Щелкните стрелку справа от дерева категорий, чтобы добавить категории конфиденциальности в поле Категории, выбранные для обхода дешифрования SSL. |

Вы можете создать свой собственный набор категорий для обхода расшифровки SSL. На странице обхода дешифрования SSL укажите отдельные категории сайтов, для которых не выполняется дешифрование:

1. | Установите флажок, чтобы выбрать категорию или подкатегорию для обхода. |

2. | Щелкните стрелку справа от дерева категорий, чтобы ввести выбранную категорию в поле Категории, выбранные для обхода расшифровки SSL. |

Чтобы отменить выбор из дерева категорий, нажмите кнопку «Очистить все».

Чтобы удалить категорию или подкатегорию из списка, выберите категорию и нажмите кнопку «Удалить».

Список клиентов

Чтобы определить IP-адрес клиента или диапазон IP-адресов для обхода расшифровки SSL:

1. | Нажмите кнопку «Добавить» и введите IP-адрес клиента или диапазон IP-адресов в поле «Добавить запись клиента», по одной записи в строке. |

При указании диапазона IP-адресов используйте «-» (дефис), чтобы отделить первый адрес от последнего.

До версии 7.8.4 адреса IPv6 действительны только для явного прокси-трафика.

2. | Чтобы упростить ведение списка, добавьте описание, идентифицирующее запись. |

3. | Нажмите OK, чтобы добавить записи в список. |

Чтобы изменить запись, щелкните IP-адрес и измените запись в поле «Редактировать запись клиента». Нажмите «ОК», чтобы сохранить изменения, или «Отмена», чтобы закрыть диалоговое окно без сохранения изменений.

Чтобы удалить запись из списка, установите флажок рядом с записью и нажмите Удалить. Подтвердите действие.

Когда вы закончите, нажмите OK, чтобы кэшировать изменения.

Изменения не вступят в силу, пока вы не нажмете Сохранить и внедрить.

Список адресатов

Чтобы указать имя узла назначения, IP-адрес или диапазон IP-адресов для обхода расшифровки SSL:

1. | Нажмите кнопку «Добавить» и введите имя хоста, IP-адрес или диапазон IP-адресов в поле «Добавить запись назначения», по одной записи в строке. Например: thissite.com. |

Обязательно введите имя хоста и TLD (домен верхнего уровня). Например, thissite.com и thissite.net — это разные хосты. |

Поддерживаются хосты с поддоменами. Например: media.example.com. |

Включите подстановочный знак «*», чтобы соответствовать ведущим субдоменам. |

Протокол (HTTPS://) не нужен. |

Используйте «-» (дефис) для разделения первого и последнего адреса в диапазоне IP-адресов. |

До версии 7.8.4 адреса IPv6 действительны только для явного прокси-трафика. |

2. |

IE8 не отправляет индикатор имени сервера (SNI), и если имя хоста в сертификате исходного сервера включает подстановочный знак (*), обычное имя и имя хоста не совпадают. В результате поиск категории выполняется по IP-адресу назначения.

IE8 не отправляет индикатор имени сервера (SNI), и если имя хоста в сертификате исходного сервера включает подстановочный знак (*), обычное имя и имя хоста не совпадают. В результате поиск категории выполняется по IP-адресу назначения.

Например: *.example.com.

Например: *.example.com.