Ip что это: 2ip.ru | DDoS protection

Содержание

Протокол IP для Чайников Простым Языком на Примерах

IP расшифровывается как Internet Protocol, часто его называют протокол интернет. Но строго говоря это не совсем так, правильный перевод межсетевой протокол или протокол межсетевого взаимодействия.

Протокол Ip возник задолго до того, как появилась и стала набирать популярность сеть, которую мы называем интернет. В англоязычной терминологии internetworking означает объединение сетей, и цель протокола ip как раз объединить сети, построенные с помощью разных технологий канального уровня. У этой терминологии словом internet называлась объединенная сеть, а subnet — подсеть или отдельная сеть. Словом Internet с большой буквы сейчас называется самая крупная объединенная сеть построенная по протоколу ip.

Место в моделях OSI и TCP/IP

В модели взаимодействия открытых систем и в модели TCP/IP протокол IP, находится на одном и том же уровне — сетевом.

Сетевой уровень стека протоколов TCP/IP включая также и другие протоколы кроме ip. Это ARP, DHCP и ICMP, но для передачи данных используется только протокол ip, остальные протоколы служат для обеспечения корректной работы крупной составной сети.

Сервисы IP

IP также, как и Ethernet обеспечивают передачи данных без гарантии доставки, не гарантируется как доставка, так и порядок следования сообщений. Протокол Ip так же как и Ethernet использует передачу данных без установки соединения.

IP пакет просто отправляется в сеть в надежде, что он дойдет до получателя, если пакет по каким-то причинам не дошел, не предпринимается никаких попыток оповестить отправителя, и также не предпринимается попыток запросить этот пакет снова. Считается, что ошибка должна быть исправлена протоколами, которые находятся на вышестоящих уровнях.

Задачей IP является объединение сети, построенных на основе разных технологий канального уровня, которые могут значительно отличаться друг от друга в одну крупную объединенную сеть, в которой компьютеры могут свободно общаться друг с другом не взирая на различия конкретной сетевой технологии. Вторая важная задача протокола IP, это маршрутизация, то есть поиск маршрута от отправителя к получателю в крупной составной сети через промежуточные узлы маршрутизаторы. Также IP обеспечивает необходимое качество обслуживания.

Вторая важная задача протокола IP, это маршрутизация, то есть поиск маршрута от отправителя к получателю в крупной составной сети через промежуточные узлы маршрутизаторы. Также IP обеспечивает необходимое качество обслуживания.

Формат заголовка IP-пакета

Для того чтобы понять, как протокол IP реализует эту задачу, рассмотрим формат заголовка IP пакета.

Номер версии

Первое поле номер версии. Сейчас используется две версии протокола IP 4 и 6. Большая часть компьютеров использует IPv4. Длина адреса в этой версии 4 байта. Формат адреса IP версии 4 мы рассматривали подробно. Проблема в том, что адресов IPv4, четыре с небольшим миллиарда, что уже сейчас не хватает для всех устройств в сети, а в будущем точно не хватит. Поэтому была предложена новая версия IPv6 в которой длина IP адреса составляет 16 байт. Сейчас эта версия вводится в эксплуатацию, но процесс занимает очень долгое время.

Длина заголовка

Следующее поле длина заголовка. В отличии от Ethernet заголовок IP включает обязательные поля, а также может включать дополнительные поля, которые называются опции. В поле длина заголовка записывается полная длина, как обязательной части, так и опции.

Тип сервиса

Следующее поле тип сервиса. Это поле нужно для обеспечения необходимого качества обслуживания, но сейчас на практике используется очень редко.

Общая длина

Следующее поле общая длина. Общая длина содержит длину всего IP пакета, включая заголовок и данные. Максимальная длина пакета 65 535 байт, но на практике такие большие пакеты не используются, а максимальный размер ограничен размером кадра канального уровня, а для Ethernet это 1 500 байт. В противном случае для передачи одного IP пакета необходимо было бы несколько кадров канального уровня что неудобно.

Идентификатор пакета

Поля идентификатор пакета, флаги и смещение фрагмента используются для реализации фрагментации.

Время жизни

Дальше идет поле время жизни. Время жизни Time To Live или TTL — это максимальное время в течение которого пакет может перемещаться по сети. Оно введено для того чтобы пакеты не гуляли по сети бесконечно, если в конфигурации сети возникла какая-то ошибка. Например, в результате неправильной настройке маршрутизаторов в сети, может образоваться петля. Раньше, время жизни измерялось в секундах, но сейчас маршрутизаторы обрабатывают пакет значительно быстрее чем за секунду, поэтому время жизни уменьшается на единицу на каждом маршрутизаторе, и оно измеряется в количествах прохождения через маршрутизаторы по-английски (hop) от слова прыжок. Таким образом название время жизни сейчас стало уже некорректным.

Тип протокола

После времени жизни, указывается тип протокола следующего уровня. Это поле необходимо для реализации функции мультиплексирования и демультиплексирования, то есть передачи с помощью протокола IP данных от разных протоколов следующего уровня. В этом поле указывается код протокола следующего уровня, некоторые примеры кодов для TCP код 6, UDP — 17 и ICMP — 1.

В этом поле указывается код протокола следующего уровня, некоторые примеры кодов для TCP код 6, UDP — 17 и ICMP — 1.

Контрольная сумма

Затем идет контрольная сумма, которая используется для проверки правильности доставки пакета, если при проверке контрольные суммы обнаруженные ошибки, то пакет отбрасывается, никакой информации отправителю пакета не отправляется. Контрольная сумма рассчитывается только по заголовку IP пакета и она пересчитывается на каждом маршрутизаторе из-за того что данные в заголовке меняются. Как минимум изменяется время жизни пакета, а также могут измениться некоторые опции.

IP адрес получателя и отправителя

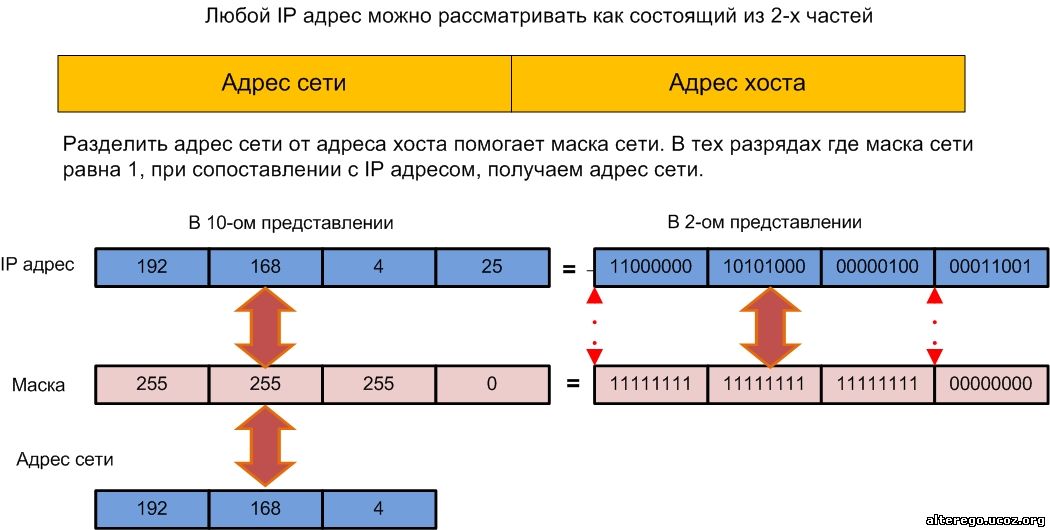

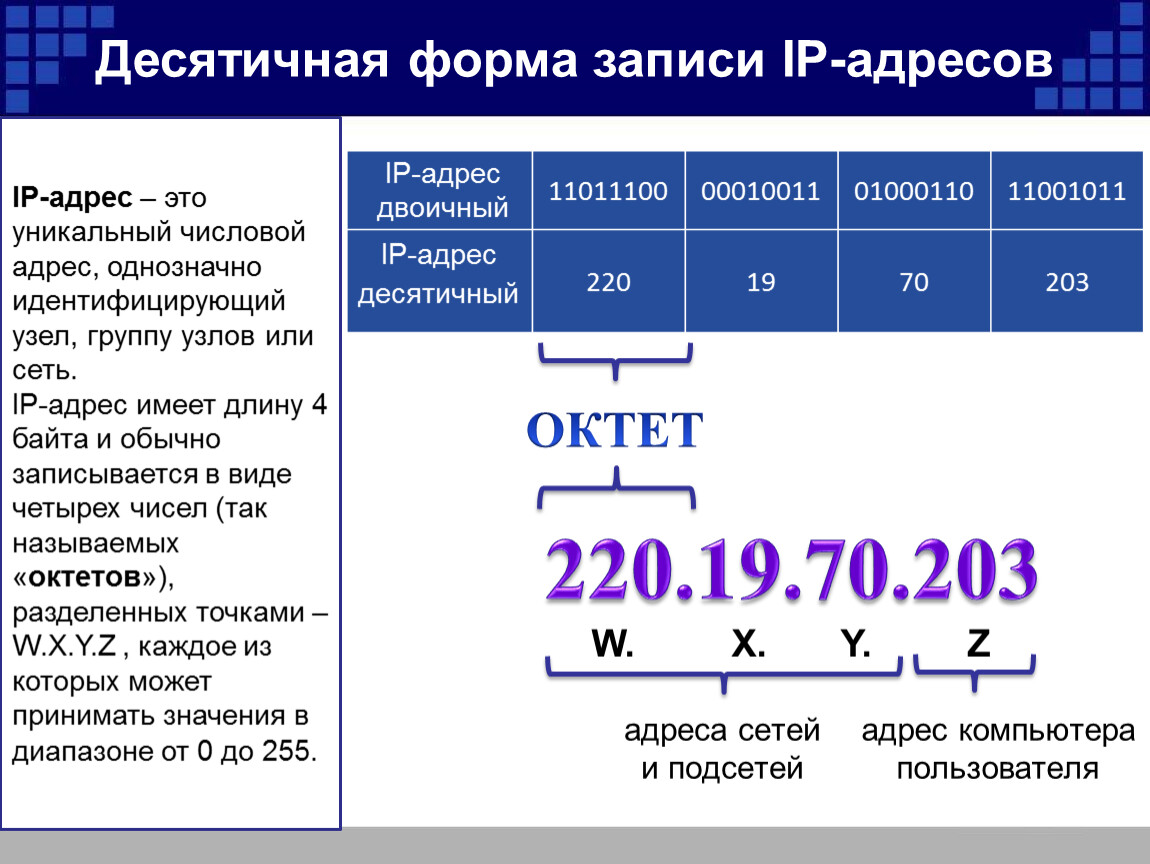

После контрольной суммы идут IP адрес отправителя, и IP адрес получателя. В IPv4 длина IP адреса четыре байта, 32 бита на этом обязательная часть IP заголовка заканчивается, после этого идут не обязательные поля которые в IP называются опции.

Опции

Некоторые примеры опций. Для диагностики работы сети используется опция — записать маршрут, при которой в IP пакет записывается адрес каждого маршрутизатора через которую он проходит.

И опция — временные метки, при установке которой, каждый маршрутизатор записывает время прохождения пакеты.

Также опции позволяют отказаться от автоматической маршрутизации, и задать маршрут отправитель:

- Это может быть жесткая маршрутизация, где в пакете явно указывается перечень маршрутизаторов через которые необходимо пройти.

- И свободные маршрутизации в этом случае указываются только некоторые маршрутизаторы, через которые пакет должен пройти обязательно, также при необходимости он может пройти через другие маршрутизаторы.

Опции в заголовке IP может быть несколько и они могут иметь разный размер. В то же время длина IP заголовка должна быть кратна 32, поэтому при необходимости, в конце IP заголовок заполняются нулями до выравнивание по границе 32 бита. Следует отметить, что сейчас опции в заголовке IP почти не используются.

Следует отметить, что сейчас опции в заголовке IP почти не используются.

В статье был рассмотрен протокол IP (Internet Protocol) — протокол межсетевого взаимодействия. Протокол IP является основой интернета. В OSI находится на сетевом уровне.

Что такое IP-спуфинг? Предотвратите подмену IP-адресов сегодня!

Что такое IP-спуфинг? Проще говоря, это когда пользователь или программа пытается передать пакеты с IP-адресом, который они не имеют права использовать. Также известная как подмена IP-адреса, она направлена на то, чтобы выдать себя за законный IP-адрес источника. Хотя это официальное определение, довольно много деталей могут привести к тому, что это произойдет и будет успешным.

Что такое IP-спуфинг?

При IP-спуфинге хакер рассылает поддельные IP-пакеты через поддельные IP-адреса, созданные для маскировки своей настоящей личности. Для этого они используют различные инструменты для поиска IP-адресов веб-сайтов и сетей. Затем они рассылают поддельные запросы с этими адресами.

Подмена IP-адреса может осуществляться по нескольким причинам. Она часто используется для DDoS-атак или для сокрытия личности злоумышленника. Она также используется для повышения эффективности фишинговых кампаний и затруднения их обнаружения, поскольку поддельные электронные письма кажутся пришедшими из законных источников.

Когда злоумышленник использует подмену IP-адреса во время DDoS-атаки, он заваливает свою цель фальшивыми запросами, которые вызывают перегрузку и крах сервера. Эта тактика эффективна, поскольку она не позволяет никому определить, откуда исходят атаки, и позволяет злоумышленникам оставаться анонимными при их проведении.

Почему хакеры используют подмену IP-адресов?

Ниже перечислены некоторые вещи, которые злоумышленники могут осуществить с помощью поддельных IP-адресов:

- помешать властям выяснить их личность и связать их с нападениями

- Предотвращение доставки на целевые устройства уведомлений об атаках, в которых они неосознанно участвуют.

- Избегайте программного обеспечения, оборудования и услуг безопасности, блокирующих IP-адреса, связанные с источниками вредоносного трафика.

Виды IP-спуфинга

С помощью подмены IP-адреса могут быть осуществлены различные атаки. Завладев доверием вашего устройства, хакеры могут воспользоваться этой слабостью для доставки компьютерного вируса, запроса личной информации или даже превращения вашего устройства в зомби, чтобы обеспечить массированную атаку ботов на целевую сеть.

Ниже перечислены наиболее типичные методы атак с подменой IP-адресов:

- DDoS — Распределенные атаки типа «отказ в обслуживании» используют подмену IP-адресов для создания видимости атаки, исходящей из нескольких источников. Это может перегрузить серверы и сети слишком большим количеством запросов, что приводит к сбою или отключению до тех пор, пока они не восстановятся.

- Атака «человек посередине» (MitM) — Атака MitM происходит, когда злоумышленник перехватывает трафик между двумя сторонами, выдавая себя друг за друга и передавая сообщения.

Затем злоумышленник может подслушать письма, отправленные между двумя сторонами, и при необходимости расшифровать их. Атаку MitM трудно обнаружить, потому что нет никаких признаков того, что с соединением что-то не так. Это выглядит как обычная связь между двумя компьютерами, хотя на самом деле это не так.

Затем злоумышленник может подслушать письма, отправленные между двумя сторонами, и при необходимости расшифровать их. Атаку MitM трудно обнаружить, потому что нет никаких признаков того, что с соединением что-то не так. Это выглядит как обычная связь между двумя компьютерами, хотя на самом деле это не так.

- Маскировка устройств ботнета — Ботнеты — это совокупность компьютеров, зараженных вредоносным ПО, которое может удаленно контролироваться хакерами или киберпреступниками. Эти зараженные машины называются ботами и могут использоваться для выполнения таких задач, как рассылка спама на электронные почтовые ящики, кража паролей и т.д. Чтобы скрыть свои следы от правоохранительных органов, владельцы ботнетов часто используют подмену IP-адресов для маскировки своей деятельности от следователей.

Как обнаружить IP-спуфинг?

IP-спуфинг — это метод злонамеренной маскировки IP-адреса. Это распространенная техника, используемая хакерами для рассылки спама по электронной почте, а также спамерами, чтобы избежать отслеживания.

Лучшим способом обнаружения подмены IP-адреса является сетевой брандмауэр. Брандмауэры предназначены для предупреждения пользователей о попытке несанкционированного подключения к их сети или системе. Если брандмауэр обнаруживает атаку, он может заблокировать источник нарушения или позволить вам принять меры против нарушителя.

Несколько бесплатных инструментов также позволяют проверить ваш IP-адрес по известным вредоносным источникам и определить, не подменили ли его хакеры.

Как защититься от IP-спуфинга?

Для предотвращения IP-спуфинга можно использовать несколько методов:

1. Фильтрация пакетов / Фильтрация на входе

Каждое устройство или пользователь, пытающийся подключиться к сети, проверяет свои IP-пакеты с помощью фильтрации пакетов. Эта процедура детально изучает заголовок каждого IP-пакета, который включает IP-адрес, чтобы убедиться, что все в порядке и соответствует источнику. Если что-то покажется неправильным, пакет не сможет завершить соединение, как предполагалось.

2. Фильтрация на выходе

Это один из самых простых способов предотвращения атак с подменой IP-адресов, который заключается в фильтрации исходящего трафика на основе его исходного адреса. Фильтрация на выходе помогает предотвратить вторжения, ограничивая исходящий трафик из сети организации, чтобы избежать доступа внешних злоумышленников к внутренним системам, которые могут быть использованы в злонамеренных целях, таких как кража данных и взлом систем.

3. IP-шифрование

IP-шифрование гарантирует, что обе стороны интернет-коммуникации обмениваются зашифрованными данными с использованием шифрования с открытым ключом (PKI). Это означает, что для процессов шифрования и дешифрования используется только один набор ключей — открытые ключи, а личные ключи хранятся в секрете владельцем этих ключей.

4. Используйте TCP

TCP включает встроенную защиту от подмены IP-адресов. Когда два узла устанавливают соединение, они обмениваются пакетами SYN, содержащими их IP-адреса для проверки. Когда оба хоста уверены, что они общаются друг с другом, они посылают пакеты SYN-ACK, содержащие номера их исходных портов, что позволяет им легко определить порты друг друга в любое время в течение сессии.

Когда оба хоста уверены, что они общаются друг с другом, они посылают пакеты SYN-ACK, содержащие номера их исходных портов, что позволяет им легко определить порты друг друга в любое время в течение сессии.

5. Используйте надежные пароли

Убедитесь, что вы используете надежные пароли для всех учетных записей, которые дают вам доступ к Интернету или внутренней сети вашей компании. Слабые пароли могут облегчить хакерам удаленный вход в сеть и обмануть других пользователей, заставив их поверить, что они являются законными или авторизованными пользователями вашей сети.

6. Установите антивирус

Установите антивирусное программное обеспечение на все компьютеры и серверы, на которых работают критически важные сетевые приложения, такие как серверы электронной почты, базы данных и веб-серверы. Это поможет предотвратить проникновение вирусов в сеть и обнаружить любую подозрительную активность после заражения одного из этих устройств.

7. Настройка брандмауэра

Брандмауэр подобен привратнику, который проверяет весь входящий трафик перед входом в вашу сеть. Он может быть настроен на блокирование трафика из несанкционированного источника или с неправильным адресом назначения, например, любого IP-адреса, не принадлежащего вашей компании. Брандмауэры также отслеживают, какой исходящий трафик покидает вашу сеть, и регистрируют эту информацию для дальнейшего использования.

Он может быть настроен на блокирование трафика из несанкционированного источника или с неправильным адресом назначения, например, любого IP-адреса, не принадлежащего вашей компании. Брандмауэры также отслеживают, какой исходящий трафик покидает вашу сеть, и регистрируют эту информацию для дальнейшего использования.

Похожие статьи

- Что такое подмена идентификатора вызывающего абонента?

- Что такое подмена Ping?

- Что такое подмена DNS?

- Безопасность при подделке электронной почты

Подведение итогов

На этом мы закончим наше объяснение, и теперь вы знаете, что такое IP-спуфинг, как он работает, и различные методы, которые могут быть использованы для осуществления этой практики. Мы надеемся, что теперь вы лучше знакомы с IP-спуфингом и его использованием.

В двух словах, IP-спуфинг — это обман получателя передачи путем изменения IP-адреса отправителя и обмана получателя, заставляя его поверить, что сообщение исходит от кого-то другого. Как предприятия, так и частные лица могут сильно пострадать от спуфинга.

Как предприятия, так и частные лица могут сильно пострадать от спуфинга.

- О сайте

- Последние сообщения

Ахона Рудра

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Последние сообщения Ахона Рудра (см. все)

Краткое введение в мир IP-адресов

Изображение

Сколько у вас подключенных к Интернету устройств? Если вы провели быструю инвентаризацию своего дома, вы можете быть удивлены тем, сколько их там. Вы когда-нибудь задумывались, как все они общаются не только друг с другом, но и с Интернетом? Отчасти это результат технологии, известной как IP-адресация.

Что такое IP-адрес?

IP-адрес (интернет-протокол) — это адрес вашего компьютера в Интернете. Точно так же, как у вашего дома есть почтовый адрес, каждому устройству в Интернете назначается уникальный IP-адрес, который служит идентификатором вашей системы и обеспечивает возможность связи по сети. Протокол — это набор правил, определяющих структуру и функции схемы адресации. Точно так же, как существуют правила взаимодействия с другими людьми в социальной среде, IP-адресация

Протокол — это набор правил, определяющих структуру и функции схемы адресации. Точно так же, как существуют правила взаимодействия с другими людьми в социальной среде, IP-адресация

В мире кибербезопасности IP-адреса играют решающую роль в выявлении и предотвращении киберугроз. Каждый раз, когда мы подключаемся к Интернету, мы оставляем цифровой след, который можно отследить до нашего IP-адреса. Понимание IP-адресов может помочь защитить нас от онлайн-рисков.

Типы IP-адресов

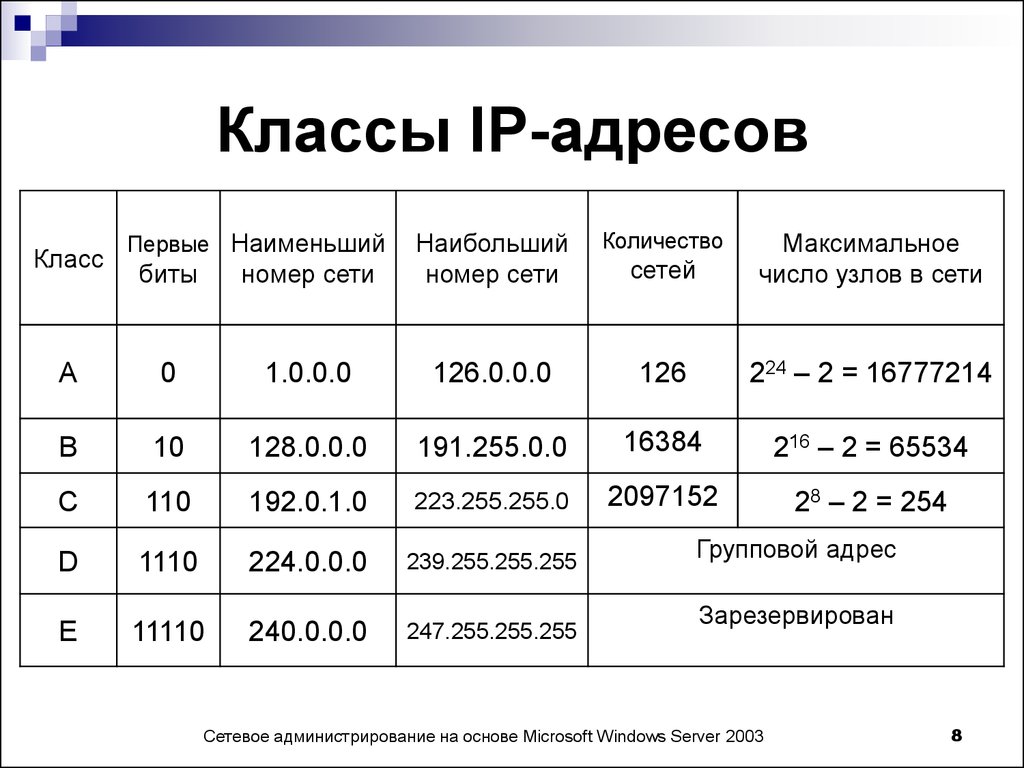

Существуют в основном две версии IP-адресации: IPv4 и IPv6.

Интернет-протокол версии 4 (IPv4) — это старая версия IP-адресов, в которой используется 32-разрядный формат, допускающий 232 или приблизительно 4,3 миллиарда уникальных IP-адресов. Каждый IPv4-адрес состоит из 4 наборов, разделенных на октеты, разделенные точкой и содержащих десятичные значения от 0 до 255. Например, 1.2.3.4 или 19.2.168.1.1 и все комбинации до 255.255.255.255.

С ростом числа устройств, подключенных к Интернету, 4,3 миллиарда адресов IPv4 стало недостаточно для поддержки всех устройств. Это привело к разработке IP версии 6 (IPv6). IPv6 использует 128-битный формат адресации, позволяющий использовать 2128 уникальных IP-адресов, что обеспечивает достаточное количество IP-адресов в будущем. Чтобы дать вам лучшее представление о том, насколько велико число 2128, это 39-значное число.

Это привело к разработке IP версии 6 (IPv6). IPv6 использует 128-битный формат адресации, позволяющий использовать 2128 уникальных IP-адресов, что обеспечивает достаточное количество IP-адресов в будущем. Чтобы дать вам лучшее представление о том, насколько велико число 2128, это 39-значное число.

В отличие от адресов IPv4, адреса IPv6 представляются с использованием системы, известной как шестнадцатеричная система счисления, которая находится в диапазоне от 0 до FF. Каждый из 8 сегментов, составляющих адрес IPv6, отделяется двоеточием. Пример адреса IPv6 выглядит так: 1234:FFFF:db8F:3456:7815:6666:7777:8888.

IP-адреса подразделяются на статические и динамические.

Статические IP-адреса

Статические IP-адреса также известны как выделенные IP-адреса. Это фиксированные IP-адреса, предоставляемые интернет-провайдерами (ISP). Обычно они оплачиваются отдельно сверх стандартной платы за интернет-услуги. Статические IP-адреса используются в основном для предприятий, которые управляют серверами, требующими постоянного присутствия в Интернете, такими как веб-серверы.

Динамические IP-адреса

Динамические IP-адреса назначаются интернет-провайдером конечным пользователям и являются частью типичного плана домашнего интернета. Динамические IP-адреса могут меняться со временем. Это не влияет на работу вашей домашней сети, поскольку управление этими устройствами осуществляется внутри того места, где ваш интернет подключается к вашему поставщику услуг, а не каждым отдельным устройством в вашем доме. Это связано с тем, что ваши домашние устройства попадают в категорию, известную как частная адресация. Думайте об этом так же, как электричество подается в ваш дом. Электрический счетчик управляется поставщиком электроэнергии, но поставщик не имеет контроля над тем, используете ли вы светодиодную лампочку или более старую лампу накаливания.

IP-адрес, назначенный вашему домашнему маршрутизатору, называется общедоступным IP-адресом; это наш уникальный интернет-адрес, которым управляет ваш интернет-провайдер. Однако частные IP-адреса назначаются маршрутизатором устройствам, подключенным к сети, и их нельзя увидеть в Интернете. Все ваши домашние устройства имеют частный адрес, который остается внутри вашей среды.

Все ваши домашние устройства имеют частный адрес, который остается внутри вашей среды.

Отслеживание IP-адресов

Отслеживание IP-адресов — это процесс мониторинга и анализа IP-адресов для выявления потенциальных угроз безопасности или отслеживания источника вредоносной активности. Существует несколько инструментов и методов, которые можно использовать для отслеживания IP-адресов, в том числе:

Базы данных геолокации: Эти базы данных сопоставляют IP-адреса с физическими местоположениями, что позволяет аналитикам определить общую область, в которой находится IP-адрес.

Анализ пакетов: Это включает захват и анализ пакетов данных, отправляемых между устройствами в сети, для определения различных характеристик пакета, включая источник и пункт назначения трафика.

Обратный поиск DNS: Это включает поиск доменного имени, связанного с IP-адресом

IP-адреса могут использоваться для отслеживания местоположения устройства или пользователя. Используя методы геолокации, можно определить физическое местоположение устройства на основе его IP-адреса. Это может быть полезно для различных целей, таких как таргетированная реклама или обнаружение мошенничества.

Используя методы геолокации, можно определить физическое местоположение устройства на основе его IP-адреса. Это может быть полезно для различных целей, таких как таргетированная реклама или обнаружение мошенничества.

Тем не менее, отслеживание IP-адресов также вызывает опасения в отношении конфиденциальности, поскольку его можно использовать для отслеживания перемещений и действий людей без их согласия. В некоторых случаях злоумышленники могут использовать отслеживание IP-адресов для проведения кибератак или кражи личных данных.

Чтобы защититься от этих угроз, важно принять меры для защиты вашей деятельности в Интернете. Это включает в себя использование виртуальной частной сети (VPN) для сокрытия вашего IP-адреса и защиты вашей онлайн-идентификации, а также внедрение строгих мер кибербезопасности, таких как хорошее программное обеспечение для защиты от вредоносных программ.

Кроме того, большинство компрометаций домашних сетей обычно являются результатом проникновения вредоносного программного обеспечения либо путем перехода по вредоносной ссылке, либо путем посещения зараженного веб-сайта. Вредоносное ПО может связаться с злоумышленником из вашей сети. Это подчеркивает необходимость соблюдать правила гигиены кибербезопасности и использовать надежное программное обеспечение для защиты от вредоносных программ.

Вредоносное ПО может связаться с злоумышленником из вашей сети. Это подчеркивает необходимость соблюдать правила гигиены кибербезопасности и использовать надежное программное обеспечение для защиты от вредоносных программ.

IP-адресация становится очень глубокой

Тема IP-адресации чрезвычайно глубока. По этому предмету написаны целые учебники, курсы колледжей включают его как часть большинства дисциплин компьютерных наук, и многочисленные аспекты присутствуют на каждом сертификационном экзамене по компьютеру.

IP-адреса играют решающую роль в функционировании Интернета и являются неотъемлемой частью кибербезопасности. Понимая даже самую базовую информацию о том, как они работают, и о потенциальных рисках, которые они представляют, мы можем лучше защитить себя и свою деятельность в Интернете.

Об авторе:

Изображение

Кушалвир Сингх Баччас является сертифицированным этичным хакером | Судебно-медицинский эксперт по взлому компьютеров | EC-COUNCIL Сертифицированный аналитик безопасности | Консультант по информационной безопасности | Сертифицированный инструктор Совета ЕС | Следователь по киберпреступлениям в правоохранительных органах и приглашенный преподаватель в Академии подготовки полицейских. Он регулярно проводит тренинги по расследованию киберпреступлений, анализу киберугроз, методологии расследования цифровой криминалистики для различных правоохранительных органов по всей стране.

Он регулярно проводит тренинги по расследованию киберпреступлений, анализу киберугроз, методологии расследования цифровой криминалистики для различных правоохранительных органов по всей стране.

Он проводил семинары по кибербезопасности для студентов инженерных специальностей по всей стране. Он работает консультантом по информационной безопасности, в настоящее время проводит «Кампанию по повышению осведомленности о цифровой безопасности», проводит семинары на тему «Киберугрозы для детей в цифровом мире» и «Сертифицированный безопасный пользователь компьютера» для учащихся, учителей и родителей, чтобы ознакомить их с типами о киберпреступлениях, превентивных мерах, которые необходимо принимать при работе в Интернете, Законе об информационных технологиях и мерах по исправлению положения, которые могут быть приняты, если кто-то стал жертвой киберпреступников. Семинары по кибербезопасности. На сегодняшний день он успешно завершил семинары для студентов и преподавателей различных инженерных колледжей по всей стране.

Примечание редактора. Мнения, выраженные в этой статье приглашенного автора, принадлежат исключительно автору и не обязательно отражают мнение Tripwire

Какой у меня IP-адрес?

38.242.157.157

Что такое IP-адреса?

IP-адрес является сокращением от «Адрес интернет-протокола».

Вы можете думать об IP-адресе как о телефонном номере вашего компьютера; это номер, который идентифицирует любое устройство, подключенное к сети; хотя есть несколько ключевых различий между телефонными номерами и IP-адресами.

Такие устройства, как компьютеры (и смартфоны, игровые приставки и т. д.), могут быть подключены к другим компьютерам. Это называется компьютерной сетью. Каждому компьютеру, который подключается к сети, присваивается отдельный IP-адрес, чтобы каждый компьютер можно было идентифицировать и связываться с ним индивидуально.

Когда вы соединяете разные компьютеры вместе, формируется компьютерная сеть. Вы можете иметь компьютерную сеть, полностью расположенную внутри вашего дома; на самом деле, если у вас дома есть интернет-соединение, которое используется всеми вашими компьютерами, ноутбуками и айподами, то у вас уже есть собственная сеть!

Вы можете иметь компьютерную сеть, полностью расположенную внутри вашего дома; на самом деле, если у вас дома есть интернет-соединение, которое используется всеми вашими компьютерами, ноутбуками и айподами, то у вас уже есть собственная сеть!

В большинстве домашних и корпоративных сетей (например, в вашем офисе) все разные компьютеры объединены в частную сеть. В частной сети каждый компьютер будет иметь свой собственный «внутренний» IP-адрес, но внешне все компьютеры в этой частной сети будут иметь один и тот же IP-адрес.

Вот почему, если вы загрузите эту веб-страницу на двух разных компьютерах в одной и той же частной сети, она покажет один и тот же IP-адрес вверху: потому что они приходят из одной и той же сети, хотя в частной сети эти два компьютера имеют разные IP-адреса.

Может ли мой IP-адрес раскрыть мое физическое местоположение?

По существу: да. Ваш интернет-провайдер точно знает, где вы находитесь (поскольку ваши платежные данные связаны с вашим IP-адресом), однако для большинства других людей, веб-сайтов и организаций IP-адреса обычно могут отражать только приблизительное местоположение (возможно, на уровне пригорода).

Могу ли я скрыть свой IP-адрес?

Вам всегда нужен IP-адрес, чтобы делать что-либо в Интернете… однако возможно, что ваш интернет-трафик исходит от другой IP-адрес.

Если вы не хотите, чтобы веб-серверы могли видеть, с какого IP-адреса вы пришли, вы можете использовать »

», который размещает другой сетевой канал перед вашим компьютером, так что кажется, что ваш трафик исходит из другого места.

VPN, которую вы используете, будет знать ваш реальный IP-адрес, но предполагается, что вы доверяете вашего VPN-провайдера. Использование VPN не решит всех ваших проблем с конфиденциальностью или анонимностью, но это хорошее начало.0003

Могу ли я получить новый IP-адрес?

Это зависит от вашей договоренности с провайдером, но в некоторых случаях это определенно возможно.

Чтобы понять это, вам нужно в первую очередь понять, как вам назначается IP-адрес, и есть несколько сценариев относительно того, как это происходит, однако, по сути, происходит то, что каким-то образом ваш интернет-провайдер предоставит вам с вашим публичным IP.

Получение нового IP-адреса требует, чтобы ваш интернет-провайдер предоставил вам новый, и это может произойти несколькими способами: и это в основном зависит от вашей договоренности с ними.

Приведенные ниже ситуации являются лишь общими чертами: в конечном счете, все сводится к вашей договоренности с вашим провайдером, и если у вас есть какие-либо сомнения, вы должны связаться с ним для получения дополнительной информации о вашей реальной ситуации.

Обратите внимание, что это отличается от «скрытия» вашего IP-адреса (как в случае с VPN или чем-то подобным) — это просто изменение вашего IP-адреса.

Рабочие/офисные IP-адреса

В зависимости от типа вашего интернет-соединения, это может быть «фиксированный» IP-адрес. Если ваша ИТ-команда организовала высокоскоростное соединение для поддержки десятков или сотен сотрудников в одном офисе, весьма вероятно, что этот IP-адрес будет статическим и никогда не изменится; и, таким образом, нет ничего, что можно было бы сделать, чтобы изменить ваш IP-адрес. Ваш интернет-трафик будет исходить из того же места, что и все остальные сотрудники.

Ваш интернет-трафик будет исходить из того же места, что и все остальные сотрудники.

Домашний интернет

По нашему опыту, большинство домашних интернет-соединений имеют динамический IP-адрес. Это означает, что каждый раз, когда ваш домашний маршрутизатор подключается к вашему интернет-провайдеру, ваш интернет-провайдер будет присваивать ему другой IP-адрес.

Интернет-провайдеры имеют пулы IP-адресов и будут случайным образом выбирать один и назначать его каждому новому интернет-соединению. Часто перезагрузки маршрутизатора достаточно, чтобы ему был назначен другой IP-адрес. В некоторых случаях, хотя ваше интернет-соединение технически имеет динамический IP-адрес, даже при перезагрузке маршрутизатора ваш интернет-провайдер все равно будет предоставлять вам тот же IP-адрес в течение нескольких дней, недель или месяцев.

Некоторые домашние интернет-соединения или интернет-соединения в небольших офисах предоставят вам фиксированный IP-адрес в рамках вашего тарифного плана. Вам следует связаться с ними для получения дополнительной информации.

Вам следует связаться с ними для получения дополнительной информации.

Малый офис

Если вы работаете в небольшом офисе, возможно, вы подключены к Интернету, аналогичному домашнему Интернету; динамический IP-адрес за маршрутизатором, и применяется тот же сценарий.

Мобильный интернет

Имеется в виду 3G/4G интернет на вашем смартфоне или 3G/4G планшете (и , а не , когда вы подключены через Wi-Fi дома, на работе или в кафе и т. д.).

Особенно трудно делать какие-либо обобщения в отношении мобильных IP-адресов.

Как обстоят дела с VPN?

Использование VPN — это компромисс — есть некоторые преимущества и некоторые недостатки — и вам нужно понимать различные причины, почему вы можете его использовать.

Приход из другого географического местоположения

Некоторые сервисы — обычно веб-сайты азартных игр или онлайн-телевидения — будут ограничивать ваш доступ к своим услугам, если только ваш интернет-трафик не поступает из правильного местоположения (например, из той же страны). Если вы попытаетесь получить доступ к их веб-сайту из-за границы, вам будет отказано.

Если вы попытаетесь получить доступ к их веб-сайту из-за границы, вам будет отказано.

Использование VPN — основной способ обойти блокировки такого типа. Вам понадобится VPN с конечными точками в стране, из которой вы должны явиться, — тогда, когда вы выберете эту конечную точку для своего трафика, когда вы получите доступ к этому сайту, он должен определить, что ваш трафик является локальным, и позволит вам in.

Имейте в виду, что некоторые веб-сайты, которые имеют эти проверки на основе местоположения, также включают проверки, чтобы узнать, заходите ли вы из известных VPN, а также могут заблокировать вас, чтобы клиенты не использовали VPN для обойти их блоки.

Предотвращение слежки за просмотром веб-страниц

Еще одна распространенная причина использования VPN — предотвращение перехвата и анализа интернет-трафика злоумышленниками.

Каждый раз, когда вы подключаете свой компьютер к сети, вы — на определенном уровне — доверяете этой сети и ее владельцам действовать «правильно» — не перехватывать и не вмешиваться в ваш сетевой трафик. Если ваш компьютер подключен к сети вашего работодателя, университетской сети или бесплатной точке доступа Wi-Fi в ресторане, когда вы выходите в Интернет, ваш трафик проходит через их маршрутизатор/брандмауэр и достигает более широкого Интернета.

Если ваш компьютер подключен к сети вашего работодателя, университетской сети или бесплатной точке доступа Wi-Fi в ресторане, когда вы выходите в Интернет, ваш трафик проходит через их маршрутизатор/брандмауэр и достигает более широкого Интернета.

Таким образом, мы должны доверять тому, кто предоставляет эту ссылку в Интернет… однако провайдер этого маршрутизатора/брандмауэра может хранить копии части или всего интернет-трафика, проходящего через него, без вы осознаете, что это происходит. К счастью, все больше и больше веб-сайтов используют TLS/SSL, чтобы защитить себя и помочь предотвратить это, но брандмауэр все равно будет знать, что вы отправляете какой-то тип трафика на этот веб-сайт (он просто не мог видеть, что это было). ). И не все веб-сайты делают это (или делают это правильно). И если ваш противник настроен решительно, он может попытаться взломать шифрование TLS/SSL…

Таким образом, используя VPN, когда вы используете ненадежную сеть, вы можете «туннелировать» весь свой трафик в другую конечную точку, прежде чем он попадет в общедоступный Интернет.

Затем злоумышленник может подслушать письма, отправленные между двумя сторонами, и при необходимости расшифровать их. Атаку MitM трудно обнаружить, потому что нет никаких признаков того, что с соединением что-то не так. Это выглядит как обычная связь между двумя компьютерами, хотя на самом деле это не так.

Затем злоумышленник может подслушать письма, отправленные между двумя сторонами, и при необходимости расшифровать их. Атаку MitM трудно обнаружить, потому что нет никаких признаков того, что с соединением что-то не так. Это выглядит как обычная связь между двумя компьютерами, хотя на самом деле это не так.