Как переключить на русский язык ccleaner: Как поменять язык в CCleaner на русский на Windows 7, 8, 10, Mac

Содержание

Как почистить реестр — bezpk

Автор admin На чтение 6 мин Просмотров 7 Опубликовано

Здравствуйте, Уважаемые читатели блога Bezpk.ru. Скажите, а у вас на данный момент компьютер быстро работает? Нет? Все ясно, вы просто не знаете как почистить реестр. Я очень рад этому! Нет, только не убивайте меня пожалуйста, просто сегодняшняя статья будет как раз о том как почистить реестр и увеличить скорость компьютера. Давайте сначала разберем, что же такое реестр windows. Что бы вам было понятнее скажу своими словами. В реестре хранятся все настройки каждого пользователя windows, после того как вы создали или удалили папку на вашем компьютере, реестр все эти действия записывает в свою базу данных. Скажите, а вот бывало такое у вас, когда неожиданно выключался свет у вас в доме и из-за этого компьютер тоже? Так вот все эти действия записываются в реестр, который нужно периодически чистить, дабы ускорить работу компьютера и исправить ошибки в нем. Давайте я расскажу вам подробно, что такое очистка реестра и как правильно его очистить. Для этого мы будем использовать программу Ccleaner, которая выполняет действия связанные с настройкой и очисткой реестра. Прежде чем начать какие либо действия с реестром советую подумать, какие из программ вам нужны, а какие следует удалить. Потому что программа о которой мы поговорим может не только исправлять и чистить реестр на вашем компьютере, а и нанести некоторый вред. Поэтому перед началом использования одной из программ советую создать точку восстановления системы, во избежания форс мажорных ситуаций.

Давайте я расскажу вам подробно, что такое очистка реестра и как правильно его очистить. Для этого мы будем использовать программу Ccleaner, которая выполняет действия связанные с настройкой и очисткой реестра. Прежде чем начать какие либо действия с реестром советую подумать, какие из программ вам нужны, а какие следует удалить. Потому что программа о которой мы поговорим может не только исправлять и чистить реестр на вашем компьютере, а и нанести некоторый вред. Поэтому перед началом использования одной из программ советую создать точку восстановления системы, во избежания форс мажорных ситуаций.

Содержание

- Чистка реестра с помощью программы Ccleaner

- Очистка

- Реестр

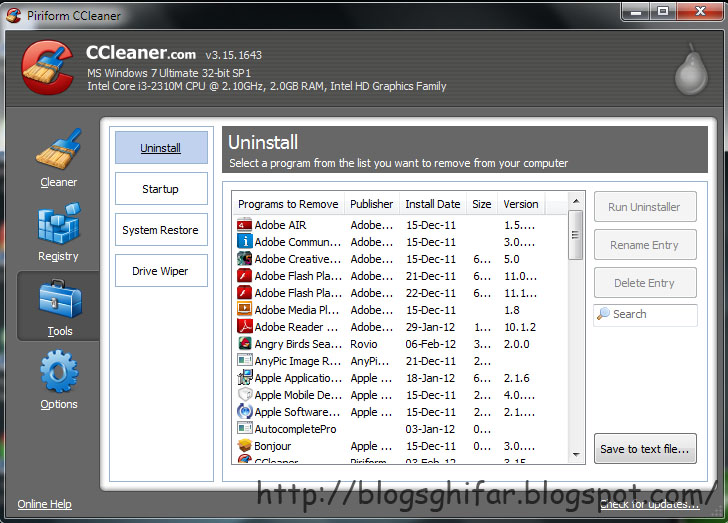

- Сервис и удаление программ

Чистка реестра с помощью программы Ccleaner

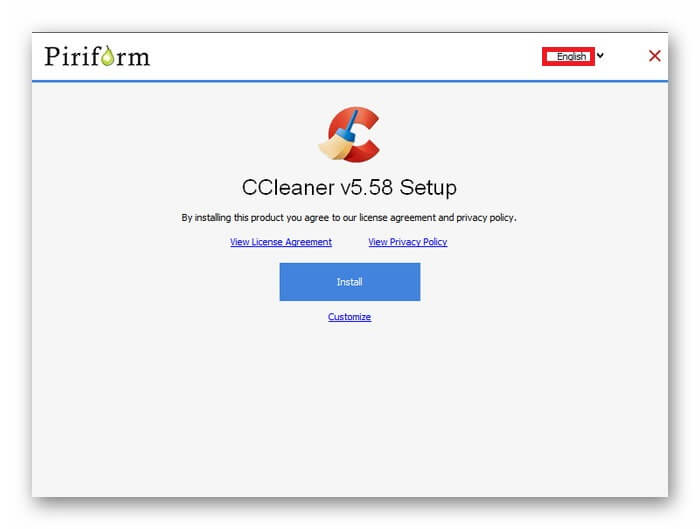

Давайте мы рассмотрим программу для чистки реестра под названием Ccleaner. Скажу вам честно, со своей задачей справляется на ура, а так же имеет красивый дизайн и простой в использовании функционал, в котором я думаю разберется даже начальный пользователь компьютера. Скачать программу Ccleaner вы можете по этому адресу http://ccleaner.org.ua/download/ она абсолютна бесплатна в использовании и имеет русский язык. Эта программа может удалять не только ошибки в реестре, которые произощли из-за критической ошибки (принудительной закрытии программ, игр и т.д), а так же может удалять программы и файлы которые не получается удалить стандартным путем. Я думаю вы встречали такую ситуацию, когда установишь программу, а после того как приходит время его удаления, невозможно найти ее в установках и удалениях программ. Вот например, смотрите, вы хотите удалить игру или программу, да? Куда вы первым делом идете, а? Правильно, нажимаете пуск-панель управления-установка и удаление программ! Но бывают же такие случаи когда программы которую вы хотите удали там нет? Воэтому скачивайте Ccleaner обязательно, т.к она видит абсолютно все программы и игры установленные на вашем компьютере, и вы сможете с легкостью в один клик ее удалить. Ну что же, теперь я думаю можно перейти к описанию программы для чистки реестра под названием Ccleaner.

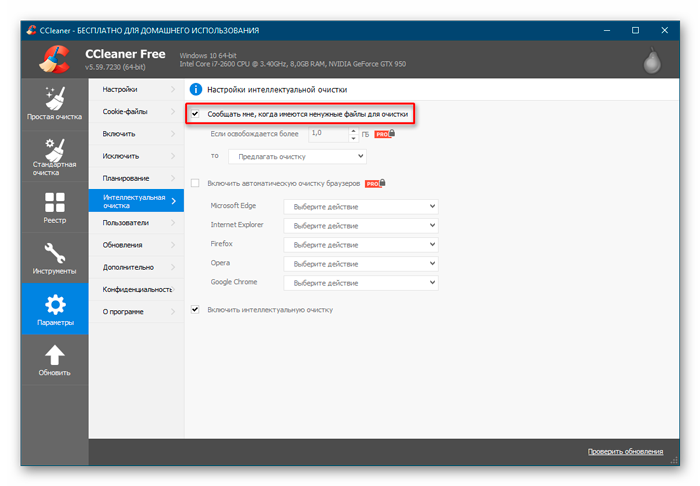

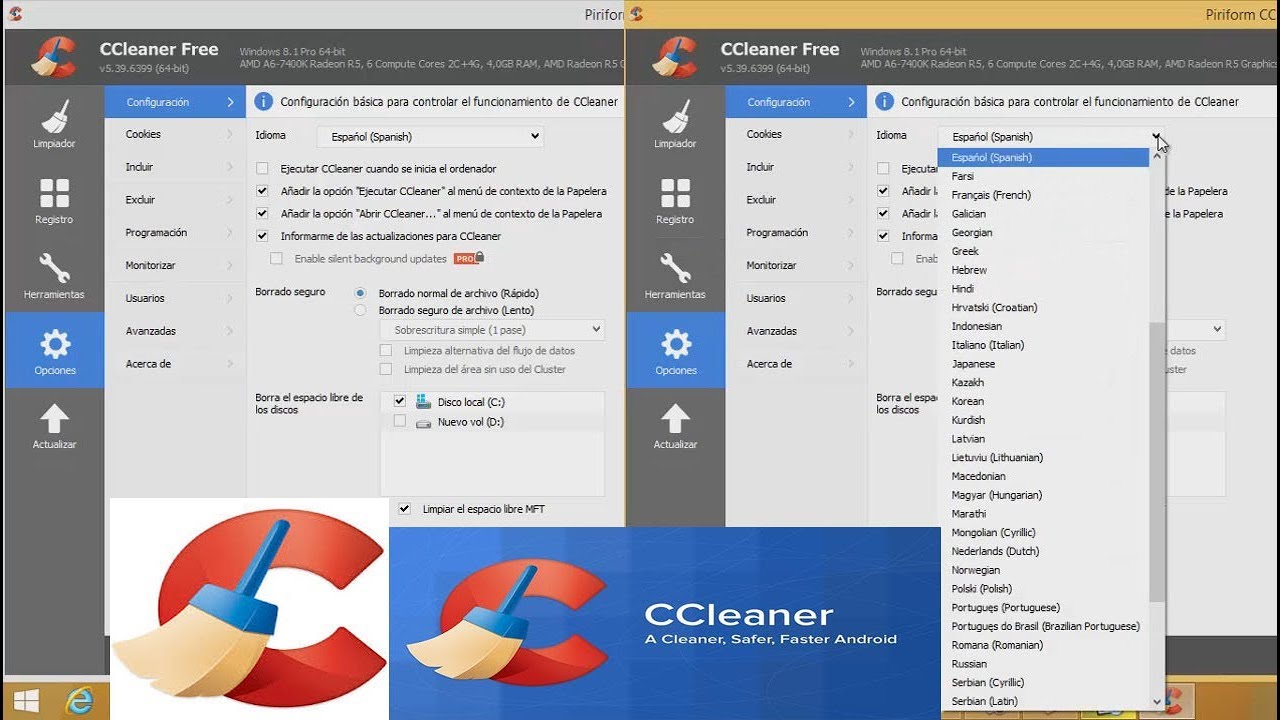

Скачать программу Ccleaner вы можете по этому адресу http://ccleaner.org.ua/download/ она абсолютна бесплатна в использовании и имеет русский язык. Эта программа может удалять не только ошибки в реестре, которые произощли из-за критической ошибки (принудительной закрытии программ, игр и т.д), а так же может удалять программы и файлы которые не получается удалить стандартным путем. Я думаю вы встречали такую ситуацию, когда установишь программу, а после того как приходит время его удаления, невозможно найти ее в установках и удалениях программ. Вот например, смотрите, вы хотите удалить игру или программу, да? Куда вы первым делом идете, а? Правильно, нажимаете пуск-панель управления-установка и удаление программ! Но бывают же такие случаи когда программы которую вы хотите удали там нет? Воэтому скачивайте Ccleaner обязательно, т.к она видит абсолютно все программы и игры установленные на вашем компьютере, и вы сможете с легкостью в один клик ее удалить. Ну что же, теперь я думаю можно перейти к описанию программы для чистки реестра под названием Ccleaner. Вы уже установили ее? Ок, теперь запускаем и в обязательном порядке переходим во вкдалдку Options > Settings > Language. Для того чтобы изменить язык программы на русский.

Вы уже установили ее? Ок, теперь запускаем и в обязательном порядке переходим во вкдалдку Options > Settings > Language. Для того чтобы изменить язык программы на русский.

Очистка

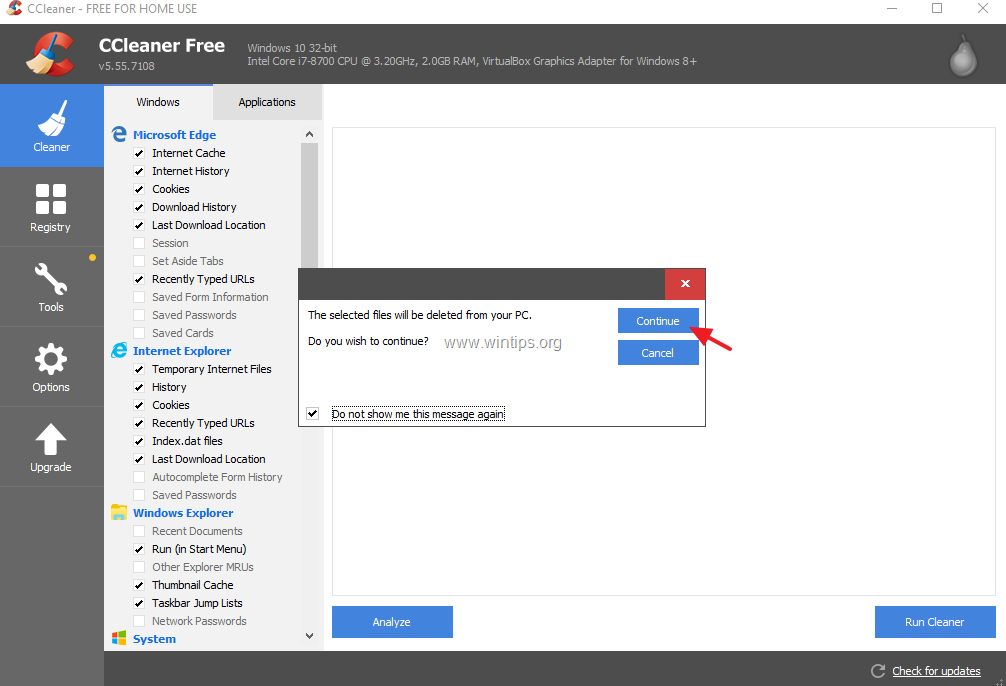

Далее идем в раздел Очистка и выбираем файлы которые мы хотим удалить. Это могут быть как файлы которые находятся в корзине, так и временные файлы, журналы посещений интернет страничек и Cookie файлы. Обратите внимание на то, что если вы удалите Cookie файлы, то на сайтах где вы были авторизированы, вам снова нужно будет вводить пароль и логин. Так что подумайте перед тем как и где устанавливать галочку. Так же не забудьте заглянуть в корзину, ведь там могут находится файлы которые вы нечаяно удалили, и если вы такие файлы нашли то лучше всего из восстановите, а после уже ставьте галочку в соответствуещем разделе. После выбора очистки нужных нам разделов нажимаем на кнопку анализ, после чего начнется считывание и сбор информации перед очисткой нужных нам файлов. Как только анализ закончится мы еще раз пересматриваем какие файлы будет чистить наша программка, а после этого смело жмен кнопку очистка.

Как только анализ закончится мы еще раз пересматриваем какие файлы будет чистить наша программка, а после этого смело жмен кнопку очистка.

Реестр

На следующем этапе мы разберем раздел реестр. Здесь ничего сложного, заходим в раздел реестр и выставляем галочки в окошке целостность реестра. Вот тут можете не бояться и ставить галочки на все раздела. Потому что этот раздел отвечает за то, чтобы найти ошибки в реестре о которых мы говорили в этой статье. Это могут быть неверные расширения файлов или отсутствующие библиотеки DDL, а также ошибки, когда вы пытались открыть программу с помощью. В принципе не важно, для нас нужно чтобы компьютер работал быстрее, правда? И я так думаю. Поэтому после анализа и выявления ошибок ВНИМАНИЕ перед исправилением ошибок в реестре не забудьте сделать резервную копию реестра! Программа сама вам предложит сделать эту копию, просто возьмите и сохраните ее на рабочий стол. Ведь всякие случаи бывают, а вдруг вы удалите что-то нужное.

Сервис и удаление программ

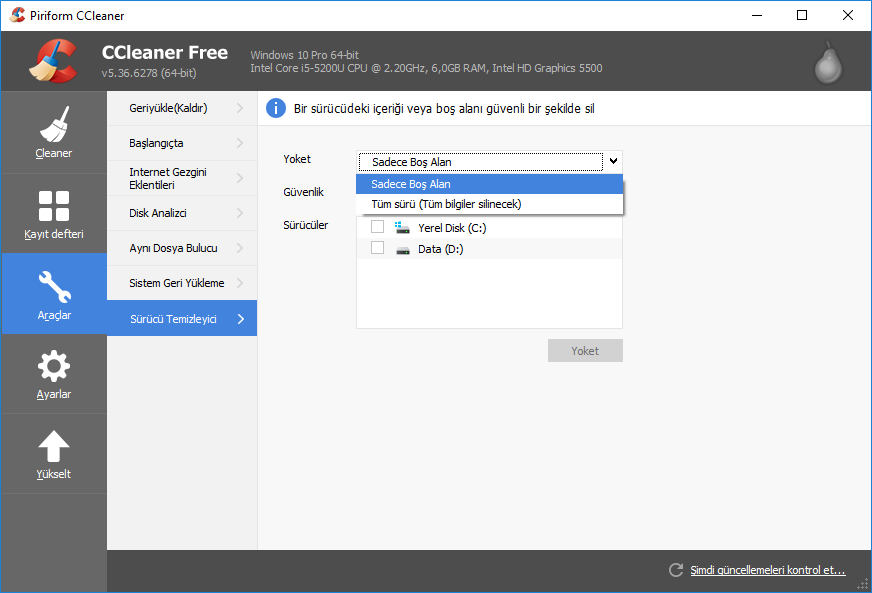

Вот об этом разделе я упоминал в начале статьи, помните? Он отвечает за удаление различных программ и ирг, установленых на вашем компьютере. Как раз вот этот разде и видит все программы, которых не видно в панели управления>установка и удаление программ. Тут все просто, выставляем галочку перед программой которую нам нужно удалить и нажимаем удалить. Сложного ничего нет, думаю и вы разберетесь. Советую в этом же разделе обратить внимание на вкладку автозагрузка. Объясню коротко для чего она предназначена и для чего вообще нужна. Вот смотрите, включаете вы свой компьютер да? Обратили ли вы внимание на то, что после некоторого времени (месяц,два) компьютер долго начинает загружать рабочий стол? Это все потому, что он начинает автоматический запуск программ, которые находятся в разделе автозагрузка. Эти программы могут быть как (торрент трекер, антивирус, всякие обновления браузеров). Вот допустим у вас уже установлен браузер опера или гугл хром, не важно, ок! А вот обновление браузера происходит через сервис обновления, который находится в автозагрузках и постояно грузит вашу систему. Забыл добавить что такие программы как скайп, ICQ и другие тоже по умолчанию находятся в автозагрузке. Сами подумайте, зачем вам это обновление браузера? Мне допустим если нужен будет новый браузер я просто зайду на страничку производителя и скачаю самостоятельно. Так вот всякие обновления Adobe reader и браузеров можете смело удалять из этого раздела. Таким образом вы заметите разницу в скорости включения и запуска вашего компьютера. Думаю что работать с программой Ccleaner вы научились и знаете, что чистка реестра с помощью ее очень забавное и легкое дело. Так как пользователи бывают разные, и вкусы у них тоже, поэтому рассмотрим еще одну программу с помощью которой можно почистить реестр.

Забыл добавить что такие программы как скайп, ICQ и другие тоже по умолчанию находятся в автозагрузке. Сами подумайте, зачем вам это обновление браузера? Мне допустим если нужен будет новый браузер я просто зайду на страничку производителя и скачаю самостоятельно. Так вот всякие обновления Adobe reader и браузеров можете смело удалять из этого раздела. Таким образом вы заметите разницу в скорости включения и запуска вашего компьютера. Думаю что работать с программой Ccleaner вы научились и знаете, что чистка реестра с помощью ее очень забавное и легкое дело. Так как пользователи бывают разные, и вкусы у них тоже, поэтому рассмотрим еще одну программу с помощью которой можно почистить реестр.

В обслуживание компьютеров в Москве включено: посещение эксперта в ваш офис, обследование оборудования, установка аппаратуры, отладка ОС оборудования а так же другие услуги.

А в случае возникновения повреждения ноутбука, мы занимаемся ремонтом ноутбуков на дому.

Право на возврат денежных средств за продукт AVG

Мы предлагаем 30-дневную гарантию возврата средств за подписку на определенные решения Avast, AVG, CCleaner (включая Defraggler, Recuva и Speccy) и HideMyAss!, которые конечные пользователи приобретают непосредственно у нас через наши интернет-магазины или посредством Google Play. Если ваша покупка соответствует требованиям и вы выполните все инструкции, указанные в настоящей Политике аннулирования подписки и возврата средств в течение 30 дней с даты покупки, мы прекратим вашу подписку и вернем 100% стоимости, уплаченной вами за текущий Срок подписки.

Если ваша покупка соответствует требованиям и вы выполните все инструкции, указанные в настоящей Политике аннулирования подписки и возврата средств в течение 30 дней с даты покупки, мы прекратим вашу подписку и вернем 100% стоимости, уплаченной вами за текущий Срок подписки.

Мы также даем вам возможность аннулировать подписку и запросить возврат средств (пропорционально оставшейся или неиспользованной части Срока подписки), если мы уведомим вас о внесении изменений в Лицензионное соглашение с конечным пользователем, которое мы заключили с вами в отношении такой подписки и/или Решения (далее —«ЛСКП»), и вы выскажете возражение против таких изменений в течение 30 дней с даты такого уведомления.

Запрос на аннулирование и возврат средств.

Просим вас перед началом использования ознакомиться со всеми оговорками и ограничениями, описанными в этой Политике аннулирования и возврата средств. Если вы имеете право на аннулирование и возврат средств за вашу покупку и вы приобрели подписку непосредственно у нас через наш интернет-магазин или посредством Google Play, пожалуйста, следуйте инструкциям ниже:

Продукты, приобретенные у нас, и Подписки, действие которых вы прекращаете по причине сообщенных изменений в ЛСКП. Чтобы запросить аннулирование и возврат средств за подписку, которую вы приобрели у нас через наши интернет-магазины, или прекратить действие подписки, поскольку вы возражаете против изменений, внесенных в ЛСКП, о которых мы вам сообщили, пожалуйста, найдите электронное письмо-подтверждение или счет, который мы отправили непосредственно вам в связи с вашей покупкой, поскольку в нем указывается, в какую компанию Avast вам необходимо обратиться (ее название может не совпадать с торговой маркой Решения), а также другая определенная информация, которую вы должны предоставить нам, чтобы запросить аннулирование и возврат средств. Затем нажмите на ссылку ниже и следуйте инструкциям на странице ссылки:

Чтобы запросить аннулирование и возврат средств за подписку, которую вы приобрели у нас через наши интернет-магазины, или прекратить действие подписки, поскольку вы возражаете против изменений, внесенных в ЛСКП, о которых мы вам сообщили, пожалуйста, найдите электронное письмо-подтверждение или счет, который мы отправили непосредственно вам в связи с вашей покупкой, поскольку в нем указывается, в какую компанию Avast вам необходимо обратиться (ее название может не совпадать с торговой маркой Решения), а также другая определенная информация, которую вы должны предоставить нам, чтобы запросить аннулирование и возврат средств. Затем нажмите на ссылку ниже и следуйте инструкциям на странице ссылки:

Потребительские товары, приобретенные у Avast

Бизнес-продукты, приобретенные у Avast,

Бизнес-продукты, приобретенные у AVG,

Потребительские продукты, приобретенные у AVG,

Все бизнес-продукты и потребительские продукты, приобретенные у CCleaner (включая Defraggler, Recuva и Speccy),

Все бизнес-продукты и потребительские продукты, приобретенные у HideMyAss!.

Продукты, приобретенные у Google Play. Чтобы запросить аннулирование и возврат средств за подписку и/или Решение, приобретенные в магазине приложений Google Play, вы должны предоставить нам адрес электронной почты, который вы использовали для приобретения подписки и/или Решения в Google Play, а также идентификатор транзакции для покупки. Идентификатор транзакции можно найти: (i) поискав электронное сообщение, отправленное на вашу учетную запись Google Play для подтверждения вашей покупки; или (ii) войдя в портал Google Payments по адресу http://payments.google.com с аккаунта Google Play, который вы использовали для покупки, а затем поискав конкретную транзакцию в разделе «Подписка и услуги». После того, как вы найдете адрес электронной почты, привязанный к учетной записи Google Play, и идентификатор транзакции, нажмите здесь, чтобы запросить возврат средств от Avast, здесь для AVG, здесь для CCleaner или здесь для HideMyAss! и следуйте инструкциям на странице ссылки.

Оговорки и ограничения.

Ограничения относительно продуктов, приобретенных в физическом магазине, iTunes и у других торговых посредников. Чтобы запросить возврат средств за подписку и/или Решение, приобретенное вами в физическом магазине (торговой точке), в магазине приложений iTunes или у любого другого торгового посредника (не упомянутого выше), а не непосредственно у нас, обратитесь к торговому представителю за информацией относительно его политики аннулирования и возврата средств и любого запроса на возврат средств. Мы не предоставляем возврат средств за эти покупки.

Ограничения относительно возврата средств торговым представителям, дистрибьюторам и партнерам по продажам. Если вы приобрели подписку и/или Решение для перепродажи третьим лицам, вы имеете право на получение возврата средств только в том случае, если это право предоставляется в соответствии с вашим Соглашением с торговым представителем, Дистрибьюторским соглашением, Соглашением с партнером по продажам или другим соглашением с нами. Пожалуйста, ознакомьтесь с вашим соглашением с нами, прежде чем запрашивать аннулирование и возврат средств.

Пожалуйста, ознакомьтесь с вашим соглашением с нами, прежде чем запрашивать аннулирование и возврат средств.

Другие ограничения. Мы не предоставляем аннулирование и возврат средств за покупку:

_ Решения, приобретенного более чем за 30 дней до даты, когда вы запросили аннулирование и возврат средств

_ CD, DVD или другого физического носителя, на котором мы предоставляем копию решения, за исключением случаев, когда физический носитель имеет дефекты

_ услуг, которые мы предоставили до того дня, когда вы запросили аннулирование и возврат средств

_ Решения в течение 6 месяцев после того, как вы получили аннулирование и возврат средств за любую предыдущую покупку того же Решения

_ Решения VPN или другого коммуникационного Решения, которое вы использовали для загрузки и/или скачивания в совокупности более 10 ГБ данных или которое вы использовали для подключения к нашей VPN или другому коммуникационному сервису более 100 раз

_ Решения, в отношении которого вы нарушили наше Лицензионное соглашение с конечным пользователем

Разрешение споров (только для резидентов ЕС). Если вы являетесь потребителем, проживаете в Европейском союзе и приобрели подписку и/или Решение в онлайн-режиме в одной из наших компаний, находящейся в Европейском союзе, вы можете иметь право на разрешение любых споров с нами через интернет-платформу для разрешения споров в онлайн-режиме, созданную Европейской комиссией («Платформа ОУС»). Платформа ОУС предназначена способствовать внесудебному решению конфликтов между находящимися на территории Европейского союза потребителями и продавцами, связанных с приобретением товаров и услуг в Интернете. Платформу ОУС можно найти по этой ссылке: http://ec.europa.eu/consumers/odr/. Обратите внимание, что наше Лицензионное соглашение с конечным пользователем требует, чтобы вы сначала связались с нами и предоставили нам возможность разрешить вашу проблему, прежде чем начать официальный процесс разрешения спора.

Если вы являетесь потребителем, проживаете в Европейском союзе и приобрели подписку и/или Решение в онлайн-режиме в одной из наших компаний, находящейся в Европейском союзе, вы можете иметь право на разрешение любых споров с нами через интернет-платформу для разрешения споров в онлайн-режиме, созданную Европейской комиссией («Платформа ОУС»). Платформа ОУС предназначена способствовать внесудебному решению конфликтов между находящимися на территории Европейского союза потребителями и продавцами, связанных с приобретением товаров и услуг в Интернете. Платформу ОУС можно найти по этой ссылке: http://ec.europa.eu/consumers/odr/. Обратите внимание, что наше Лицензионное соглашение с конечным пользователем требует, чтобы вы сначала связались с нами и предоставили нам возможность разрешить вашу проблему, прежде чем начать официальный процесс разрешения спора.

Связанная информация относительно потребительских товаров.

Связанная информация относительно бизнес-продуктов.

Лаборатория Avast Threat Labs анализ инцидента CCleaner

Техническое обновление и текущий анализ инцидента безопасности APT

Эксперты Avast Threat Labs непрерывно анализировали продвинутую постоянную угрозу CCleaner (APT) в течение последних нескольких дней и помимо информации в последние сообщения в блогах (сообщения CCleaner и Avast), мы начинаем серию технических сообщений в блогах, описывающих детали и техническую информацию, с которыми мы столкнулись во время нашего анализа. Сегодня мы рассмотрим текущий анализ сервера CnC и полезной нагрузки 2-го этапа.

Данные всего за 4 дня?

Вскоре после получения первоначального уведомления об инциденте от Morphisec мы обратились в правоохранительные органы с просьбой помочь нам отключить сервер управления и контроля (CnC) и получить доступ к его содержимому. Анализируя данные, мы заметили, что в логах есть данные всего за несколько дней, и нам стало интересно, почему? Мы знали, что сервер был установлен 31 июля st , поэтому с тех пор должны были быть данные более чем за месяц:

31 июля 06:32:53 seassdvz3.  servercrate.com systemd[1]: Запущен мастер первой загрузки.

servercrate.com systemd[1]: Запущен мастер первой загрузки.

Хотя сервер был запущен и работал с конца июля, сбор данных начался 11 августа th , в рамках подготовки к выпуску скомпрометированного исполняемого файла CCleaner:

11 августа 07:36:52 seassdvz3 mariadb-prepare-db-dir[10729]: Инициализация базы данных MySQL

11 августа 07:36:52 seassdvz3 mariadb-prepare-db-dir[10729]: Установка системных таблиц MariaDB/MySQL в '/var/lib/mysql'...

База данных не содержит данных старше 12 сентября -го , поэтому мы изначально думали, что кто-то мог удалить данные в избежать трассировки, но затем мы нашли этот журнал:

170830 20:36:17 [Примечание] /usr/libexec/mysqld: готово для соединений.

Версия: «5.5.52-MariaDB» сокет: «/var/lib/mysql/mysql.sock» порт: 3306 сервер MariaDB

170910 8:47:40 InnoDB: ошибка: запись в файл . /ibdata1 не удалась по смещению 11 2854223872.

/ibdata1 не удалась по смещению 11 2854223872.

InnoDB: должно было быть записано 1048576 байт, записано только 0.

InnoDB: ошибка операционной системы номер 122.

InnoDB: убедитесь, что ваша ОС и файловая система поддерживают файлы такого размера.

InnoDB: проверьте также, что диск не заполнен или превышена дисковая квота.

InnoDB: номер ошибки 122 означает «превышена дисковая квота».

Базе данных MariaDB (форк MySQL), в которой хранились данные, полученные бэкдором, не хватило места на диске. Не случайно подключение к машине произошло всего через несколько часов после того, как база данных умерла:

root pts/0 Вс 10 сен 20:59 – 23:34 (02:34) 124-144-xxx-xxx.rev.home.ne.jp (фактический адрес отредактировано)

Пользователь этого подключения пришел, чтобы освободить место на диске. Он (или она) начал с удаления всех журналов в надежде, что это быстро устранит проблему, но журналы показывают, что база данных также столкнулась с некоторыми серьезными проблемами и была повреждена:

170910 8:47:43 [ОШИБКА] mysqld получил сигнал 6 ;

Два дня спустя было установлено еще одно соединение, и на этот раз злоумышленник решил воскресить базу данных путем полной переустановки:

12 сентября 07:56:13 Удалено: 1:mariadb-server-5.  5. 52-1.el7.x86_64

5. 52-1.el7.x86_64

12 сент. 07:56:13 Удалено: 1:mariadb-5.5.52-1.el7.x86_64

12 сент. 08:02:43 Установлено: 1:mariadb-5.5. 52-1.el7.x86_64

12 сентября 08:02:44 Установлено: 1:mariadb-server-5.5.52-1.el7.x86_64

К сожалению, сервер был младшим компьютером с ограниченным емкость диска, потому что если бы не это (всего за 5 дней до того, как мы отключили сервер), у нас, вероятно, была бы гораздо более четкая картина того, кто именно пострадал от атаки, поскольку вся база данных была бы неповрежденной с момента первоначального запуска. дата.

Откуда взялись нападавшие?

Чтобы выяснить, кто был нападавшим, мы искали любые следы, которые злоумышленники могли оставить для нас. Как указал Костин Райу в Твиттере (https://twitter.com/craiu/status/910148928796061696), между кодом, внедренным в CCleaner, и вредоносным ПО APT17/Aurora, созданным китайской группой APT в 2014/2015 годах, есть поразительное сходство.

Действительно, сходство между кодом, связанным с группой APT17, и последней полезной нагрузкой довольно велико. Некоторые из функций почти идентичны (например, функция кодирования base64 на следующем изображении), в то время как другие функции имеют частичное совпадение, но в целом структура очень похожа.

Затем мы посмотрели, откуда злоумышленник подключался к серверу CnC.

root pts/0 Вт, 12 сен. 0 Вт 12 сен 09:23 - 14:14 (04:51) xxxxx.bbtec.net root pts/0 Вс 10 сен 20:59 – 23:34 (02:34) 124-144-xxx-xxx.rev.home.ne.jp

(+ еще 32 подключения)

Интересно, что большинство подключений было из японских сетей. Хотя эти адреса, вероятно, являются просто зараженными ПК и серверами, используемыми в качестве прокси, это предполагает, что злоумышленники могут быть знакомы с азиатскими сетями. В списке целевых компаний было довольно много азиатских компаний, но ни одной из китайских. Наконец, часовой пояс в сценариях PHP, загружающих базу данных, был установлен на КНР (Китайская Народная Республика), хотя системные часы находятся в формате UTC.

Наконец, часовой пояс в сценариях PHP, загружающих базу данных, был установлен на КНР (Китайская Народная Республика), хотя системные часы находятся в формате UTC.

Даже со всеми этими уликами на данном этапе невозможно установить, из какой страны была совершена атака, просто потому, что все данные можно легко подделать, чтобы скрыть истинное местонахождение преступника.

Целевые компании — Южная Корея или Словакия?

В дополнение к уже опубликованным доменным именам целевых компаний, было еще четыре домена, принадлежащие еще двум компаниям, которые не были упомянуты публично (мы не хотим раскрывать имена этих компаний, поскольку они потенциально могут быть подвергнуты атака). Эти домены были закомментированы в сценариях, что может указывать на то, что список целевых компаний неоднократно менялся с течением времени. Это также подтверждается тем фактом, что некоторые из 20 компьютеров, которые, как мы знаем, получили полезную нагрузку 2-го этапа, находились в доменах, которые также не были включены в первоначальный список.

В качестве примечания: злоумышленники, похоже, допустили ошибку с доменным именем одной компании, указанным как «

Матрешки

Вы когда-нибудь слышали о русской матрешке Матрешке? Это набор кукол уменьшающегося размера, помещенных одна в другую, и при анализе двоичного кода полезной нагрузки 2-го этапа у нас возникло ощущение, что мы сами играем с матрешками, поскольку нам пришлось пройти через несколько уровней косвенности.

Бэкдор в CCleaner позвонил домой, чтобы получить полезную нагрузку второго этапа, которую мы нашли в дампе сервера под именем GeeSetup_x86.dll.

Открывая первую Матрешку, мы видим еще две, содержащие 32- и 64-битные полезные нагрузки, каждая из которых связана с другим законным двоичным файлом вместе с дополнительным вредоносным ПО для соответствующей архитектуры. В 32-разрядной версии использовалась исправленная TSMSISrv.dll, которая изначально была VirtCDRDrv32.dll, созданной Corel. В 64-разрядной версии использовалась исправленная EFACli64.dll, изначально разработанная Symantec. 2-й этап показан на следующем рисунке:

В 32-разрядной версии использовалась исправленная TSMSISrv.dll, которая изначально была VirtCDRDrv32.dll, созданной Corel. В 64-разрядной версии использовалась исправленная EFACli64.dll, изначально разработанная Symantec. 2-й этап показан на следующем рисунке:

Когда библиотеки DLL были загружены, они сохраняли встроенное вредоносное ПО в реестр и использовали тщательно продуманную тактику для извлечения процедуры загрузки реестра и ее запуска. Эта процедура описана в следующем разделе.

Взломанный CRT

Один из способов показать, насколько изощренными были злоумышленники, — посмотреть, как они модифицировали среду выполнения C (CRT). Мы продемонстрируем это на 64-битной версии. CRT — это фрагмент кода, содержащий важные функции, необходимые для работы программы. Модифицированный код CRT можно найти в полезной нагрузке второго этапа, встроенной в исходный код Symantec. Модификации выполняются путем добавления нескольких инструкций к функции __security_init_cookie, которая, по иронии судьбы, отвечает за защиту кода от переполнения буфера — известной «канарейки». Добавленные инструкции изменяют указатель функции _pRawDllMain, чтобы он указывал на специальную функцию, которая извлекает скрытый загрузчик полезной нагрузки реестра. На следующем рисунке показаны функциональные возможности файла _pRawDllMain.

Добавленные инструкции изменяют указатель функции _pRawDllMain, чтобы он указывал на специальную функцию, которая извлекает скрытый загрузчик полезной нагрузки реестра. На следующем рисунке показаны функциональные возможности файла _pRawDllMain.

Добавлен переход и несколько инструкций в конце функции CRT __security_init_cookie.

Злоумышленники нашли хороший способ скрыть загрузчик на втором этапе. В каждое заполнение вплетено всего несколько байтов, которые обычно вставляются компилятором между кодом функции. На следующем рисунке показана разница между исходным файлом Symantec (слева) и вооруженным (справа):

(не очень хороший) переключатель уничтожения

Многие из вас, возможно, слышали о программе-вымогателе WannaCry и ее уязвимом месте, называемом аварийным выключателем. Хорошей новостью в нашем случае является то, что одна из полезных нагрузок, доставляемых CCleaner с бэкдором, также содержит механизм кода, аналогичный аварийному выключателю. Плохая новость заключается в том, что он не такой мощный, как переключатель уничтожения в атаке WannaCry, то есть не панацея.

Плохая новость заключается в том, что он не такой мощный, как переключатель уничтожения в атаке WannaCry, то есть не панацея.

Самым важным результатом анализа, безусловно, является обнаружение аварийного выключателя. Дополнительные сведения об обнаружении: Полезная нагрузка второго этапа проверяет наличие файла %TEMP%\spf. Если файл существует, полезная нагрузка будет прекращена.

Как видно из приведенного выше кода, эта полезная нагрузка выполняется в бесконечном цикле. В этом цикле полезная нагрузка пытается связаться с одним из своих серверов CnC. Ранее описанный переключатель уничтожения может быть использован для выхода из цикла и, таким образом, из всей программы. Другими словами, это предотвратит любые другие подключения к серверу CnC. К сожалению, переключатель уничтожения проверяется после попытки связи, поэтому, если сервер ответил, пользователь уже получил и запустил полезную нагрузку второго этапа, что делает переключатель уничтожения почти бесполезным.

Переход к третьему этапу

Подобно полезной нагрузке первого этапа, второй этап также зависит от связи с серверами CnC. Однако здесь нет ни жестко запрограммированного IP-адреса, ни DGA (алгоритма генерации домена), как это было в прежней полезной нагрузке. Вместо этого существует три разных подхода к получению IP-адреса CnC, и один из них каждый раз выбирается случайным образом алгоритмом. Три подхода:

Через скрытое сообщение, хранящееся в деталях профиля пользователя на странице GitHub (его больше не существует; вероятно, оно было удалено после того, как злоумышленники поняли, что что-то происходит). Строка URL-адреса анализируется полезной нагрузкой в ответе от GitHub и с помощью простых двоичных операций. Результатом является IP-адрес другого CnC, который полезная нагрузка использует для связи через TCP-порт 443 (обычно HTTPS). В других частях кода также имеется связь UDP через порт 53, которая имитирует протокол DNS.

В качестве альтернативы подходу 1 он также пытается получить IP-адрес со страницы, размещенной на WordPress.

Опять же, эта веб-страница в данный момент неактивна, поэтому полезная нагрузка не может получить с нее какую-либо информацию.

Опять же, эта веб-страница в данный момент неактивна, поэтому полезная нагрузка не может получить с нее какую-либо информацию.Наконец, есть третий способ получить IP-адрес CnC, и он очень похож на подход, использованный в DGA первой полезной нагрузки. Он пытается прочитать записи DNS для домена « get.adxxxxxx.net » (точное имя домена отредактировано). Для этого требуется по крайней мере два IP-адреса, из которых он вычисляет целевой адрес CnC.

Чтобы проиллюстрировать алгоритм, мы покажем, как он будет работать для домена avast.com и двух его IP-адресов 77.234.43.52 и 77.234.45.78.

Сначала IP-адреса представляются в виде шестнадцатеричных чисел:

77.234.43.52 = 4D EA 2B 34

77.234.45.78 = 4D EA 2D 4E

Затем байты этих чисел объединяются XOR вместе: 9 0003

4D ЕА 2B 34 = /xor/ = C1 79

4D EA 2D 4E = /xor/ = C7 03

Эти четыре байта сгруппированы вместе, образуя четыре октета адреса CnC

C1 79 C7 03. (Примечание: мы опускаем итоговый IP-адрес, поскольку это был только иллюстративный пример с использованием домена avast.com). В случае с доменом get.adxxxxx.net в данный момент нет зарегистрированных IP-адресов для этого домена, поэтому алгоритм снова не работает, и IP-адрес CnC не обслуживается на момент написания этой статьи.

(Примечание: мы опускаем итоговый IP-адрес, поскольку это был только иллюстративный пример с использованием домена avast.com). В случае с доменом get.adxxxxx.net в данный момент нет зарегистрированных IP-адресов для этого домена, поэтому алгоритм снова не работает, и IP-адрес CnC не обслуживается на момент написания этой статьи.

Как видите, ни один из этих трех методов не может получить IP-адрес ЧПУ в данный момент. Однако, если бы он мог получить IP-адрес CnC, он бы начал двунаправленную связь на основе сокетов с CnC. Он еще раз загрузит некоторую информацию (имя компьютера, серийный номер системного диска, установленную ОС и т. д.) о жертвах атаки. Что еще более важно, эта полезная нагрузка второго этапа способна извлекать и выполнять дополнительный код из CnC — полезной нагрузки 3-го этапа.

Дальнейшие действия

Наше расследование и розыск преступников продолжаются. Тем временем мы советуем пользователям, загрузившим уязвимую версию, обновиться до последней версии CCleaner и выполнить сканирование своего компьютера с помощью хорошего программного обеспечения для обеспечения безопасности, чтобы убедиться, что на их ПК не скрываются другие угрозы.

Компании, которые, по нашему мнению, были ознакомлены с полезной нагрузкой второй ступени, были уведомлены. Если есть другие компании, которые считают, что они столкнулись с этой вредоносной программой, свяжитесь с нами через наш юридический отдел по адресу [email protected].

CCleaner скачать бесплатно на русском

| Описание | 9021 1 | История изменений 0240 Рейтинг: 4.9 |

| |||||||

CCleaner — популярная программа для ускорения работы компьютера и мобильных устройств.

|

Прежде чем скачать CCleaner бесплатно на русском языке, предлагаем ознакомиться с возможностями программы и посмотреть, что нового в последней версии для компьютера или телефона. |

CCleaner эффективно очищает файловую систему от ненужных файлов ( cookies , кеш и другие данные ). Также оптимизирует системный реестр, очищает браузеры и программы от ненужных данных ( напр. временные файлы, история просмотров, кеш и т. д. ). Благодаря встроенному деинсталлятору вы сможете удалить любые программы, которые невозможно удалить обычными средствами.

Системные требования к компьютеру

- Система: Windows 10, Windows 8 (8.

1), Windows XP, Vista или Windows 7 (32-разрядная или 64-разрядная) / Mac OS X.

1), Windows XP, Vista или Windows 7 (32-разрядная или 64-разрядная) / Mac OS X.

Системные требования для телефона

- Система: Android 4.1 и выше.

| Возможности CCleaner на компьютере |

| Оптимизация системы | |

| Восстановление целостности системного реестра Windows. CCleaner очистит и исправит недопустимые расширения файлов, ошибки ActiveX и Class, шрифты, службы, пути приложений, неработающие ярлыки, общие библиотеки DLL и установочные дистрибутивы. | |

| Удаление временных файлов в Microsoft Office, Google Earth, Nero, Adobe Flash Player и многих других. | |

Удаление временных файлов и журналов Windows, очистка корзины, удаление данных из буфера обмена, удаление дампов памяти и других данных в системе. | |

| Очистка интернет-браузеров от всякого рода «мусора» для увеличения свободного места на жестком диске. | |

| Повышение безопасности | |

| Управление автозагрузкой. Вы можете определить, какие программы, приложения, плагины и расширения запускаются вместе с системой или браузером и при необходимости отключить их для ускорения загрузки компьютера. | |

| Другое | |

| Безвозвратное удаление файлов. Если использовать эту функцию, то ни одна из платных/бесплатных программ не сможет восстановить удаленные файлы. | |

| Поддержка функции « Автоматическое выключение компьютера после очистки «. | |

| Удаление компьютерных программ без следа в системе. | |

| Возможности CCleaner на телефоне |

| очистка | |

| Удаление приложений | |

| CCleaner имеет встроенный «Диспетчер приложений», который позволяет безопасно отключать/удалять неиспользуемые приложения для повышения производительности вашего Android-устройства. | |

| Мониторинг системы | |

| CCleaner предоставит информацию о загрузке ЦП и ОЗУ, уровне заряда батареи, свободном месте на SD-карте и внутренней памяти. | |

| Что нового в последних версиях? |

- Обновленный пользовательский интерфейс.

- Исправлены ошибки.

| Скриншоты программы |

| 902 11 |

| 013 CCleaner увеличится производительность вашего компьютера и мобильного устройства, быстро и надежно удалять ненужные файлы и повышать безопасность системы. |

| Поддерживаемые системы 9 0211 | Официальные ссылки 13 Скачать CCleaner (Версия: 5.51.6939 / Размер: 18,4 МБ) | com/new_image10/r_c_table1.png»> | |

Mac OS X | Скачать CCleaner (Версия: 1.15.507 / Размер: 3,3 МБ) 0232 | ||

Android | Скачать CCleaner из Google Play (Версия: 4.11.0 / Размер: 21,0 Мб) | ||

| 902 11 |

| РЕКОМЕНДАЦИИ | ||

Glary Utilities (БЕСПЛАТНО) Набор инструментов для настройки и оптимизации вашего компьютера и телефона. | ||

Опять же, эта веб-страница в данный момент неактивна, поэтому полезная нагрузка не может получить с нее какую-либо информацию.

Опять же, эта веб-страница в данный момент неактивна, поэтому полезная нагрузка не может получить с нее какую-либо информацию. 1), Windows XP, Vista или Windows 7 (32-разрядная или 64-разрядная) / Mac OS X.

1), Windows XP, Vista или Windows 7 (32-разрядная или 64-разрядная) / Mac OS X.