Как удалить вирус с компьютера виндовс 7: Как удалить вирусы с компьютера Windows 7

|

Удаление вируса с помощью отката системы на точку восстановления

1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы 2. Выбрать вариант загрузки Windows — «Безопасный режим с поддержкой командной строки» После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe 3. Запустить средство «Восстановление системы», для чего в командной строке нужно набрать rstrui.exe и нажать ENTER.

Далее пользователь должен выбрать необходимую точку восстановления. Рекомендуемая Windows точка восстановления может не подойти, поэтому лучше всего получить их полный

— переключить режим на «Выбрать другую точку восстановления» и в следующем окне установить галочку «Показать другие точки восстановления»

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

Список затрагиваемых программ, — это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи. После нажатия на кнопку «Готово» начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows. После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже. Удаление вируса без отката системы на точку восстановления

На вкладке «Общие» можно выбрать следующие режимы запуска Windows: Обычный запуск — обычная загрузка системы. Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу — определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме. Вкладка «Службы» позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска «Автоматически» . Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7,

Так же, как и на вкладке «Службы», можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки «Автозагрузка», то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла. Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.

chkdsk C: /F — выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F) Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования.

Устранение возможности запуска вируса с помощью редактора реестра.

Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент — вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon — для всех пользователей. Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему.

Так выглядит раздел реестра HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7 Если же в данный раздел добавить строковый параметр Shell принимающий значение «cmd. Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость. Если, в продолжение эксперимента, запустить утилиту msconfig, то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен — остается только прямое редактирование реестра. REG delete «HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon» /v Shell Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий . Даже если текущий пользователь является членом группы «Администраторы», доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. set temp Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite. Страница с подробным описанием Autoruns и ссылкой для скачивания Простейшие способы удаления блокировщиков семейства MBRLock

bootsect /nt60 /mbr буква системного диска: bootsect /nt60 /mbr E:> — восстановить загрузочные секторы диска E: Здесь должна быть буква того диска, который используется в качестве устройства загрузки поврежденной вирусом системы. или для Windows, предшествующих Windows Vista bootsect /nt52 /mbr буква системного диска: Утилита bootsect.exe может находиться не только в системных каталогах, но и на любом съемном носителе, может выполняться в среде любой операционной системы семейства Windows и позволяет

Вирусы-шифровальщики и новые проблемы спасения пользовательских данных.

Восстановление данных из теневых копий томов — о теневом копировании и возможности восстановления файлов из теневых копий томов. Recuva — использоваие бесплатной программы Recuva от Piriform для восстановления удаленных файлов, и файлов из теневых копий томов. С появлением вирусов шифровальщиков нового поколения, проблема сохранности пользовательских данных стала значительно острее. Вирусы не только выполняют шифрование документов, архивов, фото,

Comodo Time Machine — отдельная статья о Comodo Time Machine и ссылки для скачивания бесплатной версии. Rollback Rx Home — отдельная статья о Rollback Rx Home Edition компании Horizon DataSys и ссылки для скачивания бесплатной версии. Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

|

Как удалить вирусы с компьютера Windows 7

Автор admin На чтение 4 мин Просмотров 194 Опубликовано

Вирусы – бич цифровой эпохи, бурно развивающейся в наше время. Так как им подвержен любой компьютер с любой операционной системой, мы предлагаем вам прочесть подробную пошаговую инструкцию, в которой расскажем, как удалить вирусы с компьютера на Windows 7. Без лишней «воды» приступаем к делу.

Мнение эксперта

Василий

Руководитель проекта, эксперт по модерированию комментариев.

Задать вопрос

Понятно, что все описанные дальше способы можно применить и на остальных операционных системах от Microsoft. Например, Windows XP, 8 или 10.

Перед тем, как вы перейдете к нашей статье рекомендуем просмотреть обучающее видео, в котором автор подробно рассказал и показал все то, о чем будет идти речь ниже. Возможно, после знакомства с данным роликом материал этой публикации читать не придется.

youtube.com/embed/0z3z7UwFgP0?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»>

Содержание

- Штатный антивирус

- Отдельные сканеры

- Dr.Web CureIt!

- AdwСleaner

- HitmanPro

- Смотрим установленные программы

- Работаем с диспетчером задач

- В заключение

Штатный антивирус

Проще всего воспользоваться тем антивирусом, который у вас уже есть. Это может быть Avast, Eset NOD32 и т. д. Разницы нет, важно просто выбрать глубокое сканирование и дождаться его завершения, не используя в это время ПК.

Если в процессе сканирования будут найдены угрозы, их, конечно же, нужно обезвредить, «дав добро» антивирусу.

Отдельные сканеры

Также существует ряд дополнительных программ, которые не могут быть установлены параллельно с основной защитной системой, однако, разово запуститься могут вполне. При этом обнаружение угроз проводится более тщательно, удаляется также и рекламное ПО.

При этом обнаружение угроз проводится более тщательно, удаляется также и рекламное ПО.

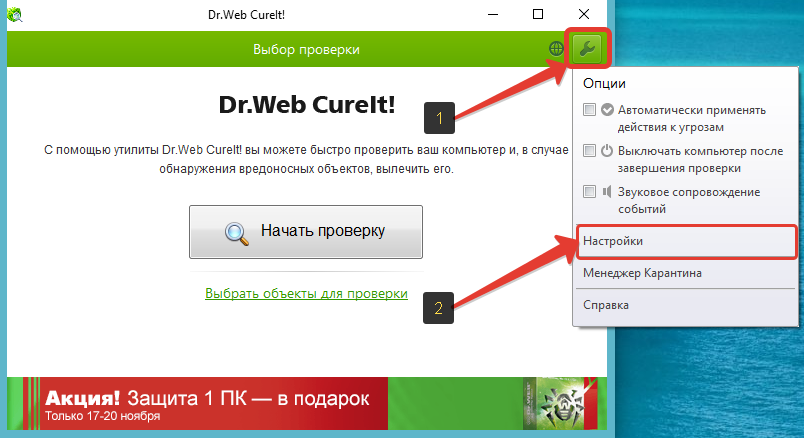

Dr.Web CureIt!

Первое приложение, которое мы рекомендуем использовать для поиска и удаления вирусов на Windows 7, это продукт от Dr.Web. Он очень хорошо себя зарекомендовал и пользуется большой популярностью.

Рассмотрим, как установить и использовать данный софт:

- Переходим на официальный сайт и скачиваем дистрибутив.

- Запускаем полученный файл (установка не требуется) и активируем сканирование.

- Удалите найденные угрозы и перезагрузите ПК.

У пользователей, живущих в государствах с заблокированным доступом к ряду Российских сайтов, могут ощущаться трудности с доступом к обновлению поисковых баз. Такую проблему можно решить, используя VPN или Proxy.

AdwСleaner

Еще одно очень полезное приложение, которое нужно обязательно запустить и с его помощью проверить компьютер. Делается это так:

- Скачиваем последнюю версию программы с ее официального сайта и устанавливаем ее.

- Запускаем утилиту и ждем пока антивирусные сигнатуры будут обновлены.

- Начинаем сканирование и дожидаемся его завершения.

- Удаляем все найденные объекты и перезагружаем наш компьютер или ноутбук.

Мнение эксперта

Дарья Ступникова

Специалист по WEB-программированию и компьютерным системам. Редактор PHP/HTML/CSS сайта os-helper.ru.

Спросить у Дарьи

В программе есть проверка по умолчанию. Однако тут же присутствует и ряд других функций, которые тоже можно использовать. Это, например, сканирование реестра, проверка браузеров, служб и т. д.

HitmanPro

Последний, но от этого не менее эффективней вариант для удаления вирусов с компьютера на Windows 7. Рассмотрим, как с ним работать:

- Как и в предыдущих случаях, скачиваем приложение с его официального сайта.

- Выбираем вариант одноразового сканирования, а не перманентной установки.

- Запускаем проверку и дожидаемся ее окончания.

- Удаляем найденные угрозы и перезагружаем компьютер.

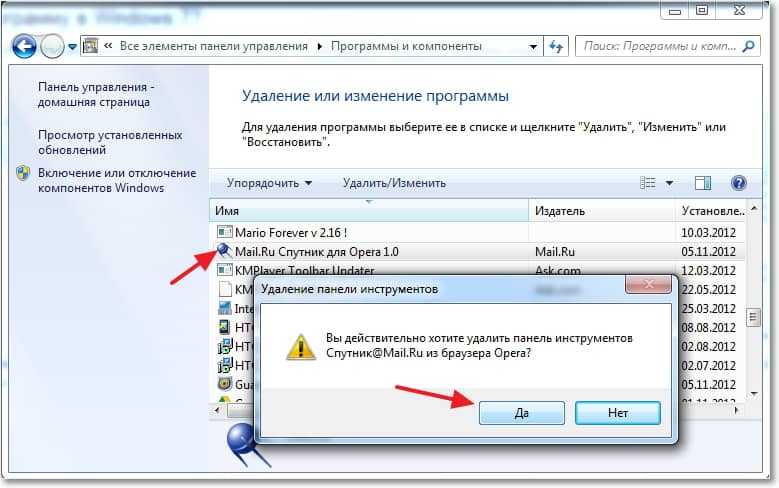

Смотрим установленные программы

Также нам не помешало бы перейти в панель управления и проверить, нет ли там чего постороннего. Если да, то попросту удалить.

- Идем в меню «Пуск».

- Выбираем «Панель управления».

- Переключаем вид в режим «Категории».

- Идем к пункту «Удаление программ».

- Удаляем ненужный софт.

Работаем с диспетчером задач

Также можно проверить, не «нагружает» ли какое-либо приложение наш ПК. Для этого перейдите в диспетчер задач, выбрав его из контекстного меню, появляющегося после правого клика по панели задач. Тут будет показано, какое приложение «грузит» компьютер, и вы по названию поймете, нужно ли оно вообще.

Если что-либо подозрительное «засветится», такой процесс нужно остановить, а потом перейти в его родительскую папку и стереть файлы, которые его порождают.

В заключение

На этом мы свою статью заканчиваем. Теперь вы знакомы со всеми эффективными способами, позволяющими быстро удалить любые вирусы с компьютера, работающего под управлением Windows 7.

Если после прочитанного вопросы все же останутся, можете задать нам их в комментариях. Мы всегда следим за этим разделом сайта и сразу отвечаем, стремясь помочь тому или иному пользователю.

Удалить Windows 7 Repair (Руководство по удалению)

Windows 7 Repair — поддельная программа анализа и оптимизации компьютера

который отображает ложную информацию, чтобы напугать вас и заставить поверить, что существует

это проблема с вашим компьютером. Windows 7 Repair устанавливается через трояны, которые отображают

ложные сообщения об ошибках и предупреждения безопасности на зараженном компьютере. Эти сообщения

сообщит, что с жестким диском вашего компьютера что-то не так, и

затем предлагает вам скачать и установить программу, которая может решить проблему.

Когда вы нажмете на одно из этих предупреждений, Windows 7 Repair будет автоматически загружена.

и установить на свой компьютер.

После установки средство восстановления Windows 7 будет настроено на автоматический запуск, когда вы

войти в Windows. После запуска он будет отображать многочисленные сообщения об ошибках, когда

вы пытаетесь запускать программы или удалять файлы. Затем Windows 7 Repair предложит вам

для сканирования вашего компьютера, который затем найдет множество ошибок, которые он заявляет

это не исправить, пока вы не купите программу. При использовании так называемой дефрагментации

инструмент, он укажет, что ему нужно работать в безопасном режиме, а затем покажет поддельный безопасный

Фоновый режим, который делает вид, что дефрагментирует ваш компьютер. Так как эта программа является

мошенничество не бойтесь покупать программу, когда вы видите ее оповещения.

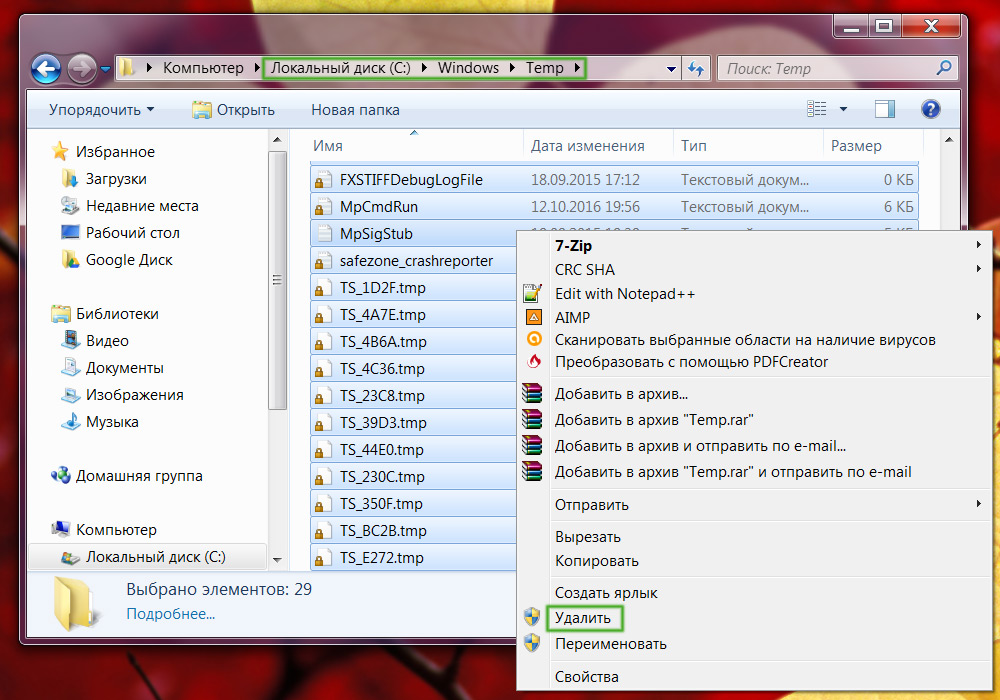

Если вы заражены средством восстановления Windows 7, важно, чтобы вы не удаляли файлы из папки Temp и не использовали какие-либо средства для очистки временных файлов. Это связано с тем, что при установке этой инфекции она удаляет ярлыки, найденные в различных местах, и сохраняет их резервные копии в папке %Temp%\smtmp. Это делается для того, чтобы при попытке запустить программу из меню «Пуск» ни один из ваших ярлыков не отображался, что заставляло вас думать, что у вашего компьютера серьезная проблема. Таким образом, вы не хотите удалять какие-либо файлы в папке Temp, так как это приведет к удалению резервных копий, которые мы будем использовать позже в руководстве для восстановления меню «Пуск» Windows. Список папок, в которых удаляются ярлыки, и соответствующие каталоги, в которых они хранятся, см. в этой теме: Unhide.exe — введение в возможности этой программы .

Это связано с тем, что при установке этой инфекции она удаляет ярлыки, найденные в различных местах, и сохраняет их резервные копии в папке %Temp%\smtmp. Это делается для того, чтобы при попытке запустить программу из меню «Пуск» ни один из ваших ярлыков не отображался, что заставляло вас думать, что у вашего компьютера серьезная проблема. Таким образом, вы не хотите удалять какие-либо файлы в папке Temp, так как это приведет к удалению резервных копий, которые мы будем использовать позже в руководстве для восстановления меню «Пуск» Windows. Список папок, в которых удаляются ярлыки, и соответствующие каталоги, в которых они хранятся, см. в этой теме: Unhide.exe — введение в возможности этой программы .

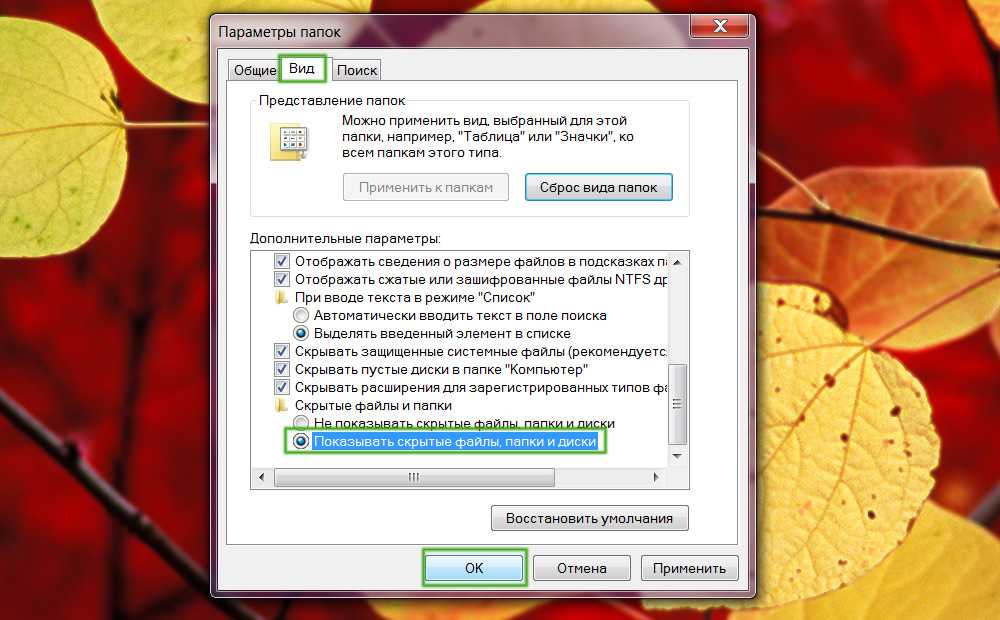

Чтобы еще больше создать впечатление, что ваш компьютер работает неправильно, Windows 7 Repair также сделает так, чтобы определенные папки на вашем компьютере отображались

нет содержимого. При открытии этих папок, таких как C:\Windows\System32\ или различных

буквы дисков, вместо того, чтобы видеть обычный список файлов, он будет отображать

содержимое другой папки или создать впечатление, что папка пуста. Этот

Этот

делается для того, чтобы создать впечатление, будто на вашем жестком диске есть повреждения,

из-за чего ваши файлы не отображаются. Он делает это, добавляя +H или скрытый,

атрибут для всех ваших файлов, что приводит к тому, что ваши файлы становятся скрытыми. Это

затем изменит ваши настройки Windows, чтобы вы не могли просматривать скрытые и системные

файлы. Как только мошеннические процессы будут завершены, вы можете включить настройку

просматривать скрытые файлы и, таким образом, снова видеть свои файлы и папки,

следуя инструкциям в этом руководстве:

Как увидеть скрытые файлы в Windows

Средство восстановления Windows 7 также пытается сделать так, чтобы вы не могли запускать какие-либо программы на

твой компьютер. Если вы попытаетесь запустить программу, она остановит ее и сообщит

что программа или жесткий диск повреждены. Он делает это, чтобы защитить себя

от антивирусных программ, которые вы можете попытаться запустить и сделать ваш компьютер непригодным для использования

так что у вас будет еще больше соблазна купить проходимца. Сообщения, которые

Сообщения, которые

вы увидите, когда попытаетесь запустить программу:

Сбой жесткого диска

Система обнаружила проблему с одним или несколькими установленными жесткими дисками IDE/SATA

диски. Рекомендуется перезагрузить систему.или

Системная ошибка

Произошла ошибка при чтении системных файлов. Запустите утилиту диагностики системы

для проверки жесткого диска на наличие ошибок.или

Критическая ошибка

Критическая ошибка жесткого диска. Запустите утилиту диагностики системы, чтобы проверить жесткий диск.

диск на наличие ошибок. Windows не может найти место на жестком диске. Ошибка жесткого диска.

После того, как вы закроете это предупреждение, вам будет представлено другое предупреждение, которое притворяется

для программы, которая попытается исправить ваш жесткий диск.

Fix Disk

Диагностика восстановления Windows 7 просканирует систему для выявления проблем с производительностью.

Старт или Отмена

Если вы нажмете кнопку «Пуск», программа сделает вид, что сканирует ваш компьютер, а затем

констатировать, что с ним что-то не так. Это сообщение:

Диагностика восстановления Windows 7

Windows обнаружила ошибку жесткого диска.

Обнаружена проблема с секторами жесткого диска. Рекомендуется

скачать следующие сертифицированные

программное обеспечение для устранения обнаруженных проблем с жестким диском. Вы хотите скачать

рекомендуемое программное обеспечение?

Это просто дополнительные предупреждения, которые пытаются заставить вас думать, что ваш компьютер имеет

серьезная проблема с жестким диском. Следует отметить, что если вы попытаетесь запустить

запрограммируйте достаточное количество раз, и в конечном итоге это сработает.

Когда вы выполняете сканирование или используете поддельный Windows 7 Repair, он будет указывать, что есть

многочисленные проблемы на вашем компьютере, но сначала вам нужно приобрести

это, прежде чем он сможет исправить любой из них. Некоторые примеры поддельных проблем, которые он обнаруживает

Некоторые примеры поддельных проблем, которые он обнаруживает

на вашем компьютере:

Запрошенный доступ к реестру запрещен. Реестр

требуется дефрагментация

Время чтения кластеров жестких дисков менее 500 мс

32% пространства жесткого диска не читается

Плохие сектора на жестком диске или повреждена таблица размещения файлов

Температура оперативной памяти графического процессора критически высока. Срочная оптимизация оперативной памяти

требуется для предотвращения сбоя системы

Ошибка инициализации диска C

Температура оперативной памяти 83 C. Для нормальной работы требуется оптимизация.

Жесткий диск не отвечает на системные команды

Проблема безопасности данных. Целостность системы находится под угрозой.

Ошибка реестра — критическая ошибка

Во время работы Windows 7 Repair также будут отображаться ложные предупреждения от вашего Windows

панель задач. Эти предупреждения предназначены для того, чтобы еще больше напугать вас, заставив думать, что ваш

у компьютера неизбежный аппаратный сбой. Текст некоторых предупреждений

Текст некоторых предупреждений

можно увидеть включает:

Критическая ошибка!

Обнаружены поврежденные кластеры жестких дисков. Частные данные в опасности.Критическая ошибка

Жесткий диск не найден. Отсутствует жесткий диск.Критическая ошибка

Использование оперативной памяти критически велико. Сбой оперативной памяти.Критическая ошибка

Windows не может найти место на жестком диске. Ошибка жесткого дискаКритическая ошибка!

Windows не удалось сохранить все данные для файла \System32\496А8300.

данные были потеряны. Эта ошибка может быть вызвана сбоем вашего компьютера

аппаратное обеспечение.Критическая ошибка

Произошла критическая ошибка при индексировании данных, хранящихся на жестком диске. Система

требуется перезагрузка.Восстановление системы

Система восстановлена после критической ошибки.Целостность данных и жесткий

требуется проверка целостности диска.Напоминание об активации

Активация восстановления Windows 7

Активация расширенного модуля требуется для исправления обнаруженных ошибок и повышения производительности

проблемы. Пожалуйста, приобретите лицензию Advanced Module, чтобы активировать это программное обеспечение.

и включить все функции.Мало места на диске

Слишком мало места на локальном диске (C:).Windows — нет диска

Сообщение обработки исключения 0x0000013

Так же, как поддельные сообщения о повреждении и поддельные результаты сканирования, эти предупреждения

предназначены только для того, чтобы напугать вас и заставить купить программу.

Что еще хуже, последние варианты этого семейства также устанавливали руткит TDSS. Этот руткит будет выполнять перенаправления при посещении поисковых ссылок в Google, проигрывать странные звуковые объявления и делать так, что вы не сможете обновить свои программы безопасности. Если вы заражены средством восстановления Windows 7 и не можете обновить определения защиты от вредоносных программ Malwarebytes, скорее всего, у вас установлен этот руткит. Если это так, это руководство не сможет вам помочь, и вам следует вместо этого следовать инструкциям в этом разделе, чтобы получить индивидуальную помощь в удалении этой инфекции.

Если вы заражены средством восстановления Windows 7 и не можете обновить определения защиты от вредоносных программ Malwarebytes, скорее всего, у вас установлен этот руткит. Если это так, это руководство не сможет вам помочь, и вам следует вместо этого следовать инструкциям в этом разделе, чтобы получить индивидуальную помощь в удалении этой инфекции.

Руководство по подготовке к использованию перед использованием средств удаления вредоносных программ и обращением за помощью

Без сомнения, тактика, используемая этой программой, является мошеннической и преступной.

Поэтому ни в коем случае не покупайте Windows 7 Repair, а если у вас уже есть, пожалуйста

свяжитесь с компанией, выпустившей вашу кредитную карту, и заявите, что программа является компьютерной инфекцией.

и мошенничество, и что вы хотели бы оспорить обвинение. Чтобы удалить эту заразу

и связанные с ними вредоносные программы, выполните действия, описанные в приведенном ниже руководстве.

Ваш компьютер теперь должен быть свободен от

Ремонт Виндовс 7

Программа . Если ваше текущее антивирусное решение пропускает эту инфекцию,

вы можете рассмотреть возможность приобретения

PRO-версия Malwarebytes Anti-Malware для защиты от этих типов

угроз в будущем.

Руководство по удалению вирусов и восстановлению данных с USB для Windows 7/8/10

Раздражает, что флешка заражена вирусом. К счастью, вы можете удалить USB-вирус с помощью некоторых методов. Здесь MiniTool предлагает вам несколько руководств по удалению USB-вирусов и показывает, как восстановить отсутствующие или скрытые данные из-за вирусов.

Флэш-накопитель USB, своего рода переносное устройство хранения данных, широко используется благодаря своим крошечным и легким функциям. Он часто используется для хранения данных, резервного копирования файлов и передачи файлов. Это жизненно важно в таких операциях, как создание установочного носителя, создание утилиты восстановления Chromebook или создание диска восстановления Windows 10.

Таким образом, если флешка заразится, будет очень сложно. После заражения USB-накопителя может возникнуть несколько проблем. Кто они такие? Раздел ниже исследует этот вопрос.

Что вирус сделает с USB-накопителем

Вирус представляет собой самовоспроизводящуюся программу, которая может распространяться на другие устройства, присоединяясь к другим приложениям. Флешка может быть заражена, если она подключена к зараженному компьютеру.

Компьютерные вирусы — это программные коды, которые не могут физически повредить компьютерное оборудование. Хотя USB-устройство можно использовать в качестве носителя для передачи вируса, сам USB-порт не будет затронут вирусом.

Примечание: Вирус не будет распространяться, если вы просто подключите зараженный USB-накопитель к устройству. Для распространения вируса система должна быть включена, и вирус должен быть в системе.

Аппаратное обеспечение USB-порта не повреждено и не изменено физически вирусом, но ухудшает способность компьютера использовать USB-порты . Некоторые вирусы содержат вредоносные коды, которые атакуют файлы и функции компьютера .

Некоторые вирусы содержат вредоносные коды, которые атакуют файлы и функции компьютера .

Компьютерный вирус обычно заставляет ваш компьютер действовать неожиданным образом. В дополнение к этому, он может перегрузить ваш компьютер, стереть важные файлы, зашифровать файлы, скрыть файлы, изменить расширение файла на .locky или .encrypt или даже предоставить хакерам доступ к личной информации .

Дополнительная литература:

Вирус-ярлык — один из наиболее распространенных типов USB-вирусов. Он бывает двух видов.

- Компьютерный вирус: Может заменять папки на рабочем столе и значки файлов на устройстве ярлыками, которые не ведут к реальному файлу.

- Вирус USB-накопителя: Он берет все ваши файлы и атрибутирует их как скрытые или помещает их в скрытую папку. Он также генерирует ярлык .exe 9файл приложения 0004. Как только вы откроете этот файл, вирус будет выпущен и активирован на компьютере, к которому подключен USB-накопитель.

Методы удаления USB-вируса

В этом разделе будет показано несколько методов удаления USB-вируса. Вы можете удалить вирус с USB-накопителя с помощью встроенных программ Windows или сторонних инструментов для удаления USB-вирусов.

Способ 1. Удаление вируса с USB-накопителя с помощью CMD

Командная строка — это встроенная программа в Windows 10, которая может помочь вам удалить вирусы с флэш-накопителя USB. Это бесплатное средство для удаления USB-вирусов. С помощью командной строки вы можете удалять вирусы только с помощью некоторых командных строк.

Шаг 1: Подключите зараженный USB-накопитель к компьютеру.

Шаг 2: Запустите командную строку от имени администратора.

- Введите cmd в поле поиска.

- Щелкните правой кнопкой мыши Командная строка под Лучшее совпадение .

- Нажмите Запуск от имени администратора во всплывающем меню.

Шаг 3: В приподнятом окне введите L и нажмите Введите . L означает букву вашего USB-накопителя, которую можно найти в «Управлении дисками» или «Проводнике».

Шаг 4: Введите dir /w/a и нажмите Введите . Таким образом можно открыть список файлов на USB-накопителе. Вы можете найти любые незнакомые файлы из списка. Большинство вирусов имеют такие имена, как «svchost.exe», «Ravmon.exe», а также «Autorun.inf» и «Heap41a».

Примечание: Способы удаления разных вирусов различаются. Чтобы удалить ярлык вируса с USB-накопителя, вы можете выполнить следующие команды. Если описанные ниже действия не помогли, замените файл autorun.inf другим расширением вируса или попробуйте другие методы удаления USB-вируса.

Шаг 5: Введите del *.lnk или del autorun. inf и нажмите Введите .

inf и нажмите Введите .

Шаг 6: Введите attrib -h — r -s /s /d L:\*.* и нажмите Введите . Кроме того, вам также необходимо заменить L буквой вашего USB-накопителя.

Способ 2. Запустите сканирование на вирусы и угрозы

Вы можете запустить сканирование на наличие вирусов и угроз через Настройки. Это также средство очистки от вирусов, встроенное в Windows. С помощью этого инструмента очень легко удалить вирусы.

Шаг 1: Откройте Settings , нажав клавиши Windows и I , а затем перейдите в раздел Update & Security .

Шаг 2: Нажмите Защитник Windows и Откройте Центр безопасности Защитника Windows .

Шаг 3: В следующем окне нажмите Защита от вирусов и угроз .

Шаг 4: Нажмите Кнопка расширенного сканирования .

Шаг 5: Нажмите на опции Custom scan и Scan now , чтобы продолжить.

Шаг 6: В появившемся окне выберите USB-накопитель и нажмите Select Folder .

Шаг 7: Затем вы можете просмотреть процесс сканирования. Вам просто нужно терпеливо ждать, пока процесс не закончится. После этого следуйте инструкциям на экране, чтобы завершить операцию по удалению USB-вируса.

Читайте также: Флэш-накопитель и флэш-накопитель: сравните и сделайте выбор

Способ 3. Запустите сканер безопасности Microsoft

Сканер безопасности Microsoft также может сканировать USB-накопитель на наличие вирусов. Он может обнаруживать и удалять USB-вирусы, включая шпионское ПО и другое потенциально нежелательное программное обеспечение на вашем ПК. Вот как это сделать.

Вот как это сделать.

Совет: Сканер безопасности Microsoft с ноября 2019 года подписан исключительно SHA-2. Чтобы запустить Сканер безопасности, ваше устройство должно быть обновлено для поддержки SHA-2.

Шаг 1: Подключите USB-накопитель к компьютеру, а затем нажмите здесь, чтобы перейти на официальный сайт Microsoft Safety Scanner.

Шаг 2: Щелкните ссылку, соответствующую характеристикам вашего компьютера, чтобы загрузить Сканер безопасности.

Шаг 3: После завершения загрузки откройте файл установки. Примите лицензионное соглашение и нажмите Next .

Шаг 4: Нажмите Далее .

Шаг 5: В следующем окне выберите параметр Customized scan и нажмите Choose Folder . Во всплывающем окне выберите свой USB-накопитель и нажмите Select Folder . Щелкните Next в окне Scan type , чтобы начать процесс.

Щелкните Next в окне Scan type , чтобы начать процесс.

Шаг 6: Теперь Microsoft Safety Scanner сканирует USB-накопитель на наличие вирусов.

Способ 4. Использование стороннего антивирусного программного обеспечения

Вы также можете использовать стороннее антивирусное программное обеспечение для удаления USB-вируса. Когда вы будете искать инструмент для удаления USB-вирусов в Интернете, вы найдете список программ. Среди них настоятельно рекомендуются Shortcut Virus Remover, USBFix Free, USB Virus Remover и Shortcut Virus Fixer.

Вы можете загрузить и установить одну из этих программ на свой компьютер, а затем выполнить сканирование USB на наличие вирусов.

Метод 5: форматирование зараженного флэш-накопителя USB

Форматирование USB-накопителя может удалить с него все существующее содержимое, включая личные данные, вирусы и вредоносные программы. После этого вы получите чистый и не содержащий вирусов USB-накопитель. Хотя процесс форматирования приводит к потере данных, вы можете восстановить файлы с отформатированного жесткого диска после удаления USB-вируса.

Хотя процесс форматирования приводит к потере данных, вы можете восстановить файлы с отформатированного жесткого диска после удаления USB-вируса.

Наконечник: Что дает форматирование жесткого диска? Чтобы получить более подробную информацию, пожалуйста, прочитайте этот пост.

Мастер создания разделов MiniTool может форматировать такие устройства, как внешний жесткий диск, SD-карту и USB-накопитель, в файловые системы, включая FAT32, exFAT, NTFS, EXT2/3/4 или Linux Swap. Загрузите и установите MiniTool Partition Wizard, а затем выполните следующие действия, чтобы отформатировать USB-накопитель.

Бесплатная загрузка

Шаг 1: Подключите USB-накопитель к компьютеру.

Шаг 2: Запустите Мастер создания разделов MiniTool, чтобы войти в его основной интерфейс.

Шаг 3: Щелкните правой кнопкой мыши USB-накопитель и выберите Форматировать .

Шаг 4: В окне с повышенными правами установите метку раздела, файловую систему и кластер в соответствии с вашими требованиями. Затем нажмите OK , чтобы сохранить внесенные изменения.

Затем нажмите OK , чтобы сохранить внесенные изменения.

Шаг 5: Наконец, нажмите Apply для выполнения операции.

Метод 6: Создание BAT-файла

Ярлык вируса на USB-накопителе можно удалить, запустив BAT-файл. Как создать и запустить BAT-файл? Следующие шаги покажут вам, как это сделать.

Шаг 1: Вставьте USB-накопитель в компьютер.

Шаг 2: Запустите Блокнот на вашем компьютере.

Шаг 3: Скопируйте и вставьте приведенные ниже коды в Блокнот.

Примечание: Вместо H следует указать букву вашего USB-накопителя.

@эхо выключено

атрибут -h -s -r -a /s /d H:*.*

атрибут -h -s -r -a /s /d H:*.*

атрибут -h -s -r -a /s /d H:*.*

@echo complete

Шаг 4: Сохраните файл с соответствующим именем и завершите текст файла . bat .

bat .

Шаг 5: Дважды щелкните файл .bat на рабочем столе и дождитесь окончания процесса. Теперь ярлык вируса на вашем USB-накопителе должен быть удален.

Метод 7: удаление подозрительных ключей с помощью редактора реестра

Удаление подозрительных ключей также может удалить USB-вирусы. Вот как это сделать.

Шаг 1: Нажмите клавиши Windows и R , чтобы открыть окно Run , а затем введите regedit и нажмите Enter .

Шаг 2: В окне редактора реестра перейдите к месту назначения, следуя указанному ниже пути.

HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

Шаг 3: Перейдите в правую часть окна и найдите подозрительные ключи, такие как odwcamszas, WXXKYz, ZGFYszaas, и OUzzckky 90 004 из списка.

Шаг 4: Щелкните правой кнопкой мыши подозрительный ключ и выберите во всплывающем меню пункт Удалить .

Восстановить недостающие данные

Как упоминалось ранее, вирус может удалять важные файлы и скрывать файлы. Кроме того, вы можете пострадать от потери данных при форматировании USB-накопителя. Следовательно, вам необходимо восстановить данные после удаления USB-вируса.

Функция Data Recovery программы MiniTool Partition Wizard может помочь вам восстановить отсутствующие/удаленные/отформатированные данные. Эта программа может восстанавливать данные на разделе RAW, а также на внутренних/внешних жестких дисках.

Скачать бесплатно

Шаг 1: После подключения USB-накопителя к компьютеру запустите мастер создания разделов MiniTool. Нажмите на Data Recovery на верхней панели.

Шаг 2: В следующем окне выберите подключенный USB-накопитель под Hard Disk раздел и нажмите Scan .

Шаг 3: В этом окне вы можете наблюдать за процессом сканирования. После завершения процесса щелкните вкладку Показать потерянные файлы и выберите файлы, которые вы хотите восстановить. Затем нажмите кнопку Сохранить , чтобы продолжить.

Шаг 4: Вам необходимо выбрать место назначения для восстановленных данных. После этого нажмите OK , чтобы сохранить изменения. Затем следуйте инструкциям, чтобы завершить операцию.

Предупреждение: Вам лучше не сохранять восстановленные данные на исходном диске. В противном случае потерянные данные могут быть перезаписаны.

Советы по защите USB-накопителя от вирусов

Чтобы защитить USB-накопитель от вирусов и защитить данные в устройстве, необходимо принять некоторые меры. Ниже приведены несколько советов по удалению вирусов с USB-накопителя.

- Запись-p Защита флэш-накопителя USB: Защита USB-накопителя от записи означает, что запись данных на него невозможна.

Вы можете только просматривать файлы на диске. Обратите внимание, что не все USB-накопители имеют физический переключатель защиты от записи.

Вы можете только просматривать файлы на диске. Обратите внимание, что не все USB-накопители имеют физический переключатель защиты от записи. - Держите только одну антивирусную программу: Поскольку несколько антивирусных инструментов потребляют много ресурсов, конкурируют за вирус, убивают друг друга и даже вызывают проблемы с производительностью, рекомендуется оставить только один USB-очиститель от вирусов.

- Будьте внимательны к неизвестным веб-сайтам: Вы можете заразиться вирусом USB-накопителя из Интернета или при обмене файлами и с других компьютеров. Кроме того, ваш USB-накопитель может быть заражен, потому что вы переходите по случайным ссылкам в Интернете или загружаете файлы с сомнительных сайтов.

- Сделайте резервную копию файлов USB: И последнее, но не менее важное: сделайте резервную копию файлов на вашем USB-накопителе в других местах.

Если вы ищете руководство по удалению USB-вирусов, этот пост — то, что вам нужно. Он иллюстрирует, как удалить USB-вирусы с помощью нескольких средств для удаления USB-вирусов. Кроме того, в нем также показано, как восстановить данные после удаления USB-вируса. Нажмите, чтобы твитнуть

Он иллюстрирует, как удалить USB-вирусы с помощью нескольких средств для удаления USB-вирусов. Кроме того, в нем также показано, как восстановить данные после удаления USB-вируса. Нажмите, чтобы твитнуть

Заключение

Это руководство по удалению USB-вирусов в основном иллюстрирует, как удалять USB-вирусы, восстанавливать отсутствующие данные из-за вирусной атаки и предотвращать попадание вирусов на USB-накопитель. Если вы не знаете, как избавиться от вируса с USB-накопителя, настоятельно рекомендуется ознакомиться с этим полным руководством.

Если у вас есть какие-либо мысли об удалении USB-вируса, пожалуйста, поделитесь с нами в следующей области комментариев. Вы можете напрямую связаться с нами, отправив электронное письмо через [email protected], если у вас возникнут какие-либо проблемы при использовании программного обеспечения MiniTool.

Часто задаваемые вопросы по удалению USB-вируса

Может ли USB-накопитель содержать вирус?

Ответ точно. Если вы подключите USB-накопитель к зараженному компьютеру, на нем тоже будут вирусы. Кроме того, накопитель будет распространять вирус на другие ПК, если на этих устройствах включена функция типа AutoRun.

Если вы подключите USB-накопитель к зараженному компьютеру, на нем тоже будут вирусы. Кроме того, накопитель будет распространять вирус на другие ПК, если на этих устройствах включена функция типа AutoRun.

Может ли вирус вывести из строя порты USB?

Да, порты USB могут быть отключены вирусом. Хотя оборудование USB-порта не будет физически повреждено или изменено вирусом, это может повлиять на способность компьютера использовать USB-порты. Зараженные вирусом драйверы могут иметь проблемы или перестать работать. К счастью, если драйверы будут восстановлены до безвирусного состояния, USB-порты снова заработают.

Удаляет ли форматирование USB вирусы?

Да, вирусы на USB-накопителе будут удалены форматированием. Как вы знаете, форматирование USB-накопителя удалит все существующее содержимое на устройстве, такое как личные данные, вирусы или вредоносные программы.

Как удалить вирус с флешки, не удаляя файлы?

Вы можете удалить вирус с USB-накопителя, не удаляя файлы, следующими способами.

Кроме

Кроме

Речь идет о возможности загрузки системы в безопасном режиме

Речь идет о возможности загрузки системы в безопасном режиме

Основной способ автоматического запуска, используемый вирусами — это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи — вирус можно считать обезвреженным. Самый простой способ — это выполнить восстановление системы по данным контрольной точки. Контрольная точка — это копия важных системных файлов, хранящаяся в специальном каталоге («System Volume Information») и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock ) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows .

Основной способ автоматического запуска, используемый вирусами — это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи — вирус можно считать обезвреженным. Самый простой способ — это выполнить восстановление системы по данным контрольной точки. Контрольная точка — это копия важных системных файлов, хранящаяся в специальном каталоге («System Volume Information») и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock ) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

exe набрать msconfig.exe и нажать ENTER

exe набрать msconfig.exe и нажать ENTER

Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима «Не отображать службы Майкрософт» , при включении которого будут отображаться только службы сторонних производителей.

Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима «Не отображать службы Майкрософт» , при включении которого будут отображаться только службы сторонних производителей.

Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска

Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска exe и нажать ENTER

exe и нажать ENTER

Привычный рабочий стол создается проводником Windows (программа Explorer.exe) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра

Привычный рабочий стол создается проводником Windows (программа Explorer.exe) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра exe», то при следующем входе текущего

exe», то при следующем входе текущего

Для возврата к стандартному рабочему столу достаточно удалить параметр Shell, или изменить его значение с «cmd.exe» на «explorer.exe» и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование

Для возврата к стандартному рабочему столу достаточно удалить параметр Shell, или изменить его значение с «cmd.exe» на «explorer.exe» и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование

Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . . ) Второй важный фактор — сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe ) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp. Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы — «Переменные среды». Или в командной строке:

Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . . ) Второй важный фактор — сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe ) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp. Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы — «Переменные среды». Или в командной строке: Легальные программы никогда не выполняют автоматический запуск из каталога TEMP.

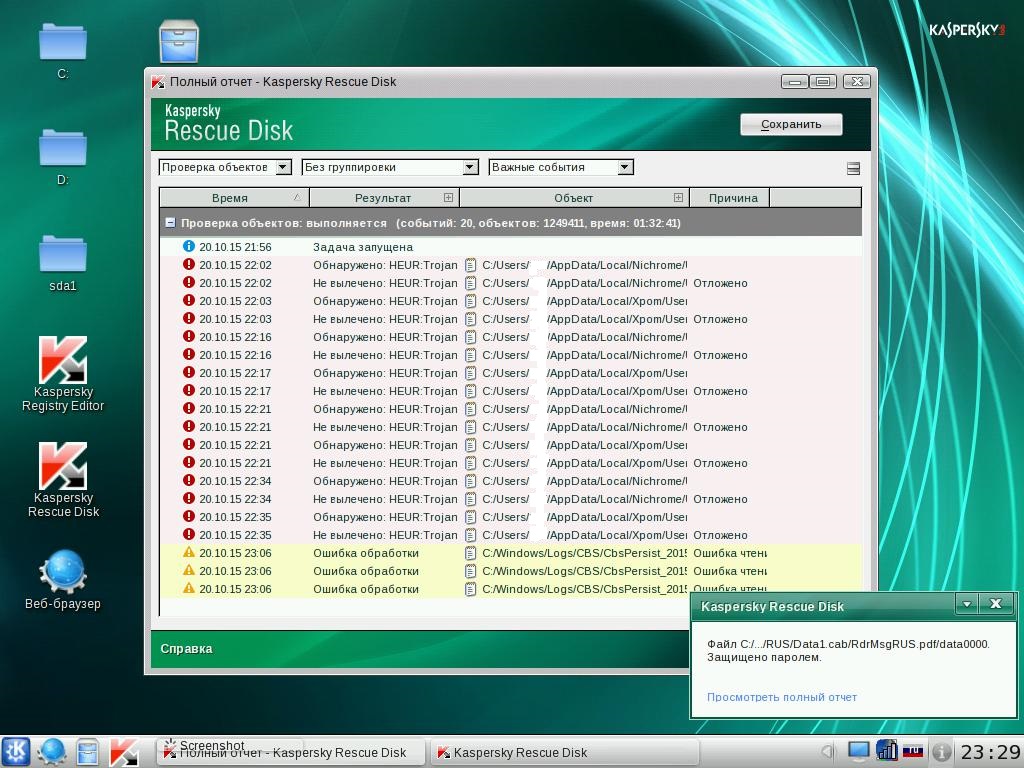

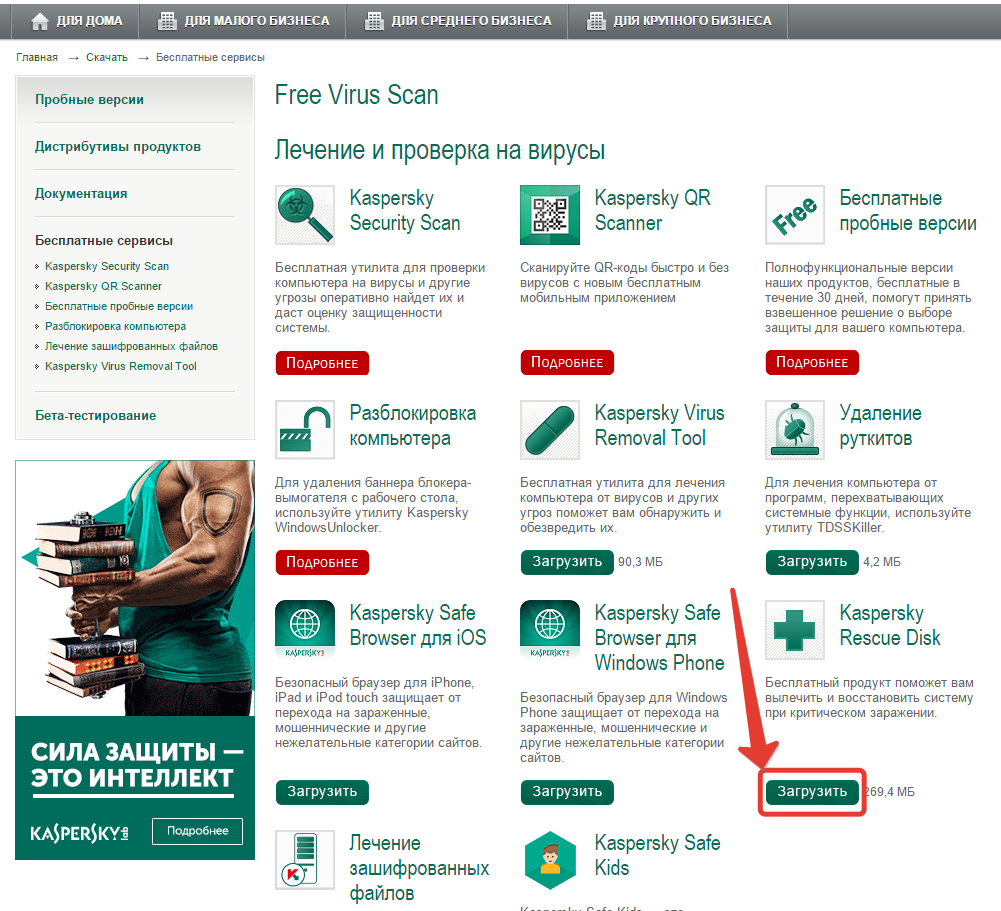

Легальные программы никогда не выполняют автоматический запуск из каталога TEMP. п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ — воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний ( Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE ( установочный диск, диск аварийного восстановления ERD Commander ), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ — воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний ( Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE ( установочный диск, диск аварийного восстановления ERD Commander ), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

Правда, гарантий никаких. И здесь у пострадавшего есть несколько вариантов — забыть о своих данных навсегда, заплатить вымогателям без гарантии восстановления или обратиться

Правда, гарантий никаких. И здесь у пострадавшего есть несколько вариантов — забыть о своих данных навсегда, заплатить вымогателям без гарантии восстановления или обратиться

Так, например, вирусы-шифровальщики выполняют попытку удаления теневых копий томов с помощью

Так, например, вирусы-шифровальщики выполняют попытку удаления теневых копий томов с помощью

Такое программное обеспечение не использует стандартную файловую систему, имеет свой собственный загрузчик и

Такое программное обеспечение не использует стандартную файловую систему, имеет свой собственный загрузчик и

Целостность данных и жесткий

Целостность данных и жесткий

Вы можете только просматривать файлы на диске. Обратите внимание, что не все USB-накопители имеют физический переключатель защиты от записи.

Вы можете только просматривать файлы на диске. Обратите внимание, что не все USB-накопители имеют физический переключатель защиты от записи.