Как вычислить по айпи адресу: „Я тебя по IP вычислю“ или можно ли найти человека, имея его IP адрес

Содержание

„Я тебя по IP вычислю“ или можно ли найти человека, имея его IP адрес

В вашем интернет браузере деактивирован Javascript. Некоторые разделы сайта будут работать некорректно.

573601

19.04.2017

Поделиться

Класснуть

Поделиться

Твитнуть

Часто на форумах или в соцсетях можно встретить фразу „Я тебя по IP вычислю“. Нам постоянно приходят просьбы от разных людей, которых шантажируют или оскорбляют в сети. Все они просят прислать IP адрес их обидчика. Но давайте попробуем разобраться, что же дает знание IP адреса простому интернет пользователю.

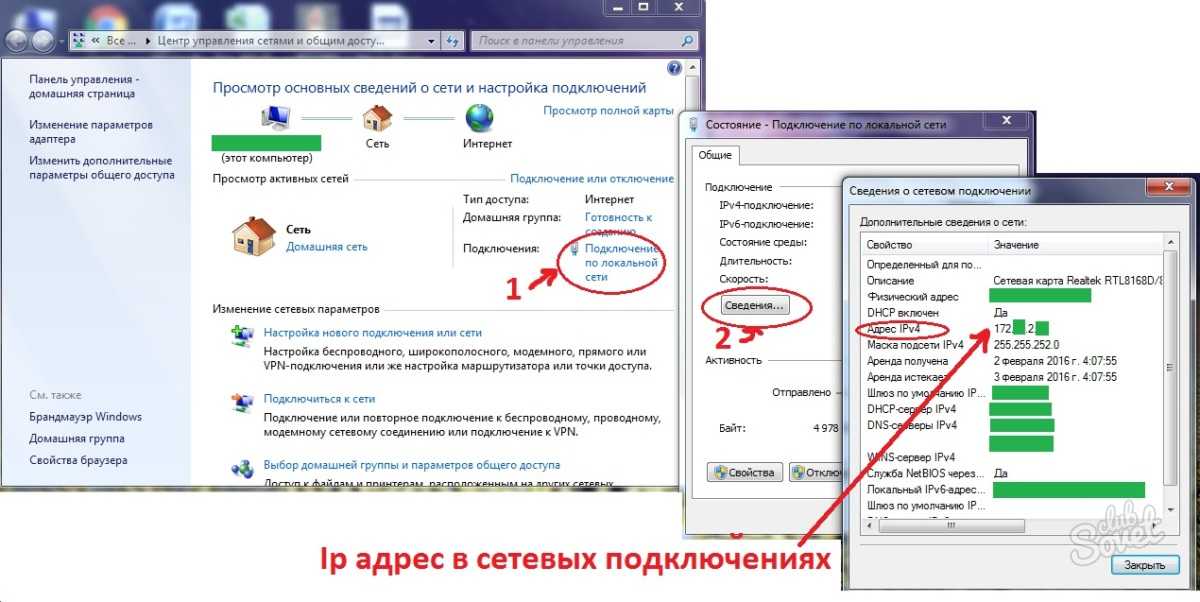

Какой след оставляет человек, посещая интернет ресурс или IP адрес чего мы можем получить

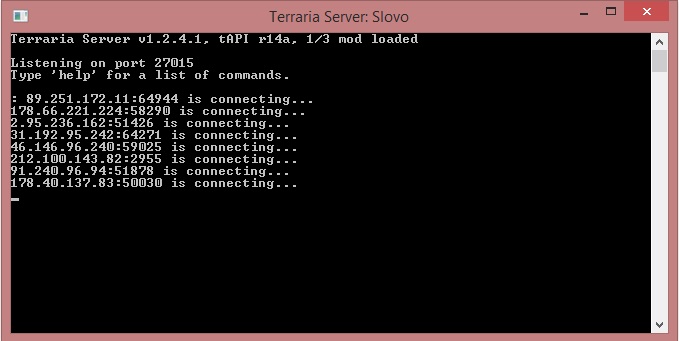

Будем исходить из ситуации, что наш злоумышленник пишет вам гадости в сети вконтакте и вы хотите получить его IP адрес.

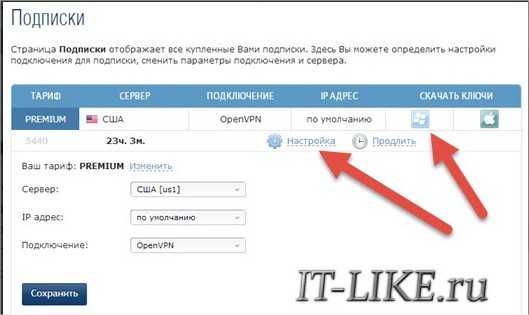

Начнем с того, какой IP адрес мы получим, если предположительно сможем его узнать? Дело в том, что человек может заходить на сайт вконтакте как напрямую со своего компьютера, так и разными другими способами. Большинство из нас не используют никаких средств анонимизации, но человек, который собирается сделать какую-то гадость может захотеть себя обезопасить. Средств это сделать сейчас множество и мы не будем на них останавливаться, потому как раньше уже писали об этом:

Большинство из нас не используют никаких средств анонимизации, но человек, который собирается сделать какую-то гадость может захотеть себя обезопасить. Средств это сделать сейчас множество и мы не будем на них останавливаться, потому как раньше уже писали об этом:

Что такое прокси-сервер для обычного пользователя: простые ответы на сложные вопросы

Что такое VPN? Настройка, выбор, рекомендации

Обзор бесплатных плагинов анонимизации для браузеров

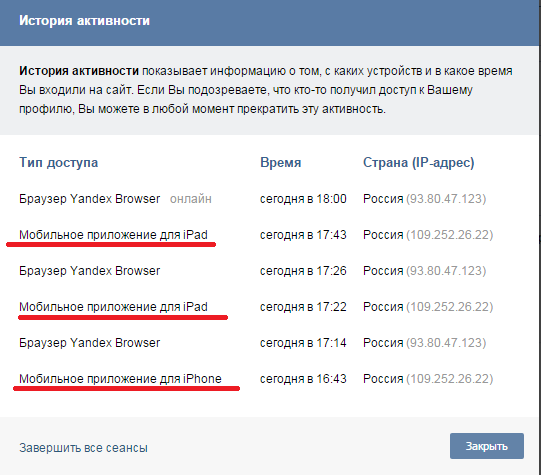

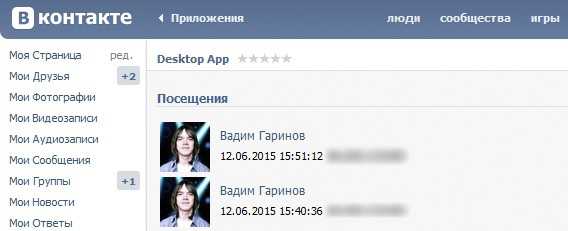

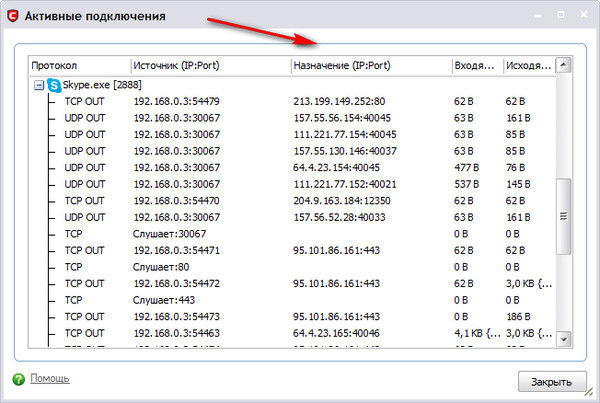

Каждый сайт, который мы посещаем, в том числе и вконтакте, сохраняет историю посещений пользователей, в которой как минимум хранится IP адрес, с которого было посещение и время визита. Эта история хранится в журнале сервера.

И вот если заход пользователя на сайт был прямым, то этот визит будет зафиксирован в журнале событий с указанием реального IP адреса и времени посещения. Но если пользователь заходил на сайт используя какие-либо средства анонимизации, то в журнал будет записан IP адрес анонимайзера, прокси сервера или vpn, который он использовал. То есть сайт не сможет распознать реальный IP адрес посетителя в этом случае а зафиксирует совершенно другой IP адрес.

То есть сайт не сможет распознать реальный IP адрес посетителя в этом случае а зафиксирует совершенно другой IP адрес.

Таким образом мы, если даже и сможем получить IP адрес, то совсем нет гарантии, что это действительно реальный IP адрес человека а не IP какого-либо средства анонимизации.

Как понять что за IP адрес мы получили: человека или анонимайзера?

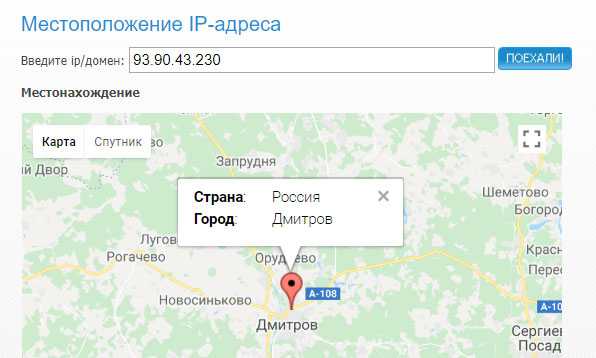

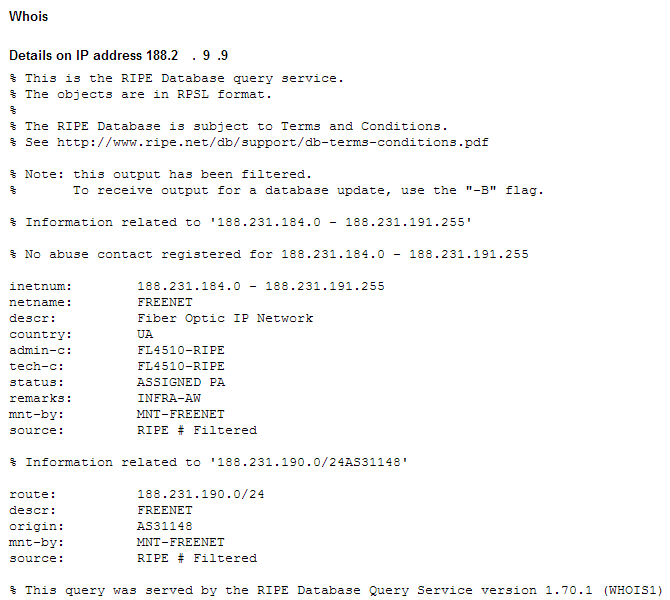

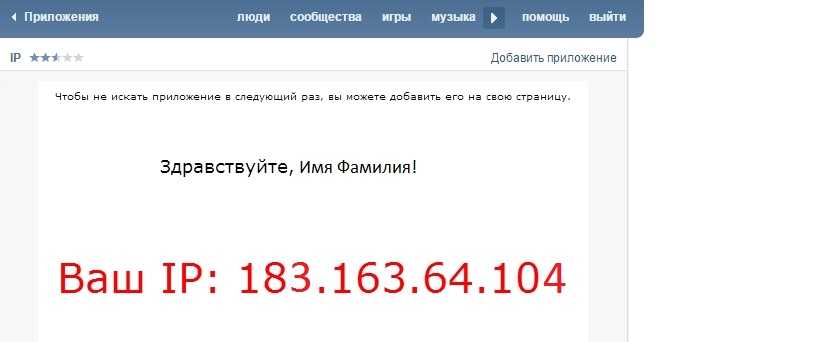

Для этого нужно воспользоваться нашим сервисом https://2ip.ru/whois/ Введите IP адрес и смотрите результаты.

Если IP адрес принадлежит какой-либо хостинговой компании, имеет имя вида XX.XXX.XX.XXX.site.ru или принадлежит какой-то известной компании, то скорее всего это адрес анонимайзера или прокси сервера. Если же адрес принадлежит одному из интернет провайдеров, например Билайн, Ростелеком и т.д., то есть большая вероятность, что вы получили IP адрес конкретного человека.

Но что же дальше?

Что делать, имея на руках IP адрес?

Предположим, что вы все таки каким-то образом получили IP адрес злоумышленника. Что делать с этими знаниями? И вот здесь нас поджидает самая большая проблема.

Что делать с этими знаниями? И вот здесь нас поджидает самая большая проблема.

Сопоставить IP адрес и реальный физический адрес места, откуда выходили в интернет под этим адресом и в указанное время может только интернет провайдер владелец этого IP адреса.

Зная IP адрес и время, в которое под ним выходили в сеть, интернет провайдер сможет точно сказать откуда выходили в интернет.

Но нам это, к сожалению, никак не поможет. Эту информацию получить у интернет провайдера могут только по запросу из полиции или следственных органов. Простому смертному такого рода информацию никто не предоставит, если конечно совершенно случайно у этого интернет провайдера не работает ваш близкий родственник 🙂

Если же злоумышленник использует средства анонимизации, то мероприятие по получению реального адреса этого человека усложняется многократно. Сначала нужно обратиться в владельцам, которые предоставляют услуги анонимайзера и добыть у них информацию о том, с какого IP адреса в определенное время к ним заходил наш злоумышленник. А так как подавляющее большинство сервисов анонимизации не ведут журналы посещений, то получить нужную нам информацию практически невозможно.

А так как подавляющее большинство сервисов анонимизации не ведут журналы посещений, то получить нужную нам информацию практически невозможно.

Таким образом, даже получив IP адрес человека, нам это ровным счетом ничего не дает. Ну разве что мы сможем узнать город, в котором находится этот человек. Более детальной информации получить без правоохранительных органов не получится.

Поэтому, если вас шантажируют, вас обманули или вы стали жертвой преступления, обращайтесь в полицию, сами себе вы помочь, к сожалению, не сможете.

Как можно использовать тот минимум информации, что у нас есть?

Бывают случаи, когда можно получить результат не располагая детальной информацией о человеке. Мы приведем 2 реальных случая, которые имели счастливый конец 🙂

1. На одном из интернет форумов, который посвящен одному из психических заболеваний, появился человек, который на протяжении длительного времени держал в стрессе всех посетителей. Он троллил, издевался, угрожал. Он использовал анонимайзеры, все время регистрировал новые аккаунты и поэтому администрация сайта ничего не могла сделать. Понятно, что обращаться по этому поводу в правоохранительные органы смысла никакого не было.

Он троллил, издевался, угрожал. Он использовал анонимайзеры, все время регистрировал новые аккаунты и поэтому администрация сайта ничего не могла сделать. Понятно, что обращаться по этому поводу в правоохранительные органы смысла никакого не было.

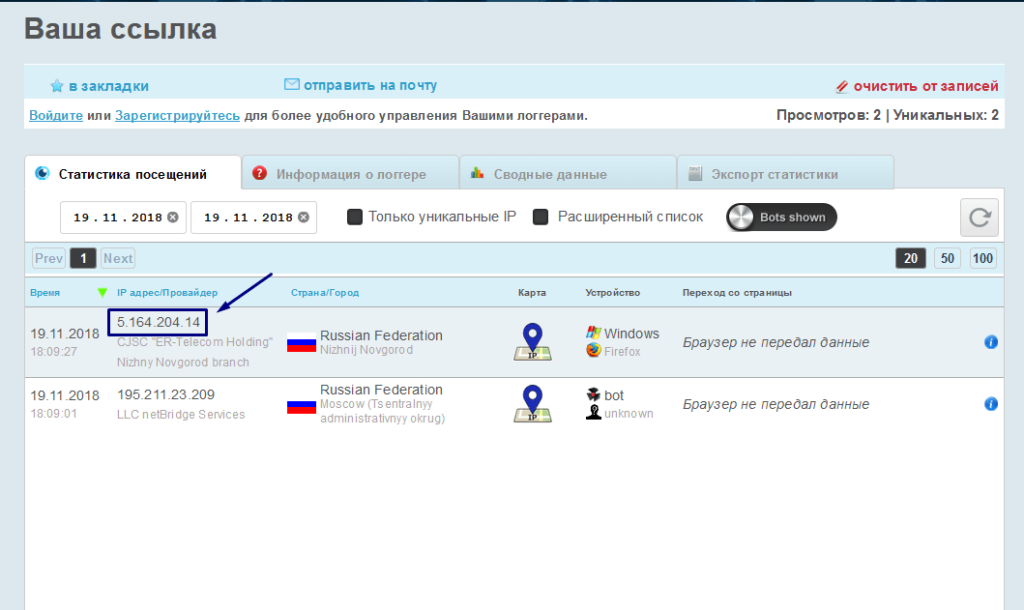

Посещая сайт постоянно, регистрируя новые аккаунты по несколько раз на день, публикуя сообщения, при условии что IP адреса анонимайзеров, которые он использовал, постоянно блокировались администрацией сайта, достаточно сложно всегда оставаться анонимным. В результате, злоумышленник ошибся и зашел несколько раз на сайт со своего реального IP адреса. Его данные остались в журнале посещений. Таким образом удалось узнать провайдера этого человека и из какого он города.

Интернет провайдер оказался небольшим и с очень лояльными людьми, которые вошли в положение и изучив предоставленные им данные, нашли этого человека. Владельцам форума они конечно его адрес не сказали, но они сами позвонили этому человеку, объяснили ситуацию и сказали, что в случае продолжения его действий, данные о нем будут переданы администрации сайта и в полицию. После этого тролль исчез и уже больше никогда не возвращался на этот форум.

После этого тролль исчез и уже больше никогда не возвращался на этот форум.

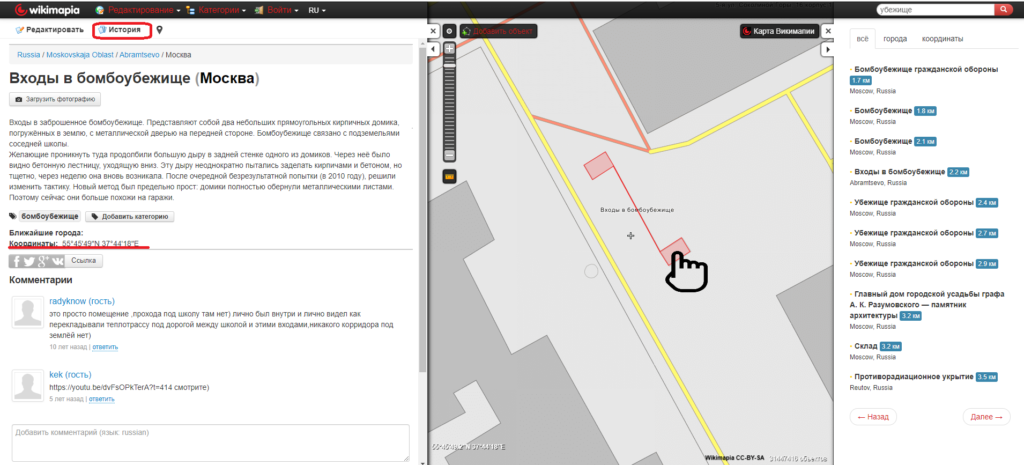

2. К нам обратилась женщина, у которой пропал муж. Где он, она не знала, на ее звонки он не отвечал и тогда она опубликовала в соцсети вконтакте сообщение о поиске человека. На следующий день ей начали поступать сообщения от одного из аккаунтов вконтакте о том, что ее муж находится в заложниках, его держат в подмосковье, что он должен им деньги и что они убьют его если она не пришлет им деньги в течение нескольких дней. Женщина обратилась в полицию, но быстро ей помочь не смогли. Она не знала что делать и обратилась к нам, подозревая, что на самом деле эта история обман и кто-то пытается воспользоваться ее положением чтобы заработать деньги.

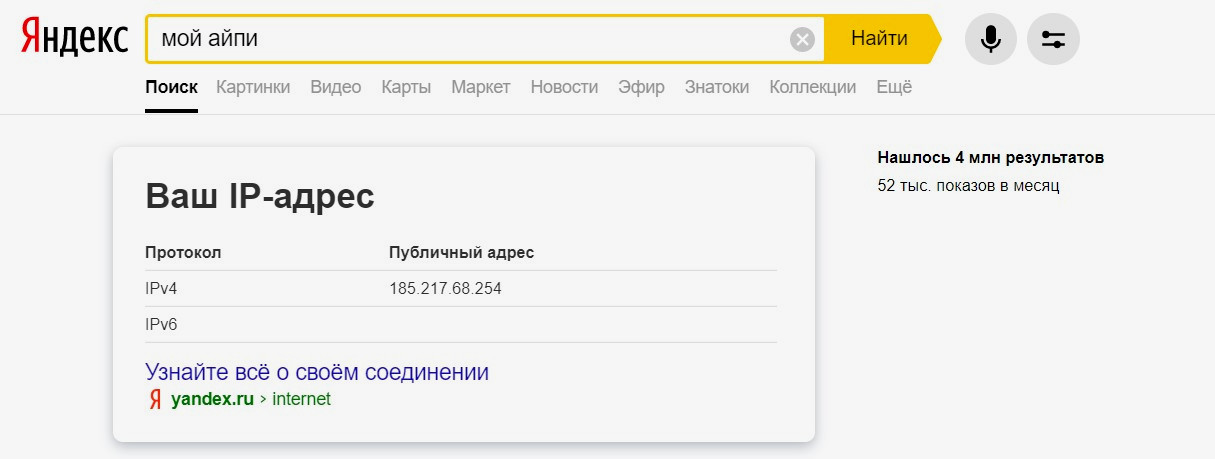

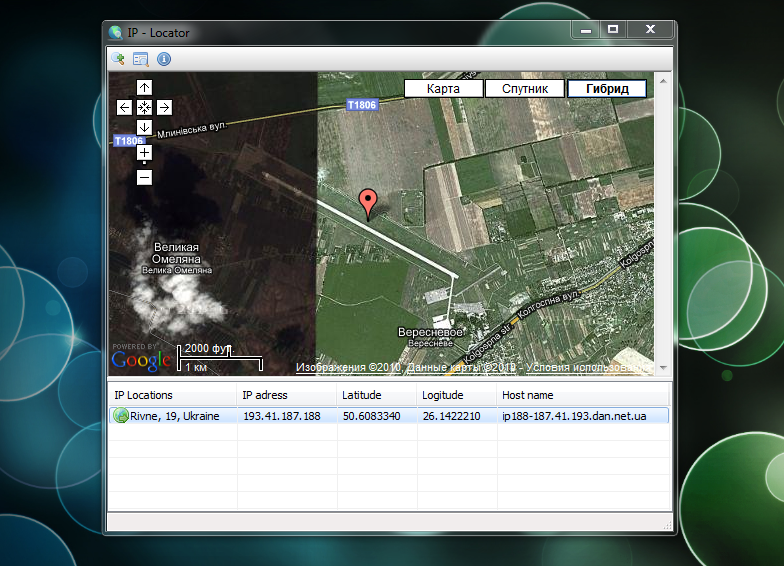

Используя наш сервис 2IP шпион https://2ip.ru/strange-ip/ мы смогли узнать IP адрес человека, который писал этой женщине и он оказался из другого государства.

Не знаю чем закончилась эта история и где на самом деле был муж 🙂 но надеюсь, что это все таки была попытка обмана и с помощью нас ее смогли предотвратить.

Поделиться

Класснуть

Поделиться

Твитнуть

Проверка анонимности

Отслеживание пользователей

Please enable JavaScript to view the comments powered by Disqus.

Как вычисляют по IP-адресу

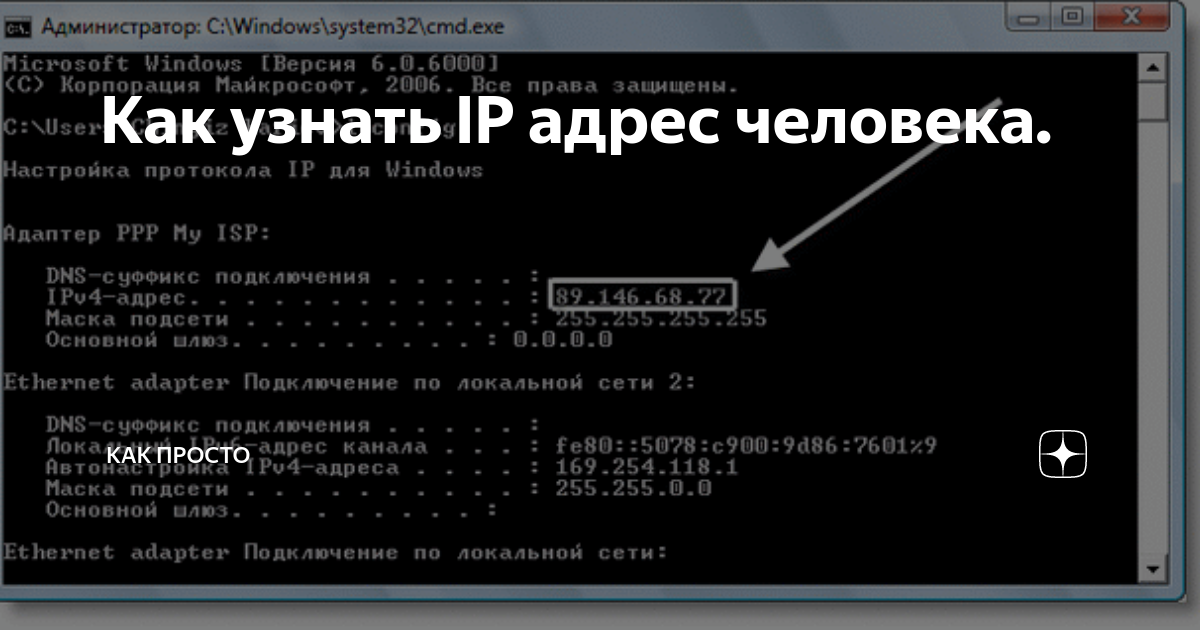

Представьте себе ситуацию: на руках у вас оказался IP-адрес пользователя, и ваша задача – узнать его личность. В интернете много информации на этот счет, большинство из которой имеет сомнительную эффективность и ценность, а некоторые авторы и вообще полагают, что это невозможно. Но это возможно, и я покажу вам, как это делается.

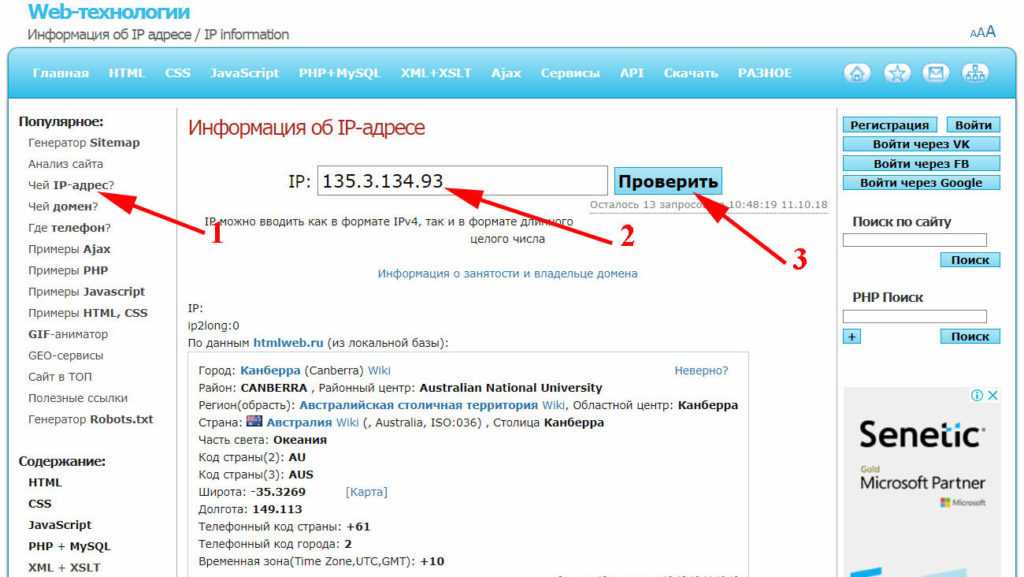

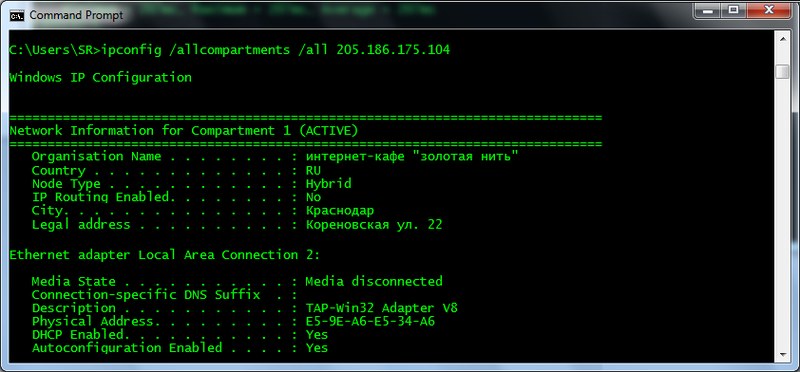

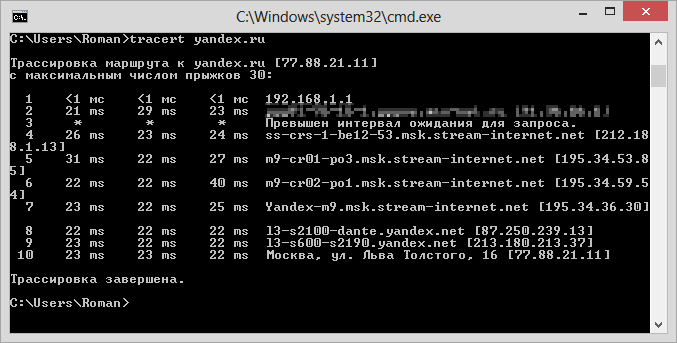

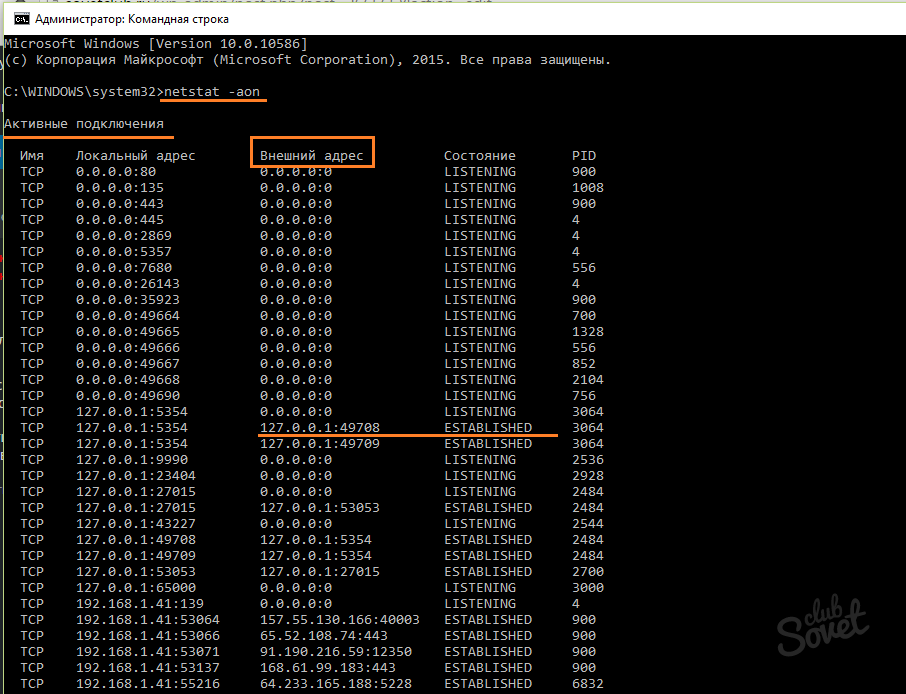

Начать установление владельца IP-адреса надо с простой проверки информации об IP, которую можно провести на этом сайте. Нам важно понять, подлинный ли это IP-адрес цели или используются инструменты для его сокрытия. Если IP-адрес принадлежит хостинг-провайдеру или Tor-сети, значит, перед нами сервер, за которым скрывается пользователь.

Вот пример IP-адреса пользователя, использующего VPN. Сервер принадлежит хостинг-компании Digital Ocean, у которой сервер с данным IP арендовал владелец VPN-сервиса Browsec, затем предоставив доступ клиенту.

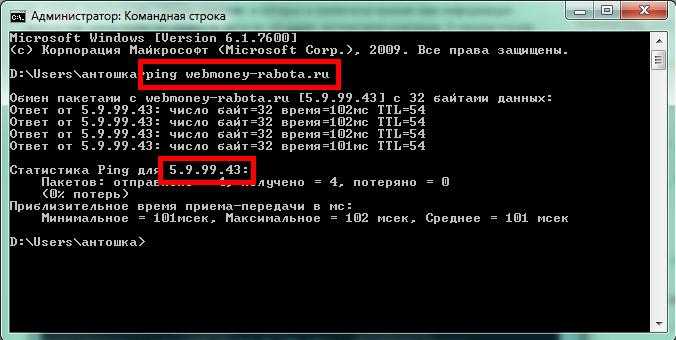

В рамках курса мы научим вас более сложным путям проверки, таким как анализ открытых портов, ASN или двусторонний пинг, способным дать точный ответ об использовании прокси, VPN или Tor с целью сокрытия IP-адреса. Но для базовой проверки достаточно определения интернет-провайдера и страны IP-адреса.

Важно, чтобы интересующее лицо не использовало средств сокрытия подлинного IP-адреса. Деанонимизировать пользователей прокси, VPN и Tor возможно, но значительно сложнее, и часто для этого требуется атака по сторонним каналам. Например, тайминг-атака с использованием мессенджера позволяет установить личность даже продвинутого параноика, не вылезающего из Tor-сети.

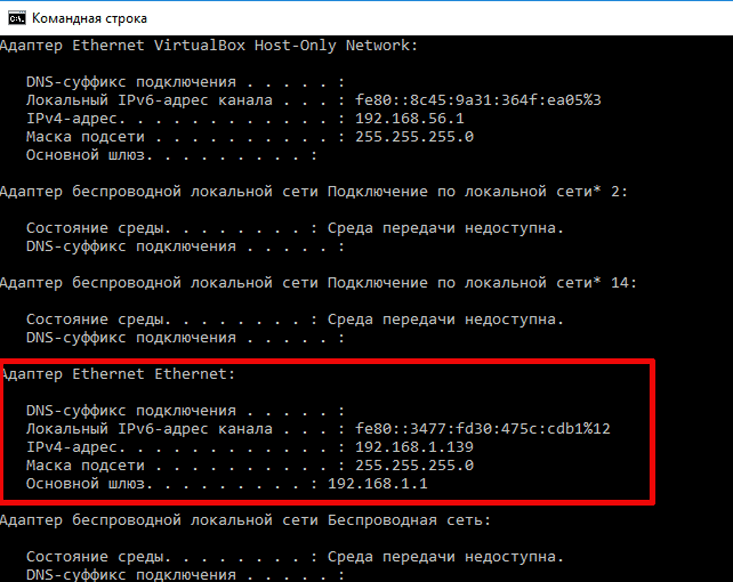

Вот IP-адрес, принадлежащий обычному интернет-провайдеру.

Если IP-адрес принадлежит интернет-провайдеру, необходимо выяснить, кому этот IP-адрес был предоставлен. Эти данные есть только у интернет-провайдера, которому правоохранительные органы направляют официальный запрос и получают информацию, хакеры же заказывают пробив данных на черном рынке. При наличии значительных финансов обращаются к частным детективам, детективные агентства могут предоставить подобную информацию.

Эти данные есть только у интернет-провайдера, которому правоохранительные органы направляют официальный запрос и получают информацию, хакеры же заказывают пробив данных на черном рынке. При наличии значительных финансов обращаются к частным детективам, детективные агентства могут предоставить подобную информацию.

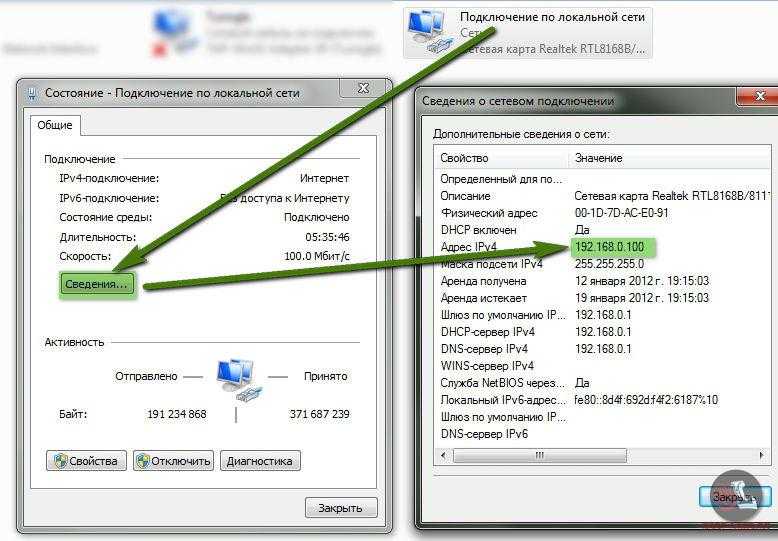

Если интернет-провайдер сообщит, что IP-адрес в интересующий момент времени использовался частным клиентом в квартире многоэтажного дома, может показаться, что успех близок, так как, в договоре будут прописаны данные заключившего его клиента. Но не стоит забывать, что IP-адрес, как правило, привязан к Wi-Fi роутеру, через который могут выходить в сеть все жильцы квартиры.

Кроме того, часто соседи ломают Wi-Fi точки поблизости для получения доступа к бесплатному интернету. Я вам настоятельно рекомендую проверить свой домашний Wi-Fi на предмет наличия незваных гостей. Wi-Fi устройства обычно плохо защищаются владельцами и редко обновляются, потому их взламывают не только соседи, но и хакеры, используя скомпрометированный Wi-Fi как VPN или прокси. Следовательно, существует вероятность, что разыскиваемый пользователь IP-адреса не проживает в квартире, где размещен Wi-Fi роутер.

Следовательно, существует вероятность, что разыскиваемый пользователь IP-адреса не проживает в квартире, где размещен Wi-Fi роутер.

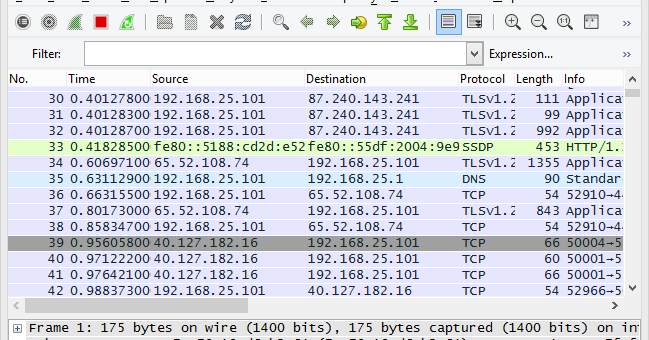

Точнее установить пользователей Wi-Fi в конкретный момент времени можно только получив доступ к роутеру физически или удаленно взломав его. Многие роутеры сохраняют информацию о том, кто подключался в тот или иной промежуток времени. Однако этот метод позволяет получить лишь MAC-адрес устройства и обычно применяется при проведении криминалистического анализа.

Сначала криминалист получает MAC-адреса устройств всех жильцов квартиры, а затем на основе данных роутера проверяет, какое устройство в тот или иной момент было к нему подключено. Не все Wi-Fi роутеры сохраняют эти данные, кроме того, имея доступ к устройствам, можно провести их криминалистический анализ и не возиться с роутером.

Если Wi-Fi роутер находился в публичном месте, например в кафе, правоохранительные органы как правило изымают записи камер наблюдения и проверяют через запрос к сотовому оператору, какие абоненты находились в то время в обозначенном квадрате. Приобрести данные от сотового оператора можно и в Даркнете, а вот у спецслужб ряда стран возможности шире, они могут изъять роутер, получить MAC-адрес и добавить его в систему поиска MAC-адресов.

Приобрести данные от сотового оператора можно и в Даркнете, а вот у спецслужб ряда стран возможности шире, они могут изъять роутер, получить MAC-адрес и добавить его в систему поиска MAC-адресов.

Подобные системы размещены в центрах многих крупных городов, суть их работы проста: они мониторят MAC-адреса устройств в определенном радиусе и, как обнаруживают разыскиваемое устройство, бьют тревогу. Если преступник, MAC-адрес которого известен, сядет где-нибудь в парке или кафе и раскроет ноутбук, не пройдет и нескольких секунд, как система обнаружит его, если, конечно, подобная система имеется в данном месте.

Как вы могли понять из текста выше, использование VPN, Tor или прокси может стать преградой для недоброжелателей и защитить не только от установления вашего места выхода в сеть, но и от прямой атаки на используемый вами Wi-Fi роутер. Однако не все так просто, в главе о деанонимизации пользователей VPN я расскажу историю, как мошенники отправили VPN-сервису запрос, представившись сотрудниками отдела по борьбе с наркотиками, а VPN-сервис выдал им подлинный IP-адрес и иные данные клиента. Владелец сервиса думал, что помогает в борьбе с наркотиками, а в итоге выдал данные законопослушного клиента, который сам стал жертвой.

Владелец сервиса думал, что помогает в борьбе с наркотиками, а в итоге выдал данные законопослушного клиента, который сам стал жертвой.

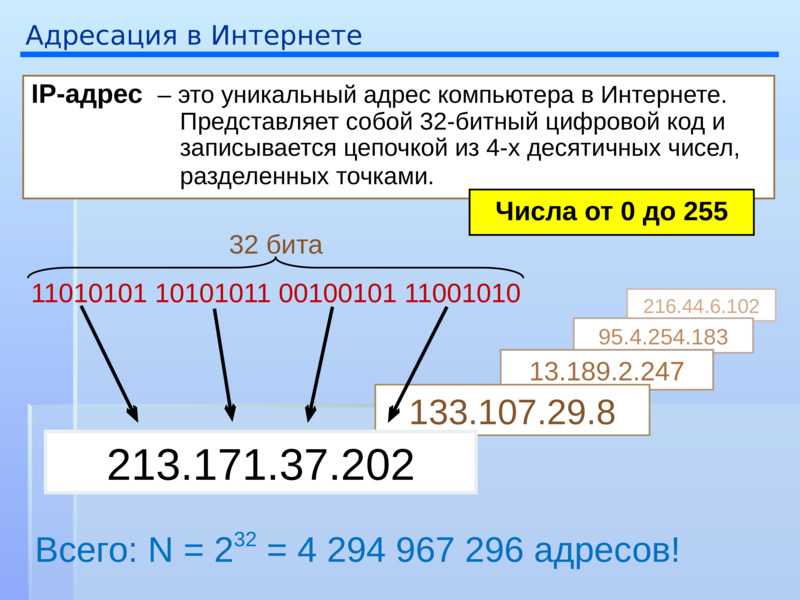

Понимание адресных пространств и подсетей в IPv4 [Учебное пособие]

В любой сети адресация Интернет-протокола ( IP ) необходима для обеспечения отправки данных правильному получателю или устройству. Схемы адресов IPv4 и IPv6 управляются Управлением по присвоению номеров в Интернете (IANA). Большая часть Интернета, который мы знаем сегодня, основана на схеме адресации IPv4 и по-прежнему является преобладающим методом связи как в Интернете, так и в частных сетях.

Это руководство представляет собой отрывок из книги, написанной Гленом Д. Сингхом, Риши Латчмеперсадом, под названием «Руководство по сертификации CompTIA Network+».

Эта книга представляет собой практическое руководство по сертификации, которое охватывает все темы сертификационного экзамена CompTIA в простой для понимания форме, а также содержит сценарии самооценки для лучшей подготовки.

Общедоступные IPv4-адреса

Существует два основных адресных пространства IPv4 — общедоступное адресное пространство и частное адресное пространство. Основное различие между обоими адресными пространствами заключается в том, что общедоступные IPv4-адреса маршрутизируются в Интернете, а это означает, что любому устройству, которому требуется связь с другими устройствами в Интернете, необходимо будет назначить общедоступный IPv4-адрес на своем интерфейсе, который подключен к Интернет.

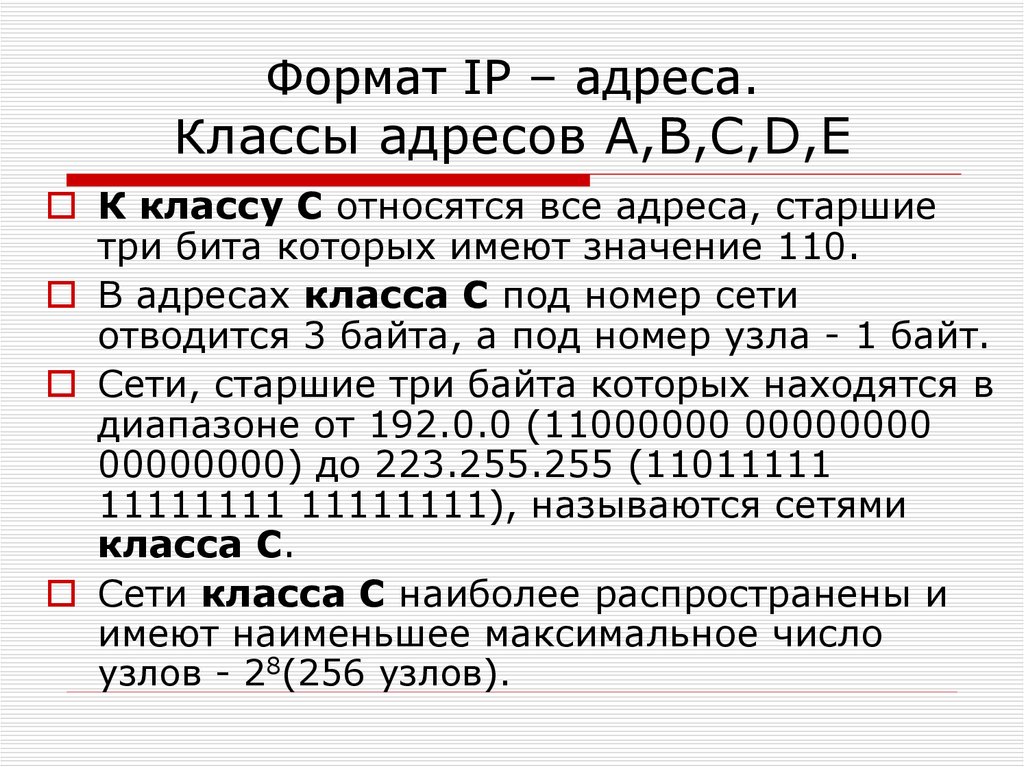

Пространство громкой связи разделено на пять классов:

| Класс A | 0.0.0.0 – 126.255.255.255 |

| Класс В | 128.0.0.0 – 191.255.255.255 |

| Класс С | 192.0.0.0 – 223.255.255.255 |

| Класс D | 224.0.0.0 – 239.255.255.255 |

| Класс Е | 240. 0.0.0 – 255.255.255.255 0.0.0 – 255.255.255.255 |

Адреса класса D используются для многоадресного трафика. Эти адреса не могут быть назначены. Адреса класса E зарезервированы для экспериментального использования и не могут быть назначены.

В Интернете классы A, B и C обычно используются на устройствах, напрямую подключенных к Интернету, таких как коммутаторы уровня 3, маршрутизаторы, брандмауэры, серверы и любые другие сетевые устройства. Как упоминалось ранее, существует около четырех миллиардов общедоступных IPv4-адресов. Однако во многих организациях и домах общедоступному интерфейсу маршрутизатора или модема назначается только один общедоступный IPv4-адрес. На следующей диаграмме показано, как общедоступный IP-адрес видят пользователи Интернета:

Итак, как насчет устройств, которым требуется доступ в Интернет из организации или дома? Может быть от нескольких устройств до сотен или даже тысяч устройств, которым требуется подключение к Интернету и IP-адрес для связи с Интернетом внутри компании. Если интернет-провайдеры предоставляют своим клиентам один общедоступный IPv4-адрес на своем модеме или маршрутизаторе, , как этот единственный общедоступный IPv4-адрес может обслуживать более одного устройства внутри организации или дома?

Если интернет-провайдеры предоставляют своим клиентам один общедоступный IPv4-адрес на своем модеме или маршрутизаторе, , как этот единственный общедоступный IPv4-адрес может обслуживать более одного устройства внутри организации или дома?

Интернет-шлюз или маршрутизатор обычно настроен с преобразованием сетевых адресов (NAT), который представляет собой метод сопоставления либо группы IP-адресов, либо одного IP-адреса на интерфейсе, выходящем в Интернет, в локальную сеть (LAN). . Для любых устройств, находящихся за интернет-шлюзом, которые хотят взаимодействовать с другим устройством в Интернете, NAT преобразует исходный IP-адрес отправителя в общедоступный IPv4-адрес. Поэтому все устройства в Интернете будут видеть общедоступный IPv4-адрес, а не фактический IP-адрес отправителя.

Частные IPv4-адреса

В соответствии с определением RFC 1918 существует три класса частных IPv4-адресов, которые выделяются только для частного использования. Это означает, что в частной сети, такой как LAN. Преимущество использования частного адресного пространства (RFC 1918) заключается в том, что классы не являются уникальными для какой-либо конкретной организации или группы. Их можно использовать внутри организации или частной сети. Однако в Интернете общедоступный IPv4-адрес уникален для устройства. Это означает, что если устройство напрямую подключено к Интернету с помощью частного IPv4-адреса, сетевое подключение к устройствам в Интернете не будет. У большинства интернет-провайдеров обычно есть фильтр для предотвращения любых частных адресов (RFC 19).18) от входа в их сеть.

Это означает, что в частной сети, такой как LAN. Преимущество использования частного адресного пространства (RFC 1918) заключается в том, что классы не являются уникальными для какой-либо конкретной организации или группы. Их можно использовать внутри организации или частной сети. Однако в Интернете общедоступный IPv4-адрес уникален для устройства. Это означает, что если устройство напрямую подключено к Интернету с помощью частного IPv4-адреса, сетевое подключение к устройствам в Интернете не будет. У большинства интернет-провайдеров обычно есть фильтр для предотвращения любых частных адресов (RFC 19).18) от входа в их сеть.

Частное адресное пространство разделено на три класса:

| Класс А — 10.0.0.0/8 сетевой блок | 10.0.0.0 – 010.255.255.255 |

| Класс B— 172.16.0.0/12 сетевой блок | 172.16.0.0 – 172.31.255.255 |

Класс C— 192. 168.0.0/16 сетевой блок 168.0.0/16 сетевой блок | 192.168.0.0 – 192.168.255.255 |

Что такое подсети и зачем нам нужно создавать подсети в сети?

Во-первых, подсети — это процесс разбиения одного блока IP-адресов на более мелкие подсети (подсети). Во-вторых, причина, по которой нам нужна подсеть, заключается в эффективном распределении IP-адресов с меньшими потерями. Это подводит нас к другим вопросам, например, почему нам нужно разбивать один блок IP-адресов и почему так важны наименьшие потери? Можем ли мы просто назначить адресный блок класса A, B или C сети любого размера? Чтобы ответить на эти вопросы, мы углубимся в эту тему, используя практические примеры и сценарии.

Предположим, вы работаете сетевым администратором в местной компании, и однажды ИТ-менеджер поручил вам новую задачу. Задача — перепроектировать схему ИС компании. Он также посоветовал вам использовать класс адресов, подходящий для размера компании, и обеспечить минимальную потерю IP-адресов.

Первое, что вы решили сделать, это нарисовать высокоуровневую диаграмму сети с указанием каждого филиала, на которой показано количество хостов в каждом филиале и каналы глобальной сети (WAN) между маршрутизаторами каждого филиала:

Диаграмма сети

Как видно из предыдущей диаграммы, в каждом здании есть маршрутизатор филиала, и каждый маршрутизатор соединен с другим с помощью канала WAN. В каждом филиале имеется разное количество хост-устройств, которым требуется IP-адрес для связи по сети.

Шаг 1 – определение подходящего класса адреса и причины

Маска подсети может многое рассказать нам о сети, например следующее:

- Часть IP-адреса, относящаяся к сети и хосту

- Количество хостов в сети

Если мы используем сетевой блок из любого из классов адресов, мы получим следующие доступные хосты:

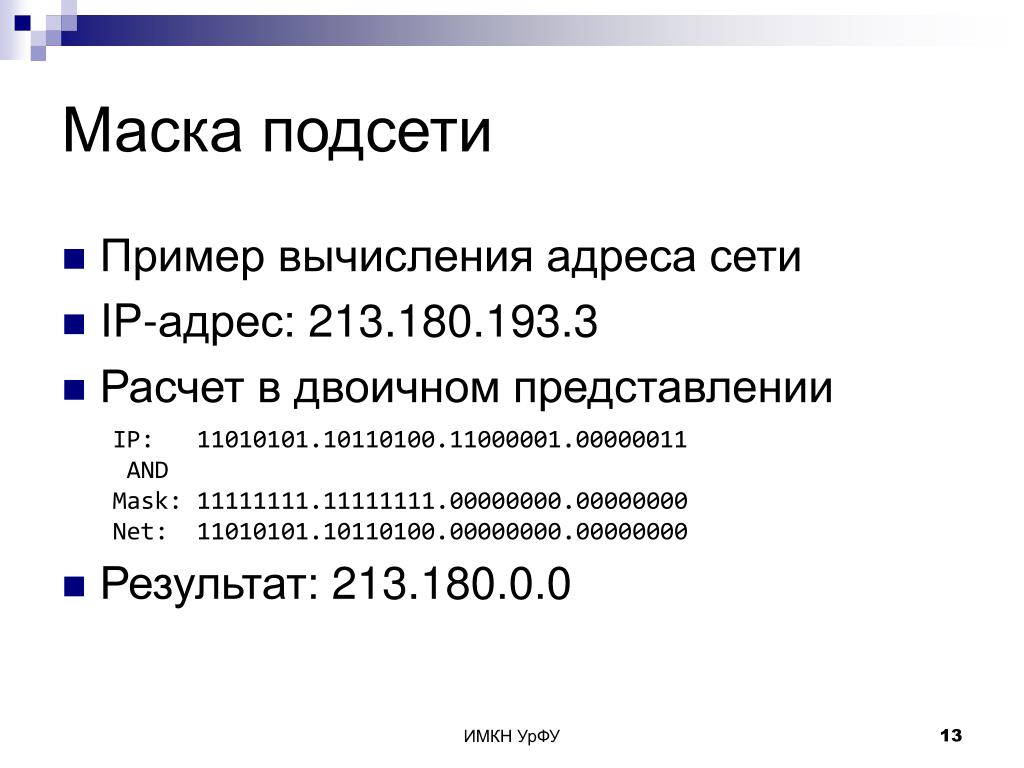

Как вы помните, сетевая часть адреса представлена 1 в маске подсети, а 0 представлять принимающую часть. Мы можем использовать следующую формулу для расчета общего количества IP-адресов в подсети по известному количеству битов хоста в маске подсети.

Мы можем использовать следующую формулу для расчета общего количества IP-адресов в подсети по известному количеству битов хоста в маске подсети.

По формуле 2 H , где H представляет бит хоста, мы получаем следующие результаты:

- Class A = 2 24 IP 2,16,716 total

- Класс B = 2 1 6 = 65 536 всего IP-адресов

- Класс C = 2 8 = всего 256 IP-адресов

В IPv4 есть два IP-адреса, которые нельзя назначить никаким устройствам. Это Идентификатор сети и широковещательный IP-адрес . Следовательно, вам нужно вычесть два адреса из общей формулы IP.

Используя формулу 2 H -2 для расчета используемых IP-адресов, мы получаем следующее:

- Класс A = 2 24 – 2 = 16 777 901 всего IP2

- Класс B = 2 16 – 2 = 65 534 всего IP-адресов

- Класс C = 2 8 – 2 = всего 254 IP-адреса

Оглядываясь назад на диаграмму сети , мы можем идентифицировать следующие семь сетей:

- Филиал A LAN : 25 хостов

- Филиал B LAN : 15 хостов

- Филиал C LAN : 28 хостов

- Филиал D LAN : 26 хостов

- WAN R1-R2 : необходимо 2 IP-адреса

- WAN R2-R3 : необходимо 2 IP-адреса

- WAN R3-R4 : необходимо 2 IP-адреса

Выбор подходящего класса адресов зависит от самой крупной сети и необходимого количества сетей. В настоящее время самая большая сеть Филиал C , в котором есть 28 хост-устройств, которым требуется IP-адрес. Мы можем использовать наименьший доступный класс, которым является любой адрес класса C, потому что он сможет поддерживать самую большую сеть, которая у нас есть. Однако для этого нам нужно выбрать адресный блок класса C. Давайте воспользуемся блоком 192.168.1.0/24 .

В настоящее время самая большая сеть Филиал C , в котором есть 28 хост-устройств, которым требуется IP-адрес. Мы можем использовать наименьший доступный класс, которым является любой адрес класса C, потому что он сможет поддерживать самую большую сеть, которая у нас есть. Однако для этого нам нужно выбрать адресный блок класса C. Давайте воспользуемся блоком 192.168.1.0/24 .

Помните, что маска подсети используется для идентификации сетевой части адреса. Это также означает, что мы не можем изменить сетевую часть IP-адреса при разделении на подсети, но мы можем изменить часть хоста:

Первые 24 бита представляют сетевую часть, а оставшиеся 8 бит представляют хостовую часть. Используя формулу 2H – 2 для расчета количества используемых IP-адресов узлов, мы получаем следующее:

2 H – 2 2 8 – 2 = 256 – 2 = 254 используемых IP-адреса

При назначении этого единственного сетевого блока любой из семи сетей будет потеряно много IP-адресов. Следовательно, нам необходимо применить наши методы создания подсетей к этому блоку адресов класса C.

Следовательно, нам необходимо применить наши методы создания подсетей к этому блоку адресов класса C.

Шаг 2 — создание подсетей (подсетей)

Чтобы создать больше подсетей или подсетей, нам нужно заимствовать биты в хостовой части сети. Формула 2N используется для расчета количества подсетей, где N – это количество битов, заимствованных в части хоста. Как только эти биты будут заимствованы, они станут частью сетевой части, и будет представлена новая маска подсети.

На данный момент у нас есть идентификатор сети 192.168.1.0/24 . Нам нужно получить семь подсетей, и каждая подсеть должна соответствовать нашей самой большой сети (которая составляет Branch C — 28 хостов).

Давайте создадим наши подсети. Помните, что нам нужно заимствовать биты в части хоста, начиная с того места, где заканчиваются единицы в маске подсети. Давайте заимствуем два бита хоста и применим их к нашей формуле, чтобы определить, можем ли мы получить семь подсетей:

Когда биты заимствованы в части хоста, биты изменяются на 1 в маске подсети. Это создает новую маску подсети для всех созданных подсетей.

Это создает новую маску подсети для всех созданных подсетей.

Используем нашу формулу для расчета количества сетей:

Количество сетей = 2 N 2 2 = 2 x 2 = 4 сети

Как мы видим, двух бит хоста недостаточно, так как нам нужно как минимум семь сетей. Заимствуем еще один бит хоста:

Еще раз воспользуемся нашей формулой для расчета количества сетей:

Количество сетей = 2 N 2 3 = 2 x 2 x 2 = 8 сетей

Используя 3 бит хоста, мы можем получить в общей сложности 8 подсети. В этой ситуации у нас есть одна дополнительная сеть, и эту дополнительную сеть можно отложить для будущего использования, если в будущем появится дополнительная ветвь.

Поскольку мы заимствовали 3 бит, у нас осталось 5 хост-бит. Давайте воспользуемся нашей формулой для расчета используемых IP-адресов:

Используемых IP-адресов = 2 H – 2 2 5 – 2 = 32 – 2 = 30 используемых IP-адресов

Это означает, что каждая из 8 подсетей будет иметь в общей сложности 32 IP-адреса, включая 30 используемых IP-адресов. Теперь у нас идеальная пара. Давайте разработаем наши 8 новых подсетей.

Теперь у нас идеальная пара. Давайте разработаем наши 8 новых подсетей.

На этом этапе мы должны следовать следующим рекомендациям:

- Мы не можем изменить сетевую часть адреса (красный)

- Мы не можем изменить хост-часть адреса (черный цвет)

- Мы можем модифицировать только заимствованные биты (зеленый)

Начиная с идентификатора сети, мы получаем следующие восемь подсетей:

Нельзя забывать о маске подсети:

Как мы видим, в маске подсети двадцать семь единиц, что дает нам 255.255.255.224 или /27 в качестве новой маски подсети для всех восемь подсетей, которые мы только что создали.

Взгляните на каждую из подсетей. Все они имеют фиксированное приращение, равное 32. Чтобы быстро вычислить размер приращения, можно использовать формулу 2 x . Это помогает вычислить десятичную запись каждой подсети намного проще, чем вычисление двоичной. Последняя сеть в любой подсети всегда заканчивается настраиваемым окончанием новой маски подсети. В нашем примере новая маска подсети 255.255.255.224 заканчивается на 224 , и последняя подсеть также заканчивается тем же значением, 192.168.1.224 .

В нашем примере новая маска подсети 255.255.255.224 заканчивается на 224 , и последняя подсеть также заканчивается тем же значением, 192.168.1.224 .

Шаг 3 — присвоение каждой сети соответствующей подсети и расчет диапазонов

Чтобы определить первый пригодный для использования IP-адрес в подсети, первый бит справа должен быть равен 1. биты хоста, кроме первого бита справа, должны быть равны 1. Широковещательный IP-адрес любой подсети — это когда все биты хоста равны 1.

Давайте посмотрим на первую подсеть. Мы назначим подсеть 1 для Филиала A LAN:

Вторая подсеть будет выделена для Филиала B LAN:

Третья подсеть будет выделена для Филиала C LAN:

Четвертая подсеть будет выделен для филиала D LAN:

На данный момент мы успешно выделили подсети с 1 по 4 для каждой из локальных сетей филиала. Во время наших первоначальных расчетов для определения размера каждой подсети мы увидели, что все восемь подсетей равны, и что у нас всего 32 IP-адреса с 30 используемыми IP-адресами. В настоящее время у нас есть подсети с 5 по 8 для выделения, но если мы выделим подсети 5, 6 и 7 каналам WAN между ветвями R1-R2, R2-R3 и R3-R4, мы будем терять 28 IP-адресов, так как каждая WAN ссылка (точка-точка) требует только 2 IP-адреса.

В настоящее время у нас есть подсети с 5 по 8 для выделения, но если мы выделим подсети 5, 6 и 7 каналам WAN между ветвями R1-R2, R2-R3 и R3-R4, мы будем терять 28 IP-адресов, так как каждая WAN ссылка (точка-точка) требует только 2 IP-адреса.

Что, если мы сможем взять одну из наших существующих подсетей и создать еще больше, но меньших сетей, чтобы соответствовать каждому каналу WAN (точка-точка)? Мы можем сделать это с помощью процесса, известного как маскирование подсети переменной длины (VLSM). Используя этот процесс, мы делим подсеть на подсети.

На данный момент мы отложим подсети 5, 6 и 7 в качестве будущих резервов для любых будущих ветвей:

Шаг 4 — VLSM и подсети подсети

Для каналов глобальной сети нам нужно как минимум три подсети . Каждый должен иметь как минимум два пригодных для использования IP-адреса. Для начала давайте воспользуемся следующей формулой для определения количества битов хоста, которое необходимо, чтобы у нас было как минимум два пригодных для использования IP-адреса: 2H — 2, где H — количество битов хоста.

Мы собираемся использовать один бит, 2 1 – 2 = 2 – 2 = 0 используемых IP-адресов. Добавим в нашу формулу дополнительный бит хоста, то есть 2 2 – 2 = 4 – 2 = 2 доступных IP-адресов. На данный момент у нас есть идеальное совпадение, и мы знаем, что только два бита хоста необходимы для предоставления нам наших каналов WAN (точка-точка).

Мы будем использовать следующие рекомендации:

- Мы не можем изменить сетевую часть адреса (красный)

- Поскольку мы знаем, что два бита хоста необходимы для представления двух пригодных для использования IP-адресов, мы можем зафиксировать их на месте (фиолетовый)

- Бит между сетевой частью (красный) и заблокированными битами хоста (фиолетовый) будет новыми сетевыми битами (черный)

- Чтобы рассчитать количество сетей, мы можем использовать 2 N = 2 3 = 8 сетей. Несмотря на то, что мы получили намного больше сетей, чем нам действительно нужно, оставшиеся сети можно отложить для будущего использования.

- Чтобы рассчитать общее количество IP-адресов и приращение, мы можем использовать 2 H = 2 2 = 4 всего IP-адресов (включая идентификатор сети и широковещательные IP-адреса).

- Чтобы рассчитать количество используемых IP-адресов, мы можем использовать 2 H – 2 = 2 2 – 2 = 2 доступных IP-адресов на сеть.

Давайте разработаем наши восемь новых подсетей для любых существующих и будущих каналов WAN (точка-точка):

Теперь, когда у нас есть восемь новых подсетей, давайте распределим их соответствующим образом.

Первая подсеть будет выделена для WAN 1, R1-R2:

Вторая подсеть будет выделена для WAN 2, R2-R3:

Третья подсеть будет выделена для WAN 3, R3- R4:

Теперь, когда мы выделили первые три подсети для каждого канала WAN, следующие оставшиеся подсети можно выделить для любых будущих ветвей, которым может понадобиться еще один канал WAN. Они будут назначены для будущего бронирования:

Они будут назначены для будущего бронирования:

Резюме

В этом руководстве мы разобрались с общедоступными и частными адресами IPV4. Мы также узнали о важности наличия подсети и увидели 4 простых шага, необходимых для завершения процесса создания подсети.

Чтобы учиться у отраслевых экспертов и применять их методы для решения сложных ИТ-проблем, а также для эффективного прохождения и достижения этой сертификации, ознакомьтесь с нашей книгой Руководство по сертификации CompTIA Network+.

Читать далее

AWS объявляет о большей гибкости своих сертификационных экзаменов и отказывается от предварительных требований к экзаменам

10 лучших ИТ-сертификатов для профессионалов в области облачных вычислений и сетей в 2018 году

Что важно в резюме инженера? В отчете Hacker Rank указаны навыки, а не сертификаты

Подсети — расчет масок подсети и многое другое

Перейти к содержанию

— выберите автора в конце страницы —

ОБНОВЛЕНО 9 октября 2019 г.

В моей последней статье «IP-адресация и маршрутизация, часть 1: вторжение IP-адресов» я представил архитектуру схемы IP-адресации. Мы рассмотрели классы IP-сетей и то, как их различать.

Если вы новичок в этой области, я бы посоветовал добавить часть 1 и часть 2: Процесс IP-маршрутизации в ваш список для чтения, поскольку в ней содержится дополнительная информация, которая может быть полезна для четкого понимания концепции подсетей. .

В сегодняшней статье мы узнаем о концепции подсетей IP-адресов и о том, как мы можем использовать ее для разделения нашей классовой сети на более мелкие сети, которые могут работать в отдельных рабочих зонах. Мы также рассмотрим, как мы можем сохранить адресное пространство и сэкономить ресурсы на управлении процессами с помощью подсетей.

Я приведу несколько примеров, чтобы наглядно представить этапы создания подсетей и помочь вам освоить эту тему. И хотя поначалу это может показаться трудным, не сдавайтесь! Все, что нужно, это немного времени и практики!

Что такое подсеть?

Подсети — это процесс кражи битов из HOST-части IP-адреса для разделения большей сети на более мелкие подсети, называемые подсетями. После разделения на подсети мы получаем поля NETWORK SUBNET HOST. Мы всегда резервируем один IP-адрес для идентификации подсети, а другой — для определения широковещательного адреса подсети.

После разделения на подсети мы получаем поля NETWORK SUBNET HOST. Мы всегда резервируем один IP-адрес для идентификации подсети, а другой — для определения широковещательного адреса подсети.

В следующих разделах вы узнаете, как все это возможно.

Зачем использовать подсети?

Вот три причины, по которым вы можете захотеть использовать подсети:

Сохранение IP-адресов: Представьте, что у вас есть сеть из 20 хостов. Использование сети класса C приведет к потере большого количества IP-адресов (254-20=234). Разбиение больших сетей на более мелкие части было бы более эффективным и позволило бы сохранить большое количество адресов.

Уменьшенный сетевой трафик: Формируются меньшие сети, создающие меньшие широковещательные домены, следовательно, уменьшается широковещательный трафик на границах сети.

Упрощение: разделение больших сетей на более мелкие может упростить поиск и устранение неисправностей путем изоляции сетевых проблем вплоть до их конкретного существования.

Как создать подсеть (или объяснение концепции подсети)

Чтобы лучше понять концепцию разбиения на подсети, представьте себе сеть с 256 адресами (сеть класса C). Один из этих адресов используется для идентификации сетевого адреса, а другой используется для идентификации широковещательного адреса в сети. Таким образом, у нас остается 254 адреса, доступных для адресации хостов.

Если мы возьмем все эти адреса и разделим их поровну на 8 различных подсетей, мы все еще сохраним общее количество исходных адресов, но теперь мы разделили их на 8 подсетей по 32 адреса в каждой. Каждой новой подсети необходимо выделить 2 адреса для подсети и широковещательный адрес внутри подсети.

В результате мы получаем 8 подсетей, каждая из которых имеет 30 адресов подсетей, доступных для хостов. Вы можете видеть, что общее количество адресуемых хостов уменьшилось (240 вместо 254), но улучшилось управление адресным пространством.

Теперь, когда мы объяснили маску подсети, я воспользуюсь парой примеров, чтобы объяснить, как можно максимально четко рассчитать маску подсети IP-адреса, но сначала краткое объяснение того, что такое подсеть. 5) различных подсетей.

5) различных подсетей.

Следует отметить, что в прошлом использование нулевой подсети (00000—) и подсети всех единиц (11111—) не разрешалось. В наши дни это не так. Начиная с программного обеспечения Cisco IOS версии 12.0 явно разрешено все адресное пространство, включая все возможные подсети.

Давайте использовать IP-адрес 192.168.10.44 с маской подсети 255.255.255.248 или /29.

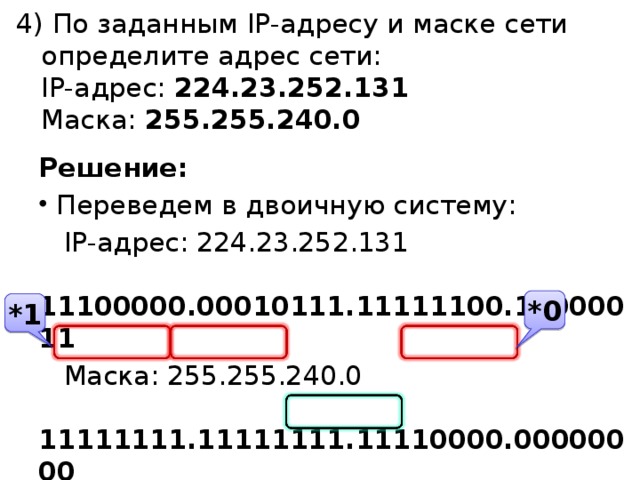

Шаг 1: преобразовать в двоичный

Шаг 2: Рассчитайте адрес подсети

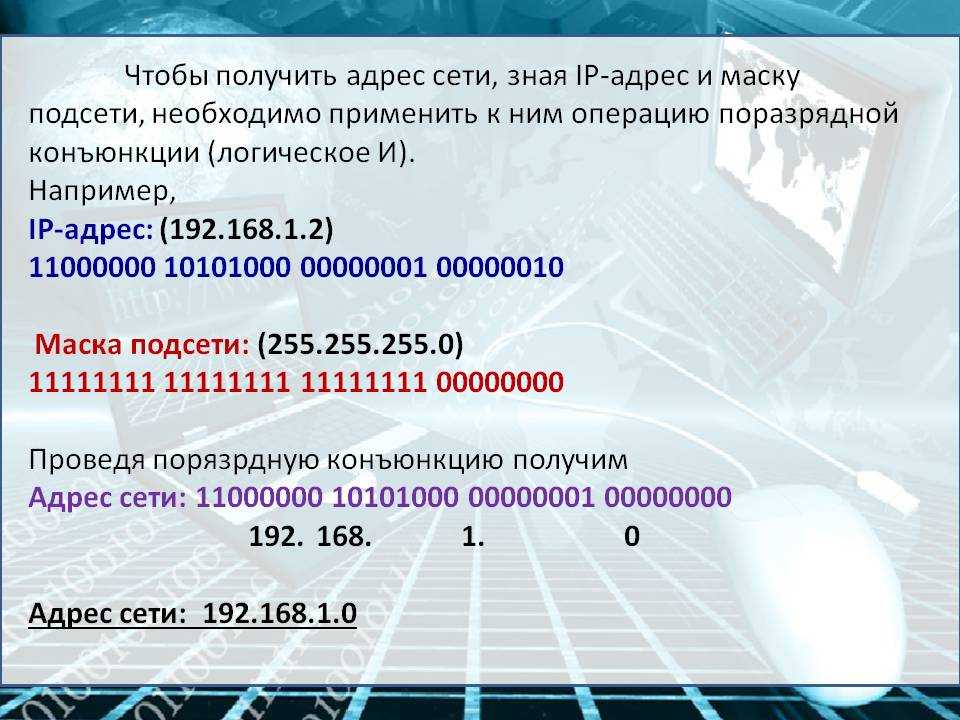

Для расчета подсети IP-адреса необходимо выполнить побитовую операцию И (1+1=1, 1+0 или 0+1=0, 0+0=0) для IP-адреса хоста и маски подсети . Результатом является адрес подсети, в которой находится хост.

Шаг 3: Найдите диапазон хостов

Мы уже знаем, что для создания подсети этого адреса класса C мы позаимствовали 5 бит из поля Host. Эти 5 бит используются для идентификации подсетей. Остальные 3 бита используются для определения хостов в конкретной подсети.

Адрес подсети идентифицируется всеми нулевыми битами в хостовой части адреса. Первый хост в подсети идентифицируется всеми 0 и 1. Последний хост идентифицируется всеми 1 и 0. Широковещательный адрес — это все 1. Теперь мы переходим к следующей подсети, и процесс повторяется таким же образом.

Следующая диаграмма ясно иллюстрирует этот процесс:

Шаг 4. Рассчитайте общее количество подсетей и 90 142 хостов в каждой подсети.

Зная количество битов подсети и хоста, теперь мы можем рассчитать общее количество возможных подсетей и общее количество хостов в подсети. В наших расчетах мы предполагаем, что можно использовать подсети со всеми нулями и со всеми единицами. Следующая диаграмма иллюстрирует этапы расчета.

Как создать подмножество адреса класса C

Использование быстрого пути

Теперь давайте посмотрим, как создать подсеть с одним и тем же адресом класса C, используя более быстрый метод. Давайте снова используем IP-адрес 192. 5), и вы обнаружите, что в результате получается 32 подсети. Обратите внимание, что если подсеть со всеми нулями не используется, то у нас остается 31 подсеть, а если также не используется подсеть со всеми единицами, то у нас наконец есть 30 подсетей. 93-2), что соответствует 6 узлам в подсети.

5), и вы обнаружите, что в результате получается 32 подсети. Обратите внимание, что если подсеть со всеми нулями не используется, то у нас остается 31 подсеть, а если также не используется подсеть со всеми единицами, то у нас наконец есть 30 подсетей. 93-2), что соответствует 6 узлам в подсети.

Подсети, хосты и широковещательные адреса для каждой подсети: Чтобы найти допустимые подсети для этой конкретной маски подсети, вы должны вычесть 248 из значения 256 (256-248=8), которое является первым доступным адресом подсети. На самом деле первая доступная подсеть — это нулевая подсеть, которую мы явно отмечаем. Следующий адрес подсети — 8+8=16, следующий — 16+8=24, и так продолжается до тех пор, пока мы не достигнем значения 248.

В следующей таблице представлена вся информация о подсети. Обратите внимание, что наш IP-адрес (192.168.10.44) находится в подсети 192.168.10.40.

Проверьте свои знания и практику работы с подсетями, практикуйтесь, практикуйтесь!

Не расстраивайтесь, если вы до сих пор не знаете, как правильно создавать подсети. Создание подсетей на самом деле не так сложно, но требует некоторой практики.

Создание подсетей на самом деле не так сложно, но требует некоторой практики.

Продолжайте и создайте подсеть сетевой адрес 192.168.10.0, используя маску подсети 255.255.255.192 (/26). Найдите допустимые подсети, диапазоны узлов и широковещательные адреса для каждой подсети. Если вы хотите перепроверить свой ответ, не стесняйтесь оставлять мне комментарий, и я предоставлю вам правильное решение.

Начните с проверки своих знаний о подсетях и убедитесь, что вы уверены в этом, прежде чем переходить к разработке собственных подсетей. Но помните, что если вы находитесь на пути Cisco Networking , вам рано или поздно придется иметь дело с подсетями, поэтому воспользуйтесь этой возможностью и начните самостоятельное тестирование.

Если вы обнаружите, что при обучении работе с подсетями вам нужны дополнительные рекомендации и практические занятия, Pluralsight предлагает ресурсы, которые помогут вам в этом. Прочтите о некоторых крутых трюках с подсетями с помощью маски подсети переменной длины или запишитесь на курсы по созданию подсетей через Pluralsight!

Обновлено 09. 10.2019

10.2019

Сначала получите наш контент. В вашем почтовом ящике.

1229

Перенаправить ссылку

Спасибо! Ваша информация была представлена.

Автор

Стелиос Антониу

Стелиос Антониу имеет степень бакалавра в области электронной инженерии и степень магистра в области коммуникационных сетей. У него более трех лет опыта преподавания приложений MS Office, сетевых курсов и курсов GCE по информационным технологиям. В настоящее время Стелиос работает инженером VoIP в телекоммуникационной компании, где применяет свои знания на практике. Он успешно прошел обучение по темам CCNP, Linux и IMS. Его энтузиазм, амбиции и знания побуждают его делать все возможное. Стелиос написал много статей, посвященных Cisco CCENT, CCNA и CCNP.

С помощью плана Pluralsight вы можете:

С помощью 14-дневного пилотного проекта вы можете:

- Получите доступ к тысячам видео для развития важнейших навыков

- Предоставьте до 10 пользователей доступ к тысячам видеокурсов

- Практика и применение навыков с интерактивными курсами и проектами

- Просмотр данных о навыках, использовании и тенденциях для ваших команд

- Подготовка к сертификации с помощью ведущих в отрасли практических экзаменов

- Оценка уровня владения навыками и ролями

- Согласуйте обучение с вашими целями с помощью путей и каналов

Готовы повысить уровень

всей своей команды?

10

Подписки

Нужно больше подписок? Свяжитесь с отделом продаж.