Как выключить интернет по ip: Выключаем интернет, зная IP (самый простой способ). » Информационный портал Seoxa.Ru

Содержание

Как отключить интернет при сбое VPN — Cryptoworld

Зачастую интернет, особенно мобильный, спешит «обрадовать» нас своей нестабильной работой. Будь это плохой уровень сигнала, работа с лептопа в движении/на авто или попросту закончился пакет услуг. При обрыве интернета обрывается и VPN-соединение. В этот момент, если Вы не успели принять меры или переподключить последний, все программы на вашем компьютере активно начнут лезть в интернет, но уже с Вашего реального IP адреса.

Засвет IP может повлечь за собой последующую деанонимизацию и определение Вашего местоположения. В добавок, внезапная смена IP адреса может может привести к немедленной блокировке аккаунта платёжной системы…

Мы будем использовать минимум инструментов, в основном системных, дабы избежать присутствия дополнительных сомнительных приложений в нашей системе. К таким относятся мутные приложения-клиенты с закрытым исходным кодом от VPN сервисов, которые потенциально могут содержать в себе большое количество уязвимостей, или вовсе иметь встроенную функцию сбора ваших персональных данных, порой очень даже критичных (IP адрес шлюза, имя хостов и т. д.)!

д.)!

Помни, доверять нужно только себе и никому больше!

Важно! Данный мануал актуален только для Ваших ноутбуков или PC! Применяя данную методику на выделенный сервер, Вы собственноручно лишаете себя доступа к нему! Так же, чтобы ничего не мешало корректной работе, рекомендуется удалить стороннее программное обеспечение со встроенной функцией firewall.

Приступим!

Windows 7 / 8.1 / 10 (только OpenVPN) + Бонус! Блокируем утечку DNS-адресов.

Способ заключается в правильной настройке встроенного брандмауэра (файрволла), где потребуется задать правило «Разрешить исходящее подключение для OpenVPN, запретить входящие и исходящие для всего остального». Способ тестировался на Windows 7 и 8. Теоритически, должно заработать и на десятке.

I. Включаем службу «Брандмауэр Windows».

Для того чтобы реализовать задуманное, нужно сперва убедиться, что на Вашем компьютере запущена служба «Брандмауэр Windows». Для этого нужно зайти в «Менеджер служб Windows» любым удобным для Вас способом.

- Способ 1: Пуск -> Выполнить -> Ввести строчку «services.msc» (без кавычек) -> Нажать Enter.

- Способ 2: Пуск -> Панель управления -> Категория «мелкие значки» -> «Администрирование» -> «Службы»

- Способ 3: Ваш собственный способ

Ищем в списке нужную нам службу под названием «Брандмауэр Windows», выделяем, жмём правой кнопкой мыши. В выпадающем меню нажимаем «Свойства».

Тип запуска -> «Автоматически» -> Запустить -> Применить -> Ок. Закрываем окно настройки служб, оно нам больше не понадобится.

II. Создаём правила для брандмауэра.

Открываем настройки брандмауэра любым для удобным для Вас способом.

- Способ 1: Пуск -> Выполнить -> Ввести строчку «wf.msc» (без кавычек) -> Нажать Enter

- Способ 2: Пуск -> Панель управления -> Категория «мелкие значки» -> «Брандмауер Windows» -> меню слева «Дополнительны параметры»

- Способ 3: Ваш собственный способ

1. Кликаем на «Правила для исходящего подключения»

Кликаем на «Правила для исходящего подключения»

2. Создать правило

3. «Для программы»

4. «Далее»

5. «Путь программы»

6. Обзор

7. Ищем и указываем исполняемый файл OpenVPN, который находится по пути «C:\Program Files\OpenVPN\bin\openvpn.exe». Название файла «openvpn.exe»

8. Открыть

9. Далее

10. Разрешить подключение

11. Далее

12. Оставляем всё как есть, далее

13. Присваиваем любое имя для нашего правила и нажимаем «Готово».

Таким образом мы создали нужное нам правило. Переходим на следующий этап.

III. Запрещаем исходящие подключения во всех типах сети, кроме публичной.

1. Кликаем на «Брандмауэр Windows в режиме повышенной безопасности»

2. Свойства брандмауэра Windows

3. Профиль домена -> «Исходящие подключения» -> Блокировать

4. Тоже самое повторяем для вкладки «Частный профиль»

5. Во вкладке «Общий профиль», напротив, разрешаем исходящие соединения (стоит по умолчанию)

6. Жмём ОК.

Жмём ОК.

IV. Меняем тип текущего подключения на «Публичный».

Нам осталось изменить тип текущего подключения на «публичный». Делать это необходимо для каждой новой сети, иначе наше правило попросту не будет работать и пропускать утечку трафика при обрыве VPN! Да, это Windows, детка (удаляй как можно скорей и ставь Linux). Опишем, как это сделать на Windows 7.

Для Windows 8-10 требуется иные манипуляции, руководство к которым Вы сможете найти на https://answers.microsoft.com/ru-ru.

Открываем центр управления сетями и общим доступом любым для удобным для Вас способом.

- Способ 1: Пуск -> Выполнить -> Ввести строчку «control.exe /name Microsoft.NetworkandSharingCenter» (без кавычек) -> Нажать Enter.

- Способ 2: Пуск -> Панель управления -> Категория «мелкие значки» -> «Центр управления сетями и общим доступом»

- Способ 3: Ваш собственный способ

1. Находим Ваше активное соединение. Например «Сеть 2» и кликаем ссылку под ней

2. Обязательно ставим галочку «Больше не задавать этот вопрос…»

Обязательно ставим галочку «Больше не задавать этот вопрос…»

3. Меняем тип на «Сеть предприятия», просто кликнув по ней левой кнопкой мыши

4. Жмём закрыть

V. Предупреждение! ВАЖНО!

- Если внезапно появится всплывающее окошко файрвола, он же запрос на «разрешить ли этой программе доступ в сеть?», то прежде нажать «Разрешить», убедитесь, что Вы сняли галочку с «Публичная сеть»! В противном случае, приложение будет «протекать».

- Никогда не разрешайте иным программам автоматически добавлять правила для firewall! Они могут навредить установке!

VI. Универсальный способ блокировки утечек DNS.

Начиная с версии 2.3.9, разработчики OpenVPN реализовали встроенную функцию по блокированию локальных DNS серверов. Чтобы воспользоваться ею, Вам всего-лишь необходимо отредактировать конфигурационный файл, открыв его блокнотом, и добавить в конец конфига строчку «block-outside-dns» (без кавычек), после чего сохранить, переподключиться и протестировать. Сделать это можно на данном сайте https://dnsleaktest.com/

Сделать это можно на данном сайте https://dnsleaktest.com/

Готово! Проверить очень просто — браузер и мессенджеры должны не установить соединение до тех пор, пока не подключите VPN.

Способ заключается в установке и настройке простейшего файрволла для новичков — ufw (UncomplicatedFirewall) на Debian-подобных дистрибутивах. Никаких непонятных iptables цепочек и прочих джунглей.

I. Установка ufw

ufw можно найти практически в любом debian-based репозитории, следовательно нам не потребуется подключать новые.

1. Запускаем терминал, вбиваем команду, отвечающую за обновление кэша пакетов и непосредственно установку ufw:

$sudo apt-get update && sudo apt-get install ufw -y

II. Добавляем и применяем правила.

Для начала нам потребуется узнать IP-адрес VPN сервера, чтобы добавить его в цепочку правил для исходящих соединений.

- Открываем конфиг любым блокнотом

- IP адрес VPN сервера находится напротив строчки «remote».

Если у Вас вместо IP адреса указано доменное имя, то нужно его преобразовать и заменить в конфиге. Для этого выполните в терминале команду:

Если у Вас вместо IP адреса указано доменное имя, то нужно его преобразовать и заменить в конфиге. Для этого выполните в терминале команду:

Код:

$nslookup «Доменное имя»

- Как пример, может получиться вот так:

Код:

$nslookup linux-cryptofree.cryptostorm.net

Server: DNS-SERVER

Address: DNS-SERVER#53

Non-authoritative answer:

Name: linux-cryptofree.cryptostorm.net

Address: 0.0.0.0

Из доменного имени «linux-cryptofree.cryptostorm.net» получили IP адрес 0.0.0.0, записали или запомнили его.

Если в Вашем конфиге 4 домена, то нужно зарезольвить все поочерёдно. Если конфиг содержит несколько IP адресов — всё так же, выписываем сразу все.

Изредка встречается обратная ситуация, когда доменное имя одно, а ответ содержит сразу 2-5-10-20 IP адресов. Их тоже нужно выписать все! Если вы используете несколько конфигов… Ну вы поняли.

Их тоже нужно выписать все! Если вы используете несколько конфигов… Ну вы поняли.

- Далее добавим само правило.

Первая строка отвечает за блокирование всех входящих подключений. Вторая — исходящих. Третья и четвёртая позволяют беспрепятственно ходить пакетам через локальный интерфейс VPN адаптера.

Остановим внимание на пятой строчке. Именно этой командой мы разрешаем исходящее подключение до VPN сервера. Вместо «0.0.0.0» требуется прописать IP адрес, который мы получили в 1-3 пунктах. Если у Вас получилось несколько IP адресов, то пятую строку нужно повторить несколько раз, подставляя каждый IP адрес по отдельности. Шестой строчкой мы включаем наш firewall и добавим наше правило в автозагрузку.

Код:

$sudo ufw default deny outgoing

$sudo ufw default deny incoming

$sudo ufw allow out on tun0 from any to any

$sudo ufw allow in on tun0 from any to any

$sudo ufw allow out from any to 0.

0.0.0

$sudo ufw enable

III. Блокируем DNS утечки.

- Установим пакет resolvconf

Код:

$sudo apt-get update && sudo apt-get install resolvconf -y

- Данный скрипт поставляется с последними версиями пакета OpenVPN. Проверьте, вполне возможно Вам не придётся его создавать. Если файл на месте, переходите сразу к пункту 4.

Создадим файл с именем «update-resolv-conf» в каталоге «/etc/openvpn/»

Код:

$sudo touch /etc/openvpn/update-resolv-conf

- Отредактируем его и добавим нижеприведённый bash-скрипт:

Код:

$sudo nano /etc/openvpn/update-resolv-conf

После того, как нажали Enter, перед Вами появится окошко текстового редактора «nano». Копируем отсюда скрипт и вставляем в терминал, можно через правую кнопку мыши -> «Вставить». Для того чтобы сохранить файл, нажмите хоткей «Ctrl + X», затем напишите букву «Y» и нажмите Enter. Готово, осталось выдать права на выполнение. Прописываем:

Для того чтобы сохранить файл, нажмите хоткей «Ctrl + X», затем напишите букву «Y» и нажмите Enter. Готово, осталось выдать права на выполнение. Прописываем:

Код:

$sudo chmod +x /etc/openvpn/update-resolv-conf

- Редактируем OpenVPN конфиг любым удобным для Вас способом, добавляем в конец 3 строчки.

Код:

script-security 2

up /etc/openvpn/update-resolv-conf

down /etc/openvpn/update-resolv-conf

Сохраняем, переподключаемся и тестируем (для тестирования подойдет сайт: https://dnsleaktest.com/)

Вот и все)

Click to rate this post!

[Total: 3 Average: 4.3]

удаленное отключение интернета — очень нужно — Компьютеры

?

Компьтерная жизнь в Израиле по русски. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Top of Page | Разработано LiveJournal.com |

Как отключить интернет при отключении VPN

В последних статьях мы обещали рассказать о том, как реагирует VPN, когда вы внезапно отключаетесь.

Короче говоря, в таких случаях ваш трафик идет напрямую через стандартное интернет-соединение. Итак, как вы можете отключить Интернет в случае внезапного отключения VPN?

Практически невозможно найти подробные инструкции по этому поводу. Причина в том, что многие авторы слишком буквально понимают задачу: отключить Интернет. Эксперты пишут сценарии для отключения активных подключений или перенаправления потока данных из локальной сети в беспроводную локальную сеть. Некоторые даже предлагают такое средство, как полное отключение сетевой карты.

Однако мы считаем, что эту проблему следует решать гораздо проще. Как пользователь воспринимает отсутствие интернета? Он или она не может открыть ни один веб-сайт. Итак, технически то, что нам нужно сделать после отключения VPN, — это перенаправить трафик на нерабочий IP-адрес.

Как пользователь воспринимает отсутствие интернета? Он или она не может открыть ни один веб-сайт. Итак, технически то, что нам нужно сделать после отключения VPN, — это перенаправить трафик на нерабочий IP-адрес.

Некоторые, возможно, уже догадались о нашем предложении: использовать маршруты.

Учтите, что вы уже установили программу VPN или вручную настроили виртуальное соединение. IP-адрес вашего VPN-сервера, скажем, 198.50.131.233. Не будем забывать, как легко узнать IP-адрес вашего подключения: просто откройте whoer.net, и вы сразу увидите все, что вам нужно:

Чем опасен внезапный сбой VPN?

Вы включаете компьютер и выходите в сеть через статический адрес, полученный от вашего провайдера. Ваш сетевой провайдер мгновенно видит, какие сайты вы открываете. Потом вы включаете свой VPN, и ваш провайдер вас теряет: он просто видит, что ваш трафик идет на какой-то IP-адрес. Сейчас вы серфите как обычно, но вдруг ваш провайдер виртуального сервера отключается (например, из-за перезагрузки сервера). Весь ваш трафик мгновенно переключается на адрес, полученный от вашего провайдера, и он мгновенно начинает видеть все, что вы делаете в Сети. Чтобы избежать этого, команда нашего блога рекомендует установить IP-адрес вашего виртуального сервера в качестве шлюза по умолчанию! Если вы потеряете VPN-подключение, ваш интернет-трафик попытается переключиться на шлюз по умолчанию… чтобы найти тот же IP-адрес, но нерабочий. Вам будет казаться, что интернет отключен полностью: вы не можете зайти ни на один сайт.

Весь ваш трафик мгновенно переключается на адрес, полученный от вашего провайдера, и он мгновенно начинает видеть все, что вы делаете в Сети. Чтобы избежать этого, команда нашего блога рекомендует установить IP-адрес вашего виртуального сервера в качестве шлюза по умолчанию! Если вы потеряете VPN-подключение, ваш интернет-трафик попытается переключиться на шлюз по умолчанию… чтобы найти тот же IP-адрес, но нерабочий. Вам будет казаться, что интернет отключен полностью: вы не можете зайти ни на один сайт.

Как настроить шлюз по умолчанию

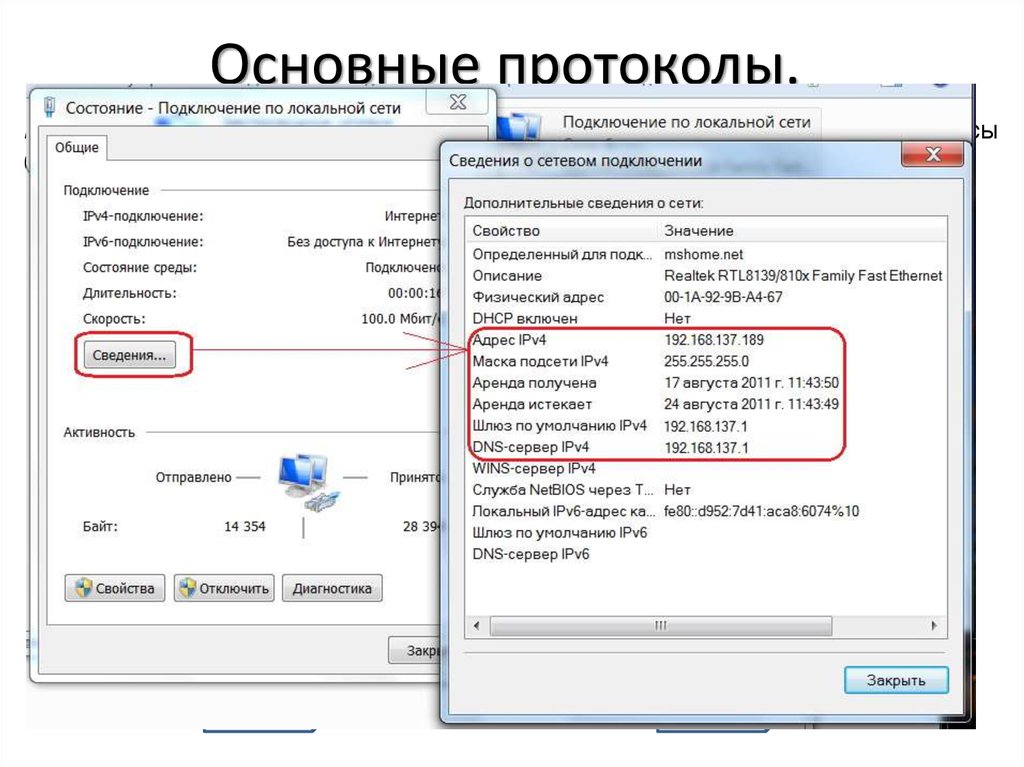

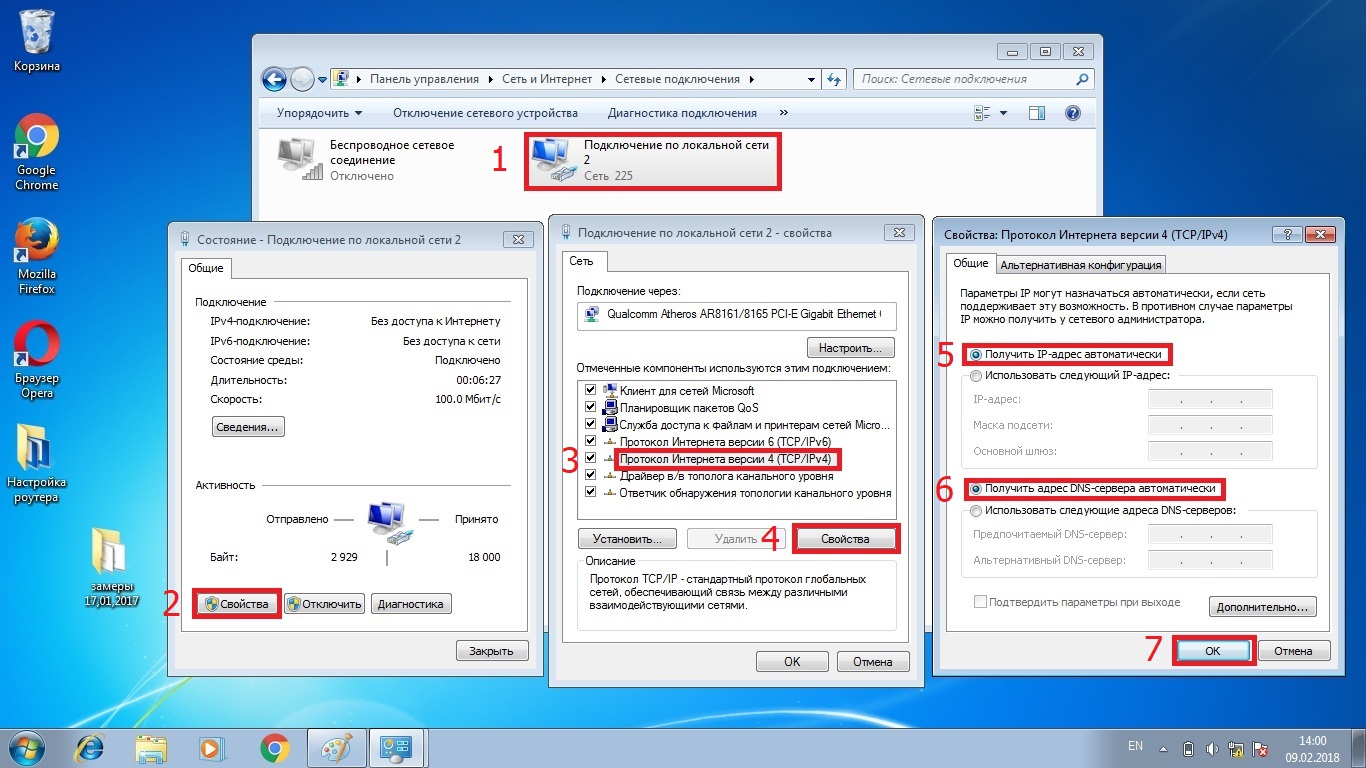

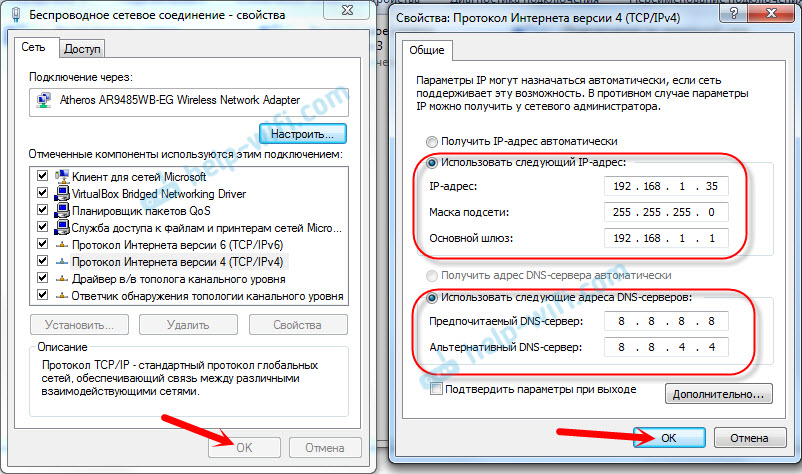

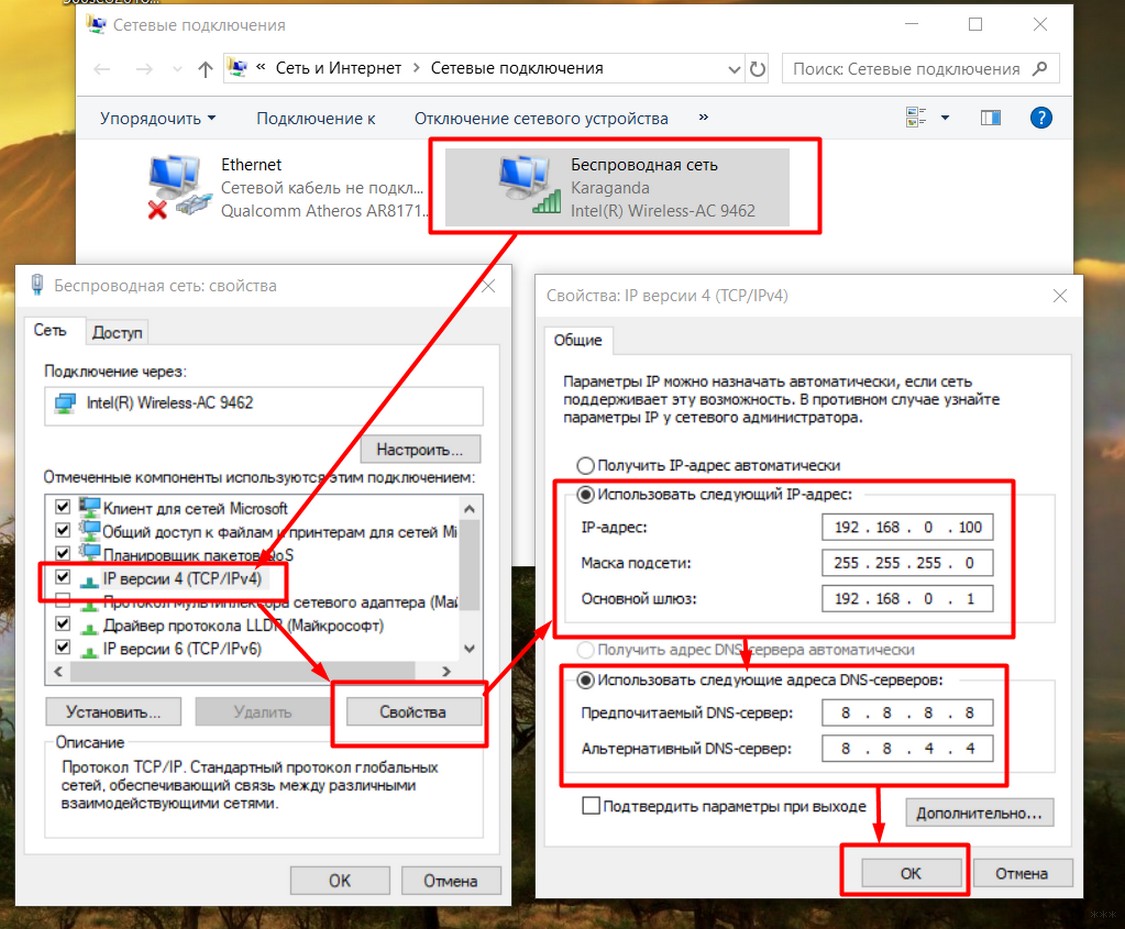

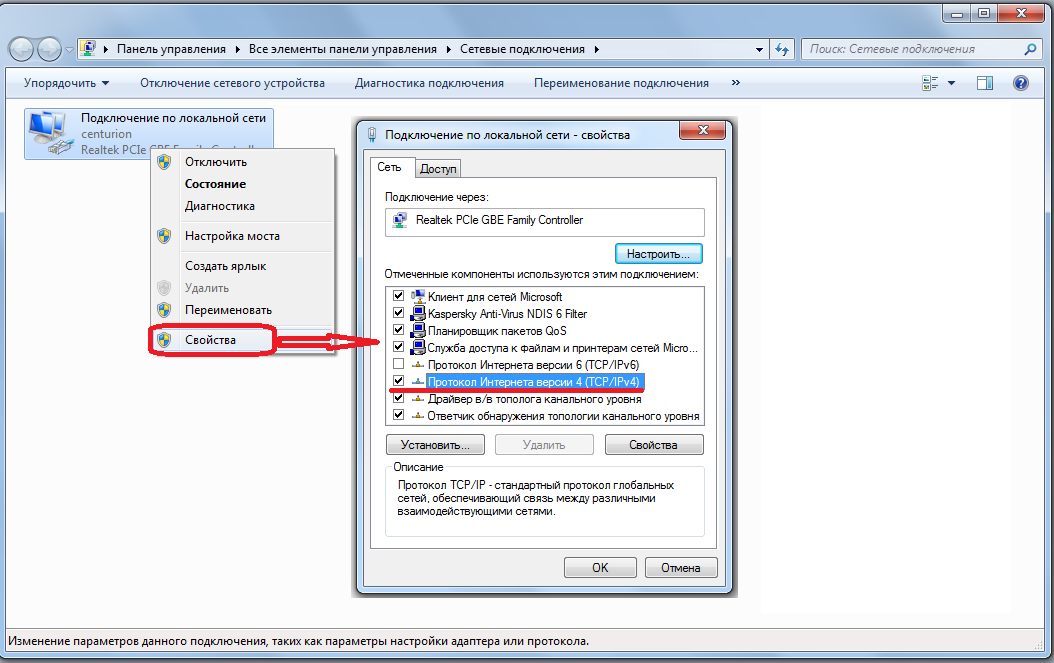

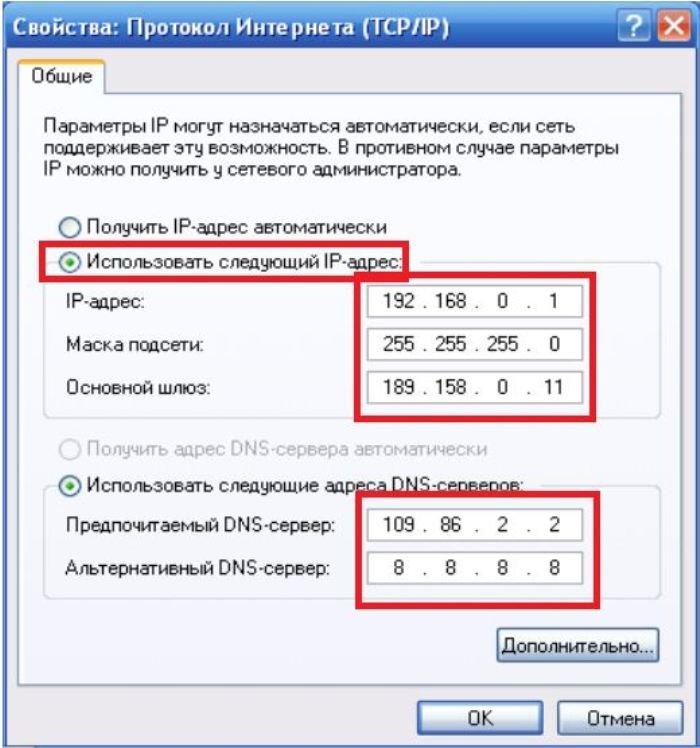

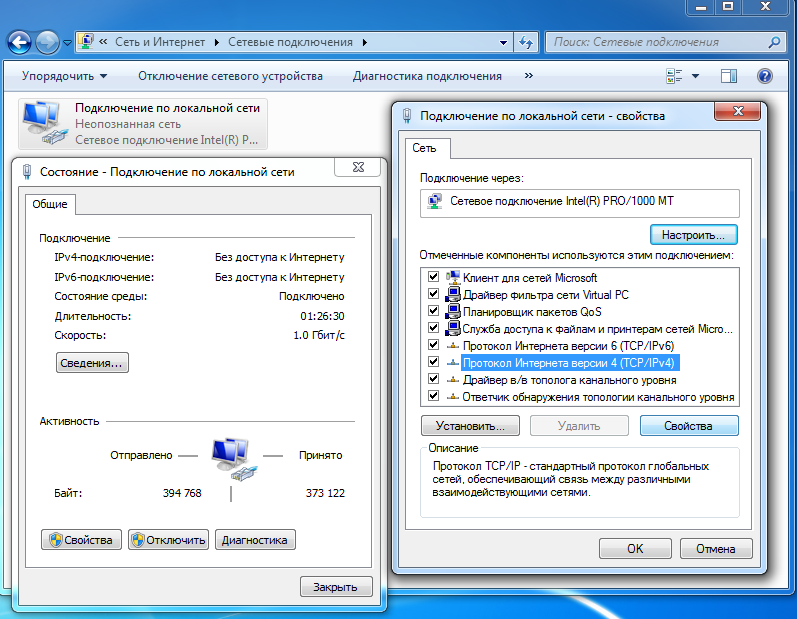

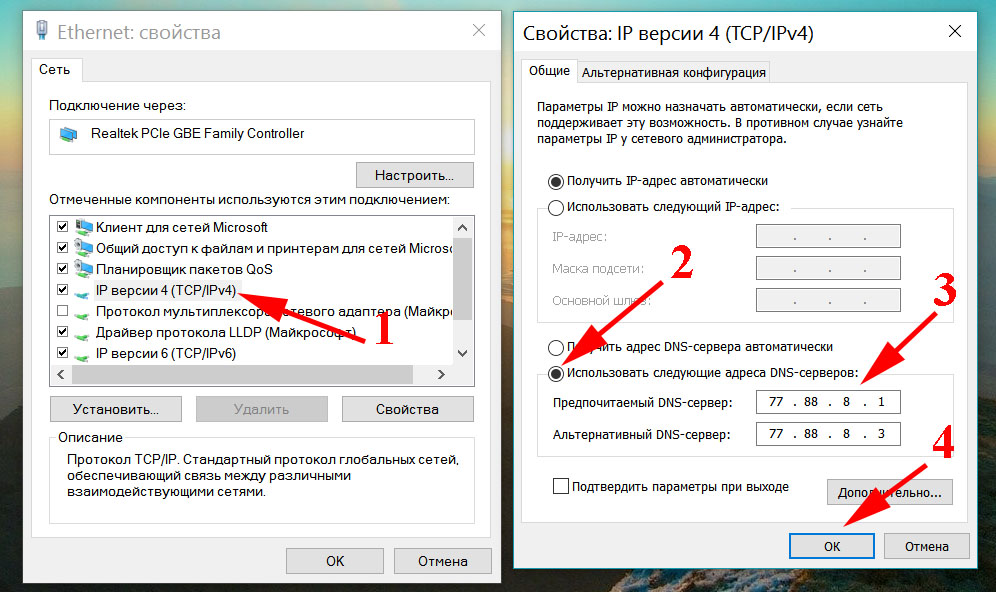

Вот как настроить шлюз по умолчанию: в любой версии Windows нажмите «Пуск», затем «Панель управления». Далее заходим в «Сеть и Интернет», затем в «Центр управления сетями и общим доступом». Нажмите «Изменить настройки адаптера», затем щелкните правой кнопкой мыши «Подключение по локальной сети», затем щелкните левой кнопкой мыши «Свойства». Дважды щелкните «Протокол Интернета версии 4» и введите нужный адрес в поле «Шлюз»:

Ручная настройка

Хотя это очень простая установка, существует более элегантный способ, требующий дополнительных знаний. Вы можете добавить ручные маршруты к VPN-серверу. Обычно виртуальные сети имеют несколько IP-адресов. Ваша первая задача — узнать их, если не все, то хотя бы два из них. Вы можете попробовать обратиться к поставщику виртуального сервера напрямую, но обычно эта информация не разглашается. Как здорово, что у вас есть whoer.net! Подключайтесь к вашему VPN несколько раз (скажем, раз в два дня), открывайте наш сайт и просто записывайте новые IP-адреса. Допустим, вы получили еще два адреса: 162.159..246.50 и 162.159.246.52. Теперь, чтобы установить шлюз по умолчанию, нажмите «Пуск», затем «Выполнить» (или просто нажмите Win + R). Теперь введите «cmd», чтобы открыть командную консоль. Введите следующее:

Вы можете добавить ручные маршруты к VPN-серверу. Обычно виртуальные сети имеют несколько IP-адресов. Ваша первая задача — узнать их, если не все, то хотя бы два из них. Вы можете попробовать обратиться к поставщику виртуального сервера напрямую, но обычно эта информация не разглашается. Как здорово, что у вас есть whoer.net! Подключайтесь к вашему VPN несколько раз (скажем, раз в два дня), открывайте наш сайт и просто записывайте новые IP-адреса. Допустим, вы получили еще два адреса: 162.159..246.50 и 162.159.246.52. Теперь, чтобы установить шлюз по умолчанию, нажмите «Пуск», затем «Выполнить» (или просто нажмите Win + R). Теперь введите «cmd», чтобы открыть командную консоль. Введите следующее:

ipconfig /all

и нажмите Enter. Вы увидите различные данные. Найдите строку «Шлюз по умолчанию» и сохраните указанный здесь адрес. Например, это 192.168.1.1:

Затем в этом же окне введите:

route ADD -p 162.159.246.50 MASK 255.255.255. 255 192.168.1.1METRIC 1

255 192.168.1.1METRIC 1

И нажмите Enter.

Здесь первый IP-адрес является пунктом назначения; символы служат для фиксации маршрута; второй IP — маска; третий IP — шлюз по умолчанию; METRIC 1 назначает максимальный приоритет данному маршруту.

Теперь повторите команду, но без метрик и с другим адресом назначения:

route ADD -p 162.159.246.52 MASK 255.255.255.255 192.168.1.1

Now с этой настройкой потеря VPN не вызовет у вас никаких головная боль: после выхода в офлайн ваш компьютер начнет пробовать альтернативные маршруты, и если какой-то из них «пингуется», ваш трафик пойдет именно по нему. И этот трафик все равно будет зашифрован, так как мы взяли IP-адрес виртуального провайдера.

Если, однако, весь домен VPN-сервера отключится, ни один IP-адрес не ответит, и у вас не будет доступа в Интернет.

Надеемся, что этот пост будет вам полезен. Заботиться!

Отключить доступ в Интернет на Synology — включить доступ только к локальной сети — NAS сравнивает

Опубликовано 15 сентября 2021 г.

БЫСТРЫЕ ВОПРОСЫ ✉ DISCORD 0 Читайте также… Представлен Synology DS223j NAS — Synology DS223j: новый BudSynology BC500 Camera Review — Synology TC500 Camera Review — Synology DSM 7.2 Stop 3rdDoes Synology DSM 7.2 Stop 3rdSynology vs A-Tech RAM UpgradeSynology BeeDrive Концентратор SSD ReviSynology, использующий спецификации Synology Beedrive BDS70-📧 Подписаться

Отключить доступ к Интернету в Synology — включить доступ только к локальной сети

- Панель управления

- Безопасность

- Брандмауэр / Включить брандмауэр

- Редактировать правила

- Запретить все порты/IP-адреса

- Включить только диапазон локальных IP-адресов

Прежде всего, перейдите в Настройки/Безопасность. Затем нажмите на вкладку Брандмауэр. Затем установите флажок «Включить брандмауэр».

Затем вы можете выбрать профиль брандмауэра или создать новый. Нажмите «Изменить правила», чтобы настроить его.

В первую очередь необходимо отключить все подключения, заблокировав все IP-адреса. Очень важно соблюдать правильный порядок.

Очень важно соблюдать правильный порядок.

Первое правило — отключить все IP-адреса. Второй шаг — включить только локальный IP-адрес (или диапазон IP-адресов).

Даже не нужно ограничиваться локальной сетью. Вы можете включить доступ только из определенной страны, такой как США, Великобритания и т. д.

Мы включим только локальные IP-адреса в офисе/дома. Это не позволит никому получить доступ к NAS извне через Интернет.

Выберите все порты, если хотите разрешить локальный доступ ко всем приложениям и службам. Если вы хотите, чтобы некоторые приложения были заблокированы локально, вы можете выбрать это.

В области IP-адреса источника выберите Определенный IP-адрес и щелкните Выбрать.

Действие должно быть установлено на Разрешить.

Если вы хотите разрешить всем локальным компьютерам и телефонам доступ к NAS, выберите вариант «Подсеть».

Введите IP-адрес вашего маршрутизатора и измените последние цифры на 0. Оставьте маску, как она настроена на вашем ПК.

Оставьте маску, как она настроена на вашем ПК.

Чтобы узнать IP-адрес и маску маршрутизатора, нажмите кнопку Windows в меню «Пуск».

Введите CMD и нажмите Enter.

В окне командной строки введите IPCONFIG и нажмите Enter. Затем вы получите что-то вроде этого.

И снова убедитесь, что у вас есть правила Разрешить вверху, а правило DENY в самом низу этого списка. Вы можете перетаскивать, чтобы изменить этот список.

Вот и все. Надеюсь, это поможет.

Вот локальный диск доступен

И вот нет доступа из интернета

9000 3

Вот несколько снимков экрана с дополнительными параметрами, которые вы можете выбрать и настроить.

Если вам нравится этот сервис, пожалуйста, поддержите нас.

Мы используем партнерские ссылки в блоге, что позволяет предоставлять вам информацию и консультации NAScompares бесплатно.

Все, что вы покупаете в день, когда вы нажимаете на наши ссылки, будет генерировать небольшую комиссию, которая

используется для запуска веб-сайта. Вот ссылка на Amazon и B&H .

Вы также можете получить мне ☕ Ko-fi или старую школу Paypal . Спасибо!

Чтобы узнать больше о том, как поддержать эту консультационную службу, проверьте ЗДЕСЬ

Если вам нужно починить или настроить NAS, проверьте Fiver

Думали ли вы о том, чтобы помочь другим своими знаниями? Инструкции найти здесь

☕ МЫ ЛЮБИМ КОФЕ ☕

Или поддержите нас, используя наши партнерские ссылки на Amazon UK и Amazon US

Опубликовано Автор: Eddie Webguy 15 сентября 2021 г. Опубликовано в Сетевое хранилище (NAS), СЕТЬTagged FAQ, Synology

Искать:

Адрес электронной почты

По возможности (и при необходимости) предоставьте как можно больше информации о ваших требованиях, чтобы мы могли найти наилучший ответ и решение для ваших нужд.

Если у Вас вместо IP адреса указано доменное имя, то нужно его преобразовать и заменить в конфиге. Для этого выполните в терминале команду:

Если у Вас вместо IP адреса указано доменное имя, то нужно его преобразовать и заменить в конфиге. Для этого выполните в терминале команду: 0.0.0

0.0.0 Дальше вам нужно знать user/password раутера. Внутри есть много разных возможностей, в их числе дисконнект от сети. Если остальные пользователи не знают пароля на вход, то они не смогут восстановить соединение.

Дальше вам нужно знать user/password раутера. Внутри есть много разных возможностей, в их числе дисконнект от сети. Если остальные пользователи не знают пароля на вход, то они не смогут восстановить соединение. Тогда и восстановить все обратно сможете по wireless.

Тогда и восстановить все обратно сможете по wireless. Воткнуть его в роутер обоими концами. Интернет гарантированно пропадет сразу и у всех.

Воткнуть его в роутер обоими концами. Интернет гарантированно пропадет сразу и у всех.