Как взломать номер телефона: Как грамотно взломать телефон: топ-7 приложений для взлома

Содержание

Как грамотно взломать телефон: топ-7 приложений для взлома

Сегодня мы узнаем, как грамотно взломать телефон и познакомимся с приложениями, которые действительно осуществляют взлом телефона (звонки, переписка, фото). А также расскажем, как осуществить взлом через номер или через СМС без доступа к телефону.

Можно ли взломать телефон по номеру?

Как взломать телефон – один из самых популярных запросов в Гугле и Яндексе. Он идет наравне с такими запросами, как: «как взломать друга/подругу», «как взломать Instagram» и «как взломать WhatsApp». Другими словами, интерес к взлому чужих телефонов огромен и он не угасает. А раз есть спрос, то будут и предложения.

И еще… перед установкой Вы обязаны знать, что взлом телефона идет в разрез с законом и за эту деятельность могут привлечь не только к денежному штрафу, но и к тюремному сроку. Поэтому вся нижеописанная информация предоставлена исключительно в ознакомительной цели. Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Мы не одобряем установку подобных софтов с целью проникновения в частную жизнь. Мы Вас предупредили, а Вы уже думайте!

Итак, представляем Вам 7 лучших приложений для взлома телефона, которые позволят видеть все, что делает человек на своем устройстве. Все программы разные и наделены разными функциями. Поэтому, прежде чем установить приложение, ознакомьтесь с его особенностями и решите для себя, какое именно Вам нужно и какое подойдет именно для Ваших запросов и конечных ожиданий.

.

1. Fing Scanner

Это бесплатное хакерское приложение. Позволяет осуществить взлом через номер телефона на расстоянии. Представляет собой очень быстрый сетевой сканер, который можно использовать для поиска телефона, подключенного к точке доступа Wi-Fi. Он моментально покажет его на карте, оценит угрозу сетевой безопасности и поможет устранить возможную проблему с сетью. Не нуждается в установке на целевой смартфон.

.

2. iKeymonitor

Позволит узнать, как взломать телефон на деньги. Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

Почему именно на деньги? Да потому что в этом приложении встроен кейлоггер, который перехватит абсолютно все нажатия клавиш. Вы понимаете? Этот клавиатурный шпион перехватит логины и пароли от страничек, код банковских карт, цифры, внесенные на калькуляторе. Всё! Поэтому мы и говорим, что эта программа позволяет осуществить взлом телефона на деньги. Хотя, конечно, сами разработчики категорически не согласны с таким применением своей программы. И всегда предупреждают своих пользователей, что нужно соблюдать закон и использовать данный софт только в хороших целях.

.

3. IP Webcam

Еще одно прекрасное шпионское приложение, позволяющее организовать взлом через номер телефона на базе Андроид. Но, оно совершенно не похоже на предыдущие два. Оно больше специализируется на шпионаже, так как дает возможность вести видеонаблюдение. Фишка – можно включать удаленно камеру телефона и в режиме онлайн видеть все, что происходит в радиусе этой камеры. Можно командой менять камеры. Например, включить сначала фронтальную, а потом переключиться на основную.

Например, включить сначала фронтальную, а потом переключиться на основную.

.

4. WardenCam

Идентичное предыдущему хакерскому приложению, которое также позволяет взломать камеру телефона, удаленно ее включать и вести скрытое видеонаблюдение с любой точки мира. Устанавливается и на телефон следящего и на телефон отслеживаемого. Еще одно обязательное условие – и обоих должен быть один и тот же Гугл аккаунт. Позиционирует себя как наблюдатель за домом, когда Вас нет и как родительский контроль за поведением ребенка. Благородно? Да. Ну и остановимся на этом.

.

5. Family Link

Совершенно другое, не похожее ни на одно из описанных выше шпионских приложений. Оно позволит осуществить взлом по номеру телефона ребенка. Не скрывается. Работает в открытую и является открытым слежением за членами семьи. Предоставит возможность отслеживать местоположение, получать историю браузера, смс-сообщения и детализацию звонков. Позволяет установить ограничения на использование смартфона ребенком.

Позволяет установить ограничения на использование смартфона ребенком.

.

6. Androrat

Суть данного хакерского приложения заключается в том, что это удаленный взлом через СМС. Т.е. Вам не нужно будет брать в руки телефон, а можно отослать СМС с ссылкой. Человек пройдет по этой ссылке и программы внедриться в систему Андроид. Позволит получить всю информацию об установленных на телефоне приложениях, определять координаты, видеть все контакты, записанные в телефонной книге, удаленно поставить телефон на виброзвонок, открыть браузер, отправить текстовое сообщение, использовать камеру и получать всю инфу про звонки.

.

7. Reptilicus

Лучшее приложение для взлома телефона. Работает на базе Андроид. Устанавливается на целевой аппарат. Ведет тайное наблюдение и автоматически пересылает информацию. Имеет огромный функционал, в котором включены все вышеописанные функции других приложений. Единственное, не сможет включать камеру для онлайн наблюдения. Но позволит делать фотографии и с фронтальной и с основной камеры.

Но позволит делать фотографии и с фронтальной и с основной камеры.

После взлома телефона Андроид Вам станут доступны:

- Координаты

- Маршрут

- Запись разговоров

- История звонков

- Переписка (более 10 соцсетей и мессенджеров)

- Голосовые сообщения

- Фотографии

- Контакты

- Установленные приложения

- Уведомления

- Все нажатия клавиш

- Скриншоты экрана

- Включение камеры для фотографирования

- Включение микрофона для записи

- И многое другое

Нужно 1 раз взять телефон в руки и установить туда приложение. На это уйдет примерно 15 минут. Скачать бесплатно можно здесь. Посмотреть руководство по установке можно здесь. Также на сайте есть видео-инструкция и онлайн-консультанты, которые всегда придут к вам на помощь, если у вас возникнут какие-либо вопросы.

.

Вопросы-ответы

1. Можно ли взломать телефон по номеру? – Да, можно. Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

Для этого есть хакерские приложения, которые не нужно устанавливать на телефон, а можно переслать СМС-ку.

2. Как взломать человека по номеру телефона, если телефон Айфон? – Нужно установить шпионское приложение себе на телефон (например, Cocospy), и когда будете его подключать, то там нужно указать параметры iCloud — логин и пароль аккаунта iCloud владельца этого Айфона.

3. Как взломать телефон не зная номер? – Нужно взять в руки этот телефон и быстренько установить туда шпионское приложение (например, Reptilicus), и тогда Вам не нужно будет знать ни номера, ни логины, ни еще какой-либо информации этого телефона. Зато все, что делает человек на этом телефоне, станет Вам доступным сразу же после установки.

4. Как незаметно взломать человека по номеру телефона? – Нужно после установки программы скрыть значок (иконку) с рабочего стола. А работает приложение тихо, в скрытом режиме, ничем себя не проявляя.

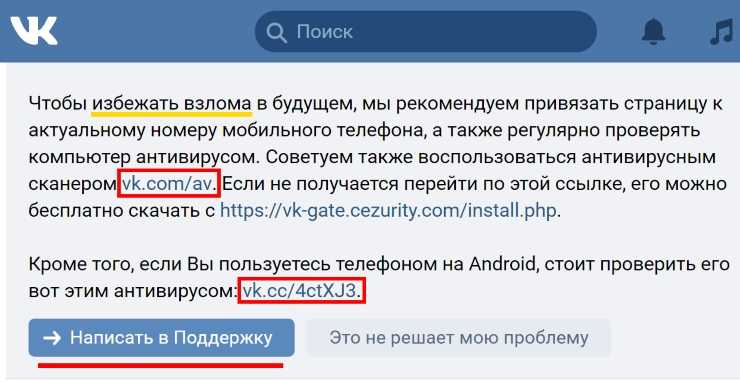

5. Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

Как защитить свой телефон от взлома? – Нужно всегда знать, где Ваш телефон. Если его даете, то присутствуйте и наблюдайте, кто и что делает на Вашем телефоне. Периодически проходитесь антивирусом. Никогда не проходите по неизвестным ссылкам.

.

Заключение

Итак, как взломать номер телефона? Для этого есть совершенно разные программы с совершенно разным функционалом и совершенно разной инсталляцией (установкой). Но суть остается одной – взломать телефон не так сложно, как кажется. Тем более что сейчас существуют легальные, открытые для всех желающих шпионские программы, у которых простая установка. Но никогда не следует забывать, что взлом телефона – это противозаконное действо, за которое может последовать вполне реальное наказание.

На Ваши вопросы – ответят наши консультанты!

Как взломать чужой телефон по номеру и получить доступ

Мобильный телефон стал местом сосредоточения всей информации. Именно поэтому многие пытаются взломать его для получения доступа к паролям различных аккаунтов и личным файлам. Выделяют большое количество способов, как это можно сделать. Взлом осуществляется удаленно при подключении устройства к Wi-fi или иной сети. При этом владелец устройства может не подозревать, что посторонние люди получили доступ.

Именно поэтому многие пытаются взломать его для получения доступа к паролям различных аккаунтов и личным файлам. Выделяют большое количество способов, как это можно сделать. Взлом осуществляется удаленно при подключении устройства к Wi-fi или иной сети. При этом владелец устройства может не подозревать, что посторонние люди получили доступ.

Содержание

- Что такое взлом телефона

- Зачем нужен взлом чужого телефона

- Какими способами можно взломать телефон

- Приложения для удаленного доступа к чужому телефону

- Стоит ли пользоваться услугами сомнительных компаний

- Последствия взлома чужого телефона

- Как обезопасить свой телефон от взлома

Что такое взлом телефона

Многие считают, что взломать устройство на Android или другой операционной системе можно только при получении к нему прямого доступа. Но при подключении wifi мобильный телефон становится частью большой сети.

После взлома злоумышленники получают полный доступ к памяти, истории и другим моментам. При подключении вай фай или другой сети они смогут совершать голосовые звонки, отправлять текстовые сообщения, удалять сообщения и настраивать все параметры.

При подключении вай фай или другой сети они смогут совершать голосовые звонки, отправлять текстовые сообщения, удалять сообщения и настраивать все параметры.

Чаще всего удаленный доступ получают для использования личной информации абонента. Это касается доступа к различным приложениям, банковским и электронным счетам, адресам электронной почты.

При получении доступа к Андроид злоумышленники смогут скачать фотографии, переписки, аккаунты приложений и многое другое. Для большинства это равносильно вторжению в личную жизнь.

Зачем нужен взлом чужого телефона

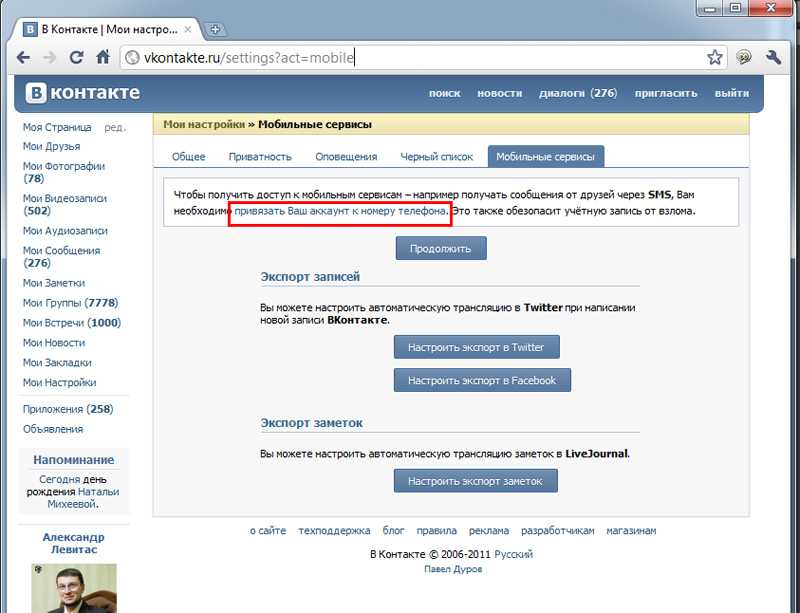

Получение удаленного неразрешенного доступа к устройству на Андроид равносильно вторжению в личную жизнь. Именно поэтому владелец может обратиться в правоохранительные органы по факту взлома и написать заявление. Часто смена паролей не помогает со сложившейся ситуацией.

Часто встречается ситуация, когда в поиске доступа обращаются за помощью близкие люди. Это связано с волнением по поводу ребенка, а также при подозрении об измене. В интернете встречается большое количество приложений, которые связаны с удаленным взломом.

В интернете встречается большое количество приложений, которые связаны с удаленным взломом.

Недоверчивые руководители также взламывают устройства своих подчиненных. Это касается служебных устройств. Процесс предусматривает получение доступа удаленно по сети. Сделать это можно несколькими способами, все зависит от сложности поставленной задачи.

Какими способами можно взломать телефон

Существует большое количество способов, как подключиться к мобильному устройству. Выбор осуществляется в зависимости от поставленной задачи. Первый предусматривает использование специальных программ для удаленного доступа для взлома пароля. Один из способов предусматривает обращение в компанию, которая специализируется на предоставлении подобных услуг.

Существует большое количество программ, которые позволяют получить удаленный доступ. Для этого не требуются пароли, а также большие знания программиста. Жертва не сможет узнать о том, что с устройства считывается информация. Подбор данных осуществляется автоматически. Однако есть и недостаток – обходятся такие приложения дорого, вероятность получения удаленного доступа относительно невелика. Программы шпионы делятся на две категории:

Подбор данных осуществляется автоматически. Однако есть и недостаток – обходятся такие приложения дорого, вероятность получения удаленного доступа относительно невелика. Программы шпионы делятся на две категории:

- С доступом к мобильному устройству. В эту категорию относят много приложений, они работают на телефоне. Поэтому главное условие заключается в их установке на устройстве жертвы. Владелец должен установить утилиту, после чего информация будет передаваться на удаленный сервер. Для этого не потребуется пароль и другие данные. Установка и настройка совершается только один раз .

- Без доступа к мобильному устройству. На сегодняшний день встречается большое количество случаев, когда взлому подлежит удаленный сервер хранения информации. При синхронизации все данные передаются на облачное хранилище. При этом требуется пароль и другие данные. Распространенная ситуация связана с использованием iCloud при подключении к устройству Apple. Недостаток у подобного метода заключается в том, что не все используют облачное хранилище, а синхронизация информации происходит с определенным периодом.

Без специальной программы для реализации подобной задачи не обойтись. Вручную взломать сеть получится только у программистов с большим опытом работы.

Приложения для удаленного доступа к чужому телефону

Специальные приложения обеспечивают связь при подключении к интернету. Они специально создаются для изменения системных папок и файлов. После этого при каждом подключении к интернету устройство будет передавать все файлы. Наиболее распространено следующее программное обеспечение:

- IP Webcam.

- iKeymontor.

- mSPY.

- Spyzie.

Программы устанавливают многие пользователи. Поэтому не нужно сомневаться в качестве предоставляемых услуг.

Каждый вариант характеризуется своими особенностями, которые должны учитываться. Некоторые позволят получить доступ к мобильным устройствам соседа, другие считаются профессиональным решением, который дает полный доступ и возможность удаленного управления.

Большинство приложения распространяется бесплатно. Однако их функционал существенно урезан, есть проблемы с удаленным доступом. Для полноценного отслеживания лучше доверять продукту компаний, которые берут абонентскую или фиксированную плату. За счет этого они получают финансирование, которое позволяет постоянно поддерживать проект.

Однако их функционал существенно урезан, есть проблемы с удаленным доступом. Для полноценного отслеживания лучше доверять продукту компаний, которые берут абонентскую или фиксированную плату. За счет этого они получают финансирование, которое позволяет постоянно поддерживать проект.

iKeymonitor

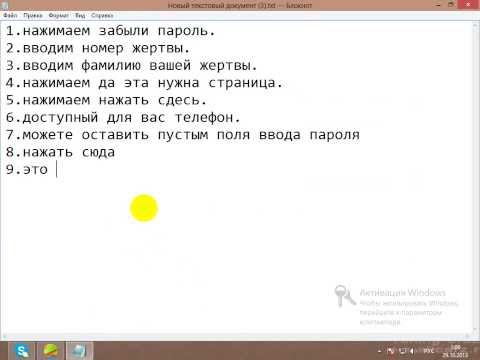

Одно из популярных предложений. Особенность заключается в кейлоггере – специальная функция, которая позволяет взломщику удаленно использовать клавиатуру для ввода информации. Еще одна особенность касается возможность установки на различных платформах. Есть версия для Андроид или Mac. Инструкция по использованию:

- Через страничку создается личный аккаунт.

- На мобильном устройстве, которое подвергается взлому, нужно зайти на сайт и вести данные для входа.

- На специальной странице расположен файл, который должен быть загружен на устройство.

- Программа проводит сбор всей нужной системной информации.

Удаленный доступ можно получить с официального сайта разработчика. В этом случае можно избежать вредоносных программ и файлов, которые могут попасть на ПК.

В этом случае можно избежать вредоносных программ и файлов, которые могут попасть на ПК.

IP Webcam

Этот вариант подходит не для удаленного управления, а шпионажа. Это связано с тем, что можно следить за устройством жертвы. Для этого используется фронтальная или основная камера устройства. Также есть возможность просмотра информации, которая храниться на памяти. Единственный недостаток – рассчитана программа исключительно на операционную систему Android.

Для взлома камеры мобильного телефона нужно выполнить ряд шагов. Они следующие:

- Устанавливается IP Webcam на мобильном телефоне жертвы и втором, который будет использоваться для мониторинга.

- Запускается программа, и нажимается клавиша Start server.

- После этого произойдет передача видео и фото. В нижней части экрана есть адресная строка, с которой копируется информация и вводится в браузер.

Владелец не должен знать, что шпион установлен. Для этого в настройках делается клик по кнопке Run in background. Еще один недостаток заключается в том, что будет использоваться большое количество энергии для передачи информации.

Еще один недостаток заключается в том, что будет использоваться большое количество энергии для передачи информации.

MSPY

MSPY – считается самым популярным шпионом, который по сетям позволяет взламывать чужие устройства. К особенностям относят несколько моментов:

- Кейлоггер – возможность восстановления информации, которая набиралась ранее на клавиатуре.

- Geo-Fencing – функция, которая отображает информацию о текущем местоположении.

- Отслеживание действий в соц сетях – получает доступ к социальным сетям, для его не требует подбор информации.

Использование шпиона возможно при выполнении ряда условий. Установка и запуск осуществляется в несколько этапов:

- Нужно купить лицензию. Работает сервис исключительно при оплате абонентской платы. От количества функций зависит цена.

- В отправленном письме на почту указывается, какой вариант требуется для взлома гаджета.

- При получении доступа без jailbreak требуется Apple ID и пароль жертвы.

- Для получения доступа JailBreak нужно установить утилиту на устройство, которое должно быть взломано.

После выполнения этих шагов осуществляется connect и софт позволяет проводить мониторинг всех данных.

Единственный недостаток заключается в том, что установить софт можно только на устройстве Apple. При этом могут возникнуть трудности с добавлением аккаунта жертвы.

Spyzie

Этот софт предназначен для взлома операционной системы без получения root права. Это означает, что права на редактирование и изменения файлов не потребуется. Еще одна полезная функция заключается в возможности удаления информации дистанционно. Настройка осуществляется следующим образом:

- Нужно провести регистрацию на официальном сайте.

- Вводятся данные смартфона.

- Осуществляется загрузка на устройство жертвы, вводятся данные для авторизации.

Мониторинг осуществляется с официального сайта разработчика. Это исключает вероятность, что при мониторинге будет передан вирусный файл. С официального источника есть версия для Android и Apple.

С официального источника есть версия для Android и Apple.

Aircrack

Еще одна распространенная утилита, которая используется для взлома роутера. За счет получения доступа к маршрутизатору по wps или wpa можно перехватывать все пароли, а также данные о действиях в интернете.

Для использования Aircrack потребуется handshake. При перехвате этой информации она загружается в утилиту, после чего обрабатывается для получения прямого доступа.

Стоит ли пользоваться услугами сомнительных компаний

Приведенные выше информация указывает на то, что сторонний софт подходит только в случае наличия прямого доступа к мобильному телефону жертвы. При отсутствии доступа многие решают обратиться в фирму, которая предоставляет соответствующие услуги.

Есть возможность получить удаленный доступ без возможности установить стороннюю программу или утилиту.

В отличие от программного обеспечения, возможен взлом и различных сторонних сервисов или социальных сетей.

Большое количество мошенников, которые пытаются заработать на желании получить доступ к устройству своего любимого человека.

Очень дорогие услуги. Ссылаясь на сложность поставленной задачи, подобные компании требуют большие деньги. При этом никто не дает гарантий.

Может быть предоставлен только частичный доступ. Все приложения, которые позволяют работать с социальными сетями и другими ресурсами, кодируют данные входа.

При работе с фирмами главное убедиться в том, что они выполнят свои обязательства. Злоумышленники используют различные способы обмана. Они создают видимость, что получили доступ, но при этом не проводят никакой работы. Поэтому следует уделить внимание несколькими моментам:

- Выплата аванса. Часто подобные компании работают только по предварительной предоплате.

При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском.

При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском. - Нельзя доверять предложениям по низкой стоимости. Удаленный взлом устройства – сложная задача, для реализации которой требуются определенные навыки и знания. Программисты, обладающие нужными навыками, не будут работать всего за несколько тысяч. Однако, слишком высокие ценники тоже должны отпугивать.

- Гарантии. Этот пункт считается одним из наиболее важных. При переводе задатка компания, которая взялась за работу, должна после некоторого времени предоставить подтверждения взлома. Обычно это связано со скриншотами, но определить целевое устройство по ним практически невозможно. В лучшем случае – программисты дадут временный доступ к устройству или запишут видео с подтверждением входа в социальные сети.

В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке.

В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке.

Еще один фактор который стоит учитывать, нельзя обращаться в компании из первых результатов поисковой выдачи. Каждый случай взлома – нарушение установленных законов. Поэтому компании, которые действительно выполняют подобные задачи, стараются скрыть свою деятельность.

Найти подобную фирму сложно. Просто забить в поисковой системе запрос недостаточно. Большинство программистов не рекламирует свою деятельность с целью безопасности. Есть компании, которые отвечают за корпоративную слежку. Услуги обходятся очень дорого, но они могут взломать не только мобильный телефон, но и получить доступ ко всем нужным платформам.

Последствия взлома чужого телефона

Утечка личной информации считается мошенничеством. При обнаружении взлома жертва может подать заявление в правоохранительные органы.

На практике найти того, кто попытался получить личные данные очень сложно. Это связано с тем, что большинство методов предусматривает использование стороннего сервиса. Поэтому отследить злоумышленников очень сложно. Обычными делами правоохранительные органы занимаются только формально, так как для этого нужно подключать большое количество специалистов.

Поэтому отследить злоумышленников очень сложно. Обычными делами правоохранительные органы занимаются только формально, так как для этого нужно подключать большое количество специалистов.

В некоторых случаях владелец устройства узнает о взломе. Это приводит к тому, что он меняет все пароли и устанавливает антивирусную программу.

Как обезопасить свой телефон от взлома

С каждым годом вероятность взлома смартфона увеличивается. Существует большое количество программ подбора паролей и другой информации. Поэтому подключаться к интернету следует с обеспечением защиты. Рекомендации выглядят следующим образом:

- Не допускать физический доступ. Это делается путем установки пароля для снятия блокировки. На установку утилиты, которая будет шпионить, достаточно всего несколько минут. Специалисты не рекомендуют использовать отпечаток пальцев или сетчатки, безопаснее всего цифровой код и 4 символов. Можно сочетать несколько способов защиты входа.

- Нельзя размещать личные данные о сервисах на публичных площадках.

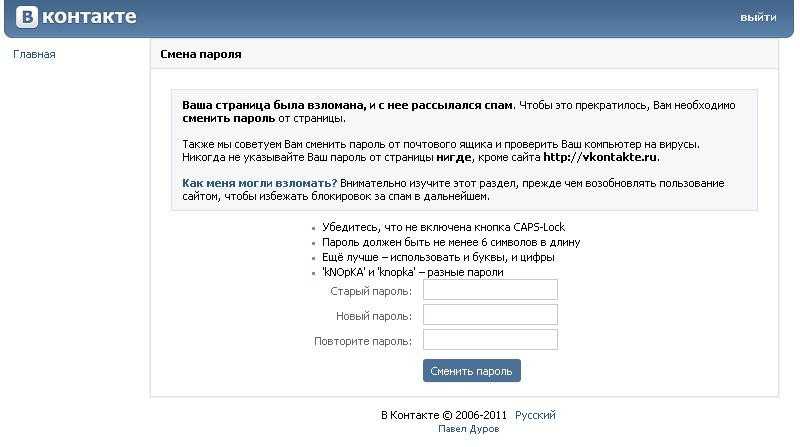

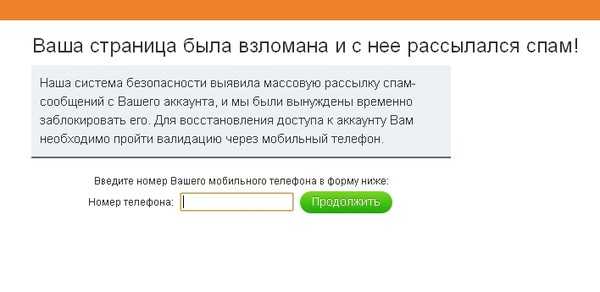

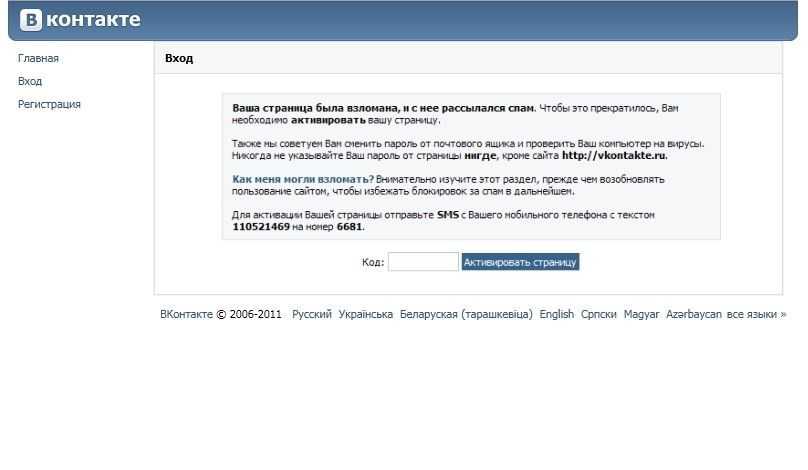

При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату.

При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату. - Установка программного обеспечения, которое выступает в качестве защиты. При этом предусматривается своевременное обновление и следование рекомендациям при установке или использовании.

Часто возникают проблемы с использованием устройства без антивирусной программы. При загрузке приложений с непроверенных источников есть вероятность, что будет занесен вирусный файл. Со временем он может предоставить злоумышленникам удаленный доступ или просто испортить операционную систему, а также удалить всю информацию.

Приведенная выше информация указывает на то, что есть большое количество способов получения доступа к чужому устройству. При выборе учитывается возможность установки утилиты, а также некоторые другие моменты.

При выборе учитывается возможность установки утилиты, а также некоторые другие моменты.

0 0 Голоса

Рейтинг статьи

Как взломать телефон: объяснение 7 распространенных методов атаки

How-To

Мобильная безопасность часто превосходит безопасность ПК, но пользователей все еще можно обмануть, а смартфоны по-прежнему можно взломать. Вот за чем вам нужно следить.

Джош Фрулингер

Соавтор,

ОГО |

Thinkstock

Революция смартфонов должна была дать технологической индустрии второй шанс развернуть безопасную вычислительную платформу. Предполагалось, что эти новые устройства будут заблокированы и невосприимчивы к вредоносным программам, в отличие от глючных ПК и уязвимых серверов.

Предполагалось, что эти новые устройства будут заблокированы и невосприимчивы к вредоносным программам, в отличие от глючных ПК и уязвимых серверов.

Но получается, что телефоны — это все еще компьютеры, а их пользователи — люди, а компьютеры и люди всегда будут слабым звеном. Мы поговорили с несколькими экспертами по безопасности, чтобы помочь вам получить представление о наиболее распространенных способах, которыми злоумышленники могут взломать мощные компьютеры в карманах ваших пользователей. Мы надеемся, что это должно дать вам представление о потенциальных уязвимостях.

7 способов взломать телефон

- Социальная инженерия

- Вредоносная реклама

- Смишинг

- Вредоносное ПО

- Претекст

- Взлом через Bluetooth

- Атаки на Wi-Fi через посредника

1. Социальная инженерия

Самый простой способ для любого хакера взломать любое устройство — это открыть дверь самому пользователю. Конечно, легче сказать, чем сделать, но это цель большинства форм атак социальной инженерии.

Конечно, легче сказать, чем сделать, но это цель большинства форм атак социальной инженерии.

Операционные системы смартфонов обычно имеют более строгие режимы безопасности, чем ПК или серверы, при этом код приложения работает в изолированном режиме, что предотвращает повышение привилегий и захват устройства. Но у этой хваленой модели безопасности, в которой мобильным пользователям необходимо предпринять позитивные действия, чтобы код получил доступ к защищенным областям операционной системы телефона или памяти, есть недостаток: это приводит к обилию всплывающих сообщений, которые многие из нас научиться отключаться. «Приложения на мобильных устройствах разделяют разрешения, чтобы защитить пользователя от мошеннических приложений, имеющих доступ к вашим данным бесплатно для всех», — говорит Каталино Вега III, аналитик по безопасности в Kuma LLC. «Подсказка становится знакомой: «Вы хотите разрешить этому приложению доступ к вашим фотографиям?»»

«Это действительно добавляет всего один шаг между предоставлением этого доступа к приложению», — продолжает он. «И из-за того, как пользовательский опыт обусловил принятие большинства запросов в качестве ворот для доступа к функциям, большинство пользователей просто разрешат приложению доступ ко всему, что оно запрашивает. Я думаю, что это может быть то, в чем мы все виноваты в какой-то момент. точка.»

«И из-за того, как пользовательский опыт обусловил принятие большинства запросов в качестве ворот для доступа к функциям, большинство пользователей просто разрешат приложению доступ ко всему, что оно запрашивает. Я думаю, что это может быть то, в чем мы все виноваты в какой-то момент. точка.»

2. Вредоносная реклама

Одним из особенно важных векторов для такого рода вводящих в заблуждение диалоговых окон являются так называемые «вредоносные рекламные объявления», которые дополняются инфраструктурой, разработанной для экосистемы мобильной рекламы, будь то в браузере или в приложении.

«Цель состоит в том, чтобы заставить вас нажать на рекламу, — говорит Чак Эверетт, директор по защите интересов кибербезопасности в Deep Instinct. «Они пытаются заманить вас чем-то, что заставит вас щелкнуть, прежде чем вы подумаете, — рефлекторной реакцией или чем-то, что выглядит как предупреждение или предупреждение». По его словам, цель состоит в том, чтобы «попытаться напугать вас или соблазнить перейти по ссылке».

Одним из примеров, который он приводит, была игра под названием Durak, которая уговаривала пользователей разблокировать свои телефоны Android, заставляя их отключать функции безопасности и устанавливать другие вредоносные приложения. Durak был далеко не каким-то изворотливым приложением, загружаемым не по назначению, он был доступен на официальном рынке Google Play. «67% всех вредоносных приложений были загружены из магазина Google Play, и только 10% поступили с альтернативных сторонних рынков», — объясняет он. «Потребители в Google Play очень полагаются на отзывы других пользователей, независимо от того, безопасно приложение или нет. Это не работает». В отличие от этого, говорит он, «Apple тщательно проверяет каждое приложение в своем магазине приложений, что уменьшает количество доступных приложений, но значительно уменьшает количество приложений, которые, как сообщается, являются вредоносными».

3. Smishing

Еще один векторный злоумышленник, используемый для того, чтобы донести до своих жертв эту важнейшую перехватываемую ссылку, — это текстовые SMS-сообщения с совершенно другим набором приемов социальной инженерии; эта практика известна как SMS-фишинг или smishing , , и она зацепит как доверчивых, так и влиятельных людей.

«Киберпреступники могут использовать SMS-фишинг несколькими способами, в зависимости от их намерения и цели, — говорит Расмус Холст, директор по финансовым операциям Wire. «Если цель состоит в том, чтобы установить вредоносное ПО на устройство, то обычно прикрепляется файл, сопровождаемый сообщением, которое пытается убедить пользователя щелкнуть и загрузить его. Например, киберпреступники могут выдать себя за доверенное лицо, например, за работодателя или менеджера, сотрудник для просмотра прикрепленного документа, устраивая ловушку для занятой и ничего не подозревающей жертвы.Два года назад телефон Джеффа Безоса был взломан после того, как он скачал один видеофайл с доверенного лица.В некоторых случаях хакеры использовали эксплойты нулевого дня мобильных браузеров могут передавать вредоносный файл на телефон без согласия пользователя, пока они нажимают на ссылку».

4. Вредоносное ПО

Если хакер не может заставить вас нажать кнопку и непреднамеренно снизить барьеры безопасности вашего телефона, он может найти кого-то, кто уже сделал это преднамеренно, взломав его телефон. Многие считают, что джейлбрейк позволяет пользователям лучше настраивать свое устройство и устанавливать приложения по своему выбору из неофициальных источников, но по своей природе он ослабляет строгую песочницу безопасности, которая удерживает смартфоны заблокированными.

Многие считают, что джейлбрейк позволяет пользователям лучше настраивать свое устройство и устанавливать приложения по своему выбору из неофициальных источников, но по своей природе он ослабляет строгую песочницу безопасности, которая удерживает смартфоны заблокированными.

«Хакеры создают приложения, которые могут заинтересовать пользователей, например бесплатный VPN, с намерением загрузить вредоносное ПО на устройства ничего не подозревающих пользователей», — говорит Дэвид Шенбергер, основатель и директор по инновациям Eclypses. «После того как эти вредоносные приложения загружаются на устройство, они определяют, было ли это устройство рутировано или взломано, и если это так, они крадут личную информацию и другие конфиденциальные данные. После взлома устройства операционная система становится скомпрометированной, что позволяет легкий доступ к паролям, чатам или другим входным данным, таким как банковская или платежная информация».

5. Претекстинг

Наконец, если пользователь добровольно не откажется от управления своим устройством, злоумышленник может проникнуть через его голову к оператору мобильной связи. Возможно, вы помните скандал в британских СМИ середины 2000-х годов, когда таблоиды использовали так называемые методы «блэггинга» для доступа к мобильным ящикам голосовой почты знаменитостей и жертв преступлений. В этом процессе, также известном как предлог, злоумышленник собирает достаточно личной информации о своей жертве, чтобы правдоподобно выдавать себя за нее при общении со своим телефонным провайдером и, таким образом, получает доступ к учетной записи жертвы.

Возможно, вы помните скандал в британских СМИ середины 2000-х годов, когда таблоиды использовали так называемые методы «блэггинга» для доступа к мобильным ящикам голосовой почты знаменитостей и жертв преступлений. В этом процессе, также известном как предлог, злоумышленник собирает достаточно личной информации о своей жертве, чтобы правдоподобно выдавать себя за нее при общении со своим телефонным провайдером и, таким образом, получает доступ к учетной записи жертвы.

Таблоиды охотятся только за сенсациями, но преступники могут использовать те же приемы, чтобы нанести еще больший ущерб. «В случае успешной проверки злоумышленник убеждает оператора телефонной связи передать номер телефона жертвы на принадлежащее ему устройство, что называется подменой SIM-карты , », — говорит Адам Конке, менеджер по информационной безопасности в Infosec Institute. «Звонки, текстовые сообщения и коды доступа — например, коды двухфакторной аутентификации, которые ваш банк или финансовые провайдеры отправляют на ваш телефон через SMS, — теперь попадают к злоумышленнику, а не к вам».

6. Взлом через Bluetooth

Существует пара векторов беспроводных атак, которые хакеры могут использовать для взлома телефонов, не заставляя никого отказываться от разрешений. Оба требуют физической близости к цели, но иногда их можно осуществить в общественных местах. «Соединение по Bluetooth — одно из слабых мест смартфона, и хакеры часто используют специальные методы для подключения к устройствам, работающим по Bluetooth, и их взлома», — говорит Александр Маклаков, эксперт по технологиям и безопасности и ИТ-директор MacKeeper. «Это распространенный метод взлома, потому что многие люди не отключают Bluetooth-соединение. Если Bluetooth-соединение не регулируется, хакеры могут подобраться к вашему смартфону и взломать его без предупреждения».

7. Атаки Wi-Fi типа «человек посередине»

Другим потенциальным вектором атаки на беспроводную сеть является атака Wi-Fi типа «человек посередине». «Многие люди склонны подключать свои смартфоны к бесплатному общедоступному Wi-Fi всякий раз, когда у них есть возможность», — объясняет Питер Балтазар, эксперт по кибербезопасности и технический писатель MalwareFox. com. «Эта привычка может привести к серьезным проблемам, поскольку умные хакеры могут перехватить соединение и проникнуть в телефон». Перехватывая сообщения, хакеры могут получить огромное количество информации, даже не взяв под контроль телефон пользователя. (Коммуникации, использующие TLS 1.3, перехватить таким образом намного сложнее, но этот протокол еще не получил повсеместного распространения.)

com. «Эта привычка может привести к серьезным проблемам, поскольку умные хакеры могут перехватить соединение и проникнуть в телефон». Перехватывая сообщения, хакеры могут получить огромное количество информации, даже не взяв под контроль телефон пользователя. (Коммуникации, использующие TLS 1.3, перехватить таким образом намного сложнее, но этот протокол еще не получил повсеместного распространения.)

Они взломали, что теперь?

Каков следующий шаг злоумышленника после того, как он воспользовался одним из описанных выше методов, чтобы завладеть смартфоном? По словам Каллума Дункана, директора Sencode Cybersecurity, в то время как операционные системы для смартфонов в конечном итоге являются производными от Unix-подобных систем, злоумышленник, которому удалось взломать систему, окажется в среде, совершенно отличной от ПК или сервера.

«Большинство приложений взаимодействуют с операционной системой и другими приложениями посредством вызовов API, — объясняет он. «Ядра для iOS и Android настолько сильно отличаются от всего, что напоминало бы их основу Unix, что совместно использовать эксплойты было бы почти невозможно. Командные строки существуют для обоих устройств, но доступны только на самом высоком уровне привилегий для обоих устройств и обычно доступ, но рутирование или джейлбрейк устройства».

Командные строки существуют для обоих устройств, но доступны только на самом высоком уровне привилегий для обоих устройств и обычно доступ, но рутирование или джейлбрейк устройства».

Но то, что это сложно, не означает, что это невозможно. «Эксплойты такого типа действительно существуют», — говорит Дункан. «Эскалация привилегий будет ключом к этому процессу, и обойти встроенные механизмы безопасности будет сложно, но любой злоумышленник, имеющий возможность запускать код на устройстве пользователя, делает именно это — запускает код на устройстве пользователя — поэтому, если он умный достаточно, чтобы они могли заставить это устройство делать все, что им заблагорассудится».

Кейтлин Йохансон, директор Центра передового опыта в области безопасности приложений в Coalfire, говорит, что злоумышленникам, занявшим плацдарм на устройстве, доступно удивительное количество конфиденциальных данных. «Хранилища данных, такие как SQLite, создаются установленными приложениями и могут содержать все, от содержимого веб-запросов и ответов до потенциально конфиденциальной информации и файлов cookie», — объясняет она. «Общие недостатки, наблюдаемые как в iOS, так и в Android, включают кэширование данных приложения в памяти (например, учетных данных для аутентификации), а также сохранение эскизов или снимков запущенного приложения, которые могут непреднамеренно сохранить конфиденциальную информацию на устройстве. Конфиденциальная информация — большинство часто остается незашифрованным — в изобилии встречается в значениях файлов cookie браузера, файлах сбоев, файлах настроек и содержимом веб-кэша, созданном в удобных для чтения форматах, которые хранятся прямо на устройстве».

«Общие недостатки, наблюдаемые как в iOS, так и в Android, включают кэширование данных приложения в памяти (например, учетных данных для аутентификации), а также сохранение эскизов или снимков запущенного приложения, которые могут непреднамеренно сохранить конфиденциальную информацию на устройстве. Конфиденциальная информация — большинство часто остается незашифрованным — в изобилии встречается в значениях файлов cookie браузера, файлах сбоев, файлах настроек и содержимом веб-кэша, созданном в удобных для чтения форматах, которые хранятся прямо на устройстве».

«Самы инструменты, созданные для целей разработки, упрощают злоумышленнику извлечение, взаимодействие или даже изменение такого рода данных, например, abd на Android или iExplorer или plutil на iOS», — продолжает она. «Стандартные утилиты можно использовать для проверки любых файлов базы данных, скопированных с устройства, и если нам понадобится расшифровка, есть такие инструменты, как Frida, для запуска сценариев для расшифровки сохраненных значений».

Толстый, как воры

Мы не хотим преувеличивать, насколько все это просто. Большинство пользователей не делают джейлбрейк своих телефонов, не щелкают по ссылкам и не предоставляют расширенные привилегии хитрым приложениям. Даже когда хакеры проникают в устройство, встроенные меры безопасности iOS и Android часто блокируют их работу.

Возможно, в большей степени, чем какой-либо конкретный метод, описанный здесь, способ взлома смартфона заключается в чистой решимости. «Злоумышленники создают повторяемые и автоматизированные модели, которые подбирают и подглядывают под каждым углом мобильного приложения или новой версии операционной системы в надежде найти слабое место», — объясняет Хэнк Шлесс, старший менеджер по решениям для безопасности в Lookout. «Как только они находят слабое место, которое можно использовать, они пытаются использовать его в своих интересах как можно быстрее, прежде чем будет выпущено исправление».

И если вы не можете понять, как взломать сотовый телефон, может быть, вы найдете друга, который может помочь. «Обмен информацией между киберпреступниками чаще всего происходит либо в даркнете, либо в группах на платформах с зашифрованным чатом, таких как Telegram», — говорит Шлесс. «Более крупные группы, например те, которые поддерживаются национальными государствами, поощряются к обмену кодом и эксплойтами друг с другом в надежде, что коллективные усилия помогут создать более успешные вредоносные кампании». Хорошим парням тоже нужно делиться разведданными, потому что у них явно много работы.

«Обмен информацией между киберпреступниками чаще всего происходит либо в даркнете, либо в группах на платформах с зашифрованным чатом, таких как Telegram», — говорит Шлесс. «Более крупные группы, например те, которые поддерживаются национальными государствами, поощряются к обмену кодом и эксплойтами друг с другом в надежде, что коллективные усилия помогут создать более успешные вредоносные кампании». Хорошим парням тоже нужно делиться разведданными, потому что у них явно много работы.

Связанный:

- Решения для управления идентификацией

- Мобильная безопасность

- Киберпреступность

- Программное обеспечение DLP

- Безопасность данных и информации

- Айфон

- Смартфоны

Copyright © 2021 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Взлом службы зашифрованных сообщений раскрывает телефонные номера

Многие люди выбирают службы зашифрованных сообщений, потому что им нравятся дополнительные уровни конфиденциальности, которые они предлагают. Они позволяют пользователям отправлять сообщения своим ближайшим друзьям, семье и деловым партнерам, не беспокоясь о том, что незнакомец может подслушать их разговор в цифровом виде. Те же люди, которые отправляют сообщения через зашифрованные сервисы и приложения, вероятно, также усердно защищают свои интернет-соединения и используют VPN.

Они позволяют пользователям отправлять сообщения своим ближайшим друзьям, семье и деловым партнерам, не беспокоясь о том, что незнакомец может подслушать их разговор в цифровом виде. Те же люди, которые отправляют сообщения через зашифрованные сервисы и приложения, вероятно, также усердно защищают свои интернет-соединения и используют VPN.

Несмотря на все эти меры безопасности, обычные люди оказываются в беде, когда компании, которым они доверяют свою информацию, становятся жертвами кибератак. Так было с пользователями приложения для обмена зашифрованными сообщениями Signal. Из-за фишинговой атаки и последующей утечки телефонных номеров клиентов люди стремятся определить возможные последствия, защитить себя от подмены SIM-карты, отследить свою личность и принять меры для обеспечения безопасности своей информации в будущем.

Что случилось?

Недавняя кибератака была направлена на Signal, службу обмена сообщениями со сквозным шифрованием.1 Злоумышленники раскрыли около 1900 телефонных номеров, принадлежащих пользователям Signal. В то время как другая личная информация (PII), история сообщений и списки контактов были сохранены, действительных телефонных номеров в руках киберпреступника может быть достаточно, чтобы нанести ущерб пострадавшим пользователям.

В то время как другая личная информация (PII), история сообщений и списки контактов были сохранены, действительных телефонных номеров в руках киберпреступника может быть достаточно, чтобы нанести ущерб пострадавшим пользователям.

Вполне вероятно, что другая недавняя и успешная схема фишинга в Twilio была точкой входа для хакеров Signal. (Sign сотрудничает с Twilio, чтобы отправлять SMS-коды подтверждения людям, регистрирующимся в приложении Signal.) В Twilio фишеры обманом заставляли сотрудников раскрывать свои учетные данные.

Чтобы исправить ситуацию и защитить пользователей, Signal связывается с пострадавшими пользователями и просит их перерегистрировать свои устройства. Кроме того, компания призывает всех пользователей включить блокировку регистрации, которая является дополнительной мерой безопасности, требующей уникального PIN-кода для регистрации телефона в Signal.

Извлеченные уроки

Не только компании, но и обычные люди могут извлечь много уроков из хаков Signal и Twilio. Вот несколько способов, как вы можете принять меры при первых признаках скомпрометированного номера телефона и помочь предотвратить подобные кибер-события с вами.

Вот несколько способов, как вы можете принять меры при первых признаках скомпрометированного номера телефона и помочь предотвратить подобные кибер-события с вами.

Знайте признаки подмены SIM-карты

Подмена SIM-карты происходит, когда киберпреступник получает номер вашего мобильного телефона и несколько других частей вашей личной информации и регистрирует ваш номер телефона на устройстве и новой SIM-карте, которая вам не принадлежит. . Если они успешно перерегистрируют ваш номер телефона, они смогут получить доступ к вашим данным, изменить пароли учетных записей и заблокировать доступ к наиболее важным учетным записям.

К счастью, поскольку большинство из нас пользуется телефоном каждый день, подмена SIM-карты обычно быстро обнаруживается. Если ваш телефон не подключается к сети и вы не получаете звонки и текстовые сообщения, это может быть признаком того, что ваш оператор беспроводной связи переназначил ваш номер мошеннику. В этом случае немедленно обратитесь к своему оператору беспроводной связи.

Чтобы сделать замену SIM-карты практически невозможной, всегда включайте многофакторную аутентификацию. Также известная как MFA, многофакторная аутентификация — это метод, используемый многими учетными записями в Интернете, чтобы гарантировать, что только авторизованный пользователь может получить доступ. Это может повлечь за собой отправку одноразового кода по электронной почте или в текстовом сообщении, запрос на контрольные вопросы или сканирование отпечатков пальцев или распознавания лиц в дополнение к запросу пароля учетной записи. MFA — это дополнительный уровень безопасности, который можно быстро внедрить. Дополнительные несколько секунд, необходимые для ввода кода или остановки для сканирования лица, стоят разочарования, которое вызывают киберпреступники.

Будьте избирательны, с кем вы делитесь своей PII

В наши дни у каждого есть десятки онлайн-аккаунтов для всего: от банковских операций и покупок до потоковых сервисов и игр. Поскольку вы не можете предсказать, какая компания будет взломана следующей, ограничьте количество возможных дверей, через которые киберпреступник может получить доступ к вашей PII. Во взломе Signal причиной утечки телефонных номеров, вероятно, был их сторонний поставщик. Эта непредсказуемость означает, что лучше ограничить обмен вашей PII как можно меньшим числом учетных записей. Хорошая практика — регулярно организовывать свои онлайн-аккаунты и деактивировать те, которые вы больше не используете.

Во взломе Signal причиной утечки телефонных номеров, вероятно, был их сторонний поставщик. Эта непредсказуемость означает, что лучше ограничить обмен вашей PII как можно меньшим числом учетных записей. Хорошая практика — регулярно организовывать свои онлайн-аккаунты и деактивировать те, которые вы больше не используете.

Никогда не сообщайте свои пароли

Фишинговая атака, похоже, стала первой костяшкой домино, выпавшей в инциденте с Twilio и Signal. Этого можно было бы избежать, если бы все следовали абсолютному правилу: никогда не сообщайте свой пароль! Например, ни ваш работодатель, ни ваш банк, ни IRS никогда не попросят вас ввести пароль для входа в онлайн-аккаунт. Если вы получаете корреспонденцию с просьбой поделиться своим паролем, как бы официально она ни выглядела, не поддавайтесь.

Фишеры часто придают своей электронной корреспонденции срочный или авторитарный тон, угрожая серьезными последствиями, если они не получат ответ в короткие сроки. Это уловка, чтобы заставить людей действовать слишком быстро, не продумывая запрос. Если вы получили сообщение, в котором описываются ужасные последствия кажущихся незначительными нарушений, отойдите от сообщения хотя бы на 15 минут и обдумайте его. Сохраняйте спокойствие и обращайтесь по официальным каналам, таким как номер телефона, указанный на веб-сайте организации, или в чате службы поддержки клиентов, чтобы вместо этого сгладить предполагаемую ситуацию.

Это уловка, чтобы заставить людей действовать слишком быстро, не продумывая запрос. Если вы получили сообщение, в котором описываются ужасные последствия кажущихся незначительными нарушений, отойдите от сообщения хотя бы на 15 минут и обдумайте его. Сохраняйте спокойствие и обращайтесь по официальным каналам, таким как номер телефона, указанный на веб-сайте организации, или в чате службы поддержки клиентов, чтобы вместо этого сгладить предполагаемую ситуацию.

Оставайтесь под защитой

Усердные привычки в области кибербезопасности имеют большое значение для защиты вас и ваших личных данных от рук злоумышленников. Однако в случае, если вы доверяете компании свою информацию, но она просочилась в результате взлома, McAfee Total Protection может дать вам душевное спокойствие. McAfee Total Protection предлагает первоклассную защиту в различных областях, включая защиту от вирусов, мониторинг личных данных, безопасный VPN, оценку защиты и очистку личных данных. Его расширенные возможности мониторинга работают быстрее и обеспечивают более широкое обнаружение вашей личности.

.jpg)

При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском.

При этом сумма варьирует в большом диапазоне. Верить отзывам, размещенным на сайте и сторонних ресурсах, не стоит, так как купить их не составит труда. Однако, понять подобные фирмы просто – если они проделают работу и заказчик откажется от своих целей, они могут потерять время и средства. Поэтому сотрудничество всегда связано с риском. В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке.

В каждом случае заказчик и исполнитель договариваются в индивидуальном порядке. При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату.

При этом важно понимать, что некоторые отдают свою конфиденциальную информацию неосознанно. Примером считается введение логинов и паролей на страницах сайтов, которые создаются в качестве подставных. Другими словами, злоумышленники создают похожие страницы и доменное имя. Ошибиться очень просто, нужно всегда уделять внимание адресной строке и сертификату.