Как защитить флешку от вирусов autorun inf: Как защитить флешку от вирусов: 4 эффективных способа

Содержание

Защита флешки от вирусов. autorun.inf

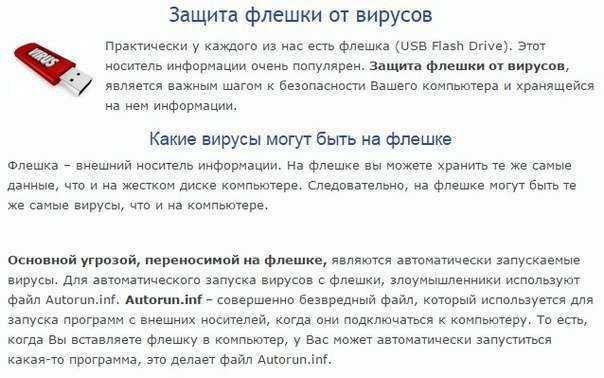

Практически у каждого из нас есть флешка (USB Flash Drive). Этот носитель информации очень популярен. Защита флешки от вирусов, является важным шагом к безопасности Вашего компьютера и хранящейся на нем информации.

Какие вирусы могут быть на флешке

Флешка – внешний носитель информации. На флешке вы можете хранить те же самые данные, что и на жестком диске компьютере. Следовательно, на флешке могут быть те же самые вирусы, что и на компьютере. В статье Виды компьютерных вирусов подробно описаны основные компьютерные вирусы.

Основной угрозой, переносимой на флешке, являются автоматически запускаемые вирусы. Для автоматического запуска вирусов с флешки, злоумышленники используют файл Autorun.inf. Autorun.inf – совершенно безвредный файл, который используется для запуска программ с внешних носителей, когда они подключаться к компьютеру. То есть, когда Вы вставляете флешку в компьютер, у Вас может автоматически запуститься какая-то программа, это делает файл Autorun. inf.

inf.

В этом файле указываеться путь к вредоносному коду, который будет запущен при открытии флешки на компьютере. Например, троянская программа ни несет, ни какой опасности, пока пользователь не запустит файл, зараженный трояном. Благодаря Autorun.inf, файл с троянской программой автоматически запуститься, когда Вы откроете флешку.

Таким образом, любой вирус будет самостоятельно копироваться и заражать компьютер, в который вставят заражённую флешку.

Защитить компьютер от вирусов, запускаемых с флешки, можно средствами операционной системы Windows и с помощью дополнительных программ.

Защита флешки средствами Windows

Отключить автозапуск флешки

Так как вирус проникает на компьютер через автозапуск флешки, то необходимо отключить функцию автозапуска программ с флешки.

Нажимаем правой клавишей мыши на “Компьютер” в меню “Пуск” и выбираем пункт “Управление”.

В открывшимся окне “Управление”, ищем в левом меню пункт “Службы”. Слева появился список всех служб Windows. Ищем в этом списке “Определение оборудования оболочки”, правой кнопкой мыши открываем меню и выбираем “Свойства”.

Слева появился список всех служб Windows. Ищем в этом списке “Определение оборудования оболочки”, правой кнопкой мыши открываем меню и выбираем “Свойства”.

Вы открыли свойства службы, которая отвечает за автозапуск. В строке “Тип запуска” выберите пункт “Отключена”, затем нажмите на кнопку “Остановить” и применить. После этого нужно перезагрузить компьютер.

Способ хороший, но немного не удобный. Теперь, когда Вы вставите диск с игрой, он не начнет устанавливать ее автоматически, вы ведь отключили автозапуск. Придется открывать диск и искать файл, который запустит установку игры. Тоже самое касается дисков с программами или фильмами.

Создать папку или файл с именем Autorun

В операционной системе Windows нельзя создать в одной директории файлы с одинаковым именем. Отсюда следует, что для защиты флешки от вирусов, запускаемых с помощью автозапуска, достаточно создать файл Autorun.inf, сделать его “только для чтения” и скрыть, что бы ни мешался. Вариант простой, быстрый и удобный. Но, к сожалению, в последнее время вирусы просто удаляют этот файл, если он есть на флешке, и записывают свой измененный Autorun.inf.

Но, к сожалению, в последнее время вирусы просто удаляют этот файл, если он есть на флешке, и записывают свой измененный Autorun.inf.

Можно попробовать создать неудаляемую папку с именем Autoran.inf, но этот метод эффективен только для флешки, с файловой системой FAT, в NTFS такую папку можно удалить.

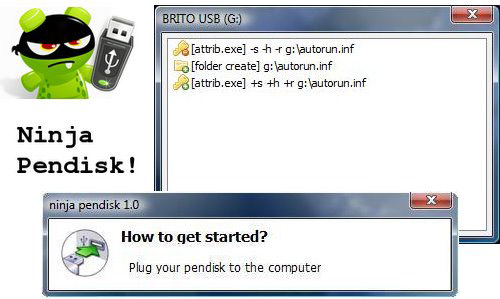

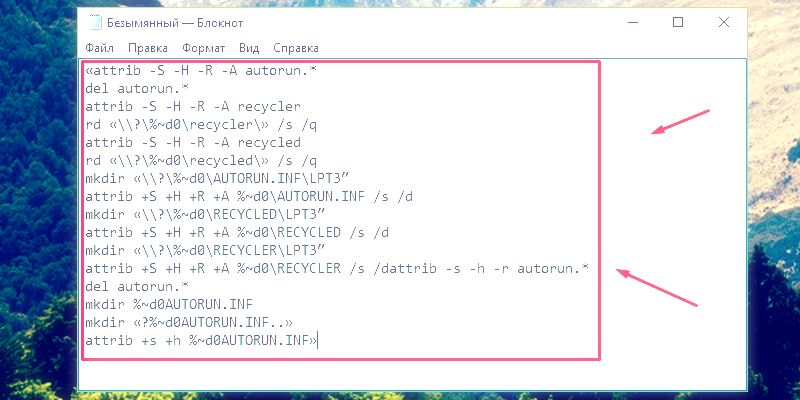

Что бы создать неударяемую папку нужно создать bat-файл. Для этого, нужно создать новый текстовый документ и изменить его расширение на “.bat”. Запишите в него следующий код:

attrib -s -h -r autorun.*

del autorun.*

mkdir «\\?\%~d0\autorun.inf\name..\»

attrib +s +h %~d0\autorun.inf

Теперь скопируйте этот файл на флешку и запустите. У вас появится неударяемая папка Autoran.inf

Этот метод не столь радикален, как отключение службы автозапуска, но не эффективен в файловой системе NTFS. Файловая система NTFS очень распространена на флешках, объем которых 8 и более гигабайт.

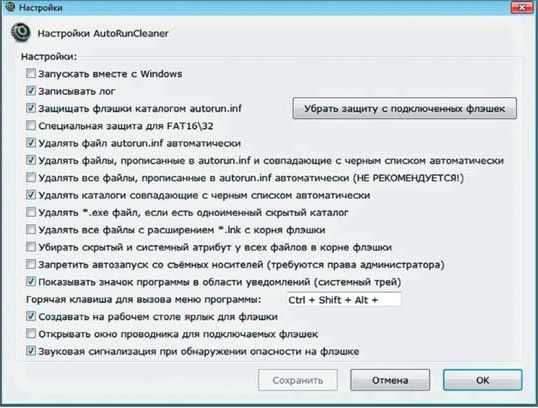

Защита флешки с помощью программ

Антивирус

Тут все просто. На любом компьютере должен быть установлен антивирус. Многие антивирусы проверяют (делают экспресс анализ) флешку, когда она вставляется в компьютер, тем самым перехватывая все вирусы. Для выбора хорошего антивируса используйте рейтинг антивируссов. Самое главное, что антивирус не только блокирует вирус и заражение компьютера, но и удаляет зараженный файл, а иногда, лечит его.

На любом компьютере должен быть установлен антивирус. Многие антивирусы проверяют (делают экспресс анализ) флешку, когда она вставляется в компьютер, тем самым перехватывая все вирусы. Для выбора хорошего антивируса используйте рейтинг антивируссов. Самое главное, что антивирус не только блокирует вирус и заражение компьютера, но и удаляет зараженный файл, а иногда, лечит его.

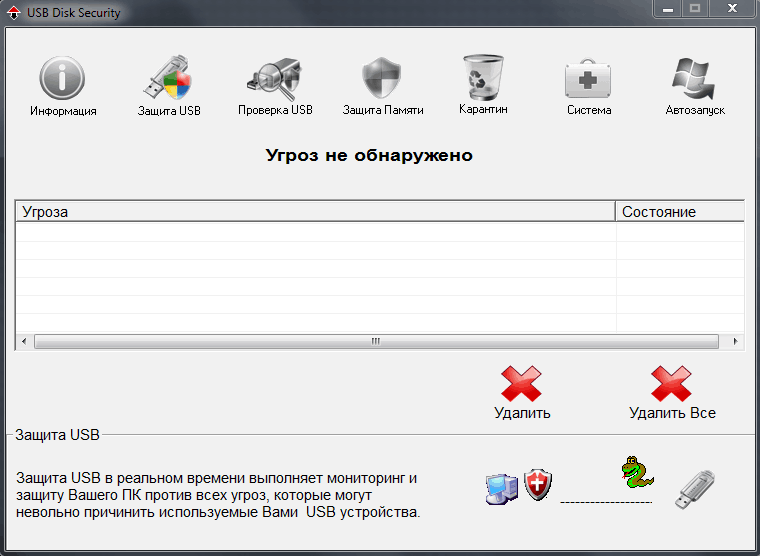

USB Disk Security

USB Disk Security – программа, которая защищает компьютер от вирусов, которые поступают на компьютер через любые устройства, подключенные к USB порту (флешка, карта памяти и т.д.).

Программа может работать совместно с любым антивирусом или без антивируса (все же лучше, если на компьютере есть антивирус).

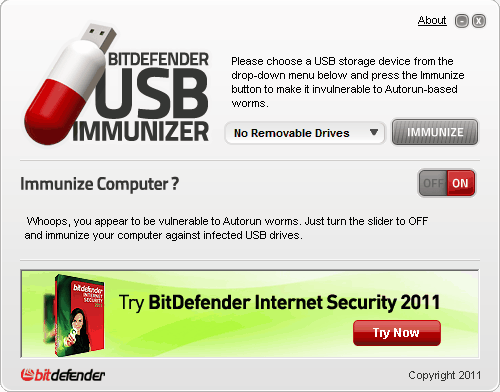

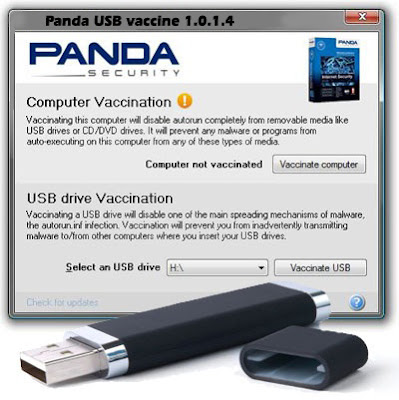

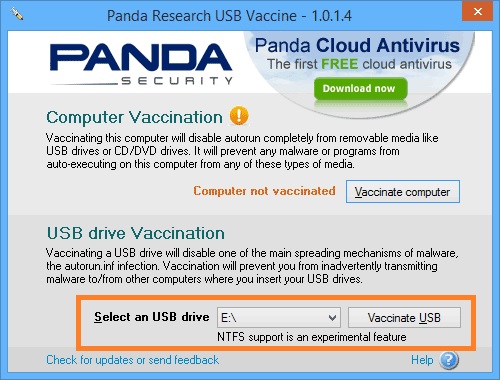

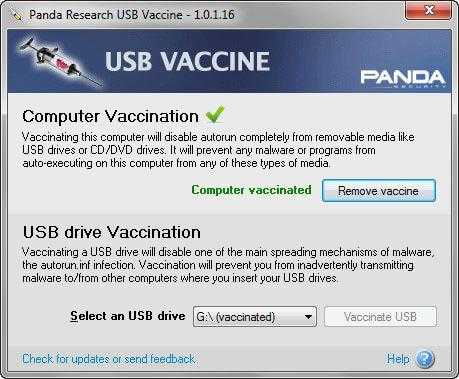

Panda USB Vaccine

Бесплатная программа для защиты компьютера от вирусов, передаваемых на флешке. По сути, она выполняет действия, которые описаны выше (Защита флешки средствами Windows), то есть отключает автозапуск и запрещает изменять Autoran.inf. Таким образом, Panda USB Vaccine защищает компьютер и флешку от заражения вредоносным кодом.

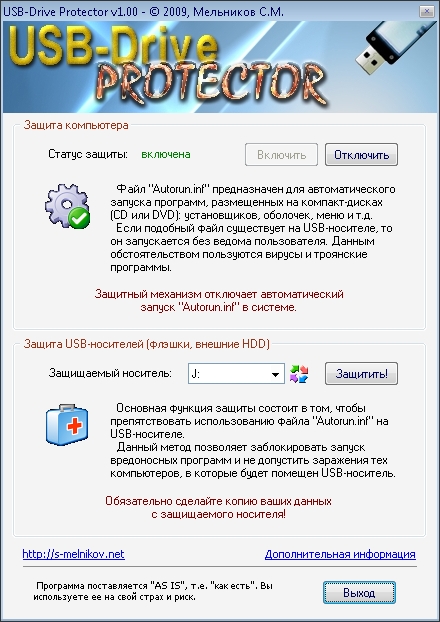

USB-Drive Protecktor

Собственно полный клон Panda USB Vaccine, обладает теме же функциями и механизмом защиты что и Panda USB Vaccine. Разница только в интерфейсы программ.

Заключение

Для защиты флешки от вирусов лучше всего использовать Panda USB Vaccine или USB-Drive Protecktor. Они запрещают вносить изменения в файл «Autorun.inf» на флешке, и тем самым, убирают возможность автоматического запуска вирусов.

Для защиты компьютера от заражения вирусом с флешки, лучше использовать полноценный антивирус. Он может не только защитить компьютер, но и вылечить флешку.

Защита флешки от вирусов autorun.inf

Защита флешки от вирусов autorun.inf

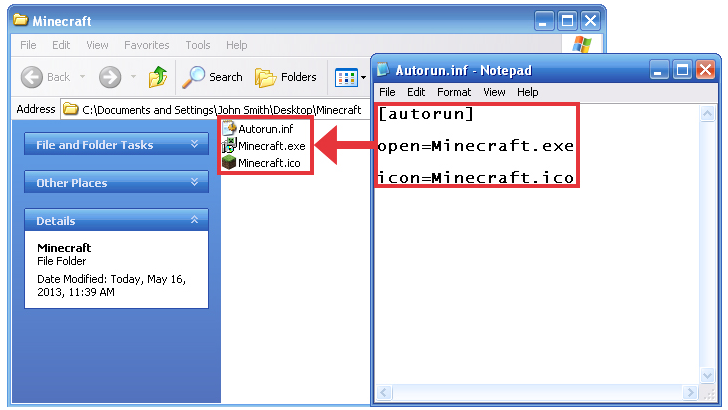

Вначале немного о файле Autorun.inf. Данный файл, используется системами ОС Windows для выполнения команд автозапуска с носителей информации. Располагается всегда в корне диска, представляет собой, текстовый файл с инструкциями.

Пример содержимого файла autorun.inf

[autorun] open=имя_исполняемого_файла.exe icon=имя_значка.ico

Изначально он задумывался как инструмент автоматического запуска средств воспроизведения содержимого носителя на котором он расположен. К примеру: меню диска, установщик ПО и т.д. В последствии, данная технология стала использоваться для запуска вредоносного содержимого.

Вариант защиты от такого рода уязвимости один. Нет файла autorun.inf в корне носителя, нет проблем!

И так, как сделать так что бы данный файл невозможно было создать на флешке? Есть два способа. Первый, основан на особенности файловых систем FAT и NTFS. Второй, на расширенных возможностях прав доступа файловой системы NTFS.

Способ первый.

Используя особенность файловых систем, а именно, невозможность создания одноименных файлов и папок, можно в корне носителя создать папку с именем autorun.inf. Тем самым, зараженный компьютер, при попытке записать вирус на флешку, не сможет записать файл с именем autorun. inf, так как с тем же именем уже существует директория. Вирус может удалить данную директорию и ее содержимое. Но, есть одна хитрость. Можно создать вложенную папку с именем системного устройства, которую невозможно удалить.

inf, так как с тем же именем уже существует директория. Вирус может удалить данную директорию и ее содержимое. Но, есть одна хитрость. Можно создать вложенную папку с именем системного устройства, которую невозможно удалить.

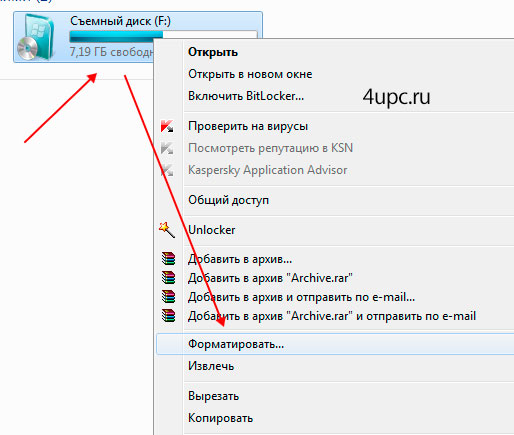

Перейдем к действию. Вставляем флешку, открываем ее в проводнике, и на свободном от файлов месте нажимаем правой кнопкой мыши, предварительно зажав на клавиатуре клавиши CTRL+SHIFT. В открывшемся меню выбираем пункт Открыть окно команд.

Откроется окно командной строки.

Вводим следующие команды.

md autorun.inf md autorun.inf\lpt3\.

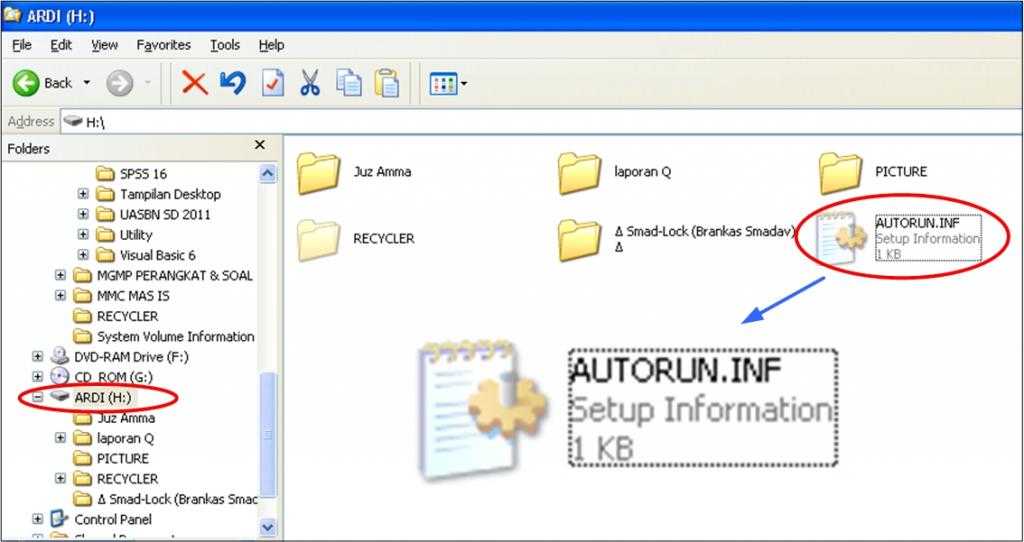

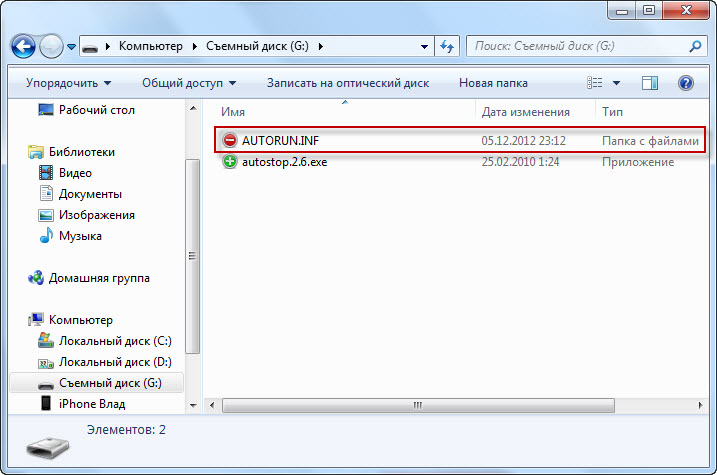

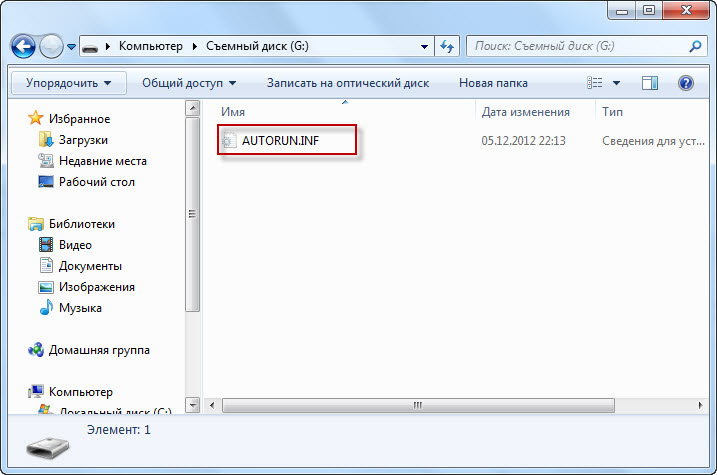

В окне флешки появится папка с именем autorun.inf.

Имя папки LPT3 совпадает с именем системного порта компьютера, создать просто так папку с таким именем невозможно. Система выдаст соответствующее сообщение.

Теперь, попробуем удалить созданную папку autorun. inf. С начала в через контекстное меню.

inf. С начала в через контекстное меню.

Подтверждаем удаление.

Папка не удаляется.

Теперь попробуем удалить ее через командную строку. Пишем следующие команды.

rd autorun.inf rd /s autorun.inf

Получаем сообщение Не удается найти указанный файл.

Удалить данную папку, можно. Но только в обратном порядке ее создания.

rd autorun.inf\lpt3\. rd /s autorun.inf

Дополнительно, можно сделать папку autorun.inf скрытой и системной. Для этого вводим команду.

attrib +s +h +r autorun.inf /D /S

Способ второй.

Файловая система NTFS располагает более обширными возможностями управления правами доступа. Используя эту особенность, можно запретить запись на накопитель вообще, но оставить доступной для записи определенную папку. Которая и будет хранилищем файлов.

Вставляя в зараженный компьютер такую флешку, вирусы не смогут ничего записать в корень диска.

Начнем. Вставляем флешку. Открываем ее. Создаем в ней папку. Данная папка будет служить для хранения папки с нашими файлами. Да-да, мы будем использовать две папки. Необходимо это специально, для того чтобы нашу папку невозможно было удалить с корня флешки. Создаем внутреннюю папку.

В моем случае это будет папка MFLDR с внутренней папкой ALL.

Отключаем наследование прав доступа, для внутренней папки. Нажимаем правой кнопкой мыши по папке, выбираем в меню пункт Свойства.

В открывшемся окне переходим на вкладку Безопасность, и жмем на кнопку Дополнительно.

Откроется окно дополнительных параметров безопасности. В нем жмем на кнопку Отключить наследования и выбираем вариант Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Жмем на кнопку OK в обоих окнах.

Возвращаемся в корень флешки. Теперь нам нужно отобрать права записи на весь носитель целиком. Для этого жмем правой кнопкой мыши на свободном окна флешки и выбираем пункт Свойства.

В окне свойств диска, переходим на вкладку Безопасность и жмем на кнопку Дополнительно.

В дополнительных параметрах безопасности выбираем субъект Все и жмем на кнопку Изменить.

В открывшемся окне выставления прав разрешений, оставляем галочки на пунктах

Ч

тение и выполнение, Список содержимого папки,

Чтение

. Остальное все отключаем. Жмем OK.

Закрываем предыдущие окна нажатием кнопки OK.

Возможно появится окно с предупреждение, жмем Продолжить во всех случаях.

Теперь у нас на руках флешка защищенная от записи, с возможностью записи файлов только в каталог MFLDR\ALL.

Все выше проделанное но уже на видео.

Как удалить вирус автозапуска с USB-накопителя

Возможно, USB-накопители сделали наши данные легко переносимыми, но они также повысили уязвимость наших данных. Таким образом, заражение вирусом через USB-накопитель может произойти с кем угодно. Одним из часто встречающихся вирусов является вирус автозапуска. Это часто приводит к необходимости восстановления зараженного вирусом USB-накопителя.

Я думаю, вы можете зайти на эту страницу с замешательством «как остановить автозапуск USB», верно? Тогда поздравляю, вы попали по адресу. Вы получите исчерпывающие знания о вирусе автозапуска и методах его удаления. Кроме того, вам будут даны дополнительные советы по восстановлению потерянных данных.

Кроме того, вам будут даны дополнительные советы по восстановлению потерянных данных.

- Часть 1. Понимание вируса автозапуска

- Часть 2: Как удалить вирус автозапуска с USB-накопителя?

- Дополнительные советы: как восстановить данные на USB-накопителе, зараженном вирусом автозапуска?

Знания: сначала разберемся, что такое вирус автозапуска

1. Вирус автозапуска – компьютерная вредоносная программа

Что такое вирус автозапуска? Прежде чем углубляться в детали автозапуска вируса, во-первых, вы должны понять термин Computer Malware . Вредоносное ПО — это любое программное обеспечение, которое может быть вирусом, программой-вымогателем или шпионским ПО. Злоумышленники специально разрабатывают вредоносное ПО, чтобы повредить вашу систему, взломать вашу информацию или получить несанкционированный доступ к вашей системе.

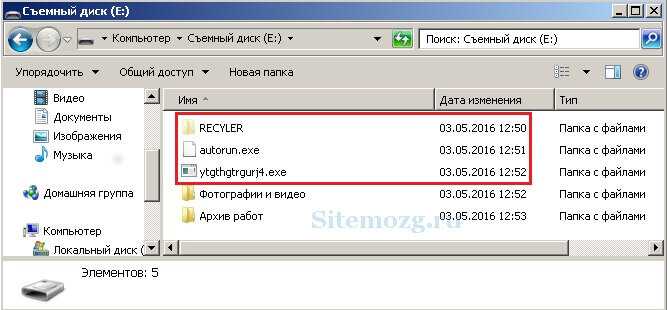

Вирус автозапуска — это тип компьютерного вредоносного ПО. Это опасно, и он может скопировать себя на ваши флешки, жесткие диски или любое внешнее запоминающее устройство. Он может поступать в вашу систему через Интернет, при установке стороннего программного обеспечения или с USB-накопителей.

Он может поступать в вашу систему через Интернет, при установке стороннего программного обеспечения или с USB-накопителей.

2. Воздействие вируса автозапуска

Если на вашем USB-накопителе есть вирус автозапуска, вы можете увидеть файл с именем « autorun.inf» внутри вашего USB-накопителя. Этот файл предотвращает доступ к любым файлам внутри вашего USB. Всякий раз, когда вы нажимаете на «autorun.inf «, он начнет создавать свои копии через систему.

Вирус автозапуска заблокирует доступ к файлам на USB-накопителе. Когда вы выполняете файл «autorun.inf», он также может создать кейлоггер в вашей системе. Кейлоггер начнет отслеживать ваши нажатия клавиш, и это может привести к тому, что ваши электронные письма, пароли и номера кредитных карт будут использованы похитителями. Катастрофа, да?

Как уже упоминалось выше, вирус Autorun кажется очень опасным, но на самом деле это не означает, что у вас нет выбора, чтобы удалить его из вашей компьютерной системы или USB-накопителя. Решения готовы здесь.

Решения готовы здесь.

Часть 2: Как удалить вирус автозапуска с USB-накопителя?

Как я могу навсегда удалить автозапускаемый инф-вирус с моего компьютера? После введения в часть 1 у вас появилось некоторое представление о вирусе автозапуска. Но главный вопрос, который сейчас у вас в голове, должен касаться «Как я могу удалить вирус автозапуска с моего USB-накопителя?». Теперь давайте его.

Существует несколько методов, которые помогут вам удалить вирус автозапуска с USB-накопителя. Мы обсудим лучшие и самые простые способы здесь. Методы включают в себя:

- Удаление файла « autorun.inf» вручную.

- Использование CMD для удаления этого USB-вируса

- Использование WinRar и SD Memory Formatter

Метод 01 — Удаление файла «autorun.inf» вручную

Это простой метод, который отлично работает в Windows ниже версии 7. Если вы используете последние версии Windows, такие как Windows 8 или 10, используйте два других методы.

Шаг 01: Подключите USB-накопитель и откройте его.

Убедитесь, что вы подключили флэш-накопитель USB к компьютеру и безопасно открыли его.

Шаг 02: Создать пустой документ

Щелкните правой кнопкой мыши внутри USB-накопителя и создайте пустой документ с именем «autorun.inf» .

Шаг 04: Замена файлов

При создании документа появится всплывающее окно. Нажмите на кнопку Заменить в появившемся окне. Он удалит файл вируса автозапуска с пустым текстовым документом.

Примечание: Этот метод прост, но не работает в Windows 8 и более поздних версиях.

Метод 02 — Использование CMD

Использование CMD для удаления файла inf-файла автозапуска вируса — это еще один способ, который не приводит к потере данных на вашем USB-накопителе. Шаги будут объяснены ниже.

Шаг 01: Запустите CMD

- Нажмите Windows + R или используйте окно поиска на панели задач Windows.

- Введите CMD в окне «Выполнить».

- Нажмите кнопку «Открыть».

Шаг 02: Ввод команд в CMD

- Откройте каталог вашего USB-накопителя, введя букву диска в окне CMD. Например, «Ф:»

- Напишите attrib -s -h -r/s/d *.* в окне CMD и нажмите Enter.

Шаг 03: Удаление файла автозапуска

- Напишите dir и нажмите Enter, чтобы просмотреть все файлы на USB-накопителе.

- Найдите и найдите файл autorun.inf в списке.

- Используйте команду del для удаления файла автозапуска с USB-накопителя

Эти шаги удалят файл автозапуска inf с вашего USB-накопителя. Если вы видите сообщение «Отказано в доступе» на шаге 02, запустите CMD от имени администратора.

Метод 03 — Использование WinRar и SD Memory Formatter

Если два вышеуказанных метода не сработали, вы также можете попробовать этот метод. Просто откройте свой USB-накопитель с WinRar и скопируйте его файлы на диск вашего компьютера. После этого отформатируйте USB-накопитель с помощью SD Memory Formatter. Он удалит вирус автозапуска с вашего USB-накопителя.

Просто откройте свой USB-накопитель с WinRar и скопируйте его файлы на диск вашего компьютера. После этого отформатируйте USB-накопитель с помощью SD Memory Formatter. Он удалит вирус автозапуска с вашего USB-накопителя.

Мы надеемся, что любой из вышеперечисленных методов помог вам успешно удалить вирус автозапуска с USB-накопителя. Однако, если вы потеряли данные с зараженного USB-накопителя, мы поможем вам восстановить их в следующем разделе.

Дополнительные советы: как восстановить данные на USB-накопителе, зараженном вирусом автозапуска?

Никто не любит терять важные данные из-за вирусов. После того, как вы удалили вирус, ваши данные также могут быть потеряны. Однако хорошая новость заключается в том, что восстановление данных здесь возможно.

Чтобы восстановить данные с зараженного автозапуском USB-накопителя, мы будем использовать программное обеспечение для восстановления данных Wondershare Recoverit.

Почему Wondershare Recoverit?

Программное обеспечение для восстановления данных Wondershare Recoverit представляет собой трехэтапное программное обеспечение для восстановления данных. Он поддерживает несколько типов носителей и файлов данных. Используя это программное обеспечение, вы можете получить данные в ОС Windows и MAC.

Он поддерживает несколько типов носителей и файлов данных. Используя это программное обеспечение, вы можете получить данные в ОС Windows и MAC.

Основные характеристики:

- Восстановление всех типов файлов данных, включая видео и аудио файлы.

- Разрешает предварительный просмотр сканирования файлов перед восстановлением, чтобы ускорить весь процесс восстановления данных.

- Позволяет пользователю мгновенно фильтровать файлы, даже в процессе сканирования.

- И многое другое!

Шаг 1:

Выберите местоположение

Сначала загрузите и установите программное обеспечение Wondershare RecoverIt на соответствующий ПК. Программное обеспечение доступно как для систем Windows, так и для Mac PC.

С помощью программного обеспечения для восстановления данных Recoverit выберите место, откуда вы удалили свои скриншоты, а затем нажмите кнопку «Пуск», чтобы начать процесс сканирования.

Шаг 2: Сканируйте вашу систему

Теперь программа начнет сканирование выбранного жесткого диска для поиска удаленных скриншотов; сканирование займет некоторое время.

Шаг 3: Предварительный просмотр и восстановление удаленных данных

Нажмите кнопку «Пуск», чтобы начать сканирование носителя. Продолжительность сканирования будет зависеть от количества файлов, которые необходимо проверить системе. У вас есть свободное время, чтобы остановить процесс сканирования и возобновить его в удобное для вас время.

При предварительном просмотре вы можете выбрать только те файлы, которые хотите восстановить. Это приносит вам пользу, экономя ваше время в процессе восстановления. После выбора файлов вы можете нажать кнопку «Восстановить», и начнется восстановление файлов.

После глубокого сканирования вы можете проверить все восстанавливаемые скриншоты. Вы можете просмотреть определенные восстанавливаемые файлы, выбрать свои данные и нажать кнопку «Восстановить», чтобы вернуть их.

Вывод:

Эта статья помогла вам понять, что такое автозапускаемый вирус и как он влияет на вашу компьютерную систему. Мы обсудили способы сделать ваше USB-устройство свободным от вируса автозапуска. С моей личной точки зрения, я рекомендую использовать CMD для удаления вируса автозапуска, так как он прост в использовании, с меньшей вероятностью приведет к потере данных и работает в серьезных случаях.

Защита данных от вирусов очень важна. Но нельзя исключать возможность потери ваших данных через компьютерные вредоносные программы. Однако, даже если вы потеряете свои данные, вы сможете их восстановить.

Восстановление данных с зараженных USB-накопителей стало еще проще с программным обеспечением Wondershare Recoverit. Независимо от того, как вы потеряете свои данные, мы настоятельно рекомендуем программное обеспечение Wondershare Recoverit, потому что оно позволяет вам сделать 3 шага от восстановления данных.

Люди также спрашивают

-

Всегда ли Autorun INF является вирусом?

Вирусы и другие вредоносные программы будут пытаться использовать эту функцию для заражения новых компьютеров, когда устройства или носители (например, USB-накопитель) перемещаются между компьютерами.

Примечание: « автозапуск . inf «файл сам по себе не является вредоносным.

Примечание: « автозапуск . inf «файл сам по себе не является вредоносным. -

Как остановить автозапуск USB?

В разделе «Конфигурация компьютера» разверните «Административные шаблоны», разверните «Компоненты Windows» и щелкните «Политики автозапуска». В области сведений дважды нажмите Отключить Автовоспроизведение. Нажмите «Включено», а затем выберите «Все диски» в поле «Отключить автозапуск», чтобы отключить автозапуск на всех дисках.

-

Где мне найти автозапуск на моем компьютере?

Откройте панель управления и в «виде значков» щелкните значок «Автозапуск». Установите (или снимите) флажок «Использовать автозапуск для всех носителей и устройств», чтобы включить или отключить автозапуск.

Если вы хотите, чтобы он был включен, выберите действие по умолчанию для каждого типа носителя и устройства, перечисленных под ним.

Если вы хотите, чтобы он был включен, выберите действие по умолчанию для каждого типа носителя и устройства, перечисленных под ним.

Лучший способ отключить автозапуск для защиты от зараженных флешек

Defensive Computing

Майкл Горовиц,

Компьютерный мир

|

О программе |

Defensive Computing предназначен для людей, которые используют компьютеры для работы, а не для развлечения. Этот блог носит образовательный характер, а не посвящен последним новостям или устройствам. Много фактов, мало мнений.

Мнение

В моей первой публикации на тему автозапуска/автозапуска «Проверьте свою защиту от вредоносных USB-накопителей» описаны три способа, которыми злоумышленники обманом заставляют людей запускать вредоносное ПО, находящееся на зараженном USB-накопителе.

Хотя иногда резидентное программное обеспечение на флэш-накопителе может работать само по себе (например, на флэш-накопителе U3) без каких-либо действий со стороны пользователя компьютера (кроме вставки флэш-накопителя USB). быть обманутым. В моей первой публикации на эту тему есть пример файла autorun.inf, который безопасно иллюстрирует три из этих трюков, и вы можете скачать этот файл, чтобы проверить, насколько хорошо ваш компьютер защищен от непреднамеренного запуска программного обеспечения с флэш-накопителя. Скорее всего, любой компьютер с Windows будет подвержен по крайней мере одной из уловок.

быть обманутым. В моей первой публикации на эту тему есть пример файла autorun.inf, который безопасно иллюстрирует три из этих трюков, и вы можете скачать этот файл, чтобы проверить, насколько хорошо ваш компьютер защищен от непреднамеренного запуска программного обеспечения с флэш-накопителя. Скорее всего, любой компьютер с Windows будет подвержен по крайней мере одной из уловок.

Не бойтесь, после внесения простого изменения, описанного ниже, единственный способ заразиться зараженным USB-накопителем — вручную найти и запустить вредоносное ПО (run.me.to.see.naked.pix.of. некоторые.знаменитости.exe). Вас не обманут, чтобы запустить его.

ОПРЕДЕЛЕНИЕ АВТОЗАПУСКА И АВТОЗАПУСКА

В моем предыдущем сообщении я сетовал на термины Автозапуск и Автозапуск. Microsoft использует эти термины для обозначения разных вещей в разное время.

Классическое/устаревшее определение Autorun описано Дэном Макклоем как:

AutoRun — это функция, позволяющая дисководу компакт-дисков или стационарному дисководу указать программу или документ для запуска сразу после подключения дисковода.

Автозапуск был разработан для того, чтобы не работать со съемными дисками, такими как флэш-накопители USB, поскольку эти диски гораздо легче заражаются и передаются на другие компьютеры.

Автозапуск был представлен еще в Windows 95 и его живым воплощением является файл конфигурации в корневом каталоге съемных носителей (компакт-диски, USB-накопители, внешние жесткие диски и т. д.) с именем autorun.inf. Если вы когда-либо вставляли компакт-диск в компьютер с Windows, и программа запускалась автоматически, за этим стоял автозапуск. Моя первая публикация на эту тему предлагала образец файла autorun.inf.

Автозапуск появился в Windows XP. В то время как автозапуск буквально автоматически запускал программу, автозапуск возлагает ответственность на пользователя компьютера. Образец окна автозапуска показан ниже, без сомнения, вы видели его много раз.

Когда автовоспроизведение включено, Windows проверяет только что вставленную вещь (съемный носитель) и предлагает выбор программ для обработки различных типов найденных файлов. Autoplay также ищет файл autorun.inf. Как мы видели в моем первоначальном сообщении, первой опцией автозапуска можно управлять с помощью директив в файле autorun.inf (это объясняет первую опцию на скриншоте выше). Однако Autoplay не нуждается в файле autorun.inf и не зависит от него (автозапуск зависит).

Autoplay также ищет файл autorun.inf. Как мы видели в моем первоначальном сообщении, первой опцией автозапуска можно управлять с помощью директив в файле autorun.inf (это объясняет первую опцию на скриншоте выше). Однако Autoplay не нуждается в файле autorun.inf и не зависит от него (автозапуск зависит).

Автовоспроизведение было неправильным с самого начала, единственное, что происходит автоматически, — это представление окна автозапуска. Лучшее название было бы AutoDetect, так как автоматическая обработка ограничивается определением типов файлов. Никакое воспроизведение не происходит автоматически.

ДВА ПОДХОДА

Существует два подхода к защите вашего компьютера от уловок Autorun и Autoplay, которые я описал в своем первом посте на эту тему.

Один из подходов, предложенных Microsoft (которая в первую очередь придумала проблему), состоит в том, чтобы отключать вещи. для разных типов устройств, ошибки в Windows, плохая документация, отсутствующие исправления, бла-бла-бла. Жизнь слишком коротка.

Жизнь слишком коротка.

К счастью, два технаря-одиночки, Ник Браун и Эмин Атак, придумали лучшее решение, направленное непосредственно на источник проблемы — файл autorun.inf. Он имеет дело с болезнью, а не с симптомами. На самом деле, если вы используете это решение, вы можете оставить автозапуск (как определено выше) включенным и позволить ему, возможно, выполнять полезную функцию.

Решение Brown/Atac говорит Windows игнорировать все без исключения файлы autorun.inf. Период.

Я протестировал подход Microsoft к Windows XP SP2 и SP3 и подробно расскажу о том, где он работает, а где нет, в следующей публикации. Это может работать, но, только если крутить как крендель, когда луна светит во вторник. И это не комплексное исправление , лазейки, такие как устройства U3 остаются открытыми. Подход Ника Брауна, с другой стороны, железный, он всегда работает, никаких ЕСЛИ, И или НО.

Всего несколько дней назад Дэн Гудин в The Register написал «Отключение автозапуска Windows — есть правильный и неправильный путь». Он имел в виду два варианта подхода Microsoft. То, что мистер Гудин считает правильным, я считаю неправильным.

Он имел в виду два варианта подхода Microsoft. То, что мистер Гудин считает правильным, я считаю неправильным.

Чтобы проиллюстрировать мою точку зрения, статья базы знаний Microsoft, которую Гудин называет правильным путем (Как исправить принудительное отключение ключа реестра автозапуска в Windows), не предлагает решения для пользователей Windows XP Home Edition. Вперед, Майкрософт. Напротив, решение Ника Брауна действительно защищает пользователей Home Edition Windows XP.

Статья Гудина также иллюстрирует языковую проблему, которую Microsoft бросила миру, вынуждая нас использовать два слова для описания пяти разных вещей. Он написал, что автозапуск включен по умолчанию, что, строго говоря, не соответствует действительности. Например, ни Windows XP SP2, ни SP3 автоматически не запускают программу с USB-накопителя.

ВНЕДРЕНИЕ РЕШЕНИЯ НИКА БРАУНА

Решение Ника Брауна требует обновления реестра. Хотя обновление можно удалить, предварительно не помешает сделать полную резервную копию реестра. Пользователи Windows XP и Vista могут сделать это с помощью функции «Восстановление системы».

Пользователи Windows XP и Vista могут сделать это с помощью функции «Восстановление системы».

В XP: Пуск -> Программы -> Стандартные -> Служебные -> Восстановление системы. Нажмите переключатель «Создать точку восстановления» -> введите любое описание (хорошим примером может быть «перед очисткой реестра, чтобы отключить автозапуск»), затем нажмите кнопку «Создать». Это должно занять не более 10 секунд.

В Vista: Пуск -> введите «восстановление системы» в поле поиска -> щелкните ссылку «Открыть защиту системы» -> откроется новое окно «Свойства системы» -> нажмите кнопку «Создать» внизу -> введите любой описание (хорошим примером может быть «перед загрузкой реестра, чтобы отключить автозапуск»), затем нажмите кнопку «Создать» (не та же кнопка «Создать», что и раньше, новая).

Сохранить реестр очень просто, все, что вам нужно, это три строки, показанные ниже, в файле .reg. Затем дважды щелкните файл.

Вы можете либо скопировать три строчки ниже с этой веб-страницы, либо загрузить файл, используя ссылку внизу этого сообщения. Имя файла не имеет значения, кроме того, что оно должно заканчиваться на «.reg». Computerworld не позволяет прикреплять файлы, заканчивающиеся на «.reg», к сообщению в блоге, поэтому тип файла — «.txt», и вам придется переименовать его, чтобы он заканчивался на «.reg».

Имя файла не имеет значения, кроме того, что оно должно заканчиваться на «.reg». Computerworld не позволяет прикреплять файлы, заканчивающиеся на «.reg», к сообщению в блоге, поэтому тип файла — «.txt», и вам придется переименовать его, чтобы он заканчивался на «.reg».

REGEDIT4

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf]

@=»@SYS:DoesNotExist»

Обратите внимание, что в файле три строки, средняя строка может переноситься при отображении в веб-браузере, но это должна быть одна строка в файле .reg.

Ник Браун объясняет, что это делает:

Этот хак говорит Windows рассматривать AUTORUN.INF, как если бы это был файл конфигурации из приложения до Windows 95 … он говорит: «всякий раз, когда вам нужно обрабатывать файл с именем AUTORUN .INF, не используйте значения из файла. Вы найдете альтернативные значения в HKEY_LOCAL_MACHINE\SOFTWARE\DoesNotExist.» А поскольку этого ключа, э-э, не существует, создается впечатление, что файл AUTORUN.

INF совершенно пуст, поэтому ничего не запускается автоматически и ничего не добавляется к действию двойного щелчка Проводника. Результат: черви не могут проникнуть — если вы не начнете дважды щелкать исполняемые файлы, чтобы увидеть, что они делают…

Текст «DoesNotExist» в третьей строке означает несуществующее место в реестре. Если этот zap станет очень популярным, вредоносное ПО может искать его, поэтому немного изменить его не помешает. Например, я мог бы использовать что-то вроде

@=»@SYS:DoesNotExistMichael»

на своих компьютерах. Чтобы было понятно, это совсем не обязательно. Зап, как показано выше, работает нормально.

После того, как на вашем компьютере появится reg-файл с точкой, просто дважды щелкните по нему.

На компьютере с Windows XP вы увидите следующее предупреждение перед фактическим выполнением очистки реестра…

и следующее подтверждение после того, как она была сделана.**

На компьютере с Vista вы сначала должны иметь дело с UAC, как показано ниже.

Затем вы увидите следующее предупреждение перед тем, как zap действительно будет выполнен…

и последующее подтверждение.

Я читал, что вам, возможно, придется перезапустить Windows, чтобы эта зачистка реестра полностью вступила в силу. При тестировании на машинах XP SP2, XP SP3 и Vista перезагрузка не потребовалась.

Флэш-накопитель USB, вставленный в машину XP во время выполнения zap, живет по старым правилам, пока не будет извлечен, после чего новый шериф берет на себя управление.

НОВЫЙ ШЕРИФ В ГОРОДЕ

Как объяснил Ник Браун, его zap сообщает Windows никогда не обрабатывать файл autorun.inf. Это не влияет на функцию автозапуска Windows. Если автовоспроизведение вызывалось до очистки реестра, оно все равно будет вызываться после него. Если автовоспроизведение не действовало до отключения, оно останется выключенным после этого.

Зап, однако, отключит способность файла autorun.inf создавать запись в окне автозапуска (подробнее об этом, включая примеры, см. мою первую публикацию на эту тему, Проверьте свою защиту от вредоносных USB-накопителей ).

мою первую публикацию на эту тему, Проверьте свою защиту от вредоносных USB-накопителей ).

После zap двойной значок любого диска всегда отображает список файлов/папок в проводнике Windows. Это верно для USB-накопителей, компакт-дисков, внешних жестких дисков, сетевых ресурсов и т. д. Zap также гарантирует, что файлы autorun.inf больше не смогут изменять контекстное меню. Опять же, вы можете увидеть и протестировать эти изменения, используя пример файла autorun.inf из моей первой публикации.

Пожалуй, самое очевидное изменение, которое делает zap, — это значок и имя диска. Мой тестовый файл autorun.inf меняет имя диска на «Testing AutoRun Stuff». После применения процедуры очистки реестра Ника Брауна тестовый USB-накопитель отображается как «Съемный диск (x)», где x — буква диска. Мой тестовый файл также делает значок для Paint, значок диска. После этого zap значок диска отображается как обычный значок диска Windows.

Эти простые изменения служат отличным «тестером». Вы можете использовать их в сочетании с моим тестовым файлом autorun.inf, чтобы убедиться, что zap Ника Брауна был применен.

Вы можете использовать их в сочетании с моим тестовым файлом autorun.inf, чтобы убедиться, что zap Ника Брауна был применен.

Единственный другой способ узнать, был ли он применен, — заглянуть в реестр. Если вы это сделаете, вы должны увидеть что-то вроде того, что показано ниже.

С другой стороны, внесение этого изменения в реестр на компьютере, на котором оно уже было сделано, не причинит вреда.

Эта зачистка реестра не мешает загрузке компьютера с компакт-диска или с загрузочного USB-накопителя. Зап вступает в игру только после запуска Windows.

ВОССТАНОВЛЕНИЕ СТАРОГО ШЕРИФА

Если вы когда-нибудь захотите отменить эту очистку реестра, Ник Браун предлагает:

откройте REGEDIT и перейдите к HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping. Там будет подраздел («папка») с именем Autorun.inf. Удали это.

Regedit — редактор реестра Windows. Чтобы запустить его в XP, нажмите «Пуск» -> «Выполнить» -> введите «regedit» без кавычек -> затем нажмите кнопку «ОК». Чтобы запустить его в Vista, нажмите «Пуск» и введите «regedit» в поле поиска.

Чтобы запустить его в Vista, нажмите «Пуск» и введите «regedit» в поле поиска.

Просмотр реестра с помощью regedit очень похож на просмотр файлов и папок с помощью проводника Windows. Вы удаляете подраздел в реестре, щелкнув его правой кнопкой мыши и выбрав «Удалить» во всплывающем меню.

После удаления подраздела autorun.inf из реестра необходимо перезагрузить компьютер (по крайней мере, в Windows XP), чтобы изменения вступили в силу.

Как и при первоначальном выполнении zap, рекомендуется сделать резервную копию реестра, предварительно создав точку восстановления.

ДОПОЛНИТЕЛЬНАЯ ИНФОРМАЦИЯ

Дополнительные сведения см. в статье Microsoft Windows неправильно отключает автозапуск (также известное как Техническое предупреждение о кибербезопасности TA09-020A) от Группы готовности к компьютерным чрезвычайным ситуациям США (US-CERT). В нем обсуждается разрядка Ника Брауна и некоторые недостатки подхода Microsoft.

Другим сторонником подхода Ника Брауна был Скотт Данн, который в ноябре 2007 года написал «Одна быстрая хитрость предотвращает атаки AutoRun», вскоре после того, как Ник Браун обнародовал свое открытие.

Не могу не отметить, что два технаря-одиночки (Ник Браун и Эмин Атак) придумали отличное решение, в то время как Microsoft продолжает крутить проблему, как спагетти, как будто все это было разработано для сохранения работы.

Я перечислю все свои претензии к подходу Microsoft в следующей публикации.

Просто для протокола, я не знаю Ника Брауна. Я никогда не разговаривал с ним, не писал ему по электронной почте и даже не видел его фотографии. Но я узнаю хорошую идею, когда вижу ее.

Обновление от 3 февраля 2009 г.: В следующем посте на эту тему я тестирую zap реестра Ника Брауна на Vista SP1.

*Я использовал термин «вещи», потому что Microsoft использует термины «автозапуск» и «автозапуск» для обозначения любой из пяти различных вещей. Таким образом, почти каждое использование этих терминов является неточным. По крайней мере, вы знаете, что термин «вещи» нечеток в своем значении.

**Текст на изображениях немного нечеткий, потому что их нужно уменьшить, чтобы они соответствовали границам этого макета веб-страницы.

Примечание: « автозапуск . inf «файл сам по себе не является вредоносным.

Примечание: « автозапуск . inf «файл сам по себе не является вредоносным. Если вы хотите, чтобы он был включен, выберите действие по умолчанию для каждого типа носителя и устройства, перечисленных под ним.

Если вы хотите, чтобы он был включен, выберите действие по умолчанию для каждого типа носителя и устройства, перечисленных под ним. Автозапуск был разработан для того, чтобы не работать со съемными дисками, такими как флэш-накопители USB, поскольку эти диски гораздо легче заражаются и передаются на другие компьютеры.

Автозапуск был разработан для того, чтобы не работать со съемными дисками, такими как флэш-накопители USB, поскольку эти диски гораздо легче заражаются и передаются на другие компьютеры. INF совершенно пуст, поэтому ничего не запускается автоматически и ничего не добавляется к действию двойного щелчка Проводника. Результат: черви не могут проникнуть — если вы не начнете дважды щелкать исполняемые файлы, чтобы увидеть, что они делают…

INF совершенно пуст, поэтому ничего не запускается автоматически и ничего не добавляется к действию двойного щелчка Проводника. Результат: черви не могут проникнуть — если вы не начнете дважды щелкать исполняемые файлы, чтобы увидеть, что они делают…