Какие бывают пароли: Как придумать надёжный пароль? — Help Mail.ru. Mail ID

Самые популярные пароли — Российская газета

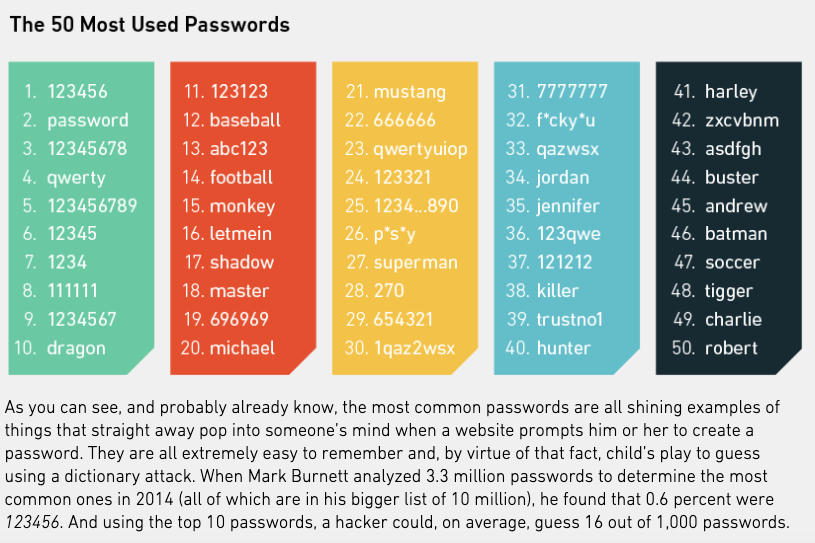

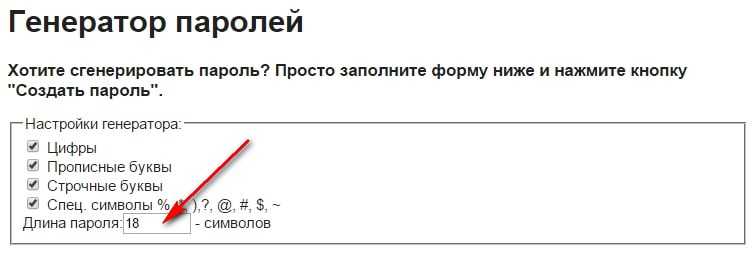

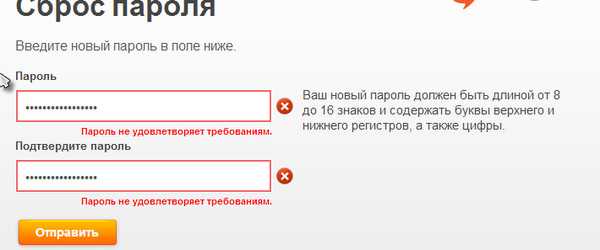

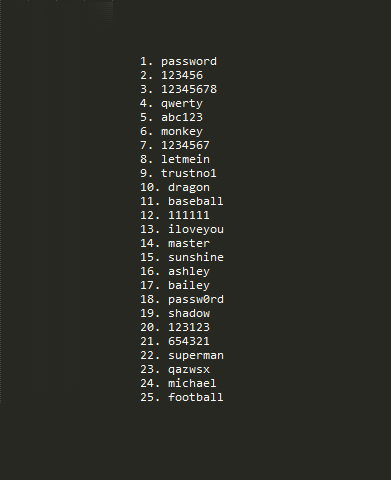

Британский Интернет — специалист Стюарт Браун опубликовал сведения по наиболее популярным паролям, которые используют английские пользователи Интернета. Для этого был проведен онлайновый опрос. Оказалось, что 6,5% людей используют один из ста наиболее популярных паролей. А 1,8% так и вовсе один из десяти наиболее популярных. Многие сайты требуют, чтобы пароль был не слишком коротким и содержал различные символы — скажем, цифры, прописные буквы, знаки процента и т.п. В этом исследовании таких требований не было. И вот какие пароли оказались самыми популярными.

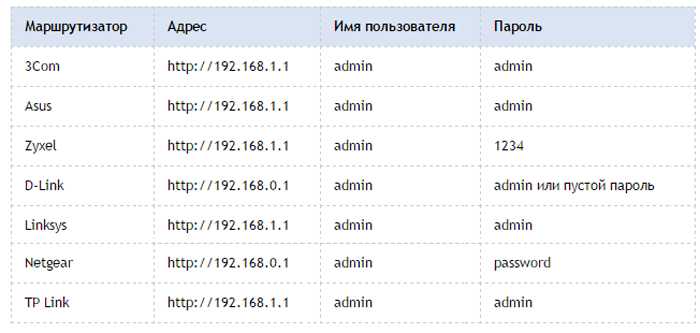

Чаще всего пользователи писали просто «123», а пятое по популярности место заняли шесть цифр — «123456». В самом деле, это самый очевидный вариант, не требующий никакой фантазии. Непонятно только, почему популярны оказались именно варианты в три и в шесть символов. Чем хуже «1234» или «12345» — такие общие пароли тоже часто встречаются в системах, где не особенно заботятся о безопасности. Кстати, число любителей кода «123» увеличилось бы, если включить и тех, кто просто добавляет эти цифры к имени в системе. Например, имя — «admin», а пароль «admin123». Так тоже бывает очень часто.

Кстати, число любителей кода «123» увеличилось бы, если включить и тех, кто просто добавляет эти цифры к имени в системе. Например, имя — «admin», а пароль «admin123». Так тоже бывает очень часто.

Второй по популярности пароль — «пароль». То есть, конечно, в английском оригинале — «password». Это напоминает детский анекдот: скажи пароль — пароль — проходи!

Третье место у британцев занял футбольный клуб «Ливерпуль». Название других команд тоже использовались, просто liverpool проще набрать, чем, скажем, manchesterunited. Но вот «Челси» же тоже короткое имя — неужели его фанаты более аккуратно относятся к выбору пароля? А вот «Арсенал» занял девятое место.

Четвертое место — пароль «letmein», то бишь «впустите меня». Его использовал Скотт Малдер, герой телесериала X-Files. У российских пользователей он вряд ли будет так же популярен, сложно писать. То ли дело пароль, который занял шестое место. Он поистине интернационален, потому что это — просто ряд клавиш в левом верхнем углу клавиатуры: «qwerty».

На седьмом и десятом месте имена — Чарли и Томас. Интересно было бы выяснить, какие имена чаще всего используются в качестве паролей у нас. Что странно у британцев — что эти имена не женские!

Но самый прекрасный из популярных паролей занял восьмое место. Это — «monkey», то есть обезьяна. Есть подозрение, что таким образом пользователи выражают свое отношения и к процессу идентификации с паролем, и к удобству компьютеров в целом.

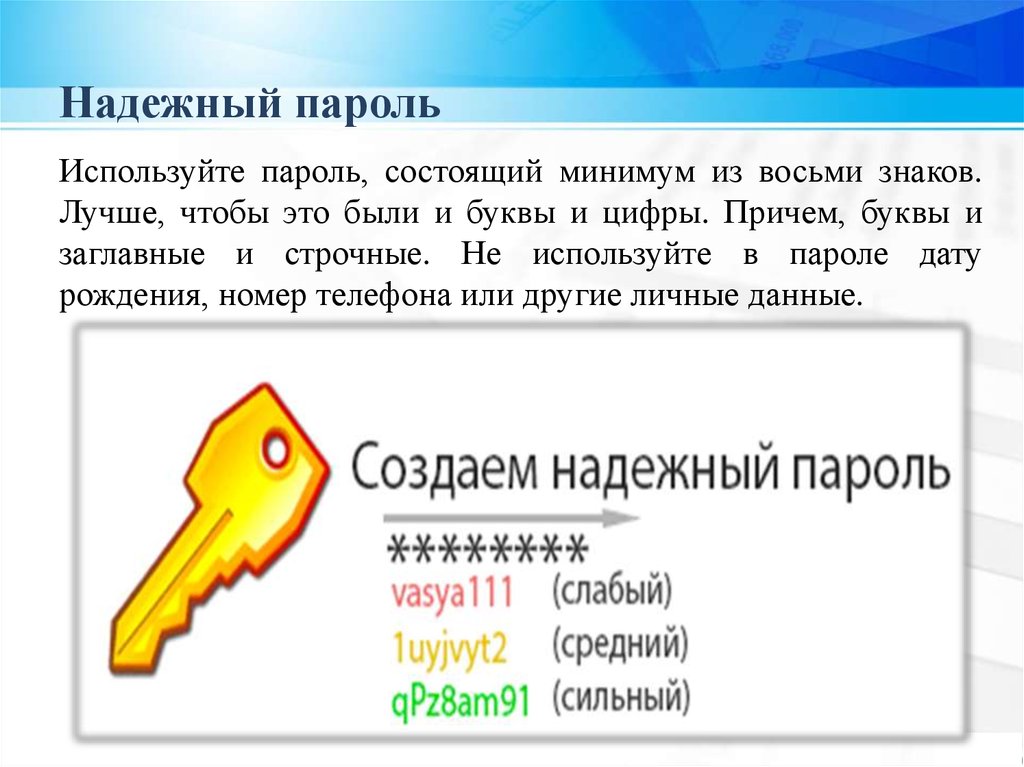

Это антипримеры. Как же выбрать хороший пароль? В Интернете есть генераторы «произносимых» паролей. Они предлагают бессмысленные наборы букв, но правильным образом чередуя гласные с согласными и используя корректные сочетания звуков. Например, они могут предложить пароли вроде «карапука» или «текет93». Но если такой забудешь — как потом вспомнить? Поэтому есть более доступные варианты придумывания запоминаемого пароля. Часто русскоязычные пользователи просто набирают на клавиатуре русское слово, не переключив раскладку. Тогда вместо «мойпароль» получится «vjqgfhjkm», которое стандартной «ломалкой» паролей с английским словарем никогда не разгадать. Но ведь злоумышленник может взять и русский словарь, зная этот нехитрый фокус. Еще один простой способ — взять первые буквы из какого-нибудь стишка или песенки. Скажем, из «Один раз в год сады цветут» получится вполне достойный пароль «orvgsc». Взломать нереально, а запомнить просто. А если добавить в конце еще и какой-нибудь символ — ну, скажем, знак процента, — так получится и вовсе надежно.

Но ведь злоумышленник может взять и русский словарь, зная этот нехитрый фокус. Еще один простой способ — взять первые буквы из какого-нибудь стишка или песенки. Скажем, из «Один раз в год сады цветут» получится вполне достойный пароль «orvgsc». Взломать нереально, а запомнить просто. А если добавить в конце еще и какой-нибудь символ — ну, скажем, знак процента, — так получится и вовсе надежно.

Хуже всего, что паролей для работы в Интернете нужно множество. И желательно, чтобы на каждом сервере пароль был отдельный, чтобы при краже пароля с одного сайта злоумышленники не получили доступ ко всем данным. Как удержать в памяти всю массу паролей? Их запоминают программы для просмотра веб-страничек, есть и отдельные программы для хранения паролей, как в компьютере, так и в телефоне. Оригинальный способ предлагают создатели программы PasswordMaker.org. Вы выбираете один-единственный пароль, а программа затем будет каждый раз «складывать» его по необратимому алгоритму с адресом сайта, где вы регистрируетесь. Полученный в результате уникальный пароль она станет автоматически подставлять его в формочку регистрации. В итоге и данные у вас везде разные, и ваш пароль знаете только вы — вводить его надо будет каждый раз заново, зато один и тот же.

Полученный в результате уникальный пароль она станет автоматически подставлять его в формочку регистрации. В итоге и данные у вас везде разные, и ваш пароль знаете только вы — вводить его надо будет каждый раз заново, зато один и тот же.

Технический обзор паролей | Microsoft Learn

-

Статья -

- Чтение занимает 10 мин

-

область применения: Windows server 2022, Windows server 2019, Windows Server 2016, Windows 10, Windows Server 2012 R2, Windows 8.1, Windows Server 2012 Windows 8, Windows 7, Windows server 2003, Windows server 2008, Windows server 2008 R2, Windows Vista

в этой статье для ит professional объясняется, как Windows реализует пароли в версиях Windows, начиная с Windows Server 2012 и Windows 8. 1. В нем также обсуждаются надежные пароли, парольные фразы и политики паролей.

1. В нем также обсуждаются надежные пароли, парольные фразы и политики паролей.

Как хранятся пароли в Windows

В этой статье приводятся сведения о хранении неактивных паролей.

Windows представляет пароли в 256-символьных строках в юникоде, но длина диалогового окна входа в систему ограничена 127 символами. Таким образом, длина наибольшего возможного пароля составляет 127 символов. Такие программы, как службы, могут использовать более длинные пароли, но они должны быть заданы программно.

операционная система Windows хранит пароли множеством различных способов для разных целей.

Пароли, хранящиеся в формате OWF

для использования в Windows сети, в том числе Active Directory доменах, по умолчанию пароли хранятся двумя разными способами: как односторонняя функция LAN Manager (LM OWF) и как NT owf. «Односторонняя функция» — это термин, который обозначает односторонняя математическое преобразование данных. Преобразуемые данные могут быть преобразованы только с помощью шифрования и не могут быть отменены. Наиболее распространенным типом односторонней функции является криптографический хэш. Хэш — это небольшой набор данных, которые математически привязаны к большому набору данных, из которого вычисляется хэш. Если изменяется больший набор данных, хэш также изменяется. Хэши полезны, например, в качестве контрольной суммы, чтобы убедиться, что данные не были изменены при передаче. Криптографический хэш — это хэш, выполняющий определенные свойства. Криптографический хэш должен, например, быть создан таким образом, чтобы он был математически невозможным в разумное время для определения большего набора данных только из хэша. Аналогично, он математически не может найти два набора больших данных, которые создают один и тот же хэш.

Наиболее распространенным типом односторонней функции является криптографический хэш. Хэш — это небольшой набор данных, которые математически привязаны к большому набору данных, из которого вычисляется хэш. Если изменяется больший набор данных, хэш также изменяется. Хэши полезны, например, в качестве контрольной суммы, чтобы убедиться, что данные не были изменены при передаче. Криптографический хэш — это хэш, выполняющий определенные свойства. Криптографический хэш должен, например, быть создан таким образом, чтобы он был математически невозможным в разумное время для определения большего набора данных только из хэша. Аналогично, он математически не может найти два набора больших данных, которые создают один и тот же хэш.

Существует множество различных типов односторонних функций. Все хэш-функции — это, по определению, односторонние функции. Однако обычные криптографические функции, которые обычно являются обратимыми, можно также использовать для создания односторонней функции. Это можно сделать путем переключения данных и ключа в криптографической функции и шифрования фиксированного значения (ключа) с помощью данных в качестве ключа. Таким способом вычисляются хэш-значения LM. Хэш LM вычисляются следующим образом:

Таким способом вычисляются хэш-значения LM. Хэш LM вычисляются следующим образом:

- Пароль дополняется ПУСТЫМи байтами до 14 символов. Если длина пароля превышает 14 символов, она заменяется на 14 байт NULL для оставшихся операций.

- Пароль преобразуется в верхний регистр.

- Пароль разбивается на 2 7-байтовые (56-битные) ключи.

- Каждый ключ используется для шифрования фиксированной строки.

- Два результата, полученные на шаге 4, объединяются и сохраняются как хэш LM.

алгоритм LM OWF включен в Windows для обеспечения обратной совместимости с программным обеспечением и оборудованием, которые не могут использовать новые алгоритмы.

Хэш NT — это просто хэш. Пароль хэшируется с помощью алгоритма MD4 и сохраняется. NT OWF используется для проверки подлинности членами домена в Windows NT 4,0 и более ранних доменах и в Active Directory доменах.

Ни хэш NT, ни хэш LM не являются Salt-кодом. Расширяющее значение — это процесс, объединяющий пароль со случайным числовым значением (соль) перед вычислением односторонней функции.

Пароли, хранящиеся в Active Directory

Несохраненные пароли хранятся в нескольких атрибутах базы данных Active Directory (NTDS. Файл DIT). Эти атрибуты перечислены в следующей таблице.

| Атрибут Active Directory | Содержимое |

|---|---|

| unicodePwd | Зашифрованный хэш NT |

| дбкспвд | Зашифрованный хэш LM |

| нтпвдхистори | Зашифрованные хэши NT — журнал паролей |

| лмпвдхистори | Зашифрованные хэши LM — журнал паролей |

| супплементалкредентиалс | Ключи Kerberos, WDigest и т. д. |

Примечание

хранение хэшей LM по умолчанию отключено, так как Windows Vista и Windows Server 2008.

При сохранении в файл DIT хэш NT защищается двумя уровнями шифрования. в Windows Server 2016 и Windows 10 и более поздних версиях он сначала шифруется с помощью DES для обратной совместимости, а затем с помощью cng BCrypt AES-256 (см. cngBCRYPT_AES_ALGORITHM). предыдущие версии Windows шифруют хэши NT, используя два уровня шифрования DES + RC4.

cngBCRYPT_AES_ALGORITHM). предыдущие версии Windows шифруют хэши NT, используя два уровня шифрования DES + RC4.

Дополнительные сведения о дополнительных учетных данных см. в разделе MS-SAMR: супплементалкредентиалс и Дополнительные структуры учетных данных.

Пароли, хранящиеся в локальном SAM

На членах домена и рабочих станциях хэши паролей учетных записей локальных пользователей хранятся в локальной базе данных диспетчера учетных записей безопасности (SAM), расположенной в реестре. Они шифруются с помощью тех же алгоритмов шифрования и хэширования, что и Active Directory. Пароли в атрибуте Супплементалкредентиалс для локальных учетных записей пользователей также хранятся в локальной базе данных SAM с момента Windows Server 2016.

Кэшированные учетные данные

Windows также сохраняет средство проверки паролей в членах домена, когда пользователь домена входит в этот домен. Это средство проверки можно использовать для проверки подлинности пользователя домена, если компьютер не может получить доступ к контроллеру домена. Средство проверки паролей также обычно называется кэшированными учетными данными. Он выдается путем создания хэша NT, сцепления имени пользователя с ним и последующего хэширования результата с помощью хэш-функции MD4.

Средство проверки паролей также обычно называется кэшированными учетными данными. Он выдается путем создания хэша NT, сцепления имени пользователя с ним и последующего хэширования результата с помощью хэш-функции MD4.

Как работают пароли в Windows

в Windows и многих других операционных системах одним из способов проверки подлинности удостоверения пользователя является использование секретной парольной фразы или пароля.

мы рекомендуем использовать безопасную многофакторную проверку подлинности, такую как смарт-карта, FIDO и Windows Hello для бизнеса. Однако в некоторых сценариях все еще требуется проверка подлинности паролей.

Для обеспечения безопасности сетевой среды необходимо, чтобы надежные пароли использовались всеми пользователями. Это помогает избежать угрозы ненадежного пароля злоумышленником, будь то методы, выполняемые вручную или с помощью средств, для получения учетных данных скомпрометированной учетной записи пользователя. Это особенно справедливо для административных учетных записей. При регулярном изменении сложного пароля снижается вероятность успешной атаки на пароль.

При регулярном изменении сложного пароля снижается вероятность успешной атаки на пароль.

Параметры политики паролей определяют сложность и время существования паролей. политики паролей влияют Windows пароли, а не обязательно являются паролями функций.

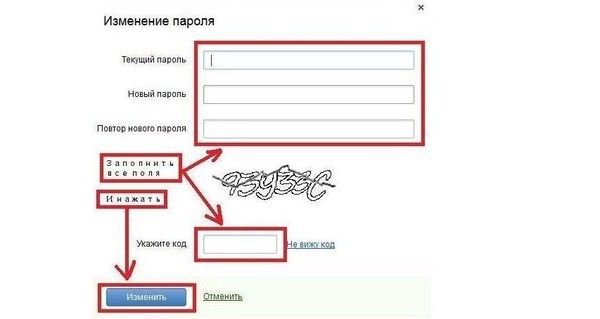

Возможность изменения паролей пользователями регулируется политиками паролей и доступными интерфейсами. Например, в безопасном рабочем столе пользователи могут изменить пароль в любое время в зависимости от политик паролей, администрируемых администратором или администратором домена. такие функции, как Windowsное хранилище, BitLocker и шифрованная файловая система (EFS), позволяют пользователям изменять пароли, относящиеся к этой функции.

Использование паролей в Windows

При входе пользователя в систему пароль, определяемый пользователем, преобразуется в оба типа односторонних функций и удерживается в памяти процессом служба LSASS (LSASS). Если пользователь использует локальную учетную запись для проверки подлинности, NT OWF сравнивается с локально сохраненным хэшем NT, и если эти два совпадения, пользователь вошел в систему. Если пользователь проходит проверку подлинности в домене Active Directory, используя имя узла для доступа к ресурсу, то хэш NT используется в входе Kerberos для центр распространения ключей (KDC), который обычно является контроллером домена.

Если пользователь проходит проверку подлинности в домене Active Directory, используя имя узла для доступа к ресурсу, то хэш NT используется в входе Kerberos для центр распространения ключей (KDC), который обычно является контроллером домена.

Kerberos не может использоваться в следующих ситуациях:

- проверка подлинности в домене, работающем только Windows NT 4,0 или более ранней версии

- Доступ к ресурсу в Active Directory члене домена с помощью IP-адреса, а не имени узла

- Доступ к ресурсу на компьютере, который не является членом домена Active Directory

- Доступ к ресурсу на компьютере, который является членом домена Active Directory, но не является доверенным для вашего домена

- Доступ к любому ресурсу на компьютере, на котором выполняется, не поддерживающий протокол Kerberos

В таких ситуациях в процессе проверки подлинности используются два разных протокола, называемые LAN Manager и NTLM. Процесс начинается с клиента, запрашивающего запрос от сервера проверки подлинности. После получения запроса клиент вычислит ответ на эту проблему. Для этого сначала необходимо выполнить заполнение двух хэшей пароля со значениями null до 168 бит. Затем 168 бит каждого хэша разбивается на 3 56-битные ключи DES. После этого для шифрования запроса используются шесть ключей DES. Три текста шифров, созданных с помощью хэша LM, объединяются и становятся ответами диспетчера LAN. Три текста шифров, созданных с помощью хэша NT, объединяются и становятся ответами NTLM.

После получения запроса клиент вычислит ответ на эту проблему. Для этого сначала необходимо выполнить заполнение двух хэшей пароля со значениями null до 168 бит. Затем 168 бит каждого хэша разбивается на 3 56-битные ключи DES. После этого для шифрования запроса используются шесть ключей DES. Три текста шифров, созданных с помощью хэша LM, объединяются и становятся ответами диспетчера LAN. Три текста шифров, созданных с помощью хэша NT, объединяются и становятся ответами NTLM.

Функции, используемые для расчета ответа, могут быть изменены с помощью параметра уровень совместимости LM , установленного на уровне проверки подлинности Network Security: LAN Manager групповая политика. Если это значение равно 1 или ниже, клиент будет отправлять исходный диспетчер LAN и ответы NTLM. Если задано значение 2, отправляется только ответ NTLM. Если задано значение 3 или выше, используется новая версия обоих протоколов. Версия NTLM называется NTLMv2. Версия диспетчера LAN часто называется LMv2. Оба протокола используют хэш NT для вычисления ответа и используют запрос на стороне клиента, а не или в дополнение к запросам к серверу. Кроме того, если для параметра уровень совместимости LM задано значение 1 или выше, то время ответа NTLM будет отмечаться для предотвращения атак с помощью воспроизведения. Дополнительные сведения о настройке уровня совместимости LM см. в разделе Сетевая безопасность: уровень проверки подлинности LAN Manager.

Оба протокола используют хэш NT для вычисления ответа и используют запрос на стороне клиента, а не или в дополнение к запросам к серверу. Кроме того, если для параметра уровень совместимости LM задано значение 1 или выше, то время ответа NTLM будет отмечаться для предотвращения атак с помощью воспроизведения. Дополнительные сведения о настройке уровня совместимости LM см. в разделе Сетевая безопасность: уровень проверки подлинности LAN Manager.

Надежные пароли

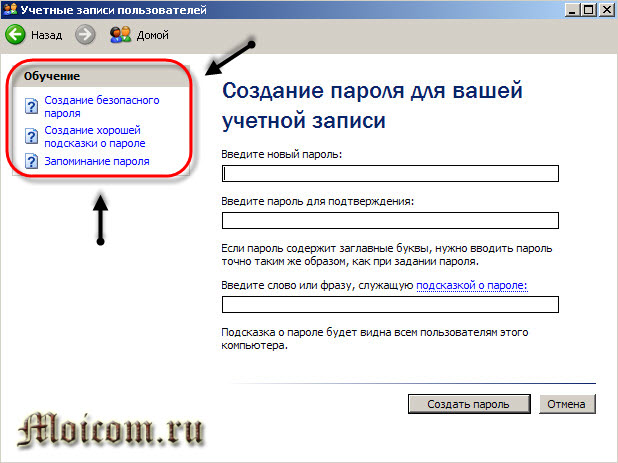

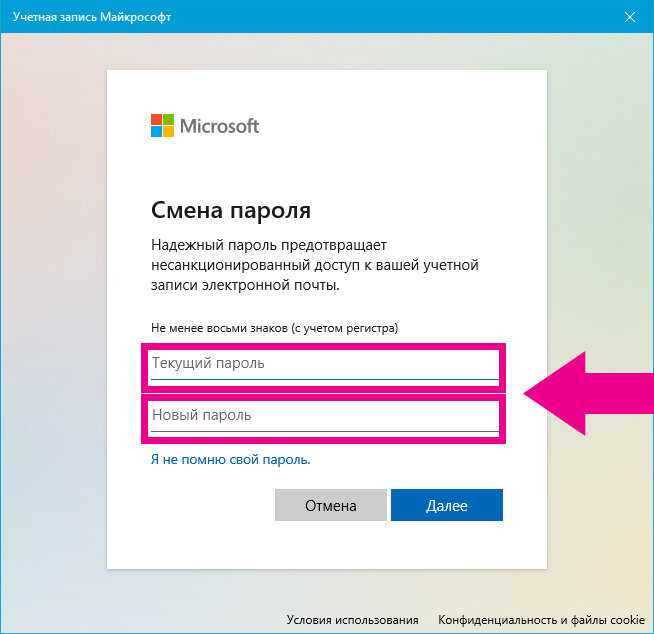

Пароли обеспечивают первую линию защиты от несанкционированного доступа к вашей организации. начиная с Windows Server 2003 Windows проверяет сложность пароля для учетной записи администратора во время установки операционной системы. если пароль пуст или не соответствует требованиям сложности, в диалоговом окне программа установки Windows предлагается создать надежный пароль для учетной записи администратора. Если оставить этот пароль пустым, доступ к этой учетной записи по сети будет невозможен.

Слабые пароли предоставляют злоумышленникам простой доступ к компьютерам и сети, в то время как надежные пароли значительно труднее взломать. В следующей таблице сравниваются слабые и надежные пароли.

| Ненадежный пароль | Надежный пароль |

|---|---|

| Пусто | Имеет длину не менее семи символов |

| Содержит легко обнаруживаемую или известную информацию, например имя пользователя или доменное имя. | Содержит «секрет» или случайную информацию |

| Аналогично предыдущим паролям | Значительно отличается от предыдущих паролей |

| Содержит полное слово словаря | Содержит сочетание следующих символов: -Прописные буквы -Строчные буквы — Цифры — Символы, включая пробелы |

Пример надежного пароля — J * p2leO4 > F.

Пароль может соответствовать большинству критериев надежного пароля, но он по-прежнему является слабым. Например, Hello2U! — Это относительно ненадежный пароль, хотя он удовлетворяет большинству критериев для надежного пароля и соответствует требованиям к сложности политики паролей. H! elZl2o является надежным паролем, так как словарное слово вместе с символами, цифрами и другими буквами. Важно рассказать пользователям о преимуществах использования надежных паролей и научиться создавать пароли, которые действительно являются надежными.

Например, Hello2U! — Это относительно ненадежный пароль, хотя он удовлетворяет большинству критериев для надежного пароля и соответствует требованиям к сложности политики паролей. H! elZl2o является надежным паролем, так как словарное слово вместе с символами, цифрами и другими буквами. Важно рассказать пользователям о преимуществах использования надежных паролей и научиться создавать пароли, которые действительно являются надежными.

Можно создавать пароли, содержащие символы из расширенной кодировки ANSI. Использование расширенных символов ANSI увеличивает количество символов, которое можно выбрать при создании пароля. В результате для взлома паролей, содержащих эти расширенные символы ANSI, может потребоваться больше времени, чем для взлома других паролей. Прежде чем использовать расширенные символы ANSI в пароле, тщательно протестируйте их, чтобы убедиться, что пароли, содержащие расширенные символы ANSI, совместимы с приложениями, используемыми в Организации. Будьте внимательны при использовании расширенных символов ANSI в паролях, если в организации используется несколько различных операционных систем. Например, эти системы могут стандартизировать в стандарте ISO-8859-15. фактическая реализация протокола в Windows часто использует юникод или UTF8 вместо фактической кодировки ANSI.

Например, эти системы могут стандартизировать в стандарте ISO-8859-15. фактическая реализация протокола в Windows часто использует юникод или UTF8 вместо фактической кодировки ANSI.

Примерами паролей, которые содержат символы из расширенной кодировки ANSI, являются Куμ! ¶ 0o и WF © $0 тыс. # «g ¤ 5 ª Rd.

Парольные фразы в Windows

Парольная фраза — это другая форма пароля на основе токена, в которой маркеры являются словами, а не символами из кодировки. Примером парольной фразы является предложение, содержащее специальные символы, цифры, прописные буквы и строчные буквы. Ключевые отличия между парольными фразами и паролями:

- Парольная фраза обычно содержит пробелы; пароли не имеют.

- Парольная фраза намного длиннее, чем подавляющее большинство слов, и, что более важно, длиннее, чем любая случайная строка букв, которую может запомнить обычный пользователь.

Парольные фразы, которые соответствуют ограничению символов, как задано в политике, обычно являются более трудными для взлома, чем пароли, так как они содержат больше символов. Это хэш LM и NT, в котором хранится пароль или парольная фраза, а хэш LM — слабый из двух.

Это хэш LM и NT, в котором хранится пароль или парольная фраза, а хэш LM — слабый из двух.

Существует несколько способов убедиться, что хэш LM не сохранен. одним из них является использование паролей или парольных фраз длиннее 14 символов. Также можно использовать параметр Сетевая безопасность: не хранить значение ХЭША LAN Manager при следующей смене пароля групповая политика. При использовании этого параметра политики глобально отключаются хэши хранилища LM для всех учетных записей. Изменение вступит в силу при следующем изменении пароля. Так как последствия политики не вступают в силу немедленно, вы не заметите потенциальные проблемы взаимодействия, вызванные отсутствием сохранения хэшей LM.

Локальные политики паролей, доступные в Windows

Можно реализовать параметр политики паролей, который обеспечивает требования к сложности пароля. Дополнительные сведения об этом параметре политики см. в разделе пароль должен отвечать требованиям сложности. Сведения о применении политики паролей см. в статье применение или изменение политики паролей. Сведения обо всех доступных параметрах политики паролей см. в разделе Политика паролей.

в статье применение или изменение политики паролей. Сведения обо всех доступных параметрах политики паролей см. в разделе Политика паролей.

Детально детализированная политика паролей, доступная в домен Active Directory Services (AD DS)

начиная с Windows Server 2008 можно использовать детальные политики паролей, чтобы указать несколько политик паролей и применить разные ограничения паролей и политики блокировки учетных записей к разным наборам пользователей в пределах одного домена. Например, чтобы повысить безопасность привилегированных учетных записей, можно применить более четкие параметры к привилегированным учетным записям, а затем применить менее ограниченные параметры к учетным записям других пользователей. Или в некоторых случаях может потребоваться применить специальную политику паролей для учетных записей, пароли которых синхронизируются с другими источниками данных.

Для хранения детализированных политик паролей в схеме AD DS существуют два новых класса объектов:

- контейнер параметров паролей

- Параметры пароля

Дополнительные сведения об этих политиках см. в разделе AD DS: Fine-Grained политики паролей.

в разделе AD DS: Fine-Grained политики паролей.

Руководство по надежным паролям | Колледж Мюленберг

Первоначально подготовлено 9 мая 2016 г.

Большая часть этого контента предоставлена Lafayette College ITS «Рекомендации по надежным паролям».

Обновлено 6 декабря 2021 г.

Управление информационных технологий (OIT) требует, чтобы пароли, используемые для доступа к любой системе Muhlenberg College, были надежными. Желательно, чтобы все пароли, используемые для доступа к любой системе, даже не связанной с Мюленбергом (например, Facebook, Google), были надежными.

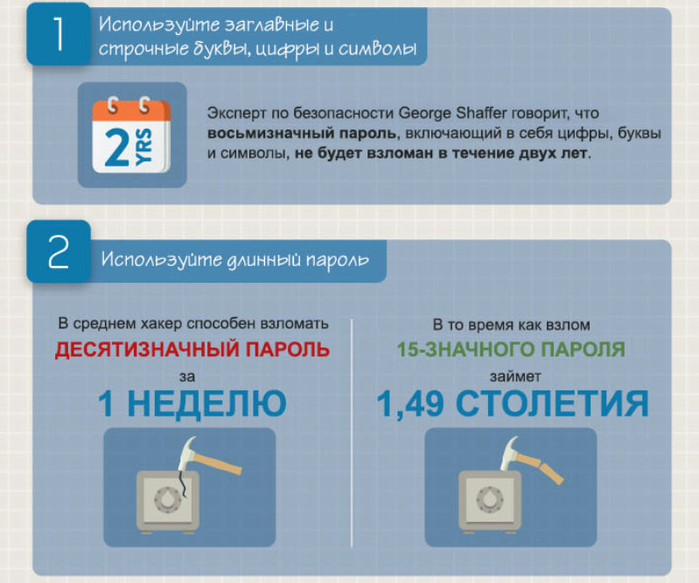

Надежные пароли трудно угадать ни человеку, ни машине (методами грубой силы). Ниже перечислены некоторые характеристики надежных паролей. Чем больше вы включаете в любой пароль, тем сильнее он будет.

ХАРАКТЕРИСТИКИ НАДЕЖНЫХ ПАРОЛЕЙ

- Не менее 12 символов (требуется для вашего пароля Muhlenberg) — чем больше символов, тем лучше

- Сочетание прописных и строчных букв

- Сочетание букв и цифр

- Включение хотя бы одного специального символа, например, ! @ # ? ]

Примечание: не используйте знаки < или > в своем пароле, так как оба варианта могут вызвать проблемы в веб-браузерах. не является сильным, независимо от того, сколько из вышеперечисленных характеристик используется.

не является сильным, независимо от того, сколько из вышеперечисленных характеристик используется.

Все системы Muhlenberg могут поддерживать надежные пароли на основе вышеперечисленных характеристик. Однако некоторые внешние системы могут не поддерживать все вышеперечисленные характеристики. Например, система может не распознавать регистр, иметь ограничение на количество символов или не разрешать использование специальных символов. OIT рекомендует, чтобы в таких ситуациях пользователи использовали столько надежных паролей, сколько позволяет система.

ПРИМЕРЫ СЛАБЫХ ПАРОЛЕЙ

- Любое слово, которое можно найти в словаре на любом языке (например, самолет или аэроплано).

- Словарное слово, в котором некоторые буквы просто заменены цифрами (например, a1rplan3 или aer0plan0).

- Повторяющийся символ или последовательность символов (например, AAAAA или 12345).

- Набор символов клавиатуры (например, qwerty или poiuy).

- Личная информация (например, дни рождения, имена домашних животных или друзей, номер социального страхования, адреса).

СОВЕТЫ ПО БЕЗОПАСНОСТИ ПАРОЛЯ

- Меняйте его регулярно — раз в три-шесть месяцев.

- Измените его, если у вас есть малейшее подозрение, что пароль стал известен человеку или машине.

- Не вводите его на компьютерах, которым вы не доверяете; например, в интернет-кафе.

- Никогда не сохраняйте его для веб-формы на компьютере, которым вы не управляете или который используется более чем одним человеком.

- Никогда и никому об этом не говорите.

- Никогда не записывайте это.

СОВЕТЫ ПО СОЗДАНИЮ НАДЕЖНОГО ПАРОЛЯ

- Придумайте слово или фразу, замените буквы цифрами и специальными символами и перемешайте регистр. Например,

- Снупи и Вудсток становятся Sno0py&ws

- В собачьей конуре становится !nTh4dawghs

- Давай поужинаем в 20:00.

становится Lhd@800pm

становится Lhd@800pm

- Придумайте слово и число, затем смешайте их и смешайте регистр. Например, название вашей начальной школы (Main Street Elementary) и месяц и год рождения вашего питомца (12/96) становится m1A2/i9n6

МНОГОФАКТОРНАЯ АУТЕНТИФИКАЦИЯ

Там, где это возможно, OIT настоятельно рекомендует использовать многофакторную аутентификацию (MFA). Для входа в MFA требуется элемент 2 nd — обычно это пин-код, отправленный в текстовом сообщении или через специальное мобильное приложение. Многие популярные сервисы, включая Google, Amazon и Twitter, поддерживают многофакторную аутентификацию.

Наш портал приложений требует второго фактора для доступа за пределы кампуса и всегда для некоторых отделов.

Если вы когда-либо получите запрос или уведомление об элементе MFA 2 nd без вашего ведома, немедленно измените пароль для этой службы. Такой запрос или уведомление указывает на то, что кто-то пытается получить доступ к вашей учетной записи и уже имеет пароль.

Такой запрос или уведомление указывает на то, что кто-то пытается получить доступ к вашей учетной записи и уже имеет пароль.

МЕНЕДЖЕРЫ ПАРОЛЕЙ

Использование сервиса для управления вашими паролями и запоминания учетных данных для входа позволяет легко использовать надежные уникальные пароли. На рынке есть много менеджеров паролей, таких как LastPass и LogMeOnce. Хотя это не требуется институционально, мы настоятельно рекомендуем использовать его. Запомнить длинный список надежных уникальных паролей — непростая задача. Менеджеры паролей — отличный инструмент для шифрования ваших учетных данных для входа в безопасном месте.

Надежные пароли Идеи для защиты вашей информации

Защита паролем — один из наиболее распространенных доступных протоколов безопасности. Создавая уникальный пароль, вы одновременно подтверждаете свою личность и защищаете свою личную информацию. Однако, когда для каждой вашей учетной записи требуется отдельный пароль, это может стать непосильной задачей. Хотя вы должны быть обеспокоены безопасностью своих данных, вы также хотите избежать разочарования, связанного с тем, что вы забыли свой пароль и блокируете доступ к необходимой вам информации. Однако преимущества использования надежных уникальных паролей перевешивают возникающие время от времени неудобства.

Хотя вы должны быть обеспокоены безопасностью своих данных, вы также хотите избежать разочарования, связанного с тем, что вы забыли свой пароль и блокируете доступ к необходимой вам информации. Однако преимущества использования надежных уникальных паролей перевешивают возникающие время от времени неудобства.

Преимущества надежных паролей

Основным преимуществом надежных паролей является безопасность. Хакеры работают быстро, когда пытаются получить доступ к учетным записям. Они хотят украсть как можно больше информации за как можно более короткое время. Это делает учетную запись с надежным паролем менее привлекательной, потому что взломать код гораздо сложнее.

Надежный пароль также ограничивает ущерб, который хакеры могут нанести вашим личным учетным записям. Распространенная стратегия включает в себя взлом паролей менее безопасных сайтов с ограниченной личной информацией. Хакеры надеются, что они смогут использовать пароль от вашего приложения для членства в тренажерном зале для доступа к информации в вашей учетной записи онлайн-банкинга. Надежная защита паролем предотвращает эту ситуацию.

Надежная защита паролем предотвращает эту ситуацию.

Распространенные методы использования неверных паролей

Когда кто-то регистрирует онлайн-аккаунт, может возникнуть соблазн пройти через процесс ввода пароля. Чтобы двигаться быстро, люди используют несколько неправильных методов работы с паролями.

- Простые пароли: Программы для взлома паролей начинают с ввода очевидных комбинаций. Это пароли, код которых пользователь не задумывается, например, «пароль» или «1234567».

- Повторяющихся паролей: Возможно, вы думаете, что у вас настолько надежный пароль, что вы хотите использовать его для всех своих учетных записей. Однако это означает, что если хакеры взломают одну из ваших учетных записей, все остальные ваши учетные записи будут уязвимы.

- Личная информация: Комбинации чисел, которые вы легко запоминаете, могут быть найдены хакерами. Возможно, вы разместили свой день рождения или год выпуска на всеобщее обозрение в учетной записи социальной сети.

Имя вашей собаки может быть необычным, но если вы делитесь информацией о своем собачьем друге со всем миром, его имя — слабый пароль.

Имя вашей собаки может быть необычным, но если вы делитесь информацией о своем собачьем друге со всем миром, его имя — слабый пароль.

Значение надежного пароля

Пароль считается надежным, если хакеру трудно его быстро взломать. Сложные алгоритмы позволяют быстро перебрать множество комбинаций паролей. Длинный, сложный и уникальный пароль будет препятствовать попыткам взлома ваших учетных записей.

- Длинный: Комбинации, защищающие ваши учетные записи, должны быть достаточно длинными, чтобы компьютерной программе было трудно выполнить все возможные конфигурации. Четырехзначный пин-код на банковской карте имеет 10 000 возможных комбинаций. Человеку может потребоваться некоторое время, чтобы взломать его, но компьютерная программа с неограниченным количеством попыток может взломать его за несколько секунд. Если бы вы использовали только числа, каждый символ в вашем пароле увеличивал бы возможные комбинации в 10 раз.

Чтобы поставить алгоритмы в тупик, вам нужен пароль длиной не менее 12 символов.

Чтобы поставить алгоритмы в тупик, вам нужен пароль длиной не менее 12 символов. - Комплекс: Чтобы повысить сложность вашего пароля, он должен состоять из комбинации прописных и строчных букв, символов и цифр. Алгоритмы взлома ищут шаблоны слов и чисел. Смешивая типы символов, вы сломаете шаблон и сохраните свою информацию в безопасности.

- Уникальный: Если вы повторно использовали свои пароли, пришло время начать работу по их изменению. Каждая из ваших учетных записей должна иметь свой собственный пароль. По крайней мере, убедитесь, что вы не использовали повторно пароли для своих финансовых учреждений, учетных записей социальных сетей и любых учетных записей, связанных с работой.

Создание многоуровневого пароля

Если вам нужен запоминающийся, но надежный пароль, вы можете легко превратить фразу в многоуровневый сложный пароль. В этом процессе важно отметить, что вы не должны использовать личную информацию, доступную в Интернете, как часть вашей фразы.

- Выберите фразу, которая вам запомнилась: Это не должно быть фразой, которую вы часто используете в аккаунтах социальных сетей. Если вы заядлый бегун, вы можете выбрать такую фразу, как «Бег на 26,2 камня!»

- Заменить буквы цифрами и символами: Убрать пробелы. Затем вы можете поставить символы и цифры вместо некоторых букв. Runn1ng26.2R0ck$!

- Включите сочетание регистров букв: Наконец, вам нужны как строчные, так и прописные буквы, которые не имеют четкого шаблона. Алгоритмы знают, как искать общие шаблоны, такие как camelCase или PascalCase. Беги1NG26.2R0cK$!

Теперь у вас есть пароль, который вы можете вспомнить, проверяя алгоритмы, используемые хакерами.

Использование диспетчера паролей

Принимая во внимание количество учетных записей, которые необходимо защитить, придумывание правильного многоуровневого пароля является трудоемкой задачей. Даже если вы сможете выбрать запоминающуюся фразу, слишком много учетных записей нуждаются в паролях. Менеджер паролей — это полезный инструмент для обеспечения вашей безопасности, когда вы находитесь в сети. Он действует как база данных для всех ваших паролей. Каждый раз, когда вы создаете новый код, он сохраняет его, чтобы вы могли автоматически ввести его позже. Вам нужно только запомнить один пароль для доступа к инструментам вашего менеджера.

Даже если вы сможете выбрать запоминающуюся фразу, слишком много учетных записей нуждаются в паролях. Менеджер паролей — это полезный инструмент для обеспечения вашей безопасности, когда вы находитесь в сети. Он действует как база данных для всех ваших паролей. Каждый раз, когда вы создаете новый код, он сохраняет его, чтобы вы могли автоматически ввести его позже. Вам нужно только запомнить один пароль для доступа к инструментам вашего менеджера.

Большинство менеджеров также могут создавать сложные многоуровневые пароли для ваших учетных записей. Это будет строка случайных чисел, букв и символов. Они не будут запоминаться, но вы полагаетесь на то, что менеджер сделает запоминание. Эти сгенерированные машиной пароли особенно полезны для учетных записей, к которым вы редко обращаетесь или которые не содержат важной информации.

Ведение автономного списка паролей

Для важных учетных записей, таких как ваш банковский счет или учетная запись, связанная с работой, может быть полезно вести автономный список ваших паролей.

становится Lhd@800pm

становится Lhd@800pm