Какие пароли есть: Исследование по самым популярным паролям в мире: Metallica ставят чаще Slipknot, «Ливерпуль» – самая популярная команда, а 123456 – лидер топа

Содержание

Можно ли обойтись без паролей

Bubble

Утверждение: «Чтобы не взломали, достаточно иметь сложный пароль», уже не актуально. Специалисты считают, что к паролю нужна дополнительная защита. А иногда — вместо пароля. Разбираемся, как это работает.

Пароль — первая линия цифровой обороны. Но это еще и головная боль: и для пользователей, и для экспертов по безопасности. Специалисты рекомендуют выбирать пароли посложнее, даже целые парольные фразы. А еще неустанно напоминают о том, что они должны быть разными. Мы знаем эти правила, но все равно делаем по-своему — продолжаем использовать одинаковые пароли для своих аккаунтов.

Содержание

🎯 самые полезные лайфхаки в мини-формате обитают в нашем telegram. постим раз в день, коротко и по делу.

Пользователи не виноваты

Буквально каждый сайт, на котором зарегистрирован пользователь, требует пароля. Из-за этого обычный человек становится жертвой парольной защиты — по статистике, у типичного юзера около сотни паролей.

Из-за этого обычный человек становится жертвой парольной защиты — по статистике, у типичного юзера около сотни паролей.

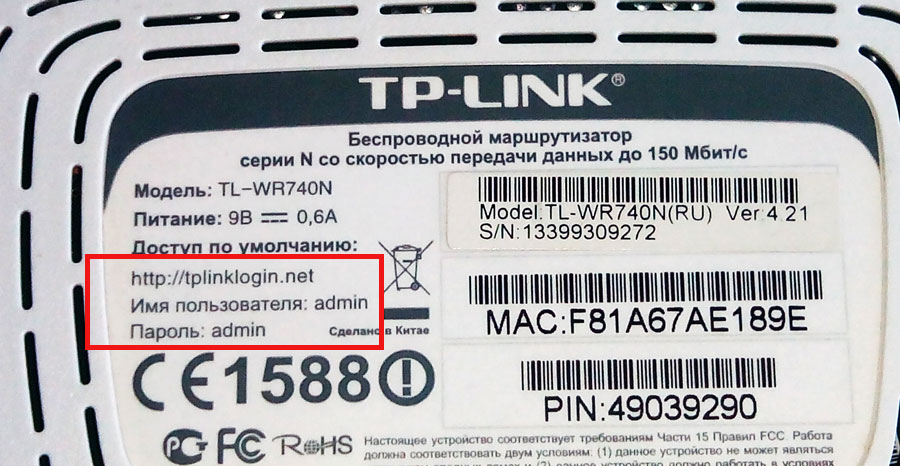

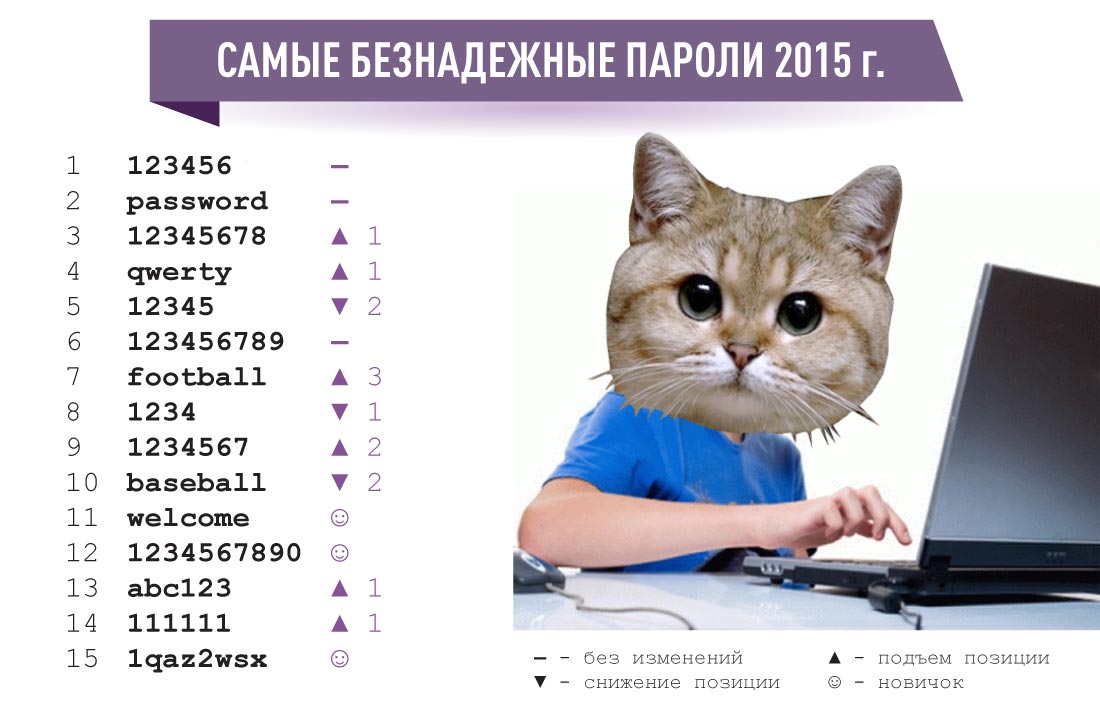

Так много — сложно запомнить, поэтому мы выбираем и используем те, что попроще. А иногда один и тот же пароль сразу для всех профилей. Это видно по спискам наиболее популярных комбинаций, где много лет подряд встречаются admin, administrator, foobar, qwerty, love123 или что-то подобные. Да, мы пренебрегаем безопасностью, потому что физически не в состоянии запомнить все свои пароли.

Еще одна проблема — утечки. Пароль перестает быть тайной, но пользователи его не меняют, даже если об этом просит Google. Кажется невероятным, но исследователи из SpyCloud обнаружили, что более 65% взломанных ранее паролей все еще используются. А у двух третей пользователей — установлен одинаковый пароль для разных аккаунтов.

Все это говорит о том, что защита паролем сама по себе ненадежна. Поэтому мир технологий задумался над альтернативами. Часть из них — пока только разработки на будущее, но какие-то доступны уже сегодня. Одни из этих решений работают в связке с паролями, другие — полностью заменяют их.

Одни из этих решений работают в связке с паролями, другие — полностью заменяют их.

Как вообще работают пароли

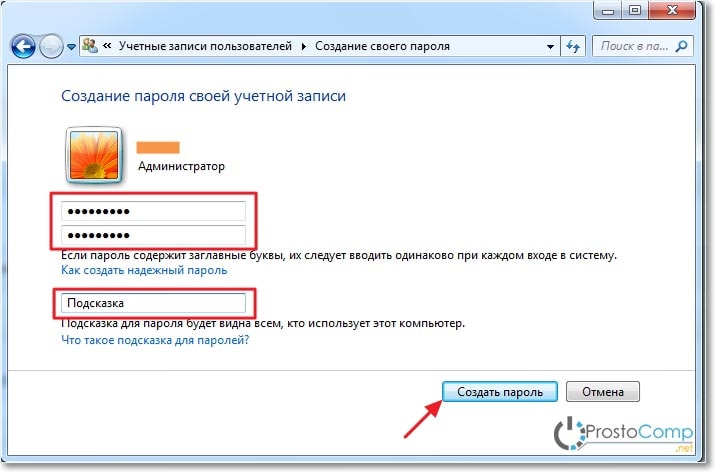

Пароль нужен чтобы отличать «своих» от «чужих». Тот, кто знает пароль превращается для сайта или приложения в «своего» — его можно пустить в закрытое интернет-пространство. Например, в рабочий чат компании либо в личный ящик электронной почты.

Любая процедура аутентификации (проверки пользователей) строится на одном из трех факторов:

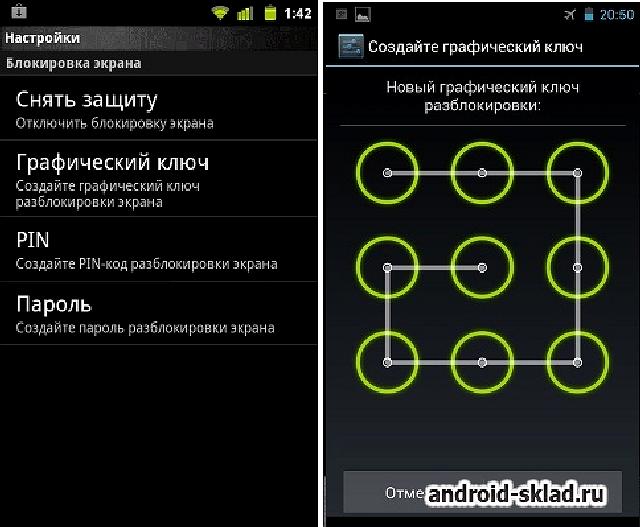

- Первый, самый очевидный и привычный — пароль. Это нечто, известное только пользователю. Вместо пароля для аутентификации можно использовать, например, PIN-код банковской карты или кодовую комбинацию для замка сейфа.

- Еще один фактор аутентификации — нечто, чем владеет только пользователь. Примером может быть ключ от замка, который позволит попасть внутрь дома или магнитная карта — ключ к гостиничному номеру. Таким приспособлением может быть специальный девайс с электронной подписью либо просто файл, содержащии ее.

- Третий фактор, который применяют для аутентификации — то, кем человек является, кто он есть. Речь идет о биометрических характеристиках — отпечатках пальцев, фотографии лица, снимке сетчатки глаза, а в более сложных случаях — других сведениях о человеке, вплоть до ДНК.

Вместо пароля: «Кто вы есть?»

Наиболее очевидный аналог пароля — это биометрические данные, которые уже используют разработчики смартфонов. Это и дактилоскопические датчики (сканеры отпечатков пальцев), и считыватели радужной оболочки глаза, и инструменты Face ID — аутентификация по изображению лица.

Преимущества:

Биометрические данные всегда при нас — не нужно запоминать пароль или иметь под рукой специальное устройство.

Недостатки:

Биометрию легко подделать или использовать против воли человека. Можно заставить разблокировать смартфон или зайти на сайт — с помощью угроз или обманом. Достаточно просто поднести камеру к лицу или прижать палец к датчику. Например, несколько лет назад нашли способ обойти дактилоскопический датчик для iPhone 6 с помощью пластилина и скотча. А сегодня даже маленькие дети знают, как разблокировать телефон, пока мама спит.

Например, несколько лет назад нашли способ обойти дактилоскопический датчик для iPhone 6 с помощью пластилина и скотча. А сегодня даже маленькие дети знают, как разблокировать телефон, пока мама спит.

Как выбрать и правильно применять:

Биометрия — неплохая альтернатива экранному паролю для смартфона. Лучше покупать гаджет, у которого есть дактилоскопический сканер, чем датчик с Face ID.

Хотя системы распознавания лиц работают точно, иногда они не узнают человека. Когда мы были вынуждены носить маски, Face ID вовсе был неудобен — для смартфонов приходилось вводить цифровой PIN-код.

Какой может быть биометрия будущего

Не только лицо или палец могут стать заменой паролю. Уже созданы более сложные системы, к примеру, использование артикуляции, походки, голоса и других уникальных характеристик человек.

Компания Fujitsu продвигает собственную разработку — Fujitsu PalmSecure, позволяющую узнавать человека по рисунку вен. В корпорации считают, что этот способ надежнее, чем дактилоскопия или Face ID.

Инженеры фирмы Nymi научились определять человека по сердечному ритму. Для такой биометрии предназначен Bluetooth браслет Nymi Band, способный авторизовать владельца на сайтах и в мобильных приложениях. А приложение ERGO обещает разблокировку смартфона по форме ушей. Ученые изучают аутентификацию по артикуляции (движению губ) или по походке и даже по поведению.

Как усилить пароль мультифакторной аутентификацей

Простой способ улучшить защиту ваших устройств и аккаунтов — использовать не только пароль, а еще и другие данные для аутентификации.

Все знакомы с тем, как проходят онлайновые банковские платежи. После ввода данных карты, CVV-кода, банк присылает одноразовый код. Этот код — дополнительным фактор проверки, который помогает завершить платеж. Иными словами, банк использует два параметра: данные карты и одноразовый код. Эта аутентификация называется двухфакторной.

По такому же принципу строится двухфакторная аутентификация в электронной почте и популярных онлайн-сервисах. Чтобы попасть на сайт, пользователь вводит пароль и одноразовый код, полученный через SMS. Иногда сервис может требовать пароль и биометрические данные, например, отпечаток пальца.

Чтобы попасть на сайт, пользователь вводит пароль и одноразовый код, полученный через SMS. Иногда сервис может требовать пароль и биометрические данные, например, отпечаток пальца.

Преимущества:

Метод уже доступен для многих сайтов и приложений, прост в настройке.

Недостатки:

Одноразовый код в SMS могут перехватить. Отсутствие телефона для получения одноразового кода может стать проблемой.

Как выбрать и правильно применять:

- Не стоит использовать для всех сайтов и приложений. Двухфакторная аутентификация нужна только для критически важных сервисов. Например, для основной электронной почты, хостинга, банковского приложения.

- Есть смысл при настройке сгенерировать и распечатать резервные коды. Это поможет войти в аккаунт, когда вы окажетесь без телефона и не будет возможности получить одноразовый код

Аппаратный токен вместо одноразового кода

Двухфакторная аутентификация тоже недостаточно надежна — существует множество разных техник перехвата SMS-сообщений с одноразовыми кодами.

Защитить себя от таких рисков можно с помощью аппаратных токенов или физических ключей. Это небольшие устройства, напоминающие флешку: внутри информация о пользователе и сайтах, на который он хочет попасть. Подключить такое устройство можно в настройках сайта.

Для аутентификации на ресурсе, который поддерживает аппаратный ключ, после ввода пароля нужно вставить девайс в USB порт и просто нажать на кнопку. А есть ключи, которые работают через NFC или Bluetooth — в этом случае достаточно, чтобы их распознало основное устройство.

Преимущества:

На сегодня, это самый надежный способ защиты аккаунта.

Недостатки:

Аппаратный токен стоит денег — от 25 до 85 $ за одно устройство.

Как выбрать и правильно применять:

- Позаботьтесь о том, чтобы токен всегда был под рукой.

- Лучше приобрести сразу два гаджета — на случай, если один потеряется.

- Не забывайте про резервные коды. Они помогут, если токена не будет под рукой.

Одни из самых популярных аппаратных токенов — устройства компании Yubico. О преимуществах разных моделей можно почитать на сайте.

О преимуществах разных моделей можно почитать на сайте.

Аппаратный токе YubiKey 5 °C NFC — аппаратное решение для аутентификации. Изображение: YubiCo

Продвинутые вариации парольной защиты

В IT давно пытаются полностью отказаться от паролей. Компании ищут, чем заменить пароль при аутентификации на сайтах. Один из примеров: аутентификация по Email. Пользователь должен авторизоваться в электронной почте и использовать уникальную ссылку, которую отправят на его адрес. По схожей схеме работает процедура регистрации на сайте. Но все чаще появляются инструменты, которые предлагают расширить эту идею, к примеру, концепция Magic Links — логины на базе блокчейна.

Еще одна парольная альтернатива: SSO (Single Sign-On) или технология единого входа. Она предполагает одноразовую аутентификацию для всех сайтов и приложений. Это означает, что для всех сервисов используется один набор данных. Самой известной реализацией SSO стал стандарт OpenID, который используют Google, Meta, Yahoo!, AOL, LiveJournal, MySpace, IBM, Steam, Orange. Да, это тот самый случай, когда вы заходите на сайт, а вам предлагают авторизоваться с помощью аккаунта Google.

Да, это тот самый случай, когда вы заходите на сайт, а вам предлагают авторизоваться с помощью аккаунта Google.

Одноразовые или случайным образом генерируемые пароли тоже давно тестируются как парольная альтернатива. К примеру, такой способ изучала компания Yahoo! для своей почты или игровой сервис Steam в системе Steam Guard.

Passwordless и FIDO: есть ли будущее без паролей

Концепция Passwordless — вероятно, самый серьезный подход к поиску парольных альтернатив. Идея состоит в том, чтобы полностью отказаться от паролей, а взамен использовать другие факторы аутентификации. Либо то, кем человек является, либо то, что у него есть, а часто — комбинаций этих двух параметров. Такую технологию иногда еще называют мультифакторной авторизацией без пароля.

Обычно беспарольная аутентификация использует биометрию и

Система, при которой открытый ключ передаётся по открытому (доступному для наблюдения) каналу и используется и для шифрования сообщения. Для расшифровки сообщения используется закрытый ключ, который известен только его владельцу.

Для расшифровки сообщения используется закрытый ключ, который известен только его владельцу.

» data-bs-trigger=»focus» data-bs-custom-class=»popover_footnote» data-footnote=»{«content»:»Система, при которой открытый ключ передаётся по открытому (доступному для наблюдения) каналу и используется и для шифрования сообщения. Для расшифровки сообщения используется закрытый ключ, который известен только его владельцу.»,»linkContent»:»»,»linkUrl»:{«value»:»»,»meta»:{}}}»>шифрование на основе открытых ключей. При регистрации на сайте пользователь вначале получает запрос, потом определяет метод проверки: к примеру, сканер отпечатка пальца. Затем устройство генерирует пару открытых и закрытых ключей — открытый отправляет на сервер.

Это выглядит так, что при попытке зайти на сайт человек подтверждает себя с помощью отпечатка пальца. А следующий этап — использование цифровой подписи, которая проверяется с помощью открытого ключа.

Этот способ продвигает альянс FIDO (Fast Identity Online Alliance), в который входят ведущие технологические компании. Организация создает стандартны и технологии, позволяющие совсем отказаться от паролей. Недавно FIDO опубликовал рекомендации по использованию Passwordless.

Организация создает стандартны и технологии, позволяющие совсем отказаться от паролей. Недавно FIDO опубликовал рекомендации по использованию Passwordless.

Первым тестом применения стала функция Passkeys in iCloud Keychain компании Apple. Протоколы, разработанные FIDO, совместимы с оборудованием и инструментами биометрии, которые есть сейчас. Так что аутентификацию без паролей можно будет применять на многих сайтах и веб-приложениях. И это, вероятно, случится очень скоро.

Основа стандарта — использование биометрических сканеров (либо других способов авторизации, к примеру, главного PIN-кода) для локальной аутентификации. А операционная система получит менеджер данных FIDO, напоминающий менеджер паролей. Только в нем, вместо паролей, будут сохраняться криптографические ключи, защищенные теми самыми биометрическими данными.

В процессе входа с помощью биометрических данных или PIN-кода пользователь разблокирует закрытый ключ на устройстве своем. Открытый ключ хранится на сервере. Их комбинация завершает аутентификацию.

Открытый ключ хранится на сервере. Их комбинация завершает аутентификацию.

Важно, что данные не передаются на сервер — это защищает их от перехвата и взлома. А отсутствие пароля и то, что вместо него используются биометрических данные или PIN-код, многократно усиливает защиту.

Как выбрать и правильно применять:

К сожалению, пока никак. Эти решения только тестируются и не доступны для массового применения прямо сейчас.

Что в итоге

Сложный и длинный пароль — уже недостаточно. Даже лучшие из них взламывают, сведения об утечках попадают в хакерские базы данных. Чтобы повысить безопасность, требуется либо альтернатива паролю, либо дополнительный фактор аутентификации. У каждого из способов свои плюсы и минусы.

Если у вас смартфон:

- используйте биометрию вместе с экранным паролем;

- сканер отпечатка лучше, чем Face ID.

Если пользуетесь онлайн-сервисами:

- двухфакторная авторизация усилит защиту — не пренебрегайте ей;

- аппаратный токен — лучший на сегодня второй фактор авторизации;

- настраивая двухфакторную авторизацию, не забудьте подготовить одноразовые коды.

Это нужно, если телефон или аппаратный токен будут недоступны.

Это нужно, если телефон или аппаратный токен будут недоступны.

Почитать bubble в микро- и даже наноформате можно в instagram. подключайтесь 🤳

«Главная ошибка собеса — подгонять ответы». Рекрутеры рассказали о найме в IT

Откуда берутся IT-рекрутеры, с какими трудностями они сталкиваются в попытках закрыть позиции и какие ошибки сами совершают на интервью — полезно знать перед тем, как искать работу.

Где хранить Mdn/TkA51R.b-cjNjY17H и как работать с сотнями других корпоративных паролей — Промо на vc.ru

Герои этого материала уже облегчили жизнь себе и компании — и поделились впечатлениями.

28 509

просмотров

Материал подготовлен при поддержке «Пассворк»

На каждом тимлиде или главе департамента в среднем висит порой 100, а то и 200 паролей от разных корпоративных сервисов и аккаунтов. В идеальном мире они надёжны настолько, что на их взлом может уйти до 400 лет — при этом они не повторяются.

Но что для сотрудника безопасности рай, то для любого другого сотрудника — страдания. Держать всё это в голове невозможно, поэтому большинство идёт по самому простому пути: записывает пароли в общедоступный файлик на рабочем столе. Но если сотрудник, у которого хранится общий пароль, например, уходит в отпуск, а его коллегам нужно получить доступ к сайту, возникает хаос. Другой пример: в компанию пришёл новый сотрудник, которому нужно выдать доступ ко всем сервисам, но данные не хранятся в одном месте, поэтому новичок вынужден бегать и расспрашивать коллег.

Этот материал мы подготовили вместе с сервисом «Пассворк», который помогает бизнесу решить все эти проблемы и организовать безопасную работу с корпоративными паролями. Мы поговорили с клиентами сервиса и узнали, как изменилась их работа после интеграции менеджера.

Александр Владимирский

Руководитель группы развития ИТ-инфраструктуры «ТД „Балтийский Берег“»

Управлением паролями раньше занималось два человека: они использовали KeePass. Остальные сотрудники хранили пароли в текстовых файлах на рабочих столах, которые пересылали друг другу, если кто-то увольнялся, получал повышение или менял отдел.

Остальные сотрудники хранили пароли в текстовых файлах на рабочих столах, которые пересылали друг другу, если кто-то увольнялся, получал повышение или менял отдел.

Сотрудникам не нужно было возиться с отдельным ПО, а условному сисадмину — разбираться с раздачей прав доступа. Но пароли хранились беспорядочно и могли попасть в чужие руки. В общем, безопасность была на нуле.

Когда сотрудники стали всё чаще перемещаться между отделами, а их число выросло, KeePass использовать с правами доступа стало сложно: одному можно одно, другому — другое, а все данные при этом лежат в общем сейфе. Я стал искать ПО, которое избавило бы нас от этой головной боли (хранение и разграничение доступов), и выбрал «Пассворк». Меня в нём привлекает следующее:

- Это отечественный разработчик. Поддержка на русском, и нет рисков, что компания уйдёт из России, оставив в продукте лазейки для хакеров.

- Сервис можно развернуть на своих серверах. Третьи лица не получат к данным доступ.

- Существуют плагины для различных браузеров. Пользователи смогут быстро подставлять пароли при входе на сайты.

- Есть веб-интерфейс. Сотрудникам не нужно запускать отдельную программу.

- Можно привязать учётную запись с помощью Active Directory. Это позволяет привязывать учётные записи пользователей «Пассворк» к аккаунтам сотрудников в общей корпоративной сети и следить за действиями этих пользователей в программе.

- Права доступа можно разграничить к каждому отдельному сейфу и паролю.

Наш системный администратор развернул ПО на Linux. Пароли импортировали из базы паролей KeePass и личных таблиц сотрудников. Ещё день-два тестировали и изучали функции.

Долго учить сотрудников не пришлось. Назначать отдельного сотрудника для управления паролями тоже не стали: пользователи сами работают с ПО, а один ответственный из ИТ-отдела лишь раздаёт или забирает доступы к сейфам.

Пока пользуемся пакетом стандартных лицензий на 25 пользователей — этого достаточно для сопровождения нескольких отделов: финансового, учётного, маркетингового, а также ИТ-департамента.

Сейфы есть общие, например под финансовый отдел, а есть личные (доступные только одному сотруднику) например под конкретный банк. У айтишников есть доступы ко всем сейфам, у остальных — только к папкам с необходимыми им паролями.

Пароли от корпоративных почт мы в «Пассворк» не храним — для этого мы ещё пять лет назад придумали самописное решение. Но рассматриваем сервис как вариант дополнительного хранилища — в будущем планируем и тут хранить данные.

Александр Саханьков

Руководитель ИТ-отдела «Профмакс»

Несколько лет назад мы все хранили в Excel-таблицах. На удобство не жаловались: этими задачами занимались всего пять человек — четыре системных администратора и один PR-менеджер. Критических беспокойств о безопасности тоже не было, так как файлы хранились на наших рабочих компьютерах, а не в открытом доступе в интернете.

О централизованном решении задумались, когда компания начала расти. О «Пассворк» узнал от своего руководителя, а он — через рекламу на YouTube. Позже вспомнил, что за несколько лет до этого общался с разработчиками сервиса в Архангельске, где они начинали свой бизнес. Тогда и они сами, и их продукт произвели на меня хорошее впечатление, поэтому я пробежался по продуктовым деталям и отзывам в интернете, не увидел более подходящих программ и решил запросить тестовую версию «Пассворк».

Руководителям понравилось, что решение отечественное и не нужно переживать, что завтра оно перестанет работать. Отдельно хвалили возможность разграничить права доступа айтишникам, техподдержке, пиарщикам, тендерному отделу и отделу закупок.

Решение развернули на своих серверах, сразу импортировали туда пароли из таблиц, поставили расширения для Google Chrome и Mozilla Firefox. Пользоваться сервисом никого не учили — он и так простой. Думаю, не будучи айтишником, развернуть продукт во внутренней сети будет сложно, но можно установить облачную версию: она настолько же функциональна, как коробочная, только включает подписку на облако.

Из 600 сотрудников пользуются «Пассворк» около десяти — по стандартной лицензии. Сейфы у нас организованы по отделам и «доменам»: это, например, «аккаунты пользователей», «маркетинг», «операторы», «сервера», «хостинги». Там около 400–500 паролей, каждый день добавляется пара-тройка новых.

У пользователя есть доступ только к тем папкам, которые нужны ему для работы: у пиарщиков — к маркетингу, у айтишников — к серверам, доменам, хостингам. Доступом ко всем паролям владеет только гендиректор. За безопасностью следить несложно: на главной странице сразу видно, кто и с какого IP-адреса открывал базу паролей, а на панели безопасности есть статусы по каждому паролю: какой устарел (система считает устаревшим ту комбинацию, которой полгода и больше), какой слишком простой, какой рискует утечь в интернет или уже скомпрометирован. Таким статусом наделяют пароли, к которым, например, имел доступ уволенный сотрудник.

Анонимный ИТ-специалист

Работает в компании, которая занимается big data

До «Пассворк» мы пользовались менеджером паролей канадского разработчика — 1Password. Он закрывал наши ключевые потребности, а пользователям нравилось, что сервис сам подставлял пароли при авторизации на разных платформах. Но в конце февраля 2022-го поставщик ушёл из России, поэтому нам пришлось искать новое решение — на этот раз отечественное, чтобы не наступить на те же грабли.

Он закрывал наши ключевые потребности, а пользователям нравилось, что сервис сам подставлял пароли при авторизации на разных платформах. Но в конце февраля 2022-го поставщик ушёл из России, поэтому нам пришлось искать новое решение — на этот раз отечественное, чтобы не наступить на те же грабли.

С точки зрения удобства и безопасности «Пассворк» приглянулся больше всего. Сотрудникам понравилось, что сервис, как и предыдущий, позволял подставлять пароли в браузерах через расширение (сотрудники привыкли к этой возможности и использовать менеджер паролей без такой функции не хотели), а для ИТ-отдела преимуществом стала возможность интегрировать решение в нашу внутреннюю сеть и благодаря этому автоматически добавлять в «Пассворк» новых пользователей, определяя их в нужные «папки».

Ещё программа поддерживает технологию сквозной однократной аутентификации SSO: пользователь не должен подтверждать вход каждый раз, когда пытается подставить пароль или открыть его в хранилище, — ему достаточно запомнить одну комбинацию, по которой система будет выдавать все нужные доступы.

С настройкой, правда, пришлось повозиться. На тот момент мы уже протестировали решение на Windows Server и собирались разворачиваться на нём, на всё про всё ушло три часа. Уже собирались купить лицензию — но в это время Microsoft официально объявила, что лицензии в РФ больше не продаются. Поэтому пришлось переезжать — на Linux.

На этот раз на развёртывание потратили уже часа четыре — и ещё столько же на выгрузку старых паролей, добавление забытых и раздачу доступов коллегам.

Интерфейс продукта интуитивно понятный, помню только два незначительных неудобства:

- Из-за отличий в архитектуре «Пассворк» и нашего предыдущего менеджера некоторые пароли при импорте задублировались. Но мы были к этому готовы и постепенно поправили ошибки вручную.

- Пришлось привыкать к тому, что подстановка паролей в «Пассворк» работает иначе: чтобы ввести пароль из базы данных, нужно успеть заметить открывшееся на 10–15 секунд окно расширения и в нём нажать на пароль.

Всего в компании порядка 2000 человек, но только у 40 есть необходимость использовать менеджер паролей — поэтому мы купили пакет из 50 расширенных лицензий.

Пока в цифровых сейфах хранятся более 100 паролей.

Каждый сотрудник организует сейфы самостоятельно. Есть возможность разделить папки на подпапки. Только у «владельца» сервиса в компании есть доступ ко всем папкам, у остальных сотрудников — только к собственным. Кто-то вправе только читать данные, а кто-то ещё и редактировать.

За порядком в системе следит ответственный айтишник, но отдельное время для этого он не выделяет: всего лишь помогает с техническими вопросами и выдаёт доступы новым сотрудникам.

«Пассворк» позволяет не только безопасно хранить пароли, но и избавить офис от неудобств, связанных с передачей доступа. Например, если ответственный за какой-то сервис сотрудник заболел, его коллегам не придётся в панике искать к нему пароль — он будет храниться в общей базе. А целым отделам можно будет избавиться от ненадёжных таблиц с данными на рабочих столах.

А целым отделам можно будет избавиться от ненадёжных таблиц с данными на рабочих столах.

Реклама, ИП Пьянков А.С., 316290100092842

Что такое пароль? Типы и примеры, которые необходимо знать

Что такое безопасный пароль?

Для создания надежного пароля вам потребуется использовать больше, чем обычные слова, фразы или даты. Некоторые из худших паролей , которые вы могли бы придумать, будут содержать ваше имя, название обычного предмета или животного или дату вашего рождения. К сожалению, последний пример встречается очень часто.

И давайте не будем забывать самый худший пример — само слово «пароль».

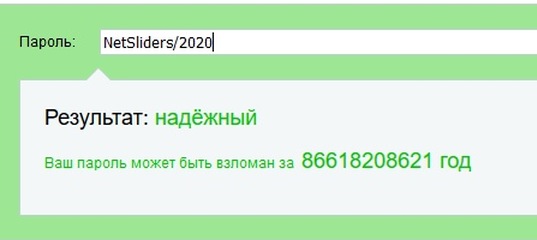

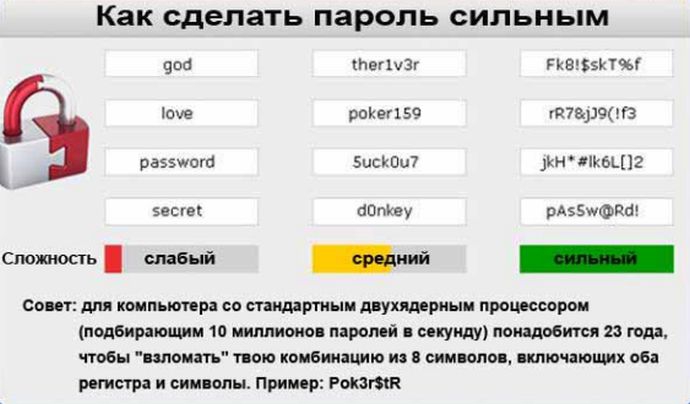

Безопасные пароли часто не являются настоящими словами , а если и являются, то написаны необычным образом. Подумайте о замене букв похожими цифрами или символами (l1k3 th2$). Кроме того, пароли чувствительны к регистру, что означает, что они становятся более надежными при объединении прописных и строчных букв (m0R3 L1k3 th2$).

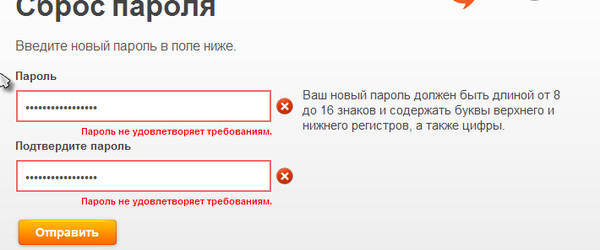

Надежные пароли также должны иметь не менее восьми символов . Максимальная длина пароля ограничена 64 символами, но было бы разумно сохранить длину пароля на уровне 16 или меньше.

В сущности, сложные пароли работают лучше, чем простые пароли. Но вы можете задаться вопросом, почему сложность делает пароль надежным.

Ответ довольно прост: сложный пароль сложнее угадать или взломать .

Сегодняшние пароли нужны не только для подтверждения личности пользователя. Это также для отражения потенциальных злоумышленников. С этой целью вы должны использовать только определенные типы паролей и избегать определенных паролей, которые хакеру будет слишком легко вычислить.

Типы паролей

Вообще говоря, пароли могут быть двух типов: слабые и надежные. Конечно, это не конец истории, иначе вы бы не читали эту статью.

Слабые пароли состоят из категорий, которые мы уже упоминали, плюс дополнительная:

- Простой

- Легко догадаться

- Финики

- Универсальные пароли

Слишком просто

Вы уже имеете представление о том, что такое простой пароль — по сути, обычное слово из словаря. Здесь стоит отметить, что простое добавление числа к слову мало что даст с точки зрения безопасности пароля. Итак, «журналист» будет столь же слаб, как и «журналист1», и наоборот.

Здесь стоит отметить, что простое добавление числа к слову мало что даст с точки зрения безопасности пароля. Итак, «журналист» будет столь же слаб, как и «журналист1», и наоборот.

Слишком легко угадать

Легко угадываемые слова включают любое имя или термин, которые могут быть связаны с вами при небольшом исследовании. Вы знаете ту сцену из фильма, где хакер вычисляет пароль, вводя имя чьего-то ребенка или домашнего животного? Вот о чем мы здесь говорим. Если вашим текущим паролем является, например, ваш почтовый адрес, вы можете ожидать, что вас взломают раньше, чем позже.

Даты и числа

Когда дело доходит до дат, они могут показаться отличной идеей для пароля. Но если разобраться, день рождения или годовщина свадьбы — не более чем ряд цифр. Не поверишь, такие пароли можно подобрать за считанные минуты .

Универсальный — один пароль для всего

Наконец, есть то, что мы назвали «универсальным паролем». Это будет один пароль, который вы используете на нескольких веб-сайтах. Вы можете подумать: «Хорошо, я придумал безопасный пароль. Почему бы мне не использовать его для всех моих аккаунтов?»

Это будет один пароль, который вы используете на нескольких веб-сайтах. Вы можете подумать: «Хорошо, я придумал безопасный пароль. Почему бы мне не использовать его для всех моих аккаунтов?»

Ваш пароль может быть очень безопасным, но вы не можете гарантировать то же самое для посещенных вами сайтов. Допустим, один из сайтов взломан, как это часто бывает. В таком случае 9Злоумышленники 0005 могут получить доступ ко всем конфиденциальным данным, включая ваш универсальный пароль . С этого момента они смогут без проблем войти во все ваши учетные записи.

Теперь, когда мы рассмотрели типы слабых паролей, давайте посмотрим на обратную сторону.

Надежные пароли можно разделить на три основные категории:

- Буквенно-цифровые

- Случайный

- На основе шаблона

Буквенно-цифровой

Надежный пароль, во-первых, должен быть буквенно-цифровым. Другими словами, будет содержат буквы и цифры . Как уже упоминалось, пароль также может содержать специальные символы, что только повысит его эффективность (r3M3mB3R tH!$ 3xAmpL3?). Более того, с использованием случайных слов еще больше повысит надежность пароля .

Более того, с использованием случайных слов еще больше повысит надежность пароля .

Случайный

Однако было бы еще лучше, если бы ваш пароль состоял из случайных символов, которые не образуют слово, фразу или предложение. Это сделало бы его чрезвычайно трудным, если не невозможным, взломать.

Конечно, такой пароль тоже сложно запомнить. К счастью, некоторые решения позволяют создавать и хранить случайные пароли для последующего использования. Мы вернемся к этой теме позже в статье.

На основе шаблона

Наконец, вы можете придумать уникальный пароль, используя комбинации клавиш. Этот тип пароля не потребует от вас запоминания комбинации символов. Вместо этого вы будете использовать запоминающиеся пути клавиатуры для создания случайного пароля, который вы действительно сможете запомнить.

Давайте посмотрим, как эти три принципа будут работать на практике.

Идеи и примеры надежных паролей

1. Буквенно-цифровые надежные пароли

Мы уже привели множество примеров буквенно-цифровых паролей. Больше было бы излишеством. Но может быть полезно объяснить простой процесс, который превратит одно словарное слово в надежный пароль.

Больше было бы излишеством. Но может быть полезно объяснить простой процесс, который превратит одно словарное слово в надежный пароль.

Вы можете начать с любого простого слова, даже своего имени. Для этого примера предположим, что имя Келли.

Первым шагом будет добавление числа: Kelly437.

Тогда вместо букв в микс можно добавить несколько цифр: K3lly437 или Ke11y437. На этом шаге вы также можете заменить специальные символы буквами: K3l!y437.

Это уже выглядит как более безопасный пароль, не так ли? Что ж, вы можете сделать еще один шаг и смешать строчные и прописные буквы: k3l!Y437.

Как видите, мы начали с имени, а закончили чем-то вроде случайного набора символов. Что касается паролей, то подобрать их будет довольно сложно. И если станет слишком сложно вспомнить, вы всегда можете сохранить его в менеджере паролей.

2. Надежные пароли со случайными символами

В отличие от буквенно-цифровых, случайные пароли бывает гораздо сложнее придумать и запомнить. Однако для этого можно использовать относительно простой метод кодирования.

Однако для этого можно использовать относительно простой метод кодирования.

Как и в случае с буквенно-цифровым примером, начните с простого слова. Мы дадим Келли перерыв и вместо этого используем Майкла.

Вместо того, чтобы вводить правильные буквы, сдвиньте их на одну строку клавиатуры вверх. В этом случае результатом будет: Michael = J8dyq3o. Вот так вы и получили случайный набор символов, включающий цифры и буквы.

Можно еще больше оживить ситуацию, используя прописные буквы вместо строчных или заменяя цифры буквами. Однако это значительно усложнит запоминание пароля.

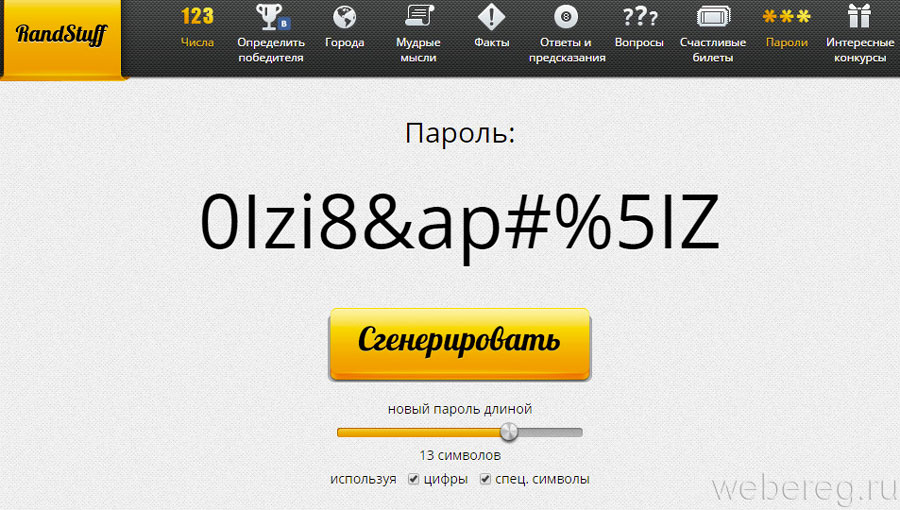

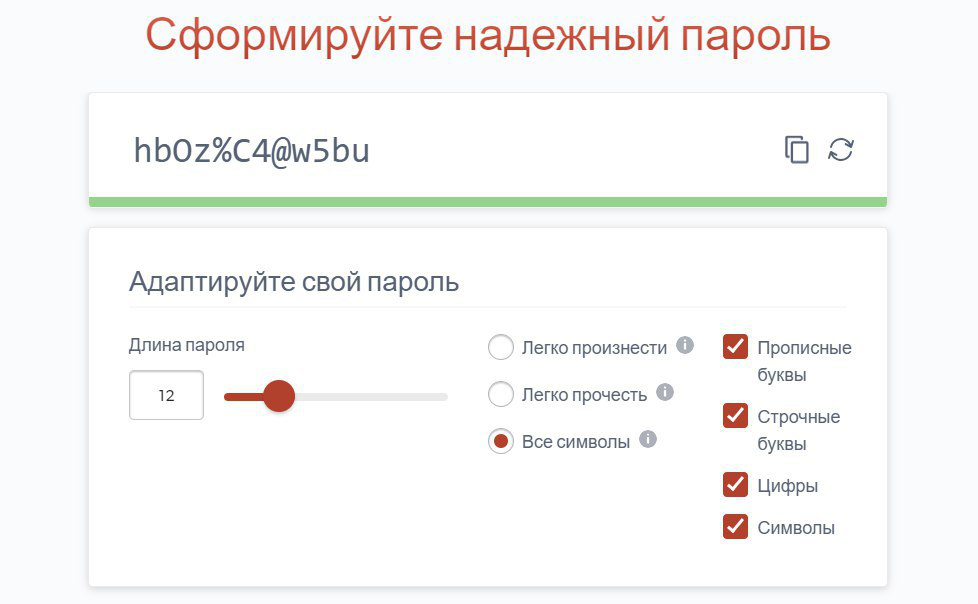

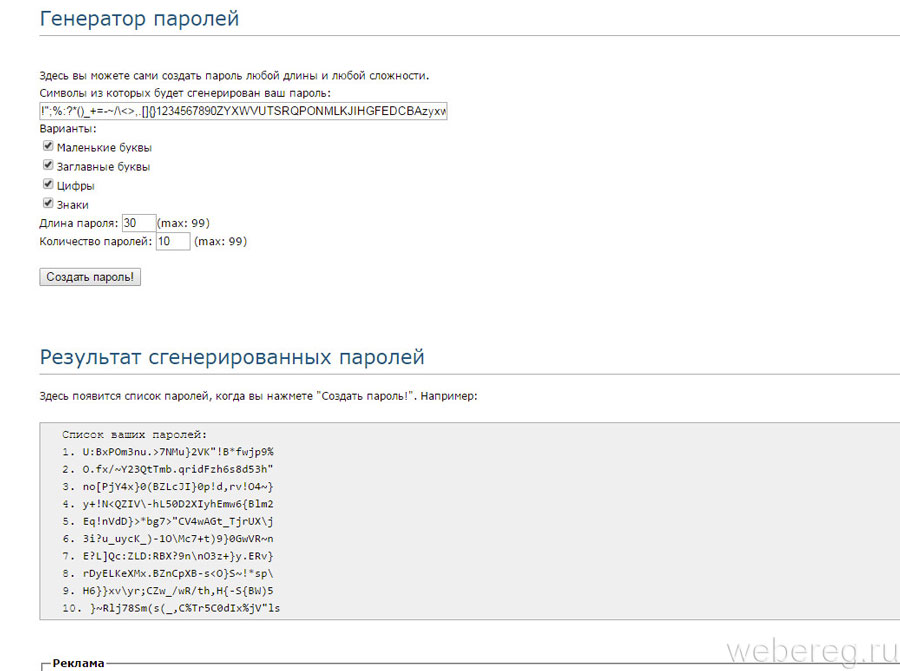

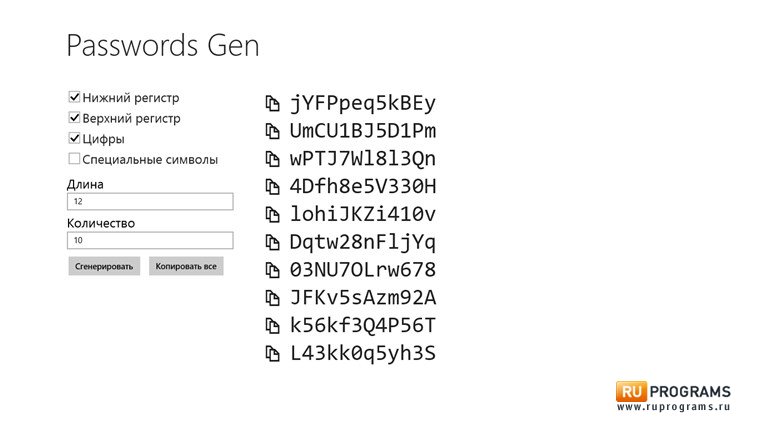

Если вы не готовы к хлопотам, есть гораздо более простой способ получить случайный пароль: с помощью генератора паролей.

Различные программы содержат такие инструменты. Во-первых, есть менеджеры паролей, такие как Dashlane или Keeper. Эти менеджеры могут генерировать уникальные пароли для каждой вашей онлайн-учетной записи и надежно хранить их.

Во-вторых, такие браузеры, как Mozilla Firefox, позволяют генерировать пароли. Браузер также может сохранить ваш пароль и связать его с вашей учетной записью Mozilla.

Браузер также может сохранить ваш пароль и связать его с вашей учетной записью Mozilla.

Независимо от того, выберете ли вы первый или второй вариант, вам будет легче получить хороший пароль, который не забудется через некоторое время. На самом деле генератор паролей может спасти жизнь в различных ситуациях. Это также хорошее место, чтобы подчеркнуть важность и удобство менеджеров паролей .

3. Шаблоны Надежные пароли Идеи

Для некоторых людей шаблоны могут быть немного сложнее, чем другие методы. Но если вы визуальный тип, это может быть идеальным вариантом.

Важно отметить, что шаблоны не всегда создают надежные пароли . Например, «qwerty» — это шаблон — прямая линия от Q до Y. Однако это также четвертый худший пароль в мире.

Очевидная проблема с паттернами заключается в том, что они перемещаются по прямым линиям на клавиатуре. Это приводит к последовательностям букв и цифр, которые может легко понять даже обычный пользователь. Хакеры, конечно, будут еще лучше подготовлены к взлому таких паролей.

Хакеры, конечно, будут еще лучше подготовлены к взлому таких паролей.

Если вы все еще заинтересованы в создании пароля на основе шаблона, вы можете попробовать «нарисовать» фигуру на клавиатуре, а затем избавиться от всех остальных букв. Это превратило бы пресловутую «qwerty» в «qet».

Уникальные пароли могут стать вашей лучшей защитой от киберпреступников. В следующем разделе объясняется, как эти злоумышленники в Интернете могут поставить под угрозу ваши данные.

Как хакеры взламывают пароли

Наиболее распространенными методами взлома паролей являются атаки по словарю и атаки методом полного перебора.

Метод словаря

Атака по словарю — это именно то, на что это похоже. Хакер использует программное обеспечение, которое запускает слов из словаря и проверяет их как пароли . Этот тип атаки делает опасными обычные слова в паролях.

Может показаться, что атаки по словарю потребуют времени, чтобы добиться успеха, но на самом деле все наоборот. Если в вашем пароле используются словарные слова, его обычно можно взломать в течение пяти минут. То же самое касается слов, за которыми следуют числа.

Если в вашем пароле используются словарные слова, его обычно можно взломать в течение пяти минут. То же самое касается слов, за которыми следуют числа.

Brute Force

Эти атаки основаны на использовании различных комбинаций слов и символов . Но, несмотря на то, что говорит вам Голливуд, это не будет делать какой-то хакер в темных очках и с растрепанными волосами, постоянно разбивающий свою клавиатуру.

Вместо этого атака грубой силы проводится с помощью сложного хакерского программного обеспечения с возможностями машинного обучения и искусственного интеллекта. Все, что нужно сделать хакеру, — это ввести в программное обеспечение соответствующие данные и запустить программу.

В фильме это может выглядеть скучно, но в реальной жизни представляет собой серьезную угрозу безопасности.

Если вы используете пароль со специальными символами, который по-прежнему состоит из повседневных слов, например, «dog_lover!», его можно взломать за считанные дни.

Вот тут-то и приходит на помощь выбор более сложных паролей. Хороший пароль (например, k3l!Y437 — привет, Келли!) может выдерживать атаки не только в течение нескольких дней, но и на миллиарды лет и более. Проще говоря, такие пароли были бы непроницаемы для атак грубой силы.

К сожалению, это не единственные способы взлома ваших паролей.

Атаки Rainbow Table и сетевой анализ

Киберпреступники могут использовать так называемые атаки «радужных таблиц», а также инструменты сетевого анализа для получения доступа к паролям.

Первый может сопоставлять ваши пароли с соответствующим ключом дешифрования , а второй перехватывает сетевые данные для извлечения информации . В обоих случаях вашего уникального пароля будет недостаточно, чтобы остановить атаку. Злоумышленник получит все необходимое для компрометации конфиденциальных учетных записей.

Менее изощренные методы кражи паролей включают фишинг, социальную инженерию и спайдерство.

Фишинг и социальная инженерия

Фишинг и социальная инженерия во многом схожи. Жертва получит сообщение , содержащее вредоносную ссылку . Обычно это происходит по электронной почте, но может работать и с другими типами сообщений, такими как текстовые сообщения.

В случае фишинга переход по ссылке обычно приводит к загрузке определенного вируса или другого 9Вредоносная программа 0005, предназначенная для сбора паролей . Однако социальная инженерия сделает нечто гораздо более зловещее.

Электронная почта социальной инженерии будет выглядеть как исходящая от надежного источника . В сообщении обычно просят получателя предпринять какие-либо действия, щелкнув предоставленную ссылку. Вместо загрузки вредоносного ПО ссылка перенаправит жертву на мошеннический веб-сайт , для которого потребуется логин .

Конечно, как только человек войдет в систему, мошеннический сайт сохранит его учетные данные.

Итак, если вы получили электронное письмо от google.info (не настоящего сайта) с просьбой подтвердить свою учетную запись, чтобы получить 500 долларов, было бы лучше не трогать какие-либо ссылки в электронном письме и немедленно сообщить об этом в настоящий Google.

Spidering

Ваши пароли находятся в опасности не только от высокотехнологичных атак. Интернет-преступники могут иметь более практичный подход к краже паролей.

Это относится к поиску пауков. Этот метод имеет меньше общего со взломом и больше похож на традиционную аферу.

Преступники могут связаться с вами, выдавая себя за подрядчиков или потенциальных клиентов . Вместо того, чтобы использовать автоматизацию, они завяжут разговор и притворятся, что заинтересованы в ваших услугах. Эти похитители данных будут задавать наводящие вопросы в надежде получить информацию о сети компании или других жизненно важных системах.

Если им удастся получить информацию, киберпреступники воспользуются ею, чтобы найти уязвимые места в вашей сети и использовать их для хакерских атак. Как и в других случаях, надежный пароль здесь не поможет — хакеры попытаются взломать данные через черный вход в систему.

Как и в других случаях, надежный пароль здесь не поможет — хакеры попытаются взломать данные через черный вход в систему.

Как видите, ваши учетные записи в Интернете могут быть подвержены риску, даже если все ваши пароли настолько надежны, насколько это возможно. Но это не значит, что вы остались беспомощными.

Надежный пароль — это только начало надежной системы онлайн-защиты.

Как укрепить свои пароли

Если у вас есть несколько учетных записей в Интернете, вы должны следовать некоторым важным принципам управления паролями:

- Избегайте общих паролей.

- Никогда не используйте один и тот же пароль для нескольких сайтов.

- Храните свои пароли в тайне и не сообщайте их никому, кому вы не доверяете.

- Если вы не можете создать надежный запоминающийся пароль, используйте генераторы паролей.

- Привыкайте к смене паролей. Не храните исходный пароль в течение нескольких месяцев, особенно в своей деловой учетной записи и учетной записи в социальных сетях.

- Используйте диспетчеры паролей для отслеживания каждого пароля. Не оставляйте управление паролями стикерам.

- Используйте дополнительные методы безопасности, такие как двухфакторная проверка подлинности, многофакторная проверка подлинности и одноразовые пароли.

Менеджеры паролей и генераторы

Если у вас несколько учетных записей, хранение нескольких паролей в памяти становится очень сложной задачей. К счастью, нет необходимости запоминать правильный пароль для каждой учетной записи, которой вы владеете.

Здесь надежный менеджер паролей избавит вас от головной боли.

Хороший менеджер паролей будет хранить все ваши пароли в одном месте и автоматически вводить ваши учетные данные при посещении веб-сайта. В этом случае вам нужно будет знать только один мастер-пароль.

Мастер-пароль будет использоваться для входа в программу менеджера паролей. После этого управление паролями практически позаботится обо всем остальном.

Это понятно, если вы думаете, что хранение всех паролей в одном и том же месте звучит пугающе. Однако причин для беспокойства нет, если вы выберете правильный менеджер паролей. Эти системы предназначены для того, чтобы ваши пароли оставались конфиденциальными и максимально безопасными .

Максимальная безопасность пароля достигается несколькими способами. Во-первых, ни один из ваших паролей не оставит ваш компьютер или телефон без шифрования. Используемая система шифрования обычно такова, что даже провайдер сервера не может ее расшифровать.

Другими словами, единственными источниками, которые знают пароль, являются (надеюсь) вы и версия диспетчера паролей, установленная на вашем устройстве.

Качественный менеджер паролей также проверит надежность ваших паролей и предложит возможные обновления . Но становится еще лучше: многие менеджеры паролей будут поддерживать двухфакторную аутентификацию.

Двухфакторная и многофакторная аутентификация

Двухфакторная аутентификация, что неудивительно, объединяет два фактора при входе в систему.

Вместо использования только пароля — первый фактор — этот тип аутентификации потребует дополнительного подтверждения. Вторым фактором может быть код, отправленный на ваш телефон, токен безопасности или предварительно заданный секретный вопрос.

А если вы хотите получить действительно высокотехнологичные услуги, вы можете подтвердить вход в систему с помощью отпечатка пальца или сканирования сетчатки глаза.

Многофакторная аутентификация во многом похожа на двухфакторную, но, как следует из названия, использует несколько факторов.

Эти методы безопасности могут быть отличным способом предотвращения нежелательного доступа к вашим учетным записям. Кроме того, они могут пригодиться в случае забытого пароля.

Например, вы можете настроить аутентификацию, чтобы запрашивать контрольный вопрос после нескольких неудачных подборов пароля. В то время как ложные ответы, естественно, заблокируют кого-либо еще от учетной записи, вы сможете войти, ответив правильно.

Надежный пароль означает защищенную учетную запись

Пароль — это то, что стоит между вашими данными и киберпреступниками . Придумать хороший пароль может быть одной из самых важных вещей, которые вы когда-либо делали для своих онлайн-аккаунтов.

Теперь, когда вы ознакомились с наиболее эффективными способами создания надежного пароля, вы можете чувствовать себя в большей безопасности, используя свои любимые веб-сайты и социальные сети.

Как создавать и управлять надежными паролями для вашего веб-сайта

Учитесь на знаниях сообщества. Эксперты добавляют свои идеи в эту совместную статью на основе ИИ, и вы тоже можете.

Это новый тип статьи, которую мы начали с помощью ИИ, и эксперты продвигают ее вперед, делясь своими мыслями непосредственно в каждом разделе.

Если вы хотите внести свой вклад, запросите приглашение, поставив лайк или ответив на эту статью.

Узнать больше

— Команда LinkedIn

Последнее обновление:

1 июня 2023 г.

Ваш веб-сайт — один из самых ценных активов, и вы хотите защитить его от хакеров, вредоносных программ и других угроз. Один из самых простых и эффективных способов сделать это — использовать надежные пароли для учетных записей вашего веб-сайта, таких как ваша панель администратора, ваш хостинг-провайдер, ваша электронная почта и ваш FTP. Но что делает пароль надежным и как безопасно создавать и управлять им? В этой статье мы поделимся некоторыми рекомендациями по созданию и управлению надежными паролями для вашего веб-сайта.

Используйте длинные и сложные пароли

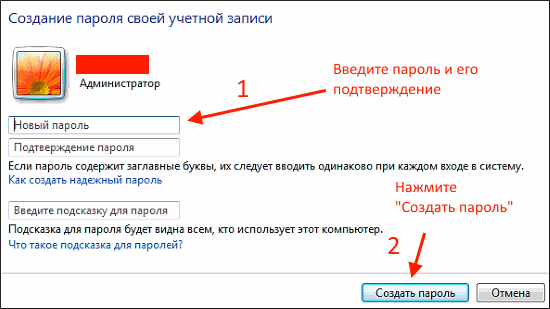

Надежный пароль — это такой, который трудно угадать, взломать или скомпрометировать. Чем длиннее и сложнее ваш пароль, тем лучше. Хорошее эмпирическое правило состоит в том, чтобы использовать не менее 12 символов и включать сочетание прописных и строчных букв, цифр и символов. Избегайте использования общих слов, фраз, имен, дат или личной информации, которую можно легко угадать или найти в Интернете. Вы можете использовать генератор паролей для создания случайных и безопасных паролей для учетных записей вашего веб-сайта.

Избегайте использования общих слов, фраз, имен, дат или личной информации, которую можно легко угадать или найти в Интернете. Вы можете использовать генератор паролей для создания случайных и безопасных паролей для учетных записей вашего веб-сайта.

Используйте разные пароли для разных учетных записей

Еще одна наилучшая практика — использовать разные пароли для разных учетных записей. Таким образом, если один из ваших паролей будет скомпрометирован, хакер не сможет получить доступ к другим вашим учетным записям. Например, не используйте один и тот же пароль для панели администратора вашего сайта и электронной почты или для вашего хостинг-провайдера и вашего FTP. Вы можете использовать менеджер паролей для безопасного хранения паролей и управления ими, а также для их автоматического заполнения при входе в учетные записи на веб-сайте.

Регулярно меняйте свои пароли

Даже если вы используете надежные и уникальные пароли, вам все равно следует регулярно их менять, чтобы снизить риск взлома. Меняя свои пароли каждые несколько месяцев, вы сможете избежать любых потенциальных взломов и предотвратить использование хакерами старых или украденных паролей для доступа к вашему веб-сайту. Вы можете использовать менеджер паролей, чтобы напомнить вам, когда нужно изменить свои пароли, и сгенерировать новые для вас.

Меняя свои пароли каждые несколько месяцев, вы сможете избежать любых потенциальных взломов и предотвратить использование хакерами старых или украденных паролей для доступа к вашему веб-сайту. Вы можете использовать менеджер паролей, чтобы напомнить вам, когда нужно изменить свои пароли, и сгенерировать новые для вас.

Включить двухфакторную аутентификацию

Двухфакторная аутентификация (2FA) — это функция безопасности, которая добавляет дополнительный уровень защиты вашим учетным записям на веб-сайте. Он требует, чтобы вы вводили код или токен в дополнение к вашему паролю, когда вы входите в свои учетные записи на веб-сайте. Код или токен можно отправить на телефон, электронную почту или в приложение для проверки подлинности. Таким образом, даже если кто-то узнает или украдет ваш пароль, он не сможет получить доступ к вашему сайту без кода или токена. Вы должны включить 2FA для своих учетных записей веб-сайтов, когда это возможно, особенно для вашей панели администратора, вашего хостинг-провайдера и вашей электронной почты.

Избегайте фишинга и вредоносных программ

Фишинг и вредоносные программы — это распространенные методы, которые хакеры используют, чтобы обманным путем заставить вас раскрыть ваши пароли или установить вредоносное программное обеспечение на ваш компьютер. Фишинг — это когда кто-то отправляет вам электронное письмо или сообщение, которое выглядит так, как будто оно из законного источника, но на самом деле является поддельным, и просит вас щелкнуть ссылку, загрузить вложение или ввести свой пароль. Вредоносное ПО — это когда кто-то заражает ваш компьютер вирусом, червем, шпионским ПО или программой-вымогателем, которые могут украсть или повредить ваши данные. Вам следует избегать перехода по подозрительным ссылкам, открытия неизвестных вложений или ввода паролей на ненадежных веб-сайтах. Вы также должны использовать антивирусное программное обеспечение и брандмауэр для защиты вашего компьютера от вредоносных программ.

Обучайте себя и свою команду

Наконец, одним из лучших способов создания и управления надежными паролями для вашего веб-сайта является информирование себя и своей команды о важности безопасности веб-сайта.

Это нужно, если телефон или аппаратный токен будут недоступны.

Это нужно, если телефон или аппаратный токен будут недоступны.