Какой может быть пароль: Как придумать надёжный пароль? — Help Mail.ru. Mail ID

Содержание

что такое, как создать надежный пароль

Что такое пароль

Конечно, это понятие всем уже давно знакомо. Но давайте сформулируем ещё раз, чтобы начать с отправной точки. Пароль – это набор специальных символов для ввода в определённой строке, когда требуется подтверждение вашей личности на этапе аутентификации, в момент получения доступа к определённому ресурсу. Конечно, оговоримся, что речь идёт о сфере информационных технологий. Как правило пароли используются совместно с именем пользователя или как ещё его называют: логином, идентификатором, учётной записью.

Какие виды паролей бывают

Пароль может содержать буквы и цифры, а также специальные символы, он может быть разной длинны. Причём, максимального параметра длинны не существует, он можем быть сколь угодно длинным и всё зависит от баланса пользы и сложности обращения с ним или от технических ограничений системы. Когда пароль состоит из нескольких слов, то его называют — парольной фразой, а если он состоит только из цифр, то можно встретить такое наименование, как персональный идентификационный номер (ПИН). Разнообразие и количество символов, включённых в пароль, определяют его сложность или лучше сказать стойкость пароля к взлому. Ведущие эксперты по безопасности рекомендуют использовать парольные фразы. Они обладают достаточной длинной, их легко запомнить, а для стойкости в них можно включить дополнительно цифры и спец. символы.

Разнообразие и количество символов, включённых в пароль, определяют его сложность или лучше сказать стойкость пароля к взлому. Ведущие эксперты по безопасности рекомендуют использовать парольные фразы. Они обладают достаточной длинной, их легко запомнить, а для стойкости в них можно включить дополнительно цифры и спец. символы.

Как часто нужно менять пароли

Защита паролей от взлома определяется не только длинной и комбинацией различных включённых символов, но сроком действия пароля, т.е. промежутком времени, по истечении которого пароль больше не будет считаться действительным. В компаниях и на предприятиях этот срок определяется парольной политикой, которая разрабатывается и утверждается в организации. В среднем, срок действия пароля в корпоративных политиках определяется +/- 90 дней. И каждый пользователь по истечении срока действия пароля обязан заменить его на новый, иначе не сможет продолжить работу в системе или приложении.

С одной стороны, уже несколько десятилетий пароли являются основным и самым широко используемым механизмом аутентификации пользователей. С другой стороны, парольная защита стала головной болью для подразделений безопасности, потому что именно на средства парольной защиты нацелена значительная часть атак и взломов злоумышленников.

С другой стороны, парольная защита стала головной болью для подразделений безопасности, потому что именно на средства парольной защиты нацелена значительная часть атак и взломов злоумышленников.

Но если пароли являются недостаточно надёжной защитой, почему мы их до сих пор используем? Конечно, есть альтернативные и более прогрессивные средства аутентификации. Но в каждой конкретной ситуации нужно оценить насколько они экономически эффективны и насколько они подходят пользователям.

Почему появляются проблемы с паролями

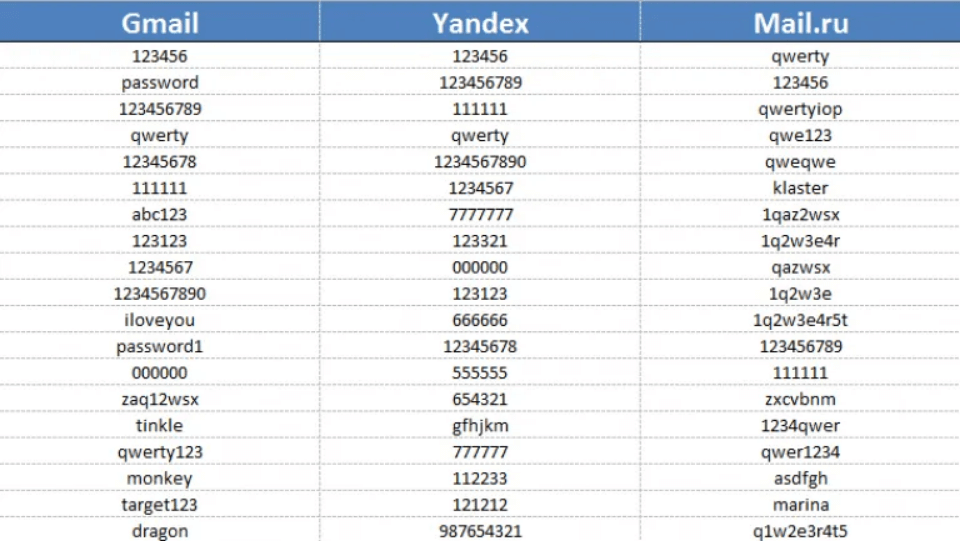

При компрометации паролей естественно возрастают риски безопасности. Хакеры применяют различные автоматизированные средства по подбору паролей. Это Брут-форс — атака, направленная на перебор возможных вариантов паролей до тех пор, пока не будет найден правильный вариант. Это старый, но всё ещё эффективный метод для взлома распространённых паролей. Слабый пароль может быть взломан за считанные секунды.

При использовании специальных программ «кейлоггеров» хакеры отслеживают и записывают нажатие клавиш на клавиатуре пользователя и таким образом получают комбинацию идентификаторов и паролей. Методы социальной инженерии и фишинг тоже позволяет злоумышленникам получить чужие учётные данные.

К сожалению, низкая кибергигиена и осведомлённость в части информационной безопасности приводит к печальным последствиям. Пользователи записывают пароли и хранят рядом с рабочим местом или в телефоне, часто один и тот же пароль используются для множества различных приложений и систем. По данным исследования, которое было проведено компанией Ростелеком-Солар: 50% пользователей ненадежно хранят пароли: записывают на бумаге, пользуются автозапомнанием в браузере, хранят в файлах на устройстве, с которого осуществляется вход в аккаунты, а 59% пользователей используют одинаковые пароли для разных аккаунтов – всегда или периодически.

ИТ-ландшафт в средней и крупной компании является сложным и многообразным. Часто на предприятии используется несколько сотен информационных систем и различных приложений, которые используют сотрудники в своей ежедневной работе. В связи с этим, количество паролей, которые требуется запомнить работнику может исчисляться десятками. Неудивительно, что сотрудники предпочитают устанавливать простые пароли и повторять их от системы к системе. Кроме того, в отсутствии жёстких мер корпоративной парольной политики, сотрудники предпочитают не менять свои пароли. Так согласно исследованию Ростелеком-Солар 53% пользователей меняют пароли реже одного раза в год, только когда забывают старый или вообще никогда этого не делают. Все эти факторы конечно несут угрозу безопасности и повышаю риски утраты паролей.

Часто на предприятии используется несколько сотен информационных систем и различных приложений, которые используют сотрудники в своей ежедневной работе. В связи с этим, количество паролей, которые требуется запомнить работнику может исчисляться десятками. Неудивительно, что сотрудники предпочитают устанавливать простые пароли и повторять их от системы к системе. Кроме того, в отсутствии жёстких мер корпоративной парольной политики, сотрудники предпочитают не менять свои пароли. Так согласно исследованию Ростелеком-Солар 53% пользователей меняют пароли реже одного раза в год, только когда забывают старый или вообще никогда этого не делают. Все эти факторы конечно несут угрозу безопасности и повышаю риски утраты паролей.

Поможет ли шифрование паролей

Очевидно, что в целях безопасности современные операционные системы и различные приложения не хранят пароли пользователей в открытом виде. Вместо этого, когда пользователь устанавливает новый пароль, введённые буквенно-цифровые символы обрабатываются алгоритмом шифрования, который создаёт уникальное криптографическое хэш-значение, которое и хранится в определённом файле системы. Каждый раз, когда пользователь снова заходит в систему, система генерирует хэш-значение, оно сравнивается с исходным вариантом, который хранится в файле и определяется верен ли введённый пароль.

Каждый раз, когда пользователь снова заходит в систему, система генерирует хэш-значение, оно сравнивается с исходным вариантом, который хранится в файле и определяется верен ли введённый пароль.

Ранее хеширование паролей считалось очень надёжным подходом. Потому, что даже если злоумышленник получил системный хэш-файл, требовались огромные вычислительные мощности, чтобы сопоставить введённые случайно комбинации с известными хэш-значениями. Объём оперативной памяти на компьютерах был недостаточен и получение доступа было практически невозможным. Однако, время идёт и вычислительные возможности современных компьютеров изменились. Теперь хакеры могут сопоставить каждую комбинацию последовательностей символов пароля со своим хэш-значением, используя все возможные буквенно-цифровые последовательности. Эти значения сохраняются и откладываются в специализированные общедоступные таблицы, т.н. «rainbow table». На сегодняшний день любой пароль длинной менее 12 символов с большой вероятностью имеет хэш-значение, хранящееся в такой таблице.

Далее эти таблицы используются специальными программами для взлома паролей при атаках на сетевую безопасность. Все компьютерные системы, при доступе в которые требуется аутентификация на основе паролей, хранят базы данных паролей в зашифрованном виде. Как только злоумышленник получает доступ к базе данных паролей системы, он сравнивает предварительно скомпилированный список потенциальных хэшей «rainbow tablee» с хэшированными паролями в базе данных. Находя подходящие комбинации открытого текста с каждым из хэшей, хакер может успешно пройти функцию аутентификации и проникнуть в сеть.

«Rainbow table» значительно ускоряют взлом паролей по сравнению с простым перебором. С их использованием 14-тизначные буквенно-цифровые пароли можно взломать за 160 секунд.

Но даже от таких атак можно защититься, если применять дополнительные меры к шифрованию паролей: использовать современные алгоритмы хэширования и добавлять случайно сгенерированные символы к хэшам паролей.

Как сделать использование паролей более надёжным

В обозримом будущем мы вряд ли сможем совсем отказаться от паролей. Поэтому стоит подумать, как повысить их безопасность. Какие мы предлагаем варианты:

-

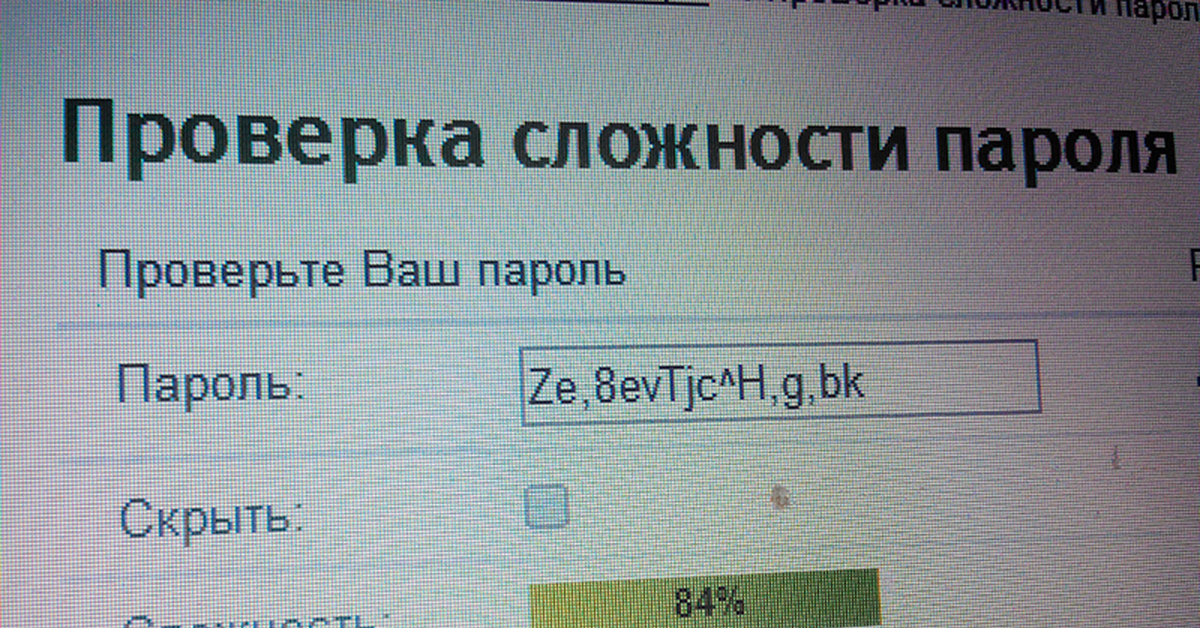

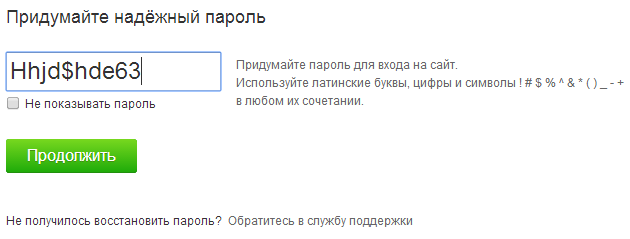

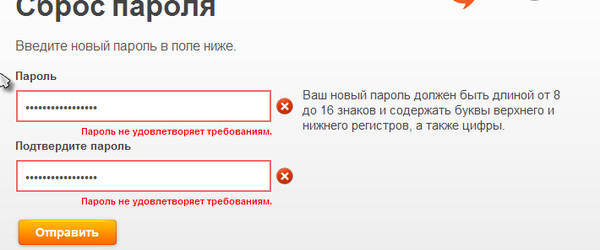

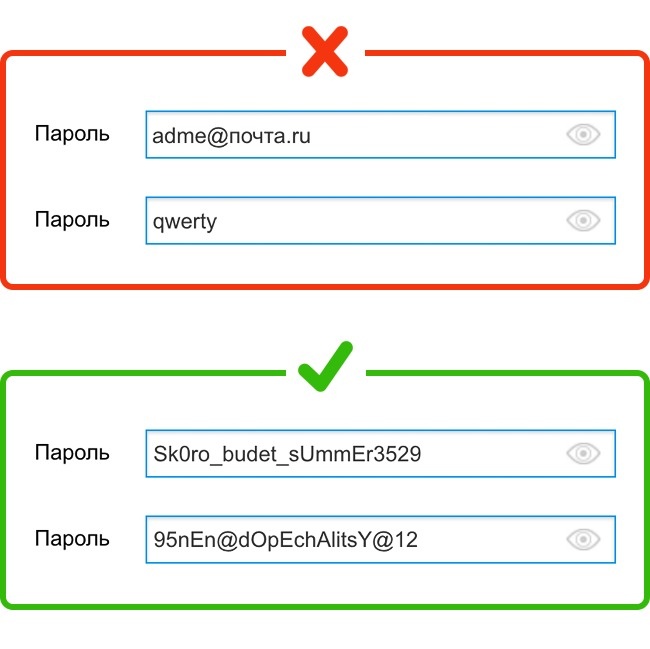

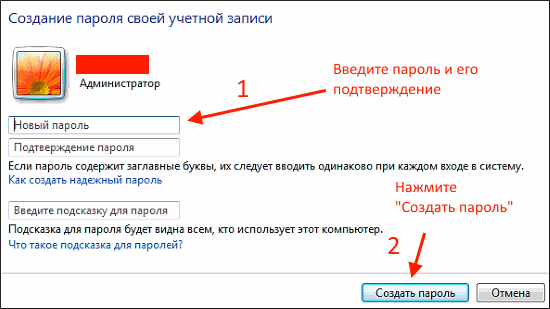

Усложните пароль. Необходимо добавить в пароль сочетание различных символов: прописные и строчные буквы, цифры и специальные знаки. Это позволит увеличить время, которое требуется злоумышленникам на взлом пароля, а вам выиграть время для реагирования и предотвращения кибератаки. -

Увеличьте длину пароля. В настоящее время считается, что минимальная длинна пароля должна быть 8 символов. Мы часто сталкиваемся с таким предупреждением, когда меняем пароль в социальных сетях или на общих ресурсах глобальной сети.

А на многих государственных ресурсах или в корпоративных системах такое условие является обязательным, наряду с другими требованиями.

Но, чем длиннее пароль, тем сложнее его запомнить. А если вы его ещё дополнили различными символами, задача запоминания становится невыполнимой.

Вместо того, чтобы создавать длинную строку бессмысленных символов, используйте кодовые фразы или целые предложения, которые вы можете связать с каким-то событием, фактом, произведением и т.п. Такой пароль будет легко запомнить. Вставим в эту фразу несколько символов и его стойкость многократно увеличится.

Давайте сравним:

Дополнительные методы аутентификации

Многие компании, для доступа к своим конфиденциальным ресурсам предпочитают использовать более надёжную защиту, чем парольная аутентификация. Альтернативные методы и средства могут быть использованы как дополнение или полная замена паролей. Это и биометрия, и использование аппаратных или программных токенов, и одноразовые пароли (OTP) направленные через SMS или PUSH-уведомления и другое. Также применяется технология единого входа (англ. Single Sign On, SSO), когда для доступа в разные приложения используется однократный ввод учётных данных. Это серьёзно снижает нагрузку на пользователей по запоминанию и хранению паролей.

Также применяется технология единого входа (англ. Single Sign On, SSO), когда для доступа в разные приложения используется однократный ввод учётных данных. Это серьёзно снижает нагрузку на пользователей по запоминанию и хранению паролей.

Многофакторная аутентификация (англ. Multi-Factor Authentication, MFA), когда применяется два и более различных факторов аутентификации, помогает усилить защиту ресурсов. Возможно сочетание таких факторов: то, что пользователь знает (пароль), то, что у пользователя есть (токен) и чем пользователь является (биометрия). При компрометации одного фактора на защиту встаёт другой и такой подход позволяет надёжно защитить критически важные системы и приложения компании.

Другие способы защиты паролей

Помимо уже описанных механизмов, которые обычно присутствуют в парольных политиках компаний, стоит отметить какие ещё меры могут быть предприняты для усиления парольной защиты:

-

Ограничение неудачных попыток ввода пароля. Это правило, на основании которого происходит блокировка пользователя, например, когда он сделал 5 неудачных попыток.

Это правило, на основании которого происходит блокировка пользователя, например, когда он сделал 5 неудачных попыток.

-

Внедрение CAPTCHA (англ. Completely Automated Public Turing Test to Tell Computers and Humans Apart). Это технология, которая предлагает конечным пользователям выполнить какую-то задачу, которую не может выполнить программный бот. Если пользователь может выполнить эту задачу, он подтверждает, что он человек, а не машина и тем самым проходит его аутентификация и он получает доступ к ресурсу. -

Запрет на ввод повторяющихся паролей. Например, пользователь может повторить пароль только после использования 30-ти уникальных паролей. -

Запрет паролей из стоп-листа. Стоп-лист содержит слабые пароли, которые легко взломать. Это могут быть комбинации цифр — 12345, идущие подряд буквы на клавиатуре — QWERTY и т.п. -

Срок действия пароля. Это срок, который может быть определён как для постоянного пароля, так и для первичного (дефолтного), после которого потребуется обязательная смена пароля на новый.

Это срок, который может быть определён как для постоянного пароля, так и для первичного (дефолтного), после которого потребуется обязательная смена пароля на новый.

-

И другие

Современные решения по управлению доступом, такие как IdM/IGA-система Solar inRights включают различные методы усиления парольной защиты и предлагают максимально широкий набор характеристик паролей, которые удовлетворяют как внутренним стандартам организации, так и требованиям внешних регулирующих органов.

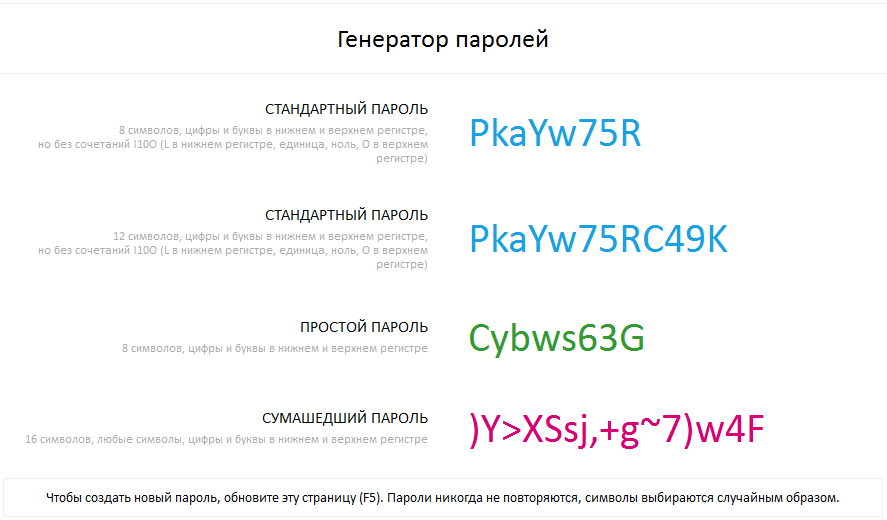

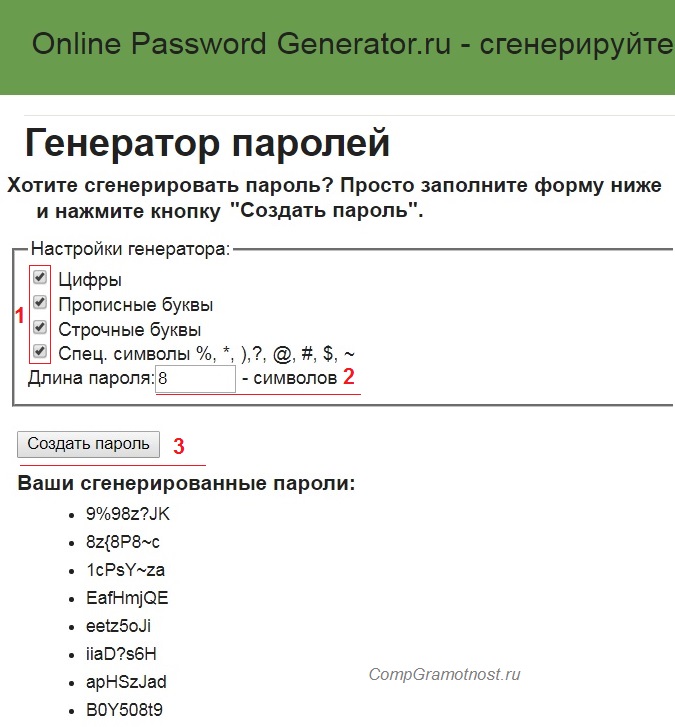

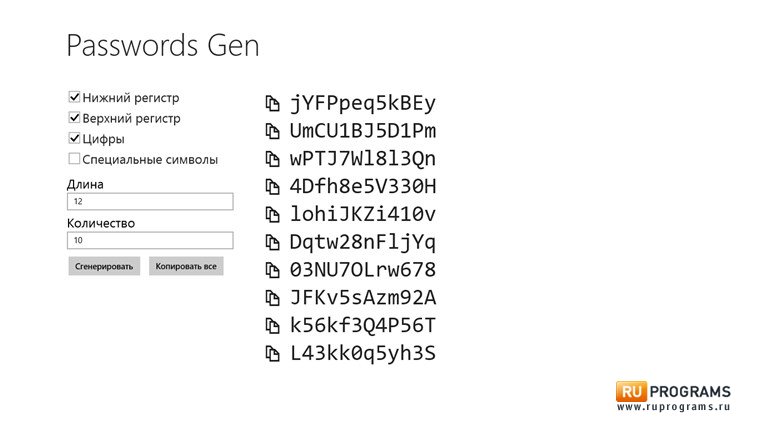

Кроме того, при установке нового пароля пользователем, можно воспользоваться функцией автоматической генерации сложного пароля, с учётом утверждённой политики.

Использование такого решения позволяет настраивать единую парольную политику для всех информационных систем компании. Политика паролей в масштабе всей организации устанавливает правила администрирования паролей, даёт рекомендации для пользователей по безопасности паролей, а также описывает процедуры реагирования на нарушения, связанные с использованием паролей. Это важная часть мероприятий по обеспечению безопасности любого предприятия.

Это важная часть мероприятий по обеспечению безопасности любого предприятия.

Автор:

Людмила Севастьянова, эксперт центра продуктов Solar inRights компании «Ростелеком-Солар»

Какой может быть пароль на телефоне

Статьи › Личный кабинет › Можно ли войти в личный кабинет МТС по паспортным данным › Как узнать пароль от своего телефона

ВИДЫ ПАРОЛЕЙ:

- ПИН-код. Является наиболее распространенным среди пользователей. Минимальный цифровой код составляет 4 знака.

- Графический ключ. Достаточно интересный способ защиты смартфона.

- Пароль. Является неким компромиссом между ПИН-кодом и графическим ключом.

- Какой самый лучший пароль на телефон

- Как должен выглядеть пароль

- Какой может быть пароль из 4 цифр

- Какие 4 значные пароли

- Какие могут быть пароли на телефон

- Можно ли зайти в телефон не зная пароля

- Какой пароль может быть

- Какой может быть надежный пароль

- Какие пароли чаще всего ставят на телефон

- Что может содержать пароль

Какой самый лучший пароль на телефон

Что такое надежный пароль:

- Не менее 12 символов.

Чем длиннее ваш пароль — тем лучше.

Чем длиннее ваш пароль — тем лучше. - Содержит прописные и строчные буквы, цифры и специальные символы.

- Не содержит буквы или цифры, которые идут подряд в раскладке.

- Не основан на вашей личной информации.

- Пароль уникален для каждой вашей учетной записи.

Как должен выглядеть пароль

Хороший пароль содержит заглавные (А, П, W, V) и прописные буквы (м, д, f, j) символы (#, @,

Какой может быть пароль из 4 цифр

Каждый из паролей представляет собой комбинацию из 4 цифр от 0000 до 9999.

Какие 4 значные пароли

Наиболее распространенными четырехзначными PIN-кодами оказались 1234, 0000, 2580, 1111, 5555, 5683, 0852, 2222, 1212 и 1998, а шестизначными — 123456, 654321, 111111, 000000, 123123, 666666, 121212, 112233, 789456 и 159753.

Какие могут быть пароли на телефон

Вот основные виды паролей, которые вы можете установить на данный момент:

- Пароль из комбинации цифр.

- Комбинация из букв и цифр.

- Графический ключ.

- Отпечаток пальца.

- Сканирование лица.

Можно ли зайти в телефон не зная пароля

Разблокировать смартфон без пароля можно, причём довольно просто. Нужно просто-напросто сбросить его до заводских настроек. В этом случае удалятся все данные, которые хранились в памяти, однако вместе с ними удалится и пароль, который не вы благополучно забыли и который блокирует вам доступ к своему устройству.

Какой пароль может быть

Хороший пароль — всегда комбинированный. В нем используются символы, буквы и цифры разного регистра. Длина пароля — желательно не менее 8 символов, а лучше не менее 12. Избегайте смысловых паролей: не используйте распространенные фразы или слова.

Какой может быть надежный пароль

Заглавные и строчные буквы, символы, цифры — всем им найдется достойное место в вашем пароле. Чем больше в пароле разнотипных символов, тем он менее предсказуем. Есть ли в вашем паролеочевидные подстановки символов? Например, ноль вместо буквы «О».

Какие пароли чаще всего ставят на телефон

Первое место занимает a123456, за ним — 123456 (занимавший в 2021 году 3 место), 123456789 (занимавший в 2021 году 5 место), 12345 (занимавшего в прошлом году 9 место), 33112211, 111111, 12345678 (8 место в 2021 года), 1234567890, 1234567, 1q2w3e4r.

Что может содержать пароль

Указывает, что пароль должен содержать не менее трех из следующих четырех типов символов:

- Прописные буквы

- Строчные буквы

- Цифры

- Специальные символы

Мы только что рассказали вам • Реестр

Коротко NordPass опубликовал список самых распространенных паролей 2022 года, и, честно говоря, мы разочарованы во всех вас.

Возглавляет список наиболее распространенных паролей, к сожалению, «пароль», за которым следует «123456» и его более безопасный родственник «123456789», «гость», «qwerty» и многие другие, которые вы определенно можете вычислить, не нуждаясь в помощью инструмента для взлома.

Серьезно, лишь немногие из паролей в этом списке являются четными словами: большинство из них представляют собой просто повторения одного символа, последовательности легко угадываемых чисел, прямой набор клавиш или простые комбинации, такие как «pass@123». .»

Наряду с удручающе простым списком распространенных паролей и скоростью, необходимой для их взлома (большинство из них указано как менее 1 секунды), NordPass поделился некоторыми статистическими данными о тенденциях в мире паролей, таких как всплывающее слово «Оскар». особенно во время сезона награждения, а также «Бэтмен», «Эйфория» и «Энканто» в честь одноименных фильмов и сериалов, которые были популярны в этом году.

Это далеко не первый раз, когда список самых распространенных паролей возглавляют такие легко угадываемые слова, и даже не первый раз в этом году. К сожалению, это означает, что люди не получают сообщение о гигиене паролей.

К сожалению, это означает, что люди не получают сообщение о гигиене паролей.

Кроме того, возможно, что многие из основных паролей в этом списке могут быть от подключенных к Интернету устройств, владельцы которых не изменили свои пароли по умолчанию. Так это или нет, неизвестно, но если это правда, это может указывать на другую проблему, с которой действительно нужно разобраться.

Возвращаясь к паролям, созданным людьми, NordPass предлагает несколько советов для тех из нас, кто предпочел бы открыться для простого взлома, чем установить пароль, который сложно угадать. Вы, наверное, уже слышали это раньше, но их явно нужно повторить еще раз.

Для начала убедитесь, что он содержит не менее 12 символов и сочетает буквы верхнего и нижнего регистра с цифрами и символами. А еще лучше используйте генератор паролей.

Также важно не использовать повторно пароли в разных учетных записях, в чем, вероятно, виновато большинство из нас, а также регулярно проверять учетные записи, чтобы увидеть, какие из них вы больше не используете и можете закрыть, чтобы уменьшить свое присутствие в сети.

Обязательно регулярно проверяйте надежность пароля, на что способны многие менеджеры паролей и веб-браузеры, хранящие учетные данные. Также регулярно меняйте пароли.

Говоря об этом, NordPass, который занимается управлением паролями, говорит, что каждый должен получить менеджер паролей, и, конечно, они будут.

Cisco предупреждает о безопасном шлюзе электронной почты

Cisco опубликовала отчет об ошибке, который предупреждает, что сканирующие механизмы Sophos и McAfee в шлюзе защищенной электронной почты Cisco могут позволить удаленному злоумышленнику, не прошедшему проверку подлинности, обойти определенные функции фильтрации. «Проблема связана с неправильной идентификацией потенциально вредоносных электронных писем или вложений. Злоумышленник может воспользоваться этой проблемой, отправив вредоносное электронное письмо с искаженными заголовками Content-Type (тип MIME) через уязвимое устройство», — говорится в предупреждении. «Эксплойт может позволить злоумышленнику обойти стандартные функции фильтрации вредоносных программ на основе уязвимых механизмов сканирования и успешно доставить вредоносные сообщения конечным клиентам».

«Эксплойт может позволить злоумышленнику обойти стандартные функции фильтрации вредоносных программ на основе уязвимых механизмов сканирования и успешно доставить вредоносные сообщения конечным клиентам».

Nighthawk может стать следующим Cobalt Strike, предупреждают исследователи

Структура управления и контроля, предназначенная для использования красными командами, известная как Nighthawk, становится все более популярной и, скорее всего, попадет в руки злоумышленников до того, как мы знайте это, предупреждают исследователи Proofpoint.

- Meta связывает военных США с поддельными кампаниями влияния в социальных сетях

- Европарламент Путин снова вместе после кибератаки

- Все еще используете веб-сервер Boa, поддержка которого прекращена? Microsoft предупреждает об атаках на цепочки поставок

- Романтические мошеннические домены, связанные с разделкой свиней, захвачены и уничтожены федералами

Nighthawk был впервые обнаружен Proofpoint в сентябре этого года и описан компанией по безопасности как «зрелая и продвинутая» структура, «которая специально создана для уклонения от обнаружения, и она хорошо с этим справляется».

Nighthawk не был замечен в использовании злоумышленниками, сообщает Proofpoint, но отмечает, что было бы «неверным и опасным предполагать, что этот инструмент никогда не будет присвоен».

Компания Proofpoint сообщила, что в период с 2019 по 2020 год количество злоумышленников, использующих Cobalt Strike, аналогичный фреймворк C2, увеличилось на 161 %, а также быстрое внедрение Silver, инструмента моделирования злоумышленников с открытым исходным кодом.

Как и Cobalt Strike, компания, которая продает Nighthawk, проверяет своих клиентов, чтобы гарантировать, что программное обеспечение не попадет в руки злоумышленников. Как отметил Google в своем блоге на этой неделе, проверка не помешала злоумышленникам заполучить Cobalt Strike, поэтому поисковый гигант сообщил в том же сообщении, что недавно внес изменения в серверную часть, чтобы гарантировать, что Cobalt Strike станет «сложнее». для плохих парней, чтобы злоупотреблять». ®

Получите наши технические ресурсы

6 типов атак на пароли и способы их предотвращения

Для оптимальной работы в Интернете используйте IE11+, Chrome, Firefox или Safari

Связаться с отделом продаж: +1 (415) 645-6830

Авторизоваться

- США (английский)

- Франция (французский)

- Германия (немецкий)

- Япония (日本語)

OneLogin + One Identity для совместной доставки IAM. Узнать больше

Узнать больше

Дом

/

Управление идентификацией и доступом 101

/

Шесть типов атак на пароли и как их остановить

Атаки на пароли — одна из наиболее распространенных форм корпоративных и личных атак.

данные нарушения. Атака по паролю — это просто попытка хакера украсть ваш

пароль. В 2020 году 81% утечек данных произошло из-за компрометации

реквизиты для входа.

Поскольку пароли могут содержать ограниченное количество букв и цифр, пароли становятся менее безопасными. Хакеры знают, что многие

пароли плохо разработаны, поэтому атаки на пароли останутся методом

атаки, пока используются пароли.

Защитите себя от взлома пароля с помощью приведенной ниже информации.

1. Фишинг

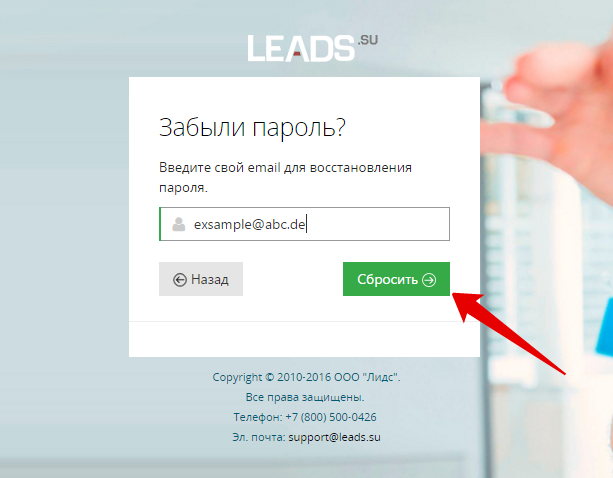

Фишинг — это когда хакер, выдающий себя за доверенную сторону, отправляет вам мошенническое электронное письмо, надеясь, что вы добровольно раскроете свою личную информацию. Иногда они приводят вас к поддельным экранам «сбросить пароль»; в других случаях ссылки устанавливают вредоносный код на ваше устройство. Мы выделяем несколько примеров в блоге OneLogin.

Иногда они приводят вас к поддельным экранам «сбросить пароль»; в других случаях ссылки устанавливают вредоносный код на ваше устройство. Мы выделяем несколько примеров в блоге OneLogin.

Вот несколько примеров фишинга:

- Обычный фишинг. Вы получаете электронное письмо от сайта, похожего на goodwebsite.com, с просьбой сбросить пароль, но вы не читали внимательно, и на самом деле это goodwobsite.com. Вы «сбрасываете свой пароль», и хакер крадет ваши учетные данные.

- Целевой фишинг. Хакер специально нацелил вас на электронное письмо, которое, как представляется, от друга, коллеги или партнера. Он имеет краткую общую аннотацию («Проверьте счет, который я приложил, и дайте мне знать, имеет ли он смысл») и надеется, что вы нажмете на вредоносное вложение.

- Смишинг и вишинг. Вы получаете текстовое сообщение (SMS-фишинг или смишинг) или телефонный звонок (голосовой фишинг или вишинг) от хакера, который сообщает вам, что ваша учетная запись заморожена или что мошенничество обнаружено.

Вы вводите данные своей учетной записи, и хакер крадет их.

Вы вводите данные своей учетной записи, и хакер крадет их. - Китобойный промысел. Вы или ваша организация получили электронное письмо якобы от высокопоставленного лица в вашей компании. Вы не проверяете достоверность электронного письма и не отправляете конфиденциальную информацию хакеру.

Чтобы избежать фишинговых атак, выполните следующие действия:

- Проверьте, кто отправил электронное письмо : просмотрите строку From: в каждом электронном письме, чтобы убедиться, что человек, за которого он выдает себя, соответствует ожидаемому адресу электронной почты.

- Двойная проверка с источником : если вы сомневаетесь, свяжитесь с человеком, от которого пришло письмо, и убедитесь, что он был отправителем.

- Свяжитесь со своей ИТ-группой : ИТ-отдел вашей организации часто может сообщить вам, является ли полученное вами электронное письмо законным.

2.

Атака «человек посередине»

Атака «человек посередине»

Атаки «человек посередине» (MitM) — это когда хакер или взломанная система находится между двумя нескомпрометированными людьми или системами и расшифровывает информацию, которую они передают каждому прочее, включая пароли. Если Алиса и Боб обмениваются заметками в классе, но Джереми должен передать эти заметки, у Джереми есть возможность быть посредником. Точно так же в 2017 году Equifax удалила свои приложения из магазинов App Store и Google Play, поскольку они передавали конфиденциальные данные по небезопасным каналам, по которым хакеры могли украсть информацию о клиентах.

Для предотвращения атак типа «человек посередине»:

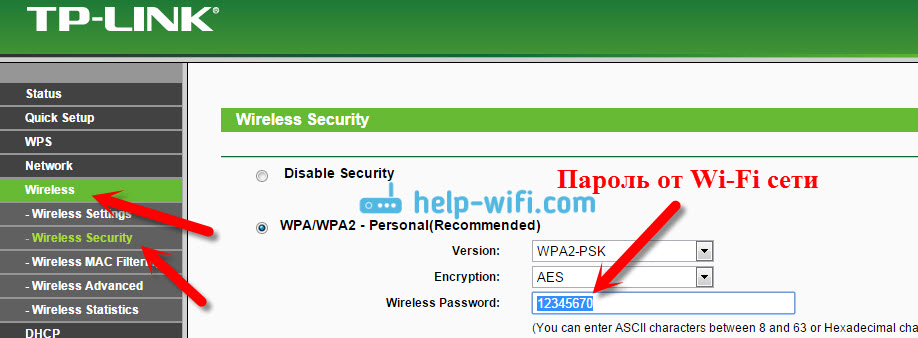

- Включите шифрование на маршрутизаторе. Если к вашему модему и маршрутизатору может получить доступ любой человек с улицы, он может использовать технологию «анализатора» для просмотра информации, которая проходит через него.

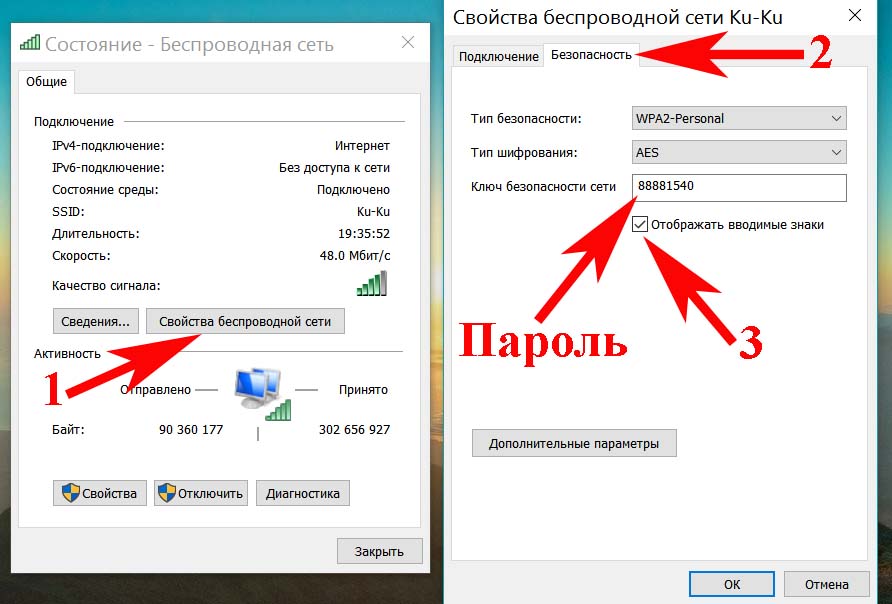

- Используйте надежные учетные данные и двухфакторную аутентификацию.

Многие учетные данные маршрутизатора никогда не изменяются с имени пользователя и пароля по умолчанию. Если хакер получит доступ к управлению вашим маршрутизатором, он сможет перенаправить весь ваш трафик на свои взломанные серверы.

Многие учетные данные маршрутизатора никогда не изменяются с имени пользователя и пароля по умолчанию. Если хакер получит доступ к управлению вашим маршрутизатором, он сможет перенаправить весь ваш трафик на свои взломанные серверы. - Используйте VPN. Безопасная виртуальная частная сеть (VPN) поможет предотвратить атаки посредника, гарантируя, что все серверы, на которые вы отправляете данные, являются надежными.

3. Атака грубой силой

Если пароль эквивалентен использованию ключа для открытия двери, то атака грубой силы использует таран. Хакер может попробовать 2,18 триллиона комбинаций пароля/имени пользователя за 22 секунды, и если ваш пароль простой, ваша учетная запись может оказаться под прицелом.

Чтобы предотвратить атаки грубой силы:

- Используйте сложный пароль. Разница между паролем из шести цифр, полностью состоящим из строчных букв и букв, и паролем из десяти цифр, состоящим из смешанных символов, огромна.

По мере увеличения сложности вашего пароля вероятность успешной атаки методом перебора уменьшается.

По мере увеличения сложности вашего пароля вероятность успешной атаки методом перебора уменьшается. - Включить и настроить удаленный доступ. Узнайте в ИТ-отделе, использует ли ваша компания управление удаленным доступом. Инструмент управления доступом, такой как OneLogin, снизит риск атаки грубой силы.

- Требовать многофакторную аутентификацию. Если в вашей учетной записи включена многофакторная аутентификация (MFA), потенциальный хакер может отправить запрос на ваш второй фактор только для доступа к вашей учетной записи. У хакеров, скорее всего, не будет доступа к вашему мобильному устройству или отпечатку пальца, а это значит, что доступ к вашей учетной записи будет заблокирован.

4. Атака по словарю

Тип атаки грубой силы, атаки по словарю основаны на нашей привычке выбирать «основные» слова в качестве пароля, наиболее распространенные из которых хакеры сопоставляют во «взломанные словари». Более изощренные атаки по словарю включают в себя слова, которые важны лично для вас, например, место рождения, имя ребенка или имя домашнего животного.

Чтобы предотвратить атаку по словарю:

- Никогда не используйте слово из словаря в качестве пароля. Если вы прочитали это в книге, это никогда не должно быть частью вашего пароля. Если вы должны использовать пароль вместо инструмента управления доступом, рассмотрите возможность использования системы управления паролями.

- Блокировка учетных записей после слишком большого количества неудачных попыток ввода пароля. Быть заблокированным из вашей учетной записи, когда вы ненадолго забыли пароль, может быть неприятно, но альтернативой часто является незащищенность учетной записи. Дайте себе пять или меньше попыток, прежде чем ваше приложение скажет вам остыть.

- Рассмотрите возможность приобретения менеджера паролей. Менеджеры паролей автоматически генерируют сложные пароли, которые помогают предотвратить атаки по словарю.

5. Заполнение учетных данных

Если вы уже подвергались взлому в прошлом, вы знаете, что ваши старые пароли, вероятно, попали на сайт с сомнительной репутацией. Вставка учетных данных использует преимущества учетных записей, пароли которых никогда не менялись после взлома учетной записи. Хакеры пробуют различные комбинации прежних логинов и паролей, надеясь, что жертва никогда их не меняла.

Вставка учетных данных использует преимущества учетных записей, пароли которых никогда не менялись после взлома учетной записи. Хакеры пробуют различные комбинации прежних логинов и паролей, надеясь, что жертва никогда их не меняла.

Чтобы предотвратить подмену учетных данных:

- Контролируйте свои счета. Существуют платные сервисы, которые будут отслеживать вашу личность в Интернете, но вы также можете использовать бесплатные сервисы, такие как haveIbeenpwned.com, чтобы проверить, связан ли ваш адрес электронной почты с какими-либо недавними утечками.

- Регулярно меняйте свои пароли. Чем дольше один пароль остается неизменным, тем больше вероятность того, что хакер найдет способ его взломать.

- Используйте менеджер паролей. Как и при атаке по словарю, многих атак с заполнением учетных данных можно избежать, используя надежный и безопасный пароль. Менеджер паролей помогает поддерживать их.

6. Кейлоггеры

Кейлоггеры — это тип вредоносного программного обеспечения, предназначенного для отслеживания каждого нажатия клавиши и сообщения о нем хакеру. Как правило, пользователь загружает программное обеспечение, считая его законным, только для того, чтобы установить кейлоггер без предварительного уведомления.

Как правило, пользователь загружает программное обеспечение, считая его законным, только для того, чтобы установить кейлоггер без предварительного уведомления.

Чтобы защитить себя от клавиатурных шпионов:

- Проверьте свое физическое оборудование. Если кто-то имеет доступ к вашей рабочей станции, он может установить аппаратный кейлоггер для сбора информации о ваших нажатиях клавиш. Регулярно проверяйте свой компьютер и окружающую среду, чтобы убедиться, что вы знаете каждую часть оборудования.

- Запустить проверку на вирусы. Используйте надежное антивирусное программное обеспечение для регулярного сканирования компьютера. Антивирусные компании ведут учет наиболее распространенных вредоносных кейлоггеров и помечают их как опасные.

Предотвращение атаки на пароль

Лучший способ защититься от атаки на пароль — это в первую очередь избегать ее. Попросите своего ИТ-специалиста активно инвестировать в общую политику безопасности, которая включает:

- Многофакторная аутентификация.

Это правило, на основании которого происходит блокировка пользователя, например, когда он сделал 5 неудачных попыток.

Это правило, на основании которого происходит блокировка пользователя, например, когда он сделал 5 неудачных попыток.

Это срок, который может быть определён как для постоянного пароля, так и для первичного (дефолтного), после которого потребуется обязательная смена пароля на новый.

Это срок, который может быть определён как для постоянного пароля, так и для первичного (дефолтного), после которого потребуется обязательная смена пароля на новый.

Чем длиннее ваш пароль — тем лучше.

Чем длиннее ваш пароль — тем лучше.

Вы вводите данные своей учетной записи, и хакер крадет их.

Вы вводите данные своей учетной записи, и хакер крадет их. Многие учетные данные маршрутизатора никогда не изменяются с имени пользователя и пароля по умолчанию. Если хакер получит доступ к управлению вашим маршрутизатором, он сможет перенаправить весь ваш трафик на свои взломанные серверы.

Многие учетные данные маршрутизатора никогда не изменяются с имени пользователя и пароля по умолчанию. Если хакер получит доступ к управлению вашим маршрутизатором, он сможет перенаправить весь ваш трафик на свои взломанные серверы. По мере увеличения сложности вашего пароля вероятность успешной атаки методом перебора уменьшается.

По мере увеличения сложности вашего пароля вероятность успешной атаки методом перебора уменьшается.