Контроллер домена на windows server 2018 r2 с нуля: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

Шаг 2. Установка Windows Server Essentials в качестве нового репликата контроллера домена

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 3 мин

-

применимо к: Windows Server 2016 Essentials, Windows Server 2012 R2 essentials

в этом разделе описано, как установить Windows server essentials и Windows Server 2012 R2 Standard (с включенной ролью Windows Server Essentials) в качестве контроллера домена.

для сред, в которых до 25 пользователей и устройств 50, можно выполнить действия, описанные в этом руководстве, для перехода с предыдущих версий Windows SBS на Windows Server Essentials. для сред, в которых 100 пользователей и 200 устройств, вы можете использовать те же рекомендации для перехода на стандартный выпуск и выпуски datacenter Windows Server 2012 R2 с установленной ролью Windows Server Essentials. В этом документе рассматриваются оба сценария.

Важно!

если вы выполняете миграцию на Windows Server Essentials, в журнал событий добавляется следующее сообщение об ошибке каждый день в течение 21-дневного льготного периода до тех пор, пока исходный сервер не будет удален из сети. По истечении 21-дневного льготного периода работа исходного сервера завершается.

Проверка роли FSMO обнаружила в вашей среде условие, которое не соответствует требованиям политики лицензирования. Сервер управления должен выполнять роли Active Directory первичного контроллера домена и хозяина именования доменов. Перенесите роли Active Directory на сервер управления. Работа этого сервера будет автоматически завершена, если проблема не будет устранена в течение 21 дня с момента первого обнаружения этого условия.

Перенесите роли Active Directory на сервер управления. Работа этого сервера будет автоматически завершена, если проблема не будет устранена в течение 21 дня с момента первого обнаружения этого условия.

установка Windows server Essentials или Windows Server 2012 R2 Standard на целевом сервере

установите Windows server essentials или Windows Server 2012 R2 Standard с включенной ролью Windows server essentials, следуя инструкциям в статье установка и настройка Windows server essentials.

Примечание

Если будет запущен мастер настройки Windows Server Essentials, отмените его.

Перенесите роли FSMO с исходного сервера.

Примечание

если Windows server Essentials является единственным контроллером домена в домене, то роль FSMO автоматически перемещается на сервер, на котором работает Windows Server essentials при понижении уровня исходного сервера.

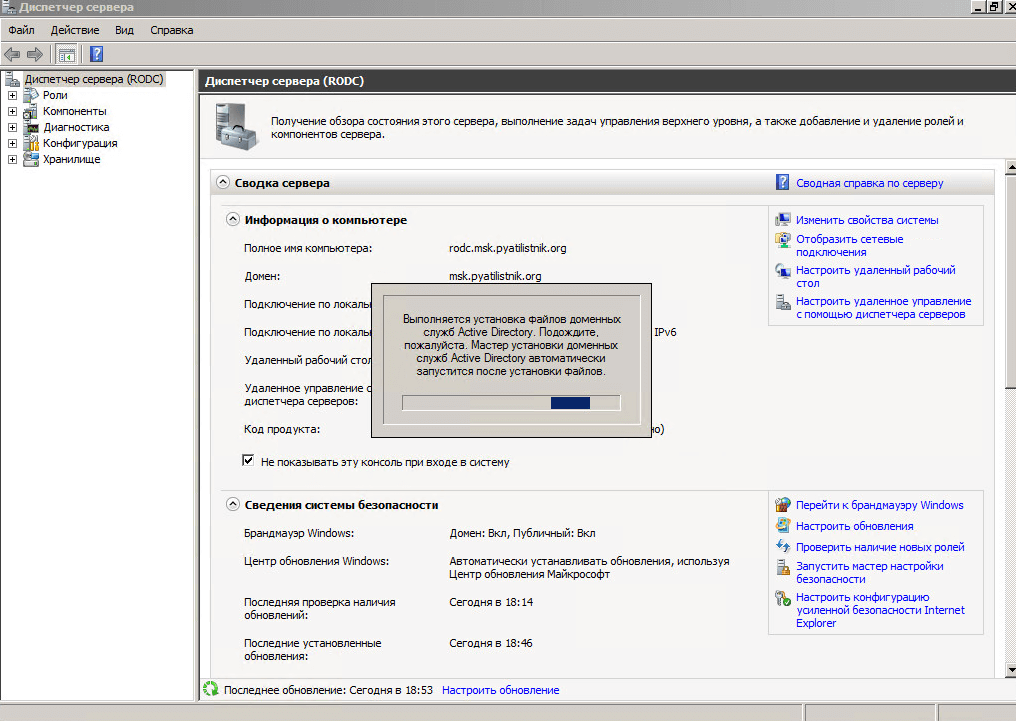

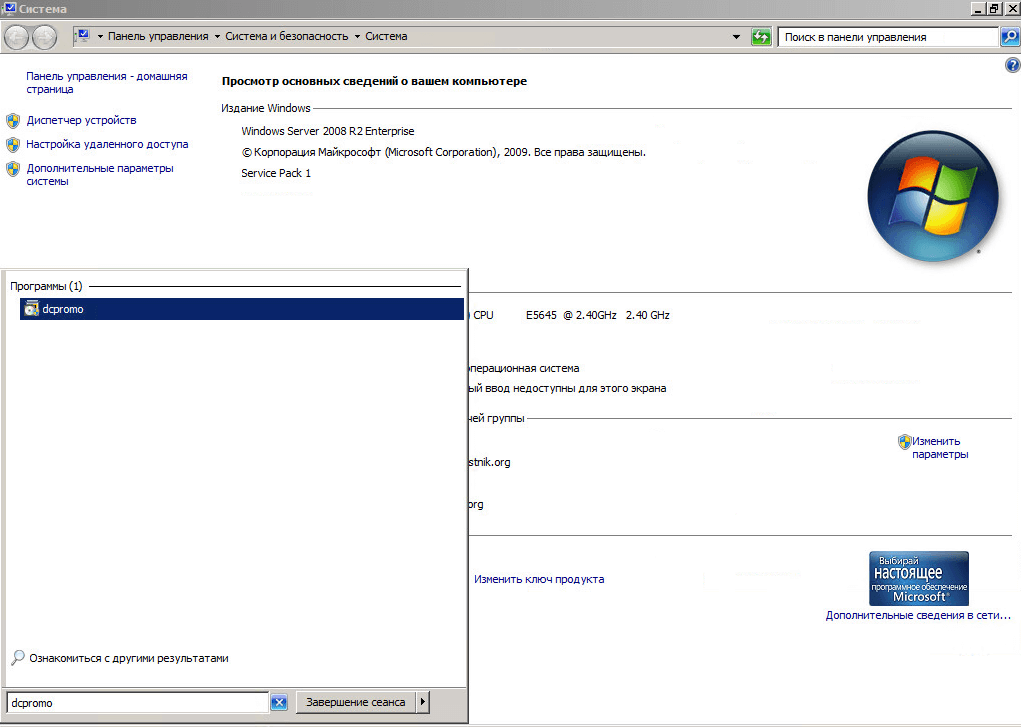

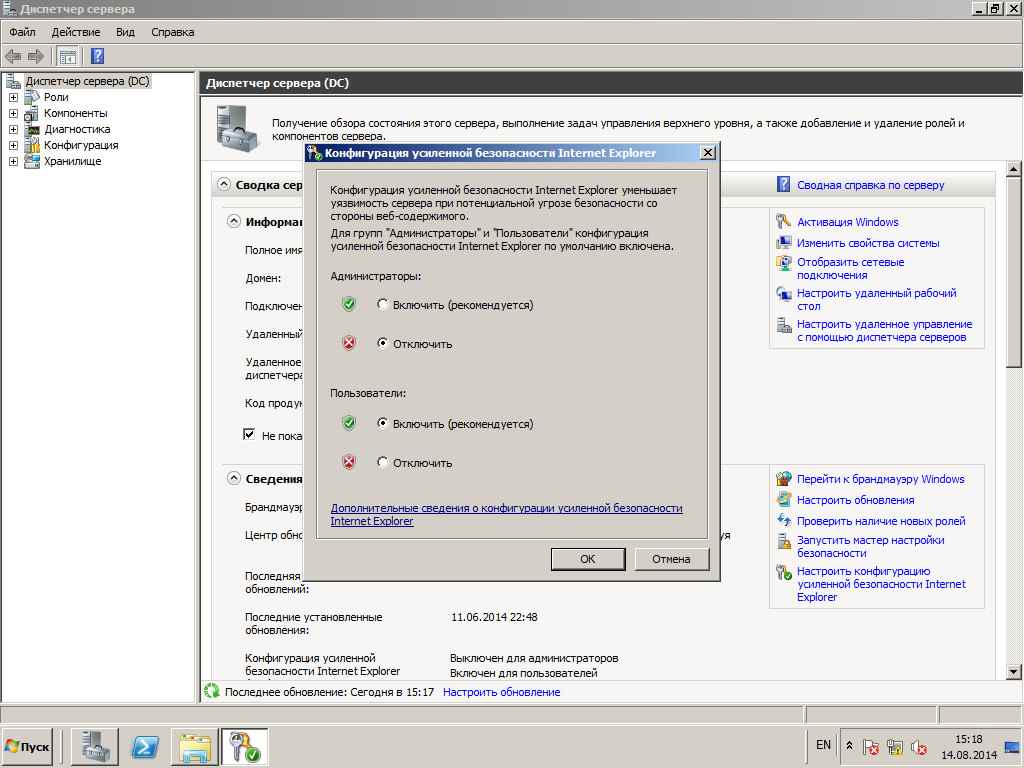

Откройте диспетчер серверов и запустите мастер добавления ролей и компонентов.

Если роль Windows Server Essentials Experience не установлена, добавьте ее.

После установки роли Windows Server Essentials Experience в области уведомлений появляется задача «Настройка Windows Server Essentials». щелкните задачу, чтобы запустить мастер настройки Windows Server Essentials.

Следуйте инструкциям для завершения процесса настройки Windows Server Essentials. Перед запуском мастера выполните следующие действия.

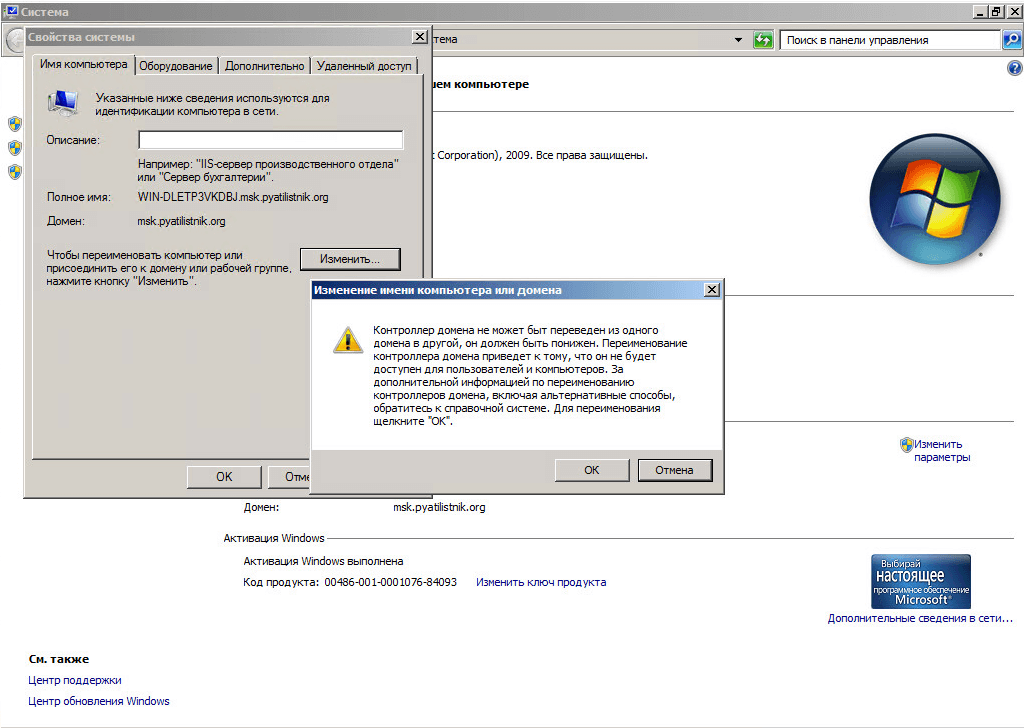

При необходимости, измените имя сервера, так как после завершения работы мастера настройки Essentials Windows Server изменить имя будет невозможно.

Убедитесь, что время и параметры сервера указаны правильно.

Проверьте установку следующим образом:

Откройте панель мониторинга.

Перейдите на вкладку Пользователи и убедитесь, что учетные записи пользователей указаны в Active Directory.

Перенос ролей хозяина операций

хозяин операций (также называемый гибкими одиночными главными операциями или FSMO) должен быть передан с исходного сервера на целевой сервер в течение 21 дня после установки Windows server Essentials на целевом сервере.

Перенос ролей хозяина операций

На целевом сервере откройте окно командной строки от имени администратора. См. раздел Открытие окна командной строки от имени администратора.

В командной строке введите NETDOM QUERY FSMO и нажмите клавишу «ВВОД».

В командной строке введите ntdsutil и нажмите клавишу «ВВОД».

В командной строке ntdsutil введите следующие команды:

Введите activate instance NTDS и нажмите клавишу ВВОД.

Введите roles и нажмите клавишу «ВВОД».

Введите connections и нажмите клавишу «ВВОД».

Введите Подключение к серверу имя_сервера (где ServerName > — имя целевого сервера) и нажмите клавишу ВВОД.

В окне командной строки введите q и нажмите клавишу «ВВОД».

Введите transfer PDC, нажмите клавишу ВВОД и щелкните Да в диалоговом окне Подтверждение передачи роли.

Введите transfer infrastructure master, нажмите клавишу «ВВОД» и щелкните Да в диалоговом окне Подтверждение передачи роли.

Введите transfer naming master, нажмите клавишу «ВВОД» и щелкните Да в диалоговом окне Подтверждение передачи роли.

Введите transfer RID master, нажмите клавишу «ВВОД» и щелкните Да в диалоговом окне Подтверждение передачи роли.

Введите transfer schema master, нажмите клавишу «ВВОД» и щелкните Да в диалоговом окне Подтверждение передачи роли.

Введите q и нажимайте клавишу ВВОД до тех пор, пока не вернетесь в командную строку.

Примечание

На любом сервере в сети вы можете убедиться, что роли хозяина операций были перенесены на кольцевой сервер. Откройте окно командной строки от имени администратора (дополнительные сведения см. в разделе Открыть окно командной строки от имени администратора). Введите netdom query fsmo и нажмите клавишу «ВВОД».

вы установили Windows Server Essentials в качестве нового контроллера домена реплики. теперь перейдите к разделу шаг 3. присоединение компьютеров к новому серверу Windows server Essentials.

для просмотра всех шагов см. статью переход на Windows Server Essentials.

Развертывание и эксплуатация доменов AD — Windows Server

-

Статья -

- Чтение занимает 10 мин

-

В этой статье содержатся сведения о развертывании и работе доменов Active Directory (AD), настроенных с помощью DNS-имен с одной меткой.

Применимо к: Windows Server 2008 R2 с пакетом обновления 1 (SP1), Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows 10, версия 1809

Исходный номер базы знаний: 300684

Аннотация

Часто причиной переименования домена является удаление конфигурации домена с одной меткой. Сведения о совместимости приложений в этой статье применимы ко всем сценариям, в которых можно рассмотреть переименование домена.

По следующим причинам рекомендуется создать домены Active Directory с полными DNS-именами.

DNS-имена с одной меткой не могут быть зарегистрированы с помощью регистратора Интернета.

Клиентские компьютеры и контроллеры домена, присоединенные к доменам с одной меткой, требуют дополнительной настройки для динамической регистрации записей DNS в зонах DNS с одной меткой.

Клиентским компьютерам и контроллерам домена может потребоваться дополнительная настройка для разрешения запросов DNS в зонах DNS с одной меткой.

Некоторые серверные приложения несовместимы с доменными именами с одной меткой. Поддержка приложений может не существовать в первоначальном выпуске приложения, или поддержка может быть удалена в будущем выпуске.

Переход от DNS-имени DNS с одной меткой к полному DNS-имени является нетривиальным и состоит из двух вариантов. Перенос пользователей , компьютеров, групп и других состояний в новый лес. Или переименуйте существующий домен. Некоторые серверные приложения несовместимы с функцией переименования домена, которая поддерживается в Windows Server 2003 и более новых контроллерах домена. Эти несовместимости блокируют функцию переименования домена или усложняют использование функции переименования домена при попытке переименовать DNS-имя с одной меткой в полное доменное имя.

Мастер установки Active Directory (Dcpromo.exe) в Windows Server 2008 предупреждает о создании доменов с DNS-именами с одной меткой. Так как нет бизнес-или технических причин для создания новых доменов с DNS-именами с одной меткой, мастер установки Active Directory в Windows Server 2008 R2 явно блокирует создание таких доменов.

Примеры приложений, несовместимых с переименованием домена, включают, но не ограничиваются следующими продуктами:

- Microsoft Exchange 2000 Server

- Microsoft Exchange Server 2007

- Microsoft Exchange Server 2010

- Microsoft Exchange Server 2013

- Microsoft Internet Security and Acceleration (ISA) Server 2004

- Microsoft Live Communications Server 2005

- Microsoft Operations Manager 2005

- Microsoft SharePoint Portal Server 2003

- Microsoft Systems Management Server (SMS) 2003

- Microsoft Office Communications Server 2007

- Microsoft Office Communications Server 2007 R2

- Microsoft System Center Operations Manager 2007 с пакетом обновления 1 (SP1)

- Microsoft System Center Operations Manager 2007 R2

- Microsoft Lync Server 2010

- Microsoft Lync Server 2013

Рекомендуемые доменные имена Active Directory состоят из одного или нескольких поддоменов, объединенных с доменом верхнего уровня, разделенным точкой («. «). Ниже приведены некоторые примеры.

«). Ниже приведены некоторые примеры.

- contoso.com

- corp.contoso.com

Имена с одной меткой состоят из одного слова, например contoso.

Домен верхнего уровня занимает наиболее правую метку в имени домена. К общим доменам верхнего уровня относятся следующие:

- .Com

- .Чистая

- .Org

- Двухбуквенные домены верхнего уровня кода страны (ccTLD), такие как NZ

Доменные имена Active Directory должны состоять из двух или более меток для текущей и будущей операционной системы, а также для взаимодействия с приложениями и надежности.

Недопустимые запросы к доменам верхнего уровня, о которых сообщил совет по безопасности и стабильности СПИСКОВ, можно найти в списке «Недопустимые запросы домена верхнего уровня» на корневом уровне системы доменных имен.

Регистрация DNS-имени с помощью регистратора Интернета

Мы рекомендуем зарегистрировать DNS-имена для самых верхних внутренних и внешних пространств имен DNS в регистраторе Интернета. Включает корневой домен леса любых лесов Active Directory, если такие имена не являются поддоменами DNS-имен, зарегистрированных по имени организации (например, корневой домен леса «corp.example.com» является поддоменом внутреннего пространства имен example.com.) При регистрации DNS-имен в регистраторе Интернета это позволяет DNS-серверам Интернета разрешать домен сейчас или в определенный момент времени существования леса Active Directory. Кроме того, эта регистрация помогает предотвратить возможные конфликты имен другими организациями.

Включает корневой домен леса любых лесов Active Directory, если такие имена не являются поддоменами DNS-имен, зарегистрированных по имени организации (например, корневой домен леса «corp.example.com» является поддоменом внутреннего пространства имен example.com.) При регистрации DNS-имен в регистраторе Интернета это позволяет DNS-серверам Интернета разрешать домен сейчас или в определенный момент времени существования леса Active Directory. Кроме того, эта регистрация помогает предотвратить возможные конфликты имен другими организациями.

Если в вашей среде используется DNS-имя с одной меткой, клиенты не смогут динамически регистрировать записи DNS в зоне прямого просмотра с одной меткой. Конкретные симптомы зависят от установленной версии Microsoft Windows.

В следующем списке описаны возможные симптомы.

После настройки Microsoft Windows для доменного имени с одной меткой все серверы с ролью контроллера домена могут не регистрировать записи DNS. Системный журнал контроллера домена может согласованно занося в журнал предупреждения NETLOGON 5781, как показано в следующем примере:

Примечание.

Код состояния 0000232a сопоставляется со следующим кодом ошибки:

DNS_ERROR_RCODE_SERVER_FAILURE

В файлах журналов, таких как Netdiag.log, могут появиться следующие дополнительные коды состояния и коды ошибок:

Код ошибки DNS: 0x0000251D = DNS_INFO_NO_RECORDS

DNS_ERROR_RCODE_ERROR

RCODE_SERVER_FAILUREКомпьютеры под управлением Windows, настроенные для динамических обновлений DNS, не будут регистрироваться в домене с одной меткой. В системном журнале компьютера записываются события предупреждений, аналогичные приведенным ниже примерам.

По умолчанию Windows не отправляет обновления в домены верхнего уровня. Однако это поведение можно изменить с помощью одного из методов, описанных в этом разделе. Используйте один из следующих методов, чтобы разрешить клиентам Windows выполнять динамические обновления зон DNS с одной меткой.

Кроме того, член домена Active Directory в лесу, который не содержит доменов с одноклейными DNS-именами, не использует службу DNS-сервера для поиска контроллеров домена в доменах с одноклейными DNS-именами, которые находятся в других лесах. Клиентский доступ к доменам с DNS-именами с одной меткой завершается сбоем, если разрешение имен NetBIOS настроено неправильно.

Клиентский доступ к доменам с DNS-именами с одной меткой завершается сбоем, если разрешение имен NetBIOS настроено неправильно.

Метод 1. Использование редактора реестра

Настройка указателя контроллера домена для Windows XP Professional и более поздних версий Windows

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в статье о резервном копировании и восстановлении реестра в Windows.

На компьютере под управлением Windows член домена Active Directory требует дополнительной настройки для поддержки одноклейки DNS-имен для доменов. В частности, указатель контроллера домена в члене домена Active Directory не использует службу DNS-сервера для поиска контроллеров домена в домене с одноклейным DNS-именем, если только этот член домена Active Directory не присоединен к лесу, содержащего по крайней мере один домен, и у этого домена есть DNS-имя с одной меткой.

Чтобы разрешить члену домена Active Directory использовать DNS для поиска контроллеров домена в доменах с одноклейными DNS-именами, которые находятся в других лесах, выполните следующие действия.

Нажмите кнопку «Пуск», выберите «Выполнить», введите regedit и нажмите кнопку «ОК».

Найдите и выберите следующий подраздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\ParametersВ области сведений найдите запись AllowSingleLabelDnsDomain . Если запись AllowSingleLabelDnsDomain не существует, выполните следующие действия.

- В меню «Правка » наведите указатель мыши на пункт «Создать», а затем выберите значение DWORD.

- Введите AllowSingleLabelDnsDomain в качестве имени записи и нажмите клавишу ВВОД.

Дважды щелкните запись AllowSingleLabelDnsDomain .

В поле данных « Значение» введите 1 и нажмите кнопку «ОК».

Закройте редактор реестра.

Конфигурация DNS-клиента

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в статье о резервном копировании и восстановлении реестра в Windows.

Члены домена Active Directory и контроллеры домена, которые находятся в домене с DNS-именем с одной меткой, обычно должны динамически регистрировать записи DNS в зоне DNS с одной меткой, которая соответствует DNS-имени этого домена. Если корневой домен леса Active Directory имеет DNS-имя с одной меткой, все контроллеры домена в этом лесу обычно должны динамически регистрировать записи DNS в зоне DNS с одной меткой, которая соответствует DNS-имени корня леса.

По умолчанию клиентские компьютеры DNS под управлением Windows не пытаются динамически обновлять корневую зону или зоны DNS с одной меткой. Чтобы разрешить клиентским компьютерам DNS под управлением Windows использовать динамические обновления зоны DNS с одной меткой, выполните следующие действия.

Нажмите кнопку «Пуск», выберите «Выполнить», введите regedit и нажмите кнопку «ОК».

Найдите и выберите следующий подраздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DnsCache\ParametersВ области сведений найдите запись UpdateTopLevelDomainZones . Если запись UpdateTopLevelDomainZones не существует, выполните следующие действия.

- В меню «Правка » наведите указатель мыши на пункт «Создать», а затем выберите значение DWORD.

- Введите UpdateTopLevelDomainZones в качестве имени записи и нажмите клавишу ВВОД.

Дважды щелкните запись UpdateTopLevelDomainZones .

В поле данных « Значение» введите 1 и нажмите кнопку «ОК».

Закройте редактор реестра.

Эти изменения конфигурации должны применяться ко всем контроллерам домена и членам домена, которые имеют DNS-имена с одной меткой. Если домен с доменным именем с одной меткой является корнем леса, эти изменения конфигурации должны применяться ко всем контроллерам домена в лесу, если только отдельные зоны не _msdcs. ForestName, _sites. ForestName, _tcp. ForestName, and_udp. ForestName делегирован из зоны ForestName .

Чтобы изменения вступили в силу, перезапустите компьютеры, на которых были изменены записи реестра.

Примечание.

- Для Windows Server 2003 и более поздних версий запись UpdateTopLevelDomainZones перемещена в следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient - На контроллере домена на основе Microsoft Windows 2000 с пакетом обновления 4 (SP4) компьютер будет сообщать о следующей ошибке регистрации имени в журнале системных событий, если параметр UpdateTopLevelDomainZones не включен:

- На контроллере домена под управлением Windows 2000 с пакетом обновления 4 (SP4) необходимо перезапустить компьютер после добавления параметра UpdateTopLevelDomainZones.

Метод 2. Использование групповая политика

Используйте групповая политика, чтобы включить политику обновления доменных зон верхнего уровня и расположение контроллеров домена с одной меткой политики DNS-имен, как указано в следующей таблице в папке в контейнере корневого домена на компьютерах пользователей и компьютеров или во всех подразделениях, в которых размещены учетные записи компьютеров-членов, и для контроллеров домена в домене.

| Политика | Расположение папки |

|---|---|

| Обновление доменных зон верхнего уровня | Конфигурация компьютера\Административные шаблоны\Сеть\DNS-клиент |

| Расположение контроллеров домена с DNS-именем с одной меткой | Конфигурация компьютера\Административные шаблоны\System\Net Logon\DC Locator DNS Records |

Примечание.

Эти политики поддерживаются только на компьютерах под управлением Windows Server 2003 и на компьютерах под управлением Windows XP.

Чтобы включить эти политики, выполните следующие действия в контейнере корневого домена:

- Нажмите кнопку «Пуск», выберите «Выполнить», введите gpedit.msc и нажмите кнопку «ОК».

- В разделе «Политика локального компьютера» разверните «Конфигурация компьютера».

- Разверните административные шаблоны.

- Включите политику «Обновить доменные зоны верхнего уровня». Для этого выполните следующие действия:

- Разверните сеть.

- Выберите DNS-клиент.

- В области сведений дважды щелкните » Обновить доменные зоны верхнего уровня».

- Щелкните Включено.

- Нажмите кнопку «Применить», а затем нажмите кнопку «ОК».

- Включите расположение контроллеров домена, на которых размещен домен, с помощью политики DNS-имен с одной меткой.

Для этого выполните следующие действия:

Для этого выполните следующие действия:- Развертывание системы.

- Разверните net Logon.

- Выберите DNS-записи dc Locator.

- В области сведений дважды щелкните расположение контроллеров домена с DNS-именем с одной меткой.

- Щелкните Включено.

- Нажмите кнопку «Применить», а затем нажмите кнопку «ОК».

- Выход групповая политика.

На DNS-серверах Windows Server 2003 и более поздних версий убедитесь, что корневые серверы не создаются непреднамеренного.

На DNS-серверах под управлением Windows 2000 может потребоваться удалить корневую зону «.» для правильного объявления записей DNS. Корневая зона создается автоматически при установке службы DNS-сервера, так как служба DNS-сервера не может получить доступ к корневым указаниям. Эта проблема была исправлена в более поздних версиях Windows.

Корневые серверы могут быть созданы мастером DCpromo. Если зона «.» существует, создается корневой сервер. Для правильной работы разрешения имен может потребоваться удалить эту зону.

Если зона «.» существует, создается корневой сервер. Для правильной работы разрешения имен может потребоваться удалить эту зону.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает

REG_DWORD UpdateTopLevelDomainZonesзапись в следующем подразделе реестра:HKLM\Software\Policies\Microsoft\Windows NT\DNSClient

Ниже приведены значения для записиUpdateTopLevelDomainZones: — Enabled (0x1). Параметр 0x1 означает, что компьютеры могут попытаться обновить зоны TopLevelDomain. То есть, если этот параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону,UpdateTopLevelDomainZonesкоторая является достоверной для записей ресурсов, которые компьютер должен обновить, за исключением корневой зоны.

— Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешено пытаться обновить зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию.

То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию.Политика регистрации записей PTR

Новое возможное значение 0x2 записи

REG_DWORD RegisterReverseLookupбыло добавлено в следующем подразделе реестра:HKLM\Software\Policies\Microsoft\Windows NT\DNSClientНиже приведены значения для записи

RegisterReverseLookup: — 0x2. Регистрация выполняется только в случае успешной регистрации записи «A». Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Зарегистрировать. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успешности регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Ссылки

Планирование пространства имен DNS

Не удается выбрать роль DNS-сервера при добавлении контроллера домена в существующий домен Active Directory

Руководство по ADMT. Миграция и реорганизация доменов Active Directory

Руководство по средству миграции Active Directory (ADMT): миграция и перенастройка доменов Active Directory

Установка и настройка контроллеров домена с ядром Windows Server — Майк Галвин

Эта страница выглядит лучше всего с включенным JavaScript

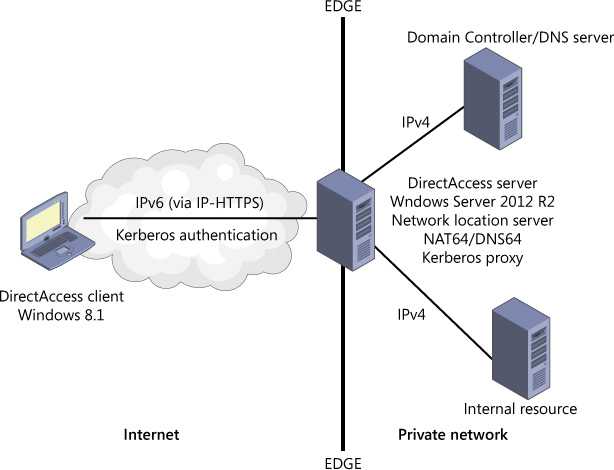

Ядро Windows Server — идеальный выбор для контроллеров домена Active Directory из-за низкого использования ресурсов и значительного уменьшения поверхности атаки. В этом посте я рассмотрю начальные шаги по развертыванию нового леса Active Directory и добавлению в домен дополнительного контроллера домена, и, наконец, я проведу некоторые базовые проверки работоспособности домена после установки.

Установка Windows Server Core

Загрузите сервер с носителя Windows Server и на экране «Выберите операционную систему, которую хотите установить» выберите вариант «Windows Server Standard» или «Datacenter». Другие параметры с надписью «Desktop Experience» в скобках — это параметры для других выпусков сервера с установленным графическим интерфейсом.

Обратите внимание: вы больше не можете добавлять и удалять графический интерфейс (Desktop Experience) в Windows Server 2016, как это было в Windows Server 2012 и 2012 R2. Это связано с многочисленными проблемами, связанными с поддержанием процесса установки и удаления в соответствии с обновлениями. В Windows Server 2016 единственный способ добавить или удалить графический интерфейс — это переустановить и выбрать одну из серверных редакций с параметром «Возможности рабочего стола».

Исходная конфигурация

После завершения процесса установки вам будет предложено открыть окно командной строки и задать пароль администратора.

- Установите пароль администратора.

- Введите

sconfig, чтобы открыть меню конфигурации сервера. Это довольно прямолинейно. В меню «Конфигурация сервера» вы можете настроить все основные параметры, необходимые для сервера. - Для первого контроллера домена в новом лесу необходимо настроить как минимум параметры сети — IP-адрес, маску подсети, шлюз и DNS.

- Вы также можете настроить имя компьютера. Настройка имени компьютера потребует перезагрузки.

- После перезагрузки войдите на сервер с паролем администратора, который вы установили на шаге 1.

Совет: «sconfig» также присутствует в версии Windows Server с графическим интерфейсом, что упрощает первоначальную настройку новых серверов.

Дополнительная конфигурация хранилища

Возможно, вы захотите настроить дополнительные локально подключенные диски или хранилище iSCSI/MPIO. Создание новых томов, которые подключены локально, может быть выполнено с помощью diskpart инструмент командной строки. Вот последовательность команд для создания нового тома в формате NTFS с буквой диска

Вот последовательность команд для создания нового тома в формате NTFS с буквой диска E:\ и именем «Данные» со второго диска на сервере с помощью инструмента diskpart . Сначала запустите diskpart из командной строки, затем используйте следующие команды:

1 2 3 4 5 6 7 8 9 10 11 12 | список дисков выберите диск 1 онлайн диск атрибуты диска очистить только для чтения чистый преобразовать mbr -или gpt создать раздел первичным выберите часть 1 активный format fs=ntfs label=Быстрые данные присвоить букву Е: список томов |

Хранилище iSCSI можно настроить с помощью тех же инструментов графического интерфейса, которые вы использовали бы в версии Windows Server с графическим интерфейсом. Функция MPIO должна быть установлена до того, как инструмент станет доступен. Вы можете сделать это через PowerShell:

1 | Install-WindowsFeature -Name 'Multipath-IO' |

Когда MPIO установлен, вы можете загрузить утилиту MPIO, используя mpiocpl . Для утилиты iSCSI вы можете использовать

Для утилиты iSCSI вы можете использовать iscsicpl . iSCSI устанавливается как часть базового набора функций Windows Server.

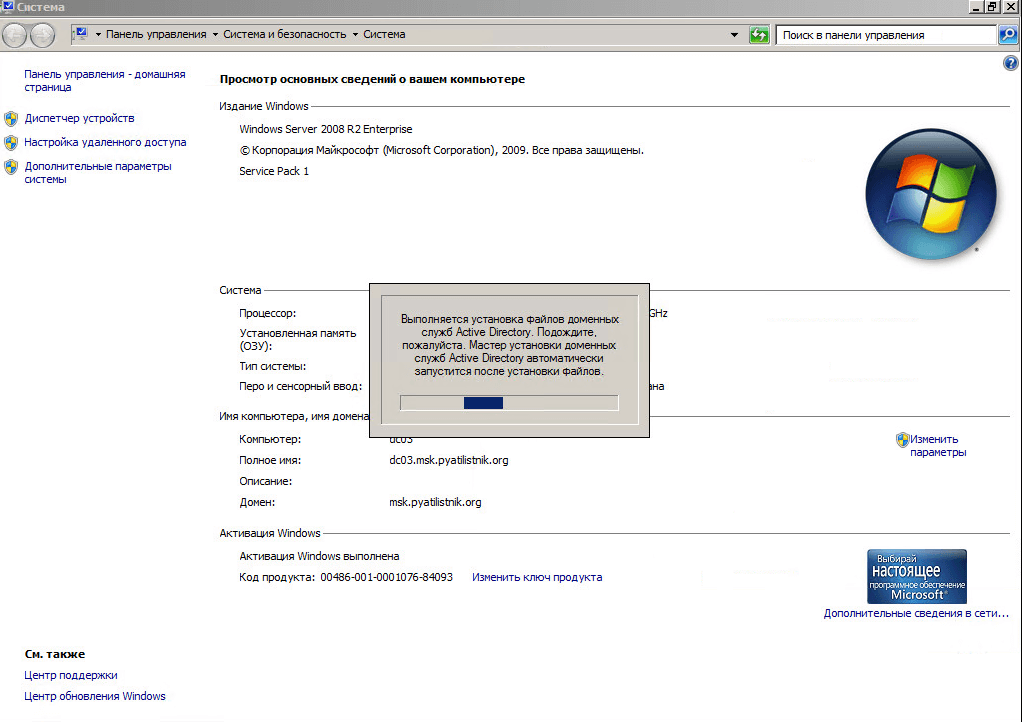

Установка доменных служб Active Directory

Теперь мы установим доменные службы Active Directory и создадим первый контроллер домена для нового леса.

Следующая команда PowerShell установит двоичные файлы доменных служб Active Directory, но не сделает сервер контроллером домена:

1 | Install-WindowsFeature AD-Domain-Services -IncludeManagementTools |

После установки двоичных файлов можно создать лес и сервер стать контроллером домена:

1 | Install-ADDSForest-DomainName contoso.com |

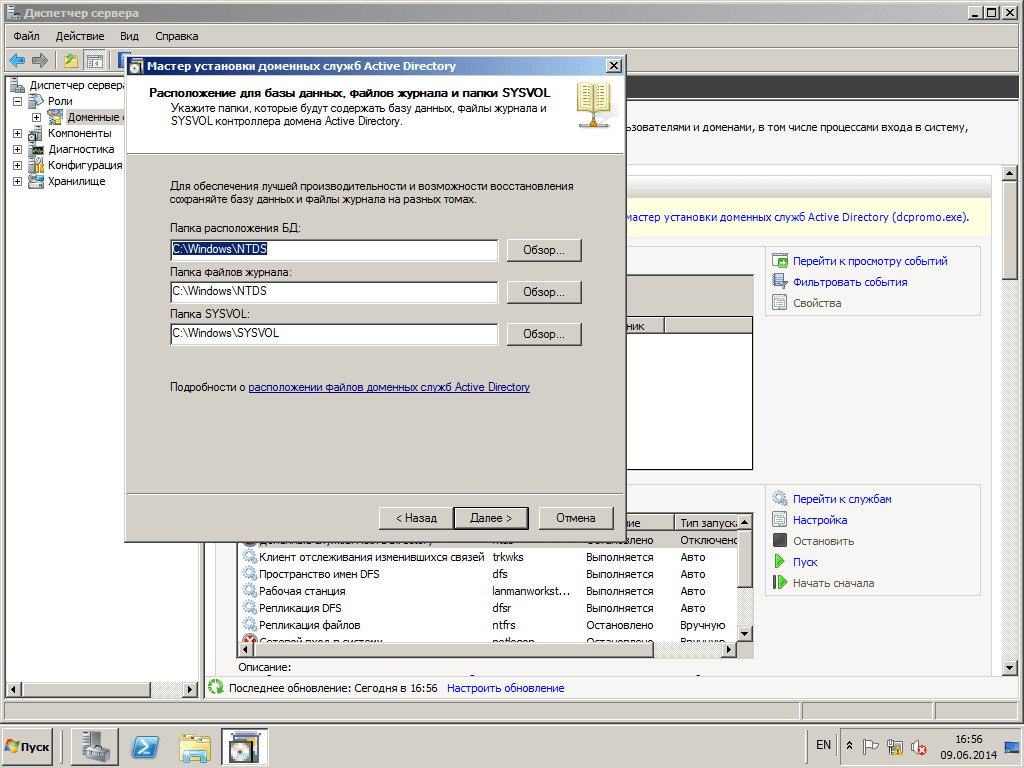

Если вы хотите настроить путь хранения базы данных AD, журналов AD и SYSVOL, выполните следующую команду:

1 | Install-ADDSForest -DomainName contoso. |

В процессе установки вам будет предложено установить «пароль администратора безопасного режима» — он также известен как «пароль режима восстановления служб каталогов (DSRM)».

После завершения процесса установки вам будет предложено выполнить перезагрузку, и после перезагрузки у вас будет первый контроллер домена для нового леса.

Добавление дополнительного контроллера домена к существующему домену

Чтобы добавить в домен дополнительный контроллер домена, сначала установите ядро Windows Server, как описано выше, настройте сетевые параметры и любое необходимое дополнительное хранилище.

Добавьте сервер в существующий домен, для которого вы хотите создать дополнительный контроллер домена, и войдите в систему как пользователь с правами администратора домена для этого домена.

Установите двоичные файлы доменных служб Active Directory, выполнив следующую команду в PowerShell:

1 | Install-WindowsFeature AD-Domain-Services -IncludeManagementTools |

Чтобы сделать сервер контроллером домена, выполните следующую команду:

1 | Install-ADDSDomainController-DomainName "contoso. |

Если вы хотите настроить путь хранения базы данных AD, журналов AD и SYSVOL, выполните следующую команду:

1 | Install-ADDSDomainController -DomainName "contoso.com" -DatabasePath "E:\AD\DB" -LogPath "E:\AD\Log" -SysvolPath "E:\AD\SYSVOL" |

В процессе установки вам будет предложено установить «пароль администратора безопасного режима» — он также известен как «пароль режима восстановления служб каталогов (DSRM)».

После завершения процесса установки вам будет предложено выполнить перезагрузку, и после перезагрузки у вас будет другой контроллер домена для домена.

Проверка работоспособности после установки

Для проверки работоспособности контроллера домена можно использовать инструмент dcdiag . Чтобы направить вывод в файл TXT и прочитать его с помощью блокнот запустите из командной строки следующее:

1 2 | dcdiag > C:\dctest. |

У вас может возникнуть проблема с первым контроллером домена для леса, который не объявляет себя сервером времени. Если вы столкнулись с этой проблемой, попробуйте следующие команды, чтобы устранить проблему:

1 2 3 4 | чистая остановка w32time w32tm /отменить регистрацию w32tm /регистр чистый старт w32time |

Запустите dcdiag еще раз, и проблема должна быть решена. Одной из возможных проблем с Active Directory, на которую следует обратить внимание, является DNS. Вы можете настроить dcdiag для запуска специального теста DNS:

1 | dcdiag/тест: днс |

Заключительные задания

Возможно, вы захотите вернуться к инструменту настройки сервера «sconfig» и выполнить некоторые окончательные задачи настройки, такие как включение удаленного рабочего стола или настройка обновлений Windows. Для администрирования Active Directory с помощью консоли управления с графическим интерфейсом добавьте ПК или виртуальную машину с последней версией Windows 10 в домен и установите средства удаленного администрирования сервера (RSAT) для Windows 10.

Для администрирования Active Directory с помощью консоли управления с графическим интерфейсом добавьте ПК или виртуальную машину с последней версией Windows 10 в домен и установите средства удаленного администрирования сервера (RSAT) для Windows 10.

Поддержите мою работу

Если вы хотите поддержать меня, перейдите по ссылкам ниже. Благодарю вас!

- Патреон

- Ко-фи

- PayPal

Если вы хотите связаться со мной, оставьте комментарий, отправьте мне твит или присоединитесь к сообществу в Discord.

-Майк

Поделиться на

Поддержите автора с

Пожалуйста, включите JavaScript для просмотра комментариев на основе высказываний.Как установить дополнительный контроллер домена в Windows Server 2019Пошаговое руководство – Техническая энциклопедия

Techencyclopedia

в Active Directory, Windows Server 2019

658 слов

ВВЕДЕНИЕ

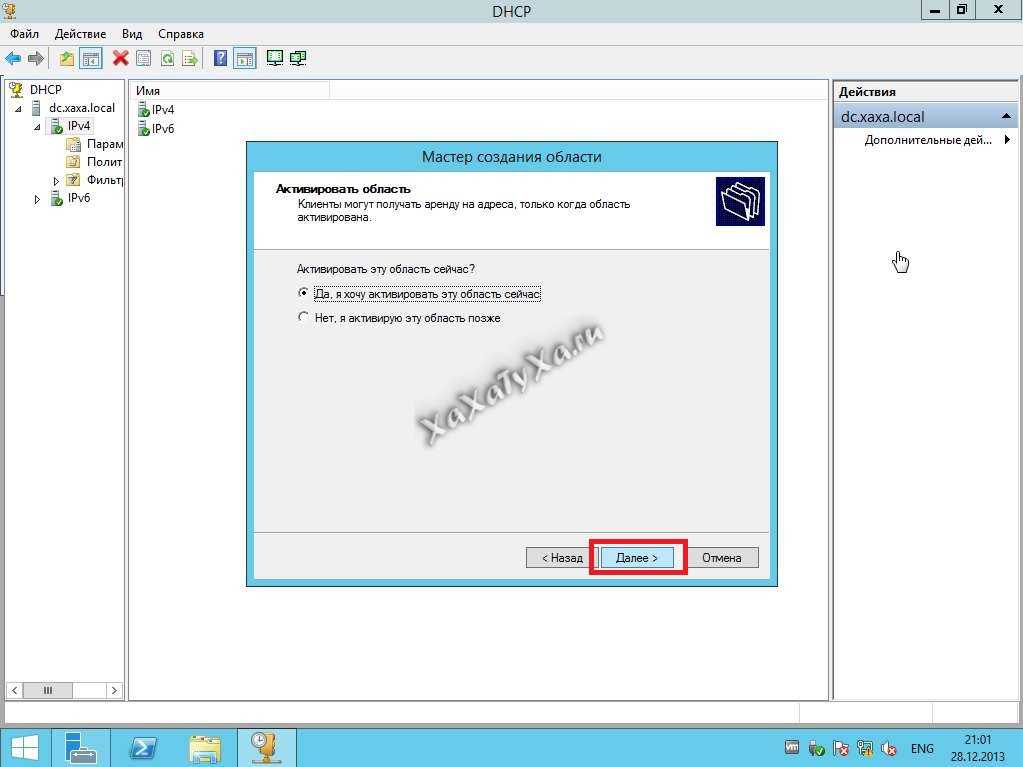

Дополнительный контроллер домена требуется для резервирования служб и улучшения проверки подлинности домена на удаленном сайте. Дополнительные контроллеры домена позволяют избежать прерывания работы в случае сбоя сервера основного контроллера домена. Несколько контроллеров домена также могут повысить производительность, упрощая клиентам подключение к контроллеру домена при входе в сеть. -technet.microsoft.com

Когда новый домен установлен на сервере, роли FSMO (Flexible Single Master Operations) будут размещены на этом контроллере домена (DC), а когда будет реализован дополнительный контроллер домена, главный контроллер домена свяжется с основным контроллером домена, чтобы получить данные.

Что такое роли FSMO (Flexible Single Master Operations)?

FSMO можно разделить на 2 категории, а именно роли для каждого домена и роли для каждого леса.

Роли для каждого домена

Эмулятор PDC: Наиболее часто используемая роль с широким набором функций. (Синхронизация часов и все изменения пароля происходят на эмуляторе PDC)

Мастер RID: Этот владелец роли FSMO является единственным контроллером домена, ответственным за обработку запросов пула RID от всех контроллеров домена в данном домене. Он также отвечает за перемещение объекта из одного домена в другой во время перемещения объекта между доменами. Когда DC создает объект участника безопасности, такой как пользователь или группа, он прикрепляет к объекту уникальный SID. Этот SID состоит из SID домена (одинаков для всех SID, созданных в домене) и относительного идентификатора (RID), уникального для каждого SID субъекта безопасности, созданного в домене.

Хозяин инфраструктуры: Цель этой роли — обеспечить правильную обработку междоменных ссылок на объекты. Например, если пользователь из одного домена добавляется в группу безопасности из другого домена, мастер инфраструктуры следит за тем, чтобы это было сделано правильно.

Однако, если развертывание Active Directory имеет только один домен, то роль Хозяина инфраструктуры вообще не работает, и даже в многодоменной среде она используется редко, за исключением случаев, когда выполняются сложные задачи администрирования пользователей.

Роли для каждого леса

Мастер схемы: Реплицирует изменения схемы на все другие контроллеры домена в лесу и используется редко. (ПРИМЕР: установка Exchange Server, внедрение Skype для бизнеса Server)

Мастер именования доменов: Эта роль обрабатывает все изменения в пространстве имен. (Пример: добавление нового дочернего домена или нового дерева доменов)

https://en.wikipedia.org/wiki/Flexible_single_master_operation

Имейте в виду

- Для этого руководства нам нужен основной контроллер домена (192.168.1.1)

- DNS-сервер (в данном случае DNS устанавливается вместе с AD — 192.

168.1.1)

168.1.1) - В этом случае в целях резервирования другой DNS-сервер не устанавливается, но рекомендуется в производственной среде

РУКОВОДСТВО

Вход в Microsoft Windows Server 2019

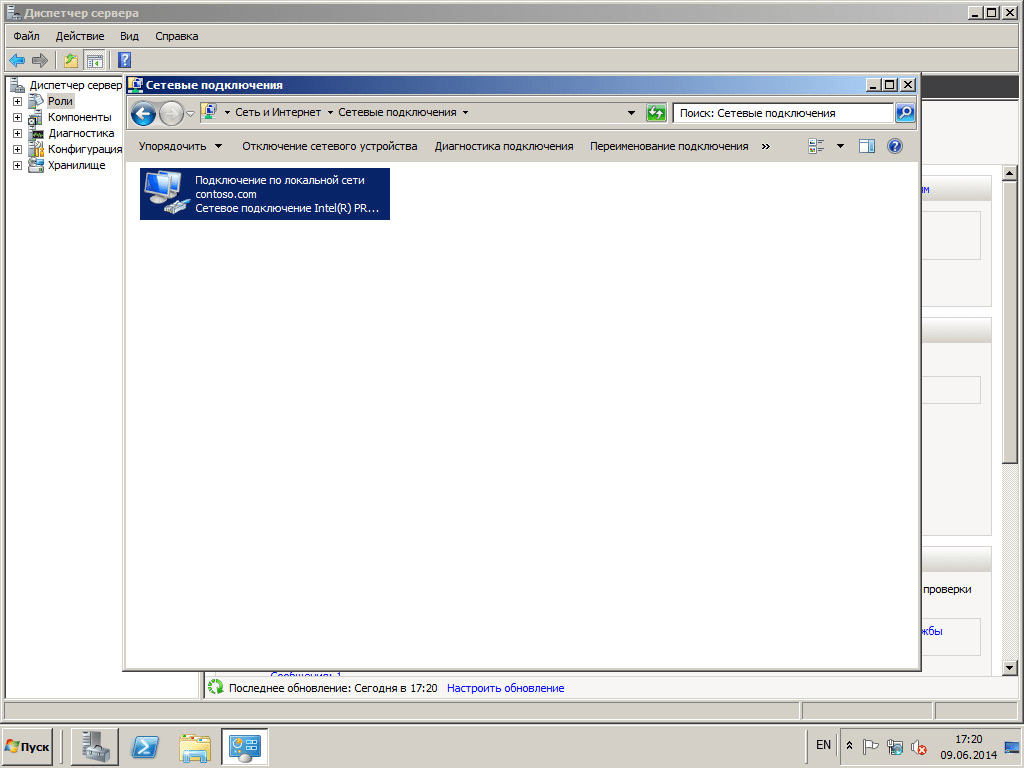

Настройка параметров DNS

Выберите «Добавить роли и компоненты» в «Диспетчере серверов»

Нажмите «Далее», чтобы продолжить

Выберите «Установка на основе ролей или компонентов» (этот вариант выбран по умолчанию)

Выберите сервер, на котором будет установлен дополнительный контроллер домена

Выберите роль сервера «Доменные службы Active Directory» (дополнительно также выбран DNS)

Подтвердите службы для установки и нажмите «Установить»

Повысить уровень сервера до контроллера домена

Выберите «Добавить контроллер домена в существующий домен»

Укажите имя домена

Укажите учетные данные для развертывания дополнительного контроллера домена

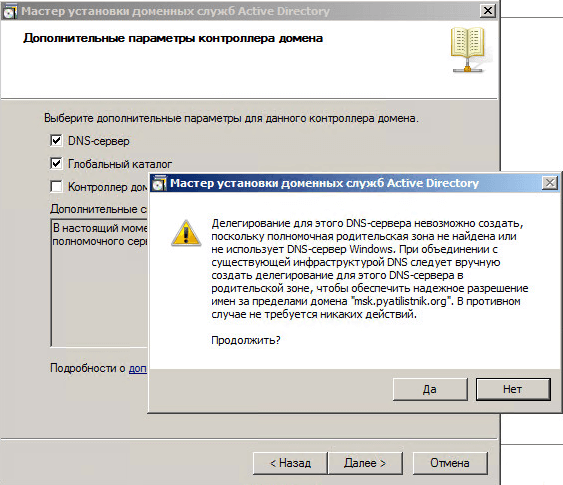

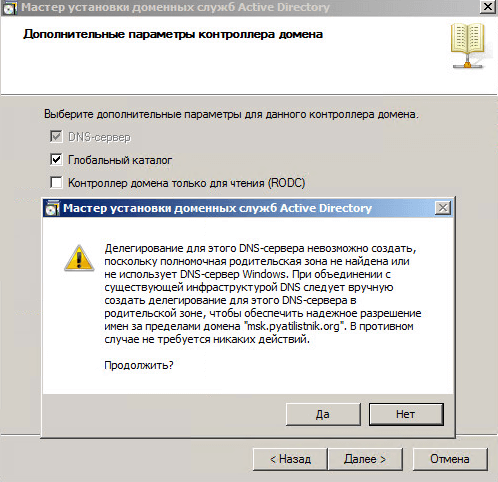

2 Выберите DNS и глобальный каталог

Укажите пароль DSRM

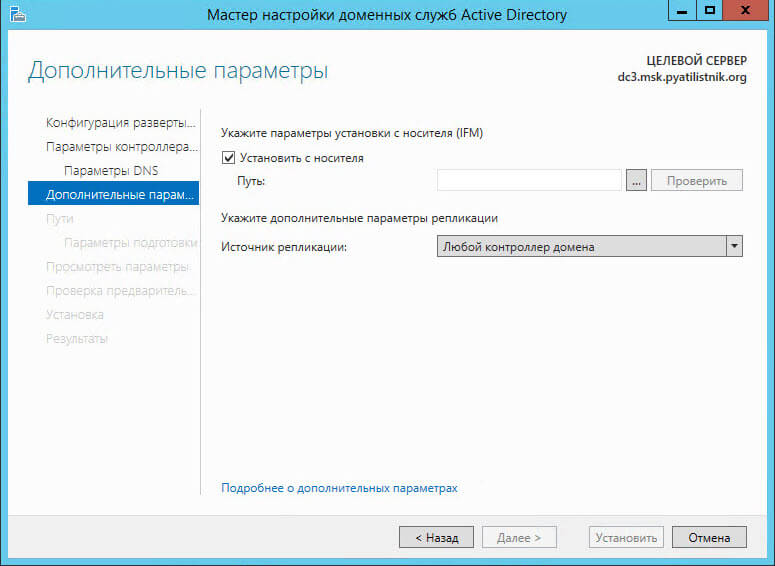

Оставьте параметры DNS по умолчанию и нажмите «Далее», чтобы продолжить.

Для этого выполните следующие действия:

Для этого выполните следующие действия: То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию.

То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию.

com -DatabasePath "E:\AD\DB" -LogPath "E:\AD\Log" -SysvolPath "E:\AD\SYSVOL"

com -DatabasePath "E:\AD\DB" -LogPath "E:\AD\Log" -SysvolPath "E:\AD\SYSVOL"

com"

com"

txt

блокнот C:\dctest.txt

txt

блокнот C:\dctest.txt

Однако, если развертывание Active Directory имеет только один домен, то роль Хозяина инфраструктуры вообще не работает, и даже в многодоменной среде она используется редко, за исключением случаев, когда выполняются сложные задачи администрирования пользователей.

Однако, если развертывание Active Directory имеет только один домен, то роль Хозяина инфраструктуры вообще не работает, и даже в многодоменной среде она используется редко, за исключением случаев, когда выполняются сложные задачи администрирования пользователей. 168.1.1)

168.1.1)