Microsoft windows server 2018: Бесплатная пробная версия Windows Server

Содержание

Windows Server — Microsoft Lifecycle

Twitter

LinkedIn

Facebook

Адрес электронной почты

Windows Server следует Современной политике жизненного цикла.

Данное правило распространяется на следующие выпуски: Datacenter, Standard

Даты поддержки показаны в тихоокеанском часовом поясе (PT) — Redmond, WA, USA.

Даты предоставления поддержки

| Список | Дата начала | Дата прекращения поддержки |

|---|---|---|

| Windows Server | 2017-10-17T00:00:00. 000-08:00 000-08:00 | 2022-08-09T22:59:59.999-08:00 |

Выпуски

| Version | Дата начала | Дата окончания |

|---|---|---|

| Version 20h3 | 2020-10-20T00:00:00.000-08:00 | 2022-08-09T22:59:59.999-08:00 |

| Version 2004 | 2020-05-27T00:00:00.000-08:00 | 2021-12-14T22:59:59.999-08:00 |

| Version 1909 | 2019-11-12T00:00:00.000-08:00 | 2021-05-11T22:59:59.999-08:00 |

| Version 1903 | 2019-05-21T00:00:00.000-08:00 | 2020-12-08T22:59:59.999-08:00 |

| Version 1809 | 2018-10-02T00:00:00. 000-08:00 000-08:00 | 2020-11-10T22:59:59.999-08:00 |

| Version 1803 | 2018-04-30T00:00:00.000-08:00 | 2019-11-12T22:59:59.999-08:00 |

| Version 1709 | 2017-10-17T00:00:00.000-08:00 | 2019-04-09T22:59:59.999-08:00 |

- Жизненные циклы обслуживания базового образа контейнера Windows

- Каналы обслуживания Windows Server: LTSC и SAC

- Часто задаваемые вопросы по жизненному циклу – продукты Windows

Примечание.

Контейнеры, выпущенные с указанными выше версиями Windows Server, имеют те же даты жизненного цикла. Подробные сведения см. на странице обслуживания базового образа по адресу Жизненные циклы обслуживания базового образа контейнера Windows.

Примечание.

Windows Server версии 1809 был повторно выпущен 13 ноября 2018 года. Даты окончания поддержки были смещены соответствующим образом.

Даты окончания поддержки были смещены соответствующим образом.

Выпуски

- Datacenter

- Стандартный

Обновления CredSSP для CVE-2018-0886 — Служба поддержки Майкрософт

Аннотация

Протокол поставщика поддержки учетных данных (CredSSP) является поставщиком аутентификации, который обрабатывает запросы на аутентификацию для других приложений.

Уязвимость удаленного выполнения кода существует в неисправленных версиях CredSSP. Злоумышленник, успешно использующий эту уязвимость, может передавать учетные данные пользователей для выполнения кода в целевой системе. Любое приложение, которое зависит от CredSSP для проверки подлинности, может быть уязвимым для такого типа атак.

Это обновление безопасности устраняет уязвимость, исправляя, как CredSSP проверяет запросы в процессе проверки подлинности.

Чтобы узнать больше об уязвимости, см. CVE-2018-0886.

CVE-2018-0886.

Обновления

13 марта 2018 года

Первоначальный релиз 13 марта 2018 года обновляет протокол проверки подлинности CredSSP и удаленные настольные клиенты для всех затронутых платформ.

Смягчение состоит в установке обновления на всех подходящих клиента хитрое и серверных операционных системах, а затем с использованием включенных настроек групповой политики или эквивалентов на основе реестра для управления параметрами настройки на компьютерах клиента и сервера. Мы рекомендуем администраторам применять политику и как можно скорее настроить ее на «Принудительно обновляемых клиентов» или «Смягченные» на компьютерах клиентов и серверов. Эти изменения потребуют перезагрузки затронутых систем.

Обратите пристальное внимание на пары параметров групповой политики или реестра, которые приводят к «заблокированным» взаимодействиям между клиентами и серверами в таблице совместимости позже в этой статье.

17 апреля 2018 года

Обновление удаленного настольного клиента (RDP) в KB 4093120 усилит сообщение об ошибке, которое представляется, когда обновленный клиент не подключится к серверу, который не был обновлен.

8 мая 2018 года

Обновление для изменения параметра по умолчанию с уязвимого на смягченный.

Похожие номера базы знаний Microsoft перечислены в CVE-2018-0886.

По умолчанию, после установки этого обновления, исправленные клиенты не могут общаться с неисправленными серверами. Используйте матрицу совместимости и параметры групповой политики, описанные в этой статье, чтобы включить «разрешенную» конфигурацию.

Групповая политика

|

|

|

|

Политический путь: Компьютерная конфигурация —

|

Шифрование оракула исправления

Эта настройка политики применяется к приложениям, использующему компонент CredSSP (например, удаленное подключение к рабочему столу).

Некоторые версии протокола CredSSP уязвимы для атаки оракула шифрования против клиента. Эта политика контролирует совместимость с уязвимыми клиентами и серверами. Эта политика позволяет установить уровень защиты, который вы хотите для уязвимости оракула шифрования.

Если вы включите эту настройку политики, поддержка версии CredSSP будет выбрана на основе следующих вариантов:

|

Политика группы восстановления шифрования Oracle поддерживает следующие три варианта, которые должны быть применены к клиентам и серверам:

|

|

|

|

|

|

Силы обновленных клиентов

|

0

|

Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям.

|

Службы, использующие CredSSP, не принимают неисправленных клиентов.

|

|

Смягчить

|

1

|

Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям.

|

Услуги, которые используют CredSSP будет принимать неисправленных клиентов.

|

|

Уязвимых

|

2

|

Клиентские приложения, которые используют CredSSP, подвергают удаленные серверы атакам, поддерживая резервные для небезопасных версий.

|

Услуги, которые используют CredSSP будет принимать неисправленных клиентов.

|

Второе обновление, выпущенное 8 мая 2018 года, изменит поведение по умолчанию на опцию «Mitigated».

Заметка Любое изменение в исправлении шифрования Oracle требует перезагрузки.

Значение реестра

Предупреждение Серьезные проблемы могут возникнуть, если вы измените реестр неправильно, используя редактор реестра или с помощью другого метода. Эти проблемы могут потребовать, чтобы вы переустановить операционную систему. Корпорация Майкрософт не может гарантировать, что эти проблемы могут быть решены. Измените реестр на свой страх и риск.

Обновление вводит следующую настройку реестра:

|

Путь регистрации

|

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters

|

|

Значение

|

РазрешитьEncryptionOracle

|

|

Тип даты

|

Dword

|

|

Требуется перезагрузка?

|

Да

|

Матрица совместимости

Необходимо обновить как клиент, так и сервер, иначе клиенты CredSSP с Windows и сторонних компаний не смогут подключиться к Windows или сторонним хостам. Ознакомьтесь со следующей матрицей совместимости сценариев, которые либо уязвимы для эксплойта, либо вызывают эксплуатационные сбои.

Ознакомьтесь со следующей матрицей совместимости сценариев, которые либо уязвимы для эксплойта, либо вызывают эксплуатационные сбои.

Заметка При подключении к серверу Windows Remote Desktop сервер может быть настроен для использования механизма резервного копирования, использующий протокол TLS для проверки подлинности, и пользователи могут получить другие результаты, чем описано в этой матрице. Эта матрица описывает только поведение протокола CredSSP.

|

|

|

| |||

|

|

|

|

|

|

|

|

|

|

Разрешены

|

|

Разрешены

|

Разрешены

|

|

|

|

Разрешены

|

Разрешены

|

Разрешены

| |

|

|

|

Разрешены

|

Разрешены

|

Разрешены

| |

|

|

Разрешены

|

Разрешены

|

Разрешены

|

Разрешены

| |

|

|

|

|

Неисправлено

|

|

|

Силы обновленных клиентов

|

Безопасный

|

|

Смягчить

|

Безопасный

|

|

Уязвимых

|

|

Ошибки журнала событий Windows

Event ID 6041 будет зарегистрирован на исправленных клиентах Windows, если клиент и удаленный хост настроены в заблокированной конфигурации.

|

Журнал событий

|

Система

|

|

Источник событий

|

LSA (LsaSrv)

|

|

ИД события

|

6041

|

|

Текст сообщения событий

|

Проверка подлинности CredSSP на «lt;hostname»gt; не смогла договориться об общей версии протокола. Удаленный хост предложил версию lt;Protocol Version,gt; которая не допускается шифрованием Oracle Remediation.

|

Ошибки, генерируемые парами конфигураций, заблокированными CredSSP, исправленными клиентами RDP Windows

Ошибки, представленные клиентом удаленного рабочего стола без патча от 17 апреля 2018 г. (KB

4093120)

|

Неисправленные клиенты pre-Windows 8.1 и Windows Server 2012 R2 в паре с серверами, настроенными с «Обновленными клиентами»

|

Ошибки, генерируемые парами конфигураций, заблокированными CredSSP патчированными Windows 8.1/Windows Server 2012 R2 и более поздними клиентами RDP

|

|

Произошла ошибка аутентификации.

Токен, поставляемый в функцию, недействителен

|

Произошла ошибка аутентификации.

Запрошенная функция не поддерживается.

|

Ошибки, представленные удаленного настольного клиента с 17 апреля 2018 патч (KB

4093120)

|

Неисправленные предварительно Windows 8.1 и Windows Server 2012 R2 клиенты в паре с серверами, настроенными с » Сила Обновленные Клиенты»

|

Эти ошибки генерируются парами конфигураций, заблокированными CredSSP, исправленными Windows 8.1/Windows Server 2012 R2 и более поздними клиентами RDP.

|

|

Произошла ошибка аутентификации.

Токен, поставляемый в функцию, является недействительным.

|

Произошла ошибка аутентификации.

Запрошенная функция не поддерживается.

Удаленный компьютер: Злт;хост-имя

Это может быть связано с исправлением credSSP шифрования oracle.

Для получения дополнительной информации см https://go.microsoft.com/fwlink/?linkid=866660.

|

Сторонние удаленные настольные клиенты и серверы

Все сторонние клиенты или серверы должны использовать последнюю версию протокола CredSSP. Пожалуйста, свяжитесь с поставщиками, чтобы определить, совместимо ли их программное обеспечение с последним протоколом CredSSP.

Обновления протокола можно найти на сайте документации протокола Windows.

Изменения файлов

Следующие системные файлы были изменены в этом обновлении.

-

tspkg.dll

Файл credssp.dll остается неизменным. Для получения дополнительной информации, пожалуйста, просмотрите соответствующие статьи для информации о версии файла.

Windows Server — жизненный цикл Майкрософт

Твиттер

Фейсбук

Электронная почта

Windows Server следует современной политике жизненного цикла.

Это относится к следующим выпускам: Datacenter, Standard

Даты поддержки указаны в тихоокеанском часовом поясе (PT) — Редмонд, штат Вашингтон, США.

Даты поддержки

| Листинг | Дата начала | Дата выхода на пенсию |

|---|---|---|

| Windows Server | 2017-10-17T00:00:00. 000-08:00 000-08:00 | 2022-08-09T22:59:59.999-08:00 |

Выпуски

| Версия | Дата начала | Дата окончания |

|---|---|---|

| Версия 20х3 | 2020-10-20T00:00:00.000-08:00 | 2022-08-09T22:59:59.999-08:00 |

| Версия 2004 | 2020-05-27T00:00:00.000-08:00 | 2021-12-14T22:59:59.999-08:00 |

| Версия 1909 | 2019-11-12T00:00:00.000-08:00 | 2021-05-11T22:59:59.999-08:00 |

| Версия 1903 | 2019-05-21T00:00:00.000-08:00 | 2020-12-08T22:59:59.999-08:00 |

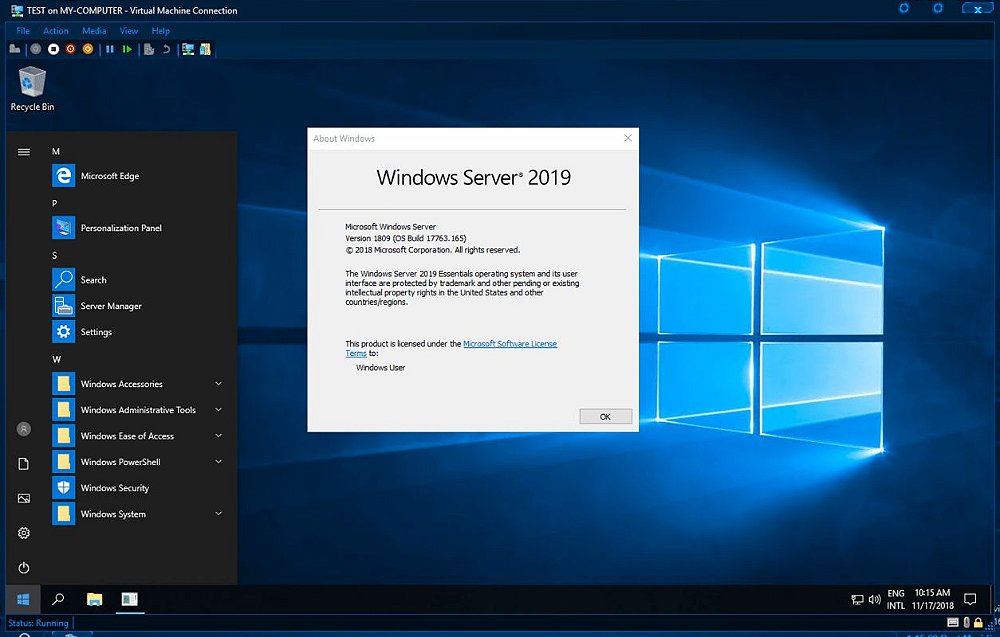

| Версия 1809 | 2018-10-02T00:00:00.000-08:00 | 2020-11-10T22:59:59.999-08:00 |

| Версия 1803 | 2018-04-30T00:00:00. 000-08:00 000-08:00 | 2019-11-12T22:59:59.999-08:00 |

| Версия 1709 | 2017-10-17T00:00:00.000-08:00 | 2019-04-09T22:59:59.999-08:00 |

- Жизненные циклы обслуживания базового образа контейнера Windows

- Каналы обслуживания Windows Server: LTSC и SAC

- — продукты Windows

Часто задаваемые вопросы о жизненном цикле

Примечание

Контейнеры, выпущенные с указанными выше версиями Windows Server, имеют одинаковые даты жизненного цикла. Перейдите на страницу обслуживания базового образа в разделе Жизненные циклы обслуживания базового образа контейнера Windows, чтобы получить дополнительные сведения.

Примечание

Windows Server версии 1809 был перевыпущен 13 ноября 2018 г. Даты поддержки были соответствующим образом скорректированы.

Редакции

- Центр обработки данных

- Стандарт

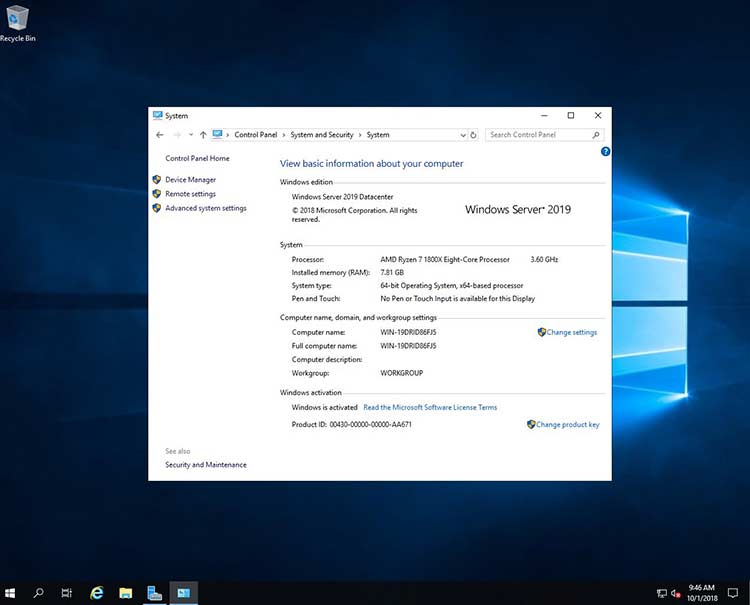

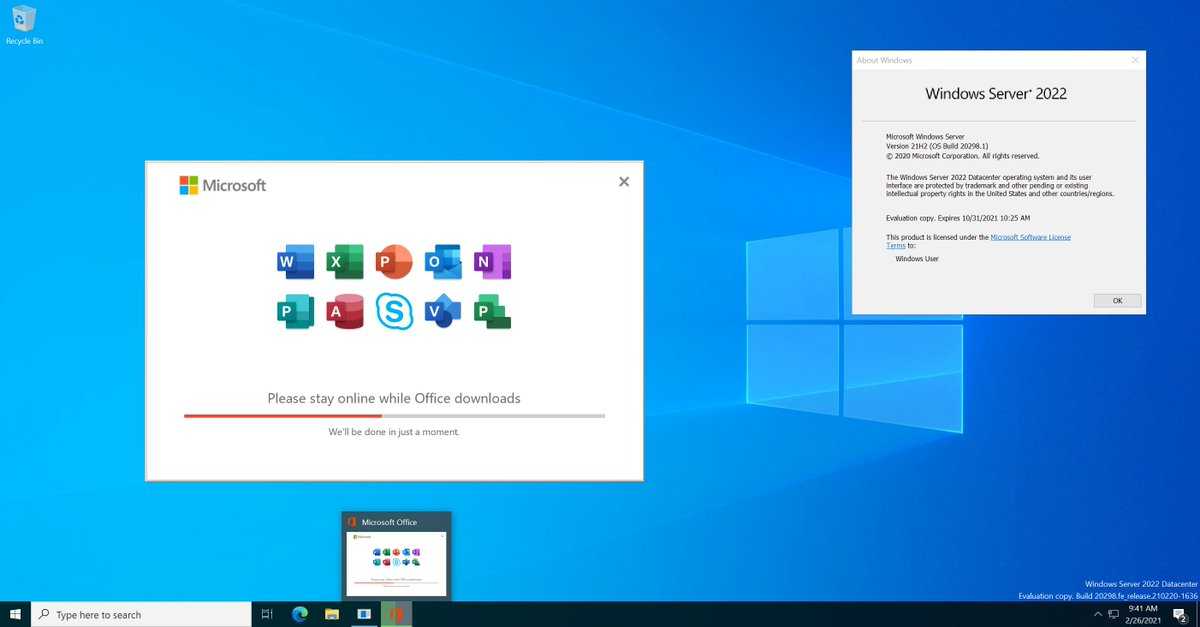

Windows Server 2022 по сравнению с 2019: новые функции и улучшения

Автор Sina Walleit

Последнее обновление: 5 апреля 2022 г.

Сравнение Windows Server 2022 и 2019 недавно стало горячей темой, когда в августе 2021 года была выпущена последняя версия популярной ОС Microsoft Windows Server. Как всегда, стоимость обновления до новой серверной ОС является основным фактором. Однако по мере того, как тенденция к удаленной работе, облачному хранению и управлению сохраняется, организации могут счесть целесообразным перейти на новую ОС, учитывая ее новые функции и сосредоточив внимание на повышении безопасности. Еще одним стимулом для обновления является прекращение основной поддержки Windows Server 2019.в январе 2024 г. Хотя расширенная поддержка остается доступной до 2029 г., это может потребовать дополнительных затрат на некоторые функции.

В этой статье обсуждаются основные различия между Windows Server 2022 и 2019, функции Windows 2019, которые устарели в Windows 2022, и способы использования Parallels® Remote Application Server (RAS) для расширения Windows 2022 или Windows 2019.

Стоит ли обновляться до Windows Server 2022?

Windows Server остается популярной серверной ОС среди организаций, несмотря на жесткую конкуренцию. В ответ на растущую популярность облачных вычислений Microsoft представила встроенную поддержку Azure в Windows Server 2019.. Возможности облачных вычислений в предыдущей версии расширены и улучшены в Windows Server 2022, которая доступна в трех выпусках.

Однако сопутствующие расходы могут отговорить организации от немедленного обновления, как и при любом обновлении программного обеспечения. Это же соображение помешало многим организациям обновить старые версии серверной ОС Windows после выхода Windows 2019. Если вы еще не обновились до Windows 2019, вы можете пропустить это обновление и сразу перейти к Windows 2022.

Итак, стоит ли обновлять серверы под управлением Windows 2019 и более ранних версий до Windows Server 2022? Давайте проверим его новые функции и улучшения, чтобы помочь вам принять решение.

Что нового в Windows Server 2022?

Основные функции, представленные в Windows Server 2022, можно разделить на функции безопасности, гибридные возможности Azure и платформу приложений.

Безопасность

Хотя Microsoft представила Advanced Threat Protection в Windows Server 2019, продолжают появляться новые угрозы, представляющие повышенный риск для организаций. В ответ Microsoft дополнительно улучшила безопасность в Windows Server 2022, включая новые ключевые функции безопасности, такие как аппаратный корень доверия, защита встроенного ПО и безопасность на основе виртуализации.

Центральным элементом концепции безопасности в Windows Server 2022 является Secured-Core Server, который защищает аппаратное обеспечение, микропрограмму и ОС от угроз с помощью Trusted Platform Module 2.0 и System Guard в Защитнике Windows. Сетевой протокол обмена файлами Secure Message Block (SMB) теперь шифруется по умолчанию, что повышает безопасность.

Другие улучшения включают в себя включение по умолчанию целостности кода, защищенного гипервизором, и использование технологии изоляции на основе виртуализации Credential Guard в Защитнике Windows для защиты учетных данных, среди других конфиденциальных активов, которые проходят через ваши сети. Все это связывает клиент, способный выполнять поиск в системе доменных имен (DNS) по защищенному протоколу передачи гипертекста (HTTPS), предотвращая потенциальное вмешательство в такой поиск.

Все это связывает клиент, способный выполнять поиск в системе доменных имен (DNS) по защищенному протоколу передачи гипертекста (HTTPS), предотвращая потенциальное вмешательство в такой поиск.

Гибридные возможности Azure

Что касается поддержки Azure, улучшенный SMB использует протокол QUIC вместо традиционного протокола управления транспортом (TCP), что позволяет пользователям получать доступ к файловым серверам, работающим в Azure, где бы они ни находились — локально или в Azure — без необходимости использования виртуального частная сеть (VPN). Теперь поддерживается Azure Arc, что помогает переносить локальные и многооблачные среды в Azure, а также оперативное исправление, которое устанавливает обновления на виртуальные машины Windows Server без перезагрузки.

Платформа приложений

Помимо шифрования всего, что проходит через SMB, проходящие через него данные также сжимаются, что предотвращает снижение производительности. Вы также можете использовать новый браузерный центр администрирования Windows для управления инфраструктурой сервера.

Основные отличия Windows Server 2022 от 2019

Чтобы определить победителя в противостоянии Windows Server 2022 и Windows Server 2019, вы можете просмотреть таблицу ниже, в которой обобщаются основные различия между двумя версиями.

| Основная функция | Функция | Windows Server 2019 | Windows Server 2022 |

| Повышенная безопасность | Целостность кода на основе гипервизора | Нет в наличии | В наличии |

| Сервер защищенного ядра | Нет в наличии | В наличии | |

| Аппаратная защита стека | Нет в наличии | В наличии | |

| Безопасность транспортного уровня (TLS) | TLS 1. 2 поддерживается 2 поддерживается | TLS 1.3 включен по умолчанию | |

| Повышенная гибкость платформы | Размер несжатого изображения | Около 3,7 ГБ в размере | Лучше примерно на 2,7 ГБ в размере |

| Динамическая маршрутизация источника (DSR) | Нет в наличии | В наличии | |

| Виртуальный часовой пояс | Часовой пояс хоста зеркал | Конфигурируется внутри контейнера | |

| Присоединение к домену для групповых управляемых учетных записей служб (gMSA) | Нет в наличии | В наличии | |

| Новый центр администрирования Windows | Автоматические обновления Центра администрирования Windows | Нет в наличии | В наличии |

| Автоматизированное управление жизненным циклом расширений | Нет в наличии | В наличии | |

| Рабочая область событий для отслеживания данных | Нет в наличии | В наличии | |

| Отсоединяемый экран обзора событий | Конфигурируемый | Встроенный | |

| Настраиваемый виртуальный коммутатор назначения | Нет в наличии | В наличии | |

| Информационные столбцы настраиваемой виртуальной машины (ВМ) | Нет в наличии | В наличии | |

| Обновленный диспетчер Hyper-V | Панель действий | Нет в наличии | В наличии |

| Миграция динамического хранилища | Нет в наличии | В наличии | |

| Правила сходства и анти-родства | Нет в наличии | В наличии | |

| Клоны ВМ | Нет в наличии | В наличии | |

| Запуск рабочих нагрузок между серверами | Нет в наличии | В наличии | |

| Новый инструмент для создания разделов | Нет в наличии | В наличии | |

| Поддержка гибридного облака | Лазурная дуга | В наличии | 1. 3 включено по умолчанию 3 включено по умолчанию |

| Служба миграции хранилища | В наличии | Улучшенное развертывание и управление | |

| Расширенные возможности Kubernetes | Контейнеры HostProcess | Нет в наличии | В наличии |

| Несколько подсетей | Нет в наличии | В наличии |

Устаревшие функции в Windows Server 2022

В выпуске Windows Server 2022 корпорация Майкрософт частично или полностью объявила устаревшими следующие функции, имеющиеся в Windows Server 2019. и более ранние версии Windows Server:

и более ранние версии Windows Server:

- Служба имен хранилищ в Интернете (iSNS): Сосредоточившись на SMB, Microsoft наконец решила полностью удалить iSNS. Однако вы по-прежнему можете подключаться к существующим серверам iSNS или добавлять отдельные цели iSCSI.

- Защищенная структура и защищенные виртуальные машины: В связи с тем, что Конфиденциальные вычисления Azure и Центр безопасности Azure становятся важным направлением, дальнейшая разработка этой функции была остановлена, хотя поддержка этой функции будет продолжена.

- Запуск sconfig.cmd из окна CMD: Sconfig теперь запускается по умолчанию при входе на сервер с установленным Server Core. Если вам нужно запустить Sconfig, вы должны сделать это из PowerShell, который теперь является оболочкой по умолчанию в Server Core.

- Развертывание образов с помощью служб развертывания Windows (WDS) boot.wim: Рабочие процессы, основанные на WDS, по-прежнему будут разрешены для запуска, но не после отображения уведомления об устаревании.