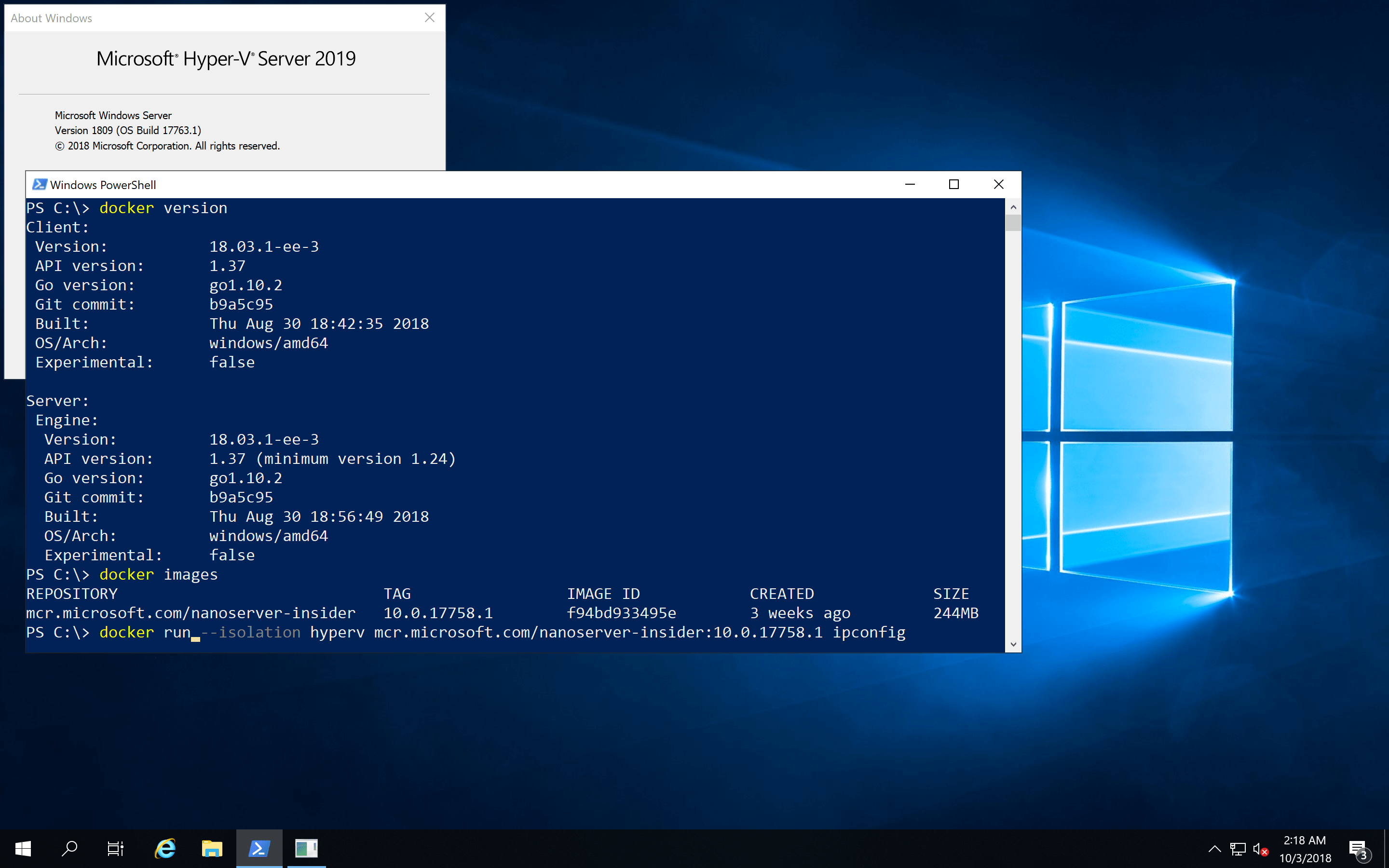

Ms 2018 server: Microsoft Windows Server 2019 : List of security vulnerabilities

В «Яндекс 360 для бизнеса» появилась централизованная миграция с Microsoft Exchange Server

Интернет

Веб-сервисы

|

Поделиться

- Лучший российский софт для видеосвязи: ищем замену Teams и Zoom

- В Azure: Клиенты, использующие SQL Server 2012 и Windows Server 2012 и 2012 R2 в Azure, получат расширенную безопасность Обновления бесплатно.

- Локально: Клиенты с активными лицензиями Software Assurance или подписки могут ежегодно приобретать расширенные обновления безопасности за 75 процентов стоимости лицензии на последнюю версию SQL Server или Windows Server в течение первого года, 100 процентов стоимости лицензии на на второй год и 125% стоимости лицензии на третий год.

В виртуальном офисе «Яндекс 360 для бизнеса» появились новые возможности управления организаций. Ключевое обновление – упрощенная миграция из локальных серверов Microsoft Exchange Server. Об этом CNews сообщили представители «Яндекса».

Раньше у компаний было только два способа переехать из on-prem Exchange Server в «Яндекс 360 для бизнеса»: либо администратор собирал единый CSV-файл с логинами и паролями всех сотрудников, либо сотрудники самостоятельно настраивали перенос своих данных. Теперь можно мигрировать централизованно: настроить делегированный доступ к ящикам на стороне Exchange Server и загрузить CSV-файл с логинами в «Яндекс 360 для бизнеса». Пароли у сотрудников запрашивать не нужно, что позволяет сохранить конфиденциальность личной информации.

Пароли у сотрудников запрашивать не нужно, что позволяет сохранить конфиденциальность личной информации.

«Сейчас спрос на SaaS-решения исходит от всех сегментов. Многие компании ищут альтернативу решениям, которыми они пользовались, и рассматривают не сервисы по отдельности, а комплексные экосистемы, способные обеспечить беспрерывную рабочую коммуникацию и бизнес-процессы, – сказал коммерческий директор «Яндекс 360 для бизнеса» Александр Чеснавский. – Только за последний год количество организаций, подключившихся к виртуальному офису «Яндекс 360 для бизнеса», выросло минимум втрое и продолжает расти. Это компании из самых разных отраслей от производства и ритейла до сферы услуг и ИТ».

Прошедшие в «Яндекс 360 для бизнеса» обновления коснулись также возможностей администрирования организации. Теперь возможно отслеживать и анализировать действия пользователей и операции с файлами. Если пользователь загрузил, переместил или удалил файл, это событие и его точное время отобразятся в журнале событий «Диска». Так можно быстро выявить нарушения и сохранить конфиденциальность корпоративной информации.

Так можно быстро выявить нарушения и сохранить конфиденциальность корпоративной информации.

Также больше не нужно вручную создавать отделы внутри виртуального офиса «Яндекс 360»: состав участников и их электронные адреса переносятся из службы каталогов Microsoft Active Directory автоматически. Группы пользователей нужны, чтобы оперативно делать рассылки, назначать встречи в «Календаре», открывать доступ к файлам на «Диске» для целого отдела.

Дополнительно можно централизованно задавать адрес отправления и подпись для пользователей с помощью HTML-разметки, управлять аватарками сотрудников и настраивать пересылку писем и автоответ на аккаунте сотрудника — например, на время его отпуска.

***

«Яндекс 360 для бизнеса» — это виртуальный офис, в котором собраны все необходимые сервисы, упрощающие работу и деловое общение: «Почта», «Диск» для хранения файлов, «Телемост» с видеозвонками, «Документы», «Мессенджер», «Рассылки», «Заметки» и «Календарь». Они позволяют вести переписку, планировать время, проводить видеовстречи, вести совместную работу над файлами, управлять коммуникацией с клиентами и партнерами и многое другое. Есть несколько тарифов «Яндекс 360 для бизнеса»: «Базовый», «Оптимальный» и «Расширенный», которые организации выбирают в зависимости от бизнес-потребностей и задач сотрудников.

Есть несколько тарифов «Яндекс 360 для бизнеса»: «Базовый», «Оптимальный» и «Расширенный», которые организации выбирают в зависимости от бизнес-потребностей и задач сотрудников.

Microsoft Windows Server 2019: Список уязвимостей безопасности

(например: CVE-2009-1234 или 2010-1234 или 20101234)

CVE является зарегистрированным товарным знаком корпорации MITRE, а официальным источником содержания CVE является

CVE-сайт MITRE.

CWE является зарегистрированным товарным знаком корпорации MITRE, а официальным источником контента CWE является

Веб-сайт CWE MITRE.

OVAL является зарегистрированным товарным знаком The MITRE Corporation, а официальным источником контента OVAL является

Веб-сайт MITRE OVAL.

Использование этой информации означает согласие на использование в состоянии КАК ЕСТЬ.

НИКАКИХ гарантий, подразумеваемых или иных, в отношении этой информации или ее использования.

Любое использование этой информации осуществляется на риск пользователя.

Пользователь несет ответственность за оценку точности, полноты или полезности любой информации, мнения, совета или другого контента.

КАЖДЫЙ ПОЛЬЗОВАТЕЛЬ НЕСЕТ ЕДИНСТВЕННУЮ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ последствия его или ее прямого или косвенного использования данного веб-сайта.

ОТ ВСЕХ ГАРАНТИЙ ЛЮБОГО РОДА ЯВНО ОТКАЗЫВАЕТСЯ. Этот сайт НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ,

КОСВЕННЫЕ или любые другие потери.

Переключиться на https:// | Результаты копирования Нажмите ESC, чтобы закрыть

Общее количество уязвимостей: 13 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

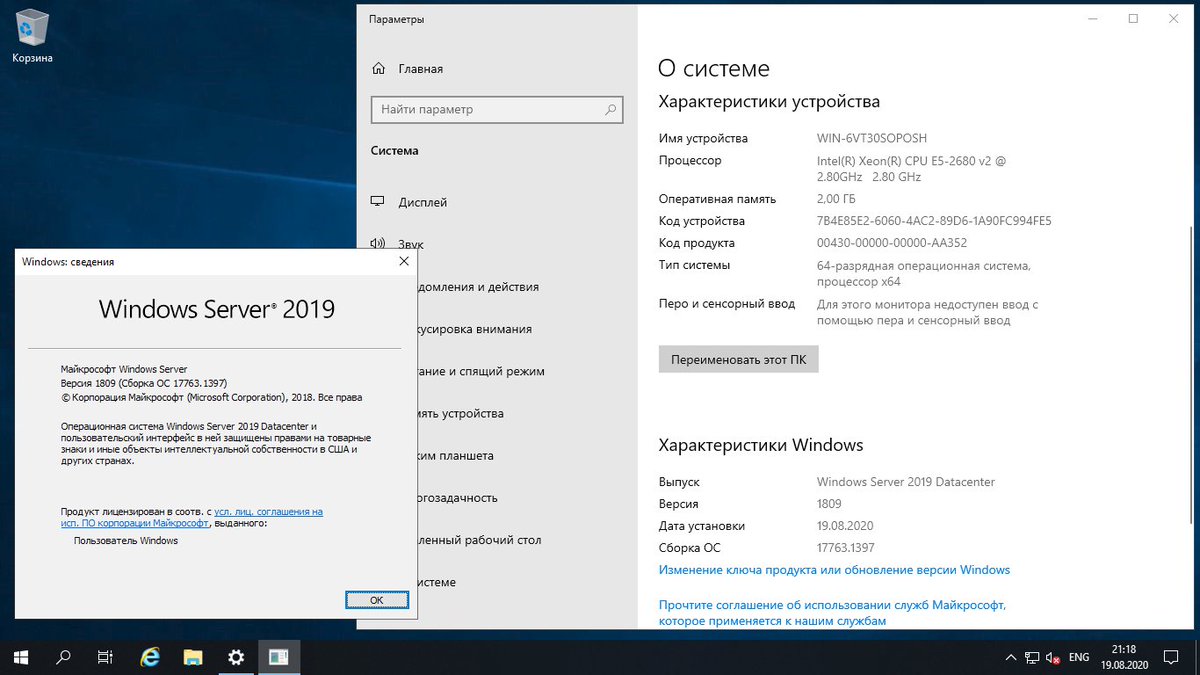

Поддержка Windows Server 2012 заканчивается в октябре 2023 г.

Корпорация Майкрософт напоминает клиентам, что срок продленной поддержки Windows Server 2012/2012 R2 истекает в следующем году, 10 октября 2023 г.

Выпущенная в октябре 2012 г., Windows Server 2012 начала свою десятую годовщину обслуживания и уже достигла основной даты завершения более трех лет назад, 9 октября 2018 г.

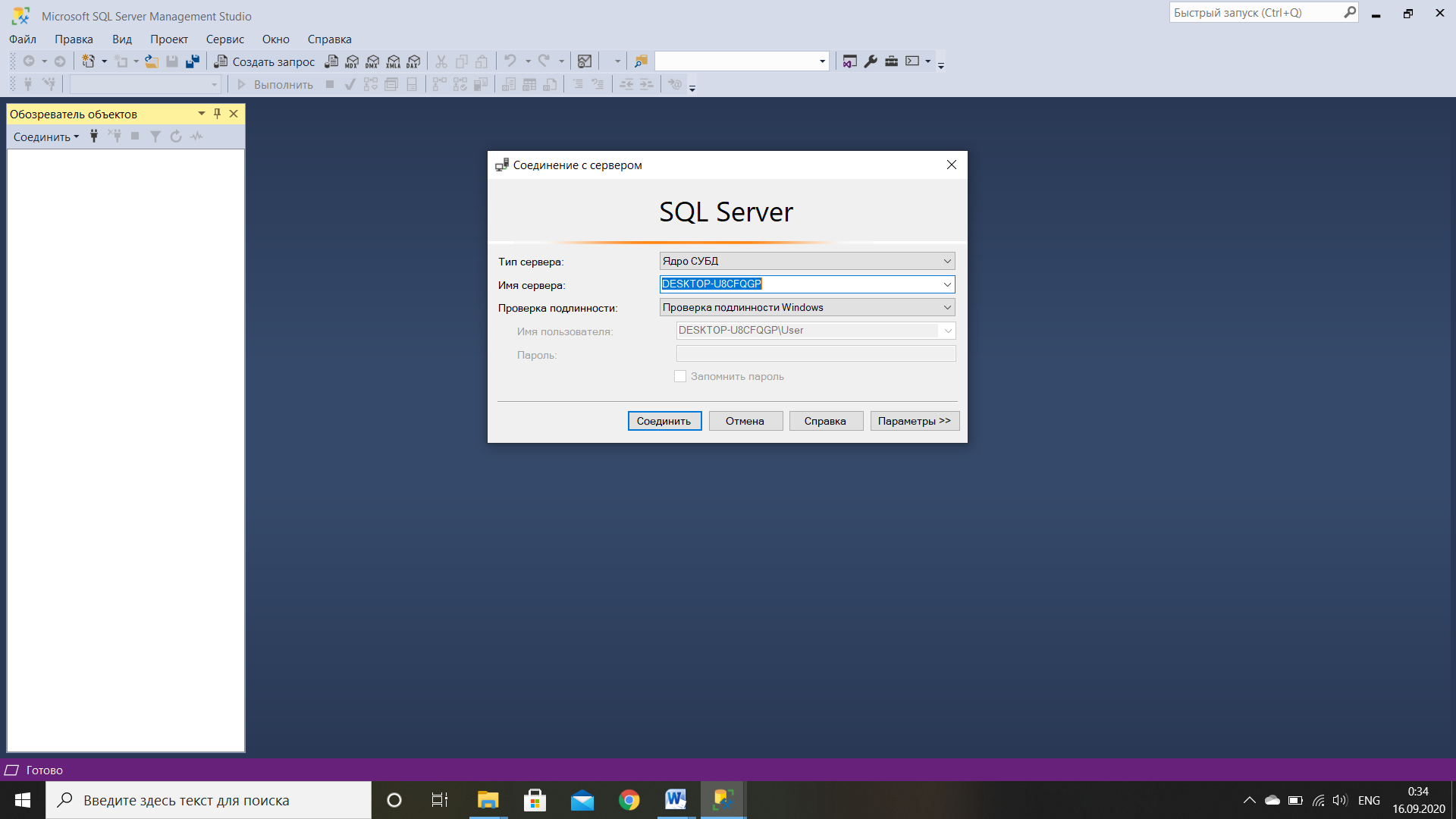

Сегодня Редмонд также сообщил, что Microsoft SQL Server 2012 система управления реляционными базами данных будет выведена из эксплуатации 12 июля 2022 г., через десять лет после ее выпуска в мае 2012 г.

Как только EOS будет достигнута, Microsoft прекратит предоставлять техническую поддержку и устранять ошибки для недавно обнаруженных проблем, которые могут повлиять на удобство использования или стабильность серверов, на которых работают эти два продукта.

«Microsoft рекомендует клиентам переносить приложения и рабочие нагрузки в Azure для безопасной работы. Управляемый экземпляр Azure SQL полностью управляем и всегда обновляется (PaaS)», — говорится в сообщении компании.

«Клиенты также могут перейти на виртуальные машины Azure, включая выделенный хост Azure, решение Azure VMware и Azure Stack (Hub, HCI, Edge), чтобы бесплатно получить расширенные обновления безопасности на три года».

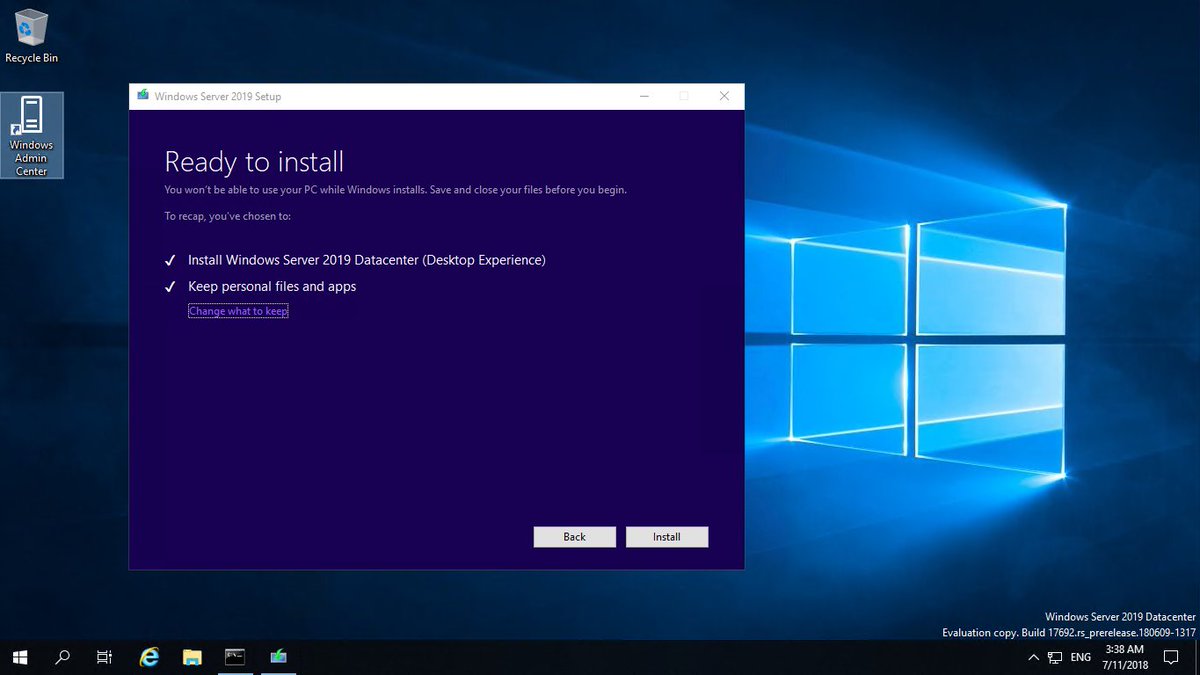

Microsoft советует администраторам, которые хотят, чтобы их серверы работали и продолжали получать исправления ошибок и обновления безопасности, обновиться до Windows Server 2019 и SQL Server 2019.

Редмонд также напомнил администраторам в июле 2021 года, что Windows Server 2012 и SQL Server 2012 их продленная поддержка заканчивается через два года, что настоятельно призывает их обновиться как можно скорее, чтобы избежать пробелов в соблюдении требований и безопасности.

«Мы понимаем, что SQL Server и Windows Server работают со многими важными бизнес-приложениями, модернизация которых может занять больше времени», — заявили в Microsoft.

«Клиенты, которые не могут уложиться в срок окончания поддержки и имеют лицензии Software Assurance или подписки в рамках корпоративного соглашения о регистрации, будут иметь возможность купить расширенные обновления безопасности, чтобы получить еще три года обновлений безопасности для SQL Server 2012 и Windows Server 2012. и 2012 R2».

Что касается схемы ценообразования для расширенных обновлений безопасности, Microsoft заявляет, что они будут стоить только для локальных развертываний:

12.2018

12.2018 Это касается Office 365 профессиональный плюс, Microsoft Office, Microsoft Outlook. Этот идентификатор CVE отличается от CVE-2018-8522, CVE-2018-8524, CVE-2018-8576.

Это касается Office 365 профессиональный плюс, Microsoft Office, Microsoft Outlook. Этот идентификатор CVE отличается от CVE-2018-8522, CVE-2018-8524, CVE-2018-8576.

10.2018

10.2018 Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2019., Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, серверы Windows 10. Этот идентификатор CVE уникален для CVE-2018-8490.

Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2019., Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, серверы Windows 10. Этот идентификатор CVE уникален для CVE-2018-8490. Это влияет на Windows Server 2012 R2, Windows Server 2008, Windows Server 2012, Windows Server 2019., Windows Server 2016, Windows Server 2008 R2, серверы Windows 10.

Это влияет на Windows Server 2012 R2, Windows Server 2008, Windows Server 2012, Windows Server 2019., Windows Server 2016, Windows Server 2008 R2, серверы Windows 10.

11.2018

11.2018 Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2019, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers.

Это влияет на Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2019, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers. 1, Windows 10. Сервера, Windows 10, Windows 8.1.

1, Windows 10. Сервера, Windows 10, Windows 8.1.