На компе вирус: Что такое компьютерный вирус? | Удаление вирусов

Содержание

10 основных признаков появления вирусов на компьютере

от Pavel Dzenisenka

Если на компьютере появился вирус, вы можете заметить несколько странных симптомов или изменений в поведении системы. Также часто происходят изменения в работе основного браузера, накопителя информации (HDD, SSD), повышается сетевая активность.

Вот некоторые из основных признаков, указывающих на возможное заражение вирусом:

- Замедление производительности: Если ваш компьютер работает медленнее обычного, это может указывать на присутствие вредоносного ПО, которое потребляет системные ресурсы.

- Внезапные сбои и зависания: Необъяснимые сбои программ или операционной системы могут быть связаны с вирусной активностью.

- Неожиданные сообщения об ошибках: Вирусы и другое вредоносное ПО могут вызывать появление странных или непонятных сообщений об ошибках.

- Изменения в настройках: Вредоносное ПО может изменять настройки вашего компьютера, такие как изменение домашней страницы браузера, установка новых панелей инструментов или добавление нежелательных закладок.

- Нежелательная реклама: Если на вашем компьютере появляется нежелательная реклама, всплывающие окна или баннеры, это может указывать на наличие рекламного ПО.

- Неизвестные программы: Вирусы могут автоматически устанавливать нежелательное программное обеспечение без вашего ведома.

- Появление новых файлов или папок: Вредоносное ПО может создавать новые файлы или папки на вашем компьютере, иногда с подозрительными именами.

- Удаление файлов: Некоторые вирусы могут удалять или повреждать ваши файлы, что может привести к потере данных.

- Необычная активность жесткого диска: Если вы замечаете постоянную активность на вашем жестком диске, даже когда компьютер не используется, это может указывать на вирусную активность.

- Необычная сетевая активность: Вирусы могут отправлять данные с вашего компьютера или использовать его для распространения самого себя, что может привести к увеличению сетевого трафика.

Если вы подозреваете наличие вируса на компьютере, то обновите антивирус и выполните полное сканирование. Выберите из списка новый антивирус, если это необходимо. Обновите операционную систему. Проверьте наличие подозрительных процессов и программ на вашем компьютере.

Изменения в браузере Google Chrome, которые подтверждают наличие вирусов в системе

Если на вашем компьютере присутствуют вирусы или другое вредоносное программное обеспечение, браузер Google Chrome может проявлять следующие симптомы:

- Изменение настроек: Вредоносное ПО может изменить домашнюю страницу, поисковый движок или новую вкладку в браузере Chrome без вашего согласия.

- Нежелательная реклама: Появление нежелательных рекламных объявлений, всплывающих окон или баннеров может указывать на наличие рекламного ПО.

- Установка нежелательных расширений: Вирусы могут автоматически устанавливать нежелательные расширения, которые могут сбивать с толку или наносить вред вашему веб-серфингу.

- Перенаправление на подозрительные сайты: Вредоносное ПО может перенаправлять ваши запросы на подозрительные или фишинговые сайты.

- Замедление работы браузера: Вирусы могут снизить производительность браузера, вызывая задержки при загрузке страниц или зависания.

- Потеря личных данных: Вредоносное ПО может красть вашу личную информацию, такую как история просмотра, пароли или данные форм.

- Неожиданные сообщения об ошибках: Вирусы и другое вредоносное ПО могут вызывать появление странных или непонятных сообщений об ошибках в браузере Chrome.

Если вы столкнулись с одним или несколькими из этих симптомов в Google Chrome, рекомендуется следующее:

- Проведите полное сканирование системы с помощью надежного антивирусного программного обеспечения и программы для поиска шпионского ПО.

- Удалите нежелательные расширения и восстановите настройки браузера по умолчанию.

- Убедитесь, что ваша версия Google Chrome обновлена до последней версии.

Важно быть бдительным и всегда следить за настройками и поведением вашего браузера для обеспечения безопасности в Интернете.

Как определить повышенную активность жесткого диска при появлении вируса на компьютере

Повышенная активность жесткого диска может быть признаком вирусной инфекции, особенно если это происходит без очевидной причины.

Вот как определить повышенную активность жесткого диска:

- Слушайте звуки: Если вы слышите постоянное шумное вращение или щелчки жесткого диска, это может указывать на его повышенную активность.

- Индикатор активности жесткого диска: Обратите внимание на индикатор активности жесткого диска на корпусе компьютера (обычно это светодиод). Если он постоянно мигает, даже когда компьютер не используется, это может указывать на повышенную активность.

- Диспетчер задач: Откройте Диспетчер задач (Ctrl+Shift+Esc или правой кнопкой мыши на панели задач и выберите «Диспетчер задач»). Во вкладке «Процессы» или «Детали» обратите внимание на столбец «Диск» или «I/O Read» и «I/O Write». Если вы видите высокую активность на диске без очевидной причины, это может указывать на проблему.

- Монитор ресурсов: Введите «Монитор ресурсов» в поисковой строке Windows и откройте его. Во вкладке «Диск» вы можете увидеть активность чтения и записи для каждого процесса и файла. Если вы заметите подозрительную активность или неизвестные процессы, это может указывать на присутствие вредоносного ПО.

- Проверьте температуру: Высокая активность жесткого диска может вызвать повышение температуры. Если ваш компьютер чувствительнее к теплу или вы слышите вентиляторы работают на полной мощности без очевидной причины, это может указывать на повышенную активность жесткого диска.

Как выявить чрезмерную сетевую активность при наличия вируса в системе

Чрезмерная сетевая активность может быть признаком наличия вируса или вредоносного ПО в системе.

Как выявить чрезмерную сетевую активность в следующей инструкции:

- Индикатор активности сети: Обратите внимание на индикатор активности сети на вашем компьютере или маршрутизаторе (обычно это светодиод). Если он постоянно мигает, даже когда компьютер не используется, это может указывать на повышенную сетевую активность.

- Диспетчер задач: Откройте Диспетчер задач (Ctrl+Shift+Esc или правой кнопкой мыши на панели задач и выберите «Диспетчер задач»). Во вкладке «Процессы» или «Детали» обратите внимание на столбец «Сеть» или «Сетевое использование». Если вы видите высокую активность без очевидной причины, это может указывать на проблему.

- Монитор ресурсов: Введите «Монитор ресурсов» в поисковой строке Windows и откройте его. Во вкладке «Сеть» вы можете увидеть активность отправки и получения данных для каждого процесса. Если вы заметите подозрительную активность или неизвестные процессы, это может указывать на присутствие вредоносного ПО.

- Сетевой трафик: Используйте специализированный инструмент для анализа сетевого трафика, такой как Wireshark, чтобы исследовать подробности входящего и исходящего трафика. Это может помочь вам выявить необычную активность, связанную с вредоносным программным обеспечением.

- Антивирусная проверка: Проведите полное сканирование системы с помощью вашего антивирусного программного обеспечения. Некоторые антивирусы имеют встроенные инструменты для мониторинга сетевой активности, которые могут помочь вам обнаружить подозрительные процессы.

Рубрики Безопасность Метки Windows, Windows 10, антивирус, вирус

Категории записей

- Downloads

- Networks

- News

- Soft

- Wiki

- Windows

- Windows 10

- Архив

- Безопасность

- Железо

- Инструкции и решения

- Компании

- Плагин Ad Inserter для WordPress

- Сайты

- Справочники

Вирус-шифровальщик — как вылечить и расшифровать файлы на компьютере.

В последние годы компании часто сталкиваются с вирусами, которые шифруют данные на компьютерах сотрудников. Шифровальщик передается по внутренней сети, так что заражение одного устройства может обернуться полной неработоспособностью офиса. Все важные файлы компании выглядят как «абракадабра» из непонятных символов, а для получения дешифратора нужно перевести определенную сумму на денежный счет мошенников. В этой статье мы подробно расскажем о том, что из себя представляет вирус-шифровальщик и как защититься от заражения.

Как вирус-шифровальщик заражает компьютер?

Стандартных сценариев заражения рабочего компьютера несколько. Один из них — Ваш сотрудник получает письмо с вложенным файлом (ссылкой) и текстом на тему:

- изменение банковских реквизитов;

- задолженность;

- изменение цены закупаемых товаров;

- сверка документов;

- утверждение договора;

- «пугание» налоговой проверкой;

- утверждение дизайна и т.

д.

д.

Письмо может прийти как от несуществующего контрагента, так и от реального, в случае, если его заразили или взломали. После прочтения текста сотрудник запускает процесс шифрования одним из способов:

- переход по ссылке в письме;

- загрузка и запуск исполняемого файла;

- загрузка и распаковка архива;

- загрузка обычного документа в формате doc, xls и т.п. и разрешение выполнения макрокоманд.

Но возникает вопрос — почему не срабатывает антивирус? Чтобы дать ответ на этот вопрос, сначала рассмотрим понятие «компьютерный вирус».

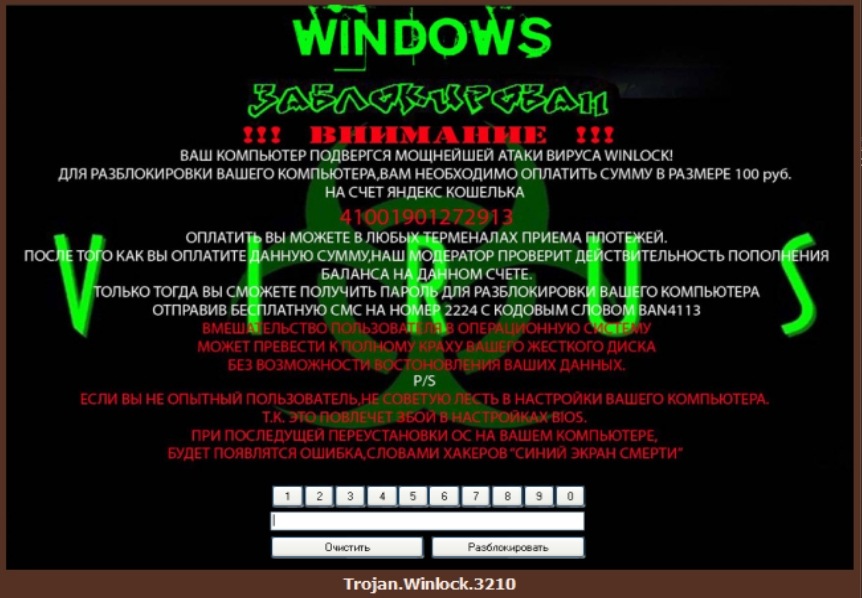

Что такое вирус-шифровальщик?

Компьютерный вирус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Шифровальщик — это программа, которая выполняет одобренное пользователем действие — шифрование всех данных, к которым имеется доступ. Она может распознаться антивирусом как обычный объект, используемый сотрудником, и не блокироваться.

Она может распознаться антивирусом как обычный объект, используемый сотрудником, и не блокироваться.

На заметку!

Вирус шифрует данные практически по такому же алгоритму, что и архиватор WinRAR, который считается безопасным. Даже если антивирус будет отслеживать процесс шифрования, то посчитает его безвредным для вашей системы.

С какими шифровальщиками чаще всего сталкиваются?

Самые распространенные расширения файла-шифровальщика — exe, scr, vbs, js, bat, также они могут быть заархивированы и иметь расширение rar или zip. Вероятность заражения увеличивается за счет того, что некоторые расширения файлов открываются стандартными программами, например, 1С или Microsoft Word, работу которых системный администратор не может заблокировать.

Наиболее распространенные шифровальщики, получившие широкую известность — это «Petya» и «CryptXXX». После заражения мошенники требовали перевести биткоины на свой банковский счет. В тексте программы указывается, что после оплаты на указанную пользователем почту придет ключ, который позволит расшифровать файлы на компьютере. Но дешифратор не всегда высылался пользователям, к тому же сумма перевода в пересчете на российские рубли получается внушительной.

Но дешифратор не всегда высылался пользователям, к тому же сумма перевода в пересчете на российские рубли получается внушительной.

Мифы о шифровальщиках

Миф 1. Антивирус меня спасет

Антивирус предупредит Вас о возможном заражении вирусом-шифровальщиком только если:

- производитель антивирусного ПО заранее получил данные о подобном шифровании.

- вирус был внесен в базу данных антивируса.

- антивирус на вашем компьютере был обновлен до последней версии.

Для некоторых вирусов на сайтах производителей антивирусов размещены дешифровщики — ключи, которые вернут Ваши данные в исходное состояние. Но вирусы все время совершенствуются — выходят новые виды и модифицируются старые, и для каждого из них необходим свой дешифратор.

Миф 2. Заплачу деньги и получу ключ

Согласно статистике, 20% пользователей, отправивших деньги мошенникам, не получили дешифровочный код. Учитывая сумму, которую запрашивают разработчики шифровальщика, велика вероятность попросту потратить деньги впустую.

Миф 3. Мой компьютер/телефон/планшет не на Windows, заражение мне не страшно

Вирусы-шифровальщики встречаются на любой системе, в т. ч. MacOS, Linux и даже Android. Соответственно, любые устройства — компьютеры, планшеты, телефоны, серверы, ноутбуки могут быть заражены.

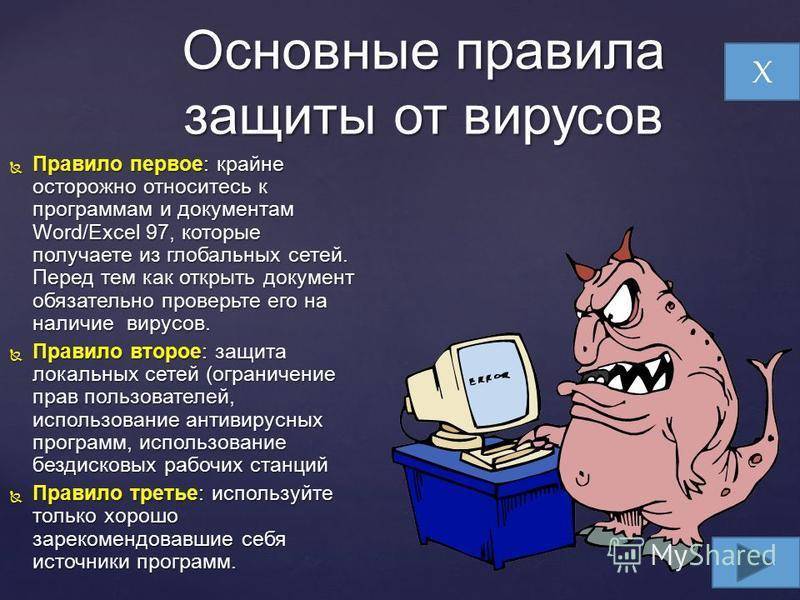

Правила безопасности

Как обезопасить себя от возможного заражения вирусом шифровальщиком? Один из способов надежной защиты — это резервная копия системы, по которой Вы сможете самостоятельно восстановить данные. Подробнее о резервном копировании можно прочитать в нашей статье.

Для того, чтобы не заразить свой компьютер, следуйте правилам:

- не кликайте по вложенным файлам на почте, если почтовый клиент или антивирус предупреждает вас о возможной опасности;

- не переходите по недостоверным внешним ссылкам, в том числе на облако;

- не открывайте неизвестные исполняемые файлы;

- регулярно сохраняйте свои данные с помощью резервного копирования;

Защита от вируса-шифровальщика в Москве

Компания «Lan-Star» предотвращает вирусное заражение корпоративных данных в сети вашей компании. Мы осуществляем резервное копирование всех данных вашей организации, ограничение запуска небезопасных файлов, информирование сотрудников компании о угрозе заражения шифровальщиком, приведение примеров писем с вирусом, которые не следует открывать, анализ входящей корреспонденции на предмет вирусов.

Мы осуществляем резервное копирование всех данных вашей организации, ограничение запуска небезопасных файлов, информирование сотрудников компании о угрозе заражения шифровальщиком, приведение примеров писем с вирусом, которые не следует открывать, анализ входящей корреспонденции на предмет вирусов.

Мы предлагаем услуги по комплексной защите важных данных в сети вашей организации. Для получения дополнительной информации свяжитесь с нами по телефону (посмотреть) или закажите обратный звонок.

Закажите бесплатную консультацию

Заполните форму и мы свяжемся с Вами!

История компьютерных вирусов и вредоносных программ

Если вы пользовались компьютером более 5 минут, вы, вероятно, кое-что знаете о компьютерных вирусах и вредоносных программах. В современном Интернете вредоносные программы почти постоянно присутствуют. Будь то зараженные электронные письма с кражей учетных данных для доступа сотрудников или чума программ-вымогателей, угрожающих деловому миру в последние годы, существует множество способов, которыми вредоносное ПО может нарушить работу вашей организации.

Хотя вредоносное ПО и компьютерные вирусы часто смешивают друг с другом, это не обязательно одно и то же. Хотя все компьютерные вирусы являются вредоносными программами, не все вредоносные программы являются компьютерными вирусами. Основное различие между компьютерными вирусами и другими типами вредоносных программ заключается в том, что компьютерные вирусы функционируют, как следует из названия, так же, как и биологические вирусы. Они начинают с того, что прикрепляются к программам или файлам на компьютере, а затем распространяются на другие компьютеры при доступе к этим зараженным программам или файлам. Компьютерные вирусы также могут самореплицироваться, чтобы прикрепляться к еще большему количеству программ и файлов. Это не обязательно относится к другим типам вредоносных программ. Программы-вымогатели, например, обычно не самовоспроизводятся.

Сейчас как никогда важно узнать как можно больше о компьютерных вирусах и вредоносных программах. Согласно недавнему отчету Statista, только в первой половине 2022 года во всем мире было совершено 2,8 миллиарда атак вредоносного ПО. Исследование проектов по пентестированию от Positive Technologies, проведенное в 2020 году, показало, что внешние злоумышленники могут взломать 93% корпоративных сетей, причем 71% уязвимы даже для начинающих хакеров.

Исследование проектов по пентестированию от Positive Technologies, проведенное в 2020 году, показало, что внешние злоумышленники могут взломать 93% корпоративных сетей, причем 71% уязвимы даже для начинающих хакеров.

Даже если мы сосредоточимся на текущих угрозах кибербезопасности и средствах защиты, может быть столь же важно взглянуть на историю этих вредоносных программ и на то, как их начало влияет на то, как они используются и распространяются сегодня. История компьютерных вирусов и вредоносных программ уходит почти так же далеко, как и история самой области компьютерных наук.

Хотите защитить себя от вредоносных программ? Читать Лучшие решения по обнаружению и реагированию на конечных точках (EDR) в 2022 году

Содержание

От теории к реальности: 1948-1971

Компьютерные вирусы еще не были названы, но впервые их придумал венгерский математик Джон фон Неймана, который разработал самовоспроизводящуюся компьютерную программу, которую некоторые считают предшественником компьютерных вирусов, даже если она никогда не разрабатывалась и не развертывалась так, как в конечном итоге появятся компьютерные вирусы. Хотя эта работа началась в 1940-х годов, она, наряду с другими его работами в области самовоспроизведения, в конечном итоге была скомпилирована и распространена в виде статьи 1966 года «Теория самовоспроизводящихся автоматов».

Хотя эта работа началась в 1940-х годов, она, наряду с другими его работами в области самовоспроизведения, в конечном итоге была скомпилирована и распространена в виде статьи 1966 года «Теория самовоспроизводящихся автоматов».

Хотя самовоспроизводящаяся программа фон Неймана была более или менее мысленным экспериментом, программист Боб Томас в 1971 году разработал программу Creeper, которую часто называют первым компьютерным вирусом. Названный в честь персонажа из «Скуби-Ду», Creeper изначально задумывался как тест безопасности для Сети Агентства перспективных исследовательских проектов Министерства обороны США (ARPANET), предшественника современного Интернета, который мы знаем, любим, а иногда и ненавидим.

В качестве теста безопасности воздействие Creeper на зараженные машины было минимальным. Он просто выводит сообщение на экран компьютера: «Я КРИПЕР. ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ!» Вежливый маленький вирус Creeper также пытался удалить себя со своего хоста всякий раз, когда заражал новый жесткий диск.

Несмотря на вежливость, Creeper все же вызывал у некоторых раздражение, и в 1971 году Рэй Томлинсон разработал первую антивирусную программу под названием Reaper. Жнец будет скользить по сети ARPANET, сканируя и удаляя все найденные экземпляры Крипера.

Вирусы получили свое название: 1974-1986

В то время как Creeper был относительно безобидной программой, Rabbit Virus 1974 года был одним из первых компьютерных вирусов, разработанных со злым умыслом. Названный за то, как быстро он мог дублировать себя, вирус Rabbit заполонил зараженные компьютеры этими копиями, замедляя и даже вызывая сбои машин с относительной легкостью.

В 1975 году был создан предшественник современного троянского вредоносного ПО. В то время среди пользователей компьютеров была популярна программа ANIMAL, в которой компьютер пытался угадать, о каком животном думает человек, с помощью игры, похожей на «Двадцать вопросов». Версия программы Джона Уокера содержала скрытую программу под названием PERVADE, которая искала каталоги компьютеров, находила каталоги без копий ANIMAL и распространяла копии ANIMAL в эти каталоги. Однако, как и Creeper, эта программа была относительно безобидной и предпринимала шаги, чтобы не удалять важные системные файлы, копируя себя повсюду.

Однако, как и Creeper, эта программа была относительно безобидной и предпринимала шаги, чтобы не удалять важные системные файлы, копируя себя повсюду.

Аспирант Университета Южной Калифорнии Фред Коэн разработал безымянную вредоносную программу, которая могла контролировать системные операции компьютера. Он также был человеком, который первым определил термин «компьютерный вирус». Коэн стал пионером методов защиты от компьютерных вирусов.

Коэн также верил в идею «позитивных вирусов», полезных программ, которые могли распространяться подобно компьютерным вирусам. Коэн разработал вирус сжатия, вирус, предназначенный не для повреждения или удаления зараженных файлов, а для уменьшения их размера.

В 1986 году первый компьютерный вирус для ПК, Brain, был выпущен в дикую природу. Распространяясь через зараженные дискеты, Brain заменял загрузочный сектор дискеты копией вируса. Созданный братьями Амджадом Фаруком Алви и Баситом Фаруком Алви, вирус предназначался для отслеживания пиратских копий определенных дисков. При загрузке он отображал сообщение, которое менялось от копии к копии, но обычно начиналось с фразы «Добро пожаловать в подземелье», отсылки к раннему форуму программирования. Имена, адреса и телефоны братьев также были перечислены с просьбой, чтобы жертва связалась с ними для удаления вируса. Как и многие ранние компьютерные вирусы, «Мозг» был относительно безопасным и создавался не более чем как неприятность.

При загрузке он отображал сообщение, которое менялось от копии к копии, но обычно начиналось с фразы «Добро пожаловать в подземелье», отсылки к раннему форуму программирования. Имена, адреса и телефоны братьев также были перечислены с просьбой, чтобы жертва связалась с ними для удаления вируса. Как и многие ранние компьютерные вирусы, «Мозг» был относительно безопасным и создавался не более чем как неприятность.

Хотите узнать больше о вредоносных программах? Check Out 8 путей проникновения вредоносных программ на ваше устройство

Черви и заря Интернета. Эпоха: 1987-2000 гг. . Одним из самых популярных ранних экземпляров компьютерных вирусов является червь Морриса. Запущенный 2 ноября 1988 года и названный в честь своего создателя Роберта Морриса, червь Морриса также не был специально разработан для повреждения зараженных машин. Вместо этого он должен был указать на слабые места, имевшиеся в сетях того времени.

Однако ошибка кодирования привела к тому, что червь воспроизводил себя независимо от статуса заражения компьютера, что приводило к заражению компьютеров несколькими копиями червя и в конечном итоге приводило к сбою зараженной машины. Роберт Моррис стал первым человеком, осужденным за уголовное преступление в США в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях 1986 года.

Роберт Моррис стал первым человеком, осужденным за уголовное преступление в США в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях 1986 года.

По мере того, как вредоносные вирусы становились нормой, разрабатывались контрмеры для снижения ущерба, наносимого этими вирусами. Одна из первых антивирусных программ McAfee VirusScan была выпущена в 1919 г.87. Вскоре за ним последуют другие пионеры антивирусов, такие как программа NOD от ESET, Anti-Virus Kit от G Data, Antivir от H+BEDV и Avast Antivirus.

Вирус Michelangelo 1992 года был одним из первых компьютерных вирусов, привлекших к себе всеобщее внимание, поскольку некоторые поставщики непреднамеренно продавали оборудование и программное обеспечение, зараженное вирусом.

По мере роста популярности Интернета стали появляться новые векторы заражения. От цепочек электронных писем до подозрительных веб-сайтов — современные методы вредоносных программ начали развиваться по мере того, как мир приближался к 21 веку.

Макровирусы — вирусы, которые могут заражать документы, созданные с помощью таких программ, как Microsoft Word, — приобрели популярность в середине-конце 1990-х годов. Одной из самых известных была Мелисса 1999 года. При распространении по электронной почте вирус использовал строку темы «Важное сообщение от [зараженного пользователя]». Открыв электронное письмо, жертвы увидят сообщение «Вот тот документ, который вы просили. Больше никому не показывать ;)» вместе с файлом Word под названием «list.doc». Документ содержал список порнографических сайтов, а также пароли для доступа к указанным сайтам, а затем распространял себя и свой NSFW-контент, отправляя электронные письма первым 50 людям из списка контактов жертвы.

Атаки социальной инженерии вскоре нашли применение в цифровом пространстве. Одним из первых случаев был вирус Love Letter 2000 года. Хотя он следовал схемам, аналогичным макровирусам, таким как Melissa, Love Letter использовал зараженный файл Visual Basic Script (VBS), а не файл Word. С темой письма «Я люблю тебя» «Любовное письмо» побуждало жертв щелкнуть файл VBS, что привело к попаданию вируса на их компьютер. Оказавшись внутри компьютера, Love Letter заменял и перезаписывал существующие файлы на машине своими копиями.

С темой письма «Я люблю тебя» «Любовное письмо» побуждало жертв щелкнуть файл VBS, что привело к попаданию вируса на их компьютер. Оказавшись внутри компьютера, Love Letter заменял и перезаписывал существующие файлы на машине своими копиями.

Подробнее: Лучшие безопасные решения для шлюзов электронной почты на 2022 год

Мобильность и выход на глобальный уровень: 2001-2010

По мере того, как Интернет и компьютеры становились неотъемлемой частью повседневной жизни общества, компьютерные вирусы и вредоносное ПО стремительно росли. как в популярности, так и в потенциальной разрушительной силе.

В июле 2001 года червь Code Red попытался подвергнуть весь Интернет распределенной атаке типа «отказ в обслуживании» (DDoS). Названный в честь аромата Mountain Dew, который в то время пили его первооткрыватели, Code Red изуродовал зараженные веб-сайты текстом «HELLO! Добро пожаловать на http://www.worm.com! Взломан китайцами!»

Из-за названия вируса и приведенного выше текста многие в то время считали, что источником вредоносного ПО является Китай. Однако, несмотря на заявления официальных лиц США в то время о том, что вирус был обнаружен в Китае, не было обнаружено никаких доказательств связи Code Red с нацией. На самом деле, в августе 2001 года Китай стал жертвой второй версии Code Red.

Однако, несмотря на заявления официальных лиц США в то время о том, что вирус был обнаружен в Китае, не было обнаружено никаких доказательств связи Code Red с нацией. На самом деле, в августе 2001 года Китай стал жертвой второй версии Code Red.

Согласно анализу Центра прикладного интернет-анализа данных (CAIDA), на пике своего развития Code Red заразил более 359 000 компьютеров. В конце концов, все зараженные компьютеры были направлены на попытку DDoS-атак конкретно на whitehouse.gov, хотя Белому дому удалось уклониться от нападения.

В 2003 году была обнаружена одна из первых вредоносных программ, предназначенных для зарабатывания денег. Fizzer был червем, распространяемым через вложения электронной почты, который, попав на машину, мог выполнять ряд вредоносных задач. Он может установить программу кейлогинга, позволяющую хакеру получить доступ к конфиденциальной информации, такой как данные банковского счета, пароли и физические адреса, если жертва в любой момент введет эту информацию на свой компьютер. Он также будет активно отключать антивирусные процессы, чтобы избежать обнаружения и удаления. Наконец, он может даже действовать как черный ход, через который хакеры могут получить удаленный доступ к ресурсам зараженной машины.

Он также будет активно отключать антивирусные процессы, чтобы избежать обнаружения и удаления. Наконец, он может даже действовать как черный ход, через который хакеры могут получить удаленный доступ к ресурсам зараженной машины.

В 2004 году в Cabir появился первый червь, предназначенный для заражения сотовых телефонов. После заражения телефона текст «Caribe» будет отображаться всякий раз, когда телефон включается или используется. Затем он попытается распространиться через беспроводные сигналы Bluetooth. Телефоны, которые хотят избежать заражения Cabir, могут сделать это, отключив Bluetooth или перейдя в невидимый режим.

Stuxnet, обнаруженный в 2010 году, был первой задокументированной попыткой суверенных государств использовать вредоносное ПО для атак на другие суверенные государства. Stuxnet был разработан, чтобы разрушить ядерные объекты Ирана, явно пытаясь замедлить прогресс страны в разработке атомной бомбы. Эта атака успешно задержала усилия Ирана, сумев уничтожить 1000 из 6000 центрифуг, которые страна использовала для обогащения урана, но она не остановила и не замедлила наращивание Ираном низкообогащенного урана.

Хотя оба правительства официально отрицают ответственность за нападение, сегодня общеизвестно, что Stuxnet является продуктом совместных усилий Израиля и Соединенных Штатов, как сообщают «Нью-Йорк таймс» и «Вашингтон пост». среди прочих.

Хотите узнать больше о том, как защитить себя от вредоносных программ? Читать Как предотвратить различные типы вредоносных программ

Рост программ-вымогателей: 2011-2022

2010-е и начало 2020-х годов были отмечены увеличением числа атак программ-вымогателей. Хотя на протяжении десятилетий, первый задокументированный случай был в 19 лет.Троянская программа-вымогатель 89’s AIDS действительно расцвела в современном Интернете. Появление неотслеживаемых цифровых способов оплаты, таких как криптовалюта, было благом для хакеров, стремящихся вымогать как можно больше денег у своих целей, не будучи пойманными.

Троянец CryptoLocker, запущенный в 2013 году, был одним из первых крупных случаев массового использования программ-вымогателей, поразивших около 250 000 жертв и вымогавших около 27 миллионов долларов в биткойнах.

Хотя CryptoLocker в конечном итоге был изолирован и нейтрализован экспертами по кибербезопасности, он послужил эффективной проверкой концепции программ-вымогателей как бизнес-модели. Начинают появляться программы-вымогатели-подражатели, такие как TorrentLocker и CryptoWall. CryptoWall, в частности, был достаточно опасен для Центра жалоб на интернет-преступления ФБР (IC3), чтобы выпустить оповещение, предупреждающее граждан о вредоносном ПО.

В 2015 году группа вымогателей, известная как Armada Collective, атаковала три греческих банка DDoS-атаками, требуя от банков выкуп в биткойнах за прекращение огня. Группа также взяла на себя ответственность за DDoS-атаку на швейцарского провайдера электронной почты ProtonMail. Однако DDoS-атаки на ProtonMail продолжались даже после выплаты выкупа. Armada Collective не так повезло с греческими банками, которые усилили меры кибербезопасности и смогли продолжить работу без особых сбоев.

В марте 2016 года впервые было обнаружено семейство программ-вымогателей Petya. В отличие от своих предшественников, которые шифровали только файлы, Petya заменял основную загрузочную запись компьютера записью о выкупе, что фактически делало компьютер непригодным для использования до тех пор, пока выкуп не был заплачен. Позже он стал включать шифрование файлов. В 2017 году пиратская версия Petya под названием NotPetya подверглась крупной кибератаке на несколько европейских стран, в первую очередь на Украину и Германию.

В отличие от своих предшественников, которые шифровали только файлы, Petya заменял основную загрузочную запись компьютера записью о выкупе, что фактически делало компьютер непригодным для использования до тех пор, пока выкуп не был заплачен. Позже он стал включать шифрование файлов. В 2017 году пиратская версия Petya под названием NotPetya подверглась крупной кибератаке на несколько европейских стран, в первую очередь на Украину и Германию.

Petya изначально был разработан группой под названием Janus Cybercrime Solutions как часть своей платформы Ransomware-as-a-Service (RaaS). По сути, киберпреступники могли заплатить Janus за использование Petya против своих целей, а Janus предоставил ряд дополнительных услуг для обеспечения успеха атаки. Взамен Янус взял часть уплаченного выкупа. RaaS быстро стал главной силой в мире киберпреступности благодаря как Petya, так и другим крупным программам-вымогателям, таким как LeakerLocker и WannaCry.

WannaCry особенно примечателен как атакой 2017 года на пользователей по всему миру, так и методом распространения. Атака была масштабной, за первый день было поражено более 230 000 компьютеров в более чем 150 странах. Больницы NHS в Соединенном Королевстве были одними из крупнейших организаций, пострадавших от WannaCry. Еще одной заметной жертвой стал британский филиал автомобильной компании Nissan.

Атака была масштабной, за первый день было поражено более 230 000 компьютеров в более чем 150 странах. Больницы NHS в Соединенном Королевстве были одними из крупнейших организаций, пострадавших от WannaCry. Еще одной заметной жертвой стал британский филиал автомобильной компании Nissan.

Он распространялся не через более традиционные векторы программ-вымогателей, таких как фишинг электронной почты, а через EternalBlue, эксплойт для Windows, первоначально разработанный Агентством национальной безопасности США (АНБ), а затем украденный и слитый хакерской группой The Shadow Brokers.

GandCrab ворвался на сцену в 2018 году. Хотя GandCrab сам по себе не впечатляет, вскоре он был интегрирован с трояном для кражи информации под названием Vidar, в честь скандинавского бога мести. Благодаря Vidar GandCrab обеспечил мощную комбинацию кражи и блокировки файлов жертв и быстро стал наиболее часто используемым RaaS на рынке в 2018 и 2019 годах.

Партнер GandCrab, известный как Team Snatch, помог популяризировать практика публичной утечки данных о жертвах для дальнейшего давления на жертвы с целью выплаты выкупа. Скорее всего, это была попытка лучше вымогать у компаний, которые могли бы сделать достаточно резервных копий своих данных до такой степени, что удаление не представляет большой угрозы.

Скорее всего, это была попытка лучше вымогать у компаний, которые могли бы сделать достаточно резервных копий своих данных до такой степени, что удаление не представляет большой угрозы.

Одна из первых крупных общедоступных утечек данных о программах-вымогателях произошла в ноябре 2019 года, когда группа программ-вымогателей Maze утекла 700 МБ украденных данных у американского поставщика услуг безопасности и уборки Allied Universal.

Публичные утечки, такие как Allied Universal, и крупные атаки, такие как Colonial Pipeline Attack в 2021 году, привели к повышению известности и заметности программ-вымогателей в глазах общественности. Colonial Pipeline Attack также примечательна тем, что потенциально является одним из первых известных случаев вектора заражения, исходящего от скомпрометированного пароля сотрудника, найденного в даркнете, а не от внешней атаки на системы компании.

Сегодня программы-вымогатели продолжают досаждать компаниям и частным лицам на всех уровнях общества, при условии, что этот уровень включает регулярный доступ в Интернет. Отчет IC3 об интернет-преступлениях за 2021 год показал, что только в Соединенных Штатах программы-вымогатели нанесли ущерб на сумму более 49,2 миллиона долларов, и это только те случаи атак программ-вымогателей, о которых было сообщено ФБР.

Отчет IC3 об интернет-преступлениях за 2021 год показал, что только в Соединенных Штатах программы-вымогатели нанесли ущерб на сумму более 49,2 миллиона долларов, и это только те случаи атак программ-вымогателей, о которых было сообщено ФБР.

Не только ФБР располагает тревожной статистикой по программам-вымогателям. Индекс Security X-Force Threat Intelligence от IBM за 2022 год показал, что программы-вымогатели были наиболее распространенным типом вредоносных атак, которые компания устраняла в 2021 году, составляя 21% от общего числа. Около 37% этих атак можно отнести к определенному штамму программ-вымогателей, известных как «REvil» и «Sodinokibi».

Второе место в индексе IBM принадлежит штамму программы-вымогателя под названием «Ryuk», на долю которого приходится почти 20% атак. Имя «Рюк» может происходить либо от латинизации числа 6 на корейском языке, либо от латинизации северокорейской фамилии, либо от названия деревни в Азербайджане, либо от персонажа популярной японской медиа-франшизы «Тетрадь смерти».

Ryuk и REvil особенно примечательны тем, как долго они оставались в эксплуатации, впервые появившись в апреле 2019 года и августе 2018 года соответственно. В отчете IBM отмечается, что срок действия программ-вымогателей обычно составляет около 17 месяцев. REvil закрылась в октябре 2021 года после 31 месяца. В январе 2022 года Федеральная служба безопасности России объявила, что группа, стоящая за REvil, «прекратила существование» и что ее информационная инфраструктура «нейтрализована».

Подробнее: Лучшее обучение сотрудников по вопросам кибербезопасности в 2022 году

Влияние компьютерных вирусов и вредоносных программ на кибербезопасность

Область кибербезопасности, как она есть, вероятно, не существовала бы без угрозы компьютерных вирусов и вредоносных программ. Конечно, потребность в кибербезопасности все еще будет. Утечки данных, скомпрометированные учетные данные для доступа, кража и повреждение оборудования и программного обеспечения — все эти угрозы все еще существовали бы, если бы вредоносные программы не были проблемой.

Тем не менее зрелище и страх, вызванные крупными атаками вредоносных программ, такими как Code Red Worm или Colonial Pipeline Attack, несомненно, помогли превратить кибербезопасность в отрасль стоимостью более 150 миллиардов долларов, которую она оценивала в 2021 году. инструменты и решения, такие как нулевое доверие, SIEM и IDPS, скорее всего, не существовали бы в тех формах, которые они имеют сейчас, с ценниками, которые они имеют сейчас, без соответствующей угрозы со стороны хакеров и вредоносных программ.

Непрерывное развитие технологии кибербезопасности как предприятиями, так и правительствами поддерживается здоровой дозой опасений по поводу продолжающегося развития технологий вредоносных программ как преступными группами, так и правительствами. Поскольку сам Интернет помог сформировать наш современный мир, растущая угроза компьютерных вирусов и вредоносных программ помогла сформировать современную кибербезопасность.

Компьютерные вирусы опасны, но вы можете дать отпор. Взгляните на 4 лучших антивирусных программ 2022 года

Взгляните на 4 лучших антивирусных программ 2022 года

Какова структура и жизненный цикл компьютерного вируса?

Надежные ответы на вопросы разработчиков

Проведение поведенческого собеседования

Многим кандидатам отказывают в приеме на технические собеседования или понижают их уровень из-за плохой успеваемости на собеседованиях по поведению или культурным особенностям. Пройдите собеседование с помощью этого бесплатного курса, где вы будете практиковаться, уверенно отвечая на поведенческие вопросы интервью.

Компьютерный вирус — это вредоносное ПО, которое самовоспроизводится, копируя себя в другую программу. Другими словами, компьютерный вирус распространяется сам по себе в другой исполняемый код или документы.

Назначение компьютерного вируса

Злоумышленники создают и распространяют вирусы для заражения уязвимых систем, получения административного контроля, проведения фишинговых атак и кражи конфиденциальных данных пользователей.

Структура компьютерного вируса

Структура компьютерного вируса включает следующие части:

Механизм заражения

Этот механизм включает способ распространения вируса и его репликацию. Он состоит из двух подкомпонентов:

Триггер

Событие или условие определяет, когда активируется полезная нагрузка.

Полезная нагрузка

Выполняет функции, для которых был разработан вирус. Это может быть связано с вредными или доброкачественными действиями.

Примечание: Подпрограммы защиты от обнаружения также являются компонентом вируса. Эти процедуры предотвращают обнаружение вирусов.

Структура компьютерного вируса представлена на схеме ниже:

Структура вируса

Жизненный цикл компьютерного вируса

Жизненный цикл компьютерного вируса можно разделить на четыре фазы:

Бездействие фаза

Вирус бездействует в спящей фазе. Он получил доступ к целевому устройству, но не предпринимает никаких действий.

Примечание: Не все вирусы имеют спящую фазу.

Фаза размножения

В фазе размножения вирус начинает размножаться, реплицируя себя. Вирус размещает свою копию в других программах или выполняет определенные системные области на диске. Каждая зараженная программа будет содержать клон вируса, который также вступит в свою фазу распространения.

Фаза запуска

Фаза запуска начинается, когда активируется спящий вирус. Он будет выполнять действия, которые он должен выполнить. Эта фаза может быть вызвана различными системными событиями, такими как количество клонов вируса или по истечении заданного интервала времени.

Фаза выполнения

На этапе выполнения полезная нагрузка будет освобождена. Это может повредить удаление файлов, сбой системы и так далее. Это также может быть безобидно и отображать на экране несколько юмористических сообщений.

Фазы жизненного цикла компьютерного вируса.

д.

д.