Настройка ad windows server 2018: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Пошаговое руководство по установке LDAPS на Windows Server

Впервые опубликовано в MSDN 10 апреля 2017 г.

Пошаговое руководство по настройке LDAPS (LDAP через SSL)

Руководство разделено на 3 раздела:

- Создание виртуальной машины Windows Server в Azure

- Настройка LDAP с использованием AD LDS (службы Active Directory облегченного доступа к каталогам)

- Настройка LDAPS (LDAP через SSL)

ПРИМЕЧАНИЕ. Следующие шаги аналогичны для Windows Server 2008, 2012, 2012 R2, 2016. В этой статье мы будем использовать Windows Server 2012 R2.

Содержание

- Создайте виртуальную машину Windows Server в Azure

- Настройка LDAP с использованием AD LDS

- Настройка LDAPS (LDAP через SSL)

- ССЫЛКИ

- Как я могу найти сервер LDAP в DNS в Windows?

Создайте виртуальную машину Windows Server в Azure

Создайте виртуальную машину с именем «ldapstest» Windows Server 2012 R2 Datacenter Standard DS12, следуя инструкциям здесь: Создание виртуальной машины Windows с порталом Azure

Подключитесь к ldapstest виртуальной машины с помощью подключения к удаленному рабочему столу.

Теперь давайте добавим AD LDS в нашу виртуальную машину ldapstest

Нажмите Пуск -> Диспетчер серверов -> Добавьте роли и функции. Нажмите “Далее.

Выберите установку на основе ролей или функций. Нажмите “Далее.

Выберите сервер ldapstest из пула серверов. Нажмите “Далее.

Отметьте службы Active Directory облегченного доступа к каталогам из списка ролей и нажмите Далее.

В списке функций ничего не выбирайте – просто нажмите Далее.

Щелкните Далее.

Нажмите «Установить», чтобы начать установку.

После завершения установки нажмите “Закрыть”.

Теперь мы успешно настроили роль AD LDS. Давайте создадим новый экземпляр AD LDS «CONTOSO» с помощью мастера. Щелкните «Запустить мастер установки служб Active Directory облегченного доступа к каталогам» на приведенном выше экране. Затем нажмите “Закрыть”.

Выберите уникальный экземпляр, так как мы настраиваем его впервые.

Введите «CONTOSO» в поле «Имя экземпляра» и нажмите «Далее».

По умолчанию порт LDAP – 389, порт LDAPS 636, выберем значения по умолчанию – жмем Далее.

Создайте новый раздел каталога приложений с именем «CN = MRS, DC = CONTOSO, DC = COM». Нажмите “Далее.

Использование значений по умолчанию для места хранения файлов ADLDS – нажмите «Далее».

Выбор учетной записи сетевой службы для запуска службы AD LDS.

Вы получите быстрое предупреждение о репликации данных. Поскольку мы используем один сервер LDAP, мы можем нажать Да.

Выбор текущего вошедшего в систему пользователя в качестве администратора для экземпляра AD LDS. Нажмите “Далее.

Отметьте все необходимые файлы LDIF для импорта (здесь мы отмечаем все файлы). Нажмите “Далее.

Убедитесь, что все выбраны правильно, а затем нажмите Далее, чтобы подтвердить установку..

После успешной настройки экземпляра нажмите Готово.

Теперь давайте попробуем подключиться к экземпляру AD LDS CONTOSO с помощью ADSI Edit.

Щелкните Пуск -> Найдите «Редактор ADSI» и откройте его.

Щелкните правой кнопкой мыши папку редактирования ADSI (на левой панели) и выберите «Подключиться к ..». Заполните следующие значения и нажмите OK.

Если соединение установлено успешно, мы сможем просматривать каталог CN = MRS, DC = CONTOSO, DC = COM:

Настройка LDAPS (LDAP через SSL)

Сертификат, который будет использоваться для LDAPS, должен удовлетворять следующим трем требованиям:

• Сертификат должен быть действительным для целей аутентификации сервера. Это означает, что он также должен содержать идентификатор объекта аутентификации сервера (OID): 1.3.6.1.5.5.7.3.1

• Имя субъекта или имя в альтернативном имени субъекта (SAN) должно соответствовать полному Полное доменное имя (FQDN) хост-компьютера, например Subject: CN = contosoldaps. Для получения дополнительной информации см. Как добавить альтернативное имя субъекта к защищенному сертификату LDAP.

• Учетная запись хост-компьютера должна иметь доступ к закрытому ключу.

Теперь давайте воспользуемся службами сертификации Active Directory, чтобы создать сертификат, который будет использоваться для LDAPS. Если у вас уже есть сертификат, отвечающий вышеуказанным требованиям, вы можете пропустить этот шаг.

Если у вас уже есть сертификат, отвечающий вышеуказанным требованиям, вы можете пропустить этот шаг.

Щелкните Пуск -> Диспетчер сервера -> Добавить роли и компоненты. Нажмите “Далее.

Выберите установку на основе ролей или функций. Нажмите “Далее.

Выберите сервер ldapstest из пула серверов. Нажмите “Далее.

Выберите «Службы сертификации Active Directory» из списка ролей и нажмите «Далее».

Ничего не выбирайте из списка функций и нажмите Далее.

Щелкните Далее.

Отметьте «Центр сертификации» в списке ролей и нажмите «Далее».

Нажмите «Установить», чтобы подтвердить установку.

После завершения установки нажмите “Закрыть”.

Теперь давайте создадим сертификат с помощью мастера настройки AD CS. Чтобы открыть мастер, нажмите «Настроить службы сертификации Active Directory на конечном сервере» на экране выше. Затем нажмите “Закрыть”. Мы можем использовать пользователя azureuser, вошедшего в систему, для настройки служб ролей, поскольку он принадлежит к локальной группе администраторов. Нажмите “Далее.

Нажмите “Далее.

Выберите центр сертификации из списка ролей. Нажмите “Далее.

Поскольку это локальная установка без домена, мы собираемся выбрать автономный центр сертификации. Нажмите “Далее.

Выбрав корневой ЦС в качестве типа ЦС, нажмите Далее.

Поскольку у нас нет закрытого ключа, давайте создадим новый. Нажмите “Далее.

Выбор SHA1 в качестве алгоритма хеширования. Нажмите “Далее.

ОБНОВЛЕНИЕ: рекомендуется выбрать самый последний алгоритм хеширования с момента обратного отсчета устаревания SHA-1

Имя CA должен соответствовать имени хоста (требование номер 2). Введите «LDAPSTEST» и нажмите «Далее».

Указание срока действия сертификата. Выбираем по умолчанию 5 лет. Нажмите “Далее.

Выбрав расположение базы данных по умолчанию, нажмите “Далее”.

Нажмите “Настроить” для подтверждения.

После успешной/полной настройки. Щелкните Close.

Теперь давайте просмотрим сгенерированный сертификат.

Нажмите «Пуск», выберите «Поиск» «Управление сертификатами компьютеров» и откройте его.

Щелкните «Личные сертификаты» и убедитесь, что сертификат «LDAPSTEST» присутствует:

Теперь выполните третий требование, позвольте нам убедиться, что учетная запись хост-машины имеет доступ к закрытому ключу. С помощью служебной программы Certutil найдите уникальное имя контейнера. Откройте командную строку в режиме администратора и выполните следующую команду: certutil -verifystore MY

Закрытый ключ будет находиться в следующем месте C: ProgramData Microsoft Crypto Keys

Щелкните правой кнопкой мыши C: ProgramData Microsoft Crypto Keys 874cb49a696726e9f435c1888b69f317_d3e61130-4cd8-4288-a344-778464647ff8c и нажмите Свойства> добавить разрешения на чтение для NETWORK SERVICE.

Нам нужно импортировать этот сертификат в хранилище ключей JRE, поскольку наш сертификат CN = LDAPSTEST не подписан ни одним доверенным центром сертификации (CA ), который настроен в вашем хранилище ключей JRE, например, Verisign, Thwate, goDaddy или entrust и т. д. Чтобы импортировать этот сертификат с помощью утилиты keytool, давайте сначала экспортируем этот сертификат как .CER из хранилища сертификатов машины:

д. Чтобы импортировать этот сертификат с помощью утилиты keytool, давайте сначала экспортируем этот сертификат как .CER из хранилища сертификатов машины:

Нажмите Пуск -> Найдите «Управление сертификатами компьютеров» и откройте его. Откройте личное, щелкните правой кнопкой мыши сертификат LDAPSTEST и нажмите «Экспорт».

Откроется мастер экспорта сертификатов. Нажмите “Далее.

Не экспортировать закрытый ключ. Нажмите “Далее.

Выберите формат файла X .509 с кодировкой Base-64. Нажмите “Далее.

Экспорт .CER на рабочий стол. Нажмите “Далее.

Нажмите Готово, чтобы завершить экспорт сертификата.

Сертификат теперь успешно экспортирован в «C: Users azureuser Desktop ldapstest.cer».

Теперь мы должны импортировать его в JRE Keystore, используя команду keytool, находящуюся в этом месте:

C: Program Files Java jre1.8.0_92 bin keytool.exe.

Откройте командную строку в режиме администратора. Перейдите в «C: Program Files Java jre1. 8.. 0_92 bin »и выполните следующую команду:

8.. 0_92 bin »и выполните следующую команду:

keytool -importcert -alias” ldapstest “-keystore” C: Program Files Java jre1.8.0_92 lib security cacerts “-storepass changeit – файл “C: Users azureuser Desktop ldapstest.cer”

Введите «да» в запрос «Доверять этому сертификату» .

После успешного добавления сертификата в хранилище ключей JRE мы можем подключиться к серверу LDAP через SSL.

Теперь давайте попробуем подключиться к серверу LDAP (с SSL и без него) с помощью инструмента ldp.exe.

Строки подключения для

LDAP: \ ldapstest: 389

LDAPS: \ ldapstest: 636

Нажмите Пуск -> Поиск ldp.exe -> Подключение, введите следующие параметры и нажмите ОК для подключения:

Если соединение установлено успешно, вы увидите следующее сообщение в инструменте ldp.exe:

Чтобы подключиться к LDAPS (LDAP через SSL), используйте порт 636 и отметьте SSL. Нажмите ОК, чтобы подключиться.

Если соединение установлено, вы увидите следующее сообщение в инструменте ldp. exe:

exe:

ССЫЛКИ

https://technet.microsoft.com/en-us/library/cc770639(v=ws.10)

https://technet.microsoft.com/en-us/library/cc725767(v=ws.10).aspx

http://social.technet.microsoft.com/wiki/contents/articles/2980.ldap- over-ssl-ldaps-certificate ….

https://blogs.technet.microsoft.com/askds/2008/03/13/troubleshooting-ldap-over-ssl/

http ://javarevisited.blogspot.com/2011/11/ldap-authentication-active-directory.html

Отличное руководство! Спасибо!

Я не понимаю, почему он импортирует сертификат в java truststore. Инструмент ldp.exe использует java?

@zhongyi_yang Я тоже хотел бы знать об этом.

Доверенное хранилище java немного странно, если учесть Java. Есть ли другой способ импортировать это?

Для Linux эта команда должна возвращать запись DNS для сервера LDAP

host -t srv _ldap._tcp.DOMAINNAME

(найдено в разделе «Аутентификация с Java (Linux) в Active Directory с использованием LDAP БЕЗ имени сервера»)

Как я могу получить то же самое в командной строке Windows с помощью nslookup?

Я пробовал

nslookup -type srv _ldap._tcp.DOMAINNAME

(после http ://support.microsoft.com/kb/200525), это правильно?

Вам нужно использовать = после -type :

nslookup -type = srv _ldap._tcp.DOMAINNAME

В оболочке cmd:

nslookup устанавливает типы = all_ldap. _tcp

Улучшите этот ответ

отредактировано 21 мая ’15 в 18:42

BE77Y

2,43833 золота 1616 серебряных знаков2323 бронзовых знака

ответил 21 мая ’15 в 18: 432015-05-21 18:43

добавить комментарий |

В оболочке cmd:

nslookup set types = all_ldap._tcp

Ничего из вышеперечисленного не сработало для у меня каждый раз возникала такая ошибка (я пробовал со всеми возможными комбинациями доменных имен):

*** Неизвестный не может найти _ldap._tcp: Несуществующий домен

Итак, другой поиск Google указал на этот метод:

nltest/dclist:yourdomain.com

И это приводит к списку различных серверов в моей сети. Надеюсь, это сэкономит еще 2 минуты для кого-то еще.

Надеюсь, это сэкономит еще 2 минуты для кого-то еще.

Улучшить этот ответ

отредактировал 25 октября ’19 в 18:32

Эрик Оппейджк

12366 бронзовых значков

ответ дан 12 апр 2018 в 06:41

добавить комментарий |

Ничего из вышеперечисленного у меня не сработало, у меня каждый раз возникала такая ошибка (я пробовал со всеми комбинациями, которые я могу придумать of с доменными именами):

*** Неизвестный не может найти _ldap._tcp: Несуществующий домен

Итак, другой поиск Google указал на этот метод:

nltest/dclist:yourdomain.com

И это приводит к списку различных серверов в моей сети. Надеюсь, это сэкономит еще 2 минуты для кого-то еще.

Как проверить местоположение службы (SRV ) записи ресурсов локатора для контроллера домена после установки службы каталогов Active Directory.

Используйте Nslookup для проверки записей SRV, выполните следующие действия:

Щелкните Пуск, а затем щелкните Выполнить.

В поле “Открыть” введите cmd .

Введите nslookup и нажмите клавишу ВВОД.

Введите set type = all и нажмите клавишу ВВОД.

Введите _ldap._tcp.dc._msdcs.Domain_Name , где Domain_Name – имя вашего домена, а затем нажмите ENTER.

Улучшите этот ответ

ответил 28 сентября 2015, 18:51

добавить комментарий |

Как проверить записи ресурсов указателя местоположения службы (SRV) для контроллера домена после установки службы каталогов Active Directory.

Используйте Nslookup для проверки записей SRV, выполните следующие действия:

Щелкните Пуск, а затем щелкните Выполнить.

В поле “Открыть” введите cmd .

Введите nslookup и нажмите клавишу ВВОД.

Введите set type = all и нажмите клавишу ВВОД.

Введите _ldap._tcp.dc._msdcs.Domain_Name , где Domain_Name – имя вашего домена, а затем нажмите ENTER.

Приглашение Windows cmd по какой-то забытой причине использует «запрос» вместо «тип». Интерактивный nslookup по-прежнему использует “set type = srv”.

nslookup -query = srv _ldap._tcp.DOMAINNAME

EDIT: пока “query” работает, кажется, что я я ошибаюсь на 100%. “тип” тоже работает.

Улучшите этот ответ

отредактировал 9 сентября 2014 в 9:13

ответил 7 сен 2014, в 16:14

добавить комментарий |

Командная строка Windows использует «запрос» вместо «типа» по какой-то забытой причине. Интерактивный nslookup по-прежнему использует “set type = srv”.

nslookup -query = srv _ldap._tcp.DOMAINNAME

EDIT: пока “query” работает, кажется, что я я ошибаюсь на 100%. “type” тоже работает.

” nslookup -query = srv _ldap._tcp.DOMAINNAME “работал у меня, попробовал nslookup -type = srv _ldap. _tcp.DOMAINNAME и не работал.

_tcp.DOMAINNAME и не работал.

Server 2008 R2

Улучшите этот ответ

ответил 5 июня ’19 в 21:02

добавить комментарий |

“nslookup -query = srv _ldap._tcp.DOMAINNAME” работал у меня, попробовал nslookup -type = srv _ldap._tcp.DOMAINNAME и не сработало.

Server 2008 R2

Контролер домена на базе Windows Server 2016. Установка и настройка служб AD DS и DNS. — bearnet.ru

В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

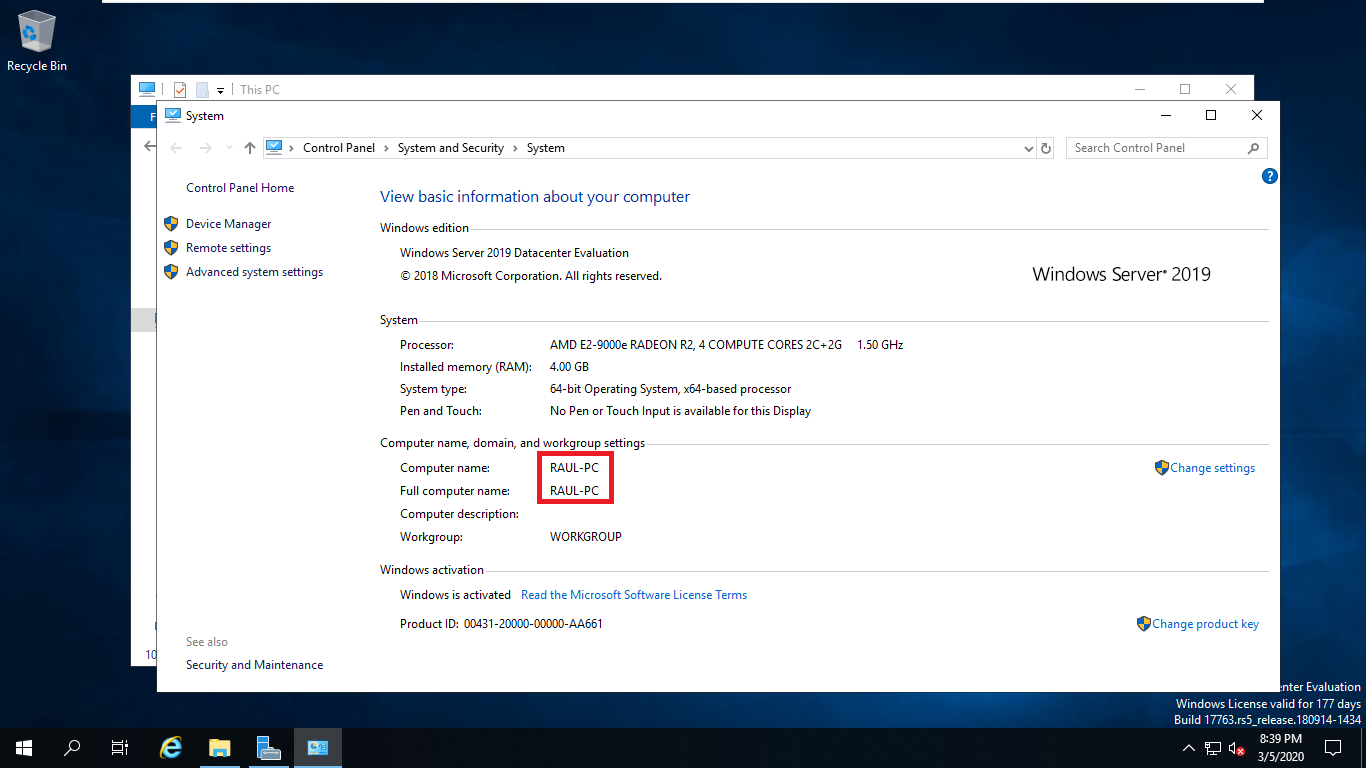

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

Жмём Перезагрузить позже.

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

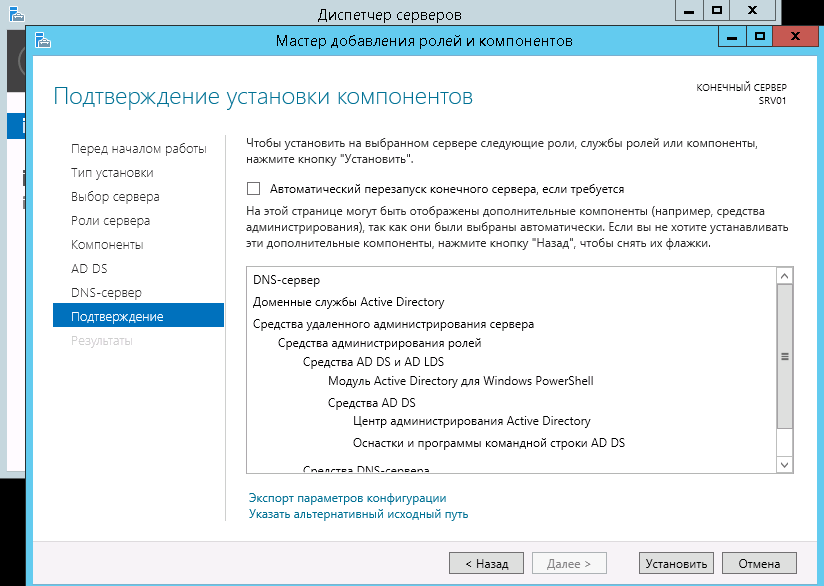

Приступим к развертыванию служб Active Directory и DNS.

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

Жмём Далее.

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

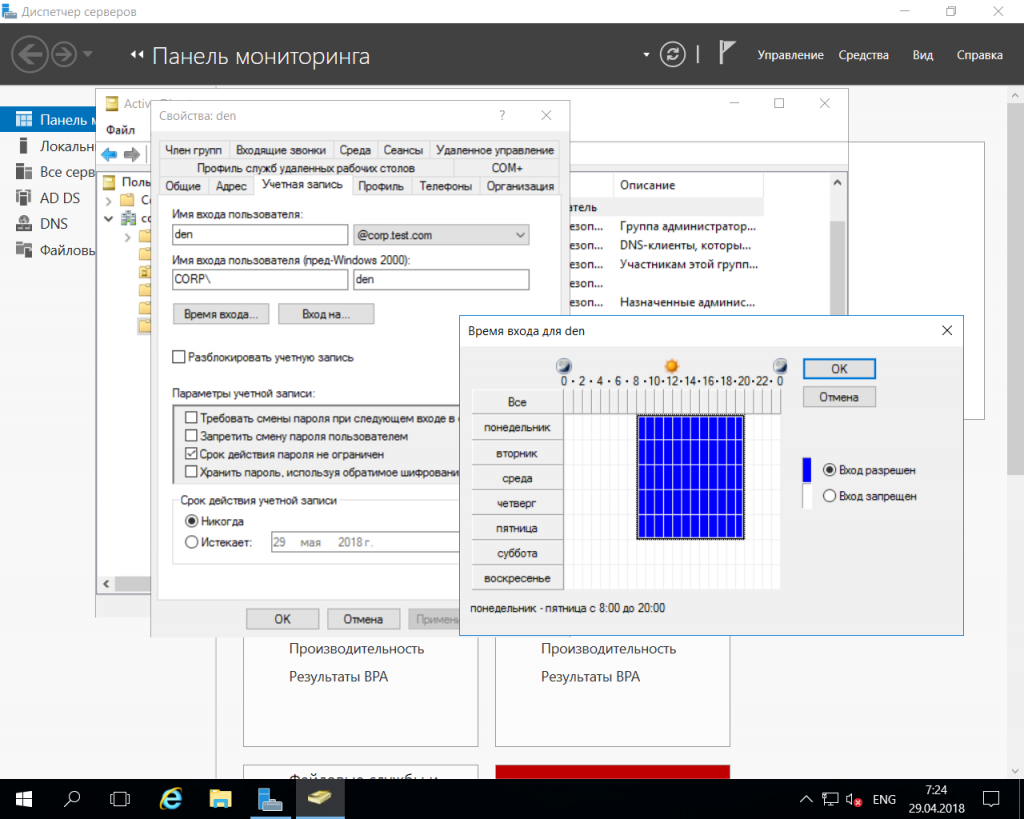

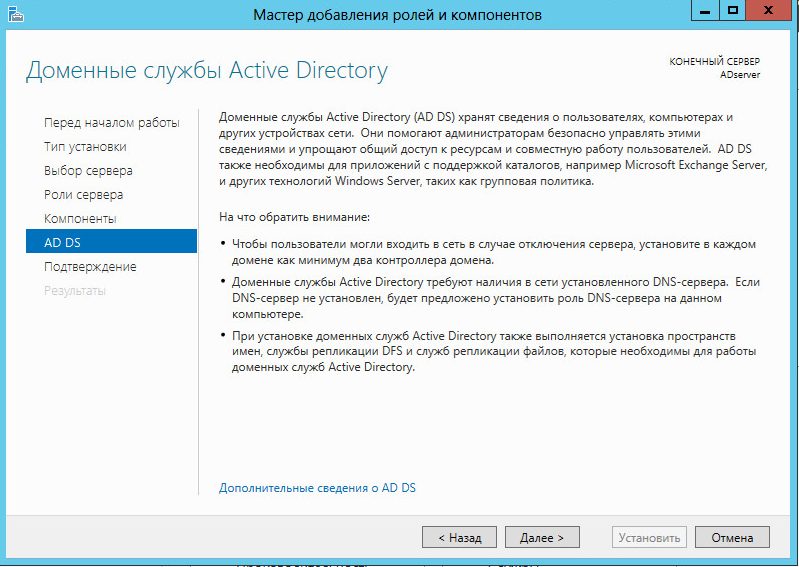

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

На завершающей странице мастера жмём Установить.

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

Дожидаемся окончания проверки готовности к установке. После сообщения мастера об успешной проверке жмём Установить.

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

Выбираем Основная зона и жмём Далее.

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

В завершении мастера создания новой зоны жмём Готово.

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.

Belopupov’S

15.06.2018

Windows Server 2019: установка и настройка Active Directory Online Class

- Все темы

- Технологии

- Сетевое и системное администрирование

- Сетевое администрирование

Предварительный просмотр

С Эдом Либерманом

Нравится 2152 пользователям

Продолжительность: 1 час 55 минут

Уровень мастерства: начальный + средний

Дата выхода: 29.11./2018

Начать бесплатную пробную версию на 1 месяц

Детали курса

Управление идентификацией является важной частью управления корпоративной сетью. Active Directory — это основа для администрирования пользователей, групповой политики и безопасности в среде Windows Server. В этом курсе показано, как установить и настроить доменные службы Active Directory (AD DS) в Windows Server 2019.. Узнайте, как развернуть AD DS, установить дополнительные контроллеры, настроить разрешения и управлять объектами AD, включая учетные записи пользователей и компьютеров, группы и подразделения. Сертифицированный инструктор Microsoft Эд Либерман покажет, как выполнять эти основные задачи администрирования с помощью AD Admin Center и командной строки, поэтому вы хорошо разберетесь в инструментах, которые чаще всего используют администраторы Windows Server.

Active Directory — это основа для администрирования пользователей, групповой политики и безопасности в среде Windows Server. В этом курсе показано, как установить и настроить доменные службы Active Directory (AD DS) в Windows Server 2019.. Узнайте, как развернуть AD DS, установить дополнительные контроллеры, настроить разрешения и управлять объектами AD, включая учетные записи пользователей и компьютеров, группы и подразделения. Сертифицированный инструктор Microsoft Эд Либерман покажет, как выполнять эти основные задачи администрирования с помощью AD Admin Center и командной строки, поэтому вы хорошо разберетесь в инструментах, которые чаще всего используют администраторы Windows Server.

Навыки, которые вы приобретете

Активный каталог

Получите общий сертификат

Поделитесь тем, что вы узнали, и станьте выдающимся профессионалом в желаемой отрасли с сертификатом, демонстрирующим ваши знания, полученные на курсе.

Обучение

LinkedIn Обучение

Сертификат об окончании

Демонстрация в вашем профиле LinkedIn в разделе «Лицензии и сертификаты»

Загрузите или распечатайте в формате PDF, чтобы поделиться с другими

Поделитесь изображением в Интернете, чтобы продемонстрировать свое мастерство

Познакомьтесь с инструктором

Эд Либерман

Технический автор в LinkedIn

Отзывы учащихся

364 оценки

Общий рейтинг рассчитывается на основе среднего значения представленных оценок. Оценки и обзоры могут быть отправлены только тогда, когда неанонимные учащиеся завершат не менее 40% курса. Это помогает нам избежать поддельных отзывов и спама.

Оценки и обзоры могут быть отправлены только тогда, когда неанонимные учащиеся завершат не менее 40% курса. Это помогает нам избежать поддельных отзывов и спама.

5 звезд

Текущее значение: 281

77%

4 звезды

Текущее значение: 72

19%

3 звезды

Текущее значение: 10

2%

2 звезды

Текущее значение: 0

0%

1 звезда

Текущее значение: 1

<1%

Содержание

Что включено

- Проверьте свои знания

5 викторин - Учитесь на ходу

Доступ на планшете и телефоне

Похожие курсы

43 м

Windows Server 2019: первый взгляд

3ч 18м

Основное обучение Windows Server 2019

Скачать курсы

Используйте приложение LinkedIn Learning для iOS или Android и смотрите курсы на своем мобильном устройстве без подключения к Интернету.

Добавление контроллера домена Windows Server 2019

Идентификатор КБ 0001262

Проблема

Когда-то добавление контроллера домена, на котором работала более новая версия семейства Windows Server, требовало открытия командной строки и подготовки схемы, а также подготовки групповой политики и т. д. Теперь все это происходит в фоновом режиме при добавлении контроллера домена 2019 и мастера. делает тяжелую работу за вас.

Решение

Контроллер домена с 2008 по 2019 год

2008–2016 Контроллер домена

Очевидно, сервер сначала должен быть членом домена!

- Для Server 2019 Функциональные уровни леса и домена должны быть равны « Windows Server 2008 ».

(В документации написано 2008 R2, но и Server 2008 работает без нареканий).

(В документации написано 2008 R2, но и Server 2008 работает без нареканий). - Для Server 2016 Forest и Domain Функциональные уровни должны быть равны Windows Server 2003 ‘.

Прежде чем начать!

Помните, что если ваш «уходящий в отставку» контроллер домена также является DNS/DHCP-сервером, вам также необходимо решить эту проблему и убедиться, что у вас нет службы или устройства, которые напрямую опрашивают старый контроллер домена (устройства Radius, брандмауэры, RSA). Бытовая техника, прокси-фильтры, программное обеспечение для защитных дверей и т. д.).

Процедура: Разверните контроллер домена 2019

При стандартной установке Диспетчер серверов будет открываться при каждой загрузке (если вы не отключили его!). Чтобы открыть его вручную, запустите «servermanager.exe» > «Управление» > «Добавить роли и компоненты».

Обычно я устанавливаю флажок «Пропустить эту страницу по умолчанию» > «Далее».

На основе ролей… > Далее.

Убедитесь, что выбран локальный сервер (если вы управляете другим сервером, вы, конечно, можете выполнить установку роли отсюда, но давайте не будем усложнять) > Далее.

Выберите Доменные службы Active Directory > Далее.

Далее.

Далее.

Убедитесь, что выбран «Перезапуск» > «Далее».

Далее.

Повышение роли Windows Server до контроллера домена

Вернуться в Диспетчер серверов > В разделе «Уведомления» щелкните предупреждающий треугольник > «Повысить уровень этого сервера до контроллера домена».

Предполагая, что у вас уже есть домен, и это , а не новое поле Установка > Добавить контроллер домена в существующий домен > Далее.

Введите и подтвердите пароль режима восстановления служб каталогов (DSRM), сделайте его таким, чтобы вы могли его запомнить в кризисной ситуации, или сохраните его где-нибудь в надежном месте > Далее.

Это нормально. Вы видите эту ошибку, поскольку она пытается создать делегирование для этой зоны DNS, а в иерархии DNS над вами нет сервера Windows. Например, если ваше доменное имя petelnetlive.co.uk > тогда у меня нет доступа для создания делегирования в пространстве домена .co. (Так что можете смело игнорировать) > Далее

Если у вас есть резервная копия AD, вы можете «Установить с носителя». Раньше это было удобно на удаленных сайтах с ужасной пропускной способностью, так как избавляло вас от необходимости копировать большой Active Directly через соединение «штаны» > Мне давно не приходилось этого делать > Далее.

Если вы не хотите изменить расположение установки AD по умолчанию > Далее.

_tcp.DOMAINNAME

_tcp.DOMAINNAME

(В документации написано 2008 R2, но и Server 2008 работает без нареканий).

(В документации написано 2008 R2, но и Server 2008 работает без нареканий).