Настройка dns сервера windows 2018 пошаговое руководство: Настройка dns сервера windows 2018 пошаговое руководство. Первый контроллер домена в лесу, на базе Windows 2012 R2. Настройка служб AD DS, DNS, DHCP

Содержание

Рекомендация. Настройте все зоны DNS на передачу зон исключительно на указанные IP-адреса

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

Почему это достойно внимания

Если перенос зоны настроен так, что позволяет переносить зоны на любой сервер, ваши данные зоны службы доменных имен (DNS) могут быть переданы на мошеннический DNS-сервер.

Эти раскрытые данные зоны DNS могут сделать вашу сеть более уязвимой для атак, потому что эти данные зоны DNS могут помочь злоумышленникам получить более полное представление о вашей сети с точки зрения доменных имен, имен компьютеров и IP-адресов ваших конфиденциальных сетевых ресурсов.

Посмотрите, как инженер по работе с клиентами объясняет проблему

Контекст & рекомендации

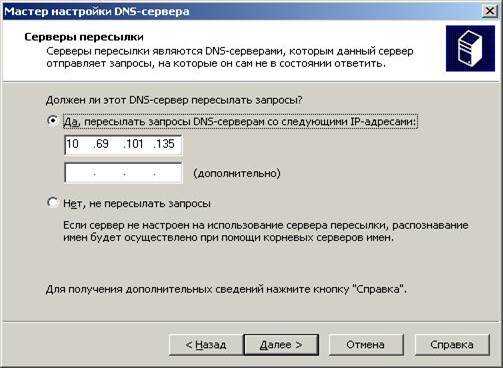

Процесс репликации файла зоны на несколько DNS-серверов называется переносом зоны. Перенос зоны достигается путем копирования файла зоны с одного DNS-сервера на другой. Источником информации о зоне в ходе такого переноса является основной DNS-сервер. Главный DNS-сервер может быть основным или дополнительным. Если главный DNS-сервер является основным, перенос зоны происходит непосредственно с DNS-сервера, где размещена основная зона. Если главный сервер является дополнительным, то файл зоны, полученный с основного DNS-сервера с помощью переноса зоны, является копией файла дополнительной зоны, доступного только для чтения.

Система доменных имен (DNS) изначально была разработана как открытый протокол и поэтому уязвима для злоумышленников. По умолчанию служба DNS-сервера позволяет переносить информацию о зоне только на серверы, перечисленные в записях ресурсов сервера имен (NS) зоны. Это безопасная конфигурация, но для повышения безопасности эта настройка должна быть изменена на вариант, позволяющий осуществлять перенос зон на указанные IP-адреса. Если вы измените эту настройку, позволив перенос зон на любой сервер, это может раскрыть ваши данные DNS злоумышленнику, пытающемуся получить отпечаток сети.

Получение отпечатка (футпринтинг) — это процесс получения злоумышленником данных зоны DNS, дающий ему доступ к доменным именам, именам компьютеров и IP-адресам конфиденциальных сетевых ресурсов. Злоумышленник обычно начинает атаку, используя эти данные DNS для создания диаграммы, или отпечатка, сети. Имена доменов и компьютеров DNS обычно указывают функцию или местоположение домена или компьютера, чтобы пользователям было проще запомнить и идентифицировать домены и компьютеры. Злоумышленник использует тот же принцип DNS, чтобы узнать функцию или расположение доменов и компьютеров в сети.

Злоумышленник использует тот же принцип DNS, чтобы узнать функцию или расположение доменов и компьютеров в сети.

Изучите следующие рекомендации по конфигурации переноса зон с точки зрения безопасности:

- Низкий уровень безопасности. Все зоны DNS разрешают перенос зоны на любой сервер.

- Средний уровень безопасности. Все зоны DNS ограничивают перенос зоны на серверы, перечисленные в записях ресурсов сервера имен (NS) в своих зонах.

- Высокий уровень безопасности. Все зоны DNS ограничивают перенос зоны на указанные IP-адреса.

Рекомендуемые действия

Чтобы настроить зону DNS на безопасный перенос зон, измените настройку переноса зон на вариант, позволяющий переносить зоны только на конкретные IP-адреса. Для этого выполните следующие действия:

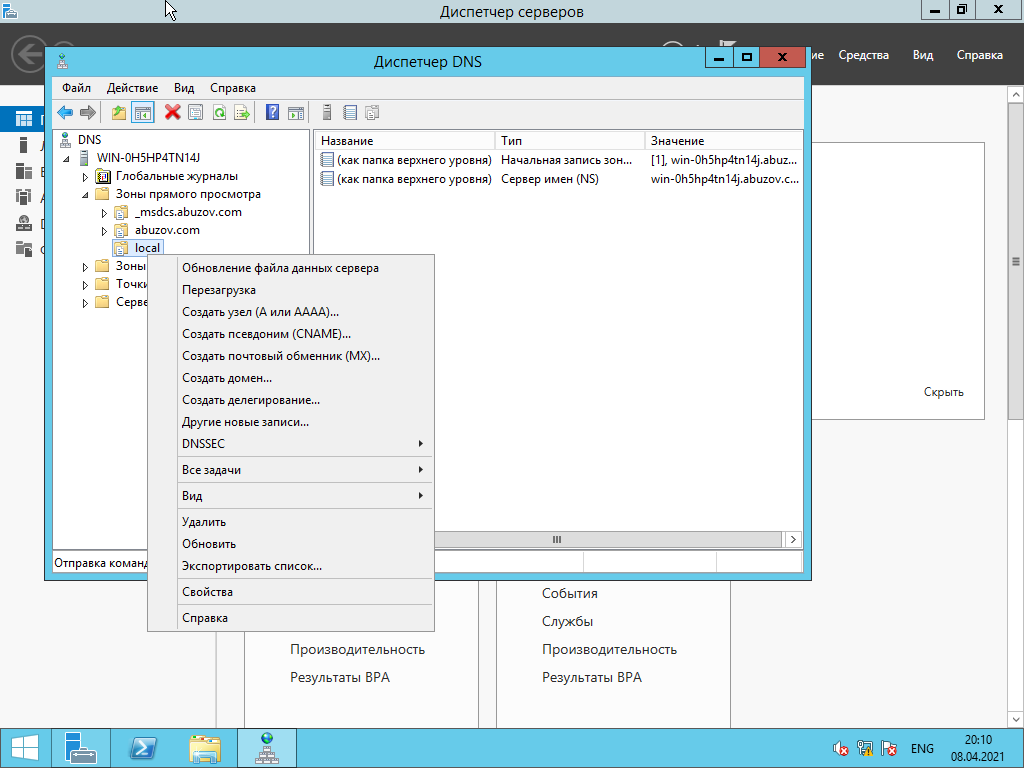

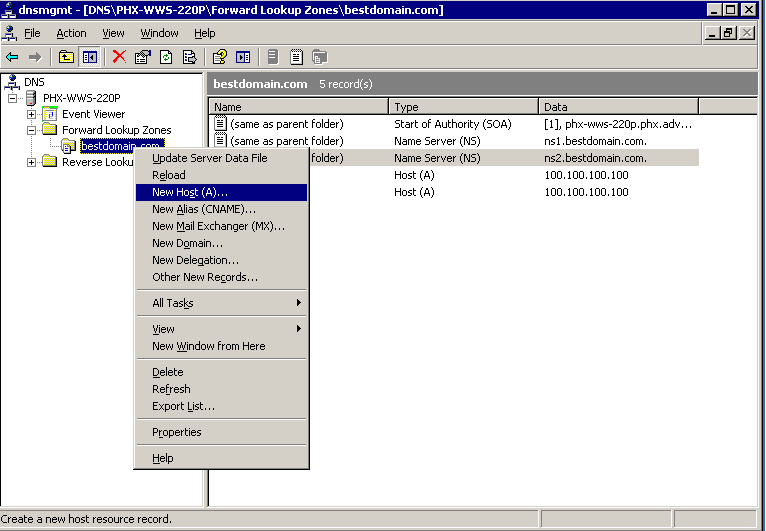

- В диспетчере DNS щелкните правой кнопкой мыши имя зоны DNS и выберите Свойства.

- На вкладке «Перенос зоны» нажмите Разрешить перенос зоны.

- Выберите Только на серверы из этого списка.

- Нажмите Изменить, а затем в списке IP-адресов дополнительных серверов введите IP-адреса серверов, которые хотите указать.

- После ввода всех необходимых IP-адресов нажмите OK.

С тем же результатом также можно использовать инструмент командной строки �dnscmd�.

- Откройте командную строку с повышенными привилегиями.

- Введите в командной строке приведенную ниже команду и нажмите клавишу ВВОД:

dnscmd <ServerName> /ZoneResetSecondaries <ZoneName> /SecureList [<SecondaryIPAddress…>]

Например:

dnscmd dnssvr1.contoso.com /zoneresetsecondaries test.contoso.com /securelist 11.0.0.2

Подробнее

Для получения дополнительной информации о том, как работает перенос зон, см. https://technet.microsoft.com/library/cc781340(WS.10).aspx.

Для получения дополнительной информации о том, как настроить перенос зоны, см. https://technet.microsoft.com/library/cc771652.aspx.

https://technet.microsoft.com/library/cc771652.aspx.

Чтобы оставить отзыв по Services Hub или содержимому в целом, отправьте свой отклик через UserVoice. По конкретным запросам и обновлениям контента, касающимся Services Hub, пожалуйста, свяжитесь в нашей командой поддержки, чтобы отправить обращение.

Пошаговое руководство по настройке DNS-сервера BIND в chroot среде для Red Hat (RHEL / CentOS) 7 / Хабр

Перевод статьи подготовлен для студентов курса «Безопасность Linux». Интересно развиваться в данном направлении? Смотрите запись трансляции мастер-класса Ивана Пискунова «Безопасность в Linux в сравнении с Windows и MacOS»

В этой статье я расскажу о шагах по настройке DNS-сервера на RHEL 7 или CentOS 7. Для демонстрации я использовал Red Hat Enterprise Linux 7.4. Наша цель — создать одну A-запись и одну PTR-запись для зоны прямого и обратного просмотра соответственно.

Сначала установите необходимые rpm-пакеты для DNS-сервера.

ПРИМЕЧАНИЕ: Для RHEL у вас должна быть активная подписка на RHN, или вы можете настроить локальный автономный репозиторий, с помощью которого менеджер пакетов «yum» сможет установить необходимые rpm-пакеты и зависимости.

# yum install bind bind-chroot caching-nameserver

Мои настройки:

# hostname

golinuxhub-client.example

Мой IP-адрес 192.168.1.7

# ip address | egrep 'inet.*enp0s3'

inet 192.168.1.7/24 brd 192.168.1.255 scope global dynamic enp0s3Поскольку мы будем использовать chroot, нужно отключить службу.

# systemctl stop named # systemctl disable named

Затем скопируйте необходимые файлы в каталог chroot.

ПРИМЕЧАНИЕ. Используйте аргумент -p в команде cp для сохранения прав и владельцев.

[root@golinuxhub-client ~]# cp -rpvf /usr/share/doc/bind-9.9.4/sample/etc/* /var/named/chroot/etc/ ‘/usr/share/doc/bind-9.9.4/sample/etc/named.conf’ -> ‘/var/named/chroot/etc/named.conf’ ‘/usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones’ -> ‘/var/named/chroot/etc/named.rfc1912.zones’

Затем скопируйте файлы, связанные с зоной, в новое место.

[root@golinuxhub-client ~]# cp -rpvf /usr/share/doc/bind-9.9.4/sample/var/named/* /var/named/chroot/var/named/ ‘/usr/share/doc/bind-9.9.4/sample/var/named/data’ -> ‘/var/named/chroot/var/named/data’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/my.external.zone.db’ -> ‘/var/named/chroot/var/named/my.external.zone.db’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/my.internal.zone.db’ -> ‘/var/named/chroot/var/named/my.internal.zone.db’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.ca’ -> ‘/var/named/chroot/var/named/named.ca’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.empty’ -> ‘/var/named/chroot/var/named/named.empty’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.localhost’ -> ‘/var/named/chroot/var/named/named.localhost’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/named.loopback’ -> ‘/var/named/chroot/var/named/named.loopback’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves’ -> ‘/var/named/chroot/var/named/slaves’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.ddns.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.ddns.internal.zone.db’ ‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.slave.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.slave.internal.zone.db’ ```bash Теперь давайте посмотрим на основной файл конфигурации. ```bash # cd /var/named/chroot/etc/

Очистите содержимое named.conf и вставьте следующее.

[root@golinuxhub-client etc]# vim named.conf

options {

listen-on port 53 { 127.0.0.1; any; };

# listen-on-v6 port 53 { ::1; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { localhost; any; };

allow-query-cache { localhost; any; };

};

logging {

channel default_debug {

file "data/named. run";

severity dynamic;

};

};

view my_resolver {

match-clients { localhost; any; };

recursion yes;

include "/etc/named.rfc1912.zones";

};

run";

severity dynamic;

};

};

view my_resolver {

match-clients { localhost; any; };

recursion yes;

include "/etc/named.rfc1912.zones";

};Информация, относящаяся к зоне, должна быть добавлена в /var/named/chroot/etc/named.rfc1912.zones. Добавьте записи, приведенные ниже. Файл example.zone — это файл зоны прямого просмотра, а example.rzone — файл обратной зоны.

ВАЖНОЕ ПРИМЕЧАНИЕ: Зона обратного просмотра содержит 1.168.192, поскольку мой IP-адрес 192.168.1.7

zone "example" IN {

type master;

file "example.zone";

allow-update { none; };

};

zone "1.168.192.in-addr.arpa" IN {

type master;

file "example.rzone";

allow-update { none; };

};Файлы, связанные с зонами, находятся здесь:

# cd /var/named/chroot/var/named/

Далее создадим файлы для прямой и обратной зоны. Имена файлов будут такими же, как выше в файле named. rfc1912.zones. У нас уже есть несколько шаблонов по умолчанию, которые мы можем использовать.

rfc1912.zones. У нас уже есть несколько шаблонов по умолчанию, которые мы можем использовать.

# cp -p named.localhost example.zone # cp -p named.loopback example.rzone

Как видите, текущие разрешения на все файлы и каталоги принадлежат root.

[root@golinuxhub-client named]# ll total 32 drwxr-xr-x. 2 root root 6 May 22 2017 data -rw-r--r--. 1 root root 168 May 22 2017 example.rzone -rw-r--r--. 1 root root 152 May 22 2017 example.zone -rw-r--r--. 1 root root 56 May 22 2017 my.external.zone.db -rw-r--r--. 1 root root 56 May 22 2017 my.internal.zone.db -rw-r--r--. 1 root root 2281 May 22 2017 named.ca -rw-r--r--. 1 root root 152 May 22 2017 named.empty -rw-r--r--. 1 root root 152 May 22 2017 named.localhost -rw-r--r--. 1 root root 168 May 22 2017 named.loopback drwxr-xr-x. 2 root root 71 Feb 12 21:02 slaves

Измените права всех файлов, указав в качестве владельца пользователя root и группу named.

# chown root:named *

Но для data владелец должен быть named:named.

# chown -R named:named data # ls -l total 32 drwxr-xr-x. 2 named named 6 May 22 2017 data -rw-r--r--. 1 root named 168 May 22 2017 example.rzone -rw-r--r--. 1 root named 152 May 22 2017 example.zone -rw-r--r--. 1 root named 56 May 22 2017 my.external.zone.db -rw-r--r--. 1 root named 56 May 22 2017 my.internal.zone.db -rw-r--r--. 1 root named 2281 May 22 2017 named.ca -rw-r--r--. 1 root named 152 May 22 2017 named.empty -rw-r--r--. 1 root named 152 May 22 2017 named.localhost -rw-r--r--. 1 root named 168 May 22 2017 named.loopback drwxr-xr-x. 2 root named 71 Feb 12 21:02 slaves

Добавьте приведенное ниже содержимое в файл прямой зоны. Здесь мы создаем A-запись для localhost (golinuxhub-client) и еще одну для сервера (golinuxhub-server).

# vim example.zone

$TTL 1D

@ IN SOA example. root (

1 ; serial

3H ; refresh

15M ; retry

1W ; expire

1D ) ; minimum

IN NS example. IN A 192.168.1.7

golinuxhub-server IN A 192.168.1.5

golinuxhub-client IN A 192.169.1.7

IN A 192.168.1.7

golinuxhub-server IN A 192.168.1.5

golinuxhub-client IN A 192.169.1.7Далее добавьте содержимое в файл обратной зоны. Здесь мы создаем PTR-запись для golinuxhub-client и для сервера golinuxhub-server.

# vim example.rzone

$TTL 1D

@ IN SOA example. root.example. (

1997022700 ; serial

28800 ; refresh

14400 ; retry

3600000 ; expire

86400 ) ; minimum

IN NS example.

5 IN PTR golinuxhub-server.example.

7 IN PTR golinuxhub-client.example.Прежде чем мы запустим сервис named-chroot, проверим конфигурацию файла зоны.

[root@golinuxhub-client named]# named-checkzone golinuxhub-client.example example.zone zone golinuxhub-client.example/IN: loaded serial 1 OK [root@golinuxhub-client named]# named-checkzone golinuxhub-client.example example.rzone zone golinuxhub-client.example/IN: loaded serial 1997022700 OK

Все выглядит хорошо. Теперь проверьте файл конфигурации, используя следующую команду.

[root@golinuxhub-client named]# named-checkconf -t /var/named/chroot/ /etc/named.conf

Итак, все выполнено успешно.

[root@golinuxhub-client named]# echo $? 0

ВАЖНОЕ ПРИМЕЧАНИЕ: у меня SELinux находится в режиме permissive

# getenforce Permissive

Все выглядит хорошо, так что пора запускать наш сервис named-chroot .

[root@golinuxhub-client named]# systemctl restart named-chroot

[root@golinuxhub-client named]# systemctl status named-chroot

● named-chroot.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/named-chroot.service; disabled; vendor preset: disabled)

Active: active (running) since Mon 2018-02-12 21:53:23 IST; 19s ago

Process: 5236 ExecStop=/bin/sh -c /usr/sbin/rndc stop > /dev/null 2>&1 || /bin/kill -TERM $MAINPID (code=exited, status=0/SUCCESS)

Process: 5327 ExecStart=/usr/sbin/named -u named -c ${NAMEDCONF} -t /var/named/chroot $OPTIONS (code=exited, status=0/SUCCESS)

Process: 5325 ExecStartPre=/bin/bash -c if [ ! "$DISABLE_ZONE_CHECKING" == "yes" ]; then /usr/sbin/named-checkconf -t /var/named/chroot -z "$NAMEDCONF"; else echo "Checking of zone files is disabled"; fi (code=exited, status=0/SUCCESS)

Main PID: 5330 (named)

CGroup: /system. slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.

slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client. example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192.

example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192. 168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122

168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122Как вы видите, мы получили положительный ответ (ANSWER) на наш запрос (QUERY).

[root@golinuxhub-client named]# dig -x 192.168.1.7 ; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.7 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 55804 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;7.1.168.192.in-addr.arpa. IN PTR ;; ANSWER SECTION: 7.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-client.example. ;; AUTHORITY SECTION: 1.168.192.in-addr.arpa. 86400 IN NS example. ;; ADDITIONAL SECTION: example. 86400 IN A 192.168.1.7 ;; Query time: 1 msec ;; SERVER: 192.168.1.7#53(192.168.1.7) ;; WHEN: Mon Feb 12 22:12:54 IST 2018 ;; MSG SIZE rcvd: 122

Точно так же мы можем проверить прямую зону.

[root@golinuxhub-client named]# nslookup golinuxhub-client.example Server: 192.168.1.7 Address: 192.168.1.7#53 Name: golinuxhub-client.example Address: 192.169.1.7 [root@golinuxhub-client named]# nslookup golinuxhub-server.example Server: 192.168.1.7 Address: 192.168.1.7#53 Name: golinuxhub-server.example Address: 192.168.1.5

Эта статья немного устарела, так как в RHEL 7 теперь не нужно копировать файлы конфигурации bind в chroot. Step-by-Step Tutorial: Configure DNS Server using bind chroot (CentOS/RHEL 7).

Пошаговое руководство для 2022

Чтобы начать настройку Active Directory с компьютера Windows, вам потребуются инструменты RSAT, в том числе диспетчер серверов и другие важные консоли, такие как PowerShell. Из «Диспетчера серверов» вы сможете контролировать свой сервер и добавлять новые ключевые роли и функции, такие как AD DS и DNS — инструменты, необходимые для начала работы с Active Directory.

В этом руководстве по Active Directory вы узнаете, как настроить Active Directory с нуля. Мы предоставим вам пошаговые инструкции по установке RSAT для регистрации и управления AD, а также рассмотрим процесс установки доменных служб Active Directory (AD DS) для настройки леса Active Directory и контроллера домена. . Наконец, мы настроим зоны DNS-сервера и завершим дополнительными ключевыми настройками.

Мы предоставим вам пошаговые инструкции по установке RSAT для регистрации и управления AD, а также рассмотрим процесс установки доменных служб Active Directory (AD DS) для настройки леса Active Directory и контроллера домена. . Наконец, мы настроим зоны DNS-сервера и завершим дополнительными ключевыми настройками.

Содержание

- Установка инструментов RSAT

- Установка и запуск AD DS на Windows Server 2019

- Создание леса и домена Active Directory

- Настройка зон DNS-сервера Active Directory

- Дополнительная настройка Active Directory

1. Настройка Active Directory с помощью RSAT

Чтобы настроить Active Directory, на компьютере с Windows должны быть запущены средства удаленного администрирования сервера Microsoft (RSAT). RSAT позволяет ИТ-администраторам удаленно управлять ролями и функциями в Windows Server 2012 и 2016. RSAT включает диспетчер серверов, оснастки консоли управления (MMC), командлеты PowerShell, консоли и дополнительные инструменты командной строки для администрирования ролей Windows Server. и особенности.

и особенности.

- RSAT совместим с серверами Windows под управлением Windows 10, Windows 8.1, Windows 8, Windows 7 или Windows Vista.

- Вы можете установить RSAT 10 только в полной версии Windows Professional, Windows Enterprise или Windows Education.

- Вы не можете установить RSAT в Windows Home, Standard edition или на компьютерах под управлением Windows RT 8.1

Как установить RSAT?

Если у вас установлено обновление Windows 10 от октября 2018 г. (1809) или более поздней версии, RSAT уже включен в качестве набора функций по запросу.

- Перейдите в «Настройки» > «Приложения» > «Приложения и функции» > «Управление дополнительными функциями» > «Добавить функцию».

- Прокрутите вниз, найдите и выберите RSAT: доменные службы Active Directory и облегченные инструменты каталогов. Нажмите «Установить».

До обновления от 10 октября (1809) — Windows 8 или Windows 10 (1803)

- Загрузите RSAT для Windows 10 с официального сайта Microsoft.

- Дважды щелкните программу установки (.msu) и нажмите «Установить». Продолжайте и примите условия лицензии и дождитесь окончания установки.

- Выберите Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows.

- Прокрутите вниз, найдите и разверните «Средства удаленного администрирования сервера».

- Нажмите Инструменты администрирования ролей. Убедитесь, что выбраны «AD DS и инструменты AD LDS». Нажмите «AD DS и инструменты AD LDS», чтобы убедиться, что модуль Active Directory для Windows PowerShell и инструменты AD DS отмечены.

2. Установка и запуск AD DS на Windows Server 2019

Доменные службы Active Directory (AD DS) предоставляют основные функции Active Directory для управления пользователями и компьютерами. Сервер с ролью AD DS считается контроллером домена (DC). Этот сервер выполняет аутентификацию и авторизацию всех пользователей и компьютеров в домене Windows. Он также назначает и обеспечивает соблюдение политик безопасности и принудительно устанавливает и обновляет программное обеспечение.

Он также назначает и обеспечивает соблюдение политик безопасности и принудительно устанавливает и обновляет программное обеспечение.

Чтобы настроить Active Directory DS на Windows Server 2019, вам потребуется следующее:

- Права администратора на сервере.

- Сервер со статическим IP-адресом.

- Знание организационных стандартов именования.

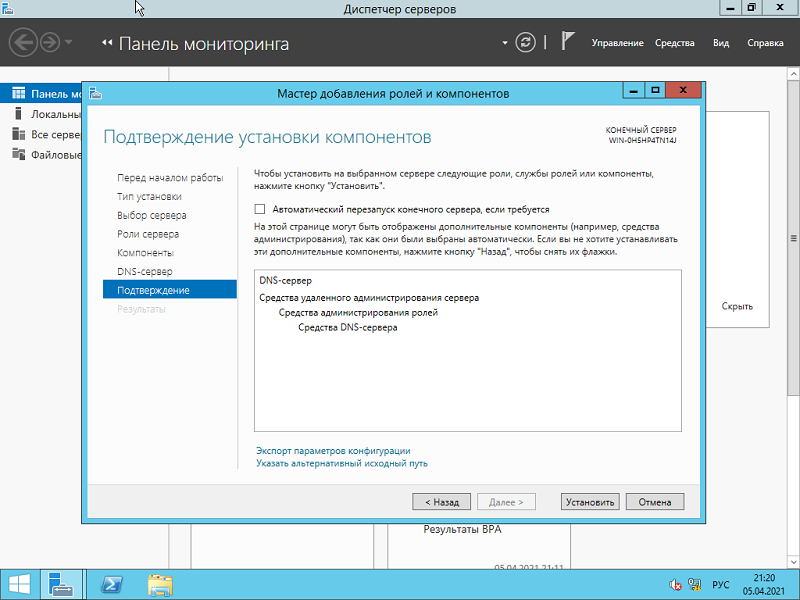

Как установить роль AD DS

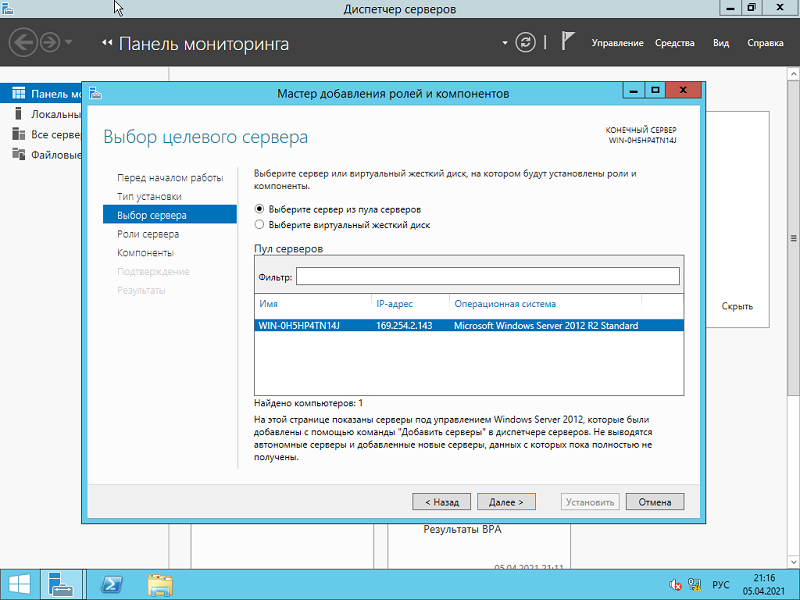

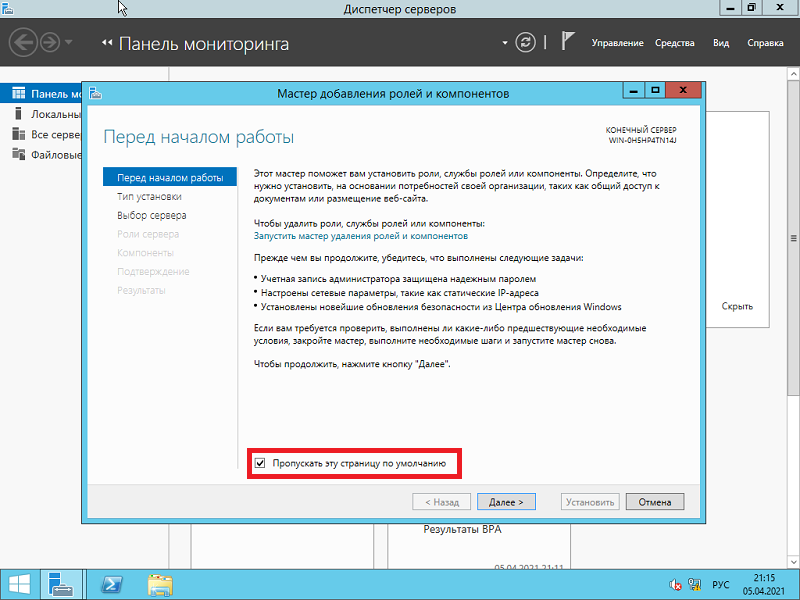

- Откройте Диспетчер серверов > Управление > Добавить роли и компоненты.

- В разделе «Тип установки» выберите «Установка на основе ролей или функций» и нажмите «Далее».

- В разделе «Выбор сервера» вам необходимо выбрать локальный сервер (или любой удаленный сервер), на котором вы хотите установить роль AD DS. Эта опция показывает наш локальный сервер NAT-DC01 с IP-адресом и версией ОС.

- Выберите свой сервер и нажмите Далее.

- В разделе «Роли сервера» найдите и выберите «Доменные службы Active Directory».

Как только вы выберете эту опцию, появится новое всплывающее окно. В этом окне показаны функции, необходимые для AD DS, которые необходимо включить. Нажмите «Включить инструменты управления» и нажмите «Добавить функции».

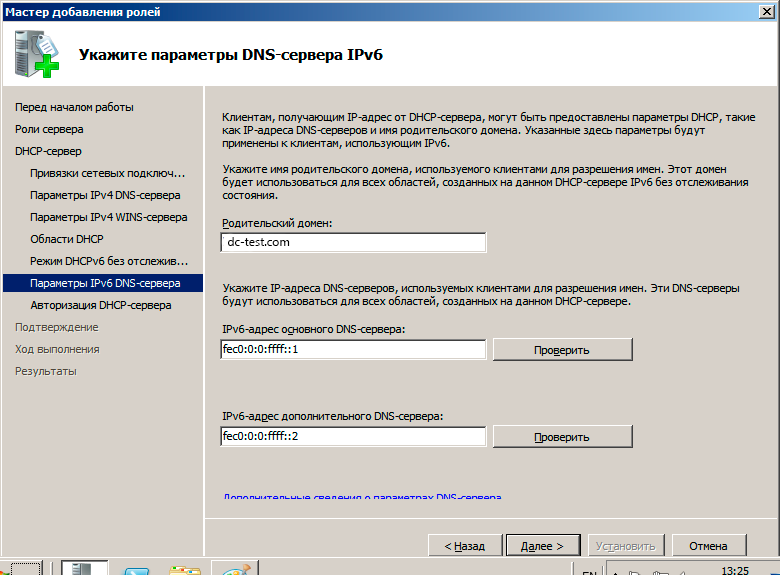

Как только вы выберете эту опцию, появится новое всплывающее окно. В этом окне показаны функции, необходимые для AD DS, которые необходимо включить. Нажмите «Включить инструменты управления» и нажмите «Добавить функции». - Если ваш сервер AD также имеет роль DNS-сервера, вам нужно выбрать ее здесь. Прокрутите вниз до «DNS-сервер» и включите необходимые функции. Чтобы ваш сервер был DNS-сервером, вам необходимо иметь статический IP-адрес.

- В компонентах, AD DS и DNS-сервере нажмите «Далее».

- При подтверждении проверьте конфигурацию и нажмите «Установить».

- Дождитесь завершения установки. Пока не закрывайте шаг «Результаты» в мастере установки.

3. Создание леса и домена Active Directory

После завершения установки и , прежде чем закрыть мастер установки, выберите «Повысить уровень этого сервера до контроллера домена».

- Откроется новый мастер настройки доменных служб Active Directory.

Он содержит три варианта развертывания: «Добавить контроллер домена в существующий домен», «Добавить новый домен в существующий лес» или «Добавить новый лес». Поскольку мы начинаем с нуля, мы собираемся создать совершенно новый лес.

Он содержит три варианта развертывания: «Добавить контроллер домена в существующий домен», «Добавить новый домен в существующий лес» или «Добавить новый лес». Поскольку мы начинаем с нуля, мы собираемся создать совершенно новый лес.

Примечание: Перед созданием первого контроллера домена вам понадобится лес, а перед созданием леса вам понадобится действующий корневой домен. Все клиенты Active Directory используют протокол DNS для поиска контроллеров домена, и все контроллеры домена также используют DNS для связи. Примером имени корневого домена AD может быть что-то вроде «nat. local» или «nat-internal.company.com», где «nat-internal» — имя внутреннего домена AD, а «company.com» — имя внешнего ресурса.

- На следующем экране: «Параметры контроллера домена» вы сможете выбрать функциональный уровень нового леса и корневого домена.

Примечание. Функциональные уровни — это элементы управления, определяющие функции AD DS, используемые в домене или лесу. По состоянию на ноябрь 2020 г. последними доступными уровнями являются уровни Windows Server 2016.

По состоянию на ноябрь 2020 г. последними доступными уровнями являются уровни Windows Server 2016.

- Укажите возможности контроллера домена. Поскольку это первый контроллер домена AD, установите флажки DNS-сервер и Глобальный каталог.

- Задайте пароль для режима восстановления служб каталогов (DSRM). И нажмите «Далее».

- Пропустить Параметры DNS . Теперь нет необходимости в делегировании DNS.

- В Дополнительные параметры вы увидите доменное имя NetBIOS, взятое из корневого домена. Но вы также вольны изменить его.

- В Пути вы сможете указать расположение базы данных AD DS, файлов журналов и папок SYSVOL.

- В просмотрите параметры , вы сможете проверить свою конфигурацию и вернуться, если хотите внести какие-либо изменения перед установкой.

- Проверка предварительных требований покажет вам контрольный список с предупреждениями или критическими сигналами тревоги.

Если проверка пройдена, она загорится зеленым светом, и вы сможете установить AD DS с новым контроллером домена и лесом. Вы можете позаботиться об этих предупреждениях позже.

Если проверка пройдена, она загорится зеленым светом, и вы сможете установить AD DS с новым контроллером домена и лесом. Вы можете позаботиться об этих предупреждениях позже. - Нажмите Установить. Сервер установится и перезапустится автоматически.

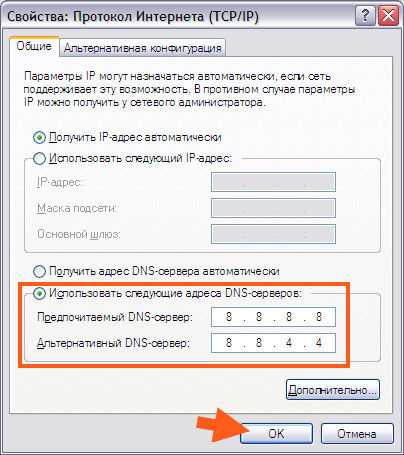

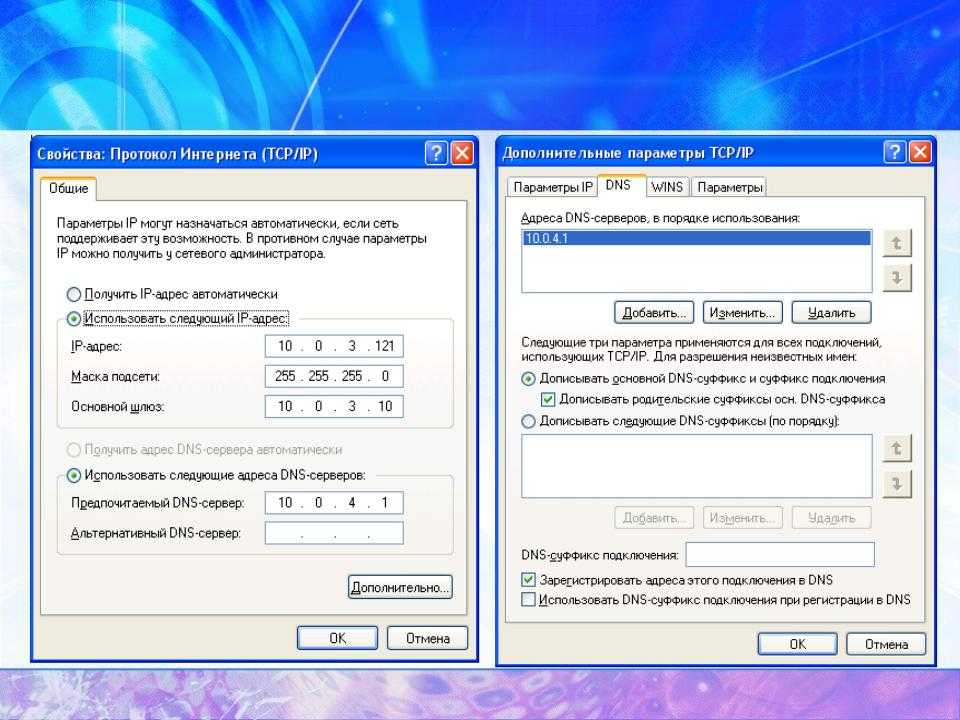

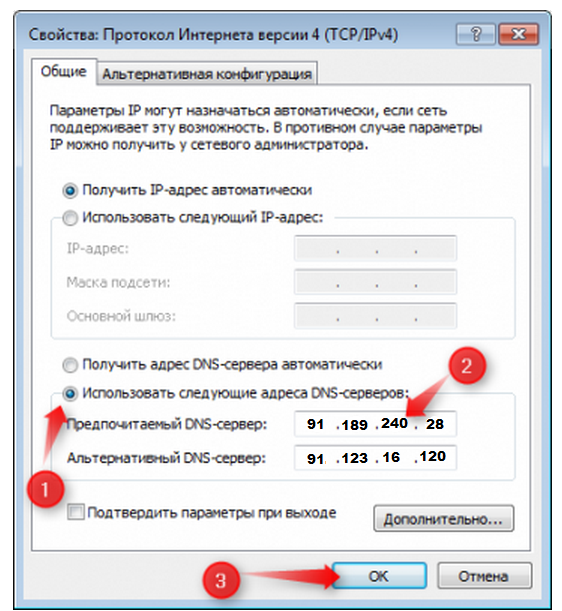

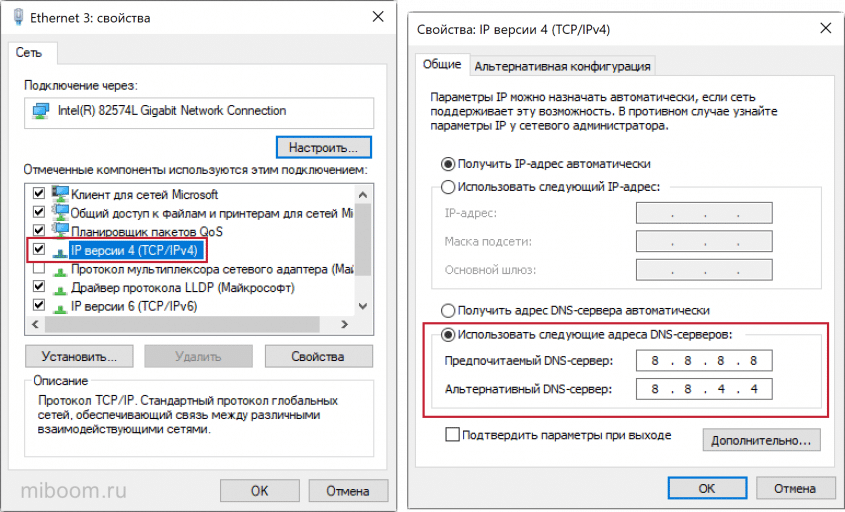

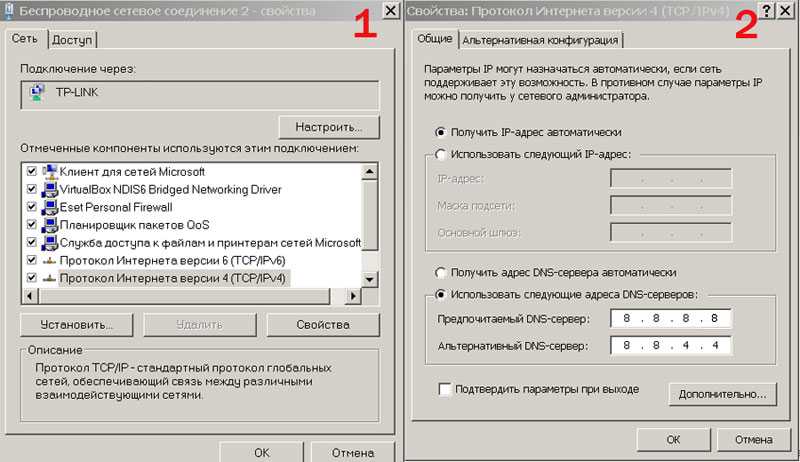

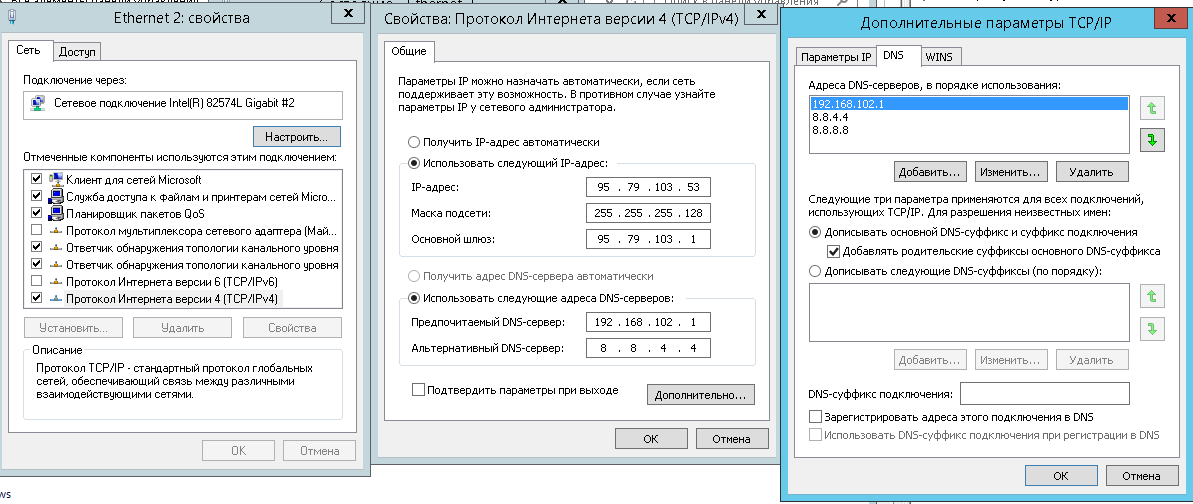

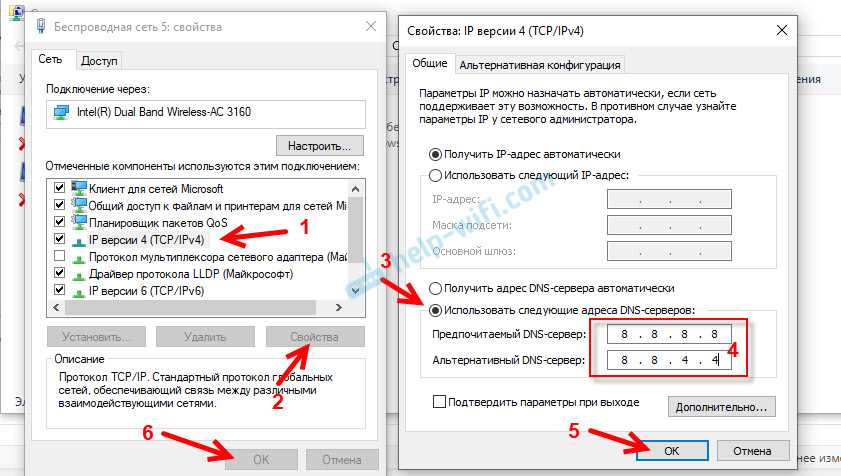

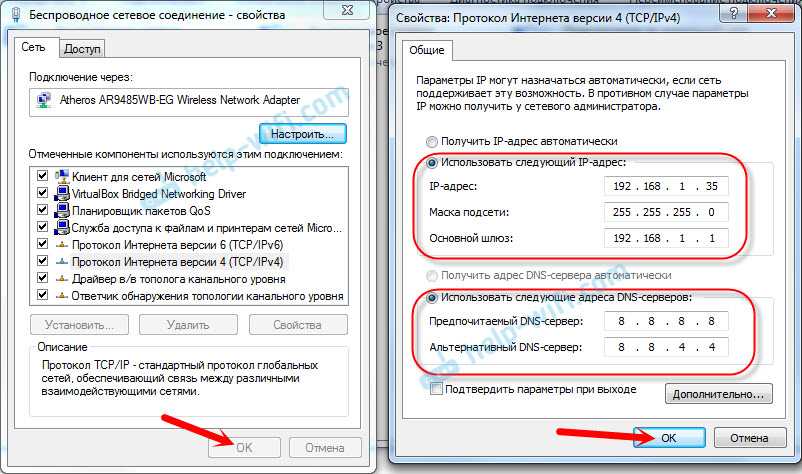

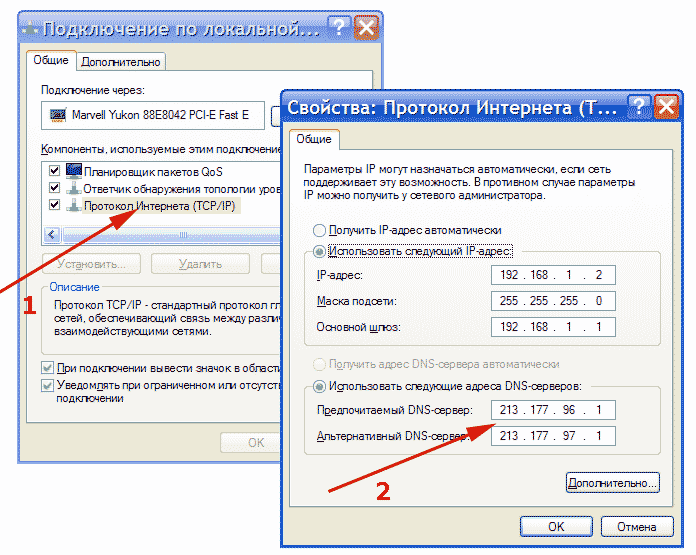

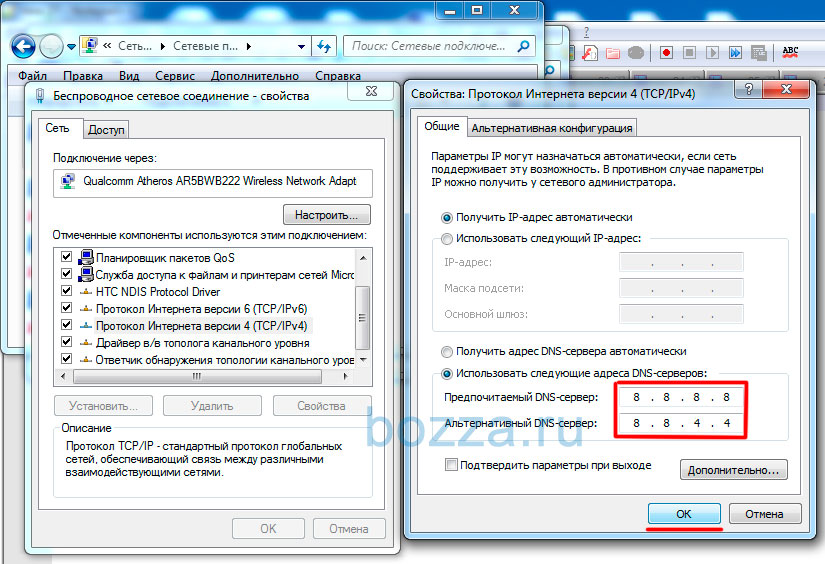

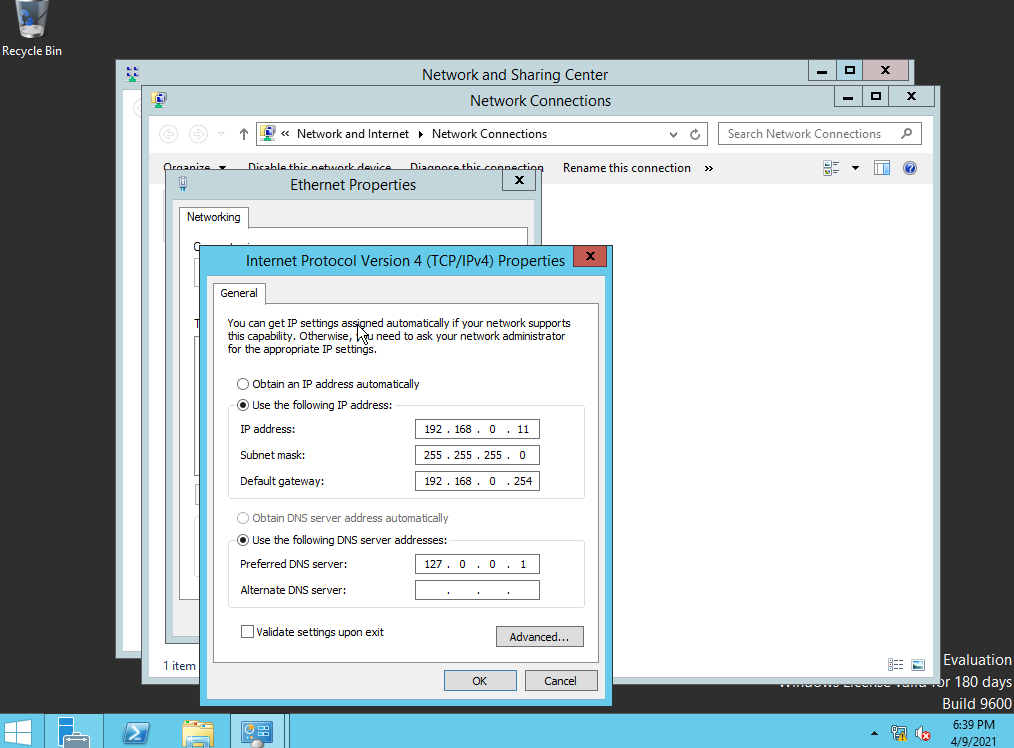

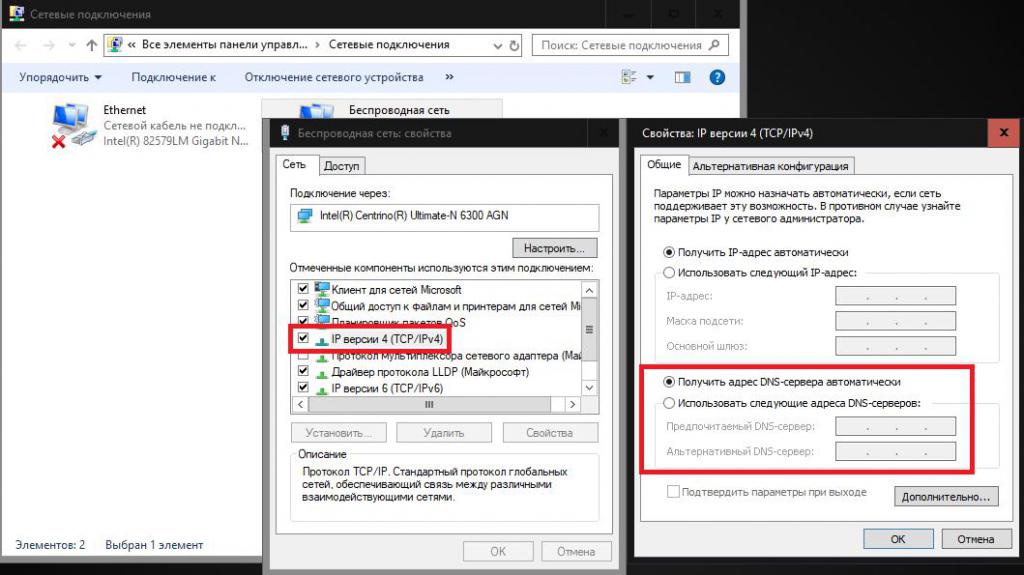

Примечание: Если вы получили сообщение, подобное моему (у этого сервера есть один физический сетевой адаптер, который не имеет статического IP-адреса), это связано с тем, что вы не настроили статический IP-адрес. Для этого перейдите в «Панель управления» > «Сеть и Интернет» > «Сетевые подключения» > «Выбрать адаптер Ethernet» > щелкните правой кнопкой мыши и перейдите в «Свойства». В свойствах Ethernet выберите IPv4 и нажмите «Свойства».

- Выберите «Использовать следующий IP-адрес». Затем, в соответствии с вашей схемой IP-адресации, дайте вашему серверу информацию об IP-адресе, подсети и шлюзе по умолчанию, а также информацию DNS (ваш IP).

Как вы могли заметить, сервер использует 127. 0.0.1 (петлевой IP-адрес), потому что сам сервер действует как DNS-сервер. Поэтому вам нужно изменить «Предпочитаемый DNS-сервер» на статический IP-адрес вашего сервера (например, 192.168.76.3).

0.0.1 (петлевой IP-адрес), потому что сам сервер действует как DNS-сервер. Поэтому вам нужно изменить «Предпочитаемый DNS-сервер» на статический IP-адрес вашего сервера (например, 192.168.76.3).

Проверьте конфигурацию

- Получите доступ к консоли управления AD DS. Перейдите в «Диспетчер серверов» и нажмите «Инструменты».

- Откройте раздел «Пользователи и компьютеры Active Directory», чтобы убедиться в правильности имен и функциональных уровней вашего нового контроллера домена. Затем изучите свой контроллер домена (в нашем случае физ. локальный), щелкнув его правой кнопкой мыши и открыв «Свойства».

- В свойствах проверьте имя контроллера домена и функциональный уровень.

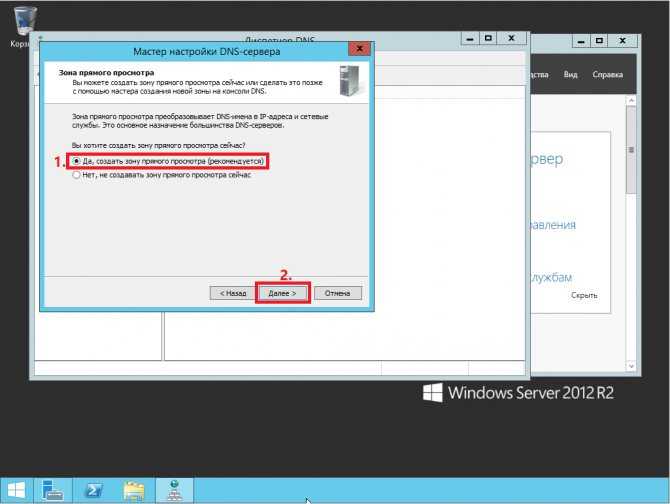

4. Настройте зоны DNS-сервера Active Directory

Вы уже установили доменные службы Active Directory, роль DNS и создали новый лес и контроллер домена. Теперь вам нужно только настроить зоны DNS.

Зона DNS формируется записями ресурсов (IP-блоками и именами), используемыми для разрешения запросов DNS. Наиболее распространенным типом зоны в Active Directory является зона DNS, интегрированная в Active Directory. Чтобы узнать больше об Active Directory и зонах, ознакомьтесь с этим замечательным руководством по терминологии, определениям и основам.

Наиболее распространенным типом зоны в Active Directory является зона DNS, интегрированная в Active Directory. Чтобы узнать больше об Active Directory и зонах, ознакомьтесь с этим замечательным руководством по терминологии, определениям и основам.

- Откройте «Диспетчер серверов» > Перейдите в «Инструменты» > Нажмите «DNS».

- В DNS разверните свой сервер и откройте «Зоны прямого просмотра». Вы заметите две основные зоны DNS, интегрированные с AD. «Нац. local» — это имя корневого домена, которое мы назначили в предыдущем процессе настройки AD DS. Зона _msdcs — это отдельная зона, хранящаяся в разделе приложения. Эта зона реплицируется на каждый контроллер домена, являющийся DNS-сервером.

- Как вы заметили, зоны прямого просмотра уже есть, но теперь вам нужно создать зону обратного просмотра.

Примечание. Зоны прямого просмотра или зоны обратного просмотра? Зоны прямого просмотра разрешают имена в IP-адреса, а зоны обратного просмотра разрешают IP-адреса в имена.

- Теперь настроим зону обратного просмотра. Сначала щелкните правой кнопкой мыши «Зона обратного просмотра» и выберите «Новая зона…».

- В мастере создания новой зоны оставьте тип зоны «основная зона» и установите флажок «Сохранить зону в Active Directory». Затем нажмите «Далее».

- В разделе «Область репликации зоны AD » как вы хотите реплицировать данные DNS? выберите «Всем DNS-серверам, работающим на контроллерах домена в этом домене: (ваше доменное имя)».

- На следующем экране выберите «Зона обратного просмотра IPv4» и нажмите «Далее».

- Укажите сетевой идентификатор зоны обратного просмотра , чтобы идентифицировать зону обратного просмотра. Эти первые три октета являются сетевым идентификатором вашего сервера.

- Если вы не знаете IPv4-адрес своего сервера, используйте утилиту «cmd» и команду «ipconfig».

- Нажмите «Далее» > «Далее» > и «Готово».

- Проверьте новую зону обратного просмотра. Внутри вы должны увидеть две записи ресурсов DNS, SOA и NS.

- Обновите запись А. Запись A, также известная как запись хоста или хост DNS, находится в файле зоны DNS вашего домена. Он устанавливает связь между доменами и соответствующими IP-адресами. Другими словами, запись A содержит имена хостов со связанными с ними IPv4-адресами.

- Чтобы включить обратный просмотр, вы должны разрешить запись указателя (PTR). Запись PTR создает указатель, который сопоставляет адрес IPv4 с именем хоста.

- Щелкните правой кнопкой мыши запись узла A и выберите «Свойства». Появится новое окно «Свойства». Сначала установите флажок «Обновить запись связанного указателя (PTR)». Затем нажмите «Применить» > «ОК».

- Проверьте зону обратного просмотра . Если вы не видите запись PTR в зоне обратного просмотра, вам необходимо обновить ее.

Щелкните правой кнопкой мыши пустое место и нажмите «Обновить». Должна появиться новая запись PTR.

Щелкните правой кнопкой мыши пустое место и нажмите «Обновить». Должна появиться новая запись PTR.

Переименуйте ваш сервер домена AD

Необязательно: если вы хотите настроить новый DNS-сервер, вам нужно будет переименовать текущий сервер домена и создать новые зоны.

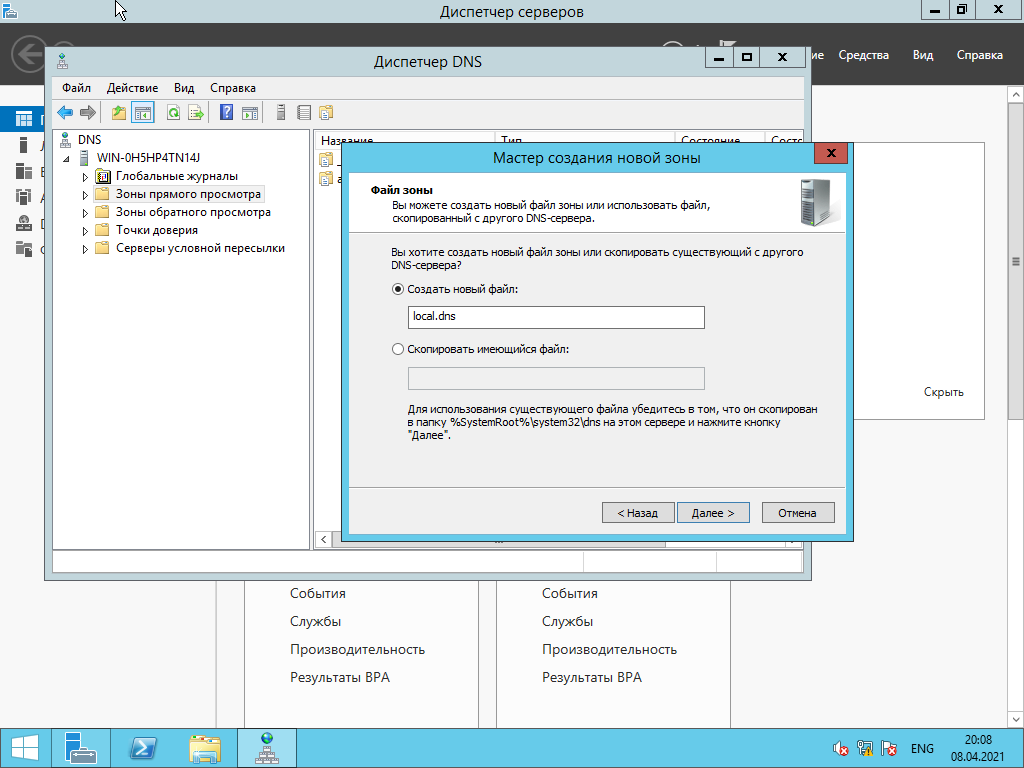

- Откройте Диспетчер DNS, откройте свой сервер и разверните «Зоны прямого просмотра». Теперь вам нужно создать еще две зоны, поэтому щелкните правой кнопкой мыши «Зоны прямого просмотра» и выберите «Новая зона».

- Откроется «Мастер создания новой зоны».

- В Зоне введите , выберите «Основная зона» и установите флажок «Сохранить зону в Active Directory».

- В области репликации зоны AD . Выберите способ репликации данных DNS.

- Дайте вашему DNS имя зоны (например, netadmintools.com).

- Оставьте динамические обновления по умолчанию и нажмите «Далее».

- Сделайте то же самое для имени второй зоны, но измените область именования и репликации. Для имени используйте знак подчеркивания (_) + msdcs (например, _msdcs.netadmintools.com), а для репликации используйте параметр: «ко всем DNS-серверам, работающим на контроллерах домена в этом лесу: …»

- Вы получите две новые зоны DNS.

- Эти две зоны сейчас ничего не делают, так как каждый контроллер домена в лесу все еще использует старые зоны.

- Вам потребуется переименовать доменное имя Active Directory. Вы можете использовать утилиту командной строки PowerShell «Rendom /list», чтобы вывести список контекста именования в лесу в формате XML.

- Откройте файл XML и замените имя DNS для каждого контроллера домена в лесу. Затем перейдите к загрузке XML-файла в раздел леса, используя «Rendom /upload». Чтобы изменить контроллер домена, выполните «Rendom /prepare» и «Rendom /execute» и перезапустите сервер.

5. Дополнительная настройка Active Directory

Ниже приведены две важные дополнительные настройки Active Directory.

Добавление нового контроллера домена к существующему корневому домену

- Убедитесь, что оба домена подключены.

- Создайте новый домен. Перейдите в раздел «Добавить роли и компоненты», выберите установку на основе ролей или компонентов и выберите локальный сервер. В ролях сервера выберите доменные службы Active Directory.

- Перед завершением установки выберите «Повысить уровень этого сервера до контроллера домена». На следующем экране: «Конфигурация развертывания» выберите «Добавить контроллер домена в существующий домен» . Выберите свой домен по имени или учетным данным.

- В дополнительных параметрах выберите «Реплицировать из» и «ваш корневой контроллер домена». Затем продолжайте и установите его.

- Измените DNS-сервер нового контроллера домена на основной DNS-сервер.

Создайте новых пользователей, компьютеры или группы Active Directory

- Перейдите в Диспетчер серверов > Локальный сервер > Инструменты > Пользователи и компьютеры Active Directory.

- Щелкните правой кнопкой мыши имя своего домена (или внутри любой организационной единицы) > «Создать» > «Пользователи, компьютер или группа».

- Если вы создаете нового пользователя, вам необходимо добавить имя и фамилию, логин и пароль. Если вы создаете новую группу, дайте ей новое имя.

- Чтобы добавить нового пользователя или компьютер в новую группу, щелкните правой кнопкой мыши нового пользователя, «Добавить в группу» > «Найдите и выберите группу».

Управление несколькими экземплярами AD

Active Directory предоставляет систему управления правами доступа в Windows Server для доступа к локальным ресурсам, но она также встроена во многие другие системы. Если вы используете Microsoft 365 в облаке, у вас есть другая реализация, которой вы не можете управлять из интерфейса, встроенного в Windows Server. Существуют и другие инструменты, использующие Active Directory для управления учетными записями пользователей, такие как Google Workspaces, и есть реализации AD, доступные в Azure и AWS.

Существуют и другие инструменты, использующие Active Directory для управления учетными записями пользователей, такие как Google Workspaces, и есть реализации AD, доступные в Azure и AWS.

Хотя все эти разные разновидности AD функционально одинаковы, технически они разделены из-за разной инфраструктуры, поддерживающей каждую службу, вы не можете объединить их администрирование с помощью собственных консолей, предлагаемых каждым пакетом. Вместо этого вам нужно настроить свои учетные записи пользователей в одной системе и экспортировать их в другие — это называется репликацией. С помощью этого метода вы можете создать согласованный список учетных записей пользователей для всех приложений и платформ, к которым ваши бизнес-пользователи должны получить доступ, и создать среду единого входа.

ManageEngine AD360 — БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ

Самый простой способ координации всех ваших служб Active Directory — с помощью стороннего инструмента координации, такого как ManageEngine AD360 . Система AD360 представляет собой набор служб AD и предоставляет консоль, которая заменяет интерфейс Active Directory. С помощью этой системы вы управляете своим стандартным экземпляром Active Directory через AD360, и этот инструмент автоматически передает эти значения всем вашим экземплярам AD за кулисами. Лучший способ понять преимущества такой системы, экономящей время, — это получить доступ к 30-дневная бесплатная пробная версия AD360.

Система AD360 представляет собой набор служб AD и предоставляет консоль, которая заменяет интерфейс Active Directory. С помощью этой системы вы управляете своим стандартным экземпляром Active Directory через AD360, и этот инструмент автоматически передает эти значения всем вашим экземплярам AD за кулисами. Лучший способ понять преимущества такой системы, экономящей время, — это получить доступ к 30-дневная бесплатная пробная версия AD360.

Пошаговое руководство по настройке Active Directory на Windows Server 2016 — Технический блог

Последнее обновление: 16 октября 2016 г., Дишан М. Фрэнсис 12, 2016. Таким образом, большинство из них ищут способы обновления или, по крайней мере, начинают тестирование в своей лабораторной среде. (если не хватило смелости попробовать технические превью

).

Что нового в Active Directory?

Есть интересные новые функции, такие как членство в группах по времени, управление привилегированным доступом и т. д., но в этом посте я не буду обсуждать их, так как собираюсь написать отдельные статьи, чтобы предоставить больше информации об этих новых функциях. Но все же вы можете найти более подробную информацию https://technet.microsoft.com/en-us/windows-server-docs/identity/whats-new-active-directory-domain-services

д., но в этом посте я не буду обсуждать их, так как собираюсь написать отдельные статьи, чтобы предоставить больше информации об этих новых функциях. Но все же вы можете найти более подробную информацию https://technet.microsoft.com/en-us/windows-server-docs/identity/whats-new-active-directory-domain-services

В этом посте я собираюсь продемонстрировать как установить Active Directory на Windows Server 2016.

Перед установкой AD важно понять, каковы минимальные требования для установки Windows Server 2016. Эту информацию можно найти в https://technet.microsoft.com/en-us/windows-server-docs/get-started. /system-requirements–and-installation

Процессор

• 64-разрядный процессор 1,4 ГГц

• Совместимость с набором инструкций x64

• Поддерживает NX и DEP

• Поддерживает 5WSAf,90CHLA00b16b,

• Поддерживает трансляцию адресов второго уровня (EPT или NPT)

Coreinfo — это инструмент, который вы можете использовать для подтверждения того, какие из этих возможностей есть у вашего процессора.

ОЗУ

• 512 МБ (2 ГБ для опции установки Server with Desktop Experience)

• Тип ECC (код исправления ошибок) или аналогичная технология

Требования к контроллеру хранилища и дисковому пространству Server 2016 должен включать адаптер хранилища, соответствующий спецификации архитектуры PCI Express. Постоянные запоминающие устройства на серверах, классифицируемых как жесткие диски, не должны быть PATA. Windows Server 2016 не поддерживает ATA/PATA/IDE/EIDE для загрузочных дисков, дисков страниц или дисков данных.

Ниже приведены предполагаемые минимальные требования к дисковому пространству для системного раздела.

Минимум: 32 ГБ

Требования к сетевому адаптеру

Минимум:

• Адаптер Ethernet с пропускной способностью не менее гигабита

• Соответствует спецификации архитектуры PCI Express.

• Поддерживает предзагрузочную среду выполнения (PXE).

Сетевой адаптер, поддерживающий сетевую отладку (KDNet), полезен, но не является минимальным требованием.

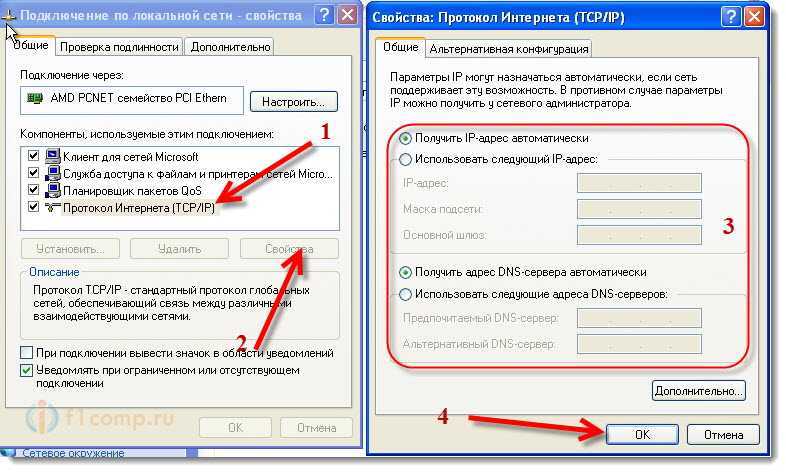

Итак, в моей демонстрации я использую виртуальный сервер с центром обработки данных Windows Server 2016. Чтобы настроить активный каталог, нам нужно войти в систему как локальный администратор. Первое, что нужно проверить, это конфигурация IP-адреса.

1) После установки Active Directory на сервере он также будет действовать как DNS-сервер. Там можно изменить настройки DNS в сетевом интерфейсе и установить IP-адрес сервера (или IP-адрес локального хоста 127.0.0.1) в качестве основного DNS-сервера.

2) Затем откройте диспетчер серверов. Перейдите в PowerShell (от имени администратора) и введите ServerManager.exe и нажмите Enter.

3) Затем в диспетчере серверов нажмите «Добавить роли и функции»

4) Затем откроется мастер добавления ролей и функций. Нажмите , затем , чтобы продолжить.

5) Затем в следующем окне оставьте значение по умолчанию и нажмите next

6) Поскольку это будет локальный сервер, в следующем окне сохраните выбор по умолчанию.

7) В следующем окне от ролей поставить галочку на службы домена Active Directory . Затем вам будет предложено показать, какие функции связаны с этой ролью. Нажмите добавить функции , чтобы добавить их. Затем нажмите , затем , чтобы продолжить.

8) Страница функций, оставьте ее по умолчанию и нажмите , затем , чтобы продолжить.

9) В следующих окнах приводится краткое описание службы AD DS . Нажмите , затем , чтобы продолжить.

10) Затем появится подтверждение об установке, нажмите install , чтобы начать процесс установки роли.

11) После этого начнется процесс установки

12) После завершения установки нажмите на опцию , чтобы сделать этот сервер контроллером домена.

13) Затем откроется мастер настройки Active Directory. В моей демонстрации я собираюсь настроить новый лес. Но если вы добавляете это в существующий домен, вы можете выбрать соответствующий вариант. (Я собираюсь написать отдельную статью, чтобы рассказать, как можно обновить старую версию Active Directory). Выберите вариант добавления нового леса и введите полное доменное имя домена. Затем нажмите следующий .

В моей демонстрации я собираюсь настроить новый лес. Но если вы добавляете это в существующий домен, вы можете выбрать соответствующий вариант. (Я собираюсь написать отдельную статью, чтобы рассказать, как можно обновить старую версию Active Directory). Выберите вариант добавления нового леса и введите полное доменное имя домена. Затем нажмите следующий .

14) На следующей странице вы можете выбрать функциональные уровни домена и леса. Я собираюсь установить его с последним. Затем введите пароль для DSRM . Затем нажмите «Далее»

15) Для параметров DNS это будет первый DNS-сервер в новом лесу. Так что никаких модификаций не нужно. Нажмите , затем , чтобы продолжить.

16) Для имени NETBIOS оставьте значение по умолчанию и нажмите далее

17) Следующая страница предназначена для определения файловых папок NTDS, SYSVOL и LOG . Вы можете оставить значение по умолчанию или определить для них другой путь. В демо я оставлю значение по умолчанию. После внесения изменений нажмите next для продолжения

Вы можете оставить значение по умолчанию или определить для них другой путь. В демо я оставлю значение по умолчанию. После внесения изменений нажмите next для продолжения

18) На следующей странице будет возможность просмотреть изменения конфигурации. Если все в порядке, вы можете нажать , затем , чтобы продолжить, или в противном случае вы можете вернуться и изменить настройки.

19) В следующих окнах будет выполнена предварительная проверка. Если все в порядке, появится возможность установки. Нажмите на установите , чтобы начать процесс установки.

20) Затем начнется процесс установки.

21) После установки система автоматически перезапустится. Как только он вернется, войдите на сервер как администратор домена.

22) После входа в систему откройте powershell (от имени администратора) и введите dsac.exe и нажмите , введите .

9.4/sample/etc/named.rfc1912.zones’ -> ‘/var/named/chroot/etc/named.rfc1912.zones’

9.4/sample/etc/named.rfc1912.zones’ -> ‘/var/named/chroot/etc/named.rfc1912.zones’ loopback’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves’ -> ‘/var/named/chroot/var/named/slaves’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.ddns.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.ddns.internal.zone.db’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.slave.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.slave.internal.zone.db’

```bash

Теперь давайте посмотрим на основной файл конфигурации.

```bash

# cd /var/named/chroot/etc/

loopback’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves’ -> ‘/var/named/chroot/var/named/slaves’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.ddns.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.ddns.internal.zone.db’

‘/usr/share/doc/bind-9.9.4/sample/var/named/slaves/my.slave.internal.zone.db’ -> ‘/var/named/chroot/var/named/slaves/my.slave.internal.zone.db’

```bash

Теперь давайте посмотрим на основной файл конфигурации.

```bash

# cd /var/named/chroot/etc/ run";

severity dynamic;

};

};

view my_resolver {

match-clients { localhost; any; };

recursion yes;

include "/etc/named.rfc1912.zones";

};

run";

severity dynamic;

};

};

view my_resolver {

match-clients { localhost; any; };

recursion yes;

include "/etc/named.rfc1912.zones";

}; IN A 192.168.1.7

golinuxhub-server IN A 192.168.1.5

golinuxhub-client IN A 192.169.1.7

IN A 192.168.1.7

golinuxhub-server IN A 192.168.1.5

golinuxhub-client IN A 192.169.1.7 example example.rzone

zone golinuxhub-client.example/IN: loaded serial 1997022700

OK

example example.rzone

zone golinuxhub-client.example/IN: loaded serial 1997022700

OK slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.

slice/named-chroot.service

└─5330 /usr/sbin/named -u named -c /etc/named.conf -t /var/named/chroot

Feb 12 21:53:23 golinuxhub-client.example named[5330]: managed-keys-zone/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 0.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.127.in-addr.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.168.192.in-addr.arpa/IN/my_resolver: loaded serial 1997022700

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone example/IN/my_resolver: loaded serial 1

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client.example named[5330]: zone localhost.localdomain/IN/my_resolver: loaded serial 0

Feb 12 21:53:23 golinuxhub-client. example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192.

example named[5330]: all zones loaded

Feb 12 21:53:23 golinuxhub-client.example named[5330]: running

```bash

Убедитесь, что resolv.conf содержит ваш IP-адрес, чтобы он мог работать в качестве DNS-сервера.

```bash

# cat /etc/resolv.conf

search example

nameserver 192.168.1.7

```bash

Давайте проверим наш DNS-сервер для обратной зоны, используя dig.

```bash

[root@golinuxhub-client named]# dig -x 192.168.1.5

; <<>> DiG 9.9.4-RedHat-9.9.4-50.el7 <<>> -x 192.168.1.5

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40331

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;5.1.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

5.1.168.192.in-addr.arpa. 86400 IN PTR golinuxhub-server.example.

;; AUTHORITY SECTION:

1.168.192.in-addr.arpa. 86400 IN NS example.

;; ADDITIONAL SECTION:

example. 86400 IN A 192. 168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122

168.1.7

;; Query time: 1 msec

;; SERVER: 192.168.1.7#53(192.168.1.7)

;; WHEN: Mon Feb 12 22:13:17 IST 2018

;; MSG SIZE rcvd: 122

Как только вы выберете эту опцию, появится новое всплывающее окно. В этом окне показаны функции, необходимые для AD DS, которые необходимо включить. Нажмите «Включить инструменты управления» и нажмите «Добавить функции».

Как только вы выберете эту опцию, появится новое всплывающее окно. В этом окне показаны функции, необходимые для AD DS, которые необходимо включить. Нажмите «Включить инструменты управления» и нажмите «Добавить функции». Он содержит три варианта развертывания: «Добавить контроллер домена в существующий домен», «Добавить новый домен в существующий лес» или «Добавить новый лес». Поскольку мы начинаем с нуля, мы собираемся создать совершенно новый лес.

Он содержит три варианта развертывания: «Добавить контроллер домена в существующий домен», «Добавить новый домен в существующий лес» или «Добавить новый лес». Поскольку мы начинаем с нуля, мы собираемся создать совершенно новый лес. Если проверка пройдена, она загорится зеленым светом, и вы сможете установить AD DS с новым контроллером домена и лесом. Вы можете позаботиться об этих предупреждениях позже.

Если проверка пройдена, она загорится зеленым светом, и вы сможете установить AD DS с новым контроллером домена и лесом. Вы можете позаботиться об этих предупреждениях позже.

Щелкните правой кнопкой мыши пустое место и нажмите «Обновить». Должна появиться новая запись PTR.

Щелкните правой кнопкой мыши пустое место и нажмите «Обновить». Должна появиться новая запись PTR.