Настройка сервера windows server 2018: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

Настройка NTP сервера Windows server 2016 в домене групповыми политиками — UniTec

C Руденко

NTP Server Windows Server 2016

13 октября, 2018

Мы рассмотрим как настроить NTP сервер в сети предприятия, где компьютеры пользователей получают точное время от DC с ролью эмулятора PDC (главный контроллер домена – Primary Domain Controller), в свою очередь DC синхронизирует свое время с внешним источником времени. В данном примере мы будем получать время с серверов pool.ntp.org.

Начиная с Windows 2000 все операционные системы Windows включают в себя службу времени W32Time. Эта служба предназначена для синхронизации времени в пределах организации и отвечает за работу как клиентской, так и серверной части, причем один и тот же компьютер может быть одновременно и клиентом и сервером NTP (Network Time Protocol). По умолчанию клиенты в домене синхронизируют время с помощью службы времени Windows (Windows Time), а не с помощью протокола NTP.

По умолчанию клиенты в домене синхронизируют время с помощью службы времени Windows (Windows Time), а не с помощью протокола NTP.

Настройка сервера времени под Hyper-V

Для тех у кого контролер домена виртуализирован и поднят на Hyper-V, прежде необходимо отключить Time Synchronization, иначе виртуальная машина будет синхронизирована с Hyper-V сервером.

В настройках виртуальной машины, в разделе Management -> Integration Services отключаем Time Synchronization

# Выключение синхронизации для VMware 5

Свойства машины - Options -> VMware Tools -> Synchronize guest time with host

# Выключение синхронизации для VMware 6

VMware Tools -> Time -> Synchronize guest time with host

Создание GPO для контроллера домена с ролью эмулятора PDC (главный контроллер домена – Primary Domain Controller)

1 . Создание фильтра WMI

Нам необходимо настроить групповую политику для синхронизации NTP для контролера домена PDC, в связи с тем что роль PDC может перемещаться между контроллерами домена, нам необходимо применить политику к текущему владельцу роли PDC. Для этого мы создадим WMI фильтр, чтобы политика была применена для сервера с ролью PDC.

Для этого мы создадим WMI фильтр, чтобы политика была применена для сервера с ролью PDC.

Для этого в консоли управления Group Policy Management Console (GPMC.msc), в разделе WMI Filters создадим новый WMI фильтр с именем PDC selected и запросом: Select * from Win32_ComputerSystem where DomainRole = 5

Добавляем новый WMI фильтр с именем PDC selected и запросом:

Select * from Win32_ComputerSystem where DomainRole = 5

2 . Создаем и редактируем новую GPO

2.1 Для контейнера Domain Controllers создаем групповую политику, в нашем случае это PDC Time Synchronization.

В пункте 2.1 ошибка. на картинке созданный фильтр не привязан к политике

2.2 Редактируем политику PDC Time Synchronization, разворачиваем Computer Configuration -> Policies -> Administrative Templates -> System -> Windows Time Service -> Time Providers и включаем следующие политики:

Configure Windows NTP Client: Enabled Enable Windows NTP Client: Enabled Enable Windows NTP Server: Enabled

2. 3 В настройках политики Enable Windows NTP Server, задаем:

3 В настройках политики Enable Windows NTP Server, задаем:

NtpServer: 0.pool.ntp.org,0x1 1.pool.ntp.org,0x1 2.pool.ntp.org,0x1 Type: NTP CrossSiteSyncFlags: 2 ResolvePeerBackoffMinutes: 15 Resolve Peer BAckoffMaxTimes: 7 SpecilalPoolInterval: 3600 EventLogFlags: 0

Дополнительные опции политики

Enable Windows NTP Server

NoSync — NTP-сервер не синхронизируется с внешним источником времени. Используются встроенные часы в микросхему CMOS самого сервера; NTP — NTP-сервер синхронизируется серверами указаными в параметре NtpServer; NT5DS — NTP-сервер производит синхронизацию согласно доменной иерархии; AllSync — NTP-сервер использует для синхронизации все доступные источники.

Выбрать сервер для синхронизации вы можете по ссылке NTPPoolServers

Параметр NtpServer задает NTP-сервера, с которыми будем синхронизировать время. По умолчанию там задан NTP-сервер Microsoft (time.windows.com,0x1), дополнительные сервера можно добавит через пробел. В конце каждого имени сервера можно добавлять флаг (сервер,0x1) который определяет режим для синхронизации с сервером времени.

В конце каждого имени сервера можно добавлять флаг (сервер,0x1) который определяет режим для синхронизации с сервером времени.

Допускаются следующие значения:

0x1 – SpecialInterval, использование специального интервала опроса; 0x2 – режим UseAsFallbackOnly; 0x4 – SymmetricActive, симметричный активный режим; 0x8 – Client, отправка запроса в клиентском режиме.

Проверяем ответ NTP сервера

w32tm /stripchart /computer:192.168.1.100 /dataonly /samples:5

Как настроить NAT в Windows Server 2016

Привет, недавно столкнулся с ситуацией — есть выделенный сервер, на сервер установлен Hyper-V, провайдер выдает один белый IP на сервер. Обратились ко мне с вопросом — как можно сделать так, что бы не покупая дополнительные адреса, на создаваемых на сервере виртуальных машинах работал интернет.

В случае, например с VirtualBox вопрос решается подключением виртуальной машины к сети с типом NAT, но как же быть с Hyper-V, в нем нельзя подключить виртуальный свитч к сети NAT.

Ответ очевиден — нужно подключить свитч к внутренней сети, и с него трафик натить через физический порт. Сделать это совсем не сложно.

Ниже я расскажу как можно настроить NAT на Windows Server 2016 через PowerShell, а так же как можно настроить NAT на более старых версиях ОС Windows, через RRAS (к слову и на Windows Server 2016, через RRAS то же можно делать).

Начнем с более предпочтительного и простого способа — через PowerShell, но он для Windows 2016 и Windows 10 (к слову эти же команды должны работать и на более старых версях Windows, при условии, что будет установлен PowerShell 5, но я не проверял, кто проверит, отпишитесь в комментариях).

#Добавляем виртуальный свитч New-VMSwitch -name NAT -SwitchType Internal #Добавляем NAT New-NetNat -Name LocalNat -InternalIPInterfaceAddressPrefix "10.0.0.0/24" #Назначем адрес виртуальному свитчу Get-NetAdapter "vEthernet (NAT)" | New-NetIPAddress ` -IPAddress 10.0.0.1 -AddressFamily IPv4 -PrefixLength 24 #Делаем проброс портов Add-NetNatStaticMapping -NatName NATnetwork -Protocol TCP ` -ExternalIPAddress 0.0.0.0 -InternalIPAddress 10.0.0.2 ` -InternalPort 22 -ExternalPort 50022 #Посмотреть текущие пробросы портов можной командой: Get-NetNatStaticMapping #Как и список сетей NAT Get-NetNat #Такими командами это хозяйство можно удалить Remove-NetNatStaticMapping -StaticMappingID 0 Remove-NetNat -Name LocalNat

Теперь опишу способ, как можно сделать NAT, который работает практически на всех версиях винды (на 2003, 2008, 2012 и 2016 соответсвенно), будем делать NAT через RRAS.

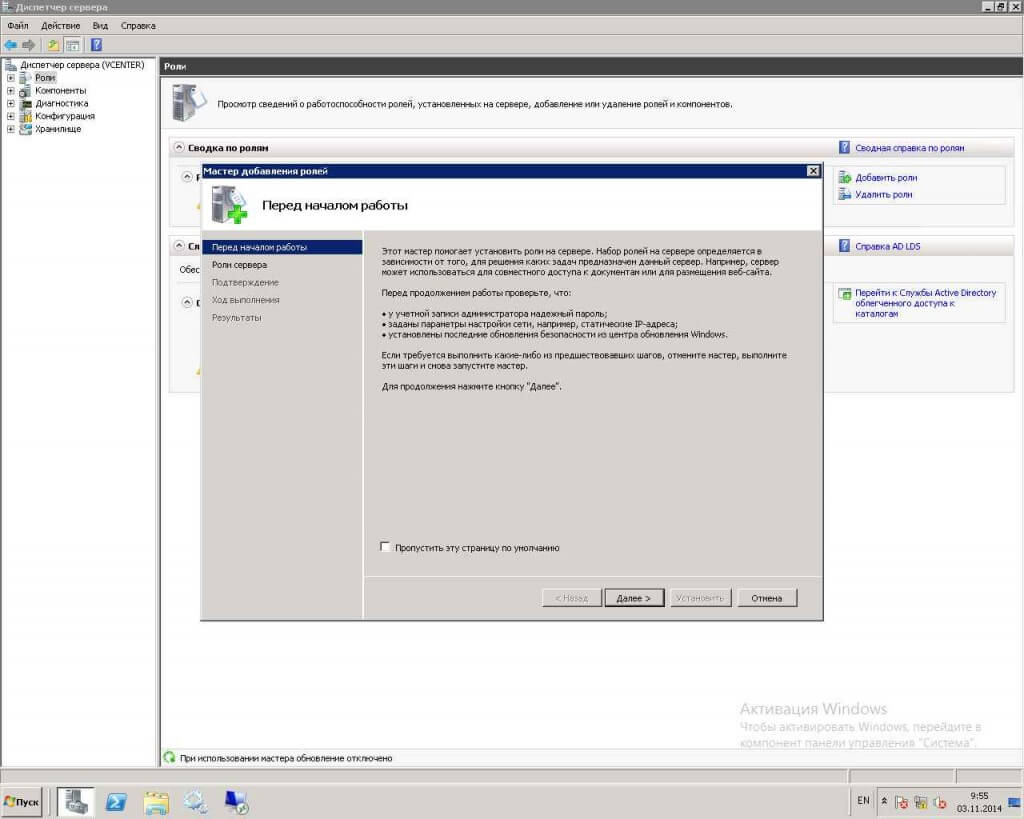

Сперва нужно поставить роль RAS, для этого заходим в диспетчер сервера, жмем управление и выбираем — добавить роли и компоненты.

В мастере добавления ролей, в ролях сервера, выбираем Удаленный доступ.

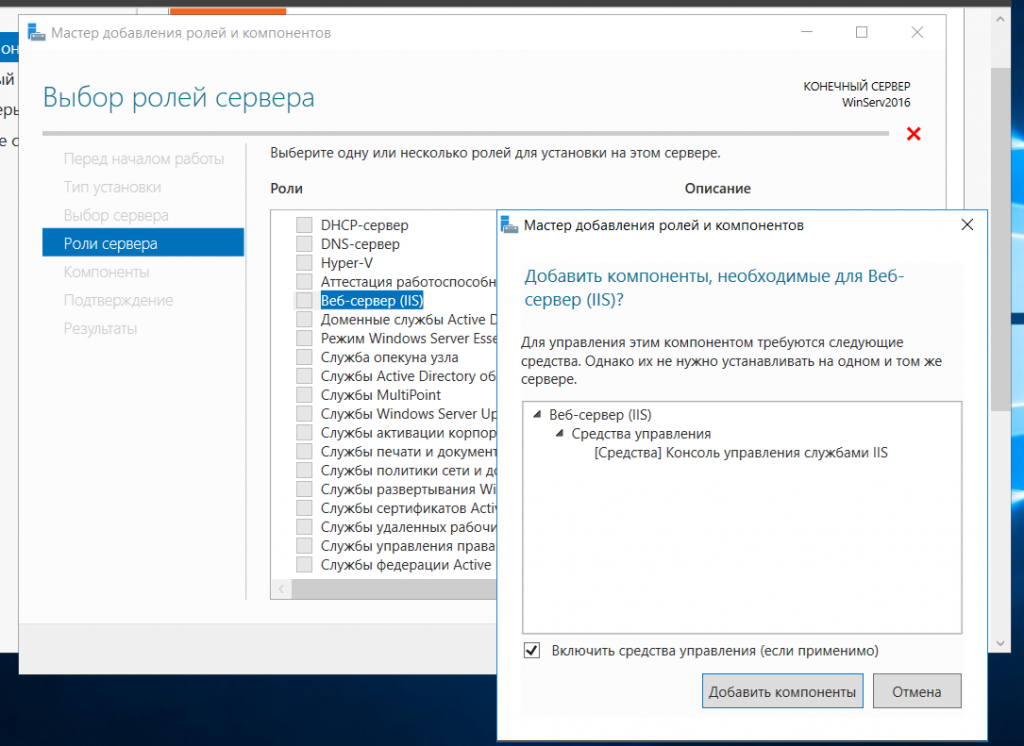

В службах ролей удаленного доступа, выбираем маршрутизация,

и добавляем необходимые компоненты.

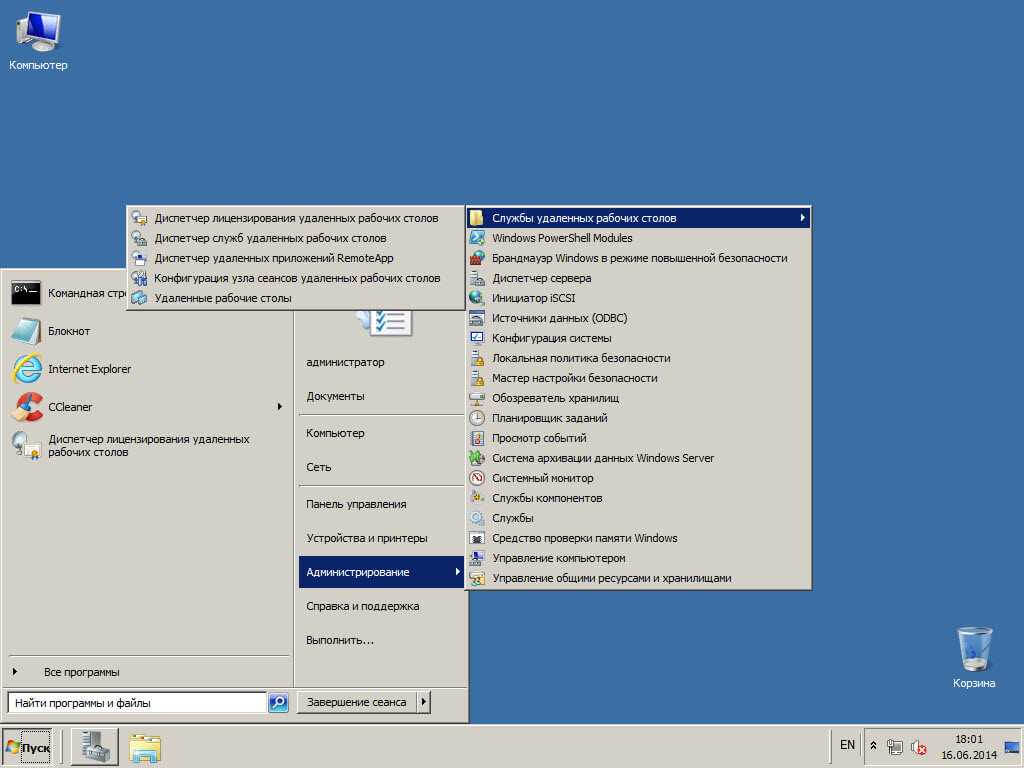

После завершения установки, перезагружаем сервер, возвращаемся в диспетчер сервера и выбираем: средства — маршрутизация и удаленный доступ.

Щелкаем правой кнопкой по нашему серверу и выбираем — настроить маршрутизацию и удаленный доступ.

На втором шаге мастера настройки сервера маршрутизации и удаленного доступа, выбираем — преобразование сетевых адресов (NAT).

Дальше выбираем сетевой интерфейс, который подключен к интернету.

На этом настройка NAT на Windows Server 2016 закончена, вернемся в консоль управления RRAS, развернем наш сервер, перейдем в IPv4, и зайдем в преобразование сетевых адресов.

Здесь можно посмотреть свойства сетевых интерфейсов. Например для внутреннего свойства выглядят так:

А для внешнего так:

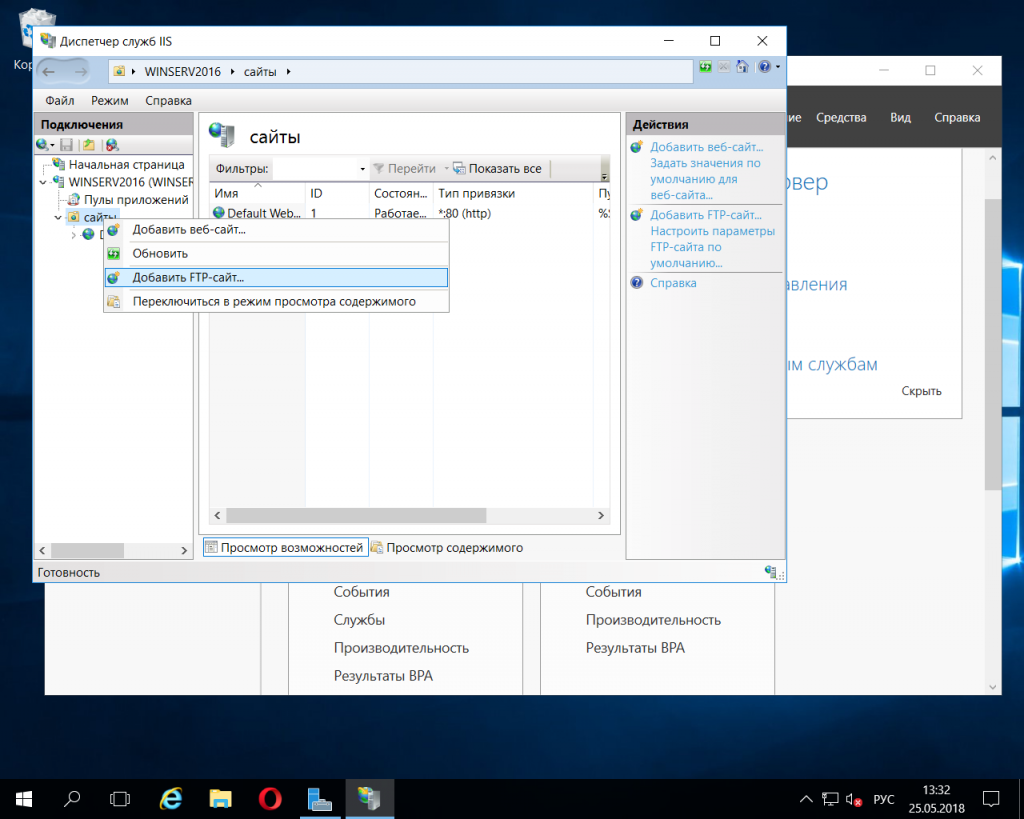

Здесь же можно сделать проброс портов, например, сделаю проброс ssh до виртуальной машины. Заходим в службы и порты и жмем добавить,

Здесь указываем понятное имя службы, входящий порт (порт по которому нужно ломиться на сервер), адрес сервера к которому пробрасываем порт, и порт сервера.

Всё порт проброшен. Можно пробовать подключиться.

Можно пробовать подключиться.

0 0

Поделитесь статьей с друзьями в соц. сетях, возможно, она будет им полезна.

Если вам помогла статья, вы можете >>отблагодарить автора<<

Начало работы с Docker в Windows Server 2019

Windows Server 2019 — это следующий выпуск Windows Server с долгосрочной поддержкой, и он доступен уже сейчас! Он поставляется с некоторыми очень полезными улучшениями для запуска контейнеров Docker для Windows, которые капитан Docker Стефан Шерер уже резюмировал в своем блоге Что нового для Docker на Windows Server 2019.

ОБНОВЛЕНИЕ

: вышло второе издание моей книги Docker для Windows. Он полностью ориентирован на Windows Server 2019.

Вам нужен Windows Server для запуска «чистых» контейнеров Docker, где процесс контейнера запускается непосредственно в операционной системе хоста. Вы можете использовать те же образы Docker, те же файлы Dockerfile и те же команды docker в Windows 10, но есть дополнительные накладные расходы на виртуализацию, поэтому для тестовых сред полезно использовать виртуальную машину Windows Server.

В Windows 10 Docker Desktop — самый простой способ начать работу

Если вы хотите проверить новейшую версию Windows Server и запустить контейнеры Docker, вот что вам нужно сделать.

Получить Windows Server 2019

Вы можете загрузить ISO-образ для установки Windows Server 2019 прямо сейчас, из своей подписки Visual Studio, если она у вас есть, или 180-дневную ознакомительную версию, если у вас ее нет. Виртуальные машины с уже развернутой Windows Server 2019 вскоре будут доступны в Azure.

Процедура установки для версии 2019 такая же, как и для предыдущих версий Windows Server — загрузите виртуальную машину из образа ISO, и начнется установка. Я предпочитаю установку ядра без графического интерфейса:

Я установил Server 2019 на виртуальную машину Hyper-V, работающую на моем компьютере с Windows 10, с дисками виртуальной машины, хранящимися на внешнем SSD-накопителе. Установка завершилась за несколько минут и работает очень быстро, даже если выделено всего 4 ГБ ОЗУ.

Вы также можете выполнить обновление с предыдущих версий Windows Server до 2019 с помощью ISO-образа.

Подключение к серверу

При подключении RDP к компьютеру Windows Server Core вы просто видите командную строку. При первом подключении вам нужно будет установить пароль по умолчанию Учетная запись администратора . Затем мне нравится устанавливать PowerShell в качестве командной оболочки по умолчанию, поэтому всякий раз, когда вы используете RDP, вы входите в сеанс PowerShell:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon' -name Shell -Value 'PowerShell.exe - без выхода'

Настройка функций Windows

Для запуска контейнеров необходимо включить функцию Containers , а для непроизводственной виртуальной машины я также отключаю Защитник Windows, чтобы он не сжигал циклы ЦП. Вам нужно будет перезагрузиться после этих шагов:

Install-WindowsFeature -Имя контейнеров Uninstall-WindowsFeature Защитник Windows Перезагрузка-Компьютер-Принудительно

Настройка обновлений Windows

Вы хотите убедиться, что у вас установлены последние обновления, но затем я отключу автоматические обновления, чтобы получать будущие обновления только тогда, когда они мне нужны. В Windows Server Core нет графического интерфейса, поэтому запустите

В Windows Server Core нет графического интерфейса, поэтому запустите sconfig , а затем выберите:

option

5, чтобы настроить обновления Windows на ручнойoption

7, чтобы включить удаленный доступ к рабочему столу на сервереопция

6, для загрузки и установки всех обновлений

Теперь вы готовы установить Docker.

Установка Docker на Window Server 2019

Лицензирование Windows Server включает стоимость лицензии на Docker Enterprise, поэтому вы можете запускать корпоративную версию с производственной поддержкой контейнеров от Microsoft и Docker.

Последний движок Docker Enterprise — версия 19..03 18.03 , который можно явно установить с помощью PowerShell:

Install-Module -Name DockerMsftProvider -Repository PSGallery -Force Install-Package -Name docker -ProviderName DockerMsftProvider -Force -RequiredVersion 19.03

Это настраивает Docker как службу Windows, которую необходимо запустить:

Start-Service docker

Извлечение базовых образов Windows

Любые контейнеры Docker, которые вы запускаете в Windows Server 2019, будут основаны на Windows Server Core или Nano Server. Вам понадобятся оба этих изображения и имейте в виду, что базовые образы теперь размещены в реестре контейнеров Microsoft, MCR :

docker image pull mcr.microsoft.com/windows/servercore:ltsc2019 вытащить образ докера mcr.microsoft.com/windows/nanoserver:1809

Эти образы крошечные по сравнению с версиями Windows Server 2016. Загрузка Windows Server Core сократилась с более чем 10 ГБ до 1,5 ГБ, а загрузка Nano Server сократилась с более чем 1 ГБ до 90 МБ!

[Необязательно] Получение образов .NET Core

Команда .NET Core выпустила версии своего SDK и образов среды выполнения сразу после запуска Windows Server 2019. Вы можете получить их сейчас и начать запускать свои приложения .NET Core в 2019 году (также доступны образы .NET Framework SDK и ASP.NET — надеюсь, SQL Server скоро привлечет внимание…)

Вы можете получить их сейчас и начать запускать свои приложения .NET Core в 2019 году (также доступны образы .NET Framework SDK и ASP.NET — надеюсь, SQL Server скоро привлечет внимание…)

docker image pull mcr.microsoft .com/точка/ядро/аспнет:3.0 вытащить образ докера mcr.microsoft.com/dotnet/core/sdk:3.0.100

Исходные образы Docker по-прежнему перечислены в Docker Hub, так что вы можете найти их именно там, но они обслуживаются из собственного реестра образов Microsoft, MCR.

Попробуйте!

Я отправил обновленную версию своего образа .NET Core whoami , чтобы вы могли попробовать ASP.NET Core 3.0, работающий в контейнерах Windows Server Core 2019:

docker container run -d -p 8080:80 sixeyed /whoami-dotnet:3.0

Одно из улучшений для Docker в Windows Server 2019 заключается в том, что теперь работают петлевые адреса, поэтому вы можете посещать этот контейнер, используя localhost на сервере и используя тот же опубликованный порт с внешней машины:

И в режиме Swarm.

..

..

Я опубликую более подробное объяснение того, что вы можете делать с Docker в Windows Server 2019, чего вы не могли сделать в Windows Server 2016, но вот еще одна вещь: Windows Server 2019 теперь поддерживает входную сеть для режима Docker swarm . Это означает, что вы можете запускать несколько контейнеров на одном сервере, все они прослушивают один и тот же порт, а Docker будет распределять входящие запросы между контейнерами.

Более подробная информация об этом содержится в моем курсе Pluralsight «Управление балансировкой нагрузки и масштабированием в кластерах Docker Swarm Mode 9».0003

Переключите свой сервер на рой с одним узлом:

docker swarm init --advertise-addr 127.0.0.1

Теперь разверните приложение whoami в качестве службы роя с несколькими репликами и опубликованным портом:

служба докеров create ` --опубликовать 8070:80 ` --реплики 5 ` шестиглазый / whoami-dotnet: nanoserver-1809

Теперь, когда вы просматриваете виртуальную машину извне, Docker будет балансировать запросы между пятью контейнерами, в которых размещена служба:

Есть еще

Windows Server 2019 — это эволюция функциональности контейнера, которую вы получаете с Docker. Windows Server 2016 по-прежнему отлично подходит для производства, но в 2019 контейнеры Windows намного ближе к паритету функций с контейнерами Linux и сглаживают некоторые проблемы, которые были сложными в 2016 году. ожидается GA до конца года 🙂 вышла GA в этом году. Контейнеры Windows теперь поддерживаются в смешанных кластерах Linux-Windows Kubernetes — узнайте больше из моего поста Начало работы с Kubernetes в Windows.

Windows Server 2016 по-прежнему отлично подходит для производства, но в 2019 контейнеры Windows намного ближе к паритету функций с контейнерами Linux и сглаживают некоторые проблемы, которые были сложными в 2016 году. ожидается GA до конца года 🙂 вышла GA в этом году. Контейнеры Windows теперь поддерживаются в смешанных кластерах Linux-Windows Kubernetes — узнайте больше из моего поста Начало работы с Kubernetes в Windows.

Внедрение и настройка IPAM в Windows Server 2016 — просто случайная информация о Microsoft Azure и вычислительной технике

Microsoft IP Address Management (IPAM) — это интегрированный набор инструментов, обеспечивающих сквозное планирование, развертывание, управление и мониторинг вашей инфраструктуры IP-адресов с богатым пользовательским интерфейсом. IPAM автоматически обнаруживает серверы инфраструктуры IP-адресов и серверы системы доменных имен (DNS) в вашей сети и позволяет вам управлять ими из центрального интерфейса.

Ведение обновленного списка выданных статических IP-адресов часто выполняется вручную, что может привести к ошибкам. Чтобы помочь организациям управлять IP-адресами, Windows Server 2016 предоставляет инструмент управления IP-адресами (IPAM).

Чтобы помочь организациям управлять IP-адресами, Windows Server 2016 предоставляет инструмент управления IP-адресами (IPAM).

IPAM обеспечивает администрирование и мониторинг DHCP и DNS и предоставляет полное представление о том, где используются IP-адреса. IPAM собирает информацию с контроллеров домена и серверов политики сети (NPS), а затем сохраняет эту информацию во внутренней базе данных Windows.

Преимущества IPAM:

- Планирование и выделение адресного пространства IPv4 и IPv6.

- Статистика использования пространства IP-адресов и мониторинг тенденций.

- Управление инвентаризацией статических IP-адресов, управление сроком службы, а также создание и удаление записей DHCP и DNS.

- Мониторинг служб и зон служб DNS.

- Аренда IP-адреса и отслеживание событий входа в систему.

- Управление доступом на основе ролей (RBAC).

- Поддержка удаленного администрирования через RSAT.

- Создание отчетов в консоли управления IPAM.

Обновления в IPAM Server 2016

| Компонент/функциональность | Новый или улучшенный | Описание |

|---|---|---|

| Расширенное управление IP-адресами | Улучшенный | улучшены для таких сценариев, как обработка подсетей IPv4/32 и IPv6/128 и поиск свободных подсетей и диапазонов IP-адресов в блоке IP-адресов. |

| Расширенное управление службами DNS | Новый | IPAM поддерживает записи ресурсов DNS, условную пересылку и управление зонами DNS как для присоединенных к домену, интегрированных в Active Directory, так и для DNS-серверов с файловой поддержкой. |

| Интегрированное управление DNS, DHCP и IP-адресами (DDI) | Улучшенный | Включено несколько новых функций и интегрированных операций управления жизненным циклом, таких как визуализация всех записей ресурсов DNS, относящихся к IP-адресу, автоматическая инвентаризация IP-адресов на основе записей ресурсов DNS и управление жизненным циклом IP-адресов для операций DNS и DHCP. |

| Поддержка нескольких лесов Active Directory | Новый | IPAM можно использовать для управления DNS- и DHCP-серверами нескольких лесов Active Directory, если существует двустороннее отношение доверия между лесом, в котором установлен IPAM, и каждым из удаленных лесов. |

| Данные об использовании очистки | Новый | Теперь вы можете уменьшить размер базы данных IPAM, удалив данные об использовании IP-адресов, которые старше указанной вами даты. |

| Поддержка Windows PowerShell для управления доступом на основе ролей | Новый | Вы можете использовать Windows PowerShell для установки областей доступа к объектам IPAM. |

Для этой демонстрации я буду использовать сервер 02 . который является 01 сервером домена , 01 рядовым сервером.

Приступим. 🙂

1 – Войдите на свой членский сервер домена (СУБ-СЕРВЕР) , откройте Диспетчер серверов , нажмите добавить роли и функции , перейдите к Выберите интерфейс функций и установите флажок I P Address Management (IPAM) Server и перейдите к Далее

2 — вкл. В интерфейсе подтверждения выбора установки нажмите Установить

В интерфейсе подтверждения выбора установки нажмите Установить

3 — Закрыть интерфейс хода установки после завершения установки

4 — В Рядовой сервер , в диспетчере серверов нажмите IPAM

5 — В интерфейсе обзора IPAM нажмите Подключиться к серверу IPAM

900 02 6 – В интерфейсе «Подключиться к серверу IPAM» нажмите SUBSERVER.NewHelpTech.lk , а затем нажмите OK

7 — Далее нажмите Подготовить сервер IPAM

8 — В интерфейсе мастера подготовки IPAM в разделе Перед началом страница, нажмите Далее

9 — В интерфейсе настройки базы данных нажмите Далее

10 — В интерфейсе выбора метода подготовки убедитесь, что выбран параметр «На основе групповой политики», а затем в поле префикс имени объекта групповой политики , 90 170 введите IPAM_NewHelpTech, , а затем нажмите Далее

11. В интерфейсе подтверждения настроек нажмите Применить

В интерфейсе подтверждения настроек нажмите Применить

*_* Подготовка займет несколько минут *_*

12 — Нажмите Закрыть после завершения подготовки

13 — В интерфейсе обзора IPAM нажмите Настроить обнаружение сервера

14 — В окне «Настройка параметров обнаружения сервера» нажмите «Получить». Лес , затем нажмите Добавить (убедитесь, что вы добавили правильный домен)

15 — В поле «Настройка обнаружения сервера» убедитесь, что Контроллер домена , DHCP Сервер и DNS-сервер выбран, а затем нажмите OK

16 — В интерфейсе обзора IPAM нажмите Начать обнаружение сервера

9000 2 *_* Обнаружение может занять от 5 до 10 минут работы *_*

17 – Через несколько минут желтая полоса будет означать, что обнаружение завершено

18 – В интерфейсе обзора IPAM нажмите Выберите или добавьте серверы для управления и проверки доступа IPAM

19 — Обратите внимание, что статус доступа IPAM заблокирован

*_* Это также указывает на то, что IPAM-серверу еще не предоставлено разрешение на управление доменом сервер через групповую политику *_*

20 — я буду использовать Windows PowerShell для подготовки IPAM GPO

21 — в Windows PowerShell, тип:

Invoke-IpamGpoProvisioning — Domain NewHelpTech.

lk — GpoPrefixName IPAM_NewHelpTech — IpamServerFqdn SUBSERVER.NewHelpTech.lk — DelegatedGpoUser Administrator

*_* При появлении запроса на подтверждение действия введите Y , а затем нажмите Enter

*_* Выполнение команды займет несколько минут *_*

2 2 – Далее в SERVER INVENTORY ===> Панель IPv4 , щелкните правой кнопкой мыши DCSERVER , а затем выберите Изменить сервер

23. В поле Добавить или изменить сервер установите для состояния управляемости значение 9. 0169 Управляемый , а затем нажмите ОК

24. Переключитесь на сервер домена и выполните команду gpudate /force для обновления объекта групповой политики IPAM. а затем нажмите Обновить статус доступа к серверу

*_* Изменение статуса может занять до 10 минут *_*

26 — Обновляйте задачи по мере необходимости, пока рядом с DCSERVER не появится зеленая галочка и Состояние доступа к IPAM показывает Разблокировано для сервера

Настройте и проверьте новую область DHCP с IPAM

27 — в интерфейсе навигации IPAM в разделе МОНИТОРИНГ И УПРАВЛЕНИЕ нажмите DNS- и DHCP-серверы.

*_*, затем щелкните правой кнопкой мыши экземпляр DCSERVER.NewHelpTech.lk , содержащий роль DHCP-сервера , и выберите Создать область DHCP.

28. В поле «Создать область DHCP» в поле «Имя области» введите Область NewHelp Tech Branch

*_* В поле «Начальный IP-адрес» введите 172.16.1.100

*_* В поле Конечный IP-адрес введите 172.16.1.150

*_* маска подсети 255.255.0.0

29 — проверьте конфигурацию, затем нажмите OK

30 — переключитесь на домен Сервер и откройте консоль DHCP

*_ * разверните DCSERVER.NewHelpTech.lk, разверните IPv4 и подтвердите существование NewHelpTech Branch Scope

Удачи! Просто попробуйте — я уверен, вам тоже понравится. Если у вас есть какие-либо комментарии или вопросы, не стесняйтесь обращаться ко мне.

0.0.1 -AddressFamily IPv4 -PrefixLength 24

#Делаем проброс портов

Add-NetNatStaticMapping -NatName NATnetwork -Protocol TCP `

-ExternalIPAddress 0.0.0.0 -InternalIPAddress 10.0.0.2 `

-InternalPort 22 -ExternalPort 50022

#Посмотреть текущие пробросы портов можной командой:

Get-NetNatStaticMapping

#Как и список сетей NAT

Get-NetNat

#Такими командами это хозяйство можно удалить

Remove-NetNatStaticMapping -StaticMappingID 0

Remove-NetNat -Name LocalNat

0.0.1 -AddressFamily IPv4 -PrefixLength 24

#Делаем проброс портов

Add-NetNatStaticMapping -NatName NATnetwork -Protocol TCP `

-ExternalIPAddress 0.0.0.0 -InternalIPAddress 10.0.0.2 `

-InternalPort 22 -ExternalPort 50022

#Посмотреть текущие пробросы портов можной командой:

Get-NetNatStaticMapping

#Как и список сетей NAT

Get-NetNat

#Такими командами это хозяйство можно удалить

Remove-NetNatStaticMapping -StaticMappingID 0

Remove-NetNat -Name LocalNat

03

03

lk — GpoPrefixName IPAM_NewHelpTech — IpamServerFqdn SUBSERVER.NewHelpTech.lk — DelegatedGpoUser Administrator

lk — GpoPrefixName IPAM_NewHelpTech — IpamServerFqdn SUBSERVER.NewHelpTech.lk — DelegatedGpoUser Administrator