Настройка vpn windows server: Как настроить VPN на Windows Server 2016

Содержание

Как настроить VPN на Windows Server 2016

Инструкции

ИТ

ИТ-поддержка

ИТ-поддержка

1

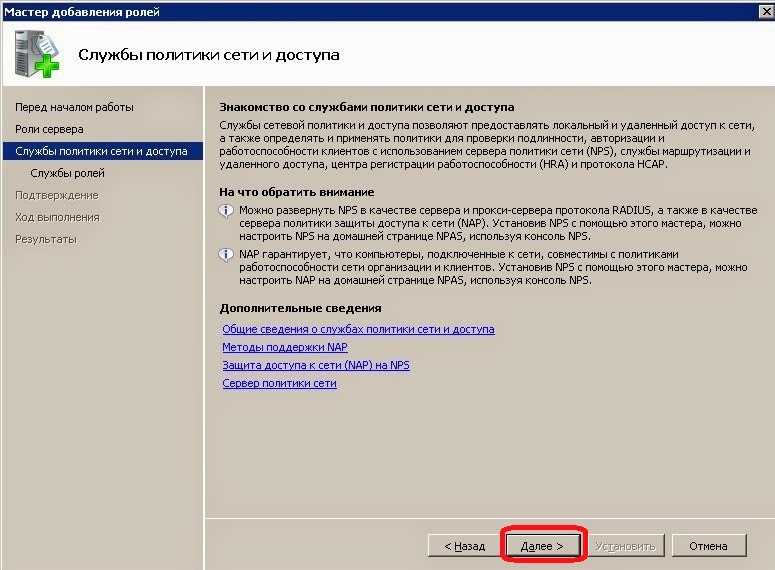

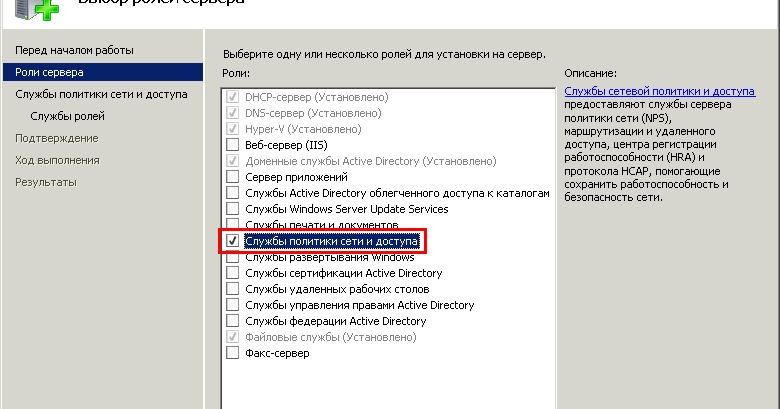

В Мастере добавления ролей и компонентов необходимо отметить галочкой Удаленный доступ и нажать Далее.

2

Переходим на вкладку Службы ролей и отмечаем галочкой DirectAccess и VPN (RAS).

3

В появившемся окне нажимаем кнопку Добавить компоненты.

4

После того как окно закрылось нажимаем Далее.

5

Выбираем пункт Подтверждение и нажимаем Установить.

6

После завершения установки закрываем окно мастера.

7

Заходим в раздел Маршрутизация и удаленный доступ выбираем пункт Настроить и включить маршрутизацию и удаленный доступ.

8

В появившемся мастере жмем Далее.

9

Выбираем Особая конфигурация.

10

Ставим галочку напротив пункта Доступ к виртуальной частной сети (VPN) и жмем Далее.

11

Завершаем работу мастера — жмем Готово.

12

Появится окно с предложением запустить службу. Выбираем Запустить службу.

13

Снова заходим в Маршрутизация и удаленный доступ и выбираем Свойства.

14

Добавляем интервал адресов для VPN соединения — переходим на вкладку IPv4 и жмем Добавить.

15

В появившемся окне заполняем диапазон и жмем ОК.

16

Готово. Сервер настроен. Для того чтобы удаленные пользователи смогли подключиться, разрешаем доступ в свойствах пользователей или групп на вкладке Входящие звонки.

В начало статьи

Не нашли ответа на свой вопрос?

Смотрите также

Инструкции:

Настройка терминального сервера Windows Server 2016

Настройка групповой политики на Windows Server 2016

Содержание

Настройка VPN на Windows Server 2019.

Posted on Author avtor_chekh 0

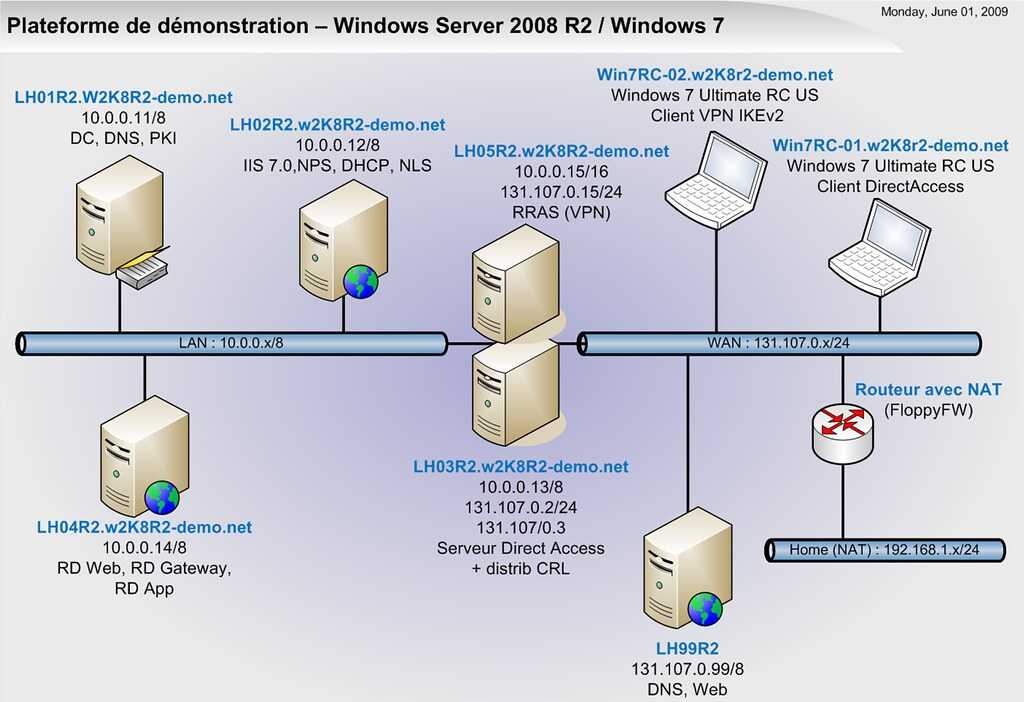

Часто нам нужен удаленный (через интернет) доступ к нашей сети или серверу. Или объединить две локальных сети физически находящихся в разных местах используя общедоступные сети, например интернет. Простой способ это реализовать VPN (Virtual Private Network «виртуальная частная сеть»).

Простыми словами это частная сеть по верх общедоступной сети (интернет). Можно себе это представить как тунель между двумя устройствами. А для безопасности передаваемых данных используется шифрование.

В этой статье мы настроим VPN Server на Windows Server 2019. Сервер к которому будут подключаться клиенты для доступа к нашей сети. Мы будем использовать протокол L2TP для создания туннеля и IPSec для шифрования трафика. Для этого протокола нам не потребуется специального клиента, его поддержка уже есть в Windows и Android.

Установка службы.

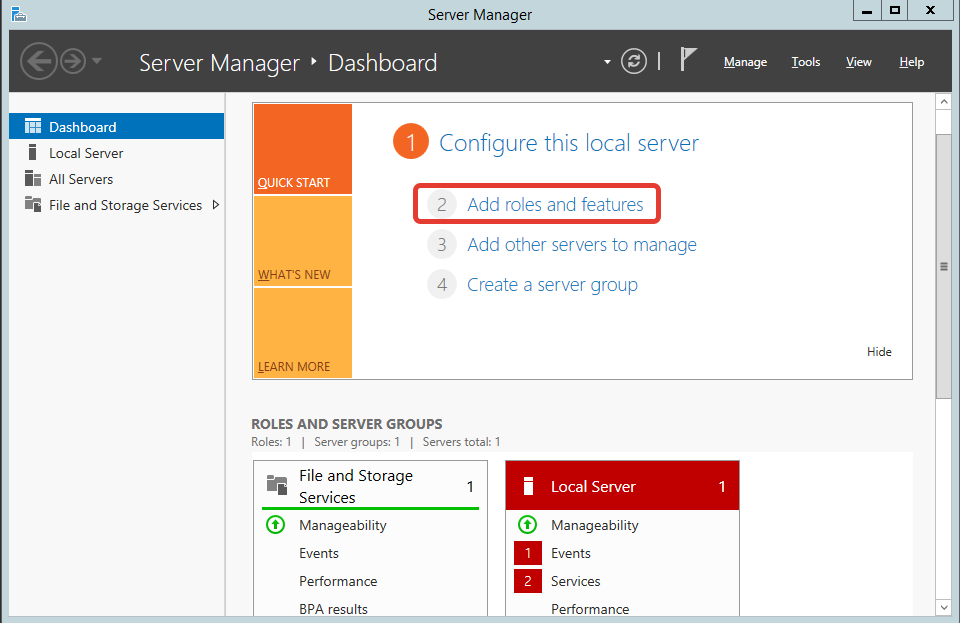

- Откройте Диспетчер серверов .

- Выберите Управление> Мастер добавления ролей и компонентов .

- Установите флажок « Удаленный доступ » и нажмите «Далее».

- В разделе «Службы ролей» установите флажок « DirectAccess и VPN (RAS) » и нажмите Далее .

- Наконец, нажмите Установить . Это может занять некоторое время, и это требует перезагрузки сервера.

Настройка VPN сервера.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

Далее в Средства выбираем Маршрутизация и Удаленный доступ.

Настройки — Особая конфигурация — VPN

- Выбираем наш сервер.

Правой кнопкой мыши переходим в Настроить.

Правой кнопкой мыши переходим в Настроить. - Выбираем особая конфигурация.

- VPN.

Теперь нужно настроить свойства подключения по L2TP:

- Выбираем наш сервер. Правой кнопкой мыши переходим в Свойства.

- Безопасность и вводим Общий Ключ для IPSec . Можно использовать и сертификаты.

- Переходим во вкладку IPv4 и вводим пул адресов который будет выдаваться клиентам.

- Отключаем IPv6.

На этом настройка VPN в целом завершена. Осталось только разрешить пользователю подключаться по VPN :

- Администрирование — Управление компьютером — Пользователи

- Выбираем пользователя — Свойство — Входящие звонки.

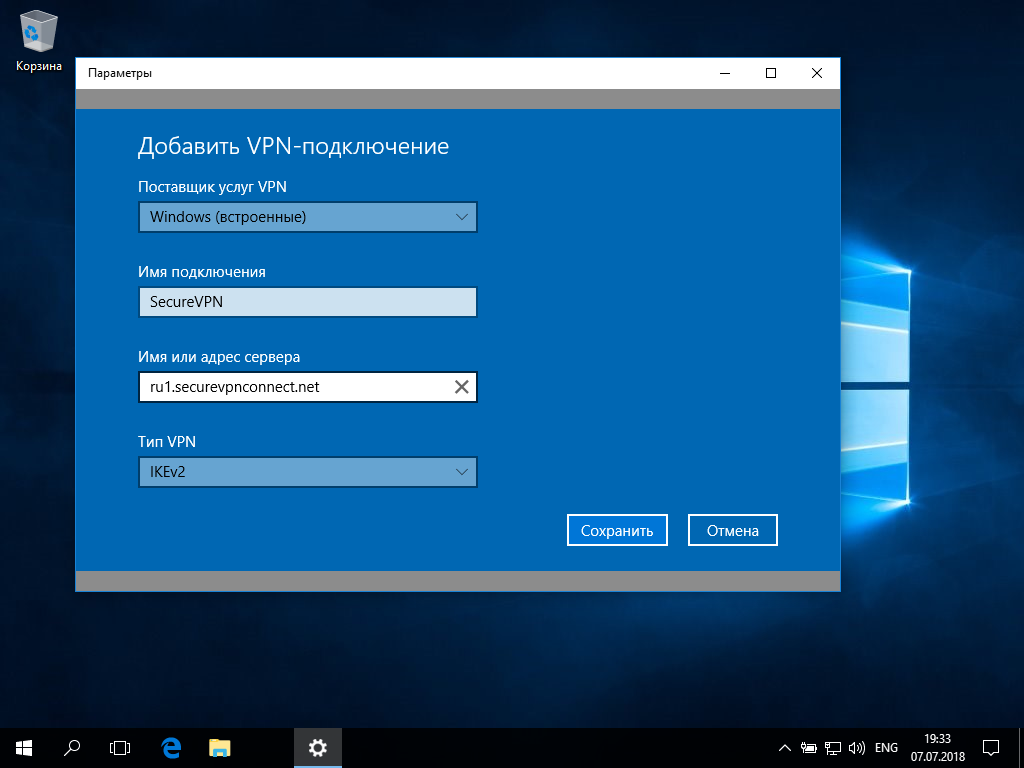

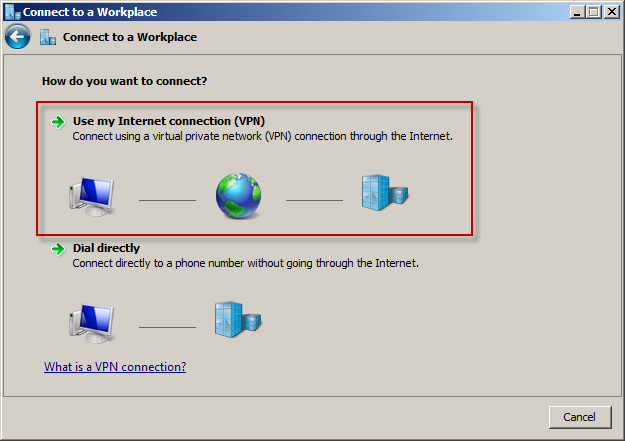

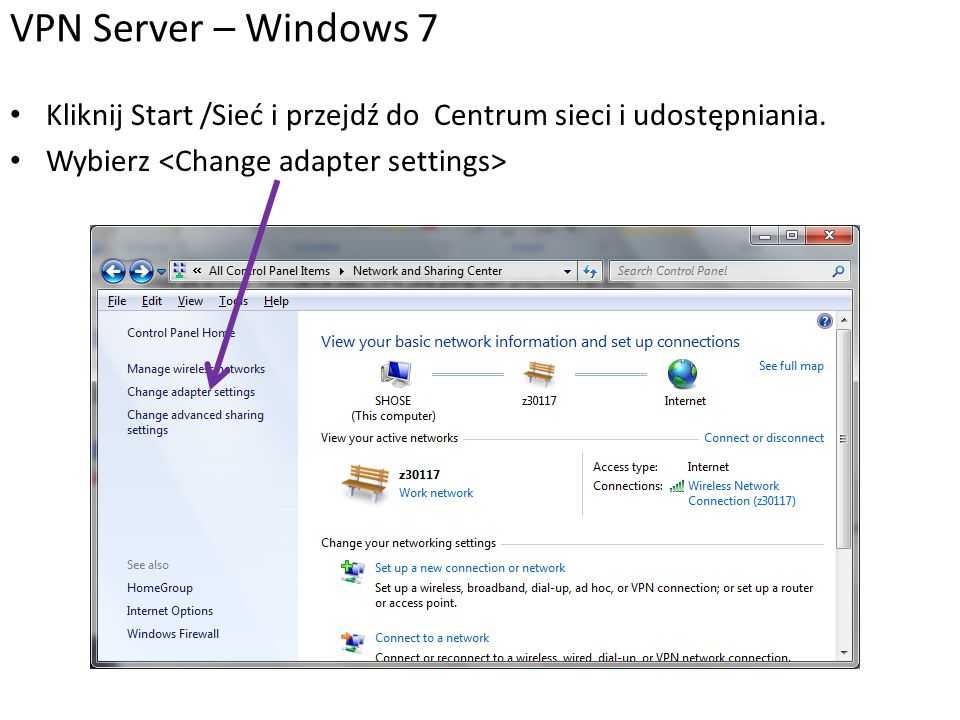

Настройка подключения к VPN в Windows.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Рубрика: Windows Server Прокомментировать

L2TP/IPSec VPN на Windows Server 2019 Настройка

Введение

В этой статье мы объясним, как настроить L2TP/IPSec VPN на Windows Server 2019.

VPN или виртуальная частная сеть используется для безопасного туннелирования данных из локального компьютера на удаленный сервер. Вы можете визуализировать VPN как частную сеть, распределенную по Интернету или общедоступной сети. Используя VPN, разные устройства могут безопасно общаться друг с другом, как если бы они были подключены через частную сеть.

Доступны различные протоколы туннелирования VPN. В этом руководстве мы настроим новый VPS под управлением Windows Server 2019 в качестве L2TP через IPSec VPN. L2TP или протокол туннелирования уровня 2 — это протокол туннелирования, но он не обеспечивает стойкого шифрования. Здесь на помощь приходит IPSec, который обеспечивает очень надежное шифрование данных, которыми обмениваются удаленный сервер и клиентская машина.

Мы будем использовать службы удаленного и удаленного доступа (RRAS), которые обеспечивают простой в использовании интерфейс для настройки сетевых функций, таких как VPN, NAT, сервер удаленного доступа, маршрутизация по локальной сети и т. д.

д.

Предварительные условия

- Облачный VPS, высокопроизводительный VPS или выделенный сервер с установленной Windows Server 2019.

- Вы должны войти в систему через протокол удаленного рабочего стола в качестве пользователя с правами администратора.

Шаг 1: Обновление системы

Найдите Windows Powershell и откройте его в административном режиме, щелкнув правой кнопкой мыши и выбрав Открыть от имени администратора .

Установите модуль обновления Windows для Powershell, выполнив команду.

Install-Module PSWindowsUpdate

Вам может быть предложено подтверждение, нажмите Y и введите все время.

Теперь получите список последних обновлений, запустив.

Get-WindowsUpdate

Наконец, установите обновления, выполнив команду.

Install-WindowsUpdate

После установки обновлений перезагрузите компьютер, выполнив команду.

Перезагрузите компьютер

Шаг 2. Установите роль удаленного доступа

Снова откройте Powershell в административном режиме и выполните следующую команду, чтобы установить функцию удаленного доступа с прямым доступом и VPN (RAS) и маршрутизацией вместе со средствами управления.

Install-WindowsFeature RemoteAccess Install-WindowsFeature DirectAccess-VPN-IncludeManagementTools Install-WindowsFeature Routing -IncludeManagementTools

Шаг 3. Настройка маршрутизации и удаленного доступа

Откройте Диспетчер серверов и перейдите к Инструменты >> Управление удаленным доступом .

На левой панели щелкните правой кнопкой мыши локальный сервер и выберите Настройка и включение маршрутизации и удаленного доступа .

В Мастер настройки и включения маршрутизации и удаленного доступа выберите Пользовательская конфигурация переключатель, так как мы будем вручную настраивать маршрутизацию и доступ. Нажмите кнопку Далее .

Нажмите кнопку Далее .

Затем установите флажки VPN Server и NAT и нажмите «Далее», чтобы просмотреть сводку по выбору.

Наконец, нажав кнопку Готово , вы увидите запрос на запуск служб маршрутизации и удаленного доступа. Нажмите кнопку Запустить службу .

Шаг 4. Настройка свойств VPN

Теперь, когда у нас запущена VPN, давайте настроим ее. В окне «Маршрутизация и удаленный доступ» на левой панели щелкните правой кнопкой мыши локальный сервер и выберите Свойства .

Перейдите на вкладку безопасности и нажмите Разрешить пользовательскую политику IPSec для подключения L2TP/IKEv2 и указать очень длинный PSK (предварительно общий ключ). Вы можете использовать любой инструмент для генерации случайного ключа.

Обязательно запишите PSK, так как нам нужно будет делиться PSK с каждым пользователем, который хочет подключиться к VPN-серверу.

Теперь перейдите на вкладку IPv4 и в разделе Назначение адреса IPv4 выберите статический пул адресов. Нажмите кнопку Добавить , и появится всплывающее окно для ввода диапазонов IP-адресов. Укажите начальный и конечный адреса диапазона IP-адресов, которые вы хотите назначить пользователям.

Нажмите кнопку OK , чтобы сохранить диапазон адресов, и, наконец, нажмите OK , чтобы сохранить изменения. Вы можете получить предупреждение о том, что вам нужно перезапустить службу маршрутизации и удаленного доступа, чтобы изменения вступили в силу. Вы можете смело нажимать OK и пока игнорировать его, так как мы перезапустим службу после выполнения следующего шага.

Шаг 5. Настройте NAT

На той же левой панели окна «Маршрутизация и удаленный доступ» разверните локальный сервер, а затем разверните IPv4 . Там вы увидите объект NAT. Щелкните правой кнопкой мыши NAT и выберите параметр New Interface .

Выберите Ethernet и нажмите OK, чтобы продолжить. На вкладке NAT выберите переключатель Общедоступный интерфейс, подключенный к Интернету , а также установите флажок Включить NAT на этом интерфейсе .

Теперь перейдите на вкладку Службы и порты и выберите VPN-сервер (L2TP/IPSec — работает на этом сервере) флажок. Откроется новый интерфейс для редактирования сервиса.

Измените частный адрес с 0.0.0.0 на 127.0.0.1 и нажмите OK для сохранения.

Наконец, нажмите OK, чтобы сохранить интерфейс NAT.

Шаг 6. Перезапустите маршрутизацию и удаленный доступ

В левой части окна маршрутизации и удаленного доступа щелкните правой кнопкой мыши локальный сервер и выберите Перезапустить под Все задачи .

Это перезапустит службы маршрутизации и удаленного доступа, и все внесенные нами изменения будут применены.

Шаг 7. Настройка брандмауэра Windows

В меню «Пуск» найдите брандмауэр защитника Windows и откройте его. Нажмите Расширенные настройки в брандмауэре Защитника Windows.

В разделе Дополнительные настройки нажмите Правила для входящих подключений на левой панели, а затем нажмите Новое правило на правой панели.

В Windows Server 2019 есть предопределенные правила, которые необходимо включить для работы VPN. В Мастер создания правила для входящего подключения нажмите кнопку-переключатель Предопределенный и выберите Маршрутизация и удаленный доступ в раскрывающемся списке.

В разделе «Предопределенные правила» установите флажок Маршрутизация и удаленный доступ (L2TP-In) и нажмите Далее .

В разделе Действие выберите параметр Разрешить подключение и нажмите Готово .

Теперь брандмауэр настроен на разрешение входящего трафика через UDP-порт 1701.

Шаг 8. Создайте пользователя VPN

Найдите Управление компьютером в меню «Пуск» и в разделе Управление компьютером Раскройте окно3 Локальные пользователи и

группа .

Щелкните правой кнопкой мыши Пользователи и выберите Новый пользователь под Локальные пользователи и группу , чтобы создать нового пользователя.

В ответ на запрос Новый пользователь укажите имя пользователя, полное имя и надежный пароль. Снимите флажок Пользователь должен изменить пароль при следующем входе в систему флажок. Нажмите Создать , чтобы создать нового пользователя.

После создания пользователя вернитесь в интерфейс Управление компьютером , и вы найдете только что созданного пользователя в списке пользователей. Щелкните правой кнопкой мыши пользователя и выберите параметр Свойства .

В свойствах пользователей VPN перейдите на вкладку Входящие звонки . Теперь выберите параметр Разрешить доступ для параметра Разрешения доступа к сети . Нажмите OK, чтобы сохранить свойства.

Теперь выберите параметр Разрешить доступ для параметра Разрешения доступа к сети . Нажмите OK, чтобы сохранить свойства.

Наш VPN-сервер L2TP/IPSec теперь готов и может принимать соединения.

Шаг 9: Подключение VPN-клиентов.

Вам нужно будет сообщить PSK и имя пользователя и пароль Windows пользователю, который хочет подключиться к удаленному VPN-серверу. Вы также можете следовать инструкциям на веб-сайте Snel, чтобы узнать, как подключиться к удаленному серверу.

- Как подключить L2TP/IPsec VPN в Mac OS X

- Как подключить L2TP/IPsec VPN в Windows 10

Шаг 10. Мониторинг VPN

Найдите Консоль управления удаленным доступом в меню «Пуск» и откройте консоль. Вы должны увидеть статус VPN. Если вы правильно следовали инструкциям, вы увидите все зеленые галочки на всех сервисах. Вы также можете просмотреть сведения о подключенных клиентах на этой консоли.

Заключение

В этом руководстве мы успешно настроили свежий сервер Windows Server 2019 в качестве VPN-серверов L2TP/IPSec. Теперь вы можете использовать VPN-сервер для безопасного подключения к другим подключенным устройствам. Вы также можете использовать этот VPN-сервер в качестве прокси-сервера для безопасного доступа в Интернет. Теперь вы настроили L2TP/IPSec VPN на Windows Server 2019.

Теперь вы можете использовать VPN-сервер для безопасного подключения к другим подключенным устройствам. Вы также можете использовать этот VPN-сервер в качестве прокси-сервера для безопасного доступа в Интернет. Теперь вы настроили L2TP/IPSec VPN на Windows Server 2019.

Как легко установить VPN

Иметь частное подключение к Windows Server 2019 с использованием лучшего программного обеспечения VPN

by Александр Огнянович

Александр Огнянович

Эксперт по поиску и устранению неисправностей

Главной страстью Александра являются технологии. Имея солидный писательский опыт, он полон решимости донести до обычного пользователя передовые технологии. С зорким глазом он всегда… читать дальше

Обновлено

Рассмотрено

Эдгар Ников

Эдгар Ников

Эксперт по конфиденциальности и VPN

Начиная с эпохи коммутируемого Интернета, Эдгара интересовали онлайн-ресурсы. От форумов до сайтов электронной коммерции, он начал изучать, как эти ресурсы могут приносить доход. Сегодня он… читать дальше

От форумов до сайтов электронной коммерции, он начал изучать, как эти ресурсы могут приносить доход. Сегодня он… читать дальше

Раскрытие информации о аффилированных лицах

- Windows Server 2019 поддерживает VPN-подключения. Но вам придется немного потрудиться, чтобы настроить его и разрешить доступ к VPN.

- Откройте для себя три простых шага по настройке VPN на Windows Server 2019 без слишком сложных процессов.

- Вам не нужно устанавливать какие-либо программные инструменты, так как вы можете использовать встроенные настройки сервера.

- В любом случае, вы должны полагаться на программное обеспечение для обеспечения конфиденциальности для более продвинутых технологий и безопасности.

Использование VPN на сервере Windows имеет много преимуществ.

Позволяет пользователям в небольшой среде получать доступ к удаленным клиентам или брандмауэрам для Windows Server.

Если вы хотите узнать точные шаги по установке VPN на Windows Server 2019, вот все, что вам нужно знать.

ЛУЧШИЕ VPN, РЕКОМЕНДУЕМЫЕ МЫ

Есть ли в Windows Server встроенная VPN?

Подтверждаю, вы можете настроить VPN на Windows Server, используя нужные протоколы. Плюс есть определенные версии, которые позволяют эту операцию

Точнее, можно использовать VPN-соединение на Windows Server 2019 и повысить конфиденциальность своего сервера.

Чтобы настроить VPN-подключение в этой версии Windows Server, необходимо использовать протоколы L2TP или PPTP VPN.

Как настроить VPN на Windows Server 2019?

1. Установить удаленный доступ с помощью диспетчера серверов

- Открыть Сервер Менеджер

- Перейдите к Управление > Мастер добавления ролей и функций

- Установите флажок Удаленный доступ и нажмите Далее

- В Службы ролей установите флажок DirectAccess и VPN (RAS) и нажмите Далее

- Нажмите Установить

- После завершения установки вам, возможно, придется перезапустить сервер

.

Альтернативным решением является установка и настройка удаленного доступа с помощью PowerShell.

2. Настройте VPN

- Нажмите на Открытие мастера начала работы

- Выберите Развернуть только VPN

- В консоли управления маршрутизацией и удаленным доступом щелкните правой кнопкой мыши Имя сервера

- Выберите Настройка и включение маршрутизации и удаленного доступа из контекстного меню

- Выберите Пользовательская конфигурация и нажмите Далее

- Выберите VPN-доступ

- Запустить службу VPN

На этом этапе вы не должны столкнуться с какими-либо проблемами, если используете специальный мастер.

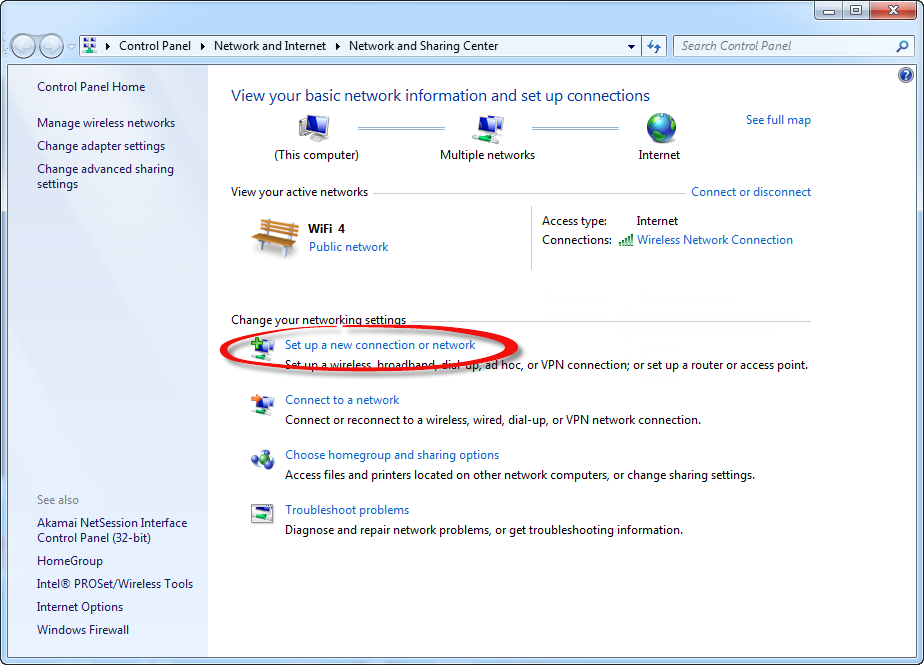

3. Настройка доступа к VPN

Наконец, осталось только настроить пользователя VPN и доступ к сети . Вы должны открыть и перенаправить порты от брандмауэра к Windows Server.

В зависимости от используемого протокола, вот порты, которые вы должны открыть:

- Для PPTP : 1723 TCP и протокол 47 GRE (также известный как PPTP Pass-through)

- Для L2TP более IPSEC : 1701 TCP и 500 UDP

- Для SSTP : 443 TCP

Если у вас нет DHCP-сервера, вы можете установить статический пул адресов IPv4. Это можно сделать, выполнив следующие действия:

- Во-первых, убедитесь, что у всех пользователей включен удаленный доступ

- Откройте панель свойств вашего VPN-сервера

- Перейдите на вкладку IPv4 и включите Статический пул адресов 9.0034

- Нажмите Добавить и добавьте тот же статический IP-адрес из той же подсети Сервера

Как работает VPN на Windows Server?

Настройка VPN на Windows Server требует технических знаний, поэтому вам нужно научиться настраивать ее на своем ПК.

В двух словах, вам нужно сначала создать нового пользователя VPN, а затем настроить функции маршрутизации и удаленного доступа.

Здесь у вас есть необходимые имена установки и технологии, которые вы можете использовать для защиты вашего Windows Server:

- Windows Server 2019 Настройка VPN L2TP

- Windows Server 2019 Настройка VPN Ikev2

- Настройка Windows Server 2019 SSTP VPN

- Windows Server 2019 Настройка PPTP VPN

- настройка IPSec VPN Windows Server 2019

В заключение, вы можете установить VPN на свой Windows Server 2019 в три простых шага: настроить Remote Manager с помощью Server Manager или PowerShell, установить VPN и управлять разрешениями на доступ к VPN.

Если вам нужна новая установка ОС, просто загрузите Windows Server 2019сразу! Кроме того, присоединяйтесь к нашему Центру устранения неполадок VPN, чтобы получить дополнительные руководства.

Если у вас возникли технические трудности, сообщите нам об этом, оставив комментарий в разделе ниже.

Правой кнопкой мыши переходим в Настроить.

Правой кнопкой мыши переходим в Настроить.