Пароль какой бывает: Определения слов, поиск определений слов

Содержание

способы разблокировки смартфона Самсунг без пароля – Москва и область

Как разблокировать телефон Samsung, если вы забыли пароль? Полезные советы по разблокировке – рассказываем, как снимать блокировку с устройств «Самсунг».

17 января 2022

8 минут на чтение

Смартфоны, произведенные южнокорейской компанией Samsung, пользуются в России большой популярностью. В начале 2021 года девайсы этого бренда занимали 27% российского рынка мобильных устройств – это второе место.

Как и любой другой смартфон с операционной системой Android, аппарат от «Самсунг» можно блокировать и разблокировать разными способами – с помощью пароля либо отпечатка пальца, графического ключа или взгляда во фронтальную камеру. И здесь могут возникнуть проблемы. Владельцы забывают пароли. Редко, но бывает так, что мобильные девайсы дают сбои: еще несколько минут назад дактилоскопический сенсор узнавал хозяина по отпечатку пальца, а сейчас уже не узнает. Кто-то посторонний, например, балующийся ребенок, взял смартфон, пока он был разблокирован, и изменил рисунок, использующийся в качестве кода доступа на сенсорном экране.

Что делать, если у вас возникли проблемы с разблокировкой?

Снятие блокировки через безопасный режим

Безопасный режим в телефонах Samsung используется, чтобы устранять неисправности и ошибки операционной системы. Он же позволяет изменить пароль и графический ключ.

Сделать это просто.

1. Удерживайте на включенном смартфоне кнопку питания, пока на экране не появится меню с несколькими вариантами дальнейших действий – «Отключить», «Перезагрузить», «Автономный режим».

2. Выберите вариант «Отключить» или «Выключение» и несколько секунд удерживайте его пальцем.

3. Смартфон попросит разрешения перейти в безопасный режим – нажмите OK.

4. После перезагрузки ваш «Самсунг» будет работать в чистом виде, без установленных приложений.

5. Войдите в «Настройки» и поменяйте пароль или графический ключ либо вообще отключите этот способ разблокировки.

6. Еще раз перезагрузите смартфон – изменения вступят в силу, а вы сможете вновь пользоваться всеми приложениями, которые ранее установили. Ваши файлы тоже останутся на устройстве.

Ваши файлы тоже останутся на устройстве.

Разблокировка с помощью дополнительного пин-кода

Прежде чем говорить о том, как работает этот метод, нужно обратить внимание на его недостатки:

- разблокировка с помощью дополнительного пин-кода действует далеко не на всех смартфонах Samsung;

- эта функция работает только в том случае, если при установке пароля или графического ключа вы предусмотрели вспомогательный пин-код – система предлагает такую возможность, но нередко люди от нее отказываются, чтобы сэкономить время;

- для дактилоскопического сенсора или технологии разблокировки по лицу дополнительный пин-код не устанавливается.

Чтобы воспользоваться дополнительным пин-кодом, выполните следующую последовательность действий.

- Введите несколько раз неправильный пароль или графический ключ – обычно требуется 5 раз допустить ошибку при вводе.

- Дождитесь, когда появится сообщение о том, что следующая попытка будет доступна через 30 секунд.

При этом можно будет выбрать пункт «Доп. пин».

При этом можно будет выбрать пункт «Доп. пин». - Выберите этот пункт. Введите пин-код и нажмите OK. Если вы ввели пин-код без ошибки, смартфон разблокируется.

Разблокировка с помощью сервиса Samsung Find My Mobile

У компании «Самсунг» есть собственный онлайн-сервис, позволяющий через интернет следить за смартфоном и дистанционно управлять его настройками. Чтобы воспользоваться этим способом, нужно, чтобы девайс был подключен к интернету.

Убедитесь, что ваш пароль или графический ключ был сохранен в вашей учетной записи Samsung: при установке защиты, вы можете выбрать, делать резервную копию, или нет.

Принцип действия – прост.

- Пройдите по ссылке https://findmymobile.samsung.com/.

- Войдите в свою учетную запись – для этого надо указать электронную почту и пароль.

- Найдите устройство, которое хотите разблокировать, в списке девайсов, связанных с этой учетной записью.

- Выберите пункт «Разблокировать устройство».

- Для подтверждения своего решения нажмите во всплывающем окне OK.

Через несколько минут у вас вновь появится доступ к смартфону. Но воспользоваться этой функцией можно только в том случае, если у вас есть учетная запись «Самсунг».

Разблокировка через аккаунт Google

Для того чтобы полноценно пользоваться смартфоном с операционной системой Android – именно эта ОС установлена на аппаратах Samsung, – необходимо создать аккаунт Google. Он пригодится и в том случае, если понадобится снять блокировку.

Как и в случае с аккаунтом Samsung, для того чтобы воспользоваться им, понадобится подключение к интернету.

- Введите несколько раз неправильный пароль, чтобы на экране появилось соответствующее предупреждение. Вам предложат различные варианты действий, в том числе «Забыли пароль» и «Разблокировать в Google».

- Выберите любой из этих двух вариантов.

- Войдите в Google-аккаунт – при этом вас попросят указать электронную почту и пароль.

- Сбросьте ключ и подтвердите действие вводом электронной почты и пароля.

- Придумайте новый пароль и нажмите OK, чтобы изменения вступили в силу.

Есть и более радикальный метод решения проблемы. Но если вы им воспользуетесь, вся информация на смартфоне будет стерта.

- Пройдите по ссылке https://android.com/find.

- Авторизуйтесь в аккаунте «Гугл» и выберите девайс, который надо разблокировать.

- В находящемся ниже меню выберите пункт «Настроить блокировку и удаление данных».

- Очистите память смартфона.

После этого вы можете опять пользоваться мобильным устройством и заново настроить на нем блокировку.

Сброс до заводских настроек

Следующий способ тоже приведет к потере всей информации, хранящейся в памяти смартфона Samsung. Им имеет смысл пользоваться только в том случае, если другие методы не способствуют решению проблемы и есть подозрение, что причина неисправности – серьезный системный сбой.

Откат до заводских настроек обычно выполняется из меню «Настройки». Но, так как у вас проблемы с разблокировкой, то и доступа к настройкам тоже нет. К счастью, разработчики мобильных девайсов предвидели такую ситуацию.

Но, так как у вас проблемы с разблокировкой, то и доступа к настройкам тоже нет. К счастью, разработчики мобильных девайсов предвидели такую ситуацию.

- Выключите телефон. Достаньте из слотов SIM-карту и карту памяти microSD.

- Зажмите одновременно кнопки питания и управления громкостью. На некоторых устройствах Samsung Galaxy есть еще аппаратная кнопка «Домой» или кнопка, отвечающая за вызов голосового ассистента Bixby, и может понадобиться зажать все три клавиши одновременно – работающая комбинация зависит от того, какой моделью вы пользуетесь.

- Когда на экране появится логотип компании Samsung, отпустите кнопку питания, а другие удерживайте еще в течение 10-15 секунд.

- Если вы все сделали правильно, логотип «Самсунг» на экране сменится инженерным меню.

- Для навигации между пунктами инженерного меню используйте клавишу, управляющую громкостью. Вам нужен пункт «Wipe data / Factory reset».

- Выберите указанный выше пункт и подтвердите свое решение, нажав Yes или Yes – Delete all user data.

- В некоторых случаях может понадобиться дополнительно выбрать в появившемся после этого меню пункт Reboot system now.

После перезагрузки девайс вернется в состояние, в котором он находился в тот момент, когда вы его купили. Теперь можно снова входить в меню «Настройки» и устанавливать пароль или другой способ блокировки. Личные данные и фотографии при этом сохранятся в аккаунте Google.

Разблокировка с помощью специальных приложений

Есть несколько программ, позволяющих снять блокировку со смартфона, работающего под управлением операционной системы «Андроид». Пользоваться ими просто. Как правило, программа позволяет с помощью компьютера и подключенного к нему смартфона снимать графические ключи, пароли либо сбросить настройки до заводских.

Перепрошивка с компьютера

Перепрошивка – процедура, которую лучше доверить опытному специалисту. Но можно выполнить ее и самостоятельно, только надо действовать аккуратно, внимательно читать, что вам предлагает программа, и не предпринимать действий, в последствиях которых вы не уверены.

Перепрошивка смартфона Samsung нацелена на восстановление операционной системы после критического сбоя. Прежде чем приступать к процедуре, ознакомьтесь с описанием утилиты, чтобы лучше понимать, что вы делаете, и следуйте инструкциям.

Если есть возможность – сохраните наиболее важную информацию с мобильного девайса. Также лучше достать SIM-карту и карту памяти.

Если все получилось, операционная система будет восстановлена. При этом все данные и настройки будут стерты и смартфон вернется в то состояние, в котором он находился, когда вы его купили и достали из коробки. Это значит, что на нем не будет никакой блокировки, и пароль, графический ключ либо защиту по отпечатку пальца или по лицу владельца можно установить заново.

Лучше всего, конечно, не забывать свой пароль или графический ключ – в этом случае вам не придется взламывать собственный смартфон. Samsung выпускает надежную мобильную электронику, и системные сбои возникают чрезвычайно редко. Большинство ситуаций, в которых будут полезны перечисленные выше методы, – это необходимость разблокировать телефон, код доступа к которому вы элементарно забыли. Но, как видите, существует обширный арсенал средств, позволяющих решить проблему.

Но, как видите, существует обширный арсенал средств, позволяющих решить проблему.

Вам понравилась статья?

Почему Яндекс просит изменить пароль

- Подозрительная активность

- Пароль в публичном доступе

- Что делать, когда Яндекс просит изменить пароль

- Не могу пройти проверку при входе

Ваш аккаунт, скорее всего, взломан, или пароль был найден в публичном доступе. Чтобы защитить свой аккаунт от взлома, пароль необходимо изменить.

Когда аккаунт блокируется, перестают работать основной пароль и пароли приложений, если вы их используете. Также отключатся все сайты, программы и мобильные приложения, которым вы разрешили доступ к своим данным. Таким образом, и вы, и взломщик теряете доступ к вашему аккаунту через веб-сервисы Яндекса и какие-либо приложения.

Примечание. О том, зачем аккаунт могли взломать и как злоумышленник мог узнать пароль, читайте в разделе Защита вашего аккаунта.

Яндекс автоматически проверяет активность вашего аккаунта: не являются ли спамом письма, отправленные из вашего ящика, не подозрительны ли авторизации и т. д.

д.

Если становится понятно, что какие-то действия вы явно не могли произвести сами (например, войти в свой аккаунт из Владивостока и Москвы с промежутком в час), аккаунт автоматически блокируется. Чтобы его разблокировать, необходимо сменить пароль.

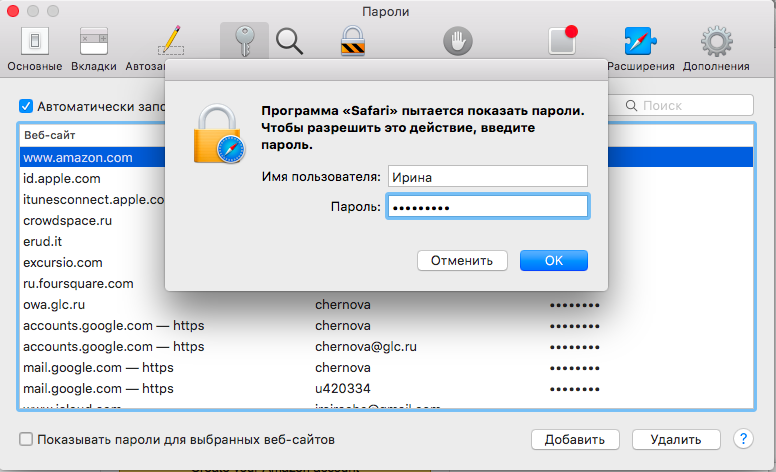

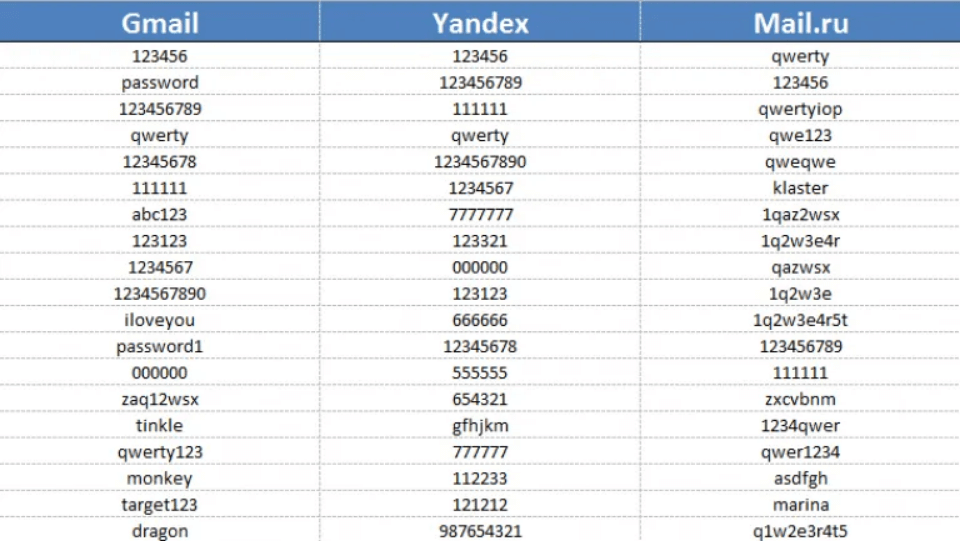

Для проверки Яндекс использует базу из паролей, которую постоянно пополняет. В ней содержатся пароли, которые каким-то образом попали в публичный доступ — например, так бывает, если на компьютер проник вирус или один и тот же пароль использовался на разных сайтах.

Если Яндекс нашел ваш пароль в публичном доступе, из соображений безопасности Яндекс ID заблокируется. Вы сможете войти в него, только когда поменяете пароль.

Необходимо придумать новый пароль, который будет известен только вам. Старый пароль больше нельзя будет использовать, чтобы взломщик не смог снова войти в ваш аккаунт с его помощью.

Что для этого нужно сделать:

Перед тем как менять пароль, проверьте на вирусы все компьютеры и устройства, на которых вы вводите свой пароль.

С помощью вируса злоумышленник может снова узнать пароль и войти в ваш аккаунт.

С помощью вируса злоумышленник может снова узнать пароль и войти в ваш аккаунт.Войдите на Яндекс со своим текущим паролем. В окне с предупреждением нажмите Сменить пароль.

Подтвердите, что вы — владелец аккаунта:

Если к вашему Яндекс ID привязан номер телефона, запросите код подтверждения в SMS, введите его на странице и нажмите кнопку Подтвердить. Если у вас нет доступа к привязанному номеру, перейдите по ссылке Этот номер мне недоступен.

Если к вашему Яндекс ID не привязан номер телефона, ответьте на контрольный вопрос. Ввести ответ правильно, если вы не совсем точно его помните, помогут наши рекомендации.

После ответа на контрольный вопрос нужно будет привязать номер мобильного телефона. Это поможет вам проще и быстрее восстанавливать доступ к своему аккаунту в будущем.

Если вы не привязали номер телефона и не установили контрольный вопрос, но добавили дополнительный адрес почты, мы отправим письмо с кодом подтверждения на него.

Если вы не использовали контрольный вопрос, номер телефона и дополнительный адрес электронной почты для защиты аккаунта, заполните форму восстановления или напишите в службу поддержки.

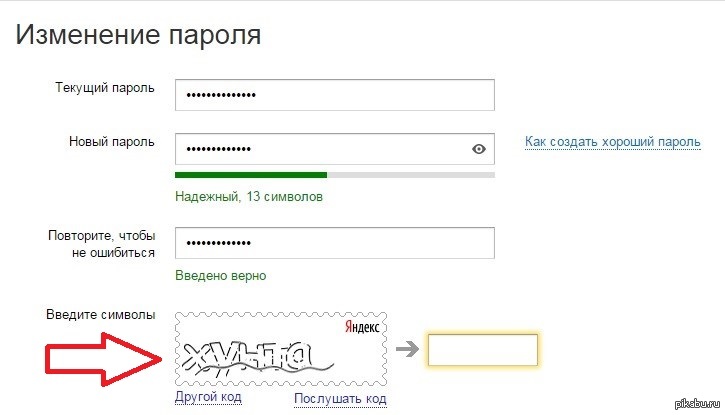

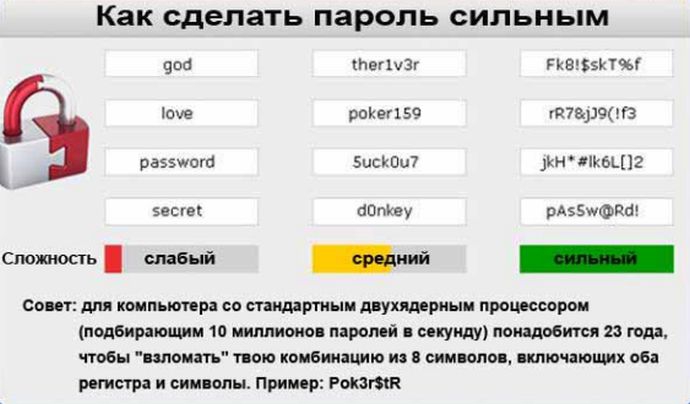

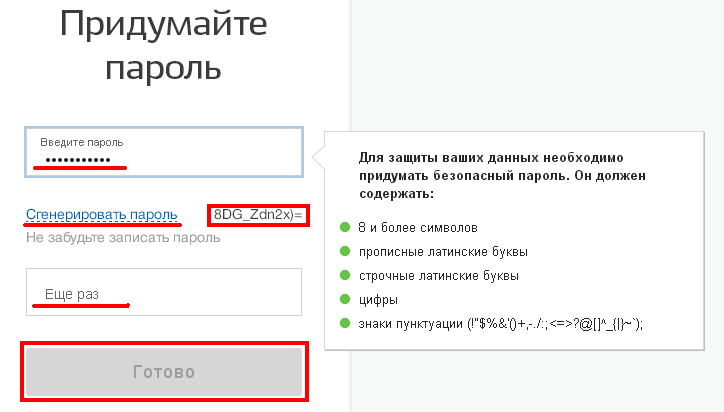

Придумайте новый пароль с помощью наших рекомендаций.

В окне с данными аккаунта проверьте, корректно ли указаны ваши личные данные, номер телефона, почтовые адреса для восстановления и соцсети. Имейте в виду, что именно их мог использовать злоумышленник при взломе. Если нужно, измените их — если нет, нажмите Да, всё верно.

Не помню ответ на контрольный вопрос У меня привязан неактуальный номер телефона У меня остались вопросы

Для замены или удаления номера телефона заполните форму.

Если у вас не получается восстановить доступ к аккаунту, напишите в службу поддержки.

Что такое взлом пароля?

Безопасность

К

- Александр С.

Гиллис,

Гиллис,

Технический писатель и редактор

Что такое взлом пароля?

Взлом пароля — это процесс использования прикладной программы для идентификации неизвестного или забытого пароля к компьютеру или сетевому ресурсу. Его также можно использовать, чтобы помочь злоумышленнику получить несанкционированный доступ к ресурсам.

Используя информацию, полученную злоумышленниками при взломе паролей, они могут совершать ряд преступных действий. К ним относятся кража банковских учетных данных или использование информации для кражи личных данных и мошенничества.

Взломщик паролей восстанавливает пароли, используя различные методы. Процесс может включать сравнение списка слов для подбора паролей или использование алгоритма для повторного подбора пароля.

techtarget.com» type=»text/html» frameborder=»0″>

Как создать надежный пароль?

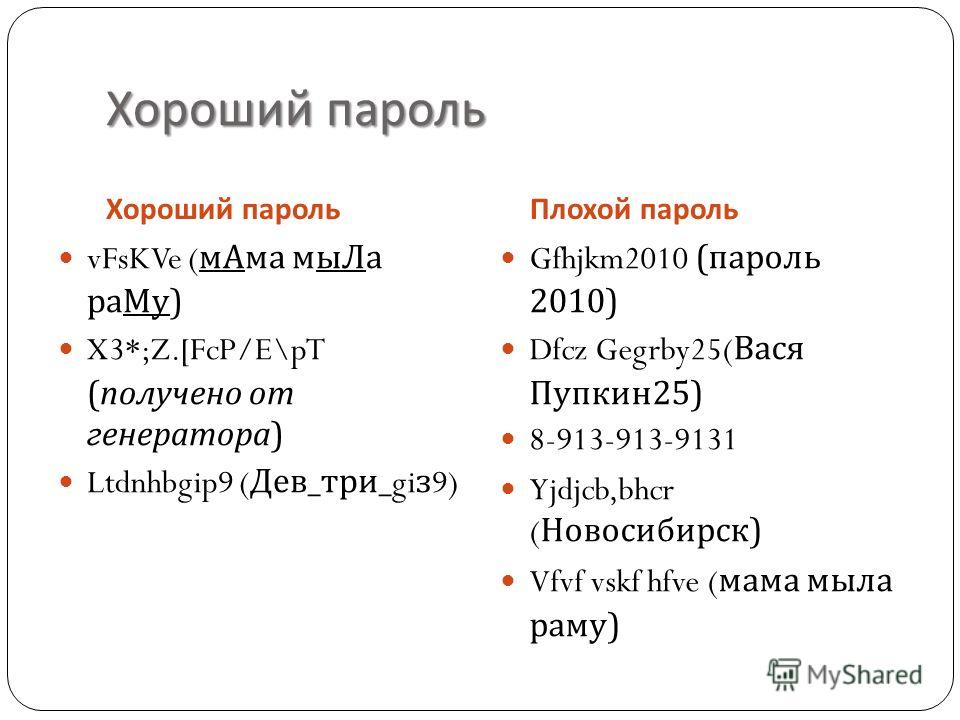

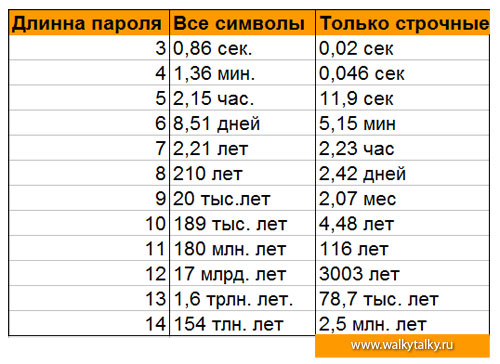

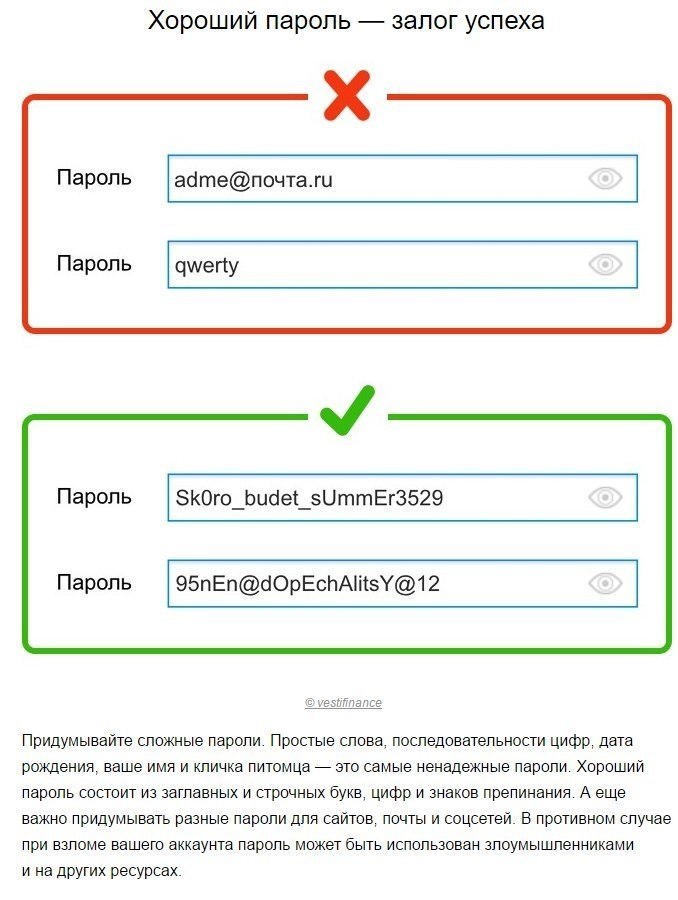

Взломщики паролей могут расшифровать пароли за считанные дни или часы, в зависимости от того, насколько слаб или надежен пароль. Чтобы сделать пароль более надежным и трудным для раскрытия, открытый текстовый пароль должен соответствовать следующим правилам:

.

- Длина не менее 12 символов. Чем короче пароль, тем легче и быстрее его взломать.

- Комбинируйте буквы и различные символы. Использование цифр и специальных символов, таких как точки и запятые, увеличивает количество возможных комбинаций.

- Избегайте повторного использования пароля. Если пароль взломан, то злоумышленник со злым умыслом может использовать тот же пароль, чтобы легко получить доступ к другим защищенным паролем учетным записям, которыми владеет жертва.

- Обратите внимание на индикаторы надежности пароля.

Некоторые системы, защищенные паролем, включают счетчик надежности пароля, который представляет собой шкалу, сообщающую пользователям, когда они создали надежный пароль.

Некоторые системы, защищенные паролем, включают счетчик надежности пароля, который представляет собой шкалу, сообщающую пользователям, когда они создали надежный пароль. - Избегайте легко угадываемых фраз и распространенных паролей. Слабым паролем может быть имя, кличка питомца или дата рождения — что-то личное. Короткие и легко предсказуемые шаблоны, такие как 123456, пароль или qwerty, также являются слабыми паролями.

- Использовать шифрование. Пароли, хранящиеся в базе данных, должны быть зашифрованы.

- Воспользуйтесь инструментами и менеджерами для создания паролей. Некоторые смартфоны автоматически создают длинные, трудно угадываемые пароли. Например, Apple iPhone создаст для пользователей надежные пароли веб-сайтов. iPhone хранит пароли в своем диспетчере паролей iCloud Keychain и автоматически вводит пароль в правильное поле, поэтому пользователю не нужно запоминать сложный пароль.

В исследовании Ponemon Institute изучалось поведение ИТ-специалистов в отношении гигиены паролей.

Как выглядит атака со взломом пароля?

Общий процесс, которому следует взломщик паролей, включает следующие четыре шага:

- Украсть пароль каким-нибудь гнусным способом. Этот пароль, вероятно, был зашифрован перед сохранением с использованием хэша. Хэши — это математические функции, которые преобразуют входные данные произвольной длины в зашифрованные выходные данные фиксированной длины.

- Выберите метод взлома, такой как атака полным перебором или по словарю, и выберите инструмент для взлома.

- Подготовьте хэши паролей для программы взлома. Это делается путем предоставления входных данных хеш-функции для создания хэша, который можно аутентифицировать.

- Запустите инструмент взлома.

Взломщик паролей также может идентифицировать зашифрованные пароли. После извлечения пароля из памяти компьютера программа может расшифровать его. Или, используя тот же алгоритм, что и системная программа, взломщик паролей создает зашифрованную версию пароля, совпадающую с оригиналом.

Или, используя тот же алгоритм, что и системная программа, взломщик паролей создает зашифрованную версию пароля, совпадающую с оригиналом.

Какие существуют методы взлома паролей?

Взломщики паролей используют два основных метода определения правильных паролей: подбор методом грубой силы и атаки по словарю. Однако существует множество других методов взлома паролей, в том числе следующие:

- Грубая сила. Эта атака проходит через комбинации символов заданной длины, пока не найдет комбинацию, совпадающую с паролем.

- Поиск по словарю. Здесь взломщик паролей ищет правильный пароль в каждом слове словаря. Словари паролей существуют для различных тем и комбинаций тем, включая политику, фильмы и музыкальные группы.

- Фишинг . Эти атаки используются для получения доступа к паролям пользователей без использования инструмента для взлома паролей.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль. - Вредоносное ПО. Подобно фишингу, использование вредоносного ПО — еще один метод получения несанкционированного доступа к паролям без использования инструмента для взлома паролей. Вместо этого используются вредоносные программы, такие как кейлоггеры, которые отслеживают нажатия клавиш, или экранные скребки, которые делают снимки экрана.

- Радужная атака. Этот подход предполагает использование слов, отличных от исходного пароля, для создания других возможных паролей. Злоумышленники могут хранить у себя список под названием радужная таблица . Этот список содержит просочившиеся и ранее взломанные пароли, что сделает общий метод взлома паролей более эффективным.

- Угадывание.

Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Некоторые программы для взлома паролей могут использовать методы гибридных атак, когда они ищут комбинации словарных статей и цифр или специальных символов. Например, взломщик паролей может искать ants01, ants02, ants03 и т. д. Это может быть полезно, когда пользователям рекомендуется включать число в свой пароль.

Что такое инструменты для взлома паролей?

Взломщики паролей могут использоваться злонамеренно или законно для восстановления утерянных паролей. Среди доступных инструментов для взлома паролей есть следующие три:

- Каин и Авель . Это программное обеспечение для восстановления паролей может восстанавливать пароли для учетных записей пользователей Microsoft Windows и пароли Microsoft Access.

Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором.

Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором. - Офкрэк. Этот взломщик паролей использует радужные таблицы и атаки грубой силы для взлома паролей. Он работает на Windows, macOS и Linux.

- Джон Потрошитель. Этот инструмент использует подход со списком словарей и доступен в основном для систем macOS и Linux. В программе есть командная строка для взлома паролей, что делает ее более сложной в использовании, чем такие программы, как Cain и Abel.

Является ли взлом пароля незаконным?

Законность взлома пароля может меняться в зависимости от местоположения. В общем, все зависит от намерения. Например, использование инструмента для взлома паролей для восстановления собственного пароля может быть приемлемым. Однако в большинстве случаев, если целью является злонамеренная кража, повреждение или неправомерное использование чужих данных, это, скорее всего, будет незаконным действием.

Несанкционированный доступ к чужому устройству может стать основанием для уголовного преследования. Даже угадывание чьего-либо пароля без использования взломщика паролей может привести к уголовному преследованию. В соответствии с законами штатов и федеральными законами США могут быть добавлены дополнительные обвинения в зависимости от того, что злоумышленники делают после получения несанкционированного доступа.

Короче говоря, использование метода взлома пароля для доступа к собственному паролю является законным. Использование этих методов или инструментов для получения доступа к чужому паролю может привести к уголовному преследованию.

Узнайте, почему специалисты по безопасности рекомендуют иметь эффективную систему управления идентификацией и доступом и как обучение сотрудников вписывается в хороший пароль и общую стратегию кибербезопасности.

Последнее обновление: май 2021 г.

Продолжить чтение О взломе пароля

- Достаточно ли для минимальной длины пароля 14-символьного пароля?

- Что такое атака с распылением пароля и как она работает?

- 10 типов инцидентов безопасности и способы их решения

- Руководство по защите данных: все, что вам нужно знать

- 4 Передовой опыт работы с базами данных корпоративной безопасности

Копайте глубже об угрозах и уязвимостях

однофакторная аутентификация (SFA)

Автор: TechTarget Contributor

Как использовать взломщик паролей John the Ripper

Автор: Эд Мойл

Лучшие инструменты Kali Linux и способы их использования

Автор: Петр Лошин

Почему пришло время отменить обязательные политики истечения срока действия паролей

Автор: Петр Лошин

Сеть

-

Введение в smartNIC и их преимуществаСетевые адаптеры SmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений.

Они могут запускать пакет…

Они могут запускать пакет… -

IOTech Edge Connect освобождает данные от заводских устройствКомпания IOTech разработала Edge Connect для сбора данных от операционных технологий и отправки их в ИТ-системы, которые отслеживают и контролируют …

-

5 методов устранения проблем с сетью в Linux и WindowsОтладка проблемы с сетью должна начинаться с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и…

ИТ-директор

-

Напряженность в отношениях с ЕС растет из-за Закона о цифровых рынках и технической политикиЧлены Конгресса хотят, чтобы администрация Байдена выступила против ЕС по поводу технологической политики, направленной против американского бизнеса.

-

Найм ИТ-специалистов растет на фоне продолжающихся экономических проблемИсследование заработной платы и карьеры, проведенное TechTarget за 2023 год, показывает, что большинство организаций нанимают людей с определенными навыками в области ИТ, добиваясь прогресса в DEI .

..

.. -

Бизнес попал под прицел из-за напряженности в отношениях между США и КитаемПоскольку США и Китай продолжают нацеливаться друг на друга с помощью ограничительного экспортного контроля, предприятия оказываются в центре …

Корпоративный настольный компьютер

-

Оценка вариантов поддержки AppleCare ProfessionalAppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple. ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional…

-

Роль шифрования файлов и папок Mac для бизнесаИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и …

-

Стоит ли использовать AppleCare+ для корпоративных организаций?AppleCare — полезная ограниченная гарантия, которая распространяется на все устройства Apple, но некоторым организациям следует учитывать преимущества .

..

..

Облачные вычисления

-

Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

Моментальные снимкиEBS являются неотъемлемой частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2. Ознакомьтесь с тем, как …

-

Цены на облачную инфраструктуру взлетели на 30%Сложные макроэкономические условия, а также высокие средние цены реализации облачных вычислений и серверов хранения вынудили …

-

Разверните приложение с малой задержкой с помощью AWS Local Zones за 5 шаговКак только вы решите, что локальные зоны AWS подходят для вашего приложения, пришло время для развертывания. Следуйте этому пошаговому видео…

ComputerWeekly.com

-

Интервью: Ричард Корбридж, CDIO, DWPВсего через 13 недель после начала своей новой должности CDIO Министерства труда и пенсий рассказывает Computer Weekly о планах искусственного .

..

.. -

Известный хакер и социальный инженер Кевин Митник умер в возрасте 59 летУмер знаменитый хакер и социальный инженер Кевин Митник, который в свое время был одним из самых разыскиваемых киберпреступников в мире…

-

Как DSMA уравновешивает безопасность и конфиденциальность со свободой прессыВ мире обмена информацией и 24-часовых циклов новостей Консультативный комитет по обороне и безопасности СМИ должен сбалансировать …

Что такое парольная фраза?

Безопасность

К

- Эндрю Фрелих,

Сети Западных ворот - Лаура Фицгиббонс

Что такое парольная фраза?

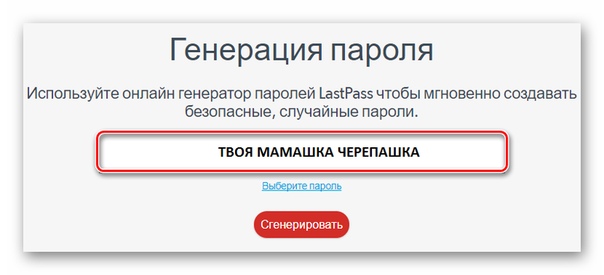

Парольная фраза — это похожая на предложение последовательность слов, используемая для аутентификации, которая длиннее традиционного пароля, ее легко запомнить и трудно взломать. Типичные пароли составляют в среднем от 8 до 16 символов, а парольные фразы могут достигать 100 символов и более.

Типичные пароли составляют в среднем от 8 до 16 символов, а парольные фразы могут достигать 100 символов и более.

Использование длинной парольной фразы вместо короткого пароля для создания цифровой подписи — это один из многих способов, с помощью которых пользователи могут усилить безопасность своих данных, устройств и учетных записей. Чем длиннее парольная фраза, тем больше вероятность того, что пользователь включит в нее биты энтропии или факторы, которые сделают ее менее предсказуемой для потенциального злоумышленника. Поскольку все больше веб-сайтов, приложений и служб повышают требования к безопасности пользователей, парольная фраза — это быстрый и простой способ выполнить эти критерии. Например, популярная программа шифрования Фила Циммермана, Pretty Good Privacy, или PGP, требует использования парольной фразы для подписи или расшифровки сообщения.

Хотя парольные фразы можно использовать в качестве замены пароля везде, где принимаются более длинные строки символов, например, в операционных системах Windows и macOS, наиболее распространенное использование парольной фразы — это ключ шифрования. Поскольку парольная фраза обычно длиннее пароля, она обеспечивает лучшую защиту от возможных попыток угадать или взломать ее. Использование фраз-паролей для защиты приложений или служб диспетчера паролей также распространено. Это обеспечивает дополнительную безопасность для обычных паролей или тех паролей, которые трудно запомнить.

Поскольку парольная фраза обычно длиннее пароля, она обеспечивает лучшую защиту от возможных попыток угадать или взломать ее. Использование фраз-паролей для защиты приложений или служб диспетчера паролей также распространено. Это обеспечивает дополнительную безопасность для обычных паролей или тех паролей, которые трудно запомнить.

Сравнение пароля с кодовой фразой

Существует несколько различий между паролем и кодовой фразой, как показано на рисунке. Здесь пример пароля представляет собой одну строку буквенно-цифровых символов, а пример парольной фразы состоит из четырех, казалось бы, случайных слов.

Хотя пароли и парольные фразы предназначены для достижения одной и той же цели, они существенно различаются.

Почему парольные фразы считаются более важными, чем пароли?

Хотя пароли и парольные фразы предназначены для достижения одной и той же цели, между ними существуют определенные различия, в том числе следующие:

- Парольные фразы обычно легче запомнить, чем пароли. Людям легче запомнить от четырех до восьми случайных слов длиной более 30 символов по сравнению с паролем, который обычно содержит от восьми до 16 символов.

- Парольные фразы более безопасны, чем пароли. Парольная фраза может содержать более 100 символов, включая заглавные буквы и знаки препинания. Таким образом, правильно написанную парольную фразу может быть значительно труднее угадать, чем пароль.

- Можно создать пароли, которые практически невозможно взломать. Несмотря на то, что у киберпреступников есть целый арсенал инструментов для взлома паролей, даже самые совершенные инструменты не в состоянии подобрать парольную фразу, которая использует случайные слова и имеет значительную длину.

То же самое нельзя сказать о паролях, которые намного короче.

То же самое нельзя сказать о паролях, которые намного короче. - Приложения и операционные системы поддерживают парольные фразы. Большинство современных операционных систем, приложений и служб принимают пароли длиной более 100 символов. Таким образом, парольные фразы потенциально могут заменить пароли в корпоративных организациях, которые приняли методологию единого входа.

Как использовать кодовую фразу

Лучший способ создать фразу-пароль — объединить группу слов в фразу, которая имеет смысл для пользователя и легко запоминается, но не имеет смысла для всех остальных. Таким образом, он не должен использовать общие фразы или известные цитаты, так как их гораздо легче угадать или взломать. Вместо этого парольные фразы должны включать слова и знаки препинания, понятные только пользователю.

Рекомендации по использованию парольной фразы

Передовые методы, которые пользователи могут использовать при создании надежных паролей, включают следующее:

- Используйте легко запоминающуюся, но необычную группу из четырех-восьми слов.

- Добавляйте пробелы внутри слов и между ними.

- Используйте заглавные буквы или делайте заглавными некоторые слова.

- Добавляйте знаки препинания и специальные символы, понятные пользователю, но никому другому.

- Используйте необычное или сокращенное написание слов.

- Превратите несколько букв в цифры.

Некоторые способы разработки парольной фразы включают в себя личную историю или воспоминания, характерные для пользователя. Чтобы рассказать эту историю, можно использовать ключевые слова, но для всех остальных слова кажутся совершенно случайными. Другие методы включают использование мнемоники или случайных паролей, сгенерированных игральными костями, а также случайный документ или список слов для выбора слов.

Организации могут внедрить несколько методов цифровой аутентификации для защиты своих систем и пользователей.

Последнее обновление: февраль 2022 г.

Продолжить чтение о парольной фразе

- 5 основных советов и рекомендаций по гигиене паролей

- Используйте эти 6 типов аутентификации пользователей для защиты сетей

- 5 советов по управлению паролями для клиентов MSP

- Как начать внедрение аутентификации без пароля сегодня

- Что такое кибергигиена и почему это важно?

Копните глубже в управление идентификацией и доступом

однофакторная аутентификация (SFA)

Автор: TechTarget Contributor

15 лучших практик безопасности электронной почты на 2023 год

Автор: Шэрон Ши

Почему пришло время отменить обязательные политики истечения срока действия паролей

Автор: Петр Лошин

Радужный стол

Автор: Александр Гиллис

Сеть

-

Введение в smartNIC и их преимуществаСетевые адаптеры SmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений.

Они могут запускать пакет…

Они могут запускать пакет… -

IOTech Edge Connect освобождает данные от заводских устройствКомпания IOTech разработала Edge Connect для сбора данных с операционных технологий и отправки их в ИТ-системы, которые осуществляют мониторинг и управление …

-

5 методов устранения проблем с сетью в Linux и WindowsОтладка проблемы с сетью должна начинаться с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и…

ИТ-директор

-

Напряженность в отношениях с ЕС растет из-за Закона о цифровых рынках и технической политикиЧлены Конгресса хотят, чтобы администрация Байдена выступила против ЕС по поводу технологической политики, направленной против американского бизнеса.

-

Найм ИТ-специалистов растет на фоне продолжающихся экономических проблемИсследование заработной платы и карьеры, проведенное TechTarget за 2023 год, показывает, что большинство организаций нанимают людей с определенными навыками в области ИТ, добиваясь прогресса в DEI .

..

.. -

Бизнес попал под прицел из-за напряженности в отношениях между США и КитаемПоскольку США и Китай продолжают нацеливаться друг на друга с помощью ограничительного экспортного контроля, предприятия оказываются в центре …

Корпоративный настольный компьютер

-

Оценка вариантов поддержки AppleCare ProfessionalAppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple. ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional…

-

Роль шифрования файлов и папок Mac для бизнесаИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и …

-

Стоит ли использовать AppleCare+ для корпоративных организаций?AppleCare — полезная ограниченная гарантия, которая распространяется на все устройства Apple, но некоторым организациям следует учитывать преимущества .

..

..

Облачные вычисления

-

Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

Моментальные снимкиEBS являются неотъемлемой частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2. Ознакомьтесь с тем, как …

-

Цены на облачную инфраструктуру взлетели на 30%Сложные макроэкономические условия, а также высокие средние цены реализации облачных вычислений и серверов хранения вынудили …

-

Разверните приложение с малой задержкой с помощью AWS Local Zones за 5 шаговКак только вы решите, что локальные зоны AWS подходят для вашего приложения, пришло время для развертывания. Следуйте этому пошаговому видео…

ComputerWeekly.com

-

Интервью: Ричард Корбридж, CDIO, DWPВсего через 13 недель после начала своей новой должности CDIO Министерства труда и пенсий рассказывает Computer Weekly о планах искусственного .

При этом можно будет выбрать пункт «Доп. пин».

При этом можно будет выбрать пункт «Доп. пин».

С помощью вируса злоумышленник может снова узнать пароль и войти в ваш аккаунт.

С помощью вируса злоумышленник может снова узнать пароль и войти в ваш аккаунт.

Гиллис,

Гиллис, Некоторые системы, защищенные паролем, включают счетчик надежности пароля, который представляет собой шкалу, сообщающую пользователям, когда они создали надежный пароль.

Некоторые системы, защищенные паролем, включают счетчик надежности пароля, который представляет собой шкалу, сообщающую пользователям, когда они создали надежный пароль.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль.

Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль. Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы. Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором.

Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором. Они могут запускать пакет…

Они могут запускать пакет… ..

.. ..

.. ..

.. То же самое нельзя сказать о паролях, которые намного короче.

То же самое нельзя сказать о паролях, которые намного короче.

Они могут запускать пакет…

Они могут запускать пакет… ..

.. ..

..