Перекрестный запрос в access: Улучшение наглядности сводных данных с помощью перекрестного запроса

Содержание

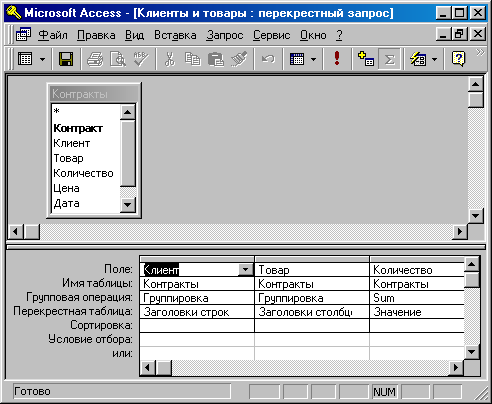

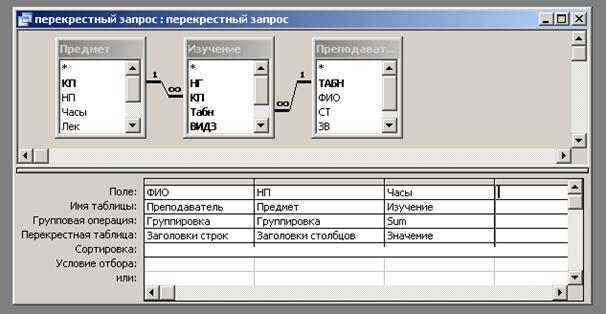

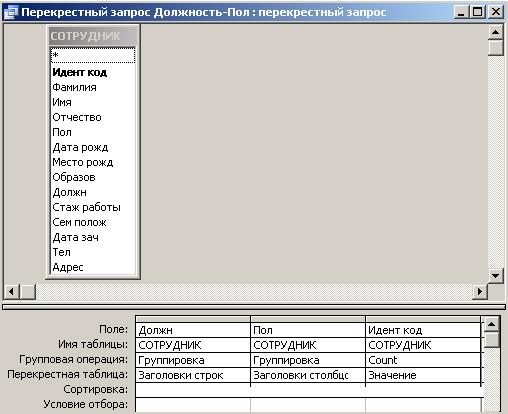

Перекрестные запросы

Access поддерживает особый тип итоговых

запросов, называемый перекрестными

запросами. Они позволяют увидеть

вычисляемые значения в виде перекрестной

таблицы, напоминающей электронную (рис.

7.9).

Для построения перекрестного запроса

выделите имя нужной таблицы в окне базе

данных и выберите Новый запросв

раскрывающемся списке кнопкиНовый

объект()

на панели инструментов. В окне диалогаНовый запросвыберитеКонструктор,

а затем в окне конструктора выберите

командуЗапрос->Перекрестный.

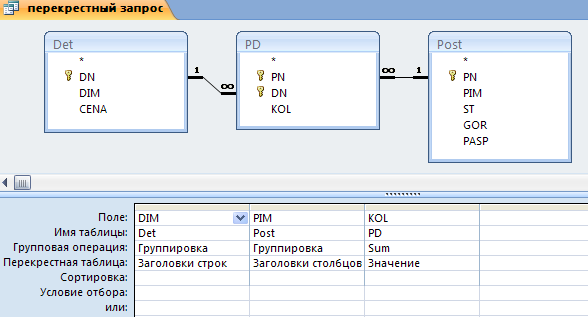

Access добавит в бланк запроса строкуПерекрестнаятаблица. В этой

строке для каждого поля перекрестного

запроса может быть выбрана одна из

четырех установок:Заголовкистрок,Заголовкистолбцов,Значение(выводимое в ячейках перекрестной

таблицы) иНеотображается. Для

перекрестного запроса надо определить

по крайней мере одно поле в качестве

заголовков строк, одно для заголовков

столбцов и одно поле значений. Каждое

Каждое

поле, являющееся заголовком столбцов,

должно иметь в строкеГрупповаяоперацияустановкуГруппировка.

Для поля, использующегося в качестве

заголовков строк, в строкеГрупповаяоперациядолжна быть установлена

операцияГруппировка, выбрана одна

из итоговых функций (Count, Min, и т. д.) или

введено выражение, содержащее итоговую

функцию. Для поля с установкойЗначениевыбирается одна из итоговых функций

или вводится выражение, использующее

итоговую функцию.

Как и в других типах итоговых запросов,

для отбора данных, включаемых в набор

записей, можно использовать дополнительные

поля. Для них необходимо выбрать установку

Условие в строкеГрупповая операция

иНе отображается в строкеПерекрестнаятаблица, а затем

ввести условие отбора. Условие отбора

можно также задать для любого поля,

используемого в качестве заголовков

столбцов, а данные можно сортировать

по любым полям. (По умолчанию Access сортирует

заголовки столбцов по возрастанию. )

)

а

б

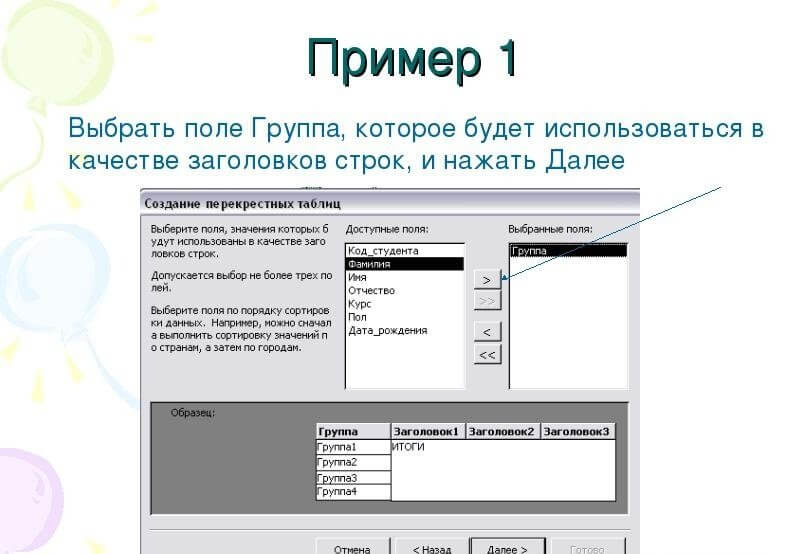

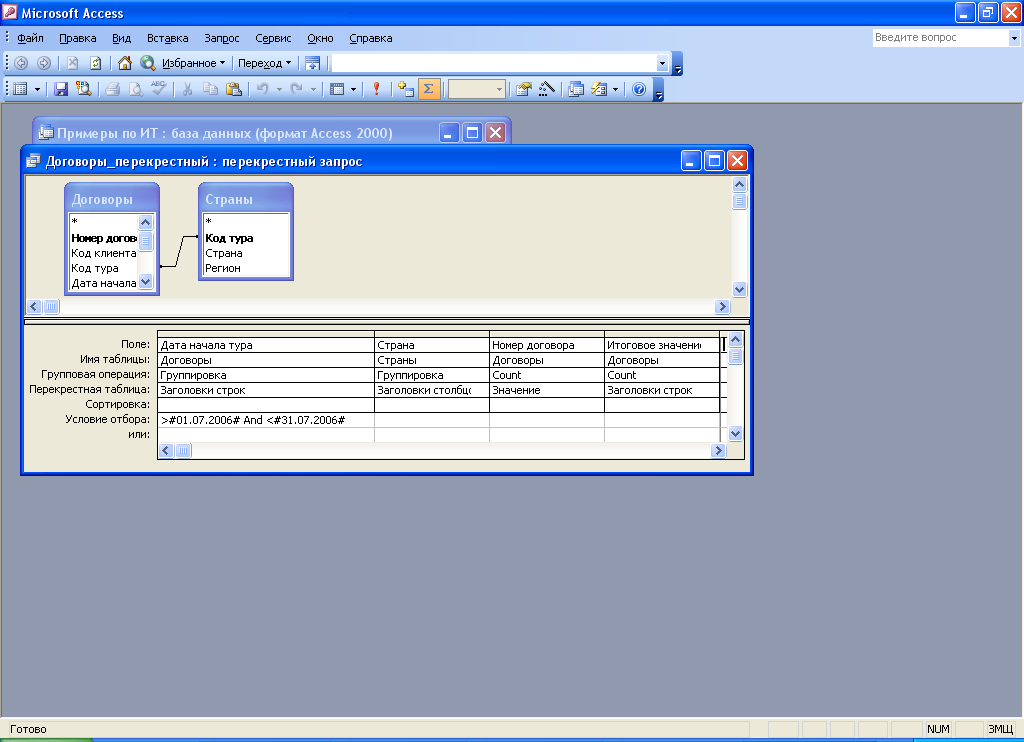

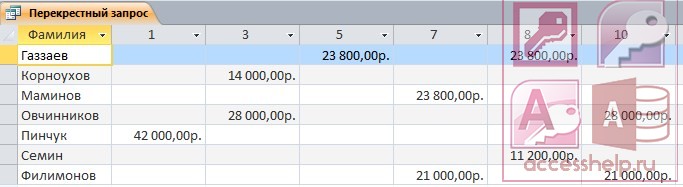

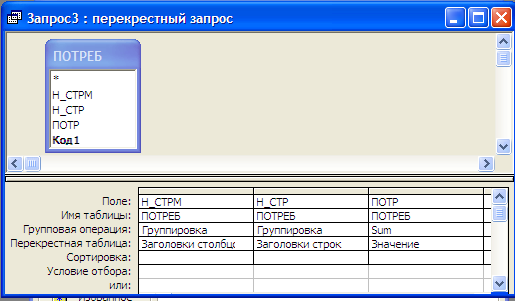

Рис. 9. Перекрестный запрос в режиме

конструктора (а),

результат выполнения

перекрестного запроса (б).

Построить перекрестный запрос можно

другим, более простым способом, с помощью

мастера. Для этого в окне диалога Новый

запрос надо выделить пунктПерекрестный

запрос и нажатьOk. Затем мастер

выведет на экран последовательно ряд

окон, в которых запросит необходимые

данные для построения перекрестного

запроса. Пример результата выполнения

перекрестного запроса показан на рис.

9,б.

При построении перекрестного запроса

с помощью Мастера по нескольким таблицам

предварительно необходимо построить

простой запрос с использованием Мастера,

а далее его использовать как исходную

таблицу.

Модификация данных с помощью запросов на изменение. Проверка правильности отбора записей с помощью запроса на выборку

В режиме конструктора в меню Запросприсутствуют команды для четырех типовзапросов на изменение:Создание

таблицы, Обновление, Добавление, Удаление.

Однако прежде чем приступить к созданию

и выполнению запроса на изменение

записей в базе данных, создайте запрос

на выборку с условием отбора, позволяющим

найти все подлежащие обновлению записи.

После того, как Access выберет нужные

записи, можно преобразовать запрос на

выборку в запрос на обновление или в

другой запрос на изменение.

Запрос на Создание таблицы

используется для сохранения извлекаемых

с помощью запроса на выборку данных в

новой таблице.

Запрос на Обновлениеиспользуется

для замены в отобранных записях

существующих данных.

С помощью запроса на Добавлениеможно скопировать выбранные записи и

вставить их в другую таблицу. Кроме

того, запрос на добавление можно

использовать для перенесения данных

из другого источника в свою базу данных

(например, списка фамилий и адресов из

списка рассылки фирмы), чтобы затем

отредактировать полученные данные и

вставить их в существующую таблицу.

Запрос на добавление, подобно запросу

на создание таблицы, позволяет собрать

вычисленные итоговые данные и сохранить

их в определенной таблице. Одно из

преимуществ запроса на добавление

состоит в том, что вы имеете возможность

полностью определить поля и задать их

свойства перед вставкой данных в конечную

таблицу. Недостатком этого типа запросов

является большая вероятность ошибок,

поскольку добавляемые данные могут не

соответствовать типам полей, определенным

в конечной таблице, или нарушить

уникальность первичного ключа.

Перед выполнением запроса на Удалениенеобходимо проверить его работу как

запроса на выборку. Это необходимо для

того, чтобы убедиться в том, что удаляются

нужные записи.

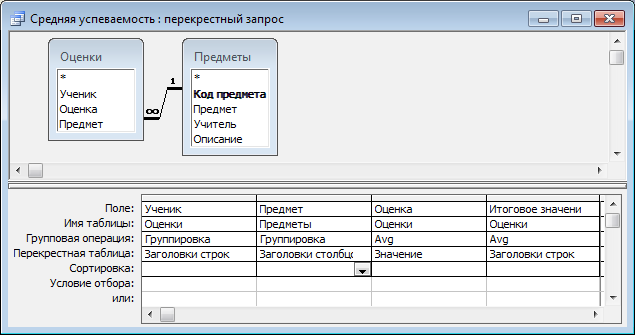

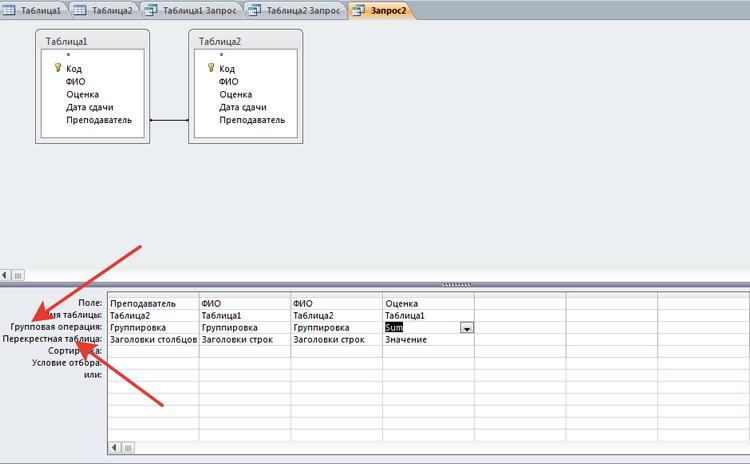

Как сделать перекрестный запрос в access

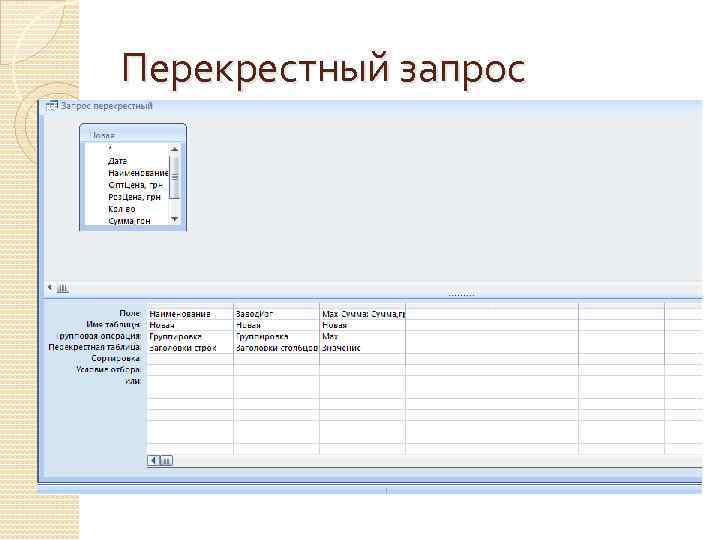

Перекрестный запрос — это запрос, в котором происходит статистическая обработка данных, результаты которой выводятся в виде таблицы, очень похожей на сводную таблицу Excel.

Перекрестный запрос подсчитывает сумму, среднее, число значений или выполняет другие статистические расчеты, после чего результаты группируются в виде таблицы по двум наборам данных, один из которых определяет заголовки столбцов, а другой заголовки строк.

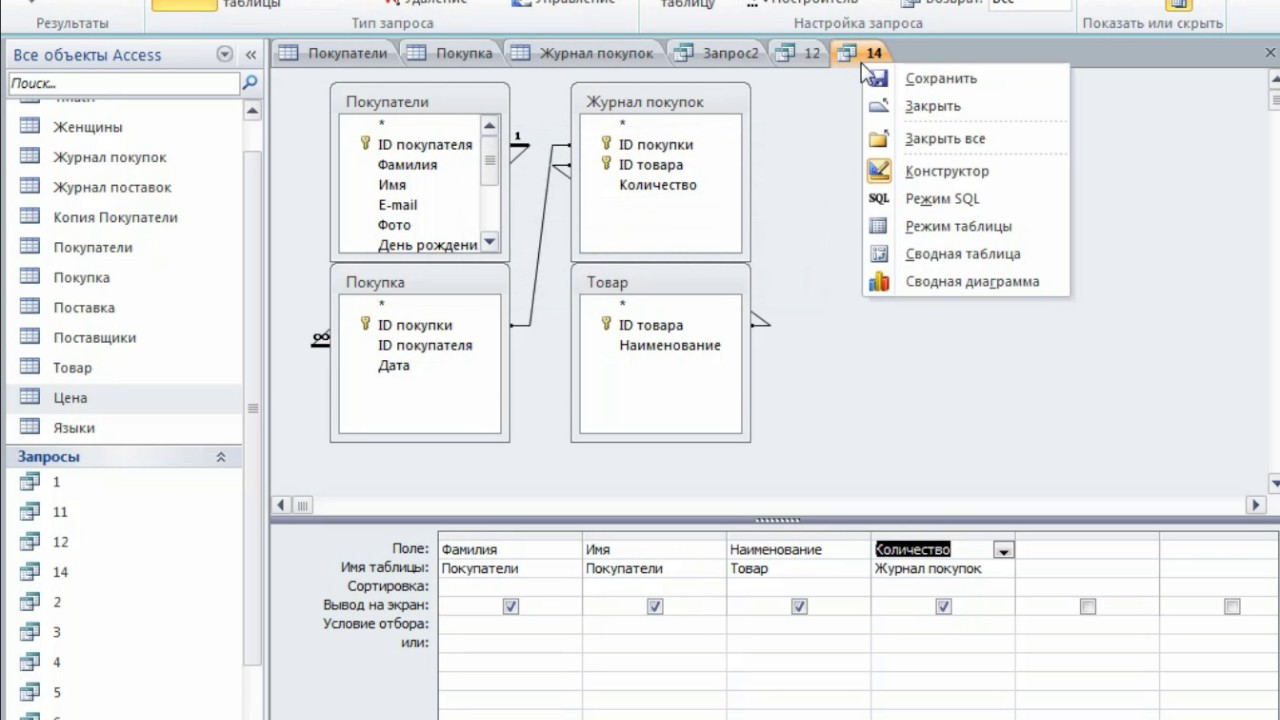

Как и запрос любого другого типа, перекрестный запрос можно тонко настроить в Конструкторе. Вы также можете создать новый перекрестный запрос с нуля, выполнив следующие действия.

1. Выберите на ленте Создание > Другие > Конструктор запросов (Create > Other > Query Design). Программа Access создаст новый пустой запрос и откроет его в окне Конструктора.

2. С помощью окна Добавление таблицы (Show Table) добавьте таблицу или запрос, которые вы хотите использовать, и щелкните мышью кнопку Закрыть.

Если вы используете БД AdventureWorks, легче всего выбрать вкладку Запросы (Queries) в окне Добавление таблицы и добавить запрос Orderedltems.

3. Выберите на ленте Работа с запросами | Конструктор > Тип запроса > Тип запроса: перекрестный (Query Tools | Design > Query Type > Crosstab),

Программа Access преобразует ваш запрос в перекрестный. Перекрестные запросы выглядят как итоговые с одной лишь разницей. В списке полей в нижней части окна вы найдете дополнительную строку — Перекрестная таблица (Crosstab

4. Выберите поля, которые хотите использовать в своем перекрестном запросе. Каждое поле в перекрестном запросе играет одну из следующих ролей.

Выберите поля, которые хотите использовать в своем перекрестном запросе. Каждое поле в перекрестном запросе играет одну из следующих ролей.

Несмотря на то, что мастер создания перекрестного запроса ограничивает вас тремя полями для группировки в строках, вы на самом деле можете добавить практически неограниченное число полей для группировки в столбцах. Убедитесь в том, что столбцы размещены надлежащим образом. Например, если у вас два поля для группировки строк, поле слева используется для группировки первым, а затем группы разбиваются с помощью следующего поля.

Для этой цели вы должны использовать только одно поле. Помните о том, что группировка по столбцам выполняется после применения группировки строк.

Поле отображается как значение в таблице. В этом случае задайте в свойстве Групповая операция итоговую функцию, которую хотите использовать (такую как Sum, Count, Avg и т. д.), и вариант Значение (Value) в свойстве Перекрестная таблица.

Для этой цели вы должны использовать только одно поле. Но вы можете применить выражение, выполняющее вычисления, базирующиеся на значениях нескольких полей. Например, перекрестные запросы, показанные на рис. 9.1 и 9.2, используют выражение Revenue: [UnitPrice] * [OrderQty] для вычисления общей выручки для каждой строки заказа.

Но вы можете применить выражение, выполняющее вычисления, базирующиеся на значениях нескольких полей. Например, перекрестные запросы, показанные на рис. 9.1 и 9.2, используют выражение Revenue: [UnitPrice] * [OrderQty] для вычисления общей выручки для каждой строки заказа.

26 Запросы действия. Создание запросов действия в ms Access 2007.

До сих пор вы сталкивались с запросами, выполняющими выборку данных и некоторые вычисления. Однако запросы могут применяться также для добавления, удаления и обновления группы записей таблицы. Такие запросы являются мощным инструментом преобразования данных, они называются запросами действия. Предположим, что по каким-то причинам вам понадобилось скорректировать даты контактов, заменив во всех записях таблицы Список, относящихся к 1999 году, месяц ноябрь на декабрь. Подобную операцию трудно проделать вручную,- если в таблице содержится несколько тысяч записей. Запрос действия позволяет быстро решить поставленную задачу.

В окне базы данных щелкните на кнопке Таблицы.

Выделите таблицу Список, данные которой нужно обновить.

В палитре кнопки Новый объект (New Object) выберите пункт Запрос (Query). Откроется окно диалога Новый запрос (New Query), показанное на рис. 17.8. Подобное окно открывается и при щелчке на кнопке Создать (New) окна базы данных. Оно позволяет выбрать наиболее удобный способ создания объекта.

Дважды щелкните на строке Конструктор (Design View). Таблица Список, выделенная в окне базы данных на шаге 2, автоматически появится в окне конструктора запросов.

Перетащите в бланк запроса поле Дата, значение которого нужно обновлять.

Название поля, заключенное в квадратные скобки, является ссылкой на значение поля. Чтобы сослаться на поле другой таблицы, нужно в начале указать имя таблицы, а затем имя поля (оба имени в квадратных скобках) и разделить их восклицательным знаком. Например [Контакты]! [Фамилия].

В палитре кнопки Тип запроса (Query Type) выберите пункт Обновление (Update Query). Описание всех возможных вариантов запросов, предлагаемых программой Access, приведено в табл. 17.2. Структура бланка запроса видоизменяется в соответствии с типом запроса. В бланке выбранного варианта запроса на обновление появляется поле Обновление (Update To), в которое нужно ввести новое значение поля. Чтобы изменить месяц даты с ноября на декабрь, достаточно прибавить к дате 30 дней.

17.2. Структура бланка запроса видоизменяется в соответствии с типом запроса. В бланке выбранного варианта запроса на обновление появляется поле Обновление (Update To), в которое нужно ввести новое значение поля. Чтобы изменить месяц даты с ноября на декабрь, достаточно прибавить к дате 30 дней.

Введите в ячейку Обновление (Update To) формулу [Дата] +30.

ТАБЛИЦА 17.2. Варианты запросов

Чтобы обновлялись только даты, относящиеся к ноябрю 2000 года, введите в ячейку Условие отбора формулу Between DateValue («1.11.99») And DateValue («30.11.99»), которая подробно обсуждалась в третьем упражнении этого занятия (рис. 17.12).

ройте запрос, сохранив его под именем Обновление.

Щелкните на кнопке Таблицы окна базы данных и двойным щелчком на значке Список откройте эту таблицу. В ней есть четыре записи, относящиеся к ноябрю 2000 года.

Запросы действия могут выполнять широкомасштабные изменения данных, которые отменить уже невозможно. Будьте внимательны. Перед запуском таких запросов полезно сделать резервную копию базы данных, чтобы иметь возможность возвратиться к исходному состоянию таблиц. Значки запросов действия снабжены восклицательным знаком, предупреждающим об их особой роли.

Перед запуском таких запросов полезно сделать резервную копию базы данных, чтобы иметь возможность возвратиться к исходному состоянию таблиц. Значки запросов действия снабжены восклицательным знаком, предупреждающим об их особой роли.

В окне базы данных щелкните на кнопке Запросы.

Дважды щелкните на значке Обновление.

Ответьте Да на вопрос о необходимости запуска запроса действия. Access проинформирует вас об обнаружении четырех записей, удовлетворяющих условию отбора, и попросит подтвердить необходимость их изменения.

Рис. 17.9. Запрос на обновление

Щелкните на кнопке Да и изучите изменения, произошедшие с данными таблицы Список.

CORS и заголовок ответа Access-Control-Allow-Origin

В этом разделе мы объясним, что такое заголовок Access-Control-Allow-Origin в отношении CORS и как он является частью реализации CORS.

Спецификация совместного использования ресурсов между источниками обеспечивает контролируемое смягчение политики одного и того же источника для HTTP-запросов к одному домену веб-сайта от другого за счет использования набора заголовков HTTP. Браузеры разрешают доступ к ответам на запросы из разных источников на основе этих инструкций в заголовке.

Браузеры разрешают доступ к ответам на запросы из разных источников на основе этих инструкций в заголовке.

Заголовок Access-Control-Allow-Origin включается в ответ одного веб-сайта на запрос, исходящий с другого веб-сайта, и идентифицирует разрешенный источник запроса. Веб-браузер сравнивает Access-Control-Allow-Origin с источником запрашивающего веб-сайта и разрешает доступ к ответу, если они совпадают.

Внедрение простого совместного использования ресурсов между источниками

Спецификация совместного использования ресурсов между источниками (CORS) предписывает обмен содержимым заголовков между веб-серверами и браузерами, который ограничивает источники запросов веб-ресурсов за пределами исходного домена. Спецификация CORS идентифицирует набор заголовков протоколов, из которых Access-Control-Allow-Origin является наиболее важным. Этот заголовок возвращается сервером, когда веб-сайт запрашивает междоменный ресурс с заголовком Origin , добавленным браузером.

Например, предположим, что веб-сайт с источником normal-website.com вызывает следующий междоменный запрос:

ПОЛУЧИТЬ /данные HTTP/1.1

Хост: надежный-website.com

Происхождение: https://normal-website.com

Сервер на robust-website.com возвращает следующий ответ:

HTTP/1.1 200 ОК

...

Access-Control-Allow-Origin: https://normal-website.com

Браузер позволит коду, работающему на normal-website.com , получить доступ к ответу, потому что источники совпадают.

Спецификация Access-Control-Allow-Origin допускает несколько источников, значение null или подстановочный знак * . Однако ни один браузер не поддерживает несколько источников, и существуют ограничения на использование подстановочного знака 9.0003 * .

Обработка запросов ресурсов из разных источников с учетными данными

Поведение запросов ресурсов из разных источников по умолчанию заключается в том, что запросы передаются без учетных данных, таких как файлы cookie и заголовок авторизации. Однако междоменный сервер может разрешить чтение ответа, когда ему передаются учетные данные, установив для заголовка CORS

Однако междоменный сервер может разрешить чтение ответа, когда ему передаются учетные данные, установив для заголовка CORS Access-Control-Allow-Credentials значение true. Теперь, если запрашивающий веб-сайт использует JavaScript, чтобы объявить, что он отправляет файлы cookie с запросом:

ПОЛУЧИТЬ /данные HTTP/1.1

Хост: надежный-website.com

...

Происхождение: https://normal-website.com

Файл cookie: JSESSIONID=<значение>

И ответ на запрос:

HTTP/1.1 200 ОК

...

Access-Control-Allow-Origin: https://normal-website.com

Учетные данные контроля доступа: правда

Затем браузер разрешит запрашивающему веб-сайту прочитать ответ, поскольку для заголовка ответа Access-Control-Allow-Credentials установлено значение 9.0003 правда . В противном случае браузер не разрешит доступ к ответу.

Ослабление спецификаций CORS с помощью подстановочных знаков

Заголовок Access-Control-Allow-Origin поддерживает подстановочные знаки. Например:

Например:

Access-Control-Allow-Origin: *

Примечание

Обратите внимание, что подстановочные знаки нельзя использовать внутри любого другого значения. Например, следующий заголовок имеет значение , а не :

Access-Control-Allow-Origin: https://*.normal-website.com

К счастью, с точки зрения безопасности использование подстановочного знака ограничено в спецификации, поскольку вы не можете комбинировать подстановочный знак с передачей учетных данных между источниками (аутентификация, файлы cookie или сертификаты на стороне клиента). Следовательно, междоменный ответ сервера вида:

Доступ-Контроль-Разрешение-Происхождение: *

Учетные данные контроля доступа: правда

не разрешено, так как это было бы опасно небезопасно, так как любой аутентифицированный контент на целевом сайте будет доступен всем.

Учитывая эти ограничения, некоторые веб-серверы динамически создают заголовки Access-Control-Allow-Origin на основе указанного клиентом источника. Это обходной путь для ограничений CORS, который не является безопасным. Позже мы покажем вам, как это можно использовать.

Это обходной путь для ограничений CORS, который не является безопасным. Позже мы покажем вам, как это можно использовать.

Предполетные проверки

Предполетная проверка была добавлена в спецификацию CORS для защиты устаревших ресурсов от расширенных параметров запроса, разрешенных CORS. При определенных обстоятельствах, когда междоменный запрос включает нестандартный HTTP-метод или заголовки, междоменному запросу предшествует запрос с использованием OPTIONS , а протокол CORS требует начальной проверки того, какие методы и заголовки разрешены, прежде чем разрешать запрос из другого источника. Это называется предполетной проверкой. Сервер возвращает список разрешенных методов в дополнение к доверенному источнику, и браузер проверяет, разрешен ли метод запрашивающего веб-сайта.

Например, это предварительный запрос, который пытается использовать метод PUT вместе с пользовательским заголовком запроса с именем 9.0003 Заголовок специального запроса :

ОПЦИИ /данные HTTP/1. 1

1

Хост: <какой-то веб-сайт>

...

Происхождение: https://normal-website.com

Метод запроса-управления-доступом: PUT

Access-Control-Request-Headers: Special-Request-Header

Сервер может вернуть ответ, подобный следующему:

HTTP/1.1 204 Нет содержимого

...

Access-Control-Allow-Origin: https://normal-website.com

Access-Control-Allow-Methods: PUT, POST, OPTIONS

Заголовки Access-Control-Allow: Special-Request-Header

Access-Control-Allow-Credentials: правда

Access-Control-Max-Age: 240

В этом ответе указаны разрешенные методы ( PUT , POST и OPTIONS ) и разрешенные заголовки запросов ( Special-Request-Header ). В этом конкретном случае междоменный сервер также позволяет отправлять учетные данные, а заголовок Access-Control-Max-Age определяет максимальный период времени для кэширования ответа перед отправкой для повторного использования. Если методы запроса и заголовки разрешены (как в этом примере), то браузер обрабатывает кросс-оригинальный запрос обычным образом. Предполетные проверки добавляют к междоменному запросу дополнительный HTTP-запрос туда и обратно, поэтому они увеличивают накладные расходы при просмотре.

Предполетные проверки добавляют к междоменному запросу дополнительный HTTP-запрос туда и обратно, поэтому они увеличивают накладные расходы при просмотре.

Защищает ли CORS от CSRF?

CORS не обеспечивает защиту от атак с подделкой межсайтовых запросов (CSRF), это распространенное заблуждение.

CORS — это контролируемое ослабление политики одного и того же источника, поэтому плохо настроенный CORS может увеличить вероятность атак CSRF или усугубить их воздействие.

Существуют различные способы выполнения CSRF-атак без использования CORS, включая простые HTML-формы и междоменные ресурсы.

Исправление «Отсутствует заголовок ‘Access-Control-Allow-Origin’»

Эта ошибка считается одним из наименее полезных сообщений об ошибках. Конечно, он говорит вам, что отсутствует заголовок, но откуда он отсутствует и каким он должен быть? Поиск в Интернете, скорее всего, приведет к популярному форуму, где самый распространенный ответ хуже, чем неправильный — это опасно.

Короче говоря, заголовок ‘access-control-allow-origin’ является заголовком Cross-Origin Resource Sharing (CORS). Мы уже написали объяснение того, что такое заголовки CORS и что они делают ( , который вы можете найти здесь ), но подведем итог: CORS — это механизм для ослабления политики «того же происхождения» современных браузеров, чтобы разрешить такие вещи, как обслуживание вашего статического контента с www.example.com и вашего динамического контента с api.example.com .

Итак, что же это за ошибка?

Эта ошибка возникает, когда скрипт на вашем веб-сайте/веб-приложении пытается сделать запрос к ресурсу, который не настроен для приема запросов, исходящих от кода, который не исходит из того же (суб)домена, тем самым нарушая тот же самый -Политика происхождения.

Давайте посмотрим, что на самом деле происходит под капотом браузера, когда это происходит.

Как видно из диаграммы последовательности, прежде чем сделать реальный запрос сценария к запрошенному ресурсу, браузер сначала делает предварительный запрос для OPTIONS ресурса. Это позволяет ресурсу определять политику, которую браузер должен применять ко всем сценариям, которые хотят связаться с ним. Если ограничения, установленные ресурсом, соблюдены запросом скрипта, проверка контроля доступа браузера будет пройдена, что позволит продолжить фактический запрос.

Это позволяет ресурсу определять политику, которую браузер должен применять ко всем сценариям, которые хотят связаться с ним. Если ограничения, установленные ресурсом, соблюдены запросом скрипта, проверка контроля доступа браузера будет пройдена, что позволит продолжить фактический запрос.

Если запрошенный ресурс не настроен для ответа на метод запроса OPTIONS или не настроен для его правильной обработки, вы увидите эту ошибку.

Есть два подхода к правильному решению.

Используйте обратный прокси-сервер или сервер WSGI (например, Nginx или Apache) для проксирования запросов к вашему ресурсу и обработки метода OPTIONS в прокси.

Добавлена поддержка обработки метода OPTIONS в коде ресурса.

Оба эти метода одинаково эффективны, но имеют разные варианты использования.

Первый метод идеален, если вы ищете быстрое решение для поддержки небольшого числа источников запросов Cross-Origin, но становится очень сложным, если вам нужна гибкость поддержки нескольких источников с различными ограничениями. Второй способ обеспечивает гораздо большую гибкость и возможность динамического изменения отклика, но за счет большей начальной сложности. Итак, какое решение вы выберете, действительно зависит от ваших потребностей.

Второй способ обеспечивает гораздо большую гибкость и возможность динамического изменения отклика, но за счет большей начальной сложности. Итак, какое решение вы выберете, действительно зависит от ваших потребностей.

Основные концепции реализации

Чтобы реализовать минимальную поддержку совместного использования ресурсов между источниками, нам необходимо понять, что браузер пытается проверить и почему. У нас есть более подробное объяснение этого здесь , но подведем итог: цель браузера — гарантировать, что он не передает пользовательские данные потенциально вредоносным сценариям. При таком подходе браузеры предполагают, что любые сценарии, поступающие из (под)доменов, отличных от ресурса, с которым они пытаются связаться, не должны иметь возможности связаться с этим ресурсом или использовать какие-либо учетные данные для идентификации пользователя на этом ресурсе. ` ОПЦИИ ` request — это то, как браузер запрашивает ресурс, безопасны ли сценарии из данного источника и что им следует разрешить.

Таким образом, необходимый минимум — это возможность обрабатывать метод ` OPTIONS ` и выполнять некоторую проверку полученных заголовков. Минимальная проверка, которую мы должны здесь поддерживать, — это убедиться, что заголовок ` Origin ` соответствует ожидаемому значению (списки доступа и правила регулярных выражений являются здесь распространенными решениями). Если проверка прошла успешно, мы хотим отправить в ответ наши заголовки CORS, предоставляющие браузеру подтверждение того, что:

`

Origin` является надежным должен позволять сценарию выполнять аутентифицированные запросы (с учетными данными, такими как как `Authorization` заголовки или файлы cookie)Любые заголовки запроса, которые должны быть разрешены с запросом

Любые заголовки ответа, которые следует ожидать и передать сценарию

И как долго кэшировать этот ответ для

Хотя установка некоторых из этих заголовков ответов на подстановочный знак технически возможна, это почти всегда приведет к непредвиденным рискам утечки данных, и поэтому должно выполняться только для общедоступных / неаутентифицированные ресурсы (такие как служба времени или какой-либо общедоступный поток). http://www.example.com:8080$») {

http://www.example.com:8080$») {

add_header Access-Control-Allow-Origin «$http_origin»;

add_header Access-Control-Allow-Methods «ВАРИАНТЫ, ОТПРАВИТЬ, ПОЛУЧИТЬ»;

add_header Access-Control-Max-Age «3600»;

add_header Access-Control-Allow-Credentials «true»;

add_header Access-Control-Allow-Headers «Content-Type»;

установить $test «А»;

}

если ($ request_method = ‘ВАРИАНТЫ’) {

установить $test «${test}B»;

}

если ($ тест = «AB») {

add_header Access-Control-Allow-Origin «$http_origin»;

add_header Access-Control-Allow-Methods «ВАРИАНТЫ, УДАЛИТЬ, ПОСТАВИТЬ, ПОЛУЧИТЬ, ИСПРАВИТЬ, ПОСТАВИТЬ»;

add_header Access-Control-Max-Age «3600»;

add_header Access-Control-Allow-Credentials «true»;

add_header Access-Control-Allow-Headers «Content-Type»;

вернуть 204;

}

если ($ тест = «В») {

вернуть 403;

}

proxy_pass «${PROXY_HOST}:${PROXY_PORT}»;

прокси_http_версия 1. 1;

1;

proxy_cache_bypass $http_upgrade;

proxy_set_header Обновить $http_upgrade;

proxy_set_header Соединение «обновление»;

proxy_set_header Хост $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $ схема;

proxy_set_header X-Forwarded-Host $host;

proxy_set_header X-Forwarded-Port $server_port;

}

}

В общем, при работе с Nginx обычно действует правило «если зло». Итак, что мы делаем, помещая 4 из них? Ну, цитируя тот же пост: «Бывают случаи, когда вы просто не можете избежать использования if, например, если вам нужно протестировать переменную, у которой нет эквивалентной директивы» — это, к сожалению, один из таких случаев.

Прежде чем углубляться в особенности каждого условного оператора, необходимо немного контекста Nginx

Происхождение фразы «if is evil» связано с тем, что они работают совсем не так, как вы ожидаете. Это основная причина, по которой нам нужно их так много.

Это основная причина, по которой нам нужно их так много.

В общем, вы можете принять два правила при работе с условными операторами в Nginx:

Предыдущие условные модификации объекта ответа очищаются, когда вы входите в контекст нового условного

Условные операторы не могут быть вложенными или объединены

Это означает, что если мы хотим проверить два условия, мы должны использовать довольно странную структуру, где мы проверяем каждое условие по отдельности (например, значение заголовка и метод запроса), объединяя результат условия в одну переменную, которую мы можем проверить позже. Затем, проверив значение этой переменной в третьем тесте, мы можем определить состояние тестов компонентов. 9http://www.example.com:8080$») {

add_header Access-Control-Allow-Origin «$http_origin»;

add_header Access-Control-Allow-Methods «ВАРИАНТЫ, УДАЛИТЬ, ПОСТАВИТЬ, ПОЛУЧИТЬ, ИСПРАВИТЬ, ПОСТАВИТЬ»;

add_header Access-Control-Max-Age «3600»;

add_header Access-Control-Allow-Credentials «true»;

add_header Access-Control-Allow-Headers «Content-Type»;

установить $test «А»;

}

Это проверяет заголовок Origin любых входящих запросов, устанавливает наш ` $test ` переменная равна «A» и (если никакие другие условные операторы не проходят) добавляет некоторые заголовки к ответу.

если ($ request_method = 'ВАРИАНТЫ') {

установить $test "${test}B";

} Проверяет, является ли метод запроса ` OPTIONS `, и добавляет ` "B" ` к нашей переменной ` $test `.

Третье условие

if ($test = "AB") {

add_header Access-Control-Allow-Origin "$http_origin";

add_header Access-Control-Allow-Methods "ВАРИАНТЫ, УДАЛИТЬ, ПОСТАВИТЬ, ПОЛУЧИТЬ, ИСПРАВИТЬ, ПОСТАВИТЬ";

add_header Access-Control-Max-Age "3600";

add_header Access-Control-Allow-Credentials "true";

add_header Access-Control-Allow-Headers "Content-Type";

вернуть 204;

} Проверяет, выполнены ли первое и второе условия, проверяя, что оба добавленных нами значения присутствуют в строке в порядке выполнения.

Наконец, четвертое условие

if ($test = "B") {

вернуть 403;

} Проверяет, было ли выполнено только второе условие — по существу эквивалентно ` ( (x=="y") && (a!="b") ) . ` Если это условие выполняется, то выполняется ярлык ошибка 403.

` Если это условие выполняется, то выполняется ярлык ошибка 403.

Это условие ошибки необходим для безопасности ресурса, который мы защищаем, поскольку это означает, что мы отклоняем любой запрос, в котором заголовок Origin не соответствует ожидаемым значениям.

Дополнительная литература

У нас постоянно растет число учебных пособий по языку и инфраструктуре о том, как реализовать CORS на выбранной вами платформе, поэтому мы не будем вдаваться в реализацию кода в этой статье, вы можете найти те, которые мы завершили здесь:

Laravel

Рельсы

Ява

Соскучились по любимой платформе? Напишите нам!

Как указано ранее в статье, вы можете найти наш подробный объяснитель по CORS и что каждый из заголовков контролирует здесь .

Этот пост был написан Тимом Армстронгом. На протяжении многих лет Тим носил множество должностей: от «Темного лорда сетевых операций» в Nerdalize до «ведущего инженера-программиста» в De Beers.