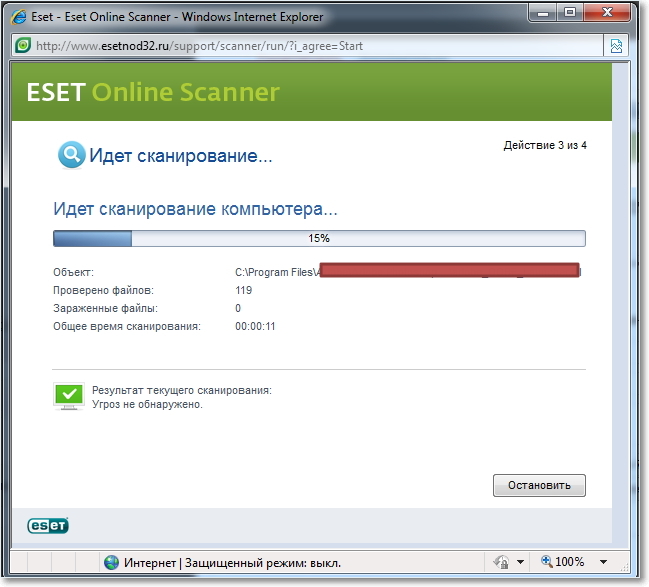

Проверить онлайн комп: ESET Online Scanner | ESET

Содержание

Как проверить вашу систему Linux на наличие вирусов и руткитов

Linux

Вы беспокоитесь о том, что ваш компьютер с Linux может заражен вредоносным ПО? Вы когда-нибудь это проверяли? Хотя системы Linux имеют тенденцию Менее уязвим для вредоносных программ По сравнению с Windows, он все еще уязвим для заражения. Различные вирусы. Часто Linux также менее уязвим для некоторых опасностей.

Как проверить компьютер с Linux на вирусы и руткиты

Есть несколько отличных инструментов с открытым исходным кодом, которые помогут вам проверить, не является ли ваша система Linux жертвой. Вредоносное ПО или не. Хотя ни одно приложение не является идеальным, эти три приложения имеют хорошую репутацию, и им можно доверять в обнаружении наиболее известных угроз.

1. Моллюск АВ

ClamAV — это приложение антивирус, вероятно, наиболее знакомое их применение. На самом деле существует версия ClamAV для Windows.

Установите ClamAV и ClamTK

ClamAV и GUI упаковываются отдельно. Это связано с тем, что ClamAV можно запускать из командной строки без графического интерфейса пользователя, если вы того пожелаете. Тем не менее, графический интерфейс по-прежнему остается самым простым в использовании для большинства людей. Вот как их установить.

Это связано с тем, что ClamAV можно запускать из командной строки без графического интерфейса пользователя, если вы того пожелаете. Тем не менее, графический интерфейс по-прежнему остается самым простым в использовании для большинства людей. Вот как их установить.

Для дистрибутивов на основе Debian и Ubuntu:

sudo apt install clamav clamtk

Вы также можете найти ClamAV و Clamtk В Диспетчер пакетов дистрибутива Если вы не используете базовый дистрибутив Ubuntu.

После установки обоих инструментов вам следует обновить вирусные базы данных. В отличие от всего, что связано с ClamAV, вы должны выполнить эту команду:

sudo freshclam

Есть шанс, что работает Freshclam как скрытый процесс. Чтобы запустить его вручную, вы должны отключить скрытый процесс с помощью systemctl. Затем вы можете запустить его в обычном режиме.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому вы должны позволить ClamAV позаботиться обо всем.

Запустите сканирование

Перед запуском сканирования нажмите кнопку «настройкии снимите флажок с опцииСканировать файлы, начинающиеся с точки«и вариант»Сканировать файлы размером более 20 MB» , В добавление к «Рекурсивно сканировать каталоги. ».

Вернитесь в главное меню и нажмите «Сканировать каталог«. Выберите каталог, который хотите проверить. Если вы хотите просканировать весь компьютер, выберите «Файловая система.» Возможно, вам потребуется перезагрузить ClamTK Из командной строки с Судо за его работу.

После завершения сканирования ClamTK представит вам все обнаруженные угрозы и позволит вам выбрать, что с ними делать. Ясно, что лучше всего об этом подумать, но это может дестабилизировать систему. Это ваше лучшее решение и то, что подходит вам.

2.Chkrootkit

Следующее приложение для сканирования, которое вы, возможно, захотите установить, — это Chkrootkit. Он сканирует тип вредоносного ПО, специфичного для Unix-систем, таких как Linux и macOS, — руткит. Как следует из названия, его цель — поиск файлов. Руткит Используется, чтобы помочь злоумышленникам сохранить доступ к системе, избегая обнаружения пользователем или пользовательскими инструментами.

Он сканирует тип вредоносного ПО, специфичного для Unix-систем, таких как Linux и macOS, — руткит. Как следует из названия, его цель — поиск файлов. Руткит Используется, чтобы помочь злоумышленникам сохранить доступ к системе, избегая обнаружения пользователем или пользовательскими инструментами.

Chkrootkit сканирует системные файлы на наличие признаков вредоносных модификаций и проверяет их с помощью базы данных Руткит известный.

Chkrootkit доступен в большинстве репозиториев различных дистрибутивов. Где он устанавливается через диспетчер пакетов:

sudo apt install chkrootkit

Проверить руткиты

С этим приложением очень легко работать. Вам просто нужно набрать команду chkrootkit или с Sudo.

sudo chkrootkit

Он очень быстро исчерпает список потенциальных руткитов. Он может остановиться на время, пока сканируются системные файлы. Вы должны убедиться, что «Не найдены«Или же»Не зараженРядом с каждой строкой.

Приложение не выдает окончательный отчет, когда он готов, поэтому вы вернетесь к нему и вручную проверите результаты.

Известные ложные срабатывания

Странная ошибка с Chkrootkit — это ложные срабатывания отчетов: Linux / Ebury — процесс Wendigo. Эта проблема известна давно с появлением тега -g в оболочке. Есть несколько ручных тестов, которые вы можете запустить, чтобы проверить ложные срабатывания.

Сначала запустите следующее:

find /lib* -type f -name libns2.so

Ничего не должно происходить. Затем убедитесь, что вредоносная программа не использует сокет домена Unix.

netstat -nap | grep "@/proc/udevd"

Если никакая команда не дает результатов, система чиста.

Также кажется, что в Ubuntu появилось довольно новое ложное срабатывание. Если в вашей системе не был получен положительный результат, продолжите расследование, но имейте в виду, что результат может быть неверным.

3. Рхюнтер

Rkhunter — еще одно приложение для поиска угроз. Хорошо просканировать систему на предмет всего, что делает Chkrootkit, чтобы убедиться, что ничего не вернулось через трещины, и проверить наличие ложных срабатываний.

Хорошо просканировать систему на предмет всего, что делает Chkrootkit, чтобы убедиться, что ничего не вернулось через трещины, и проверить наличие ложных срабатываний.

Опять же, это приложение должно быть доступно в репозиториях вашего дистрибутива.

sudo apt install rkhunter

Запустите сканирование

Во-первых, вам нужно обновить базу данных для Рхюнтер.

sudo rkhunter --update

Затем запустите сканирование.

sudo rkhunter --check

Программа будет останавливаться после каждого раздела. Вы можете увидеть некоторые предупреждения. Многие возникают из-за неоптимальных конфигураций. Когда сканирование будет завершено, вам будет предложено просмотреть полный журнал активности в системе. /var/журнал/rkhunter.log. Здесь вы можете увидеть причину каждого предупреждения.

Он также предоставляет вам полную сводку результатов сканирования.

заключительные мысли

Мы надеемся превратить вашу систему в чистая система. Будьте осторожны и проверяйте все полученные результаты, прежде чем предпринимать какие-либо радикальные меры.

Будьте осторожны и проверяйте все полученные результаты, прежде чем предпринимать какие-либо радикальные меры.

Если что-то действительно не так, взвесьте свои варианты. Если у вас есть руткит, сделайте резервную копию файлов и отформатируйте диск. Другого пути действительно нет.

Вам следует обновлять эти программы и регулярно проверять системные файлы. Безопасность постоянно развивается, а угрозы приходят и уходят. Вы должны оставаться в курсе событий и быть бдительными. узнай меня Лучший бесплатный антивирус для Linux.

Источник

Как проверить телефон на вирусы через компьютер: пошаговая инструкция

Содержание

Как проверить телефон на вирусы?

Через компьютер

Мобильными приложениями

С помощью онлайн сервисов

Бытует мнение, что антивирусы для мобильных устройств малоэффективны. Они способны лишь потреблять ресурсы, коих и так в смартфоне немного. Поэтому пользователи Android интересуются, как проверить телефон на вирусы через компьютер. Сейчас мы рассмотрим все эффективные методы обнаружения вредоносного ПО на мобильном телефоне.

Они способны лишь потреблять ресурсы, коих и так в смартфоне немного. Поэтому пользователи Android интересуются, как проверить телефон на вирусы через компьютер. Сейчас мы рассмотрим все эффективные методы обнаружения вредоносного ПО на мобильном телефоне.

Существует несколько способов очистить свое портативное устройство. Разберем их в следующей последовательности: от более эффективного к менее.

Через компьютер

Самый надежный и быстрый способ. В основном им пользуются после неудачной перепрошивки телефона или повреждения ОС устройства. В таком случае смартфон не может запуститься, соответственно, установить мобильный антивирус не представляется возможным. А виной этому в большинстве случаев становится именно вирус.

Итак, для проверки нужно:

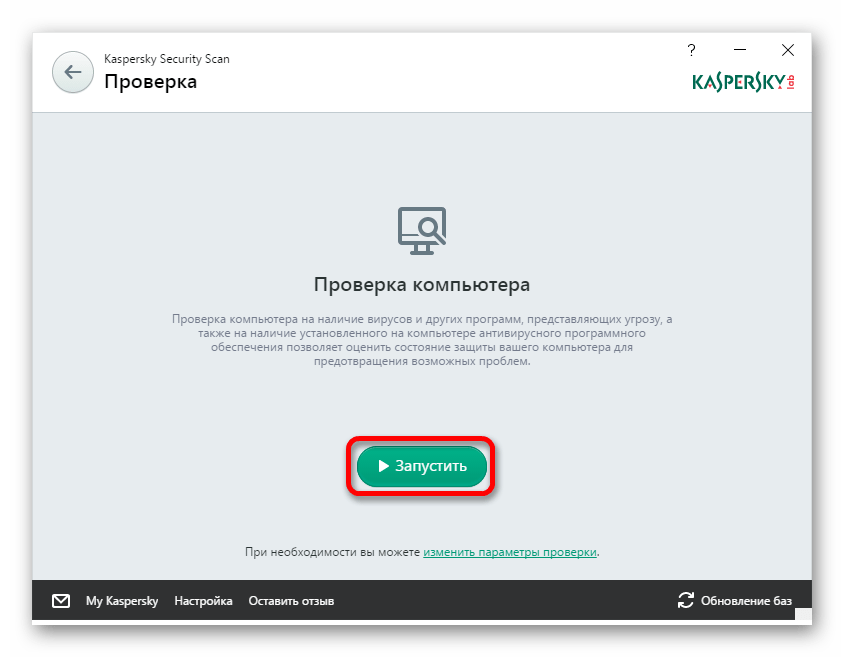

- Установить любое антивирусное ПО (которому доверяете) или воспользоваться стандартным Защитником Windows.

- Подключить телефон к компьютеру с помощью USB.

- В смартфоне перейти в «Параметры» – «Приложения», найти используемый браузер, очистить данные и кэш.

- Открыть «Этот компьютер», кликнуть ПКМ на значке подключенного устройства и выбрать пункт «Сканирование на вирусы».

- Если решено воспользоваться стандартными средствами, то запустите из трея «Защитник Windows», выберите «Особое сканирование» и проложите путь к нужному устройству. Далее нажмите кнопку «Начать».

После окончания процедуры следуйте инструкциям антивирусного ПО и завершайте процесс лечения устройства.

Мобильными приложениями

Самый распространенный способ, который практически не уступает сканированию с помощью ПК. Подходит в случаях, если телефон заражен adware-вирусами, которые приводят к появлению всплывающих сообщений (агрессивная реклама, уведомления об ошибках и даже угрозы с последующим шантажом).

Итак, для лечения телефона без посторонней помощи нужно:

- Скачать любой антивирус с Google Play. Я бы порекомендовал 360 Total Security. Более подробно с приложением ознакомьтесь по этой ссылке.

- Запустите его и начните сканирование.

- Следуйте подсказкам программы.

Внимание! Для сохранения защиты в реальном времени не останавливайте принудительно антивирусное приложение.

С помощью онлайн сервисов

Данный способ направлен скорее на предотвращение заражения, чем на его лечение. В ситуациях, когда нужного вам приложения нет на Google Play, но есть отдельный .apk файл – на помощь приходит AVC UnDroid. Онлайн ресурс проводит полный анализ установочных пакетов и выдает вердикт о целесообразности его установки. В случае потенциальной угрозы приложение покажет соответствующее уведомление. Для проверки загрузите на сайт нужный файл и запустите операцию.

Теперь вы знаете, как проверить телефон на вирусы через компьютер и какой из способов подходит вам в большей мере. Помните, что регулярная проверка устройства минимизирует риск потери личных данных и обезопасит от нестабильной работы.

Compiler Explorer

Compiler Explorer

c++ source #1

Output

Compile to binary object

Link to binary

Execute the code

Intel asm syntax

Demangle identifiers

Filters

Unused labels

Library functions

Директивы

Комментарии

Горизонтальные пробелы

Компилятор 6502-c++ 11. 1.0ARM gcc 10.2 (linux)ARM gcc 10.2.1 (нет)ARM gcc 10.3 (linux)ARM gcc 10.3.1 (7021.0. 1 (2021.10 нет)ARM gcc 10.4 (linux)ARM gcc 11.1 (linux)ARM gcc 11.2 (linux)ARM gcc 11.2.1 (нет)ARM gcc 11.3 (linux)ARM gcc 12.1 (linux)ARM gcc 12.2 (linux)ARM gcc 4.5.4 (linux)ARM gcc 4.6.4 (linux)ARM gcc 5.4 (linux)ARM gcc 5.4.1 (нет)ARM gcc 6.3.0 (linux)ARM gcc 6.4 (linux)ARM gcc 7.2.1 (нет) )ARM gcc 7.3 (linux)ARM gcc 7.5 (linux)ARM gcc 8.2 (WinCE)ARM gcc 8.2 (linux)ARM gcc 8.3.1 (нет)ARM gcc 8.5 (linux)ARM gcc 9.2.1 (нет)ARM gcc 9.3 (linux)ARM gcc 9.4 (linux)ARM gcc 9.5 (linux)ARM msvc v19.0 (WINE)ARM msvc v19.10 (WINE)ARM msvc v19.14 (WINE)ARM64 Morello gcc 10.1 Alpha 2ARM64 gcc 10.2ARM64 gcc 10.3ARM64 gcc 10.4ARM64 gcc 11.1ARM64 gcc 11.2ARM64 gcc 11.3ARM64 gcc 12.1ARM64 gcc 12.2.0ARM64 gcc 5.4ARM64 gcc 6.3ARM64 gcc 6.4ARM64 gcc 7.3ARM64 gcc 7.5ARM64 gcc 8.2ARM64 gcc 8.5ARM64 gcc 9.3ARM64 gcc 9.4ARM64 gcc 9.5ARM64 gcc trunkARM64 msvc v19.14 (WINE)AVR gcc 10.3.0AVR gcc 11.1.0AVR gcc 12.1.0AVR gcc 12.

1.0ARM gcc 10.2 (linux)ARM gcc 10.2.1 (нет)ARM gcc 10.3 (linux)ARM gcc 10.3.1 (7021.0. 1 (2021.10 нет)ARM gcc 10.4 (linux)ARM gcc 11.1 (linux)ARM gcc 11.2 (linux)ARM gcc 11.2.1 (нет)ARM gcc 11.3 (linux)ARM gcc 12.1 (linux)ARM gcc 12.2 (linux)ARM gcc 4.5.4 (linux)ARM gcc 4.6.4 (linux)ARM gcc 5.4 (linux)ARM gcc 5.4.1 (нет)ARM gcc 6.3.0 (linux)ARM gcc 6.4 (linux)ARM gcc 7.2.1 (нет) )ARM gcc 7.3 (linux)ARM gcc 7.5 (linux)ARM gcc 8.2 (WinCE)ARM gcc 8.2 (linux)ARM gcc 8.3.1 (нет)ARM gcc 8.5 (linux)ARM gcc 9.2.1 (нет)ARM gcc 9.3 (linux)ARM gcc 9.4 (linux)ARM gcc 9.5 (linux)ARM msvc v19.0 (WINE)ARM msvc v19.10 (WINE)ARM msvc v19.14 (WINE)ARM64 Morello gcc 10.1 Alpha 2ARM64 gcc 10.2ARM64 gcc 10.3ARM64 gcc 10.4ARM64 gcc 11.1ARM64 gcc 11.2ARM64 gcc 11.3ARM64 gcc 12.1ARM64 gcc 12.2.0ARM64 gcc 5.4ARM64 gcc 6.3ARM64 gcc 6.4ARM64 gcc 7.3ARM64 gcc 7.5ARM64 gcc 8.2ARM64 gcc 8.5ARM64 gcc 9.3ARM64 gcc 9.4ARM64 gcc 9.5ARM64 gcc trunkARM64 msvc v19.14 (WINE)AVR gcc 10.3.0AVR gcc 11.1.0AVR gcc 12.1.0AVR gcc 12. 2.0AVR gcc 4.5.4AVR gcc 4.6.4AVR gcc 5.4.0AVR gcc 9.2.0AVR gcc 9.3.0Arduino Mega (1.8.9)Arduino Uno (1.8.9)BPF clang (транк)BPF clang 13.0.0BPF clang 14.0.0BPF clang 15.0.0BPF clang 16.0.0BPF gcc trunkFRC 2019FRC 2020KVX ACB 4.1.0 (GCC 7.5.0)KVX ACB 4.1.0-cd1 (GCC 7.5.0)KVX ACB 4.10.0 (GCC 10.3.1)KVX ACB 4.11.1 (GCC 10.3.1)KVX ACB 4.12.0 (GCC 11.3. 0)KVX ACB 4.2.0 (GCC 7.5.0)KVX ACB 4.3.0 (GCC 7.5.0)KVX ACB 4.4.0 (GCC 7.5.0)KVX ACB 4.6.0 (GCC 9.4.1)KVX ACB 4.8. 0 (GCC 9.4.1)KVX ACB 4.9.0 (GCC 9.4.1)MRISC32 gcc (транк)MSP430 gcc 4.5.3MSP430 gcc 5.3.0MSP430 gcc 6.2.1MinGW clang 14.0.3MinGW clang 14.0.6MinGW clang 15.0.7MinGW3 gcc .0MinGW gcc 12.1.0MinGW gcc 12.2.0RISC-V rv32gc clang (магистраль)RISC-V rv32gc clang 10.0.0RISC-V rv32gc clang 10.0.1RISC-V rv32gc clang 11.0.0RISC-V rv32gcclang3clang 12-VrvrvRISC clang 11.0.1 12.0.0RISC-V rv32gc clang 12.0.1RISC-V rv32gc clang 13.0.0RISC-V rv32gc clang 13.0.1RISC-V rv32gc clang 14.0.0RISC-V rv32gc clang 15.0.0RISC-V rv32gc clang 12-V0.0 RISC-V rv32gc clang 16.

2.0AVR gcc 4.5.4AVR gcc 4.6.4AVR gcc 5.4.0AVR gcc 9.2.0AVR gcc 9.3.0Arduino Mega (1.8.9)Arduino Uno (1.8.9)BPF clang (транк)BPF clang 13.0.0BPF clang 14.0.0BPF clang 15.0.0BPF clang 16.0.0BPF gcc trunkFRC 2019FRC 2020KVX ACB 4.1.0 (GCC 7.5.0)KVX ACB 4.1.0-cd1 (GCC 7.5.0)KVX ACB 4.10.0 (GCC 10.3.1)KVX ACB 4.11.1 (GCC 10.3.1)KVX ACB 4.12.0 (GCC 11.3. 0)KVX ACB 4.2.0 (GCC 7.5.0)KVX ACB 4.3.0 (GCC 7.5.0)KVX ACB 4.4.0 (GCC 7.5.0)KVX ACB 4.6.0 (GCC 9.4.1)KVX ACB 4.8. 0 (GCC 9.4.1)KVX ACB 4.9.0 (GCC 9.4.1)MRISC32 gcc (транк)MSP430 gcc 4.5.3MSP430 gcc 5.3.0MSP430 gcc 6.2.1MinGW clang 14.0.3MinGW clang 14.0.6MinGW clang 15.0.7MinGW3 gcc .0MinGW gcc 12.1.0MinGW gcc 12.2.0RISC-V rv32gc clang (магистраль)RISC-V rv32gc clang 10.0.0RISC-V rv32gc clang 10.0.1RISC-V rv32gc clang 11.0.0RISC-V rv32gcclang3clang 12-VrvrvRISC clang 11.0.1 12.0.0RISC-V rv32gc clang 12.0.1RISC-V rv32gc clang 13.0.0RISC-V rv32gc clang 13.0.1RISC-V rv32gc clang 14.0.0RISC-V rv32gc clang 15.0.0RISC-V rv32gc clang 12-V0.0 RISC-V rv32gc clang 16. 0.0.0.0RISC-V rv32gc clang 9.0.1RISC-V rv32gc gcc 10.2.0RISC-V rv32gc gcc 10.3.0RISC-V rv32gc gcc 11.2.0RISC-V rv32gc gcc 11.3.0RISC-V rv32gc rv12gc gcc 12.2 gccrvRIS2-GCC 12.1.03C .0RISC-V rv32gc gcc 8.2.0RISC-V rv32gc gcc 8.5.0RISC-V rv32gc gcc 9.4.0RISC-V rv64gc clang (транк)RISC-V rv64gc clang 10.0.0RISC-V rv64gc clang 10.0.1RISC-V rv14gc 12.0.0RISC-V rv64gc clang 13.0.0RISC-V rv64gc clang 14.0.06C-V rv64gc clang 14.0.06C-V RISC-V rv64gc clang 0RISC-V rv64gc clang 16.0.0RISC-V rv64gc clang 9.0.0RISC-V rv64gc clang 9.0.1RISC-V rv64gc gcc 10.2.0RISC-V rv64gc gcc 10.3.0RISC-V rv64gc gcc 11.2.0RISC-V rv64gc gcc 11.3.0RISC-V rv64gc gcc12gccrvRISC-V rv64gc gcc 12.2 gcc4RISC-V .0Risc-V RV64GC GCC 8.2.0RISC-V RV64GC GCC 8.5.0RISC-V RV64GC GCC 9.4.0RASPBIAN BUSTERRASPBIAN STRENTSPARC LEON GCC 12.2.0SPARC 12.2.0SPARC64 GCC 12.2.0TI C6X GCC 12.2.0.11.11.11.11.11.11. .0WebAssembly clang (trunk)Xtensa ESP32 gcc 11.2.0 (2022r1)Xtensa ESP32 gcc 8.2.0 (2019r2)Xtensa ESP32 gcc 8.2.0 (2020r1)Xtensa ESP32 gcc 8.

0.0.0.0RISC-V rv32gc clang 9.0.1RISC-V rv32gc gcc 10.2.0RISC-V rv32gc gcc 10.3.0RISC-V rv32gc gcc 11.2.0RISC-V rv32gc gcc 11.3.0RISC-V rv32gc rv12gc gcc 12.2 gccrvRIS2-GCC 12.1.03C .0RISC-V rv32gc gcc 8.2.0RISC-V rv32gc gcc 8.5.0RISC-V rv32gc gcc 9.4.0RISC-V rv64gc clang (транк)RISC-V rv64gc clang 10.0.0RISC-V rv64gc clang 10.0.1RISC-V rv14gc 12.0.0RISC-V rv64gc clang 13.0.0RISC-V rv64gc clang 14.0.06C-V rv64gc clang 14.0.06C-V RISC-V rv64gc clang 0RISC-V rv64gc clang 16.0.0RISC-V rv64gc clang 9.0.0RISC-V rv64gc clang 9.0.1RISC-V rv64gc gcc 10.2.0RISC-V rv64gc gcc 10.3.0RISC-V rv64gc gcc 11.2.0RISC-V rv64gc gcc 11.3.0RISC-V rv64gc gcc12gccrvRISC-V rv64gc gcc 12.2 gcc4RISC-V .0Risc-V RV64GC GCC 8.2.0RISC-V RV64GC GCC 8.5.0RISC-V RV64GC GCC 9.4.0RASPBIAN BUSTERRASPBIAN STRENTSPARC LEON GCC 12.2.0SPARC 12.2.0SPARC64 GCC 12.2.0TI C6X GCC 12.2.0.11.11.11.11.11.11. .0WebAssembly clang (trunk)Xtensa ESP32 gcc 11.2.0 (2022r1)Xtensa ESP32 gcc 8.2.0 (2019r2)Xtensa ESP32 gcc 8.2.0 (2020r1)Xtensa ESP32 gcc 8. 2.0 (2020r2)Xtensa ESP32 gcc 8.4.0 (2020r2) )Xtensa ESP32 gcc 8.4.0 (2021r1)Xtensa ESP32 gcc 8.4.0 (2021r2)Xtensa ESP32-S2 gcc 11.2.0 (2022r1)Xtensa ESP32-S2 gcc 8.2.0 (2019)r2)Xtensa ESP32-S2 gcc 8.2.0 (2020r1)Xtensa ESP32-S2 gcc 8.2.0 (2020r2)Xtensa ESP32-S2 gcc 8.4.0 (2020r3)Xtensa ESP32-S2 gcc 8.4.0 (2021r1)Xtensa ESP32-S2 gcc 8.4.0 (2021r2)Xtensa ESP32-S3 gcc 11.2.0 (2022r1)Xtensa ESP32-S3 gcc 8.4.0 (2020r3)Xtensa ESP32-S3 gcc 8.4.0 (2021r1)Xtensa ESP32-S3 gcc 8.4.0 (2021r2) )arm64 msvc v19.28 VS16.9arm64 msvc v19.29 VS16.10arm64 msvc v19.29 VS16.11arm64 msvc v19.30arm64 msvc v19.31arm64 msvc v19.32arm64 msvc v19.33arm64 msvc v19.33arm64 clangtrunk v19.latestargm -a clang 10.0.0armv7-clang 10.0.1armv7-clang 11.0.0armv7-clang 11.0.1armv7-clang 9.0.0armv7-a clang 9.0.1armv8-a clang (ствол) armv8-a clang (ствол, все архитектурные особенности) armv8-a clang 10.0.0armv8-a clang 10.0.1armv8-a clang 11.0.0armv8-a clang 11.0. 1armv8-clang 12.0.0armv8-clang 13.0.0armv8-clang 14.0.0armv8-clang 15.

2.0 (2020r2)Xtensa ESP32 gcc 8.4.0 (2020r2) )Xtensa ESP32 gcc 8.4.0 (2021r1)Xtensa ESP32 gcc 8.4.0 (2021r2)Xtensa ESP32-S2 gcc 11.2.0 (2022r1)Xtensa ESP32-S2 gcc 8.2.0 (2019)r2)Xtensa ESP32-S2 gcc 8.2.0 (2020r1)Xtensa ESP32-S2 gcc 8.2.0 (2020r2)Xtensa ESP32-S2 gcc 8.4.0 (2020r3)Xtensa ESP32-S2 gcc 8.4.0 (2021r1)Xtensa ESP32-S2 gcc 8.4.0 (2021r2)Xtensa ESP32-S3 gcc 11.2.0 (2022r1)Xtensa ESP32-S3 gcc 8.4.0 (2020r3)Xtensa ESP32-S3 gcc 8.4.0 (2021r1)Xtensa ESP32-S3 gcc 8.4.0 (2021r2) )arm64 msvc v19.28 VS16.9arm64 msvc v19.29 VS16.10arm64 msvc v19.29 VS16.11arm64 msvc v19.30arm64 msvc v19.31arm64 msvc v19.32arm64 msvc v19.33arm64 msvc v19.33arm64 clangtrunk v19.latestargm -a clang 10.0.0armv7-clang 10.0.1armv7-clang 11.0.0armv7-clang 11.0.1armv7-clang 9.0.0armv7-a clang 9.0.1armv8-a clang (ствол) armv8-a clang (ствол, все архитектурные особенности) armv8-a clang 10.0.0armv8-a clang 10.0.1armv8-a clang 11.0.0armv8-a clang 11.0. 1armv8-clang 12.0.0armv8-clang 13.0.0armv8-clang 14.0.0armv8-clang 15. 0.0armv8-clang 16.0.0armv8-clang 9.0.0armv8-clang 9.0.1ellcc 0.1.33ellcc 0.1.34ellcc 2017 -07-16llvm-mos atari 8-bitllvm-mos командир X16llvm-mos коммодор 64llvm-mos mega65llvm-mos nes-cnromllvm-mos nes-mmc1llvm-mos nes-mmc3llvm-mos nes-nromllvm-mos osi-c1ploongarch64 gcc 12.2.0mips clang 13.0.0mips clang 14.0.0mips clang 15.0.0mips clang 16.0.0mips gcc 11.2.0mips gcc 12.1.0mips gcc 12.2.0mips gcc 5.4mips gcc 9.3.0 (codescape)mips64 (el) gcc 12.1.0mips64 (el) gcc 12.2.0mips64 (el) gcc 5.4mips64 clang 13.0.0mips64 clang 14.0.0mips64 clang 15.0.0mips64 clang 16.0.0mips64 gcc 11.2.0mips64.mips64 gcc 1 GCC 12.2.0mips64 GCC 5,4MIPS64EL Clang 13.0.0mips64el Clang 14.0.0mips64el Clang 15.0.0mips64el Clang 16.0.0mipsel Clang 13.0.0.0mipsel Clang 14.0.0mipsel Clang 15.0.0mipsel Clang 16.0.0mips 12.0mips 12.0mips 12.0mips 12.0mips 12.0.0.0.0mips 12.0mips. gcc 6.3.0 (mtk)power gcc 11.2.0power gcc 12.1.0power gcc 12.2.0power gcc 4.8.5power64 AT12.0 (gcc8)power64 AT13.0 (gcc9)power64 gcc 11.2.0power64 gcc 12.

0.0armv8-clang 16.0.0armv8-clang 9.0.0armv8-clang 9.0.1ellcc 0.1.33ellcc 0.1.34ellcc 2017 -07-16llvm-mos atari 8-bitllvm-mos командир X16llvm-mos коммодор 64llvm-mos mega65llvm-mos nes-cnromllvm-mos nes-mmc1llvm-mos nes-mmc3llvm-mos nes-nromllvm-mos osi-c1ploongarch64 gcc 12.2.0mips clang 13.0.0mips clang 14.0.0mips clang 15.0.0mips clang 16.0.0mips gcc 11.2.0mips gcc 12.1.0mips gcc 12.2.0mips gcc 5.4mips gcc 9.3.0 (codescape)mips64 (el) gcc 12.1.0mips64 (el) gcc 12.2.0mips64 (el) gcc 5.4mips64 clang 13.0.0mips64 clang 14.0.0mips64 clang 15.0.0mips64 clang 16.0.0mips64 gcc 11.2.0mips64.mips64 gcc 1 GCC 12.2.0mips64 GCC 5,4MIPS64EL Clang 13.0.0mips64el Clang 14.0.0mips64el Clang 15.0.0mips64el Clang 16.0.0mipsel Clang 13.0.0.0mipsel Clang 14.0.0mipsel Clang 15.0.0mipsel Clang 16.0.0mips 12.0mips 12.0mips 12.0mips 12.0mips 12.0.0.0.0mips 12.0mips. gcc 6.3.0 (mtk)power gcc 11.2.0power gcc 12.1.0power gcc 12.2.0power gcc 4.8.5power64 AT12.0 (gcc8)power64 AT13.0 (gcc9)power64 gcc 11.2.0power64 gcc 12. 1.0power64 gcc 12.2.0power64le AT12.0 (gcc8)power64le AT13.0 (gcc9)power64le clang (магистраль)power64le gcc 11.2.0power64le gcc 12.1.0power64le clang gcc 12.2.0power64le pc0power 6.3 (транк)s390x gcc 11.2.0s390x gcc 12.1.0s390x gcc 12.2.0sh gcc 12.2.0sh gcc 4.9.4sh gcc 9.5.0×64 msvc v19.0 (WINE)x64 msvc v19.10 (WINE)x64 msvc v19.14×619 msvc .14 (WINE)x64 msvc v19.15×64 msvc v19.16×64 msvc v19.20×64 msvc v19.21×64 msvc v19.22×64 msvc v19.23×64 msvc v19.24×64 msvc v19.25×64 MSVC v19.26×64 MSVC V19.27X64 MSVC V19.28X64 MSVC V19.28 VS16.9×64 MSVC V19.29 VS16.10×64 MSVC V19.29 VS16.11×64 V19.30×64 MSVC V19.31S64VS6S64VS64VS64VS64VS64VS64VS64VS6S64VS64VS6S6S64VS6S64VS6VS6VC64VS6VS6SVC64VS6VC64VS6VS6S64V6S64VS6VS6S64V6S6V6S64V19.31V64V6V6S64V6S64V6S64V6S64V6S64. 33×64 msvc v19.latestx86 djgpp 4.9.4×86 djgpp 5.5.0×86 djgpp 6.4.0×86 djgpp 7.2.0×86 msvc v19.0 (WINE)x86 msvc v19.10 (WINE)x86 msvc v19.14×86 .1msvc v19.15×86 msvc v19.16×86 msvc v19.20×86 msvc v19.21×86 msvc v19.22×86 msvc v19.23×86 msvc v19.

1.0power64 gcc 12.2.0power64le AT12.0 (gcc8)power64le AT13.0 (gcc9)power64le clang (магистраль)power64le gcc 11.2.0power64le gcc 12.1.0power64le clang gcc 12.2.0power64le pc0power 6.3 (транк)s390x gcc 11.2.0s390x gcc 12.1.0s390x gcc 12.2.0sh gcc 12.2.0sh gcc 4.9.4sh gcc 9.5.0×64 msvc v19.0 (WINE)x64 msvc v19.10 (WINE)x64 msvc v19.14×619 msvc .14 (WINE)x64 msvc v19.15×64 msvc v19.16×64 msvc v19.20×64 msvc v19.21×64 msvc v19.22×64 msvc v19.23×64 msvc v19.24×64 msvc v19.25×64 MSVC v19.26×64 MSVC V19.27X64 MSVC V19.28X64 MSVC V19.28 VS16.9×64 MSVC V19.29 VS16.10×64 MSVC V19.29 VS16.11×64 V19.30×64 MSVC V19.31S64VS6S64VS64VS64VS64VS64VS64VS64VS6S64VS64VS6S6S64VS6S64VS6VS6VC64VS6VS6SVC64VS6VC64VS6VS6S64V6S64VS6VS6S64V6S6V6S64V19.31V64V6V6S64V6S64V6S64V6S64V6S64. 33×64 msvc v19.latestx86 djgpp 4.9.4×86 djgpp 5.5.0×86 djgpp 6.4.0×86 djgpp 7.2.0×86 msvc v19.0 (WINE)x86 msvc v19.10 (WINE)x86 msvc v19.14×86 .1msvc v19.15×86 msvc v19.16×86 msvc v19.20×86 msvc v19.21×86 msvc v19.22×86 msvc v19.23×86 msvc v19. 24×86 msvc v19.25×86 msvc v19.26×86 msvc v2cx819ms v19.28×86 msvc.28 VS16.9×86 MSVC V19.29 VS16.10×86 MSVC V19.29 VS16.11×86 MSVC V19.30×86 MSVC V19.31X86 MSVC V19.32X86 MSVC V19.33X86 MSVC V19.LATESTX86 nvc+ ledvc+ levc+ levc+ levc+ ledvc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levcs86 v19.33×86 v19. x86-64 Zapcc 190308×86-64 clang (amd-stg-open)x86-64 clang (баг утверждений)x86-64 clang (экспериментальный -Wlifetime)x86-64 clang (экспериментальный P1061)x86-64 clang (экспериментальный P1144)x86- 64 clang (экспериментальный P1221) x86-64 clang (экспериментальное метапрограммирование — P2632) x86-64 clang (экспериментальное сопоставление с образцом) x86-64 clang (ветвь старых концепций) x86-64 clang (отражение) x86-64 clang (резюм) x86- 64 clang (thephd.dev)x86-64 clang (trunk)x86-64 clang (widberg)x86-64 clang 10.0.0×86-64 clang 10.0.1×86-64 clang 11.0.0×86-64 clang 11.0.1×86-64 clang 12.0 .0x86-64 clang 12.0.1×86-64 clang 13.0.0×86-64 clang 13.0.

24×86 msvc v19.25×86 msvc v19.26×86 msvc v2cx819ms v19.28×86 msvc.28 VS16.9×86 MSVC V19.29 VS16.10×86 MSVC V19.29 VS16.11×86 MSVC V19.30×86 MSVC V19.31X86 MSVC V19.32X86 MSVC V19.33X86 MSVC V19.LATESTX86 nvc+ ledvc+ levc+ levc+ levc+ ledvc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levc+ levcs86 v19.33×86 v19. x86-64 Zapcc 190308×86-64 clang (amd-stg-open)x86-64 clang (баг утверждений)x86-64 clang (экспериментальный -Wlifetime)x86-64 clang (экспериментальный P1061)x86-64 clang (экспериментальный P1144)x86- 64 clang (экспериментальный P1221) x86-64 clang (экспериментальное метапрограммирование — P2632) x86-64 clang (экспериментальное сопоставление с образцом) x86-64 clang (ветвь старых концепций) x86-64 clang (отражение) x86-64 clang (резюм) x86- 64 clang (thephd.dev)x86-64 clang (trunk)x86-64 clang (widberg)x86-64 clang 10.0.0×86-64 clang 10.0.1×86-64 clang 11.0.0×86-64 clang 11.0.1×86-64 clang 12.0 .0x86-64 clang 12.0.1×86-64 clang 13.0.0×86-64 clang 13.0. 1×86-64 clang 14.0.0×86-64 clang 15.0.0×86-64 clang 16.0.0×86-64 clang 3.0.0×86-64 clang 3.1×86- 64 clang 3.2×86-64 clang 3.3×86-64 clang 3.4.1×86-64 clang 3.5×86-64 clang 3.5.1×86-64 clang 3.5.2×86-64 clang 3.6×86-64 clang 3.7×86-64 clang 3.7.1×86-64 лязг 3.8×86-64 лязг 3.8.1×86-64 лязг 3.9.0×86-64 clang 3.9.1×86-64 clang 4.0.0×86-64 clang 4.0.1×86-64 clang 5.0.0×86-64 clang 5.0.1×86-64 clang 5.0.2×86-64 clang 6.0.0×86-64 clang 6.0.1×86 -64 clang 7.0.0×86-64 clang 7.0.1×86-64 clang 7.1.0×86-64 clang 8.0.0×86-64 clang 8.0.1×86-64 clang 9.0.0×86-64 clang 9.0.1×86-64 clang rocm-4.5.2×86 -64 clang rocm-5.0.2×86-64 clang rocm-5.1.3×86-64 clang rocm-5.2.3×86-64 clang rocm-5.3.3×86-64 gcc (метки контрактов)x86-64 gcc (контракты)x86-64 gcc (сопрограммы)x86-64 gcc (модули)x86-64 gcc (магистраль)x86-64 gcc 10.1×86-64 gcc 10.2×86-64 gcc 10.3×86-64 gcc 10.4×86-64 gcc 11.1×86-64 gcc 11.2×86-64 gcc 11.3×86-64 gcc 12.1×86-64 gcc 12.2×86-64 gcc 4.1.2×86-64 gcc 4.4.7×86-64 gcc 4.5.3×86-64 gcc 4.6.4×86-64 gcc 4.

1×86-64 clang 14.0.0×86-64 clang 15.0.0×86-64 clang 16.0.0×86-64 clang 3.0.0×86-64 clang 3.1×86- 64 clang 3.2×86-64 clang 3.3×86-64 clang 3.4.1×86-64 clang 3.5×86-64 clang 3.5.1×86-64 clang 3.5.2×86-64 clang 3.6×86-64 clang 3.7×86-64 clang 3.7.1×86-64 лязг 3.8×86-64 лязг 3.8.1×86-64 лязг 3.9.0×86-64 clang 3.9.1×86-64 clang 4.0.0×86-64 clang 4.0.1×86-64 clang 5.0.0×86-64 clang 5.0.1×86-64 clang 5.0.2×86-64 clang 6.0.0×86-64 clang 6.0.1×86 -64 clang 7.0.0×86-64 clang 7.0.1×86-64 clang 7.1.0×86-64 clang 8.0.0×86-64 clang 8.0.1×86-64 clang 9.0.0×86-64 clang 9.0.1×86-64 clang rocm-4.5.2×86 -64 clang rocm-5.0.2×86-64 clang rocm-5.1.3×86-64 clang rocm-5.2.3×86-64 clang rocm-5.3.3×86-64 gcc (метки контрактов)x86-64 gcc (контракты)x86-64 gcc (сопрограммы)x86-64 gcc (модули)x86-64 gcc (магистраль)x86-64 gcc 10.1×86-64 gcc 10.2×86-64 gcc 10.3×86-64 gcc 10.4×86-64 gcc 11.1×86-64 gcc 11.2×86-64 gcc 11.3×86-64 gcc 12.1×86-64 gcc 12.2×86-64 gcc 4.1.2×86-64 gcc 4.4.7×86-64 gcc 4.5.3×86-64 gcc 4.6.4×86-64 gcc 4. 7.1×86-64 gcc 4.7.2×86- 64 gcc 4.7.3×86-64 gcc 4.7.4×86-64 gcc 4.8.1×86-64 gcc 4.8.2×86-64 gcc 4.8.3×86-64 gcc 4.8.4×86-64 gcc 4.8.5×86-64 gcc 4.9.0×86-64 gcc 4.9.1×86-64 gcc 4.9.2×86-64 gcc 4.9.3×86-64 gcc 4.9.4×86-64 gcc 5.1×86-64 gcc 5.2×86-64 gcc 5.3×86-64 gcc 5.4×86-64 gcc 5.5 x86-64 gcc 6.1×86-64 gcc 6.2×86-64 gcc 6.3×86-64 gcc 6.4×86-64 gcc 7.1×86-64 gcc 7.2×86-64 gcc 7.3×86-64 gcc 7.4×86-64 gcc 7.5×86-64 gcc 8.1 x86-64 gcc 8.2×86-64 gcc 8.3×86-64 gcc 8.4×86-64 gcc 8.5×86-64 gcc 9.1×86-64 gcc 9.2×86-64 gcc 9.3×86-64 gcc 9.4×86-64 gcc 9.5×86-64 icc 13.0 .1×86-64 icc 16.0.3×86-64 icc 17.0.0×86-64 icc 18.0.0×86-64 icc 19.0.0×86-64 icc 19.0.1×86-64 icc 2021.1.2×86-64 icc 2021.2×86-64 icc 2021.2x81x86-64 icc -64 icc 2021.4.0×86-64 icc 2021.5.0×86-64 icc 2021.6.0×86-64 icc 2021.7.0×86-64 icc 2021.7.1×86-64 icx 2021.1.2×86-64 icx 2021.6x81x86 icx 2021.1.2×86-64 icx 2021.6x81x86 icx 2021.4.0×86-64 icx 2022.0.0×86-64 icx 2022.1.0×86-64 icx 2022.2.0×86-64 icx 2022.2.1zig С++ 0.10.0zig С++ 0.

7.1×86-64 gcc 4.7.2×86- 64 gcc 4.7.3×86-64 gcc 4.7.4×86-64 gcc 4.8.1×86-64 gcc 4.8.2×86-64 gcc 4.8.3×86-64 gcc 4.8.4×86-64 gcc 4.8.5×86-64 gcc 4.9.0×86-64 gcc 4.9.1×86-64 gcc 4.9.2×86-64 gcc 4.9.3×86-64 gcc 4.9.4×86-64 gcc 5.1×86-64 gcc 5.2×86-64 gcc 5.3×86-64 gcc 5.4×86-64 gcc 5.5 x86-64 gcc 6.1×86-64 gcc 6.2×86-64 gcc 6.3×86-64 gcc 6.4×86-64 gcc 7.1×86-64 gcc 7.2×86-64 gcc 7.3×86-64 gcc 7.4×86-64 gcc 7.5×86-64 gcc 8.1 x86-64 gcc 8.2×86-64 gcc 8.3×86-64 gcc 8.4×86-64 gcc 8.5×86-64 gcc 9.1×86-64 gcc 9.2×86-64 gcc 9.3×86-64 gcc 9.4×86-64 gcc 9.5×86-64 icc 13.0 .1×86-64 icc 16.0.3×86-64 icc 17.0.0×86-64 icc 18.0.0×86-64 icc 19.0.0×86-64 icc 19.0.1×86-64 icc 2021.1.2×86-64 icc 2021.2×86-64 icc 2021.2x81x86-64 icc -64 icc 2021.4.0×86-64 icc 2021.5.0×86-64 icc 2021.6.0×86-64 icc 2021.7.0×86-64 icc 2021.7.1×86-64 icx 2021.1.2×86-64 icx 2021.6x81x86 icx 2021.1.2×86-64 icx 2021.6x81x86 icx 2021.4.0×86-64 icx 2022.0.0×86-64 icx 2022.1.0×86-64 icx 2022.2.0×86-64 icx 2022.2.1zig С++ 0.10.0zig С++ 0. 6.0zig С++ 0.7.0zig С++ 0.7.0zig С++ 0.7.1zig.0zig c++ trunk

6.0zig С++ 0.7.0zig С++ 0.7.0zig С++ 0.7.1zig.0zig c++ trunk

Options

Исходный код// Введите код здесь или загрузите пример.

целый квадрат (целое число) {

вернуть число * число;

}

Скомпилируйте и запустите код с помощью онлайн-компилятора и IDE

Главная » Практика » IDE Скомпилируйте и запустите свой код с помощью CodeChef онлайн Код проблемы: {{проблемный код}} {{еще}} {{кеш автозаполнения=contestCodeCache minLength=0 listLimit=10 enterEvent=contestCodeEnter searchText=contestCode isValid=isValidContestCode placeholder=’Код/Имя конкурса (например, JULY21A/PRACTICE)’ url=contestCodeURL qParam=’contest_code’ primaryText=’ code’ listItemContainer=»custom»}} {{кеш автозаполнения=problemCodeCache minLength=0 listLimit=10 searchObj=problemObj enterEvent=problemCodeEnter searchText=tempProblemCode isValid=isValidProblemCode placeholder=’Код/имя проблемы (например, TEST)’ url =problemCodeURL qParam=’problem_code’ primaryText=’code’ listItemContainer=»custom»}} {{/если}} {{/если}} {{/если}} {{#просмотреть проблемуStatementView}} Формат ввода {{{convert-markdown inputFormat}}} Формат вывода {{{convert-markdown outputFormat}}} Ограничения {{{ограничения преобразования уценки}}} Подзадачи {{{подзадачи преобразования уценки}}} Пример ввода {{value.id}} |

ввод}}

ввод}}