Radius windows server: Настройка RADIUS-клиентов | Microsoft Learn

Содержание

Настройка RADIUS-клиентов | Microsoft Learn

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 5 мин

-

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

С помощью этого раздела можно настроить серверы доступа к сети в качестве RADIUS-клиентов в NPS.

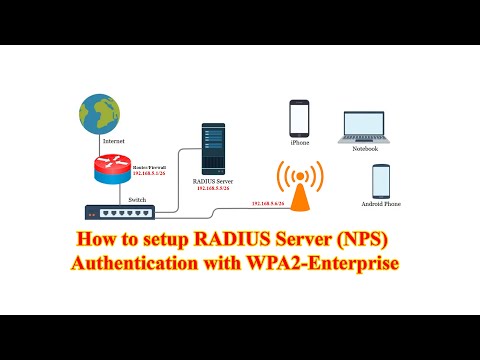

При добавлении нового сервера доступа к сети (VPN-сервера, точки беспроводного доступа, коммутатора с проверкой подлинности или сервера удаленного доступа) в сеть необходимо добавить сервер в качестве RADIUS-клиента в NPS, а затем настроить клиент RADIUS для взаимодействия с сервером политики сети.

Важно!

Клиентские компьютеры и устройства, такие как переносные компьютеры, планшеты, телефоны и другие компьютеры с клиентскими операционными системами, не являются клиентами RADIUS. Клиенты RADIUS — это серверы сетевого доступа, такие как точки беспроводного доступа, коммутаторы с поддержкой 802.1 X, серверы виртуальной частной сети (VPN) и серверы удаленного доступа, так как они используют протокол RADIUS для взаимодействия с серверами RADIUS, такими как серверы политики сети (NPS).

Этот шаг также необходим, если сервер политики сети входит в группу удаленных серверов RADIUS, настроенную на прокси-сервере NPS. В этом случае в дополнение к выполнению действий, описанных в этой задаче на прокси-сервере NPS, необходимо выполнить следующие действия.

- На прокси-сервере NPS настройте группу удаленных серверов RADIUS, содержащую NPS.

- На удаленном сервере политики сети настройте прокси-сервер NPS в качестве RADIUS-клиента.

Для выполнения процедур, описанных в этом разделе, необходимо иметь по крайней мере один сервер сетевого доступа (VPN-сервер, точка беспроводного доступа, коммутатор проверки подлинности или сервер удаленного доступа) или прокси-сервер NPS, физически установленный в сети.

Настройка сервера сетевого доступа

Используйте эту процедуру, чтобы настроить серверы сетевого доступа для работы с NPS. При развертывании серверов сетевого доступа (NAS) в качестве RADIUS-клиентов необходимо настроить взаимодействие клиентов с НПСС, где серверы NAS настроены в качестве клиентов.

Эта процедура содержит общие рекомендации о параметрах, которые следует использовать для настройки серверов NAS. конкретные инструкции по настройке устройства, которое вы развертываете в сети, см. в документации по продукту NAS.

Настройка сервера сетевого доступа

- На сервере NAS в параметрах RADIUSвыберите Проверка подлинности RADIUS на udp-порте 1812 и учет RADIUS на UDP-порте 1813.

- В поле сервер проверки подлинности или сервер RADIUSукажите сервер политики сети по IP-адресу или полному доменному имени (FQDN) в зависимости от требований NAS.

- В качестве секрета или общего секретавведите надежный пароль. При настройке NAS в качестве RADIUS-клиента в NPS вы будете использовать тот же пароль, поэтому не забывайте его.

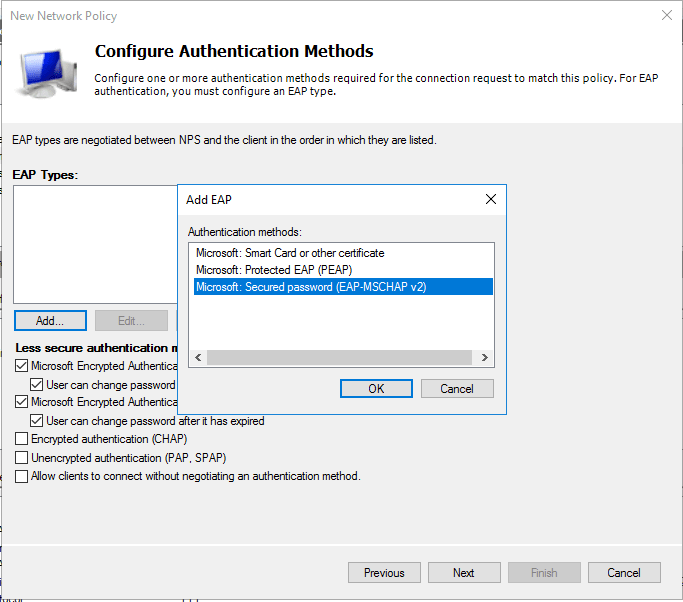

- Если в качестве метода проверки подлинности используется протокол PEAP или EAP, настройте NAS для использования проверки подлинности EAP.

- При настройке точки доступа к беспроводной сети в SSIDукажите идентификатор набора служб (SSID), который является буквенно-цифровой строкой, которая служит в качестве сетевого имени.

Это имя рассылается по точкам доступа беспроводным клиентам и отображается для пользователей в хот-спотах беспроводной сети.

Это имя рассылается по точкам доступа беспроводным клиентам и отображается для пользователей в хот-спотах беспроводной сети. - Если вы настраиваете беспроводную точку доступа, в 802.1 x и WPAвключите проверку подлинности IEEE 802.1 x , если хотите развернуть PEAP-MS-CHAP v2, PEAP-TLS или EAP-TLS.

Добавление сервера доступа к сети в качестве RADIUS-клиента в NPS

Эта процедура используется для добавления сервера доступа к сети в качестве RADIUS-клиента в NPS. Эту процедуру можно использовать для настройки NAS в качестве клиента RADIUS с помощью консоли NPS.

Для выполнения этой процедуры необходимо быть членом группы Администраторы.

Добавление сервера доступа к сети в качестве RADIUS-клиента в NPS

- На сервере политики сети в диспетчер сервера щелкните средства, а затем — сервер политики сети. Откроется консоль NPS.

- В консоли NPS дважды щелкните RADIUS-клиенты и серверы.

Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент. - Убедитесь, что в поле новый клиент RADIUSустановлен флажок включить клиент RADIUS .

- В поле » новый клиент RADIUS» в поле понятное имявведите отображаемое имя NAS. В поле адрес (IP или DNS)введите IP-адрес NAS или полное доменное имя (FQDN). При вводе полного доменного имени нажмите кнопку проверить , чтобы убедиться, что имя указано правильно и сопоставляется с ДОПУСТИМЫМ IP-адресом.

- В поле поставщикнового RADIUS-клиентаукажите имя производителя NAS. Если вы не знаете имя изготовителя NAS, выберите Стандарт RADIUS.

- В новом RADIUS-клиентев поле общий секретвыполните одно из следующих действий.

- Убедитесь, что выбран параметр вручную , а затем в поле общий секретвведите надежный пароль, который также вводится на NAS.

Повторно введите общий секрет в поле подтверждение общего секрета.

Повторно введите общий секрет в поле подтверждение общего секрета. - Выберите создать, а затем — создать , чтобы автоматически создать общий секрет. Сохраните созданный общий секрет для конфигурации на NAS, чтобы он мог взаимодействовать с сервером политики сети.

- Убедитесь, что выбран параметр вручную , а затем в поле общий секретвведите надежный пароль, который также вводится на NAS.

- в новом RADIUS-клиентев дополнительных параметрахпри использовании любых методов проверки подлинности, отличных от EAP и PEAP, и если NAS поддерживает использование атрибута проверки подлинности сообщения, выберите сообщения запроса доступа должны содержать атрибут message Authenticator.

- Нажмите кнопку ОК. NAS появится в списке клиентов RADIUS, настроенных на сервере политики сети.

настройка RADIUS-клиентов по диапазону IP-адресов в Windows Server 2016 центре обработки данных

если вы используете Windows Server 2016 datacenter, можно настроить клиенты RADIUS в NPS по диапазону IP-адресов. Это позволяет добавлять большое количество RADIUS-клиентов (например, точек доступа к беспроводной сети) в консоль NPS за один раз, а не добавлять каждый клиент RADIUS по отдельности.

Это позволяет добавлять большое количество RADIUS-клиентов (например, точек доступа к беспроводной сети) в консоль NPS за один раз, а не добавлять каждый клиент RADIUS по отдельности.

вы не можете настроить клиенты RADIUS по диапазону IP-адресов, если вы используете NPS на Windows Server 2016 Standard.

Эта процедура используется для добавления группы серверов доступа к сети (NAS) в качестве клиентов RADIUS, настроенных с использованием IP-адресов из одного и того же диапазона IP-адресов.

Все клиенты RADIUS в диапазоне должны использовать одну и ту же конфигурацию и общий секрет.

Для выполнения этой процедуры необходимо быть членом группы Администраторы.

Настройка клиентов RADIUS по диапазону IP-адресов

- На сервере политики сети в диспетчер сервера щелкните средства, а затем — сервер политики сети. Откроется консоль NPS.

- В консоли NPS дважды щелкните RADIUS-клиенты и серверы.

Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент. - В поле » новый клиент RADIUS» в поле понятное имявведите отображаемое имя для коллекции серверов NAS.

- В поле адрес (IP или DNS)введите диапазон IP-адресов для клиентов RADIUS с помощью нотации Inter-Domain МАРШРУТИЗАЦИИ (CIDR). Например, если диапазон IP-адресов для серверов NAS — 10.10.0.0, введите 10.10.0.0/16.

- В поле поставщикнового RADIUS-клиентаукажите имя производителя NAS. Если вы не знаете имя изготовителя NAS, выберите Стандарт RADIUS.

- В новом RADIUS-клиентев поле общий секретвыполните одно из следующих действий.

- Убедитесь, что выбран параметр вручную , а затем в поле общий секретвведите надежный пароль, который также вводится на NAS. Повторно введите общий секрет в поле подтверждение общего секрета.

- Выберите создать, а затем — создать , чтобы автоматически создать общий секрет. Сохраните созданный общий секрет для конфигурации на NAS, чтобы он мог взаимодействовать с сервером политики сети.

- Убедитесь, что выбран параметр вручную , а затем в поле общий секретвведите надежный пароль, который также вводится на NAS. Повторно введите общий секрет в поле подтверждение общего секрета.

- в новом RADIUS-клиентев дополнительных параметрахпри использовании любых методов проверки подлинности, отличных от EAP и PEAP, а также если все серверы nas поддерживают использование атрибута проверки подлинности сообщений, выберите пункт сообщения запроса доступа должен содержать атрибут message Authenticator.

- Нажмите кнопку ОК. Серверы NAS отображаются в списке клиентов RADIUS, настроенных на сервере политики сети.

Дополнительные сведения см. в разделе RADIUS-клиенты.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

Планирование сервера политики сети в качестве RADIUS-сервера

-

Статья -

- Чтение занимает 14 мин

-

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

При развертывании сервера политики сети (NPS) в качестве сервера протокол RADIUS (RADIUS) NPS выполняет проверку подлинности, авторизацию и учет для запросов на подключение для локального домена и для доменов, которые доверяют локальному домену. Эти рекомендации по планированию можно использовать для упрощения развертывания RADIUS.

Эти рекомендации по планированию можно использовать для упрощения развертывания RADIUS.

Эти рекомендации по планированию не включают обстоятельства, в которых требуется развернуть NPS в качестве прокси-сервера RADIUS. При развертывании сервера политики сети в качестве прокси-сервера RADIUS сервер политики сети перенаправляет запросы на подключение к серверу, на котором выполняются службы NPS или другие серверы RADIUS в удаленных доменах, недоверенных доменах или в обоих случаях.

Перед развертыванием NPS в качестве сервера RADIUS в сети используйте следующие рекомендации по планированию развертывания.

Спланируйте конфигурацию NPS.

Спланируйте клиенты RADIUS.

Спланируйте использование методов проверки подлинности.

Спланируйте политики сети.

Планирование учета NPS.

Планирование конфигурации NPS

Необходимо выбрать домен, членом которого является NPS. Для сред с несколькими доменами сервер политики сети может проверять подлинность учетных данных для учетных записей пользователей в домене, членом которого он является, и для всех доменов, которые доверяют локальному домену NPS. Чтобы разрешить NPS считывать свойства входящих звонков учетных записей пользователей в процессе авторизации, необходимо добавить учетную запись компьютера NPS в группу RAS и НПСС для каждого домена.

Чтобы разрешить NPS считывать свойства входящих звонков учетных записей пользователей в процессе авторизации, необходимо добавить учетную запись компьютера NPS в группу RAS и НПСС для каждого домена.

Определив принадлежность к домену NPS, сервер должен быть настроен для взаимодействия с клиентами RADIUS, также называемыми серверами сетевого доступа, с использованием протокола RADIUS. Кроме того, можно настроить типы событий, которые будут записываться в журнал событий, а также ввести описание для сервера.

Основные шаги

Во время планирования конфигурации NPS можно выполнить следующие действия.

Определите порты RADIUS, используемые NPS для получения RADIUS-сообщений от клиентов RADIUS. Порты по умолчанию — UDP-порты 1812 и 1645 для сообщений проверки подлинности RADIUS и порты 1813 и 1646 для RADIUS-сообщений учета.

Если сервер политики сети настроен с несколькими сетевыми адаптерами, определите адаптеры, по которым должен быть разрешен трафик RADIUS.

Определите типы событий, которые должны записываться NPS в журнал событий. Можно регистрировать отклоненные запросы проверки подлинности, успешные запросы проверки подлинности или запросы обоих типов.

Определите, развертывается ли более одного сервера политики сети. Чтобы обеспечить отказоустойчивость при проверке подлинности и учете на основе RADIUS, используйте по меньшей мере два НПСС. Один сервер политики сети используется в качестве основного сервера RADIUS, а другой используется в качестве резервной копии. Затем каждый клиент RADIUS настраивается как в НПСС. Если основной сервер политики сети становится недоступным, клиенты RADIUS отправляют Access-Request сообщения на альтернативный сервер политики сети.

Спланируйте сценарий, используемый для копирования одной конфигурации NPS в другие НПСС, чтобы сэкономить на административных издержках и предотвратить неправильное заданными сервера. NPS предоставляет команды Netsh, позволяющие копировать конфигурацию NPS или ее часть для импорта на другой сервер политики сети.

Команды можно выполнять вручную в командной строке Netsh. Однако если вы сохраните последовательность команд в качестве скрипта, вы можете запустить сценарий позже, если вы решите изменить конфигурацию сервера.

Команды можно выполнять вручную в командной строке Netsh. Однако если вы сохраните последовательность команд в качестве скрипта, вы можете запустить сценарий позже, если вы решите изменить конфигурацию сервера.

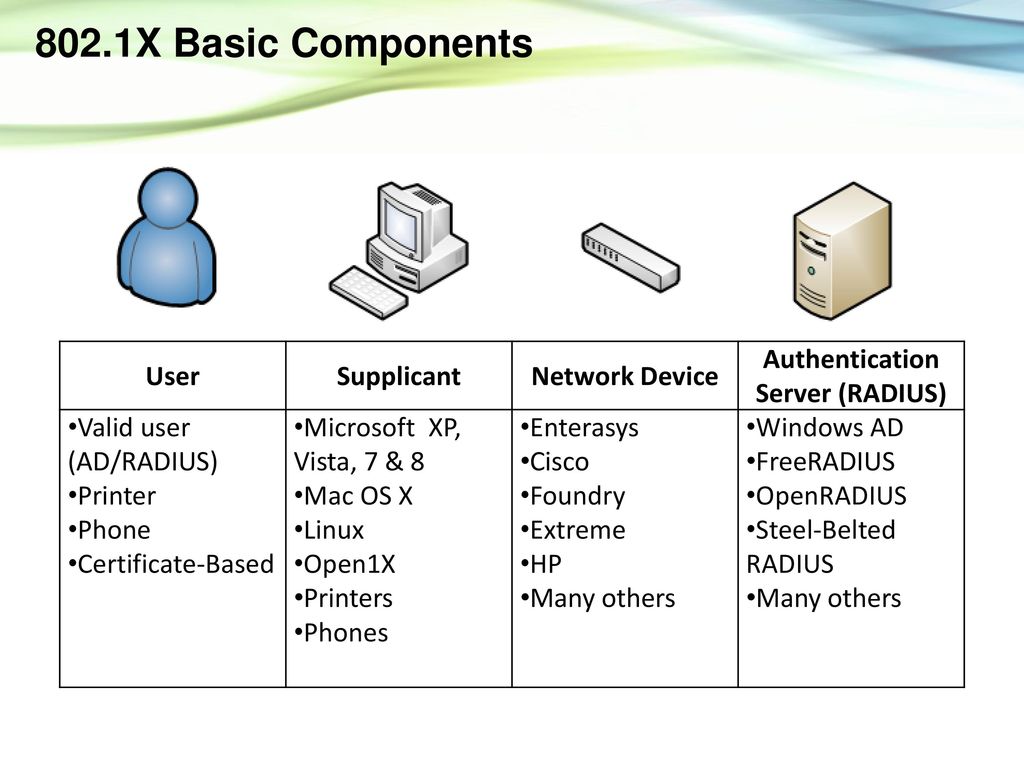

Планирование клиентов RADIUS

RADIUS-клиенты — это серверы сетевого доступа, такие как точки беспроводного доступа, серверы виртуальной частной сети (VPN), коммутаторы с поддержкой 802.1 X и серверы удаленного доступа. Прокси-серверы RADIUS, которые перенаправляют сообщения запроса на подключение на серверы RADIUS, также являются RADIUS-клиентами. Сервер политики сети поддерживает все серверы доступа к сети и прокси-серверы RADIUS, соответствующие протоколу RADIUS, как описано в RFC 2865, «Служба удаленного доступа к аутентификации (RADIUS)» и RFC 2866, «учет RADIUS».

Важно!

Клиенты доступа, такие как клиентские компьютеры, не являются клиентами RADIUS. RADIUS-клиенты являются только серверами доступа к сети и прокси-серверами, поддерживающими протокол RADIUS.

Кроме того, точки беспроводного доступа и коммутаторы должны поддерживать проверку подлинности 802.1 X. Если требуется развернуть протокол EAP или протокол PEAP, точки доступа и коммутаторы должны поддерживать использование протокола EAP.

Чтобы проверить базовое взаимодействие подключений PPP для точек беспроводного доступа, настройте точку доступа и клиент доступа для использования протокола проверки пароля (PAP). Используйте дополнительные протоколы проверки подлинности на основе PPP, такие как PEAP, до тех пор, пока не протестировали те, которые планируется использовать для сетевого доступа.

Основные шаги

При планировании клиентов RADIUS можно выполнить следующие действия.

Задокументируйте зависящие от поставщика атрибуты (VSA), которые необходимо настроить в NPS. Если для серверов доступа к сети требуются VSA, заполните данные VSA для последующего использования при настройке политик сети в NPS.

Задокументируйте IP-адреса клиентов RADIUS и NPS, чтобы упростить настройку всех устройств.

При развертывании клиентов RADIUS необходимо настроить для них использование протокола RADIUS с IP-адресом NPS, введенным в качестве сервера проверки подлинности. При настройке NPS для взаимодействия с клиентами RADIUS необходимо ввести IP-адреса клиентов RADIUS в оснастку NPS.

При развертывании клиентов RADIUS необходимо настроить для них использование протокола RADIUS с IP-адресом NPS, введенным в качестве сервера проверки подлинности. При настройке NPS для взаимодействия с клиентами RADIUS необходимо ввести IP-адреса клиентов RADIUS в оснастку NPS.Создайте общие секреты для конфигурации на клиентах RADIUS и в оснастке NPS. Необходимо настроить RADIUS-клиенты с помощью общего секрета или пароля, которые также будут входить в оснастку NPS при настройке клиентов RADIUS в NPS.

Планирование использования методов проверки подлинности

NPS поддерживает методы проверки подлинности на основе пароля и на основе сертификатов. Однако не все серверы доступа к сети поддерживают одни и те же методы проверки подлинности. В некоторых случаях может потребоваться развернуть другой метод проверки подлинности в зависимости от типа доступа к сети.

Например, может потребоваться развернуть как беспроводной, так и VPN-доступ для вашей организации, но использовать другой метод проверки подлинности для каждого типа доступа: EAP-TLS для VPN-подключений из-за надежной безопасности, предоставляемой протоколом EAP с защитой транспортного уровня (EAP-TLS) и PEAP-MS-CHAP v2 для беспроводных подключений 802. 1 X.

1 X.

Протокол PEAP с проверкой подлинности Microsoft Challenge (PEAP-MS-CHAP v2) обеспечивает функцию быстрого повторного подключения, специально предназначенную для использования с портативными компьютерами и другими беспроводными устройствами. Быстрое повторное подключение позволяет беспроводным клиентам перемещаться между точками беспроводного доступа в одной сети без повторной проверки подлинности каждый раз, когда они связываются с новой точкой доступа. Это обеспечивает лучшую работу для беспроводных пользователей и позволяет им перемещаться между точками доступа без необходимости повторного ввода учетных данных.

Из-за быстрого повторного подключения и безопасности, предоставляемой PEAP-MS-CHAP v2, протокол PEAP-MS-CHAP v2 является логическим выбором в качестве метода проверки подлинности для беспроводных подключений.

Для подключений VPN EAP-TLS — это метод проверки подлинности на основе сертификатов, обеспечивающий надежную безопасность, которая защищает сетевой трафик, даже если он передается через Интернет с домашних или мобильных компьютеров на VPN-серверы Организации.

Методы проверки подлинности на основе сертификатов

Методы проверки подлинности на основе сертификатов обладают преимуществом обеспечения надежной безопасности; и у них больше сложностей при развертывании, чем методы проверки подлинности на основе пароля.

PEAP-MS-CHAP v2 и EAP-TLS — это методы проверки подлинности на основе сертификатов, но между ними существует множество различий и способов их развертывания.

Протокол EAP-TLS

EAP-TLS использует сертификаты для проверки подлинности клиента и сервера и требует развертывания инфраструктуры открытых ключей (PKI) в Организации. Развертывание PKI может быть сложной задачей и требует этапа планирования, который не зависит от планирования использования NPS в качестве сервера RADIUS.

При использовании EAP-TLS сервер политики сети регистрирует сертификат сервера в центре сертификации (ЦС), и сертификат сохраняется на локальном компьютере в хранилище сертификатов. В процессе аутентификации проверка подлинности сервера происходит, когда сервер политики сети отправляет сертификат сервера клиенту доступа для подтверждения его подлинности клиенту доступа. Клиент Access проверяет различные свойства сертификата, чтобы определить, является ли сертификат допустимым и подходящим для использования при проверке подлинности сервера. Если сертификат сервера соответствует минимальным требованиям к сертификату сервера и выдается центром сертификации, которому доверяет клиент Access, то сервер политики сети успешно проходит проверку подлинности клиента.

Клиент Access проверяет различные свойства сертификата, чтобы определить, является ли сертификат допустимым и подходящим для использования при проверке подлинности сервера. Если сертификат сервера соответствует минимальным требованиям к сертификату сервера и выдается центром сертификации, которому доверяет клиент Access, то сервер политики сети успешно проходит проверку подлинности клиента.

Аналогичным образом проверка подлинности клиента происходит во время проверки подлинности, когда клиент отправляет свой сертификат клиента на сервер политики сети, чтобы доказать свою личность серверу политики сети. NPS проверяет сертификат, и если сертификат клиента соответствует минимальным требованиям к сертификату клиента и выдается центром сертификации, которому доверяет сервер политики сети, клиент Access успешно прошел проверку подлинности в NPS.

Хотя сертификат сервера должен храниться в хранилище сертификатов на сервере политики сети, сертификат клиента или пользователя может храниться либо в хранилище сертификатов на клиенте, либо на смарт-карте.

Чтобы этот процесс проверки подлинности завершился успешно, необходимо, чтобы все компьютеры имели сертификат ЦС организации в хранилище сертификатов доверенных корневых центров сертификации для локального компьютера и текущего пользователя.

Протокол PEAP-MS-CHAP v2

Протокол PEAP-MS-CHAP v2 использует сертификат для проверки подлинности сервера и учетных данных на основе пароля для проверки подлинности пользователя. Поскольку сертификаты используются только для проверки подлинности сервера, развертывать PKI для использования протокола PEAP-MS-CHAP v2 не требуется. При развертывании протокола PEAP-MS-CHAP v2 можно получить сертификат сервера для сервера политики сети одним из следующих двух способов:

Вы можете установить службы Active Directory Certificate Services (AD CS), а затем автоматически зарегистрировать сертификаты в НПСС. При использовании этого метода необходимо также зарегистрировать сертификат ЦС на клиентских компьютерах, подключающихся к сети, чтобы они доверяли сертификату, выданному NPS.

Сертификат сервера можно приобрести в общедоступном центре сертификации, например VeriSign. При использовании этого метода убедитесь, что выбран центр сертификации, который уже является доверенным для клиентских компьютеров. Чтобы определить, доверяет ли клиентские компьютеры центру сертификации, откройте оснастку «сертификаты» консоли управления (MMC) на клиентском компьютере, а затем просмотрите хранилище доверенных корневых центров сертификации для локального компьютера и для текущего пользователя. Если в этих хранилищах сертификатов есть сертификат из центра сертификации, клиентский компьютер доверяет центру сертификации и, таким образом, доверяет любому сертификату, выданному центром сертификации.

Во время проверки подлинности с помощью протокола PEAP-MS-CHAP v2 проверка подлинности сервера происходит, когда сервер политики сети отправляет свой сертификат сервера клиентскому компьютеру. Клиент Access проверяет различные свойства сертификата, чтобы определить, является ли сертификат допустимым и подходящим для использования при проверке подлинности сервера. Если сертификат сервера соответствует минимальным требованиям к сертификату сервера и выдается центром сертификации, которому доверяет клиент Access, то сервер политики сети успешно проходит проверку подлинности клиента.

Если сертификат сервера соответствует минимальным требованиям к сертификату сервера и выдается центром сертификации, которому доверяет клиент Access, то сервер политики сети успешно проходит проверку подлинности клиента.

Проверка подлинности пользователя происходит, когда пользователь пытается подключиться к сети с учетными данными на основе пароля и пытается войти в систему. Сервер политики сети получает учетные данные и выполняет проверку подлинности и авторизацию. Если пользователь прошел проверку подлинности и авторизован, а клиентский компьютер успешно прошел проверку подлинности NPS, запрос на подключение предоставляется.

Основные шаги

Во время планирования использования методов проверки подлинности можно выполнить следующие действия.

Выберите типы доступа к сети, которые планируется предложить, например «беспроводная сеть», «VPN», коммутатор с поддержкой 802.1 X и удаленный доступ.

Определите метод проверки подлинности или методы, которые необходимо использовать для каждого типа доступа.

Рекомендуется использовать методы проверки подлинности на основе сертификатов, обеспечивающие надежную защиту. Однако развертывание PKI может оказаться нецелесообразным, так что другие методы проверки подлинности могут обеспечить более высокий баланс того, что нужно для вашей сети.

Рекомендуется использовать методы проверки подлинности на основе сертификатов, обеспечивающие надежную защиту. Однако развертывание PKI может оказаться нецелесообразным, так что другие методы проверки подлинности могут обеспечить более высокий баланс того, что нужно для вашей сети.Если вы развертываете EAP-TLS, Спланируйте развертывание PKI. Сюда входит планирование шаблонов сертификатов, которые вы будете использовать для сертификатов сервера и клиентских компьютеров. Он также включает определение способа регистрации сертификатов для компьютеров-членов домена и пользователей, не являющихся членами домена, и определение необходимости использования смарт-карт.

Если вы развертываете PEAP-MS-CHAP v2, определите, хотите ли вы установить AD CS для выгрузки сертификатов сервера в НПСС или требуется ли покупать сертификаты сервера из общедоступного центра сертификации, например VeriSign.

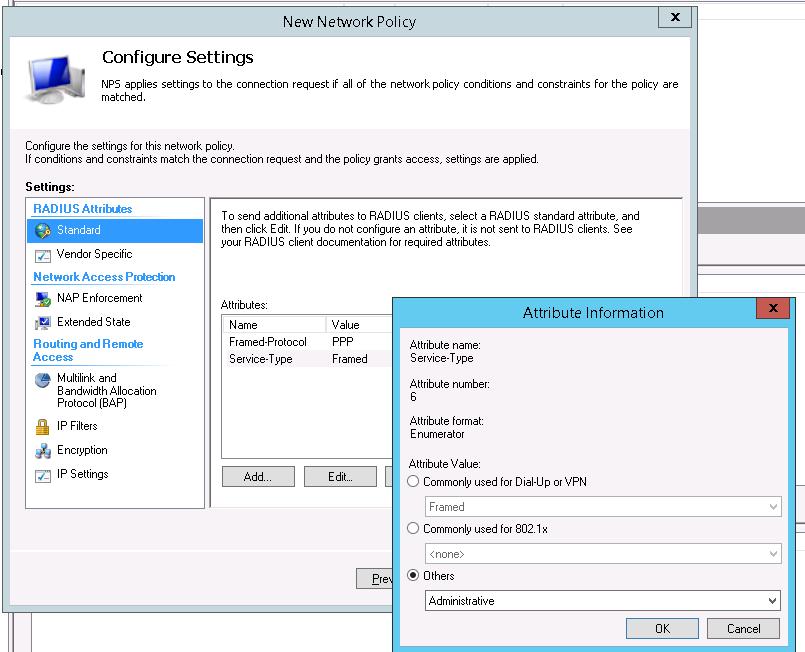

Планирование политик сети

Политики сети используются NPS для определения того, являются ли запросы на подключение, получаемые от RADIUS-клиентов, разрешены. Сервер политики сети также использует свойства входящих звонков учетной записи пользователя, чтобы выполнить определение авторизации.

Сервер политики сети также использует свойства входящих звонков учетной записи пользователя, чтобы выполнить определение авторизации.

Так как политики сети обрабатываются в том порядке, в котором они отображаются в оснастке NPS, запланируйте размещение наиболее ограниченных политик первыми в списке политик. Для каждого запроса на подключение сервер политики сети пытается сопоставить условия политики с свойствами запроса на подключение. NPS проверяет каждую сетевую политику по порядку, пока не найдет совпадение. Если совпадение не найдено, запрос на подключение отклоняется.

Основные шаги

Во время планирования сетевых политик можно выполнить следующие действия.

Определите предпочтительный порядок обработки сетевых политик NPS, от наиболее ограниченного до наименее ограниченного.

Определение состояния политики. Состояние политики может иметь значение включено или отключено. Если политика включена, NPS оценивает политику при выполнении авторизации.

Если политика не включена, она не оценивается.

Если политика не включена, она не оценивается.Определите тип политики. Необходимо определить, предназначена ли политика для предоставления доступа, когда условия политики сопоставляются запросом соединения или если политика предназначена для запрета доступа в случае, если условия политики соответствуют запросу соединения. например, если вы хотите явно запретить беспроводный доступ к членам группы Windows, можно создать сетевую политику, определяющую группу, метод беспроводного подключения и параметр типа политики запретить доступ.

Определите, должен ли NPS игнорировать свойства входящих звонков учетных записей пользователей, являющихся членами группы, на которой основана политика. Если этот параметр не включен, свойства удаленного доступа учетных записей пользователей переопределяют параметры, настроенные в политиках сети. Например, если настроена сетевая политика, предоставляющая доступ пользователю, но свойства входящих звонков учетной записи пользователя для этого пользователя задаются как запрещающие доступ, пользователю будет отказано в доступе.

Но если включить параметр типа политики игнорировать свойства удаленного доступа учетной записи пользователя, то этому пользователю будет предоставлен доступ к сети.

Но если включить параметр типа политики игнорировать свойства удаленного доступа учетной записи пользователя, то этому пользователю будет предоставлен доступ к сети.Определите, использует ли политика параметр источник политики. Этот параметр позволяет легко указать источник для всех запросов на доступ. Возможными источниками являются шлюз служб терминалов, сервер удаленного доступа (VPN или удаленный доступ), DHCP-сервер, точка беспроводного доступа и сервер центра регистрации работоспособности. Кроме того, можно указать источник, зависящий от поставщика.

Определите условия, которые должны быть сопоставлены, чтобы политика сети была применена.

Определите параметры, применяемые при совпадении условий сетевой политики с помощью запроса на подключение.

Определите, нужно ли использовать, изменить или удалить политики сети по умолчанию.

Планирование учета NPS

NPS предоставляет возможность регистрировать данные учета RADIUS, такие как запросы проверки подлинности и учета пользователей, в трех форматах: формат IAS, формат, совместимый с базой данных, а также ведение журнала Microsoft SQL Server.

Формат IAS и формат, совместимый с базой данных, создают файлы журналов на локальном сервере политики сети в формате текстового файла.

ведение журнала SQL Server обеспечивает возможность входа в базу данных, совместимую с SQL Server 2000 или SQL Server 2005, расширение учета RADIUS для использования преимуществ ведения журнала в реляционной базе данных.

Основные шаги

При планировании учета NPS можно выполнить следующие действия.

- определите, нужно ли хранить данные учета NPS в файлах журналов или в базе данных SQL Server.

Использование локального файла журнала для учета NPS

Запись запросов на проверку подлинности и учетных записей в файлах журнала используется главным образом для анализа подключения и выставления счетов, а также полезна в качестве средства для расследования в области безопасности, предоставляя способ отслеживания действий злоумышленника после атаки.

Основные шаги

Во время планирования учета NPS с помощью локальных файлов журналов можно выполнить следующие действия.

Определите формат текстового файла, который будет использоваться для файлов журналов NPS.

Выберите тип сведений, которые необходимо заносить в журнал. Можно вести журнал запросов учета, запросов проверки подлинности и периодического состояния.

Определите расположение жесткого диска, где будут храниться файлы журналов.

Разработка решения для резервного копирования файлов журнала. Расположением на жестком диске, где хранятся файлы журналов, должно быть расположение, позволяющее легко создавать резервные копии данных. Кроме того, расположение жесткого диска должно быть защищено путем настройки списка управления доступом (ACL) для папки, в которой хранятся файлы журнала.

Определите частоту создания новых файлов журналов. Если нужно, чтобы файлы журнала создавались на основе размера файла, Определите максимальный размер файла, разрешенный до создания нового файла журнала NPS.

Определите, хотите ли вы, чтобы NPS удалил старые файлы журнала, если на жестком диске не хватает дискового пространства.

Определите приложение или приложения, которые вы хотите использовать для просмотра данных учета и создания отчетов.

ведение журнала SQL Server NPS

ведение журнала SQL Server NPS используется, когда требуется информация о состоянии сеанса, для создания отчетов и анализа данных, а также для централизации и упрощения управления данными учета.

NPS позволяет использовать SQL Server ведение журнала для записи запросов проверки подлинности пользователей и учетных записей, полученных от одного или нескольких серверов сетевого доступа к источнику данных на компьютере, на котором выполняется подсистема Microsoft SQL Server Desktop (MSDE 2000) или любая версия SQL Server более поздней, чем SQL Server 2000.

данные учета передаются из NPS в формате XML в хранимую процедуру в базе данных, поддерживающую язык структурированных запросов (SQL) и XML (SQLXML). запись проверки подлинности и запросов учетных записей в базе данных, совместимой с XML SQL Server позволяет нескольким нпсс одному источнику данных.

Основные шаги

при планировании учета nps с помощью SQL Server ведения журнала nps можно выполнить следующие действия.

определите, имеется ли у вас или другого члена вашей организации SQL Serverная разработка реляционной базы данных 2000 или SQL Server 2005, и вы понимаете, как использовать эти продукты для создания, изменения, администрирования баз данных SQL Server и управления ими.

определите, установлена ли SQL Server на сервере политики сети или на удаленном компьютере.

создайте хранимую процедуру, которая будет использоваться в базе данных SQL Server, для обработки входящих XML-файлов, содержащих данные учета NPS.

создайте SQL Server структуру и последовательность репликации базы данных.

Определите приложение или приложения, которые вы хотите использовать для просмотра данных учета и создания отчетов.

Запланируйте использование серверов доступа к сети, которые передают атрибут класса во всех запросах учетных данных.

Атрибут класса отправляется клиенту RADIUS в сообщении Access-Accept, и его можно использовать для корреляции Accounting-Requestных сообщений с сеансами проверки подлинности. Если атрибут класса отправляется сервером сетевого доступа в сообщениях запроса учета, его можно использовать для сопоставления записей учета и проверки подлинности. Сочетание атрибутов Unique-последовательный-номер, служба-перезагрузка-время и Server-Address должны быть уникальной идентификацией для каждой проверки подлинности, принимаемой сервером.

Атрибут класса отправляется клиенту RADIUS в сообщении Access-Accept, и его можно использовать для корреляции Accounting-Requestных сообщений с сеансами проверки подлинности. Если атрибут класса отправляется сервером сетевого доступа в сообщениях запроса учета, его можно использовать для сопоставления записей учета и проверки подлинности. Сочетание атрибутов Unique-последовательный-номер, служба-перезагрузка-время и Server-Address должны быть уникальной идентификацией для каждой проверки подлинности, принимаемой сервером.Запланируйте использование серверов сетевого доступа, поддерживающих промежуточный учет.

Запланируйте использование серверов доступа к сети, отправляющих сообщения о включении и отключении учетных записей.

Запланируйте использование серверов доступа к сети, поддерживающих хранение и пересылку данных учета. Серверы доступа к сети, поддерживающие эту функцию, могут хранить данные учета, когда сервер сетевого доступа не может связаться с сервером политики сети.

Когда NPS будет доступен, сервер доступа к сети перенаправляет сохраненные записи на сервер политики сети, обеспечивая повышенную надежность при учете на серверах доступа к сети, не предоставляющих эту функцию.

Когда NPS будет доступен, сервер доступа к сети перенаправляет сохраненные записи на сервер политики сети, обеспечивая повышенную надежность при учете на серверах доступа к сети, не предоставляющих эту функцию.Запланируйте всегда настраивать атрибут Acct-Interim-Interval в сетевых политиках. Атрибут Acct-Interim-Interval задает интервал (в секундах) между каждым промежуточным обновлением, которое отправляет сервер доступа к сети. В соответствии с RFC 2869 значение атрибута Acct-Interim-Interval не должно быть меньше 60 секунд или равно одной минуте и не должно быть меньше 600 секунд или 10 минут. Дополнительные сведения см. в RFC 2869, «расширения RADIUS».

Убедитесь, что в НПСС включено ведение журнала периодического состояния.

Сервер сетевой политики (NPS) | Microsoft Learn

- Статья

- 12 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2016, Windows Server 2019

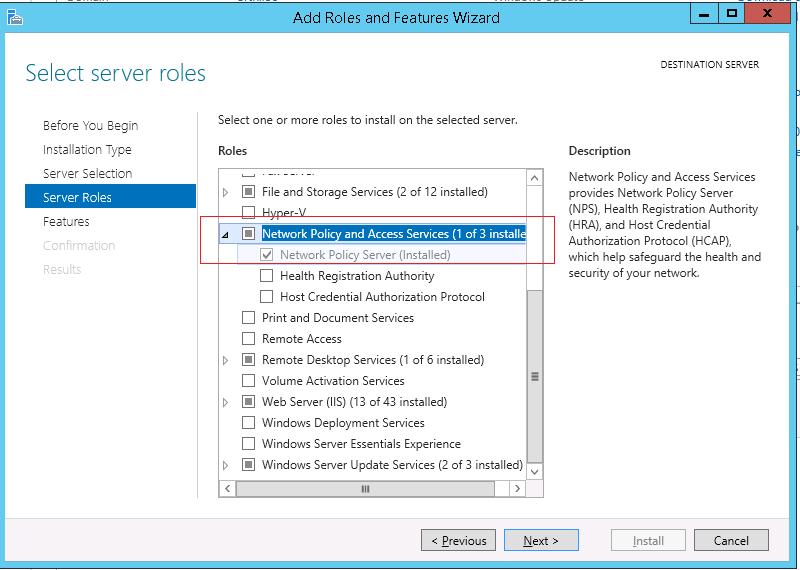

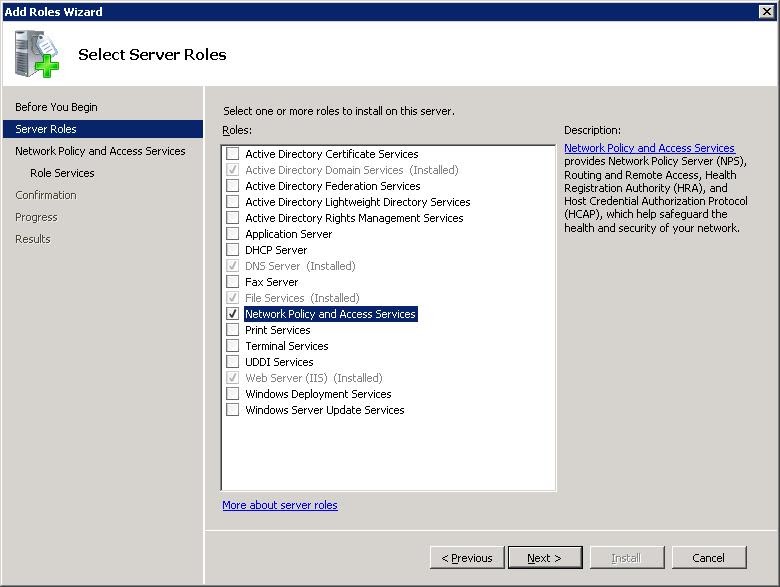

Этот раздел можно использовать для обзора Network Policy Server в Windows Server 2016 и Windows Server 2019.. NPS устанавливается при установке функции сетевой политики и служб доступа (NPAS) в Windows Server 2016 и Server 2019.

Примечание

В дополнение к этому разделу доступна следующая документация по NPS.

- Рекомендации по серверу политики сети

- Начало работы с сервером политики сети

- Сервер сетевой политики планирования

- Развернуть сервер политики сети

- Управление сервером сетевой политики

- Командлеты Network Policy Server (NPS) в Windows PowerShell для Windows Server 2016 и Windows 10

- Командлеты Network Policy Server (NPS) в Windows PowerShell для Windows Server 2012 R2 и Windows 8.1

- Командлеты NPS в Windows PowerShell для Windows Server 2012 и Windows 8

Сервер политик сети (NPS) позволяет создавать и применять политики доступа к сети для всей организации для проверки подлинности и авторизации запросов на подключение.

Вы также можете настроить сервер политики сети в качестве прокси-сервера службы удаленной аутентификации пользователей (RADIUS) для пересылки запросов на подключение на удаленный сервер политики сети или другой сервер RADIUS, чтобы можно было сбалансировать нагрузку запросов на подключение и перенаправить их в правильный домен для проверки подлинности и авторизация.

NPS позволяет централизованно настраивать и управлять проверкой подлинности, авторизацией и учетом сетевого доступа со следующими функциями:

- RADIUS-сервер . NPS выполняет централизованную проверку подлинности, авторизацию и учет для беспроводных сетей, коммутаторов с проверкой подлинности, подключений удаленного доступа и виртуальных частных сетей (VPN). При использовании NPS в качестве RADIUS-сервера вы настраиваете серверы сетевого доступа, такие как точки беспроводного доступа и VPN-серверы, в качестве RADIUS-клиентов в NPS. Вы также настраиваете сетевые политики, которые NPS использует для авторизации запросов на подключение, и можете настроить учет RADIUS, чтобы NPS регистрировал учетную информацию в файлах журнала на локальном жестком диске или в базе данных Microsoft SQL Server.

Дополнительные сведения см. в разделе Сервер RADIUS.

Дополнительные сведения см. в разделе Сервер RADIUS. - RADIUS-прокси . Когда вы используете NPS в качестве прокси-сервера RADIUS, вы настраиваете политики запросов на подключение, которые сообщают NPS, какие запросы на подключение следует пересылать на другие серверы RADIUS и на какие серверы RADIUS вы хотите перенаправлять запросы на подключение. Вы также можете настроить NPS для пересылки данных учета для регистрации одним или несколькими компьютерами в группе удаленных серверов RADIUS. Чтобы настроить NPS в качестве прокси-сервера RADIUS, см. следующие разделы. Дополнительные сведения см. в разделе прокси-сервер RADIUS.

- Настройка политик запросов на подключение

- РАДИУС учета . Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе Ведение журнала NPS.

Важно

Защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол авторизации учетных данных хоста (HCAP) устарели в Windows Server 2012 R2 и недоступны в Windows Server 2016. Если у вас есть развертывание NAP при использовании операционных систем более ранних версий, чем Windows Server 2016, вы не можете перенести развертывание NAP на Windows Server 2016.

Если у вас есть развертывание NAP при использовании операционных систем более ранних версий, чем Windows Server 2016, вы не можете перенести развертывание NAP на Windows Server 2016.

Вы можете настроить NPS с любой комбинацией этих функций. Например, вы можете настроить один NPS в качестве сервера RADIUS для VPN-подключений, а также в качестве прокси-сервера RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене.

Выпуски Windows Server и NPS

Сервер политики сети предоставляет различные функции в зависимости от установленного выпуска Windows Server.

Windows Server 2016 или Windows Server 2019Standard/Datacenter Edition

С помощью NPS в Windows Server 2016 Standard или Datacenter можно настроить неограниченное количество клиентов RADIUS и групп удаленных серверов RADIUS. Кроме того, вы можете настроить клиентов RADIUS, указав диапазон IP-адресов.

Примечание

Функция сетевых политик и служб доступа WIndows недоступна в системах, установленных с вариантом установки Server Core.

В следующих разделах представлена более подробная информация о сервере политики сети в качестве сервера RADIUS и прокси-сервера.

RADIUS-сервер и прокси-сервер

NPS можно использовать в качестве RADIUS-сервера, RADIUS-прокси или того и другого.

RADIUS-сервер

NPS — это реализация Microsoft стандарта RADIUS, указанная Инженерной группой Интернета (IETF) в документах RFC 2865 и 2866. В качестве RADIUS-сервера NPS выполняет централизованную проверку подлинности, авторизацию и учет подключений для многих типов доступ к сети, включая беспроводную связь, коммутатор с проверкой подлинности, коммутируемый доступ и удаленный доступ к виртуальной частной сети (VPN), а также соединения маршрутизатор-маршрутизатор.

Примечание

Сведения о развертывании NPS в качестве сервера RADIUS см. в разделе Развертывание сервера политик сети.

NPS позволяет использовать разнородный набор оборудования для беспроводной связи, коммутаторов, удаленного доступа или VPN. Вы можете использовать NPS со службой удаленного доступа, которая доступна в Windows Server 2016.

Вы можете использовать NPS со службой удаленного доступа, которая доступна в Windows Server 2016.

NPS использует домен доменных служб Active Directory (AD DS) или локальную базу данных учетных записей пользователей Security Accounts Manager (SAM) для аутентификации учетных данных пользователя для подключения. попытки. Когда сервер, на котором работает NPS, является членом домена AD DS, NPS использует службу каталогов в качестве своей базы данных учетных записей пользователей и является частью решения единого входа. Один и тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

Примечание

NPS использует свойства удаленного доступа учетной записи пользователя и сетевых политик для авторизации подключения.

Поставщики услуг Интернета (ISP) и организации, обеспечивающие доступ к сети, сталкиваются с повышенной проблемой управления всеми типами доступа к сети из единой точки администрирования, независимо от типа используемого оборудования для доступа к сети. Стандарт RADIUS поддерживает эту функциональность как в гомогенных, так и в гетерогенных средах. RADIUS — это протокол клиент-сервер, который позволяет оборудованию доступа к сети (используемому в качестве клиентов RADIUS) отправлять запросы аутентификации и учета на сервер RADIUS.

Стандарт RADIUS поддерживает эту функциональность как в гомогенных, так и в гетерогенных средах. RADIUS — это протокол клиент-сервер, который позволяет оборудованию доступа к сети (используемому в качестве клиентов RADIUS) отправлять запросы аутентификации и учета на сервер RADIUS.

Сервер RADIUS имеет доступ к информации об учетной записи пользователя и может проверять учетные данные для аутентификации при доступе к сети. Если учетные данные пользователя аутентифицированы и попытка подключения разрешена, сервер RADIUS разрешает доступ пользователя на основе заданных условий, а затем регистрирует подключение к сети в журнале учета. Использование RADIUS позволяет собирать и поддерживать данные аутентификации, авторизации и учета пользователей сетевого доступа в центральном расположении, а не на каждом сервере доступа.

Использование NPS в качестве RADIUS-сервера

Вы можете использовать NPS в качестве RADIUS-сервера, когда:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетных записей пользователей для клиентов доступа.

- Вы используете удаленный доступ на нескольких серверах коммутируемого доступа, VPN-серверах или маршрутизаторах вызова по требованию и хотите централизовать как настройку сетевых политик, так и регистрацию подключений и учет.

- Вы передаете удаленный доступ, VPN или беспроводной доступ поставщику услуг. Серверы доступа используют RADIUS для проверки подлинности и авторизации соединений, установленных членами вашей организации.

- Вы хотите централизовать аутентификацию, авторизацию и учет для разнородного набора серверов доступа.

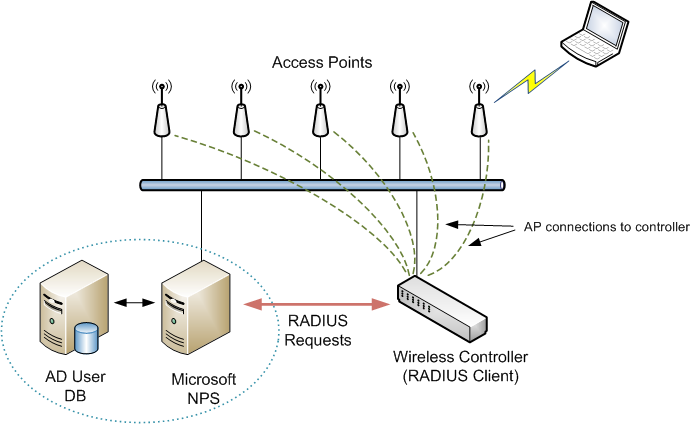

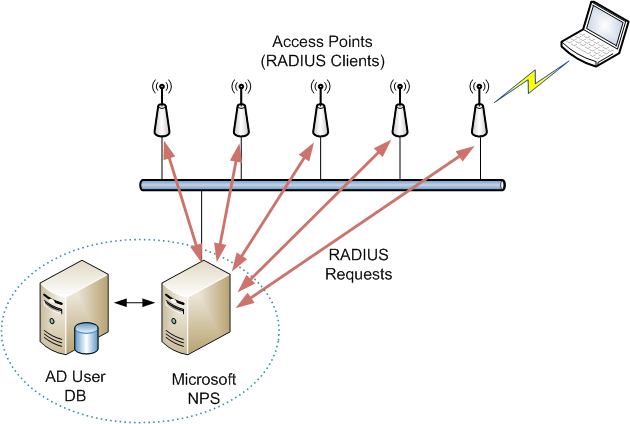

На следующем рисунке NPS показан как RADIUS-сервер для различных клиентов доступа.

Прокси-сервер RADIUS

В качестве прокси-сервера RADIUS сервер политики сети пересылает сообщения проверки подлинности и учета на сервер политики сети и другие серверы RADIUS. Вы можете использовать NPS в качестве прокси-сервера RADIUS, чтобы обеспечить маршрутизацию сообщений RADIUS между клиентами RADIUS (также называемыми серверами доступа к сети) и серверами RADIUS, которые выполняют проверку подлинности пользователя, авторизацию и учет попытки подключения.

При использовании в качестве прокси-сервера RADIUS сервер политики сети является центральной точкой коммутации или маршрутизации, через которую проходят сообщения доступа и учета RADIUS. Сервер политики сети записывает в журнал учета информацию о пересылаемых сообщениях.

Использование сервера политики сети в качестве прокси-сервера RADIUS

Вы можете использовать сервер политики сети в качестве прокси-сервера RADIUS, если:

- Вы являетесь поставщиком услуг, который предлагает услуги коммутируемого доступа, VPN или доступа к беспроводной сети на стороне для нескольких клиентов. Ваши NAS отправляют запросы на подключение к прокси-серверу NPS RADIUS. На основе области имени пользователя в запросе на подключение прокси-сервер NPS RADIUS перенаправляет запрос на подключение на сервер RADIUS, который обслуживается клиентом, и может аутентифицировать и авторизовать попытку подключения.

- Вы хотите обеспечить проверку подлинности и авторизацию для учетных записей пользователей, которые не являются членами домена, членом которого является сервер политики сети, или другого домена, который имеет двустороннее доверие с доменом, членом которого является сервер политики сети.

Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу NPS RADIUS, вы можете настроить их для отправки запросов на подключение к прокси-серверу NPS RADIUS. Прокси-сервер NPS RADIUS использует часть имени области имени пользователя и перенаправляет запрос серверу политики сети в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут быть аутентифицированы для NAS в другом домене или лесу.

Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу NPS RADIUS, вы можете настроить их для отправки запросов на подключение к прокси-серверу NPS RADIUS. Прокси-сервер NPS RADIUS использует часть имени области имени пользователя и перенаправляет запрос серверу политики сети в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут быть аутентифицированы для NAS в другом домене или лесу. - Вы хотите выполнить аутентификацию и авторизацию, используя базу данных, которая не является базой данных учетных записей Windows. В этом случае запросы на подключение, соответствующие указанному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данных авторизации. Примеры других пользовательских баз данных включают службы каталогов Novell (NDS) и базы данных языка структурированных запросов (SQL).

- Вы хотите обработать большое количество запросов на подключение. В этом случае вместо того, чтобы настраивать RADIUS-клиенты так, чтобы они пытались сбалансировать свои запросы на подключение и учетные данные между несколькими серверами RADIUS, вы можете настроить их для отправки своих запросов на подключение и учетные данные на прокси-сервер NPS RADIUS. Прокси-сервер NPS RADIUS динамически распределяет нагрузку запросов на подключение и учетные данные между несколькими серверами RADIUS и увеличивает скорость обработки большого количества клиентов RADIUS и проверок подлинности в секунду.

- Вы хотите обеспечить аутентификацию и авторизацию RADIUS для внешних поставщиков услуг и свести к минимуму настройку брандмауэра интрасети. Брандмауэр интрасети находится между вашей сетью периметра (сеть между вашей интрасетью и Интернетом) и интрасетью. При размещении сервера политики сети в сети периметра брандмауэр между сетью периметра и интрасетью должен разрешать трафик между сервером политики сети и несколькими контроллерами домена.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешать только трафик RADIUS между прокси-сервером NPS и одним или несколькими NPS в вашей интрасети.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешать только трафик RADIUS между прокси-сервером NPS и одним или несколькими NPS в вашей интрасети.

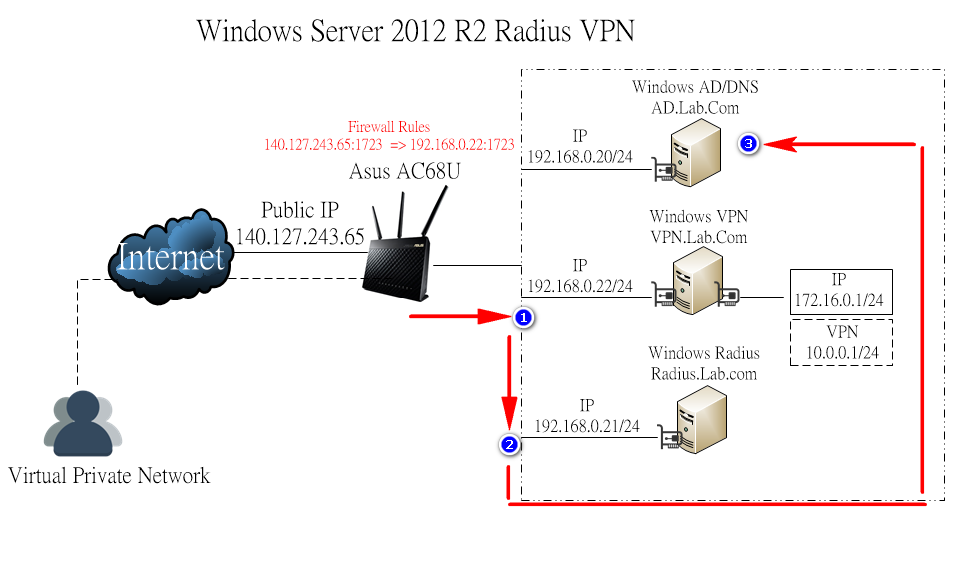

На следующем рисунке NPS показан как прокси-сервер RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации также могут передавать инфраструктуру удаленного доступа поставщику услуг, сохраняя при этом контроль над аутентификацией, авторизацией и учетом пользователей.

Конфигурации NPS могут быть созданы для следующих сценариев:

- Беспроводной доступ

- Коммутируемый доступ организации или удаленный доступ к виртуальной частной сети (VPN)

- Аутсорсинг коммутируемого или беспроводного доступа

- Доступ в Интернет

- Аутентифицированный доступ к ресурсам экстрасети для деловых партнеров

Примеры конфигурации сервера RADIUS и прокси-сервера RADIUS

В следующих примерах конфигурации показано, как можно настроить NPS в качестве сервера RADIUS и прокси-сервера RADIUS.

NPS в качестве сервера RADIUS . В этом примере сервер политики сети настроен как сервер RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, и все запросы на подключение обрабатываются локальным сервером политики сети. NPS может аутентифицировать и авторизовать пользователей, чьи учетные записи находятся в домене NPS и в доверенных доменах.

NPS в качестве прокси-сервера RADIUS . В этом примере сервер политики сети настроен как прокси-сервер RADIUS, который перенаправляет запросы на подключение к группам удаленных серверов RADIUS в двух ненадежных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для пересылки запросов в каждый из двух ненадежных доменов. В этом примере сервер политики сети не обрабатывает запросы на подключение на локальном сервере.

NPS как сервер RADIUS, так и прокси-сервер RADIUS . В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение на сервер политики сети или другой сервер RADIUS в недоверенном домене. Эта вторая политика называется политикой прокси. В этом примере политика прокси появляется первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение на сервер политики сети или другой сервер RADIUS в недоверенном домене. Эта вторая политика называется политикой прокси. В этом примере политика прокси появляется первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

NPS в качестве сервера RADIUS с удаленными серверами учета . В этом примере локальный сервер политики сети не настроен для выполнения учета, а политика запросов на подключение по умолчанию изменена таким образом, что сообщения учета RADIUS перенаправляются на сервер политики сети или другой сервер RADIUS в группе удаленных серверов RADIUS. Хотя сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, и локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов.

Хотя сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, и локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов.

NPS с удаленным RADIUS и сопоставлением пользователей Windows . В этом примере NPS действует как сервер RADIUS и как прокси-сервер RADIUS для каждого отдельного запроса на подключение, перенаправляя запрос проверки подлинности на удаленный сервер RADIUS, используя для авторизации локальную учетную запись пользователя Windows. Эта конфигурация реализуется путем настройки атрибута Remote RADIUS to Windows User Mapping в качестве условия политики запросов на подключение. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS с тем же именем, что и у удаленной учетной записи пользователя, для которой удаленный сервер RADIUS выполняет аутентификацию.)

Конфигурация

Чтобы настроить NPS в качестве RADIUS-сервера, можно использовать либо стандартную, либо расширенную конфигурацию в консоли NPS или в диспетчере серверов. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную настройку.

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную настройку.

Стандартная конфигурация

В стандартной конфигурации предоставляются мастера, помогающие настроить NPS для следующих сценариев:

- RADIUS-сервер для подключений удаленного доступа или VPN

- RADIUS-сервер для беспроводных или проводных подключений 802.1X

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев, а затем щелкните ссылку, открывающую мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете сервер политики сети в качестве сервера RADIUS или прокси-сервера RADIUS.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с Advanced Configuration , чтобы развернуть этот раздел.

Предусмотрены следующие элементы расширенной конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, сетевую политику и учет RADIUS.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка сетевых политик

- Настройка учета сервера политики сети

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных серверов RADIUS и политики запросов на подключение.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка групп удаленных серверов RADIUS

- Настройка политик запросов на подключение

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии со своими требованиями, используется ли NPS в качестве RADIUS-сервера, прокси-сервера или любой комбинации этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо указать, какие события вы хотите регистрировать и просматривать с помощью средства просмотра событий, а затем определить, какую другую информацию вы хотите регистрировать. Кроме того, вы должны решить, хотите ли вы регистрировать информацию об аутентификации и учете пользователей в текстовых файлах журнала, хранящихся на локальном компьютере, или в базе данных SQL Server на локальном или удаленном компьютере.

Кроме того, вы должны решить, хотите ли вы регистрировать информацию об аутентификации и учете пользователей в текстовых файлах журнала, хранящихся на локальном компьютере, или в базе данных SQL Server на локальном или удаленном компьютере.

Дополнительные сведения см. в разделе Настройка учета сервера политики сети.

Настройка клиентов RADIUS | Microsoft Узнайте

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 6 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел можно использовать для настройки серверов доступа к сети в качестве клиентов RADIUS в NPS.

При добавлении в сеть нового сервера доступа к сети (сервера VPN, точки беспроводного доступа, коммутатора аутентификации или удаленного доступа) необходимо добавить сервер в качестве клиента RADIUS в NPS, а затем настроить клиент RADIUS на общайтесь с НПС.

Важно

Клиентские компьютеры и устройства, такие как ноутбуки, планшеты, телефоны и другие компьютеры с клиентскими операционными системами, не являются клиентами RADIUS. Клиенты RADIUS — это серверы доступа к сети, такие как точки беспроводного доступа, коммутаторы с поддержкой 802.1X, серверы виртуальной частной сети (VPN) и серверы коммутируемого доступа, поскольку они используют протокол RADIUS для связи с серверами RADIUS, такими как сервер политики сети. (NPS) серверов.

Этот шаг также необходим, если ваш сервер политики сети является членом группы удаленных серверов RADIUS, настроенной на прокси-сервере NPS. В этом случае помимо выполнения шагов этой задачи на прокси-сервере NPS необходимо выполнить следующие действия:

- На прокси-сервере NPS настроить группу удаленных серверов RADIUS, содержащую NPS.

- На удаленном NPS настройте прокси-сервер NPS в качестве клиента RADIUS.

Для выполнения процедур, описанных в этом разделе, в вашей сети должен быть физически установлен хотя бы один сервер сетевого доступа (VPN-сервер, точка беспроводного доступа, коммутатор с проверкой подлинности или сервер коммутируемого доступа) или прокси-сервер NPS.

Настройка сервера доступа к сети

Используйте эту процедуру для настройки серверов доступа к сети для использования с NPS. При развертывании серверов доступа к сети (NAS) в качестве клиентов RADIUS необходимо настроить клиентов для связи с NPS, где NAS настроены как клиенты.

Эта процедура содержит общие рекомендации по параметрам, которые следует использовать для настройки сетевых хранилищ; конкретные инструкции по настройке устройства, которое вы развертываете в сети, см. в документации по продукту NAS.

Для настройки сервера доступа к сети

- На NAS в настройках RADIUS выберите Аутентификация RADIUS на порте протокола дейтаграмм пользователя (UDP) 1812 и Учет RADIUS 9 010 810 на UDP порте.

- В Authentication server или RADIUS server укажите свой NPS по IP-адресу или полному доменному имени (FQDN) в зависимости от требований NAS.

- В Секрет или Общий секрет , введите надежный пароль. При настройке NAS в качестве RADIUS-клиента в NPS вы будете использовать тот же пароль, поэтому не забывайте его.

- Если вы используете PEAP или EAP в качестве метода аутентификации, настройте NAS на использование аутентификации EAP.

- Если вы настраиваете точку беспроводного доступа, в SSID укажите идентификатор набора служб (SSID), который представляет собой буквенно-цифровую строку, служащую именем сети. Это имя передается точками доступа беспроводным клиентам и отображается для пользователей в точках доступа Wi-Fi.

- Если вы настраиваете точку беспроводного доступа, в 802.1X и WPA включите аутентификацию IEEE 802.1X , если вы хотите развернуть PEAP-MS-CHAP v2, PEAP-TLS или EAP-TLS.

Добавьте сервер доступа к сети в качестве клиента RADIUS в NPS

Используйте эту процедуру, чтобы добавить сервер доступа к сети в качестве клиента RADIUS в NPS. Эту процедуру можно использовать для настройки NAS в качестве клиента RADIUS с помощью консоли NPS.

Чтобы выполнить эту процедуру, вы должны быть членом Администраторы группа.

Чтобы добавить сервер доступа к сети в качестве клиента RADIUS в NPS

- На NPS в диспетчере серверов щелкните Tools , а затем щелкните Network Policy Server . Откроется консоль NPS.

- В консоли NPS дважды щелкните Клиенты и серверы RADIUS . Щелкните правой кнопкой мыши Клиенты RADIUS и выберите Новый клиент RADIUS .

- В New RADIUS Client убедитесь, что Включить этот клиент RADIUS Установлен флажок.

- В поле Новый клиент RADIUS в поле Понятное имя введите отображаемое имя для NAS.

В поле Адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя (FQDN). Если вы вводите полное доменное имя, нажмите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с действительным IP-адресом.

В поле Адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя (FQDN). Если вы вводите полное доменное имя, нажмите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с действительным IP-адресом. - В New RADIUS Client , в Vendor укажите имя производителя NAS. Если вы не уверены в имени производителя NAS, выберите РАДИУС стандарт .

- В New RADIUS Client , в Shared secret выполните одно из следующих действий:

- Убедитесь, что выбрано Manual , а затем в поле Shared secret введите надежный пароль, который также введен на NAS. Повторно введите общий секрет в . Подтвердите общий секрет .

- Выберите Generate , а затем нажмите Generate для автоматического создания общего секрета. Сохраните сгенерированный общий секрет для настройки на NAS, чтобы он мог взаимодействовать с NPS.

- В Новый клиент RADIUS , в Дополнительные параметры , если вы используете какие-либо методы аутентификации, отличные от EAP и PEAP, и если ваш NAS поддерживает использование атрибута проверки подлинности сообщения, выберите Сообщения запроса доступа должны содержать атрибут проверки подлинности сообщения .

- Щелкните OK . Ваш NAS появится в списке клиентов RADIUS, настроенных на NPS.

Настройка клиентов RADIUS по диапазону IP-адресов в Windows Server 2016 Datacenter

Если вы используете Windows Server 2016 Datacenter, вы можете настроить RADIUS-клиенты в NPS по диапазону IP-адресов. Это позволяет одновременно добавлять большое количество клиентов RADIUS (например, точек беспроводного доступа) в консоль NPS, а не добавлять каждого клиента RADIUS по отдельности.

Вы не можете настроить клиентов RADIUS по диапазону IP-адресов, если вы используете NPS на Windows Server 2016 Standard.

Используйте эту процедуру для добавления группы серверов доступа к сети (NAS) в качестве клиентов RADIUS, для которых все настроены IP-адреса из одного диапазона IP-адресов.

Все клиенты RADIUS в диапазоне должны использовать одинаковую конфигурацию и общий секрет.

Для выполнения этой процедуры необходимо быть членом группы администраторов .

Настройка клиентов RADIUS по диапазону IP-адресов

- На NPS в диспетчере серверов щелкните Tools , а затем щелкните Network Policy Server . Откроется консоль NPS.

- В консоли NPS дважды щелкните Клиенты и серверы RADIUS . Щелкните правой кнопкой мыши Клиенты RADIUS , а затем щелкните Новый клиент RADIUS .

- В Новый клиент RADIUS , в Понятное имя введите отображаемое имя для коллекции NAS.

- В поле Адрес (IP или DNS) введите диапазон IP-адресов для клиентов RADIUS с использованием нотации бесклассовой междоменной маршрутизации (CIDR).

Это имя рассылается по точкам доступа беспроводным клиентам и отображается для пользователей в хот-спотах беспроводной сети.

Это имя рассылается по точкам доступа беспроводным клиентам и отображается для пользователей в хот-спотах беспроводной сети. Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент. Повторно введите общий секрет в поле подтверждение общего секрета.

Повторно введите общий секрет в поле подтверждение общего секрета. Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

Команды можно выполнять вручную в командной строке Netsh. Однако если вы сохраните последовательность команд в качестве скрипта, вы можете запустить сценарий позже, если вы решите изменить конфигурацию сервера.

Команды можно выполнять вручную в командной строке Netsh. Однако если вы сохраните последовательность команд в качестве скрипта, вы можете запустить сценарий позже, если вы решите изменить конфигурацию сервера. При развертывании клиентов RADIUS необходимо настроить для них использование протокола RADIUS с IP-адресом NPS, введенным в качестве сервера проверки подлинности. При настройке NPS для взаимодействия с клиентами RADIUS необходимо ввести IP-адреса клиентов RADIUS в оснастку NPS.

При развертывании клиентов RADIUS необходимо настроить для них использование протокола RADIUS с IP-адресом NPS, введенным в качестве сервера проверки подлинности. При настройке NPS для взаимодействия с клиентами RADIUS необходимо ввести IP-адреса клиентов RADIUS в оснастку NPS.

Рекомендуется использовать методы проверки подлинности на основе сертификатов, обеспечивающие надежную защиту. Однако развертывание PKI может оказаться нецелесообразным, так что другие методы проверки подлинности могут обеспечить более высокий баланс того, что нужно для вашей сети.

Рекомендуется использовать методы проверки подлинности на основе сертификатов, обеспечивающие надежную защиту. Однако развертывание PKI может оказаться нецелесообразным, так что другие методы проверки подлинности могут обеспечить более высокий баланс того, что нужно для вашей сети. Если политика не включена, она не оценивается.

Если политика не включена, она не оценивается. Но если включить параметр типа политики игнорировать свойства удаленного доступа учетной записи пользователя, то этому пользователю будет предоставлен доступ к сети.

Но если включить параметр типа политики игнорировать свойства удаленного доступа учетной записи пользователя, то этому пользователю будет предоставлен доступ к сети.

Атрибут класса отправляется клиенту RADIUS в сообщении Access-Accept, и его можно использовать для корреляции Accounting-Requestных сообщений с сеансами проверки подлинности. Если атрибут класса отправляется сервером сетевого доступа в сообщениях запроса учета, его можно использовать для сопоставления записей учета и проверки подлинности. Сочетание атрибутов Unique-последовательный-номер, служба-перезагрузка-время и Server-Address должны быть уникальной идентификацией для каждой проверки подлинности, принимаемой сервером.

Атрибут класса отправляется клиенту RADIUS в сообщении Access-Accept, и его можно использовать для корреляции Accounting-Requestных сообщений с сеансами проверки подлинности. Если атрибут класса отправляется сервером сетевого доступа в сообщениях запроса учета, его можно использовать для сопоставления записей учета и проверки подлинности. Сочетание атрибутов Unique-последовательный-номер, служба-перезагрузка-время и Server-Address должны быть уникальной идентификацией для каждой проверки подлинности, принимаемой сервером. Когда NPS будет доступен, сервер доступа к сети перенаправляет сохраненные записи на сервер политики сети, обеспечивая повышенную надежность при учете на серверах доступа к сети, не предоставляющих эту функцию.

Когда NPS будет доступен, сервер доступа к сети перенаправляет сохраненные записи на сервер политики сети, обеспечивая повышенную надежность при учете на серверах доступа к сети, не предоставляющих эту функцию. Дополнительные сведения см. в разделе Сервер RADIUS.

Дополнительные сведения см. в разделе Сервер RADIUS.

Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу NPS RADIUS, вы можете настроить их для отправки запросов на подключение к прокси-серверу NPS RADIUS. Прокси-сервер NPS RADIUS использует часть имени области имени пользователя и перенаправляет запрос серверу политики сети в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут быть аутентифицированы для NAS в другом домене или лесу.

Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу NPS RADIUS, вы можете настроить их для отправки запросов на подключение к прокси-серверу NPS RADIUS. Прокси-сервер NPS RADIUS использует часть имени области имени пользователя и перенаправляет запрос серверу политики сети в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут быть аутентифицированы для NAS в другом домене или лесу.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешать только трафик RADIUS между прокси-сервером NPS и одним или несколькими NPS в вашей интрасети.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешать только трафик RADIUS между прокси-сервером NPS и одним или несколькими NPS в вашей интрасети.

В поле Адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя (FQDN). Если вы вводите полное доменное имя, нажмите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с действительным IP-адресом.

В поле Адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя (FQDN). Если вы вводите полное доменное имя, нажмите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с действительным IP-адресом.