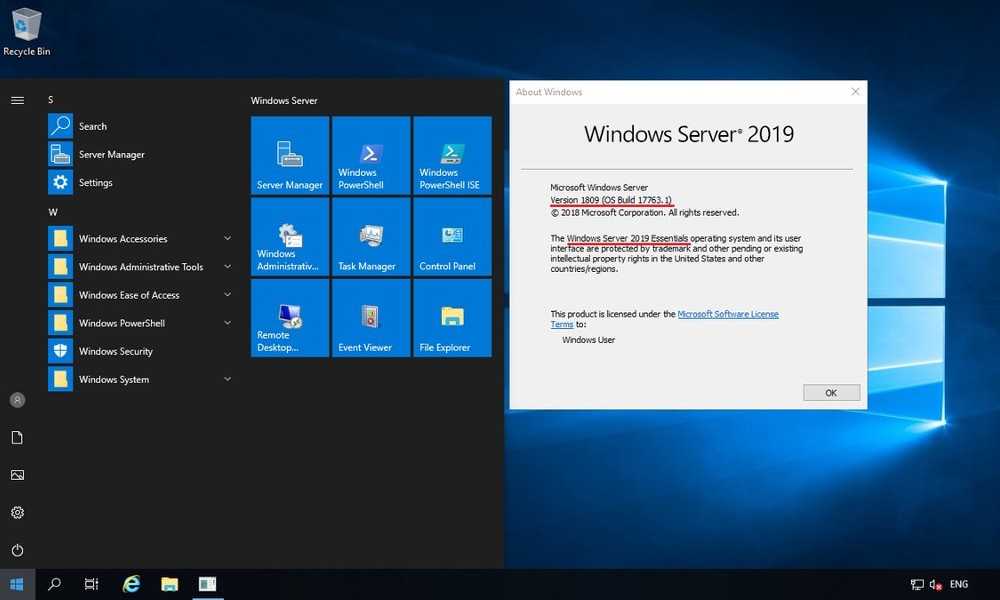

Server 2018 r2: Бесплатная пробная версия Windows Server

Настройка сервера печати windows server 2012 R2

Обновлено 12.06.2017

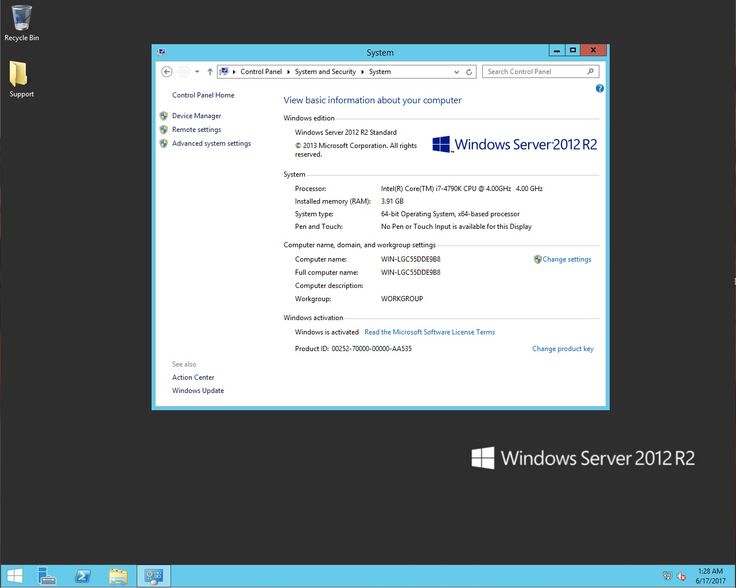

Добрый день уважаемые читатели блога сегодня мы с вами разберем вопрос, как производится настройка сервера печати windows server 2012 R2. Мы с вами уже устанавливали сервер печати в Windows Server 2008 r2 и эта статья чем, то на нее похожа. Думаю для начинающих системных администраторов она окажется полезной в организации новой инфраструктуры и имеющей немного улучшенный функционал, все вопросы по данной теме я жду в комментариях, готов максимально развернуто на них ответить.

Что такое сервер печати

Как вы понимаете это сервер или виртуальная машина, на которой стоит роль и с помощью нее идет централизованное администрирование и распространение принтеров на устройства и пользователей в локальной сети. Ниже представлен пример, как это выглядит.

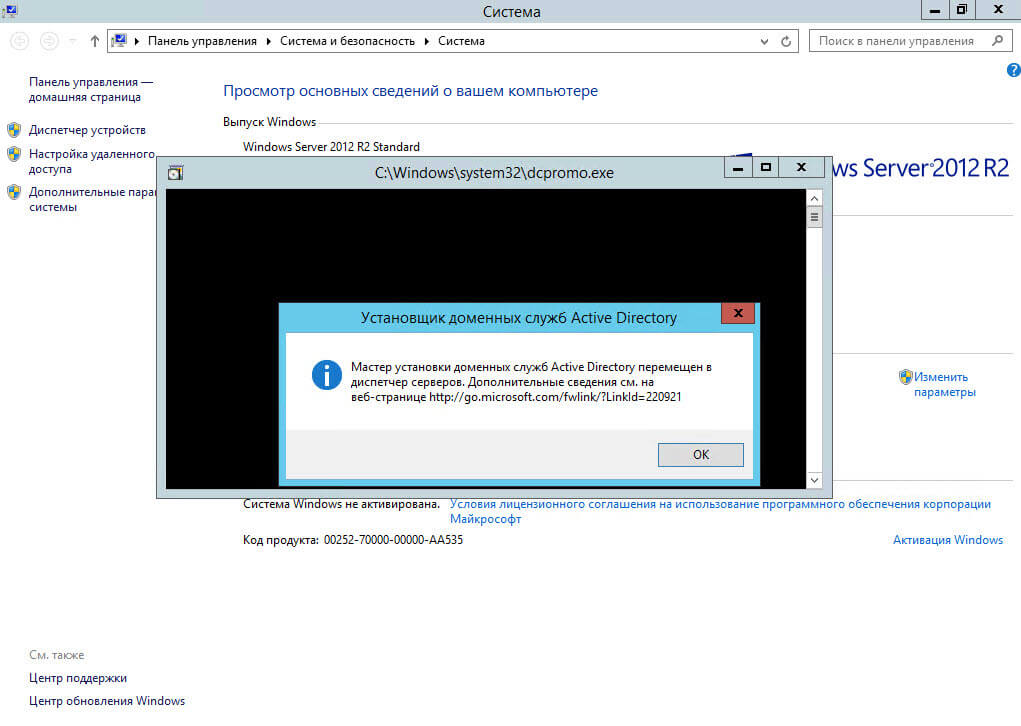

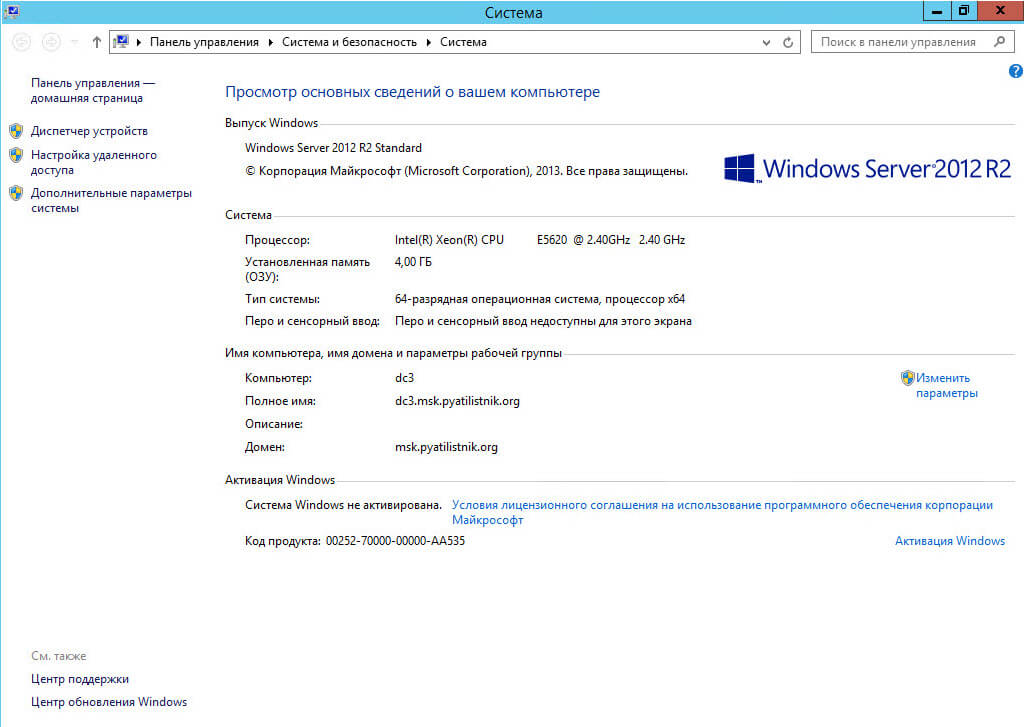

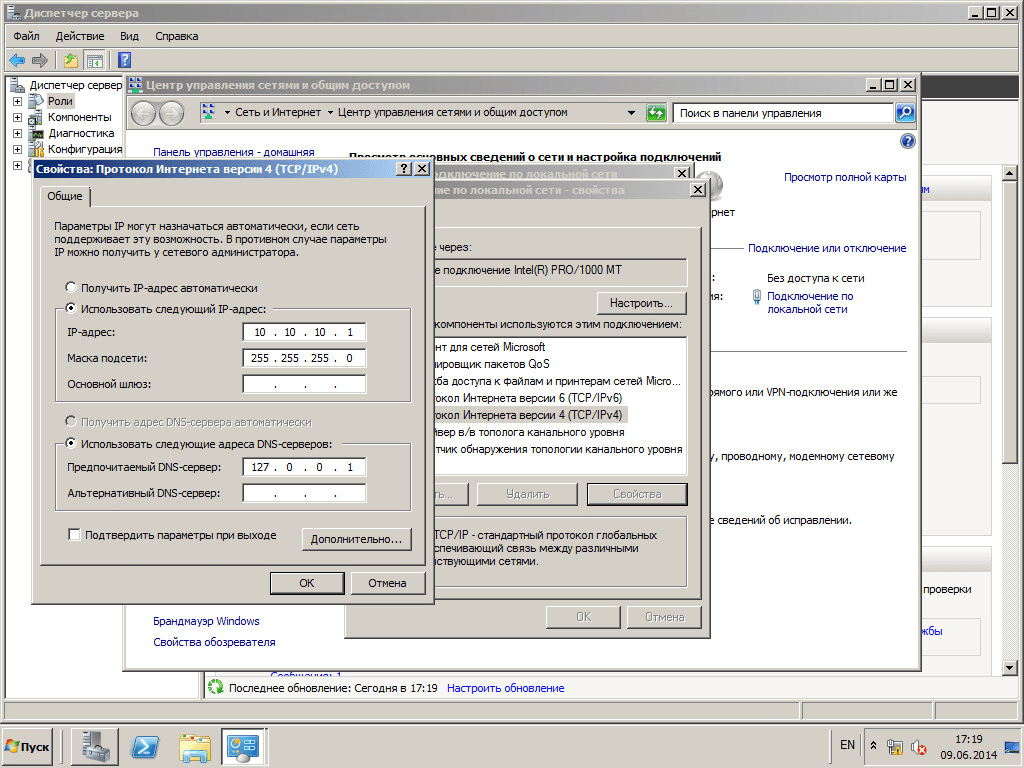

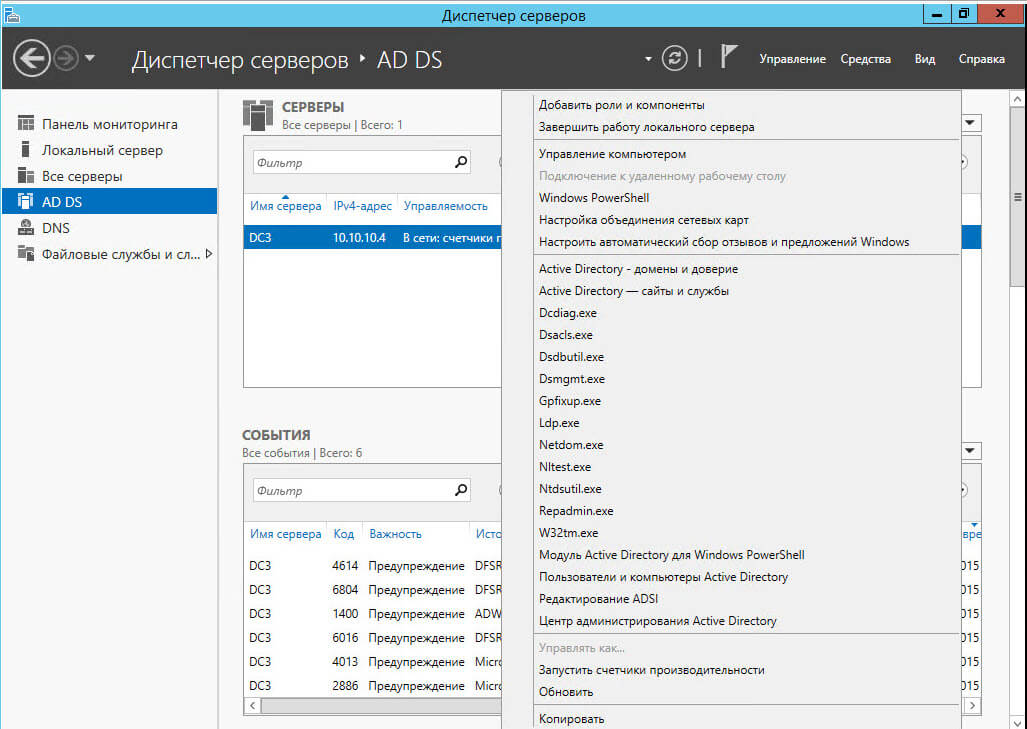

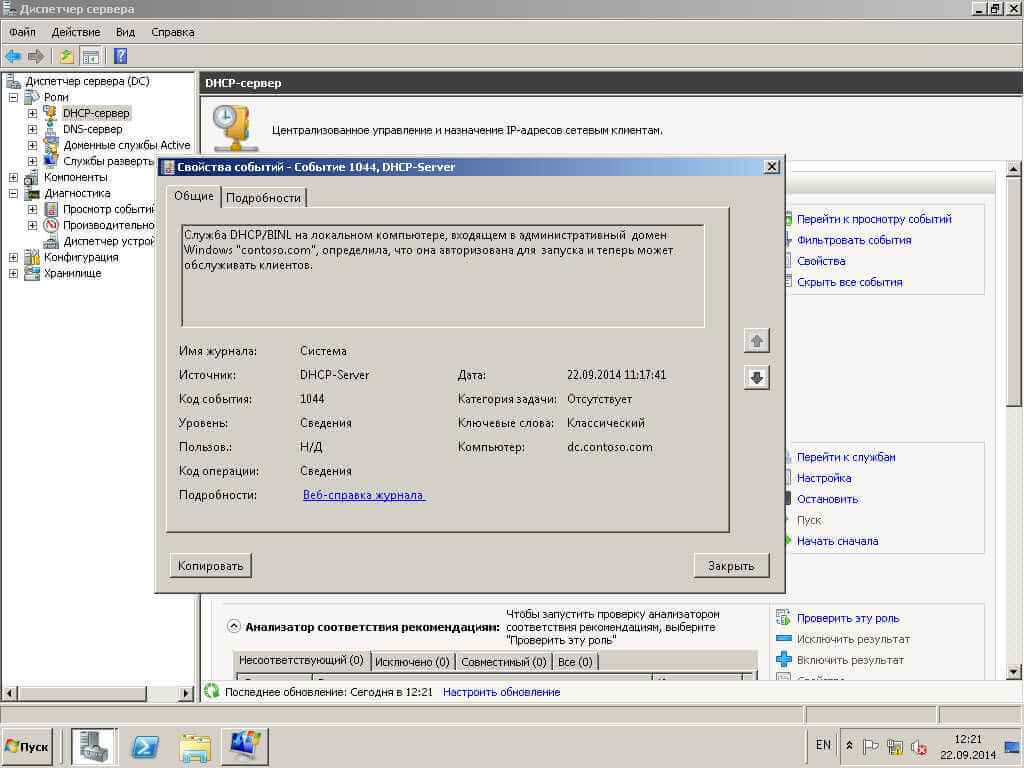

Приступим к настройке, делать я это буду на контроллере домена так как данный функционал совсем не нагружает сервак, первым делом вам необходимо открыть Диспетчер сервера и в правом верхнем углу нажать Управление > Добавить роли и компоненты, в 2012 да и в 2008 r2, все ставилось через данные мастера.

У вас откроется мастер добавления ролей и компонентов, на первом окне можете ничего не читать, там одна вода, жмем далее.

Оставляем выбор на Установка ролей и компонентов, так как мы будем ставить на один сервак

Выбираем сервер для инсталляции.

ставим галку на против Слыжбы печати и документов и жмем далее.

Дополнительных компонентов ставить не нужно, так что этот шаг просто пропускаем.

На этом шаге мастер вам расскажет более подробно про сервер сетевой печати, если интересно, то почитайте.

Теперь у вас на выбор будет 4 галки

- Сервер печати > ее выбирает, так как наша роль

- Печать через интернет > тут как бы все понятно из названия

- Сервер распределенного сканирования

- Службы LPD > Для Linux платформ

Все жмем установить.

Процесс довольно таки быстрый.

Обратите внимание, что по завершению вас не попросят перезагружаться.

все роль установилась, открываем Средства в диспетчере сервера и далее Управление печатью.

Продолжаем делать наш сервер печати windows server 2012. В открывшейся оснастке mmc откройте Серверы печати > далее ваш > Принтеры. Как видите у вас только стандартный Microsoft XPS принтер. Логично, что вам нужно поставить все ваши сетевые принтеры. У меня в сети настроена пачка сетевых принтеров HP LaserJet 400 MFP M425dn

Открываем панель управления > Устройства и принтеры. Жмем вверху Добавление принтера.

В открывшемся окне, будет произведен поиск доступных принтеров в Active directory. если у вас ничего не нашло, то жмем Нужный принтер отсутствует в списке.

Теперь настройка сервера печати windows попросит вас добавить локальный или сетевой принтер от имени администратора.

Выбираем добавить принтер по его TCP/IP адресу или имени. Советую всегда использовать dns имена и не привязываться к ip адресам.

Задаем:

- Тип устройства > Устройство TCP / IP

- Имя или Ip адрес > DNS имя

- Имя порта > что угодно понятное вам, у меня это расположение в офисе

Теперь будет произведена установка драйвера, можете поставить свой, но мне достаточно было использовать рекомендуемый.

И зададим имя, по которому его смогут искать.

Указываем есть ли до него общий доступ или нет.

Вот так вот выглядит мой список,

Откройте теперь проводник и введите \\имя вашего сервера и вы получите список всех принтеров что на нем есть.

Щелкаем по любому из них двойным кликом и начнется установка.

Все как видите у меня появился нужный мне сетевой принтер.

в следующей статье я вам расскажу как эти принтеры можно назначить с помощью групповых политик, так как в ручную можно поставить когда требуется единовременно или одному человеку, а вот если мы говорим про отделы, то тут GP просто не заменима.

java — Кодировка для Windows Server R2

Использую Windows Server 2012 R2, возникла проблема с кодировкой. При попытке изпользовать кирилличиские символы в простейшем System.out.println("абвг") получаю иероглифы. Что интересно в PowerShell при попытке просто печатать в него кирилицу — это получается, при попытке запуска консольного приложения — иероглифы. С

С cmd иероглифы получаются в обоих случаях. JVM v1.8.0_161.

UPDATE

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>org.app</groupId>

<artifactId>oasis</artifactId>

<packaging>jar</packaging>

<version>2.0</version>

<build>

<finalName>app</finalName>

<plugins>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-compiler-plugin</artifactId>

<configuration>

<source>1.8</source>

<target>1.8</target>

<encoding>${file. encoding}</encoding>

<compilerArgument>-Xlint:all</compilerArgument>

<showWarnings>true</showWarnings>

<showDeprecation>true</showDeprecation>

</configuration>

</plugin>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-shade-plugin</artifactId>

<version>2.4.3</version>

<executions>

<execution>

<phase>package</phase>

<goals>

<goal>shade</goal>

</goals>

<configuration>

<transformers>

<transformer

implementation="org.

encoding}</encoding>

<compilerArgument>-Xlint:all</compilerArgument>

<showWarnings>true</showWarnings>

<showDeprecation>true</showDeprecation>

</configuration>

</plugin>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-shade-plugin</artifactId>

<version>2.4.3</version>

<executions>

<execution>

<phase>package</phase>

<goals>

<goal>shade</goal>

</goals>

<configuration>

<transformers>

<transformer

implementation="org. apache.maven.plugins.shade.resource.ManifestResourceTransformer">

<mainClass>org.app.Application</mainClass>

</transformer>

</transformers>

</configuration>

</execution>

</executions>

</plugin>

</plugins>

<resources>

<resource>

<directory>${project.basedir}/src/main/resources</directory>

</resource>

</resources>

<testResources>

<testResource>

<directory>src/test/java/resources</directory>

</testResource>

</testResources>

</build>

<properties>

<spring-version>4.3.9.RELEASE</spring-version>

<logback.version>1.0.10</logback.

apache.maven.plugins.shade.resource.ManifestResourceTransformer">

<mainClass>org.app.Application</mainClass>

</transformer>

</transformers>

</configuration>

</execution>

</executions>

</plugin>

</plugins>

<resources>

<resource>

<directory>${project.basedir}/src/main/resources</directory>

</resource>

</resources>

<testResources>

<testResource>

<directory>src/test/java/resources</directory>

</testResource>

</testResources>

</build>

<properties>

<spring-version>4.3.9.RELEASE</spring-version>

<logback.version>1.0.10</logback. version>

<slf4j.version>1.7.3</slf4j.version>

</properties>

<dependencies>

....

</dependencies>

</project>

version>

<slf4j.version>1.7.3</slf4j.version>

</properties>

<dependencies>

....

</dependencies>

</project>

- java

- encoding

- windows-server-2012

7

В cmd выполняем chcp видим

C:\>chcp

Текущая кодовая страница: 866

Варианты:

- Компилироваться для этой кодировки — тогда программа будет хорошо разговаривать в cmd и плохо во всех остальных местах;

- Писать все в utf-8 а запускаться батником, в котором сначала выполняем

chcp 65001(определение кодовой страницы) а потомjava -jar ...

Для ps набор команд немного более замороченный, но смысл тот же.

Зарегистрируйтесь или войдите

Регистрация через Google

Регистрация через Facebook

Регистрация через почту

Отправить без регистрации

Почта

Необходима, но никому не показывается

Отправить без регистрации

Почта

Необходима, но никому не показывается

Нажимая на кнопку «Отправить ответ», вы соглашаетесь с нашими пользовательским соглашением, политикой конфиденциальности и политикой о куки

KB4088878: Windows 7 и Windows Server 2008 R2, март 2018 г.

, сек…

, сек…

Краткий обзор

Удаленный хост Windows подвержен нескольким уязвимостям.

Описание

На удаленном узле Windows отсутствует обновление для системы безопасности 4088878 или накопительное обновление 4088875. Поэтому он подвержен множеству уязвимостей: доступ пользователя к раскрытию информации посредством анализа побочного канала.

Примечание. Этот патч применяется только к 32-разрядным системам Windows 7.

(CVE-2017-5715, CVE-2017-5753, CVE-2017-5754)

— существует уязвимость раскрытия информации, когда удаленный помощник Windows неправильно обрабатывает внешние объекты XML (XXE). Злоумышленник, успешно воспользовавшийся уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя. (CVE-2018-0878)

— существует уязвимость раскрытия информации, когда Internet Explorer неправильно обрабатывает объекты в памяти.

Злоумышленник, успешно воспользовавшийся уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя. (CVE-2018-0929)

(CVE-2018-0929)

— существует уязвимость, делающая возможным удаленное выполнение кода, когда оболочка Windows не проверяет должным образом места назначения копий файлов. Злоумышленник, успешно воспользовавшийся уязвимостью, может запустить произвольный код в контексте текущего пользователя. Если текущий пользователь вошел в систему с правами администратора, злоумышленник может получить контроль над уязвимой системой. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Пользователи, чьи учетные записи имеют меньше прав пользователя в системе, могут быть менее затронуты, чем пользователи, которые работают с правами администратора. (CVE-2018-0883)

— В Windows существует уязвимость, связанная с повышением привилегий, когда Microsoft Video Control неправильно обрабатывает объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в системном режиме. Затем злоумышленник может установить программы;

Затем злоумышленник может установить программы;

просмотр, изменение или удаление данных; или создайте новые учетные записи с полными правами пользователя. (CVE-2018-0881)

— существует уязвимость раскрытия информации, когда уязвимые браузеры Microsoft неправильно обрабатывают объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя. (CVE-2018-0927, CVE-2018-0932)

— существует уязвимость, делающая возможным удаленное выполнение кода в способе, которым обработчик сценариев обрабатывает объекты в памяти в Internet Explorer. Уязвимость может повредить память таким образом, что злоумышленник сможет выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права пользователя, что и текущий пользователь.

(CVE-2018-0889, CVE-2018-0935)

— существует уязвимость, связанная с повышением привилегий, когда Internet Explorer не проходит проверку, что позволяет выйти из песочницы. Злоумышленник, успешно воспользовавшийся уязвимостью, может использовать выход из песочницы для повышения привилегий в уязвимой системе. Эта уязвимость сама по себе не позволяет выполнять произвольный код; однако он может позволить запустить произвольный код, если злоумышленник использует его в сочетании с другой уязвимостью (например, уязвимостью удаленного выполнения кода или другой уязвимостью повышения привилегий), которая способна использовать повышенные привилегии при попытке выполнения кода. Обновление устраняет уязвимость, исправляя способ обработки Internet Explorer параметров зоны и целостности. (CVE-2018-0942)

Злоумышленник, успешно воспользовавшийся уязвимостью, может использовать выход из песочницы для повышения привилегий в уязвимой системе. Эта уязвимость сама по себе не позволяет выполнять произвольный код; однако он может позволить запустить произвольный код, если злоумышленник использует его в сочетании с другой уязвимостью (например, уязвимостью удаленного выполнения кода или другой уязвимостью повышения привилегий), которая способна использовать повышенные привилегии при попытке выполнения кода. Обновление устраняет уязвимость, исправляя способ обработки Internet Explorer параметров зоны и целостности. (CVE-2018-0942)

— Уязвимость раскрытия информации существует, когда ядро Windows неправильно инициализирует объекты в памяти.

(CVE-2018-0811, CVE-2018-0813, CVE-2018-0814)

— существует уязвимость отказа в обслуживании, когда сетевой коммутатор Microsoft Hyper-V на хост-сервере не может должным образом проверить ввод от привилегированного пользователя на гостевая операционная система. Злоумышленник, успешно воспользовавшийся уязвимостью, может привести к сбою хост-сервера. (CVE-2018-0885)

Злоумышленник, успешно воспользовавшийся уязвимостью, может привести к сбою хост-сервера. (CVE-2018-0885)

— В ядре Windows существует уязвимость раскрытия информации, которая может позволить злоумышленнику получить информацию, которая может привести к обходу рандомизации адресного пространства ядра (ASLR). Злоумышленник, успешно воспользовавшийся уязвимостью, может получить адрес памяти объекта ядра. (CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018-0898, CVE-2018-0899, CVE-2018-0900, CVE-2018-0901, CVE -2018-0904)

— в установщике Windows существует уязвимость, связанная с повышением привилегий, когда установщик Windows не может должным образом очистить ввод, что приводит к небезопасному поведению при загрузке библиотеки. Злоумышленник, прошедший локальную проверку подлинности, может запустить произвольный код с повышенными системными привилегиями. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Обновление для системы безопасности устраняет уязвимость, исправляя ошибку очистки ввода, чтобы предотвратить непреднамеренное повышение прав. (CVE-2018-0868)

Обновление для системы безопасности устраняет уязвимость, исправляя ошибку очистки ввода, чтобы предотвратить непреднамеренное повышение прав. (CVE-2018-0868)

— В протоколе Credential Security Support Provider (CredSSP) существует уязвимость, которая делает возможным удаленное выполнение кода.

Злоумышленник, успешно воспользовавшийся этой уязвимостью, может передать учетные данные пользователя и использовать их для выполнения кода в целевой системе. CredSSP — это поставщик аутентификации, который обрабатывает запросы аутентификации для других приложений; любое приложение, которое зависит от CredSSP для аутентификации, может быть уязвимо для этого типа атаки. В качестве примера того, как злоумышленник может использовать эту уязвимость в протоколе удаленного рабочего стола, злоумышленнику потребуется запустить специально созданное приложение и выполнить атаку «человек посередине» на сеанс протокола удаленного рабочего стола. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Обновление для системы безопасности устраняет уязвимость, исправляя способ проверки протоколом Credential Security Support Provider (CredSSP) запросов в процессе проверки подлинности. Чтобы полностью защититься от этой уязвимости, пользователи должны включить параметры групповой политики в своих системах и обновить свои клиенты удаленного рабочего стола. Параметры групповой политики отключены по умолчанию, чтобы предотвратить проблемы с подключением, и пользователи должны следовать инструкциям, задокументированным ЗДЕСЬ, чтобы быть полностью защищенными. (CVE-2018-0886)

Обновление для системы безопасности устраняет уязвимость, исправляя способ проверки протоколом Credential Security Support Provider (CredSSP) запросов в процессе проверки подлинности. Чтобы полностью защититься от этой уязвимости, пользователи должны включить параметры групповой политики в своих системах и обновить свои клиенты удаленного рабочего стола. Параметры групповой политики отключены по умолчанию, чтобы предотвратить проблемы с подключением, и пользователи должны следовать инструкциям, задокументированным ЗДЕСЬ, чтобы быть полностью защищенными. (CVE-2018-0886)

— в способе обработки объектов в памяти интерфейсом графических устройств Windows (GDI) существует уязвимость, позволяющая получить несанкционированное получение прав. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запустить произвольный код в режиме ядра. Затем злоумышленник может установить программы;

просмотр, изменение или удаление данных; или создайте новые учетные записи с полными правами пользователя. (CVE-2018-0815, CVE-2018-0816, CVE-2018-0817)

(CVE-2018-0815, CVE-2018-0816, CVE-2018-0817)

— существует уязвимость раскрытия информации, когда Windows Hyper-V в операционной системе хоста не может должным образом проверить ввод от аутентифицированного пользователя в гостевой операционной системе. система. (CVE-2018-0888)

— существует уязвимость раскрытия информации, когда обработчик сценариев неправильно обрабатывает объекты в памяти в браузерах Microsoft. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить информацию для дальнейшей компрометации системы пользователя.

(CVE-2018-0891)

Решение

Применить только обновление безопасности KB4088878 или накопительное обновление KB4088875, а также дополнительную информацию см. в статье базы знаний.

См. также

http://www.nessus.org/u?92fb739c

http://www.nessus.org/u?6367cc38

http://www.nessus.org/u?573cb1ef

http:/ /www.nessus.org/u?8902cebb

Plugin Details

Severity: High

ID: 108290

File Name: smb_nt_ms18_mar_4088875. nasl

nasl

Version: 1.19

Type: местный

Агент: windows

Опубликовано: 13.03.2018

Обновлено: 17.08.2020

Поддерживаемые датчики: Агент по оценке без трений, оценка без трения, AWS, без трения.

Оценка: 8.9

CVSS V2

Фактор риска: Высокий

Базовый балл: 7,6

Временная оценка: 6.6

.0066 AV:N/AC:H/Au:N/C:C/I:C/A:C

Временной вектор: E:H/RL:OF/RC:C

CVSS v3

Риск Фактор: Высокий

Базовая оценка: 7,5

Временная оценка: 7,2

Вектор: CVSS:3.0/AV:N/AC:H/PR:N/U/UI:R C:H/I:H/A:H

Временной вектор: E:H/RL:O/RC:C

Информация об уязвимостях

CPE: cpe:/o:microsoft:windows

Требуемые элементы КБ: SMB/MS_BULLETIN_CHECKS/Возможны

Эксплойт Доступен: True

Exploit ext: Эксплойты доступны

Дата публикации патча: 3/13/2018

УВЕЛЕНИЯ.

Возможность эксплуатации с

CANVAS (ХАНВАС)

Справочная информация

CVE: CVE-2018-0811, CVE-2018-0813, CVE-2018-0814, CVE-21018-081018, CVE-2018-0817, CVE-2018-0868, CVE-2018-0878, CVE-2018-0881, CVE-2018-0883, CVE-2018-0885, CVE-2018-0886, CVE-2018-0888, CVE- 2018-0889, CVE-2018-0891, CVE-2018-0894, CVE-2018-0895, CVE-2018-0896, CVE-2018-0897, CVE-2018-0898, CVE-2018-0899, CVE-2018-0900, CVE -2018-0901, CVE-2018-0904, CVE-2018-0927, CVE-2018-0929, CVE-2018-0932, CVE-2018-0935, CVE-2018-0942, CVE-2017-5715, CVE-2017 -5753, CVE-2017-5754

BID: 103230, 103231, 103232, 103234, 103236, 103238, 103240, 103241, 103242, 103243, 103244, 103245, 103246, 103248, 103249, 103250, 103251, 103256, 103259, 103261, 103262, 103265, 103295, 103298, 103299, 103307, 103309, 103310, 103312

MSKB: 4088875, 4088878

IAVA: 2018-A-0019, 2018-A-0020

MSFT: MS18-4088875, MS18-4088878

Options для обновления Windows Server 2008 R2

от Шона Куриэля, 17 июля 2019 г. , 5:00:56

, 5:00:56

Никому не нравится, когда его заставляют вносить серьезные изменения в свои серверы в короткие сроки. Но срок службы Microsoft Windows Server 2008 и 2008 R2 быстро приближается к концу, и сейчас настало время обновить серверы, чтобы обеспечить регулярные обновления безопасности, поддержку и будущие исправления ошибок.

(Поддержка Windows 7 также прекращается — ознакомьтесь с 5 шагами для подготовки.)

Возможно, причина, по которой некоторые предприятия откладывают работу, связана с установленным графиком, возможностью потери данных или нарушения работы бизнеса. Но перемены неизбежны, и лучший подход — предложить позитивные перемены.

Это не означает, что использование существующего оборудования невозможно. Предприятия, испытывающие нехватку денежных средств, могут счесть неподходящим моментом даже для небольших инвестиций в ИТ. Но попытка запустить современную ОС на оборудовании, которому более 10 лет, — это только половина проблемы. Давайте рассмотрим шаги, необходимые для обновления на месте с Windows Server 2008R2 до Windows Server 2019. :

:

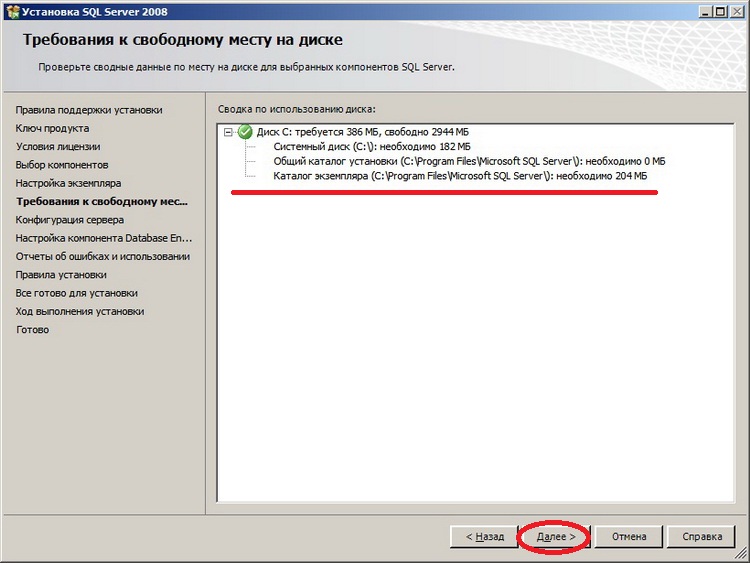

Как видно из графика, обновление с 2008R2 на месте возможно в три этапа обновления: 2008 R2 -> 2012 -> 2016 -> 2019 . Но спросите большинство системных администраторов, и они назовут обновление на месте опасным и проблематичным занятием.

Во-первых, для правильной работы обновления на месте исходная ОС должна быть правильно установлена и со временем поддерживаться. Кроме того, текущее оборудование должно поддерживаться новой ОС. При установке обновления ОС мы также полагаемся на то, что создатели программного обеспечения правильно учли вашу уникальную конфигурацию и что все пути обновления были тщательно протестированы. Тогда мы должны надеяться, что не было сделано никаких ручных модификаций, которые могли бы испортить процесс обновления. Не то, что мы бы назвали пуленепробиваемым.

Другой вариант — новая установка и миграция. Хотя некоторые опасаются, что это займет много времени, это также дает дополнительные преимущества. Теперь появилась возможность критически взглянуть на устаревшее оборудование, хранилище данных и вашу виртуальную среду. Если обновления программного и аппаратного обеспечения станут частью вашей миграции, то вы ожидаете значительного обогащения своей ИТ-среды.

Если обновления программного и аппаратного обеспечения станут частью вашей миграции, то вы ожидаете значительного обогащения своей ИТ-среды.

Не следует недооценивать количество времени, которое может потребоваться для миграции. Возможно, вам придется подумать о переносе одной роли, функции или приложения на новую операционную систему. Для небольших организаций это может быть возможно в течение нескольких дней, в то время как для более сложных сред могут потребоваться месяцы.

Чтобы обеспечить успешную миграцию, всегда необходимо выполнять несколько основных универсальных действий:

- Проанализировать существующие приложения, рабочие нагрузки, пользователей и ресурсы, необходимые для миграции. Определите ваши устаревшие специализированные или разработанные внутри приложения, которые могут усложнить миграцию.

- Определите оптимальное место назначения для каждого приложения и рабочей нагрузки. Потребуется ли обновление прикладного программного обеспечения или использование облачных сервисов? Как он изменится после миграции?

- Упорядочите системы для переноса.

Расставьте приоритеты по сложности и инвестициям, чтобы перенести их на нужную ОС, принимая во внимание количество сотрудников, использующих их, и отношение к доходам бизнеса.

Расставьте приоритеты по сложности и инвестициям, чтобы перенести их на нужную ОС, принимая во внимание количество сотрудников, использующих их, и отношение к доходам бизнеса. - Создайте комплексный план резервного копирования для защиты и безопасности данных в процессе миграции. Поговорите сегодня со специалистом по резервному копированию, чтобы получить рекомендации по резервному копированию данных.

Дополнительные инструменты, такие как набор инструментов Microsoft Assessment and Planning (MAP), будут использовать профиль сети и анализировать экземпляры Windows Server 2016 и более ранних версий, чтобы помочь в планировании миграции рабочих нагрузок.

Вы создали подробный план обновления и образ аварийного восстановления, к которому можно быстро вернуться. Теперь вы готовы организовать свой календарь, чтобы уложиться в крайний срок окончания поддержки Windows Server 2008 и 2008 R2 14 января 2020 года. Ваша ИТ-среда будет тем лучше для этого.

Категории:Передовой опытНовости отрасли

Блог NovaBACKUP

Блог NovaBACKUP предназначен для предоставления информации о защите данных, имеющей отношение к рынку малого и среднего бизнеса и поставщикам управляемых услуг.

encoding}</encoding>

<compilerArgument>-Xlint:all</compilerArgument>

<showWarnings>true</showWarnings>

<showDeprecation>true</showDeprecation>

</configuration>

</plugin>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-shade-plugin</artifactId>

<version>2.4.3</version>

<executions>

<execution>

<phase>package</phase>

<goals>

<goal>shade</goal>

</goals>

<configuration>

<transformers>

<transformer

implementation="org.

encoding}</encoding>

<compilerArgument>-Xlint:all</compilerArgument>

<showWarnings>true</showWarnings>

<showDeprecation>true</showDeprecation>

</configuration>

</plugin>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-shade-plugin</artifactId>

<version>2.4.3</version>

<executions>

<execution>

<phase>package</phase>

<goals>

<goal>shade</goal>

</goals>

<configuration>

<transformers>

<transformer

implementation="org. apache.maven.plugins.shade.resource.ManifestResourceTransformer">

<mainClass>org.app.Application</mainClass>

</transformer>

</transformers>

</configuration>

</execution>

</executions>

</plugin>

</plugins>

<resources>

<resource>

<directory>${project.basedir}/src/main/resources</directory>

</resource>

</resources>

<testResources>

<testResource>

<directory>src/test/java/resources</directory>

</testResource>

</testResources>

</build>

<properties>

<spring-version>4.3.9.RELEASE</spring-version>

<logback.version>1.0.10</logback.

apache.maven.plugins.shade.resource.ManifestResourceTransformer">

<mainClass>org.app.Application</mainClass>

</transformer>

</transformers>

</configuration>

</execution>

</executions>

</plugin>

</plugins>

<resources>

<resource>

<directory>${project.basedir}/src/main/resources</directory>

</resource>

</resources>

<testResources>

<testResource>

<directory>src/test/java/resources</directory>

</testResource>

</testResources>

</build>

<properties>

<spring-version>4.3.9.RELEASE</spring-version>

<logback.version>1.0.10</logback. version>

<slf4j.version>1.7.3</slf4j.version>

</properties>

<dependencies>

....

</dependencies>

</project>

version>

<slf4j.version>1.7.3</slf4j.version>

</properties>

<dependencies>

....

</dependencies>

</project>

Расставьте приоритеты по сложности и инвестициям, чтобы перенести их на нужную ОС, принимая во внимание количество сотрудников, использующих их, и отношение к доходам бизнеса.

Расставьте приоритеты по сложности и инвестициям, чтобы перенести их на нужную ОС, принимая во внимание количество сотрудников, использующих их, и отношение к доходам бизнеса.