Шпион на пк: Программа шпион для компьютера: 5 лучших утилит

Содержание

Как определить шпионское ПО на вашем компьютере? — NTA на vc.ru

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

22 259

просмотров

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.![]()

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя? Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т. ч. торрентов. Не надо так. 😐

ч. торрентов. Не надо так. 😐

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Предупреждён – значит вооружён! Спасибо за внимание!

Шпионские программы – Что это такое и как их удалить?

Шпионские программы представляют собой вредоносное ПО, которое скрывается в системе, следит за действиями пользователя и похищает конфиденциальную информацию, например банковские реквизиты и пароли.

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими

действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО – шпионских программ. Это

один из самых старых и самых распространенных типов угроз в сети Интернет: эти программы без разрешения проникают на

Ваш компьютер, чтобы инициировать различные противозаконные действия. Стать жертвой таких программ очень легко,

однако избавиться от них бывает сложно – особенно в том случае, когда Вы даже не знаете, что Ваш компьютер заражен.

Но не стоит отчаиваться! Мы не оставим Вас один на один с угрозами! Вам лишь нужно знать, что такое шпионские

программы, как они проникают на компьютер, как они пытаются навредить Вам, как устранить эти программы и как можно

предотвратить атаки шпионских программ в будущем.

Что такое шпионская программа?

Шпионские программы. Это словосочетание может вызывать ассоциации

с хитроумными устройствами Джеймса Бонда, однако данный термин является общим обозначением вредоносного ПО, которое

проникает на Ваш компьютер или мобильное устройство и собирает информацию о Вас, об истории посещений веб-сайтов, о

Ваших привычках, связанных с работой в сети Интернет, а также другие сведения.

И, как это ни удивительно, шпионские программы действуют скрытно: проникают на компьютер без Вашего ведома и

разрешения, внедряются в операционную систему и поддерживают свое присутствие в ней. Возможно, Вы по

неосмотрительности сами разрешили загрузку шпионской программы, согласившись с условиями использования обычного на

первый взгляд приложения, которое Вы установили, не прочитав ту часть соглашения, которая написана мелким шрифтом.

Каким бы путем шпионская программа ни проникала на Ваш компьютер, она тихо работает в фоновом режиме, собирая данные

или следя за Вашими действиями, чтобы в подходящий момент инициировать вредоносную активность в отношении Вашего

компьютера или способа его использования. В частности, она может записывать комбинации нажатия клавиш, делать снимки

В частности, она может записывать комбинации нажатия клавиш, делать снимки

экрана, перехватывать учетные данные, адреса личной электронной почты и данные веб-форм, сохранять информацию об

использовании сети Интернет, а также похищать другие важные сведения, в том числе номера кредитных карт.

«Шпионские программы тихо работают в фоновом режиме, накапливая Ваши данные».

И даже если Вы обнаружите незваного гостя в системе, не следует надеяться, что у такой программы предусмотрена

удобная функция удаления.

Как атакуют шпионские программы?

Шпионские программы проникают в систему теми же путями, что и любое другое вредоносное ПО – с помощью троянских

программ, вирусов, червей, эксплойтов и других типов вредоносных объектов.

Вот лишь некоторые способы, которыми могут воспользоваться злоумышленники, чтобы заразить Ваш компьютер или

мобильное устройство:

- Уязвимости в системе защиты. Первое место в рейтинге действий, которые ни при каких

обстоятельствах нельзя совершать в Интернете, уверенно занимает переход по неизвестной ссылке или по ссылке на

приложение в электронном письме, которая открывает исполняемый файл, либо использование

веб-приложения, которое загружает и запускает (выполняет) какую-либо программу. Иногда бывает еще хуже: велика

Иногда бывает еще хуже: велика

вероятность, что даже простое посещение вредоносного веб-сайта и просмотр его страницы и/или рекламного баннера

приводят к теневой загрузке нежелательных объектов. К заражению

компьютера также может привести нажатие на одну из опций в назойливом всплывающем окне. И даже просто отправляя

другу программу или документ, Вы можете незаметно заразить его компьютер шпионской программой, которая

скрывается внутри. Это касается исполняемых файлов, музыкальных файлов и документов. Для успешного внедрения

вредоносного объекта достаточно одного нажатия неверной кнопки. - Обманный маркетинг. Злоумышленники любят представлять свои шпионские программы как полезные

программные продукты, установка которых облегчит Вам решение тех или иных задач. Так, это может быть утилита,

ускоряющая доступ к сети Интернет, новый диспетчер загрузки, программа для очистки жесткого диска или

альтернативный сервис веб-поиска. Остерегайтесь подобного рода приманок, поскольку установка таких программ

Остерегайтесь подобного рода приманок, поскольку установка таких программ

может привести к заражению компьютера шпионскими программами. Ведь даже после удаления столь «полезного»

продукта, спровоцировавшего заражение компьютера, сама шпионская программа остается в системе и продолжает

работать. - Пакеты программ. Всем нравится бесплатное программное обеспечение! Если только

основная программа не скрывает вредоносные дополнения, расширения или подключаемые модули. Они могут выглядеть

как нужные компоненты, однако являются шпионскими программами, которые остаются в системе даже после удаления

основного приложения. - Другие варианты. Троянские программы, черви и бэкдоры часто используются для распространения шпионских

программ в дополнение к своим главным вредоносным функциям. - Шпионские программы для мобильных устройств. Шпионские программы для мобильных устройств начали

досаждать пользователям, когда мобильные устройства получили широкое распространение. Эти устройства занимают

Эти устройства занимают

мало места, а пользователи не могут следить за всеми процессами, которые происходят в системе, поэтому

вредоносным объектам удается длительное время оставаться незамеченными. Заражению могут подвергаться устройства

Mac и Android, когда Вы устанавливаете приложение с вредоносным кодом. Среди таких приложений могут быть

разрешенные программы, подвергнутые рекомпиляции с использованием вредоносного кода, собственно вредоносные

программы, использующие фиктивное имя, а также программы с ложными ссылками для загрузки. Кроме того, иногда

подобные приложения устанавливаются на устройства злоумышленниками, которые хотят тайно проследить за действиями

пользователей.

«Шпионские программы для мобильных устройств начали досаждать пользователям, когда мобильные устройства получили

широкое распространение».

Типы шпионских программ

В большинстве случаев функции шпионских программ зависят от намерений их авторов. Ниже приведены примеры наиболее

Ниже приведены примеры наиболее

распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:

- Программы для кражи паролей – это приложения,

разрабатываемые для сбора паролей на зараженных компьютерах. В частности, они могут собирать учетные данные,

которые пользователь вводит в браузере, учетные данные для входа в систему, а также другие важные пароли.

Полученные сведения могут храниться на зараженном компьютере – в месте, определяемом самой программой, или

передаваться на удаленный сервер для последующего извлечения. - Банковские троянские программы – это приложения,

разрабатываемые для сбора учетных данных финансовых учреждений. Они используют уязвимости в системе защиты

браузеров, чтобы модифицировать веб-страницы, изменять контент транзакций или вставлять в поток данных

дополнительные транзакции, оставаясь при этом совершенно невидимыми как для пользователя, так и для

основного веб-приложения. Банковские троянские программы могут быть нацелены против самых разных игроков

Банковские троянские программы могут быть нацелены против самых разных игроков

финансового рынка, в числе которых банки, брокеры, финансовые онлайн-порталы и операторы электронных

кошельков. Эти приложения также могут передавать собранные данные на удаленные серверы для последующего

извлечения. - Программы для похищения данных – это приложения,

которые сканируют зараженные компьютеры в поисках различной информации, например имен пользователей,

паролей, адресов электронной почты, истории браузеров, файлов журналов, системных данных, документов,

электронных таблиц или других файлов мультимедиа. Как и банковские троянские программы, программы для

похищения данных могут использовать уязвимости в системе защиты браузеров, чтобы собирать личные данные

пользователей на форумах и в онлайн-сервисах, а затем передавать полученную информацию на удаленный сервер

или хранить ее непосредственно на зараженном ПК для последующего извлечения.

- Клавиатурные шпионы, также обозначаемые как системные

мониторы, – это приложения, разрабатываемые для слежения за действиями пользователя компьютера, например за

нажатиями клавиш, посещениями веб-сайтов, историей поиска, обсуждениями в электронной почте, диалогами в

чатах, а также за вводимыми учетными данными системы. Обычно они накапливают снимки экранов, запечатлевая

текущее окно через определенные интервалы времени. Клавиатурные шпионы также собирают сведения о

функциональности системы, незаметно захватывая и передавая изображения, аудио- и видеофайлы с подключаемых

устройств. Они даже могут накапливать документы, которые пользователи печатают на подсоединенных к системе

принтерах, а затем передавать эти документы на удаленные серверы или хранить их локально для последующего

извлечения.

Новости о шпионских программах

Шпионская программа

маскируется под антивирус

Шпионская программа следит

за жертвами бытового насилия

История шпионских программ

Термин «шпионская программа» впервые был упомянут в 1996 году в одной из специализированных статей. В 1999 году этот

В 1999 году этот

термин использовался в пресс-релизах и уже имел то значение, которое закреплено за ним сегодня. Он быстро приобрел

популярность в средствах массовой информации. Прошло немного времени, и в июне 2000 года было выпущено первое

приложение, предназначенное для борьбы со шпионскими программами.

«Первые упоминания о шпионских программах датируются 1996 годом».

В октябре 2004 года медийная компания America Online и Национальный альянс кибербезопасности (NCSA) провели

исследование данного феномена. Результат оказался невероятным и пугающим. Около 80 % всех пользователей сети

Интернет так или иначе сталкивались с проникновением шпионских программ на свои компьютеры, приблизительно на 93 %

компьютеров присутствовали компоненты шпионских программ, при этом 89 % пользователей не знали об этом. И почти все

пользователи, пострадавшие от шпионских программ (около 95 %), признали, что не давали разрешения на их установку.

На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу

своей широкой распространенности. Вместе с тем, в последние годы разработчики шпионских программ также обращают

Вместе с тем, в последние годы разработчики шпионских программ также обращают

внимание на платформу Apple и на мобильные устройства.

Шпионские программы для Mac

Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она

имеет более обширную базу пользователей, чем платформа Mac. Несмотря на это в 2017 году отрасль пережила

существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена

посредством шпионских программ. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам

для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения. К вредоносным

действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг, захват изображения экрана, произвольная загрузка и

скачивание файлов, фишинг паролей и т. д.

«В 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая

часть атак была совершена посредством шпионских программ».

Помимо вредоносных шпионских программ, в среде Mac также нередко встречаются так называемые «законные» шпионские

программы. Эти программы продаются реально существующими компаниями на официальных веб-сайтах, а в качестве их

основной цели декларируется контроль за детьми или сотрудниками. Разумеется, такие программы являются классической

«палкой о двух концах»: они допускают возможность злоупотребления своими функциями, поскольку предоставляют обычному

пользователю доступ к инструментарию шпионских программ, не требуя для этого каких-либо специальных знаний.

Шпионские программы для мобильных устройств

Шпионские программы не создают ярлыка и могут подолгу находиться в памяти мобильного устройства, похищая важную

информацию, например входящие/исходящие SMS-сообщения, журналы входящих/исходящих звонков, списки контактов,

сообщения электронной почты, историю браузера и фотографии. Кроме того, шпионские программы для мобильных устройств

потенциально могут отслеживать нажатия клавиш, записывать звуки в радиусе действия микрофона Вашего устройства,

делать фотографии в фоновом режиме, а также отслеживать положение Вашего устройства с помощью GPS. В некоторых

В некоторых

случаях шпионским программам даже удается контролировать устройство с помощью команд, отправляемых по SMS и/или

приходящих с удаленных серверов. Шпионские программы отправляют похищенные сведения по электронной почте или

посредством обмена данных с удаленным сервером.

Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы.

Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию

Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования

на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные

устройства.

Шпионские программы обычно проникают на смартфоны тремя способами:

- Незащищенная бесплатная Wi-Fi-сеть, которая часто устанавливается в публичных местах, например в аэропортах и

кафе. Если Вы зарегистрировались в такой сети и передаете данные через незащищенное соединение, злоумышленники

могут следить за всеми действиями, которые Вы совершаете, пока остаетесь в сети. Обращайте внимание на

Обращайте внимание на

предупреждающие сообщения, отображаемые на экране Вашего устройства, – особенно в том случае, если они указывают

на сбой при проверке подлинности удостоверения сервера. Позаботьтесь о своей безопасности: избегайте таких

незащищенных соединений. - Уязвимости операционной системы могут создать предпосылки для проникновения вредоносных объектов на мобильное

устройство. Производители смартфонов часто выпускают обновления для операционных систем, чтобы защитить

пользователей. Поэтому мы рекомендуем Вам устанавливать обновления, как только они становятся доступными (до

того, как хакеры попытаются атаковать устройства, на которых установлены устаревшие программы). - Вредоносные объекты часто скрываются в обычных на первый взгляд программах – и вероятность этого возрастает в

том случае, если Вы загружаете их не через магазин приложений, а с веб-сайтов или через сообщения. Во время

установки приложений важно обращать внимание на предупреждающие сообщения, особенно если они запрашивают

разрешение на доступ к Вашей электронной почте или другим персональным данным. Таким образом, мы можем

Таким образом, мы можем

сформулировать главное правило безопасности: пользуйтесь только проверенными ресурсами для мобильных устройств и

избегайте приложений сторонних разработчиков.

Кого атакуют шпионские программы?

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на

какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети

очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является

целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или

поздно найдет своего покупателя.

«В ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно

больше устройств».

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать

какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может

В результате атак шпионских программ на финансовую информацию кто-то может

лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие

банковские счета.

Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных,

может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи

компьютеры они заражают в погоне за достижением своих целей.

Что делать, если мой компьютер заражен?

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае,

если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи

продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа,

нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. Установите

Установите

надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы

обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны

полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные

настройки.

Очистив систему от угроз, обратитесь к представителям своего банка, чтобы предупредить о

потенциальной вредоносной активности. В зависимости от того, какая информация была скомпрометирована на зараженном

компьютере (особенно если он подключен к сети предприятия или организации), закон может требовать от Вас сообщить

правоохранительным органам о фактах проникновения вирусов или сделать соответствующее публичное заявление. Если

информация носит деликатный характер или связана со сбором и передачей изображений, аудио- и/или видеофайлов, Вам

следует обратиться к представителю правоохранительных органов и сообщить о потенциальных нарушениях федерального или

местного законодательства.

И последнее: Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут

выявлять мошеннические транзакции или временно блокировать Ваш кредитный счет во избежание ущерба от вредоносных

действий нежелательных программ. На первый взгляд, блокировка кредитной карты – действительно здравая идея. Однако

компания Malwarebytes настоятельно

рекомендует не покупать средства защиты от кражи идентификационных данных.

«Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять

мошеннические транзакции».

Как защититься от шпионских программ?

Наилучшая защита от шпионских программ, как и от большинства типов вредоносного ПО, в первую очередь зависит от Ваших

действий. Пожалуйста, следуйте этим базовым рекомендациям, благодаря которым Вы сможете обеспечить свою

кибербезопасность:

- Не открывайте электронные письма, присланные неизвестными отправителями.

- Не загружайте файлы из непроверенных источников.

- Прежде чем переходить по ссылке, наводите на нее курсор мыши, чтобы проверить, на какую веб-страницу она Вас

приведет.

Но по мере того как пользователи накапливали опыт в области кибербезопасности, хакеры тоже становились хитрее,

создавая все более изощренные способы доставки шпионских программ. Именно поэтому установка антивируса, доказавшего

свою эффективность, чрезвычайно важна для противодействия самым современным шпионским программам.

Ищите антивирусы, которые предоставляют защиту в реальном времени. Данная функция позволяет автоматически блокировать

шпионские программы и другие угрозы до того, как они смогут навредить Вашему компьютеру. Некоторые традиционные

антивирусы и другие средства обеспечения кибербезопасности во многом полагаются на сигнатурные алгоритмы обнаружения

– а такую защиту легко обойти, особенно если речь идет о современных угрозах.

Также следует обращать внимание

на наличие функций, которые блокируют само проникновение шпионских программ на компьютер. Например, это может быть

Например, это может быть

технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы.

Premium-версия программы Malwarebytes имеет проверенную репутацию

и является надежным средством защиты от шпионских программ.

В цифровом мире опасности являются неотъемлемой частью интернет-действительности и могут подстерегать Вас на каждом

шагу. К счастью, есть простые и эффективные способы защититься от них. Если Вы будете поддерживать разумный баланс

между применением антивируса и соблюдением основных мер предосторожности, Вам удастся оградить каждый используемый

компьютер от атак шпионских программ и от действий злоумышленников, которые за ними стоят.

Со всеми нашими

отчетами о шпионских программах Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Программное обеспечение для компьютерного шпионажа — что вам нужно знать

Хотели бы вы использовать программное обеспечение для компьютерного шпионажа для наблюдения за сотрудниками на вашем рабочем месте? Программное обеспечение CurrentWare для удаленного мониторинга ПК может быть развернуто в видимом или скрытом режиме, что позволяет отслеживать компьютерную активность сотрудников.

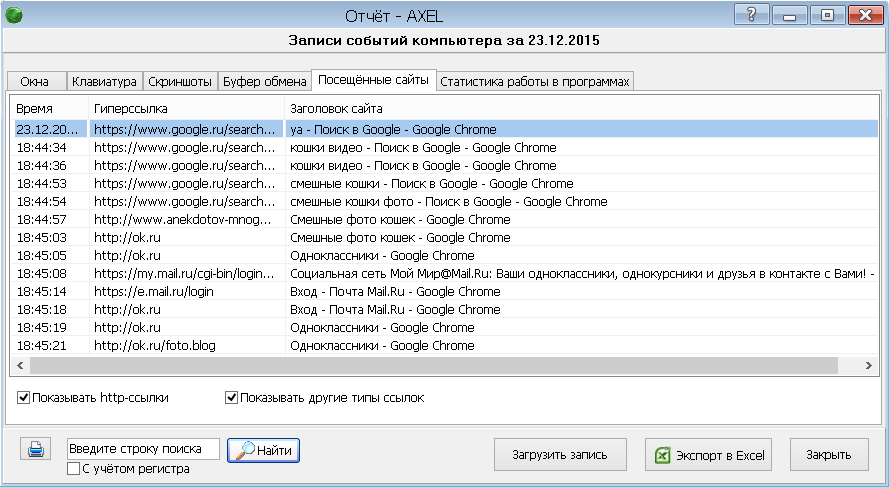

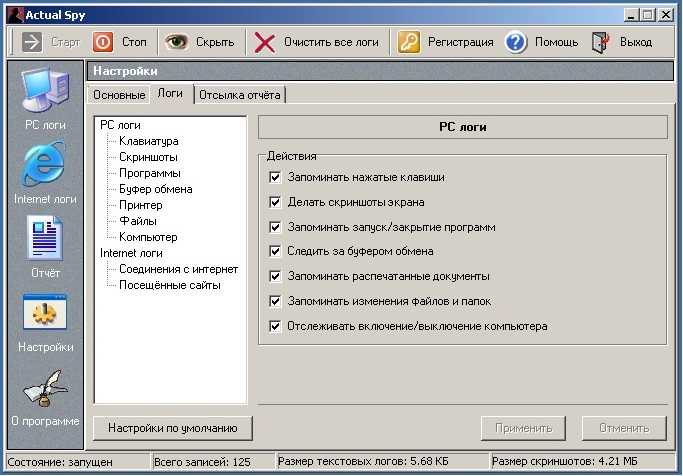

- Мониторинг производительности сотрудников с помощью журналов активности, таких как история браузера, использование приложений, скриншоты рабочего стола и другое поведение в Интернете

- Запись активности в браузере для обеспечения допустимых политик использования для вашей компьютерной сети и обеспечения надлежащего поведения в Интернете

- Отслеживание подключений USB и использование функций отслеживания активности файлов USB для предотвращения потенциальных утечек данных

- Отслеживание использования пропускной способности сети для выявления перехватчиков пропускной способности

- Хранение захваченных данных локально для оптимальной защиты данных

Из этой статьи вы узнаете, как использовать программное обеспечение для мониторинга компьютеров, чтобы следить за тем, что пользователь делает в своем веб-браузере, типы отчетов, предлагаемые программным обеспечением для мониторинга компьютеров CurrentWare, и как получить бесплатную пробную версию для установки на устройство, которое вы хотите отслеживать и контролировать.

Узнайте больше: Возможности программного обеспечения CurrentWare для мониторинга компьютеров

БЕСПЛАТНАЯ ТЕХНИЧЕСКАЯ ДОКУМЕНТАЦИЯ

Передовой опыт мониторинга сотрудников конфиденциальности сотрудников

Прочтите этот информационный документ, чтобы узнать о передовых методах мониторинга сотрудников на рабочем месте.

Ищете программное обеспечение для управления Интернетом и мониторинга компьютера для ПК с Windows ?

С отмеченным наградами программным обеспечением CurrentWare для повышения производительности и безопасности вы можете:

- Отслеживать продуктивность сотрудников : Просматривать, тратится ли рабочее время на социальные сети или связанные с работой задачи

- Отслеживание посещенных веб-сайтов: Просмотр посещаемых веб-сайтов, времени просмотра пользователем и активности использования веб-сайта

- Захват снимков экрана: Записывайте автоматические снимки экрана, когда ваш пользователь посещает определенный веб-сайт или использует определенное приложение.

- Скрытый режим: Установите шпионское программное обеспечение Windows с включенным скрытым или прозрачным режимами, чтобы удовлетворить ваши требования конфиденциальности.

- Мониторинг пользователей и компьютеров : Получение отчетов о целевом компьютере и конкретных пользователях компьютеров. Просмотрите сводные данные или узнайте, какой именно пользователь несет ответственность за злоупотребление пропускной способностью и низкую производительность

- Мониторинг пропускной способности: Посмотрите, сколько данных отправляется и принимается каждым компьютером и пользователем, чтобы диагностировать проблемы со скоростью сети и выявлять перегрузки пропускной способности, которые мешают сетевым подключениям компьютеров.

Получить бесплатную пробную версию

Чат с CurrentWare

Что такое компьютерное шпионское ПО?

Решения для мониторинга компьютеров можно разделить на две отдельные категории: компьютерные программы, которые позволяют назначенным администраторам отслеживать использование компьютеров на управляемых ими устройствах, и вредоносные программы-шпионы, которые используются для непреднамеренной кражи данных в зараженных системах.

Невредоносное шпионское программное обеспечение для ПК может использоваться работодателем для наблюдения за сотрудником, который использует компьютер, принадлежащий компании. Стелс-мониторинг (инкогнито-мониторинг) используется в качестве проактивной меры защиты для предупреждения руководителей и сотрудников службы безопасности о неправомерном или опасном поведении своих сотрудников, не позволяя им видеть систему компьютерного мониторинга.

Шпионское программное обеспечение для ПК можно развертывать удаленно через серверы компании на контролируемых устройствах, что позволяет распространять программное обеспечение среди удаленных сотрудников. Если в программе включены функции скрытого мониторинга, пользователи не будут знать, что происходит мониторинг компьютера.

Предпочтение скрытого мониторинга по сравнению с прозрачным мониторингом на данном рабочем месте зависит от культуры компании, применимого законодательства и целей мониторинга компьютеров сотрудников.

Примеры программного обеспечения Stealth для мониторинга ПК

- Мониторы использования Интернета: Программное обеспечение для мониторинга активности в Интернете, которое отслеживает посещаемые веб-сайты, использование полосы пропускания, поисковые ключевые слова и время, проведенное в Интернете. Эти программы часто используются для идентификации личного просмотра Интернета в рабочее время.

- Программное обеспечение для мониторинга сотрудников: Инструменты, используемые менеджерами для повышения производительности, обнаружения внутренних угроз, сбора доказательств неправомерных действий и защиты компьютеров от неправомерного использования. Эти функции часто сопровождаются функциями для оповещения назначенного персонала о подозрительной или нежелательной деятельности.

- Программное обеспечение Endpoint Security: Эти типы программного обеспечения отслеживают, как пользователи взаимодействуют с устройствами и файлами, к которым у них есть доступ.

Инструменты мониторинга конечных точек используются предприятиями в качестве упреждающего метода защиты конечных точек, чтобы обеспечить безопасность данных, к которым обращаются устройства.

Инструменты мониторинга конечных точек используются предприятиями в качестве упреждающего метода защиты конечных точек, чтобы обеспечить безопасность данных, к которым обращаются устройства. - Шпионское ПО: Вредоносные программы, используемые для тайной записи устройств и кражи данных. Эти программы имеют функции, которые используются для шпионажа и кражи данных, такие как кейлоггер для захвата каждого нажатия клавиши; кейлоггеры часто используются для удаленного слежения за онлайн-разговорами и кражи паролей.

Законно ли компьютерное шпионское ПО?

В США и Канаде мониторинг сотрудников, как правило, является совершенно законным методом обеспечения защиты и ответственного использования активов компании. В зависимости от законодательства, относящегося к вашей юрисдикции и отрасли, могут быть дополнительные юридические требования, касающиеся таких тем, как информированное согласие сотрудников, установление законной деловой необходимости и защита данных мониторинга сотрудников.

Как использовать шпионское программное обеспечение для ПК на законных основаниях

- Информированное согласие: Даже если само шпионское программное обеспечение Windows будет работать дискретно, лучше всего предупреждать контролируемых пользователей о том, что принимаются меры по мониторингу. Чтобы продемонстрировать, что информированное согласие было получено, следует сохранять письменные подтверждения принятия политики мониторинга.

- Законная потребность: При внедрении шпионского программного обеспечения для ваших ПК вы должны убедиться, что осуществляемое отслеживание имеет законное коммерческое использование. Чрезмерный мониторинг без уважительной причины может считаться нарушением законодательства о конфиденциальности.

- Пропорциональность: После определения ваших законных бизнес-потребностей в наблюдении за сотрудниками вы должны рассмотреть преимущества решения по сравнению с влиянием на конфиденциальность ваших сотрудников.

Если менее инвазивные меры мониторинга могут дать такие же результаты, лучше соответствующим образом скорректировать метод мониторинга.

Если менее инвазивные меры мониторинга могут дать такие же результаты, лучше соответствующим образом скорректировать метод мониторинга. - Надлежащее использование: Так же, как вам нужна законная необходимость контролировать сотрудников, вы также должны гарантировать, что данные, собранные с информированного согласия, используются ответственно и для цели, для которой было предоставлено согласие. Если вы намерены использовать программу компьютерного шпионажа для обеспечения надлежащего использования технологий и связанных с ними активов, те же самые данные не должны также использоваться при служебной аттестации.

- Защита данных: Данные мониторинга сотрудников должны рассматриваться как очень конфиденциальные и должным образом защищаться. В зависимости от функций шпионского программного обеспечения могут быть снимки экрана, конфиденциальные поисковые запросы или история просмотров, которые носят конфиденциальный характер.

- Персональные устройства: Если на вашем рабочем месте сотрудники могут использовать личные устройства для работы (известное как «Принеси свои собственные устройства» (BYOD)), эти устройства не следует контролировать, поскольку существует высокий риск для конфиденциальности пользователя.

- Программное обеспечение для удаленного мониторинга: Если программное обеспечение для мониторинга предназначено для удаленного управления персоналом, отслеживаемые устройства должны принадлежать компании. В качестве альтернативы можно использовать программное обеспечение для удаленного мониторинга, которое отслеживает, как пользователи взаимодействуют с сетью компании с помощью методов удаленного доступа, таких как VPN.

Мониторинг рабочего места

Шаблон политики

- Сообщите о намерении вашей компании контролировать сотрудников на рабочем месте

- Установите требования к конфиденциальности на рабочем месте для сотрудников

- Соответствие требованиям прозрачности для соблюдения законов о конфиденциальности

Начните сегодня — Загрузите БЕСПЛАТНЫЙ шаблон и настройте его в соответствии с потребностями вашей организации.

Получите БЕСПЛАТНЫЙ шаблон

Программное обеспечение для компьютерного шпионажа для ПК

Отмеченное наградами программное обеспечение CurrentWare для мониторинга компьютеров BrowseReporter позволяет удаленно контролировать целевой ПК с удобной центральной консоли.

Чтобы приступить к работе, просто подпишитесь на бесплатную пробную версию, установите центральную консоль решения для мониторинга на компьютер менеджера, затем установите агент на целевой компьютер. С консоли вы можете использовать программное обеспечение для мониторинга и управления каждым контролируемым компьютером в вашей сети.

Отчеты BrowseReporter об онлайн-активности и компьютерной активности показывают вам, что ваши пользователи делают на своих компьютерах. Вы можете просматривать их веб-историю, видеть, какие приложения использовались на их компьютерах, и продолжать удаленный мониторинг и управление, даже когда ваши пользователи переезжают в новое место.

Примечание. BrowseReporter можно установить на устройство Windows, терминальный сервер или виртуальный рабочий стол Citrix. В настоящее время он не подходит для мониторинга Mac. Чтобы использовать его на компьютере Mac, вам необходимо установить его на виртуальную машину Windows. Для получения самой актуальной информации см. наши системные требования

наши системные требования

Получить бесплатную пробную версию

Чат с CurrentWare

Отслеживание посещенных веб-сайтов и другой онлайн-активности

Просмотреть дополнительные отчеты

Делать снимки экранов компьютеров пользователей используются приложения или веб-сайты. Таким образом, вы можете точно видеть, что было на их экране в то время.

Заключение

Удаленный мониторинг компьютера может быть эффективным инструментом для отслеживания времени, обнаружения небезопасного просмотра Интернета и проверки того, что сотрудники используют свои устройства надлежащим образом. Пока мониторинг осуществляется с соблюдением конфиденциальности и прозрачности, ваши штатные и удаленные работники могут отслеживаться как часть вашей стратегии производительности и безопасности данных.

Повысьте производительность сотрудников с помощью BrowseReporter

Готовы получить подробные сведения о том, как ваши сотрудники проводят свое время? Обратитесь к команде CurrentWare за демонстрацией BrowseReporter, программного обеспечения для мониторинга сотрудников и компьютеров CurrentWare.

Узнать больше

Связаться с отделом продаж

Spytech Spy Software — Программное обеспечение для мониторинга компьютеров

- Мониторинг All-In-One

- Удаленный компьютер и мобильный мониторинг

- Облачный мониторинг сотрудников

- Мониторинг сети

Наше самое популярное и отмеченное наградами шпионское программное обеспечение для мониторинга компьютеров 22 года , непревзойденный набор функций SpyAgent невидимо отслеживает все использование компьютера и интернет-активность . Сочетая более 20 основных инструментов мониторинга компьютера с удаленным просмотром журналов действий в облаке и по электронной почте, мгновенными оповещениями о поведении и фильтрацией, а также графическими отчетами «10 лучших», SpyAgent позволяет вам записывать, видеть и реагировать на все, что происходит на вашем компьютере. . Забудьте о своих заботах вместе со SpyAgent!

- Подробнее

- Бесплатная пробная версия

- Купить

Удаленно устанавливаемое облачное программное обеспечение для мониторинга компьютеров Realtime-Spy дает вам возможность контролировать ваш ПК или MAC из ЛЮБОГО места. Надежные функции мониторинга Realtime-Spy позволяют вам видеть, что пользователи делают и печатают в режиме реального времени из любого веб-браузера. Realtime-Spy делает снимки экрана активности пользователя и записывает нажатия клавиш, веб-сайты и приложения, чаты и электронные письма, использование файловой системы и многое другое. Графические отчеты Top 10 обобщают популярные действия. Также доступно для Android!

Надежные функции мониторинга Realtime-Spy позволяют вам видеть, что пользователи делают и печатают в режиме реального времени из любого веб-браузера. Realtime-Spy делает снимки экрана активности пользователя и записывает нажатия клавиш, веб-сайты и приложения, чаты и электронные письма, использование файловой системы и многое другое. Графические отчеты Top 10 обобщают популярные действия. Также доступно для Android!

- Подробнее

- Онлайн-демонстрация

- Купить

NetVizor можно удаленно развернуть в вашей сети из центрального местоположения, что позволит вам видеть и записывать все, что делают сотрудники , выполнять задачи удаленного администрирования, просматривать действия пользователей в режиме реального времени и создавать исчерпывающие отчеты о сетевой активности. NetVizor может защитить ваши сетевые активы, предупреждая вас в режиме реального времени, когда пользователи изменяют файлы, перемещают компьютеры, передают данные в другие места или даже когда они используют портативный накопитель.

- Подробнее

- Бесплатная пробная версия

- Купить

SentryPC — это надежное облачное решение для обеспечения безопасности, которое сочетает в себе комплексный удаленный мониторинг компьютеров в режиме реального времени, гибкое управление временем и контроль доступа, фильтрацию содержимого приложений и веб-сайтов, ведение журнала активности, оповещения о поведенческой активности и графические отчеты об использовании компьютера. установить программный пакет. С SentryPC вы можете удаленно контролировать и контролировать, что ваши дети или сотрудники делают в любое время из любого места через веб-браузер. Доступно для ПК, Mac, Chromebook и Android!

- Подробнее

- Онлайн-демонстрация

- Купить

Теперь у вас есть возможность записывать ВСЕ, ЧТО они делают!

Невидимый мониторинг чатов, социальных действий, электронной почты, использования приложений и веб-сайтов, нажатий клавиш и т. д. и Узнайте, что ваш ребенок или сотрудник делает на вашем компьютере сегодня!

д. и Узнайте, что ваш ребенок или сотрудник делает на вашем компьютере сегодня!

- Лучший для macOS

- Лучший для Windows

- Родительский контроль

- Мониторинг сотрудников

- Кейлоггинг

- Удаленный шпионский набор

Realtime-Spy

Мониторинг и шпионаж на вашем ПК, Mac или Android-устройстве из любого места

Spytech Realtime-Spy — это новейшая передовая облачная технология удаленного шпионского программного обеспечения, которая позволяет вам следите за ЛЮБЫМ ПК, Mac или Android, которые у вас есть, ОТКУДА . Realtime-Spy для вашего ПК и Mac можно установить удаленно (физическая установка не требуется), а его журналы активности доступны из любого места — независимо от того, подключен ли удаленный ПК или Mac к сети или нет. Realtime-Spy регистрирует нажатия клавиш, посещенные веб-сайты, запущенные приложения, активность электронной почты, разговоры в чате, снимки экрана и многое другое — в полной скрытности. Realtime-Spy также может показать вам, что пользователи делают и печатают в режиме реального времени.

Realtime-Spy также может показать вам, что пользователи делают и печатают в режиме реального времени.

| Облачный мониторинг | Удаленная установка | Просмотр в режиме реального времени | Полное ведение журнала активности | Снимок экрана | Скрытая операция | Графические отчеты |

Realtime-Spy доступен для Windows , Mac OS , и Android! Идеально подходит для удаленной или физической установки для облачного удаленного мониторинга компьютеров из любого места

- Награды

- Онлайн-демонстрация

- Узнать больше

- Купить сейчас

SpyAgent

Наше шпионское программное обеспечение № 1 для мониторинга компьютеров для Windows

SpyAgent устанавливает планку благодаря отмеченному наградами программному обеспечению для мониторинга компьютеров , которое создает идеальное универсальное шпионское программное обеспечение . Spytech SpyAgent регистрирует все, что делают пользователи: все нажатия клавиш, электронные письма, используемые приложения, окна, посещенные веб-сайты, интернет-соединения, пароли, разговоры в чате и даже снимки экрана. SpyAgent работает в полной скрытности, побеждает популярные детекторы шпионского ПО и предоставляет возможности блокировки веб-сайтов, чатов и приложений. Идеально подходит для наблюдения за другими, кто использует ваш компьютер — детьми, супругами, сотрудниками или гостями!

Spytech SpyAgent регистрирует все, что делают пользователи: все нажатия клавиш, электронные письма, используемые приложения, окна, посещенные веб-сайты, интернет-соединения, пароли, разговоры в чате и даже снимки экрана. SpyAgent работает в полной скрытности, побеждает популярные детекторы шпионского ПО и предоставляет возможности блокировки веб-сайтов, чатов и приложений. Идеально подходит для наблюдения за другими, кто использует ваш компьютер — детьми, супругами, сотрудниками или гостями!

| Комплексное ведение журнала операций | Снимок экрана | Скрытая операция | Фильтрация содержимого | Доставка журнала электронной почты | Оповещения в реальном времени | Графические отчеты |

Идеально подходит для Локальный и удаленный мониторинг активности пользователей на вашем компьютере с Windows

- Награды

- Бесплатная пробная версия

- Узнать больше

- Купить сейчас

SentryPC

Одно решение для всех устройств.

Облачный компьютерный мониторинг, фильтрация и контроль доступа для родителей.

Облачный компьютерный мониторинг, фильтрация и контроль доступа для родителей.

SentryPC позволяет вам контролировать, ограничивать и контролировать доступ и использование вашего ПК, Mac, Chromebook или Android-устройства из любого места . Вы можете контролировать, как долго и когда пользователям разрешено использовать компьютер, запрещать использование определенных программ, блокировать доступ к определенным веб-сайтам, ограничивать доступ к функциям Windows и Mac и т. д. В дополнение к контролю доступа программа также может записывать все действия, включая нажатия клавиш, посещения веб-сайтов, запуск приложений, чаты, снимки экрана и многое другое. Все зарегистрированные действия доступны для просмотра в режиме реального времени из любого места через вашу облачную учетную запись в Интернете.

| Облачное управление | Тайм-менеджмент | Контроль доступа и фильтрация | Полное ведение журнала активности | Просмотр в режиме реального времени | Скрытая операция | Графические отчеты |

SentryPC доступен для Windows, Mac, Android и Chromebook!

Идеально подходит для родителей и работодателей для облачного мониторинга компьютеров, контроля доступа и фильтрации контента

- Награды

- Онлайн-демонстрация

- Узнать больше

- Купить сейчас

SentryPC

Одно решение для всех устройств.

Облачный мониторинг сотрудников, учет рабочего времени, фильтрация и контроль доступа.

Облачный мониторинг сотрудников, учет рабочего времени, фильтрация и контроль доступа.

Программное обеспечение для мониторинга компьютеров SentryPC позволяет вам контролировать, ограничивать и отслеживать доступ сотрудников к вашему ПК, Mac, Chromebook или Android-устройствам и их использование из любого места . Вы можете контролировать, как долго и когда сотрудникам разрешено использовать компьютер, запрещать использование определенных программ, блокировать доступ к определенным веб-сайтам, ограничивать доступ к функциям Windows и Mac, отслеживать использование переносных дисков и файлов и многое другое. В дополнение к контролю доступа SentryPC также может записывать все действия, включая нажатия клавиш, посещения веб-сайтов, запущенные приложения, чаты, снимки экрана и многое другое. Все зарегистрированные действия доступны для просмотра в режиме реального времени из любого места через вашу облачную учетную запись в Интернете. Подробные отчеты, сводки и диаграммы упрощают просмотр всех записанных устройств и действий.

| Облачное управление | Тайм-менеджмент | Контроль доступа и фильтрация | Полное ведение журнала активности | Просмотр в режиме реального времени | Скрытая операция | Графические отчеты |

SentryPC доступен для Windows, Mac, Android и Chromebook!

Идеально подходит для родителей и работодателей для облачного мониторинга компьютеров, контроля доступа и фильтрации контента

- Награды

- Онлайн-демонстрация

- Узнать больше

- Купить сейчас

Spytech Remote Spy Suite

Наш самый мощный пакет шпионских программ для Windows

Наш Spy Suite объединяет SpyAgent и нашу облачную службу SpyAnywhere в один пакет для создания мощного программного решения для удаленного шпионажа и удаленного мониторинга компьютеров . Удаленно просматривайте все журналы действий пользователей, которые SpyAgent создает в режиме реального времени, имея при этом возможность удаленно управлять функциями SpyAgent и осуществлять мониторинг через веб-браузер. Spy Suite представляет собой идеальный инструмент для удаленного и локального мониторинга компьютеров, фильтрации контента и администрирования.

Удаленно просматривайте все журналы действий пользователей, которые SpyAgent создает в режиме реального времени, имея при этом возможность удаленно управлять функциями SpyAgent и осуществлять мониторинг через веб-браузер. Spy Suite представляет собой идеальный инструмент для удаленного и локального мониторинга компьютеров, фильтрации контента и администрирования.

| Облачный мониторинг | Пульт дистанционного управления | Просмотр в режиме реального времени | Полное ведение журнала активности | Скрытая операция | Оповещения в реальном времени | Графические отчеты |

Идеально подходит для Облачный удаленный компьютер Мониторинг вашего ПК с Windows из любого места

- Награды

- Бесплатная пробная версия

- Узнать больше

- Купить сейчас

Некоторые функции нашего программного обеспечения для мониторинга компьютеров.

..

..

Real-time Monitoring from Anywhere

Secure Stealth Monitoring

Graphical Reports & Overviews

Real-time Behavior Filtering & Alerts

Keystroke Logger

Application Usage Tracking

Регистрация использования веб-сайта и поиска

Запись экрана

Запись социальной активности, электронной почты и чатов

Отслеживание активного и бездействующего использования компьютера

Регистрация операций с файлами и документами

Запись с микрофона и веб-камеры

И многое другое!

Решения для мониторинга на любой вкус

От локализованных программных решений для мониторинга компьютеров с опциональным удаленным мониторингом до облачных решений для «шпионажа из любого места» — у Spytech есть решение для ваших потребностей в мониторинге.

Локализованные программные решения для мониторинга компьютеров

«Я хочу получить доступ к моему отслеживаемому компьютеру для просмотра журналов и получения отчетов по электронной почте.»

Облачные программные решения для мониторинга компьютеров

«Я хочу контролировать свой компьютер из любого места и в любое время».

Программные решения для централизованного мониторинга сети

«Мне нужно централизованное локальное или облачное решение для мониторинга моих сетевых компьютеров».

Почему стоит выбрать

Spytech ?

- Отмеченное наградами программное обеспечение

- Более 24 лет опыта работы на рынке

- Круглосуточная поддержка и помощь

Компания Spytech получила сотни наград на веб-сайтах с обзорами и загрузкой программного обеспечения.

Spytech — проверенный исполнитель.

Spytech Software and Design, Inc. разрабатывает и совершенствует свое программное обеспечение с 1998 года. В то время как конкуренты изо всех сил стараются соответствовать нашему программному обеспечению для мониторинга компьютеров, мы уже много лет присутствуем на рынке — тестируем и совершенствуем наше программное обеспечение, чтобы наши клиенты всегда получали продукт высшего класса.

Годы прислушивания к отзывам клиентов и совершенствованию превратили наше программное обеспечение в решения безопасности мирового класса, от которых выигрывают родители, семьи, школы, учреждения и корпорации.

- Более Два десятилетия совершенствования и улучшения программного обеспечения

- Более 200 высших наград с сайтов обзоров и условно-бесплатных/загружаемых сайтов

- Миллионы загрузок по всему миру

- Клиентский опыт ведет к инновациям. Мы слушаем вас!

Мы поможем вам, если у вас возникнут проблемы!

Если у вас возникнут вопросы или проблемы с нашим программным обеспечением, Spytech поможет вам.

Иногда бывает еще хуже: велика

Иногда бывает еще хуже: велика Остерегайтесь подобного рода приманок, поскольку установка таких программ

Остерегайтесь подобного рода приманок, поскольку установка таких программ Эти устройства занимают

Эти устройства занимают Банковские троянские программы могут быть нацелены против самых разных игроков

Банковские троянские программы могут быть нацелены против самых разных игроков

Обращайте внимание на

Обращайте внимание на Таким образом, мы можем

Таким образом, мы можем

Инструменты мониторинга конечных точек используются предприятиями в качестве упреждающего метода защиты конечных точек, чтобы обеспечить безопасность данных, к которым обращаются устройства.

Инструменты мониторинга конечных точек используются предприятиями в качестве упреждающего метода защиты конечных точек, чтобы обеспечить безопасность данных, к которым обращаются устройства. Если менее инвазивные меры мониторинга могут дать такие же результаты, лучше соответствующим образом скорректировать метод мониторинга.

Если менее инвазивные меры мониторинга могут дать такие же результаты, лучше соответствующим образом скорректировать метод мониторинга.