Terminal server windows 2018 server: Установка и активация сервера лицензирования RDS на Windows Server 2019/2016

Содержание

Установка и активация сервера лицензирования RDS на Windows Server 2019/2016

В это статье мы рассмотрим процесс установки, настройки и активации роли сервера лицензирования удаленных рабочих столов (Remote Desktop Licensing) на базе Windows Server 2019 и 2016, а также процедуру установки и активации клиентских терминальных (RDS CAL).

Напомню, что после установки роли терминального сервера Remote Desktop Session Host, пользователи могут использовать его только в течении пробного периода 120 дней, после окончания которого возможность подключения к удаленному RDS серверу пропадает. Согласно схеме лицензирования Microsoft, все пользователи или устройства, подключающиеся к рабочему столу RDS сервера, должны быть лицензированы. Для учета и выдачи терминальных лицензий (RDS CAL) существует отдельная служба в роли RDS — Remote Desktop License Server.

Содержание:

- Установка роли Remote Desktop Licensing в Windows Server 2019/2016

- Активация сервера лицензий RDS в Windows Server

- Типы клиентских терминальных лицензий (RDS CAL)

- Установка клиентских лицензий RDS CAL в Windows Server 2019/2016

- Отчеты об использовании лицензий CAL на RDS

- Удаление RDS CAL с сервера лицензирования

- Настройка серверов RDSH на использование сервера лицензий RDS

Установка роли Remote Desktop Licensing в Windows Server 2019/2016

Вы можете установить компонент Remote Desktop Licensing на любом сервере домена, не обязательно устанавливать его на одном из серверов фермы RDSH.

Переда началом установки сервера лицензирования RDS нужно добавить данный хост (или убедиться, что у вас есть право на добавление) в доменную группу Terminal Server License Servers, иначе сервер не сможет выдать CAL типа RDS Per User пользователям домена.

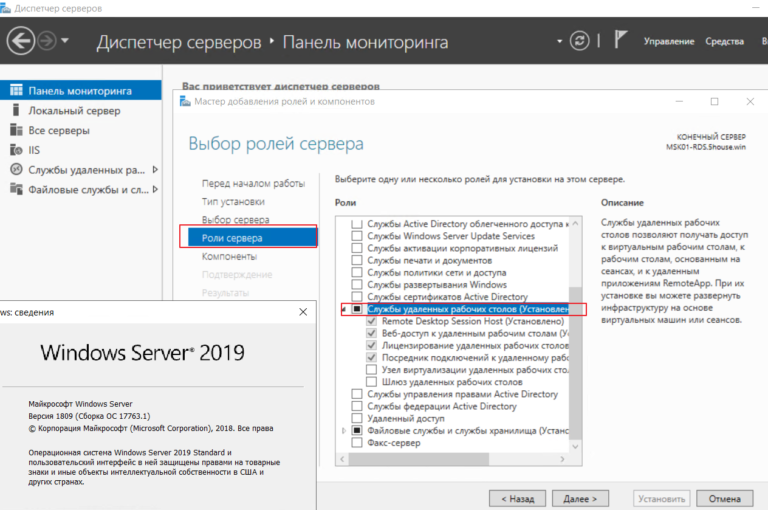

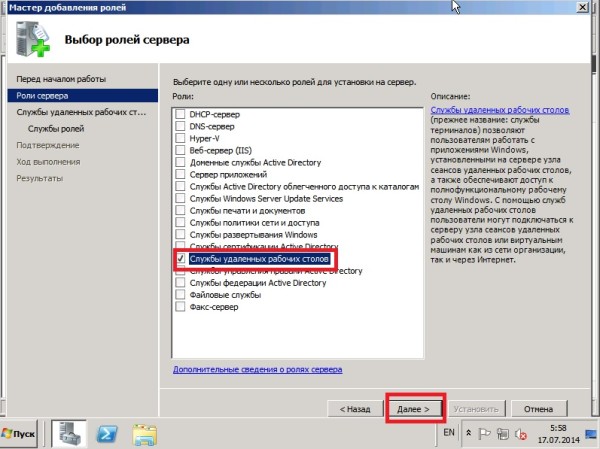

Установить службу Remote Desktop Licensing можно через консоль Server Manager. Для этого в мастере Add Roles and Features выберите роль Remote Desktop Services.

В качестве компонента роли нужно выбрать службу Remote Desktop Licensing.

Осталось дождаться окончания установки роли.

Для управления службой RDS-Licensing используется консоль Remote Desktop Licensing Manager —

licmgr.exe

.

В Windows Server стандартные компоненты и роли проще всего установить с помощью PowerShell. Для установки службы лицензирования RDS и утилиты RD Licensing Diagnoser достаточно выполнить одну команду:

Install-WindowsFeature RDS-Licensing –IncludeAllSubFeature -IncludeManagementTools

Для вывода списка RDS служб, установленных на сервере, используйте команду:

Get-WindowsFeature -Name RDS* | Where installed

Активация сервера лицензий RDS в Windows Server

Чтобы сервер лицензирования RDS мог выдавать лицензии клиентам, его необходимо активировать. Для этого, откройте консоль Remote Desktop Licensing Manager (licmgr.exe), щелкните ПКМ по имени вашего сервера и выберите пункт меню Activate Server.

Для этого, откройте консоль Remote Desktop Licensing Manager (licmgr.exe), щелкните ПКМ по имени вашего сервера и выберите пункт меню Activate Server.

Запустится мастер активации сервера лицензирования RDS, в котором нужно будет выбрать желаемый метод активации. Если ваш сервер имеет доступ в Интернет, он может автоматически подключиться к серверам Microsoft. Если доступа в интернет с сервера нет, можно активировать сервер через веб браузер или по телефону.

Далее нужно будет заполнить ряд информации о вашей организации (часть полей является обязательными).

Осталось нажать кнопку Finish.

Щелкните в консоли по имени сервера правой клавишей и выбрать пункт Review Configuration. Здесь можно убедиться, что данный сервер лицензий RDS является активированным и может быть использован для активации RDS клиентов в домене.

- This license server is a member of the Terminal Server License Servers group in Active Directory.

This license server will be able to issue RDS Per User CALs to users in the domain, and you will be able to track the usage of RDS Per User CALs.

This license server will be able to issue RDS Per User CALs to users in the domain, and you will be able to track the usage of RDS Per User CALs. - This license server is registered as a service connection point (SCP) in Active Directory Domain Services.

Типы клиентских терминальных лицензий (RDS CAL)

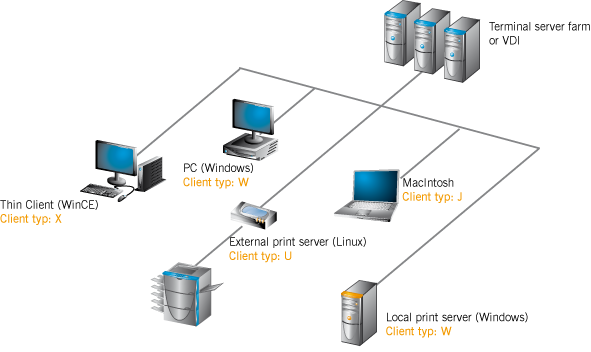

Каждый пользователь или устройство, которое подключается к серверам Remote Desktop Session Host, должно иметь клиентскую лицензию (CAL — client access license). Есть два типа терминальных CAL.

- На устройство (Per Device CAL) – это постоянный тип лицензии, назначающийся компьютеру или устройству, которое подключается к RDS серверу более одного раза (при первом подключении устройства ему выдается временная лицензия). Данные лицензии не являются конкурентными, т.е. если у вас 10 лицензий Per Device, то к вашему RDS серверу смогут подключится всего 10 компьютеров.

Актуальная OVL лицензия называется так:

Актуальная OVL лицензия называется так:

WinRmtDsktpSrvcsCAL 2019 SNGL OLV NL Each AP DvcCAL - На пользователя (Per User CAL) – такой тип лицензии позволяет одному пользователю подключиться к серверу RDS с любого количества компьютеров/устройств. Данный тип лицензий привязывается к учетной записи пользователя в Active Directory, но выдается не навсегда, а на определенный период времени. Лицензия выдается на срок от 52 до 89 дней (случайное число). Актуальная Open Value лицензия этого типа называется так:

WinRmtDsktpSrvcsCAL 2019 SNGL OLV NL Each AP UsrCAL

.Если вы попытаетесь использовать RDS CAL Per User 2019 в рабочей группе (не в домене), то RDSH сервер будет каждые 60 минут принудительно завершать сеанс пользователей с сообщением: “Проблема с лицензией удаленных рабочих столов и ваш сеанс будет завершен через 60 мин / There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes ”.

Поэтому для RDS серверов в среде workgroup нужно использовать только лицензирование на устройство — Per Device RDS CAL.

Поэтому для RDS серверов в среде workgroup нужно использовать только лицензирование на устройство — Per Device RDS CAL.

Установка клиентских лицензий RDS CAL в Windows Server 2019/2016

Теперь на сервер лицензирования нужно установить приобретенный пакет терминальных лицензий (RDS CAL).

В консоли Remote Desktop Licensing Manager щелкните ПКМ по серверу и выберите Install Licenses.

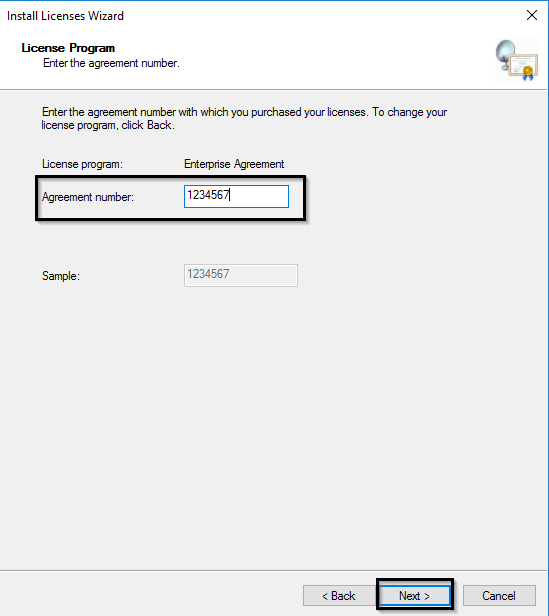

Выберите способ активации (автоматически, через веб или по телефону) и программу лицензирования (в нашем случае Enterprise Agreement).

В сеть утекло уже довольно много enterprise agreement номеров для RDS (4965437). Найти номера думаю, не составит проблемы. Обычно даже не нужно искать кряки или активаторы.

Следующие шаги мастера зависят от того, какой тип лицензирования выбран. В случае Enterprise Agreement нужно указать его номер. Если выбран тип лицензирования License Pack (Retail Purchase), нужно будет указать 25-символьный ключ продукта, полученный от Microsoft или партнера.

Укажите тип продукта (Windows Server 2016 или 2019), тип лицензии (RDS Per User CAL) и количество терминальных лицензий, которые нужно установить на сервере.

После этого, сервер может выдавать лицензии (RDS CAL) клиентам.

Вы можете сконвертировать RDS лицензии User CAL в Device CAL (и наоборот) с помощью контекстного меню Convert Licenses в консоли RD Licensing Manager.

Если у вас закончились свободные лицензии, вы можете отозвать ранее выданные лицензии RDS Device CAL для неактивных компьютеров с помощью следующего скрипта PowerShell:

$RevokedPCName=”msk-pc2332”

$licensepacks = Get-WmiObject win32_tslicensekeypack | where {($_.keypacktype -ne 0) -and ($_.keypacktype -ne 4) -and ($_.keypacktype -ne 6)}

$licensepacks.TotalLicenses

$TSLicensesAssigned = gwmi win32_tsissuedlicense | where {$_.licensestatus -eq 2}

$RevokePC = $TSLicensesAssigned | ? sIssuedToComputer -EQ $RevokedPCName

$RevokePC.Revoke()

Можно отозвать до 20% Per-Device RDS CALs. Per-User CALs отозвать нельзя.

Per-User CALs отозвать нельзя.

Отчеты об использовании лицензий CAL на RDS

В консоли управления CAL лицензиями RDS можно сформировать отчет по использованию лицензий. Для этого в контекстном меню сервера выберите Create Report -> CAL Usage.

Однако, я предпочитаю использовать PowerShell для построения отчетов об использовании RDS CAL.

Следующий скрипт покажет оставшееся количество лицензий во всех паках RDS CAL:

Import-Module RemoteDesktopServices -ErrorAction Stop

Set-Location -Path 'rds:' -ErrorAction Stop

$licenses = (Get-Item -Path RDS:\LicenseServer\LicenseKeyPacks\* | Where-Object Name -Like "-Per User-*").Name

$total=0;

$issued=0;

foreach ($license in $licenses) {

$count=(Get-Item -Path RDS:\LicenseServer\LicenseKeyPacks\$license\TotalLicenses).CurrentValue

$total= $total + $count

$count2=(Get-Item -Path RDS:\LicenseServer\LicenseKeyPacks\$license\IssuedLicensesCount). CurrentValue

CurrentValue

$issued= $issued + $count2

}

$available = $total - $issued

Write-Host "Total Licenses available: $available"

Вы можете запускать этот PowerShell скрипт через Zabbix и генерировать алерт, если оставшееся количество лицензий меньше, например, 5.

Следующий скрипт позволит получить таблицу по использованию Per User лицензий:

Import-Module RemoteDesktopServices -ErrorAction Stop

Set-Location -Path 'rds:' -ErrorAction Stop

$path = “C:\Logs\Reports\RDS_CAL_Report.csv”

$fileName = (Invoke-WmiMethod Win32_TSLicenseReport -Name GenerateReportEx).FileName

$fileEntries = (Get-WmiObject Win32_TSLicenseReport | Where-Object FileName -eq $fileName).FetchReportEntries(0,0).ReportEntries

$objArray = @()

foreach($entry in $fileEntries){

$objArray += $entry | select User, ProductVersion, CALType, ExpirationDate

$objArray[-1].User = $objArray[-1].User.Split('\') | select -Last 1

$time = $objArray[-1].ExpirationDate. Split('.') | select -first 1

Split('.') | select -first 1

$objArray[-1].ExpirationDate = [datetime]::ParseExact($time, "yyyyMMddHHmmss", $null)

}

$objArray | Export-Csv -Path $path -Delimiter ',' -NoTypeInformation

Удаление RDS CAL с сервера лицензирования

Если вы хотите перенести свой набор лицензий RDS CAL с одного сервера лицензирования Remote Desktop на другой, вы можете удалить установленные лицензии с сервера лицензирования с помощью PowerShell.

Следующая команда выведет список установленных пакетов RDS лицензий на сервере:

Get-WmiObject Win32_TSLicenseKeyPack|select-object KeyPackId,ProductVersion,TypeAndModel,AvailableLicenses,IssuedLicenses |ft

Найдите значение KeyPackId для пакета RDS CAL, который нужно удалить и выполите команду:

wmic /namespace:\\root\CIMV2 PATH Win32_TSLicenseKeyPack CALL UninstallLicenseKeyPackWithId KEYPACKID

Также вы можете полностью удалить все наборы CAL, пересоздав базу лицензий RDS. Для этого остановите службу Remote Desktop Licensing:

Для этого остановите службу Remote Desktop Licensing:

Stop-Service TermServLicensing

Переименуйте файл C:\Windows\System32\lserver\TLSLic.edb в C:\Windows\System32\lserver\TLSLic.bak и запустите службу:

Start-Service TermServLicensing

После этого все RDS CAL лицензии будут удалены, и вы должны активировать их заново.

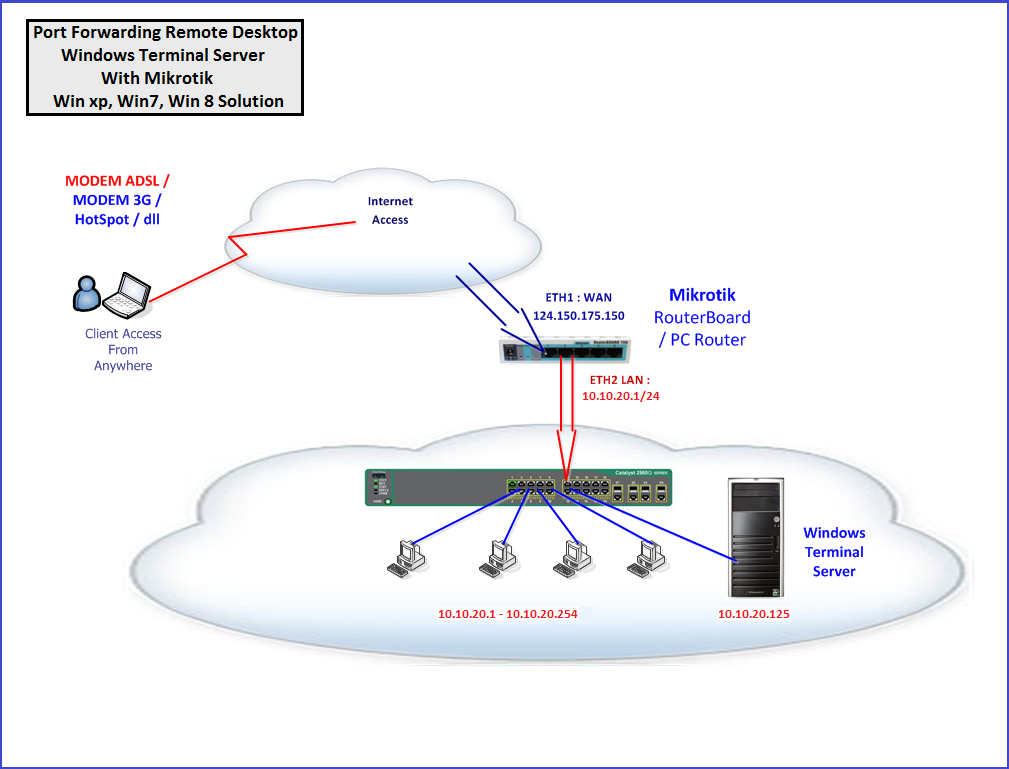

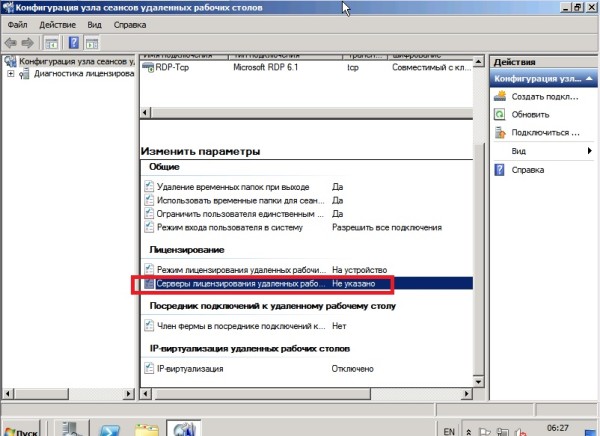

Настройка серверов RDSH на использование сервера лицензий RDS

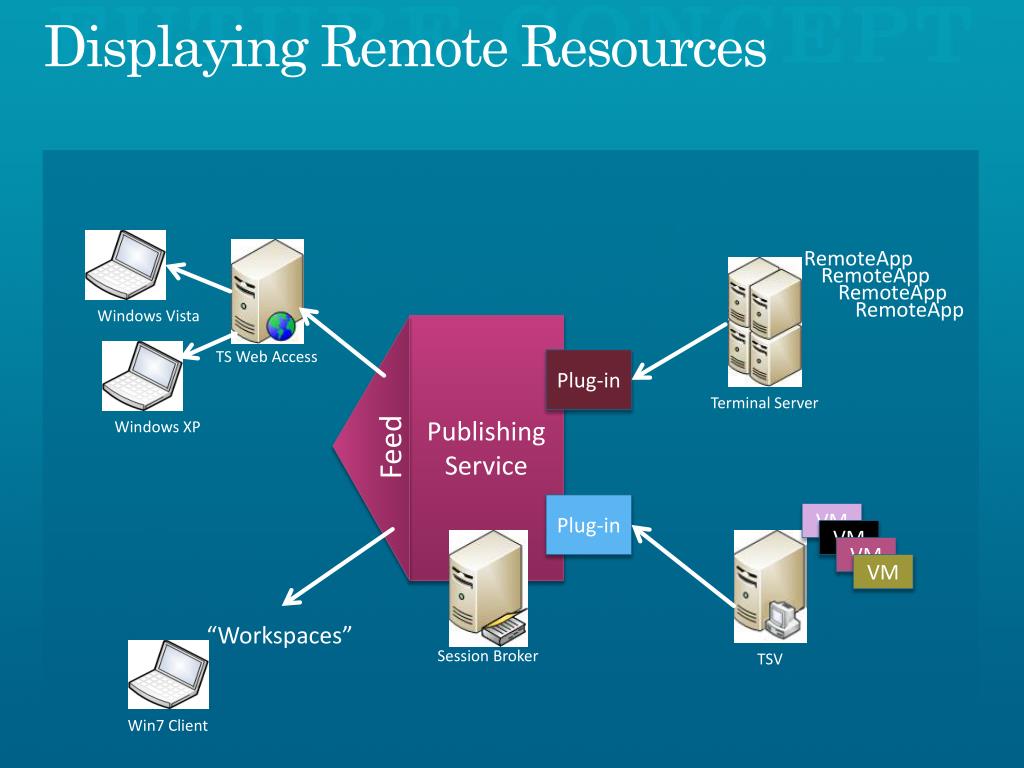

После активации службы сервера лицензирования RDS можно перенастроить терминальные сервера RD Session Host на получение лицензий с данного сервера. Выбрать тип лицензий и указать имя терминального сервера из графического интерфейса Server Manager, с помощью PowerShell или групповой политики.

Чтобы изменить адрес сервера лицензирования на хосте RDS, откройте Server Manager -> Remote Desktop Services -> Collections. В правом верхнем меню “Tasks” выберите “Edit Deployment Properties”.

В настройках перейдите на вкладку RD Licensing, выберите тип лицензирования (Select the Remote Desktop licensing mode) и сервер RDS лицензий (Specify a license server). Нажмите Add -> Ok.

Нажмите Add -> Ok.

Если на RDSH сервере не задан тип лицензирования, вы столкнетесь с ошибкой “Не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов”.

Вы можете изменить адрес сервера лицензирования RDS и тип CAL с помощью PowerShell:

$obj = gwmi -namespace "Root/CIMV2/TerminalServices" Win32_TerminalServiceSetting

Затем укажите желаемый тип лицензирования:

$obj.ChangeMode(4)

Примечание. 4 указывается, если сервер должен использовать тип лицензирования Per User, 2 – если Per Device.

Теперь можно указать имя сервера лицензирования RDS:

$obj.SetSpecifiedLicenseServerList("rds-lic1.winitpro.ru")

И проверить настройки:

$obj.GetSpecifiedLicenseServerList()

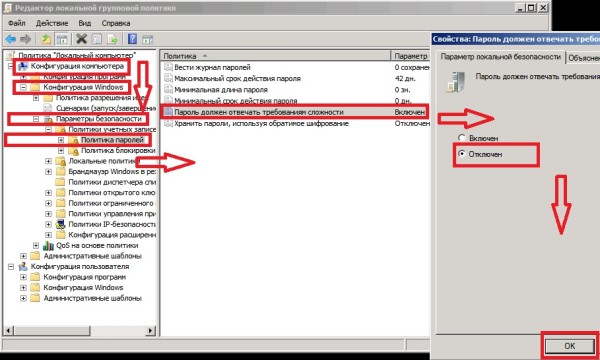

Если вы хотите назначить настройки сервера лицензирования RDS через групповые политики, нужно создать новую GPO и назначить ее на OU с RDS серверами (либо вы можете указать имя сервера лицензирования RDS с помощью локального редактора групповых политик –

gpedit. msc

msc

). Настройки лицензирования задаются в разделе: Computer Configuration -> Policies -> Admin Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing.

В этом разделе имеется 2 интересующие нас политики:

- Use the specified Remote Desktop license servers – здесь указывается адрес сервера лицензирования RDS;

- Set the Remote Desktop licensing mode – выбор метода лицензирования (типа клиентских лицензий – RDS CAL).

Проверить статус сервера лицензий и количество выданных лицензий можно с помощью утилиты Remote Desktop Licensing Diagnoser (lsdiag.msc). Утилиту RD Licensing Diagnoster можно установить на серверах с ролью RDSH через (Server Manager: Features -> Remote Server Administration Tools -> Role Administration Tools -> Remote Desktop Services Tools -> Remote Desktop Licensing Diagnoser Tools).

Если сервер RDSH не настроен на использование сервера лицензий RDS, в консоли Licensing Diagnoser будут присутствовать следующие предупреждения:

- Licenses are not available for this Remoter Desktop Session Host server, and RD Licensing Diagnose has identified licensing problems for the RDSH

- Number of licenses available for clients: 0

- The licensing mode for the Remote Desktop Session Host server is not configured

- Remote Desktop Session Host server is within its grace period, but the RD Session Host server has not been configured with any license server.

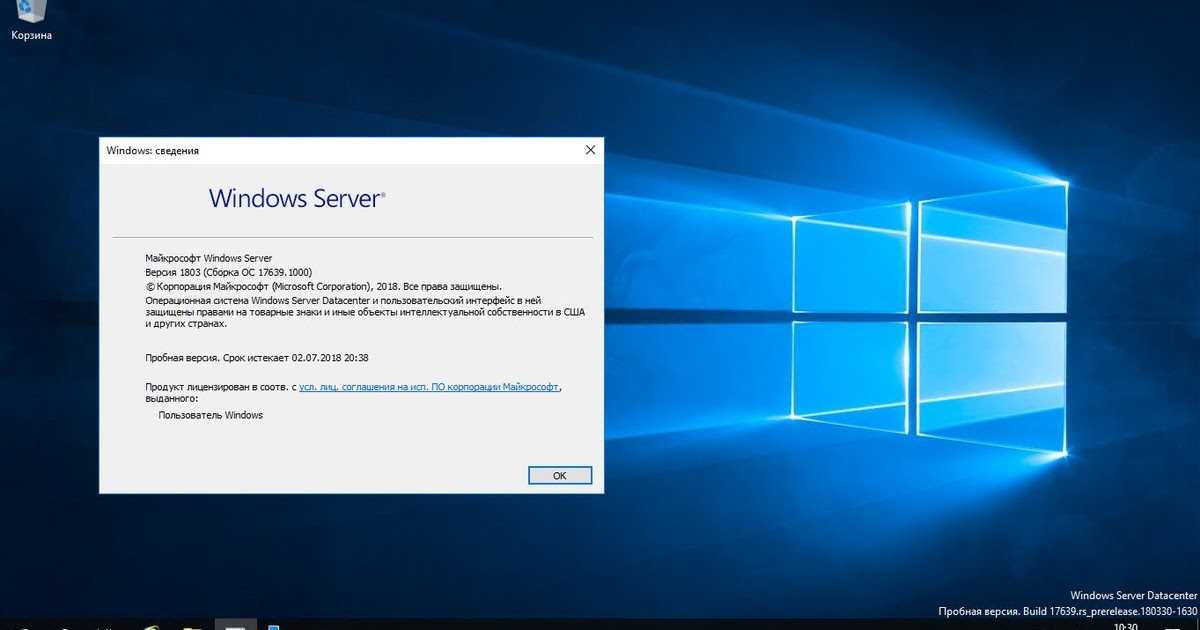

alert] Если вы установили RDSH на ознакомительно редакции Windows Server Evaluation, не забудьте перевести его в полноценную версию согласно инструкции. Без конвертации службы RDSH на таком хосте будут работать только 120 дней даже после того, как вы нацелите его на активированный сервер лицензий RDS.[/alert]

Если предупреждений нет, и вы видите сообщение “RD Licensing Diagnoser did not identify any licensing problems for the Remote Desktop Session Host server”, значит RDSH сервер может получать лицензии RDS CAL для пользователей.

Примечание. В нашем случае после указания нового сервера лицензирования, на RDP клиенте при подключении стала появляться ошибка “The remote session was disconnected because there are no Remote Desktop License Servers available to provide a license”. Решение – удаление ключа L$RTMTIMEBOMB из реестра.

Как развернуть терминальный сервер на Windows Server 2016 — Реальные заметки Ubuntu & Mikrotik

Прочитано:

129 160

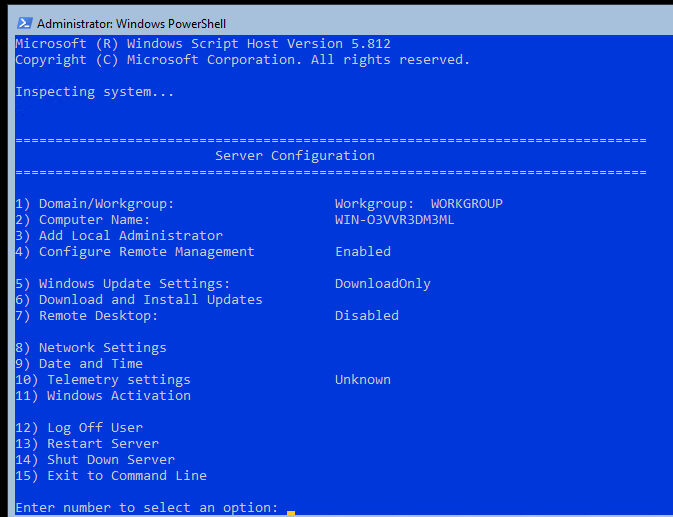

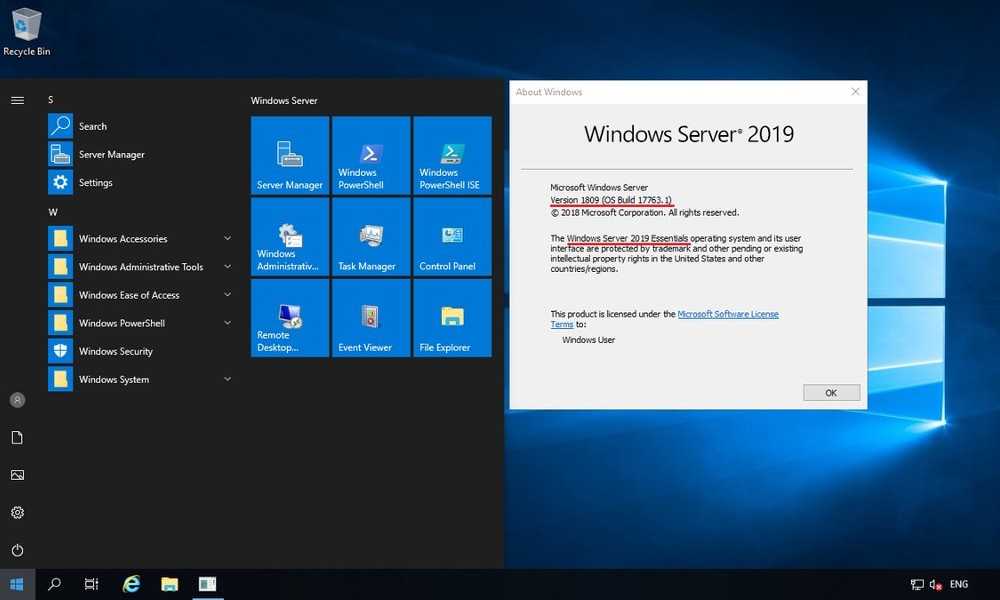

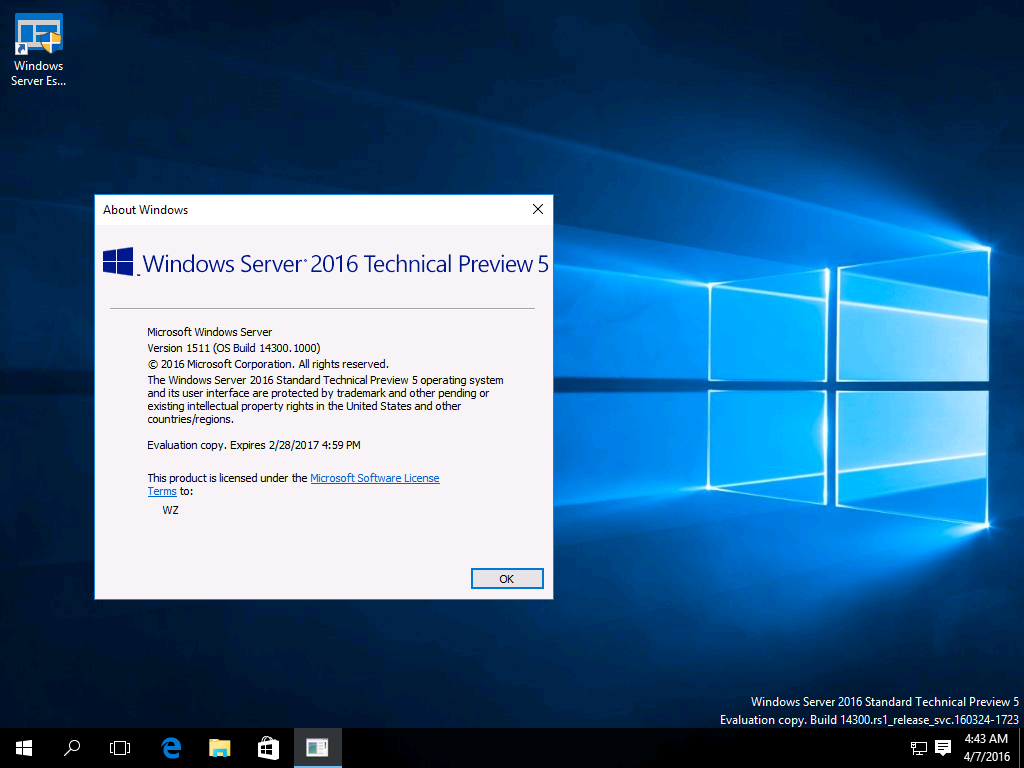

Т.к. на новом рабочем месте используется на всех серверах операционная система Windows Server 2016, то для мне это недоработка, что я еще не расписал для себя в шагах, как и какие действия нужно проделать дабы развернуть терминальный сервер. Я конечно понимаю, что что-то существенного по отношению к Windows Server 2012 R2 я не увижу, но все же мне хочется чтобы в моей работе/моей смене было как можно меньше всяких неожиданностей. Я уже смирился и да же рад, что я могу надеяться только на самого себя.

Hostname: srv-ts

Version: Version 10.0.14393

srv-dc → 192.168.2.2 (AD,DNS,DHCP)srv-ts → 192.168.2.100srv-gw → 192.168. 2.1 (Mikrotik в роли шлюза)

2.1 (Mikrotik в роли шлюза)

На заметку: Возьмите за правило хорошего тона: один логический диск, диск С: это система, к примеру 50-100Gb второй логический диск, диск D: это пользовательские профили, для этой задумки понадобится настроить все по заметке:

Если TS (Terminal Server) в домене то определенными групповыми политиками зарезаем все пользователю, что может повредить терминальному серверу и не относится к рабочему процессу. Так обычно делают если у всех в компании нет рабочего компьютера, а стоит тонкий клиент в котором зашито, что при включении он подключается к терминальному серверу. Только у дизайнеров обычно стационарное рабочее место.

Авторизуюсь в системе с правами локального администратора, а если система в домене то под администратором домена — все действия аналогичны.

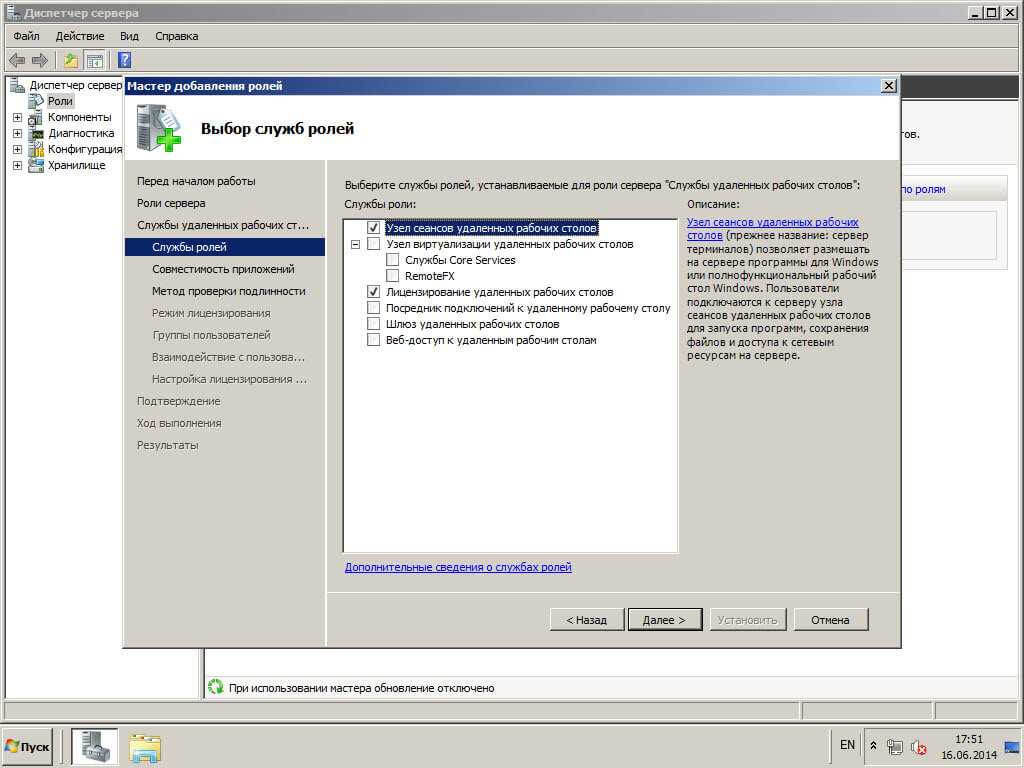

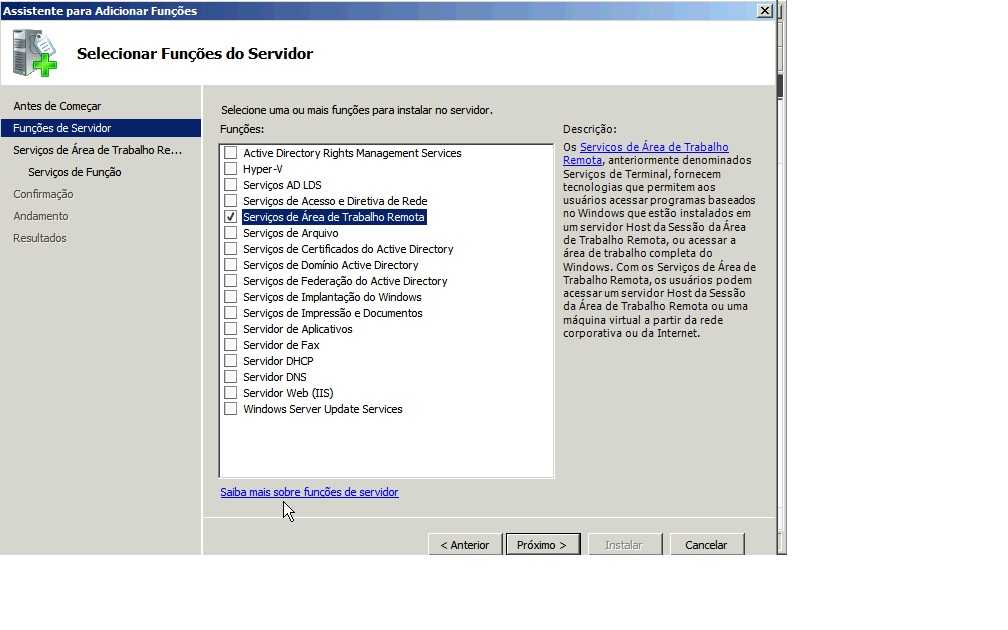

Win + R → control — (Просмотр) Категория — Мелкие значки — Администрирование — Диспетчер серверов — Панель мониторинга — Добавить роли и компоненты — Установка ролей или компонентов — (Выберите сервер из пула серверов): srv-ts 192. 168.2.100 Майкрософт Windows Server 2016 Standard — отмечаю галочкой роль: Службы удаленных рабочих столов, нажимаю «Далее», «Далее», «Далее». Теперь нужно отметить галочками службы ролей для установки Службы удаленных рабочих столов:

168.2.100 Майкрософт Windows Server 2016 Standard — отмечаю галочкой роль: Службы удаленных рабочих столов, нажимаю «Далее», «Далее», «Далее». Теперь нужно отметить галочками службы ролей для установки Службы удаленных рабочих столов:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

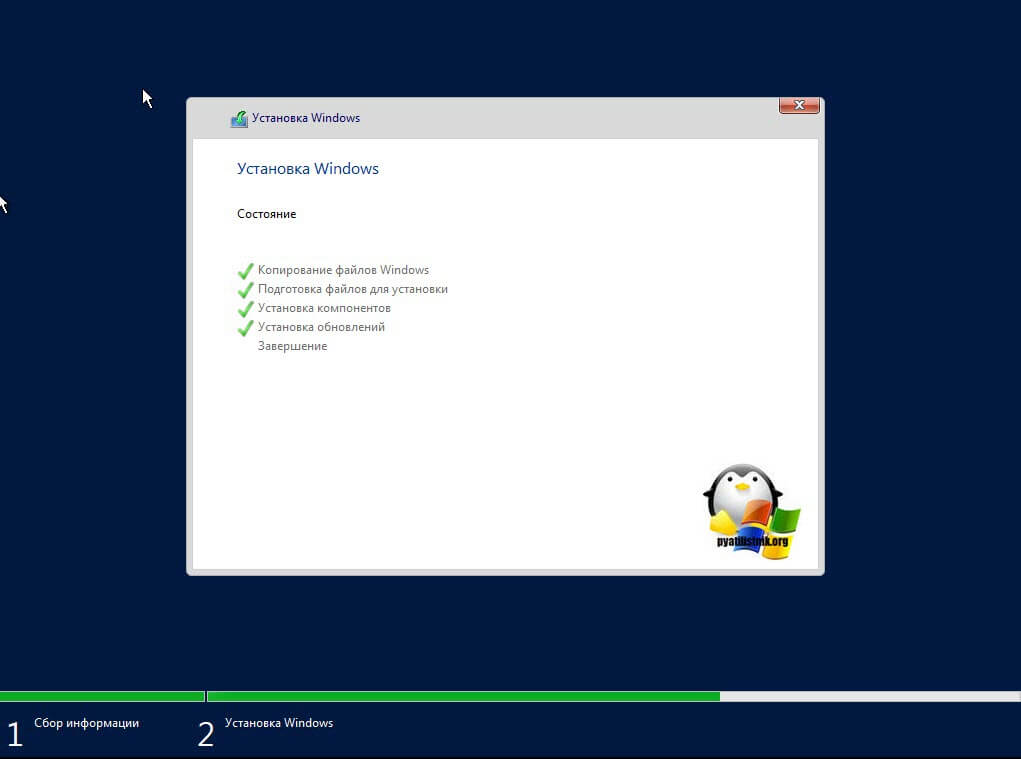

и нажимаю «Далее», «Установить».

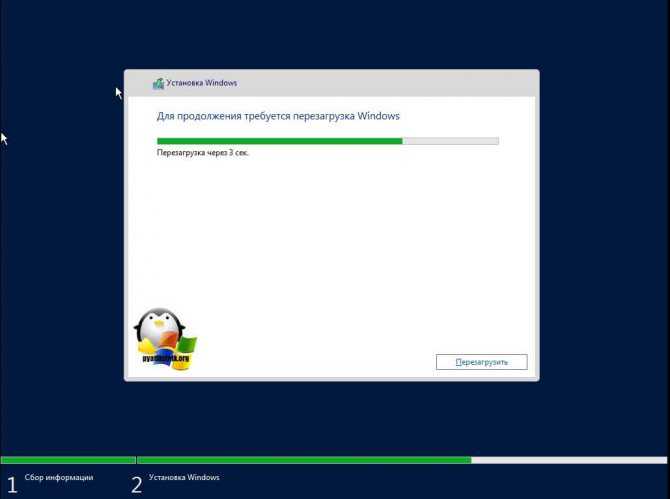

Когда установка будет завершена нужно перезагрузить систему.

После перезагрузки, авторизуюсь в системе и указываю ключи активации с целью возможности удаленного подключения пользователей в размере купленной лицензии или использования ключей найденных на просторах интернета (но так нужно делать только в рамках тестирования, в своих экспериментах, а не для корпоративного использования).

- Login: POLYGON\ekzorchik

- Pass: 712mbddr@

Запускаю оснастку управления лицензированием для службы удаленных рабочих столов:

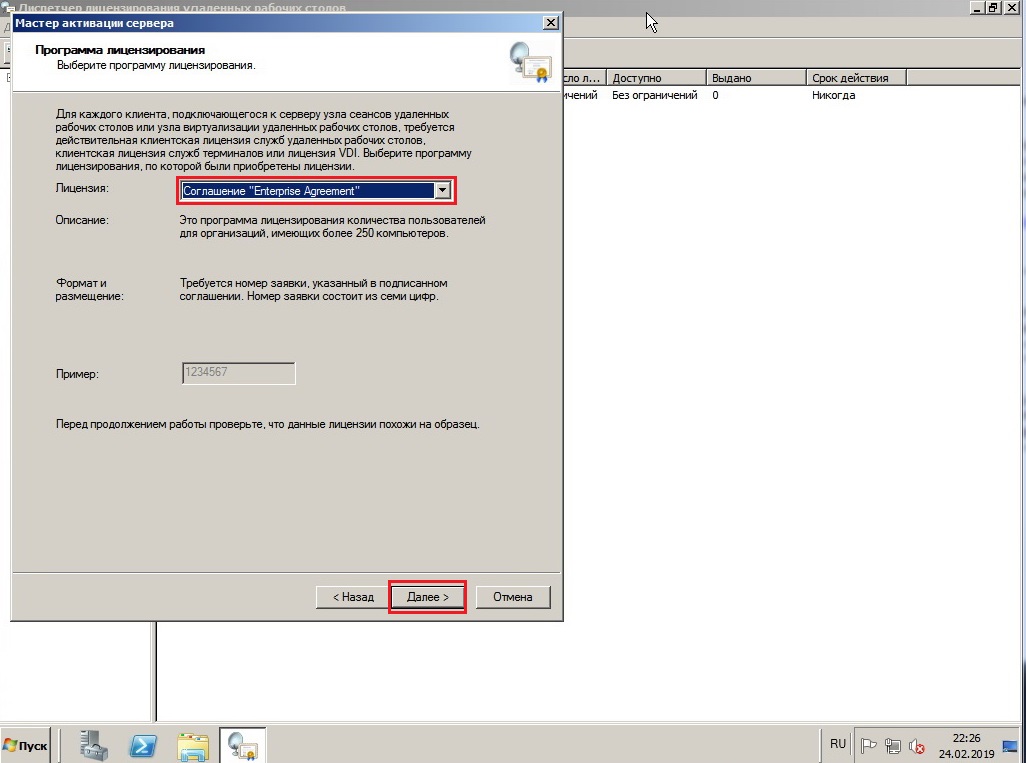

Win + X → «Панель управления»— «Администрирование» — «Remote Desktop Services» — «Диспетчер лицензирования удаленных рабочих столов», разворачиваю «Все серверы» — SRV-TS и через правый клик мышью по именованию данного хоста выбираю пункт из меню: «Активировать сервер», Далее.

В качестве метода активации выбираю: Метод активации: Авто(реком), но вот если в Вашей сети нет доступа в интернет, то этот вариант завершится ошибкой: «Не удалось подключиться к расчетной палате корпорации Майкрофт. Проверьте наличие подключения к Интернету на компьютера, на котором запущен диспетчер лицензирования удаленных рабочих столов» и нажима кнопку «Далее»

Указываю контактную информацию по компании на которую оформлен ключ, поля: Имя (ekzorchik), Фамилия (ekzorchik), Организация (ekzorchik), Страна (Russian) и нажимаю «Далее»

На следующем шаге указываю расширенную контактную информацию Email, Organizational unit, Company address, City, State/province, Postal code (на данном шаге я ничего не указывал), «Далее», а после отмечаю галочкой Start Install Licenses Wizard now и нажимаю Next, Next

Далее выбираю тип купленной лицензии — у меня, как и ранее я публиковал в заметке для Server 2008 R2 это код (Номер лицензионного соглашения) именуемый, как Enterprise Agreement (к примеру наиболее распространенные в интернета: 6565792, 5296992, 3325596 и нажимаю Next, указываю номер лицензионного соглашения:

License program: Enterprise Agreement

Agreement number: 6565792

На заметку: Номер Enterprise Agreement приведенные в этой заметки только для собственного тестирования и изучения, не нарушайте закон.

и нажимаю Next, затем указываю в рамках какого продукта данный номер применим и на кого: либо на учетную запись, либо на компьютер:

- License program: Enterprise Agreement

- Product version: Windows Server 2016

- License type: Клиентская лицензия служб удаленных рабочих столов (на пользователя)

- Quantity: 999

и нажимаю Next, если Вы видите также как и Я надпись: The requested licenses have been successfully installed, то значит Вы активировал Ваш терминальный сервер, по такому принципу как я разобрал выше проделывается и для лицензий на компьютера. После нажимаем кнопку Finish.

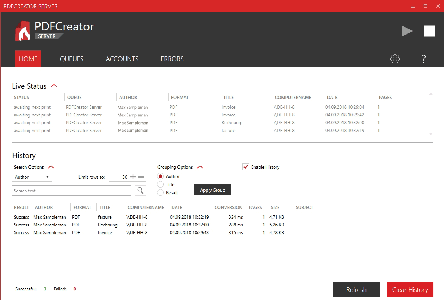

Итоговый вид оснастки RD Licensing Manager должен принять следующий вид:

Т.к. текущий терминальный сервер в домене, то чтобы к нему подключиться нужно просто в домене создать еще одного доменного пользователя, пусть будет

Login: alektest, Password: Aa1234567

Отлично теперь попробую подключиться с любой станции под управлением к развернутому терминальному серверу:

Win + R → mstsc. exe

exe

Компьютер: указываю IP&DNS адрес терминального сервера, в моем случае

Компьютер: srv-ts

Пользователь: alektest

и нажимаю «Подключить», ввожу пароль Aa1234567 и нажимаю OK, но не тут то было в ответ получаю сообщение: «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему».

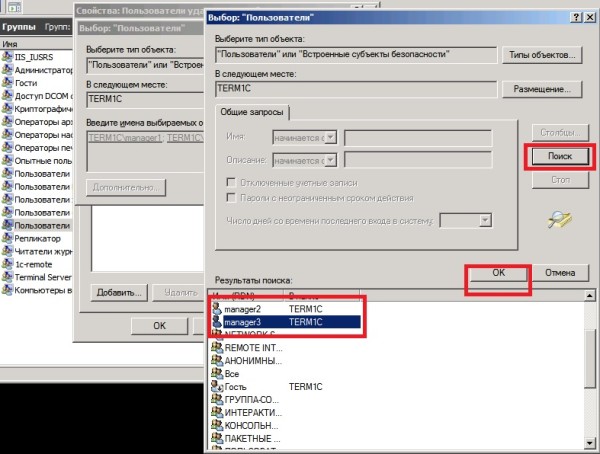

Кстати все правильно, нужно на терминальном сервере в группу: Win + R → control.exe — «Администрирование» — «Управление компьютером» — «Локальные пользователи и группы» — «Группы» — «Пользователи удаленного рабочего стола» добавить доменного пользователя или группу пользователей, но добавлять всех прошедших проверку я не рекомендую. Доступ к сервисам нужно выдавать по необходимости, а не по принципу чтобы был. Пробую еще раз подключиться под учетной записью alektest и все получилось:

Может так случиться, что в процессе подключения нужно будет отметить галочкой что не нужно в дальнейшем выводить предупреждение о проверки подлинности удаленного сервера и нажимаю «Да» и подключение успешно проходит, проверить это можно открыв на терминальном сервере консоль командной строки и обратиться в выводу утилиты qwinsta:

Win + X — Командная строка (администратор)

C:\Windows\system32>qwinsta

СЕАНС ПОЛЬЗОВАТЕЛЬ ID СТАТУС ТИП УСТР-ВО services 0 Диск >console ekzorchik 1 Активно rdp-tcp#1 alektest 2 Активно rdp-tcp 65536 Прием

Что могу сказать пока ничего такого сверхнового по сравнению с терминальным сервером на базе Server 2008 R2 Ent/Server 2012 R2 я не заметил, скорее всего все скажется когда буду использовать более плотнее. А пока я прощаюсь с Вами читатели моего блога, с уважением автор — Олло Александр aka ekzorchik.

А пока я прощаюсь с Вами читатели моего блога, с уважением автор — Олло Александр aka ekzorchik.

Лицензирование терминального сервера

— Windows Server

- Статья

- 4 минуты на чтение

В этой статье описывается лицензирование сервера терминалов. Требования к лицензированию Terminal Server отличаются от требований Microsoft Windows NT Server.

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 187629

Лицензии для подключения к серверу терминалов

Клиентам сервера терминалов требуется две лицензии для подключения к серверу терминалов.

Первая лицензия — это лицензия на рабочую станцию Windows NT. Это необходимо, поскольку клиент сервера терминалов эффективно предоставляет клиенту рабочую станцию Windows NT. Если клиент RDP запускается на компьютере под управлением Windows NT 4.0 (сервер, рабочая станция или сервер терминалов), клиент уже приобрел лицензию, и нет необходимости приобретать дополнительную рабочую станцию Windows NT. Если клиент RDP работает на компьютере с Windows NT 3.5x, для этого клиента требуется лицензия на обновление рабочей станции Windows NT. Если клиент RDP запущен на Windows 95 или Windows for Workgroups 3.11, то клиенту требуется полная лицензия Windows NT Workstation. Эти три типа лицензий отображаются в диспетчере лицензий сервера терминалов. В правой части экрана обратите внимание на то, что первой лицензией существующих лицензий Windows NT Workstation является «неограниченная». Однако типы лицензий Full и Upgrade будут отображать, сколько лицензий было приобретено и введено в Terminal Server License Manager.

Если клиент RDP запускается на компьютере под управлением Windows NT 4.0 (сервер, рабочая станция или сервер терминалов), клиент уже приобрел лицензию, и нет необходимости приобретать дополнительную рабочую станцию Windows NT. Если клиент RDP работает на компьютере с Windows NT 3.5x, для этого клиента требуется лицензия на обновление рабочей станции Windows NT. Если клиент RDP запущен на Windows 95 или Windows for Workgroups 3.11, то клиенту требуется полная лицензия Windows NT Workstation. Эти три типа лицензий отображаются в диспетчере лицензий сервера терминалов. В правой части экрана обратите внимание на то, что первой лицензией существующих лицензий Windows NT Workstation является «неограниченная». Однако типы лицензий Full и Upgrade будут отображать, сколько лицензий было приобретено и введено в Terminal Server License Manager.

Вторая лицензия — это лицензия клиентского доступа для сервера. Это стандартная лицензия на доступ к серверу, измеряемая в License Manager, той же утилите, что и в Windows NT Server. Менеджер лицензий не делает различий между доступом клиента RDP и другими типами доступа к серверу (например, он не делает различий между обычным общим доступом к файлам и ресурсам принтера). 9Режимы 0030 Per Server и Per Seat идентичны режимам Windows NT Server 4.0.

Менеджер лицензий не делает различий между доступом клиента RDP и другими типами доступа к серверу (например, он не делает различий между обычным общим доступом к файлам и ресурсам принтера). 9Режимы 0030 Per Server и Per Seat идентичны режимам Windows NT Server 4.0.

Лицензии клиентского доступа в диспетчере лицензий

Диспетчер лицензий сервера терминалов сообщает, но не применяет лицензирование. Внедрение происходит из диспетчера лицензий в Windows NT. Если клиенту RDP будет отказано в доступе к серверу при попытке установить соединение, увеличение количества лицензий в диспетчере лицензий сервера терминалов не решит проблему. Клиентские лицензии должны быть добавлены в Менеджер лицензий.

Если диспетчер лицензий отказывает клиенту RDP в доступе, событие будет записано как событие 201 в журнале событий. Сообщение о событии покажет, что для SYSTEM недоступна лицензия для доступа к TermService.

Если в диспетчере лицензий доступны клиентские лицензии, а в диспетчере лицензий сервера терминалов закончились необходимые лицензии, будет предоставлена временная лицензия. В этом случае в Диспетчере лицензий сервера терминалов могут появиться четвертая и пятая категории лицензий: Временная лицензия Windows NT Workstation Full или Временная лицензия Windows NT Workstation Upgrade. Эти лицензии действительны в течение 60 дней. Клиент RDP, использующий временную лицензию, будет продолжать использовать ее в течение полных 60 дней, даже если будут добавлены новые лицензии. Через 60 дней срок действия временной лицензии клиента истечет, и клиент получит новую лицензию (либо временную лицензию, если нет доступных обычных лицензий, либо одну из новых лицензий, которые были добавлены).

В этом случае в Диспетчере лицензий сервера терминалов могут появиться четвертая и пятая категории лицензий: Временная лицензия Windows NT Workstation Full или Временная лицензия Windows NT Workstation Upgrade. Эти лицензии действительны в течение 60 дней. Клиент RDP, использующий временную лицензию, будет продолжать использовать ее в течение полных 60 дней, даже если будут добавлены новые лицензии. Через 60 дней срок действия временной лицензии клиента истечет, и клиент получит новую лицензию (либо временную лицензию, если нет доступных обычных лицензий, либо одну из новых лицензий, которые были добавлены).

Примечание

При входе в консоль сервера терминалов используется одна клиентская лицензия, но это не отражается в количестве лицензий в диспетчере лицензий. Если доступна только одна клиентская лицензия, RDP-клиенты (на консоли или в другом месте) не смогут подключиться, даже если количество используемых лицензий License Manager равно нулю.

Если нет доступных клиентских лицензий, даже администратор не может подключиться через клиент RDP. Это отличается от обычного поведения при лицензировании, поскольку администраторы всегда могут войти в систему с консоли или удаленно подключиться к серверу, даже если лицензии недоступны. Администраторы должны войти в консоль сервера терминалов или получить доступ к серверу с помощью средств, отличных от клиента RDP, если на сервере терминалов закончились лицензии.

Это отличается от обычного поведения при лицензировании, поскольку администраторы всегда могут войти в систему с консоли или удаленно подключиться к серверу, даже если лицензии недоступны. Администраторы должны войти в консоль сервера терминалов или получить доступ к серверу с помощью средств, отличных от клиента RDP, если на сервере терминалов закончились лицензии.

Когда клиенту RDP будет отказано в доступе, клиент получит общее сообщение: Терминальный сервер завершил соединение.

Информация о лицензии записывается на сервер терминалов, компьютеры с Windows NT и Windows 95 в разделе HKEY_LOCAL_MACHINE\Software\Microsoft\MSLicensing .

Лицензии хранятся на сервере терминалов в каталоге %systemroot%\system32\lserver в файле Hydra.mdb. Компьютеры под управлением Windows для рабочих групп 3.11 хранят информацию о лицензировании в файлах *.bin в каталоге Regdata в разделе System. Типичный путь C:\Windows\System\Regdata .

Диспетчер лицензий сервера терминалов создает семь временных файлов в каталоге System32. Временные файлы называются с JET1.TMP по JET7.TMP. Эти файлы используются для временного хранения вновь созданных лицензий.

Возможно наличие более семи файлов JETx.TMP. Если сервер выключается без использования процедуры завершения работы или если сервер выключается во время сеанса клиента RDP, файлы JETx.TMP не очищаются. Выключение сервера через клиентский сеанс RDP, как правило, не является проблемой, поскольку службы написаны для обработки перебоев в подаче электроэнергии путем очень быстрой фиксации кэшированных данных. Однако администраторы должны знать, что обычные процедуры завершения работы не выполняются. Если вы выключите сервер с помощью консоли, все службы остановятся до того, как сервер выключится. Сервер отключается немедленно, без корректной остановки служб, если отключение выполняется через клиентский сеанс. Поскольку службы не уведомляются, файлы JETx.TMP уже будут существовать при перезапуске сервера. Служба диспетчера лицензий сервера терминалов создаст семь новых файлов JETx.TMP.

Служба диспетчера лицензий сервера терминалов создаст семь новых файлов JETx.TMP.

Если файлы JETx.TMP с номерами 1–7 существуют, сервер создаст новые файлы с номерами 8–14. Если вы удалите файлы 1-7 (что можно было сделать, поскольку они не будут открыты) и снова выключите систему через RDP-клиент, новые файлы, созданные при запуске, снова будут пронумерованы 1-7. Таким образом, файлы с наибольшим номером не обязательно являются используемыми файлами.

Если проблема заключается в оставшихся файлах JETx.TMP, удалите файлы JET*.TMP. Будут удалены только закрытые, неиспользуемые файлы. Вы не можете удалить открытые файлы или удалить используемые файлы.

Шаг за шагом Службы удаленных рабочих столов Windows 2019 — использование графического интерфейса

Пошаговое руководство по созданию развертывания служб удаленных рабочих столов Windows Server 2019.

Я публиковал это ранее на основе Windows Server 2012 R2 RDS и подумал, что пришло время обновить этот пост до более современной версии ОС.

Я опишу все шаги, необходимые для развертывания односерверного решения с помощью инструментов с графическим интерфейсом.

Хотя это и называется установкой с одним сервером, нам потребуются 2 сервера, как показано ниже.

Программное обеспечение, используемое в этом руководстве:

Windows Server 2019 ISO (оценочную версию можно скачать здесь: https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-2019).

SQL Server 2017 Express x64 (бесплатную версию можно скачать здесь: https://www.microsoft.com/en-us/download/details.aspx?id=55994).

SQL Server 2016 Native Client (бесплатную версию можно скачать здесь: https://www.microsoft.com/en-us/download/details.aspx?id=52676. После нажатия кнопки загрузки выберите ENU\x64\sqlncli .msi). Хотя я устанавливаю SQL Express 2017, новых клиентских инструментов нет.

SQL Server Management Studio (бесплатно, ее можно скачать здесь: https://docs.microsoft.com/en-us/sql/ssms/download-sql-server-management-studio-ssms).

И сертификат. Я получил свой бесплатно с https://www.sslforfree.com/. Этот сертификат должен содержать полное доменное имя, которое вы будете использовать в качестве URL-адреса веб-доступа к удаленным рабочим столам (мой в этом руководстве является rds.it-worxx.nl). Он должен быть в формате .pfx, и в нем должен быть закрытый ключ.

В этом руководстве не рассматривается создание домена с использованием одного контроллера домена и добавление второго сервера в качестве рядового сервера в этот домен.

В этом руководстве предполагается наличие некоторых базовых знаний. Я не буду подробно описывать, как создать группу безопасности и добавить в нее учетную запись компьютера. Я также не буду подробно рассказывать, как установить SQL Express или добавить логины в контекст безопасности экземпляра SQL Server. Если вам нужна дополнительная помощь, отправьте Bing или напишите мне письмо с подробностями, и я предоставлю шаги для продолжения.

Я буду использовать Hyper-V на своем ноутбуке с Windows 10 1809 и подготовил 2 сервера:

ITWDC (1 виртуальный ЦП, 1024 МБ памяти, динамический, 60 ГБ на жестком диске)

Установлена Windows

IPv4 192. 168.0.4/24

168.0.4/24

Добавлена .NET Framework 3.5 в качестве функции

Добавлены доменные службы Active Directory в качестве роли

Настроен этот сервер как контроллер домена в новом лесу: it-worxx.lab

ITWRDS (1 виртуальный ЦП, 1024 МБ памяти, динамический, 60 ГБ на жестком диске)

Установленная Windows

Добавлена .NET Framework 3.5 в качестве функции сервер в домене it-worxx.lab

Установка ролей служб удаленных рабочих столов

Войдите в контроллер домена, в диспетчере серверов щелкните правой кнопкой мыши узел «Все серверы» и добавьте второй сервер с помощью команды «Добавить серверы» (или выберите узел «Все серверы», нажмите «Управление» и нажмите «Добавить серверы»).

Теперь, когда присутствуют все серверы, необходимые для этого сценария развертывания, нажмите «Управление» и нажмите «Добавить роли и компоненты».

Прежде чем начать

Нажмите «Далее.

Выберите тип установки

Выберите установку служб удаленных рабочих столов.

Щелкните Далее.

Выберите тип развертывания

Хотя быстрый запуск может быть допустимым вариантом для развертывания с одним сервером, оставьте выбранным значение по умолчанию. Здесь более подробно объясняются шаги, необходимые для установки служб удаленных рабочих столов.

Щелкните Далее.

Выберите сценарий развертывания

Выберите развертывание рабочего стола на основе сеанса.

Щелкните Далее.

Просмотрите службы ролей

Просмотрите службы, которые будут установлены.

Щелкните Далее.

Укажите сервер посредника подключений к удаленному рабочему столу

Выберите рядовой сервер и нажмите кнопку Добавить.

Щелкните Далее.

Укажите сервер веб-доступа к удаленным рабочим столам

Установите флажок Установить роль веб-доступа к удаленным рабочим столам на сервере посредника подключений к удаленному рабочему столу.

Щелкните Далее.

Укажите сервер узла сеансов удаленных рабочих столов

Выберите рядовой сервер и нажмите кнопку Добавить.

Щелкните Далее.

Подтвердить выбор

Установите флажок Автоматический перезапуск целевого сервера при необходимости.

Щелкните Развернуть.

Просмотр хода выполнения

Дождитесь развертывания всех служб ролей и перезапуска рядового сервера.

Нажмите Закрыть.

В диспетчере серверов щелкните Службы удаленных рабочих столов и прокрутите вниз до обзора.

Как видите, в развертывании отсутствует сервер шлюза удаленных рабочих столов и сервер лицензирования удаленных рабочих столов.

Нажмите кнопку Добавить сервер лицензирования удаленных рабочих столов.

Выберите сервер

Щелкните контроллер домена и нажмите кнопку Добавить.

Щелкните Далее.

Подтвердить выбор

Нажмите Добавить.

Просмотр хода выполнения

Дождитесь развертывания службы роли. Перезагрузка не требуется.

Нажмите Закрыть.

Нажмите кнопку Добавить сервер шлюза удаленных рабочих столов.

Выберите сервер

Щелкните рядовой сервер и нажмите кнопку Добавить.

Щелкните Далее.

Имя самозаверяющего SSL-сертификата

Мастер создает самозаверяющий сертификат. Мы немного разберемся с сертификатами в этом развертывании. Мы заменим самоподписанный сертификат.

Введите внешнее полное доменное имя, которое вы также будете использовать в качестве URL-адреса веб-доступа. В моем случае, за неимением лучшего имени, я использовал «rds.it-worxx.nl». Я не хотел использовать «remote.it-worxx.nl», «desktop.it-worxx.nl» или что-то еще.

Щелкните Далее.

Подтвердить выбор

Нажмите Добавить.

Просмотр хода выполнения

Дождитесь развертывания службы роли. Опять же, перезагрузка не требуется.

Обратите внимание, что для развертывания был настроен «rds.it-worxx.nl».

Также обратите внимание, что требуется дополнительная настройка сертификата, но мы вернемся к этому позже. Не обращайте на это внимания пока. То же самое касается свойств шлюза удаленных рабочих столов для развертывания. Мы вернемся к этому позже.

То же самое касается свойств шлюза удаленных рабочих столов для развертывания. Мы вернемся к этому позже.

Нажмите Закрыть.

Проверка установки и настройки роли Режим лицензии

Давайте быстро взглянем на конфигурацию, которая у нас есть.

В диспетчере серверов, Службы удаленных рабочих столов, Обзор, щелкните Задачи и щелкните Изменить свойства развертывания.

Настройка развертывания

Просмотрите параметры шлюза удаленных рабочих столов и обратите внимание на доступные параметры.

Щелкните Лицензирование удаленных рабочих столов.

Настройка развертывания

Обратите внимание, что сервер лицензий удаленных рабочих столов доступен, но тип лицензии еще не выбран.

Я выбрал «На пользователя», но, поскольку это всего лишь примерная настройка, на самом деле это не имеет значения.

Щелкните Веб-доступ к удаленным рабочим столам.

Настройка развертывания

По умолчанию приложение IIS веб-доступа к удаленным рабочим столам установлено в /RdWeb.

Если вы хотите узнать, как это изменить, проверьте другой пост: https://msfreaks.wordpress.com/2013/12/07/redirect-to-the-remote-web-access-pages-rdweb/

Это для Windows Server 2012 R2 RDS, но также работает для Windows Server 2019 RDS.

Щелкните Сертификаты.

Настройка развертывания

Обратите внимание, что уровень сертификата в настоящее время имеет статус Не настроен.

Как видите, сертификаты используются для разных целей в развертывании.

Сертификат шлюза удаленных рабочих столов используется для связи между клиентом и шлюзом, и клиенты должны доверять ему. Либо установите самозаверяющий сертификат на всех клиентах, либо используйте сертификат, для которого все клиенты уже доверяют всей цепочке сертификатов. Как сказано в мастере, внешнее полное доменное имя должно быть в сертификате.

Сертификат веб-доступа к удаленным рабочим столам используется службами IIS для предоставления удостоверения сервера клиентам браузера.

Посредник подключений к удаленному рабочему столу на самом деле преследует две цели, для которых ему нужны сертификаты. Для включения единого входа (аутентификация между серверами) и для публикации (подписание RDP-файлов). Если вы посмотрите на развертывание, вы увидите, что посредник соединений теперь настроен на использование «itwrds.it-worxx.lab», поэтому нам нужно изменить его, чтобы использовать также и внешнее полное доменное имя.

Для включения единого входа (аутентификация между серверами) и для публикации (подписание RDP-файлов). Если вы посмотрите на развертывание, вы увидите, что посредник соединений теперь настроен на использование «itwrds.it-worxx.lab», поэтому нам нужно изменить его, чтобы использовать также и внешнее полное доменное имя.

Если мы используем одно и то же полное доменное имя для всех целей, описанных выше, нам нужен только 1 сертификат и только 1 внешний IP-адрес.

Мы вернемся к этому мастеру позже, чтобы назначить сертификат. Первым делом нужно изменить внутреннее полное доменное имя для посредника подключений на внешнее полное доменное имя.

Нажмите OK (нет причин, по которым мы не должны зафиксировать изменения, внесенные на вкладке лицензирования, помните?)

Изменение полного доменного имени посредника подключений на внешнее полное доменное имя

Откройте диспетчер DNS на контроллере домена и просмотрите к зонам прямого просмотра.

Щелкните правой кнопкой мыши «Зоны прямого просмотра» и выберите «Новая зона». Пройдите через этот мастер, принимая значения по умолчанию, пока вам не потребуется ввести имя зоны.

Пройдите через этот мастер, принимая значения по умолчанию, пока вам не потребуется ввести имя зоны.

Введите внешнее полное доменное имя, которое также будет использоваться посредником подключений.

Завершите остальную часть работы мастера, приняв значения по умолчанию.

Перейдите к вновь созданной зоне.

Щелкните правой кнопкой мыши только что созданную зону и выберите Новый хост (A или AAAA)…

Новый хост

Оставьте поле Имя пустым, но введите IPv4-адрес рядового сервера (с ролью посредника подключений к удаленному рабочему столу).

Щелкните Добавить хост.

Теперь конфигурация сможет разрешать «rds.it-worxx.nl» серверу с ролью Connection Broker, и это будет работать, потому что «rds.it-worxx.nl» также находится в сертификате, который мы настроить позже.

Создайте новую глобальную группу безопасности под названием «Посредники подключений к удаленному рабочему столу» и добавьте в нее учетную запись компьютера для рядового сервера в качестве члена группы.

Эта группа нужна для преобразования посредника подключений к удаленному рабочему столу в высокодоступный посредник подключений к удаленному рабочему столу. Вы увидите, почему нам нужно это сделать, выполнив несколько шагов.

Перезагрузите рядовой сервер, чтобы сообщить ему, что он является членом группы безопасности RDS Connection Brokers.

Следующие шаги по перенастройке посредника подключений к удаленному рабочему столу зависят от базы данных SQL, совместно используемой всеми посредниками подключений в развертывании. Без этой конфигурации посредник подключений к удаленному рабочему столу будет полагаться на внутреннюю базу данных Windows, созданную во время первоначального развертывания ролей.

Установите SQL Express на контроллер домена (или используйте существующий SQL Server, если он у вас уже есть).

Не рекомендуется устанавливать SQL на контроллер домена, но для этого руководства этого вполне достаточно.

Вот список необходимых функций:

Использовать экземпляр по умолчанию (поэтому нажмите «По умолчанию» и не оставляйте выбор мастера на именованном экземпляре: SQLEXPRESS).

Настройте службу SQL для запуска с использованием SYSTEM, поскольку учетную запись SQLSERVER по умолчанию нельзя использовать на контроллере домена.

После завершения установки откройте Диспетчер конфигурации SQL и перейдите к разделу Клиентские протоколы в разделе Конфигурация SQL Native Client 11.0.

Проверьте, включен ли TCP/IP в клиентских протоколах. Установка SQL Express включает это по умолчанию, но проверьте это на всякий случай, особенно если вы используете существующий SQL Server.

Перейдите к Протоколы для MSSQLSERVER в разделе Конфигурация сети SQL Server.

Включить TCP/IP. Если это новая установка SQL, она будет отключена по умолчанию.

Перезапустите службу SQL Server, если вы изменили этот параметр.

На SQL Server убедитесь, что порт 1433 не блокируется брандмауэром Windows.

Я добавил исполняемый файл SQL Server в список исключений, чтобы разрешить весь входящий трафик, но входящего трафика TCP 1433 должно быть достаточно.

Если вы установили SQL Server, используя расположение папок по умолчанию, исполняемый файл sqlservr.exe находится в «C:\Program Files\Microsoft SQL Server\MSSQL14.MSSQLSERVER\MSSQL\Binn».

Откройте SQL Server Management Studio, подключитесь к экземпляру по умолчанию на контроллере домена и перейдите к разделу «Входы» в разделе «Безопасность».

Помните, что Management Studio больше не доступна при загрузке SQL Server, это другая загрузка.

Щелкните правой кнопкой мыши «Логин» и выберите «Новый вход»…

«Вход» — «Новый вход»

Нажмите «Поиск»…

Выберите «Пользователь», «Учетная запись службы» или «Группа»

Щелкните «Типы объектов»… и выберите «Группа».

Введите имя группы безопасности RDS Connection Brokers и щелкните Проверить имена.

Нажмите кнопку ОК.

Вход – Новый

Щелкните Роли сервера и выберите dbcreator.

Нажмите ОК.

Мы только что фактически предоставили серверу RDS Connection Broker право создавать базы данных.

Нам это нужно, потому что служба посредника подключений RDS попытается мигрировать с WID (внутренней базы данных Windows на экземпляр SQL Server (высокой доступности) при преобразовании посредника в посредника с высокой доступностью.

Установите собственный клиент SQL на Рядовой сервер (только для клиентских компонентов).Если вы использовали рядовой сервер в этой настройке для установки SQL Management Studio, вы можете пропустить этот шаг, поскольку собственный клиент был установлен при установке Management Studio.

Все, что нам нужно для преобразования посредника подключений к удаленному рабочему столу, готово, так что давайте сделаем именно это.

В диспетчере серверов щелкните Службы удаленных рабочих столов и прокрутите вниз до обзора.

Щелкните правой кнопкой мыши Посредник подключений к удаленному рабочему столу и выберите Настроить высокую доступность.

Прежде чем вы начнете

Итак, мы строим кластер с одним узлом 😉

Посмотрите на предварительные условия.

Если у вас несколько посредников подключений к удаленному рабочему столу, их необходимо настроить с помощью циклического перебора DNS.

Нажмите Далее.

Настройка посредника подключений к удаленному рабочему столу для высокой доступности

Поскольку для этого мы только что установили SQL Server, оставьте выбранным значение по умолчанию. Вы бы использовали другой вариант, например, если хотите использовать Azure SQL для этого развертывания.

Щелкните Далее.

Настройка посредника подключений к удаленному рабочему столу для обеспечения высокой доступности

Имя DNS для кластера посредника подключений к удаленному рабочему столу:

Имя зоны DNS, которое мы ранее настроили в DNS: rds.it-worxx.nl

Строка подключения:

DRIVER=SQL Server Native Client 11.0;SERVER=ITWDC;Trusted_Connection=Yes;APP=Посредник подключения служб удаленных рабочих столов;DATABASE=ITWRDCB

Папка для хранения файлов базы данных:

C:\Program Files\Microsoft SQL Server\MSSQL14. MSSQLSERVER \MSSQL\DATA

MSSQLSERVER \MSSQL\DATA

Я использовал папку экземпляра по умолчанию.

Щелкните Далее.

Подтверждение

Если вы получаете сообщение об ошибке до этой страницы:

- Проверьте, включен ли TCP/IP в клиентских протоколах и для вашего экземпляра

- Проверьте, можете ли вы подключиться к порту 1433 на SQL Server с рядового сервера

.

Щелкните Настроить.

Прогресс

Если вы получаете сообщение об ошибке на этой странице:

- Проверьте разрешения SQL для группы безопасности

- Проверьте правильность введенного пути к базе данных

Нажмите Закрыть.

Посредник подключений к удаленному рабочему столу теперь находится в режиме высокой доступности и настроен как «rds.it-worxx.nl», и мы, наконец, готовы завершить настройку.

Настройка сертификатов

В диспетчере серверов, Службы удаленных рабочих столов, Обзор, щелкните Задачи и щелкните Изменить свойства развертывания, затем щелкните Сертификаты.

Настройка развертывания

Щелкните Посредник подключений к удаленному рабочему столу — Включить единый вход и щелкните Выбрать существующий сертификат.

Перейдите к файлу .pfx, введите его пароль и установите флажок Разрешить сертификат.

Нажмите OK.

Итак, нажмите «Применить». Это займет немного времени, наберитесь терпения.

Настройка развертывания

Щелкните Посредник подключений к удаленному рабочему столу — Публикация и щелкните Выбрать существующий сертификат.

Перейдите к файлу .pfx, введите его пароль и установите флажок Разрешить сертификат.

Нажмите OK.

Нажмите «Применить». Это снова занимает некоторое время, будьте немного терпеливее.

Настройка развертывания

Щелкните Веб-доступ к удаленным рабочим столам и щелкните Выбрать существующий сертификат.

Примечание. Заметили ли вы предупреждение при выборе веб-доступа к удаленным рабочим столам?

Перейдите к файлу . pfx, введите его пароль и установите флажок Разрешить сертификат.

pfx, введите его пароль и установите флажок Разрешить сертификат.

Нажмите OK.

Нажмите «Применить» еще раз. Это займет еще немного времени, будьте немного терпеливее.

Настройка развертывания

Последний. Щелкните Шлюз удаленных рабочих столов и щелкните Выбрать существующий сертификат.

Перейдите к файлу .pfx, введите его пароль и установите флажок Разрешить сертификат.

Нажмите OK.

Нажмите OK, чтобы применить последний шаг сертификата.

Настроены все серверы, настроены сертификаты..

Осталось сделать одно: указать нашей среде RDS, что именно публиковать.

Публикация ресурсов для ваших пользователей

На самом деле вы можете использовать эту настройку либо для предоставления полных сеансов рабочего стола на узле сеансов, либо для публикации только приложений на узле сеансов.

Давайте опубликуем полные сеансы рабочего стола.

В Диспетчере серверов, Службы удаленных рабочих столов, Коллекции сеансов щелкните Задачи и щелкните Создать коллекцию сеансов.

Прежде чем начать

Ознакомьтесь с требованиями. Это не будет проблемой в этой настройке, но вы можете ограничить доступ к этой коллекции, выбрав избранную группу людей.

Щелкните Далее.

Назовите коллекцию

Введите описательное имя. Это имя будет отображаться под его значком в интерфейсе Web Access.

Щелкните Далее.

Укажите серверы узлов сеансов удаленных рабочих столов

Щелкните рядовой сервер и нажмите кнопку Добавить.

Щелкните Далее.

Укажите группы пользователей

Здесь вы можете ограничить доступ к ресурсу, если хотите. Добавьте одну или несколько групп, чтобы ограничить доступ только к этим группам. В этой настройке выбор пользователей домена по умолчанию подойдет. Указанные здесь группы будут добавлены в список групп пользователей, которым разрешено подключаться с помощью RDP к серверу(ам) узла сеансов.

Щелкните Далее.

Укажите диски профилей пользователей

Диски профилей пользователей не рассматриваются в этом руководстве. Поскольку в этой настройке у меня нет общих файловых ресурсов, снимите флажок «Включить диски профилей пользователей».

Поскольку в этой настройке у меня нет общих файловых ресурсов, снимите флажок «Включить диски профилей пользователей».

Нажмите Далее.

Подтверждение выбора

Просмотрите информацию и щелкните Создать.

Просмотр хода выполнения

Дождитесь создания коллекции и добавления сервера в коллекцию.

Нажмите Закрыть.

Время протестировать установку!

Проверка настройки

На компьютере, имеющем доступ к вашей тестовой настройке (вам может потребоваться добавить внешнее полное доменное имя в файл hosts, если вы не опубликовали его в Интернете), откройте https://rds. it-worxx.nl/rdweb

Эй! По крайней мере, приложение RD Web Access работает 🙂

Введите правильное имя пользователя и пароль (IT-WORXX\username или [email protected]).

Создайте для этого пользователя или просто используйте учетную запись администратора домена.

Нажмите «Войти».

После входа в систему вам будет представлена полная коллекция сеансов рабочего стола, которую мы создали.

This license server will be able to issue RDS Per User CALs to users in the domain, and you will be able to track the usage of RDS Per User CALs.

This license server will be able to issue RDS Per User CALs to users in the domain, and you will be able to track the usage of RDS Per User CALs. Актуальная OVL лицензия называется так:

Актуальная OVL лицензия называется так: Поэтому для RDS серверов в среде workgroup нужно использовать только лицензирование на устройство — Per Device RDS CAL.

Поэтому для RDS серверов в среде workgroup нужно использовать только лицензирование на устройство — Per Device RDS CAL.

2.1 (Mikrotik в роли шлюза)

2.1 (Mikrotik в роли шлюза)