Туннелирование может использоваться на следующем уровне эталонной семиуровневой модели: Основы информационной безопасности — тест 14

Основы информационной безопасности — тест 14

Главная / Безопасность /

Основы информационной безопасности / Тест 14

Упражнение 1:

Номер 1

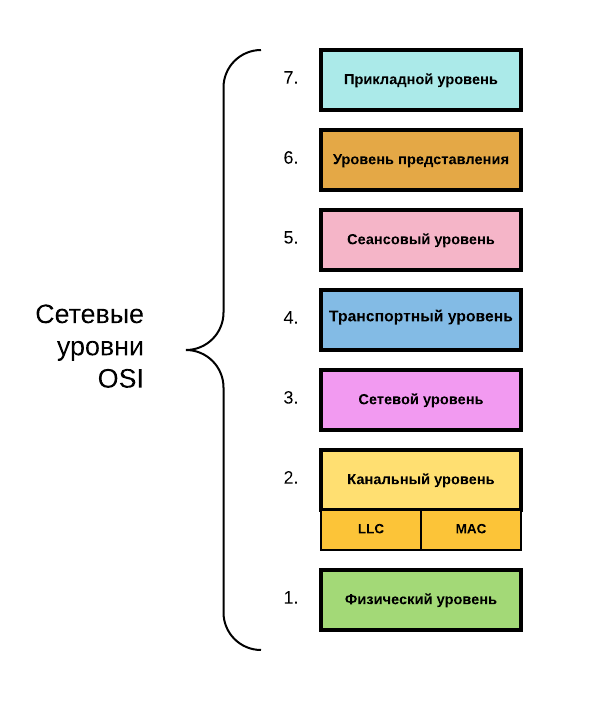

Туннелирование может использоваться на следующем уровне эталонной семиуровневой модели:

Ответ:

(1) сетевом

(2) транспортном

(3) сеансовом

Номер 2

Туннелирование может использоваться на следующем уровне эталонной семиуровневой модели:

Ответ:

(1) сетевом

(2) сеансовом

(3) уровне представления

Номер 3

Туннелирование может использоваться на следующих уровнях эталонной семиуровневой модели:

Ответ:

(1) канальном

(2) сетевом

(3) транспортном

Упражнение 2:

Номер 1

Согласно стандарту X.700, в число функций управления конфигурацией входят:

Ответ:

(1) запуск и остановка компонентов

(2) выбор закупаемой конфигурации

(3) изменение конфигурации системы

Номер 2

Согласно стандарту X.700, в число функций управления отказами входят:

Ответ:

(1) предупреждение отказов

(2) выявление отказов

(3) изоляция отказов

Номер 3

Согласно стандарту X.700, в число функций управления безопасностью входят:

Ответ:

(1) создание инцидентов

(2) реагирование на инциденты

(3) устранение инцидентов

Упражнение 3:

Номер 1

Каркас необходим системе управления для придания:

Ответ:

(1) гибкости

(2) жесткости

(3) устойчивости

Номер 2

Выявление неадекватного поведения выполняется системами управления путем применения методов, типичных для:

Ответ:

(1) систем анализа защищенности

(2) систем активного аудита

(3) систем идентификации

Номер 3

Архитектурными элементами систем управления являются:

Ответ:

(1) агенты

(2) клиенты

(3) менеджеры

Упражнение 4:

Номер 1

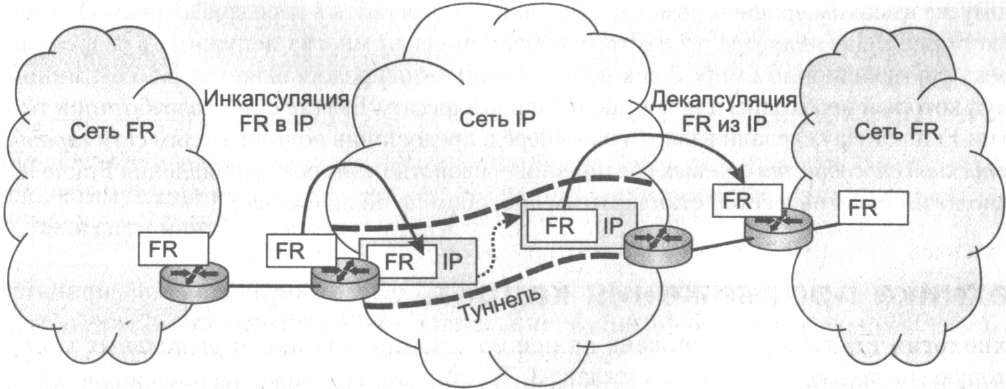

Туннелирование может применяться для достижения следующих целей:

Ответ:

(1) передача через сеть пакетов, принадлежащих протоколу, который в данной сети не поддерживается

(2) расширение спектра поддерживаемых протоколов

(3) уменьшение нагрузки на сеть

Номер 2

Туннелирование может применяться для достижения следующих целей:

Ответ:

(1) защита паролей от перехвата

(2) обеспечение конфиденциальности трафика

(3) защита от воспроизведения трафика

Номер 3

Совместно с криптографическими сервисами туннелирование может применяться для достижения следующих целей:

Ответ:

(1) обеспечение гарантированной полосы пропускания

(2) обеспечение высокой доступности сетевых сервисов

(3) обеспечение конфиденциальности и целостности передаваемых данных

Упражнение 5:

Номер 1

Согласно стандарту X.700, в число задач управления входят:

Ответ:

(1) мониторинг компонентов

(2) отладка компонентов

(3) консалтинг компонентов

Номер 2

Согласно стандарту X.700, в число задач управления входят:

Ответ:

(1) выдача указаний

(2) выдача и реализация управляющих воздействий

(3) реализация политики безопасности

Номер 3

Согласно стандарту X.700, в число задач управления входят:

Ответ:

(1) координация работы пользователей

(2) координация работы системных и сетевых администраторов

(3) координация работы компонентов системы

Главная / Безопасность /

Основы информационной безопасности / Тест 14

ТЕСТ «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ»

TEST 1

«INFORMATION SECURITY AND PROTECTION OF INFORMATION»

1. The number of facets that allow to structure the means to achieve information security includes:

The number of facets that allow to structure the means to achieve information security includes:

a) Integrity measures; b) Administrative measures; c) Confidentiality measures.

2. Duplication of messages is a threat of:

a) accessibility; b) confidentiality; c) integrity.

3. Malicious software Melissa is subject to an attack on availability:

a) e-commerce systems; b) Geoinformation systems; c) e-mail systems.

4. Select the malicious program that opened a new stage in the development of this area.

a) Melissa b) Bubble Boy c) ILO VE YOU.

5. The most dangerous sources of internal threats are:

a) incompetent leaders; b) offended employees; c) curious administrators.

6. Among the following, highlight the main cause of the existence of numerous threats to information security.

a) miscalculations in the administration of information systems;

b) the need for continuous modification of information systems;

c) the complexity of modern information systems.

7. Aggressive consumption of resources is a threat:

a) accessibility b) confidentiality c) integrity

8. The Melissa program is:

a) a bomb; b) a virus; c) a worm.

9. For the introduction of bombs, the most common mistakes are:

a) absence of verification of return codes;

b) buffer overflow;

c) violation of transaction integrity.

10. The danger window appears when:

a) becomes aware of the means of exploiting the vulnerability;

b) there is a possibility to use the vulnerability;

c) there is a new software installed.

11. Among the listed below, mark two Trojan programs:

a) I LOVE YOU; b) Back Orifice; c) Netbus.

12. The Criminal Code of the Russian Federation does not provide for punishment for:

a) creation, use and distribution of malicious programs;

b) maintaining personal correspondence on a production technical basis;

c) violation of the rules for the operation of information systems.

13. The definition of means of information protection given in the Law «On State Secrets» falls into:

a) means for detecting malicious activity;

b) means of fault tolerance;

c) means to control the effectiveness of information security.

14. The level of security B according to the «Orange Book» is characterized by:

a) arbitrary access control; b) forced access control; c) verified safety.

15. The classes of requirements for security assurance of the «General Criteria» include:

a) development; b) evaluation of the protection profile; c) certification.

16. According to the «Orange Book», the security policy includes the following elements:

a) security perimeter; b) safety labels; c) safety certificates.

17. Following the recommendations of X.800, the following security services are identified:

a) quota management; b) access control; c) screening.

18. The level of security A according to the «Orange Book» is characterized by:

a) arbitrary access control; b) forced access control; c) verified safety.

19. According to the recommendations of X.800, authentication can be implemented on:

a) the network layer; b) the transport level; c) application level.

20. Top-level security policy objectives include:

a) decision to form or revise an integrated security program;

b) Providing a framework for compliance with laws and regulations;

c) ensuring the confidentiality of e-mail messages.

21. Among the objectives of the top-level security policy are:

a) risk management;

b) the definition of those responsible for information services;

c) determining penalties for violations of security policy.

22. Under the security policy of the lower level, the following are implemented:

a) strategic planning;

b) day-to-day administration;

c) monitoring of weak points of protection.

23. The security policy is based on:

a) general notions of the organization’s IP;

b) studying the policies of related organizations;

c) risk analysis.

24. Top-level security policy objectives include:

a) formulation of administrative decisions on critical aspects of the implementation of the security program;

b) choice of methods for user authentication;

c) Providing a framework for compliance with laws and regulations.

25. Risk is a function:

a) the amount of possible damage;

b) the number of users of the information system;

c) the authorized capital of the organization.

26. The stages of risk management include:

a) asset identification; b) liquidation of liabilities; c) sampling sites.

27. The first step in analyzing threats is:

a) identification of threats; b) threat authentication; c) elimination of threats.

28. Risk management includes the following activities:

a) identification of those responsible for risk analysis;

b) risk assessment;

c) selection of effective protective equipment.

29. Risk assessment allows you to answer the following questions:

a) what is the risk of the organization using the information system?

b) What is the risk of users of the information system?

c) What is the risk of system administrators?

30. Classes of procedural level measures include:

Classes of procedural level measures include:

a) maintenance of working capacity; b) maintaining a physical form; c) Physical protection.

31. Among the principles of personnel management are:

a) Minimizing privileges; b) minimization of wages; c) Wage maximization.

32. The stages of the planning process for rehabilitation work include:

a) identification of critical functions of the organization;

b) definition of the list of possible accidents;

c) conducting test accidents.

33. Among the daily activities at the procedural level are:

a) situational management; b) configuration management; c) optimal control.

34. Logging and auditing can be used to:

a) prevention of violations of IB; b) detection of violations; c) restoration of the regime of IB.

35. To ensure information security of network configurations, the following principles should be followed:

a) development and implementation of a common security policy;

b) unification of hardware and software platforms;

c) minimizing the number of applications used.

36. Shielding can be used for:

a) prevention of violations of IB;

b) detection of violations;

c) localization of consequences of violations.

37. The basic principles of architectural security include:

a) adherence to recognized standards;

b) the use of non-standard solutions not known to intruders;

c) a variety of protective equipment.

38. The basic principles of architectural security include:

a) strengthening of the weakest link;

b) strengthening the most likely target of attack; c) defense segregation.

39. To ensure the information security of network configurations, the following principles should be followed:

a) use of own communication lines;

b) ensuring confidentiality and integrity in network interactions;

c) complete analysis of network traffic.

40. The number of universal security services includes:

a) access control;

b) management of information systems and their components; c) media management.

41. Integrity control can be used to:

a) prevention of violations of IB;

b) detection of violations;

c) localization of consequences of violations.

42. The universal security services include:

a) means of building virtual local area networks; b) screening; c) logging and auditing.

43. As an authenticator in a networked environment, the following can be used:

a) cardiogram of the subject;

b) the number of the pension insurance card;

c) the result of the generator of one-time passwords.

44. Authentication based on the password transmitted over the network in encrypted form is bad because it does not provide protection against:

a) interception; b) Reproduction; c) Attack attacks.

45. The basic concepts of role-based access control include:

a) role; b) the performer of the role; c) user role.

46. As an authenticator in a networked environment, the following can be used:

a) the year of birth of the subject; b) the name of the subject; c) secret cryptographic key.

47. Role-based access control uses the following object-oriented approach:

a) encapsulation; b) inheritance; c) polymorphism.

48. The basic concepts of role-based access control include:

a) the object; b) the subject; c) method.

49. The digital certificate contains:

a) the public key of the user; b) the user’s secret key; c) the user name.

50. Cryptography is necessary for implementing the following security services:

a) identification; b) screening; c) Authentication.

51. Cryptography is necessary for implementing the following security services:

a) control of confidentiality; b) Integrity management; c) access control.

52. The screen performs the following functions:

a) access control; b) Facilitating access; c) Complication of access.

53. The demilitarized zone is located:

a) before an external firewall; b) between firewalls; c) behind the internal firewall.

54. Screening at the network and transport levels can provide:

a) delineation of access to network addresses;

b) selective execution of the application protocol commands;

c) control the amount of data sent over the TCP connection.

55. Security analysis systems help to prevent:

a) known attacks; b) new types of attacks; c) Unusual user behavior.

56. Mean time between failures:

a) in proportion to the failure rate;

b) inversely proportional to the failure rate;

c) does not depend on the failure rate.

57. Tunneling can be used at the next level of the reference seven-level model 081:

a) network; b) session; c) presentation level.

58. The principle of strengthening the weakest link can be reformulated as:

a) the principle of equal strength of defense;

b) the principle of removing the weak link;

c) the principle of identifying the main link, grabbing which, you can pull the entire chain.

59. Security Policy is…

a) fixes the rules for the differentiation of access;

b) reflects the organization’s approach to protecting its information assets;

c) describes how to protect the management of the organization.

60. When analyzing the cost of protective measures, one should take into account:

a) equipment purchase costs b) Program acquisition costs c) Training costs for staff

Перевод и ответы

ТЕСТ

«ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ»

1. В число граней, позволяющих структурировать средства достижения информационной безопасности, входят:

a) меры обеспечения целостности;

b) административные меры;

c) меры обеспечения конфиденциальности.

2. Дублирование сообщений является угрозой:

a) доступности; b) конфиденциальности; c) целостности.

3. Вредоносное ПО Melissa подвергает атаке на доступность:

a) системы электронной коммерции;

b) геоинформационные системы;

c) системы электронной почты.

4. Выберите вредоносную программу, которая открыла новый этап в развитии данной области.

a) Melissa. b) Bubble Boy. c) ILOVEYOU.

5. Самыми опасными источниками внутренних угроз являются:

a) некомпетентные руководители; b) обиженные сотрудники; c) любопытные администраторы.

6. Среди нижеперечисленных выделите главную причину существования многочисленных угроз информационной безопасности.

a) просчеты при администрировании информационных систем;

b) необходимость постоянной модификации информационных систем;

c) сложность современных информационных систем.

7. Агрессивное потребление ресурсов является угрозой:

a) доступности b) конфиденциальности c) целостности

8. Программа Melissa — это:

а) бомба; b) вирус; c) червь.

9. Для внедрения бомб чаще всего используются ошибки типа:

a) отсутствие проверок кодов возврата;

b) переполнение буфера;

c) нарушение целостности транзакций.

10. Окно опасности появляется, когда:

a) становится известно о средствах использования уязвимости;

b) появляется возможность использовать уязвимость;

c) устанавливается новое ПО.

11 .Среди ниже перечисленных отметьте две троянские программы:

a) I LOVE YOU; b) Back Orifice; c) Netbus.

12. Уголовный кодекс РФ не предусматривает наказания за:

a) создание, использование и распространение вредоносных программ;

b) ведение личной корреспонденции на производственной технической базе;

c) нарушение правил эксплуатации информационных систем.

13. Под определение средств защиты информации, данное в Законе «О государственной тайне», подпадают:

a) средства выявления злоумышленной активности;

b) средства обеспечения отказоустойчивости;

c) средства контроля эффективности защиты информации.

14. Уровень безопасности В согласно «Оранжевой книге» характеризуется:

a) произвольным управлением доступом;

b) принудительным управлением доступом;

c) верифицируемой безопасностью.

15. В число классов требований доверия безопасности «Общих критериев» входят:

a) разработка; b) оценка профиля защиты; c) сертификация.

16. Согласно «Оранжевой книге» политика безопасности включает в себя следующие элементы:

a) периметр безопасности; b) метки безопасности; c) сертификаты безопасности.

17. Согласно рекомендациям Х.800 выделяются следующие сервисы безопасности:

a) управление квотами; b) управление доступом; c) экранирование.

18. Уровень безопасности А согласно «Оранжевой книге» характеризуется:

a) произвольным управлением доступом;

b) принудительным управлением доступом; c) верифицируемой безопасностью.

19. Согласно рекомендациям Х.800 аутентификация может быть реализована на:

a) сетевом уровне; b) транспортном уровне; c) прикладном уровне.

20. В число целей политики безопасности верхнего уровня входят:

a) решение сформировать или пересмотреть комплексную программу безопасности;

b) обеспечение базы для соблюдения законов и правил;

c) обеспечение конфиденциальности почтовых сообщений.

21. В число целей политики безопасности верхнего уровня входят:

a) управление рисками;

b) определение ответственных за информационные сервисы;

c) определение мер наказания за нарушения политики безопасности.

22. В рамках политики безопасности нижнего уровня осуществляются:

a) стратегическое планирование;

b) повседневное администрирование;

c) отслеживание слабых мест защиты.

23. Политика безопасности строится на основе:

a) общих представлений об ИС организации;

b) изучения политик родственных организаций;

c) анализа рисков.

24. В число целей политики безопасности верхнего уровня входят:

a) формулировка административных решений по важнейшим аспектам реализации программы безопасности;

b) выбор методов аутентификации пользователей;

c) обеспечение базы для соблюдения законов и правил.

25. Риск является функцией:

a) размера возможного ущерба;

b) числа пользователей информационной системы;

c) уставного капитала организации.

26. В число этапов управления рисками входят:

a) идентификация активов; b) ликвидация пассивов; c) выборобъектов оценки.

27. Первый шаг в анализе угроз — это:

a) идентификация угроз; b) аутентификация угроз; c) ликвидация угроз.

28. Управление рисками включает в себя следующие виды деятель ности:

a) определение ответственных за анализ рисков;

b) оценка рисков;

c) выбор эффективных защитных средств.

29. Оценка рисков позволяет ответить на следующие вопросы:

a) чем рискует организация, используя информационную систе му?

b) чем рискуют пользователи информационной системы?

c) чем рискуют системные администраторы?

30. В число классов мер процедурного уровня входят:

a) поддержание работоспособности; b) поддержание физической формы; c) физическая защита.

31. В число принципов управления персоналом входят:

a) минимизация привилегий; b) минимизация зарплаты; c) максимизация зарплаты.

32. В число этапов процесса планирования восстановительных ра бот входят:

a) выявление критически важных функций организации;

b) определение перечня возможных аварий;

c) проведение тестовых аварий.

33. В число направлений повседневной деятельности на процедур ном уровне входят:

a) ситуационное управление; b) конфигурационное управление; c) оптимальное управление.

34. Протоколирование и аудит могут использоваться для:

a) предупреждения нарушений И Б; b) обнаружения нарушений; c) восстановления режима И Б.

35. Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

a) выработка и проведение в жизнь единой политики безопасности;

b) унификация аппаратно-программных платформ;

c) минимизация числа используемых приложений.

36. Экранирование может использоваться для:

a) предупреждения нарушений И Б;

b) обнаружения нарушений; c) локализации последствий нарушений.

37. В число основных принципов архитектурной безопасности входят:

a) следование признанным стандартам;

b) применение нестандартных решений, не известных злоумышленникам;

c) разнообразие защитных средств.

38. В число основных принципов архитектурной безопасности входят:

a) усиление самого слабого звена;

b) укрепление наиболее вероятного объекта атаки; c) эшелонированность обороны.

39. Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

a) использование собственных линий связи;

b) обеспечение конфиденциальности и целостности при сетевых взаимодействиях;

c) полный анализ сетевого трафика.

40. В число универсальных сервисов безопасности входят:

a) управление доступом;

b) управление информационными системами и их компонентами; c) управление носителями.

41. Контроль целостности может использоваться для:

a) предупреждения нарушений И Б; b) обнаружения нарушений;

c) локализации последствий нарушений.

42. В число универсальных сервисов безопасности входят:

a) средства построения виртуальных локальных сетей;

b) экранирование;

c) протоколирование и аудит.

43. В качестве аутентификатора в сетевой среде могут использоваться:

a) кардиограмма субъекта; b) номер карточки пенсионного страхования;

c) результат работы генератора одноразовых паролей.

44. Аутентификация на основе пароля, переданного по сети в зашифрованном виде, плоха, потому что не обеспечивает защиты от:

a) перехвата; b) воспроизведения; c) атак на доступность.

45. В число основных понятий ролевого управления доступом входит:

a) роль; b) исполнитель роли; c) пользователь роли.

46. В качестве аутентификатора в сетевой среде могут использоваться:

a) год рождения субъекта; b) фамилия субъекта; c) секретный криптографический ключ.

47. Ролевое управление доступом использует следующее средство объектно-ориентированного подхода:

a) инкапсуляция; b) наследование; c) полиморфизм.

48. В число основных понятий ролевого управления доступом входит:

a) объект; b) субъект; c) метод.

49. Цифровой сертификат содержит:

a) открытый ключ пользователя; b) секретный ключ пользователя; c) имя пользователя.

50. Криптография необходима для реализации следующих сервисов безопасности:

a) идентификация; b) экранирование; c) аутентификация.

51. Криптография необходима для реализации следующих сервисов безопасности:

a) контроль конфиденциальности; b) контроль целостности; c) контроль доступа.

52. Экран выполняет функции:

a) разграничения доступа; b) облегчения доступа; c) усложнения доступа.

53. Демилитаризованная зона располагается:

a) перед внешним межсетевым экраном; b) между межсетевыми экранами;

c) за внутренним межсетевым экраном.

54. Экранирование на сетевом и транспортном уровнях может обеспечить:

a) разграничение доступа по сетевым адресам;

b) выборочное выполнение команд прикладного протокола;

c) контроль объема данных, переданных по ТСР-соединению.

55. Системы анализа защищенности помогают предотвратить:

a) известные атаки; b) новые виды атак; c) нетипичное поведение пользователей.

56. Среднее время наработки на отказ:

a) пропорционально интенсивности отказов; b) обратно пропорционально интенсивности отказов;

c) не зависит от интенсивности отказов.

57. Туннелирование может использоваться на следующем уровне эталонной семиуровневой модели 081:

a) сетевом; b) сеансовом; c) уровне представления.

58. Принцип усиления самого слабого звена можно переформулировать как:

a) принцип равнопрочности обороны;

b) принцип удаления слабого звена;

c) принцип выявления главного звена, ухватившись за которое, можно вытянуть всю цепь.

59. Политика безопасности:

a) фиксирует правила разграничения доступа;

b) отражает подход организации к защите своих информационных активов;

c) описывает способы защиты руководства организации.

60. При анализе стоимости защитных мер следует учитывать:

a) расходы на закупку оборудования

b) расходы на закупку программ c) расходы на обучение персонала

Ответы к тесту

1) а, с | 2) с | 3) с | 4) а | 5) а, Ь | 6) с | 7) а | 8) Ь | 9) Ь | 10) Ь |

11) Ь, с | 12) Ь, с | 13) с | 14) Ь | 15) а, Ь | 16) Ь | 17) Ь | 18) с | 19) а | 20) а, Ь |

21) а | 22) Ь, с | 23) с | 24) а | 25) а | 26) а, с | 27) а | 28) Ь, с | 29) а | 30) а, с |

31) а | 32) а, Ь | 33) а, Ь | 34) а, Ь | 35) а | 36) а | 37) а, с | 38) а, с | 39) Ь | 40) а |

41) Ь | 42) Ь, с | 43) с | 44) Ь, с | 45) а | 46) с | 47) Ь | 48) а, Ь | 49) а | 50) с |

51) а | 52) а | 53) Ь | 54) а | 55) а | 56) Ь | 57) а | 58) а | 59) Ь | 60) а, Ь, с |

IPsec (безопасность интернет-протокола)

Содержание урока

IPsec (безопасность интернет-протокола) — это структура, которая помогает нам защищать IP-трафик на сетевом уровне. Почему? потому что сам IP-протокол вообще не имеет никаких функций безопасности. IPsec может защитить наш трафик с помощью следующих функций:

Почему? потому что сам IP-протокол вообще не имеет никаких функций безопасности. IPsec может защитить наш трафик с помощью следующих функций:

- Конфиденциальность : благодаря шифрованию наших данных никто, кроме отправителя и получателя, не сможет прочитать наши данные.

- Целостность : мы хотим убедиться, что никто не меняет данные в наших пакетах. Вычисляя хеш-значение, отправитель и получатель смогут проверить, были ли внесены изменения в пакет.

- Аутентификация : отправитель и получатель будут аутентифицировать друг друга, чтобы убедиться, что мы действительно разговариваем с устройством, на которое мы собираемся.

- Anti-replay : даже если пакет зашифрован и аутентифицирован, злоумышленник может попытаться перехватить эти пакеты и отправить их повторно. Используя порядковые номера, IPsec не будет передавать дубликаты пакетов.

В качестве платформы IPsec использует различные протоколы для реализации описанных выше функций. Вот краткий обзор:

Вот краткий обзор:

Не беспокойтесь обо всех полях, которые вы видите на картинке выше, мы рассмотрим каждый из них. Чтобы дать вам пример, для шифрования мы можем выбрать, хотим ли мы использовать DES, 3DES или AES. Для аутентификации вы можете выбрать между MD5 или SHA.

IPsec можно использовать на многих различных устройствах, он используется на маршрутизаторах, брандмауэрах, хостах и серверах. Вот несколько примеров того, как вы можете его использовать:

- Между двумя маршрутизаторами для создания VPN типа «сеть-сеть», которая «соединяет» две локальные сети.

- Между брандмауэром и хостом Windows для удаленного доступа VPN.

- Между двумя серверами Linux для защиты небезопасного протокола, такого как telnet.

IPsec довольно сложен, и существует множество способов его реализации. В этом уроке я начну с обзора, а затем мы более подробно рассмотрим каждый из компонентов.

Прежде чем мы сможем защитить какие-либо IP-пакеты, нам нужны два одноранговых узла IPsec, которые строят туннель IPsec.

Чтобы установить туннель IPsec, мы используем протокол IKE (Internet Key Exchange) .

Имеется две фазы для построения туннеля IPsec:

- IKE фаза 1

- IKE фаза 2

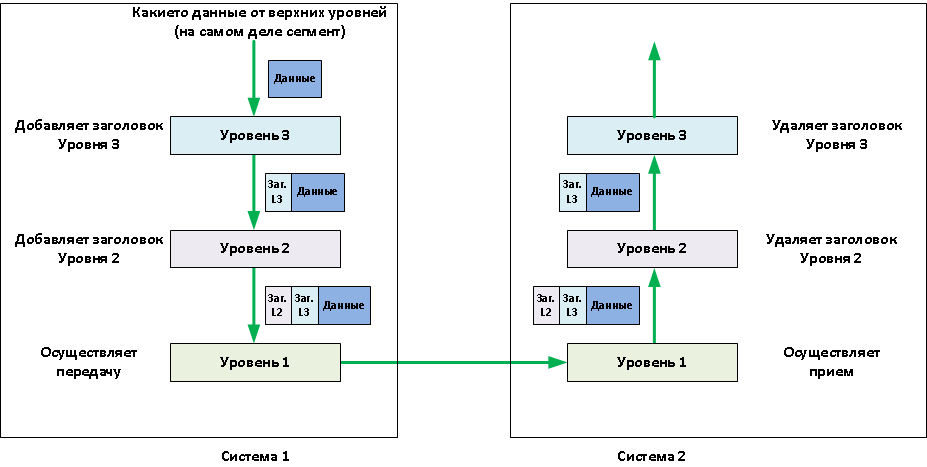

На этапе 1 IKE два одноранговых узла будут договариваться о шифровании, аутентификации, хешировании и других протоколах, которые они хотят использовать, а также о некоторых других требуемых параметрах. На этом этапе ISAKMP (Internet Security Association and Key Management Protocol) сессия установлена. Это также называется туннелем ISAKMP или IKE фазы 1 туннелем .

Набор параметров, которые будут использовать два устройства, называется SA (Security Association) . Вот пример двух маршрутизаторов, которые установили туннель IKE фазы 1:

Туннель IKE фазы 1 используется только для трафика управления . Мы используем этот туннель как безопасный метод для установки второго туннеля 9.0080 называется туннелем IKE фазы 2 или туннелем IPsec , а также для управления трафиком, таким как сообщения проверки активности.

Мы используем этот туннель как безопасный метод для установки второго туннеля 9.0080 называется туннелем IKE фазы 2 или туннелем IPsec , а также для управления трафиком, таким как сообщения проверки активности.

Вот изображение двух наших маршрутизаторов, которые завершили этап 2 IKE:

После завершения этапа 2 IKE у нас есть туннель IKE этапа 2 (или туннель IPsec), который мы можем использовать для защиты наших пользовательских данных. Эти пользовательские данные будут отправлены через туннель IKE фазы 2:

IKE строит для нас туннели, но не выполняет аутентификацию и шифрование пользовательских данных. Для этого мы используем два других протокола:

- AH (заголовок аутентификации)

- ESP (инкапсуляция полезной нагрузки безопасности)

AH и ESP обеспечивают аутентификацию и целостность, но только ESP поддерживает шифрование . Из-за этого ESP является наиболее популярным выбором в настоящее время.

Из-за этого ESP является наиболее популярным выбором в настоящее время.

Оба протокола поддерживают два разных режима:

- Транспортный режим

- Туннельный режим

Основное различие между ними заключается в том, что в транспортном режиме мы будем использовать исходный IP-заголовок , а в туннельном режиме мы используем новый IP-заголовок . Вот пример, который поможет вам визуализировать это:

Транспортный режим часто используется между двумя устройствами, которые хотят защитить небезопасный трафик (например, трафик telnet). Туннельный режим обычно используется для VPN типа «сеть-сеть», где нам необходимо инкапсулировать исходный IP-пакет, поскольку это в основном частные IP-адреса, которые нельзя маршрутизировать в Интернете. Я объясню эти два режима подробно позже в этом уроке.

Весь процесс IPsec состоит из пяти шагов:

- Инициация : что-то должно инициировать создание наших туннелей.

Например, когда вы настраиваете IPsec на маршрутизаторе, вы используете список доступа, чтобы сообщить маршрутизатору, какие данные нужно защищать. Когда маршрутизатор получает что-то, что соответствует списку доступа, он запускает процесс IKE. Также можно запустить туннель вручную.

Например, когда вы настраиваете IPsec на маршрутизаторе, вы используете список доступа, чтобы сообщить маршрутизатору, какие данные нужно защищать. Когда маршрутизатор получает что-то, что соответствует списку доступа, он запускает процесс IKE. Также можно запустить туннель вручную. - Фаза 1 IKE : мы согласовываем ассоциацию безопасности для построения туннеля фазы 1 IKE (туннеля ISAKMP).

- IKE фаза 2 : внутри туннеля IKE фазы 1 мы строим туннель IKE фазы 2 (туннель IPsec).

- Передача данных : мы защищаем пользовательские данные, отправляя их через туннель IKE фазы 2.

- Прекращение : когда нет пользовательских данных для защиты, туннель IPsec через некоторое время будет прерван.

Теперь у вас есть представление об основах IPsec, давайте подробнее рассмотрим каждый из компонентов.

IKE (интернет-обмен ключами)

IKE (интернет-обмен ключами) является одним из основных протоколов для IPsec, поскольку он устанавливает безопасную ассоциацию между двумя одноранговыми узлами. Существует две версии IKE:

Существует две версии IKE:

- IKEv1

- IKEv2

.

IKEv1 был представлен примерно в 1998 году и заменен IKEv2 в 2005 году. Между двумя версиями есть некоторые различия:

- IKEv2 требует меньшей пропускной способности, чем IKEv1.

- IKEv2 поддерживает аутентификацию EAP (наряду с общими ключами и цифровыми сертификатами).

- IKEv2 имеет встроенную поддержку обхода NAT (требуется, когда ваш одноранговый узел IPsec находится за маршрутизатором NAT).

- IKEv2 имеет встроенный механизм проверки активности для туннелей.

Список преимуществ можно продолжать, а пока давайте сосредоточимся на понимании IKE. Как объяснялось ранее, IKE использует две фазы:

- IKE Phase 1

- IKE Фаза 2

Давайте обсудим, что происходит на каждом этапе. Все, что я объясню ниже, относится к IKEv1.

Фаза 1 IKE

Основная цель фазы 1 IKE — установить безопасный туннель, который мы можем использовать для фазы 2 IKE.

Мы можем разбить фазу 1 на три простых шага:

Шаг 1: согласование

Узел, трафик которого должен быть защищен, инициирует согласование фазы 1 IKE. Два одноранговых узла будут обсуждать следующие вопросы:

- Хеширование : мы используем алгоритм хеширования для проверки целостности, для этого мы используем MD5 или SHA.

- Аутентификация : каждый узел должен доказать, кто он есть. Двумя наиболее часто используемыми вариантами являются предварительный общий ключ или цифровые сертификаты.

- Группа DH (Diffie Hellman) : группа DH определяет надежность ключа, используемого в процессе обмена ключами. Более высокие номера групп более безопасны, но для их вычисления требуется больше времени.

- Lifetime : как долго простоит туннель IKE фазы 1? чем короче срок службы, тем более он безопасен, потому что его перестроение означает, что мы также будем использовать новый ключевой материал.

Каждый поставщик использует разное время жизни, обычное значение по умолчанию – 86 400 секунд (1 день).

Каждый поставщик использует разное время жизни, обычное значение по умолчанию – 86 400 секунд (1 день). - Шифрование : какой алгоритм мы используем для шифрования? Например, DES, 3DES или AES.

Шаг 2: Обмен ключами DH

После успешного согласования два одноранговых узла узнают, какую политику использовать. Теперь они будут использовать группу DH, о которой они договорились, для обмена ключевыми материалами. Конечным результатом будет то, что оба узла будут иметь общий ключ.

Шаг 3: Аутентификация

На последнем этапе два одноранговых узла аутентифицируют друг друга, используя метод аутентификации, который они согласовали в ходе переговоров. Когда аутентификация прошла успешно, мы завершили фазу 1 IKE. Конечным результатом является туннель фазы 1 IKE (также известный как туннель ISAKMP), который является двунаправленным. Это означает, что оба узла могут отправлять и получать данные по этому туннелю.

Три описанных выше шага можно выполнить в двух разных режимах:

- Основной режим

- Агрессивный режим

В основном режиме используется шесть сообщений, а в агрессивном режиме — только три сообщения. Основной режим считается более безопасным. Рассмотрим подробнее оба режима.

Основной режим

Основной режим IKEv1 использует 6 сообщений. Я покажу вам их в Wireshark и объясню различные поля.

Сообщение 1

Инициатор (узел, который хочет построить туннель) отправит первое сообщение. Это предложение для ассоциации безопасности. Выше вы можете видеть, что инициатор использует IP-адрес 192.168.12.1 и отправляет предложение ответчику (одноранговому узлу, к которому мы хотим подключиться) 192.168.12.2. Для этого IKE использует UDP-порт 500 . В приведенном выше выводе вы можете увидеть инициатор SPI (индекс параметра безопасности) , это уникальное значение, которое идентифицирует эту ассоциацию безопасности.

Мы видим версию IKE (1.0) и то, что мы используем основной режим. Областью интерпретации является IPsec, и это первое предложение. В полезной нагрузке преобразования вы можете найти атрибуты, которые мы хотим использовать для этой ассоциации безопасности.

Сообщение 2

Когда респондент получит первое сообщение от инициатора, он ответит. Это сообщение используется для информирования инициатора о том, что мы согласны с атрибутами полезной нагрузки преобразования. Вы также можете видеть, что ответчик установил собственное значение SPI.

Сообщение 3

Поскольку наши одноранговые узлы соглашаются на использование ассоциации безопасности, инициатор начнет обмен ключами Диффи Хеллмана. В приведенном выше выводе вы можете увидеть полезную нагрузку для обмена ключами и одноразовый номер.

Сообщение 4

Ответчик также отправит инициатору свои одноразовые номера Диффи Хеллмана, теперь наши два узла могут вычислить общий ключ Диффи Хеллмана.

Сообщение 5

Последние два сообщения зашифрованы, поэтому мы больше не можем видеть их содержимое. Эти два используются для идентификации и аутентификации каждого узла. Запускается инициатор.

Сообщение 6

И выше у нас есть 6-е сообщение от ответчика с его идентификационной и аутентификационной информацией. Основной режим IKEv1 теперь завершен, и мы можем продолжить фазу 2 IKE.

Прежде чем мы продолжим фазу 2, позвольте мне сначала показать вам агрессивный режим.

Агрессивный режим

Агрессивный режим IKEv1 требует только трех сообщений для установления безопасного сопоставления. Это быстрее, чем основной режим, поскольку добавляет всю информацию, необходимую для обмена DH, в первые два сообщения. Основной режим считается более безопасным, так как идентификация зашифрована, агрессивный режим делает это в открытом виде.

Давайте посмотрим на разные сообщения.

Сообщение 1

Первое сообщение от инициатора (192. 168.12.1) ответчику (192.168.12.2). Вы можете увидеть полезную нагрузку преобразования с атрибутами сопоставления безопасности, одноразовыми номерами DH и идентификацией (в виде открытого текста) в этом отдельном сообщении.

168.12.1) ответчику (192.168.12.2). Вы можете увидеть полезную нагрузку преобразования с атрибутами сопоставления безопасности, одноразовыми номерами DH и идентификацией (в виде открытого текста) в этом отдельном сообщении.

Сообщение 2

Теперь у ответчика есть все необходимое для создания общего ключа DH, и он отправляет инициатору несколько одноразовых номеров, чтобы он также мог вычислить общий ключ DH. Он также вычисляет хэш, который используется для аутентификации.

Сообщение 3

У обоих пиров есть все необходимое, последнее сообщение от инициатора — это хэш, который используется для аутентификации.

Наш туннель IKE фазы 1 запущен и работает, и мы готовы продолжить работу с IKE фазы 2.

IKE фазы 2

Туннель IKE фазы 2 (туннель IPsec) будет фактически использоваться для защиты пользовательских данных. Существует только один режим для построения туннеля фазы 2 IKE, который называется , быстрый режим .

Как и в фазе 1 IKE, наши одноранговые узлы будут вести переговоры по ряду вопросов:

- Протокол IPsec : мы используем AH или ESP?

- Режим инкапсуляции : транспортный или туннельный режим?

- Шифрование : какой алгоритм шифрования мы используем? DES, 3DES или AES?

- Аутентификация : какой алгоритм аутентификации мы используем? MD5 или SHA?

- Lifetime : как долго действует туннель IKE фазы 2? Когда срок действия туннеля подходит к концу, мы обновим материал для ключей.

- (необязательно) Обмен DH : используется для PFS (полная секретность пересылки).

PFS является необязательным и заставляет одноранговые узлы снова запускать обмен DH, чтобы сгенерировать новый общий ключ в каждом быстром режиме фазы 2 IKE.

Это согласование происходит в рамках защиты нашего туннеля IKE фазы 1, поэтому мы ничего не видим. Для полноты картины вот как это выглядит в wireshark:

Для полноты картины вот как это выглядит в wireshark:

Сообщение 1

Сообщение 2

Сообщение 3

После завершения фазы 2 IKE мы, наконец, готовы защитить некоторые пользовательские данные. Давайте посмотрим, как это делается…

IKEv2 не имеет основного или агрессивного режима для фазы 1 и быстрого режима для фазы 2. Тем не менее, он по-прежнему имеет две фазы, фаза 1 называется IKE_SA_INIT, а вторая фаза называется IKE_AUTH. Для всего обмена требуется всего четыре сообщения.

Протоколы IPsec

AH и/или ESP — это два протокола, которые мы используем для фактической защиты пользовательских данных. Оба они могут использоваться в транспортном или туннельном режиме, давайте пройдемся по всем возможным вариантам.

Протокол заголовка аутентификации

AH предлагает аутентификацию и целостность, но не предлагает никакого шифрования. Он защищает IP-пакет, вычисляя хэш-значение почти для всех полей в заголовке IP. Поля, которые он исключает, могут быть изменены при передаче (TTL и контрольная сумма заголовка). Начнем с транспортного режима…

Поля, которые он исключает, могут быть изменены при передаче (TTL и контрольная сумма заголовка). Начнем с транспортного режима…

Транспортный режим

Транспортный режим прост, он просто добавляет заголовок AH после заголовка IP. Вот пример IP-пакета, который несет некоторый TCP-трафик:

А вот как это выглядит в Wireshark:

Выше вы можете видеть заголовок AH между заголовком IP и заголовком ICMP. Это захват, который я сделал для пинга между двумя маршрутизаторами. Вы можете видеть, что AH использует 5 полей:

- Следующий заголовок : это идентифицирует следующий протокол, ICMP в нашем примере.

- Длина : это длина заголовка AH.

- SPI (индекс параметров безопасности) : это 32-битный идентификатор, поэтому получатель знает, к какому потоку принадлежит этот пакет.

- Sequence : это порядковый номер, который помогает против повторных атак.

- ICV (значение проверки целостности) : это рассчитанный хэш для всего пакета. Получатель также вычисляет хэш, когда он не совпадает, вы знаете, что что-то не так.

Продолжим работу в туннельном режиме.

Туннельный режим

В туннельном режиме мы добавляем новый IP-заголовок поверх исходного IP-пакета. Это может быть полезно, когда вы используете частные IP-адреса и вам необходимо туннелировать трафик через Интернет. Это возможно с AH, но не предлагает шифрование:

Будет аутентифицирован весь IP-пакет. Вот как это выглядит в wireshark:

Выше вы можете увидеть новый заголовок IP, затем заголовок AH и, наконец, исходный IP-пакет, который несет некоторый трафик ICMP.

Одна проблема с AH заключается в том, что он плохо работает с NAT/PAT. Поля в заголовке IP, такие как TTL и контрольная сумма, исключаются AH, поскольку он знает, что они изменятся. Однако IP-адреса и номера портов включены. Если вы измените их с помощью NAT, ICV AH завершится ошибкой.

Если вы измените их с помощью NAT, ICV AH завершится ошибкой.

Давайте продолжим с ESP…

Протокол ESP (Encapsulating Security Payload)

ESP является более популярным выбором из двух, поскольку он позволяет шифровать IP-трафик. Мы можем использовать его в транспортном или туннельном режиме, давайте рассмотрим оба.

Транспортный режим

Когда мы используем транспортный режим, мы используем исходный заголовок IP и вставляем заголовок ESP. Вот как это выглядит:

Выше вы можете видеть, что мы добавляем заголовок и трейлер ESP. Наш транспортный уровень (например, TCP) и полезная нагрузка будут зашифрованы. Он также предлагает аутентификацию, но, в отличие от AH, не для всего IP-пакета. Вот как это выглядит в wireshark:

Выше вы можете увидеть исходный IP-пакет и то, что мы используем ESP. Заголовок IP находится в открытом виде, но все остальное зашифровано.

Туннельный режим

Как насчет ESP в туннельном режиме? Здесь мы используем новый IP-заголовок, который полезен для VPN типа «сеть-сеть»:

Это похоже на транспортный режим, но мы добавляем новый заголовок. Исходный IP-заголовок теперь также зашифрован.

Исходный IP-заголовок теперь также зашифрован.

Вот как это выглядит в wireshark:

Результат захвата выше аналогичен тому, что вы видели в транспортном режиме. Единственная разница в том, что это новый IP-заголовок, исходный IP-заголовок вы не увидите.

AH и ESP

Многих это смущает, можно использовать AH и ESP одновременно. Давайте проверим это!

Транспортный режим

Начнем с транспортного режима, вот как будет выглядеть IP-пакет:

В транспортном режиме мы будем использовать исходный заголовок IP, за которым следуют заголовок AH и ESP. Транспортный уровень, полезная нагрузка и трейлер ESP будут зашифрованы.

Поскольку мы также используем AH, весь IP-пакет аутентифицируется. Вот как это выглядит в wireshark:

Выше вы можете увидеть исходный IP-пакет, заголовок AH и заголовок ESP.

Туннельный режим

Что насчет туннельного режима? Мы добавим новый заголовок IP:

Сначала у нас будет новый заголовок IP, за которым следуют заголовки AH и ESP. Исходный IP-пакет будет полностью зашифрован, и все будет аутентифицировано благодаря AH. Вот как это выглядит в wireshark:

Исходный IP-пакет будет полностью зашифрован, и все будет аутентифицировано благодаря AH. Вот как это выглядит в wireshark:

Выше вы можете увидеть новый заголовок IP, за которым следуют заголовок AH и ESP.

Заключение

IPsec довольно сложен… теперь вы видели, как IKE используется для построения туннеля IPsec и как мы можем использовать AH и/или ESP для защиты нашего трафика. Хотите сами взглянуть на эти снимки wireshark? Я сохранил их все для вас:

IPsec IKEv1 фаза 1 основной режим

IPsec IKEv1 фаза 1 агрессивный режим

IPsec IKEv2

IPsec AH транспортный режим

Туннельный режим IPsec AH

Транспортный режим IPsec ESP

Туннельный режим IPsec ESP

Транспортный режим IPsec AH+ESP

Туннельный режим IPsec AH+ESP

Надеюсь, вам понравился этот урок! Не стесняйтесь поделиться им с друзьями. Если у вас есть какие-либо вопросы, пожалуйста, оставьте сообщение на нашем форуме. Спасибо!

Учебное пособие по протоколу туннелирования с SSH для экзамена CCNA

Расчетное время чтения этой статьи составляет примерно 13 минут!

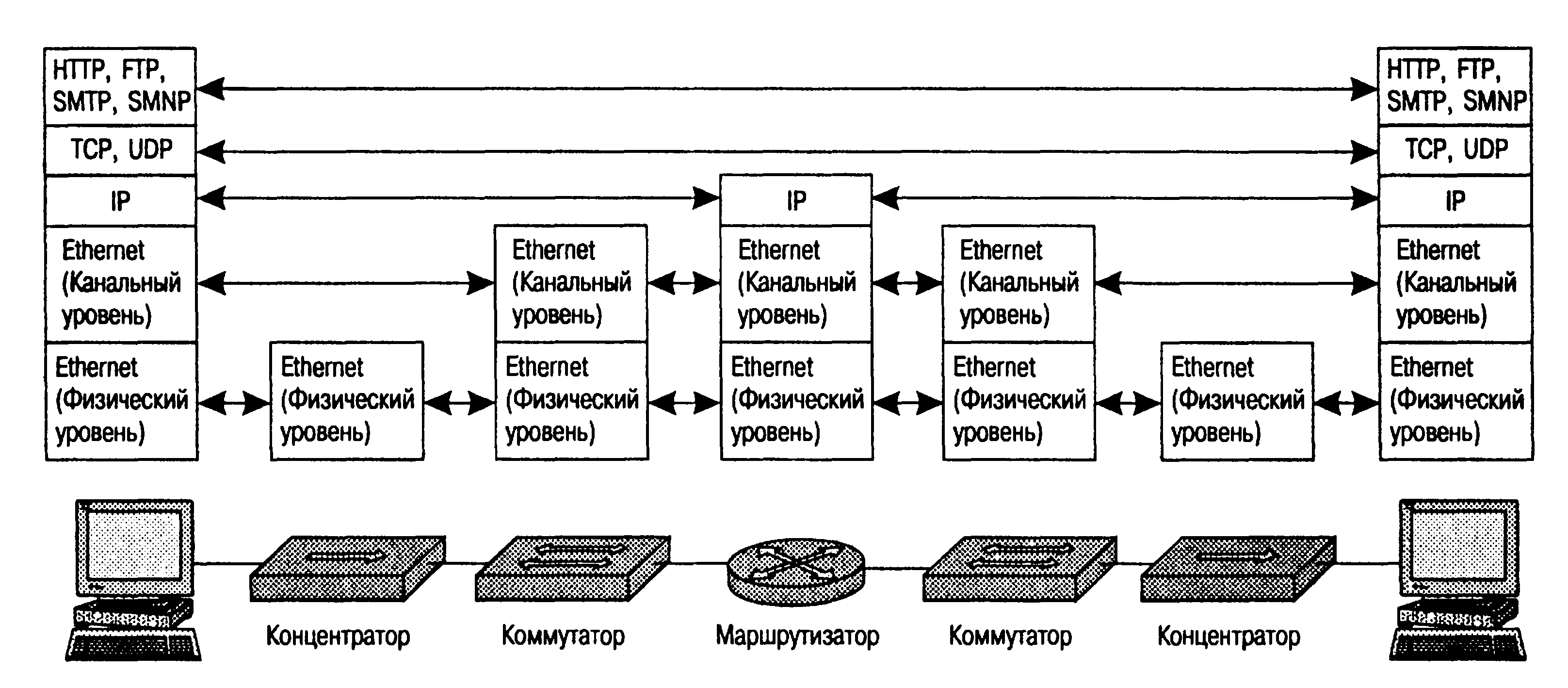

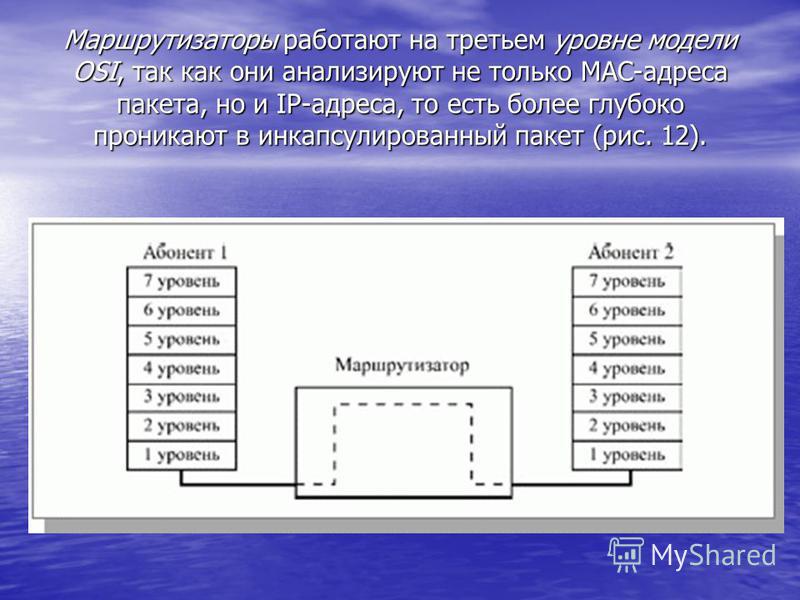

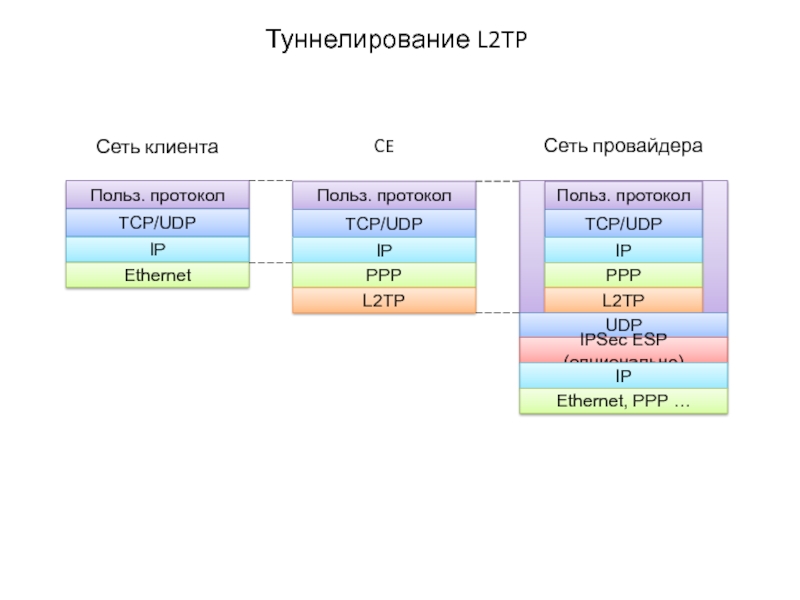

В этой статье я описываю протокол туннелирования в компьютерной сети для экзамена CCNA. Протокол туннелирования в компьютерной сети относится к канальному уровню модели TCP/IP Suite. Протокол туннелирования в компьютерной сети обеспечивает безопасность, шифрование, дешифрование, VPN и т. д. между двумя разными сетями в Интернете. Туннельный протокол в компьютерной сети обеспечивает платформу для защиты данных на канальном уровне сети TCP/IP. Протокол туннелирования в компьютерной сети использует множественную аутентификацию и шифрование данных на интернет-уровне для обеспечения безопасности пакетов данных в сети. Туннельный протокол в компьютерной сети также использовал некоторые криптографические алгоритмы для шифрования и дешифрования данных.

Протокол туннелирования в компьютерной сети относится к канальному уровню модели TCP/IP Suite. Протокол туннелирования в компьютерной сети обеспечивает безопасность, шифрование, дешифрование, VPN и т. д. между двумя разными сетями в Интернете. Туннельный протокол в компьютерной сети обеспечивает платформу для защиты данных на канальном уровне сети TCP/IP. Протокол туннелирования в компьютерной сети использует множественную аутентификацию и шифрование данных на интернет-уровне для обеспечения безопасности пакетов данных в сети. Туннельный протокол в компьютерной сети также использовал некоторые криптографические алгоритмы для шифрования и дешифрования данных.

Маршрутизация и протоколы маршрутизации обеспечивают связь между различными сетями для передачи пакетов данных из одной сети в другую. Стандартная таблица маршрутизации поддерживается маршрутизаторами для потока пакетов данных между различными сетями.

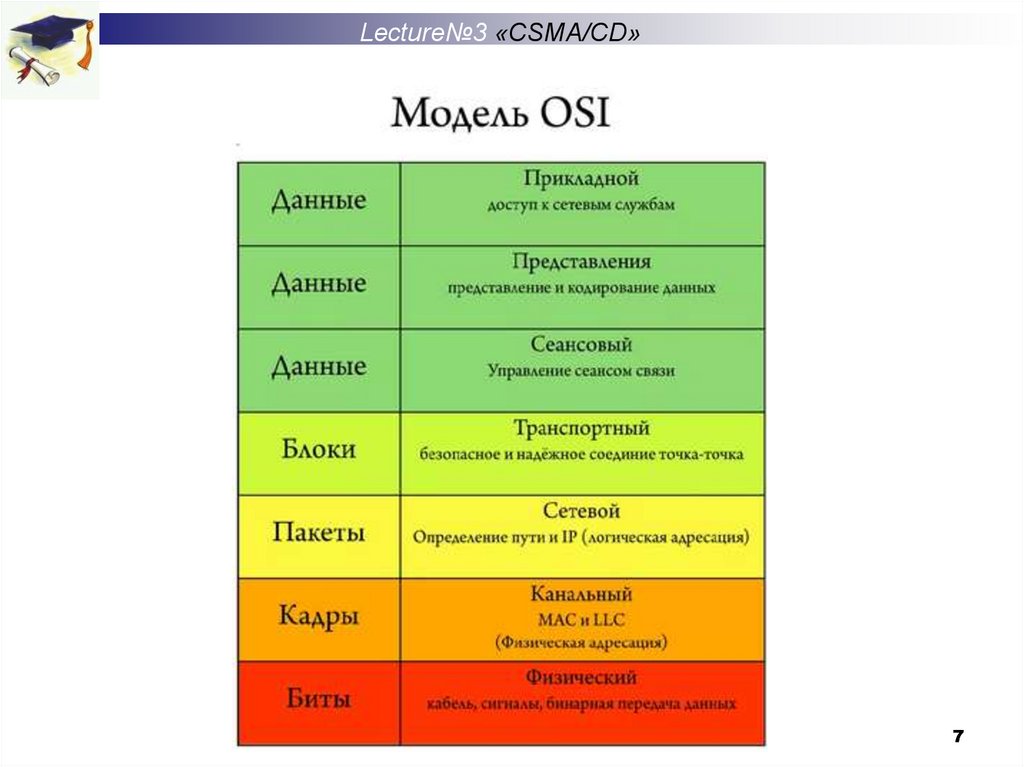

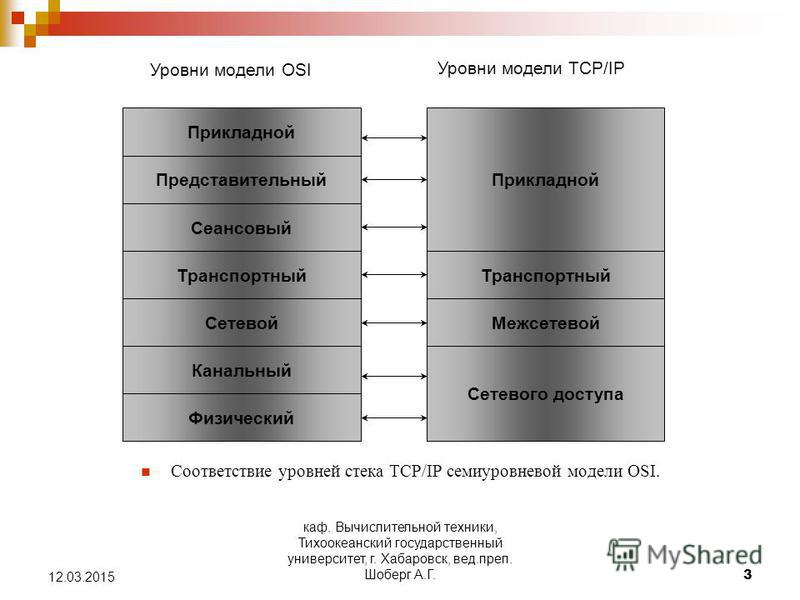

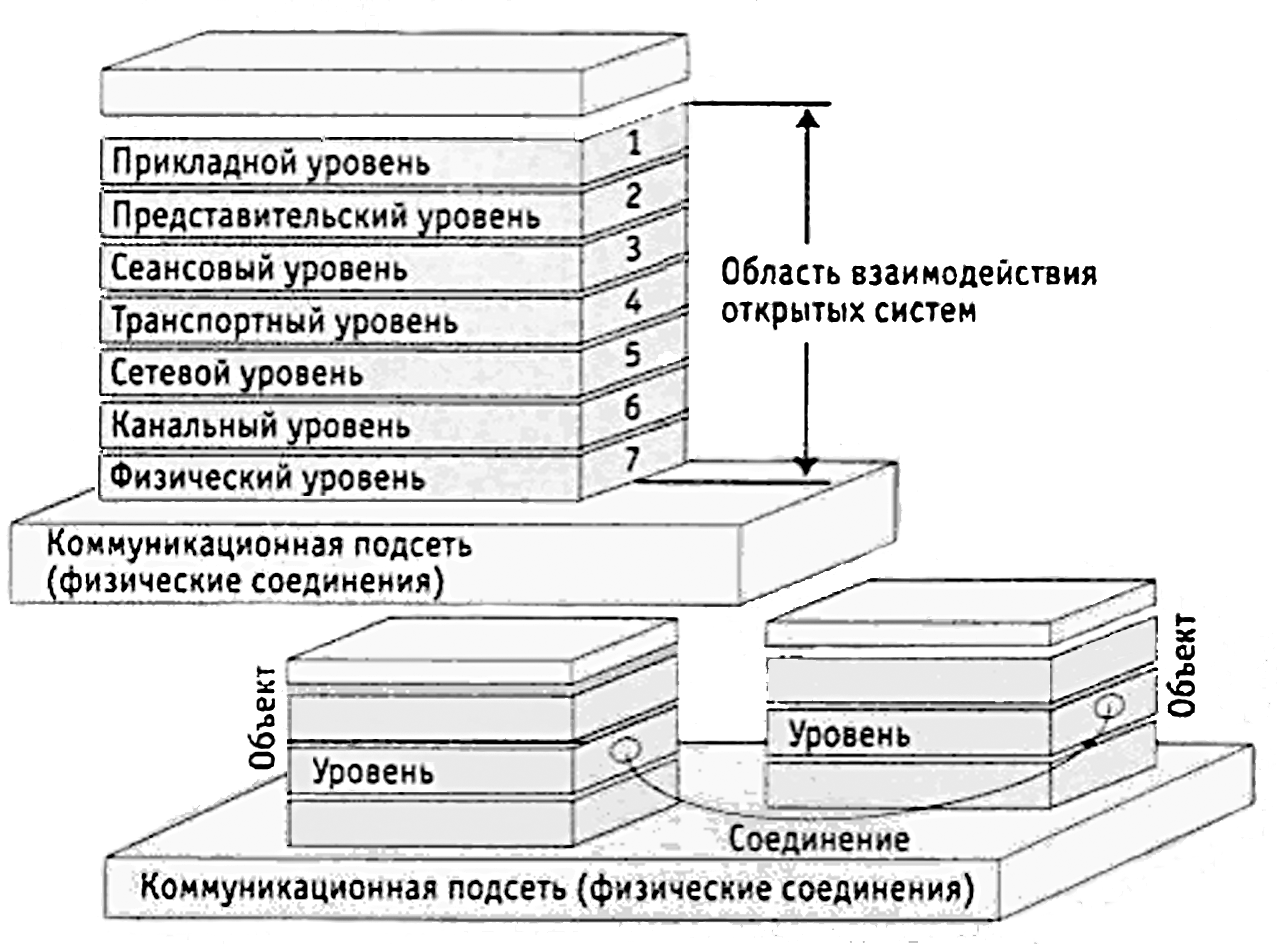

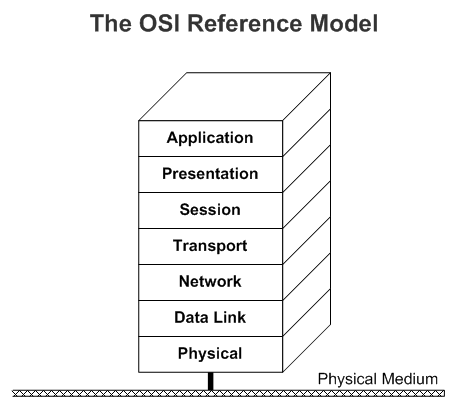

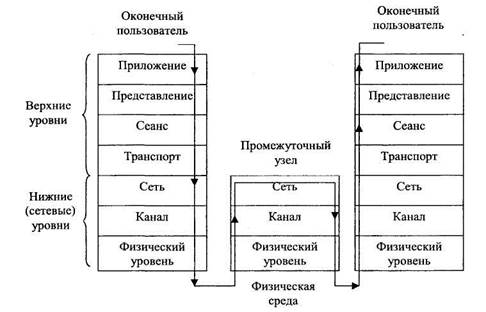

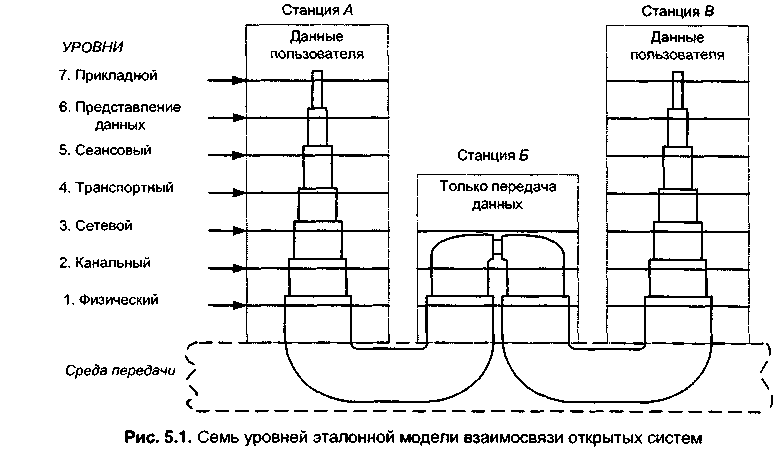

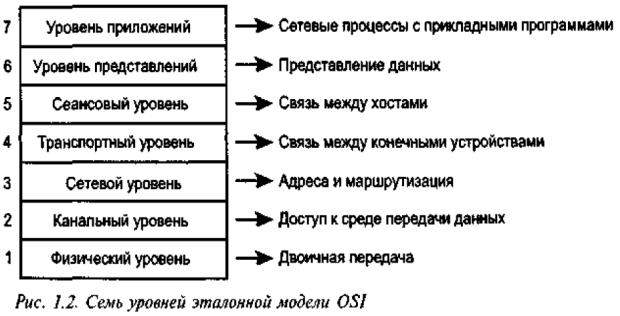

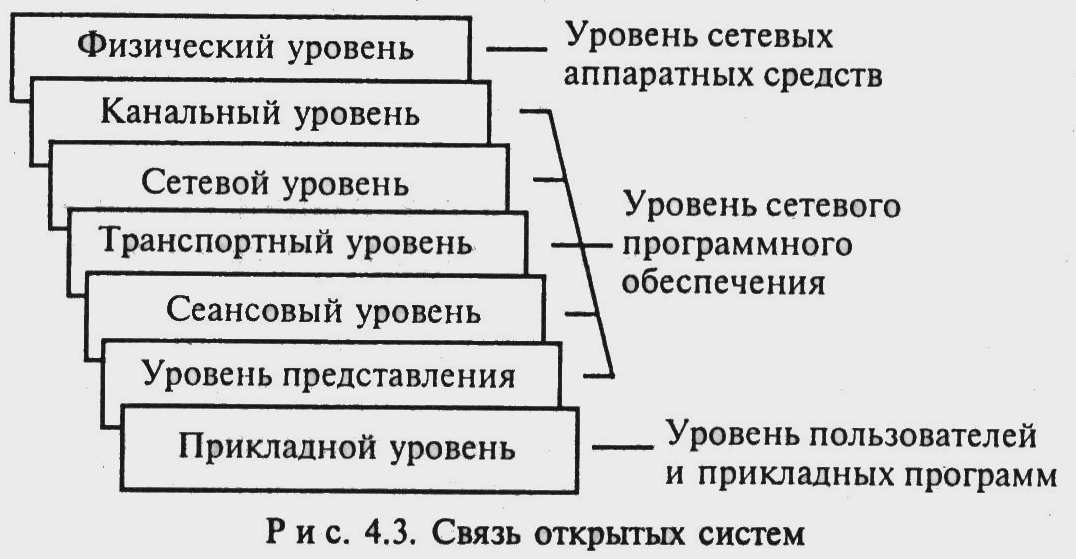

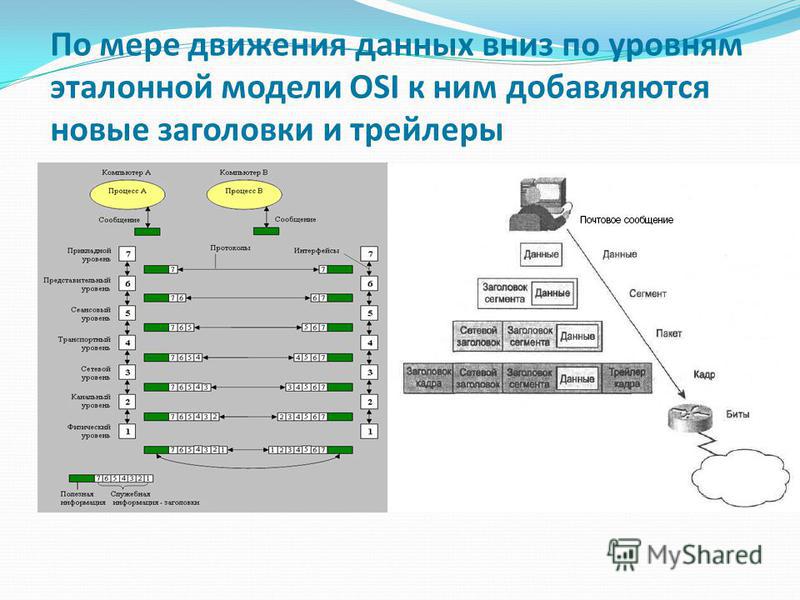

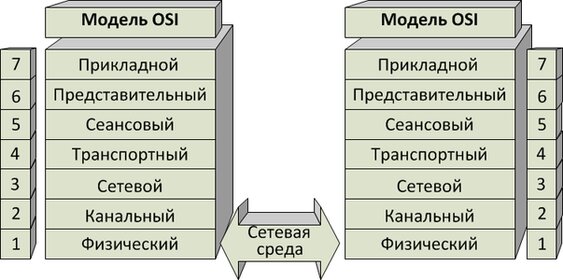

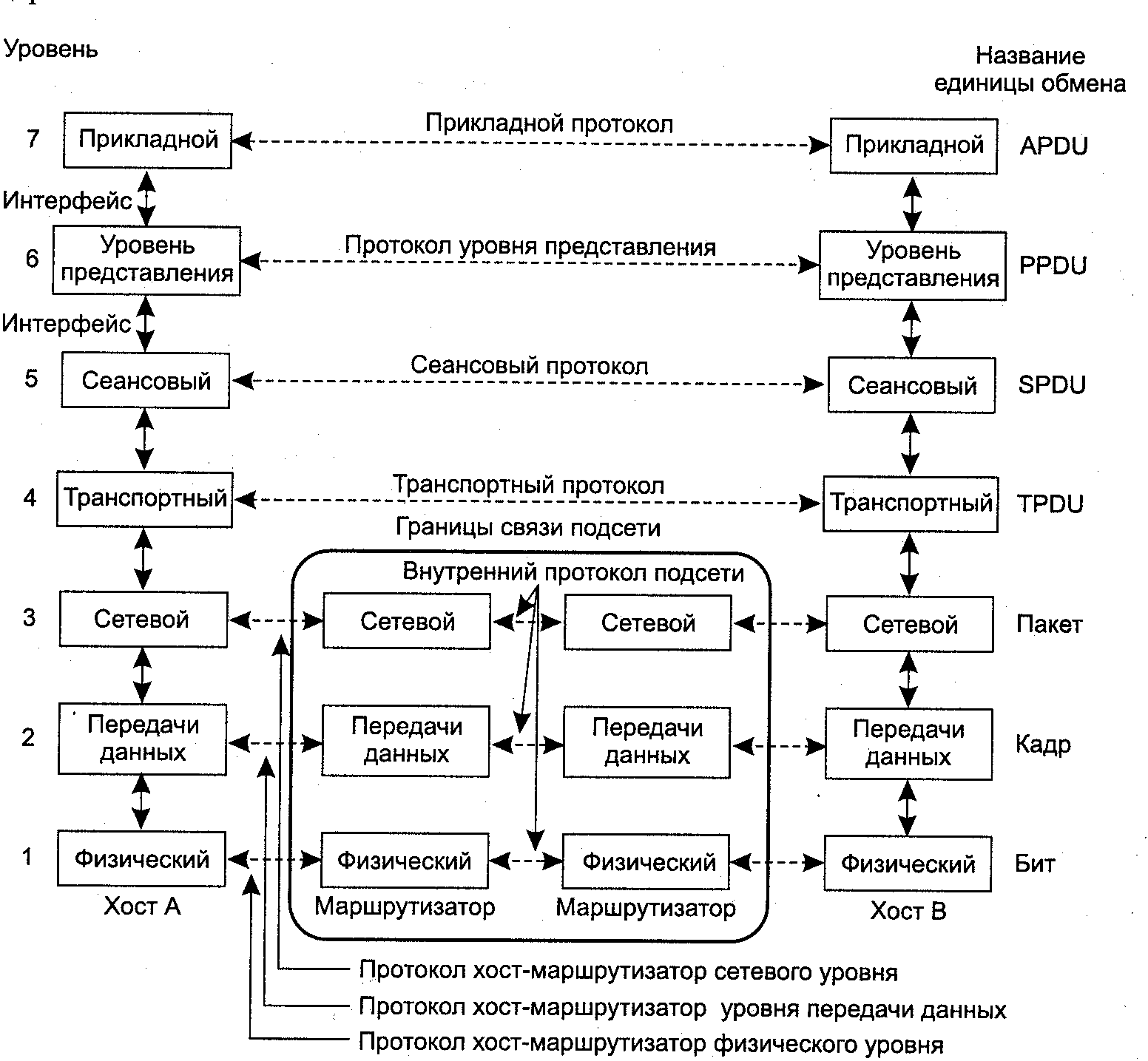

Прежде чем приступить к подробному изучению протокола туннелирования в компьютерной сети, полезно вспомнить набор OSI и модель пакета TCP/IP. Есть много производителей компьютерных машин на рынке. Первоначально, когда компьютеры стали однопользовательскими общедоступными компьютерами. Компьютеры взаимодействуют только с машинами той же марки. Это происходит потому, что не существовало стандарта исправления для передачи данных между разными устройствами. Очень сложно установить связь друг с другом, когда оборудование разных марок или компаний. В этой статье я описываю некоторую базовую часть эталонного уровня OSI и основных понятий модели TCP/IP Suite в сети с протоколом туннелирования в компьютерной сети.

Есть много производителей компьютерных машин на рынке. Первоначально, когда компьютеры стали однопользовательскими общедоступными компьютерами. Компьютеры взаимодействуют только с машинами той же марки. Это происходит потому, что не существовало стандарта исправления для передачи данных между разными устройствами. Очень сложно установить связь друг с другом, когда оборудование разных марок или компаний. В этой статье я описываю некоторую базовую часть эталонного уровня OSI и основных понятий модели TCP/IP Suite в сети с протоколом туннелирования в компьютерной сети.

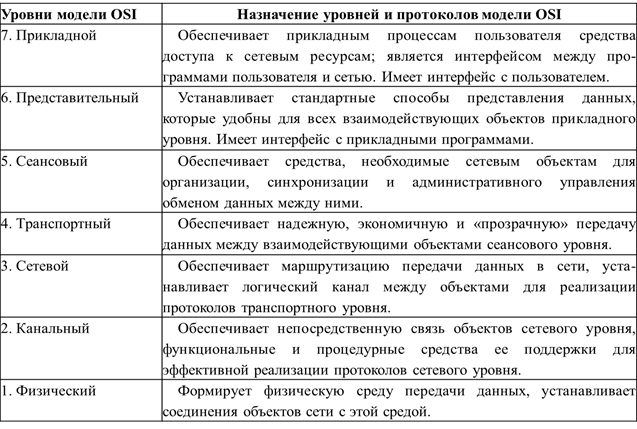

Основные понятия эталонной модели OSI

Эталонная модель OSI в компьютерной сети, которой следуют различные поставщики для решения проблемы совместимости. После внедрения эталонной модели OSI в компьютерную сеть равенство сохраняется всеми производителями. В 1970 году Международная организация по стандартизации (ISO) создала эталонную модель взаимодействия открытых систем (OSI). Модель OSI была предназначена для создания совместимой сети с устройствами различных производителей. В этой статье я описываю некоторый многоуровневый подход к основным понятиям модели TCP/IP Suite в компьютерной сети. Прежде чем понять основные понятия модели TCP/IP Suite, необходимо узнать о 7 уровнях эталонной модели OSI, поскольку основная работа каждого уровня описана в эталонной модели OSI. Вы можете прочитать полную статью, посвященную эталонной модели OSI в компьютерных сетях, здесь.

В этой статье я описываю некоторый многоуровневый подход к основным понятиям модели TCP/IP Suite в компьютерной сети. Прежде чем понять основные понятия модели TCP/IP Suite, необходимо узнать о 7 уровнях эталонной модели OSI, поскольку основная работа каждого уровня описана в эталонной модели OSI. Вы можете прочитать полную статью, посвященную эталонной модели OSI в компьютерных сетях, здесь.

Важность эталонной модели OSI для протокола туннелирования в компьютерной сети

Перед тем, как узнать о протоколе туннелирования в компьютерной сети на канальном уровне. Необходимо знать функции уровней в модели OSI и модели TCP/IP. Изначально не только аппаратное, но и программное обеспечение не поддерживало работу компьютеров разных марок. Всем пользователям компьютеров стало очень сложно работать без внедрения эталонной модели OSI в компьютерной сети. Затем необходимо сделать несколько общих протоколов для всех производителей компьютеров. Перед внедрением эталонной модели OSI в компьютерную сеть все поставщики внедряют свои собственные протоколы в компьютерное оборудование и программное обеспечение.

В сети стала полезной эталонная модель OSI. Эталонная модель OSI описывает поток данных между узлами в любой сети. Данные из одного компьютерного приложения в другое компьютерное приложение передаются по некоторым общим протоколам. Эталонный уровень OSI также полезен для устранения неполадок в сети. Трехуровневая иерархическая модель TCP/IP и Cisco стала более полезной наряду с эталонной моделью OSI.

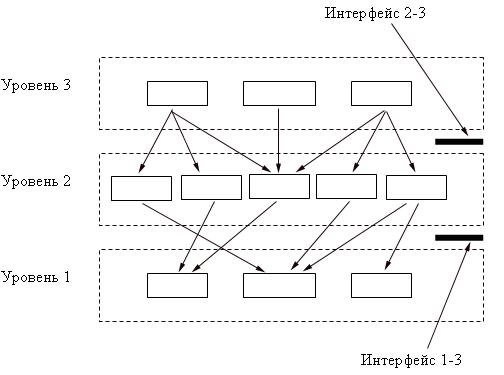

Многоуровневый подход в компьютерной сети

Многоуровневый подход был лучшим способом обеспечить равенство для всех компьютерных устройств. Уровни не являются физическими, но следуют некоторым протоколам. Протоколы предназначены для связи, подключений, передачи данных и многого другого. Все производители начинают следовать многоуровневому подходу к эталонной модели OSI в компьютерной сети. Эталонная модель OSI изменилась на эталонную модель TCP/IP, а затем на трехуровневую иерархическую модель Cisco. Уровневая архитектура OSI состоит из 7 уровней. Эталонная модель TCP/IP преобразует эти 7 уровней только в четыре уровня. После этого трехуровневая иерархическая модель Cisco преобразует эти 7 уровней в три уровня. Некоторые слои объединены для работы в одном слое.

После этого трехуровневая иерархическая модель Cisco преобразует эти 7 уровней в три уровня. Некоторые слои объединены для работы в одном слое.

OSI — это аббревиатура для открытого межсистемного взаимодействия. OSI — это логическая эталонная эталонная модель OSI в компьютерной сети. Модель OSI помогает для потока данных между различными устройствами и операционными системами. Все производители использовали свою собственную архитектуру до изобретения эталонной модели OSI. Было очень сложно наладить передачу данных между разными устройствами. Чтобы преодолеть эту проблему, международная организация по стандартизации (ISO) создала эталонную модель взаимодействия открытых систем (OSI). Эталонная модель OSI делает возможным обмен данными между различными операционными системами, устройствами и оборудованием. Позже модель OSI была принята Cisco как трехуровневая иерархическая модель Cisco.

Структура эталонной модели OSI, связанной с протоколом туннелирования в компьютерной сети.

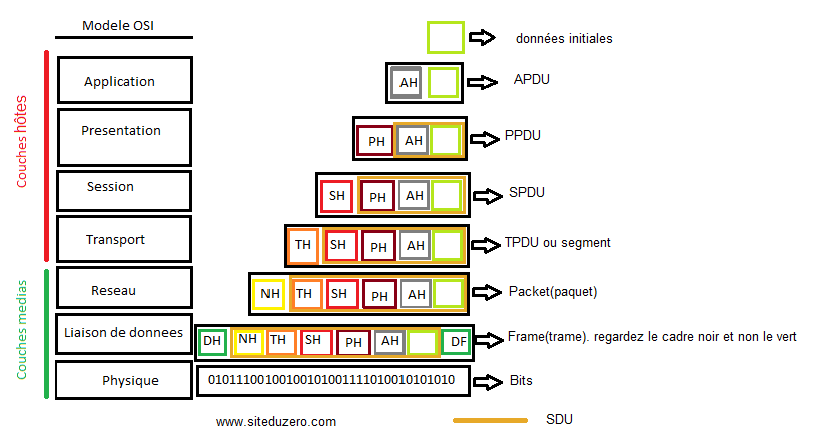

Эталонная модель OSI в компьютерной сети состоит из 7 уровней. Эти 7 слоев далее делятся на две группы. Первые 3 уровня работают для связи приложений, а оставшиеся 4 уровня работают для потока данных. Уровни приложений, представления и сеанса определяют взаимодействие приложений. Транспортный, сетевой, канальный и физический уровни определяют поток данных. Сетевые протоколы работают только на последних четырех уровнях.

Модель комплекта TCP/IP Основные понятия протокола туннелирования в компьютерной сети

TCP/IP — это аббревиатура от «Протокол управления передачей/Интернет-протокол» (модель комплекта TCP/IP). В этом разделе статьи я подробно описываю основные понятия модели пакета TCP/IP. Модель пакета TCP/IP – это эталонная модель, аналогичная уровням OSI. Вместо 7 уровней эталонной модели OSI. Модель пакета TCP/IP состоит только из четырех уровней. Все семь слоев объединяются только в четыре слоя. Модель пакета TCP/IP была разработана и реализована Министерством обороны (DoD). TCP/IP разработан для сохранения целостности данных. Основной целью разработки TCP/IP является обеспечение безопасности в сети. На каждом уровне работает множество протоколов для обеспечения безопасности сети.

TCP/IP разработан для сохранения целостности данных. Основной целью разработки TCP/IP является обеспечение безопасности в сети. На каждом уровне работает множество протоколов для обеспечения безопасности сети.

Необходимо понимать основные понятия протоколов, используемых в модели TCP/IP Suite. IP-адресация играет важную роль в базовых концепциях модели TCP/IP Suite. С помощью IP-адреса и маскировки подсети разрывы домена широковещательной передачи. Это повысит производительность сети. Прерывание широковещательного домена увеличивает скорость потока данных. Здесь IP означает только IPV4 . В этой статье мы некоторое время игнорируем IPV6. Это облегчит понимание основных концепций модели TCP/IP Suite.

Краткий обзор основных концепций модели TCP/IP Suite

В десятилетие 1970-х годов модель пакета TCP/IP была разработана Министерством обороны США. На начальном этапе модель пакета TCP/IP разделена на два сегмента TCP и IP. Позже его имя было зарегистрировано с комбинированным названием TCP и IP, как модель TCP/IP. ARPA, Агентство перспективных исследовательских проектов Министерства обороны США, официально разрешило использовать модель пакета TCP/IP. Модель TCP/IP работала хорошо, поэтому ее приняли многие организации. В сегодняшнем сценарии в основном используется эталонная модель для сети. Интернет — лучший пример использования TCP/IP.

ARPA, Агентство перспективных исследовательских проектов Министерства обороны США, официально разрешило использовать модель пакета TCP/IP. Модель TCP/IP работала хорошо, поэтому ее приняли многие организации. В сегодняшнем сценарии в основном используется эталонная модель для сети. Интернет — лучший пример использования TCP/IP.

Процессный или прикладной уровень модели DoD в модели TCP/IP Suite

Это первый уровень TCP/IP модели DoD. Это комбинация трех верхних уровней эталонной модели OSI. Функции прикладного уровня, уровня представления и уровня сеанса в модели OSI работают на одноуровневом уровне процесса. Этот уровень поддерживает двухточечную связь и управляет пользовательским интерфейсом. Шифрование и дешифрование данных также выполняются на этом уровне. Примерами некоторых функций протоколов на этом уровне являются TLS Transport Layer Security, FTP, LPD, TFTP, SMTP.

Транспортный уровень модели DoD в модели TCP/IP Suite

Транспортный уровень TCP/IP аналогичен транспортному уровню эталонной модели OSI. Он поддерживает протоколы TCP и UDP. Этот протокол преобразует основной сегмент данных в пакеты и передает их на интернет-уровень. Ответственность транспортного уровня заключается в объединении сегментов и построении данных. Данные должны быть восстановлены в их реальном виде. Транспортный уровень также отвечает за создание сквозной связи между отправителем и получателем. Этот уровень обеспечивает последовательную доставку сегмента на принимающее устройство. Это свойство поддерживает целостность данных.

Он поддерживает протоколы TCP и UDP. Этот протокол преобразует основной сегмент данных в пакеты и передает их на интернет-уровень. Ответственность транспортного уровня заключается в объединении сегментов и построении данных. Данные должны быть восстановлены в их реальном виде. Транспортный уровень также отвечает за создание сквозной связи между отправителем и получателем. Этот уровень обеспечивает последовательную доставку сегмента на принимающее устройство. Это свойство поддерживает целостность данных.

Интернет-уровень модели DoD в модели TCP/IP Suite

Интернет-уровень TCP/IP подобен сетевому уровню эталонной модели OSI. Протоколы маршрутизации функционируют на интернет-уровне модели TCP/IP. Адресация и фильтрация пакетов является основной обязанностью интернет-уровня модели TCP/IP. Этот уровень обеспечивает передачу пакета во всей сети. Некоторыми примерами функций протоколов на интернет-уровне являются ICMP, ARP и IP.

Канальный уровень модели DoD в TCP/IP Suite, модель

Канальный уровень — это наименьший уровень TCP/IP. По сути, канальный уровень представляет собой комбинацию канала передачи данных и физического уровня эталонной модели OSI. Канальный уровень также известен как уровень доступа к сети. Он работает на основе передачи данных на основе MAC-адреса. Канальный уровень обрабатывает кадр и биты. Он получает биты и создает кадр из слияния битов в последовательности. В случае отсутствия какого-либо бита этот уровень запрашивает повторную передачу битов. На этом уровне работают Ethernet, FDDI, WAP и т. д. Для канального уровня нет какой-либо предустановленной спецификации. Канальный уровень функционирует на любом типе существующих носителей.

По сути, канальный уровень представляет собой комбинацию канала передачи данных и физического уровня эталонной модели OSI. Канальный уровень также известен как уровень доступа к сети. Он работает на основе передачи данных на основе MAC-адреса. Канальный уровень обрабатывает кадр и биты. Он получает биты и создает кадр из слияния битов в последовательности. В случае отсутствия какого-либо бита этот уровень запрашивает повторную передачу битов. На этом уровне работают Ethernet, FDDI, WAP и т. д. Для канального уровня нет какой-либо предустановленной спецификации. Канальный уровень функционирует на любом типе существующих носителей.

Протокол туннелирования Краткое объяснение

Протокол туннелирования работает на канальном уровне в модели TCP/IP. Туннельный протокол, настроенный в маршрутизаторах. Маршрутизатор создает межсетевое взаимодействие между различными сетями. Туннельный протокол, используемый для передачи данных между двумя маршрутизаторами в зашифрованном формате. Для шифрования и дешифрования данных используются различные методы и протоколы.

Для шифрования и дешифрования данных используются различные методы и протоколы.

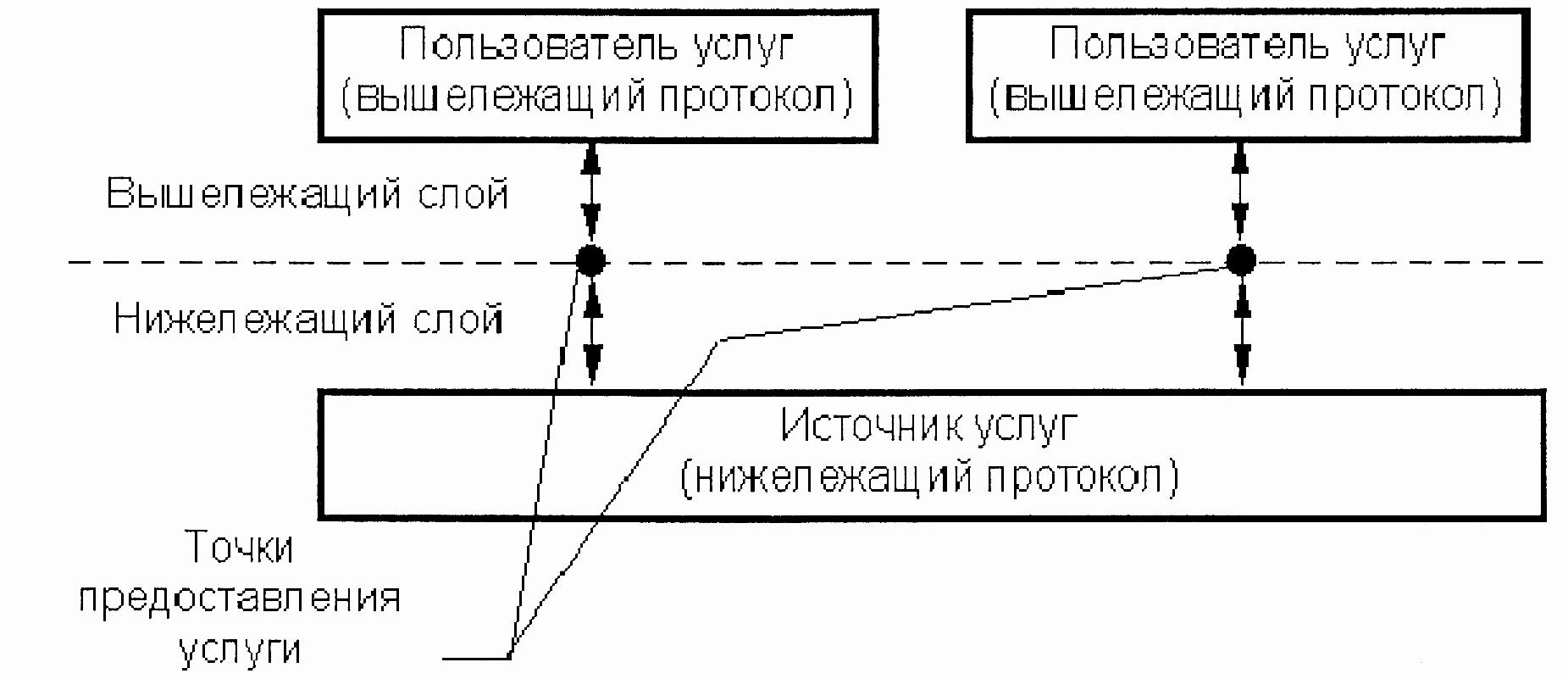

Протокол Tunneilng разрешает связь в частной сети через связь в общедоступной сети . Интранет является примером использования туннелирования. Многие компании используют передачу данных между слишком удаленными точками с помощью туннелирования. Инкапсуляция данных используется для передачи данных в зашифрованном формате через Интернет.

Полезная нагрузка — это часть пакета данных, проходящего по сети. Полезная нагрузка состоит из основной информации данных. Полезная нагрузка не включает заголовок IP или какой-либо протокол адресации. Часть полезной нагрузки несут при проходке туннеля. Данные полезной нагрузки зашифрованы на хосте-отправителе и расшифрованы на хосте-получателе . Остальная информация о маршрутизации остается в заголовке.

Функция

протокола туннелирования

Частный корпоративный сектор в основном использовал протокол туннелирования между различными точками. Безопасность и целостность данных достигаются за счет туннелирования в общедоступной сети . Здесь публичная сеть — это интернет. Интернетом может пользоваться любой человек или устройство, подключенное к Интернету. Туннелирование создает частную сеть поверх общедоступной сети . Примером протокола туннелирования является VPN в Интернете.

Безопасность и целостность данных достигаются за счет туннелирования в общедоступной сети . Здесь публичная сеть — это интернет. Интернетом может пользоваться любой человек или устройство, подключенное к Интернету. Туннелирование создает частную сеть поверх общедоступной сети . Примером протокола туннелирования является VPN в Интернете.

виртуальная частная сеть установлена через туннелирование. Предварительно общая ключевая фраза, используемая как на стороне отправителя, так и на стороне получателя. Общий ключ уникален для каждого подключения. Поскольку предварительная ключевая фраза недоступна ни на одном другом устройстве, данные не могут быть расшифрованы другими устройствами . Данные стали безопасными при передаче с одного хоста на другой с использованием туннелирования.

Соединение может быть установлено по протоколу L2TP. L2TP означает протокол туннелирования уровня 2. L2TP позволяет передавать кадры между двумя узлами в Интернете . SSH — это еще один способ включить протокол туннелирования между двумя узлами. SSH использует порт 22 для шифрования данных, которые необходимы для передачи по общедоступной сети. Туннелирование всегда настраивается в общедоступной сети, такой как Интернет. Другой протокол IPsec обеспечивает сквозную передачу данных. IPsec можно использовать в режиме туннелирования через шлюз безопасности.

SSH — это еще один способ включить протокол туннелирования между двумя узлами. SSH использует порт 22 для шифрования данных, которые необходимы для передачи по общедоступной сети. Туннелирование всегда настраивается в общедоступной сети, такой как Интернет. Другой протокол IPsec обеспечивает сквозную передачу данных. IPsec можно использовать в режиме туннелирования через шлюз безопасности.

Протокол туннелирования SSH Secure Shell в компьютерной сети

Туннель SSH в обход брандмауэров. Брандмауэр ограничивает прохождение через него данных для многих интернет-сервисов. Поток трафика на порту 80 через HTTP-сервисы в основном блокируется брандмауэром. SSH позволяет той же службе проходить через брандмауэр. Клиенты SSH позволяют динамическую переадресацию портов, которая создает прокси-сервер SOCKS 4/5 . Пользователь может создать туннель SSH, используя локальный прокси-сервер SOCKS. SSH позволяет создать туннель на уровне 2 или 3. Виртуальный интерфейс создается на обоих концах при установлении соединения.

Краткое объяснение SSH Secure Shell

SSH — это сокращение от Secure Shell. SSH Secure shell — это протокол прикладного уровня в модели TCP/IP. SSH часто используется в протоколе туннелирования в компьютерной сети. Оболочка SSH обеспечивает возможность настройки и мониторинга удаленных серверов по сети TCP/IP . Безопасная оболочка SSH использует несколько технологий шифрования для обеспечения безопасного соединения между пользователем и удаленным сервером. Несколько методов аутентификации, используемых Secure shell. Протокол SSH — это протокол удаленного администрирования . SSH предоставляет механизм аутентификации удаленного пользователя с безопасным именем пользователя и паролем. Протокол SSH позволяет пользователю передавать ввод от клиента к хосту.

Метод симметричного шифрования, асимметричного шифрования и хеширования, используемый для шифрования по протоколу Secure Shell SSH. SSH использует различные типы манипуляций с данными для создания безопасного соединения между клиентом и сервером. SSH работает на порту номер 22 в сети TCP/IP или в Интернете.

SSH работает на порту номер 22 в сети TCP/IP или в Интернете.

Метод симметричного шифрования для SSH для протокола туннелирования

Шифрование и дешифрование данных зависит от схемы шифрования. Симметричное шифрование — это своего рода схема шифрования, которая позволяет шифровать и расшифровывать данные. При симметричном шифровании клиент и сервер используют общий ключ . Ключ используется для шифрования и дешифрования сообщений участников. Любой клиент или сервер могут безопасно взаимодействовать друг с другом с помощью общего ключа. Для всех операций протокола Secure Shell можно использовать только один ключ. Секретный ключ, сгенерированный алгоритмом обмена ключами. По алгоритму обмена и клиент, и сервер получают общий ключ. Симметричное шифрование — это метод двусторонней передачи данных .

Протокол Secure Shell настроен на использование различных систем симметричного шифрования. Secure Shell SSH поддерживается как сервером, так и клиентом. Secure Shell поддерживает среду Windows и Linux. Секретный ключ можно сгенерировать с помощью программного обеспечения putty в Windows.

Secure Shell SSH поддерживается как сервером, так и клиентом. Secure Shell поддерживает среду Windows и Linux. Секретный ключ можно сгенерировать с помощью программного обеспечения putty в Windows.

Метод асимметричного шифрования для SSH для протокола туннелирования

Асимметричное шифрование используется для отправки данных в одном направлении либо от клиента к серверу, либо в обратном направлении. При асимметричном шифровании для шифрования и дешифрования требуются два связанных ключа . Эти ключи являются закрытым ключом и открытым ключом. И закрытый ключ, и открытый ключ связаны друг с другом. Использование открытого ключа для шифрования данных. Использование закрытого ключа для расшифровки данных . Это означает, что открытый ключ нельзя использовать для расшифровки данных. Вот почему асимметричное шифрование является односторонней схемой отправки данных. Закрытый ключ никогда не передавался ни одному другому клиенту.

700, в число функций управления конфигурацией входят:

700, в число функций управления конфигурацией входят: 700, в число задач управления входят:

700, в число задач управления входят: Например, когда вы настраиваете IPsec на маршрутизаторе, вы используете список доступа, чтобы сообщить маршрутизатору, какие данные нужно защищать. Когда маршрутизатор получает что-то, что соответствует списку доступа, он запускает процесс IKE. Также можно запустить туннель вручную.

Например, когда вы настраиваете IPsec на маршрутизаторе, вы используете список доступа, чтобы сообщить маршрутизатору, какие данные нужно защищать. Когда маршрутизатор получает что-то, что соответствует списку доступа, он запускает процесс IKE. Также можно запустить туннель вручную. Каждый поставщик использует разное время жизни, обычное значение по умолчанию – 86 400 секунд (1 день).

Каждый поставщик использует разное время жизни, обычное значение по умолчанию – 86 400 секунд (1 день).