Vpn настройка server 2018 r2: Настройка Windows Server 2008 R2 VPN-сервера

Содержание

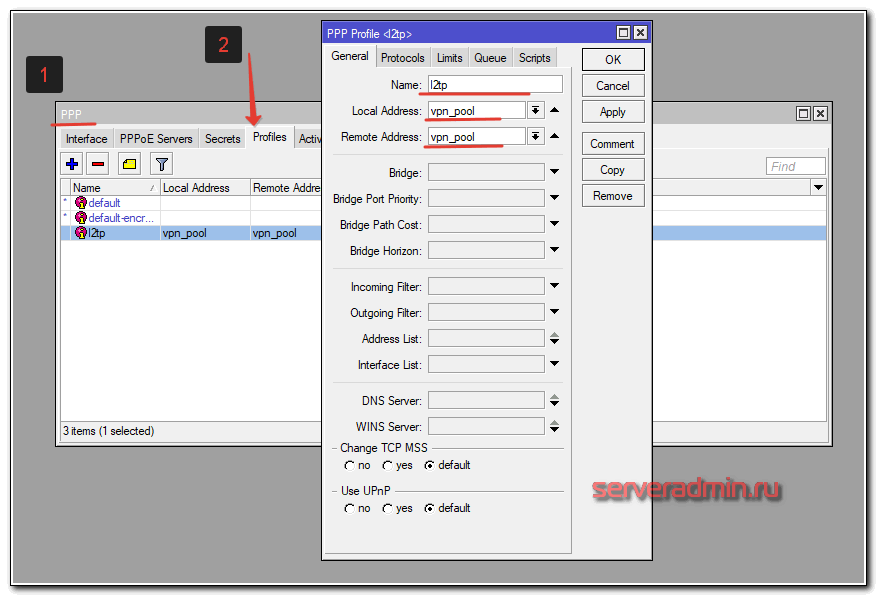

Установка OpenVPN сервера на Windows

Установим и настроим OpenVPN сервер. На сервере используется операционная система Windows Server 2019.

OpenVPN — бесплатная реализация технологии виртуальной частной сети (VPN) для создания зашифрованных каналов связи между компьютерами типа точка-точка или сервер-клиенты за NAT и Firewall.

Установка OpenVPN Server

Скачиваем дистрибутив для установки OpenVPN:

Прокручиваем вниз, выбираем стабильную версию. Я буду использовать версию 2.4.9.

Для операционной системы Windows доступны два пакета:

- WINDOWS 7/8/8.1/SERVER 2012R2 INSTALLER (NSIS)

- WINDOWS 10/SERVER 2016/SERVER 2019 INSTALLER (NSIS)

Для Windows Server 2019 подходит второй вариант, скачиваю.

Запускаем инсталлятор OpenVPN.

Открывается мастер установки. Next.

Принимаем лицензионное соглашение. I Agree.

Выбираем компоненты. Выделите EasyRSA 2 Certificate Management Scripts. Для сервера OpenVPN GUI можно не устанавливать, если вы планируете запускать OpenVPN в качестве службы. Next.

Выделите EasyRSA 2 Certificate Management Scripts. Для сервера OpenVPN GUI можно не устанавливать, если вы планируете запускать OpenVPN в качестве службы. Next.

Выбираем путь установки, я оставляю по умолчанию C:\Program Files\OpenVPN. Install.

Начинается процесс установки OpenVPN.

Установка успешно завершена. Next.

Finish.

Установка выполнена в директорию C:\Program Files\OpenVPN.

После установки у нас появляется новый сетевой адаптер TAP-Windows Adapter V9.

Адаптер отключён. Если по каким-то причинам нужно добавить несколько таких адаптеров, то загляните в папку C:\Program Files\TAP-Windows\bin.

Здесь есть скрипты для установки адаптера, добавления адаптера и удаления всех адаптеров.

Пример установки адаптера. В командной строке под администратором:

cd "C:\Program Files\TAP-Windows\bin" "C:\Program Files\TAP-Windows\bin\tapinstall.exe" install "C:\Program Files\TAP-Windows\driver\OemVista.inf" tap0901

В большинстве случаев дополнительно настраивать сетевой адаптер не требуется.

Создание ключей и сертификатов

Запускаем командную строку под администратором и переходим в рабочую директорию C:\Program Files\OpenVPN\easy-rsa.

cd C:\Program Files\OpenVPN\easy-rsa

В этой папке есть всё необходимое для генерации сертификатов.

Выполняем:

init-config.bat copy vars.bat.sample vars.bat

Создаётся файл vars.bat с настройками и примером готовых параметров для создания CSR запроса сертификатов. Заполним его. Открываем vars.bat блокнотом.

notepad vars.bat

Открывается vars.bat.

Здесь стоит обратить внимание на пути к рабочим директориям. Например, вы можете указать свой путь к openssl.exe, если установили OpenVPN в другую директорию. Здесь же можно изменить длину ключей шифрования.

Заполняем переменные в нижней части файла, указываем:

- KEY_COUNTRY — страна

- KEY_PROVINCE — область

- KEY_CITY — город

- KEY_ORG — организация

- KEY_EMAIL — e-mail

- KEY_CN — (Common Name) имя сервера

- KEY_NAME — (Name) имя сервера

- KEY_OU — (Organization Unit) отдел

- PKCS11_MODULE_PATH — для токенов двухфакторной аутентификации, нам не требуется, укажу имя сервера

- PKC11_PIN — ПИН для токенов двухфакторной аутентификации, нам не требуется, укажу 1234

Для каждого сертификата нужно будет указывать свои NAME и COMMON NAME, можно их не указывать в vars. bat, потому как при генерации все параметры будут запрашивать.

bat, потому как при генерации все параметры будут запрашивать.

Обращаем внимание на строку:

set KEY_KONFIG=openssl-1.0.0.cnf

Это имя конфигурационного файла. Находим его в рабочей директории.

Откроем блокнотом.

Внутри есть параметр default_days, в котором можно указать срок действия будущих сертификатов. По умолчанию у меня стоит 3650 дней, это 10 лет. Меня устраивает. Вероятно, кому-то при генерации клиентских сертификатов может понадобиться уменьшить этот срок.

Сохраняем все изменения и возвращаемся к командной строке. Подгружаем утверждённые нами переменные:

vars.bat

Очищаем директорию с ключами:

clean-all.bat

Сертификаты, которые мы будем создавать, появятся в папке C:\Program Files\OpenVPN\easy-rsa\keys. Сейчас эта папка очистилась, в ней два файла: index.txt и serial.

Генерируем ключ и сертификат центра сертификации:

build-ca.bat

В процессе генерации сертификата нас будут спрашивать все те же параметры, которые мы указали в vars. bat. Если параметр нас устраивает (а он нас устраивает), просто нажимаем ввод и переходим к следующему вопросу. После завершения работы скрипта в папке C:\Program Files\OpenVPN\easy-rsa\keys появляется два файла:

bat. Если параметр нас устраивает (а он нас устраивает), просто нажимаем ввод и переходим к следующему вопросу. После завершения работы скрипта в папке C:\Program Files\OpenVPN\easy-rsa\keys появляется два файла:

- ca.crt — сертификат центра сертификации

- ca.key — ключ центра сертификации

Ключ секретный, никому не передавайте, он будет храниться на сервере.

Генерируем ключ Диффи-Хеллмана:

build-dh.bat

В папке C:\Program Files\OpenVPN\easy-rsa\keys появляется файл:

- dh3048.pem

Генерируем ключ и сертификат сервера, назовём сервер именем «server«:

build-key-server.bat server

В процессе генерации серверного сертификата нас будут спрашивать те же параметры, которые мы указали в vars.bat. Если параметр нас устраивает (а он нас снова устраивает), просто нажимаем ввод и переходим к следующему вопросу. На вопрос Sign the certificate отвечаем y. На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

После завершения работы скрипта в папке C:\Program Files\OpenVPN\easy-rsa\keys появляется четыре файла:

- 01.pem — не понадобится

- server.crt — сертификат сервера

- server.csr — запрос сертификата сервера, не понадобится

- server.key — ключ сервера

Ключ секретный, никому не передавайте, он будет храниться на сервере.

Генерируем ключ и сертификат первого клиента. Для каждого клиента нужно указывать своё имя файла, Name и Common Name. Назовём первого клиента именем «client«:

build-key.bat client

В процессе генерации клиентского сертификата нас будут спрашивать те же параметры, которые мы указали в vars.bat. Нас устраивают все параметры кроме NAME и COMMON NAME, на них отвечаем client. Помним, что для другого клиента имя должно быть другим. На вопрос Sign the certificate отвечаем y. На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

После завершения работы скрипта в папке C:\Program Files\OpenVPN\easy-rsa\keys появляется четыре файла:

- 02.pem — не понадобится

- client.crt — сертификат первого клиента

- client.csr — запрос сертификата первого клиента, не понадобится

- client.key — ключ первого клиента

Для каждого нового клиента, который будет подключаться к серверу OpenVPN необходимо сгенерировать свой клиентский сертификат. Но это можно сделать позже, пока добьёмся подключения хотя бы одного клиента.

В настройках сервера можно потом включить настройку duplicate-cn, которая позволяет подключаться всем клиентам по одному общему сертификату, но это небезопасно и не рекомендуется. Используйте только в тестовых целях.

# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names.This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE «COMMON NAME»,

# UNCOMMENT THIS LINE OUT.

;duplicate-cn

Я на сервере собираюсь использовать tls-auth для дополнительной проверки целостности, это обеспечит дополнительный уровень безопасности протокола SSL/TLS при создании соединения:

- Сканирование прослушиваемых VPN-сервером портов

- Инициация SSL/TLS-соединения несанкционированной машиной на раннем этапе

- DoS-атаки и флуд на порты OpenVPN

- Переполнение буфера SSL/TLS

При использовании tls-auth на клиенте не понадобится ключ Диффи-Хеллмана, но пусть будет. Генерируем ключ tls-auth:

openvpn --genkey --secret keys/ta.key

В папке C:\Program Files\OpenVPN\easy-rsa\keys появляется файл:

- ta.

key

key

Минимальный набор сертификатов сгенерирован.

Настройка OpenVPN сервера

Чтобы случайно всё не удалить, создадим папку C:\Program Files\OpenVPN\ssl и скопируем в неё сертификаты. Это будет рабочая папка сервера.

mkdir "C:\Program Files\OpenVPN\ssl" copy "C:\Program Files\OpenVPN\easy-rsa\keys" "C:\Program Files\OpenVPN\ssl"

Создадим конфигурационный файл сервера C:\Program Files\OpenVPN\config\server.ovpn:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config\server.ovpn"

Открываем блокнотом и редактируем:

notepad "C:\Program Files\OpenVPN\config\server.ovpn"

Лучше изучить конфигурационный файл, я предлагаю свой вариант конфига:

port 1194 proto udp dev tun ca "C:\\Program Files\\OpenVPN\\ssl\\ca.crt" cert "C:\\Program Files\\OpenVPN\\ssl\\server.crt" key "C:\\Program Files\\OpenVPN\\ssl\\server.key" # This file should be kept secret dh "C:\\Program Files\\OpenVPN\\ssl\\dh3048.pem" server 10.8.0.0 255.255.255.0 tls-auth "C:\\Program Files\\OpenVPN\\ssl\\ta.key" 0 # This file is secret keepalive 10 120 comp-lzo persist-key persist-tun cipher AES-256-CBC status "C:\\Program Files\\OpenVPN\\log\\status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 4 mute 20

Указываем параметры сервера, пути к ключам и сертификатам. Здесь же пути к логам. Для тестирования можно использовать tcp протокол:

proto tcp

Переходим к службам:

services.msc

Находим службу OpenVPNService.

Настраиваем на автоматический запуск при загрузке сервера.

Запускаем службу.

Согласно настройкам сервера в папке C:\Program Files\OpenVPN\log должны появиться логи. Это один из инструментов администратора OpenVPN сервера.

Активировался сетевой адаптер TAP-Windows Adapter V9.

Согласно настройкам сервера IP адрес 10.8.0.1.

Проверяем поднялся ли порт tcp 1194:

netstat -tan | find "1194"

Порт должен прослушиваться.

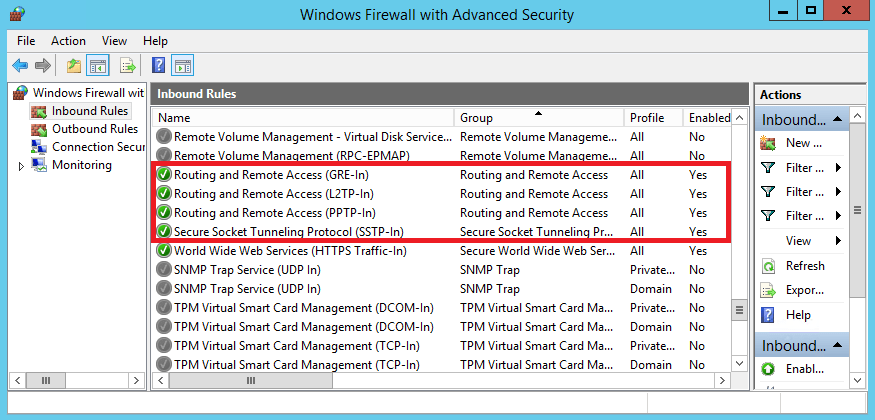

Теперь нужно настроить firewall. Открываем Windows Defender Firewall with Advanced Security.

Переходим в Inbound Rules.

Создаём правило — New Rule…

Тип правила — Port. Next.

Протоколы и порты — UDP 1194. Как в настройках сервера. Next.

Действия — Allow the connection. Next.

Для всех сетей. Next.

Указываем название правила — OpenVPN. Next.

Правило создано, теперь firewall не блокирует входящие UDP соединения на 1194 порту.

Настройка OpenVPN клиента

На компьютере клиента устанавливаем OpenVPN точно также как на сервер. Галку EasyRSA 2 Certificate Management Scripts не указываем. Галку OpenVPN GUI указываем.

Я устанавливаю OpenVPN на клиенте в папку по умолчанию. C:\Program Files\OpenVPN.

Копируем в отдельную папку for_client (её содержимое отправим потом на компьютер клиента) на сервере файлы для клиента:

- ca.crt

- client.crt

- client.

key

key - dh3048.pem

- ta.key

Туда же из папки C:\Program Files\OpenVPN\sample-config копируем client.ovpn

Переименовываю client.ovpn в config.ovpn. Можно использовать любое имя, лучше созвучное с названием организации. Вот такой получился набор.

Редактируем файл config.ovpn.

client dev tun proto udp remote internet-lab.ru 1194 resolv-retry infinite nobind persist-key persist-tun ca "C:\\Program Files\\OpenVPN\\config\\ca.crt" cert "C:\\Program Files\\OpenVPN\\config\\client.crt" key "C:\\Program Files\\OpenVPN\\config\\client.key" tls-auth "C:\\Program Files\\OpenVPN\\config\\ta.key" 1 #dh "C:\\Program Files\\OpenVPN\\config\\dh3048.pem" cipher AES-256-CBC comp-lzo verb 0 connect-retry-max 25

Здесь указываем пути к ключам и сертификатам клиента. Не забываем про адрес и порт сервера, куда подключаться, для примера я указал internet-lab.ru UDP 1194.

Отправляем подготовленные файлы на компьютер клиента и копируем в C:\Program Files\OpenVPN\config.

На клиента запускаем OpenVPN GUI.

В трее появляется значок OpenVPN.

Правой кнопкой — подключиться.

Устанавливается соединение.

Значок позеленел, назначен адрес 10.8.0.6.

Можно подключаться к серверу, если есть доступы.

Для второго и последующего клиента генерируем свой набор клиентских сертификатов.

Отзыв сертификата

Иногда нужно отозвать сертификат, выданный клиенту. Кто-то увольняется, кто-то палит сертификаты.

cd "C:\Program Files\OpenVPN\easy-rsa" vars.bat revoke-full client

Где client — это имя клиента.

В папке C:\Program Files\OpenVPN\keys появляется файл:

- crl.pem

Копируем его с заменой в рабочую директорию сервера C:\Program Files\OpenVPN\ssl.

Добавляем строчку в конфигурационный файл сервера:

crl-verify "C:\\Program Files\\OpenVPN\\keys\\crl.pem"

Перезапускаем службу OpenVPN сервера.

net stop OpenVPNService net start OpenVPNService

Если в конфигурационном файле уже был ранее указан путь к crl.pem, то службу можно не перезапускать, OpenVPN перечитывает CRL один раз в час. Но в течении этого часа клиенты с отозванными сертификатами смогут продолжать подключаться и работать.

Для клиента с отозванным сертификатом процесс подключения будет «зависать». В логе можно увидеть:

TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) TLS Error: TLS handshake failed

Чтобы клиент не стучался постоянно на сервер, у него в конфиге есть опция:

connect-retry-max 25

Передать эту опцию при отзыве сертификата нельзя, поэтому указывайте её всем клиентам заранее.

Ссылки

OpenVPN 2.5.1 сервер на Windows

Руководство. Настройка инфраструктуры для Always On VPN

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 9 мин

-

- Далее: 2.

Настройка шаблонов центра сертификации

Настройка шаблонов центра сертификации

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows 10, Windows 11

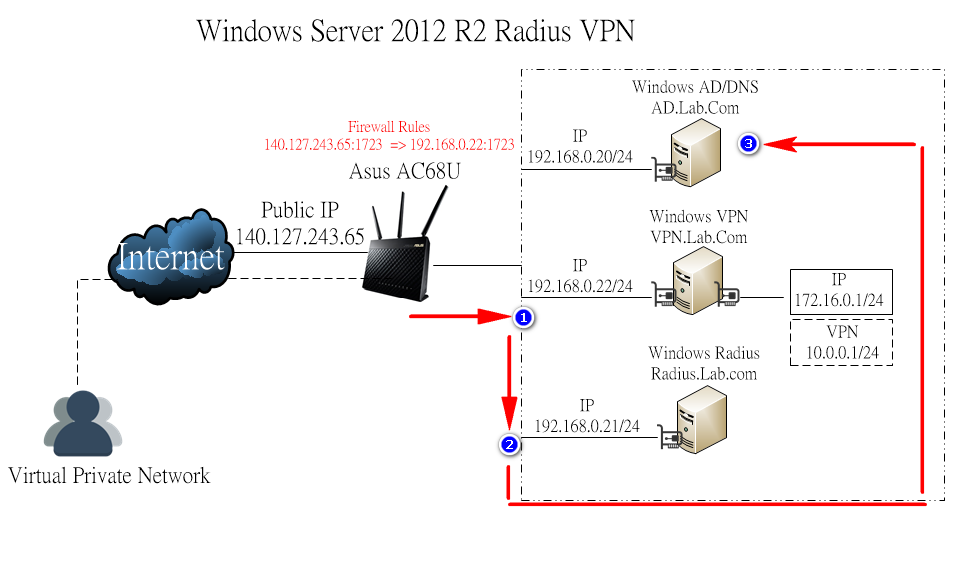

В этом руководстве описано, как развернуть Always On VPN-подключения для удаленных клиентских компьютеров Windows, присоединенных к домену. Вы создадите пример инфраструктуры, где показано, как реализовать Always On процесс VPN-подключения. Процесс состоит из следующих этапов:

VPN-клиент Windows использует общедоступный DNS-сервер для выполнения запроса разрешения имен для IP-адреса VPN-шлюза.

VPN-клиент использует IP-адрес, возвращенный DNS, для отправки запроса на подключение к VPN-шлюзу.

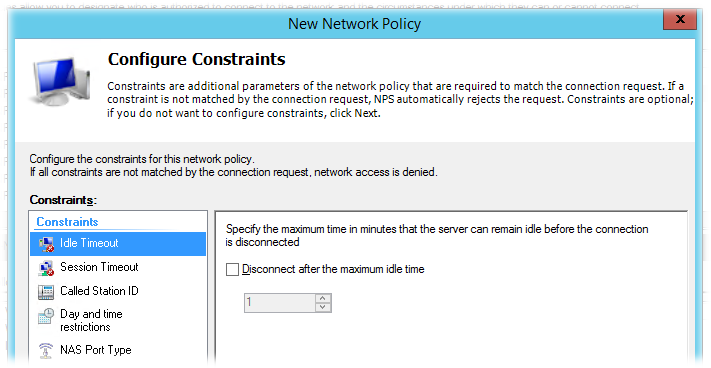

VPN-сервер также настроен в качестве клиента RADIUS; VPN-клиент RADIUS отправляет запрос на подключение серверу NPS для обработки запроса на подключение.

NPS-сервер обрабатывает запрос на подключение, включая авторизацию и проверку подлинности, и определяет, следует ли разрешать или отклонять запрос на подключение.

Сервер NPS перенаправит Access-Accept или Access-Deny ответ на VPN-сервер.

Подключение инициируется или завершается на основе ответа, полученного VPN-сервером от сервера NPS.

Предварительные требования

Чтобы выполнить действия, описанные в этом руководстве, выполните следующие действия:

Вам потребуется доступ к четырем физическим компьютерам или виртуальным машинам.

Убедитесь, что учетная запись пользователя на всех компьютерах является членом группы «Администраторы» или эквивалентной учетной записи.

Важно!

Использование удаленного доступа в Microsoft Azure не поддерживается, включая VPN удаленного доступа и DirectAccess. Дополнительные сведения см. в статье Поддержка серверного программного обеспечения Майкрософт для виртуальных машин Microsoft Azure.

Создание контроллера домена

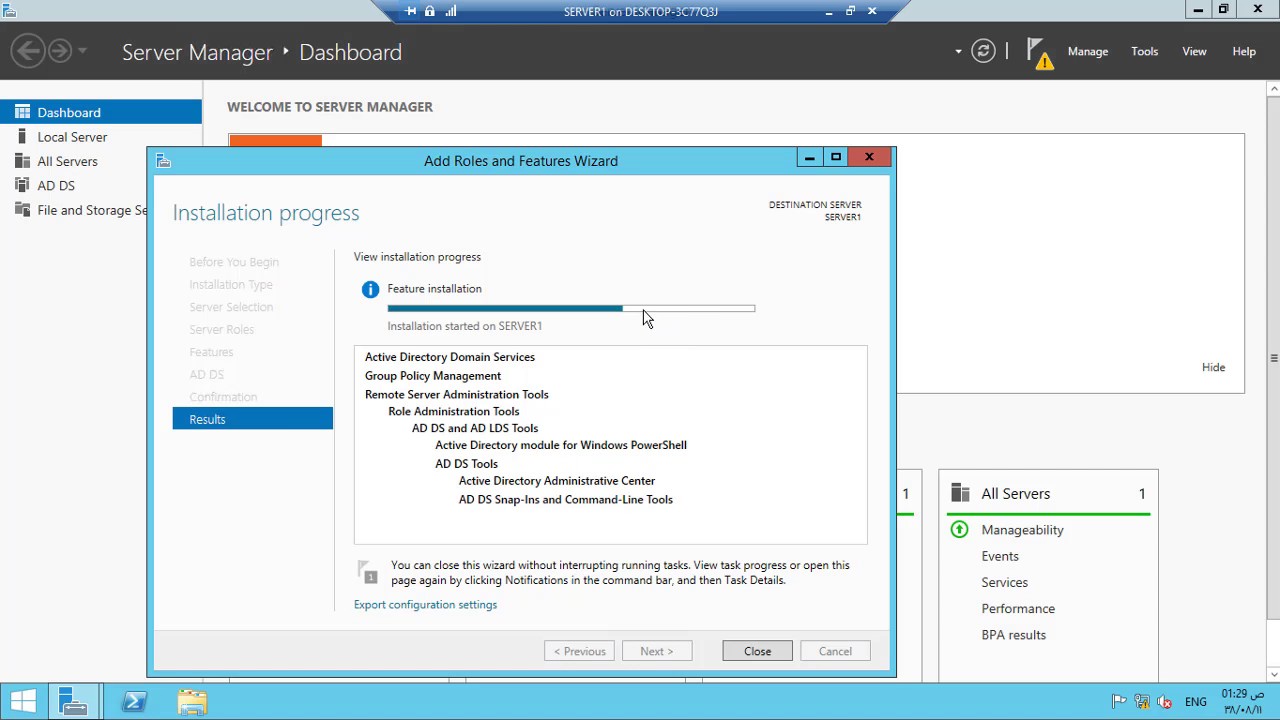

Установите Windows Server на компьютере, на котором будет выполняться контроллер домена.

Установите доменные службы Active Directory (AD DS). Подробные сведения об установке AD DS см. в статье Установка доменные службы Active Directory.

Повышение уровня Windows Server до контроллера домена. В этом руководстве вы создадите новый лес и домен в этом новом лесу. Подробные сведения об установке контроллера домена см. в разделе Установка AD DS.

Установите и настройте центр сертификации (ЦС) на контроллере домена. Подробные сведения об установке ЦС см. в разделе Установка центра сертификации.

Создание групповая политика Active Directory

В этом разделе вы создадите групповая политика на контроллере домена, чтобы члены домена автоматически запрашивали сертификаты пользователей и компьютеров. Эта конфигурация позволяет пользователям VPN запрашивать и извлекать сертификаты пользователей, которые автоматически проверяют подлинность VPN-подключений. Эта политика также позволяет NPS-серверу автоматически запрашивать сертификаты проверки подлинности сервера.

На контроллере домена откройте раздел «Управление групповой политикой».

В левой области щелкните правой кнопкой мыши свой домен (например, corp.contoso.com). Выберите Создать объект групповой политики в этом домене и свяжите его здесь.

В диалоговом окне Новый объект групповой политики в поле Имя введите Политика автоматической регистрации. Щелкните ОК.

В левой области щелкните правой кнопкой мыши Пункт Политика автоматической регистрации. Выберите Изменить, чтобы открыть редактор управления групповая политика.

В редакторе управления групповая политика выполните следующие действия, чтобы настроить автоматическую регистрацию сертификата компьютера.

На левой панели выберитеПолитики>конфигурации> компьютераWindows Параметры>безопасности Политики открытых>ключей.

В области сведений щелкните правой кнопкой мыши пункт Клиент служб сертификатов — автоматическая регистрация. Выберите Свойства.

В диалоговом окне Клиент служб сертификатов — свойства автоматической регистрации для параметра Модель конфигурации выберите Включено.

Установите флажки Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты и Обновлять сертификаты, использующие шаблоны сертификатов.

Щелкните ОК.

В редакторе управления групповая политика выполните следующие действия, чтобы настроить автоматическую регистрацию сертификата пользователя.

В области слева перейдите в разделПолитики>конфигурации>пользователей Параметры>Windows Параметры безопасности Политики>открытого ключа.

В области сведений щелкните правой кнопкой мыши Клиент служб сертификации: автоматическая регистрация и выберите Свойства.

В диалоговом окне Клиент служб сертификатов — свойства автоматической регистрации в разделе Модель конфигурации выберите Включено.

Установите флажки Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты и Обновлять сертификаты, использующие шаблоны сертификатов.

Щелкните ОК.

Закройте редактор управления групповыми политиками.

Закройте оснастку «Управление групповой политикой».

Создание NPS-сервера

Установите Windows Server на компьютере, на котором будет выполняться NPS-сервер.

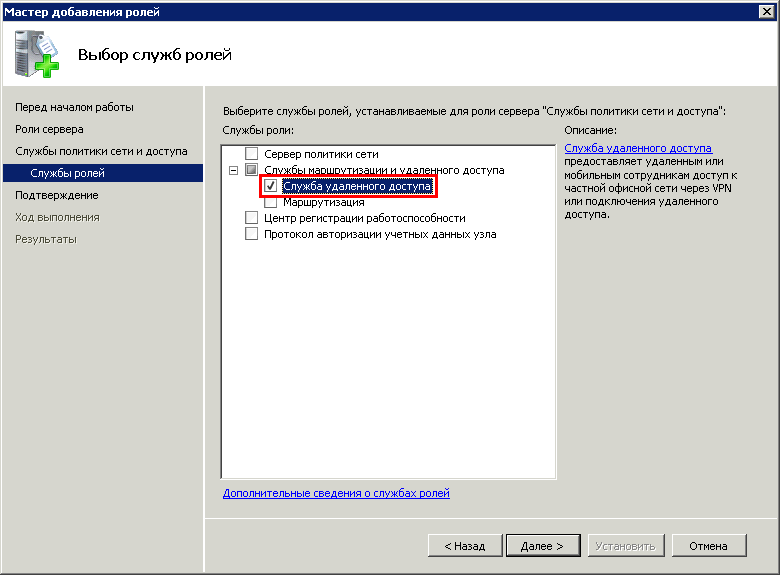

На NPS-сервере установите роль служб политики сети и доступа (NPS).

Подробные сведения об установке NSP см. в разделе Установка сервера политики сети.

Подробные сведения об установке NSP см. в разделе Установка сервера политики сети.Зарегистрируйте NPS-сервер в Active Directory. Сведения о регистрации NPS-сервера в Active Directory см. в статье Регистрация NPS в домен Active Directory.

Убедитесь, что брандмауэры разрешают трафик, необходимый для правильной работы подключений VPN и RADIUS. Дополнительные сведения см. в статье Настройка брандмауэров для трафика RADIUS.

Создайте группу NPS-серверы:

На контроллере домена откройте Пользователи и компьютеры Active Directory.

В разделе домена щелкните правой кнопкой мыши Компьютеры. Выберите Создать, а затем — Группировать.

В поле Имя группы введите NPS-серверы, а затем нажмите кнопку ОК.

Щелкните правой кнопкой мыши NPS-серверы и выберите Свойства.

На вкладке Члены диалогового окна Свойства NPS-серверов нажмите кнопку Добавить.

Выберите Типы объектов, установите флажок Компьютеры , а затем нажмите кнопку ОК.

В поле Введите имена объектов для выбора введите имя компьютера NPS-сервера. Щелкните ОК.

Закройте окно «Пользователи и компьютеры Active Directory».

Создание VPN-сервера

Установите Windows Server на компьютере, на котором будет выполняться VPN-сервер. Убедитесь, что на компьютере установлены два физических сетевых адаптера: один для подключения к Интернету, а второй — для подключения к сети, в которой находится контроллер домена.

Определите, какой сетевой адаптер подключается к Интернету, а какой — к домену. Настройте сетевой адаптер, подключенный к Интернету, с общедоступным IP-адресом, в то время как адаптер, подключенный к интрасети, может использовать IP-адрес из локальной сети.

Для сетевого адаптера, подключающегося к домену, задайте в качестве предпочтительного IP-адреса DNS IP-адрес контроллера домена. Сведения о том, как задать статический предпочтительный DNS-адрес, см. в статье Изменение адреса DNS-сервера IPv4 на общедоступный DNS-адрес в Windows.

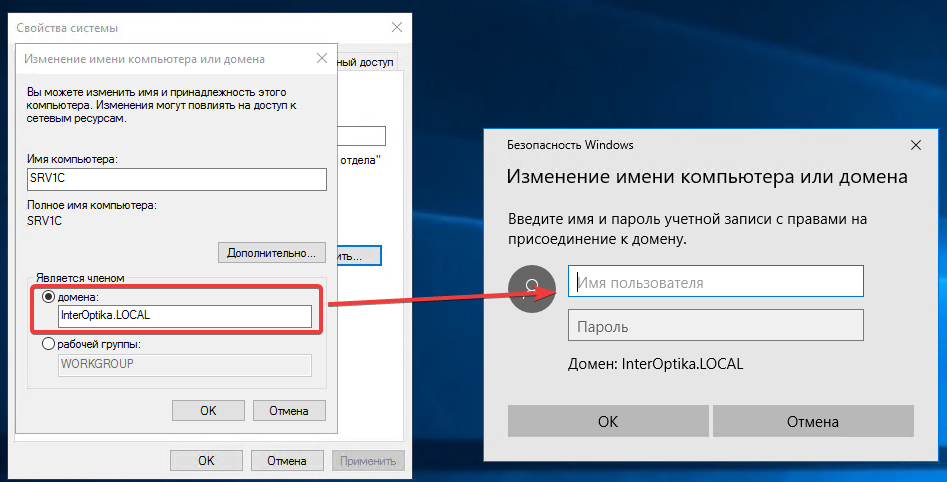

Присоединение VPN-сервера к домену. Сведения о присоединении сервера к домену см. в статье Присоединение сервера к домену.

Откройте правила брандмауэра, чтобы разрешить UDP-портам 500 и 4500 входящий трафик на внешний IP-адрес, примененный к общедоступному интерфейсу на VPN-сервере.

На сетевом адаптере, подключаемом к домену, включите следующие порты: UDP1812, UDP1813, UDP1645 и UDP1646.

Создайте группу VPN-серверов:

На контроллере домена откройте Пользователи и компьютеры Active Directory.

В разделе домена щелкните правой кнопкой мыши Компьютеры. Выберите Создать, а затем — Группировать.

В поле Имя группы введите VPN-серверы, а затем нажмите кнопку ОК.

Щелкните правой кнопкой мыши VPN-серверы и выберите Свойства.

На вкладке Члены диалогового окна Свойства VPN-серверов нажмите кнопку Добавить.

Выберите Типы объектов, установите флажок Компьютеры , а затем нажмите кнопку ОК.

В поле Введите имена объектов для выбора введите имя компьютера VPN-сервера. Щелкните ОК.

Закройте окно «Пользователи и компьютеры Active Directory».

Чтобы установить VPN-сервер, выполните действия, описанные в разделе Установка удаленного доступа в качестве VPN-сервера .

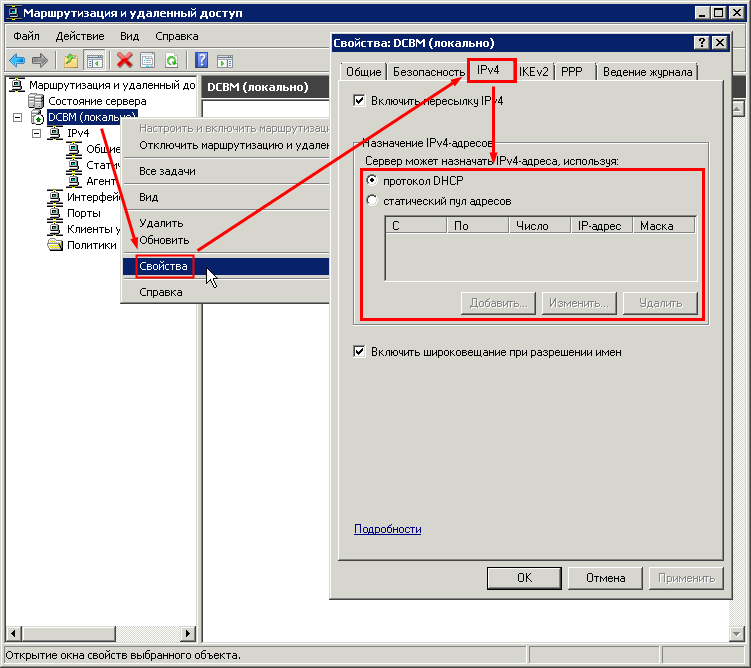

Откройте средство маршрутизации и удаленного доступа из диспетчер сервера.

Щелкните правой кнопкой мыши VPN-сервер и выберите Свойства.

В разделе Свойства выберите вкладку Безопасность , а затем:

Выберите Поставщик проверки подлинности и проверка подлинности RADIUS.

Выберите Настроить, чтобы открыть диалоговое окно Проверка подлинности RADIUS.

Нажмите кнопку Добавить , чтобы открыть диалоговое окно Добавление сервера RADIUS.

В поле Имя сервера введите полное доменное имя сервера NPS. В этом руководстве NPS-сервер является сервером контроллера домена. Например, если netBIOS-имя сервера NPS и сервера контроллера домена — dc1, а доменное имя — corp.contoso.com, введите dc1.corp.contoso.com.

В разделе Общий секрет выберите Изменить , чтобы открыть диалоговое окно Изменение секрета.

В поле Новый секрет введите текстовую строку.

В разделе Подтверждение нового секрета введите ту же текстовую строку, а затем нажмите кнопку ОК.

Сохраните этот секрет. Он понадобится при добавлении этого VPN-сервера в качестве клиента RADIUS далее в этом руководстве.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Добавление сервера RADIUS.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Проверка подлинности Radius.

В диалоговом окне Свойства VPN-сервера выберите Методы проверки подлинности….

Выберите Разрешить проверку подлинности на основе сертификата компьютера для IKEv2.

Щелкните ОК.

В поле Поставщик бухгалтерского учета выберите Учет Windows.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Свойства.

Появится диалоговое окно с предложением перезапустить сервер. Выберите ответ Да.

Создание VPN-клиента Windows

Установите Windows 10 или более поздней версии на компьютере, который будет вашим VPN-клиентом.

Присоедините VPN-клиент к домену. Сведения о присоединении компьютера к домену см. в статье Присоединение компьютера к домену.

Создание пользователя и группы VPN

Создайте пользователя VPN, выполнив следующие действия.

На контроллере домена откройте Пользователи и компьютеры Active Directory.

В разделе домена щелкните правой кнопкой мыши элемент Пользователи. Щелкните Создать. В поле Имя входа пользователя введите любое имя входа. Выберите Далее.

Выберите пароль для пользователя.

Снимите флажок Пользователь должен изменить пароль при следующем входе в систему. установлен флажок Срок действия пароля не ограничен.

Нажмите кнопку Готово. Не закрывайте Пользователи и компьютеры Active Directory.

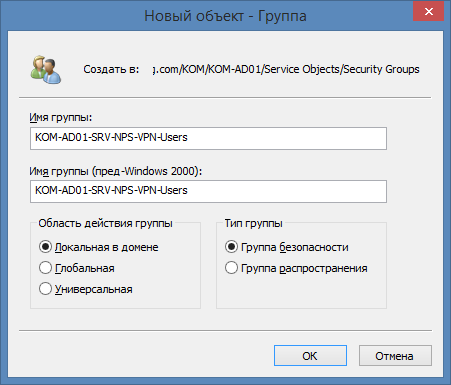

Создайте группу пользователей VPN, выполнив следующие действия.

В разделе домена щелкните правой кнопкой мыши элемент Пользователи. Выберите Создать, а затем — Группировать.

В поле Имя группы введите Пользователи VPN, а затем нажмите кнопку ОК.

Щелкните правой кнопкой мыши VPN Users (Пользователи VPN ) и выберите Свойства.

На вкладке Члены диалогового окна Свойства пользователей VPN нажмите кнопку Добавить.

В диалоговом окне Выбор пользователей добавьте созданного пользователя VPN и нажмите кнопку ОК.

Настройка VPN-сервера в качестве клиента RADIUS

На NPS-сервере откройте правила брандмауэра, чтобы разрешить входящий трафик портов UDP 1812, 1813, 1645 и 1646.

В консоли NPS дважды щелкните RADIUS-клиенты и серверы.

Щелкните правой кнопкой мыши RADIUS-клиенты и выберите Создать , чтобы открыть диалоговое окно Новый клиент RADIUS.

Убедитесь, что установлен флажок Включить этот клиент RADIUS .

В поле Понятное имя введите отображаемое имя VPN-сервера.

В поле Адрес (IP-адрес или DNS) введите IP-адрес или полное доменное имя VPN-сервера.

Если вы введете полное доменное имя, выберите Проверить , если вы хотите убедиться, что имя правильное и сопоставляется с допустимым IP-адресом.

В разделе Общий секрет:

Убедитесь, что выбран параметр Вручную .

Введите секрет, созданный в разделе Создание VPN-сервера.

В поле Подтвердить общий секрет повторно введите общий секрет.

Щелкните ОК.

VPN-сервер должен появиться в списке клиентов RADIUS, настроенных на NPS-сервере.

VPN-сервер должен появиться в списке клиентов RADIUS, настроенных на NPS-сервере.

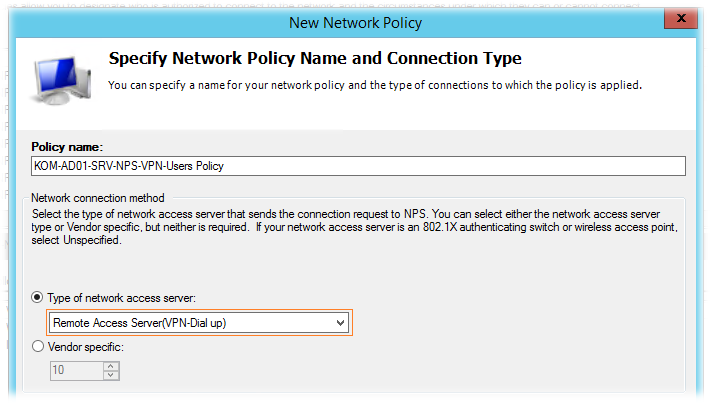

Настройка NPS-сервера в качестве сервера RADIUS

Примечание

В этом руководстве NPS-сервер устанавливается на контроллере домена с ролью ЦС. и нам не нужно регистрировать отдельный сертификат NPS-сервера. Однако в среде, где NPS-сервер установлен на отдельном сервере, перед выполнением этих действий необходимо зарегистрировать сертификат NPS-сервера.

В консоли NPS выберите NPS(Локальный).

В разделе Стандартная конфигурация убедитесь, что выбран сервер RADIUS для коммутируемых или VPN-подключений .

Выберите Настроить VPN или Dial-Up , чтобы открыть мастер настройки VPN или удаленного доступа.

Выберите Подключения виртуальной частной сети (VPN) и нажмите кнопку Далее.

В поле Укажите коммутируемый или VPN-сервер в окне RADIUS-клиенты выберите имя VPN-сервера.

Выберите Далее.

В разделе Настройка методов проверки подлинности выполните следующие действия.

Снимите флажок Microsoft Encrypted Authentication версии 2 (MS-CHAPv2).

Выберите Расширяемый протокол проверки подлинности.

В поле Тип выберите Microsoft: Protected EAP (PEAP) (Майкрософт: защищенный EAP (PEAP)). Затем выберите Настроить, чтобы открыть диалоговое окно Изменение защищенных свойств EAP.

Выберите Удалить , чтобы удалить тип EAP Secured Password (EAP-MSCHAP v2) (Защищенный пароль (EAP-MSCHAP версии 2)).

Выберите Добавить. Откроется диалоговое окно Добавление EAP.

Выберите Смарт-карта или другой сертификат, а затем нажмите кнопку ОК.

Нажмите кнопку ОК , чтобы закрыть окно Edit Protected EAP Properties (Изменить защищенные свойства EAP).

Выберите Далее.

В разделе Указание групп пользователей выполните следующие действия.

Выберите Добавить. Откроется диалоговое окно Выбор пользователей, компьютеров, учетных записей служб или групп.

Введите Пользователи VPN, а затем нажмите кнопку ОК.

Выберите Далее.

В разделе Укажите IP-фильтры нажмите кнопку Далее.

На вкладке Укажите параметры шифрования нажмите кнопку Далее. Не вносите никаких изменений.

На вкладке Укажите имя области нажмите кнопку Далее.

Выберите Готово, чтобы закрыть мастер.

Дальнейшие действия

Теперь вы создали пример инфраструктуры, которая готова к настройке центра сертификации.

- Руководство по развертыванию Always On VPN: настройка шаблонов центров сертификации

Как установить и настроить удаленный доступ (RAS) в качестве VPN-сервера

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 3 минуты на чтение

В этом руководстве по началу работы мы покажем вам, как установить и настроить удаленный доступ (RAS) в качестве VPN-сервера.

Установить роль удаленного доступа

- PowerShell

- Менеджер сервера

Чтобы установить роль удаленного доступа с помощью Windows PowerShell:

Откройте Windows PowerShell от имени администратора .

Введите и запустите следующий командлет:

Install-WindowsFeature DirectAccess-VPN-IncludeManagementTools

После завершения установки в Windows PowerShell появляется следующее сообщение.

| Успех | Требуется перезагрузка | Код выхода | Функция Результат | |---------|----------------|------------|---------- ----------------------------------| | Правда | Нет | Успех | Пакет администрирования диспетчера подключений RAS |

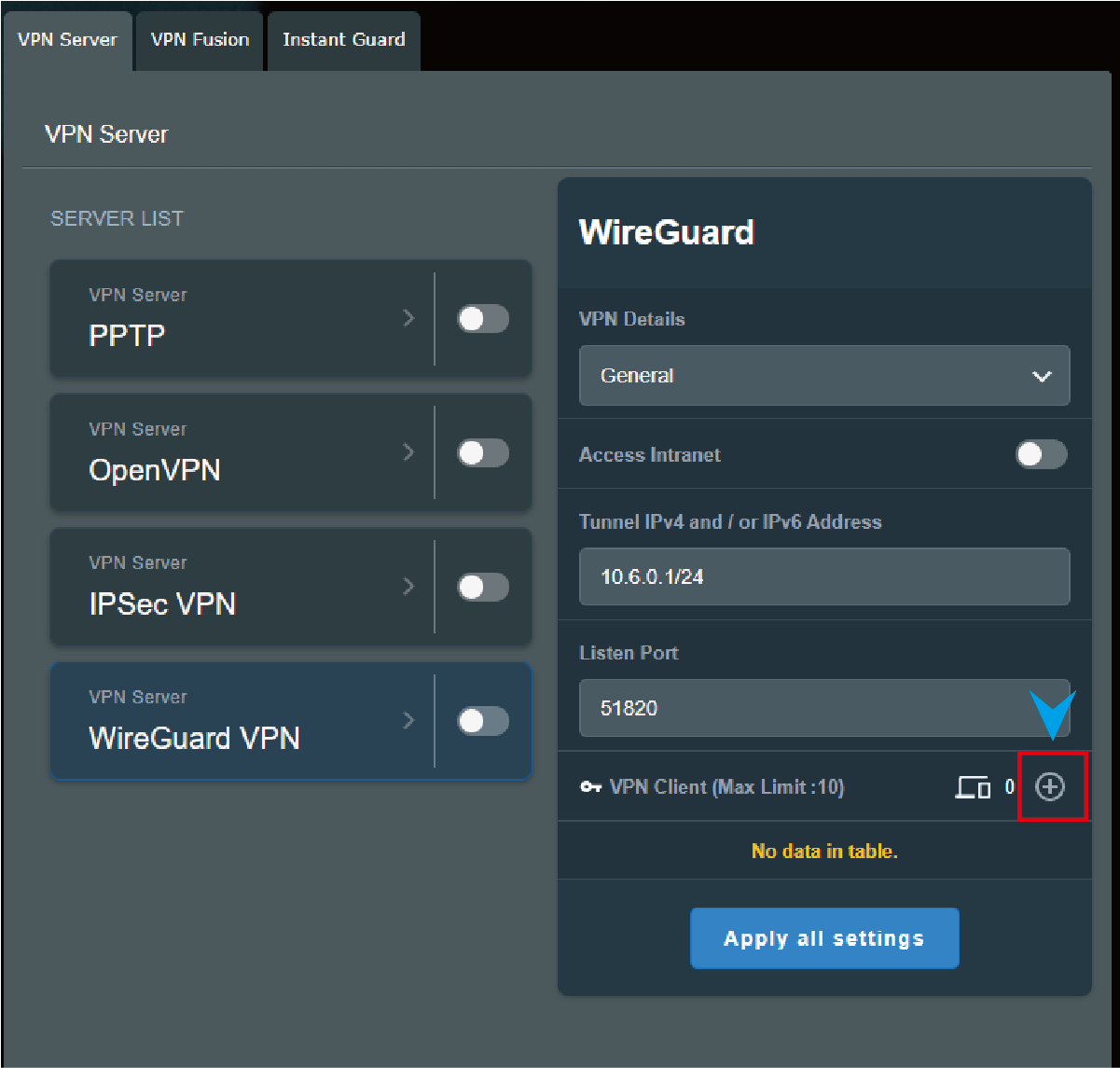

Настройка удаленного доступа в качестве VPN-сервера

В этом разделе мы настроим удаленный доступ, чтобы разрешить подключения IKEv2 VPN и запретить подключения по другим протоколам VPN. Мы также назначим пул статических IP-адресов для выдачи IP-адресов для подключения авторизованных клиентов VPN.

Примечание

Вместо IKEv2 вы также можете использовать SSTP. Мы не рекомендуем вам использовать PPTP из-за отсутствия в нем функций безопасности.

Убедитесь, что правила вашего брандмауэра разрешают входящие UDP-порты 500 и 4500 на внешний IP-адрес, применяемый к общедоступному интерфейсу на VPN-сервере.

На VPN-сервере в Диспетчере серверов выберите флаг Уведомления. Возможно, вам придется подождать минуту или две, чтобы увидеть флаг уведомлений.

В меню Tasks выберите Open the Getting Started Wizard , чтобы открыть мастер настройки удаленного доступа.

Примечание

Мастер настройки удаленного доступа может открыться за диспетчером серверов. Если вы считаете, что мастер открывается слишком долго, переместите или сверните Диспетчер серверов, чтобы выяснить, не стоит ли за этим мастер. Если нет, дождитесь инициализации мастера.

Выберите Развернуть только VPN , чтобы открыть консоль управления маршрутизацией и удаленным доступом (MMC).

Щелкните правой кнопкой мыши VPN-сервер и выберите Настроить и включить маршрутизацию и удаленный доступ , чтобы открыть мастер настройки сервера маршрутизации и удаленного доступа.

В приветствии мастера настройки сервера маршрутизации и удаленного доступа выберите Далее .

В Configuration выберите Custom Configuration , а затем выберите Next .

В Пользовательская конфигурация , выберите VPN-доступ , а затем выберите Далее , чтобы открыть мастер настройки сервера маршрутизации и удаленного доступа.

Выберите Готово , чтобы закрыть мастер, затем выберите OK , чтобы закрыть диалоговое окно Маршрутизация и удаленный доступ.

После запуска VPN-сервера щелкните его правой кнопкой мыши и выберите Свойства .

Выберите вкладку IPv4 и выполните следующие действия:

Выберите Статический пул адресов .

Выберите Добавьте , чтобы настроить пул IP-адресов.

В поле Начальный IP-адрес введите начальный IP-адрес из диапазона, который вы хотите назначить VPN-клиентам.

В Конечный IP-адрес введите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам, или в Количество адресов введите номер адреса, который вы хотите сделать доступным.

Выберите OK , чтобы закрыть диалоговое окно «Свойства».

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши Ports, и выберите Properties , чтобы открыть диалоговое окно Ports Properties.

Выберите Минипорт WAN (SSTP) и выберите Настроить , чтобы открыть диалоговое окно Настройка устройства — минипорт WAN (SSTP).

Очистить оба Соединения удаленного доступа (только входящие) и Соединения маршрутизации вызова по требованию (входящие и исходящие) .

Выберите OK .

Выберите Минипорт WAN (IKEv2) и выберите Настроить , чтобы открыть диалоговое окно Настройка устройства — Минипорт WAN (IKEv2).

Убедитесь, что выбраны Соединения удаленного доступа (только входящие) и Соединения маршрутизации по требованию (входящие и исходящие) .

В поле Максимальное количество портов введите количество портов, соответствующее максимальному количеству одновременных подключений VPN, которые вы хотите поддерживать.

Выберите OK .

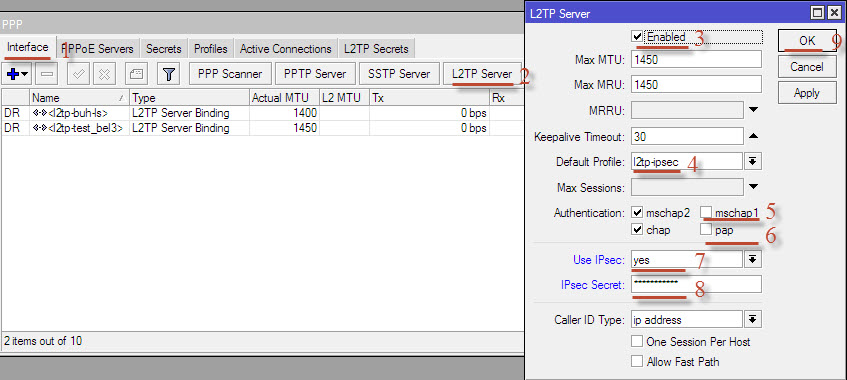

Выберите Минипорт WAN (L2TP) и выберите Настроить , чтобы открыть диалоговое окно Настройка устройства — Минипорт WAN (L2TP).

Очистить оба Соединения удаленного доступа (только входящие) и Соединения маршрутизации вызова по требованию (входящие и исходящие) .

Выберите OK .

Выберите Минипорт WAN (PPTP) и выберите Настроить , чтобы открыть диалоговое окно Настройка устройства — Минипорт WAN (PPTP).

Очистить оба Соединения удаленного доступа (только входящие) и Соединения маршрутизации по требованию (входящие и исходящие) .

Выберите ОК .

Следующие шаги

- Учебное пособие. Развертывание Always On VPN

Обратная связь

Просмотреть все отзывы о странице

Шаг за шагом Как установить и настроить VPN в Windows Server 2016 — просто случайная информация о Microsoft Azure и вычислительной технике

Установить и настроить VPN-сервер с помощью Windows Server 2016 очень просто. Следуя инструкциям в этой статье, VPN-сервер можно развернуть всего за несколько минут.

VPN обеспечивает безопасный доступ к внутренним данным и приложениям организаций для клиентов и устройств, использующих Интернет.

Чтобы правильно внедрить и поддерживать среду VPN в своей организации, вы должны понимать, как выбрать подходящий протокол туннелирования, настроить аутентификацию VPN и настроить роль сервера для поддержки выбранной вами конфигурации.

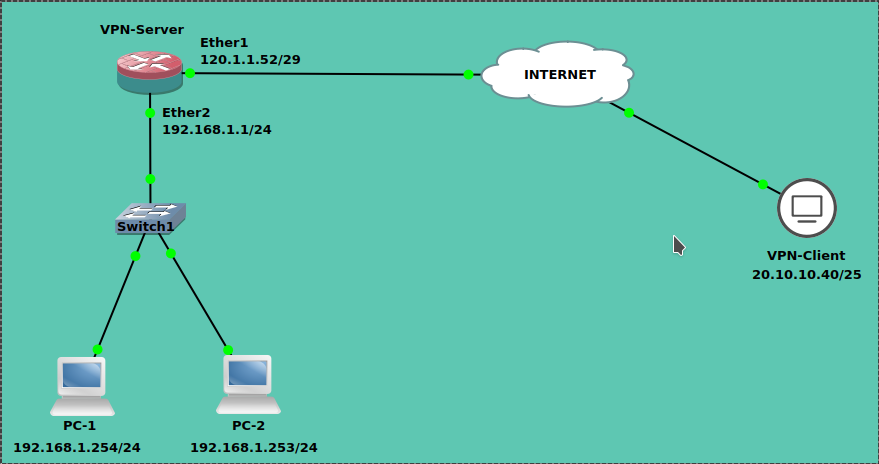

Для этой демонстрации я буду использовать 2 ВМ , и 1 клиентскую ВМ Windows 10 , которые все работают в Hyper-V.

Приступим к настройке VPN.

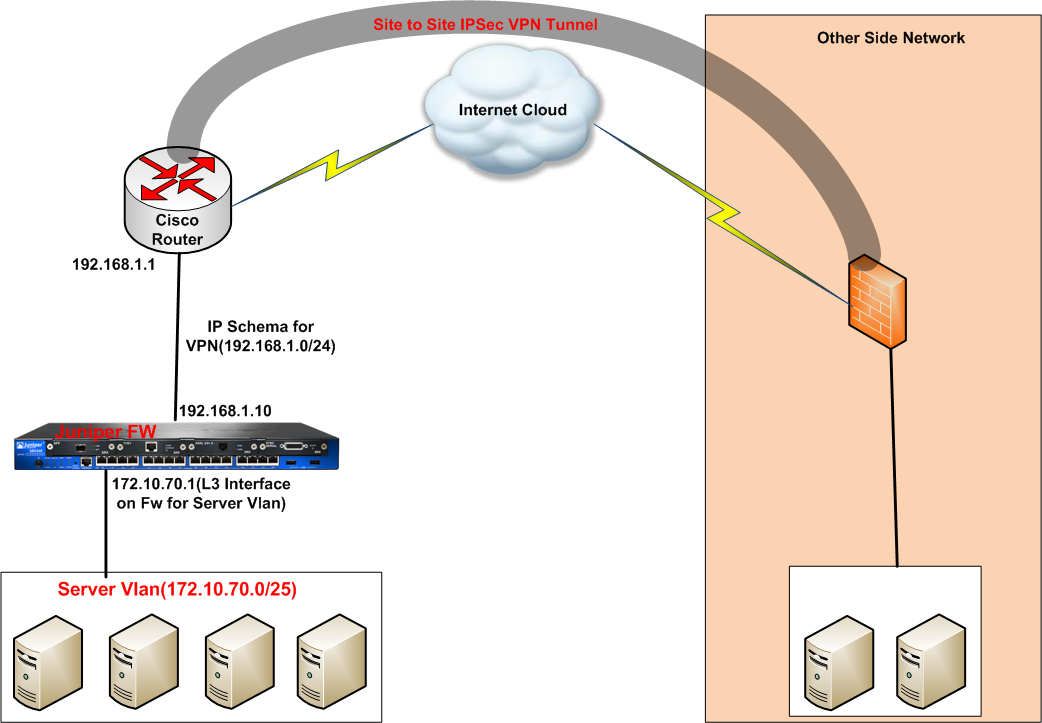

01 — позволяет проверить конфигурацию сети для VPN-сервера. (Пожалуйста, обратитесь к рисункам)

1 – VPN-серверу требуется 2 NIC:

- Ethernet 1: LAN

- Ethernet 2 : Интернет

Ethernet 1 : локальная сеть

Ethernet 2 : Интернет

2 — Клиент Windows 10.

- Требуется 1 сетевой адаптер:

- Ethernet 1 : Интернет

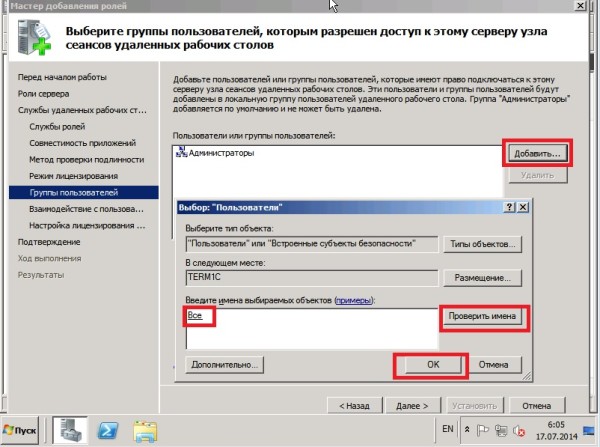

02 — Создание OU и пользователя VPNUsers в Active Directory.

1. Создайте новую организационную единицу. В диалоговом окне «Новый объект — Организационная единица» в поле «Имя» введите VPNUsers и нажмите «ОК».

2. В консоли «Пользователи и компьютеры Active Directory» разверните Windows.ae , щелкните правой кнопкой мыши VPNUsers OU, щелкните «Создать», а затем щелкните «Пользователь ».

3 — щелкните правой кнопкой мыши пользователя , Свойства , Разрешить доступ включен для удаленного доступа, чтобы подключиться к вашему VPN-серверу. и хорошо. ( См. фотографии )

03 – Установка

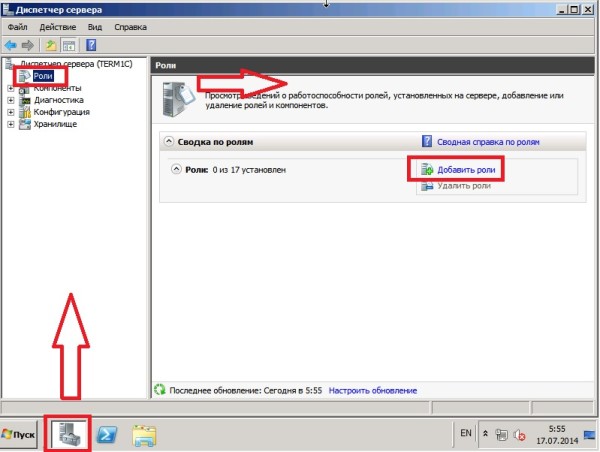

1 – открыть Диспетчер сервера и нажмите Добавить роли и функции .

2 – нажмите Далее.

3. Теперь выберите вариант установки на основе ролей или функций и нажмите «Далее».

4 — Теперь выберите нужный сервер, на который вы хотите установить маршрутизацию и удаленный доступ.

5 – В списках ролей выберите Удаленный доступ и нажмите Далее.

6 – Нажмите Далее , на данный момент дополнительные функции не требуются.

7 – Просто нажмите Далее .

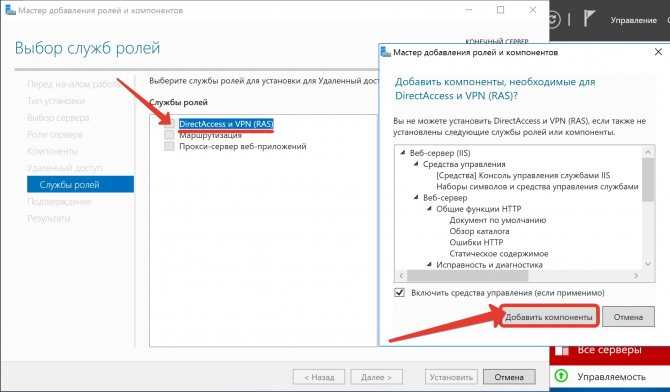

8 – На следующей вкладке нужно выбрать DirectAccess and VPN (RAS), Нажмите Добавить функции во всплывающем окне.

9 – На странице подтверждения нажмите Установить , чтобы начать.

10 – После завершения процесса установки нажмите Открыть мастер «Начало работы» .

11 – На этой вкладке нажмите Развернуть только VPN .

04 — Конфигурация

1 — Щелкните правой кнопкой мыши на своем сервере и выберите Настроить и включить маршрутизацию и удаленный доступ .

2 – Нажмите Далее .

3. В новом мастере выберите Удаленный доступ (коммутируемый доступ или VPN) .

4 – На следующей странице выберите VPN .

5 — Здесь выберите сетевой адаптер, который подключает ваш сервер к Интернету.

6 — Здесь выберите сетевой адаптер, который соединяет ваш сервер с VPN-клиентами.

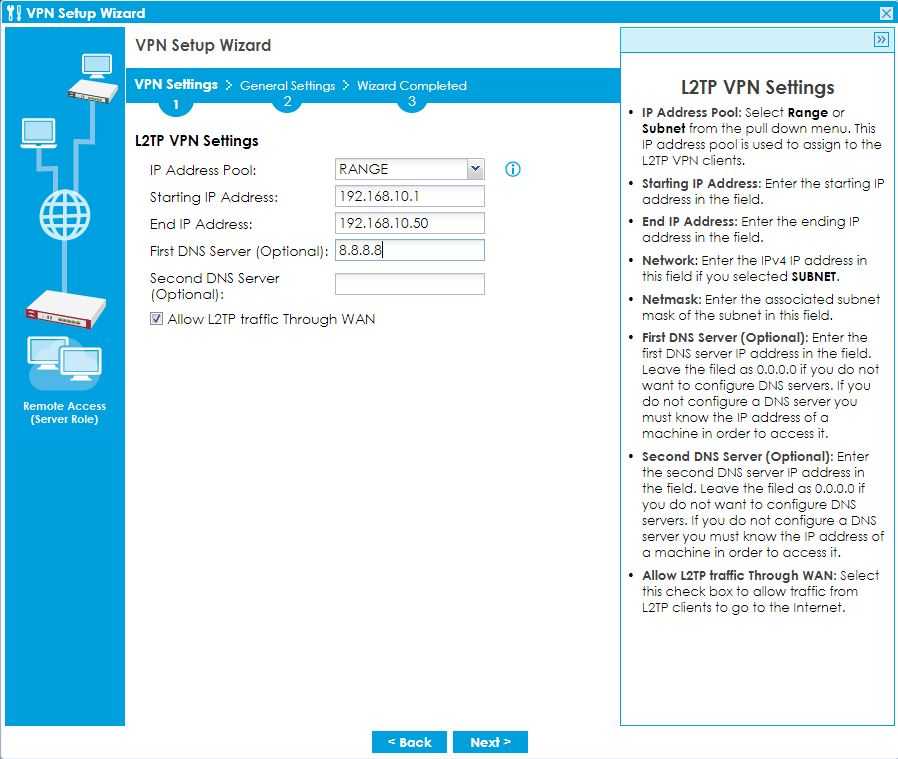

7 — Здесь вы можете выбрать способ раздачи IP-адресов — через D HCP или вручную. Выберите второй способ.

8 – На этой вкладке нажмите Новый .

9 – Во всплывающем окне укажите диапазон IP-адресов, нажмите OK , вернитесь на предыдущую вкладку и нажмите Далее .

10 – В этой вкладке вы можете выбрать метод аутентификации. Выберите Маршрутизация и удаленный доступ .

11 – Нажмите Готово . и Нажмите «ОК». , Теперь настройка завершена.

12 — Далее в консоли маршрутизации и удаленного доступа разверните DC-CLOUD, щелкните порты правой кнопкой мыши, выберите Свойства.

13. Убедитесь, что 128 портов существуют для SSTP, IKEv2, PPTP, и L2TP, , затем дважды щелкните WAN Miniport (SSTP). Поле максимального количества портов, введите 5 , а затем нажмите OK , в окне сообщения «Маршрутизация и удаленный доступ» нажмите Да.

14 — Повторите тот же шаг № 13 для IKEv2, PPTP, и L2TP, , затем нажмите 9.0029 ОК.

05 – Проверка подключения клиента

1 – На клиентском ПК с Windows 10 откройте Центр управления сетями и общим доступом, , затем нажмите S , чтобы настроить новое подключение или сеть.

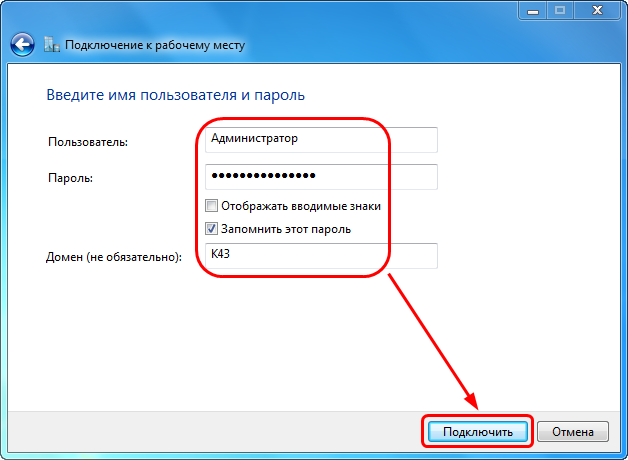

2. Затем в интерфейсе выбора варианта подключения нажмите Подключиться к рабочему месту, и нажмите Далее.

3 – На странице Как вы хотите подключиться? нажмите Использовать мое подключение к Интернету (VPN).

4. В интерфейсе «Подключение к рабочему месту» нажмите . Я настрою подключение к Интернету позже.

5 – В поле «Интернет-адрес» введите 131.107.0.10 (IP-адрес VPN-сервера DC-CLOUD).

— в поле Имя назначения введите NewHelpTech VPN-подключение, установите флажок Разрешить другим людям использовать это подключение и нажмите Создать. —

6 — Затем щелкните правой кнопкой мыши NewHelpTech VPN-соединение, , а затем нажмите Подключиться.

7. В диалоговом окне входа введите пользователя домена из VPNUsers OU Name Sifad, введите пароль и нажмите OK.

8 – Убедитесь, что вы подключены к Windows с помощью PPTP-подключения , щелкните правой кнопкой мыши NewHelpTech VPN-подключение, и выберите «Статус».

inf" tap0901

inf" tap0901 This is recommended

This is recommended key

key pem"

server 10.8.0.0 255.255.255.0

tls-auth "C:\\Program Files\\OpenVPN\\ssl\\ta.key" 0 # This file is secret

keepalive 10 120

comp-lzo

persist-key

persist-tun

cipher AES-256-CBC

status "C:\\Program Files\\OpenVPN\\log\\status.log"

log "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

verb 4

mute 20

pem"

server 10.8.0.0 255.255.255.0

tls-auth "C:\\Program Files\\OpenVPN\\ssl\\ta.key" 0 # This file is secret

keepalive 10 120

comp-lzo

persist-key

persist-tun

cipher AES-256-CBC

status "C:\\Program Files\\OpenVPN\\log\\status.log"

log "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

verb 4

mute 20 key

key Настройка шаблонов центра сертификации

Настройка шаблонов центра сертификации

Подробные сведения об установке NSP см. в разделе Установка сервера политики сети.

Подробные сведения об установке NSP см. в разделе Установка сервера политики сети.

VPN-сервер должен появиться в списке клиентов RADIUS, настроенных на NPS-сервере.

VPN-сервер должен появиться в списке клиентов RADIUS, настроенных на NPS-сервере.