Взлом одноклассников страницы: Как взломать страницу в Одноклассниках

Содержание

Как взломать страничку в Одноклассниках

Чаще всего чужие профили взламывают, чтобы посмотреть скрытые фотки и переписку.

Взлом страницы не самая лучшая затея. Вы можете навсегда испортить отношения с человеком и попасть в его черный список.

Мы не рекомендуем вам заниматься подобными вещами. В этой статье расскажем о вариантах взлома для того,

чтобы вы смогли обезопасить свой профиль. На различных сайтах можно отыскать тысячи предложений непонятных сервисов,

которые якобы способны взломать любой профиль на площадке.

Мы не советуем ими пользоваться, если вы не хотите подцепить вирус на ПК и не попасть в черный список,

того, кого хотите взломать. Предупредим сразу, если вы не знаете никаких данных о пользователе:

логин его аккаунта, телефон или почту – взломать профиль своими силами не получится. Тогда придется воспользоваться услугами хакеров.

Так просто на бирже фрилансеров найти хакера не удастся. Среди них можно запросто наткнуться

на мошенников. Поэтому 100 раз подумайте, прежде чем взламывать кого-то. К негативным последствиям

Поэтому 100 раз подумайте, прежде чем взламывать кого-то. К негативным последствиям

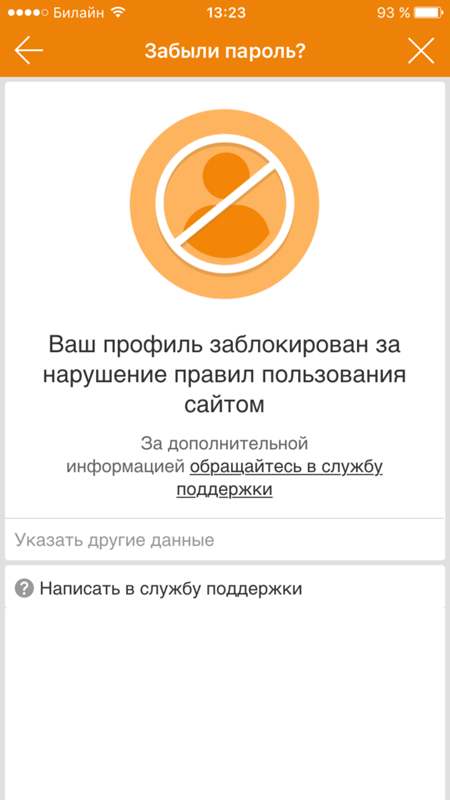

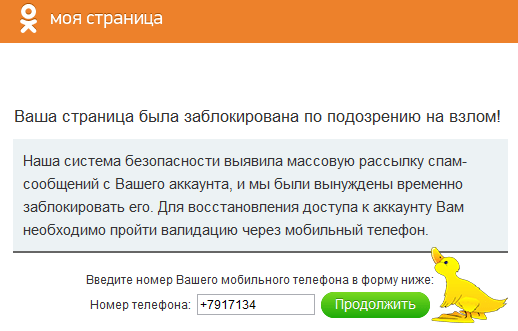

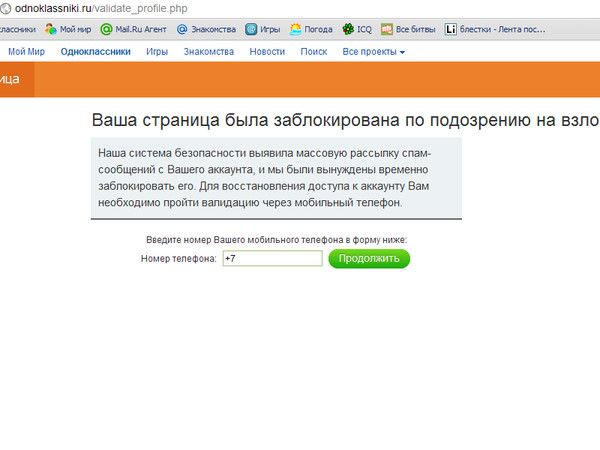

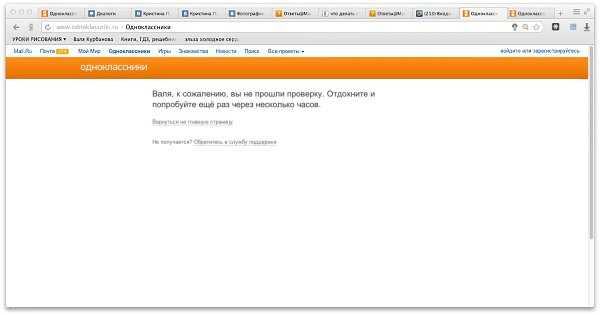

взлома можно отнести не только черный список, но и блокировку вашей страницы, и полное удаление ее с Одноклассников.

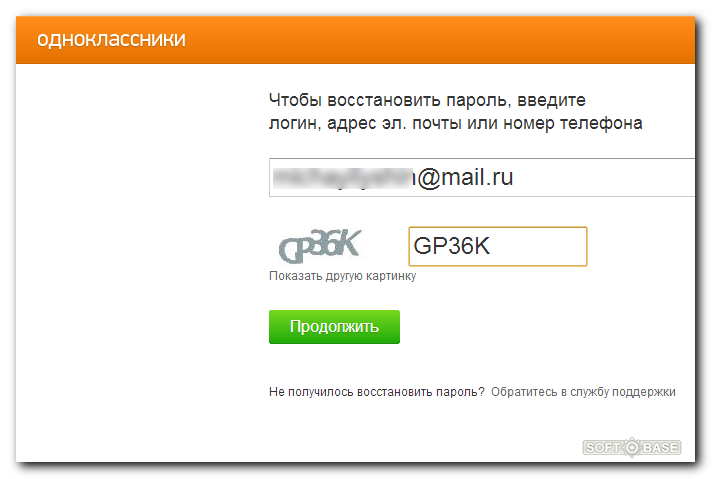

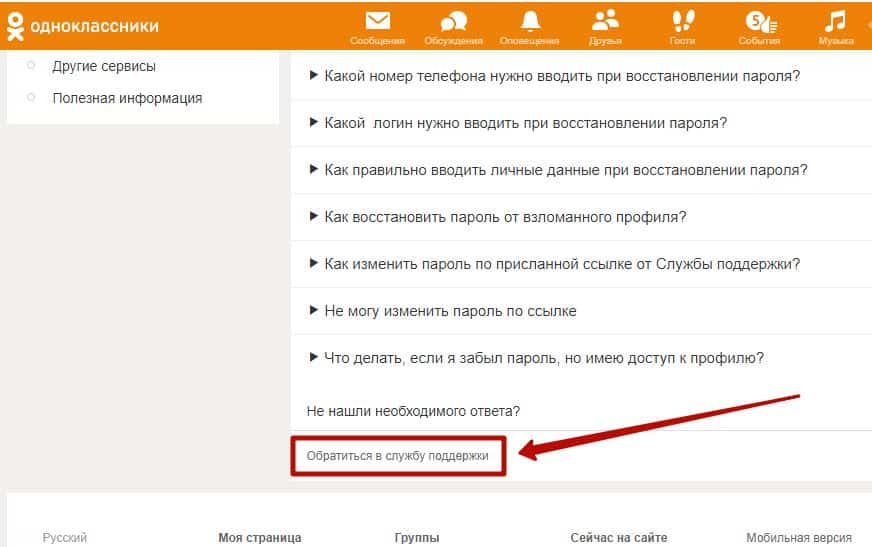

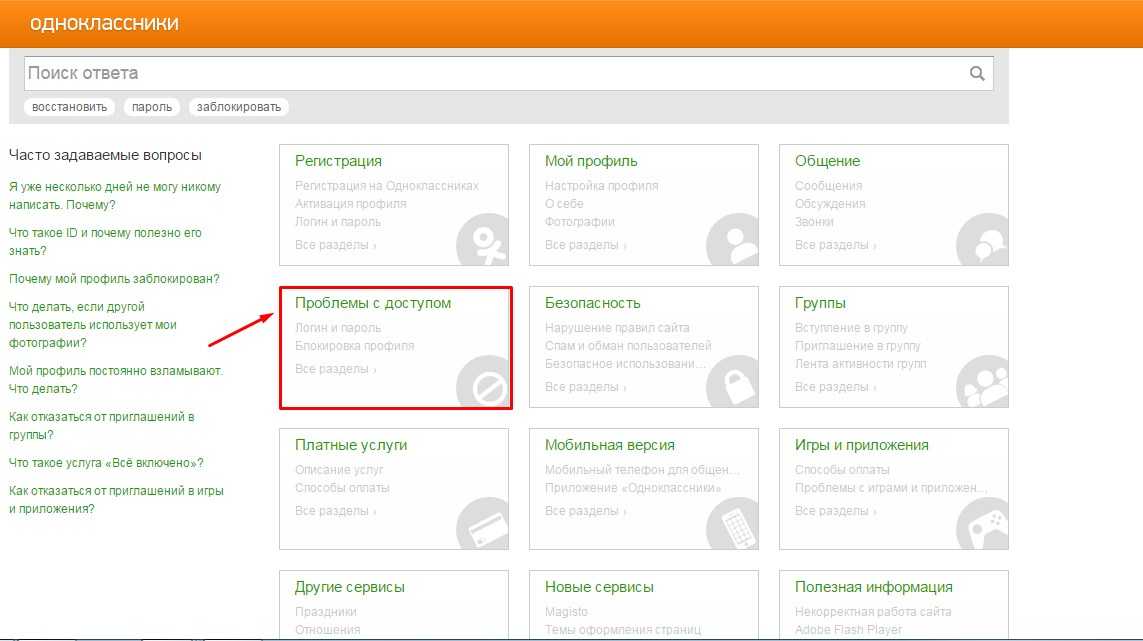

Легче всего вскрыть чужую страницу, если вы знаете логин человека и имеете доступ к

его электронной почте. Переходите на страницу входа в ресурс:

- В поле логин вбивайте данные, которые у вас есть.

- Нажимайте на надпись, где написало «Забыли пароль…»

- Тапните на иконку, где написано «почта» и напишите почту от профиля.

Через несколько минут вам придет ссылка на восстановление пароля. Помните о том,

что вам придется придумать новый пароль. Поэтому владелец своего профиля может догадаться, что его «вскрыли».

Чтобы этого не произошло, вы можете попробовать подобрать пароль самостоятельно. Если вы хорошо знаете человека,

то это не оставит большого труда. Чаще всего люди указывают в качестве пароля номера мобильного, памятные даты или фамилию.

Если пароль сложный, потребуется много попыток. Некоторые люди используют специальные генераторы для создания

сложных и нечитаемых конструкций. В таком случае, взлом странички практически невозможен или требует титанических затрат.

Вместо того чтобы заниматься взломом, лучше развивайте свой профиль в Одноклассниках – накручивайте друзей и набирайте лайки.

Мы всегда рады помочь вам в этом. За друзьями ждем вас на этой странице,

а за классами заглядывайте сюда.

Взлом страницы в Одноклассниках, зная логин

Очень хочется посмотреть, что скрывает в Одноклассниках близкий человек, особенно,

когда у него закрытый профиль. О том, что это и можно ли посмотреть фото с такого типа

аккаунта, мы писали здесь: https://soclike.ru/news/kak_posmotret_foto_zakrytogo_profilya_v_odnoklassnikakh.

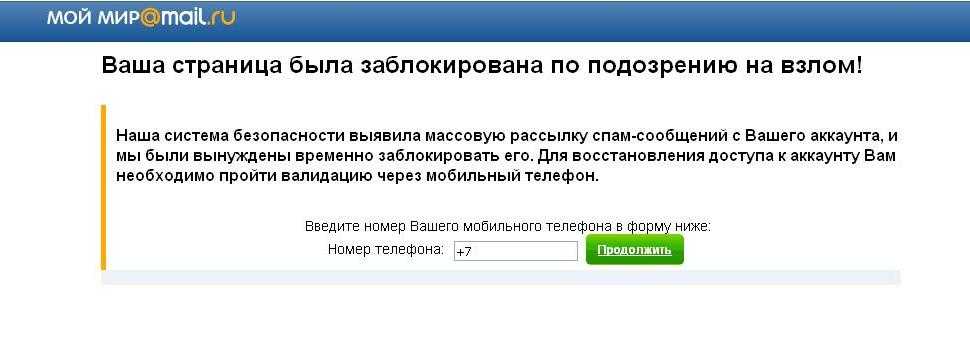

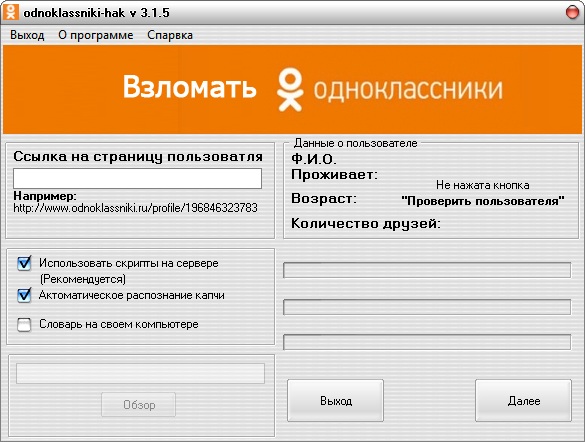

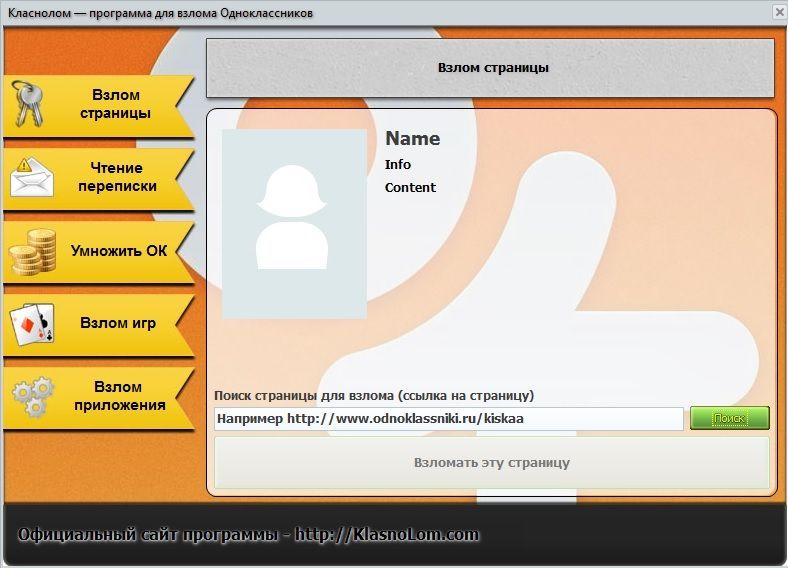

Людским любопытством активно пользуются мошенники и непонятные сайты.

Они предлагают прямо-таки за 2 клика по айди пользователя раскрыть вам все данные. Один из таких

Один из таких

сайтов располагается здесь https://vzlomatodnoklassniki.com/.

Как обещают владельцы ресурса, вам достаточно просто ввести ссылку на страницу юзера и

вы тут же получите доступ к его профиль. На практике, сайт часто зависает, некорректно отображается

и естественно не дает никаких данных. Если у вас нет друзей в ФСБ, рекомендуем отказаться от взлома.

Вы зря потратите время и силы. Теперь, когда вы знаете основные вещи о взломе, расскажем,

как можно обезопасить свою страницу:

- Используйте генераторы и сложны пароли. Меняйте их каждые три месяца.

- Подключите дополнительную защиту – подтверждать вход по смс. Если никто не доберется до вашего телефона,

страницу взлома не получится вообще. - Не храните приватные фото, видеоролики и другой компромат на профиле.

Если пишете что-то важное в переписке или отправляете паспортные данные, лучше удаляйте их из истории. - Помимо профиля также стоит обезопасить свою почту.

Правила тут почти такие же,

Правила тут почти такие же,

как и для аккаунта – сложный пароль и привязка телефона.

Если вы популярный человек, советуем вам не добавлять в друзья подозрительных

личностей и откровенно фейковые страницы. Проверяйте гостей и сделайте закрытый аккаунт,

если вы не занимаетесь раскруткой профиля.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Reddit — Погрузитесь во что угодно

Это то, что уже некоторое время тяготит мою совесть, и я должен рассказать об этом людям.

В нашей средней школе пароль для вашей школьной электронной почты по умолчанию был установлен на «студент». Людям посоветовали изменить его на что-то другое, но некоторые этого не сделали, на самом деле большинство людей этого не сделали. Я впервые осознал это на уроке истории, когда мы делали групповые проекты, моя группа уже была готова, поэтому мы все просто делали что-то самостоятельно. В одной из других групп был парень по имени Стив, который обычно был довольно глупым и довольно ленивым. Я подумал про себя, держу пари, что у него все еще есть пароль по умолчанию для его школьной электронной почты, я попробовал его, и, к моему удивлению, это сработало. Теперь я мог делать все, что хотел, со всеми его вещами, связанными со школой, и я начал с изменения названия общих слайдов Google, которые использовала его группа, на «Пенис линкора, несовершеннолетний, которого я знаю». Затем я струсил и закрыл свою школьную хромированную книгу, поэтому все учетные записи были отключены. Я беспокоился, что каким-то образом наш ИТ-специалист что-то сделает, но со мной ничего не случилось, поэтому на следующей неделе я попробовал что-то еще с учетной записью другого человека; Я пытался изменить их пароль. Потребовалось две попытки, чтобы найти другого одноклассника, у которого все еще был пароль по умолчанию, и когда я это сделал, я зашел в настройки их учетной записи Google и изменил их пароль, заблокировав их доступ к своей учетной записи. Я даже не знаю, почему я это сделал, в школе было скучно, и мне, наверное, больше нечего было делать. В любом случае, результат был почти мгновенным, так как они еще не вошли в свою учетную запись в тот день, они фактически застряли и не могли ничего сделать, примерно через 20 минут я изменил их пароль на тот, который был, никто не знал, что это был я. . Затем все началось оттуда, я входил в чью-то учетную запись, а затем заставлял их покинуть пару классов из класса Google, заходить в документы людей и писать случайные вещи, я вошел в одну из учетных записей семиклассников и заставил их прокомментировать ругаться задание в гугл классе. никто не знал, что происходит, и никто не знал, что это был я. Однако кульминация моего взлома электронной почты людей наступила, когда однажды я услышал пароль человека, которого я больше всего не любил в нашем классе, это был Тимоти14 (имя изменено в целях конфиденциальности).

Потребовалось две попытки, чтобы найти другого одноклассника, у которого все еще был пароль по умолчанию, и когда я это сделал, я зашел в настройки их учетной записи Google и изменил их пароль, заблокировав их доступ к своей учетной записи. Я даже не знаю, почему я это сделал, в школе было скучно, и мне, наверное, больше нечего было делать. В любом случае, результат был почти мгновенным, так как они еще не вошли в свою учетную запись в тот день, они фактически застряли и не могли ничего сделать, примерно через 20 минут я изменил их пароль на тот, который был, никто не знал, что это был я. . Затем все началось оттуда, я входил в чью-то учетную запись, а затем заставлял их покинуть пару классов из класса Google, заходить в документы людей и писать случайные вещи, я вошел в одну из учетных записей семиклассников и заставил их прокомментировать ругаться задание в гугл классе. никто не знал, что происходит, и никто не знал, что это был я. Однако кульминация моего взлома электронной почты людей наступила, когда однажды я услышал пароль человека, которого я больше всего не любил в нашем классе, это был Тимоти14 (имя изменено в целях конфиденциальности). Не знаю, что на меня тогда нашло, он не был плохим парнем, просто он мне не очень нравился. Я залезла в его электронную почту, перешла к последнему классному заданию, которое у нас было, и заменила все, что он написал, абзацем о том, почему он ненавидит этого учителя. Его очень жестко наказали, и ему пришлось месяц следить за тем, что он делал на хромбуках. В конце концов в школе поняли, что «кто-то» массово взламывал электронные письма учеников, и они ходили из класса в класс, чтобы убедиться, что ни у кого больше нет пароля по умолчанию. К тому моменту мне это надоело, и администрация так и не узнала, кто всем этим занимается. В конце концов школа узнала о важности безопасных паролей, я думаю,

Не знаю, что на меня тогда нашло, он не был плохим парнем, просто он мне не очень нравился. Я залезла в его электронную почту, перешла к последнему классному заданию, которое у нас было, и заменила все, что он написал, абзацем о том, почему он ненавидит этого учителя. Его очень жестко наказали, и ему пришлось месяц следить за тем, что он делал на хромбуках. В конце концов в школе поняли, что «кто-то» массово взламывал электронные письма учеников, и они ходили из класса в класс, чтобы убедиться, что ни у кого больше нет пароля по умолчанию. К тому моменту мне это надоело, и администрация так и не узнала, кто всем этим занимается. В конце концов школа узнала о важности безопасных паролей, я думаю,

Прошло 4 года, и теперь я старшеклассник, это всегда было моим секретом, который я хранил до сих пор, и мне просто нужно было рассказать кому-нибудь, я чувствую себя довольно плохо из-за всего дерьма, которое я сделал полностью из того, что мне было скучно, и я хотел развлечься.

Взлом данных позволил студентам Стэнфорда шпионить за своими одноклассниками

Во второй раз за 15 месяцев Стэнфордский университет стал жертвой досадной утечки данных, в результате которой была раскрыта личная информация студентов, включая домашние адреса, номера социального страхования и даже тесты партитуры и сочинения.

The Stanford Daily сообщает, что учащиеся Стэнфорда могут просматривать заявления и стенограммы других учащихся, «если они сначала запросили просмотр своих собственных документов о приеме в соответствии с Законом о правах семьи на образование и конфиденциальность (FERPA)». Документы, которые были скомпрометированы хакерами, включая чрезвычайно конфиденциальную личную информацию, такую как номера социального страхования для некоторых студентов, а также «этническую принадлежность студентов, статус наследия, домашний адрес, статус гражданства, криминальный статус, стандартизированные результаты тестов, личные эссе и то, подали ли они заявку на финансовую помощь. Официальные стандартизированные отчеты о результатах тестов также были доступны», — сообщается в документе, в котором поясняется, что, хотя документы студентов нельзя было искать по имени, они были «доступны путем изменения числового идентификатора в URL-адресе».

«Мы сожалеем об этой уязвимости в нашей системе и приносим извинения тем, чьи записи были просмотрены ненадлежащим образом», — говорится в заявлении школы, опубликованном в пятницу. «Мы работали над тем, чтобы как можно быстрее исправить ситуацию, и продолжим работать над лучшей защитой наших систем и данных. Поиск и устранение уязвимостей до того, как злоумышленники обнаружат и воспользуются ими, является постоянной и важной задачей в управлении системами».

«Мы работали над тем, чтобы как можно быстрее исправить ситуацию, и продолжим работать над лучшей защитой наших систем и данных. Поиск и устранение уязвимостей до того, как злоумышленники обнаружат и воспользуются ими, является постоянной и важной задачей в управлении системами».

Утечка произошла через 14 месяцев после того, как Стэнфорд объявил, что ранее обнаруженный взлом конфиденциальной информации на компьютерном сервере в его Высшей школе бизнеса был шире, чем сообщалось ранее, согласно Poets & Quants, известному новостному онлайн-сайту, который освещает сообщество выпускников бизнес-школ.

В ходе этого взлома, как сообщает сайт, «исследователи в кампусе обнаружили, что общая платформа в GSB потенциально раскрывает личную информацию «тысяч людей в университете». Как и недавний взлом, взлом 2017 года скомпрометировал личные данные студентов, включая «имена, даты рождения, номера социального страхования и информацию о зарплате почти 10 000 непреподавательских сотрудников университета — снимок, сделанный в августе 2008 года», — говорится в отчете. «Файл, по-видимому, был предоставлен сотрудникам отдела кадров бизнес-школы для определения годовой заработной платы. Файл был открыт для сообщества GSB в течение шести месяцев, прежде чем он был заблокирован и защищен» весной 2017 года.

«Файл, по-видимому, был предоставлен сотрудникам отдела кадров бизнес-школы для определения годовой заработной платы. Файл был открыт для сообщества GSB в течение шести месяцев, прежде чем он был заблокирован и защищен» весной 2017 года.

Атака 2017 года в конечном итоге стоила директору Стэнфорда по цифровым технологиям работы. Ранга Джаяраман объявил, что уходит «после того, как один из учеников сообщил, что школа не предоставила свои гранты на стипендии», сообщила тогда эта газета. В своем заявлении Джаяраман сказал: «Я беру на себя полную ответственность за то, что не смог распознать масштаб и характер… раскрытия данных и своевременно сообщить об этом декану и в Управление информационной безопасности и конфиденциальности университета. Я хотел бы выразить свои самые искренние извинения… всем, чья личная информация потенциально могла быть скомпрометирована».

Вот что нужно знать о самом последнем взломе в Стэнфорде:

Как был обнаружен взлом

По сообщению Stanford Daily, студент, подавший запрос FERPA для проверки собственных документов о приеме в университет обнаружил «уязвимость в сторонней системе управления контентом под названием NolijWeb, которую университет использовал с 2009 года для размещения отсканированных файлов». Любой, кто хотел бы отправить такой запрос, начиная с 2015 года, мог бы изучить файлы через NolijWeb». The Daily сообщила, что этот студент между 28 и 29 января, смог получить доступ к записям 81 студента.

Любой, кто хотел бы отправить такой запрос, начиная с 2015 года, мог бы изучить файлы через NolijWeb». The Daily сообщила, что этот студент между 28 и 29 января, смог получить доступ к записям 81 студента.

Кто еще видел файлы

Другие учащиеся, которым рассказали о легкодоступных записях, смогли просмотреть личную информацию в записях 12 учащихся «за этот период времени, стремясь узнать больше о типах файлов незащищенный.»

Университет отвечает

Вот полное заявление, опубликованное школой в пятницу:

«NolijWeb — это репозиторий управления корпоративным контентом, в котором хранятся документы и изображения для поддержки приемных и других административных процессов университета в Стэнфорде. Продукт был развернут в Стэнфорде в 2009 году.. Линейка продуктов NolijWeb была приобретена Hyland Software в 2017 году, и с тех пор компания объявила о прекращении выпуска продукта. ИТ-отдел университета в Стэнфорде в настоящее время внедряет новую замещающую платформу, и этот проект будет завершен к лету..jpg)

«Во вторник, 5 февраля, ИТ-отдел университета узнал из Stanford Daily, что студент из Стэнфорда обнаружил уязвимость в нашей платформе NolijWeb. UIT подтвердил наличие проблемы и сообщил об этом продавцу. Впоследствии Хайланд признал проблему, когда при очень специфических обстоятельствах аутентифицированная учетная запись студента могла использоваться для доступа к документам другого студента, в частности, к приложениям Common App и стенограммам средней школы, представленным в Стэнфорде в рамках процесса приема в бакалавриат. Эта уязвимость была характерна для пользовательского интерфейса, который студенты использовали для извлечения своих собственных документов с помощью платформы NolijWeb.

«Система NolijWeb и более широкая ИТ-инфраструктура обеспечивают несколько уровней регистрации аудита. Анализ этих журналов продолжается и позволяет нам выявлять несанкционированный доступ. На данный момент мы подтвердили, что в период с 28 по 29 января и позже был получен доступ к записям 93 учащихся, 81 из них — одним учащимся, а остальные — другими учащимися. Пока мы не обнаружили других случаев несанкционированного просмотра, хотя наша проверка продолжается. Конфиденциальность записей очень важна для Стэнфорда, и мы будем уведомлять лиц, чьи записи были просмотрены.

Пока мы не обнаружили других случаев несанкционированного просмотра, хотя наша проверка продолжается. Конфиденциальность записей очень важна для Стэнфорда, и мы будем уведомлять лиц, чьи записи были просмотрены.

«С тех пор ИТ-отдел университета отключил уязвимый компонент системы, который был источником проблемы. В результате электронная доставка заявлений и справок из средней школы учащимся, которые их запрашивают, была приостановлена, хотя учащиеся по-прежнему могут запрашивать эти документы в ЗАГСе. ИТ-отдел университета изучает варианты восстановления онлайн-доступа».

The Daily умалчивает

Газета также сообщила, что она воздерживается от сообщений о раскрытых данных до тех пор, пока школьные власти «не смогут предотвратить утечку, чтобы можно было защитить записи учащихся. Студенту, сообщившему о взломе The Daily Daily, была предоставлена анонимность, чтобы защитить его от возможных юридических последствий за доступ к личной информации во время расследования бреши в системе безопасности», — говорится в документе.

Сторонняя компания по управлению контентом уведомлена о нарушении. Hyland, купившая Nolij в 2017 году, в конце декабря объявила о прекращении выпуска продукта NolijWeb.

ИТ-эксперты Стэнфорда пытаются навести порядок

Информационные технологии Стэнфордского университета (UIT) заявили, что намерены внедрить «новую платформу для замены системы NolijWeb к этому лету», — сообщает Daily, добавляя, что «а ряд школ по-прежнему используют NolijWeb для хранения записей о приеме. Неясно, сколько школ, использующих NolijWeb, предоставляют учащимся доступ к онлайн-документам или сколько может быть подвержено уязвимости».

Ответ компании?

The Daily сообщила, что ее репортеры «обратились к восьми руководителям Hyland Software за комментариями и выразили обеспокоенность тем, что данные других школ могут быть аналогичным образом скомпрометированы NolijWeb. Алекса Маринос, старший менеджер по корпоративным коммуникациям Hyland, подтвердила получение The Daily телефонных и электронных запросов на комментарии, сделанных в течение недели. Однако компания не сделала никаких заявлений по этому поводу».

Однако компания не сделала никаких заявлений по этому поводу».

Студенты Стэнфорда взвешивают

Джонатан Липман, второкурсник, сказал этой газете: «Я рад, что студент, который первым обнаружил брешь, действовал морально и работал

, чтобы брешь была закрыта до того, как злоумышленники очистят все данные о приеме студентов бакалавриата. Немного смущает, что Стэнфорд использует программное обеспечение, которое больше не поддерживается (согласно веб-сайту, NolijWeb был прекращен 31 декабря 2018 года). Я думаю, это демонстрирует важность таких программ, как Bug Bounty. Хотя я понимаю, что UIT занимается в основном внешними угрозами безопасности, я был одновременно шокирован и обеспокоен тем, что Стэнфорд не проводит проверки безопасности на нескольких уровнях доверия (студенты, сотрудники, выпускники и т. д.). У некоторых из лучших хакеров в стране есть логины Стэнфорда, и было бы целесообразно провести соответствующие тесты на проникновение.

«Не могу сказать, что я особенно шокирован — в Стэнфорде есть обширная ИТ-инфраструктура с множеством внешних поставщиков и устаревшими внутренними системами.

Правила тут почти такие же,

Правила тут почти такие же,

1 Ответ 8175 Просмотров 1 месяц назад. Существуют и другие способы взлома…

1 Ответ 8175 Просмотров 1 месяц назад. Существуют и другие способы взлома…

как взломать одноклассники, зная логин, но не зная пароля. HackZone.RU — как взломать одноклассники не зная ЛОГИН??? Народ помогите, как залесть на страничку в одноклассниках зная id пользователя и имея доступ к почте.

как взломать одноклассники, зная логин, но не зная пароля. HackZone.RU — как взломать одноклассники не зная ЛОГИН??? Народ помогите, как залесть на страничку в одноклассниках зная id пользователя и имея доступ к почте. ..

..