Взломали страницу: Мой Instagram взломали — что делать? Эти действия, возможно, помогут спасти страницу

Содержание

Что делать, если взломали страницу ВКонтакте: советы по защите аккаунта

К сожалению, взломы страниц социальных сетей стали довольно распространенным явлением, и пострадать от них могут как обычные пользователи, так и знаменитости и компании.

Первоначальная реакция на взлом может быть паникой и страхом, но важно сохранить хладнокровие и принять необходимые меры, чтобы вернуть управление над своей страницей.

В этой статье мы расскажем, что делать, если ваша страница ВК была взломана, как можно предотвратить взломы в будущем и как не стать жертвой мошенничества в социальных сетях.

Содержание

- Что делать, если взломали танки (World of Tanks)

- Измените пароль

- Свяжитесь с технической поддержкой

- Проверьте компьютер на вирусы

- Не используйте один пароль на нескольких сайтах

- Сохраняйте данные в надежном месте

- Как вернуть взломанную страницу ВК?

- Первый шаг: подать жалобу на взлом аккаунта

- Действия при взломе

- 1.

Сменить пароль

Сменить пароль - 2. Изменить email

- 3. Отключить все сторонние приложения

- 4. Оповестить подписчиков

- 5. Обратиться в службу поддержки

- Как понять, что Инстаграм взломали?

- Причины взлома аккаунта

- Что делать, если вас взломали?

- Смените пароль

- Проверьте наличие вредоносных программ

- Обратитесь в техническую поддержку

- Измените настройки приватности

- Будьте внимательны

- Режим онлайн, когда хозяин в офлайне

- Проблема:

- Решение:

- Дополнительные меры:

- Рассылка спама друзьям в социальной сети

- Что делать, если аккаунт взломали и удалили?

- Аккаунт взломали: что делать, если изменены данные для восстановления?

- Кто-то прочитал все сообщения

- Как восстановить доступ к странице ВК

- 1. Восстановление пароля

- 2. Восстановление по номеру телефона

- 3. Обращение в службу поддержки

- 4. Помощь друзей

- 5. Предотвращение повторения ситуации

- Что делать, если аккаунт ВКонтакте был взломан?

- Как защитить себя от хакеров?

- 1.

Используйте надежные пароли

Используйте надежные пароли - 2. Не сообщайте свои учетные данные третьим лицам

- 3. Скачивайте программное обеспечение только с надежных источников

- 4. Используйте антивирусное программное обеспечение

- 5. Обновляйте свои программы и операционную систему

- 6. Будьте осторожны при использовании общественных Wi-Fi сетей

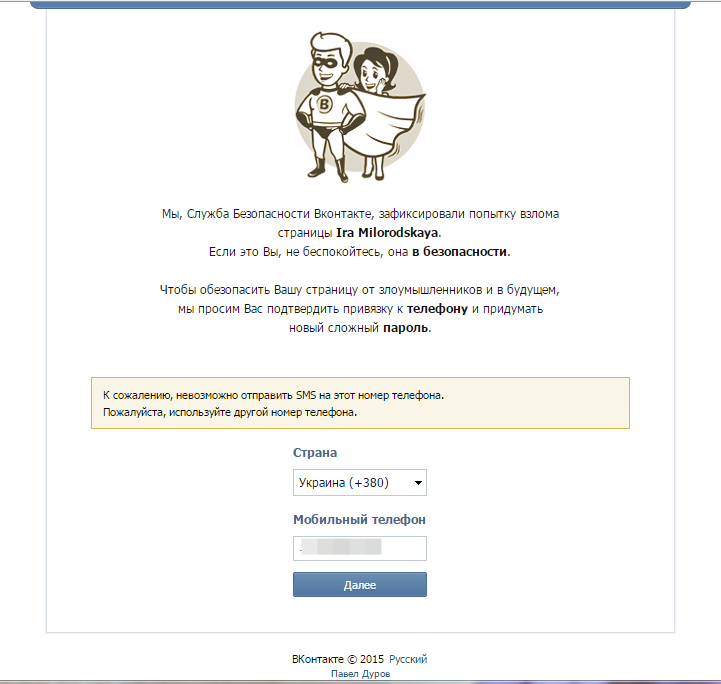

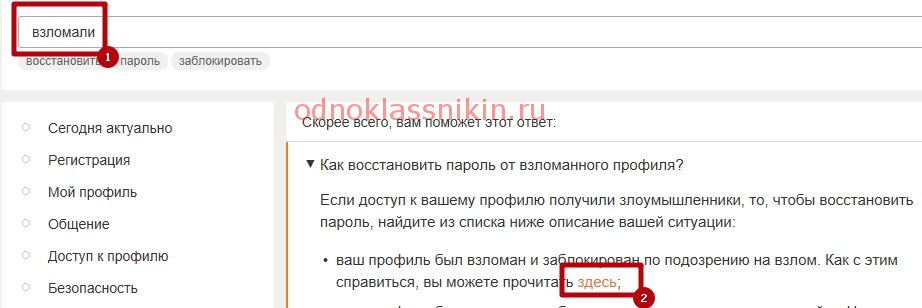

- Шаг второй: восстановление доступа к странице после взлома

Что делать, если взломали танки (World of Tanks)

Измените пароль

Если вы заметили подозрительную активность в своем аккаунте в World of Tanks, первым делом следует изменить пароль. Для этого зайдите в настройки своего аккаунта и выберите соответствующую опцию. Не используйте для нового пароля легкоугадываемые комбинации, а лучше выберите длинный пароль из набора различных символов.

Свяжитесь с технической поддержкой

Если после изменения пароля вы продолжаете замечать непонятную активность в своем аккаунте, обратитесь в техническую поддержку World of Tanks. Они помогут вам вернуть украденный аккаунт и установят дополнительную защиту.

Они помогут вам вернуть украденный аккаунт и установят дополнительную защиту.

Проверьте компьютер на вирусы

Возможно, что причиной взлома танков является наличие вредоносной программы на вашем компьютере. Поэтому проверьте систему на наличие вирусов и удалите все обнаруженные угрозы.

Не используйте один пароль на нескольких сайтах

Для того, чтобы не попасть в подобную ситуацию в будущем, не используйте одинаковые пароли на различных сайтах. Кроме того, регулярно меняйте свои пароли и используйте двухфакторную аутентификацию, если это возможно.

Сохраняйте данные в надежном месте

Для того, чтобы в случае потери аккаунта была возможность восстановить его, сохраняйте данные на надежных носителях, таких как флешки или в облаке. Также рекомендуется использовать парольные менеджеры для хранения паролей и прочих логинов.

Как вернуть взломанную страницу ВК?

Первый шаг: подать жалобу на взлом аккаунта

Если вы обнаружили, что ваша страница ВКонтакте была взломана, первым делом необходимо сообщить об этом в службу безопасности ВКонтакте. Для этого можно воспользоваться специальной формой доступной на сайте ВКонтакте.

Для этого можно воспользоваться специальной формой доступной на сайте ВКонтакте.

В этой жалобе необходимо указать логин и пароль от вашего аккаунта, а также причину подачи жалобы. Если взлом аккаунта подтвердится, операторы ВКонтакте смогут вернуть вам управление над вашей страницей.

Кроме того, важно изменить пароль. Безопасность вашей страницы ВКонтакте напрямую зависит от сильности пароля. Придумайте надежный пароль, который не сможет быть угадан злоумышленником.

Кроме этого, необходимо проверить наличие подключенных устройств и приложений, которые могут получать доступ к вашей странице. Если вы обнаружили какие-либо подозрительные действия, можно отключить доступ к своей странице из всех устройств, кроме того, на котором вы сейчас находитесь.

Помните, что в случае взлома страницы ВКонтакте необходимо действовать настороженно и осторожно. Жалоба на взлом вашей страницы – это первый шаг на пути к восстановлению своих прав и возврата к управлению своим аккаунтом.

Действия при взломе

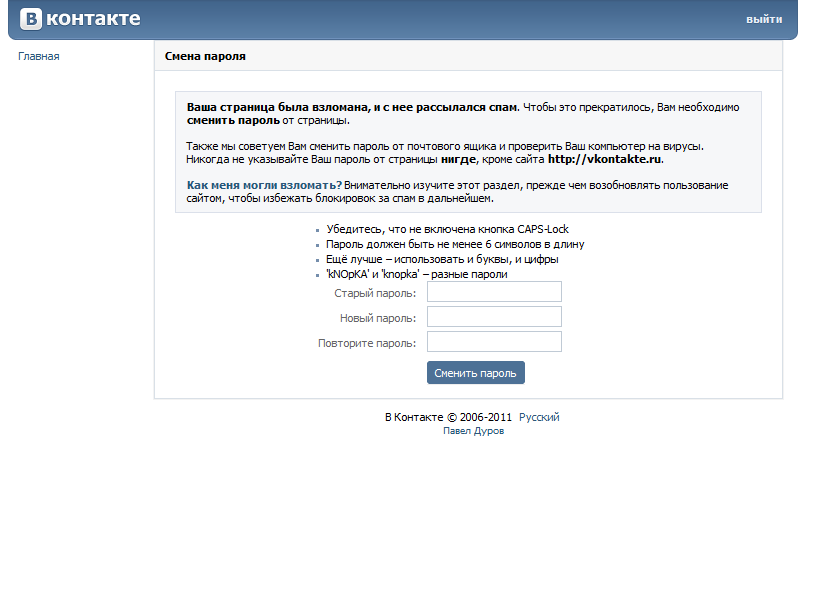

1. Сменить пароль

Первое, что нужно сделать при взломе страницы – сменить пароль. При этом не стоит использовать старый пароль или какие-то знакомые комбинации, которые могут быть угаданы злоумышленниками. Новый пароль должен быть надежным и сложным.

2. Изменить email

Если злоумышленник получил доступ к электронной почте, связанной с аккаунтом, то следует изменить email на новый, безопасный.

3. Отключить все сторонние приложения

Проверьте список приложений, имеющих доступ к Вашему профилю ВКонтакте. Отключите все те, которые не используете или не знаете, чтобы у предотвратить повторный взлом.

4. Оповестить подписчиков

Чтобы обезопасить друзей и подписчиков, оповестите их об инциденте. Расскажите, что ваша страница была взломана, отправке сообщений в Ваше имя, и попросите быть осторожными.

5. Обратиться в службу поддержки

Если подозреваете, что кто-то несанкционированно получил доступ к вашей странице, обратитесь в службу поддержки ВКонтакте. Специалисты помогут восстановить доступ к странице и принять дополнительные меры для повышения безопасности.

Специалисты помогут восстановить доступ к странице и принять дополнительные меры для повышения безопасности.

Как понять, что Инстаграм взломали?

1. Нет доступа к аккаунту. Если вы не можете зайти в свой аккаунт на Инстаграм, это может быть признаком того, что кто-то сменил ваш пароль. Попробуйте восстановить пароль, но если вы не получили письмо со ссылкой на смену пароля, возможно, кто-то уже это сделал.

2. Неожиданные действия на аккаунте. Если вы замечаете действия на вашем аккаунте, которые вы не выполняли самостоятельно, это может быть показателем того, что он был взломан. Например, вам могут приходить уведомления о подписке на новых пользователей, которых вы не знаете, или о комментариях к фото, которые вы не публиковали.

3. Сомнительные сообщения от ваших друзей. Если вы получаете сообщения от своих друзей с подозрительными ссылками или просьбами о финансовой помощи, это может быть признаком того, что ваш аккаунт был взломан. Чаще всего злоумышленники используют доступ к взломанному аккаунту для рассылки спама и мошенничества.

Чаще всего злоумышленники используют доступ к взломанному аккаунту для рассылки спама и мошенничества.

4. Информация в профиле была изменена. Если вы обнаруживаете, что информация в вашем профиле была изменена (например, имя или описание), это может быть признаком того, что ваш аккаунт был взломан. Кроме того, злоумышленники могут добавлять на вашу страницу несанкционированные фото и видео.

Если вы заметили хотя бы один из этих признаков, необходимо немедленно принимать меры для защиты вашего аккаунта. Смените пароль, проверьте настройки приватности, отзывайте разрешения на доступ к своим данным и следите за поведением вашего аккаунта в дальнейшем.

Причины взлома аккаунта

Существует множество причин, почему аккаунт ВК мог быть взломан. Одной из самых распространенных является слабый пароль. Если вы используете простой или легкоугадываемый пароль, то взломщикам будет значительно проще получить доступ к вашей странице.

Кроме этого, аккаунт может быть взломан через социальную инженерию — когда вследствие социальных манипуляций вам будет предложено ввести логин и пароль на поддельной странице. Также взлом может происходить через вредоносные программы и хакерские атаки на сервера ВКонтакте.

Также взлом может происходить через вредоносные программы и хакерские атаки на сервера ВКонтакте.

Не следует забывать о мошенничестве со стороны людей из вашего окружения, которые могут воспользоваться доступом к вашему компьютеру для взлома вашей страницы в целях мести или просто ради фана.

Чтобы защитить свой аккаунт от взлома, необходимо использовать надежные пароли, не передавать их третьим лицам, не кликать на подозрительные ссылки и внимательно изучать адресную строку сайтов.

Что делать, если вас взломали?

Смените пароль

Если взломали вашу страницу в социальной сети, первым делом нужно сменить пароль. Создайте новый пароль, который будет надежным и сложным для взлома.

Проверьте наличие вредоносных программ

Часто взлом страницы происходит через вредоносные программы. Обязательно проведите проверку компьютера на наличие вирусов и вредоносных программ. Установите надежную антивирусную программу и периодически проводите проверку компьютера.

Обратитесь в техническую поддержку

Если вы не можете самостоятельно восстановить доступ к своей странице, обратитесь в техническую поддержку выбранной социальной сети. Укажите все данные о вашей учетной записи, объясните ситуацию и запросите помощь.

Измените настройки приватности

Если взломщик получил доступ к вашей странице, то он, возможно, узнал много информации о вас. Измените настройки приватности в социальной сети, чтобы ваша личная информация не была доступна другим пользователям.

Будьте внимательны

Чтобы избежать взломов страниц, будьте осторожны в интернете. Не открывайте подозрительные ссылки и не вводите свои личные данные на ненадежных сайтах. Используйте надежные пароли и не давайте их другим людям.

Режим онлайн, когда хозяин в офлайне

Проблема:

Часто бывает так, что взломщик получает доступ к странице пользователя, когда её владелец находится в офлайне. Это дает злоумышленнику достаточное время на то, чтобы совершить подозрительные действия под маской настоящего владельца профиля.

Решение:

Для того, чтобы избежать подобных ситуаций, рекомендуется настроить двухфакторную аутентификацию. Это поможет защитить аккаунт даже в случае, если злоумышленник узнает пароль и использует основной способ входа.

Также важно проверять активность своего профиля и реагировать на подозрительные действия. Если на странице начали появляться посты или сообщения, которые вы не оставляли, то это явный признак того, что произошел взлом.

Дополнительные меры:

- Ставьте сложные пароли и не используйте одинаковые для разных аккаунтов;

- Не открывайте подозрительные ссылки и не устанавливайте сомнительные программы на своё устройство;

- Регулярно проверяйте свои устройства на вирусы;

- Следите за правами доступа каждого приложения, которое требует подключения к вашему профилю в социальных сетях;

- Общайтесь только с доверенными пользователями, не общайтесь с теми, кого вы не знаете в реальной жизни.

Рассылка спама друзьям в социальной сети

Ситуация, когда ваш аккаунт в социальной сети был взломан, может привести к различным последствиям. Одна из них — рассылка друзьям спамных сообщений. Это может привести к негативным последствиям, в том числе к потере друзей.

Одна из них — рассылка друзьям спамных сообщений. Это может привести к негативным последствиям, в том числе к потере друзей.

Как действовать в такой ситуации? В первую очередь, не паникуйте и не совершайте поспешных действий. Не отвечайте на спам, который пришел вам от вашего аккаунта. Это может привести к дальнейшим проблемам и распространению вирусов.

Для того чтобы исправить ситуацию, попытайтесь как можно скорее восстановить доступ к своему аккаунту. Смените пароль и установите двухфакторную аутентификацию, чтобы защитить свой аккаунт от дальнейшего взлома.

Кроме того, обратитесь в службу поддержки социальной сети. Расскажите о том, что ваш аккаунт был взломан, и попросите помощи в восстановлении доступа. Как правило, служба поддержки быстро и эффективно реагирует на подобные ситуации.

Если вы все же решили продолжить использование своего аккаунта, будьте более внимательны к собственной безопасности. Никогда не отвечайте на подозрительные сообщения и не переходите по сомнительным ссылкам. А главное – не используйте для своего пароля простые комбинации цифр и букв, чтобы предотвратить повторный взлом.

А главное – не используйте для своего пароля простые комбинации цифр и букв, чтобы предотвратить повторный взлом.

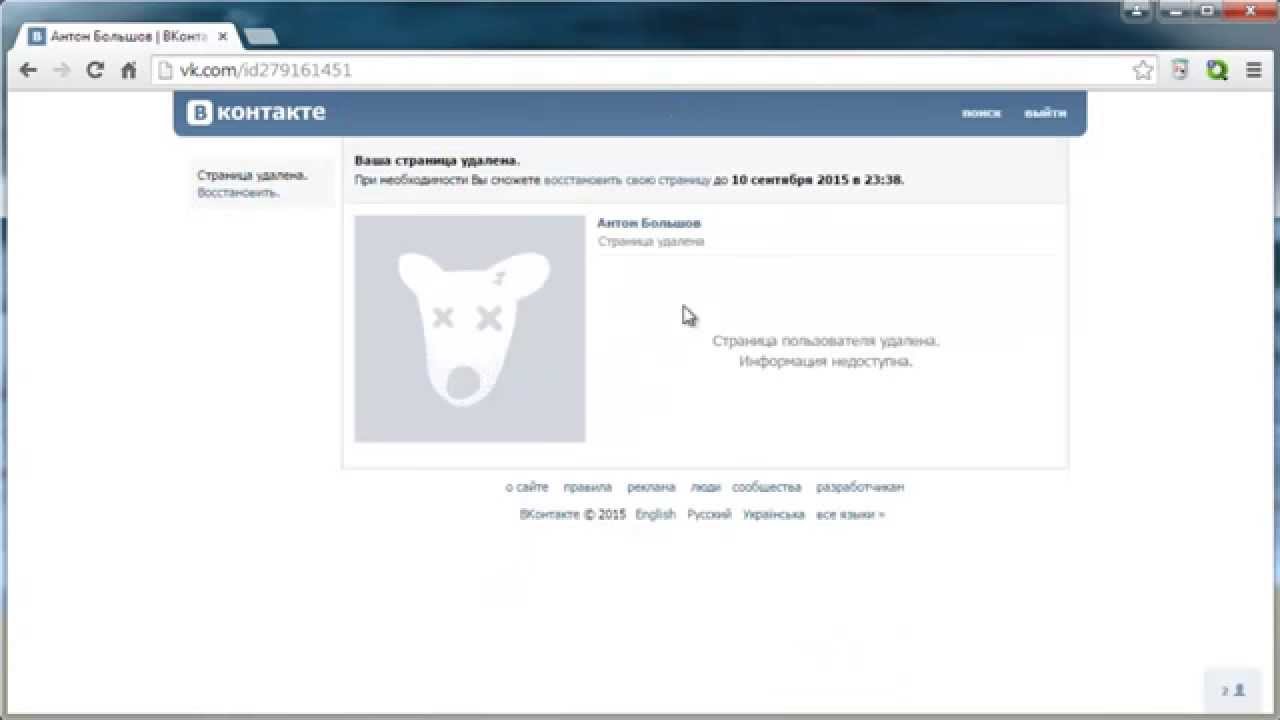

Что делать, если аккаунт взломали и удалили?

Взлом аккаунта может привести к серьезным последствиям, особенно если злоумышленники удалили вашу страницу. В первую очередь, нужно срочно предпринимать действия, чтобы вернуть доступ к вашему профилю.

Первым шагом стоит обратиться в службу поддержки ВКонтакте, объяснив ситуацию. Это можно сделать через специальную форму на сайте или написав письмо по указанному адресу. Опишите как можно больше деталей, что было с вашим аккаунтом, включая дату и время, когда вы заметили взлом.

После того, как служба поддержки получит ваше обращение, они начнут процедуру восстановления страницы. От вас могут попросить подтвердить свою личность, чтобы убедиться, что вы реальный владелец аккаунта. Это может потребовать сканирования паспорта или других документов.

Если взлом был не просто на удаление страницы, но еще и на использование вашего имени для отправления спама или других мошеннических действий, то лучше сообщить об этом в полицию. В такой ситуации также стоит поменять пароли на другие сервисы, если они были связаны с украденным аккаунтом, чтобы не допустить дальнейших неприятностей.

В такой ситуации также стоит поменять пароли на другие сервисы, если они были связаны с украденным аккаунтом, чтобы не допустить дальнейших неприятностей.

В любом случае, никогда не стоит расслабляться при работе с личным аккаунтом в социальной сети. Следите за паролями, используйте двухфакторную аутентификацию и не открывайте подозрительные ссылки или файлы из незнакомых источников. Будьте осторожны и охраняйте свою страницу!

Аккаунт взломали: что делать, если изменены данные для восстановления?

Если вы обнаружили, что ваш аккаунт VK был взломан и злоумышленник поменял данные для восстановления (например, e-mail или номер телефона), не паникуйте. Следуйте следующим рекомендациям:

- Попробуйте отправить запрос на восстановление пароля через форму восстановления. Если это не получается, значит, злоумышленник поменял и e-mail, и номер телефона.

- Свяжитесь с технической поддержкой VK через форму обратной связи и укажите, что ваш аккаунт был взломан и данные для восстановления изменены.

Чем больше информации вы предоставите о своем аккаунте (например, последние действия, фотографии, контакты), тем больше вероятность, что вам помогут.

Чем больше информации вы предоставите о своем аккаунте (например, последние действия, фотографии, контакты), тем больше вероятность, что вам помогут. - Если у вас есть доступ к любому из устройств, на которых входили в аккаунт ранее, то проверьте наличие сохраненных входов в социальную сеть на них. Возможно, вам удастся войти в аккаунт и изменить данные для восстановления.

- Измените пароль от почты, которая привязана к аккаунту. Попробуйте запросить восстановление пароля для изменения данных для восстановления в вашем профиле VK.

- Обратитесь в полицию, если вы считаете, что вашей страницей злоумышленники могли использовать для мошенничества.

Не стоит паниковать и воспринимать подобную ситуацию лично. В таких случаях главное сохранить хладнокровие и связаться с тех. поддержкой целевой соцсети. Также стоит пересмотреть качество пароля и ставить его из разных типов символов.

Кто-то прочитал все сообщения

Если вы обнаружили, что кто-то прочитал все ваши сообщения в социальной сети, в первую очередь следует проверить наличие уязвимостей безопасности на вашей странице. Возможно, ваш аккаунт был взломан и злоумышленники получили полный доступ к вашим сообщениям.

Возможно, ваш аккаунт был взломан и злоумышленники получили полный доступ к вашим сообщениям.

Проверьте активность сессий и авторизованных приложений в настройках аккаунта. Если вы обнаружите что-то подозрительное, немедленно удалите доступ для этих приложений и сбросьте пароль.

Если вы не обнаружили признаков взлома, возможно, кто-то получил доступ к вашему устройству и прочитал все сообщения. В этом случае необходимо иметь доверенный пароль, кодовый доступ или использовать шифрование сообщений, чтобы защитить свои личные данные.

Кроме того, не стоит отправлять конфиденциальную информацию через публичную почту или мессенджеры, так как они могут быть скомпрометированы. Выберите безопасные каналы связи и используйте двухфакторную аутентификацию в социальных сетях, чтобы обезопасить свой аккаунт.

Как восстановить доступ к странице ВК

1. Восстановление пароля

Если вы не можете войти в свой аккаунт ВК, скорее всего ваш пароль был изменен злоумышленниками. Чтобы восстановить доступ, попробуйте восстановить пароль через страницу входа в ВК. Для этого необходимо ввести свой номер телефона или адрес электронной почты, на который зарегистрирован аккаунт. После этого следуйте инструкциям на странице.

Чтобы восстановить доступ, попробуйте восстановить пароль через страницу входа в ВК. Для этого необходимо ввести свой номер телефона или адрес электронной почты, на который зарегистрирован аккаунт. После этого следуйте инструкциям на странице.

2. Восстановление по номеру телефона

Если вы не можете войти в свой аккаунт и не помните адрес электронной почты, указанный при регистрации, вы можете восстановить доступ к аккаунту по номеру телефона. Для этого нужно выбрать соответствующий вариант на странице входа в ВК и указать номер телефона, который был указан при регистрации.

3. Обращение в службу поддержки

Если вы не можете восстановить доступ к своему аккаунту через страницу входа или по номеру телефона, обратитесь в службу поддержки ВКонтакте. Специалисты помогут восстановить доступ к вашему аккаунту. Для этого понадобятся доказательства владения страницей, например, фотографии в очереди регистрации, платежи, подписки и т.д.

4. Помощь друзей

Если вы не можете восстановить доступ к своей странице, попросите помощи у друзей. Если они имеют доступ к вашей странице, они могут помочь восстановить доступ к вашему аккаунту.

Если они имеют доступ к вашей странице, они могут помочь восстановить доступ к вашему аккаунту.

5. Предотвращение повторения ситуации

Для защиты своего аккаунта ВК от взлома, сначала проверьте настройки безопасности. Используйте сложные пароли, установите двухфакторную аутентификацию, не открывайте подозрительные ссылки и не делитесь своими данными для входа на сторонних сайтах.

Что делать, если аккаунт ВКонтакте был взломан?

Если вы обнаружили, что ваш аккаунт ВКонтакте был взломан, не стоит паниковать. В первую очередь нужно предпринять следующие действия:

- Сменить пароль: поменять старый пароль на новый и более сложный. При этом новый пароль не должен содержать простые комбинации (например, свой день рождения или легкие слова).

- Отключить автовход: если вы ранее включили автоматический вход на свой аккаунт, то нужно отключить его. Таким образом, вы будете запрашивать пароль при каждом входе.

- Изменить восстановление пароля: проверьте email и номер телефона, связанные с вашим аккаунтом.

Если они изменились, то нужно изменить данные на правильные. Это поможет восстановить доступ, если в следующий раз что-то случится.

Если они изменились, то нужно изменить данные на правильные. Это поможет восстановить доступ, если в следующий раз что-то случится.

Также необходимо проверить настройки безопасности и установить двухфакторную аутентификацию. Это добавит еще один слой защиты для вашего аккаунта.

Если вы не можете зайти в свой аккаунт, то необходимо обратиться в службу поддержки ВКонтакте и сообщить про взлом. Они помогут восстановить доступ к аккаунту.

Как защитить себя от хакеров?

1. Используйте надежные пароли

Хороший пароль должен быть достаточно длинным, состоять из комбинации букв, цифр и специальных символов. Никогда не используйте один и тот же пароль для нескольких аккаунтов, так как один взломаный пароль может привести к потере доступа к другим учетным записям.

2. Не сообщайте свои учетные данные третьим лицам

Следите за конфиденциальностью своих учетных данных и никогда не сообщайте их никому. Обманщики могут попросить вас предоставить ваш пароль по телефону или электронной почте под предлогом обновления безопасности вашего аккаунта. Никогда не давайте им доступ к своей учетной записи.

Никогда не давайте им доступ к своей учетной записи.

3. Скачивайте программное обеспечение только с надежных источников

Скачивайте программное обеспечение только с официальных сайтов разработчиков или магазинов приложений. Не скачивайте никакого программного обеспечения из неизвестных источников, так как оно может содержать вирусы или вредоносные программы.

4. Используйте антивирусное программное обеспечение

Установите антивирусное программное обеспечение на свой компьютер и регулярно обновляйте его. Это поможет защитить ваш компьютер от вредоносных программ и вирусов.

5. Обновляйте свои программы и операционную систему

Регулярно обновляйте свои программы и операционную систему. Это поможет исправить уязвимости и защитить ваш компьютер от взломов.

6. Будьте осторожны при использовании общественных Wi-Fi сетей

Избегайте использования общественных Wi-Fi сетей для важных операций, таких как онлайн-банкинг или покупки. Эти сети могут быть небезопасными, так как все, кто подключен к сети, могут видеть ваши данные. Вместо этого используйте свою мобильную сеть или VPN-соединение для безопасного подключения к Интернету.

Вместо этого используйте свою мобильную сеть или VPN-соединение для безопасного подключения к Интернету.

Шаг второй: восстановление доступа к странице после взлома

Если вы обнаружили, что ваша страница была взломана, необходимо срочно принять меры для ее восстановления. Первое, что следует сделать — сообщить о проблеме в службу поддержки социальной сети.

Для этого необходимо войти на свою страницу через любой другой аккаунт или создать новый, если у вас такой возможности нет. Найти раздел «Помощь» и описать ситуацию — кто и когда взломал ваш аккаунт, какие изменения были сделаны, что утеряно или украдено. Важно также указать контактные данные для связи с вами.

После того, как вы отправили обращение в службу поддержки, следует ждать ответа. Обычно на ответ может уйти несколько дней, но иногда реакция бывает быстрее.

Если вам нужен доступ к странице немедленно, можно воспользоваться услугами платных сервисов, которые предлагают услуги по восстановлению утерянного доступа к социальным сетям. Однако, необходимо учитывать, что это рискованный шаг, который может привести к еще большим проблемам.

Однако, необходимо учитывать, что это рискованный шаг, который может привести к еще большим проблемам.

В любом случае, наиболее безопасный и правильный путь — обращение в службу поддержки, которая поможет восстановить доступ к вашей странице безопасным способом.

Хакеры взломали страницу из энциклопедии Wikipedia с целью распространения вредоносной программы

1 декабря 2006 г.

Эксперты из SophosLabs™, глобальной сети центров от компании Sophos по анализу вирусов, шпионского ПО и спама, напомнили пользователям компьютеров о том, что им стоит быть осторожными с нежелательной электронной почтой и не доверять всему, что они видят и читают в интернете после того, как хакеры использовали популярную сетевую энциклопедию Wikipedia для целей распространения вредоносного кода.

Wikipedia позволяет писать и изменять статьи, но эта политика открытости уже приводила к тому, что некоторые интриганы злоупотребляли ей в прошлом. Сейчас,воспользовавшись фактом открытости, хакеры создали статью в немецкой редакции энциклопедии de. wikipedia.org, в которой они разместили ссылку на утилиту для лечения ПК от якобы новой версии червя Blaster. Однако, это «решение» на самом деле являлось частью вредоносного кода, известного как Troj/Nordex-A и заражающего компьютеры посетителей.

wikipedia.org, в которой они разместили ссылку на утилиту для лечения ПК от якобы новой версии червя Blaster. Однако, это «решение» на самом деле являлось частью вредоносного кода, известного как Troj/Nordex-A и заражающего компьютеры посетителей.

Затем хакеры стали рассылать спамерские сообщения пользователям в Германии, якобы от имени Wikipedia, и направляли их на страницу о «новом черве». Глобальная сеть ловушек для спама компании Sophos засекла эти сообщения и с помощью антиспамовых решений от Sophos защитила клиентов от получения этих писем.

Спамерское сообщение направляло получателей на страницу в Wikipedia.

«Хорошая новость состоит в том, что администраторы Wikipedia быстро распознали угрозу и отредактировали статью на своем сайте, — сказал Грэм Клули (Graham Cluley), старший консультант по технологиям компании Sophos. — К сожалению, предыдущая версия страницы все же осталась в архиве и по-прежнему содержала ссылку на вредоносный код. Поэтому хакеры могли продолжать рассылку спама и направлять людей на эту страницу в Wikipedia, тем самым пытаясь заразить их компьютеры».

Поэтому хакеры могли продолжать рассылку спама и направлять людей на эту страницу в Wikipedia, тем самым пытаясь заразить их компьютеры».

В настоящее время Wikipedia подтвердила, что полностью уничтожила архивную версию страницы.

«Именно предельная открытость таких сайтов, как Wikipedia, позволяющих любому человеку редактировать страницы, и делает эти сайты весьма привлекательными, однако подобное свойство может и подорвать к ним доверие со стороны пользователей. В данном случае дело было не в том, что информация, размещенная в статье Wikipedia вводила в заблуждение, а в том, что информация отсылала на откровенно вредоносный код, — продолжил Клули. — Всем стоит соблюдать осторожность и иметь все необходимые средства защиты своих компьютерных систем. Более того, людям следует помнить, что если новая угроза и появилась в интернете, то они узнают о ней в первую очередь от компаний, занимающихся компьютерной безопасностью, нежели из интернет-энциклопедии».

Sophos рекомендует компаниям защищать свои настольные компьютерные системы, серверы и шлюзы электронной почты с помощью консолидированного решения по предотвращению угроз со стороны вирусов, шпионского ПО, фишинга, а также и спама.

О компании Sophos

Sophos является мировым лидером по созданию комплексных решений для противодействия угрозам безопасности. Компания разрабатывает защиту от известных и неизвестных вредоносных программ, шпионского ПО, хакерских вторжений, нежелательных приложений, спама и нарушений политик безопасности для корпоративного сектора, образовательных и правительственных учреждений. Надежные и простые в эксплуатации продукты Sophos применяют для своей защиты более 35 миллионов пользователей более чем в 150 странах. Имея за плечами 20-летний опыт работы и глобальную сеть аналитических центров, компания быстро реагирует на возникающие угрозы – независимо от уровня их сложности – и заслужила всеобщее одобрение в отрасли за высочайший уровень удовлетворения потребностей клиентов.

См. также:

- Прослушайте pod-трансляции от компании Sophos

- Новостные источники RSS компании Sophos по безопасности и новым вирусным угрозам

- Подписка на бесплатную рассылку Sophos про новые вирусы, которые были обнаружены на пользовательских ПК

- Новая технология компании Sophos предотвращает неизвестные угрозы со стороны вредоносного ПО еще до того, как они могут быть исполнены

- Отчет компании Sophos о борьбе с угрозами безопасности за первое полугодие 2006 года

Источник: www.sophos.com

Безопасность веб-сайтов: как взламывают веб-сайты?

Мы являемся свидетелями резкого роста угроз безопасности веб-сайтов, о чем говорится в последнем отчете о состоянии безопасности приложений за первый квартал 2023 года .

AppTrana WAAP заблокировал 1 миллиард атак на более чем 1400 веб-сайтов, находящихся под его защитой.

Риску подвержен каждый веб-сайт, будь то простой блог, витрина портфолио, небольшой бизнес по производству кексов или динамичная платформа электронной коммерции.

Зачем кому-то взламывать мой сайт? Как хакеры проверяют, можно ли взломать мой сайт? Как взламывают сайты?

Эта статья отвечает на эти распространенные вопросы и предлагает эффективные меры по защите вашего веб-сайта.

Почему хакеры атакуют веб-сайты?

Злоумышленники постоянно сканируют и обыскивают веб-сайты, чтобы выявить уязвимости, чтобы проникнуть на веб-сайт и выполнять свои приказы. Хотя многие взломы веб-сайтов обусловлены финансовыми мотивами, существует несколько других причин, по которым взламываются веб-сайты. Вот мотивы хакера:

Финансовая прибыль

Данные показывают, что 86% мотивированы деньгами! Хакеры могут зарабатывать значительные суммы денег, взламывая даже веб-сайты, принадлежащие небольшим локализованным предприятиям. Как?

- Неправомерное использование данных — Хакеры могут получить доступ к конфиденциальным пользовательским данным с помощью фишинговых и социальных атак, вредоносных программ, атак методом грубой силы и т.

д. Используя украденные данные, они могут участвовать в финансовом мошенничестве, краже личных данных, выдаче себя за другое лицо и т. д., чтобы переводить деньги с банковских счетов пользователей, подавать заявки на кредиты с украденными учетными данными, подавать заявки на федеральные пособия, создавать мошенничество через поддельные учетные записи в социальных сетях. , и так далее.

д. Используя украденные данные, они могут участвовать в финансовом мошенничестве, краже личных данных, выдаче себя за другое лицо и т. д., чтобы переводить деньги с банковских счетов пользователей, подавать заявки на кредиты с украденными учетными данными, подавать заявки на федеральные пособия, создавать мошенничество через поддельные учетные записи в социальных сетях. , и так далее. - Продажа данных в даркнете — Данные — это новая нефть, и хакеры могут заработать огромные суммы денег, продавая пользовательские/коммерческие данные в даркнете. Киберпреступники покупают и используют украденные данные для организации мошенничества, кражи личных данных, финансового мошенничества и т. д. Мошенники покупают такие данные для создания персонализированных фишинговых сообщений или целенаправленного мошенничества с рекламой.

- SEO-спам — Spamdexing или SEO-спам — это высокодоходный метод, используемый хакерами для снижения SEO-рейтинга веб-сайта и перенаправления законных пользователей на спам-сайты.

Это делается путем внедрения обратных ссылок и спама в поля ввода пользователя на веб-сайте. Перенаправляя пользователей на спам-сайты, хакеры могут украсть данные, получить доступ к информации о кредитных картах посредством незаконных покупок и т. д.

Это делается путем внедрения обратных ссылок и спама в поля ввода пользователя на веб-сайте. Перенаправляя пользователей на спам-сайты, хакеры могут украсть данные, получить доступ к информации о кредитных картах посредством незаконных покупок и т. д. - Распространение вредоносных программ — Хакеры часто взламывают веб-сайты, чтобы распространять вредоносные программы, в том числе программы-шпионы и программы-вымогатели, среди посетителей веб-сайтов. Они могут распространять вредоносное ПО для собственной выгоды (шантажировать компании для выплаты выкупа, продажи запатентованной информации и т. д.) или для других киберпреступников, конкурентов или даже национальных государств. В любом случае они зарабатывают большие суммы денег.

Прерывание предоставления услуг

Путем взлома веб-сайта злоумышленники могут захотеть сделать веб-сайт бесполезным или недоступным для законных пользователей. DDoS-атаки — лучший пример нарушения работы сервисов злоумышленниками.

Хакеры могут использовать это как дымовую завесу для других незаконных действий (кража информации, изменение веб-сайтов, вандализм, вымогательство денег и т. д.) или просто закрыть веб-сайт или перенаправить веб-трафик на сайты конкурентов или спам-сайты.

Корпоративный шпионаж

Некоторые компании нанимают хакеров для кражи конфиденциальной информации (коммерческие/пользовательские данные, коммерческая тайна, информация о ценах и т. д.) у конкурентов. Они также используют взлом веб-сайтов для запуска атак на целевые веб-сайты. Они могут привести к утечке конфиденциальной информации или сделать сайт недоступным, что нанесет ущерб репутации конкурента.

Хактивизм

В некоторых случаях хакеры не мотивированы деньгами. Они просто хотят высказать мнение — социальное, экономическое, политическое, религиозное или этическое. Они используют порчу веб-сайтов, программы-вымогатели, DDoS-атаки , утечку конфиденциальной информации и т. д. и т. д. Веб-взлом используется для всего: от кражи секретной информации до политических беспорядков и манипулирования выборами.

д. и т. д. Веб-взлом используется для всего: от кражи секретной информации до политических беспорядков и манипулирования выборами.

Личные причины

Хакеры также могут заниматься взломом для собственного развлечения, личной мести, просто для доказательства своей точки зрения или просто от скуки.

Как взламывают веб-сайты?

Слабые/сломанные средства контроля доступа

Управление доступом относится к авторизации, аутентификации и привилегиям пользователя на веб-сайте, серверах, панели хостинга, форумах социальных сетей, системах, сети и т. д. С помощью контроля доступа вы можете определить, кто получает доступ к вашему веб-сайту, его различным компонентам, данным и активам, а также какой контроль и привилегии они имеют.

Чтобы обойти аутентификацию и авторизацию, хакеры часто прибегают к атакам грубой силы. К ним относятся угадывание имен пользователей и паролей, использование общих комбинаций паролей, использование инструментов генератора паролей и обращение к социальной инженерии или фишинговым электронным письмам и ссылкам.

Веб-сайты, подверженные более высокому риску таких взломов, это те, которые:

- Не имеют строгой политики и процесса подготовки в отношении привилегий и авторизаций пользователей

- Не применять надежные пароли

- Не применять политику двухфакторной/многофакторной аутентификации

- Не меняйте регулярно пароли, особенно после ухода сотрудника из организации

- Не требовать подключения HTTPS

Вот 7 привычек для обеспечения безопасности ваших веб-сайтов

Изучение компонентов веб-разработки с открытым исходным кодом для недостатков/ неправильных конфигураций

Существует постоянно облегчающая зависимость от открытого кода, рамки, плагины, библиотеки, темы, темы, темы, темы, темы, темы и так далее в современной практике веб-разработки, где разработчикам требуются скорость, гибкость и экономичность. И Node.js стал популярной технологией в этом контексте.

Несмотря на скорость и экономичность, которые они привносят в веб-разработку, они являются богатым источником уязвимостей, которые злоумышленники могут использовать для организации попыток взлома.

Зачастую открытый исходный код, темы, фреймворки, плагины и т. д., как правило, забрасываются или не поддерживаются разработчиками. Это означает отсутствие обновлений или исправлений, и эти устаревшие/неисправленные компоненты на веб-сайте, которые продолжают их использовать, только усугубляют связанные с этим риски.

Например, в контексте программирования Node.js существует уязвимость, известная как CWE-208 или атаки по времени, которая может раскрывать информацию. Эта уязвимость позволяет злоумышленникам прослушивать сетевой трафик и получать доступ к конфиденциальным данным, передаваемым по сети. Вот подробный блог на как защитить NodeJS AP I.

Хакеры тратят гораздо больше времени, усилий и ресурсов на изучение кода, библиотек и тем на наличие уязвимостей и неправильных настроек безопасности. Они пытаются найти устаревшие компоненты и старые версии программного обеспечения, исходный код с веб-сайтов с высоким риском, случаи, когда плагины/компоненты отключены вместо того, чтобы быть удаленными с сервера вместе со всеми его файлами и т. д., которые предоставляют точки входа для организации атак.

д., которые предоставляют точки входа для организации атак.

Выявление уязвимостей на стороне сервера

Уязвимость — это слабость или отсутствие надлежащей защиты, которую злоумышленник может использовать для получения несанкционированного доступа или выполнения несанкционированных действий. Злоумышленники могут запускать код, устанавливать вредоносное ПО, красть или изменять данные, используя уязвимости.

Хакеры тратят огромное количество времени и усилий на определение типов веб-серверов, программного обеспечения веб-сервера, серверной операционной системы и т. д. путем изучения таких факторов, как:

- IP-домен

- Общая разведка (прослушивание социальных сетей, технических сайтов и т. д.)

- Имена файлов cookie сеанса

- Исходный код, используемый на веб-страницах

- Безопасность установки сервера

- Другие компоненты серверной технологии

Определив и оценив внутреннюю технологию вашего веб-сайта, хакеры используют различные инструменты и методы для выявления и использования уязвимостей и неправильных настроек безопасности.

Например, хакеры используют инструменты сканирования портов для выявления открытых портов, которые служат шлюзами к серверу, и, таким образом, уязвимостей на стороне сервера. Некоторые инструменты сканирования обнаруживают административные приложения, защищенные слабыми паролями или без них.

Идентификация уязвимостей на стороне клиента

Хакеры выявляют известные уязвимости на стороне клиента, такие как SQL Injection уязвимости, XSS уязвимости, CSRF уязвимости и т. д., которые позволяют им организовывать хаки со стороны клиента .

Хакеры также тратят достаточно времени и усилий на выявление недостатков бизнес-логики, таких как недостатки проектирования системы безопасности, применение бизнес-логики в транзакциях и рабочих процессах и т. д., для взлома веб-сайтов со стороны клиента.

Поиск уязвимостей API

Сегодня большинство веб-сайтов используют API для связи с серверными системами. Использование уязвимостей API позволяет хакерам получить глубокое представление о внутренней архитектуре вашего веб-сайта. Индикаторы неправильной настройки безопасности API включают:

Использование уязвимостей API позволяет хакерам получить глубокое представление о внутренней архитектуре вашего веб-сайта. Индикаторы неправильной настройки безопасности API включают:

- Неверные учетные данные

- Сломанные/слабые средства контроля доступа

- Доступность токенов из строк запроса, переменных и т. д.

- Неадекватная проверка

- Мало или нет шифрования

- Ошибки бизнес-логики

Чтобы получить эту информацию, хакеры намеренно отправляют API-интерфейсам недопустимые параметры, незаконные запросы и т. д. и изучают возвращаемые сообщения об ошибках. Эти сообщения об ошибках могут содержать критически важную информацию о системе, такую как тип базы данных, конфигурации и т. д., которую хакер может со временем собрать воедино и использовать обнаруженные уязвимости позже. Именно так сегодня взламываются веб-сайты во все большем числе случаев.

Узнайте больше об уязвимости API, выявленной OWASP API Top 10 .

Общий хостинг

Когда ваш веб-сайт размещен на платформе с сотнями других веб-сайтов, риск взлома высок, даже если один из веб-сайтов имеет критическую уязвимость. Получить список веб-серверов, размещенных на определенном IP-адресе, несложно, и нужно лишь найти уязвимость, которую можно использовать. Риск еще больше возрастает, если ваш сайт не защищен прямо на этапе разработки.

Как бы ни взламывались веб-сайты, это наносит ущерб репутации, отток клиентов, потерю доверия и юридические последствия для организаций.

Как защитить сайт от хакеров?

Постоянное сканирование

Чтобы попросить ваших разработчиков искать эти уязвимости, потребуются дни. Даже если у них будет время указать на проблемы, как они узнают о проблемах нулевого дня? Они действительно следуют списку из дюжины серьезных и не очень серьезных вопросов, публикуемых ежедневно? Или у вас есть группа по исследованию внутренней безопасности?

При постоянно включенном сканировании вы получаете отчеты о найденных уязвимостях, которые можно передать разработчикам приложений для исправления.

Процесс оценки должен постоянно отслеживать часто используемые и новые уязвимости нулевого дня, о которых сообщают поставщики, и проверять наличие таких же в стеке технологий вашего веб-сайта.

Интеллектуальный комплексный сканер веб-приложений позволяет непрерывно и эффективно выявлять уязвимости, пробелы и неверные конфигурации.

Получить тестирование на проникновение веб-сайта

Компании, работающие с большими данными, учитывают недостатки бизнес-логики, характерные для приложения. Только эксперт по безопасности может проверить и предложить меры по устранению этой уязвимости.

Всякий раз, когда вы вносите серьезные изменения в приложение, запрашивайте тестирование веб-сайта на проникновение с помощью сертифицированного эксперта.

Тестирование синхронизации и исправление

Было бы здорово, если бы вы устраняли дыры в системе безопасности в день их обнаружения?

Но мы все знаем, как проходит этот план.

Загруженные списки разработчиков, ограниченность ресурсов, зависимость от сторонних поставщиков в выпуске исправлений и постоянно меняющийся код приложений — вот лишь несколько причин, по которым устранение уязвимости занимает около 200 дней. ЕСЛИ и ПОСЛЕ они будут обнаружены в первую очередь. Запретить хакерам доступ к вашему сайту становится сложно.

Конечно, нельзя останавливаться на достигнутом и работать над созданием идеальных приложений. Как насчет блокировки хакеров, пока не будут устранены проблемы с безопасностью?

Получите решение для обеспечения безопасности приложений с непрерывным сканированием и предложением WAF.

Indusface AppTrana выполняет сканирование уязвимостей, выявляя критические уязвимости, позволяя группам безопасности виртуально исправлять эти обнаруженные уязвимости.

Интеграция WAAP в конвейер CI/CD

Интеграция платформы WAAP в конвейер CI/CD позволяет группам разработчиков получать информацию о потенциальных проблемах безопасности в режиме реального времени, обеспечивая быстрое устранение проблем в промежуточных и производственных средах.

Более того, используя WAAP, группы разработчиков могут постоянно учиться на обнаруженных уязвимостях и инцидентах безопасности. Он способствует развитию методов кодирования и повышает безопасность веб-сайтов.

Подготовка к DDoS-битвам

DDoS-атаки на уровне приложений — одна из самых больших проблем для компаний во всем мире. Готов ли ваш бизнес к этому? Не существует абсолютной защиты от атаки, кроме мониторинга входящего трафика приложений для выявления красных флажков.

Введите ограничения скорости на различных уровнях, таких как сеть, сервер и прикладной уровень, чтобы ограничить количество запросов или соединений, разрешенных из одного источника или IP-адреса. Это помогает предотвратить перегрузку ваших ресурсов во время DDoS-атаки.

Остановить спам

Системы фильтрации спама, такие как CAPTCHA, могут помочь отличить настоящих пользователей от автоматических ботов, снижая вероятность злонамеренных действий.

Регулярный мониторинг трафика веб-сайта и анализ шаблонов могут помочь в выявлении трафика зомби-ботов. При обнаружении следует немедленно принять меры для блокировки и внесения в черный список этих вредоносных источников. Как только трафик зомби-ботов будет обнаружен, убедитесь, что у вас есть быстрый ответ на его блокировку.

Эти упреждающие подходы значительно снижают шансы на успешные попытки взлома и повышают общую защиту веб-сайта.

Следите за более актуальными и интересными статьями по безопасности. Подпишитесь на Indusface в Facebook, Twitter и LinkedIn.

Распространите любовь

Как очистить взломанный сайт WordPress с помощью Wordfence

Если ваш сайт был взломан, не паникуйте.

В этой статье описывается, как очистить ваш сайт, если он был взломан и заражен вредоносным кодом, бэкдорами, спамом, вредоносными программами или другими вредоносными программами. Эта статья была обновлена в декабре 2021 г. и дополнена дополнительными ресурсами, которые помогут устранить определенные типы заражения. Эта статья написана Марком Маундером, основателем Wordfence. Я аккредитованный исследователь безопасности, CISSP, разработчик WordPress, а также исполнительный директор Defiant Inc, которая создает Wordfence. Даже если вы не используете WordPress, эта статья содержит несколько инструментов, которые вы можете использовать, чтобы очистить свой сайт от заражения.

и дополнена дополнительными ресурсами, которые помогут устранить определенные типы заражения. Эта статья написана Марком Маундером, основателем Wordfence. Я аккредитованный исследователь безопасности, CISSP, разработчик WordPress, а также исполнительный директор Defiant Inc, которая создает Wordfence. Даже если вы не используете WordPress, эта статья содержит несколько инструментов, которые вы можете использовать, чтобы очистить свой сайт от заражения.

Если вы используете WordPress и вас взломали, вы можете использовать Wordfence для удаления большей части вредоносного кода с вашего сайта. Wordfence позволяет сравнивать ваши взломанные файлы с исходными файлами ядра WordPress и оригинальными копиями тем и плагинов WordPress в репозитории. Wordfence позволяет вам увидеть, что изменилось, и дает вам возможность восстановить или удалить файлы одним щелчком мыши.

Если вы занятый владелец бизнеса и предпочитаете, чтобы наша опытная команда позаботилась о вашей проблеме, зарегистрируйтесь в Wordfence Care сейчас, затем щелкните ссылку «Получить помощь» на странице лицензий, чтобы немедленно открыть заявка на уборку сайта.

Если у вас есть критически важный веб-сайт и его необходимо очистить немедленно или в нерабочее время, зарегистрируйтесь в Wordfence Response сейчас и откройте запрос на очистку сайта, и наша круглосуточная группа реагирования на инциденты начнет работу в течение 1 часа. . Они работают невероятно быстро и решат всю проблему в течение 24 часов. Как и в случае с Wordfence Care, после регистрации перейдите на страницу «Лицензии» и нажмите «Получить помощь» в своей лицензии, и вы попадете в приоритетную очередь для клиентов Response.

Если вы хотите решить проблему самостоятельно или если Wordfence Care или Response выходит за рамки вашего бюджета, читайте дальше. МЫ МОЖЕМ СДЕЛАТЬ ЭТО!! Очистка вашего взломанного сайта — одна из причин, по которой я создал Wordfence, а бесплатная версия Wordfence включает в себя мощные инструменты, которые помогут вам очистить ваш сайт.

Если вы подозреваете, что вас взломали, сначала убедитесь, что вас действительно взломали. Иногда администраторы сайтов в панике связываются с нами, думая, что их взломали, когда их сайт просто плохо себя ведет, обновление пошло не так или возникла какая-то другая проблема. Иногда владельцы сайтов могут видеть спам-комментарии и не могут отличить их от взлома.

Иногда владельцы сайтов могут видеть спам-комментарии и не могут отличить их от взлома.

Ваш сайт был взломан, если:

- Вы видите спам, появляющийся в верхнем или нижнем колонтитуле вашего сайта, который содержит рекламу таких вещей, как порнография, наркотики, нелегальные услуги и т. д. Часто он будет внедряться в содержимое вашей страницы без какой-либо мысли для представления, поэтому он может отображаться как темный текст на темном фоне и не быть очень заметным для человеческого глаза (но поисковые системы могут его видеть).

- Вы выполняете поиск site:example.com (замените example.com на свой сайт) в Google и видите страницы или контент, который вы не узнаете и который выглядит вредоносным.

- Вы получаете отчеты от своих пользователей о том, что они перенаправляются на вредоносный или спам-сайт. Обратите на это особое внимание, потому что многие взломщики обнаружат, что вы являетесь администратором сайта, и не покажут вам ничего спамного, а только покажут спам вашим посетителям или сканерам поисковых систем.

Попробуйте использовать окно инкогнито при посещении своего сайта, а также посетить свой сайт из результатов поиска, а не вводить URL-адрес напрямую.

Попробуйте использовать окно инкогнито при посещении своего сайта, а также посетить свой сайт из результатов поиска, а не вводить URL-адрес напрямую. - Вы получили отчет от своего хостинг-провайдера о том, что ваш веб-сайт использует вредоносные программы или спам. Например, если ваш хост сообщает вам, что он получает отчеты о спаме по электронной почте, который содержит ссылку на ваш веб-сайт, это может означать, что вас взломали. В этом случае злоумышленники рассылают откуда-то спам и используют ваш веб-сайт в качестве ссылки для перенаправления людей на принадлежащий им веб-сайт. Они делают это, потому что включение ссылки на ваш веб-сайт позволит избежать спам-фильтров, а включение ссылки на их собственный веб-сайт попадет в спам-фильтры.

Wordfence обнаруживает многие из этих проблем, а также другие, которые я здесь не упомянул, поэтому следите за нашими предупреждениями и реагируйте соответствующим образом.

Как только вы убедитесь, что вас взломали, немедленно создайте резервную копию своего сайта. Используйте FTP, систему резервного копирования вашего хостинг-провайдера или плагин для резервного копирования, чтобы загрузить копию всего вашего веб-сайта. Вы должны сделать это, потому что многие хостинг-провайдеры немедленно удалят весь ваш сайт, если вы сообщите, что он был взломан, или если они обнаружат вредоносный контент. Звучит безумно, верно? Но в некоторых случаях это стандартная процедура для предотвращения заражения других систем в их сети.

Используйте FTP, систему резервного копирования вашего хостинг-провайдера или плагин для резервного копирования, чтобы загрузить копию всего вашего веб-сайта. Вы должны сделать это, потому что многие хостинг-провайдеры немедленно удалят весь ваш сайт, если вы сообщите, что он был взломан, или если они обнаружат вредоносный контент. Звучит безумно, верно? Но в некоторых случаях это стандартная процедура для предотвращения заражения других систем в их сети.

Убедитесь, что вы также создали резервную копию базы данных веб-сайта. Резервное копирование ваших файлов и базы данных должно быть вашим главным приоритетом. Сделав это, вы можете смело переходить к следующему шагу по очистке своего сайта, зная, что по крайней мере у вас есть копия вашего взломанного сайта, и вы не потеряете все.

Вот правила очистки вашего сайта:

- Обычно вы можете удалить что-либо в каталоге wp-content/plugins/, и вы не потеряете данные и не сломаете свой сайт. Это файлы плагинов, которые вы можете переустановить, поэтому вы не удаляете данные, которые не можете легко заменить.

Когда вы удалите эти файлы, WordPress автоматически обнаружит, что вы удалили плагин, и отключит его. Так что это не приведет к сбою вашего сайта. Просто убедитесь, что вы удалили целые каталоги в wp-content/plugins, а не только отдельные файлы. Например, если вы хотите удалить плагин Wordfence, вы должны удалить wp-content/plugins/wordfence и все содержимое этого каталога, включая сам каталог. Если вы удалите только несколько файлов из плагина, вы можете оставить свой сайт неработоспособным.

Когда вы удалите эти файлы, WordPress автоматически обнаружит, что вы удалили плагин, и отключит его. Так что это не приведет к сбою вашего сайта. Просто убедитесь, что вы удалили целые каталоги в wp-content/plugins, а не только отдельные файлы. Например, если вы хотите удалить плагин Wordfence, вы должны удалить wp-content/plugins/wordfence и все содержимое этого каталога, включая сам каталог. Если вы удалите только несколько файлов из плагина, вы можете оставить свой сайт неработоспособным. - Обычно у вас есть только один каталог тем, который используется для вашего сайта в каталоге wp-content/themes. Если вы знаете, какой это, вы можете удалить все другие каталоги тем. Имейте в виду, что если у вас есть «дочерняя тема», вы можете использовать два каталога в wp-content/themes . Это не обычная конфигурация.

- В каталоги wp-admin и wp-includes очень редко добавляются новые файлы. Поэтому, если вы найдете что-то новое в этих каталогах, это, скорее всего, будет вредоносным.

Следите за старыми установками и резервными копиями WordPress. Мы часто видим зараженные сайты, на которых кто-то говорит: «Но я поддерживал свой сайт в актуальном состоянии и у меня был установлен плагин безопасности, так почему меня взломали?» Иногда случается так, что вы или разработчик создаете резервную копию копии всех файлов вашего сайта в подкаталоге, таком как /old/, который доступен из Интернета. Эта резервная копия не поддерживается, и даже если ваш основной сайт защищен, злоумышленник может проникнуть на старый сайт, заразить его и получить доступ к вашему основному сайту через бэкдор, который они заложили. Так никогда не оставляйте старые установки WordPress лежать без дела, и если вас взломают, сначала проверьте их, потому что, скорее всего, они полны вредоносных программ.

Если у вас есть SSH-доступ к вашему серверу, войдите в систему и выполните следующую команду, чтобы увидеть все файлы, которые были изменены за последние 2 дня. Обратите внимание, что точка указывает на текущий каталог. Это заставит приведенную ниже команду искать в текущем каталоге и во всех подкаталогах недавно измененные файлы. Чтобы узнать, какой у вас текущий каталог при использовании SSH, введите «pwd» без кавычек и нажмите Enter.

Обратите внимание, что точка указывает на текущий каталог. Это заставит приведенную ниже команду искать в текущем каталоге и во всех подкаталогах недавно измененные файлы. Чтобы узнать, какой у вас текущий каталог при использовании SSH, введите «pwd» без кавычек и нажмите Enter.

найти . -mtime -2 -ls

Или вы можете указать конкретный каталог:

найти /home/yourdirectory/yoursite/ -mtime -2 -ls

Или вы можете изменить поиск, чтобы показать файлы, измененные в последний раз 10 дней:

find /home/yourdirectory/yoursite/ -mtime -10 -ls

Мы предлагаем вам выполнить поиск выше и постепенно увеличивать количество дней, пока вы не начнете видеть измененные файлы. Если вы сами ничего не меняли с момента взлома, очень вероятно, что вы увидите файлы, которые изменил злоумышленник. Затем вы можете отредактировать или удалить их самостоятельно, чтобы очистить хак. Это, безусловно, самый эффективный и простой способ узнать, какие файлы были заражены, и он используется каждой профессиональной службой очистки сайтов.

Еще один полезный инструмент SSH — grep. Например, для поиска файлов, которые ссылаются на кодировку base64 (обычно используемую хакерами), вы можете запустить следующую команду:

grep -ril base64 *

Это просто перечислит имена файлов. Вы можете опустить параметр «l», чтобы увидеть фактическое содержимое файла, в котором встречается строка base64:

grep -ri base64 *

Имейте в виду, что «base64» может встречаться и в законном коде. Прежде чем что-либо удалять, убедитесь, что вы не удаляете файл, который используется темой или плагином на вашем сайте. Более точный поиск мог бы выглядеть так:

grep --include=*.php -rn . -e "base64_decode"

Эта команда просматривает все каталоги и подкаталоги в поисках файлов, оканчивающихся на .php, и ищет в них текстовую строку «base64_decode» и выводит все найденные результаты, включая номер строки, чтобы вы могли легко найти, где это происходит в каждом файле.

Теперь, когда вы знаете, как использовать grep, мы рекомендуем вам использовать grep в сочетании с find. Что вам нужно сделать, так это найти файлы, которые были недавно изменены, посмотреть, что было изменено в файле, и если вы найдете общую строку текста, например «Здесь был плохой хакер», тогда вы можете просто найти этот текст во всех своих файлах следующим образом:

grep -irl "Здесь был плохой хакер" *

и это покажет вам все зараженные файлы, содержащие текст «Здесь был плохой хакер». Не забудьте звездочку (звездочку) в конце этой последней команды.

Говорил вам, что мы можем это сделать! Я уверен, что на данный момент вы чувствуете гораздо меньше стресса из-за своего взломанного сайта, теперь, когда у вас есть несколько инструментов для сортировки вредоносных файлов из вашей обычной установки WordPress.

Пойдем еще глубже! Если вы очистите много зараженных сайтов, вы начнете замечать закономерности в тех местах, где чаще всего встречается вредоносный код. Одним из таких мест является каталог загрузки в установках WordPress. Приведенная ниже команда показывает, как найти все файлы в каталоге загрузки, которые не являются файлами изображений. Вывод сохраняется в файле журнала с именем «uploads-non-binary.log» в вашем текущем каталоге.

Одним из таких мест является каталог загрузки в установках WordPress. Приведенная ниже команда показывает, как найти все файлы в каталоге загрузки, которые не являются файлами изображений. Вывод сохраняется в файле журнала с именем «uploads-non-binary.log» в вашем текущем каталоге.

найти public_html/wp-content/uploads/ -type f -not -name "*.jpg" -not -name "*.png" -not -name "*.gif" -not -name "*.jpeg" " -not -name "*.webp" >uploads-non-binary.log

Обратите внимание на путь к каталогу сразу после команды «find» выше. Мы предполагаем, что ваш текущий каталог является вашим домашним каталогом на вашем веб-сервере. Мы также предполагаем, что ваш веб-сайт находится в public_html/ непосредственно за этим путем к домашнему каталогу. Помните, что вы можете ввести «pwd», чтобы узнать, в каком каталоге вы сейчас находитесь. Вы также можете ввести «ls», чтобы просмотреть все файлы в вашем текущем каталоге, или «ls -la», чтобы просмотреть файлы в текущем каталоге с дополнительными данными о них. каждый файл, такие как разрешения, владелец и время последнего изменения файла.

каждый файл, такие как разрешения, владелец и время последнего изменения файла.

Используя два простых инструмента командной строки «grep» и «find», вы часто можете очистить зараженный веб-сайт целиком. Как это легко! Могу поспорить, что вы уже готовы начать свой собственный бизнес по уборке сайтов.

Теперь, когда у вас есть несколько мощных инструментов в вашем арсенале и вы уже выполнили базовую очистку, давайте запустим Wordfence и запустим полное сканирование, чтобы очистить ваш сайт. Этот шаг важен, потому что Wordfence выполняет очень расширенный поиск инфекций. Например:

- Мы знаем, как должны выглядеть все основные файлы WordPress, темы с открытым исходным кодом и плагины с открытым исходным кодом, поэтому Wordfence может определить, заражен ли один из ваших исходных файлов, даже если это новая инфекция, которую никто никогда раньше не видел. Мы делаем это, сравнивая общедоступные исходные файлы с тем, что у вас есть, и отмечая все изменения.

На самом деле это одна из самых крутых функций в Wordfence, и она совершенно бесплатна!

На самом деле это одна из самых крутых функций в Wordfence, и она совершенно бесплатна! - Мы ищем индикаторы компрометации с помощью сложных регулярных выражений, которые мы называем «сигнатурами вредоносного ПО». Наши сигнатуры вредоносных программ постоянно обновляются на основе нашей базы данных известных заражений, и наши премиум-клиенты немедленно получают новейшие сигнатуры. Вы не можете сделать это с помощью простых инструментов командной строки Unix или cPanel. У нас лучшие сигнатуры вредоносного ПО в бизнесе!

- Мы ищем в ваших файлах известные вредоносные имена доменов, которые обычно встречаются в файлах вредоносных программ и спама.

- Мы используем SpamHaus, чтобы определить, использовался ли домен или IP-адрес вашего сайта для рассылки спама.

- Сканирование Wordfence также рассчитано на ОЧЕНЬ быстрое выполнение, учитывая объем работы, которое оно выполняет, и ищет именно вредоносное ПО для WordPress, в отличие от обычных сканеров.

Чтобы очистить взломанный сайт с помощью Wordfence:

- Обновите свой сайт до последней версии WordPress. Это важно, потому что старые версии WordPress могут иметь неисправленные уязвимости.

- Обновите все свои темы и плагины до последних версий. То же самое относится и здесь. Разработчики постоянно устраняют уязвимости и проблемы безопасности в темах и плагинах, поэтому устанавливайте последнюю версию любой темы или плагина, которые вы используете.

- Сменить все пароли на сайте, особенно административные. Если пользователь или, что еще хуже, администратор повторно использовал пароль, возможно, именно так злоумышленник попал на ваш сайт, поэтому важно внести это изменение.

- Сделайте еще одну резервную копию и сохраните ее отдельно от резервной копии, которую мы рекомендовали сделать выше. Теперь у вас есть зараженный сайт, но на нем установлена самая новая версия всего.

Если вы что-то сломаете при очистке своего сайта с помощью Wordfence, вы можете вернуться к этой резервной копии, и вам не нужно повторять все шаги, описанные выше.

Если вы что-то сломаете при очистке своего сайта с помощью Wordfence, вы можете вернуться к этой резервной копии, и вам не нужно повторять все шаги, описанные выше. - Убедитесь, что у вас установлен Wordfence. Бесплатная версия подойдет, но версия Premium предоставит вам новейшие сигнатуры вредоносных программ и вредоносные домены.

- Перейдите в меню «Сканирование» Wordfence и просто нажмите «Начать сканирование». Это выполнит начальное сканирование и может дать вам много результатов, с которыми вам нужно будет работать. Каждый результат объяснит, что нашел Wordfence, и поможет вам решить эту проблему.

- После завершения сканирования и устранения проблем, обнаруженных Wordfence, можно выполнить еще более глубокое сканирование. Перейдите в меню «Все параметры» слева. Прокрутите примерно две трети пути вниз до заголовка «Основные параметры типа сканирования» и установите флажок, чтобы включить «Высокая чувствительность».

Это приведет к гораздо более глубокому сканированию, которое займет немного больше времени, но это сканирование найдет действительно упрямое вредоносное ПО, от которого труднее обнаружить и избавиться.

Это приведет к гораздо более глубокому сканированию, которое займет немного больше времени, но это сканирование найдет действительно упрямое вредоносное ПО, от которого труднее обнаружить и избавиться. - Если вы хотите выполнить дополнительное сканирование, вы можете использовать страницу «Все параметры», чтобы настроить сканирование Wordfence в соответствии со своими потребностями. Сделайте столько сканирований, сколько хотите. Нет ограничений на количество сканирований, которые вы можете сделать, даже для наших бесплатных клиентов.

- Когда появятся результаты, вы увидите очень длинный список зараженных файлов. Не торопитесь и медленно проработайте список.

- Проверьте все подозрительные файлы и либо отредактируйте эти файлы вручную, чтобы очистить их, либо удалите файл. Помните, что вы не можете отменить удаление. Но пока вы сделали резервную копию, которую мы рекомендовали выше, вы всегда можете восстановить файл, если вы удалите что-то не то.

- Просмотрите все измененные файлы ядра, темы и плагинов. Используйте параметр Wordfence, чтобы увидеть, что изменилось между исходным файлом и вашим файлом. Если изменения выглядят вредоносными, используйте параметр Wordfence для восстановления файла.

- Медленно просматривайте список, пока он не станет пустым.

- Запустите еще одно сканирование и убедитесь, что ваш сайт чист.

Если вам по-прежнему нужна помощь, вы можете подписаться на Wordfence Care для получения помощи в обычные рабочие часы или на Wordfence Response, если вы хотите получить круглосуточное обслуживание с ответом в течение 1 часа.

Отправьте его по электронной почте на адрес [email protected], и мы сообщим вам. Если ваш файл конфигурации WordPress wp-config.php заражен, не отправляйте нам копию этого файла без предварительного удаления ваших учетных данных базы данных, а также уникальных ключей и солей аутентификации.

Если вы не получили ответа, возможно, ваша или наша почтовая система отклонила сообщение, посчитав его вредоносным из-за вашего вложения. Поэтому, пожалуйста, напишите нам сообщение без вложений, сообщая нам, что вы пытаетесь отправить нам что-то, и мы будем работать с вами, чтобы получить образец.

В Учебном центре Wordfence есть ряд статей, которые помогут вам. Вот список статей, которые помогут вам при определенных типах заражения:

- Удаление вредоносных перенаправлений с вашего сайта

- Поиск и удаление лазеек

- Удаление спам-страниц с сайтов WordPress

- Поиск и удаление спам-ссылок

- Удаление фишинговых страниц с сайтов WordPress

- Удаление вредоносного кода почтовой программы с вашего сайта

- Поиск и удаление вредоносных программ загрузки файлов

- Удаление искаженной страницы WordPress

- Как удалить подозрительный код с сайтов WordPress

Вам необходимо удалить свой сайт из списка безопасного просмотра Google. Для этого вам нужно запросить обзор от Google. Вы можете найти подробные инструкции на этой странице в документации Google о том, как это сделать.

Для этого вам нужно запросить обзор от Google. Вы можете найти подробные инструкции на этой странице в документации Google о том, как это сделать.

Выход из списка Google Safe Browsing — это большой шаг, но вам, возможно, предстоит проделать определенную работу. Вам нужно вести список всех антивирусных продуктов, которые говорят, что ваш сайт заражен. Это могут быть такие продукты, как антивирус ESET, McAfee’s Web Advisor и другие.

Посетите веб-сайт каждого производителя антивируса и найдите их инструкции по удалению вашего сайта из их списка опасных сайтов. Производители антивирусов часто называют это «белым списком», поэтому поиск в Google таких терминов, как «белый список», «удаление сайта», «ложное срабатывание» и названия продукта, как правило, приведет вас к месту, где вы можете удалить свой сайт.

Перейдите по следующему URL-адресу и замените example.com адресом своего сайта.

https://transparencyreport.google.com/safe-browsing/search?url=https://example. com/

com/

Вы можете включить подкаталог, если он есть на вашем сайте. Появляющаяся страница очень проста, но содержит подробную информацию о текущем статусе вашего сайта, почему он указан в списке безопасного просмотра Google и что делать дальше.

Поздравляем!! Обязательно откройте свой любимый напиток и сделайте большой глоток! Теперь вам нужно убедиться, что ваш сайт больше не взломают. Вот как:

- Установите Wordfence и регулярно сканируйте свой сайт WordPress.

- Убедитесь, что WordPress и все плагины и темы обновлены. Это самое важное, что вы можете сделать для защиты своего сайта.

- Убедитесь, что вы используете надежные пароли, которые трудно угадать.

- Включить двухфакторную аутентификацию. Wordfence обеспечивает это даже в нашей бесплатной версии!

- Избавьтесь от всех старых установок WordPress, лежащих на вашем сервере.

- Подпишитесь на нашу рассылку по безопасности WordPress, чтобы получать уведомления о важных обновлениях безопасности, связанных с WordPress.

Сменить пароль

Сменить пароль Используйте надежные пароли

Используйте надежные пароли Чем больше информации вы предоставите о своем аккаунте (например, последние действия, фотографии, контакты), тем больше вероятность, что вам помогут.

Чем больше информации вы предоставите о своем аккаунте (например, последние действия, фотографии, контакты), тем больше вероятность, что вам помогут. Если они изменились, то нужно изменить данные на правильные. Это поможет восстановить доступ, если в следующий раз что-то случится.

Если они изменились, то нужно изменить данные на правильные. Это поможет восстановить доступ, если в следующий раз что-то случится. д. Используя украденные данные, они могут участвовать в финансовом мошенничестве, краже личных данных, выдаче себя за другое лицо и т. д., чтобы переводить деньги с банковских счетов пользователей, подавать заявки на кредиты с украденными учетными данными, подавать заявки на федеральные пособия, создавать мошенничество через поддельные учетные записи в социальных сетях. , и так далее.

д. Используя украденные данные, они могут участвовать в финансовом мошенничестве, краже личных данных, выдаче себя за другое лицо и т. д., чтобы переводить деньги с банковских счетов пользователей, подавать заявки на кредиты с украденными учетными данными, подавать заявки на федеральные пособия, создавать мошенничество через поддельные учетные записи в социальных сетях. , и так далее. Это делается путем внедрения обратных ссылок и спама в поля ввода пользователя на веб-сайте. Перенаправляя пользователей на спам-сайты, хакеры могут украсть данные, получить доступ к информации о кредитных картах посредством незаконных покупок и т. д.

Это делается путем внедрения обратных ссылок и спама в поля ввода пользователя на веб-сайте. Перенаправляя пользователей на спам-сайты, хакеры могут украсть данные, получить доступ к информации о кредитных картах посредством незаконных покупок и т. д. Попробуйте использовать окно инкогнито при посещении своего сайта, а также посетить свой сайт из результатов поиска, а не вводить URL-адрес напрямую.

Попробуйте использовать окно инкогнито при посещении своего сайта, а также посетить свой сайт из результатов поиска, а не вводить URL-адрес напрямую. Когда вы удалите эти файлы, WordPress автоматически обнаружит, что вы удалили плагин, и отключит его. Так что это не приведет к сбою вашего сайта. Просто убедитесь, что вы удалили целые каталоги в wp-content/plugins, а не только отдельные файлы. Например, если вы хотите удалить плагин Wordfence, вы должны удалить wp-content/plugins/wordfence и все содержимое этого каталога, включая сам каталог. Если вы удалите только несколько файлов из плагина, вы можете оставить свой сайт неработоспособным.

Когда вы удалите эти файлы, WordPress автоматически обнаружит, что вы удалили плагин, и отключит его. Так что это не приведет к сбою вашего сайта. Просто убедитесь, что вы удалили целые каталоги в wp-content/plugins, а не только отдельные файлы. Например, если вы хотите удалить плагин Wordfence, вы должны удалить wp-content/plugins/wordfence и все содержимое этого каталога, включая сам каталог. Если вы удалите только несколько файлов из плагина, вы можете оставить свой сайт неработоспособным.

На самом деле это одна из самых крутых функций в Wordfence, и она совершенно бесплатна!

На самом деле это одна из самых крутых функций в Wordfence, и она совершенно бесплатна!

Если вы что-то сломаете при очистке своего сайта с помощью Wordfence, вы можете вернуться к этой резервной копии, и вам не нужно повторять все шаги, описанные выше.

Если вы что-то сломаете при очистке своего сайта с помощью Wordfence, вы можете вернуться к этой резервной копии, и вам не нужно повторять все шаги, описанные выше. Это приведет к гораздо более глубокому сканированию, которое займет немного больше времени, но это сканирование найдет действительно упрямое вредоносное ПО, от которого труднее обнаружить и избавиться.

Это приведет к гораздо более глубокому сканированию, которое займет немного больше времени, но это сканирование найдет действительно упрямое вредоносное ПО, от которого труднее обнаружить и избавиться.