Взломанная страница: Похоже, моя Страница Facebook взломана или кто-то другой получил к ней доступ

Содержание

способы проверки и меры защиты — SEO на vc.ru

Взлом сайта – распространённое киберпреступление, которое часто остается без наказания. Оно приводит к утрате контроля над ресурсом, падению его позиций в поисковой выдаче, пропаже информации, финансовым потерям. Такое может произойти из-за халатности разработчиков, контент-менеджеров или несоблюдения владельцем сайта базовых правил безопасности. И, хотя 100% защиты от взлома не существует, есть ряд мероприятий, которые помогут максимально обезопасить сайт. Специалисты маркетингового агентства Директ Лайн поделились гайдом.

500

просмотров

Чем опасен взлом

Взломщики могут воспользоваться сайтом в полной мере, часто скрывая своё присутствие на нём. Например, разместить рекламу с сомнительным содержанием или сделать рассылку спама, завладеть персональными данными пользователей или компании. Если ресурс будет недоступен или попадёт под фильтры поисковых систем, возникнут проблемы с его продвижением, а потраченные на разработку усилия пропадут зря. Отметим основные последствия хакерской атаки:

Отметим основные последствия хакерской атаки:

- Утрата контроля над сайтом. Хакеры могут ограничить доступ к панелям управления и потребовать оплату за восстановление прав.

- Использование личных данных взломщиками. К посторонним могут попасть платежные реквизиты, сведения о посетителях, данные для авторизации.

- Мобильные редиректы. На портале может быть установлен код, который перенаправляет пользователей мобильных устройств на страницы с платными подписками, рекламой. Фильтры поисковиков блокируют ресурс за наличие кода, который является источником замаскированной переадресации, поэтому это отразится и на SEO.

- Рассылка спама. С ресурса хакеры могут отправлять письма, содержащие вредоносный код, который может заразить систему при их открытии. Для повышения эффективности задействуют методы социальной инженерии.

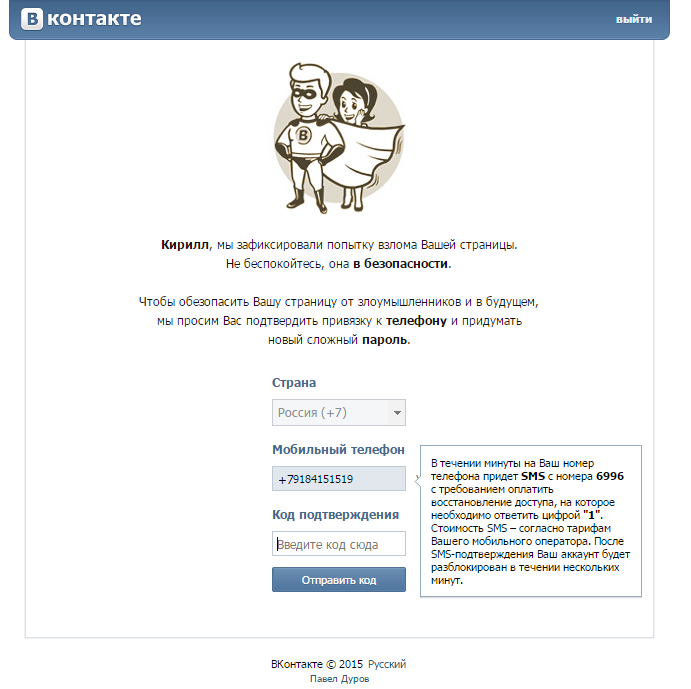

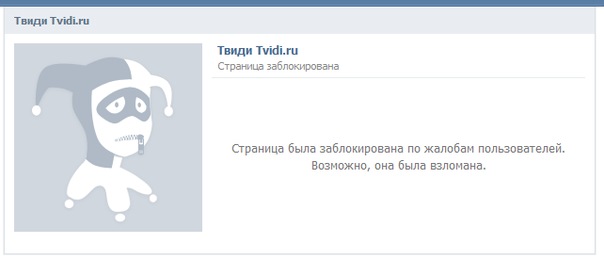

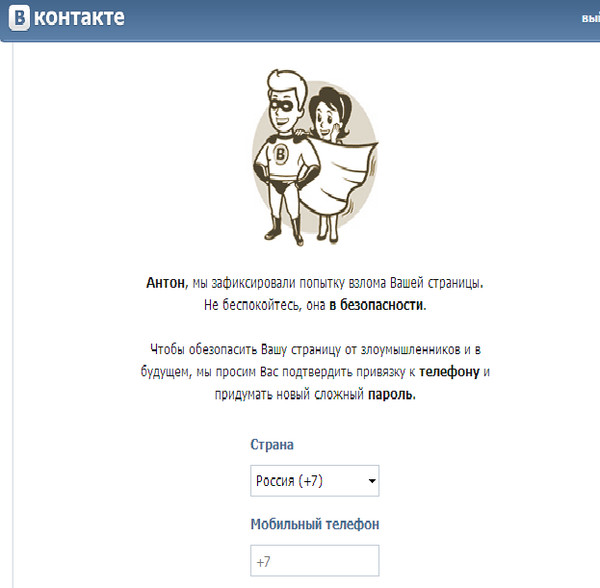

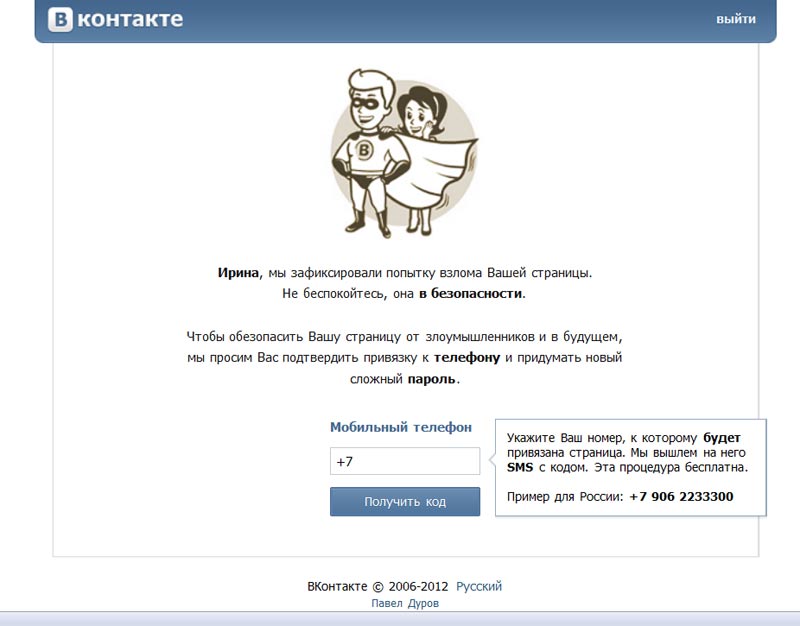

- Хостинг фишинговых страниц. Взломщики имитируют страницы известных сервисов и с их помощью воруют информацию для авторизации, номера банковских карт.

- Распространение вредоносного ПО. Вследствие взлома на ресурс загружают вирус, рекламное приложение или реализуют переадресацию на страницу с ними. Используется уязвимость того или иного браузера, расширения в нём, операционной системы, способствующие проникновению вируса на устройство.

- Утрата поисковых позиций. Взлом негативно отражается на посещаемости сайта, что сводит к нулю усилия по его продвижению. Для возвращения прежних позиций придется затратить много денежных средств и часов.

Как узнать, что сайт взломан

Существует ряд признаков, которые помогут понять, что интернет-ресурс взломали. Но, иногда внешние признаки вмешательства могут отсутствовать.

Вероятные признаки взлома

Владельцы сайта должны проявлять бдительность и отмечать даже малейшие изменения на нём:

- Страницы долго грузятся.

- К сайту нет доступа.

- Браузер или брандмауэр не загружают страницы – ругаются на вредоносное содержимое.

- Стабильное снижений позиций сайта.

- По брендовым запросам в выдаче Google или Яндекса показывается нестандартная оптимизация (левый или подозрительный код).

- Резко возросла или упала посещаемость.

- Заметные перемены в поведенческих факторах – резко изменились процент отказов, глубина, время просмотра, количество целевых действий.

- Клиенты / подписчики получают рассылку со спамом или наоборот не получают письма, отправленные сайтом.

- Без вашего ведома изменилось содержимое страниц, например, появились баннеры или картинки, которые вы не добавляли.

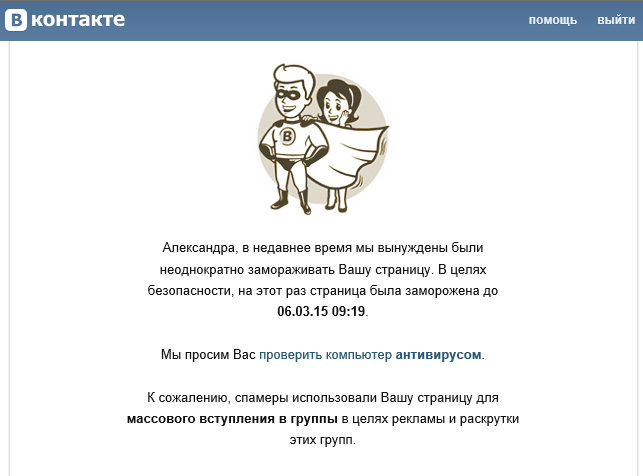

- Хостер заблокировал ресурс за рассылку спама.

- Появились новые исходящие ссылки, новые страницы, пользователи с правами администратора.

- Изменилась постоянная ссылка.

Детальная проверка

Прежде всего зайдите в админ-панель вашего хостинга и посмотрите не приходило ли там уведомлений о взломе, как правило, если сайт заражен вам придет уведомление о наличии вредоносного ПО на вашем аккаунте. Далее проверьте аккаунты в Яндекс Вебмастере и Google Search Console – с вероятностью не менее 80% они уведомят о наличии проблем с безопасностью.

Далее проверьте аккаунты в Яндекс Вебмастере и Google Search Console – с вероятностью не менее 80% они уведомят о наличии проблем с безопасностью.

Если же там все чисто, но у вас все равно остаются сомнения или есть основания полагать, что ресурс был взломан, то советуем проверять следующее:

- Воспользуйтесь одним из бесплатных сервисов для быстрой онлайн-проверки на вирусы, например https://2ip. ru/site-virus-scaner/

- Проверьте у сайта сохраненную копию важных страниц через поиск Яндекса и Google. Если общий вид или код существенно отличается от того, что должно быть на сайте, то это внедренный вредоносный код.

- Сравните резервную копию сайта с текущим состоянием для выявления вредоносного кода, изучите логи, журнал FTP-сервера, который можно запросить у хостинг-провайдера.

- Изучите доступность страниц с различных браузеров, устройств, стран – вредоносный код может активироваться для избранных пользователей.

Сервисы, которые помогут проверить это:

http://iloveadaptive.com/

https://2ip.ru/site-availability/

https://www.browserstack.com/

Дополнительно проверьте доступность с нескольких устройств и браузеров вручную, при этом используйте телефон или ПК с которых ранее вы не заходили на сайт.

- Просмотрите все исходящие ссылки с сайта, например, через сервисы Ahrefs или Megaindex.

- Проверьте не находится ли ваш домен в спам-базах DNSBL.

- Изучите отчеты Яндекс. Метрики более подробно:

Сравните источники трафика: прямые заходы, поисковые системы, социальные сети, ссылки на сторонних ресурсах. Если падение или всплеск трафика наблюдается у всех источников, то проблема точно не в SEO-оптимизации.

Отказы – резкий рост или падение отказов должно насторожить, посмотрите на всех ли страницах наблюдается одинаковая картина и были ли такие скачки ранее.

Отчет по поисковым запросам. Не приводят ли посетителей на сайт не относящиеся к теме поисковые запросы.

Не приводят ли посетителей на сайт не относящиеся к теме поисковые запросы.Устройства — с каких устройств идут отказы, смартфоны или ПК, если проблема в чем-то одном, то аналитику стоит проводить с учетом конкретного устройства.

Страницы входа — какие страницы больше всего пострадали, если есть какие-то выделяющиеся изменения по отказам на конкретных страницах, то отслеживаем их.

Браузеры — определите в каких браузерах больше всего заметны изменения в показателях или же они наблюдаются во всех одновременно.

Иногда обнаружить вирус можно только после детального изучения, очистки кэша и удаления файлов cookie в браузере, ведь злоумышленники научились тщательно скрывать свои действия, выжимая максимум пользы из взломанного ресурса.

Что делать при взломе

Если вы уверены, что доступ к ресурсу появился у кого-то ещё, предпримите следующие действия:

- Зафиксируйте время сбоя или его обнаружения.

- Приостановите работу сайта для технического обслуживания.

- Сделайте резервную копию взломанного сайта, которая позволит выявить источник / причину проблемы в будущем.

- Попробуйте восстановить доступ самостоятельно. Заражённые файлы замените на их резервные копии или удалите вредоносный код вручную, если для этого достаточно знаний.

- Если не получится, или это нецелесообразно, (давно не делали бэкап), обратитесь в отдел технической поддержки хостинга для оказания помощи.

- После восстановления работоспособности смените все пароли для доступа к хостингу, FTP, административной панели.

- Изучите резервную копию самостоятельно (проверьте на вирусы) или обратитесь к специалистам для выявления вредоносного кода.

- Через Я. Метрику и Google Search Console сообщите поисковым системам, что сайт снова функционирует.

- При необходимости уведомьте пользователей о сложившейся ситуации, порекомендуйте сменить пароли от учётных записей.

- Настройте автоматическое создание резервных копий, своевременно обновляйте CMS и модули безопасности, используйте минимум сторонних модулей.

Как защитить сайт от взлома

Взлом проще предотвратить, чем восстанавливать работу сайта после хакерской атаки. Итак, список правил, которых стоит придерживаться чтобы обезопасить свой ресурс.

1. SSL и выбор надежного хостинга

Выберите надёжную хостинговую компанию, которая заботится о безопасности, внедряет передовые технологии, оказывает адекватную профессиональную техподдержку. Наш список проверенных хостингов.

Используйте HTTPS-соединение, которое реализуется благодаря SSL-сертификату. Он устанавливает защищённый канал связи между клиентом и веб-сервером, а ключи для дешифровки есть только на сервере и в браузере посетителя. Если злоумышленник и перехватит данные, он не расшифрует их. SSL-сертификат устанавливается в административной панели хостинг-провайдера.

Если злоумышленник и перехватит данные, он не расшифрует их. SSL-сертификат устанавливается в административной панели хостинг-провайдера.

2. Защита от DDoS-атак

Взломанные сайты чаще других подвергаются повторным атакам, о противодействии которым стоит позаботиться заранее. Хостинг-провайдер обеспечивает базовую защиту от DDoS, например, фильтрацию входящего трафика, установку брандмауэра.

Самостоятельно усилить защиту можно следующими способами:

- Используйте модули ModSecurity и Testcookie-nginx-module для Apache, которые работают на седьмом уровне ISO. За этим обращайтесь к специалистам.

- Перед Apache установите сервер для кэширования: Lighttpd либо Nginx.

- Сервис Cloudflare – серверная сеть, которая ускоряет загрузку страниц и проверяет трафик на наличие подозрительного кода. Предлагает бесплатный тариф с базовой функциональностью.

- Своевременно обновляйте модули и саму CMS-платформу.

- Воспользуйтесь услугами компаний, обеспечивающих кибербезопасность.

- Перейдите на более защищённую операционную систему из семейства Linux.

- Иногда целесообразно использовать блокировку по геопризнаку, обращать внимание на число ошибок, ежесекундных запросов.

3. Проверка безопасности сторонних модулей

Особое внимание уделяйте безопасности используемых CMS, плагинов, фреймворков, библиотек, ведь вредоносные атаки осуществляются через них. Устанавливайте сторонние модули только с функциями безопасности, загружайте их из проверенных источников (официальные ресурсы, сообщества). Неиспользуемые библиотеки отключайте или удаляйте.

4. SQL-инъекции и XSS-атаки

SQL-инъекция – это покушение злоумышленников на базы данных. Обеспечьте безопасность доступа к хранилищам данных, соединений – при помощи аутентификации и шифрования. Не помещайте в базы данных информацию без предварительной обработки, присланная пользователями информация не должна участвовать в формировании SQL-запросов.

Обезопасьте сайт от XSS-атак или межсайтового скриптинга. При таком вторжении код в браузере посетителя используется для похищения личной информации. Обеспечьте проверку вводимой пользователем информации на соответствие синтаксическим и семантическим правилам, кодирование перед отправкой на сайт, шифруйте все соединения, запретите работу через протокол HTTP, периодически тестируйте ресурс на наличие XSS-инъекций.

5. Мониторинг

Важно проводить регулярный мониторинг и протоколирование событий. Используйте предлагаемые веб-сервером средства журналирования, регистрируйте время событий, ID пользователей, потенциальных угроз сайту. Несущие угрозу безопасности сессии нужно блокировать по IP.

6. Бэкапы, обновление программного обеспечения

Регулярно создавайте резервные копии данных на сайте, включите автоматическое резервное копирование. Информацию храните в зашифрованном виде в надёжном месте.

Включите автоматическое обновление используемого программного обеспечения в панели управления хостинг-провайдера или регулярно проводите его вручную.

7. Применение сложных паролей

Существует три способа аутентификации: ввод логина и пароля, многофакторная и аутентификация на базе шифрования. Используйте сложные пароли, периодически меняйте их, храните в зашифрованном виде, подумайте о двухфакторной авторизации. Не используйте одинаковые пароли для админки сайта, социальных сетей, почты.

8. Защита административных панелей

Административная панель – одно из самых уязвимых мест веб-сайта, ведь предоставляет доступ ко множеству инструментов, связанных с редактированием файлов. Обеспечьте её максимальным уровнем защиты.

Ограничьте доступ к административной панели по IP-адресу или маске IP. Скройте её – перенесите на другой, отличный от стандартного, адрес. Замените стандартный для WordPress site. ru/wp-admin на известные только вам и вашей команде, например, site. ru/admins-panel.

Если решили создать систему контроля доступа, соблюдайте следующие правила:

- все запросы отправляются через систему контроля доступа;

- доступ отклоняется по умолчанию, если ему не предоставлено специальное разрешение;

- у пользователей и приложений минимальный уровень доступа;

- не используйте ролевую модель управления привилегиями;

- ведите протоколирование связанных с доступом событий.

Часто определить, что сайт подвергся атаке, можно за несколько минут, не разбираясь в тысячах строк кода и не владея языками программирования, но порой все не так очевидно и владелец сайта узнает о взломе только когда начинает терять прибыль и клиентов. Уровень защищенности ресурса напрямую зависит от используемых для его создания и функционирования технологий, отношения к его безопасности администратора, пользователей с расширенными привилегиями, хостинг-провайдера, состояния программного обеспечения. Надеемся, что статья поможет вам провести аудит своего сайта и избавиться от возможных уязвимостей, если они имеют место быть.

Восстановление взломанной или скомпрометированной учетной записи Майкрософт

Восстановление взломанной или скомпрометированной учетной записи Майкрософт — Служба поддержки Майкрософт

Справка по учетным записям Майкрософт

Обзор и справка по входу

-

Обзор учетной записи Майкрософт -

Не удается войти

Сброс и восстановление пароля

-

Изменение известного пароля -

Сброс забытого пароля -

Не удается восстановить учетную запись

Забыли имя пользователя?

-

1. Поиск имени пользователя

Поиск имени пользователя

-

2. Проверка продуктов и услуг -

3. Проверьте, закрыта ли учетная запись

Коды безопасности и проверки

-

Защитите свою учетную запись -

Сведения для защиты и коды безопасности -

Устранение неполадок с кодами подтверждения -

Ожидание сведений для защиты -

Приложение Microsoft Authenticator -

Двухфакторная проверка подлинности -

Работа без паролей -

Пароли приложений

Заблокированные или скомпрометированные учетные записи

-

Учетная запись заблокирована -

Восстановление взломанной учетной записи -

Сообщения от Майкрософт -

Тексты Microsoft

Действия в учетных записях и закрытые учетные записи

-

Страница последних действий -

Необычные действия при входе -

Закрытие учетной записи -

Повторное открытие учетной записи Майкрософт

Связанные учетные записи

-

Изменение адреса электронной почты или номера телефона -

Добавление адреса электронной почты или номера телефона -

Объединение учетных записей Майкрософт -

Связывание учетной записи GitHub или Google

Что такое учетная запись Майкрософт?

-

Что такое учетная запись Майкрософт -

Как войти в учетную запись Майкрософт -

Создание учетной записи Майкрософт

Обновление профиля

-

Изменение имени или адреса -

Изменение даты рождения -

Изменение аватара

Справка по учетным записям Майкрософт

Обзор и справка по входу

-

Обзор учетной записи Майкрософт -

Не удается войти

Сброс и восстановление пароля

-

Изменение известного пароля -

Сброс забытого пароля -

Не удается восстановить учетную запись

Забыли имя пользователя?

-

1. Поиск имени пользователя

Поиск имени пользователя

-

2. Проверка продуктов и услуг -

3. Проверьте, закрыта ли учетная запись

Коды безопасности и проверки

-

Защитите свою учетную запись -

Сведения для защиты и коды безопасности -

Устранение неполадок с кодами подтверждения -

Ожидание сведений для защиты -

Приложение Microsoft Authenticator -

Двухфакторная проверка подлинности -

Работа без паролей -

Пароли приложений

Заблокированные или скомпрометированные учетные записи

-

Учетная запись заблокирована -

Восстановление взломанной учетной записи -

Сообщения от Майкрософт -

Тексты Microsoft

Действия в учетных записях и закрытые учетные записи

-

Страница последних действий -

Необычные действия при входе -

Закрытие учетной записи -

Повторное открытие учетной записи Майкрософт

Связанные учетные записи

-

Изменение адреса электронной почты или номера телефона -

Добавление адреса электронной почты или номера телефона -

Объединение учетных записей Майкрософт -

Связывание учетной записи GitHub или Google

Что такое учетная запись Майкрософт?

-

Что такое учетная запись Майкрософт -

Как войти в учетную запись Майкрософт -

Создание учетной записи Майкрософт

Обновление профиля

-

Изменение имени или адреса -

Изменение даты рождения -

Изменение аватара

Microsoft account Еще. ..Меньше

..Меньше

Если вы считаете, что ваша учетная запись была взломана, воспользуйтесь нашим интерактивным инструментом, чтобы помочь вам выполнить правильные действия.

Начать

бизнес-партнер

Помощь с формой восстановления учетной записи Майкрософт

Справка по кодам проверки входа в учетную запись

Защита и безопасность учетной записи

Объединение учетных записей Майкрософт

Доступ к учетной записи умершего человека

Выставление счетов

Отмена подписки

Отключение регулярных платежей

Справка по возврату денежных средств

Windows и Office

Справка по BitLocker

Поиск ключей продуктов для Windows и Office

Дополнительные варианты поддержки

Справка по паролям рабочих и учебных учетных записей

Нужно обратиться к специалисту по поддержке клиентов

Мой сайт взломан? 6 способов узнать, взломан ли ваш сайт Бесконечный кофе.

Бессонные ночи.

Бессонные ночи.

Вы не можете продолжать в том же духе, но вам нужно знать: Мой сайт взломан?

Хорошие новости: вам не нужно не спать всю ночь, стачивать ногти или выпивать весь кофе в здании, чтобы узнать, не взломан ли ваш сайт.

У вас есть множество бесплатных (и надежных) инструментов, которые вы можете использовать для проверки своего сайта. Продолжайте читать, чтобы убедиться, что ваш сайт по-прежнему безопасен!

Кроме того, узнайте о шести различных способах проверки взломанного сайта. Если вы хотите быть в курсе того, как создать безопасный веб-сайт и создать сайт, привлекающий трафик, подпишитесь на нашу еженедельную рассылку: Revenue Weekly.

Мой сайт взломан: 6 способов проверить, не взломан ли ваш сайт

Спросите себя: «Мой сайт взломали?» Мы вас прикрыли. Вот шесть способов проверить, не взломан ли ваш сайт:

- Посмотреть «Проблемы безопасности» в Google Search Console

- Используйте инструмент Google Sage Browsing

- Следите за уведомлениями от хостинг-провайдеров, браузеров и т. д.

- Проверить результаты поиска в Google

- Исследовать файлы веб-сайта

- Проверка скрытого взломанного контента с помощью инструмента проверки URL-адресов Google

1. Просмотрите «Проблемы безопасности» в Google Search Console

Самый распространенный ответ на вопрос «Взломали ли мой веб-сайт?» «Вы проверяли Google Search Console?» Google Search Console — обязательный инструмент в вашем наборе инструментов безопасности.

Независимо от того, как вы узнали о взломанном веб-сайте, каждое руководство посоветует вам войти в Google Search Console (или создать учетную запись) для просмотра отчета «Проблемы безопасности». Просмотрите свой отчет, выполнив следующие действия:

Просмотрите свой отчет, выполнив следующие действия:

- Войдите в Google Search Console: https://search.google.com/search-console/welcome

- Перейти на вкладку «Безопасность и ручные действия» через левую боковую панель

- Выберите «Проблемы безопасности»

- Посмотреть отчет

Здесь Google резюмирует несколько вопросов безопасности, в том числе:

- Фишинговые и вводящие в заблуждение сайты

- Предупреждения о межсайтовом вредоносном ПО

- Внедрение кода, контента и URL-адресов

- Конфигурация сервера, внедрение SQL, внедрение кода и заражение вредоносным ПО шаблона ошибки

Если у вас есть какие-либо проблемы с безопасностью, перечисленные в вашем отчете «Проблемы с безопасностью», вы должны начать работать со своей командой, чтобы решить эту проблему. Ваш сайт был взломан, и вам нужно действовать быстро, чтобы восстановить его и защитить всех посетителей сайта.

2. Используйте инструмент безопасного просмотра Google

Google предлагает один из самых быстрых и эффективных способов узнать, был ли взломан ваш сайт. С помощью инструмента безопасного просмотра вы можете мгновенно проверить статус своего веб-сайта. Просто выполните следующие действия:

С помощью инструмента безопасного просмотра вы можете мгновенно проверить статус своего веб-сайта. Просто выполните следующие действия:

- Перейти к отчету о прозрачности Google

- Введите URL вашего сайта

- Посмотреть результаты

Для многих веб-мастеров Google Safe Browsing предлагает самую последнюю информацию о сайте и его статусе. Google ежедневно сканирует свой индекс сайтов, проверяя наличие вредоносных программ. Он также использует расширенные статистические модели для обнаружения фишинговых веб-сайтов.

Если ваш сайт отображается как взломанный или скомпрометированный в Безопасном просмотре Google, приступайте к устранению проблемы.

После решения проблемы вы можете попросить Google повторно проверить ваш сайт через Google Search Console. В качестве альтернативы Google рекомендует посетить StopBadware и отправить запрос на проверку веб-сайта.

В течение 24 часов Google должен оценить ваш сайт и признать его безопасным.

3. Следите за уведомлениями от хостинг-провайдеров, браузеров и т. д.

Уведомления также могут предупредить вас о взломанном сайте. Вот несколько примеров источников уведомлений:

Хостинг-провайдер

В большинстве случаев ваш хостинг-провайдер, например GoDaddy или HostGator, уведомит вас, если ваш сайт будет взломан. Когда сайты взламывают, хостинг-провайдеры обычно переводят сайт в автономный режим, а затем отправляют письмо владельцу.

Проверьте свой почтовый ящик на наличие уведомлений от вашего хостинг-провайдера.

Интернет-браузер

Ваш веб-браузер, такой как Google Chrome, также может предупредить вас о взломанном сайте. Например, в Google Chrome красный экран уведомит вас о посещении небезопасного веб-сайта и даст вам возможность вернуться на предыдущую страницу. Зайдите на свой сайт в браузере и найдите предупреждение.

Google Search Console

Если у вас есть учетная запись Google Search Console, вы также можете получать предупреждения системы безопасности о своем веб-сайте.

В зависимости от ваших настроек Google Search Console может автоматически отправлять вам электронные письма о проблемах безопасности и ручных действиях. Регулярно проверяйте свой почтовый ящик, чтобы быстро получать оповещения системы безопасности.

Интернет-пользователь

В редких случаях пользователи вашего веб-сайта могут предупредить вашу команду о проблемах с безопасностью. Кто-то может по электронной почте или позвонить в вашу компанию, например, чтобы поделиться странным поведением, запросами или контентом на вашем сайте.

Не игнорируйте этих пользователей — проверьте свой веб-сайт, чтобы проверить их заявления и исправить любые проблемы.

Сканер вредоносных программ

Веб-сайты со сканерами вредоносных программ также могут обнаруживать кибератаки. Например, IsItWP Security Scanner — популярный сканер вредоносных программ для сайтов WordPress. Хотя сканер вредоносных программ не требуется, это полезный инструмент для обеспечения безопасности вашего сайта.

Найдите и загрузите один из них, чтобы защитить свой сайт. Принятие упреждающего подхода к мониторингу уведомлений, например, от вашего хостинг-провайдера, Google Search Console и сканера вредоносных программ, поможет вам быстро обнаружить взломанный веб-сайт. Чем раньше вы узнаете, что ваш сайт взломан, тем быстрее вы сможете отреагировать.

4. Проверьте результаты поиска в Google

Результаты поиска Google — еще один распространенный способ для компаний узнать, что их сайт был взломан. Найдите взломанный сайт в результатах поиска Google, выполнив следующие действия:

- Перейдите на https://www.google.com/

- Введите «site: domainname.com» и выполните поиск

- Посмотреть результаты

.

Все результаты поиска должны поступать с вашего сайта. Если нет, убедитесь, что вы использовали оператор поиска (сайт: ) и правильно написали свое доменное имя, потому что , что ограничивает поиск Google до указанного доменного имени — вашего веб-сайта. Под первыми несколькими результатами поиска найдите утверждение «Возможно, этот сайт взломан». Если вы видите это сообщение, Google обнаружил вредоносное ПО или фишинговую активность на вашем сайте.

Под первыми несколькими результатами поиска найдите утверждение «Возможно, этот сайт взломан». Если вы видите это сообщение, Google обнаружил вредоносное ПО или фишинговую активность на вашем сайте.

Еще раз предупредите свою команду и приступайте к устранению проблемы. Чтобы получить дополнительную информацию о том, что Google нашел на вашем сайте, войдите в Google Search Console и просмотрите отчет «Проблемы безопасности». Устранив проблему, вы можете запросить у Google повторную проверку вашего сайта.

5. Изучите файлы веб-сайта

Важные файлы сайта, такие как файлы .htaccess и .php, также могут предупредить вас о взломе веб-сайта. Если у вас нет опыта разработки, не беспокойтесь об этой тактике. Вы можете использовать Google Search Console, а также Google Safe Browsing для обнаружения и раскрытия взлома.

Используйте эту стратегию только в том случае, если вы понимаете, на что смотрите, иначе она вам не поможет.

В этих файлах вы или ваш разработчик можете искать вредоносный код и небезопасные ссылки. Разработчики могут найти небезопасные ссылки, просматривая новые страницы на вашем сайте.

Разработчики могут найти небезопасные ссылки, просматривая новые страницы на вашем сайте.

Хакеры создают эти страницы для размещения спам-ссылок, а затем перенаправляют другие страницы вашего сайта на эти заполненные ссылками страницы. В то время как разработчики могут быстро обнаружить небезопасные ссылки, вредоносный код займет больше времени, поскольку он выглядит как обычный код.

6. Проверьте наличие скрытого взломанного контента с помощью инструмента проверки URL-адресов Google

Компания Google рекомендует использовать свой инструмент проверки URL-адресов для проверки вашего сайта на наличие скрытого взломанного контента, если вы подозреваете, что ваш сайт был взломан.

Маскировка — это метод взлома, который усложняет очистку вашего сайта, показывая разное содержимое разным типам пользователей. В результате вы можете посетить одну из страниц своего сайта и увидеть, что ваш контент отсутствует, что может натолкнуть вас на мысль, что взломанный контент исчез.

Однако, когда поисковая система, такая как Google, получает доступ к вашему сайту, она увидит спам и ссылки.

Когда вы используете Инструмент проверки URL, вы сможете просмотреть обработанную версию страницы. Другими словами, вы можете просмотреть скриншот страницы так, как ее видит робот Googlebot.

В результате вы можете проверить любой скрытый контент и убедиться, что правильный контент отображается так, как вы задумали для себя и Google.

Как исправить взломанный веб-сайт

Если ваш ответ на вопрос «Мой сайт был взломан?» это да, тогда пора приступать к работе. Когда дело доходит до восстановления взломанного веб-сайта, у вас есть два варианта:

- В доме: Если у вашей компании есть команда и опыт, вы можете восстановить свой сайт собственными силами. В большинстве случаев вашей команде необходимо будет проанализировать ситуацию, прежде чем решить, сможете ли вы решить проблему самостоятельно или потребуется помощь специализированной третьей стороны.

- Аутсорсинг: Если у вашего бизнеса нет достаточного количества сотрудников или навыков, чтобы исправить ваш веб-сайт, не стесняйтесь передать проблему на аутсорсинг. Обратитесь к своему хостинг-провайдеру или другой опытной компании, чтобы удалить вредоносный код и восстановить ваш сайт.

Каждый взлом веб-сайта уникален, поэтому не существует прямого или простого подхода к исправлению сайта. Ваше решение будет зависеть от нескольких факторов, таких как сам взлом. Важно то, что ваша команда быстро отреагирует на проблему и приступит к ремонту вашего сайта как можно скорее.

Вы также должны немедленно уведомить все затронутые стороны, такие как клиенты.

Наши кампании цифрового маркетинга влияют на показатели,

повышающие вашу прибыль.

Просмотреть дополнительные результаты

WebFX добился следующих результатов для клиентов:

$3 млрд

Доход от клиентов

7,8 млн

Потенциальные клиенты для наших клиентов

5. 2 миллиона

2 миллиона

Телефонные звонки клиентов

Защитите свой сайт от взлома с помощью WebFX

Ваш сайт могут быстро взломать. Из-за легко взламываемых паролей, вредоносных программ или незащищенных веб-сайтов хакер может быстро воспользоваться вашим сайтом и безопасностью его пользователей.

Вот почему ваш бизнес должен максимально обезопасить и защитить свой веб-сайт.

В WebFX мы предлагаем услуги по обслуживанию веб-сайтов, чтобы поддерживать безопасность вашего сайта в актуальном состоянии. Мы предоставляем полный пакет для защиты вашего веб-сайта в течение всего года, от ежемесячного до почасового или в нерабочее время.

Свяжитесь с нами онлайн или позвоните нам по телефону 888-601-5359 , чтобы узнать больше сегодня!

Мошенники взламывают проверенные страницы Facebook, чтобы выдать себя за Meta

Если вы видите проверенную страницу с синей галочкой на Facebook… не думайте автоматически, что эта страница является законной.

Mashable может подтвердить, что ряд фальшивых бизнес-страниц Facebook маскируются под такие компании, как Google и даже сама Meta.

На всех страницах, просматриваемых Mashable, проверенные страницы Facebook, похоже, были взломаны, а их имя страницы и URL-адрес Facebook изменились за последнюю неделю. У некоторых из этих страниц были миллионы подписчиков. На каждом отображается синий значок подтверждения с надписью «Facebook подтвердил, что этот профиль является подлинным».

Это ненастоящая проверенная страница Meta Ads. Страница когда-то принадлежала школе в Турции и была взломана.

Кредит: Mashable Скриншот

Однако больше всего беспокоит то, что каждая взломанная страница была одобрена для размещения рекламы в сети Facebook, и, похоже, все это делали. Неясно, насколько далеко зашли эти мошеннические объявления и сколько пользователей Facebook потенциально стали жертвами.

Мошенническая реклама побуждает пользователей щелкнуть поддельный URL-адрес Google или Facebook, после чего они попадут на поддельную страницу Сайтов Google, выдающую себя за компанию. Оказавшись на странице, пользователю предлагается загрузить предполагаемые рекламные инструменты Facebook или программное обеспечение Google AI, в зависимости от того, какое объявление он нажал. В ссылках на файлы, просмотренных Mashable, пользователи были направлены на файл .rar, размещенный на странице Trello, который, скорее всего, содержит вредоносное ПО.

Оказавшись на странице, пользователю предлагается загрузить предполагаемые рекламные инструменты Facebook или программное обеспечение Google AI, в зависимости от того, какое объявление он нажал. В ссылках на файлы, просмотренных Mashable, пользователи были направлены на файл .rar, размещенный на странице Trello, который, скорее всего, содержит вредоносное ПО.

Эта страница когда-то принадлежала индийской певице Мисс Пудже. Это не официальная страница Google.

Кредит: Mashable Скриншот

В каждом случае, просмотренном Mashable, к этим взломанным страницам добавлялись менеджеры страниц из многих стран, которые не имели никакого отношения к месту, где базировались первоначальные владельцы страниц. Хотя это ни на что не указывает автоматически, поскольку менеджеры социальных сетей могут находиться где угодно, каждая взломанная страница включала 3 менеджера страниц из Вьетнама, очаг мошеннической деятельности на Facebook как ранее сообщал Mashable.

Самая большая взломанная страница принадлежала мисс Пудже, известной певице в Индии. На странице более 7 миллионов подписчиков. 29 апреля название страницы было изменено на «Google AI». URL-адрес также был изменен на «facebook.com/Google.BardAI2».

На странице более 7 миллионов подписчиков. 29 апреля название страницы было изменено на «Google AI». URL-адрес также был изменен на «facebook.com/Google.BardAI2».

Подробная информация о странице Facebook показывает изменения имени с течением времени.

Кредит: Mashable Скриншот

3 мая на странице начала показываться реклама в Facebook, в том числе реклама с текстом «УВЕДОМЛЕНИЕ. Это единственная и официальная СТРАНИЦА Google Bard с проверкой, все остальные страницы являются поддельными». Объявления направляли пользователей на посещение таких доменов, как «aifuture.wiki» и «bardai.bio».

Поддельная страница Google использовала это как рекламу на Facebook.

Кредит: Mashable Скриншот

Если пользователь нажимал на одну из этих ссылок, он попадал на одну из вышеупомянутых поддельных страниц Сайтов Google, выдаваемых за официальный веб-сайт Google. Для этих конкретных объявлений пользователь попадал на страницу под названием «Google AI Marketing», где его просили «Загрузить Google AI Marketing». При нажатии на эту ссылку автоматически загружался вредоносный файл Google_AI_Marketing.rar, размещенный в Trello, популярном инструменте управления проектами.

При нажатии на эту ссылку автоматически загружался вредоносный файл Google_AI_Marketing.rar, размещенный в Trello, популярном инструменте управления проектами.

Объявления фальшивой страницы Google перенаправляли пользователей на этот фальшивый веб-сайт.

Кредит: Mashable Скриншот

Мисс Пуджа была не единственной звездой из Индии, на которую напали. Индийский певец и автор песен Баббу Маан также взломал свою подтвержденную страницу в Facebook с 3 миллионами подписчиков. Страница Маана вскоре была изменена на «Meta Ads», на которой размещалась реклама Facebook с таким же текстом, как и на фальшивой странице Google. Однако эти объявления были отправлены на домен «metaadstools.com».

Исходный URL-адрес страницы Babbu Maan остался на поддельной странице Meta Ads.

Кредит: Mashable Скриншот

Düzce Üniversitesi, университет в Турции, также взломал подтвержденную страницу с более чем 28 000 подписчиков. Его страница в Facebook также была быстро замаскирована под официальную страницу «Meta Ads» с логотипом Meta в качестве изображения профиля. Он тоже начал размещать рекламу, но в домене «fbadstools.com».

Он тоже начал размещать рекламу, но в домене «fbadstools.com».

Обе взломанные страницы, выдающие себя за Meta, пытались обманом заставить пользователей загрузить инструмент «Meta Ads Manager». Ссылка загружала вредоносный файл под названием «Facebook_Ads_Manager.rar», который также был размещен в Trello.

Скриншот поддельного веб-сайта, созданного для продвижения вредоносного инструмента «Facebook Ads Manager».

Кредит: скриншот Mashable

За последние несколько дней начали распространяться предупреждения об этих поддельных страницах в различных группах Software-as-a-Service (SaaS) и социальных сетях на Facebook. Мэтт Наварра, известный консультант по социальным сетям, также затронул эту проблему(opens in a new tab) в прошлый день.

«Мы вкладываем значительные ресурсы в обнаружение и предотвращение мошенничества и взломов, — сказал представитель Meta в заявлении, предоставленном Mashable. первое место – мошенники всегда пытаются обойти наши меры безопасности. Мы регулярно совершенствуем наши методы борьбы с этим мошенничеством и создали команды, занимающиеся улучшением поддержки, которую мы можем предложить людям и предприятиям».

Мы регулярно совершенствуем наши методы борьбы с этим мошенничеством и создали команды, занимающиеся улучшением поддержки, которую мы можем предложить людям и предприятиям».

Следует также отметить, что Meta опубликовала отчет о безопасности о новых типах вредоносных программ, которые она обнаружила на своей платформе и в Интернете в целом чуть ранее на этой неделе. Некоторые из угроз, описанных Meta, совпадают с типами мошенничества, продвигаемыми этими страницами.

Все взломанные страницы Facebook, которые просматривал Mashable, с тех пор были удалены с платформы.

Хотя кажется, что все взломанные страницы Facebook получили подтверждение от Facebook до новой платной системы подтверждения, Meta Verified , новая функция, позволяющая пользователям платить за синюю галочку, потенциально может вызвать дополнительные проблемы.

Даже если Meta специально проверяет каждую из них, эти последние взломы показывают, как мошенники могут завладеть существующей проверенной страницей, чтобы обмануть пользователей.

Не приводят ли посетителей на сайт не относящиеся к теме поисковые запросы.

Не приводят ли посетителей на сайт не относящиеся к теме поисковые запросы.

Поиск имени пользователя

Поиск имени пользователя

Поиск имени пользователя

Поиск имени пользователя