Взломанный вконтакте: Скачать VK Plus 8.32 (МОД + Без рекламы) бесплатно Android

Содержание

VK Combo — мод с безлимитной музыкой и без рекламы для вконтакте

Главная » Посты

Рубрика: ПостыАвтор: admin

VK Combo -это интересная модификация официального клиента вконтакте, которая вносит в уже привычное всем приложение ряд дополнительных возможностей, таких как безлимитное прослушивание музыки без рекламы, возможность быть невидимым в вконтакте и многое другое, обо всем по порядку.

На самом деле, несмотря на то, что разработчики модификации решили сохранить исходный вариант оформления приложения, им удалось добавить в него много новых возможностей, которых вы не увидите в оригинальной версии. Давайте перечислим самые важные из них для пользователей нашего сайта.

- Возможность безлимитно слушать музыку без рекламы, а так же с заблокированным экраном вашего андроид устройства.

Данная особенность особенно актуальна для тех пользователей, кто не хочет платить за ежемесячную подписку и постоянно использует другие, сторонние приложения для прослушивания музыки с вконтакте, такие как VK X, Murglar и другие.

Данная особенность особенно актуальна для тех пользователей, кто не хочет платить за ежемесячную подписку и постоянно использует другие, сторонние приложения для прослушивания музыки с вконтакте, такие как VK X, Murglar и другие. - Полностью удалена реклама с новостей, с других пунктов приложения. Теперь вы можете спокойно листать ленту и не отвлекаться на рекламные объявления.

- Возможность сохранять музыку в кэш вашего устройство для дальнейшего прослушивания при отсутствии интернет соединения.

- Возможность находиться оффлайн, режим невидимки. Но помните, что любая ваша активность лайки, сообщения покажет пользователям, что вы появились в сети.

- Возможность не помечать входящие сообщения и голосовые сообщения как прочитанные и прослушанные.

- Возможность просматривать истории так же бесследно для других пользователей.

- Теперь статус о наборе сообщения не будет показываться собеседнику.

- И еще множество других полезных функций.

Так, скачав и установив модификацию приложения VK Combo на андроид у вас появляется возможность пользоваться стандартным клиентом с массой дополнительных возможностей не покупая какие-либо подписки на музыку и другие сервисы. На мой взгляд, это достойная модификация, которая придется по-вкусу большей части пользователей нашего сайта.

На мой взгляд, это достойная модификация, которая придется по-вкусу большей части пользователей нашего сайта.

Скачать данную модификацию клиента вконтакте вы можете совершенно бесплатно с нашего сайта. Модификация распространяется так же в открытом доступе. Если у вас есть какое-либо желание поддержать разработчика, то вы можете сделать это в их телеграм канале. Я же для пользователей сайта стараюсь своевременно обновить версию приложения после каждого нового апдейта.

Скачать VK Combo mod

Версия: 8.14

Исходя из положительных отзывов на данную модификацию, я смело могу рекомендовать ее к установке и использованию на ваших устройствах взамен оригинальной версии приложения. Вы так же можете обратить свое внимание на следующие моды: Sova Vre, Kate Mobile pro.

Установка программы или игры на андроид

1. Скачиваем apk файл по ссылкам выше.

2. Запускаем скаченный apk файл.

3. Выдаем разрешение на установку приложений, если запросит.

4. Завершаем установку программы / игры и пользуемся полным функционалом.

Рейтинг

( 3 оценки, среднее 4.67 из 5 )

2

3 985 просмотров

admin/ автор статьи

Начинающий SEO и SMM специалист, который всегда рад вам помочь!

Понравилась статья? Поделиться с друзьями:

Названо популярное приложение, ворующее данные пользователей «ВКонтакте»

Санкт-Петербург

Магазины

Санкт-Петербург

Автовская 26/37

8 905 230-20-70

Звонок бесплатный Пн-Пт: 10:00–20:00

Сб-Вс: 10:00–19:00

Регистрация / Вход

8 905 230-20-70

Звонок бесплатный Пн-Пт: 10:00–20:00

Сб-Вс: 10:00–19:00

Телефоны

Новые устройства

Уценённые устройства

Аксессуары

для телефоновАккумуляторы для телефонов

Защитные стекла

Чехлы

Зарядные устройства

Внешние аккумуляторы

Карты памяти

Кабели и переходники

Держатели

Наушники и Гарнитуры

Аксессуары

для ПККабели и Переходники

Клавиатуры

Мыши

Портативные колонки

Сетевые фильтры

Флешки

Автоаксессуары

Комфорт

Интерьер

Уход

Сервис

Устройства 12В

Экстерьер

Аксессуары

в дорогуБрелоки для ключей

Игрушки-антистресс

Обложки для паспорта

Переносные солнечные батареи

Светодиодные фонари

Светоотражатели

Средства защиты

Сумки для фотоаппаратов

Товары в дорогу

Товары

для домаБатарейки

Конструкторы

Новый год

Пылесосы

Умный дом

Поиск

0

0

Корзина

0

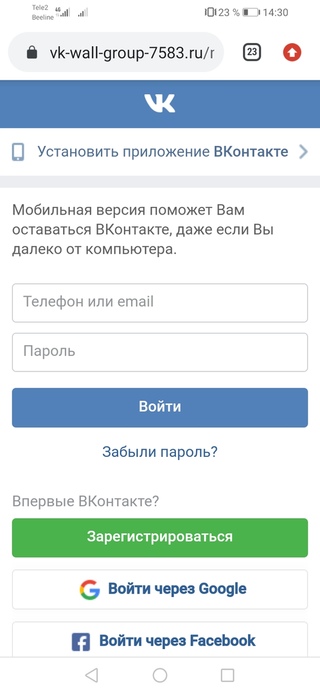

Не разговаривайте с незнакомцами и не вводите логин/пароль в неизвестные приложения — таким истинам мамы должны учить современных детей. Но увы, не учат. Недавно стало известно, что через приложение «Музыка ВКонтакте», размещенном на Google Play, злоумышленники украли данные сотен тысяч пользователей сети.

Но увы, не учат. Недавно стало известно, что через приложение «Музыка ВКонтакте», размещенном на Google Play, злоумышленники украли данные сотен тысяч пользователей сети.

Взломанный пользователь обычно ничего не знал об утечке. Его данные использовались только для регистрации нового участника в каких-нибудь группах. Но в отдельных случаях хакеры могли просто поменять пароль к странице и тогда, прости-прощай, контроль над аккаунтом был утрачен.

Сейчас приложение уже заблокировано, администрация «ВКонтакте» в курсе.

Дело за малым, если Вы использовали «Музыка ВКонтакте», срочно поменяйте пароль и настройте двухфакторную аутентификацию.

Не доверяйте пароли неизвестным. Ваш Partner

Понравилась статья? Поделись с друзьями

Киберпреступники из даркнета переходят на Telegram

Популярные криминальные рынки в даркнете с 2019 года демонстрируют гораздо меньше активности или вообще исчезают, а хакеры и киберпреступники переходят на анонимное приложение для обмена сообщениями, которое каждый может загрузить из Google Play или Магазин приложений Apple.

По данным исследования, проведенного компанией Positive Technologies, занимающейся кибербезопасностью, криминальные структуры, подталкиваемые репрессиями правоохранительных органов, потерей доверия клиентов и взломом конкурентов друг друга, все чаще рекламируют, общаются и распространяют свой контент в Telegram.

В период с начала 2019 по начало 2022 года исследователи проанализировали 323 общедоступных канала и группы Telegram с общим числом подписчиков около 1 миллиона — как круги, ориентированные на киберпреступность, так и «законные ИТ-сообщества, которые потенциально могут быть использованы киберпреступниками».

Исследователи просмотрели более 120 000 сообщений, постов и сообщений, которые указывали на то, что преступники активно обсуждали вредоносное ПО, украденные пользовательские данные и различные службы киберпреступности на русском и английском языках.

Киберпреступные коммуникации и услуги переходят на Telegram

Киберпреступники, переходящие в Telegram с торговых площадок даркнета, были наиболее заметными в 2020 и 2021 годах, говорится в исследовании Positive Technologies, проведенном в прошлую пятницу. Эта миграция совпала с уязвимостями в движках темных веб-форумов, таких как vBulletin, XenForo и IPB.

Эта миграция совпала с уязвимостями в движках темных веб-форумов, таких как vBulletin, XenForo и IPB.

Взлом нескольких крупных форумов в 2021 году также сыграл свою роль, которая, естественно, «подорвала доверие к форумам и вызвала переход на Telegram».

В 2022 году правоохранительные органы атаковали обширные темные интернет-пространства, такие как RaidForums и DarkMarket, в то время как другие форумы, такие как Carding Mafia, BHF, Nulled и Maza, были взломаны конкурентами. Эта деятельность «заставила киберпреступников и их клиентов опасаться, что их личность и местонахождение могут быть раскрыты, а их связи с нелегальными веб-сайтами раскрыты».

«Приложения для обмена сообщениями просты в использовании, обеспечивают достаточную степень анонимности и имеют простой процесс регистрации, что делает их жизнеспособным средством для киберпреступников для расширения своего рынка и привлечения новых клиентов», — говорится в исследовании.

Сообщения киберпреступников в Telegram показали, что 73% каналов и групп существуют менее двух лет, что указывает как на короткую продолжительность жизни, так и на недавний переход на службу обмена сообщениями.

Вредоносное ПО, эксплойты, данные пользователей, криминальные службы

Сообщения Telegram были насыщены разговорами о распространении вредоносного ПО, уязвимостях и эксплойтах, украденных личных данных пользователей, корпоративном взломе, криминальных услугах, таких как обналичивание и DDoS, и спаме (фишинговые атаки). ) распространяется через SMS, электронную почту и приложения для обмена сообщениями.

52 процента сообщений приходится на украденные пользовательские данные, за которыми следуют службы киберпреступности и вредоносное ПО. В исследовании говорится, что уязвимости, эксплойты и взломы корпоративных сетей составляют лишь небольшую часть всех сообщений.

При обсуждении вредоносных программ наиболее популярными были трояны удаленного доступа (RAT) — 30 процентов, похитители информации — 18 процентов и ботнеты — 16 процентов соответственно. За ними последовали инструменты обфускации, майнеры и программы-вымогатели. Наконец, меньше всего обсуждались кейлоггеры, руткиты и другие вредоносные программы. Функции и распространение вредоносных программ охватывали значительную часть других коммуникаций.

Функции и распространение вредоносных программ охватывали значительную часть других коммуникаций.

Хотя программы-вымогатели являются одними из самых популярных форм кибератак, они играли небольшую роль в обсуждениях Telegram, поскольку программы-вымогатели по-прежнему работают через «партнерские каналы, на специализированных темных веб-форумах и веб-сайтах или в закрытых группах», говорится в исследовании. Как и в случае с программами-вымогателями, спрос на услуги по разработке и инициативы по сотрудничеству также был низким, потому что установить такой уровень доверия к Telegram сложно, когда пользователи могут менять свои имена пользователей и обманывать других.

«Именно поэтому в 31% сообщений о покупке упоминается эскроу-агент — доверенное лицо с обеих сторон, выступающее посредником в сделке».

Раскрыты цены на средства запутывания, RAT и похитителей

Исследователи также собрали информацию о ценах на различные незаконные продукты и услуги преступного мира, хотя цены были самыми разными. Исследование показало, что специальные инструменты для сокрытия вредоносного кода стоят от 20 до 100 долларов, а ботнеты или руководства по ботнетам могут стоить до 750 долларов. Между тем, майнеры криптовалют активно рекламировались изощренными предложениями, способными обойти антивирусные системы и административные привилегии за 1000 долларов.

Исследование показало, что специальные инструменты для сокрытия вредоносного кода стоят от 20 до 100 долларов, а ботнеты или руководства по ботнетам могут стоить до 750 долларов. Между тем, майнеры криптовалют активно рекламировались изощренными предложениями, способными обойти антивирусные системы и административные привилегии за 1000 долларов.

Четверть всех сообщений приходится на программы Android RAT SpyMax, SpyNote и Mobihok соответственно по цене от 10 до 500 долларов, говорится в исследовании.

Самым популярным вредоносным ПО для кражи информации, доступным через Telegram, был стилер RedLine, в то время как другие, включая SpiderMan, Anubis, Oski Stealer и Loki Stealer, можно приобрести по цене от 10 до 3500 долларов, в зависимости от функций.

В марте 2022 года хакеры замаскировали похититель Redline под чит в видео на YouTube, чтобы скомпрометировать игроков Valorant. В том же месяце он также использовался в изощренной хакерской кампании Discord.

Сообщения об уязвимостях программного обеспечения и эксплойта в основном касались уязвимостей нулевого дня, на долю которых приходилось 29 процентов сообщений и сообщений, за которыми следовали распространенные уязвимости и риски, удаленное выполнение кода (RCE) и локальное повышение привилегий (LPE). «RCE и LPE — самые опасные уязвимости и самые популярные среди злоумышленников», — говорится в исследовании. Глобальное событие Log4j в декабре прошлого года было серьезной RCE нулевого дня.

«RCE и LPE — самые опасные уязвимости и самые популярные среди злоумышленников», — говорится в исследовании. Глобальное событие Log4j в декабре прошлого года было серьезной RCE нулевого дня.

Между тем, обсуждение эксплойтов операционных систем в Telegram было сосредоточено в основном на Windows (42 процента), за ними следуют Linux и Android, а iOS и macOS обсуждались гораздо меньше, говорится в исследовании. «Эксплойт RCE для веб-сайта может стоить до 4500 долларов, в то время как один покупатель предложил заплатить 30 000 долларов за LPE нулевого дня для Windows».

Исследование показало, что вредоносные программы, нацеленные на Android, увеличиваются в масштабах и частоте, в то время как инструменты для сканирования Laravel — популярного инструмента для создания веб-сайтов PHP, используемого 600 000 веб-сайтов, — были очень популярны.

Эксплойты для программных уязвимостей появлялись в обсуждениях Telegram в течение 24 часов после раскрытия уязвимости в 17 процентах случаев, но в среднем это происходило через 13 дней после раскрытия. По словам исследователей, в первой половине 2022 года уязвимости Spring4Shell, Linux Dirty Pipe и Atlassian были одними из самых обсуждаемых.

По словам исследователей, в первой половине 2022 года уязвимости Spring4Shell, Linux Dirty Pipe и Atlassian были одними из самых обсуждаемых.

В период с 2021 по 2022 год учетные записи пользователей, документы, личные данные и связанные с ними услуги составляли 71 процент всех преступных сообщений о компрометации данных. Предложения о покупке и продаже данных, поддельных документов и цифровых подписей составляли значительную часть сообщений.

Кроме того, сообщения, рекламирующие учетные записи пользователей, предлагали доступ к потоковым сервисам, таким как Netflix и Spotify, а также к криптовалютным биржам, сайтам ставок и социальным сетям. Учетные записи Spotify продавались за 5 долларов, а годовая премиальная подписка на Netflix начиналась с 10 долларов. Взломанные учетные записи криптобиржи и учетные записи, связанные со ставками, стоили от 65 до 200 долларов.

Кроме того, в 66 процентах всех сообщений криминальных служб о компрометации данных наряду с подделкой документов фигурировали услуги по обналичиванию денег, говорится в исследовании. Службы DDoS-атак были далеко на втором месте: часовая DDoS-атака стоила 8 долларов, 40 долларов за 24 часа и около 200 долларов за недельную атаку.

Службы DDoS-атак были далеко на втором месте: часовая DDoS-атака стоила 8 долларов, 40 долларов за 24 часа и около 200 долларов за недельную атаку.

«Повышение уровня спроса может быть связано с тем, что многие онлайн-сервисы в настоящее время недоступны или доступны лишь частично для российских Пользователей».

В результате многочисленных атак в начале 2022 года «количество сервисов, связанных с утечкой документов из различных учреждений, резко возросло», говорится в исследовании.

Активность Telegram также показала, что по сравнению с началом 2020 года количество сообщений, связанных с VPN, к 2022 году увеличилось более чем в три раза, говорится в исследовании. «Аккаунты NordVPN, которые собираются злоумышленниками, упомянутыми в разделе вредоносных программ, чаще всего предлагаются для продажи».

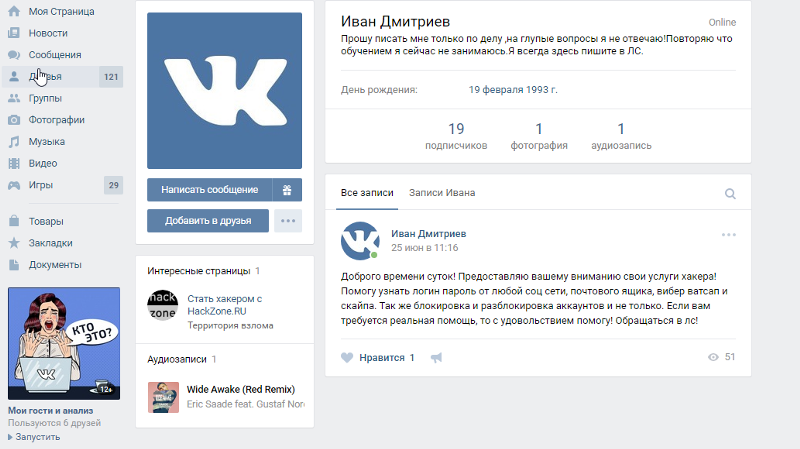

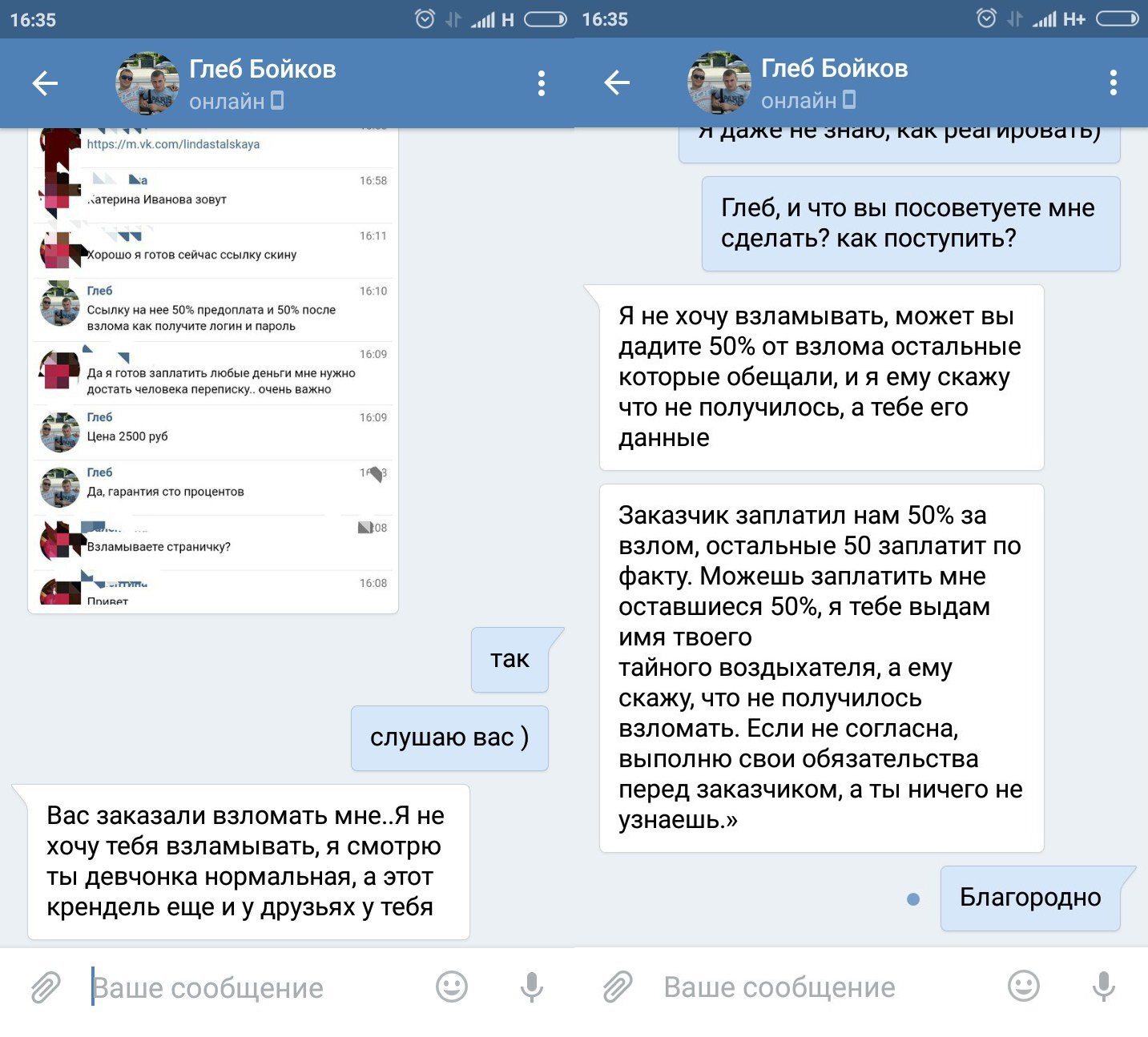

Согласно анализу, 72 процента сообщений Telegram о хакерских услугах связаны со взломом учетных записей социальных сетей и приложений для обмена сообщениями, таких как WhatsApp, Viber, Telegram и ВКонтакте.

«Цены на взлом аккаунтов в мессенджерах намного выше, чем на взлом аккаунтов в социальных сетях», — отмечают исследователи. Взломанная учетная запись ВКонтакте стоит от 10 до 50 долларов, а учетная запись WhatsApp, Viber или Telegram — от 350 долларов.

Дискуссии о взломе веб-сайтов и серверов или электронной почты отошли на второе и третье место. Исследователи обнаружили, что 100 долларов достаточно для взлома частной учетной записи электронной почты, но корпоративный адрес электронной почты будет стоить как минимум в два раза дороже.

Исследование показало, что преступники также обсуждали массовый спам и фишинг с помощью текстовых SMS, почты и приложений для обмена сообщениями. В этой категории 54 процента обсуждений были связаны со спамом по SMS, за которым следовал спам по электронной почте и приложениям для обмена сообщениями.

«Telegram — самая популярная платформа для рассылки спама», — говорится в исследовании. Цены зависят от продолжительности спамовой/фишинговой кампании или количества отправленных сообщений. Например, лавинная рассылка электронной почты для одного адреса электронной почты стоит около 1 доллара в час или 1000 электронных писем, говорится в исследовании.

Например, лавинная рассылка электронной почты для одного адреса электронной почты стоит около 1 доллара в час или 1000 электронных писем, говорится в исследовании.

Платформы для обмена сообщениями снижают порог входа Во-первых, как поясняется в исследовании, это облегчает общение и распространение большего количества преступников.

Информация о том, что Telegram теперь является новой убежищем для киберпреступных операций, дает организациям и правоохранительным органам время для принятия превентивных мер, а также полезна для текущей киберразведки и прогнозов киберугроз, говорится в исследовании.

«Количество уникальных кибератак постоянно растет, а рынок киберпреступных услуг расширяется и перемещается в обычные социальные сети и приложения для обмена сообщениями, тем самым значительно снижая порог входа для киберпреступников».

Чтобы ознакомиться с тем, что скрывается за поверхностью и глубокой паутиной, ознакомьтесь с нашим полным руководством по даркнету. Точно так же, если вы хотите узнать больше о платформе анонимного обмена сообщениями, мы составили полное руководство по оптимизации конфиденциальности и безопасности Telegram.

Точно так же, если вы хотите узнать больше о платформе анонимного обмена сообщениями, мы составили полное руководство по оптимизации конфиденциальности и безопасности Telegram.

Мирза Силайджич

Автор

Технический журналист

Имея степень в области глобальных коммуникаций, Мирза имеет большой опыт работы в области рекламы и маркетинга. Он работает журналистом и исследователем в VPNOverview, пишет об утечках данных, уязвимостях и проблемах кибербезопасности.

белорусских хактивистов заявили о взломе российского интернет-регулятора

Подразделение российского регулятора интернета и СМИ Роскомнадзор подтвердило в субботу, что хакеры взломали его системы после того, как белорусская группа хактивистов, известная как Киберпартизаны, заявила о нападении на организацию.

Российский главный радиочастотный центр (ГРЧЦ), одно из агентств Роскомнадзора, заявил, что хакеры не смогли получить доступ к конфиденциальной информации, а также отрицал, что его рабочие станции были зашифрованы группой.

Киберпартизаны в пятницу заявили, что украли тысячи внутренних документов агентства и заблокировали его компьютерные системы. Документы якобы содержат файлы о попытках Роскомнадзора «установить тотальный контроль над всеми, кто высказывался против путинского режима за последние 20 лет», по данным группы.

Хактивисты говорят, что проанализируют документы и передадут их журналистам для дальнейшего расследования.

Детали кибератаки

GRFC сообщил, что хакеры предприняли свои первые попытки взломать систему агентства в прошлом месяце, используя «ранее неиспользованную уязвимость». Подобные атаки не новы — по данным GRFC, хакеры атакуют его инфраструктуру практически ежедневно — иногда агентство фиксирует более 10 попыток взлома в сутки.

GRFC заявила, что кибератака на ее системы находится «под контролем» и никакой утечки конфиденциальной информации не произошло. В ответ киберпартизаны раскрыли в субботу, к каким данным они получили доступ. В него входят паспортные данные и медицинские карты сотрудников, внутренняя электронная почта и отчеты о проектах агентства, в том числе о ботофермах и интернет-слежке за журналистами, блогерами и обычными пользователями.

В него входят паспортные данные и медицинские карты сотрудников, внутренняя электронная почта и отчеты о проектах агентства, в том числе о ботофермах и интернет-слежке за журналистами, блогерами и обычными пользователями.

«А так как, по данным GRFC, мы получили несекретные данные, мы считаем, что можем с чистой совестью их обнародовать», — написали киберпартизаны в Telegram.

Группа также ранее публиковала скриншоты, на которых показаны некоторые документы, которые якобы были утекли. На одном из них показана веб-страница с логотипом российского Управления оперативного взаимодействия («КОВ» по-русски) — автоматизированной системы, разработанной Роскомнадзором в 2020 году для отслеживания антивоенных материалов в Интернете. Журналисты впервые написали об этом в апреле после того, как информационный сайт Distributed Denial of Secrets опубликовал крупную утечку данных из другого ведомства Роскомнадзора.

На другом скриншоте показан список постов в Telegram и российской социальной сети Вконтакте, связанных с войной на Украине.

Сорвана работа главного #кремлевского цензора. Они отслеживают и цензурируют людей для Роскомнадзора. С начала войны они следят за оппонентами Путина, пишут доносы в ФСБ и другие органы, блокируют сервисы, помогающие донести правдивую информацию. 1/4 pic.twitter.com/vDbqHfCQOU

— Белорусские киберпартизаны (@cpartisans) 18 ноября 2022 г.

Киберпартизаны также утверждали, что нашли доказательства того, что программное обеспечение белорусской компании по наблюдению Falcongaze использовалось для слежки за сотрудниками RGFC.

«Мы знаем обо всем, чем занимались сотрудники за последние три месяца», — заявили Киберпартизаны. «Фальконгейз, ваши системы слабы. Хватит поддерживать диктаторов!»

Falcongaze не ответил на вопросы об обвинениях.

Хотя неясно, насколько серьезным будет нарушение, данные Роскомнадзора могут стать откровением, если они будут обнародованы.

В сентябре The New York Times писала о внутренней работе российского «обширного слежки» на основе документов, просочившихся из управления Роскомнадзора по Республике Башкортостан.

Данная особенность особенно актуальна для тех пользователей, кто не хочет платить за ежемесячную подписку и постоянно использует другие, сторонние приложения для прослушивания музыки с вконтакте, такие как VK X, Murglar и другие.

Данная особенность особенно актуальна для тех пользователей, кто не хочет платить за ежемесячную подписку и постоянно использует другие, сторонние приложения для прослушивания музыки с вконтакте, такие как VK X, Murglar и другие.