Windows 2018 r2 dns server настройка: Настройка DNS-сервера в Windows Server 2008 R2

Содержание

Настройка Windows Server 2008 R2

В данной статье мы рассмотрим самые начальные настройки Windows Server 2008 R2, данные настройки подходят для любой редакции (Standard, Enterprise и т.п). Мы рассмотрим самые популярные настройки, которые подходят для большинства задач, для которых устанавливают Windows Server. Это настройка сети, DNS, DHCP, настройка удаленных рабочих столов (RDP) и добавление пользователей.

Ознакомиться с процессом установки и активации Windows Server 2008 R2 можете в нашей прошлой статье.

1) Итак, первым делом, нам нужно сменить имя сервера на свой, для более удобного его обозначения. Заходим в меню «Свойства» компьютера => Изменить параметры => В меню «Свойства системы» нажимаем кнопку «Изменить». Далее вводим в поле «Имя компьютера» свое желаемое наименование Вашего сервера. И нажимаем «ОК», Ваш компьютер должен перезагрузиться для применения параметров.

2) Теперь нам нужно задать серверу статический локальный IP адрес. К примеру если у Вас сервер присоединен к маршрутизатору (роутеру), то IP адрес выданный Вашим роутером можете проверить через терминал, путем нажатия кнопки «Выполнить» => CMD => В в ответе командной строки можете посмотреть Ваш локальный IP.

К примеру если у Вас сервер присоединен к маршрутизатору (роутеру), то IP адрес выданный Вашим роутером можете проверить через терминал, путем нажатия кнопки «Выполнить» => CMD => В в ответе командной строки можете посмотреть Ваш локальный IP.

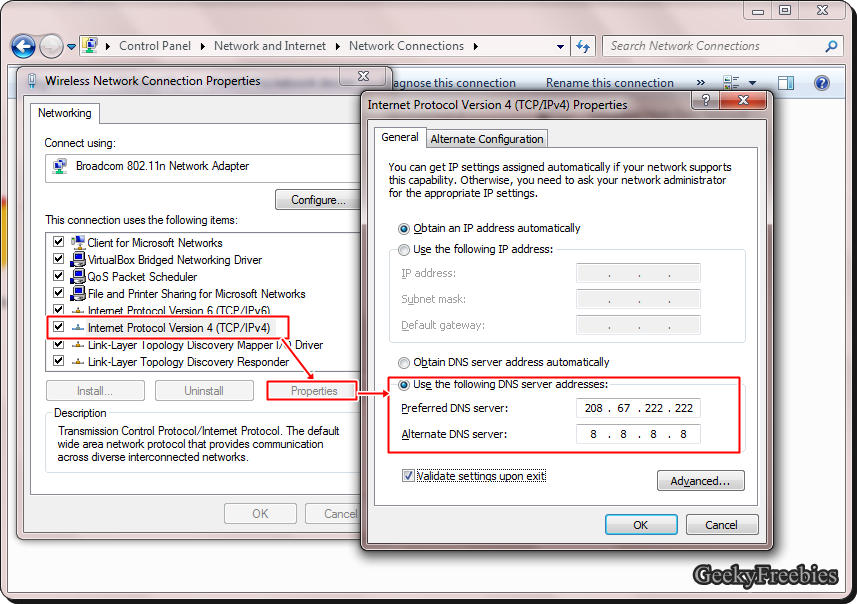

Далее заходим в «Панель управления» => Сеть и интернет => Центр управления сетями и общим доступом => Подключение по локальной сети.

Выбираете Вашу сетевую карту => Свойства.

IPv4 => Свойства

Теперь задаете Ваш локальный IP адрес. После применения настроек проверьте доступ в интернет, чтобы убедиться, что все сделано правильно.

3) Теперь приступим к установке ролей. Заходим в диспетчер серверов, нажимаем на пункт «Роли» => Добавить роли.

Здесь выбираем то, что для Вас нужно именно в работе сервера, большинство настроек ролей задаются сразу из установки роли. Поэтому мы рассмотрим варианты в случае когда определенная роль устанавливается, или пропускается. На примере мы установим DHCP сервер и зададим ему диапазон IP адресов для раздачи в локальную сеть, зададим домен и службы удаленных рабочих столов.

На примере мы установим DHCP сервер и зададим ему диапазон IP адресов для раздачи в локальную сеть, зададим домен и службы удаленных рабочих столов.

В службах ролей выбираем пункты для работоспособности RDP.

Если у Вас нет SSL сертификата, нажимаете «Не требовать проверку …».

Здесь нужно выбрать пункт в зависимости от Вашего ключа активации для лицензирования удаленных рабочих столов. На устройство, или на пользователя. Их настройка ничем не отличается друг от друга, разница лишь в том, какой ключ Вы будете вводить. Если Вы пока не уверены в способе лицензирования можете выбрать «Настроить позже» к настройкам RDP мы вернемся чуть позже. А так же, если у Вас нет ключа для лицензирования RDP, то приобрести ключ активации Windows Server CAL на 20 пользователей можете в нашем каталоге.

Пропускаем пункт сертификатов.

В меню «Взаимодействие с пользователями разрешаем аудио и видео.

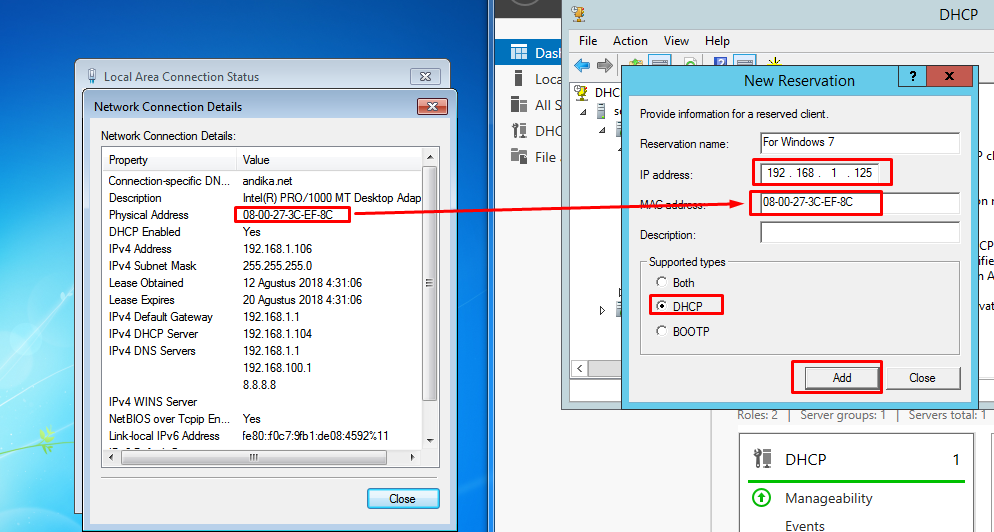

Доходим до параметров DHCP, указываете в нем названием Вашего домена, и Ваш локальный IP адрес для подключениям к данному DNS.

Теперь добавим области (диапазоны) DHCP.

Задайте имя для Вашего DHCP сервера, начальный IP адрес и конечный, который будет раздавать Ваш сервер.

Отключаем IPv6

Если Вы в установке ролей выбрали службу печати (если она Вам нужна), то установке служб так же выбираете «Сервер печати».

Доходим до подтверждения и устанавливаем роли.

После установки ролей необходимо перезагрузиться.

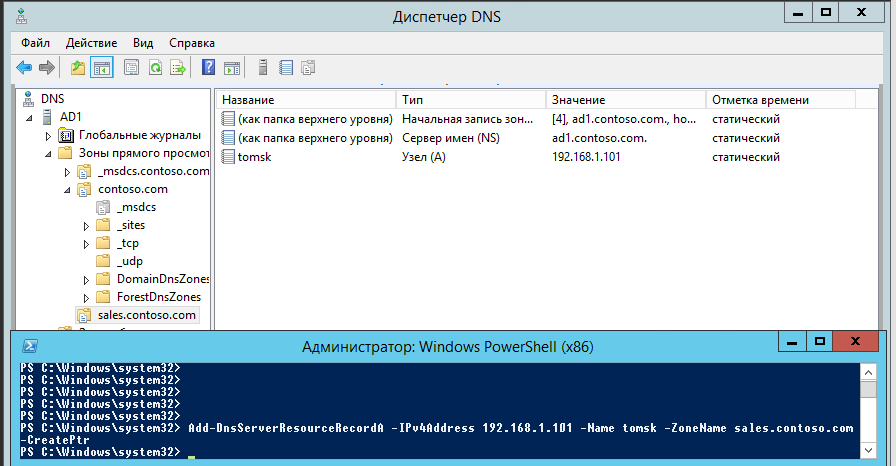

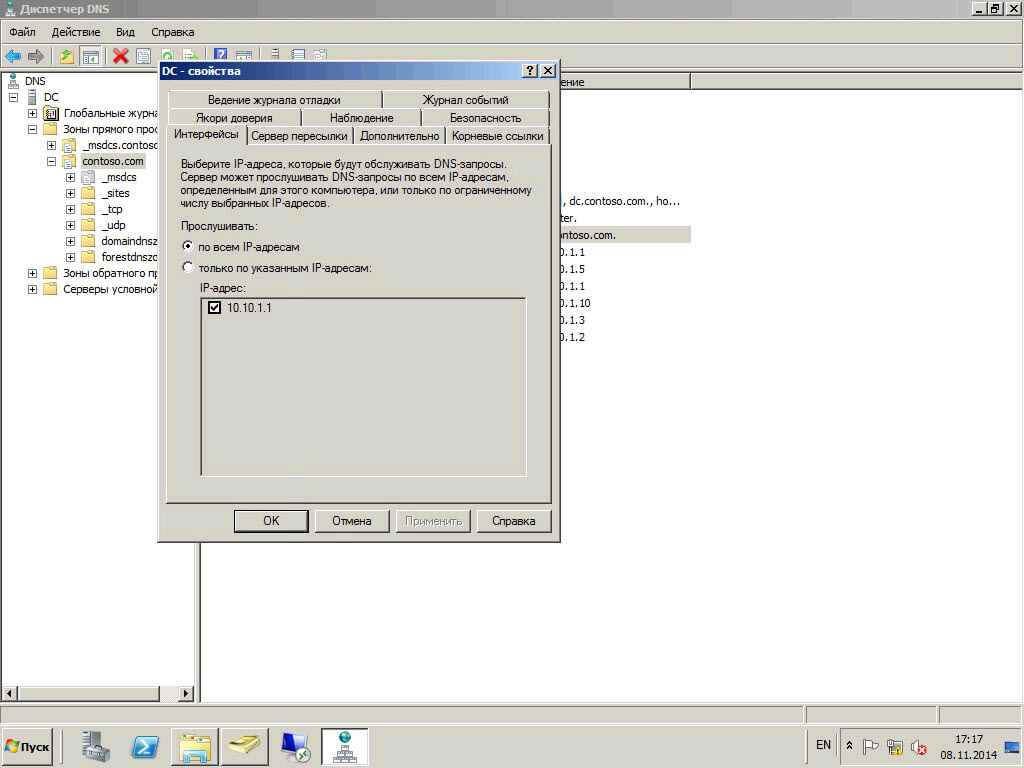

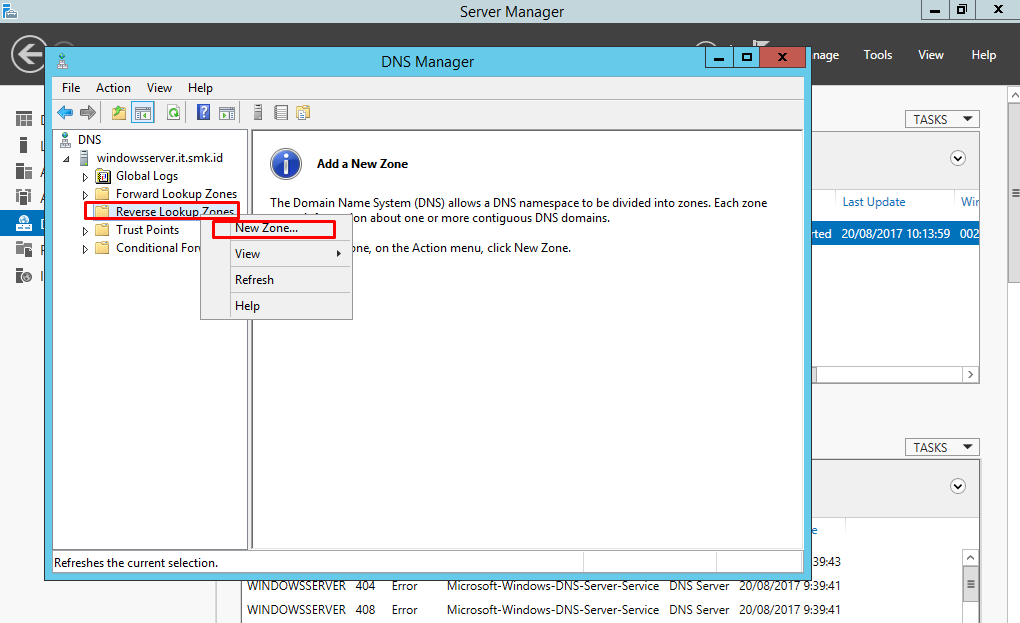

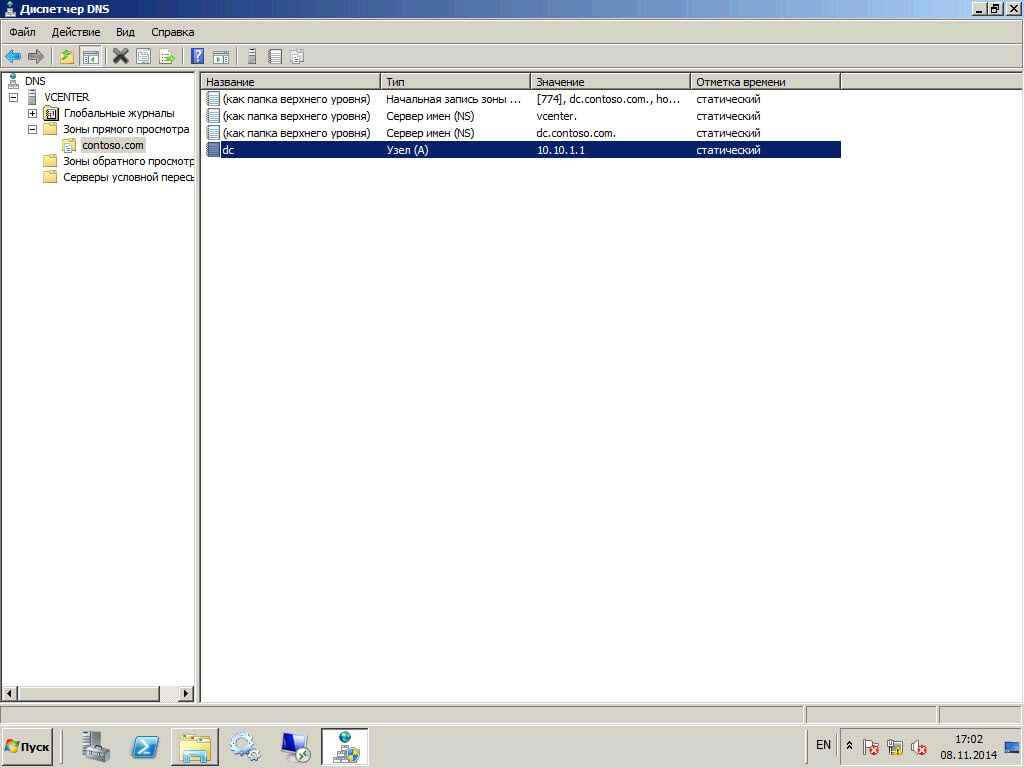

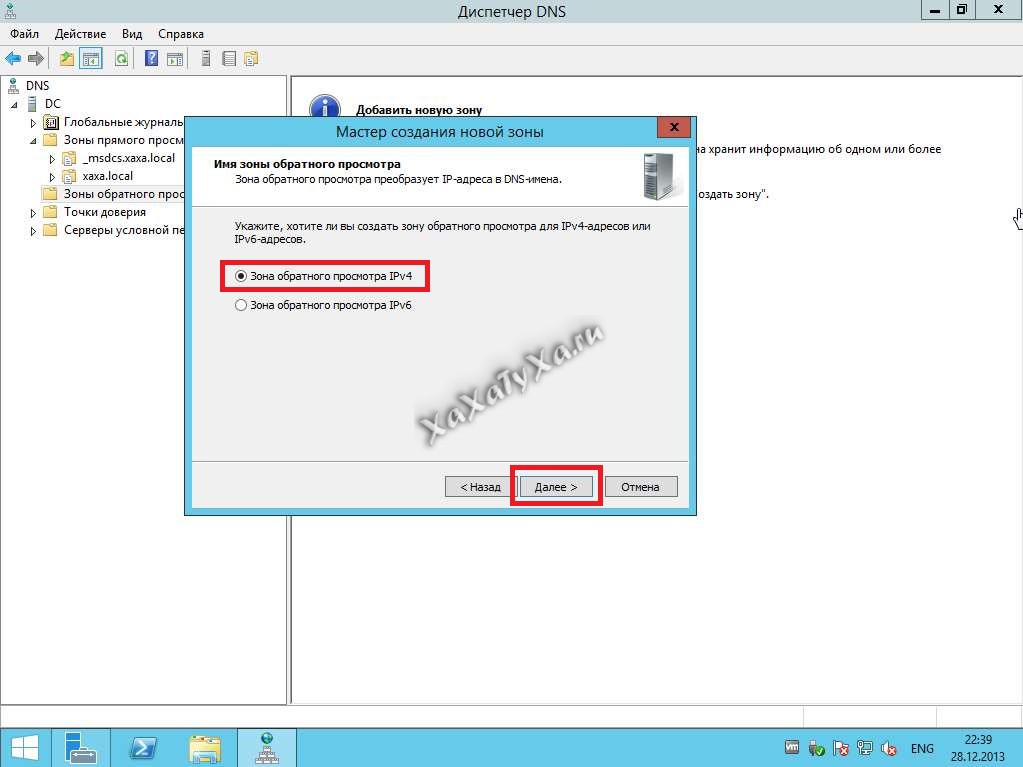

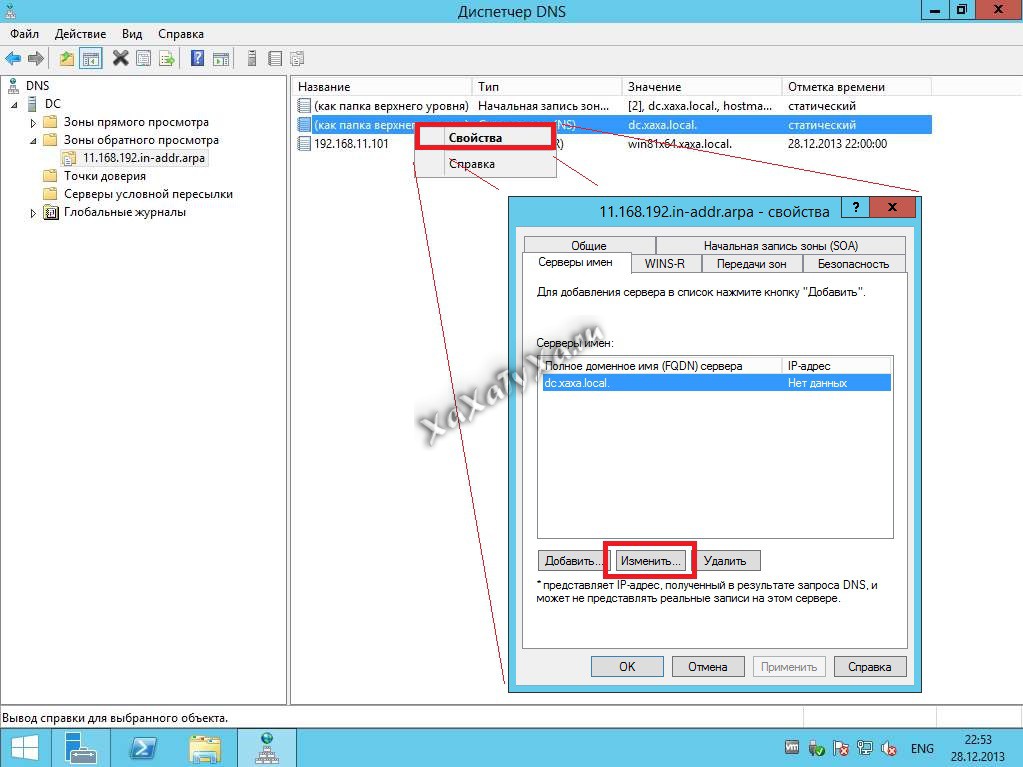

4) Теперь настроим DNS (домен). Открываем дерево «Диспетчер сервера» => DNS-сервер => DNS => Ваше имя сервера (в нашем случае «Server») => Глобальные журналы => Зоны обратного просмотра => Создать новую зону.

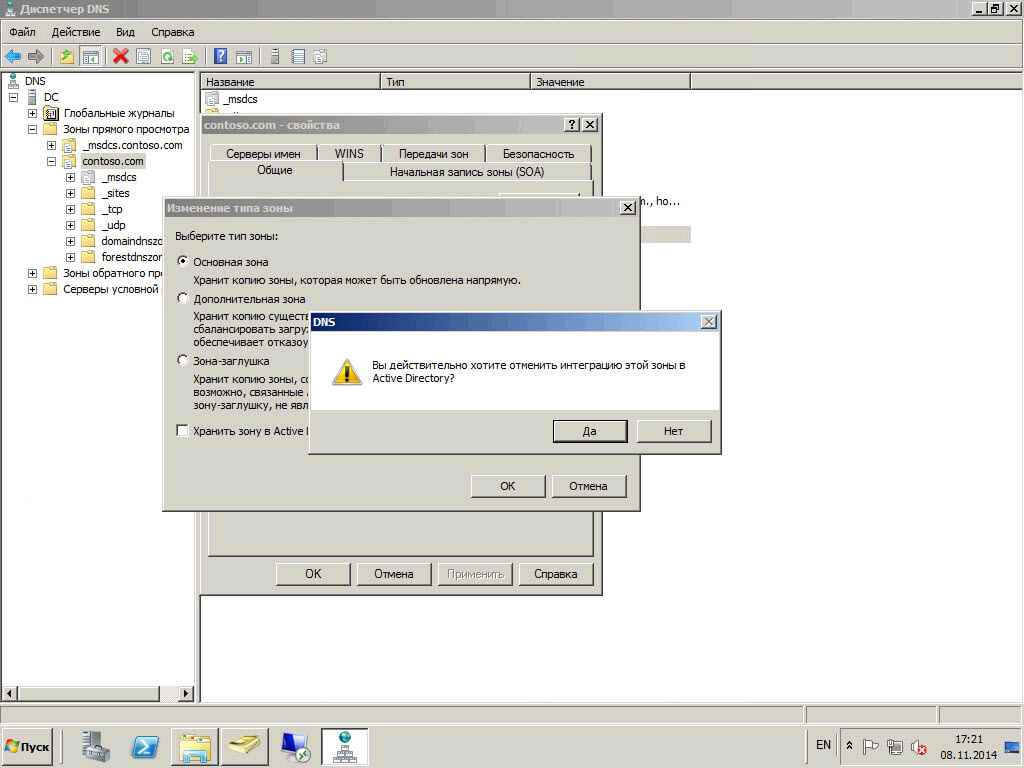

Выбираем пункт «Основная зона».

Зона обратного просмотра IPv4.

Выбираете Ваш идентификатор сети, под которым будет работать данный домен.

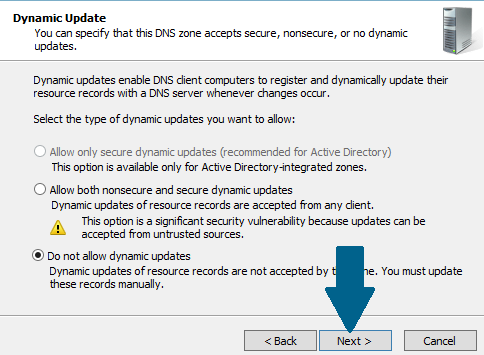

Для Windows Server 2008r2 рекомендуем отключать динамические обновления, лучше делать обновления в ручную.

5) Приступим к настройкам удаленных рабочих столов (RDP) Windows Server 2008 R2. Не важно, задали ли вы тип лицензирования (на устройство или на пользователя) в процессе установки, мы пройдемся по всем настройкам и определим тип уже в них.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Конфигурация узла сеансов удаленных рабочих столов.

Внизу будет выбор параметров, из пункта «Лицензирование» выбираем пункт «Режим лицензирования удаленных рабочих столов».

Теперь здесь уже выбираем Ваш тип лицензирования в зависимости от Вашего ключа активации RDS User или Device CAL. Если у Вас нет ключа активации, приобрести его можете в нашем каталоге. Настройки «на пользователя», или «на устройство» ничем не отличаются друг от друга, кроме выбора непосредственно самого пункта лицензирования и Вашего ключа активации.

На примере выберем «На устройство» и нажимаем «Добавить».

Добавляем Ваш сервер из «Известных» в «Указанные», после нажимаем «ОК».

После, видим, что сервер добавлен, но не лицензирован. И находится пока в режиме ожидания.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Диспетчер лицензирования удаленных рабочих столов.

В новом окне у Вас будет Ваш сервер, на котором будет указано состояние активации — «Не активирован». Нажимаете правой кнопкой мыши => Активировать сервер.

Рекомендуем выбрать «Автоматический режим».

Вводите данные Вашей организации. (Можно вводить любые данные, они не требуют проверки).

Запускаем мастер установки лицензий.

При лицензировании — выбираем «Пакет лицензий в розницу» => Далее.

И теперь вводите Ваш ключ активации для лицензирования RDP (удаленных рабочих столов).

В зависимости от типа лицензирования у Вас может выйти следующее окно, в нем нужно будет ввести количество пользователей или устройств, которое указано в Вашей лицензии.

Завершаем работу мастера установки лицензий. Если все прошло успешно, то у Вас выйдет следующее окно.

Теперь Вы можете увидеть, что Ваш сервер настроен на определенное число подключений, в заивимости от Вашего сервера.

6) Но чтобы подключаться по RDP нам нужны пользователи, а точнее, нам нужно их завести. Заходим в «Диспетчер серверов» => Открываем дерево «Конфигурация» => Локальные пользователи и группы => Выбираем «Пользователи», далее в окне пользователей нажимаем правой кнопкой мыши => Новый пользователь.

Заполняем карточку пользователя и задаем ему пароль.

На этом все. Теперь Вы можете подключить первого клиента к серверу Windows Server 2008 R2.

Как установить и настроить DNS в Windows Server 2016

Microsoft Windows Server 2016 — это обновленная версия и мощная операционная система, способная выполнять множество различных настраиваемых ролей и функций. Однако для предотвращения перегрузки оборудования и серьезного снижения производительности оборудования Windows Server 2016 по-прежнему предоставляет модульный подход к задачам и ролям в административной среде сервера с помощью функции добавления ролей и компонентов.

В дополнение к текущим мощным возможностям, предлагаемым ролью DNS Windows Server 2012, Windows Server 2016 включает в себя обновленные и улучшенные функции.Назвать несколько:

- Настройки GP для NRPT позволяют клиенту DNS больше не связываться с определенным интерфейсом.

- Добавлены политики DNS

- Добавлено ограничение RRP / Response Rate.

- Аутентификация именованных объектов на основе DNS (DANE)

- Поддержка неизвестной записи

- Корневые подсказки IPv6

- Улучшена поддержка Windows Powershell

Чтобы настроить и настроить DNS, вам необходимо установить роль сервера DNS на Windows Server 2016. Эта статья проведет вас через процесс установки и настройки DNS в Windows Server 2016. Обратите внимание, что вам нужно будет войти в системуВаш Windows Server нашей функции VNC или подключение к удаленному рабочему столу.Когда вы готовы продолжить, пожалуйста, обратитесь к следующим шагам.

Как установить роль DNS-сервера в Windows Server 2016

1. Откройте окно диспетчера сервера и перейдите к локальному серверу.

Откройте окно диспетчера сервера и перейдите к локальному серверу.

2. Нажмите Управление и «Добавить роли и функции».

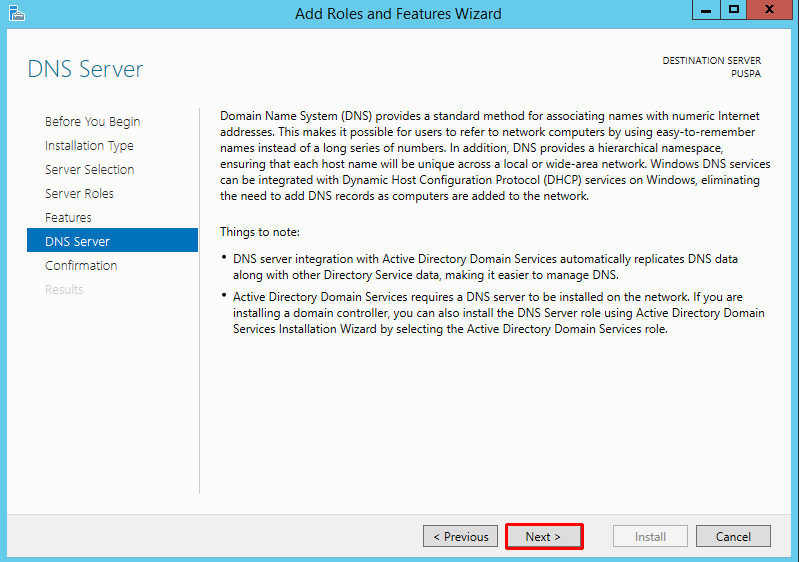

3. После того, как появится окно мастера добавления ролей и функций, найдите время, чтобы прочитать информацию в разделе «Перед началом», прежде чем нажать Далее

4. Если вы используете установку на основе ролей или функций, выберите переключатель рядом с ним.

5. Выберите сервер, который вы хотите использовать для этой роли.Как правило, для установки только для DNS, это то же самое, что и машина, на которой вы смотрите на это.Однако возможность удаленно установить роль доступна

6. Выберите роль DNS-сервера.

7. Затем окно просит вас подтвердить зависимости (обычно только инструменты администрирования, необходимые для роли DNS), также для установки. Нажмите Добавить функции, как это обычно требуется

8. Флажок должен быть отмечен в черном значке проверки. (Черный ящик в этом окне, как правило, означает, что не все функции установлены в этом дереве. Обычно это, по умолчанию, вещью для служб файлов и хранения). Затем нажмите Далее, чтобы двигаться вперед

Обычно это, по умолчанию, вещью для служб файлов и хранения). Затем нажмите Далее, чтобы двигаться вперед

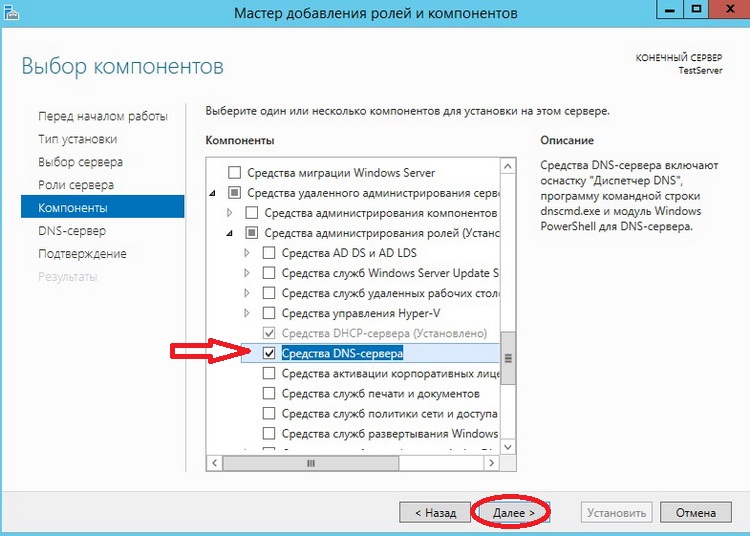

9. В окне функций вы можете установить дополнительные функции, которые часто не нужны для конфигурации только для DNS-DNS, однако не стесняйтесь взглянуть на них и помнить их, если вы найдете абсолютную потребность в них позже

10. В следующем окне он дает вам краткое описание услуг и их функции, указывая на то, что может быть затронуто этой ролью или требует установки этой роли

11. Окончательное подтверждение установки. Он предоставляет возможность перезапустить целевой сервер (рекомендуется для массовых установок) и возвращает вас в окно диспетчера серверов.

Запуск / настройка роли DNS

1. Выберите параметр DNS на боковой панели диспетчера сервера.

2. Выберите сервер, который вы хотите управлять, щелкните правой кнопкой мыши его и нажмите «DNS Manager» (альтернативный метод, щелкните меню «Пуск», выберите «Административные инструменты», и нажмите DNS).

3. Щелкните «Действие».

4. Щелкните Настроить DNS-сервер…

5. Появится приглашение к мастеру настройки DNS-сервера, нажмите «Далее».

6. Выберите один из 3 вариантов, который вы хотите использовать, который может удовлетворить ваши потребности.

Зона прямого просмотра

1. Как только будет выбран любой из вариантов, он перейдет к запросу имени зоны. Введите название зоны.

2. Если выбран параметр DNS, поддерживаемый поставщиком Интернет-услуг, он будет запрашивать информацию для DNS поставщика услуг Интернета. Если Сервер обслуживает зону, он запросит имя зоны. Подойдет любое имя.

3. После нажатия следующего на сервере придерживается зона, она будет спросить, хотите ли вы создать новый файл или использовать существующий файл, вводит информацию или файл, который вы хотите использовать, а затем нажмите «Далее»

4. Далее он представит вам 3 варианта, 2, если Active Directory не установлен. Сделал предпринимаемые предупреждения, выберите вариант, который вы хотите использовать, и нажмите Далее.

5. Этот раздел спросит вас, должен ли он переадресовывать запросы на DNS-серверы с определенным IP или если это не должно.Выберите опцию, которую вы хотите использовать, введите любую необходимую информацию и нажмите Далее.

6. Наконец, подтвердите детали с вами, и «Готово» завершит процесс.

Зона прямого и обратного просмотра

Эта опция использует аналогичный процесс для первой половины (Rester Zoneup Zone), с возможностью разницы, являющейся опцией первичных, вторичных и заглушних зон. Параметры описывают параметры для каждого и переходят к обратной половине зоны поиска.

1. Выберите, хотите ли вы создать зону обратного просмотра сейчас.

2. Нажмите Далее. Если вы выбрали, чтобы создать один сейчас, он перейдет на аналогичный экран к зоне переднего поиска, выбирая, какой вариант желательна. Однако, если вы решите не устанавливать зону обратного поиска, она закончит процесс.

3. Зона обратного просмотра использует тот же процесс, что и зона прямого просмотра, но требует информации rDNS.

Расширенный вид отображает зоны обратного поиска на 0, 127.0.0.1 и 255 трансляций. Это дополнительно отображает кэшированные поиски. Включите только продвинутый вид, если требуется диктует его, так как редактирование их может вызвать проблемы.

Доверительные пункты должны быть установлены для публичных криптографических ключей подписанных зон. Также известен как доверительный якорь и должен быть настроен на нефинансирующем сервере DNS.

Серверы условной пересылки Позволяют пользователю преобразовывать имена в частное пространство имен или ускорять преобразование в общедоступное пространство имен. Он работает так же, как мостовое соединение между двумя внутренними сайтами для связи.

Если вы нажали Root Hint, он отправит вас в конец и завершит задачу. Если вы выберете параметры зоны прямого или прямого и обратного просмотра, он будет продолжен.

Параллельное обновление контроллера домена под управлением Windows Server 2012R2 до Windows Server 2022

Моя лаборатория технического предварительного просмотра Configuration Manager работает с 2015 года, и когда я ее установил, Windows Server 2012R2 был логичным выбором для контроллера домена. Перенесемся в 2023 год и скоро узнаем, что поддержка Windows Server 2012 R2 прекратится в октябре 2023 года. продолжайте эту локальную лабораторию. Я решил, что пришло время обновить устаревший контроллер домена моей лаборатории на более новую, более безопасную операционную систему. Обновление на месте с Windows Server 2012 R2 до Windows Server 2022 возможно, но не рекомендуется для контроллеров домена. Обратите внимание на рекомендацию от Microsoft ниже.

Перенесемся в 2023 год и скоро узнаем, что поддержка Windows Server 2012 R2 прекратится в октябре 2023 года. продолжайте эту локальную лабораторию. Я решил, что пришло время обновить устаревший контроллер домена моей лаборатории на более новую, более безопасную операционную систему. Обновление на месте с Windows Server 2012 R2 до Windows Server 2022 возможно, но не рекомендуется для контроллеров домена. Обратите внимание на рекомендацию от Microsoft ниже.

Исходя из этой рекомендации, это означало параллельное развертывание нового и перенос вещей на новый перед выводом из эксплуатации старого. Поскольку это локальная лаборатория, моей целью было перейти на последнюю и лучшую версию Windows Server 2022 .

В этом блоге я расскажу о следующем:

- Предварительные требования

- Установите новый Windows Server, переименуйте его, присоедините к домену

- Обновить сервер

- Установка доменных служб Active Directory

- Повышение роли до контроллера домена

- Переместить FMSO на новый контроллер домена

- Проверка ролей FMSO

- Понизить уровень старого контроллера домена

- Рекомендуемое чтение

Предварительные условия

Перед началом обязательно просмотрите список необходимых предварительных условий. Microsoft подробно описал их здесь. Они также перечислены здесь. Перед повышением роли сервера до контроллера домена, на котором установлена более новая версия Windows Server, необходимо выполнить следующие общие действия:

Microsoft подробно описал их здесь. Они также перечислены здесь. Перед повышением роли сервера до контроллера домена, на котором установлена более новая версия Windows Server, необходимо выполнить следующие общие действия:

- Убедитесь, что целевой сервер соответствует системным требованиям.

- Проверьте совместимость приложения.

- Ознакомьтесь с рекомендациями по переходу на более новую версию Windows Server.

- Проверьте настройки безопасности.

- Проверьте подключение к целевому серверу с компьютера, на котором вы планируете запустить установку.

- Проверьте наличие необходимых ролей Flexible Single Master Operation (FSMO) в Active Directory.

Примечание. Если вы делаете это в лабораторной лаборатории, и я бы посоветовал вам сделать это для практики, сделайте резервную копию вашего старого контроллера домена, прежде чем продолжить.

Установите новый Windows Server, переименуйте его, присоедините к домену

Вы можете установить новый сервер любым удобным для вас способом, это быстро. После этого переименуйте сервер в его новое имя и присоединитесь к домену, в котором находятся другие контроллеры домена.

После этого переименуйте сервер в его новое имя и присоединитесь к домену, в котором находятся другие контроллеры домена.

Обновите сервер

После того, как вы установили сервер, скорее всего, будет несколько обновлений, ожидающих установки, поэтому установите их, повторите до завершения.

Установка доменных служб Active Directory

Далее нам нужно установить доменные службы Active Directory (ADDS) на новый сервер, и это можно легко сделать с помощью PowerShell. В административной строке Windows PowerShell введите следующее:

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

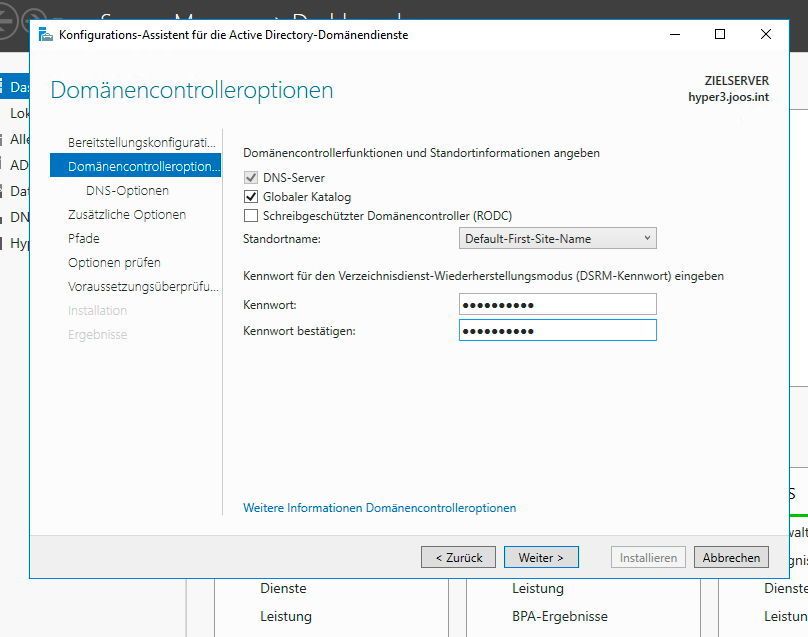

Повышение до контроллера домена контроллер домена. Для этого откройте Диспетчер серверов, и вы увидите желтый восклицательный знак, подсвечивающий Конфигурация после развертывания, необходимая для доменных служб Active Directory на новом сервере.

Нажмите Повысьте уровень этого сервера до контроллера домена , чтобы запустить мастер настройки доменных служб Active Directory. Из списка доступных параметров операции развертывания выберите Добавить контроллер домена в существующий домен .

Из списка доступных параметров операции развертывания выберите Добавить контроллер домена в существующий домен .

введите пароль режима восстановления служб каталогов (DSRM)

нажать OK на предупреждение.

На экране Указать параметры установки с носителя (IFM) выберите вариант, который лучше всего подходит для вашего сценария значения по умолчанию)

обратите внимание на параметры подготовки

прежде чем вы увидите экран параметров просмотра , в этот момент вы также можете нажать View Script , чтобы получить сценарий PowerShell ваших действий, который полезен для автоматизация установки дополнительных контроллеров домена.

Нажав кнопку «Далее», вы перейдете к результатам проверки предварительных условий .

и нажатие Install запустит повышение уровня этого сервера до контроллера домена. Если вы вошли в систему с учетной записью администратора домена, adprep автоматически подготовит ваш существующий домен. После его завершения и перезапуска войдите в систему на новом контроллере домена, и в диспетчере серверов не должно быть дополнительных задач настройки.

Если вы вошли в систему с учетной записью администратора домена, adprep автоматически подготовит ваш существующий домен. После его завершения и перезапуска войдите в систему на новом контроллере домена, и в диспетчере серверов не должно быть дополнительных задач настройки.

Перемещение FMSO на новый контроллер домена

После того, как сервер был повышен до контроллера домена, пришло время переместить FMSO со старого контроллера домена на новый контроллер домена . Для этого откройте административное окно PowerShell на старом сервере контроллера домена. В окне PowerShell используйте командлет

Move-ADDirectoryServerOperationMasterRole

, чтобы переместить FSMO ролей. Вы можете ввести имя каждой роли мастера операций или использовать числа для указания ролей. Дополнительные сведения см. в разделе Move-ADDirectoryServerOperationMasterRole.

Проверка ролей FMSO

Теперь, когда вы переместили роли FMSO, вы должны убедиться, что они правильно установлены на новом контроллере домена. Для этого на новом контроллере домена откройте окно административной оболочки PowerShell и введите следующее.

Для этого на новом контроллере домена откройте окно административной оболочки PowerShell и введите следующее.

Get-ADDomain

Убедитесь, что следующее соответствует полному доменному имени вашего НОВОГО контроллера домена.

- Мастер инфраструктуры

- Эмулятор PDCE

- RIDMaster

Понизить уровень старого контроллера домена

После того, как все будет проверено и завершено, пришло время понизить уровень старого контроллера домена. Начинайте эту часть только тогда, когда вы уверены, что все, что вам нужно на новом контроллере домена, на месте и работает, например, в моем случае мне пришлось вручную добавить параметры / область действия DHCP-сервера и т. д. в мой новый контроллер домена, поскольку это не было перенесены. На старом контроллере домена откройте окно административной оболочки PowerShell и введите следующую команду.

Uninstall-ADDSDomainController

после ответа Y он выполнит операции и перезапустит сервер.

Проверка

На любом устройстве, присоединенном к домену (например, на моем гибридном облачном ПК Windows 365, присоединенном к Azure AD), выполните команду GPUpdate /force . Это потянет групповую политику с ближайшего контроллера домена (ваш новый контроллер домена в среде с одним DC).0003

- DNS

- DHCP-сервер

- ИПК

и любые другие службы, которые были предоставлены на вашем старом контроллере домена. Как только вы будете всем довольны, выключите старый контроллер домена и при необходимости переименуйте его, чтобы вы знали, что он понижен в должности и отключен .

Работа выполнена!

Рекомендуем прочитать

- Прекращение поддержки Windows Server 2012 R2 — https://learn.microsoft.com/en-us/lifecycle/announcements/windows-server-2012-r2-end-of-support

- Требования к оборудованию — https://learn.microsoft.

com/en-us/windows-server/get-started/hardware-requirements

com/en-us/windows-server/get-started/hardware-requirements - Предварительные условия перед обновлением — https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/deploy/upgrade-domain-controllers#prerequisites

- Рекомендации по обновлению контроллеров домена Windows Server — https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/deploy/upgrade-domain-controllers

- Роль мастера операций сервера Move-Active Directory — https://learn.microsoft.com/en-us/powershell/module/activedirectory/move-addirectoryserveroperationmasterrole?view=windowsserver2022-ps

Эта запись была опубликована в параллельном обновлении Windows Server 2012R2, Windows Server 2022. Добавьте постоянную ссылку в закладки.

Как установить DNS-сервер на Server Core — 4sysops

В предыдущей статье этой серии я показал вам, как продвигать установку Server Core на основе Windows Server 2012 до контроллера домена. В этой статье я расскажу о настройке установки Server Core на сервер системы доменных имен (DNS)

Contents

- Настройка Server Core в качестве DNS-сервера

- Настройка DNS-сервера в демилитаризованной зоне

- Настройка дополнительных зон DNS

- Удаленное управление ролью DNS-сервера

- Заключение

- 9 0021 Автор

- Последние сообщения

Сандер Беркоувер

Сандер Беркоувер — сертифицированный профессионал Microsoft и самый ценный профессионал Microsoft (MVP) с более чем десятилетним опытом работы в сфере ИТ.

Последние сообщения Sander Berkouwer (посмотреть все)

Хотя большинство DNS-серверов работают на контроллерах домена с зонами DNS, интегрированными в Active Directory, я покажу вам несколько других сценариев реализации, в которых DNS-серверы Server Core могут спасти вас!

Роль сервера DNS-сервера была включена в ядро сервера, начиная с Windows Server 2008. DNS-сервер в установках ядра сервера Windows Server 2008 R2 был первой реализацией DNS-сервера ядра сервера, которая поддерживает DNSSEC.

Настройка ядра сервера в качестве DNS-сервера

Установить роль сервера DNS-сервера на контроллерах домена так же просто, как выбрать вариант установки DNS в мастере настройки доменных служб Active Directory, ввести InstallDNS = Yes в файле ответов автоматической установки DCPromo и принять значения по умолчанию при повышении новый контроллер домена для нового домена с dcpromo.exe , Add-Domain или Add-Forest .

Помимо обслуживания разрешения DNS-имен от контроллеров домена Server Core, следующие два сценария также кажутся правдоподобными для DNS-серверов Server Core.

Настройка DNS-сервера в демилитаризованной зоне

Установки Server Core менее уязвимы для атак, поэтому размещение их в сети периметра или демилитаризованной зоне (DMZ) для предоставления DNS кажется лучшей идеей, чем размещение там серверов с графическим интерфейсом. С DNS-серверами Server Core вы по-прежнему можете управлять DNS-серверами с помощью командной строки и графических инструментов, к которым вы привыкли, но вы получаете некоторые преимущества безопасности, доступности и модульности, которые обычно можно получить только в Linux. — или DNS-серверы на базе UNIX.

Чтобы настроить установку Server Core в качестве DNS-сервера в DMZ, начните с предоставления ему сетевого подключения в сетевом сегменте DMZ. Затем укажите осмысленное имя хоста и IP-адреса в сегменте сети DMZ. Все эти этапы настройки можно выполнить с помощью sconfig.cmd , netsh.exe , netdom.exe и/или Rename-Computer и New-NetIPAddress .

Следующим шагом является установка роли сервера DNS-сервера. Для этого выполните установку Server Core и укажите осмысленное имя хоста и соответствующие IP-адреса. Затем установите роль сервера DNS-сервера в установке Server Core. Поскольку в прошлый раз мы использовали команду PowerShell, на этот раз мы будем использовать почти устаревшую альтернативу командной строки:

Для этого выполните установку Server Core и укажите осмысленное имя хоста и соответствующие IP-адреса. Затем установите роль сервера DNS-сервера в установке Server Core. Поскольку в прошлый раз мы использовали команду PowerShell, на этот раз мы будем использовать почти устаревшую альтернативу командной строки:

Dism.exe /online /enable-feature /featurename:DNS-Server-Full-Role /featurename:DNS-Server-Tools

Теперь, в зависимости от ваших предпочтений, вы можете настроить DNS-сервер с помощью dnscmd.exe или один или несколько из 99 командлетов PowerShell, связанных с DNS-сервером.

Например, чтобы добавить основную зону прямого просмотра DNS и основную зону обратного просмотра DNS для dmz.servercore.net в сети 85.17.209.0/24, используйте следующие две команды dnscmd.exe:

dnscmd.exe localhost / ZoneAdd DMZ.ServerCore.Net /Primary /file dmz.servercore.net.dns

dnscmd.exe localhost /ZoneAdd 0.209.17.85.in-addr.arpa /Primary /file 209.17.85.in-addr.arpa.dns

Чтобы настроить те же параметры с помощью PowerShell, можно использовать следующие две команды:

Add-DnsServerPrimaryZone -Name "DMZ.ServerCore.Net" -ZoneFile "dmz.servercore.net.dns"

Add-DnsServerPrimaryZone -NetworkID 85.17.209.0/24 -ZoneFile "209.17.85.in-addr.arpa. dns"

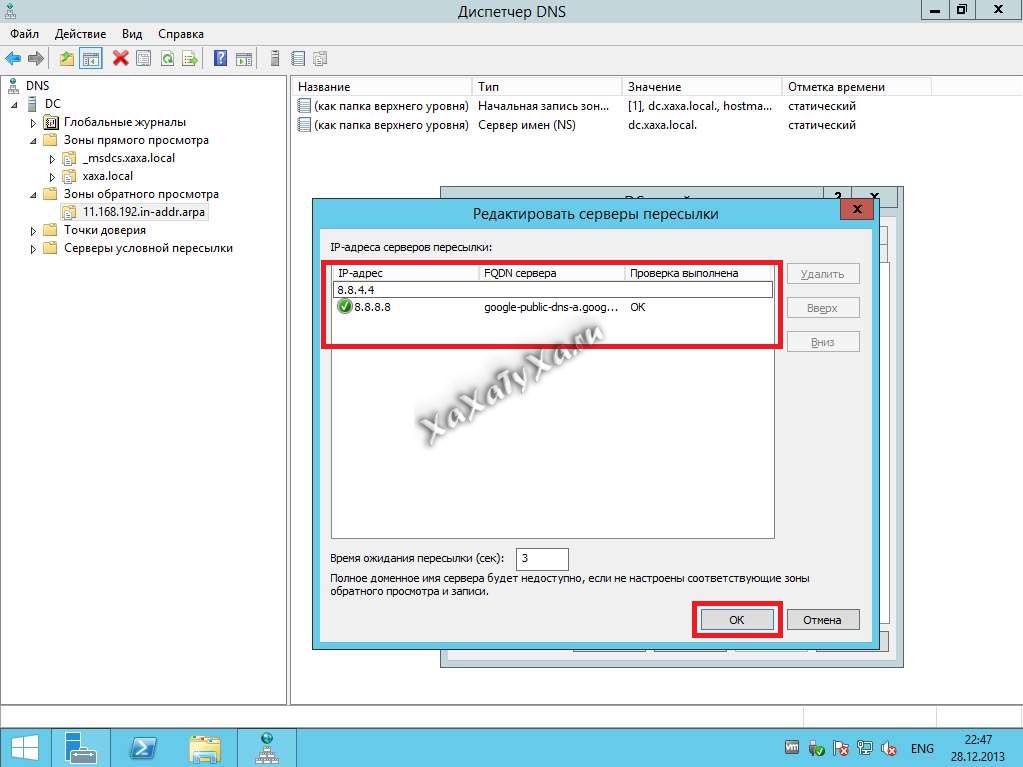

Поскольку DNS-сервер в демилитаризованной зоне, используемый хостами в той же сети, редко используется без серверов пересылки DNS, следующая команда добавит общедоступные DNS-серверы Google в качестве серверов пересылки:

dnscmd.exe localhost /ResetForwarders 8.8.8.8 8.8.4.4

В PowerShell следующие две команды настраивают одинаковые параметры:

Add-DnsServerForwarder -IPAddress 8.8.8.8 -PassThru

Add-Dns Серверфорвардер-IP-адрес 8.8.4.4 –PassThru

Готово! Ваш DNS-сервер Server Core запущен и работает. Чтобы добавить запись A и связанную с ней запись PTR в прямую и обратную зоны DNS на сервере (например, для mail.dmz.servercore.net с IP-адресом 209.17.85.74), вы можете использовать следующие команды:

Add-DnsServerResourceRecordA -Name "mail" -ZoneName "dmz.servercore.net"

Add-DnsServerResourceRecord -Name "74" -Ptr -ZoneName "209.17.85 .in-addr.arpa.dns"

-PtrDomainName "mail.dmz.servercore.net"

Настройка вторичных зон DNS

В традиционно высокозащищенных средах службы системы доменных имен размещаются на базе Linux или UNIX. хосты с программным обеспечением BIND DNS Server. Для простоты управления, соответствия или миграции вы можете настроить установку Server Core для размещения вторичных зон DNS в первичных зонах DNS BIND. В этом примере мы перенесем среду DNS-сервера на основе BIND на DNS-серверы Server Core на базе Windows Server 2012.

Для этого можно использовать следующую короткую команду PowerShell:

Install-WindowsFeature DNS -IncludeManagementTools

Следующим шагом является добавление дополнительных зон для всех зон DNS, размещенных на DNS-серверах на основе BIND. В зависимости от количества доменных зон DNS, размещенных на этих серверах, вам потребуется несколько строк PowerShell. Если хост BIND работает на 85.17.209.1, строки будут выглядеть следующим образом:

Add-DnsServerSecondaryZone -Name "servercore.net" -ZoneFile "servercore.net.dns" -MasterServers 85.17.209.1

Add-DnsServerSecondaryZone -Name "dirteam.com" -ZoneFile "dirteam.com.dns" -MasterServers 85.17.209.1

Add-DnsServerSecondaryZone -Name "berkouwer.org" -ZoneFile "berkouwer.org.dns" - MasterServers 85.17.209.1

Теперь синхронизируйте зоны DNS с помощью таких команд:

Sync-DNSServerZone -Name "servercore.net" -PassThru -Verbose Sync-DNSServerZone — Name «dirteam.com» — PassThru — Verbose Sync-DNSServerZone -Name "berkouwer.org" -PassThru –Verbose

После завершения переноса зон преобразуйте любую из вторичных зон в первичные:

ConvertTo-DNSServerPrimaryZone -Name "servercore.net" -PassThru -Verbose -ZoneFile "servercore.net.dns" ConvertTo-DNSServerPrimaryZone -Name "dirteam.com" -PassThru -Verbose -ZoneFile "dirteam.com.dns" ConvertTo-DNSServerPrimaryZone -Name "berkouwer.org" -PassThru -Verbose -ZoneFile "berkouwer.org.dns"

На серверах BIND, конечно, настройте ранее первичные DNS-серверы как вторичные DNS-серверы для перенесенных зон или понизьте их их. Кроме того, если на других DNS-серверах существовали другие вторичные зоны DNS, обновите их конфигурацию, указав на новый DNS-сервер Server Core для использования в качестве своих главных серверов.

Удаленное управление ролью DNS-сервера

Помимо использования dnscmd. exe и 99 командлетов PowerShell, связанных с DNS-сервером, которые доступны в командной строке DNS-сервера Server Core, вы также можете управлять DNS-сервером Роль сервера удаленно.

exe и 99 командлетов PowerShell, связанных с DNS-сервером, которые доступны в командной строке DNS-сервера Server Core, вы также можете управлять DNS-сервером Роль сервера удаленно.

На сервере Windows Server 2012 с графическим интерфейсом можно добавить инструменты DNS-сервера.

Запустите меню «Пуск» опытного пользователя с помощью Win + X . Выберите программ и компонентов из меню. На экране «Программы и компоненты» щелкните Включение или отключение компонентов Windows на левой панели действий. В мастере добавления ролей и компонентов нажмите Далее на экране Прежде чем начать . Выберите Ролевая или функциональная установка на экране Выберите тип установки и нажмите Далее . На следующем экране выберите из списка сервер, на который вы хотите установить инструменты DNS-сервера, и нажмите 9.0295 Следующий . Нажмите Далее на экране Выберите роли сервера . В списке доступных функций выберите Инструменты DNS-сервера :

Инструменты DNS-сервера

Нажмите Далее .

com/en-us/windows-server/get-started/hardware-requirements

com/en-us/windows-server/get-started/hardware-requirements exe localhost /ZoneAdd 0.209.17.85.in-addr.arpa /Primary /file 209.17.85.in-addr.arpa.dns

exe localhost /ZoneAdd 0.209.17.85.in-addr.arpa /Primary /file 209.17.85.in-addr.arpa.dns  8.4.4 –PassThru

8.4.4 –PassThru  net" -PassThru -Verbose

Sync-DNSServerZone — Name «dirteam.com» — PassThru — Verbose

Sync-DNSServerZone -Name "berkouwer.org" -PassThru –Verbose

net" -PassThru -Verbose

Sync-DNSServerZone — Name «dirteam.com» — PassThru — Verbose

Sync-DNSServerZone -Name "berkouwer.org" -PassThru –Verbose