Windows 2018 server rdp: Как включить и настроить удаленный рабочий стол (RDP) в Windows?

Содержание

DataEnginer Блог Системного Администратора — DATAENGINER

Blog Posts

Вы когда-нибудь случайно удаляли таблицу или столбец из производственной базы данных и задавались вопросом, как бы вы отменили изменения? Можете себе представить, как тяжело может быть на вашей стороне ?. Это может быть одним из самых страшных моментов для администратора базы данных или даже для разработчика программного обеспечения, которому приходится решать эту задачу. Если это когда-нибудь произойдет, не волнуйтесь, здесь Liquibase приходит на помощь с функцией поддержки отката. …

Продолжить Чтение

Следствием использования конфигурации по умолчанию является очень высокая загрузка ЦП. Особенно это заметно на маломощных устройствах, таких как Raspberry Pi из кластера на графике выше. …

GitHub Actions — это отличный помощник для автоматизации ваших задач в рамках поддержания жизненного цикла разработки вашего ПО. Действия GitHub управляются событиями — это означает, что вы можете запускать серию команд сразу же после того, как произошло указанное уникальное событие. Например, каждый раз, когда кто-то создает пул-реквест для репозитория, вы можете автоматически запускать команду, которая выполняет сценарий тестирования ПО. …

Например, каждый раз, когда кто-то создает пул-реквест для репозитория, вы можете автоматически запускать команду, которая выполняет сценарий тестирования ПО. …

В CI/CD, GitHub, Программное Обеспечение, Система управления версиямиTags Git, github, Linux187 ПросмотровОставить КомментарийМихаил Штанько

Если вы являетесь администратором организации или предприятия, вы можете добавить своих автономных бегунов на уровне организации или предприятия. Такой подход делает бегунок доступным для нескольких репозиториев в вашей организации или предприятии, а также позволяет вам управлять своими бегунами из одного места. …

Если вы когда-либо хотели изменить свой IP-адрес для доступа к контенту из другого места в мире, вы, вероятно, сталкивались с прокси-серверами, VPN и Tor. Эта статья поможет вам выбрать между VPN, прокси и Tor для защиты вашей онлайн-активности. …

Git — это распределенное программное обеспечение для контроля версий. Контроль версий — это способ сохранять изменения с течением времени, не перезаписывая предыдущие версии. Распределенность означает, что у каждого разработчика, работающего с репозиторием Git, есть копия всего этого репозитория — каждой фиксации, каждой ветки, каждого файла. Если вы привыкли работать с централизованными системами контроля версий, это большая разница! …

Контроль версий — это способ сохранять изменения с течением времени, не перезаписывая предыдущие версии. Распределенность означает, что у каждого разработчика, работающего с репозиторием Git, есть копия всего этого репозитория — каждой фиксации, каждой ветки, каждого файла. Если вы привыкли работать с централизованными системами контроля версий, это большая разница! …

Как отмечалось ранее, многие Виртуальные машины используют аутентификацию по открытым SSH-ключам. Для того чтобы предоставить открытый ключ, каждый пользователь в системе должен его сгенерировать, если только этого уже не было сделано ранее. Этот процесс аналогичен во всех операционных системах. Сначала вам стоит убедиться, что у вас ещё нет ключа. По умолчанию пользовательские SSH ключи сохраняются в каталоге ~/.ssh домашнем каталоге пользователя. Если там еще нет ключей, то приступим к генерации по инструкции ниже: …

Очень часто для подключения к ВМ на Linux требуется пара уникальных ключей, закрытый и открытый ключ(private public). К сожалению Windows не обладает встроенным инструментом генерации ключей. Поэтому мы рассмотрим создания ключей на Windows при помощи популярного приложения Putty. …

К сожалению Windows не обладает встроенным инструментом генерации ключей. Поэтому мы рассмотрим создания ключей на Windows при помощи популярного приложения Putty. …

Генерация ключа в Windows при помощи Git Bash

Добрый день! В данной статье мы рассмотрим, что делать если искать Putty KeyGen в лень, а у вас уже установлен Git Bash и как сгенерировать открытый и закрытый ключ. …

Что такое SSH?

Secure Socket Shell (SSH), также известный как просто Secure Shell, представляет собой криптографический протокол, в основном используемый для обеспечения безопасного доступа к удаленным серверам и устройствам через Интернет. Он работает на основе криптографии с открытым ключом, которая обеспечивает механизм взаимной аутентификации между сервером и клиентом и устанавливает зашифрованный канал связи между ними по незащищенной сети. …

Ядром множества сайтов или приложений является база данных. На рынке доступно множество решений и большинство из них являются проектами с открытым исходным кодом. Самим популярными же являются MySQL и SQLite, их популярность находится на одной уровне. В данном материале мы разберем основные отличия данных решений и поможем вам разобраться в выборе под конкретную задачу SQLite или MySQL. …

Самим популярными же являются MySQL и SQLite, их популярность находится на одной уровне. В данном материале мы разберем основные отличия данных решений и поможем вам разобраться в выборе под конкретную задачу SQLite или MySQL. …

Вы можете настроить автономное приложение-исполнитель как службу для автоматического запуска приложения-исполнителя при запуске машины. …

Следующие операционные системы поддерживаются для автономного приложения runner. …

Создавайте приложения реального времени для аналитики, Интернета вещей и облачных сервисов за меньшее время с меньшим количеством кода с помощью InfluxDB. В его основе лежит база данных, специально созданная для обработки огромных объемов и бесчисленных источников данных с отметками времени, производимых датчиками, приложениями и инфраструктурой. Если время имеет отношение к вашим данным, вам нужна база данных временных рядов.

Привет, друг! Сегодня мы рассмотрим установку Vesta Control Panel/Hestia CP. …

Привет, друг! Сегодня мы рассмотрим установку Web Panel Ajenti. Поддерживаемые операционные системы: Debian 9 или новее Ubuntu Bionic или новее CentOS 8 или новее RH… …

Поддерживаемые операционные системы: Debian 9 или новее Ubuntu Bionic или новее CentOS 8 или новее RH… …

В какой-то момент сторонники Ubuntu были взволнованы тем, что 21.04 (он же Hirsute Hippo) станет одним из первых дистрибутивов, включающих GNOME 40. Предстоящий выпуск рабочего стола GNOME обещает внести некоторые …

Вы когда-нибудь слышали о SonarQube? Вы хотите знать, что это такое? А как им пользоваться? И его преимущества для производственной фазы разработки программного обеспечения. Тогда вы попали в нужное место; в этом руководстве по SonarQube я расскажу вам о каждом аспекте SonarQube.

…

Kubernetes, имеющий более 58 тысяч звезд на GitHub и более 2200 участников по всему миру, фактически является стандартом оркестровки контейнеров. Решая некоторые ключевые проблемы, связанные с запуском распределенных микросервисов, он также ввел некоторые новые. Неудивительно, что, отвечая на вопрос, инженеры называют мониторинг одним из основных препятствий для внедрения Kubernetes. В конце концов, мониторинг распределенных сред никогда не был простым, а Kubernetes добавляет дополнительную сложность. Что не удивительно, так это разработка различных инструментов мониторинга с открытым исходным кодом для Kubernetes, которые помогут решить эту проблему. …

В конце концов, мониторинг распределенных сред никогда не был простым, а Kubernetes добавляет дополнительную сложность. Что не удивительно, так это разработка различных инструментов мониторинга с открытым исходным кодом для Kubernetes, которые помогут решить эту проблему. …

Мониторинг существует с незапамятных времен. Однако недавно в этой области произошла революция. Собственный облачный мониторинг привнес новые проблемы в старую задачу, сделав прежние решения непригодными для этой работы. При работе с облачными решениями, такими как Kubernetes, ресурсы нестабильны …

В данной статье мы разберем как создать базу данных в СУБД PostgreSQL-13. Создавать новую базу данных мы будем в приложении psql. …

Подключение к консоли PostgreSQL осуществляется исключительно под специальным пользователем postgres. …

В CentOS8, Linux, Postgresql, Операционные Системы, Программное Обеспечение, Системы Управления Базами ДанныхTags Docker postgresql, Postgres, PostgreSQL, Postgresql 13454 ПросмотровОставить КомментарийМихаил Штанько

PostgreSQL — очень популярная система управления объектно-реляционными базами данных (СУБД) с открытым исходным кодом, созданная для гарантии надежности, эффективности и целостности … …

Зачастую системный администратор должен быстро реагировать, на какие то проблемы с ресурсами, которые он администрирует. Поэтому многие администраторы создают чат боты, куда и будут поступать оповещения. А так как на сегодняшний момент один из популярных мессенджеров считается телеграмм, то мы создадим чат бота для нашей системы оповещения в телеграмм. …

Из этого туториала Вы узнаете, как установить PIP в Windows, проверить его версию, обновить и настроить. …

Продолжить Чтение

Теневое подключение RDP (Shadow), секреты и настройка

15.03.2022 Windows Server 2016, Windows Server 2019, Windows Server 2022 4 комментария

Обновлено 15.03.2022

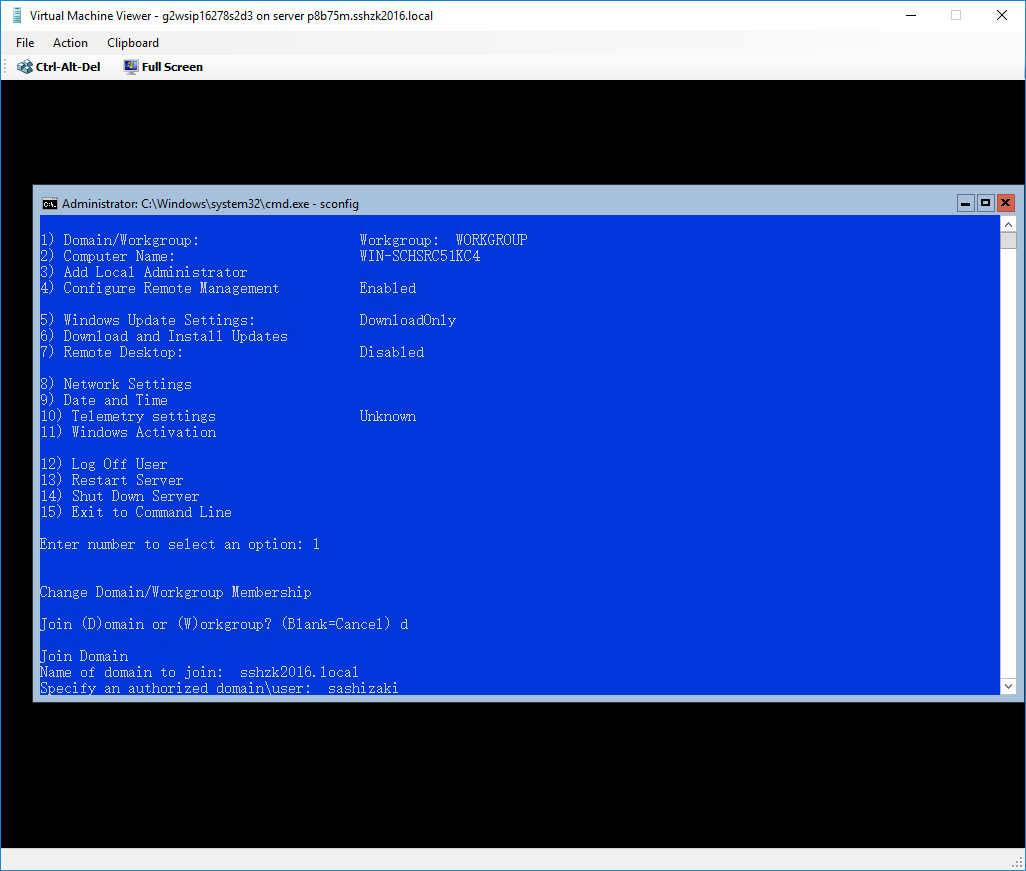

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik. org. В прошлый раз мы с вами разобрали установку Hyper-V в Windows 11. Сегодня я хочу с вами разобрать тему удобной поддержки пользователей встроенными средствами Windows. Речь пойдет, о теневом подключении RDP или Remote Desktop Shadowing. Мы рассмотрим, как она реализована, как предоставляются права и многое другое. Статья получиться большой, но поверьте оно того стоит. Благодаря этому вы сможете сэкономить бюджеты компании, отказавшись от стороннего ПО.

org. В прошлый раз мы с вами разобрали установку Hyper-V в Windows 11. Сегодня я хочу с вами разобрать тему удобной поддержки пользователей встроенными средствами Windows. Речь пойдет, о теневом подключении RDP или Remote Desktop Shadowing. Мы рассмотрим, как она реализована, как предоставляются права и многое другое. Статья получиться большой, но поверьте оно того стоит. Благодаря этому вы сможете сэкономить бюджеты компании, отказавшись от стороннего ПО.

💻 Что такое теневой сеанс Remote Desktop Shadowing?

Все мы прекрасно помним 2020 год, когда массово вводились ограничения и все пользователи переходили на дистанционное положение. Это заставило все компании организовать для сотрудников рабочее окружение, и самое главное это отслеживание и предоставление удаленной помощи, при возникших проблемах. Для удаленной помощи используется много различного программного обеспечения, например teamviewer, VNC, Dameware и многое другое, большая проблема в том, что все они платные для коммерческого использования. Не все компании готовы платить за это деньги, но в Windows есть и встроенная возможность, о которой многие просто не знают.

Не все компании готовы платить за это деньги, но в Windows есть и встроенная возможность, о которой многие просто не знают.

Режим Shadow (теневой сеанс RDP/RDS) — Это встроенное средство, позволяющее системным администраторам производить подключение в RDP сессию любого пользователя, видя его экран, имея возможность производить любые манипуляции курсором и сеансом, одним словом полное взаимодействие. Remote Desktop Shadowing идет в составе начиная с Windows 8.1, Windows Server 2012 R2 и выше.

Теневое копирование служб удаленных рабочих столов имеет как графический интерфейс, так и утилиту командной строки. Есть две версии функции. Так как устаревшая версия Remote Desktop Services Shadowing несовместима с последней версией утилиты, то я не буду подробно описывать предыдущую версию, а лишь упомяну несколько слов в качестве исторической справки. В более ранних версиях Windows файл shadow.exe позволял пользователю подключаться к удаленному узлу с помощью метода теневого копирования служб удаленных рабочих столов. Короче говоря, это предшественник утилиты mstsc и ее параметра /shadow. Он был представлен в Windows Server 2003 и доступен во многих версиях Windows.

Короче говоря, это предшественник утилиты mstsc и ее параметра /shadow. Он был представлен в Windows Server 2003 и доступен во многих версиях Windows.

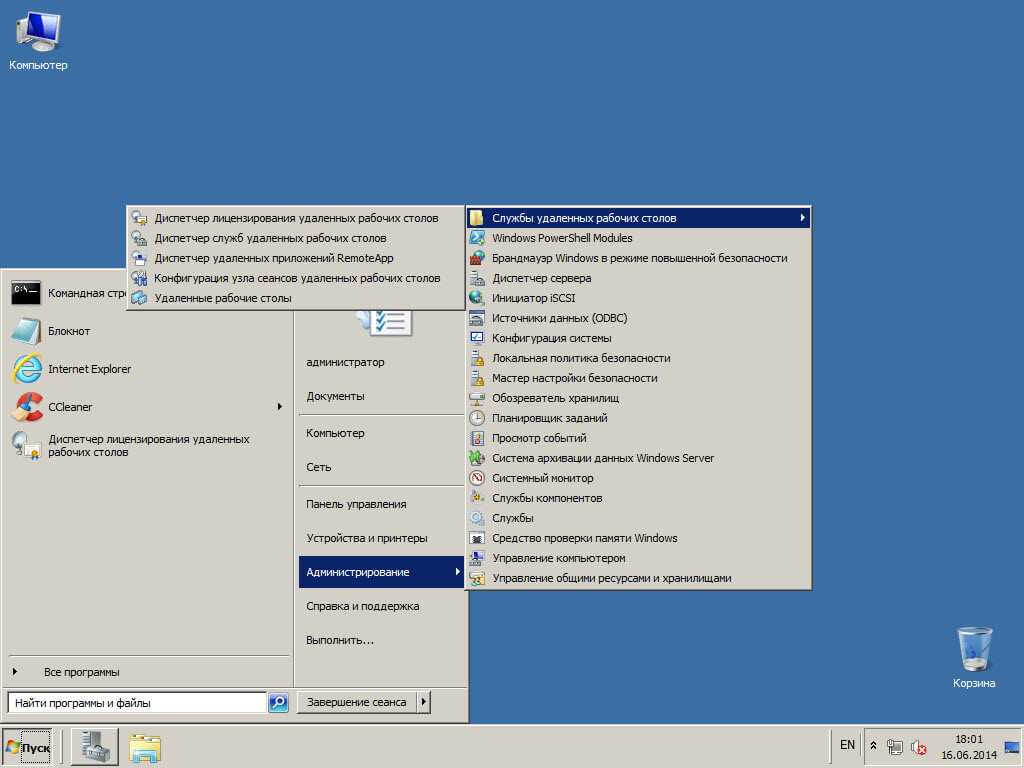

Кроме того, есть два приложения с графическим интерфейсом, и они делают одно и то же: управление службами терминалов (TSAdmin), которое присутствует с Windows Server 2003, и диспетчер служб удаленных рабочих столов (RDSM), который является частью инструментов удаленного администрирования сервера (RSAT) и заменяет TSAdmin в Windows Server 2012.

Ключевое различие между версиями RDS Shadowing заключается в том, что в устаревшей версии вы должны сначала установить соединение RDP, чтобы получить сеанс на удаленном хосте, прежде чем вы сможете затенить чей-либо еще сеанс на этом хосте. В последней версии вы можете затенить сеанс пользователя на удаленном хосте с консоли вашего собственного хоста. В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2022 и Windows 11.

⚙️ Какие порты использует теневое копирование служб удаленных рабочих столов

Функция теневого копирования служб удаленных рабочих столов не использует порт 3389/TCP (RDP), вместо этого он использует порт 445/TCP (SMB) и эфемерные порты, также известные как динамический диапазон портов (RPC). Так же на удаленном компьютере, куда вы будите производить подключения должны быть добавлены правила:

- Первое правило называется «File and Printer Sharing (SMB-In)», которое позволяет подключаться к порту 445/TCP;

- Второй есть «Remote Desktop — Shadow (TCP-In)». Это позволяет %SystemRoot%\system32\RdpSa.exe двоичному файлу обрабатывать входящие соединения на любом локальном TCP-порту. Динамический диапазон портов в Windows обычно включает TCP-порты с 49152 по 65535.

Какой уровень прав необходим для использования Remote Desktop Services Shadowing

Для того, чтобы вы могли производить теневое подключение к пользователям RDS фермы или отдельным серверам, вам нужны права администратора на конечных серверах, но и это можно обойти, произведя точечное делегирование прав на функцию shadow, не имея при этом административного доступа на конечных серверах. Как это организовать я покажу, немного ниже.

Как это организовать я покажу, немного ниже.

⚒ Настройка групповой политики управления теневыми подключениями к RDS сессиям в Windows

Перед тем, как мы с вами разберем практические методы подключения Remote Desktop Shadow, нам нужно настроить групповую политику, которая будет определять, как оператор, кто будет помогать конечному пользователю, будет с ним взаимодействовать. У системного администратора есть возможность оставить пользователю одобрение подключения или же можно сделать без уведомления, существует пять вариантов политики.

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра 0) — Идет по умолчанию, если политика не задана

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя (значение параметра реестра 1 )

- Full Control without users’s permission — полный контроль без разрешения пользователя (значение параметра реестра 2)

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (значение параметра реестра 3)

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (значение параметра реестра 4).

Данный ключ реестра можно найти в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services под названием «Shadow«

Найти данную политику можно по пути:

Конфигурация Компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения (Policies — Administrative Templates — Windows components — Remote Desktop Services — Remote Session Host — Connections)

Она будет иметь название «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов (Set rules for remote control of Remote Desktop Services user sessions)«

Чтобы получить текущее значение ключа Shadow, вам необходимо на конечном компьютере открыть командную строку и ввести:

reg query «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services» /v Shadow

Его также можно установить вручную с помощью командной строки, введя следующую команду:

reg add «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services» /v Shadow /t REG_DWORD /d 4

Чтобы удалить тип теневого ключа:

reg delete «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services» /v Shadow /f

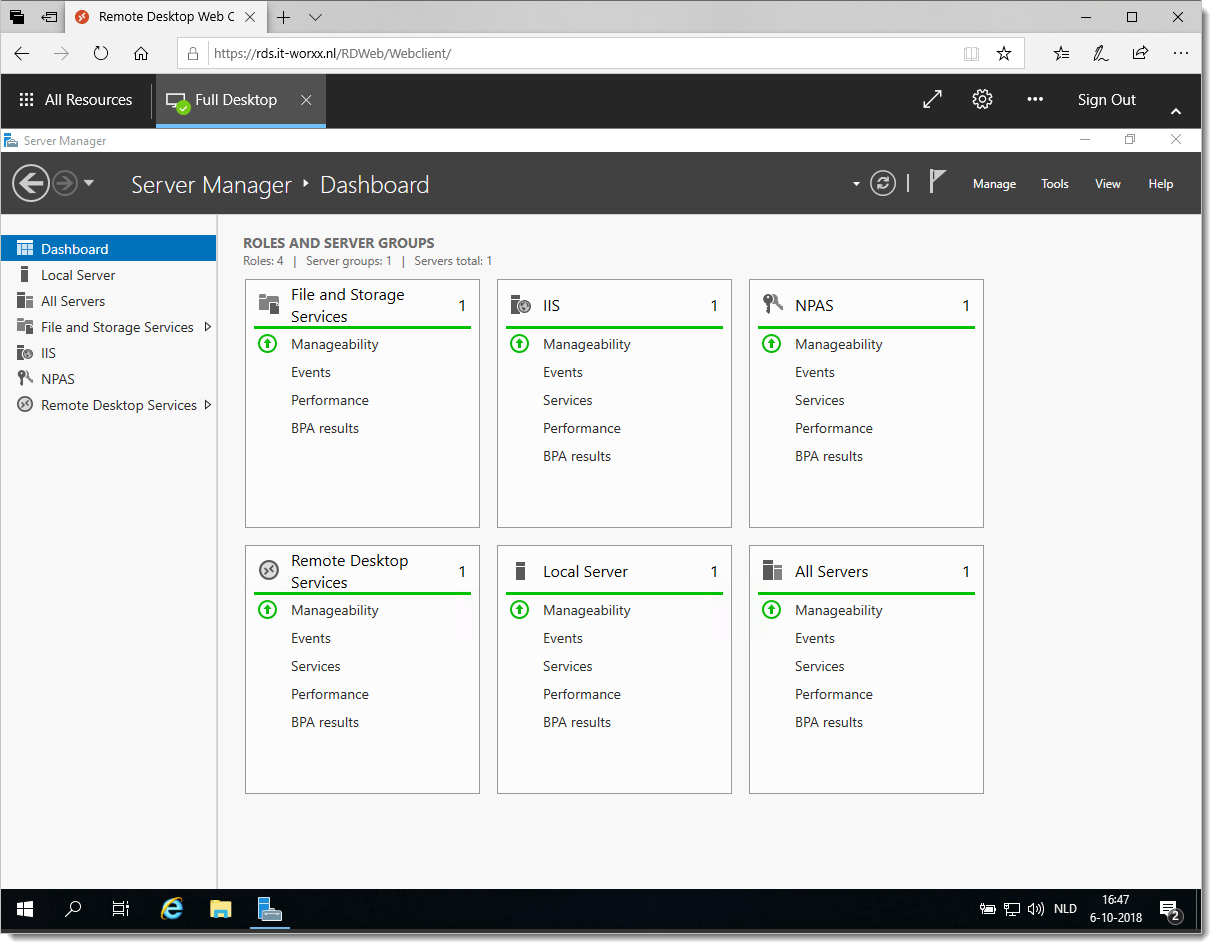

🌐 Подключение Remote Desktop Shadow из графического интерфейса

Данный метод является наверное самым удобным, так как позволяет визуально все видеть, контролировать. Все, что вам нужно это собранная оснастка по управлению RDS фермой в диспетчере серверов, как это делать смотрите по ссылке слева. В качестве тестового пользователя я буду использовать Барбоскина Геннадия Викторовичу (Barboskin.g). Для начала давайте его найдем, для этого в оснастке выберите нужную коллекцию, в области «Подключения» произведите поиск вашего пользователя. После его нахождения кликните по нему правым кликом, в контекстном меню вы увидите пункт «Теневая копия (Shadow)«.

Все, что вам нужно это собранная оснастка по управлению RDS фермой в диспетчере серверов, как это делать смотрите по ссылке слева. В качестве тестового пользователя я буду использовать Барбоскина Геннадия Викторовичу (Barboskin.g). Для начала давайте его найдем, для этого в оснастке выберите нужную коллекцию, в области «Подключения» произведите поиск вашего пользователя. После его нахождения кликните по нему правым кликом, в контекстном меню вы увидите пункт «Теневая копия (Shadow)«.

У вас появится дополнительное окно с параметрами теневой копии:

- Удаленный сеанс — Просмотреть/Управление. Тут либо вы просто наблюдатель, все действия делает сам пользователь или же полный контроль.

- Запрашивать согласие пользователя

У пользователя на удаленном сервере появится окно «Запрос на удаленное наблюдение. Пользователь запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос? (User is requesting to view your session remotely. Do you accept the request?) «, тут он может подтвердить или отказаться.

Do you accept the request?) «, тут он может подтвердить или отказаться.

Хочу напомнить, что вы можете управлять данным окном, будет оно требоваться или нет, через групповые политики.

Если у вас явным образом не задано отсутствие данного окна, то вы получите ошибку, если захотите подключиться без уведомления.

Согласно настройкам групповой политики требуется согласие пользователя. Проверьте настройки групповой политики (The Group Policy setting is configured to require the user’s consent)

Если конечный пользователь подтвердил запрос на удаленное наблюдение, то у вас должно открыться новое RDP окно, где будет отображена сессия удаленного пользователя и с ней можно взаимодействовать.

Если пользователь закроет окно RDP подключения, то он перейдет в статус «Отключен (Disconnected)«, то вас выкинет из сессии теневого копирования. Вы увидите:

Сеанс с теневым доступом был отключен

Подключиться к сеансу в статусе «Отключен (Disconnected)» не получиться, опция «Теневая копия (Shadow)» просто не будет присутствовать в списке

Чтобы завершить сессию пользователя и выйти из shadow-режима, нужно нажать сочетание клавиш ALT+* на рабочей станции или Ctrl+* на RDS сервере (Так же можно переопределить данные комбинации).

Второй вариант, которым я могу пользоваться при теневом копировании к пользователю RDP, это использование бесплатного ПО по работе с RDS. Оно называется Terminal Services Manager, о нем я вам делал подробный обзор. Найдите в списке пользователей нужного вам, кликните по нему правым кликом и выберите пункт «Shadow«.

У вас так же появится окно, где вы должны запросить доступ с нужным уровнем, а далее все как описано выше.

🔍 Логирование сессий теневого копирования

Если у вас появится желание отслеживать данные, о подключениях с использованием теневого копирования, то вам необходимо на сервере куда производилось затемнение сеанса перейти в журнал:

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Вот такая будет последовательность.

- Событие ID 20508

Событие ID 20508: Предоставлено разрешение на теневой просмотр. Пользователь barboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю Сёмину Ивану

- Событие ID 20503

Событие ID 20503: Запущен теневой просмотр сеанса. Просмотр пользователем (Иван Сёмин) на компьютере c-10-.root.pyatilistnik.org сеанса пользователя ROOT\barboskin.g (идентификатор сеанса: 440)

Просмотр пользователем (Иван Сёмин) на компьютере c-10-.root.pyatilistnik.org сеанса пользователя ROOT\barboskin.g (идентификатор сеанса: 440)

- Событие ID 20504

Событие ID 20504 : Остановлен теневой просмотр сеанса. Просмотр пользователем (Семин Иван) на компьютере c-10.root.pyatilistnik.org сеанса пользователя ROOT\barboskin.g (идентификатор сеанса: 440)

- Событие ID 20513

Событие ID 20513: Сбой теневого доступа к сеансу. Пользователю (Иван Сёмин) не удалось получить теневой доступ к сеансу пользователя Root\barboskin.g (идентификатор сеанса: 440) из-за настроек групповой политики.

- Событие ID 20510

Событие ID 20510: Предоставлено разрешение на теневое управление. Пользователь ROOT\barboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю (Иван Сёмин)

Как использовать теневое подключение через PowerShell и командную строку

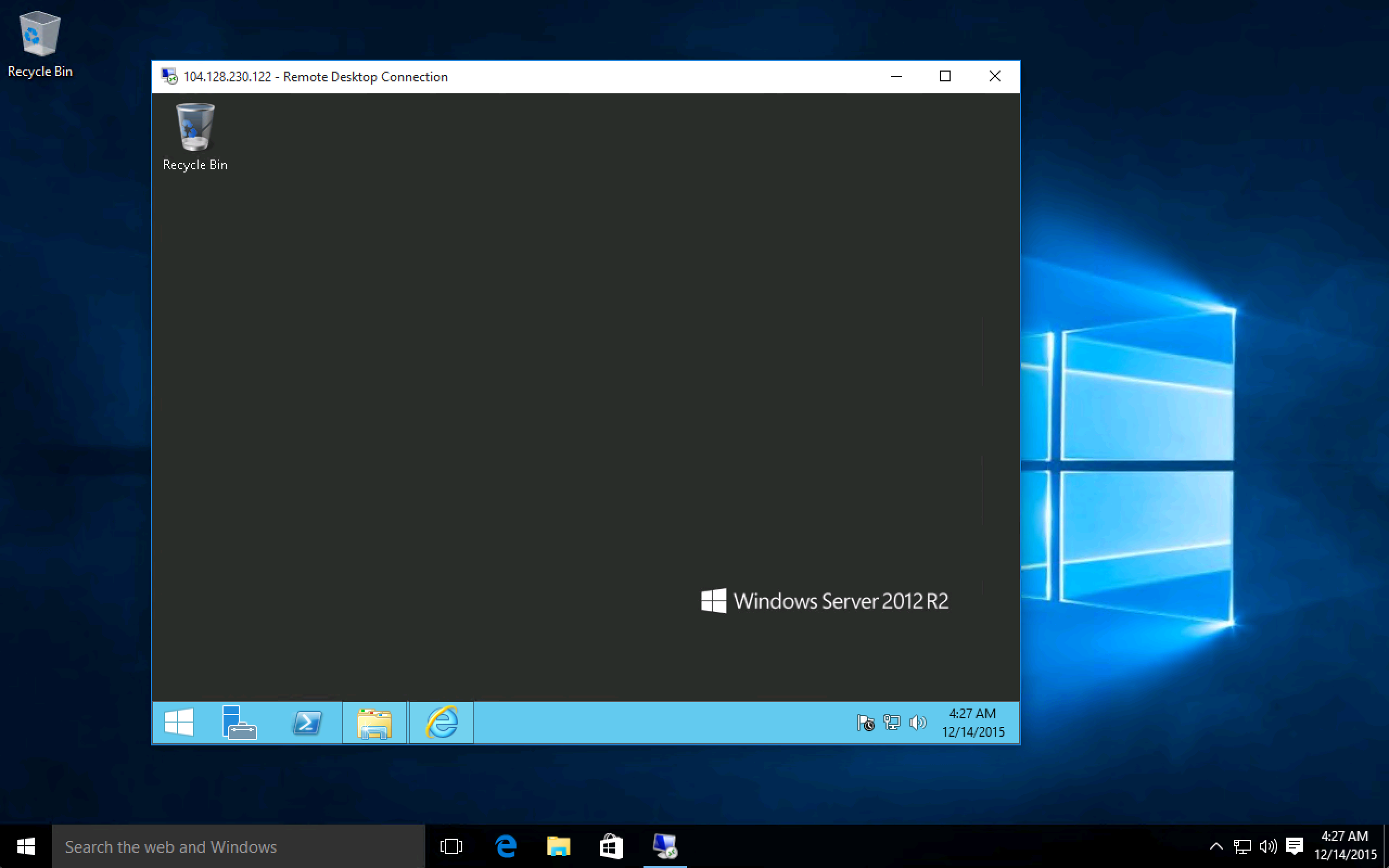

Напоминаю, что в качестве клиентской ОС у меня установлена Windows 11, а подключаться я буду к сессия пользователя работающего за Windows Server 2022. Для того, чтобы мы могли из PowerShell или командной строки использовать теневое копирование, мы должны вызвать утилиту mstsc.

Для того, чтобы мы могли из PowerShell или командной строки использовать теневое копирование, мы должны вызвать утилиту mstsc.

mstsc — это по сити встроенный RDP клиент в операционной системе Windows. Запустите оболочку PowerShell и введите:

mstsc /?

В результате вы получите полную справку по данной утилите со всеми ключами. Тут нас будут интересовать из всего перечня 4 ключа:

- /prompt — По сути это ключ для запуска процедуры от другого пользователя. Например вы локально сидите под обычной учетной записью, а команду хотите запускать из под административной.

- /shadow:sessionID – подключиться к указанной сессии пользователя по ID;

- /control – Дает вам возможность полного управления мышкой и клавиатурой при теневой сессии.

- noConsentPrompt — Разрешает удаленное управления без согласования пользователем

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера).

Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

Перед использованием RDS Shadowing мне нужно выяснить SessionID клиента к которому буду подключаться, как это сделать я уже рассказывал. Я для своего обзора буду использовать камандлет Get-TSSession.

Get-TSSession -ComputerName Имя сервера

Нужный мне SessionID 517.

Теперь подключаемся к сессии пользователя на удаленном сервере, для этого конструкция будет такой:

mstsc /v:term /shadow:517 /control /prompt

Кстати если будет писать, что не правильное имя компьютера, то уберите в команде номер порта

Если вы запускаете с запросом учетных данных другого пользователя, то появится всплывающее окно с вводом логина и пароля.

У удаленного пользователя работающего по RDP появится всплывающее окно, где он должен подтвердить ваш запрос:

Пользователь запрашивает удаленное управление вашим сеансом. Вы принимаете этот запрос?

Удобный Bat файл для использования Remote Desktop Services Shadowing в командной строке

Создайте из текстового файла batник, поменяв расширение. И добавьте вот такое содержимое, теперь при его запуске будет выводиться список сеансов и удобный запрос ID.

И добавьте вот такое содержимое, теперь при его запуске будет выводиться список сеансов и удобный запрос ID.

@echo off

mode con:cols=100 lines=30

query session

echo

set /p usersession= Enter the session ID:

mstsc /shadow:%usersession% /control /noconsentprompt

Как дать права на теневые сеансы не администраторам

Как я указывал выше, теневое копирование можно использовать по умолчанию, только администраторам конечного сервера, НО если у вас есть, например техническая поддержка, которая помогает пользователям удаленного рабочего стола устранять через теневые сеансы их проблемы, и вы не хотите их делать администраторами на серверах, то вы можете делегировать им права, только на данный функционал.

И так, режим shadow для непривилегированного пользователя в Windows Server организовывается через PowerShell. Вам необходимо имя группы, для которой будут делегированы права и выполнить команду на конечном сервере. Но для начала давайте посмотрим у кого уже есть такие права. Для этого в оболочке PowerShell выполните:

Для этого в оболочке PowerShell выполните:

Get-WmiObject Win32_TSAccount -Namespace root\CIMV2\TerminalServices -Filter «TerminalName=’RDP-Tcp'»

Для cmd:

Обратите тут на поле _GENUS — это как раз разрешение. Данная команда вам будет полезна, когда вы добавите группу и проверите, появилась ли она тут. Цифра 2 в конце определяет тип доступа:

- 0 = WINSTATION_GUEST_ACCESS

- 1 = WINSTATION_USER_ACCESS

- 2 = WINSTATION_ALL_ACCESS

Далее я дам права для группы ROOT\RDP-SHADOW-SESSION, чтобы она могла использовать Remote Desktop Services Shadowing.

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=»RDP-Tcp») CALL AddAccount «ROOT\RDP-SHADOW-SESSION«,2

Не забываем, что вам потребуется произвести перезагрузку сервера, чтобы все вступило в силу

Проверим, что они появились

Чтобы удалить права, выполните:

$Group = @(gwmi -Namespace Root\CIMv2\TerminalServices -query «select * from Win32_TSAccount where TerminalName=»RDP-TCP» AND AccountName=»ROOT\RDP-SHADOW-SESSION«)

$Group. Delete()

Delete()

Массовая настройка теневого подключения для не администраторов

Если у вас, как в моей компании RDS ферма состоит из 50 и более RDSH хостов, то чтобы вам не ходить по каждому из них, нужно воспользоваться вот таким моим скриптом PowerShell.

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

# Тут подгружаем файл со списком серверов

$comps_file = «$PSScriptRoot\servers.txt»

foreach ($server in (Get-Content $comps_file))

{

«$(Date) Trying to process server $server»

# wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName =»RDP-Tcp») CALL AddAccount ,2

$status = $null

$rds = Get-WmiObject -Namespace root/cimv2/terminalservices -Class Win32_TSPermissionsSetting -Filter «TerminalName = ‘RDP-Tcp'» -ComputerName $server

$status = $rds.AddAccount(«ROOT\RDP-SHADOW-SESSION«,2)

if ($status.ReturnValue -eq 0)

{

«$(Date) All good»

}

else

{

«$(Date) Something went wrong»

}

}

Устранение непредвиденной ошибки

В Windows Server 2012R2-2016 вы можете получить ошибку «Неопознанная ошибка или Произошла внутренняя ошибка» при попытке использования функционала shadow. Тут все дело в том, что у вас не установлены обновления от 2018 года.

Тут все дело в том, что у вас не установлены обновления от 2018 года.

в логах вы можете обнаружить события STATUS_BAD_IMPERSONATION_LEVEL

- Windows Server 2016 — KB4057142 (от 17 января 2018)

- Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Каковы требования Windows Server 2016?

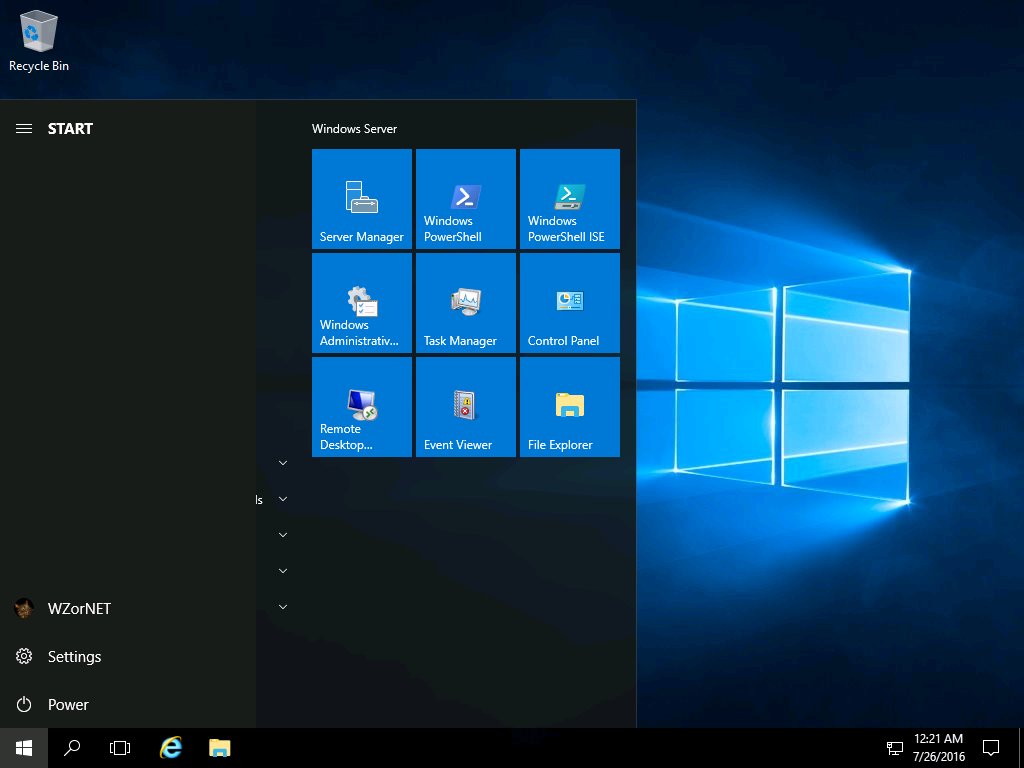

Несмотря на то, что многие серверы сегодня используют Linux в качестве операционной системы, все еще существует множество приложений, которые идеально подходят для Windows Server. Windows Server 2016 предоставляет легкий графический интерфейс для частных лиц и предприятий, использующих службы на базе Microsoft.

Server 2016 Windows Server меньше, быстрее и поставляется с новыми и обновленными функциями, такими как оконные контейнеры, Hyper-v, защитник Windows, доменные службы Active Directory и многое другое. Тем не менее, вы должны соответствовать минимальным требованиям, чтобы иметь возможность установить и использовать его.

См. также: [thrive_2step id=’2926′]2020 Small Business Server ПРАЙС-ЛИСТ (PDF)[/thrive_2step]

В этой статье мы изложим требования к серверу для Windows Server 2 016 как а также наши рекомендации, если вы хотите настроить гибридный или выделенный сервер под управлением Windows Server.

Windows Server 2016 Минимальные аппаратные требования

- Процессор : 64-разрядный процессор 1,4 ГГц

- ОЗУ : 512 МБ

- Место на диске : 32 ГБ

- Сеть : Адаптер Gigabit (10/100/1000baseT) Ethernet, соединение 1 Гбит/с идеально.

- Оптическое хранилище : DVD -диск (при установке ОС из DVD Media)

См. Также: (Live Webinar). Познакомьтесь с Servermania: Trust Your Server Hosting Experienc , вам потребуется процессор AMD64 или EMT64 с тактовой частотой не менее 1,4 ГГц.

Ваш процессор также должен быть совместим с архитектурой набора инструкций x64 и должен поддерживать функции безопасности, такие как «Предотвращение выполнения данных» (DEP) и бит NX.

Он также должен поддерживать CMPXCHG16b, PrefetchW и LAHF/SAHF.

Кроме того, он должен поддерживать преобразование адресов второго уровня: расширенную таблицу страниц (EPT) и вложенные таблицы страниц (NPT).

2. ОЗУ

Ниже приведены минимальные требования к ОЗУ для этого сервера:

- 512 МБ и 2 ГБ для серверов Windows с функцией Desktop Experience

- Тип ECC или аналогичная технология

Если вы создаете виртуальную машину (ВМ) с минимальными аппаратными параметрами, а затем пытаетесь установить WS2016 на ВМ, установка, скорее всего, завершится ошибкой.

Чтобы избежать этого, вы можете выделить 800 МБ ОЗУ или более для виртуальной машины, на которой вы собираетесь установить WS2016, и запустить программу установки. После завершения установки вы можете уменьшить объем оперативной памяти виртуальной машины до 512 МБ.

Вы также можете прервать процесс загрузки Windows Server 2016, нажав SHIFT+F10. В появившемся CP (командной строке) вы можете использовать инструмент командной строки Diskpart. exe для создания нужного установочного раздела. Затем запустите Wpeutil createpagefile /path=X:pf.sys (где X представляет созданный вами установочный раздел).

exe для создания нужного установочного раздела. Затем запустите Wpeutil createpagefile /path=X:pf.sys (где X представляет созданный вами установочный раздел).

После этого закройте КП и продолжите процесс установки.

3. Контроллер диска и место на диске

Контроллер диска должен быть совместим с PCI Express.

Следует также отметить, что WS2016 не поддерживает ATA/IDE/PATA//EIDE для загрузки, страницы или данных. Для установки Core требуется минимум 32 ГБ дискового пространства.

Дополнительные 4 ГБ требуются для установки графического интерфейса пользователя (GUI).

4. Сетевой адаптер

Microsoft рекомендует следующие минимальные системные требования для Windows Server 2016:

- Адаптер Gigabit с пропускной способностью 1 Гбит/с

- Ваш сетевой адаптер должен быть совместим с PCI Express

Если ваша система соответствует этим требованиям, вы можете рассмотреть возможность установки революционного сервера.

5.

Другие требования Windows Server 2016

Другие требования Windows Server 2016Если вы собираетесь установить WS2016 с DVD-носителя, убедитесь, что на вашем компьютере есть DVD-привод.

У вас также должна быть система на основе UEFI 2.3.1c, графическое устройство, доверенный платформенный модуль, клавиатура, доступ в Интернет и микропрограмма, поддерживающая безопасную загрузку.

Мышь Microsoft и монитор с высоким разрешением также помогут сделать процесс установки плавным и успешным.

После установки вам необходимо собрать несколько советов по безопасности, чтобы защитить свой сервер Windows.

Windows Server 2016 Рекомендуемые требования к оборудованию

- Процессор : 64-разрядный процессор 3,0 ГГц

- ОЗУ : 8 ГБ ОЗУ

- Место на диске : 32 ГБ

- Сеть : Гигабит (10/100 /1000baseT) Ethernet-адаптер, идеально подходит подключение со скоростью 1 Гбит/с.

- Оптическое хранилище : DVD-привод (при установке ОС с DVD-носителя)

Основываясь на нашем реальном использовании установки Windows Server 2016 с графическим интерфейсом, мы рекомендуем спецификации сервера выше минимального минимума, указанного Microsoft .

В частности, использование памяти было ближе к 1,5 ГБ, чем к 512 МБ.

В частности, использование памяти было ближе к 1,5 ГБ, чем к 512 МБ.Сколько стоит сервер Windows Server 2016?

Стоимость выделенного сервера Windows Server 2016 варьируется от 95 до 345 долларов в месяц в зависимости от требований к оборудованию.

Если вы предпочитаете запускать Windows Server на удаленном сервере за небольшую ежемесячную плату, вот наши рекомендации для двух выделенных серверов, которые удовлетворят скромные потребности многих проектов.

Малый выделенный сервер Большой выделенный сервер Технические характеристики Intel Xeon 1240v3 Процессор 4x 3,4 ГГц 900 03

ОЗУ 32 ГБ

Твердотельный накопитель 500 ГБ

Intel Xeon-W 2145 Процессор 4x 4,0 ГГц

32 ГБ ОЗУ

2x 500 ГБ SSD

Стоимость 95 долларов США в месяц 165 долларов США в месяц Заказать Заказать сейчас Заказать сейчас Подведение итогов

Windows Server 2016 прост в установке и может удовлетворить потребности вашего бизнеса.

Однако вам необходимо убедиться, что ваша система соответствует требованиям Windows Server 2016, указанным выше.

Однако вам необходимо убедиться, что ваша система соответствует требованиям Windows Server 2016, указанным выше.Если у вас есть актуальные вопросы или вам нужно рассчитать стоимость следующей аренды Windows Server, закажите бесплатную консультацию сегодня.

Server 2016 и 2019: что нового, старого, ушедшего

В то время Windows Server 2016 был самым быстрым и продвинутым сервером, когда-либо созданным Microsoft. Однако сервер 2019имеет улучшенную производительность по сравнению с Server 2016 в нескольких областях. Было добавлено довольно много функций, некоторые были улучшены, а некоторые аспекты были удалены. Как назло, все новые функции рассматриваются в нашем обучении Windows Server.

Поскольку предыдущая версия была настолько надежной, а в новейшей версии немало улучшений и новых функций, многие администраторы задаются вопросом, что лучше: Server 2016 или Server 2019?

Windows Server 2016 и сервер 2019: Что нового?

В своем последнем выпуске Microsoft сосредоточила внимание на нескольких критических областях.

Новые функции в Windows Server 2019 включают улучшенную безопасность и улучшенную гиперконвергенцию. Некоторые из основных улучшений, внесенных в Server 2019 по сравнению с 2016 годом, — это облегчение гибридной платформы, которая может легко работать с локальными ресурсами и облаком одновременно, а также улучшение основных областей, составляющих платформу приложений. Эти категории являются одними из самых больших в Windows Server 2016 по сравнению с Windows 2019.различия.

Новые функции в Windows Server 2019 включают улучшенную безопасность и улучшенную гиперконвергенцию. Некоторые из основных улучшений, внесенных в Server 2019 по сравнению с 2016 годом, — это облегчение гибридной платформы, которая может легко работать с локальными ресурсами и облаком одновременно, а также улучшение основных областей, составляющих платформу приложений. Эти категории являются одними из самых больших в Windows Server 2016 по сравнению с Windows 2019.различия.Онлайн-курс

Начало работы с Windows Server 2019

- 19 видео

- Практические экзамены

- Обучение

- Тесты

900 02 ЕЖЕМЕСЯЧНО

Долл. США / учащийся / месяц

ГОДОВОЙ

Долл. США / учащийся / месяц

Посмотреть сейчас

Служба миграции хранилища

Одной из проблем, с которой сталкиваются как Microsoft, так и потребители, является поддержка устаревших систем, которые давно изжили себя. Это съедает ресурсы, ставя под угрозу общую безопасность.

Однако многим пользователям переход на новые системы может показаться сложным и дорогостоящим.

Однако многим пользователям переход на новые системы может показаться сложным и дорогостоящим.Несколько лет назад администраторы действительно пинали шины Server 2019. Беглый взгляд на форумы ИТ в то время показывает тот же вопрос, который задают сегодня о Server 2019 — стоит ли оно того?

В этом году Microsoft представила Storage Migration Service, инструмент, облегчающий миграцию на Server 2019 со всех версий Windows Server, начиная с 2003. Хотя механизмы, позволяющие копировать и передавать файлы, существуют уже много лет, администраторы никогда прежде не имели доступа к инструмент, который полностью автоматизировал процесс переноса файлов, общих ресурсов, разрешений и удостоверений старого сервера на новый.

Это соответствует усовершенствованиям в Storage Replica — функции, упрощающей репликацию номера логической единицы хранения (LUN) между серверами. Для Windows Server 2019 Standard Edition не требуется лицензия Windows Server Datacenter, что позволяет одновременно реплицировать тома хранилища, содержащие до 2 ТБ данных.

System Insights

Машинное обучение и искусственный интеллект прошли долгий путь за короткое время, и Server 2019 повышает производительность по сравнению с Server 2016 с помощью модуля System Insights. Легко просмотреть системный журнал прошлых событий, и администраторы могут просматривать живые события в течение многих лет. Однако с этим модулем сервер также смотрит в будущее, анализируя платформу на наличие проблем до того, как они возникнут. Это ограничивает время простоя, снижает количество сбоев и может предотвратить потенциальные проблемы с безопасностью.

Systems Insights основан на Центре администрирования Windows, в котором Server 2019 улучшен по сравнению с Server 2016. С 2019 вы можете проверять состояние задержки, хранилища, ЦП кластера и IOPS в режиме реального времени, обеспечивая беспрецедентную прозрачность ваших систем. рабочая среда и здоровье.

Сетевой адаптер Azure

Когда облако было впервые представлено, оно было встречено странной смесью ответов.

Многие считали, что он полностью заменит локальные центры обработки данных, но серверные технологии продолжали ориентироваться на последнее. За последние несколько лет сильные и слабые стороны как облачных, так и локальных ресурсов стали более очевидными. У обоих есть краеугольная роль, и ни один из них никуда не денется.

Многие считали, что он полностью заменит локальные центры обработки данных, но серверные технологии продолжали ориентироваться на последнее. За последние несколько лет сильные и слабые стороны как облачных, так и локальных ресурсов стали более очевидными. У обоих есть краеугольная роль, и ни один из них никуда не денется.Для этого требовался сервер, разработанный для облегчения бесшовной интеграции обеих технологий, и Server 2019 может сделать это намного эффективнее, чем Server 2016. Сетевой адаптер Azure автоматизирует создание VPN-туннеля между локальным Windows Server 2019. и облачная среда Azure. Хотя раньше администраторы могли делать это вручную, это был не самый естественный процесс. Производительность и безопасность в Server 2016 были менее оптимальными, чем в Server 2019. Этот автоматизированный сетевой адаптер избавляет вас от всех хлопот, легко объединяя оба для обеспечения высочайшего уровня безопасности и производительности.

Наборы кластеров

В связи с сочетанием облачных и локальных технологий, резко возросшим развертыванием виртуальных машин и необходимостью доступа к массивным наборам данных, хранящимся на многочисленных дисках, кластеры становятся все более важными.

В то время как в Server 2016 большое внимание уделялось кластерам, в Server 2019 представлена концепция наборов кластеров, которые по сути представляют собой кластеры кластеров.

В то время как в Server 2016 большое внимание уделялось кластерам, в Server 2019 представлена концепция наборов кластеров, которые по сути представляют собой кластеры кластеров.Это крупномасштабное применение концепции кластера повышает доступность приложений и данных, делая упор на отказоустойчивость всей системы, что делает Windows Server 2019гораздо лучший выбор, чем 2016. Наборы кластеров рассчитаны на быстрый рост, предоставляя чрезвычайно эффективный способ масштабирования без ущерба для производительности.

Постоянная память

Значительно увеличенное хранилище данных — это одно, а возможность быстрого доступа к этим данным — другое. Постоянная память, или PMem, — это решение Microsoft, и оно впечатляет. На Microsoft Ignite 2018 последняя версия Windows Server продемонстрировала поразительную задержку менее 40 микросекунд даже при выполнении 13,8 миллионов операций ввода-вывода в секунду (IOPS). Виндовс Сервер 2019по сравнению с 2016 годом производительность более чем вдвое превышает предыдущий отраслевой эталон в 6,7 млн операций ввода-вывода в секунду, и для этого требуется всего 12 серверных узлов.

Помимо скорости, одной из самых примечательных особенностей PMem является его отказоустойчивость. Эта энергонезависимая оперативная память сохраняет свое содержимое как в запланированных, так и в неожиданных циклах питания, поэтому ее часто называют «памятью класса хранения».

Виртуальный сетевой пиринг

Несмотря на то, что облачные технологии значительно улучшили гибкость и функциональность сети, за это пришлось заплатить. При работе с общедоступным облаком и многооблачным миром используемые вами устройства могут постоянно перемещаться между любым количеством стоек, отсеков или центров обработки данных. У вас могут даже возникать повторяющиеся миграции между регионами и хостинг-провайдерами, что вызывает огромные усилия сетевых администраторов по адресации, переадресации и обновлению таблиц устройств только для поддержания работоспособности сети.

В зависимости от вашей настройки функциональность пиринга виртуальной сети несколько ограничена ресурсами в том же облачном регионе или даже в центре обработки данных.

Однако даже с учетом этих ограничений согласованность виртуальных сетей с Server 2019 представляет собой существенное улучшение по сравнению с Windows Server 2016.

Однако даже с учетом этих ограничений согласованность виртуальных сетей с Server 2019 представляет собой существенное улучшение по сравнению с Windows Server 2016.Протокол точного времени (PTP) с Leap Second

большинство пользователей, но это меняет правила игры для тех, кто в этом нуждается. В некоторых отраслях и приложениях требуется хронометраж с абсолютной точностью, вплоть до микросекунд. В то время как Server 2016 был точным, 2019гораздо лучше. PTP — это протокол, который позволяет сетевым устройствам компилировать задержку, добавленную каждым сетевым устройством, в измерения времени, что приводит к максимально точному отслеживанию времени.

Еще одна новая функция, Leap Second, отслеживает вращение Земли и добавляет дополнительные секунды, чтобы компенсировать любые результирующие изменения.

Фоновая передача с малой дополнительной задержкой (LEDBAT)

Управление полосой пропускания и минимизация перегрузки сети — не новая проблема для сетевых администраторов, но существующие инструменты имеют существенные ограничения.

Например, регулирование определяет максимальную пропускную способность, разрешенную для определенной цели, и эти ограничения не могут быть превышены, даже если вся пропускная способность не используется и доступна. Фоновая интеллектуальная служба передачи (BITS) использует адаптивные скорости передачи данных (ABR), чтобы решить, какой уровень пропускной способности доступен для трафика с более низким приоритетом. Хотя это полезно, для правильного набора настроек может потребоваться немало корректировок, и каждое изменение приводит к задержке.

Например, регулирование определяет максимальную пропускную способность, разрешенную для определенной цели, и эти ограничения не могут быть превышены, даже если вся пропускная способность не используется и доступна. Фоновая интеллектуальная служба передачи (BITS) использует адаптивные скорости передачи данных (ABR), чтобы решить, какой уровень пропускной способности доступен для трафика с более низким приоритетом. Хотя это полезно, для правильного набора настроек может потребоваться немало корректировок, и каждое изменение приводит к задержке.LEDBAT — это контроллер перегрузки сети, который управляет доступной пропускной способностью для пользователей и приложений в режиме реального времени, а затем использует всю пропускную способность, когда сеть не используется. Его называют протоколом очистки, потому что он активно ищет любую доступную полосу пропускания в сети и использует ее.

Задержка — ключевой момент для удовлетворения пользователей, и LEDBAT имеет большое значение.

В таблицах ниже показан один и тот же сетевой трафик с оптимизацией LEDBAT и без нее. Как видите, пользовательский опыт бывает день и ночь.

В таблицах ниже показан один и тот же сетевой трафик с оптимизацией LEDBAT и без нее. Как видите, пользовательский опыт бывает день и ночь.Экранированные виртуальные машины: расширение Linux и автономный режим HGS

До сих пор экранированные виртуальные машины были доступны только для Windows. Благодаря технологии Windows Server 2019 Hyper-V теперь доступна расширенная поддержка экранированных виртуальных машин для Linux. Это значительно повышает гибкость сети, если у вас есть виртуальные машины Linux, обеспечивая безопасность данных без потери производительности для обеих операционных систем в одной сети.

Одним из наиболее заметных отличий Server 2016 от 2019 является то, что Server 2019предоставляет возможность размещать виртуальные машины в автономном режиме, позволяя вам защищать их до тех пор, пока не изменится безопасность хоста Hyper-V.

Enhanced Windows Defender Advanced Threat Protection

Когда дело доходит до безопасности, Server 2019 и 2016 даже не являются конкурентами.

Новейший набор средств безопасности, входящий в состав Windows Server 2019, предоставляет множество возможностей предотвращения вторжений, таких как обнаружение атак, эксплойты нулевого дня и превентивная защита. Ожидание нарушения — это одна из функций, которая постоянно отслеживает области, которые были определены как уязвимые, для мгновенного обнаружения нарушения в случае его возникновения.

Новейший набор средств безопасности, входящий в состав Windows Server 2019, предоставляет множество возможностей предотвращения вторжений, таких как обнаружение атак, эксплойты нулевого дня и превентивная защита. Ожидание нарушения — это одна из функций, которая постоянно отслеживает области, которые были определены как уязвимые, для мгновенного обнаружения нарушения в случае его возникновения.Data Plane Development Kit (DPDK)

Потребность в повышенном разрешении мультимедиа привела к переходу от высокой четкости к 4K, и отрасль уже готовится к следующему скачку в сторону разрешения 8K. Многопользовательские игры в реальном времени и дополненная/виртуальная реальность (AR/VR) будут только повышать спрос на разрешение. По оценкам Cisco, к 2021 году IP-видеотрафик будет составлять поразительные 82 процента всего потребительского интернет-трафика.

Для обеспечения этого при сохранении работоспособности сети требуется высокая пропускная способность и низкая задержка, что требует модифицированного подхода к сетевой архитектуре.

Эта потребность удовлетворяется за счет сопряжения библиотек DPDK с Windows Server, что позволяет обойти сетевой стек хоста и делает упор на возможности быстрой обработки пакетов приложениями пользовательского режима. До сих пор DPDK был доступен исключительно в Linux, но Windows 2019по сравнению с 2016 Server обеспечивает огромный прирост гибкости.

Эта потребность удовлетворяется за счет сопряжения библиотек DPDK с Windows Server, что позволяет обойти сетевой стек хоста и делает упор на возможности быстрой обработки пакетов приложениями пользовательского режима. До сих пор DPDK был доступен исключительно в Linux, но Windows 2019по сравнению с 2016 Server обеспечивает огромный прирост гибкости.Улучшения Server 2019 по сравнению с Server 2016

Когда вы смотрите на различия между Windows Server 2016 и 2019, преимущества не ограничиваются новыми функциями. Хотя Server 2019 представляет впечатляющий набор новых возможностей, улучшения существующих функций не менее замечательны.

Сеть контейнеров с Kubernetes

В последние годы модернизация приложений с использованием контейнеров становится все более популярной. Поскольку приложения перемещаются с виртуальных машин в контейнеры, возможность гибкого управления сетью приобретает решающее значение. Windows Server использует Kubernetes для организации этого через стандартизированную платформу с открытым исходным кодом и Server 2019.

заметно повышает удобство использования по сравнению с Server 2016 двумя способами.

заметно повышает удобство использования по сравнению с Server 2016 двумя способами.Во-первых, повышенная отказоустойчивость сети платформы является краеугольным камнем концепции 2019 года и положительно влияет на использование контейнеров. Во-вторых, расширена поддержка подключаемых модулей для контейнерных сетей, что обеспечивает большую гибкость, чем в 2016 году, для различных пользовательских требований.

Improved Storage Spaces Direct (S2D)

Популярность и полезность виртуальных машин продолжают расти, что требует развития серверов таким образом, чтобы они продолжали поддерживать эту технологию. S2D — это основное программно-определяемое решение, которое Microsoft использует для развертывания гиперконвергентной инфраструктуры (HCI). Он выделяет локальное пространство для хранения на каждом отдельном сервере, а затем объединяет это пространство в распределенной системе хранения, чтобы упростить использование виртуальных машин.

Критические обновления для Server 2019 включают 64 ТБ пространства на том и поразительные 4 ПБ пространства на пул хранения.

Microsoft также упростила возможность мониторинга и управления S2D через Центр администрирования Windows, что позволяет расширять функциональные возможности одновременно с обновлением хранилища.

Microsoft также упростила возможность мониторинга и управления S2D через Центр администрирования Windows, что позволяет расширять функциональные возможности одновременно с обновлением хранилища.Resilient File System (ReFS)

Объем данных, которые мы оцифровываем и на которые постоянно ссылаемся, увеличился в геометрической прогрессии, как и то, как мы с ними обращаемся. Ограниченное пространство для хранения на отдельных дисках превратилось в массивное хранилище, распределенное по большим массивам дисков. Раньше Microsoft использовала NTFS для управления файлами, но к Server 2012 эта система устарела, что привело к появлению первой версии Resilient File System.

ReFS предназначена для самовосстановления и облегчения виртуализации между физическими дисками и логическими томами. Самые ранние версии предлагали некоторые улучшения по сравнению с NTFS, но во многих отношениях были медленнее. В Server 2016 эти проблемы были решены за счет реализации ReFS с улучшенным и полнофункциональным подходом к хранению файлов.

Server 2019 построен на этом фундаменте, чтобы подчеркнуть два важных улучшения: дедупликацию и сжатие. Хотя Server 2016 был функциональным, Server 2019 полностью поддерживает оба процесса и устраняет несколько постоянных ошибок, которые были в 2016 году.

Server 2019 построен на этом фундаменте, чтобы подчеркнуть два важных улучшения: дедупликацию и сжатие. Хотя Server 2016 был функциональным, Server 2019 полностью поддерживает оба процесса и устраняет несколько постоянных ошибок, которые были в 2016 году.Cloud Witness

Эта функция высокой доступности использует отказоустойчивые кластеры, хранящиеся на облачной платформе Azure, чтобы обеспечить непрерывную работу в случае сбоя сайта. В Server 2016 для доступа к этой функции Cloud Witness требовался объект имени кластера (CNO) с учетной записью Active Directory. Server 2019 — это улучшенная функциональность Cloud Witness 2016 года, устраняющая это требование и позволяющая локальной учетной записи пользователя на Windows Server использовать отказоустойчивые кластеры.

Программно-определяемые сети (SDN) Шлюзы

Хотя SDN существует уже некоторое время, ее важность только возрастает. Программно определяемые сети освобождают сеть от ее физических ограничений, абстрагируя ее, накладывая SDN поверх лежащего в основе физического кабеля, VLAN и адресов шлюзов.

Это позволяет быстро проектировать, развертывать и настраивать сеть, не требуя каких-либо существенных изменений, значительно повышая скорость развертывания сети, функции безопасности и различные возможности автоматизации.

Это позволяет быстро проектировать, развертывать и настраивать сеть, не требуя каких-либо существенных изменений, значительно повышая скорость развертывания сети, функции безопасности и различные возможности автоматизации.Шлюзы Server 2019 могут похвастаться значительным улучшением скорости по сравнению с Windows Server 2016, которое может быть в три раза быстрее, в зависимости от вашего приложения. Последний выпуск Microsoft также поддерживает IPv6 и адресацию IPv4/IPv6 с двойным стеком, что позволяет шифровать весь трафик в вашей виртуальной сети.

Шифрование виртуальной сети (Vnet)

Шифрование трафика обычно выполняется на уровне приложений, но Server 2019 расширяет возможности 2016 по шифрованию трафика между виртуальными машинами. Теперь он встроен в операционную систему в качестве основы для связи между сервером, приложением и гипервизором. Сетевые администраторы могут защитить все соединения подсети между хост-серверами, автоматически шифруя весь сетевой трафик, который происходит под этим зонтиком.

Это обеспечивает повышенную эффективность и производительность, когда необходимо добавить дополнительные веб-интерфейсные и серверные базы данных, поскольку они присоединяются к тому же зашифрованному потоку связи, который уже был установлен. Защита связи на уровне сети, а не на уровне приложений, является существенным улучшением производительности зашифрованной сети.

Динамическая виртуальная машина с несколькими очередями (d.VMMQ)

Для виртуальных машин требуется максимально возможный уровень пропускной способности. По мере того, как сетевые интерфейсные карты становились все быстрее, уровень обработки, необходимый для облегчения сетевого трафика с малой задержкой, стал превышать тот, который мог бы обеспечить один ЦП. Сервер 2019представляет Virtual Machine Multi-Queue, которая является улучшением по сравнению с Virtual Machine Queue в Server 2016, поэтому трафик может обрабатываться несколькими процессорами.

Хотя возможность для этого технически существовала ранее, это была трудоемкая ручная работа, которая требовала немало планирования, мониторинга, установления базовых показателей и постоянной настройки для достижения оптимального эффекта.

С помощью d.VMMQ весь этот процесс автоматизирован и предназначен для автоматической настройки в соответствии с существующей рабочей нагрузкой. После установки поддерживающего драйвера дальнейшая настройка не требуется.

С помощью d.VMMQ весь этот процесс автоматизирован и предназначен для автоматической настройки в соответствии с существующей рабочей нагрузкой. После установки поддерживающего драйвера дальнейшая настройка не требуется.Что ушло с Windows Server 2019?

Наряду с огромным количеством новых и улучшенных функций, в Server 2019 удалены некоторые аспекты Server 2016. Хотя это разумные корректировки, если вы переходите с Server 2016 и ваша инфраструктура использует какие-либо из перечисленных ниже функций, это хорошо. чтобы знать, что они не будут доступны, прежде чем вы начнете обновлять свой сервер.

Служба имен хранилищ Интернета (iSNS)

Взаимодействие между серверами iSNS и клиентами традиционно использовало эту функцию, но блок сообщений сервера заменил ее. Первоначально SMB был представлен в Server 2012, и его функциональность увеличилась до такой степени, что он может делать все, что может iSNS, и даже больше.

Компоненты печати для Server Core

Почти во всех предыдущих версиях Windows Server эти компоненты печати были отключены по умолчанию.

Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте; Другие требования Windows Server 2016

Другие требования Windows Server 2016 В частности, использование памяти было ближе к 1,5 ГБ, чем к 512 МБ.

В частности, использование памяти было ближе к 1,5 ГБ, чем к 512 МБ. Однако вам необходимо убедиться, что ваша система соответствует требованиям Windows Server 2016, указанным выше.

Однако вам необходимо убедиться, что ваша система соответствует требованиям Windows Server 2016, указанным выше. Новые функции в Windows Server 2019 включают улучшенную безопасность и улучшенную гиперконвергенцию. Некоторые из основных улучшений, внесенных в Server 2019 по сравнению с 2016 годом, — это облегчение гибридной платформы, которая может легко работать с локальными ресурсами и облаком одновременно, а также улучшение основных областей, составляющих платформу приложений. Эти категории являются одними из самых больших в Windows Server 2016 по сравнению с Windows 2019.различия.

Новые функции в Windows Server 2019 включают улучшенную безопасность и улучшенную гиперконвергенцию. Некоторые из основных улучшений, внесенных в Server 2019 по сравнению с 2016 годом, — это облегчение гибридной платформы, которая может легко работать с локальными ресурсами и облаком одновременно, а также улучшение основных областей, составляющих платформу приложений. Эти категории являются одними из самых больших в Windows Server 2016 по сравнению с Windows 2019.различия. Однако многим пользователям переход на новые системы может показаться сложным и дорогостоящим.

Однако многим пользователям переход на новые системы может показаться сложным и дорогостоящим.

Многие считали, что он полностью заменит локальные центры обработки данных, но серверные технологии продолжали ориентироваться на последнее. За последние несколько лет сильные и слабые стороны как облачных, так и локальных ресурсов стали более очевидными. У обоих есть краеугольная роль, и ни один из них никуда не денется.

Многие считали, что он полностью заменит локальные центры обработки данных, но серверные технологии продолжали ориентироваться на последнее. За последние несколько лет сильные и слабые стороны как облачных, так и локальных ресурсов стали более очевидными. У обоих есть краеугольная роль, и ни один из них никуда не денется. В то время как в Server 2016 большое внимание уделялось кластерам, в Server 2019 представлена концепция наборов кластеров, которые по сути представляют собой кластеры кластеров.

В то время как в Server 2016 большое внимание уделялось кластерам, в Server 2019 представлена концепция наборов кластеров, которые по сути представляют собой кластеры кластеров.

Однако даже с учетом этих ограничений согласованность виртуальных сетей с Server 2019 представляет собой существенное улучшение по сравнению с Windows Server 2016.

Однако даже с учетом этих ограничений согласованность виртуальных сетей с Server 2019 представляет собой существенное улучшение по сравнению с Windows Server 2016. Например, регулирование определяет максимальную пропускную способность, разрешенную для определенной цели, и эти ограничения не могут быть превышены, даже если вся пропускная способность не используется и доступна. Фоновая интеллектуальная служба передачи (BITS) использует адаптивные скорости передачи данных (ABR), чтобы решить, какой уровень пропускной способности доступен для трафика с более низким приоритетом. Хотя это полезно, для правильного набора настроек может потребоваться немало корректировок, и каждое изменение приводит к задержке.

Например, регулирование определяет максимальную пропускную способность, разрешенную для определенной цели, и эти ограничения не могут быть превышены, даже если вся пропускная способность не используется и доступна. Фоновая интеллектуальная служба передачи (BITS) использует адаптивные скорости передачи данных (ABR), чтобы решить, какой уровень пропускной способности доступен для трафика с более низким приоритетом. Хотя это полезно, для правильного набора настроек может потребоваться немало корректировок, и каждое изменение приводит к задержке. В таблицах ниже показан один и тот же сетевой трафик с оптимизацией LEDBAT и без нее. Как видите, пользовательский опыт бывает день и ночь.

В таблицах ниже показан один и тот же сетевой трафик с оптимизацией LEDBAT и без нее. Как видите, пользовательский опыт бывает день и ночь. Новейший набор средств безопасности, входящий в состав Windows Server 2019, предоставляет множество возможностей предотвращения вторжений, таких как обнаружение атак, эксплойты нулевого дня и превентивная защита. Ожидание нарушения — это одна из функций, которая постоянно отслеживает области, которые были определены как уязвимые, для мгновенного обнаружения нарушения в случае его возникновения.

Новейший набор средств безопасности, входящий в состав Windows Server 2019, предоставляет множество возможностей предотвращения вторжений, таких как обнаружение атак, эксплойты нулевого дня и превентивная защита. Ожидание нарушения — это одна из функций, которая постоянно отслеживает области, которые были определены как уязвимые, для мгновенного обнаружения нарушения в случае его возникновения. Эта потребность удовлетворяется за счет сопряжения библиотек DPDK с Windows Server, что позволяет обойти сетевой стек хоста и делает упор на возможности быстрой обработки пакетов приложениями пользовательского режима. До сих пор DPDK был доступен исключительно в Linux, но Windows 2019по сравнению с 2016 Server обеспечивает огромный прирост гибкости.

Эта потребность удовлетворяется за счет сопряжения библиотек DPDK с Windows Server, что позволяет обойти сетевой стек хоста и делает упор на возможности быстрой обработки пакетов приложениями пользовательского режима. До сих пор DPDK был доступен исключительно в Linux, но Windows 2019по сравнению с 2016 Server обеспечивает огромный прирост гибкости. заметно повышает удобство использования по сравнению с Server 2016 двумя способами.

заметно повышает удобство использования по сравнению с Server 2016 двумя способами. Microsoft также упростила возможность мониторинга и управления S2D через Центр администрирования Windows, что позволяет расширять функциональные возможности одновременно с обновлением хранилища.

Microsoft также упростила возможность мониторинга и управления S2D через Центр администрирования Windows, что позволяет расширять функциональные возможности одновременно с обновлением хранилища. Server 2019 построен на этом фундаменте, чтобы подчеркнуть два важных улучшения: дедупликацию и сжатие. Хотя Server 2016 был функциональным, Server 2019 полностью поддерживает оба процесса и устраняет несколько постоянных ошибок, которые были в 2016 году.

Server 2019 построен на этом фундаменте, чтобы подчеркнуть два важных улучшения: дедупликацию и сжатие. Хотя Server 2016 был функциональным, Server 2019 полностью поддерживает оба процесса и устраняет несколько постоянных ошибок, которые были в 2016 году. Это позволяет быстро проектировать, развертывать и настраивать сеть, не требуя каких-либо существенных изменений, значительно повышая скорость развертывания сети, функции безопасности и различные возможности автоматизации.

Это позволяет быстро проектировать, развертывать и настраивать сеть, не требуя каких-либо существенных изменений, значительно повышая скорость развертывания сети, функции безопасности и различные возможности автоматизации.

С помощью d.VMMQ весь этот процесс автоматизирован и предназначен для автоматической настройки в соответствии с существующей рабочей нагрузкой. После установки поддерживающего драйвера дальнейшая настройка не требуется.

С помощью d.VMMQ весь этот процесс автоматизирован и предназначен для автоматической настройки в соответствии с существующей рабочей нагрузкой. После установки поддерживающего драйвера дальнейшая настройка не требуется.