Windows server 2018 active directory настройка: Установка Active Directory Domain Services и настройка контроллера для Windows Server

Содержание

Использование Windows Active Directory и PKI для безопасного доступа к вашему порталу—Portal for ArcGIS (10.3 и 10.3.1)

В этом разделе

- Настройте свой портал на использование Windows Active Directory

- Добавление пользователей из корпоративной системы на портал

- Установите и включите аутентификацию Active Directory Client Certificate Mapping

- Настройка ArcGIS Web Adaptor для работы с аутентификацией SSL и сертификатами клиентов

- Убедитесь, что вы можете зайти на портал с помощью Windows Active Directory и PKI

- Запрет создания собственных учетных записей для пользователей

Вы можете использовать публичную инфраструктуру ключей (PKI) для обеспечения безопасности доступа к вашему порталу с применением встроенной аутентификации Windows (Integrated Windows Authentication) для аутентификации пользователей.

Для использования интегрированной аутентификации Windows и PKI ArcGIS Web Adaptor (IIS) должен быть развернут на веб-сервере Microsoft IIS. Вы не можете использовать ArcGIS Web Adaptor (Java Platform) для выполнения интегрированной аутентификации Windows. Установите и настройте ArcGIS Web Adaptor (IIS) для работы со своим порталом, если вы этого еще не сделали.

Вы не можете использовать ArcGIS Web Adaptor (Java Platform) для выполнения интегрированной аутентификации Windows. Установите и настройте ArcGIS Web Adaptor (IIS) для работы со своим порталом, если вы этого еще не сделали.

Если вы собираетесь добавить на ваш портал сайт ArcGIS Server и хотите использовать на сервере Windows Active Directory и PKI, вам потребуется отключить аутентификацию с использованием сертификата клиента на основе PKI на вашем сайте ArcGIS Server и разрешить анонимный доступ перед добавлением его на портал. Хотя это может показаться нелогичным, но это необходимо, чтобы сайт был свободен для интеграции с порталом и мог считать пользователей и роли из портала. Если на сайте ArcGIS Server не используется аутентификация с помощью клиентского сертификата на основе PKI, никаких действий выполнять не требуется. Подробные инструкции по добавлению сервера к вашему порталу см. в разделе Интеграция сайта ArcGIS Server с порталом.

Настройте свой портал на использование Windows Active Directory

Сначала настройте портал для работы с SSL-коммуникацией. Затем обновите хранилище аутентификаций вашего портала, чтобы использовались учетные записи и группы Windows Active Directory.

Затем обновите хранилище аутентификаций вашего портала, чтобы использовались учетные записи и группы Windows Active Directory.

Настройка портала на использование HTTPS для всех коммуникаций

- Войдите на веб-сайт портала в качестве администратора вашей организации. URL-адрес имеет вид https://webadaptorhost.domain.com/webadaptorname/home.

- На странице Моя организация щелкните Редактирование настроек, затем выберите Безопасность.

- Отметьте опцию Разрешить доступ к порталу только с использованием HTTPS.

- Нажмите Сохранить, чтобы применить изменения.

Обновление хранилища аутентификаций портала

- Войдите в ArcGIS Portal Directory в качестве администратора вашей организации. URL-адрес имеет вид https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Щелкните Безопасность > Конфигурация > Обновить хранилище аутентификаций.

- Вставьте в текстовое окно Настройка хранилища пользователей (в формате JSON) информацию о пользовательской конфигурации вашей организации Windows Active Directory (в формате JSON). Либо добавьте в следующий пример информацию вашей организации.

- Если вы хотите на портале создать группы, которые будут использовать существующие корпоративные группы в вашем хранилище идентификаций, вставьте информацию о конфигурации группы вашей организации Windows Active Directory (в формате JSON) в текстовое окно Конфигурация хранилища групп (в формате JSON), как показано ниже. Либо добавьте в следующий пример информацию о группах вашей организации. Если вы хотите использовать только встроенные группы портала, удалите все из текстового поля и пропустите этот шаг.

{ "type": "WINDOWS", "properties": { "isPasswordEncrypted": "false", "userPassword": "secret", "user": "mydomain\\winaccount" } }В большинстве случаев вам будет необходимо изменить только значения для параметров userPassword и user.

Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкните Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра имен групп Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкните Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра имен групп Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает. - Щелкните Обновить конфигурацию, чтобы сохранить изменения.

- Если вы настроили портал высокой доступности, перезапустите все компьютеры портала. Подробные инструкции см. в разделе Остановка и запуск портала.

Добавление пользователей из корпоративной системы на портал

По умолчанию корпоративные пользователи могут работать с веб-сайтом портала. Однако они могут лишь просматривать элементы, открытые для всех пользователей организации. Это связано с тем, что корпоративные учетные записи не были добавлены на портал, и им не были выданы права доступа.

Добавьте учетные записи на портал одним из следующих методов:

- Веб-сайт Portal for ArcGIS (однократно, в пакетном режиме с использованием файла CSV или из существующих корпоративных групп)

- Скрипт Python

- Утилита командной строки

- Автоматически

Рекомендуется назначить хотя бы одну корпоративную учетную запись Windows в качестве Администратора портала. Это можно сделать, выбрав роль Администратор при добавлении учетной записи. Теперь, когда у вас появилась дополнительная учетная запись администратора портала, вы можете назначить учетной записи главного администратора роль Пользователя или удалить ее. Более подробно см. в разделе О учетной записи главного администратора.

Это можно сделать, выбрав роль Администратор при добавлении учетной записи. Теперь, когда у вас появилась дополнительная учетная запись администратора портала, вы можете назначить учетной записи главного администратора роль Пользователя или удалить ее. Более подробно см. в разделе О учетной записи главного администратора.

После того как вы добавите учетные записи и выполните перечисленные ниже шаги, пользователи смогут входить в организацию и работать с ее ресурсами.

Установите и включите аутентификацию Active Directory Client Certificate Mapping

Active Directory Client Certificate Mapping недоступна в установке IIS по умолчанию. Вам необходимо установить и включить эту возможность.

Установите аутентификацию Client Certificate Mapping

Инструкции по ее установке отличаются в зависимости от вашей операционной системы.

Windows Server 2008/R2 и 2012/R2

- Откройте инструменты Администрирование и щелкните Server Manager.

- На панели отображения иерархии Server Manager раскройте Роли и щелкните Веб-сервер (IIS).

- Перейдите к разделу Сервисы ролей и щелкните Добавить сервисы ролей.

- На странице Выбрать сервисы ролей Мастера добавления сервисов ролей выберите Client Certificate Mapping Authentication и щелкните Далее.

- Нажмите Установить.

Windows 7, 8 и 8.1

- Откройте Панель управления и щелкните Программы и компоненты > Включение или отключение компонентов Windows.

- Раскройте Информационные сервисы Интернета > World Wide Web Services > Безопасность и выберите Client Certificate Mapping Authentication.

- Щелкните ОК.

Включите аутентификацию Active Directory Client Certificate Mapping

После установки Active Directory Client Certificate Mapping включите объект, выполнив описанные ниже действия.

- Запустите Internet Information Services (IIS) Manager.

- В узле Подключения щелкните имя вашего веб-сервера.

- Дважды щелкните Авторизация в окне Просмотр возможностей.

- Убедитесь, что отображается Аутентификация Active Directory Client Certificate Mapping. Если компонент не отображается или недоступен, то перезагрузите веб-сервер, чтобы завершить установку компонента Аутентификация Active Directory Client Certificate.

- Щелкните дважды Active Directory Client Certificate Authentication и выберите Включить в окне Действия.

Появляется сообщение, утверждающее, что SSL должен быть включен для использования Active Directory Client Certificate Authentication. В следующем разделе вы будете над этим работать.

Настройка ArcGIS Web Adaptor для работы с аутентификацией SSL и сертификатами клиентов

- Запустите Internet Information Services (IIS) Manager.

- Раскройте узел Подключения и выберите ваш сайт Web Adaptor.

- Дважды щелкните Авторизация в окне Просмотр возможностей.

- Отключите все формы аутентификации.

- Снова выберите ваш ArcGIS Web Adaptor в списке Подключения.

- Дважды щелкните Настройки SSL.

- Включите опцию Требовать SSL и выберите опцию Требовать под Сертификаты клиентов.

- Нажмите Применить, чтобы сохранить изменения.

Убедитесь, что вы можете зайти на портал с помощью Windows Active Directory и PKI

- Откройте веб-сайт портала. Адрес URL имеет вид https://webadaptor.domain.com/arcgis/home.

- Убедитесь, что вас попросили ввести безопасные учетные данные, и вы можете войти на веб-сайт.

Запрет создания собственных учетных записей для пользователей

Чтобы запретить пользователям создавать собственные учетные записи, отключите кнопку Создать учетную запись и страницу настройки учетной записи (signup. html) на веб-сайте портала. Это означает, что все участники портала, используют корпоративные учетные данные, и создать дополнительные учетные записи участников будет нельзя. Подробные инструкции см. в разделе Отключение пользователям возможности создавать встроенные учетные записи портала.

html) на веб-сайте портала. Это означает, что все участники портала, используют корпоративные учетные данные, и создать дополнительные учетные записи участников будет нельзя. Подробные инструкции см. в разделе Отключение пользователям возможности создавать встроенные учетные записи портала.

Отзыв по этому разделу?

Настройка контроллеров домена в разных подсетях

Home » Windows » Настройка контроллеров домена в разных подсетях

Zerox

Обновлено: 07.06.2015

Windows

55 комментариев

82,342 Просмотры

У меня возникла необходимость развернуть службу Active Directory в территориально разделенных местах, сети которых объединены с помощью vpn. На первый взгляд задача кажется простой, но лично я раньше подобными вещами не занимался и при беглом поиске не смог найти какую-то единую картину или план действий в таком случае. Пришлось собирать информацию из разных источников и самому разбираться с настройками.

Если у вас есть желание научиться администрировать системы на базе Linux, рекомендую познакомиться с онлайн-курсом «Linux для начинающих» в OTUS. Курс для новичков, для тех, кто с Linux не знаком. Подробная информация.

Из этой статьи вы узнаете:

Планирование установки Active Directory в разных подсетях

Итак, у нас имеется две подсети 10.1.3.0/24 и 10.1.4.0/24, в каждой из которых некоторое количество компьютеров и сетевых шар. Нужно объединить все это в один домен. Сети соединены между собой vpn тоннелем, компьютеры пингуют друг друга в обе стороны, проблем с сетевым доступом нет.

Для нормальной работы службы Active Directory установим в каждой подсети по контроллеру домена и настроим репликацию между ними. Использовать будем Windows Server 2012R2. Последовательность действий следующая:

- Устанавливаем контроллер домена в одной подсети, поднимаем на нем новый домен в новом лесу

- Устанавливаем контроллер домена во второй подсети и добавляем его в домен

- Настраиваем между доменами репликацию

Первый контроллер домена будет называться xs-winsrv с адресом 10. 1.3.4, второй — xm-winsrv 10.1.4.6. Домен, который мы будем создавать будет называться xs.local

1.3.4, второй — xm-winsrv 10.1.4.6. Домен, который мы будем создавать будет называться xs.local

Настройка контроллеров домена для работы в разных подсетях

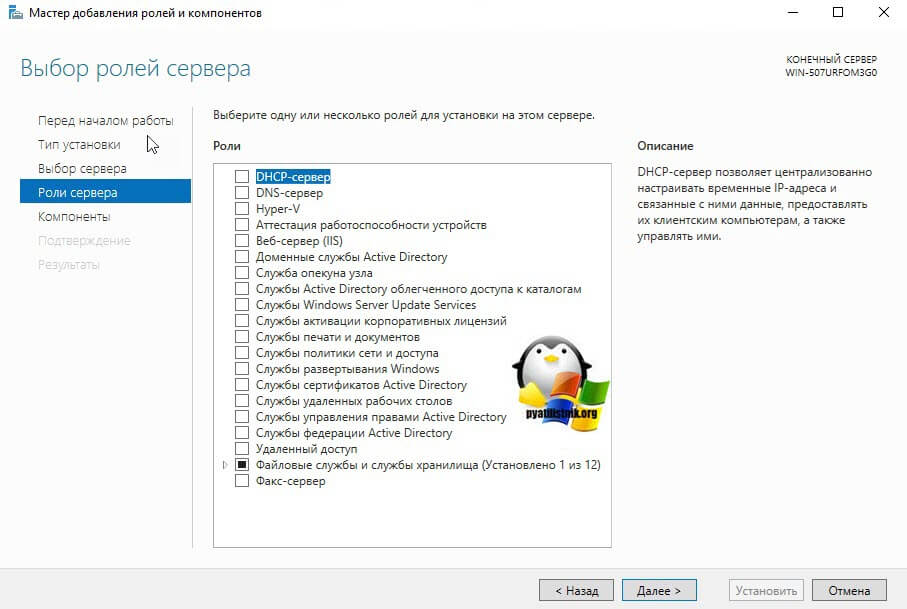

Первым делом устанавливаем контроллер домена в новом лесу на первом сервере xs-winsrv. Подробно останавливаться на этом я не буду, в интернете много обучалок и инструкций на эту тему. Все делаем стандартно, ставим AD, DHCP и DNS службы. В качестве первого DNS сервера указываем локальный ip адрес, в качестве второго 127.0.0.1:

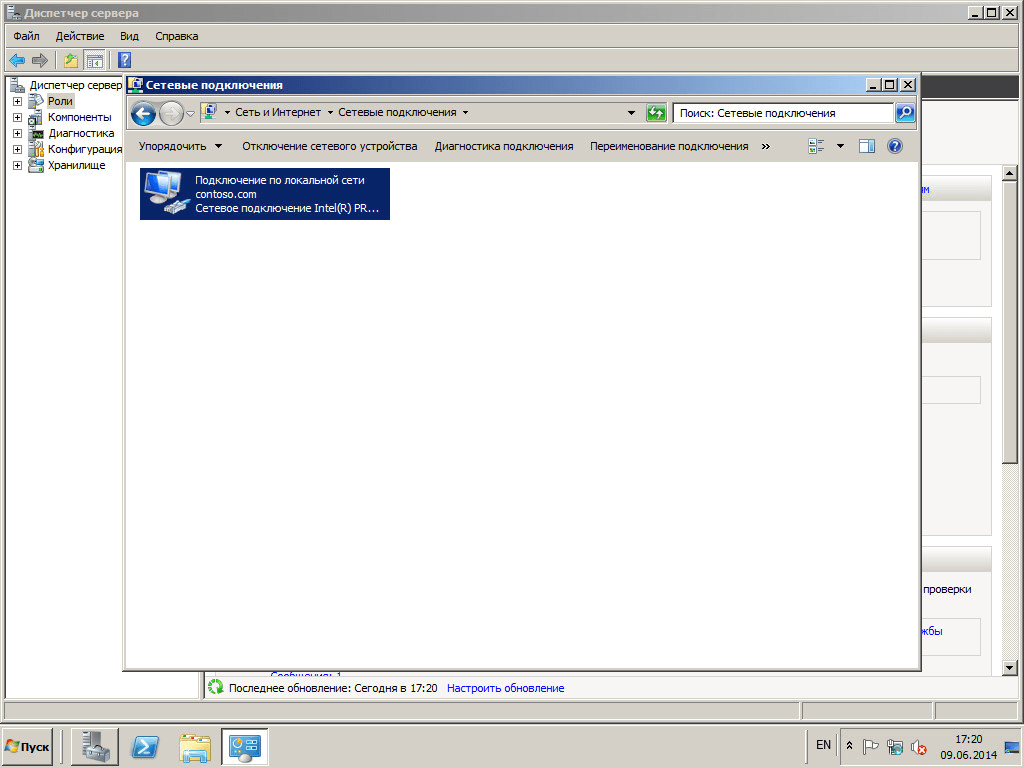

Дальше устанавливаем Windows Server 2012R2 на второй сервер xm-winsrv. Теперь делаем несколько важных шагов, без которых добавить второй сервер в домен не получится. Оба сервера должны по имени пинговать друг друга. Для этого в файлы C:\Windows\System32\drivers\etc\host добавляем записи друг о друге.

В xs-winsrv добавляем строку:

10.1.4.6 xm-winsrv

В xm-winsrv добавляем:

10.1.3.4 xs-winsrv

Теперь второй важный момент. На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

Теперь оба сервера резолвят друг друга. Проверим это в первую очередь на сервере xm-winsrv, который мы будем добавлять в домен:

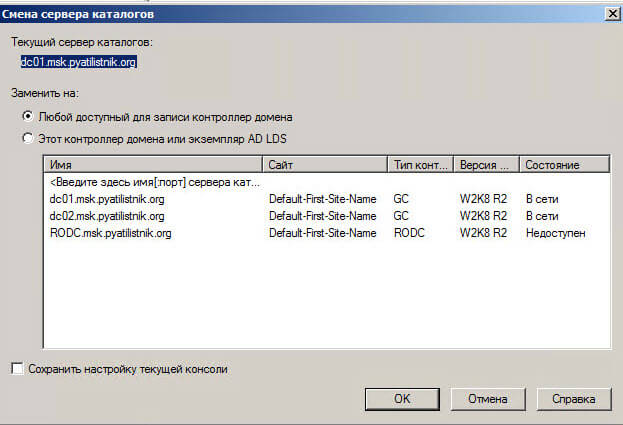

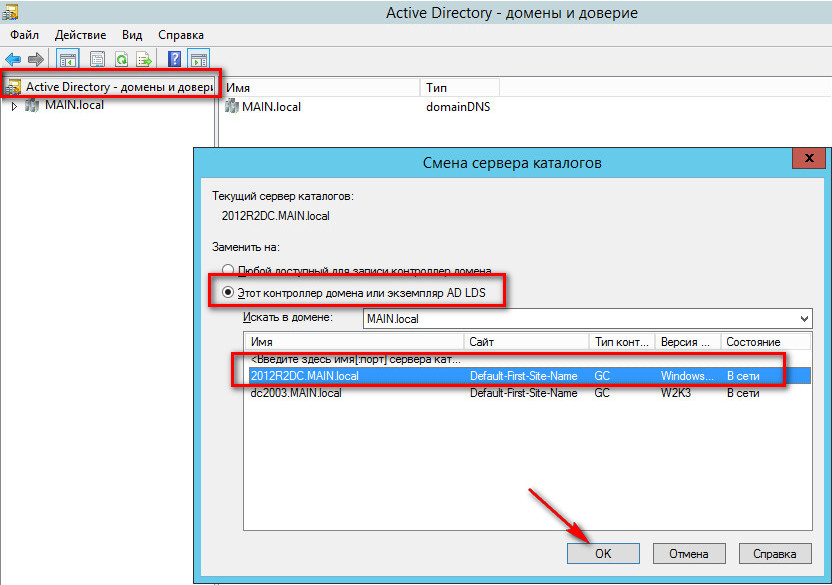

Дальше нам нужно на первом контроллере домена в оснастке Active-Directory — сайты и службы создать 2 подсети и 2 сайта, привязать к каждому сайту соответствующую ему подсеть:

После этого сервер xs-winsrv нужно перенести из сайта Default-First-Site-Name в новый созданный для него сайт. Теперь все готово для добавления второго сервера в домен.

Добавление второго контроллера домена из другой подсети

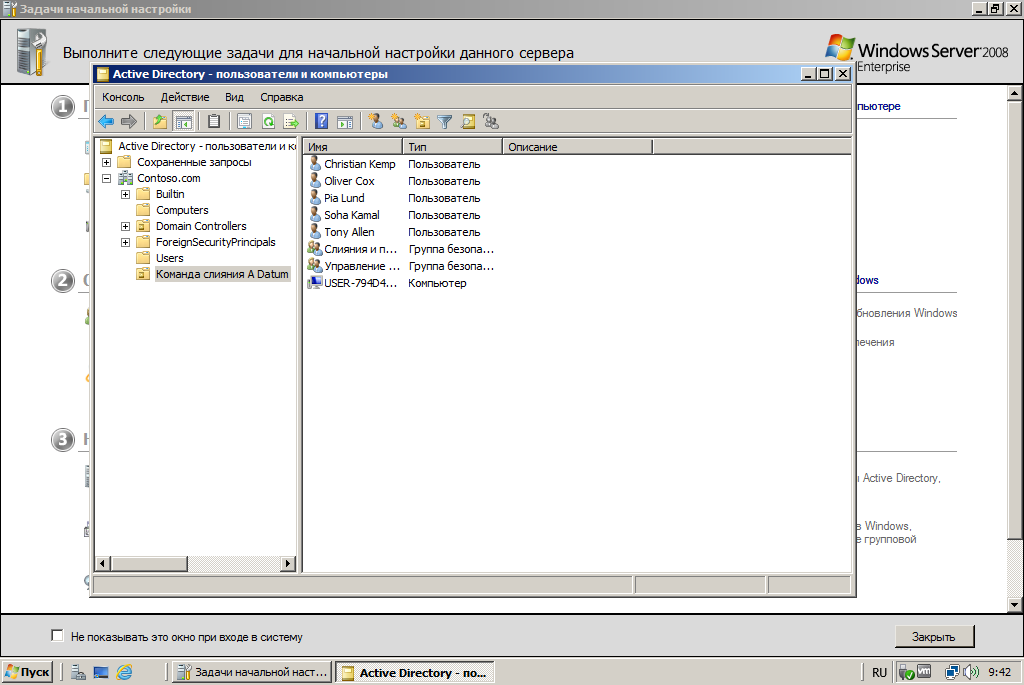

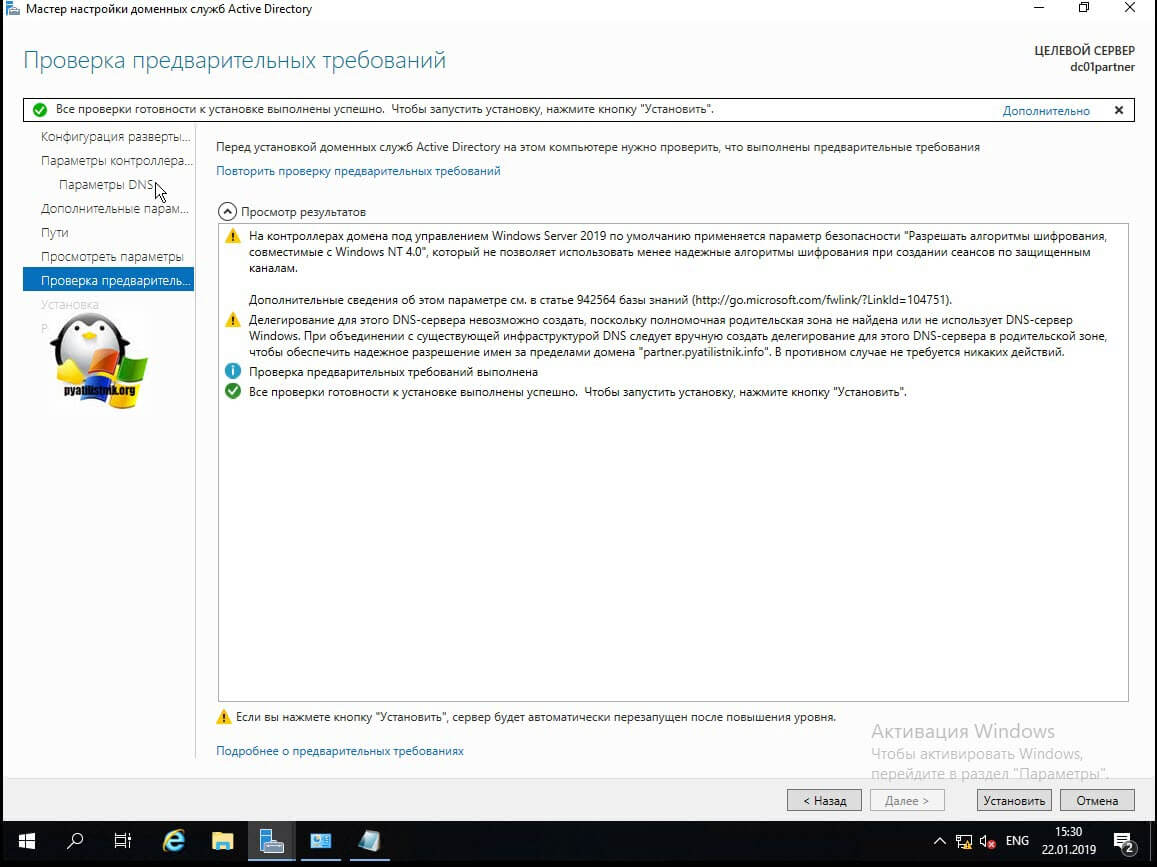

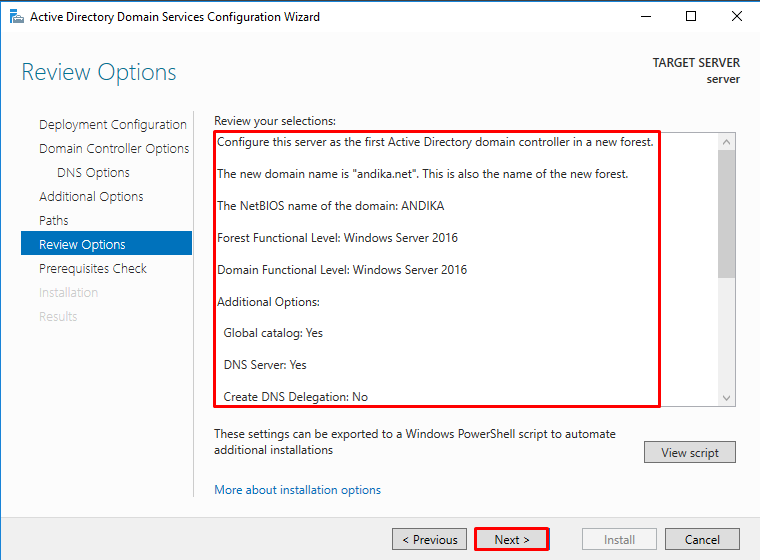

Идем на второй сервер xm-winsrv, запускаем мастер добавления ролей и добавляем так же как и на первом сервере 3 роли — AD, DNS, DHCP. Когда будет запущен Мастер настройки доменных служб Active Directory, выбираем там первый пункт — Добавить контроллер домена в существующий домен, указываем наш домен xs. local:

local:

На следующем шаге в параметрах контроллера домена указываем имя сайта, к которому мы присоединим контроллер:

Напомню, что это должен быть сайт, к которому привязана подсеть 10.1.4.0/24. Первый и второй контроллеры оказываются в разных сайтах. Не забываем поставить галочку Глобальный каталог (GC). Дальше все настройки оставляем по-умолчанию.

После перезагрузки сервера, он окажется в домене xs.local. Зайти под локальным администратором не получится, нужно использовать доменную учетную запись. Заходим, проверяем прошла ли репликация с основным контроллером домена, синхронизировались ли записи DNS. У меня все это прошло благополучно, всех пользователей и записи DNS второй контроллер домена забрал с первого. На обоих серверах в оснастке Active-Directory — сайты и службы отображаются оба контроллера, каждый в своем сайте:

На этом все. Можно добавлять компьютеры в обоих офисах в домен.

Добавлю еще один важный момент для тех, кто будет все это настраивать на виртуальных машинах. Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Надеюсь, что я все сделал правильно. Глубоких знаний в репликации Active Directory у меня нет. Если у кого-то есть замечания по содержанию статьи, напишите об этом в комментариях. Всю информацию я собрал в основном по форумам, где задавали вопросы или решали проблемы по схожей тематике работы домена в разных подсетях.

Если у вас есть желание научиться администрировать системы на базе Linux, но вы с ними никогда не работали и не знакомы, то рекомендую начать с онлайн-курса «Linux для начинающих» в OTUS. Курс для новичков, для тех, кто с Linux не знаком. Цена за курс минимальная (символическая). Информация о курсе и цене.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Скачать pdf

Tags active directory windows server 2012

Автор Zerox

Владимир, системный администратор, автор сайта.

Люблю настраивать сервера, изучать что-то новое, делиться знаниями, писать интересные и полезные статьи.

Открыт к диалогу и сотрудничеству. Если вам интересно узнать обо мне побольше, то можете послушать интервью. Запись на моем канале — https://t.me/srv_admin/425 или на сайте в контактах.

Предыдущая Настройка ssl в apache на CentOS

Следующая HVBackup — backup виртуальных машин hyper-v

Руководство по установке Active Directory 2023

В вашей локальной сети Active Directory — это служба каталогов или контейнер, в котором хранятся элементы данных. В иерархической структуре служба записывает данные о пользователях, устройствах, приложениях, группах и устройствах.

Благодаря структуре данных можно найти информацию обо всех ресурсах сети в одном месте. По сути, Active Directory служит телефонной книгой для вашей сети, позволяя вам быстро находить устройства и управлять ими.

Что делает Active Directory?

Предприятия используют службы каталогов, такие как Active Directory, по разным причинам. Основной аргумент – практичность. Active Directory позволяет пользователям получать доступ к нескольким ресурсам и управлять ими из одного места. Учетные данные для входа унифицированы, чтобы упростить управление многими устройствами без необходимости вводить данные учетной записи для каждой системы.

Основной аргумент – практичность. Active Directory позволяет пользователям получать доступ к нескольким ресурсам и управлять ими из одного места. Учетные данные для входа унифицированы, чтобы упростить управление многими устройствами без необходимости вводить данные учетной записи для каждой системы.

Настройка Active Directory с помощью RSAT

Для настройки Active Directory вам потребуются установленные Microsoft Remote Server Administration Tools (RSAT) на компьютере с Windows. RSAT позволяет ИТ-администраторам удаленно управлять ролями и функциями Windows Server 2012 и 2016. Для администрирования ролей и функций Windows Server RSAT предлагает диспетчер серверов, оснастки консоли управления (MMC), командлеты PowerShell, консоли и другие инструменты командной строки. RSAT работает на серверах Windows 10, Windows 8.1, Windows 8, Windows 7 и Windows Vista. RSAT 10 доступен только в полных выпусках Windows Professional, Windows Enterprise и Windows Education. RSAT несовместим с компьютерами под управлением Windows Home, Standard Edition или Windows RT 8. 1.

1.

Установка RSAT: Если у вас установлено обновление Windows 10 от октября 2018 г. (1809) или более поздней версии, RSAT уже включен в качестве набора функций по запросу.

- Перейдите в «Настройки» > «Приложения» > «Приложения и функции» > «Управление дополнительными функциями» > «Добавить функцию».

- Прокрутите вниз, найдите и выберите RSAT: доменные службы Active Directory и облегченные инструменты каталогов. Нажмите «Установить».

Для версий до обновления от 10 октября (1809) — Windows 8 или Windows 10 (1803):

- RSAT для Windows 10 можно загрузить с официального сайта Microsoft.

- Нажмите «Установить» после двойного щелчка на установщике (.msu). Примите условия лицензии и дождитесь завершения установки.

- Включите или отключите функции Windows, выбрав Панель управления > Программы > Программы и компоненты.

- Прокрутите вниз до «Средства удаленного администрирования сервера» и разверните его.

- Выберите в меню Инструменты администрирования ролей. Убедитесь, что установлен флажок «AD DS и инструменты AD LDS». Убедитесь, что модуль Active Directory для Windows PowerShell и инструменты AD DS установлены в разделе «AD DS и инструменты AD LDS».

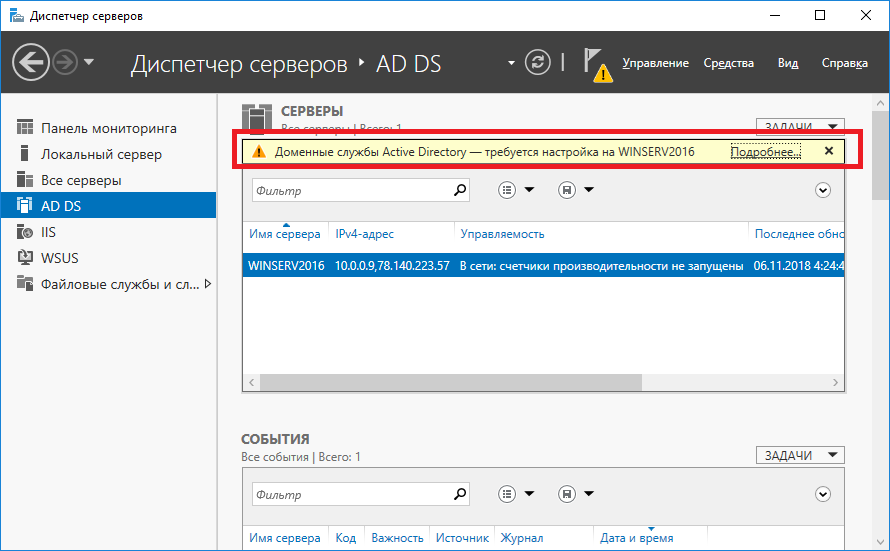

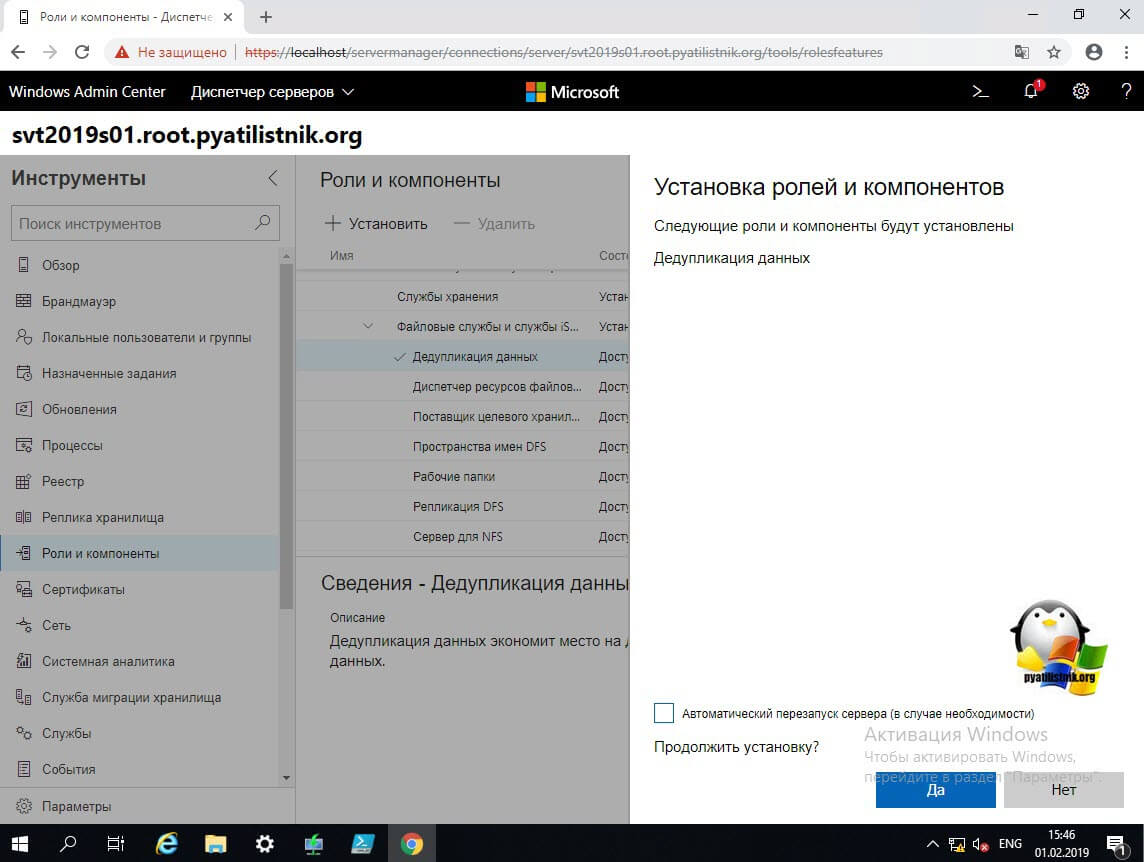

Установка и запуск AD DS в Windows Server 2019

Основные возможности Active Directory для управления людьми и компьютерами предоставляются доменными службами Active Directory (AD DS). Контроллер домена — это сервер, на котором выполняется роль AD DS (DC). В домене Windows этот сервер аутентифицирует и авторизует всех пользователей и компьютеры. Он также назначает и обеспечивает соблюдение политик безопасности, а также устанавливает и обновляет программное обеспечение. Вам потребуется следующее для настройки Active Directory DS на Windows Server 2019.:

- Права администратора сервера.

- Статический IP-адрес сервера.

- Чтобы установить роль AD DS:

- Перейдите в Диспетчер серверов > Управление > Роли и функции > Добавить роли и функции.

- Выберите «Установка на основе ролей или компонентов» в разделе «Тип установки» и нажмите «Далее».

- Выберите локальный сервер (или любой удаленный сервер), на котором вы хотите развернуть роль AD DS, в разделе «Выбор сервера». Эта опция отображает IP-адрес и версию ОС нашего локального сервера NAT-DC01.

- Выберите свой сервер и продолжите, нажав Далее.

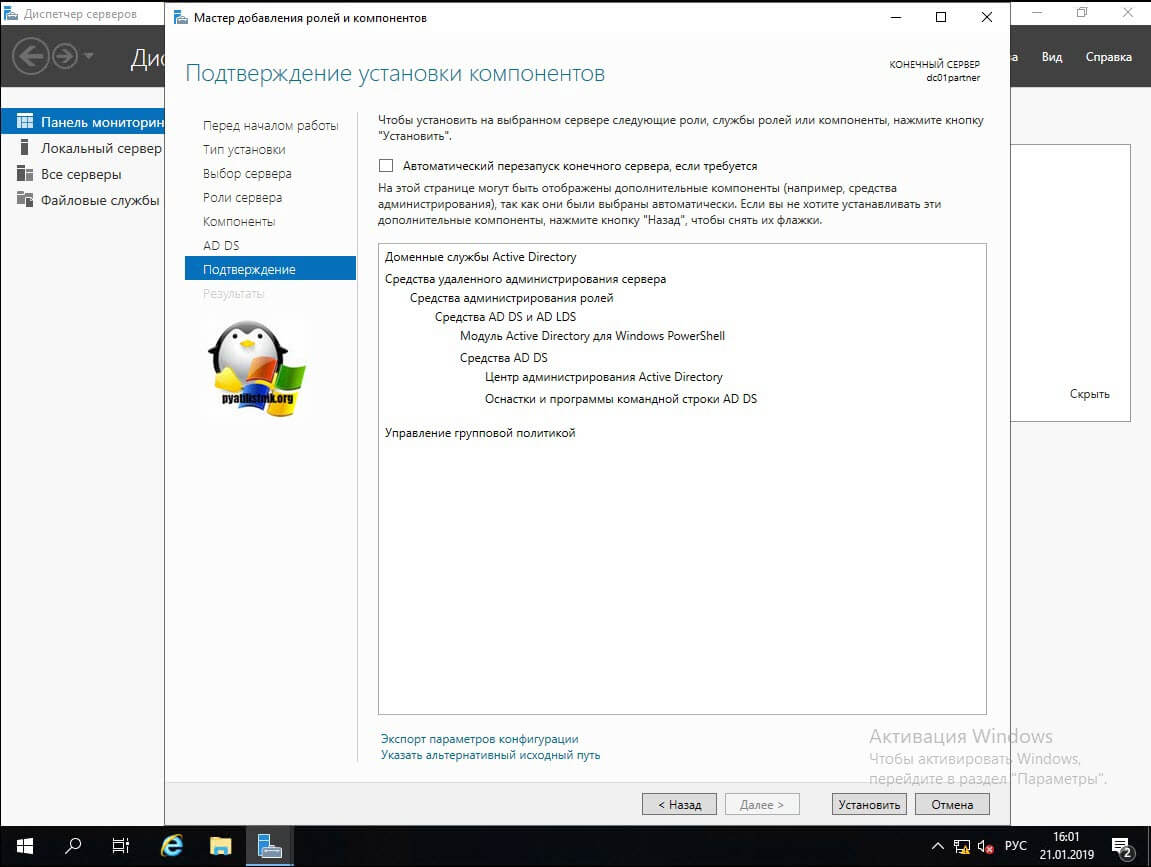

- Найдите и выберите «Доменные службы Active Directory» в разделе «Роли сервера». После выбора этой опции появится новое всплывающее окно. На этой панели отображаются характеристики, необходимые для доменных служб Active Directory, которые необходимо включить. Нажмите «Добавить функции» после выбора «Включить инструменты управления».

- Вам нужно будет выбрать роль DNS-сервера, если она также есть на вашем сервере AD. Включите основные функции в раздел «DNS-сервер». Статический IP-адрес необходим для того, чтобы ваш сервер функционировал как DNS-сервер.

- Нажмите «Далее» в разделе «Функции», «AD DS» и «DNS-сервер».

- Проверьте свою конфигурацию и нажмите «Установить» при подтверждении.

- Дождитесь завершения установки. Фаза «Результаты» мастера установки еще не должна быть закрыта.

Создание леса и домена Active Directory

Перед закрытием мастера установки выберите «Повысить уровень этого сервера до контроллера домена» после завершения установки.

Мастер настройки доменных служб Active Directory откроется в новом окне. «Создать контроллер домена в существующем домене», «Добавить новый домен в существующий лес» или «Добавить новый лес» — это три варианта развертывания. Поскольку мы начинаем с нуля, мы создадим совершенно новый лес.

Прежде чем вы сможете создать свой первый контроллер домена, вам понадобится лес, а для леса требуется действующий корневой домен. DNS используется всеми клиентами Active Directory для обнаружения контроллеров домена, а DNS также используется контроллерами домена для связи. «физ. local» или «nat-internal. company.com» — примеры корневых доменных имен AD, где «nat-internal» — это внутреннее доменное имя AD, а «company.com» — имя внешнего ресурса.

company.com» — примеры корневых доменных имен AD, где «nat-internal» — это внутреннее доменное имя AD, а «company.com» — имя внешнего ресурса.

Сейчас:

- Вы можете выбрать функциональный уровень нового леса и корневого домена на следующем экране «Параметры контроллера домена».

- Установите возможности контроллера домена. Установите флажки DNS-сервер и Глобальный каталог, так как это первый контроллер домена AD.

- Установите пароль для режима восстановления служб каталогов (DSRM). Затем нажмите «Далее».

- Пропустить настройки DNS. Делегирование DNS больше не требуется.

- Имя домена NetBIOS берется из корневого домена и отображается в дополнительных параметрах. Однако у вас есть возможность изменить его.

- Вы можете определить расположение базы данных AD DS, файлов журналов и каталогов SYSVOL в путях.

- Вы можете проверить свои настройки в разделе «Параметры просмотра» и вернуться, если вам нужно внести какие-либо изменения перед установкой.

- Контрольный список, содержащий предупреждения или критические сигналы тревоги, появится при запуске проверки предварительных условий. Если проверка пройдена, загорится зеленый свет, указывающий, что AD DS с новым контроллером домена и лесом можно установить. Вы можете разобраться с этими предупреждениями позже.

- Выбрана установка. Сервер автоматически установится и перезапустится.

- Следует выбрать «Использовать следующий IP-адрес». Дайте вашему серверу информацию об IP-адресе, подсети и шлюзе по умолчанию, а также информацию о DNS в соответствии с вашей схемой IP-адресации (вашим IP).

Настройка зон DNS-сервера Active Directory

Вы уже настроили доменные службы Active Directory и роль DNS, а также новый лес и контроллер домена. Теперь необходимо настроить только зоны DNS.

Записи ресурсов (блоки IP-адресов и имена), используемые для разрешения запросов DNS, составляют зону DNS. Зона DNS, интегрированная в Active Directory, является наиболее распространенным типом зоны в Active Directory.

- Откройте «Диспетчер серверов», затем «Инструменты», затем «DNS».

- Разверните свой хост в DNS и нажмите «Зоны прямого просмотра». Две основные зоны DNS интегрированы в AD. Имя корневого домена, которое мы указали на предыдущем этапе настройки AD DS, — «nat. местный». Зона _msdcs — это его раздел в разделе приложений. Эта зона реплицируется на каждый DNS-сервер на каждом контроллере домена.

- Зоны прямого просмотра уже существуют, но вам необходимо немедленно создать зону обратного просмотра.

- Теперь настроим зону обратного просмотра. Для начала щелкните правой кнопкой мыши «Зона обратного просмотра» и выберите «Новая зона…» в раскрывающемся меню.

- Оставьте тип зоны «основная зона» в мастере создания новой зоны и установите флажок «Сохранить зону в Active Directory». Затем нажмите «Далее».

- Как вы хотите, чтобы данные DNS реплицировались в «Области репликации зоны AD»? Следует выбрать «Все DNS-серверы, работающие на контроллерах домена в этом домене: (ваше доменное имя)».

- Выберите «Зона обратного просмотра IPv4» и нажмите «Далее» на следующем экране.

- Чтобы помочь идентифицировать зону обратного просмотра, укажите идентификатор сети обратной зоны. Первые три октета — это идентификатор сети вашего сервера.

- Используйте программу «cmd» и команду «ipconfig», если вы не знаете IPv4-адрес вашего сервера.

- Нажмите «Далее» > «Далее» > «Готово», чтобы продолжить.

- Проверьте только что созданную зону обратного просмотра. Внутри должны быть две записи ресурсов DNS, SOA и NS.

- Файл зоны DNS вашего домена содержит запись A, широко известную как запись хоста или DNS-хост. Он устанавливает связь между доменными именами и IP-адресами. Другими словами, в записи A хранятся имена хостов вместе с их IPv4-адресами. Обновите его.

- Разрешение записи указателя (PTR) требуется для включения обратного поиска. Запись PTR устанавливает указатель, который соединяет IPv4-адрес с именем хоста.

- Выберите «Свойства» в контекстном меню записи узла А.

Появится новое окно «Свойства». Для начала выберите «Обновить запись связанного указателя (PTR)». Затем выберите Применить > ОК.

Появится новое окно «Свойства». Для начала выберите «Обновить запись связанного указателя (PTR)». Затем выберите Применить > ОК. - Если вы не видите запись PTR в зоне обратного просмотра, вам необходимо обновиться. Щелкните правой кнопкой мыши пробел и выберите «Обновить». Новая запись PTR теперь должна быть видна.

Дополнительная настройка Active Directory

Добавление нового контроллера домена к существующему корневому домену: Выполните следующие действия:

- Убедитесь, что оба домена подключены.

- Создайте новое доменное имя. Выберите установку на основе ролей или компонентов и локальный сервер в разделе «Добавить роли и компоненты». Выберите доменные службы Active Directory в меню ролей сервера.

- Перед завершением установки выберите «повысить уровень этого сервера до контроллера домена». Выберите «Добавить контроллер домена в существующий домен» на следующем экране «Настройка развертывания». Выберите свой домен на основе его имени или квалификации.

- Выберите «Реплицировать из» и «ваш корневой контроллер домена» в меню дополнительных параметров. Затем приступайте к его установке.

- Измените DNS-сервер нового контроллера домена на основной DNS-сервер.

Создание новых пользователей, компьютеров или групп Active Directory: Выполните следующие действия:

- Перейдите в Диспетчер серверов > Локальный сервер > Инструменты > Пользователи и компьютеры Active Directory > Пользователи и компьютеры Active Directory.

- Щелкните правой кнопкой мыши доменное имя (или любое подразделение) и выберите «Создать» > «Пользователи, компьютеры или группы».

- При создании нового пользователя необходимо ввести имя и фамилию, логин и пароль. Дайте новой группе новое имя, если вы ее создаете.

- Чтобы добавить нового пользователя или компьютер в новую группу, щелкните правой кнопкой мыши нового пользователя и выберите «Добавить в группу» > Найдите и выберите новую группу.

События Active Directory для мониторинга

Active Directory, как и все формы инфраструктуры, нуждается в постоянном мониторинге для обеспечения безопасности. Службу каталогов необходимо контролировать, чтобы предотвратить кибератаки и обеспечить максимальное удобство для конечных пользователей.

Мы составили список некоторых наиболее важных сетевых событий, за которыми нужно следить. Если вы видите какие-либо из этих вещей, вы должны немедленно изучить их, чтобы убедиться, что ваш сервис не был взломан.

Заключение

Одним из лучших инструментов для управления ресурсами в вашей сети является Active Directory. Мы попытались объяснить, как использовать этот инструмент в этой статье. Если вы используете Active Directory, имейте в виду, что это может быть точкой входа для хакеров. Записывая важные события каталога и используя монитор каталога, вы можете снизить опасность злонамеренной атаки и защитить доступность службы.

Установка и настройка доменных служб Active Directory в Windows Server 2016

Перейти к содержимому

- Дом

- Обзор

- Курсы

Значок простой игры Поле

Навыки

Грег Шилдс

Погрузитесь в установку и настройку вашего первого домена Active Directory Windows Server 2016 и изучите администрирование объектов AD в этом курсе.

Предварительный просмотр этого курса

Попробовать бесплатно

Получить это

курс, а также лучшие подборки технических навыков и других популярных тем.

Начало работы

29,00 $

в месяц после 10-дневного пробного периода

Ваша 10-дневная бесплатная пробная версия Standard включает

Курсы под руководством экспертов

Идите в ногу с темпами изменений благодаря тысячам углубленных курсов под руководством экспертов.

Для команд

Предоставьте до 50 пользователям доступ к нашей полной библиотеке, включая этот курс бесплатно на 30 дней

Информация о курсе

Чему вы научитесь

Почти каждый в наши дни провел время в Active Directory, входя в компьютеры и получая доступ к ресурсам, в наши дни не так уж часто удается установить Active Directory. Большинство инфраструктур AD, существующих сегодня, устарели на несколько поколений, иногда настолько стары, что люди, которые их построили, могли перейти на новые вещи.

Вот почему установка Active Directory остается полезной и важной темой. Вы не можете по-настоящему понять вещь, пока не поймете, как она устроена. Обсуждение этой установки и некоторых задач первоначальной настройки — большая часть этого курса.

Это первый из двух курсов по Active Directory в нашей схеме обучения 742. В этом курсе «Установка и настройка доменных служб Active Directory в Windows Server 2016*» вы узнаете, как устанавливать контроллеры домена пятью различными способами. Во-первых, вы узнаете, как создать свой первый домен и лес Active Directory. Далее вы рассмотрите пользователей и компьютеры в этой структуре, исследуя как графические, так и PowerShell способы управления этими объектами. Прежде чем закончить, вы изучите группы и организационные подразделения вашего домена AD. К концу этого курса вы увидите, как ими управляют, а также познакомитесь с несколькими изящными приемами, которые значительно упростят их администрирование.

Содержание

Введение

16 минут

Установка и настройка контроллеров домена

96 минут

Введение

7м

Изучите компоненты Active Directory

1м

Изучите компоненты Active Directory: домены

4м

Изучение компонентов Active Directory: леса

2 м

Изучите компоненты Active Directory: сайты

3м

Изучите компоненты Active Directory: контроллеры домена

2 м

Изучение компонентов Active Directory: организационные подразделения

2 м

Изучение компонентов Active Directory: роли FSMO

8м

Подготовьте DNS для Active Directory

11м

Установите AD DS на Server Core и установите новый лес

3м

Добавить или удалить контроллер домена из домена

3м

Присоединение к домену с помощью Windows PowerShell

3м

Установите контроллер домена из «Установить с носителя»

8м

Настройка клонирования контроллера домена

13м

Настройка сервера глобального каталога

5м

Устранение проблем с регистрацией записей DNS SRV

3м

Передача и захват ролей мастера операций

4м

Установка и настройка контроллера домена только для чтения

8м

Обновите контроллер домена

4м

Что охватывает этот модуль

2 м

Создание и управление пользователями и компьютерами Active Directory

49 минут

Введение

4м

Создание, копирование, настройка и удаление пользователей и компьютеров

9м

Настройка шаблонов

2 м

Автоматизируйте создание учетных записей Active Directory

8м

Выполнение массовых операций Active Directory

10м

Управление неактивными и отключенными учетными записями

4м

Автоматическая разблокировка отключенных учетных записей

3м

Автоматизируйте сброс пароля

2 м

Настроить права пользователя

1м

Реализовать автономное присоединение к домену

4м

Что охватывает этот модуль

2 м

Создание и управление группами и организационными подразделениями Active Directory

38 минут

Введение

4м

Управление контейнерами Active Directory по умолчанию

5м

Общие сведения о типах и областях групп

5м

Создание, копирование, настройка и удаление групп и подразделений

3м

Автоматизируйте управление членством в группах с помощью Windows PowerShell

3м

Настройка группового вложения

3м

Перечислить членство в группе

4м

Конвертировать группы

3м

Управление членством в группе с помощью групповой политики

2 м

Делегируйте создание и управление группами и подразделениями Active Directory

4м

Что охватывает этот модуль

2 м

Часто задаваемые вопросы по курсу

Что такое Windows Server 2016?

Windows Server 2016 — это серверная операционная система Microsoft, разработанная вместе с Windows 10.

Для чего используются доменные службы Active Directory?

Доменные службы Active Directory (AD DS) — это контроллер домена, который выполняет проверку подлинности и авторизацию пользователей, а также назначает и обеспечивает соблюдение политик безопасности для всех компьютеров в сети.

Для кого этот курс?

Этот курс по установке Windows Server 2016 Active Directory предназначен для всех, кто интересуется установкой и начальной настройкой Active Directory, особенно для тех, кто готовится к экзамену 70-742 MCSA.

Что я узнаю на этом курсе?

Вы узнаете, как настроить Active Directory в Windows Server 2016 пятью различными способами, создадите свой первый домен и лес Active Directory, а также изучите как графические, так и PowerShell способы управления пользователями и компьютерами в этой структуре.

Об авторе

Грег Шилдс

Грег Шилдс — старший директор по ИТ-операциям в Pluralsight и бывший главный автор-евангелист. Свяжитесь с ним в Твиттере @ConcentratdGreg.

Свяжитесь с ним в Твиттере @ConcentratdGreg.

Посмотреть другие курсы Грега Шилдса

Попробовать бесплатно

Получить это

курс, а также лучшие подборки технических навыков и других популярных тем.

Начало работы

29,00 $

в месяц после 10-дневного пробного периода

Ваша 10-дневная бесплатная пробная версия Standard включает

Курсы под руководством экспертов

Идите в ногу с темпами изменений благодаря тысячам углубленных курсов под руководством экспертов.

Для команд

Предоставьте до 50 пользователям доступ к нашей полной библиотеке, включая этот курс бесплатно на 30 дней

Информация о курсе

Получите доступ сейчас

Зарегистрируйтесь, чтобы получить немедленный доступ к этому курсу и тысячам других курсов, которые вы можете смотреть в любое время и в любом месте.

Отмена

Начать бесплатную 10-дневную пробную версию

Отменить

С помощью плана Pluralsight вы можете:

С помощью 30-дневного пилотного проекта вы можете:

- Доступ к тысячам видео для развития важнейших навыков

- Предоставьте до 50 пользователям доступ к тысячам видеокурсов

- Практика и применение навыков с интерактивными курсами и проектами

- Просматривайте данные о навыках, использовании и тенденциях для ваших команд

- Подготовьтесь к сертификации с помощью лучших в отрасли практических экзаменов

- Оценка уровня владения навыками и ролями

- Согласуйте обучение с вашими целями с помощью путей и каналов

Готовы повысить уровень

всей своей команды?

10

Подписки

Нужно больше подписок? Свяжитесь с отделом продаж.

Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкните Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра имен групп Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкните Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра имен групп Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

Появится новое окно «Свойства». Для начала выберите «Обновить запись связанного указателя (PTR)». Затем выберите Применить > ОК.

Появится новое окно «Свойства». Для начала выберите «Обновить запись связанного указателя (PTR)». Затем выберите Применить > ОК.