Windows server 2018 r2 radius server: Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Содержание

Сервер политики сети | Microsoft Learn

-

Статья -

- Чтение занимает 11 мин

-

Область применения: Windows Server 2022, Windows Server 2016, Windows Server 2019

Этот раздел можно использовать для обзора сервера политики сети в Windows Server 2016 и Windows Server 2019. NPS устанавливается при установке политики сети и компонента службы Access (NPAS) в Windows Server 2016 и Server 2019.

Примечание

В дополнение к этому разделу доступна следующая документация по NPS.

- Передовые практики по работе с сервером политики сети

- Начало работы с сервером политики сети

- Планирование сервера политики сети

- Развертывание сервера политики сети

- Управление сервером политики сети

- Командлеты сервера политики сети (NPS) в Windows PowerShell для Windows Server 2016 и Windows 10

- Командлеты сервера политики сети (NPS) в Windows PowerShell для Windows Server 2012 R2 и Windows 8.

1

1 - Командлеты NPS в Windows PowerShell для Windows Server 2012 и Windows 8

Сервер сетевых политик (NPS) позволяет создавать и применять политики доступа к сети на уровне организации для проверки подлинности и авторизации сетевых подключений.

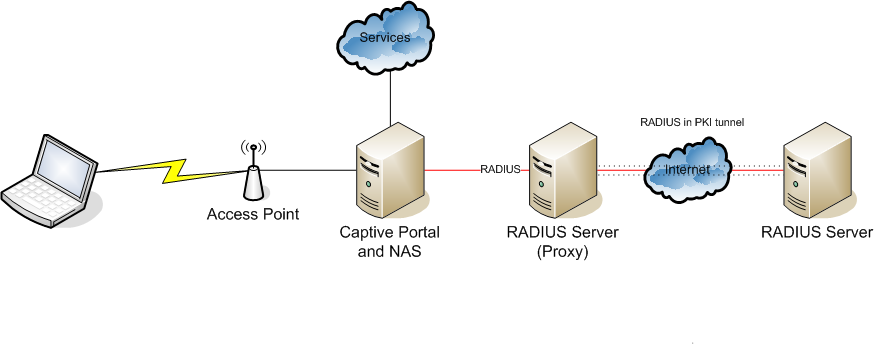

Вы также можете настроить NPS в качестве прокси-сервера службы удаленной проверки подлинности (RADIUS) для перенаправления запросов на подключение к удаленному NPS или другому серверу RADIUS, чтобы можно было сбалансировать запросы на подключение и перенаправить их в правильный домен для проверки подлинности и авторизации.

NPS позволяет централизованно настраивать проверку подлинности, авторизацию и учет сетевого доступа и управлять ими со следующими функциями:

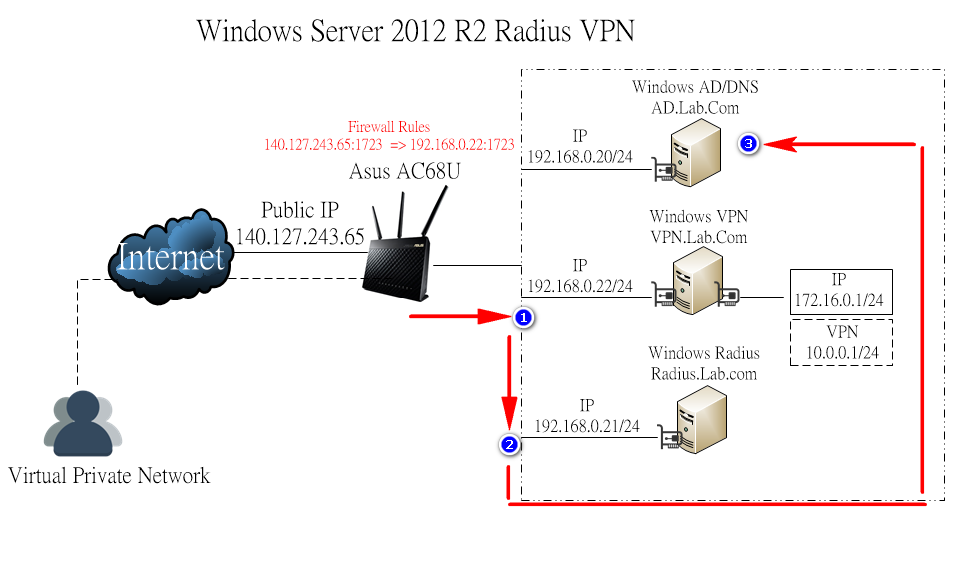

- СЕРВЕР RADIUS. NPS выполняет централизованную проверку подлинности, авторизацию и учет беспроводных подключений, проверки подлинности коммутатора, удаленного доступа и vpn-подключений. Если сервер политики сети используется в качестве RADIUS-сервера, серверы доступа к сети, например точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети.

Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. на сервере RADIUS.

Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. на сервере RADIUS. - Прокси-сервер RADIUS. При использовании NPS в качестве прокси-сервера RADIUS вы настраиваете политики запросов на подключение, которые сообщают NPS, какие запросы на подключение будут пересылаться на другие серверы RADIUS и на какие серверы RADIUS требуется переадресовать запросы на подключение. На сервере политики сети можно также настроить переадресацию данных учета для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов. Сведения о настройке NPS в качестве прокси-сервера RADIUS см. в следующих разделах. Дополнительные сведения см. в разделе RADIUS-прокси.

- Настройка политик запросов на подключение

- Учет RADIUS.

Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе журналов NPS.

Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе журналов NPS.

Важно!

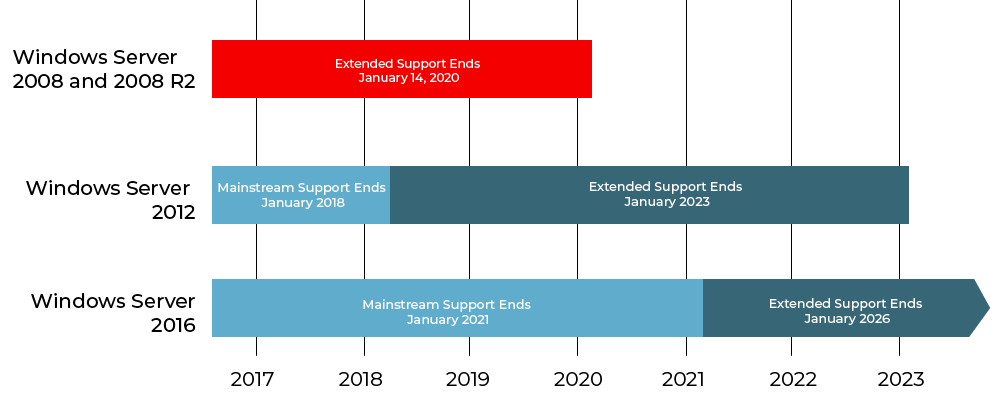

Защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол авторизации учетных данных узла (HCAP) устарели в Windows Server 2012 R2 и недоступны в Windows Server 2016. Если у вас есть развертывание NAP с использованием операционных систем, предшествующих Windows Server 2016, развертывание NAP невозможно перенести в Windows Server 2016.

NPS можно настроить с помощью любого сочетания этих функций. Например, можно настроить один NPS в качестве сервера RADIUS для VPN-подключений, а также в качестве прокси-сервера RADIUS для пересылки некоторых запросов на подключение к членам удаленной группы серверов RADIUS для проверки подлинности и авторизации в другом домене.

выпуски Windows Server и NPS

NPS предоставляет различные функциональные возможности в зависимости от выпуска Windows Server, который вы устанавливаете.

Windows Server 2016 или Windows Server 2019 Standard/Datacenter Edition

С помощью NPS в Windows Server 2016 Standard или Datacenter можно настроить неограниченное количество клиентов RADIUS и удаленных групп серверов RADIUS. Кроме того, можно настроить клиенты RADIUS, указав диапазон IP-адресов.

Примечание

Функция политики сети WIndows и службы Access недоступна в системах, установленных с параметром установки основных серверных компонентов.

В следующих разделах содержатся более подробные сведения о NPS в качестве сервера RADIUS и прокси-сервера.

СЕРВЕР RADIUS и прокси-сервер

NPS можно использовать в качестве сервера RADIUS, прокси-сервера RADIUS или обоих.

сервер RADIUS;

NPS — это реализация стандарта RADIUS корпорации Майкрософт, заданного целевой группой интернет-инженеров (IETF) в RFCs 2865 и 2866. Как сервер RADIUS, NPS выполняет централизованную проверку подлинности подключения, авторизацию и учет многих типов сетевого доступа, включая беспроводной, аутентификирующий коммутатор, удаленный доступ к телефонным подключениям и виртуальной частной сети (VPN) и подключения маршрутизатора к маршрутизатору.

Примечание

Сведения о развертывании NPS в качестве сервера RADIUS см. в разделе «Развертывание сервера политики сети».

NPS позволяет использовать разнородный набор беспроводных устройств, коммутаторов, оборудования для удаленного доступа или VPN. NPS можно использовать со службой удаленного доступа, доступной в Windows Server 2016.

NPS использует домен доменные службы Active Directory (AD DS) или локальную базу данных учетных записей пользователей диспетчера учетных записей безопасности (SAM) для проверки подлинности учетных данных пользователя для попыток подключения. Если сервер под управлением NPS является членом домена AD DS, NPS использует службу каталогов в качестве базы данных учетной записи пользователя и является частью решения единого входа. Тот же набор учетных данных используется для управления доступом к сети (аутентификации и авторизации доступа к сети) и входа в домен AD DS.

Примечание

NPS использует свойства учетной записи пользователя и политик сети для авторизации подключения.

Поставщики услуг Интернета и организации, поддерживающие сетевой доступ, сталкиваются с повышенной проблемой управления всеми типами сетевого доступа из одной точки администрирования независимо от типа используемого оборудования доступа к сети. Стандарт RADIUS поддерживает эту функциональность как в однородных, так и в разнородных средах. RADIUS — это протокол клиентского сервера, который позволяет оборудованию сетевого доступа (используемому в качестве клиентов RADIUS) отправлять запросы проверки подлинности и учета на сервер RADIUS.

Сервер RADIUS имеет доступ к сведениям учетной записи пользователя и может проверять учетные данные проверки подлинности сетевого доступа. Если учетные данные пользователя проходят проверку подлинности и попытка подключения авторизована, сервер RADIUS разрешает доступ пользователей на основе указанных условий, а затем регистрирует подключение к сетевому доступу в журнал учета. Использование RADIUS позволяет собирать и обслуживать данные проверки подлинности пользователей сетевого доступа, авторизации и учета в центральном расположении, а не на каждом сервере доступа.

Использование NPS в качестве сервера RADIUS

NPS можно использовать в качестве сервера RADIUS, если:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетной записи пользователя для клиентов доступа.

- Удаленный доступ используется на нескольких серверах с телефонным подключением, VPN-серверах или маршрутизаторах с телефонным подключением и требуется централизировать как конфигурацию политик сети, так и ведение журнала подключений и учет.

- Вы выполняете аутсорсинг подключения, VPN или беспроводного доступа к поставщику услуг. Серверы доступа используют RADIUS для проверки подлинности и авторизации подключений, выполняемых членами вашей организации.

- Вы хотите централизировать проверку подлинности, авторизацию и учет разнородного набора серверов доступа.

На следующем рисунке показан NPS в качестве сервера RADIUS для различных клиентов доступа.

RADIUS-прокси

В качестве прокси-сервера RADIUS NPS пересылает сообщения проверки подлинности и учета на NPS и другие серверы RADIUS. NPS можно использовать в качестве прокси-сервера RADIUS, чтобы обеспечить маршрутизацию сообщений RADIUS между клиентами RADIUS (также называемыми серверами сетевого доступа) и серверами RADIUS, которые выполняют проверку подлинности пользователей, авторизацию и учет попытки подключения.

NPS можно использовать в качестве прокси-сервера RADIUS, чтобы обеспечить маршрутизацию сообщений RADIUS между клиентами RADIUS (также называемыми серверами сетевого доступа) и серверами RADIUS, которые выполняют проверку подлинности пользователей, авторизацию и учет попытки подключения.

При использовании в качестве прокси-сервера RADIUS NPS — это центральная точка переключения или маршрутизации, через которую осуществляется доступ RADIUS и поток сообщений бухгалтерского учета. NPS записывает сведения в журнал бухгалтерского учета о пересылаемых сообщениях.

Использование NPS в качестве прокси-сервера RADIUS

NPS можно использовать в качестве прокси-сервера RADIUS, если:

- Вы являетесь поставщиком услуг, который предлагает услуги по подключению к телефонной сети, VPN или беспроводной сети нескольким клиентам. Ваши naSs отправляют запросы на подключение к прокси-серверу RADIUS NPS. В зависимости от части области имени пользователя в запросе на подключение прокси-сервер NPS RADIUS перенаправит запрос подключения на сервер RADIUS, обслуживаемый клиентом, и может пройти проверку подлинности и авторизовать попытку подключения.

- Вы хотите предоставить проверку подлинности и авторизацию для учетных записей пользователей, которые не являются членами домена, в котором NPS является членом или другим доменом с двусторонним доверием к домену, в котором NPS является участником. Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо настройки серверов доступа для отправки запросов на подключение к серверу RADIUS NPS их можно настроить для отправки запросов на подключение к прокси-серверу RADIUS NPS. Прокси-сервер RADIUS NPS использует часть имени области имени пользователя и перенаправляет запрос на NPS в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу можно пройти проверку подлинности для NAS в другом домене или лесу.

- Вы хотите выполнить проверку подлинности и авторизацию с помощью базы данных, которая не является Windows учетной записью. В этом случае запросы на подключение, соответствующие указанному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данным авторизации.

Примерами других пользовательских баз данных являются службы каталогов Novell (NDS) и базы данных язык SQL (SQL).

Примерами других пользовательских баз данных являются службы каталогов Novell (NDS) и базы данных язык SQL (SQL). - Требуется обработать большое количество запросов на подключение. В этом случае вместо настройки клиентов RADIUS для балансировки баланса между своими запросами подключения и учета на нескольких серверах RADIUS можно настроить их для отправки запросов на подключение и учет на прокси-сервер NPS RADIUS. Прокси-сервер RADIUS NPS динамически балансирует нагрузку запросов на подключение и учет на нескольких серверах RADIUS и увеличивает обработку большого количества клиентов RADIUS и проверки подлинности в секунду.

- Вы хотите предоставить проверку подлинности и авторизацию RADIUS для поставщиков услуг аутсорсинга и свести к минимуму конфигурацию брандмауэра интрасети. Брандмауэр интрасети находится между сетью периметра (сеть между интрасетью и Интернетом) и интрасетью. Разместив NPS в сети периметра, брандмауэр между сетью периметра и интрасетью должен разрешить трафик между NPS и несколькими контроллерами домена.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими NPS в интрасети.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими NPS в интрасети.

На следующем рисунке показан NPS в качестве прокси-сервера RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации также могут передавать инфраструктуру удаленного доступа поставщику услуг, сохраняя при этом контроль над проверкой подлинности, авторизацией и учетом пользователей.

Конфигурации NPS можно создать для следующих сценариев:

- Беспроводной доступ

- Удаленный доступ к удаленному подключению или виртуальной частной сети (VPN) организации

- Внешний телефонный или беспроводной доступ

- Доступ к Интернету

- Прошедший проверку подлинности доступ к ресурсам экстрасети для бизнес-партнеров

Примеры конфигурации сервера RADIUS и RADIUS-прокси

В следующих примерах конфигурации показано, как настроить NPS в качестве сервера RADIUS и прокси-сервера RADIUS.

NPS в качестве сервера RADIUS. В этом примере NPS настраивается как RADIUS-сервер, политика запроса на подключение по умолчанию является единственной настроенной политикой, и все запросы на подключение обрабатываются локальным NPS. NPS может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене NPS и доверенных доменах.

NPS в качестве прокси-сервера RADIUS. В этом примере NPS настраивается как прокси-сервер RADIUS, который перенаправит запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. Политика запроса на подключение по умолчанию удаляется, и для переадресации запросов на каждый из двух недоверенных доменов создаются две новые политики запросов на подключение. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере.

NPS в качестве сервера RADIUS и прокси-сервера RADIUS. Помимо политики запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запроса на подключение, которая перенаправляет запросы на подключение к NPS или другому серверу RADIUS в недоверенном домене. Эта вторая политика называется политикой прокси-сервера. В этом примере политика прокси-сервера сначала отображается в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси-сервера, запрос на подключение перенаправится на сервер RADIUS в удаленной группе серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запроса на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни той или иной политике, он удаляется.

Эта вторая политика называется политикой прокси-сервера. В этом примере политика прокси-сервера сначала отображается в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси-сервера, запрос на подключение перенаправится на сервер RADIUS в удаленной группе серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запроса на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни той или иной политике, он удаляется.

NPS в качестве сервера RADIUS с удаленными серверами бухгалтерского учета. В этом примере локальная NPS не настроена для учета, а политика запроса на подключение по умолчанию изменена, чтобы сообщения учета RADIUS перенаправлялись на NPS или другой сервер RADIUS в удаленной группе серверов RADIUS. Хотя учетные сообщения пересылаются, сообщения проверки подлинности и авторизации не пересылаются, а локальный NPS выполняет эти функции для локального домена и всех доверенных доменов.

NPS с удаленным RADIUS для Windows сопоставления пользователей. В этом примере NPS выступает как в качестве сервера RADIUS, так и в качестве прокси-сервера RADIUS для каждого отдельного запроса подключения путем перенаправления запроса проверки подлинности на удаленный сервер RADIUS при использовании локальной учетной записи пользователя Windows для авторизации. Эта конфигурация реализуется путем настройки удаленного RADIUS для Windows атрибут сопоставления пользователей в качестве условия политики запроса подключения. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS с тем же именем, что и учетная запись удаленного пользователя, для которой выполняется проверка подлинности удаленным сервером RADIUS.)

Конфигурация

Чтобы настроить NPS в качестве сервера RADIUS, можно использовать стандартную конфигурацию или расширенную конфигурацию в консоли NPS или в диспетчер сервера. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную конфигурацию.

Стандартная конфигурация

В стандартной конфигурации мастера предоставляются для настройки NPS для следующих сценариев:

- RADIUS-сервер для подключения к телефонным подключениям или VPN

- RADIUS-сервер для беспроводных или проводных подключений 802.1 X

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев и щелкните ссылку, которая откроет мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете NPS в качестве сервера RADIUS или прокси-сервера RADIUS.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с расширенной конфигурацией , чтобы развернуть этот раздел.

Предоставляются следующие дополнительные элементы конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, политику сети и учет RADIUS.

Инструкции по созданию этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка политик сети

- Настройка учета сервера политики сети

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных серверов RADIUS и политики запросов на подключение.

Инструкции по созданию этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка групп удаленных серверов RADIUS

- Настройка политик запросов на подключение

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии с вашими требованиями, независимо от того, используется ли NPS в качестве сервера RADIUS, прокси-сервера или любого сочетания этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо настроить события, которые вы хотите регистрировать и просматривать с помощью Просмотр событий, а затем определить, какие другие сведения необходимо регистрировать. Кроме того, необходимо решить, следует ли регистрировать данные проверки подлинности и учета пользователей в текстовые файлы журнала, хранящиеся на локальном компьютере, или в базу данных SQL Server на локальном компьютере или удаленном компьютере.

Кроме того, необходимо решить, следует ли регистрировать данные проверки подлинности и учета пользователей в текстовые файлы журнала, хранящиеся на локальном компьютере, или в базу данных SQL Server на локальном компьютере или удаленном компьютере.

Дополнительные сведения см. в разделе «Настройка учета сервера политики сети».

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Если в организации имеется большое количество сетевых устройств, таких как маршрутизаторы, коммутаторы, сетевые принтеры, контроллеры управления ИБП и др., – рано или поздно может встать вопрос о централизации управления этими устройствами. Понятие централизации управления в данном контексте является очень широким и мы в данной заметке рассмотрим одну из его составляющих – централизация функций аутентификации/авторизации/контроля доступа к этим устройствам. Реализацию этих функций можно найти в программных и программно-аппаратных вариантах у разных производителей оборудования, но если речь идёт об унификации этих функций в парке устройств разных производителей, — на помощь нам приходит протокол RADIUS. Любой уважающий себя производитель сетевого оборудования имеет на сегодня для своих устройств поддержку этого протокола.

Любой уважающий себя производитель сетевого оборудования имеет на сегодня для своих устройств поддержку этого протокола.

Рассмотрим на практике случай, когда в организации имеется некоторое количество источников бесперебойного питания (ИБП) фирмы APC с установленными в них контроллерами управления APC Web/SNMP Management card.

Для сетевого доступа на каждый из таких контроллеров, как правило, используются встроенные в эти контроллеры учетные записи пользователей трёх категорий доступа:

- Полный административный доступ

- Доступ на чтение с функциями управления клиентами ИБП

- Доступ “только на чтение”

Встроенная в эти контроллеры поддержка протокола RADIUS позволит нам использовать вместо встроенной аутентификации аутентификацию на основе учетных записей Active Directory. Чтобы реализовать этот механизм поэтапно рассмотрим процесс установки/настройки сервера RADIUS на базе Windows Server 2008 R2 и последующей настройки ИБП.В качестве аппаратных исходных данных будут выступать ИБП APC с установленными контроллерами управления:

APC AP9619 Web/SNMP Management card

Hardware Revision: A10

Application Module — sumx — v3. 7.2 — 02/02/2010

7.2 — 02/02/2010

APC OS (AOS) — aos — v3.7.3 — 02/02/2010

Этап #1. Установка и активация сервера RADIUS

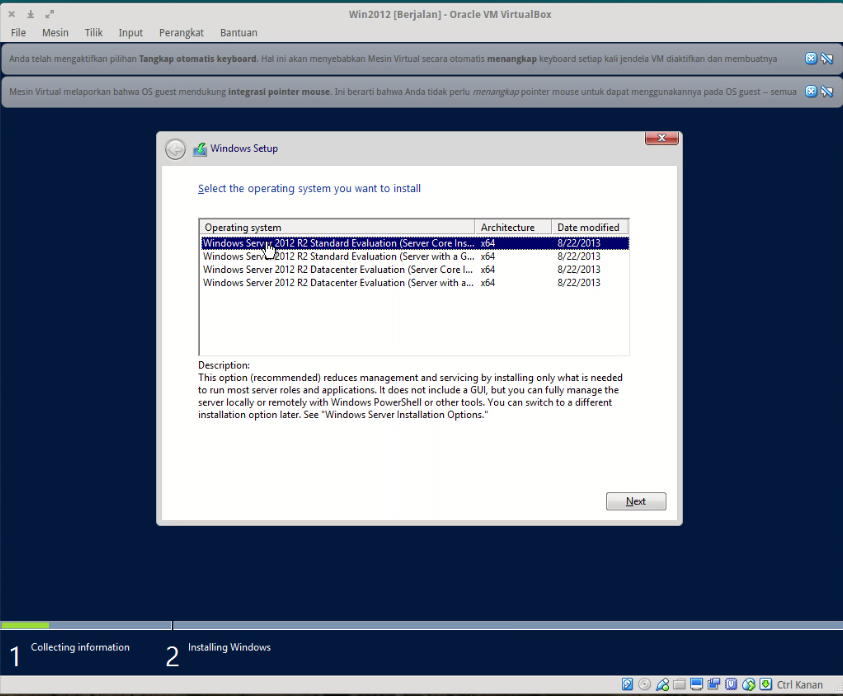

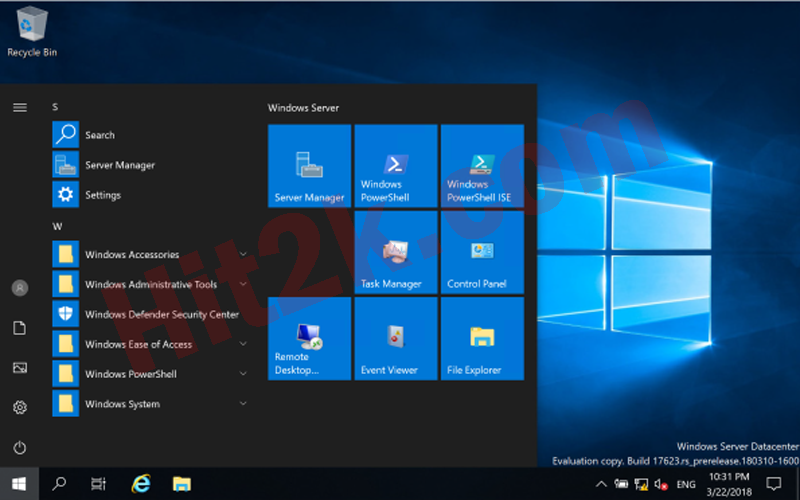

Итак, поднимаем виртуальный сервер с Windows Server 2008 R2 SP1 на борту, устанавливаем на него все текущие обновления с WSUS. В нашем случае имя сервера будет KOM-AD01-NPS01.

На этом сервере открываем оснастку Server Manager, переходим в раздел Roles и в секции Role Summary вызываем мастер добавления ролей — Add Roles

В открывшемся мастере на шаге выбора ролей отмечаем роль Network Policy and Access Services.

На шаге выбора служб роли в нашей ситуации достаточно будет выбрать только службу Network Policy Server.

После того как установка роли успешно завершена, открываем оснастку Network Policy Server (nps.msc) через Панель управления > Administrative Tools

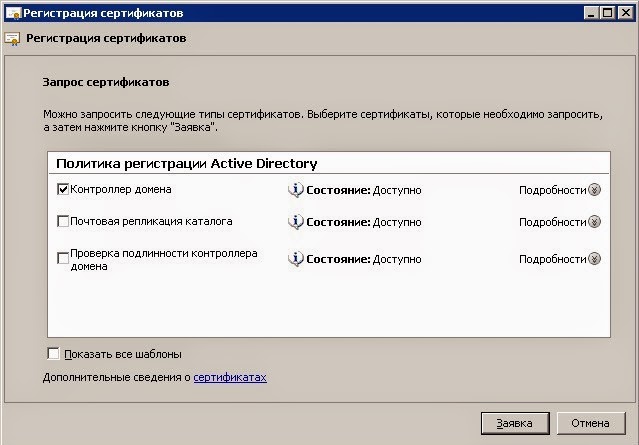

Для начала использования нужных нам функций сервера в доменной инфраструктуре необходимо провести его регистрацию в AD. Для этого в корне консоли правой кнопкой мыши откроем контекстное меню и выберем пункт меню Register server in Active Directory

Для этого в корне консоли правой кнопкой мыши откроем контекстное меню и выберем пункт меню Register server in Active Directory

При этом мы должны подтвердить наше намерение дать серверу полномочия в домене на чтение свойств учётных записей пользователей, касающихся удалённого доступа.

Этап #2. Добавление клиентов на сервер RADIUS

Теперь нам нужно внести на наш NPS сервер информацию о всех наших клиентах RADIUS. Для этого в дереве консоли NPS развернём раздел RADIUS Clients and Servers и на элементе RADIUS Clients откроем контекстное меню и выберем пункт New

В открывшемся диалоговом окне заполним поля Friendly name и Client address (IP or DNS) указав имя которое мы зарегистрировали предварительно в DNS для контроллера управления одного конкретно взятого ИБП.

Значение поля “Friendly name” может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа — Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа — Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

В поля Shared Secret и Confirm shared secret введём пароль, который будет прописан в настройках UPS контроллера для подключения к серверу RADIUS.

Переключимся на закладку Advanced и выберем в списке вендоров оборудования RADIUS Standard, так как APC не представлен в этом списке.

Этап #3. Создание групп доступа в домене

Для того чтобы в дальнейшем настроить политики доступа, которые будут опираться на доменную аутентификацию, нам нужно создать в домене соответствующие локальные группы безопасности, в которые буду включены пользователи, которым можно будет получать доступ к контроллерам управления ИБП.

Так как контроллеры APC, как отмечалось ранее ранее, поддерживают три основные роли доступа, возможно будет удобно создать три соответствующие группы безопасности. При этом, стоит обратить внимание на то, что для пользователей, которые будут включаться в эти группы должно быть установлено разрешение в домене, дающее право удалённого доступа.

Этап #4. Создание политик доступа на сервере RADIUS

С помощью политик доступа мы произведём связку созданных ранее записей о клиентах RADIUS и доменных групп безопасности, определяющих уровень доступа к контроллерам ИБП. То есть в нашем случае будет создано три политики доступа.

Итак, создадим первую политику, определяющую полный административный доступ к контроллеру ИБП. В дереве консоли NPS в разделе Policies > Network Policies откроем контекстное меню и выберем пункт New.

В открывшемся мастере создания политики введём название создаваемой политики (пусть например оно будет созвучно с группой доступа) и выберем тип соединения Unspecified

На следующем шаге Specify conditions нам нужно добавить условия при которых будет применяться данная политика RADIUS. Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. Через кнопку Add добавим сначала условие выбрав тип Windows Group

Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. Через кнопку Add добавим сначала условие выбрав тип Windows Group

В открывшемся окне добавления групп добавим сделанную ранее в домене группу безопасности которая будет служить для предоставления административного доступа. Здесь важно понимать, что использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности.

Затем добавим второе условие по свойству Client Friendly Name

В качестве значения можно использовать как конкретные “Friendly name” устройств так и их маску, например в нашем случае политика будет применяться ко всем клиентам RADIUS у которых в свойствах атрибута “Friendly name” указано значение начинающееся с “KOM-AD01-UP”

В итоге, в нашем случае, список условий будет выглядеть так:

На следующем шаге Specify Access Permission укажем, что данная политика является политикой, разрешающей доступ — Access granted

На следующем шаге Configure Authentication Methods отключим все методы аутентификации и включим метод Unencrypted authentication (PAP, SPAP), так как контроллеры ИБП APC в нашем случае поддерживают только этот метод.

При этом мы получим предупреждение о том, что выбранный метод является не безопасным и для того, чтобы оставить выбор в силе, нужно нажать — No.

На следующем шаге настройки дополнительных ограничений Configure Constraints можно ничего не изменять

На шаге конфигурационных настроек Configure Settings в разделе настроек стандартных атрибутов RADIUS удалим имеющиеся по умолчанию там два атрибута и добавим новый по кнопке Add.

В открывшемся окне выбора стандартных атрибутов, выберем Service-Type и нажмём Add.

Переключатель значения атрибута Attribute value установим в положение Others и из выпадающего списка выберем значение Administrative

В итоге список стандартных атрибутов RADIUS в нашем случае будет иметь только одну позицию:

После этого перейдём на шаг завершения создания новой политики доступа, получив сводную информацию о заданных нами настройках.

По аналогии создаём вторую политику с доступом на чтение с функциями управления клиентами ИБП и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Login

Затем так же создаём третью политику с доступом “только на чтение” и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Authorize only

При создании и планировании политик обратите внимание на то что имеет значение их порядок. Политики обрабатываются сверху вниз, и когда получается что все условия в очередной политике соблюдены, их дальнейшая обработка прекращается. То есть с точки зрения безопасности и разруливания конфликтов между политиками правильней будет располагать политики в порядке возрастания административных полномочий.

Этап #5. Настройка контроллеров управления ИБП APC

Подключаемся к контроллеру управления ИБП APC например через Web-интерфейс используя его встроенную учетную запись администратора, переходим на закладку Administration > Security > Remote Users Authentication и включаем опцию RADIUS, then Local Authentication

Включение этой опции позволит нам в качестве основного режима аутентификации использовать наш сервер RADIUS, а в случае его недоступности (например в случае остановки службы) будет активироваться режим локальной аутентификации.

В настройках RADIUS указываем имя нашего сервера NPS и пароль, который мы использовали ранее в консоли NPS когда создавали запись об этом клиенте RADIUS.

При этом надо понимать, что если мы указываем имя а не IP-адрес сервера, в настройках контроллера должны быть прописаны работающие сервера DNS, чтобы контроллер мог корректно разрешать указанное нами имя сервера NPS в его IP-адрес. Так же при настройке интерфейсов управления контроллера ИБП важно включить функции шифрования трафика, например использовать HTTPS вместо HTTP или SSH вместо Telnet, так как при новых настройках в процессе аутентификации по сети на устройство будут передаваться учетные данные доменных пользователей.

Итак, после сохранения настроек выполняем выход из сеанса администрирования контроллером ИБП и входим заново используя доменную учетную запись (без доменных префиксов)

Если мы всё сделали правильно, то успешно пройдём авторизацию на нашем RADUIS сервере и в соответствии с нашими политиками доступа NPS получим определённый набор полномочий на контроллере ИБП. На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

Помимо этого на нашем NPS сервере RADIUS в системном журнале Security будут зарегистрированы события прохождения авторизации с соответствующими кодами, например:

Сервер сетевой политики (NPS) | Microsoft Learn

- Статья

- 12 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2016, Windows Server 2019

Этот раздел можно использовать для обзора Network Policy Server в Windows Server 2016 и Windows Server 2019.. NPS устанавливается при установке функции сетевой политики и служб доступа (NPAS) в Windows Server 2016 и Server 2019.

Примечание

В дополнение к этому разделу доступна следующая документация по NPS.

- Рекомендации по серверу политики сети

- Начало работы с сервером политики сети

- Сервер сетевой политики планирования

- Развернуть сервер политики сети

- Управление сервером сетевой политики

- Командлеты Network Policy Server (NPS) в Windows PowerShell для Windows Server 2016 и Windows 10

- Командлеты Network Policy Server (NPS) в Windows PowerShell для Windows Server 2012 R2 и Windows 8.1

- Командлеты NPS в Windows PowerShell для Windows Server 2012 и Windows 8

Сервер политик сети (NPS) позволяет создавать и применять политики доступа к сети для всей организации для проверки подлинности и авторизации запросов на подключение.

Вы также можете настроить сервер политики сети в качестве прокси-сервера службы удаленной аутентификации пользователей (RADIUS) для пересылки запросов на подключение на удаленный сервер политики сети или другой сервер RADIUS, чтобы можно было сбалансировать нагрузку запросов на подключение и перенаправить их в правильный домен для проверки подлинности и авторизация.

NPS позволяет централизованно настраивать и управлять проверкой подлинности, авторизацией и учетом доступа к сети с помощью следующих функций:

- RADIUS-сервер . Сервер политики сети выполняет централизованную проверку подлинности, авторизацию и учет для беспроводных сетей, коммутаторов с проверкой подлинности, подключений удаленного доступа и виртуальных частных сетей (VPN). При использовании NPS в качестве RADIUS-сервера вы настраиваете серверы сетевого доступа, такие как точки беспроводного доступа и VPN-серверы, в качестве RADIUS-клиентов в NPS. Вы также настраиваете сетевые политики, которые NPS использует для авторизации запросов на подключение, и можете настроить учет RADIUS, чтобы NPS регистрировал учетную информацию в файлах журнала на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. в разделе Сервер RADIUS.

- RADIUS-прокси . Когда вы используете сервер политики сети в качестве прокси-сервера RADIUS, вы настраиваете политики запросов на подключение, которые сообщают серверу политики сети, какие запросы на подключение следует перенаправлять на другие серверы RADIUS и на какие серверы RADIUS вы хотите перенаправлять запросы на подключение.

Вы также можете настроить NPS для пересылки данных учета для регистрации одним или несколькими компьютерами в группе удаленных серверов RADIUS. Чтобы настроить NPS в качестве прокси-сервера RADIUS, см. следующие разделы. Дополнительные сведения см. в разделе прокси-сервер RADIUS.

Вы также можете настроить NPS для пересылки данных учета для регистрации одним или несколькими компьютерами в группе удаленных серверов RADIUS. Чтобы настроить NPS в качестве прокси-сервера RADIUS, см. следующие разделы. Дополнительные сведения см. в разделе прокси-сервер RADIUS.- Настройка политик запросов на подключение

- РАДИУС учета . Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе Ведение журнала NPS.

Важно

Защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол авторизации учетных данных хоста (HCAP) устарели в Windows Server 2012 R2 и недоступны в Windows Server 2016. Если у вас есть развертывание NAP при использовании операционных систем более ранних версий, чем Windows Server 2016, вы не можете перенести развертывание NAP на Windows Server 2016.

Вы можете настроить NPS с любой комбинацией этих функций. Например, вы можете настроить один NPS в качестве сервера RADIUS для VPN-подключений, а также в качестве прокси-сервера RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене.

Например, вы можете настроить один NPS в качестве сервера RADIUS для VPN-подключений, а также в качестве прокси-сервера RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене.

Выпуски Windows Server и NPS

Сервер политики сети предоставляет различные функции в зависимости от установленного выпуска Windows Server.

Windows Server 2016 или Windows Server 2019Standard/Datacenter Edition

С помощью NPS в Windows Server 2016 Standard или Datacenter можно настроить неограниченное количество клиентов RADIUS и групп удаленных серверов RADIUS. Кроме того, вы можете настроить клиентов RADIUS, указав диапазон IP-адресов.

Примечание

Функция сетевых политик и служб доступа WIndows недоступна в системах, установленных с вариантом установки Server Core.

В следующих разделах представлена более подробная информация о сервере политики сети в качестве сервера RADIUS и прокси-сервера.

RADIUS-сервер и прокси-сервер

NPS можно использовать в качестве RADIUS-сервера, RADIUS-прокси или того и другого.

RADIUS-сервер

NPS — это реализация Майкрософт стандарта RADIUS, указанная Инженерной группой Интернета (IETF) в документах RFC 2865 и 2866. В качестве RADIUS-сервера NPS выполняет централизованную аутентификацию подключений, авторизацию и учет для многих типов доступ к сети, включая беспроводную связь, коммутатор с проверкой подлинности, коммутируемый доступ и удаленный доступ к виртуальной частной сети (VPN), а также соединения маршрутизатор-маршрутизатор.

Примечание

Сведения о развертывании NPS в качестве сервера RADIUS см. в разделе Развертывание сервера политик сети.

NPS позволяет использовать разнородный набор оборудования для беспроводной связи, коммутаторов, удаленного доступа или VPN. Вы можете использовать NPS со службой удаленного доступа, которая доступна в Windows Server 2016.

NPS использует домен доменных служб Active Directory (AD DS) или локальную базу данных учетных записей пользователей Security Accounts Manager (SAM) для аутентификации учетных данных пользователя для подключения. попытки. Когда сервер, на котором работает NPS, является членом домена AD DS, NPS использует службу каталогов в качестве своей базы данных учетных записей пользователей и является частью решения единого входа. Один и тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

попытки. Когда сервер, на котором работает NPS, является членом домена AD DS, NPS использует службу каталогов в качестве своей базы данных учетных записей пользователей и является частью решения единого входа. Один и тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

Примечание

NPS использует свойства удаленного доступа учетной записи пользователя и сетевых политик для авторизации подключения.

Поставщики услуг Интернета (ISP) и организации, обеспечивающие доступ к сети, сталкиваются с повышенной проблемой управления всеми типами доступа к сети из единой точки администрирования, независимо от типа используемого оборудования для доступа к сети. Стандарт RADIUS поддерживает эту функциональность как в гомогенных, так и в гетерогенных средах. RADIUS — это протокол клиент-сервер, который позволяет оборудованию доступа к сети (используемому в качестве клиентов RADIUS) отправлять запросы аутентификации и учета на сервер RADIUS.

Сервер RADIUS имеет доступ к информации об учетной записи пользователя и может проверять учетные данные для аутентификации при доступе к сети. Если учетные данные пользователя аутентифицированы и попытка подключения разрешена, сервер RADIUS разрешает доступ пользователя на основе заданных условий, а затем регистрирует подключение к сети в журнале учета. Использование RADIUS позволяет собирать и поддерживать данные аутентификации, авторизации и учета пользователей сетевого доступа в центральном расположении, а не на каждом сервере доступа.

Использование NPS в качестве RADIUS-сервера

Вы можете использовать NPS в качестве RADIUS-сервера, когда:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетных записей пользователей для клиентов доступа.

- Вы используете удаленный доступ на нескольких серверах коммутируемого доступа, VPN-серверах или маршрутизаторах вызова по требованию и хотите централизовать как настройку сетевых политик, так и регистрацию подключений и учет.

- Вы передаете удаленный доступ, VPN или беспроводной доступ поставщику услуг. Серверы доступа используют RADIUS для проверки подлинности и авторизации соединений, установленных членами вашей организации.

- Вы хотите централизовать аутентификацию, авторизацию и учет для разнородного набора серверов доступа.

На следующем рисунке NPS показан как RADIUS-сервер для различных клиентов доступа.

Прокси-сервер RADIUS

В качестве прокси-сервера RADIUS сервер политики сети пересылает сообщения проверки подлинности и учета на сервер политики сети и другие серверы RADIUS. Вы можете использовать NPS в качестве прокси-сервера RADIUS, чтобы обеспечить маршрутизацию сообщений RADIUS между клиентами RADIUS (также называемыми серверами доступа к сети) и серверами RADIUS, которые выполняют проверку подлинности пользователя, авторизацию и учет попытки подключения.

При использовании в качестве прокси-сервера RADIUS сервер политики сети является центральной точкой коммутации или маршрутизации, через которую проходят сообщения доступа и учета RADIUS. Сервер политики сети записывает в журнал учета информацию о пересылаемых сообщениях.

Сервер политики сети записывает в журнал учета информацию о пересылаемых сообщениях.

Использование сервера политики сети в качестве прокси-сервера RADIUS

Вы можете использовать сервер политики сети в качестве прокси-сервера RADIUS в следующих случаях:

- Вы являетесь поставщиком услуг, который предлагает удаленные услуги коммутируемого доступа, VPN или доступа к беспроводной сети нескольким клиентам. Ваши NAS отправляют запросы на подключение к прокси-серверу NPS RADIUS. На основе части области имени пользователя в запросе на подключение прокси-сервер NPS RADIUS перенаправляет запрос на подключение на сервер RADIUS, который обслуживается клиентом, и может аутентифицировать и авторизовать попытку подключения.

- Вы хотите обеспечить проверку подлинности и авторизацию для учетных записей пользователей, которые не являются членами домена, членом которого является сервер политики сети, или другого домена, который имеет двустороннее доверие с доменом, членом которого является сервер политики сети.

Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу NPS RADIUS, вы можете настроить их для отправки запросов на подключение к прокси-серверу NPS RADIUS. Прокси-сервер NPS RADIUS использует часть имени области имени пользователя и перенаправляет запрос серверу политики сети в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут быть аутентифицированы для NAS в другом домене или лесу.

Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу NPS RADIUS, вы можете настроить их для отправки запросов на подключение к прокси-серверу NPS RADIUS. Прокси-сервер NPS RADIUS использует часть имени области имени пользователя и перенаправляет запрос серверу политики сети в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут быть аутентифицированы для NAS в другом домене или лесу. - Вы хотите выполнить аутентификацию и авторизацию, используя базу данных, которая не является базой данных учетных записей Windows. В этом случае запросы на подключение, соответствующие указанному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данных авторизации. Примеры других пользовательских баз данных включают службы каталогов Novell (NDS) и базы данных языка структурированных запросов (SQL).

- Вы хотите обработать большое количество запросов на подключение. В этом случае вместо того, чтобы настраивать RADIUS-клиенты так, чтобы они пытались сбалансировать свои запросы на подключение и учетные данные между несколькими серверами RADIUS, вы можете настроить их для отправки своих запросов на подключение и учетные данные на прокси-сервер NPS RADIUS. Прокси-сервер NPS RADIUS динамически распределяет нагрузку запросов на подключение и учетные данные между несколькими серверами RADIUS и увеличивает скорость обработки большого количества клиентов RADIUS и проверок подлинности в секунду.

- Вы хотите обеспечить аутентификацию и авторизацию RADIUS для внешних поставщиков услуг и свести к минимуму настройку брандмауэра интрасети. Брандмауэр интрасети находится между вашей сетью периметра (сеть между вашей интрасетью и Интернетом) и интрасетью. При размещении сервера политики сети в сети периметра брандмауэр между сетью периметра и интрасетью должен разрешать трафик между сервером политики сети и несколькими контроллерами домена.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешать только трафик RADIUS между прокси-сервером NPS и одним или несколькими NPS в вашей интрасети.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешать только трафик RADIUS между прокси-сервером NPS и одним или несколькими NPS в вашей интрасети.

На следующем рисунке NPS показан как прокси-сервер RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации также могут передавать инфраструктуру удаленного доступа на аутсорсинг поставщику услуг, сохраняя при этом контроль над аутентификацией, авторизацией и учетом пользователей.

Конфигурации NPS могут быть созданы для следующих сценариев:

- Беспроводной доступ

- Коммутируемый доступ организации или удаленный доступ к виртуальной частной сети (VPN)

- Аутсорсинг коммутируемого или беспроводного доступа

- Доступ в Интернет

- Аутентифицированный доступ к ресурсам экстрасети для деловых партнеров

Примеры конфигурации сервера RADIUS и прокси-сервера RADIUS

В следующих примерах конфигурации показано, как можно настроить NPS в качестве сервера RADIUS и прокси-сервера RADIUS.

NPS в качестве сервера RADIUS . В этом примере сервер политики сети настроен как сервер RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, и все запросы на подключение обрабатываются локальным сервером политики сети. NPS может аутентифицировать и авторизовать пользователей, чьи учетные записи находятся в домене NPS и в доверенных доменах.

NPS в качестве прокси-сервера RADIUS . В этом примере сервер политики сети настроен как прокси-сервер RADIUS, который перенаправляет запросы на подключение к группам удаленных серверов RADIUS в двух ненадежных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для пересылки запросов в каждый из двух ненадежных доменов. В этом примере сервер политики сети не обрабатывает запросы на подключение на локальном сервере.

NPS как сервер RADIUS, так и прокси-сервер RADIUS . В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение на сервер политики сети или другой сервер RADIUS в недоверенном домене. Эта вторая политика называется политикой прокси. В этом примере политика прокси появляется первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение на сервер политики сети или другой сервер RADIUS в недоверенном домене. Эта вторая политика называется политикой прокси. В этом примере политика прокси появляется первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

NPS в качестве сервера RADIUS с удаленными серверами учета . В этом примере локальный сервер политики сети не настроен для выполнения учета, а политика запросов на подключение по умолчанию изменена таким образом, что сообщения учета RADIUS перенаправляются на сервер политики сети или другой сервер RADIUS в группе удаленных серверов RADIUS. Хотя сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, и локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов.

Хотя сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, и локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов.

NPS с удаленным RADIUS и сопоставлением пользователей Windows . В этом примере NPS действует как сервер RADIUS и как прокси-сервер RADIUS для каждого отдельного запроса на подключение, перенаправляя запрос проверки подлинности на удаленный сервер RADIUS, используя для авторизации локальную учетную запись пользователя Windows. Эта конфигурация реализуется путем настройки атрибута Remote RADIUS to Windows User Mapping в качестве условия политики запросов на подключение. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS с тем же именем, что и у удаленной учетной записи пользователя, для которой удаленный сервер RADIUS выполняет аутентификацию.)

Конфигурация

Чтобы настроить NPS в качестве RADIUS-сервера, можно использовать либо стандартную, либо расширенную конфигурацию в консоли NPS или в диспетчере серверов. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную настройку.

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную настройку.

Стандартная конфигурация

В стандартной конфигурации предоставляются мастера, помогающие настроить NPS для следующих сценариев:

- RADIUS-сервер для подключений удаленного доступа или VPN

- RADIUS-сервер для беспроводных или проводных подключений 802.1X

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев и щелкните ссылку, открывающую мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете сервер политики сети в качестве сервера RADIUS или прокси-сервера RADIUS.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с Advanced Configuration , чтобы развернуть этот раздел.

Предусмотрены следующие элементы расширенной конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиентов RADIUS, сетевую политику и учет RADIUS.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка сетевых политик

- Настройка учета сервера политики сети

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных серверов RADIUS и политики запросов на подключение.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка групп удаленных серверов RADIUS

- Настройка политик запросов на подключение

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии со своими требованиями, используется ли NPS в качестве RADIUS-сервера, прокси-сервера или любой комбинации этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо указать, какие события вы хотите регистрировать и просматривать с помощью средства просмотра событий, а затем определить, какую другую информацию вы хотите регистрировать. Кроме того, вы должны решить, хотите ли вы регистрировать информацию об аутентификации и учетных данных пользователей в текстовых файлах журнала, хранящихся на локальном компьютере, или в базе данных SQL Server на локальном или удаленном компьютере.

Кроме того, вы должны решить, хотите ли вы регистрировать информацию об аутентификации и учетных данных пользователей в текстовых файлах журнала, хранящихся на локальном компьютере, или в базе данных SQL Server на локальном или удаленном компьютере.

Дополнительные сведения см. в разделе Настройка учета сервера политики сети.

Настройка клиентов RADIUS | Microsoft Узнайте

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

- Статья

- 6 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел можно использовать для настройки серверов доступа к сети в качестве клиентов RADIUS в NPS.

При добавлении в сеть нового сервера доступа к сети (сервера VPN, точки беспроводного доступа, коммутатора аутентификации или удаленного доступа) необходимо добавить сервер в качестве клиента RADIUS в NPS, а затем настроить клиент RADIUS на общайтесь с НПС.

Важно

Клиентские компьютеры и устройства, такие как ноутбуки, планшеты, телефоны и другие компьютеры с клиентскими операционными системами, не являются клиентами RADIUS. Клиенты RADIUS — это серверы доступа к сети, такие как точки беспроводного доступа, коммутаторы с поддержкой 802.1X, серверы виртуальной частной сети (VPN) и серверы коммутируемого доступа, поскольку они используют протокол RADIUS для связи с серверами RADIUS, такими как сервер политики сети. (NPS) серверов.

Этот шаг также необходим, если ваш сервер политики сети является членом группы удаленных серверов RADIUS, настроенной на прокси-сервере NPS. В этом случае помимо выполнения шагов этой задачи на прокси-сервере NPS необходимо выполнить следующие действия:

- На прокси-сервере NPS настройте группу удаленных серверов RADIUS, содержащую NPS.

- На удаленном NPS настройте прокси-сервер NPS в качестве клиента RADIUS.

Для выполнения процедур, описанных в этом разделе, в вашей сети должен быть физически установлен хотя бы один сервер сетевого доступа (VPN-сервер, точка беспроводного доступа, коммутатор с проверкой подлинности или сервер коммутируемого доступа) или прокси-сервер NPS.

Настройка сервера доступа к сети

Используйте эту процедуру для настройки серверов доступа к сети для использования с NPS. При развертывании серверов доступа к сети (NAS) в качестве клиентов RADIUS необходимо настроить клиентов для связи с NPS, где NAS настроены как клиенты.

Эта процедура содержит общие рекомендации по параметрам, которые следует использовать для настройки сетевых хранилищ; конкретные инструкции по настройке устройства, которое вы развертываете в сети, см. в документации по продукту NAS.

Для настройки сервера доступа к сети

- На NAS в настройках RADIUS выберите Аутентификация RADIUS на порте протокола дейтаграмм пользователя (UDP) 1812 и Учет RADIUS 9 010 810 на UDP порте.

- В Authentication server или RADIUS server укажите свой NPS по IP-адресу или полному доменному имени (FQDN) в зависимости от требований NAS.

- В Секрет или Общий секрет , введите надежный пароль. При настройке NAS в качестве RADIUS-клиента в NPS вы будете использовать тот же пароль, поэтому не забывайте его.

- Если вы используете PEAP или EAP в качестве метода аутентификации, настройте NAS на использование аутентификации EAP.

- Если вы настраиваете точку беспроводного доступа, в SSID укажите идентификатор набора служб (SSID), который представляет собой буквенно-цифровую строку, служащую именем сети. Это имя передается точками доступа беспроводным клиентам и отображается для пользователей в точках доступа Wi-Fi.

- Если вы настраиваете точку беспроводного доступа, в 802.1X и WPA включите аутентификацию IEEE 802.1X , если вы хотите развернуть PEAP-MS-CHAP v2, PEAP-TLS или EAP-TLS.

Добавьте сервер доступа к сети в качестве клиента RADIUS в NPS

Используйте эту процедуру, чтобы добавить сервер доступа к сети в качестве клиента RADIUS в NPS. Эту процедуру можно использовать для настройки NAS в качестве клиента RADIUS с помощью консоли NPS.

Чтобы выполнить эту процедуру, вы должны быть членом Администраторы группа.

Чтобы добавить сервер доступа к сети в качестве клиента RADIUS в NPS

- На NPS в диспетчере серверов щелкните Tools , а затем щелкните Network Policy Server . Откроется консоль NPS.

- В консоли NPS дважды щелкните Клиенты и серверы RADIUS . Щелкните правой кнопкой мыши Клиенты RADIUS и выберите Новый клиент RADIUS .

- В New RADIUS Client убедитесь, что Включить этот клиент RADIUS Установлен флажок.

- В поле Новый клиент RADIUS в поле Понятное имя введите отображаемое имя для NAS.

В поле Адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя (FQDN). Если вы вводите полное доменное имя, нажмите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с допустимым IP-адресом.

В поле Адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя (FQDN). Если вы вводите полное доменное имя, нажмите Подтвердить , если вы хотите убедиться, что имя правильное и сопоставляется с допустимым IP-адресом. - В New RADIUS Client , в Vendor укажите имя производителя NAS. Если вы не уверены в имени производителя NAS, выберите РАДИУС стандарт .

- В New RADIUS Client , в Shared secret выполните одно из следующих действий:

- Убедитесь, что выбрано Manual , а затем в поле Shared secret введите надежный пароль, который также введен на NAS. Повторно введите общий секрет в . Подтвердите общий секрет .

- Выберите Generate , а затем нажмите Generate для автоматического создания общего секрета. Сохраните сгенерированный общий секрет для настройки на NAS, чтобы он мог взаимодействовать с NPS.

- В Новый клиент RADIUS , в Дополнительные параметры , если вы используете какие-либо методы аутентификации, отличные от EAP и PEAP, и если ваш NAS поддерживает использование атрибута проверки подлинности сообщения, выберите Сообщения запроса доступа должны содержать атрибут проверки подлинности сообщения .

- Щелкните OK . Ваш NAS появится в списке клиентов RADIUS, настроенных на NPS.

Настройка клиентов RADIUS по диапазону IP-адресов в Windows Server 2016 Datacenter

Если вы используете Windows Server 2016 Datacenter, вы можете настроить RADIUS-клиенты в NPS по диапазону IP-адресов. Это позволяет одновременно добавлять большое количество клиентов RADIUS (например, точек беспроводного доступа) в консоль NPS, а не добавлять каждого клиента RADIUS по отдельности.

Вы не можете настроить клиентов RADIUS по диапазону IP-адресов, если вы используете NPS на Windows Server 2016 Standard.

Используйте эту процедуру для добавления группы серверов доступа к сети (NAS) в качестве клиентов RADIUS, для которых все настроены IP-адреса из одного диапазона IP-адресов.

Все клиенты RADIUS в диапазоне должны использовать одинаковую конфигурацию и общий секрет.

Для выполнения этой процедуры необходимо быть членом группы администраторов .

Настройка клиентов RADIUS по диапазону IP-адресов

- На NPS в диспетчере серверов щелкните Tools , а затем щелкните Network Policy Server . Откроется консоль NPS.

- В консоли NPS дважды щелкните Клиенты и серверы RADIUS . Щелкните правой кнопкой мыши Клиенты RADIUS , а затем щелкните Новый клиент RADIUS .

- В Новый клиент RADIUS , в Понятное имя введите отображаемое имя для коллекции NAS.

- В поле Адрес (IP или DNS) введите диапазон IP-адресов для клиентов RADIUS с использованием нотации бесклассовой междоменной маршрутизации (CIDR).

Например, если диапазон IP-адресов для NAS — 10.10.0.0, введите 10.10.0.0/16 .

Например, если диапазон IP-адресов для NAS — 10.10.0.0, введите 10.10.0.0/16 . - В Новый клиент RADIUS , в Vendor укажите имя производителя NAS. Если вы не уверены в имени производителя NAS, выберите RADIUS standard .

- В New RADIUS Client , в Shared secret выполните одно из следующих действий:

- Убедитесь, что выбрано Manual , а затем в поле Shared secret введите надежный пароль, который также введен на NAS. Повторно введите общий секрет в . Подтвердите общий секрет .

- Выберите Generate , а затем нажмите Generate для автоматического создания общего секрета. Сохраните сгенерированный общий секрет для настройки на NAS, чтобы он мог взаимодействовать с NPS.

- В Новый клиент RADIUS , в Дополнительные параметры , если вы используете какие-либо методы аутентификации, отличные от EAP и PEAP, и если все ваши NAS поддерживают использование атрибута проверки подлинности сообщения, выберите Сообщения запроса доступа должны содержать сообщение Атрибут аутентификатора .

Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. на сервере RADIUS.

Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. на сервере RADIUS. Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе журналов NPS.

Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе журналов NPS.

Примерами других пользовательских баз данных являются службы каталогов Novell (NDS) и базы данных язык SQL (SQL).

Примерами других пользовательских баз данных являются службы каталогов Novell (NDS) и базы данных язык SQL (SQL). Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими NPS в интрасети.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими NPS в интрасети.